西南科技大学 2012-2013-1密码学及其应用期末考试

- 格式:doc

- 大小:113.00 KB

- 文档页数:5

密码学与信息安全期末考试题与答案一、填空题1.采用caesar密码(K=3)消息是BCD,密文是__EFG__.2.根据著名的Kerckhoff原则,密码系统的保密性不依赖于___算法___的保密,而依赖于___密钥___3.ECC密码体制的安全性基础是___基于椭圆曲线离散对数____难解问题4.___MAC___和__HASH____方法产生的关于消息的数值,可以用作对消息的认证。

5.AES的基本变换包括字节变换、__行移位______、___列混淆_____和轮密钥加6.公开密钥的发布形式有:___建立公钥目录___、_带认证的公钥分发__和__使用数字证书的公钥分发__7.层次化密钥结构中,从上至下密钥分为:__会话密钥__、__一般密钥加密密钥__、__主密钥__8.评价密码体制安全性的三个途径:__计算安全性__、__可证明安全性__和__无条件安全性__9.发送方A拥有一对公私密钥对,接受方B拥有一对公私密钥对,A对明文进行加密的密钥是___B的公钥_______,对进行数字签名的密钥是____A的私钥______.实现的先后次序应____先加密再数字签名_____.二、计算题1.计算7503mod81,(-7503)mod81,(-81)mod7503,550-1mod723。

7503mod81=51(-7503)mod81=30(-81)mod7503=7423-1() ()()所以550mod1723=3542.在有限域GF(28)上计算多项式乘法:57*9D。

57*9D=(0101 0111)(1001 1101)=(0000 0001)(1001 1101)⊕(0000 0010)(1001 1101)⊕(0000 0100)(1001 1101)⊕(0001 0000)(1001 1101)⊕(0100 0000)(1001 1101)(0000 0001)(1001 1101)=(1001 1101)(0000 0010)(1001 1101)=(0001 1011)⊕(0011 1010)=(0010 0001)(0000 0100)(1001 1101)=(0000 0010)(0010 0001)=(0100 0010)(0001 0000)(1001 1101)=(0000 1000)[(0000 0010)(1001 1101)]=(0000 1000)(0010 0001)=(0000 0100)(0100 0010)=(0000 0010)(1000 0100)=(0001 1011)⊕(0000 1000)=(0001 0011)(0100 0000)(1001 1101)=(0010 0000)[(0000 0010)(1001 1101)]=(0010 0000)(0010 0001)=(0001 0000)(0100 0010)=(0000 1000)(1000 0100)=(0000 0100)[(0001 1011)(0000 1000)]=(0000 0100)(0001 0011)=(0000 0010)(0010 0110)=(0100 1100)所以:(0101 0111)(1001 1101)= (1001 1101)⊕(0010 0001)⊕(0100 0010)⊕(0001 0011)⊕(0100 1100)=(1010 0001)=A1三、简答题1.简述密码算法中对称、非对称算法各自的优缺点,及分析如何将两者进行结合应用。

西南科技大学2012-2013-1学期《Linux系统及程序设计》本科期末考试试卷(A卷)参考答案及评分细则一、论述题(共100分)第1题。

chattr /home/user/testfile (5分)第2题。

tar –cvzf log.tar.gz /var/log (4分)tar –xvzf log.tar.gz (4分)第3题。

hello (1分)$var (1分)./myfile.sh (1分)test (1分)3 (1分)test move gone (1分)\$2 (1分)第4题。

#! /bin/bashgroupadd developnum=1while [ $num -le 30 ]douseradd –g develop $numnum=$(($num + 1))done第5题。

rm –fr test (8分)或者rm –f testfile1 testfile2 (4分)rmdir –f test (4分)或者rm –f testfile1 (2分)rm –f testfile2 (2分)rmdir –f test (4分)第6题。

列出当前进程中包含字符串“sshd”的相关详细信息。

(6分)第7题。

账号openvpn的uid为0,异常。

(5分)账号test登录执行bash为/home/test/crack,异常(5分)第8题。

rm –f /etc/[a-z]*[0-9] (6分)第9题。

文件拥有者可读、可写、可执行;(4分)同组用户可读、可执行;(3分)其他用户可读。

(3分)第10题。

1)gcc main.c port.c –o myapp (5分)2) myapp:port.o main.ogcc port.o main.o –o myapp (2分)port.o: port.c port.hgcc –c port.c (1分)main.o: main.c port.hgcc –c main.c (1分)clean :rm –f port.o main.o myapp (2分)install :cp myapp /home/myapp (2分)uninstall :rm –f /home/myapp (2分)第11题。

信息安全与密码学期末考试试题(含答案)一、选择题(每题4分,共40分)1. 下列哪个不属于信息安全的基本要求?A. 机密性B. 真实性C. 可靠性D. 可用性答案:D2. 常见的网络攻击方式包括哪些?A. ARP欺骗B. SYN洪水攻击C. XSS攻击D. 所有选项都是答案:D3. 下列哪个算法属于对称加密算法?A. RSA算法B. Diffie-Hellman算法C. DES算法D. 非对称加密算法答案:C4. 下列哪个算法不存在后门?A. RSA算法B. 椭圆曲线算法C. 双线性对算法D. 所有选项都不存在后门答案:D5. 下列哪个加密算法支持数字签名并且必须使用哈希函数?A. RSA算法B. ECC算法C. DSA算法D. 所有选项都是答案:C6. 消息认证码的作用是什么?A. 防止重放攻击B. 提供机密性C. 防止中间人攻击D. 提供数据完整性和真实性答案:D7. 下列哪个不属于数字证书中包含的信息?A. 颁发者名称B. 序列号C. 有效期D. 证书密码答案:D8. 下列哪个密钥交换算法是安全的?A. RSA算法B. Diffie-Hellman算法C. 椭圆曲线算法D. 所有选项都不安全答案:C9. 下列哪个密码协议用于在不安全的信道上安全地交换密钥?A. SSL协议B. S/MIME协议C. Kerberos协议D. 所有选项都可以答案:C10. 下列哪个安全协议使用了数据包的数字签名和IPsec的VPN技术?A. SSH协议B. SSL协议C. S/MIME协议D. IPSec协议答案:D二、判断题(每题4分,共20分)1. HMAC是用于提供机密性和真实性的消息认证码,答案是:错误答案:错误2. 非对称加密算法一般用于验证身份和身份证明,答案是:正确答案:正确3. 数字签名的目的是确保消息不被篡改和抵赖,答案是:正确答案:正确4. SSL协议是基于TCP协议的,答案是:正确答案:正确5. 随机数生成是RSA算法中非常重要的部分,答案是:错误答案:错误三、简答题(每题10分,共40分)1. 请简要介绍DES算法的加密模式。

密码学技术与应用一.选择题:1.是指网络中的用户不能否认自己曾经的行为。

A.保密性B.不可抵赖性C.完整性D.可控性2. 如果消息接收方要确认发送方身份,将遵循以下哪条原则。

A.保密性B.鉴别性C.完整性D.访问控制3. 将不会对消息产生任何修改。

A.被动攻击B.主动攻击C.冒充D.篡改4. 要求信息不致受到各种因素的破坏。

A.完整性B.可控性C.保密性D.可靠性5.凯撒密码把信息中的每个字母用字母表中该字母后的第三个字母代替,这种密码属于。

A.替换加密 B.变换加密C. 替换与变换加密D.都不是6. 要求信息不被泄露给未经授权的人。

A.完整性B.可控性C.保密性D.可靠性7.公钥密码体制又称为。

A.单钥密码体制B.传统密码体制C.对称密码体制D.非对称密码体制8.公钥密码体制又称为。

A.单钥密码体制B.传统密码体制C.对称密码体制D.非对称密码体制9. 研究密码编制的科学称为。

A.密码学B.信息安全C.密码编码学D.密码分析学10. 密码分析员负责。

A.设计密码方案 B.破译密码方案C.都不是D.都是11.3-DES加密位明文块。

A.32 B.56 C.64 D.12812.同等安全强度下,对称加密方案的加密速度比非对称加密方案加密速度。

A.快 B.慢C.一样D.不确定13.一般认为,同等安全强度下,DES的加密速度比RSA的加密速度。

A.慢 B.快C.一样D.不确定14.DES即数据加密标准是一个分组加密算法,其(明文)分组长度是bit,使用两个密钥的三重DES的密钥长度是bitA.56,128 B.56,112 C.64,112 D.64,16815. 算法的安全性基于大整数分解困难问题。

A. DESB. RSAC.AESD. ElGamal16.如果发送方用私钥加密消息,则可以实现。

A.保密性 B. 保密与鉴别C.保密而非鉴别D.鉴别17. 是个消息摘要算法。

A.DES B.IEDAC. MD5D. RSA18. 是一个有代表性的哈希函数。

密码学复习题本页仅作为文档页封面,使用时可以删除This document is for reference only-rar21year.March密码学练习题一、单选题1、密码学包括哪两个相互对立的分支(B)A、对称加密与非对称加密B、密码编码学与密码分析学C、序列算法与分组算法D、DES和RSA2、加密技术不能提供以下哪种安全服务(D)A、鉴别`B、机密性C、完整性D、可用性3、在密码学中,需要被变换的原消息被称为什么(D)A、密文B、算法C、密码D、明文4、在凯撒密码中,每个字母被其后第几位的字母替换(C)A、5B、4C、3D、25、公元前500年的古希腊人曾使用了一种著名的加密方法,叫什么名字(A)A、Scytale密码B、凯撒密码C、代替密码D、置换密码6、在密码学中,对RSA的描述是正确的是(B)A、RSA是秘密密钥算法和对称密钥算法B、RSA是非对称密钥算法和公钥算法C、RSA是秘密密钥算法和非对称密钥算法D、RSA是公钥算法和对称密钥算法7、IDEA的密钥长度是多少bit(D)A、56B、64C、96D、1288、DES的密钥长度是多少bit(B)A、64B、56C、512D、89、RSA使用不方便的最大问题是(A)A、产生密钥需要强大的计算能力B、算法中需要大数C、算法中需要素数D、被攻击过很多次10、ECB指的是(D)A、密文链接模式B、密文反馈模式C、输出反馈模式D、电码本模式11、下列为非对称加密算法的例子为(D)A、IDEAB、DESC、3DESD、ELLIPTOC CURVE12、国际标准化组织在ISO 7498-2标准中定义了几类可选的安全服务(D)A、8B、7C、11D、613、下面关于密码算法的阐述,哪个是不正确的(C)A、对于一个安全的密码算法,即使是达不到理论上的不破的,也应当为实际上是不可破的。

即是说,从截获的密文或某些已知明文密文对,要决定密钥或任意明文在计算机上是不可行的。

2012-2013-2《数字逻辑设计及应用》期末考试题-A参考解答------------------------------------------作者------------------------------------------日期电子科技大学2012 -2013学年第二学期期末考试 A 卷课程名称:♉数字逻辑设计及应用♉♉ 考试形式: 闭卷 考试日期: 年 月 日考试时长:♉♉♉♉分钟课程成绩构成:平时 , 期中 , 实验 , 期末 本试卷试题由♉♉♉七♉♉部分构成,共♉♉♉♉♉页。

✋ ☞♓●● ☐◆♦ ⍓☐◆❒ ♋⏹♦♦♏❒♦ ♓⏹ ♦♒♏ ♌●♋⏹♦ ☎❼ ✠ ❼✆ ✋♐ ♋ ⌧ ♌♓⏹♋❒⍓ ♎♏♍☐♎♏❒ ♒♋♦ ☐⏹ ♓♦♦ ♓⏹☐◆♦♦ ✌ ♦♒♏ ♋♍♦♓❖♏ ☹ ☐◆♦☐◆♦ ✡ ♦♒☐◆●♎ ♌♏ ☎ ☐❒ ♒♓♑♒ ✆ ✋♐ ♦♒♏ ⏹♏⌧♦ ♦♦♋♦♏ ☐♐ ♦♒♏ ◆⏹◆♦♏♎ ♦♦♋♦♏♦ ♋❒♏ ❍♋❒♏♎ ♋♦ ❽♎☐⏹❼♦♍♋❒♏♦❾ ♦♒♏⏹ ♎♏♦♓♑⏹♓⏹♑ ♋ ♐♓⏹♓♦♏ ♦♦♋♦♏ ❍♋♍♒♓⏹♏ ♦♒♓♦ ♋☐☐❒☐♋♍♒ ♓♦ ♍♋●●♏♎ ❍♓⏹♓❍♋● ☎ ♍☐♦♦ ✆ ♋☐☐❒☐♋♍♒❆♒♏ ♉☹ ☐♐ ♌♓♦ ♍☐◆⏹♦♏❒ ⌧ ♓♦ ☎ ☐❒ ●☐♦ ✆ ♦♒♏⏹ ♍☐◆⏹♦♓⏹♑ ♦☐ ♓⏹ ♎♏♍❒♏♋♦♓⏹♑ ☐❒♎♏❒ ❆☐ ♎♏♦♓♑⏹ ♋ ✂✂ ♦♏❒♓♋● ♦♏❑◆♏⏹♍♏ ♑♏⏹♏❒♋♦☐❒ ♌⍓ ♦♒♓♐♦ ❒♏♑♓♦♦♏❒♦ ♦♒♏ ♦♒♓♐♦ ❒♏♑♓♦♦♏❒ ♦♒☐◆●♎ ⏹♏♏♎☎ ✆ ♌♓♦ ♋♦ ●♏♋♦♦ ⏹♏ ♦♦♋♦♏ ♦❒♋⏹♦♓♦♓☐⏹ ♏❑◆♋♦♓☐⏹ ♓♦ ✈✉☺✈❼❼✈ ✋♐ ♦♏ ◆♦♏ ❆ ♐●♓☐♐●☐☐ ♦♓♦♒ ♏⏹♋♌●♏ ♦☐ ♍☐❍☐●♏♦♏ ♦♒♏ ♏❑◆♋♦♓☐⏹,♦♒♏ ♏⏹♋♌●♏ ♓⏹☐◆♦ ☐♐ ❆ ♐●♓☐♐●☐☐ ♦♒☐◆●♎ ♒♋❖♏ ♦♒♏ ♐◆⏹♍♦♓☐⏹ ☜☠☎ ☺✈❼✈ ✆ ✌ ♌♓♦ ♓⏹♋❒⍓ ♍☐◆⏹♦♏❒ ♍♋⏹ ♒♋❖♏ ☎ ✆ ⏹☐❒❍♋● ♦♦♋♦♏♦ ♋♦ ❍☐♦♦ ♌♓♦ ☺☐♒⏹♦☐⏹ ♍☐◆⏹♦♏❒ ♦♓♦♒ ⏹☐ ♦♏●♐♍☐❒❒♏♍♦♓☐⏹ ♍♋⏹ ♒♋❖♏ ☎ ✆ ⏹☐❒❍♋● ♦♦♋♦♏♦ ♌♓♦ ●♓⏹♏♋❒ ♐♏♏♎♌♋♍ ♦♒♓♐♦❒♏♑♓♦♦♏❒ ☎☹☞✆ ♍☐◆⏹♦♏❒ ♦♓♦♒ ♦♏●♐♍☐❒❒♏♍♦♓☐⏹ ♍♋⏹ ♒♋❖♏ ☎ ✆ ⏹☐❒❍♋● ♦♦♋♦♏♦ ✋♐ ♦♏ ◆♦♏ ♋ ♦♒☐♦♏ ♍♋☐♋♍♓♦⍓ ♓♦ ♌♓♦♦ ♦☐ ♍☐⏹♦♦❒◆♍♦ ♋ ♌♓♦ ♌♓⏹♋❒⍓ ♍☐♎♏ ♦☐ ♑❒♋⍓ ♍☐♎♏ ♍☐⏹❖♏❒♦♏❒ ♦♒♏⏹ ♦♒♏ ♋♎♎❒♏♦♦ ♓⏹☐◆♦♦ ♋❒♏ ☎ ✆ ♦♓●● ♌♏ ♦♒♏ ☐◆♦☐◆♦ ♒♏⏹ ♦♒♏ ♓⏹☐◆♦ ♓♦ ☐♐ ♋⏹ ♌♓♦ ✌ ♦♒♏ ♍☐❒❒♏♦☐☐⏹♎♓⏹♑ ☐◆♦☐◆♦ ❖☐●♦♋♑♏ ♓♦ ✞ ❆♒♏ ☐◆♦☐◆♦ ❖☐●♦♋♑♏ ♓♦ ☎ ✆ ✞ ♦♒♏⏹ ♦♒♏ ♓⏹☐◆♦ ♓♦ ✋✋ ●♏♋♦♏ ♦♏●♏♍♦ ♦♒♏ ☐⏹●⍓ ☐⏹♏ ♍☐❒❒♏♍♦ ♋⏹♦♦♏❒ ♓⏹ ♦♒♏ ♐☐●●☐♦♓⏹♑ ❑◆♏♦♦♓☐⏹♦☎❼ ✠ ❼✆ ✋♐♋ ⌧ ❍♋♑⏹♓♦◆♎♏ ♍☐❍☐♋❒♋♦☐❒ ♒♋♦ ✌☹❆✋☠ ✌☝❆✋☠ ✌☜✈✋☠ ✌✌✌✌ ☐⏹ ♓♦♦ ♓⏹☐◆♦♦ ♦♒♏ ☐◆♦☐◆♦♦ ♋❒♏ ☎ ✆✌✆ ✌☹❆✞❆ ✌☜✈✞❆ ✌☝❆✞❆ ✆ ✌☹❆✞❆ ✌☜✈✞❆ ✌☝❆✞❆✆ ✌☹❆✞❆ ✌☜✈✞❆ ✌☝❆✞❆✆ ✌☹❆✞❆ ✌☜✈✞❆ ✌☝❆✞❆ ✌♦ ♦♒☐♦⏹ ♓⏹ ☞♓♑◆❒♏ ♦♒♋♦ ♦☐◆●♎ ♦♒♏ ☐◆♦☐◆♦♦ ☐♐ ♦♒♏ ♌♓♦ ♋♎♎♏❒ ⌧ ♌♏ ☎ ✆ ♦♒♏⏹ ✌✌ ✌✌ ♋⏹♎ ✌✌✆ ✆ ✆ ✆ ☞♓♑◆❒♏ ♒♓♍♒ ☐♐ ♦♒♏ ♐☐●●☐♦♓⏹♑ ♦♦♋♦♏❍♏⏹♦♦ ♓♦ ✋☠☜❆✍ ☎ ✌ ✆✌✆ ✌ ●♋♦♍♒ ♓♦ ♏♎♑♏ ♦❒♓♑♑♏❒♏♎ ♋⏹♎ ♓♦ ♦♓●● ♐☐●●☐♦ ♦♒♏ ♓⏹☐◆♦ ♋♦ ●☐⏹♑ ♋♦ ♦♒♏ ♍☐⏹♦❒☐● ♓⏹☐◆♦ ♓♦ ♋♍♦♓❖♏ ●☐♦✆ ✌ ♐●♓☐ ♐●☐☐ ♓♦ ♏♎♑♏ ♦❒♓♑♑♏❒♏♎ ♋⏹♎ ♓♦♦ ☐◆♦☐◆♦ ♦♓●● ⏹☐♦ ♍♒♋⏹♑♏ ◆⏹♦♓● ♦♒♏ ♏♎♑♏ ☐♐ ♦♒♏ ♍☐⏹♦❒☐●●♓⏹♑ ☹ ♦♓♑⏹♋●✆ ✌⏹ ●♋♦♍♒ ❍♋⍓ ♑☐ ♓⏹♦☐ ❍♏♦♋♦♦♋♌●♏ ♦♦♋♦♏ ♓♐ ♌☐♦♒ ♋⏹♎ ♋❒♏ ♍♒♋⏹♑♓⏹♑ ♐❒☐❍ ♦☐ ♦♓❍◆●♦♋⏹♏☐◆♦●⍓✆ ❆♒♏ ☐◆●♦♏ ♋☐☐●⍓♓⏹♑ ♦☐ ♋⏹⍓ ♓⏹☐◆♦ ☐♐ ♋⏹ ●♋♦♍♒ ❍◆♦♦ ❍♏♏♦ ♦♒♏ ❍♓⏹♓❍◆❍ ☐◆●♦♏ ♦♓♎♦♒ ❒♏❑◆♓❒♏❍♏⏹♦ ❆♒♏ ♍♋☐♋♍♓♦⍓ ☐♐ ♋ ❍♏❍☐❒⍓ ♦♒♋♦ ♒♋♦ ♌♓♦♦ ♋♎♎❒♏♦♦ ♌◆♦ ♋⏹♎ ♍♋⏹ ♦♦☐❒♏ ♌♓♦♦ ♋♦ ♏♋♍♒ ♋♎♎❒♏♦♦ ♓♦ ☎ ✆✌✆ ✆ ✆ ✆ ♒♓♍♒ ♦♦♋♦♏ ♓⏹ ☞♓♑◆❒♏ ♓♦ ☠❆ ♋❍♌♓♑◆☐◆♦ ☎ ✆✌✆ ✌ ✆ ✆ ♋⏹♎ ✆ A BCDWXW+YZZ’X’+YYZ1X’Z’☞♓♑◆❒♏ ✋✋✋ ✌⏹♋●⍓♏ ♦♒♏ ♦♏❑◆♏⏹♦♓♋●♍♓❒♍◆♓♦ ♋♦ ♦♒☐♦⏹ ♓⏹ ☞♓♑◆❒♏ ☞●♓☐☞●☐☐ ♦♓♦♒ ♋♦⍓⏹♍♒❒☐⏹☐◆♦ ☐❒♏♦♏♦ ♋⏹♎ ♍●♏♋❒ ♓⏹☐◆♦♦ ☯❼❒♓♦♏ ☐◆♦ ♦♒♏ ♏⌧♍♓♦♋♦♓☐⏹ ♏❑◆♋♦♓☐⏹♦ ♦❒♋⏹♦♓♦♓☐⏹ ♏❑◆♋♦♓☐⏹♦ ♋⏹♎ ☐◆♦☐◆♦ ♏❑◆♋♦♓☐⏹ ☯❼✌♦♦◆❍♏ ♦♒♏ ♓⏹♓♦♓♋● ♦♦♋♦♏ ✈ ✈ ♍☐❍☐●♏♦♏ ♦♒♏ ♦♓❍♓⏹♑ ♎♓♋♑❒♋❍ ♐☐❒ ✈ ✈ ♋⏹♎ ☪ ☯❼☞♓♑◆❒♏ 参考答案:激励方程 ✈ , ✈转移方程:✈ ✉ ✈ ,✈ ✉ ✈输出方程:☪ ☎☹✈ ✆参考评分标准: 个方程正确得 分;每错一个扣 分,扣完 分为止;得分沿和下降沿各 分,错 处扣 分,扣完 分为止。

西南科技大学2012模拟电子技术期末试卷1.单项选择题(在每一小题的四个备选答案中,选出一个正确的答案,并将其序号写在题干后的( )内。

每一小题2分,共20分)(1)杂质半导体中的少数载流子浓度取决于()A.掺杂浓度B.工艺C.温度D.晶体缺陷(2 )硅稳压管在稳压电路中稳压时,工作于( )A.正向导通状态B.反向电击穿状态C.反向截止状态D.反向热击穿状态(3 )测得一放大电路中的三极管各电极相对一地的电压如图1所示,该管为( )A.PNP型硅管B.NPN型锗管C.PNP型锗管D.PNP型硅管(4 )温度上升时,半导体三极管的( )A.β和I CEO增大,u BE下降B.β和u BE增大,I CEO减小-2V-8V-2.2V ①②③图1C.β减小,I CEO和u BE增大D.β、I CEO和u BE均增大(5 )在共射极、共基极、共集电极、共漏极四种基本放大电路中,u o 与u i相位相反、|A u|>1的只可能是( )A.共集电极放大电路B.共基极放大电路C.共漏极放大电路D.共射极放大电路(6 )在四种反馈组态中,能够使输出电压稳定,并提高输入电阻的负反馈是()A.电压并联负反馈B.电压串联负反馈C.电流并联负反馈D.电流串联负反馈(7 )关于多级放大电路下列说法中错误的是( )A.A u等于各级电压放大倍数之积B.R i等于输入级的输入电阻C.R o等于输出级的输出电阻D.A u等于各级电压放大倍数之和(8 )用恒流源电路代替典型差动放大电路中的公共射极电阻R E,可以提高电路的( )A.|A ud|B.|A uc |C.R idD.K CMR(9 )电路如图2所示,其中U 2=20V ,C=100μf 。

变压器内阻及各二极管正向导通时的电压降、反向电流均可忽略,该电路的输出电压U o ≈( )。

A.24V B.28V C.-28V D.-18V(10 )在下列四种比较器中,抗干扰能力强的是( )。

密码学作业作业要求1按下面各题要求回答问题;2上机进行实验3索引二篇公开发表有关计算机密码学的文章.时间发表在2009年以后4考试当日,答题前交到监考老师处(二篇文章,本作业)二.密码体制分类密码体制从原理上可分为两大类,即单钥体制和双钥体制。

单钥体制的加密密钥和解密密钥相同.采用单钥体制的系统的保密性主要取决于密钥的保密性,与算法的保密性无关,即由密文和加解密算法不可能得到明文。

换句话说,算法无需保密,需保密的仅是密钥。

换句话说,算法无需保密,需保密的仅是密钥。

根据单钥密码体制的这种特性,单钥加解密算法可通过低费用的芯片来实现。

密钥可由发送方产生然后再经一个安全可靠的途径(如信使递送)送至接收方,或由第三方产生后安全可靠地分配给通信双方。

如何产生满足保密要求的密钥以及如何将密钥安全可靠地分配给通信双方是这类体制设计和实现的主要课题。

密钥产生、分配、存储、销毁等问题,统称为密钥管理.这是影响系统安全的关键因素,即使密码算法再好,若密钥管理问题处理不好,就很难保证系统的安全保密.单钥体制对明文消息的加密有两种方式:一是明文消息按字符(如二元数字)逐位地加密,称之为流密码;另一种是将明文消息分组(含有多个字符),逐组地进行加密,称之为分组密码。

单钥体制不仅可用于数据加密,也可用于消息的认证。

双钥体制是由Diffie和Hellman于1976年首先引入的。

采用双钥体制的每个用户都有一对选定的密钥:一个是可以公开的,可以像电话号码一样进行注册公布;另一个则是秘密的.因此双钥体制又称为公钥体制.双钥密码体制的主要特点是将加密和解密能力分开,因而可以实现多个用户加密的消息只能由一个用户解读,或由一个用户加密的消息而使多个用户可以解读。

前者可用于公共网络中实现保密通信,而后者可用于实现对用户的认证。

三。

扩散和混淆扩散和混淆是由Shannon提出的设计密码系统的两个基本方法,目的是抗击敌手对密码系统的统计分析。

《应用密码学》试题一、简单题(40分)1. 简述密码学发展的三个阶段及其主要特点。

答题要点:密码学的发展大致经历了三个阶段:(1)古代加密方法。

特点:作为密码学发展的起始阶段,所用方法简单,体现了后来发展起来的密码学的若干要素,但只能限制在一定范围内使用。

主要基于手工的方式实现。

(2)古典密码。

特点:加密方法一般是文字置换,使用手工或机械变换的方式实现。

古典密码系统已经初步体现出近代密码系统的雏形,它比古代加密方法更复杂,但其变化量仍然 比较小。

转轮机的出现是这一阶段的重要标志,传统密码学有了很大的进展,利用机械转轮可以开发出极其复杂的加密系统,缺点是密码周期有限、制造费用高等。

(3)近代密码。

特点:这一阶段密码技术开始形成一门科学,利用电子计算机可以设计出 更为复杂的密码系统,密码理论蓬勃发展,密码算法设计与分析互相促进,出现了大量的密 码算法和各种攻击方法。

另外,密码使用的范围也在不断扩张,而且出现了以DES 为代表的 对称密码体制和RSA 为代表的非对称密码体制,制定了许多通用的加密标准,促进网络和 技术的发展。

2. 密码学的五元组是什么?它们分别有什么含义?答:密码学的五元组是指:{明文、密文、密钥、加密算法、解密算法}。

明文:是作为加密输入的原始信息,即消息的原始形式,通常用m 或表示。

密文:是明文经加密变换后的结果,即消息被加密处理后的形式,通常用c 表示。

密钥:是参与密码变换的参数,通常用k 表示。

加密算法:是将明文变换为密文的变换函数,相应的变换过程称为加密,即编码的过程,通常用表示,即 k c E p 。

解密算法:是将密文恢复为明文的变换函数,相应的变换过程称为解密,即解码的过程,通常用D 表示,即 k p D c 。

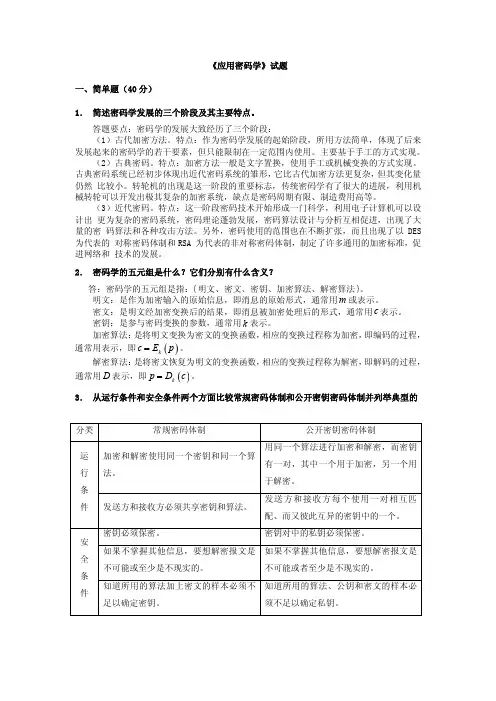

3. 从运行条件和安全条件两个方面比较常规密码体制和公开密钥密码体制并列举典型的分类 常规密码体制公开密钥密码体制加密和解密使用同一个密钥和同一个算法。

用同一个算法进行加密和解密,而密钥有一对,其中一个用于加密,另一个用于解密。

注:若为开卷考,监考程度极其松,只要不是桌子大的小抄,老师都会当做没看见。

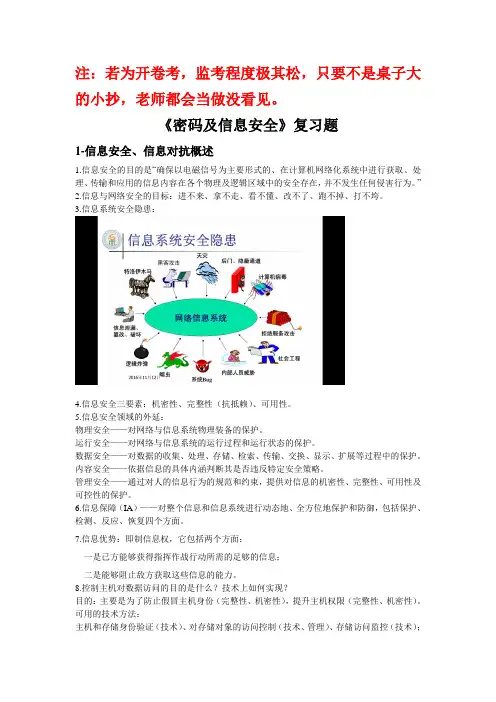

《密码及信息安全》复习题1-信息安全、信息对抗概述1.信息安全的目的是“确保以电磁信号为主要形式的、在计算机网络化系统中进行获取、处理、传输和应用的信息内容在各个物理及逻辑区域中的安全存在,并不发生任何侵害行为。

”2.信息与网络安全的目标:进不来、拿不走、看不懂、改不了、跑不掉、打不垮。

3.信息系统安全隐患:4.信息安全三要素:机密性、完整性(抗抵赖)、可用性。

5.信息安全领域的外延:物理安全——对网络与信息系统物理装备的保护。

运行安全——对网络与信息系统的运行过程和运行状态的保护。

数据安全——对数据的收集、处理、存储、检索、传输、交换、显示、扩展等过程中的保护。

内容安全——依据信息的具体内涵判断其是否违反特定安全策略。

管理安全——通过对人的信息行为的规范和约束,提供对信息的机密性、完整性、可用性及可控性的保护。

6.信息保障(IA)——对整个信息和信息系统进行动态地、全方位地保护和防御,包括保护、检测、反应、恢复四个方面。

7.信息优势:即制信息权,它包括两个方面:一是已方能够获得指挥作战行动所需的足够的信息;二是能够阻止敌方获取这些信息的能力。

8.控制主机对数据访问的目的是什么?技术上如何实现?目的:主要是为了防止假冒主机身份(完整性、机密性),提升主机权限(完整性、机密性)。

可用的技术方法:主机和存储身份验证(技术)、对存储对象的访问控制(技术、管理)、存储访问监控(技术);示例:iSCSI 存储:使用DH-CHAP 进行身份验证;SAN 交换机:分区以对存储网络进行分段;阵列:LUN 掩蔽以防止查看未经授权的存储卷;安全信息管理等。

9.从技术和管理上来讲,控制用户对数据的访问可采用用户身份验证(技术)、用户授权(技术、管理)可解决假冒用户身份(完整性、机密性)、提升用户权限(完整性、机密性)等威胁。

2-数字移动通信及安全1.当前移动支付存在哪些安全隐患?移动支付业务发展中存在哪些主要问题?安全隐患主要集中在四个方面:1)信息泄露——资金被盗或者企业商业机密被窃取;2)信息被篡改——支付过程中传输的信息如支付金额、收款账号等信息被篡改;3)无法判断交易方是谁——买方付钱,收不到卖方的钱、卖方发货,收不到买方的钱、身份认证成为难题;4)某交易方抵赖——如遇到交易对自己不利的情况可能出现抵赖的情形,所有文件都是电子方式,防止抵赖的难度大大增加。

西南科技大学本科期末考试试卷《 高等数学B1》(第1套)参考答案及评分细则一、填空题(每空3分,共15分)1、答案:3分析:易;考查知识点微分方程的阶。

2、答案:2解: 200lim x A A e dx +∞-→+∞=⎰⎰02lim 2A e x A -+∞→⋅-=2)22(lim 2=-=-+∞→A A e 分析:易;考查知识点反常积分的计算方法。

3、答案:12s inx C x C -++分析:易;考查知识点原函数与不定积分的概念。

4、答案:dx xy x xy y dy )cos(1)cos(1++-= 分析:中;考查复合函数微分法、隐函数微分法及在某点处的微分表达式。

5、答案: 232)1(61t t +分析:难;考查在参数方程形式的曲率计算。

二、选择题(每题3分,共15分)1、答案:B分析:易;考查变限定积分求导、特值代入法。

2、答案:A分析:易;考查知识点利用定积分的定义求数列极限。

3、答案:C分析:易;考查极限的运算、洛必达法则。

4、答案:C分析:中;考查函数左右连续的定义及连续与左右连续的关系。

5、答案:B分析:易;考查拐点的定义及判定条件。

三、解答题(每小题8分,共56分)1、解:原极限 2222232000cos (-sin )-sin 1-cos 1=lim =lim =lim =sin 36x x x x x x x x x x x x x →→→分分分分 分析:易;考查等价无穷小、罗比达法则。

2、解:3232()()3232dy x x f dx x x --''=⋅++……………………...3分 223212arctan()32(32)x x x -=⋅++……………………………3分 03|arctan134x dy dx π=∴=⋅=……………………………...2分 分析:易;考查复合函数的导数及利用链式法则求导。

3、解:设ln y x =上一点(,ln )x x ,切线1ln ()Y x X x x-=-与2,6x x ==交点 11(2,ln (2)),(6,ln (6))x x x x x x+-+- 2分 切线与直线2,6x x ==和曲线ln y x =所围成的图形面积是6212[2ln (82)]ln A x x xdx x=+-+⎰ 3分 设1()ln (4)f x x x x =+-得214()04f x x x x'=-=⇒= 这就是使得A 取得最小值的点,此时切线方程是12ln 2(4)4y x -=- 3分 分析:难;考查切线方程与最值的综合运用。

《密码学》期末考试试卷新乡学院 2013-2014 学年度第一学期《密码学》期末考试试卷2010级信息与计算科学专业,考试时间:100分钟,考试方式:随堂考,满分100分一、判断题(每小题2分,正确的在后面的括号内打“√”,错误的在后面的括号内打“×”)1. 1976年,美国数据加密标准(DES)的公布使密码学的研究公开,从而开创了现在密码学的新纪元,失眠墓穴发展史上的一次质的飞跃。

()2. 密码学的发展大致经历了两个阶段:传统密码学和现在密码学。

()3. 现在密码体质的安全性不应取决于不易改变的算法,而应取决于可是随时改变的密钥。

()4. Hash函数也称为散列函数、哈希函数、杂凑函数等,是一个从消息空间到像空间的可逆映射。

()5. 成熟的公钥密码算法出现以后,对称密码算法在实际中已无太大利用价值了。

()二、选择题(每小题2分,将正确答案的标号写在后面的括号内)1. 若Alice要向Bob分发一个会话密钥,采用ElGamal公钥加密算法,那么Alice对该回话密钥进行加密应该选用的是()(A)Alice的公钥(B)Alice 的私钥(C)Bob的公钥(D)Bob的私钥2. 下列算法中,不具有雪崩效应的是()(A)DES加密算法(B)序列密码的生成算法(C)哈希函数(D)RSA加密算法3. 下列选项中,不是Hash函数的主要应用的是()(A)数据加密(B)数字签名(C)文件校验(D)认证协议4. 对于二元域上的n元布尔函数,其总个数为()(A)n2(B)n22(C)n2(D)以上答案都不对5. 下列密码算法中,不属于序列密码范畴的是()(A)RC4算法(B)A5算法(C)DES算法(D)WAKE算法三、填空题(每小题1分,共20分)1. 序列密码通常可以分为____序列密码和____序列密码。

2. 布尔函数是对称密码中策重要组件,其表示方法主要有____表示、____表示、____表示、____表示、____表示、____表示等。

西南科技大学2014-2015学年第2学期期末考试试卷《高等数学B2》(经管类)A 卷(附答案)一、填空题(每小题3分,共15分)1.函数z ={}____________________(,)D x y =.2.设224(,)(0,0)(,)0(,)=(0,0)xy x y x y f x y x y ⎧⎪⎨⎪⎩≠+=,则(0,0)____________________x f '=.3.函数xy z e =的全微分____________________dz =.4. 设D 是由1,x y =±=±围成的闭区域,则____________________(sin sin )Dy x y dxdy ++=⎰⎰21.5. 若某二阶常系数非齐次线性微分方程的一个特解为3x ,其对应的二阶常系数齐次微分方程的特征方程有两个实根1,2,则该非齐次方程的通解为____________________.二、选择题 (每小题3分,共15分)1.对(,)z f x y =在点,)x y (处下列命题正确的是( ).A .若偏导数存在则一定连续 B. 若偏导数存在则一定可微C. 若连续则一定偏导数存在D. 若可微则一定偏导数存在2. 设函数(,)z f x y =在点00,)x y (的某邻域内连续且有一、二阶连续偏导数,又00(,)0,x f x y '=00(,)0y f x y '=,令000000(,),(,),(,)xxxy yy A f x y B f x y C f x y ''''''===,则下列命题正确的是( ).A. 20AC B -<时具有极值,0A >时有极小值B. 20AC B <-时具有极值,0A <时有极大值C. 20AC B ->时具有极值,0A >时有极大值,0A <时有极小值D. 20AC B ->时具有极值,0A <时有极大值,0A >时有极小值3.若{}22(2)(1)2(,)x y D x y -+-≤=,则下列正确的是( ).A.()()ln()D D D x y dxdy x y dxdy x y dxdy +≤+≤+⎰⎰⎰⎰⎰⎰23 B.()ln()()D D D x y dxdy x y dxdy x y dxdy +≤+≤+⎰⎰⎰⎰⎰⎰23C.ln()()()D D D x y dxdy x y dxdy x y dxdy +≤+≤+⎰⎰⎰⎰⎰⎰23 D. ()()ln()D D D x y dxdy x y dxdy x y dxdy +≤+≤+⎰⎰⎰⎰⎰⎰32 4.微分方程y '=的通解为( ). A. 21arctan 2y x c =+ B. 21arcsin 2y x c =+ C. 21arctan 2y x = D. 21arcsin 2y x = 5. 下列级数收敛的是( ). A. 1123n n n ∞-=∑ B. 1132n n n -∞=∑ C. 12n n ∞=∑ D. 1n n ∞=∑三、解答题(1小题每小题7分,2-8小题每小题9分,共70分)1.求极限00x y →→2. 若f 具有二阶连续偏导数,且(2,)x z f x y =,求22xz ∂∂.3. 设),(y x z z =由方程z e xyz =确定,求yz x z ∂∂∂∂,.4. 某公司可通过电台及报纸两种方式做销售商品的广告,根据统计资料,销售收入R (万元)与电台广告费用x (万元)及报纸广告费用y (万元)之间的关系有如下的经验公式:22(,)1514328210R x y x y xy x y =++---,若提供的广告费用为1.5(万元),求相应的最优广告策略.5.计算二重积分Dσ⎰⎰,其中D 是圆环形闭区域22224x y ππ≤+≤6. 求一阶线性微分方程x y y e -'+=的通解.7. 判断级数1(1)5nnn n ∞=-∑是否收敛?如果收敛,是绝对收敛还是条件收敛?8. 求幂级数13n n n x n ∞=⋅∑的收敛域.(答案详解):一、填空题(每小题3分,共15分)1.22+1x y ≤2.03.xy xy ye dx xe dy +4.4 5. 2312x x y c e c e x =++二、选择题 (每小题3分,共15分)1. D 2. D 3. C 4.B 5.A三、解答题(1小题7分,2-8小题每小题9分,共70分)1. 20016x x y y →→→→==-分分.2. 2112f y f z x '+'='—4分,2221211144f yf y f z xx ''+''+''=''—5分. 3. x x z z yz F z F e xy''=-='-—5分,y y z z xz F z F e xy ''=-='-—4分. 4. 22(,,)()1514328210F x y x y xy x y λ=++---( 1.5)x y λ++-—4分令0x y F F F λ'''===—3分,得唯一驻点及所求(0,1.5)—2分. 5. =I 6分2220sin 6d r rdr πππθπ=-⎰⎰3分.6. 5[]()dx dx x x y e e e dx c e x c ---⎰⎰=+=+⎰分4分.7. 15n n n ∞=∑,1lim 111555n n n n n →∞+=<+,收敛—7分,1(1)5nn n n ∞=-∑绝对收敛—2分. 8. 1(1)lim 311313n n n n n →∞+⋅+=⋅,3R =—5分,3x =-,1(1)n n n∞=-∑收敛,3x =,11n n ∞=∑发散—2分 收敛域[3,3)-—2分.。

密码学2013级考卷 A卷一、选择题(每题2分,共20分)A. RSAB. DESC. SHAD. MD5A. 加密B. 解密C. 密钥D. 签名A. 密钥分发简单B. 加解密速度快C. 密钥管理方便D. 可以实现数字签名4. 数字签名技术的主要目的是:A. 保证数据的完整性B. 保证数据的机密性C. 验证发送方的身份D. 防止数据被篡改A. 中间人攻击B. 重放攻击C. 拒绝服务攻击D. 网络监听6. 在DES加密算法中,密钥长度为多少位?A. 64位B. 128位C. 56位D. 256位A. RSAB. ECCC. IDEAD. DSAA. 发送方先对消息进行加密,然后进行签名B. 发送方先对消息进行签名,然后进行加密C. 接收方先对消息进行解密,然后进行验证签名D. 接收方先对消息进行验证签名,然后进行解密A. 穷举攻击B. 字典攻击C. 中间相遇攻击D. 社交工程攻击A. RSAB. DESC. SM2D. AES二、填空题(每题2分,共20分)1. 密码学是研究如何将______转换为______的科学。

2. 对称加密算法中,加密和解密使用的是______。

3. 非对称加密算法中,公钥用于______,私钥用于______。

4. 在数字签名过程中,发送方使用______对消息进行签名,接收方使用______验证签名。

5. SHA是一种______算法,用于保证数据的______。

6. 密码分析的主要目的是______。

7. 现代密码学体系主要包括______、______和______。

8. 消息认证码(MAC)是一种用于验证消息______和______的密码技术。

9. 在密码学中,密钥长度越长,破解难度越______。

10. 我国自主研发的商用密码算法包括______、______和______。

三、简答题(每题10分,共30分)1. 简述对称加密算法和非对称加密算法的区别。

2. 什么是数字签名?它有哪些应用场景?3. 简述密码分析的主要方法及其原理。

1、对网络作战影响巨大的三件事:1968年,美国国防部高级研究计划局研制出世界上第一个计算机有线通信网络ARPANET,它也是现已遍及世界的因特网的基础。

它后来发展成美国战略级的“全球指挥控制系统”;在上世纪90年代提出了“网络战”和“网络中心战”的新概念。

1993年,兰德公司的J. Arquilla 和 D. Ronfeldt发表了题为“网络战就要来了”的论文,首次提出“网络战”的概念。

1997年,美国海军作战部长J. L. 约翰逊上将提出了“网络中心战”的新概念;在新千年到来时出现的网络科学的研究热潮。

2004年3月,欧洲物理杂志B出版了《网络应用》专辑,在此专辑前言中两次提到“网络科学”(Network Science),认为网络科学“一方面,现在已到达一门科学的成熟期。

另一方面,许多问题有待解决,许多研究方向尚在起步阶段” 。

2、军事网络科学的理解:可以尝试性地定义:军事网络科学是研究利用网络来描述军事领域的各种现象,建立这些现象预测模型的科学。

军事网络科学应对网络中心战的物理、信息、认知及社会等领域的有关知识进行全面的整合。

目前,在各种军事领域积累了很多网络知识,但其中定性知识较多,而定量知识和数学模型较少,特别是缺乏对普适性规律的定量描述。

这是军事网络科学需要解决的一个基本问题。

3、对信息战的认识:信息是指挥活动和军队行动的基本驱动力。

军队作战行动受控于指挥,而指挥活动只有在得到必要信息(获取、传递、处理判断、决策执行)的支持下才能正常运转,获取必要的信息是指挥的前提。

基本功能:一是反映情况,以供制定决策和计划之用;二是传达指令,以落实决策和计划。

现代战争中,信息优势是获取战争胜利的一个决定性条件。

所谓信息优势,即制信息权,它包括两个方面:一是已方能够获得指挥作战行动所需的足够的信息;二是能够阻止敌方获取这些信息的能力。

信息优势可以向力量优势转化。

信息对抗是战争双方对抗的重要内容。

今天的军队乃至整个国防系统装备了五花八门的功能强大的电子设备和信息网络,成为一个由无数信息获取、处理节点和信息传递信道构筑成的庞大系统,这一方面使这个战争系统具备了极强的信息获取、传递和处理能力;另一方面,也使其陷入了前所未有的极度依赖信息技术和电子装备的境地。

西南科技大学数字电子技术期末考试试题及答案《数字电子技术》期末考试试卷(B 卷)学院:_______________班级:_____________姓名:_______________学号:____________一、选择题(每题2分,共20分):1.与[375]10相等的数是( )。

A .[111011101]2B . [567]8C . [11101110]BCD D .[1F4]162、逻辑函数F= =( )。

A..B B . A C .B A ⊕ D .B A ⊕3、以下代码中为恒权码的为( )。

A .8421BCD 码 B. 余三循环码 C. 余三码 D. 格雷码4、一个16选1的数据选择器,其地址输入(选择控制输入)端有( )个。

A .1B .2C .4D .165、下列电路中,属于组合逻辑电路的是( )。

A .触发器 B. 全加器 C .移位寄存器 D .计数器6.一个三输入 TTL 或非门,有两个输入端分别接 A 和B ,另一个输入端经10k Ω电阻接地,该或非门的输出( ) 。

A. 为0B.为 1C.为 A 十BD. 为B A +7、存在一次变化问题的触发器是( )A .基本RS 触发器B .D 锁存器C .主从JK 触发器D .边沿JK 触发器8、为了把杂乱的、宽度不一的矩形脉冲信号,整形成具有固定脉冲宽度的矩形波信号输出,我们应选用( )电路。

A .施密特触发器 B. 单稳态触发器 C. 多谐振荡器 D.555定时器9、要构成容量为4K ×8的RAM ,需要( )片容量为256×4 的RAM 。

A.2B.4C.8D.32)(B A A ⊕⊕《数字电子技术》期末考试试卷(B 卷)10、一个4位的二进制加计数器,由0000状态开始,经过25个时钟脉冲后,此计数器的状态为( )A .1100B .1000C .1001D .1010 二、化简题(每题5分,共15分) 1、将F1化简为最简与-或表达式:F1= 2、将F2化简为最简与非-与非表达式:F2= 3、将F3化简为最简与-或表达式:F3= 三、分析题(共30分) 1、分析图1所示电路的逻辑功能。