大数据中的访问控制技术.pptx

- 格式:pptx

- 大小:2.26 MB

- 文档页数:37

大数据时代下的数据安全与隐私保护加密技术与访问控制在大数据时代,数据安全和隐私保护成为了一个重要的问题。

由于大数据的快速发展,大量的个人和敏感数据被收集和使用,因此,加密技术和访问控制在数据安全和隐私保护中起着关键的作用。

一、数据加密技术在大数据时代,数据加密技术是保护数据安全和隐私的重要手段之一。

数据加密是通过对数据进行转换,使其无法被未经授权的用户读取或识别。

加密技术主要分为对称加密和非对称加密两种方式。

1. 对称加密对称加密是指使用同一密钥进行加密和解密的过程。

在对称加密算法中,发送方和接收方共享同一密钥,并且使用该密钥对数据进行加密和解密。

常见的对称加密算法有DES、AES等。

对称加密算法具有加密速度快的优势,但密钥管理是一个重要的问题。

2. 非对称加密非对称加密是指使用不同的密钥进行加密和解密的过程。

在非对称加密算法中,发送方和接收方分别拥有一对密钥,即公钥和私钥。

发送方使用接收方的公钥对数据进行加密,而接收方使用自己的私钥进行解密。

非对称加密算法通常用于数据的安全传输和数字签名等场景。

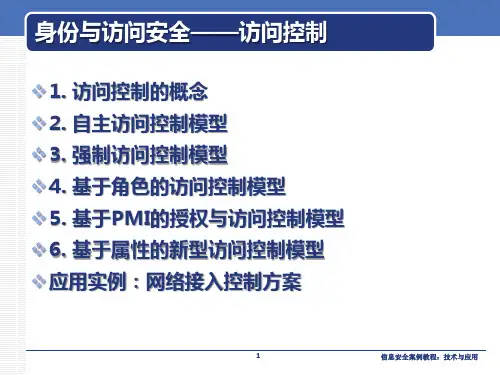

二、访问控制技术除了加密技术外,访问控制技术也是保护数据安全和隐私的重要手段。

访问控制是指通过授权机制来控制用户对数据的访问权限。

主要的访问控制模型包括自主访问控制、强制访问控制和基于角色的访问控制等。

1. 自主访问控制自主访问控制是指由数据所有者自主决定对数据的访问权限。

数据所有者可以根据需要将数据授权给其他用户或角色,并指定相应的操作权限。

自主访问控制可以灵活地适应各种复杂的访问控制需求。

2. 强制访问控制强制访问控制是指通过强制执行访问策略来控制对数据的访问权限。

在强制访问控制模型中,访问权限是根据用户的安全级别和数据的标记等属性来确定的,用户无法改变或绕过访问规则。

强制访问控制一般应用于对机密或敏感数据的保护。

3. 基于角色的访问控制基于角色的访问控制是指根据用户所扮演的角色来控制对数据的访问权限。

数据处理中的数据管理和访问控制技术随着信息技术的飞速发展,大数据时代已经到来,各行各业都在积极利用数据来优化业务流程和做出更准确的决策。

但是,数据的管理和访问控制成为了一个重要的问题。

数据管理和访问控制技术的发展对于数据的可靠性、安全性和高效性至关重要。

一、数据管理技术数据管理是指对数据进行组织、存储、检索和处理的过程。

在大数据时代,数据量庞大、类型复杂,数据管理技术显得尤为重要。

1. 数据存储技术对于海量的数据而言,高效的存储技术至关重要。

传统的存储介质如硬盘和磁带在面对大数据时往往显得力不从心。

因此,新一代的存储技术如固态硬盘(SSD)和云存储应运而生。

这些技术具有更高的读写速度和更大的存储容量,能够满足大数据处理的需求。

2. 数据清洗技术数据清洗是指对数据中的噪音、异常值和重复值进行清理和修复的过程。

大数据中的噪音和异常值会干扰数据分析的准确性,而重复值则会浪费存储空间和计算资源。

数据清洗技术可以通过算法和模型自动进行数据清理,提高数据的质量和可用性。

3. 数据集成技术在大数据时代,一个组织可能同时拥有多个数据源,这些数据源可能存在不一致性和冲突性。

数据集成技术可以将不同数据源的数据集成为一个统一的数据集,解决数据的一致性和冲突性问题。

通过数据集成,可以使组织更好地利用数据资源,提高数据处理的效率和准确性。

二、访问控制技术访问控制是指控制用户对数据和系统资源的访问权限的过程。

在大数据环境下,数据的安全性和隐私保护变得尤为重要,因此访问控制技术成为数据管理中的关键技术。

1. 身份验证和授权技术身份验证是指确认用户身份的过程,授权是指根据用户身份和权限对系统资源进行访问控制的过程。

传统的用户名和密码身份验证方式已经不再安全可靠,所以需要引入更加安全的身份验证技术,如生物特征识别(指纹、面部识别)和多因素身份验证。

授权技术可以根据用户的身份和权限进行精细的访问控制,保护数据不被未授权的用户访问。

基于大数据的社交网络中访问控制研究第一章:引言社交网络是当前互联网时代中最为热门的应用之一,它使得人们能够方便地与朋友、家人和其他人联系和分享信息。

然而,随着社交网络的快速发展和普及,用户面临着一系列安全和隐私挑战。

其中一个重要问题是如何实现在社交网络中的访问控制,以保护用户的个人信息和隐私。

第二章:社交网络中的访问控制需求社交网络中的访问控制主要需求有以下几个方面:1. 用户数据隐私保护:用户在社交网络中共享了大量的个人信息,如姓名、生日、住址等。

因此,确保用户数据的隐私和安全是访问控制的首要任务。

2. 灵活的权限管理:用户希望能够灵活地控制谁可以访问他们的个人信息,并对不同的人、不同的信息设置不同的访问权限。

3. 数据分享与互动:尽管用户对隐私保护有所要求,但他们仍然希望能够与朋友、家人和其他人分享信息,并与他们互动。

因此,访问控制需要在保证隐私的前提下,实现良好的社交互动体验。

第三章:社交网络中的访问控制方法当前,有许多方法用于实现社交网络中的访问控制,其中一些基于传统的访问控制模型,如访问控制列表(ACL)和基于角色的访问控制(RBAC)。

另一些方法则基于大数据技术,结合用户的行为和兴趣等信息,进行更智能的访问控制。

1. 基于ACL和RBAC的访问控制ACL和RBAC是传统的访问控制方法,其思想简单直接。

ACL 通过为每个用户定义一个访问控制列表,来决定其可以访问的资源。

RBAC则根据用户的角色,授予不同的权限。

这些方法在访问控制上有一定的效果,但对于动态的社交网络而言,其灵活性和精细化程度相对较低。

2. 基于用户行为的访问控制基于用户行为的访问控制方法利用大数据技术,分析和挖掘用户在社交网络中的行为特征,从而进行访问控制决策。

例如,可以根据用户的历史行为和偏好,预测其对某些信息的兴趣程度,并相应地调整访问权限。

这种方法可以更好地适应社交网络中用户行为的动态变化。

3. 基于社交网络拓扑的访问控制社交网络的拓扑结构反映了用户之间的关系和联系。