《计算机病毒原理及防范技术》第8章计算机病毒理论模型(精)

- 格式:ppt

- 大小:570.00 KB

- 文档页数:40

计算机病毒的原理与防范摘要结合现在这个阶段的实际情况来看,计算机病毒的波及范围是愈发广泛了,而且已经为电脑网络的安全性造成了很大的威胁。

只有知道更加详细、全面的电脑知识,方可以无惧任何的电脑病毒。

故而笔者在这篇文章当中就专门针对电脑病毒的一些情况来展开相应的介绍,从而获得更为理性的了解,并基于此而提出部分更为有效的预防手段,希望可以尽可能的避免由于电脑病毒而造成的各种危害。

所以这也就充分说明了,更为有效的防范措施对于电脑病毒预防来讲,是最为有效的和经济的,也应当被大家所重视。

在这一过程中,应该先对电脑病毒进行充分的了解和感知,进而去对其造成的攻击进行预防,在有效保护电脑相关数据安全的基础上,让互联网的积极作用被充分的发挥出来。

关键词:计算机;病毒;传播途径;预防第1章计算机病毒的概念及危害1.1 计算机病毒的概念这种病毒指的是通过相关研制人员在电脑程序内添加了具有破坏性的功能或数据的相关代码,从而对电脑的应用造成影响,并且可以进行自主复制的一组电脑指令或程序代码。

计算机病毒具有传播性、隐蔽性、感染性、潜伏性、可激发性、表现性或破坏性。

计算机病毒的生命周期:开发期→传染期→潜伏期→发作期→发现期→消化期→消亡期。

其实这种病毒通常表现为一个程序,当然优势也会表现为一段可执行码,如同生物病毒那般,存在着自我繁衍、彼此感染、激活与重生等这些鲜明特点。

也正是因为电脑病毒存在比较特殊的复制功能,所以说可以迅速的扩散开来,且很难完全清除,它们可以附着于不同类型的文件当中,只要文件使用者在实施复制、或者是传送操作的时候,这些病毒同样会随之转移,并继续扩散。

1.2 计算机病毒的特征1.繁殖性这一病毒与生物病毒有一定的相似度,那就是能够不断的繁殖,它会在正常程序被使用时随之出现自主复制。

因此我们可以通过它的感染以及其繁殖特征来进行判定。

2.破坏性当电脑染上病毒以后,也许就会造成正常程序难以使用,而且也会将电脑里面的部分文件予以删除、或者是直接被损坏,甚至也可能会对其硬件环境造成很大的不利影响。

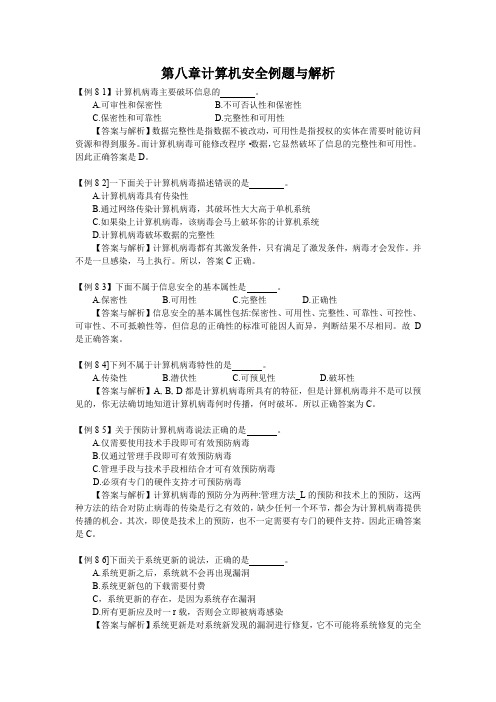

第八章计算机安全例题与解析【例8-1】计算机病毒主要破坏信息的。

A.可审性和保密性B.不可否认性和保密性C.保密性和可靠性D.完整性和可用性【答案与解析】数据完整性是指数据不被改动,可用性是指授权的实体在需要时能访问资源和得到服务。

而计算机病毒可能修改程序·数据,它显然破坏了信息的完整性和可用性。

因此正确答案是D。

【例8-2]一下面关于计算机病毒描述错误的是。

A.计算机病毒具有传染性B.通过网络传染计算机病毒,其破坏性大大高于单机系统C.如果染上计算机病毒,该病毒会马上破坏你的计算机系统D.计算机病毒破坏数据的完整性【答案与解析】计算机病毒都有其激发条件,只有满足了激发条件,病毒才会发作。

并不是一旦感染,马上执行。

所以,答案C正确。

【例8-3】下面不属于信息安全的基本属性是。

A.保密性B.可用性C.完整性D.正确性【答案与解析】信息安全的基本属性包括:保密性、可用性、完整性、可靠性、可控性、可审性、不可抵赖性等,但信息的正确性的标准可能因人而异,判断结果不尽相同。

故D 是正确答案。

【例8-4]下列不属于计算机病毒特性的是。

A.传染性B.潜伏性C.可预见性D.破坏性【答案与解析】A, B, D都是计算机病毒所具有的特征,但是计算机病毒并不是可以预见的,你无法确切地知道计算机病毒何时传播,何时破坏。

所以正确答案为C。

【例8-5】关于预防计算机病毒说法正确的是。

A.仅需要使用技术手段即可有效预防病毒B.仅通过管理手段即可有效预防病毒C.管理手段与技术手段相结合才可有效预防病毒D.必须有专门的硬件支持才可预防病毒【答案与解析】计算机病毒的预防分为两种:管理方法_L的预防和技术上的预防,这两种方法的结合对防止病毒的传染是行之有效的,缺少任何一个环节,都会为计算机病毒提供传播的机会。

其次,即使是技术上的预防,也不一定需要有专门的硬件支持。

因此正确答案是C。

【例8-6]下面关于系统更新的说法,正确的是。

《计算机病毒与防治》PPT课件目录CONTENCT •计算机病毒概述•计算机病毒分类及原理•传播途径与感染方式•预防措施与策略部署•检测方法与技术手段•清除方法与工具介绍•总结回顾与未来展望01计算机病毒概述定义与特点定义计算机病毒是一种恶意软件,通过复制自身并在计算机网络中进行传播,从而破坏数据、干扰计算机操作,甚至危害网络安全。

特点具有隐蔽性、传染性、潜伏性、可触发性、破坏性等。

01020304早期病毒蠕虫病毒宏病毒恶意软件与勒索软件发展历程及现状利用宏语言编写的病毒,通过办公软件的宏功能进行传播。

90年代,随着互联网的发展,蠕虫病毒开始流行,通过网络漏洞进行传播。

20世纪80年代,计算机病毒开始出现,以恶作剧和炫耀技术为主。

近年来,恶意软件和勒索软件大量涌现,以窃取个人信息和勒索钱财为目的。

数据破坏系统崩溃网络传播经济损失危害程度与影响范围病毒可以删除、修改或加密用户数据,导致数据丢失或无法访问。

病毒会占用系统资源,导致系统性能下降、崩溃或无法启动。

病毒可以通过网络传播到其他计算机,造成大规模感染。

病毒会给个人和企业带来巨大的经济损失,包括数据恢复成本、系统修复成本和业务中断成本等。

02计算机病毒分类及原理010203寄生在可执行文件上,通过感染文件来传播。

修改文件内容,插入病毒代码,使文件执行时先执行病毒代码。

常见的文件型病毒有CIH、熊猫烧香等。

寄生在硬盘或软盘的引导区,通过感染引导区来传播。

修改引导区内容,插入病毒代码,使系统启动时先执行病毒代码。

常见的引导型病毒有大麻、小球等。

宏病毒寄生在Word、Excel等文档的宏中,通过文档传播。

脚本病毒寄生在网页脚本或邮件脚本中,通过网络传播。

利用宏或脚本语言的编程功能,实现病毒的自我复制和传播。

常见的宏病毒有TaiwanNo.1、Concept等,常见的脚本病毒有红色代码、爱虫等。

宏病毒和脚本病毒01020304网络蠕虫通过扫描网络漏洞,利用漏洞进行传播。

计算机病毒原理及防范技术(精简版)《计算机病毒原理及防范技术》----秦志光张凤荔刘峭著43.8万字第1章计算机病毒概述1.1.1计算机病毒的起源----第⼀种为科学幻想起源说,第⼆种为恶作剧,第三种为戏程序(70年代,贝尔实验室,Core War), 第四种为软件商保护软件起源说。

1.计算机病毒的发展历史-----第⼀代病毒,传统的病毒,第⼆代病毒(1989-1991年),混合型病毒(或“超级病毒”),采取了⾃我保护措施(如加密技术,反跟踪技术);第三代病毒(1992-1995年)多态性病毒(⾃我变形病毒)⾸创者Mark Washburn-----“1260病毒”;最早的多态性的实战病毒----“⿊夜复仇者”(Dark Avenger)的变种MutationDark Avenger ;1992年第⼀个多态性计算机病毒⽣成器MtE,第⼀个计算机病毒构造⼯具集(Virus Construction Sets)----“计算机病毒创建库”(Virus Create Library), ”幽灵”病毒;第四代病毒(1996-⾄今),使⽤⽂件传输协议(FTP)进⾏传播的蠕⾍病毒,破坏计算机硬件的CIH,远程控制⼯具“后门”(Bank Orifice),”⽹络公共汽车”(NetBus)等。

2.计算机病毒的基本特征----1.程序性(利⽤计算机软、硬件所固有的弱点所编制的、具有特殊功能的程序),2、传染性,3、隐蔽性(兼容性、程序不可见性)4、潜伏性(“⿊⾊星期五”,“上海⼀号”,CIH),5、破坏性,6、可触发性,7、不可预见性,8、针对性,9、⾮授权可执⾏性,10、衍⽣性。

1.2.2.计算机病毒在⽹络环境下表现的特征------1.电⼦邮件成主要媒介(QQ,MSN等即时通讯软件,可移动存储设备,⽹页,⽹络主动传播,⽹络,“钓鱼”),2.与⿊客技术相融合(“Nimda”,CodeRed,”求职信”),3.采取了诸多的⾃我保护机制(逃避、甚⾄主动抑制杀毒软件),4.采⽤压缩技术(压缩变形----特征码改变,压缩算法,“程序捆绑器”),5.影响⾯⼴,后果严重,6.病毒编写越来越简单,7.摆脱平台依赖性的“恶意⽹页”。