第2章信息安全的基本概念和技术

- 格式:ppt

- 大小:148.00 KB

- 文档页数:56

信息平安概论复习提纲第1章绪论1、信息平安的六个属性机密性、完整性、可用性、非否认性、真实性、可控性〔前三者为经典CIA模型〕机密性:能够确保敏感或机密数据的传输和存储不遭受未授权的浏览,甚至可以做到不暴露保密通信的事实。

完整性:能够保障被传输、接受或存储的数据是完整的和未被篡改的,在被篡改的情况下能够发现篡改的事实或者篡改的设置。

可用性:即在突发事件下,依然能够保障数据和效劳的正常使用。

非否认性:能够保证信息系统的操作者或信息的处理者不能否认其行为或者处理结果,这可以防止参与某次操作或通信的一方事后否认该事件曾发生过。

真实性:真实性也称可认证性,能够确保实体身份或信息、信息来源的真实性。

可控性:能够保证掌握和控制信息与信息系统的根本情况,可对信息和信息系统的使用实施可靠的授权、审计、责任认定、传播源追踪和监管等控制。

2、从多个角度看待信息平安问题个人:隐私保护、公害事件企事业单位:知识产权保护、工作效率保障、不正当竞争军队、军工、涉密单位:失泄密、平安保密的技术强化运营商:网络运行质量、网络带宽占用〔P2P流量控制〕、大规模平安事件〔DDOS、大规模木马病毒传播〕、新商业模式冲击〔非法VOIP、带宽私接〕地方政府机关:敏感信息泄露、失泄密、网站篡改、与地方相关的网络舆情职能机关:案件侦破、网上反恐、情报收集、社会化管理国家层面:根底网络和重要信息系统的可用性、网上舆情监控与引导、失泄密问题、稳固政权、军事对抗、外交对抗、国际斗争3、威胁、脆弱点和控制(1)信息平安威胁(threat):指某人、物、事件、方法或概念等因素对某信息资源或系统的平安使用可能造成的危害。

包括信息泄露、篡改、重放、假冒、否认、非授权使用、网络与系统攻击、恶意代码、灾害故障与人为破坏。

其他分类:暴露、欺骗、打搅、占用;被动攻击、主动攻击;截取、中断、篡改、伪造。

(2)脆弱点〔Vulnerability〕,即缺陷。

(3)控制〔control〕,一些动作、装置、程序或技术,消除或减少脆弱点。

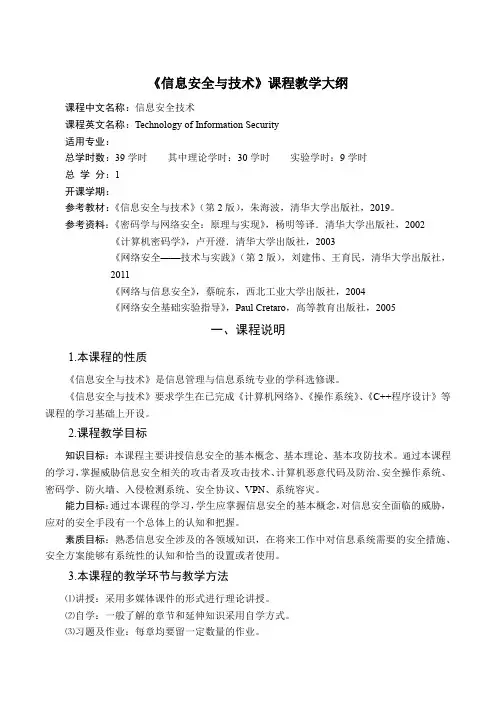

《信息安全与技术》课程教学大纲课程中文名称:信息安全技术课程英文名称:Technology of Information Security适用专业:总学时数:39学时其中理论学时:30学时实验学时:9学时总学分:1开课学期:参考教材:《信息安全与技术》(第2版),朱海波,清华大学出版社,2019。

参考资料:《密码学与网络安全:原理与实现》,杨明等译.清华大学出版社,2002《计算机密码学》,卢开澄.清华大学出版社,2003《网络安全——技术与实践》(第2版),刘建伟、王育民,清华大学出版社,2011《网络与信息安全》,蔡皖东,西北工业大学出版社,2004《网络安全基础实验指导》,Paul Cretaro,高等教育出版社,2005一、课程说明1.本课程的性质《信息安全与技术》是信息管理与信息系统专业的学科选修课。

《信息安全与技术》要求学生在已完成《计算机网络》、《操作系统》、《C++程序设计》等课程的学习基础上开设。

2.课程教学目标知识目标:本课程主要讲授信息安全的基本概念、基本理论、基本攻防技术。

通过本课程的学习,掌握威胁信息安全相关的攻击者及攻击技术、计算机恶意代码及防治、安全操作系统、密码学、防火墙、入侵检测系统、安全协议、VPN、系统容灾。

能力目标:通过本课程的学习,学生应掌握信息安全的基本概念,对信息安全面临的威胁,应对的安全手段有一个总体上的认知和把握。

素质目标:熟悉信息安全涉及的各领域知识,在将来工作中对信息系统需要的安全措施、安全方案能够有系统性的认知和恰当的设置或者使用。

3.本课程的教学环节与教学方法⑴讲授:采用多媒体课件的形式进行理论讲授。

⑵自学:一般了解的章节和延伸知识采用自学方式。

⑶习题及作业:每章均要留一定数量的作业。

⑷辅导、答疑:采取不定期辅导和答疑的方式弥补课堂教学未能解决和消化的问题。

⑸实践环节:通过对扫描监听和攻击技术的两次共6学时实验,让学生加深对攻击技术的认知与体验,同时增强学生的动手能力。

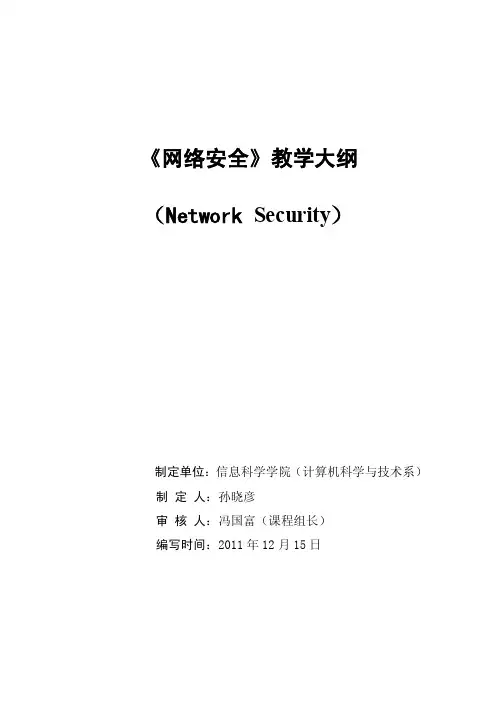

《网络安全》教学大纲(Network Security)制定单位:信息科学学院(计算机科学与技术系)制定人:孙晓彦审核人:冯国富(课程组长)编写时间:2011年12月15日第一部分课程概述一、基本信息(一)课程属性、学分、学时专业课, 3学分,48学时(理论32+实验16)(二)适用对象计算机科学与技术专业本科生(三)先修课程与知识准备计算机程序设计、数据结构与算法、操作系统、计算机网络等二、课程简介信息网络的大规模全球互联趋势,以及人们的社会与经济活动对计算机网络的依赖性与日俱增,使得计算机网络的安全性成为信息化建设的一个核心问题。

在信息学科的专业教育中开设网络安全课程,旨在让学生们从学习网络技术时就树立建造安全网络的观念,掌握网络安全的基本知识,了解设计和维护安全的网络体系及其应用系统的基本手段和常用方法,为从事信息网络的研究和开发打下良好基础。

本课程较全面的介绍了计算机网络安全的基本理论和关键技术,并对当前常见的网络安全技术的原理和应用进行了详细的讲解。

内容主要包括计算机硬件与环境安全、操作系统安全、计算机网络安全、应用系统安全、应急响应与灾难恢复、计算机系统安全风险评估、计算机安全等级评测与安全管理等内容。

这门课程对于培养具有基本信息安全技术应用能力的工程人员有着重要意义。

The trend that information nets worldwide being connecting to one another, alone with the more and more dependences on computer net by people's social and economical activities, makes the security of the computer net a kernel problem. This course means to bring up the students' notion about the net security in the mean time when they learn the net technology, to let them understand the basic knowledge of net security, and to offer them a chance to understand the common way to design and maintain a secure net system or its application system. By taking the course, it can therefore give the students a good preparation for their research in information net.The course gives a global introduction on the basic theories and kernel technologies of the network security, as well as explanation on the concept andapplication of the commonly used network security technology. The main contents of this course include the following sections: security of computer hardware and environmental, operating system security, computer network security, application security, emergency response and disaster recovery, computer system security risk assessment, computer level of security evaluation and security management and so on.This course has important significance for training the engineering staff with the basic information security technology application ability.三、教学目标本课程主要培养学生理解密码学等网络安全的相关安全原理,掌握计算机系统可能存在的安全问题和普遍采用的安全机制,了解当今主要的网络系统安全设置、安全漏洞、安全协议,并能够胜任一般网络安全的基本技术和操作,提高信息安全防护意识与安全防护能力。

信息安全技术基础课后答案第一章:信息安全概论1. 信息安全的定义是什么?信息安全是指在计算机系统中,保护信息不受未经授权访问、使用、披露、干扰、破坏、修改、伪造等威胁的一系列措施的总称。

2. 信息安全的目标是什么?信息安全的主要目标包括保密性、完整性和可用性。

保密性指保护信息不被未经授权的个人或实体所访问;完整性指保证信息不被非法篡改;可用性指确保信息资源能够及时可靠地得到使用。

3. 信息安全的基本要素有哪些?信息安全的基本要素包括:机密性、完整性、可用性、不可抵赖性、可控制性和身份认证。

4. 请列举常见的信息安全攻击类型。

常见的信息安全攻击包括:密码攻击、网络攻击(如拒绝服务攻击、入侵攻击)、恶意软件(如病毒、蠕虫、木马)、社会工程学攻击(如钓鱼、假冒身份)和数据泄露等。

5. 请说明防火墙的作用。

防火墙是一种位于计算机网络与外部网络之间的安全设备,它可以通过控制数据包的进出来保护内部网络的安全。

防火墙可以实施访问控制、数据包过滤、网络地址转换等功能,提高网络的安全性。

第二章:密码学基础1. 什么是对称密码学?请举例说明。

对称密码学是一种使用相同密钥进行加密和解密的密码学方法。

例如,DES (Data Encryption Standard)就是一种对称密码算法,在加密和解密过程中使用相同的密钥。

2. 什么是公钥密码学?请举例说明。

公钥密码学是一种使用公钥和私钥进行加密和解密的密码学方法。

例如,RSA (Rivest, Shamir, Adleman)算法就是一种公钥密码算法,发送方使用接收方的公钥进行加密,接收方使用自己的私钥进行解密。

3. 对称密码学和公钥密码学有什么区别?对称密码学使用相同的密钥进行加密和解密,安全性依赖于密钥的保密性;而公钥密码学使用不同的密钥进行加密和解密,安全性依赖于数学难题的求解。

4. 什么是哈希函数?请举例说明。

哈希函数是一种将任意长度数据(输入)转换为固定长度(输出)的函数。

信息安全概论习题参考答案第1章概论1.什么是信息技术?答:笼统地说,信息技术是能够延长或扩展人的信息能力的手段和方法。

本书中,信息技术是指在计算机和通信技术支持下,用以获取、加工、存储、变换、显示和传输文字、数值、图像、视频、音频以及语音信息,并且包括提供设备和信息服务两大方面的方法与设备的总称。

也有人认为信息技术简单地说就是3C:Computer+Communication+Control。

2.信息安全的基本属性主要表现在哪几个方面?答:(1)完整性(Integrity)(2)保密性(Confidentiality)(3)可用性(Availability)(4)不可否认性(Non-repudiation)(5)可控性(Controllability)3.信息安全的威胁主要有哪些?答:(1)信息泄露(2)破坏信息的完整性(3)拒绝服务(4)非法使用(非授权访问)(5)窃听(6)业务流分析(7)假冒(8)旁路控制(9)授权侵犯(10)特洛伊木马(11)陷阱门(12)抵赖(13)重放(14)计算机病毒(15)人员不慎(16)媒体废弃(17)物理侵入(18)窃取(19)业务欺骗等第2章信息保密技术1.密码学发展分为哪几个阶段?各自的特点是什么?答:第一个阶段:从几千年前到1949年。

古典加密计算机技术出现之前密码学作为一种技艺而不是一门科学第二个阶段:从1949年到1975年。

标志:Shannon发表“CommunicationTheoryofSecrecy System”密码学进入了科学的轨道主要技术:单密钥的对称密钥加密算法第三个阶段:1976年以后标志:Diffie,Hellman发表了“New Directions of Crypto graphy”开创了公钥密码学的新纪元。

2.设计分组密码的主要指导原则是什么?实现的手段主要是什么?答:a.为了保证密码的安全性,Shannon提出的混乱原则和扩散原则。

第一章信息安全保障概述1.1信息保障安全背景1.1.1信息技术及其发展阶段第一阶段:电信技术的发明第二阶段:计算机技术的发展1936年,英国数学家图灵(Turing)差UN改造了图灵机理论;1937年,香农发表《继电器和开关电路的符号分析》,奠定了计算机二进制基础;1946年2月14日,世界上第一台计算机ENIAC诞生;1945年,冯·诺依曼提出“存储程序通用电子计算机方案”。

第三阶段:互联网的使用60年代末,产生了ARPnet,重要研究成果TCP/IP协议;90年代,发展成全球性网络——因特网(Internet)。

1.1.2信息技术的影响1.积极影响(1)社会发展;(2)科技进步;(3)人类生活。

2.消极影响(1)信息泛滥;(2)信息污染;(3)信息犯罪。

1.2信息安全保障基础1.2.1信息安全发展阶段1.通信保密阶段关注信息在通信过程中的安全问题,即机密性。

密码学是确保机密性的核心技术。

2.计算机安全阶段关注“机密性、访问控制与认证”。

3.信息安全保障阶段美国国防部“信息安全保障体系”(IA),给出了“保护-监测-响应”PDR 模型,后来又增加了恢复,成为PDRR模型。

我国99年提出“保护-预警-监测-应急-恢复-反击”,即PWDRRC模型。

1.2.2信息安全的含义1.从网络系统看,现代信息安全主要包“运行系统安全”,“系统信息安全”两层含义。

2.信息安全基本属性:(1)完整性;(2)机密性;(3)可用性;(4)可控制性;(5)不可否认性。

3.整体上说现代信息安全是物理安全、网络安全、数据安全、信息内容安全、信息基础设施安全与公共、国家信息安全的总和。

是多层次、多因素、多目标的复合系统。

1.2.3信息系统面临的安全风险1.信息泄露2.破化信息的完整性3.拒绝服务4.非授权访问5.授权侵犯6.业务流分析7.窃听8.物理侵入9.恶意代码10.假冒和欺诈11.抵赖12.重放攻击13.陷阱门14.媒体废弃15.人员不慎1.2.4信息安全问题产生的根源1.信息安全内因:信息系统的复杂性(1)组成网络的通信和信息系统的自身缺陷(2)互联网的开放性2.信息安全的外因:人为的和环境的威胁(1)人为原因(2)自然环境原因1.2.5信息安全的地位和作用1.2.6信息安全技术(1)核心基础安全技术1)密码技术(2)安全基础设施技术2)标识与认证技术3)授权与访问控制技术(3)基础设施安全技术4)主机系统安全技术5)网络系统安全技术(4)应用安全技术6)网络与系统攻击技术7)网络与系统安全防护与应急响应技术8)安全审计与责任认定技术9)恶意代码检测与防范技术(5)支撑安全技术10)信息安全测评技术11)安全管理技术1.3信息安全保障体系1.3.1信息安全保障体系框架1.生命周期:规划组织-开发采购-实施交付-运行维护-废弃2.保障要素:技术、管理、工程、人员3.安全特征:保密性、完整性、可用性1.3.2型与技术框架1.P2DR安全模型:(1)策略;(2)防护;(3)监测;(4)响应。

第1章信息安全概述1.广义的信息安全是指网络系统的硬件,软件及其系统中的信息受到保护.2.信息安全威胁从总体上可以分为人为因素的威胁和非人为因素的威胁。

人为因素的威胁包括无意识的威胁和有意识的威胁。

非人为因素的威胁包括自然灾害、系统故障和技术缺陷等。

3.信息安全不仅涉及技术问题,而且还涉及法律、政策和管理问题。

信息安全事件与政治、经济、文化、法律和管理紧密相关。

4•网路不安全的根本原因是系统漏洞、协议的开放新和人为因素。

人为因素包括黑客攻击、计算机犯罪和信息安全管理缺失。

5•保密性、完整性、可用性、可控性和不可否认性是从用户的角度提出的最基本的信息服务需求,也称为信息安全的基本特征。

6.怡0基于0$1参考互连模型提出了抽象的网络安全体系结构,定义了五大类安全服务(认证(鉴别))服务、访问控制服务、数据保密性服务、数据完整性服务和抗否认性服务、八大种安全机制(加密机制、数字签名机制、访问控制机制、数据完整性机制、认证机制、业务流填充机制、路由控制机制和公证机制)和完整的安全管理标准。

7.信息安全既涉及高深的理论知识,又涉及工程应用实践。

一个完整的信息安全保障体制系框架由管理体系、组织机构体系和技术体系组成。

技术体系可划分为物理安全、网络安全、信息安全、应用安全和管理安全五个层次,全面揭示了信息安全研究的知识体系和工程实施方案框架。

第2章信息保密技术1.密码学的发展大致经历了手工加密阶段、机械加密阶段和计算机加密阶段。

密码技术是现代信息安全的基础和核心技术,它不仅能够对信息加密,还能完成信息的完整性验证、数字签名和身份认证等功能。

按加密密钥和解密密钥是否相同,密码体制可分为对称密码体制和非对称密码体制。

对称密码体制又可分为序列密码和分组密码。

2•移位密码、仿射密码、维基利亚密码和置换密码等是常用的古典密码案例,虽然在现代科技环境下已经过时,但它们包含的最基本的变换移位和代替在现代分组密码设计中仍然是最基本的变换。