H3C策略路由

- 格式:doc

- 大小:258.00 KB

- 文档页数:5

H3C策略路由配置及实例2010-07-19 09:21基于策略路由负载分担应用指导介绍特性简介目前网吧对网络的可靠性和稳定性要求越来越高,一般网吧与运营商都有两条线路保证一条线路出现故障时能够有另一条链路作为备份。

当两条线路都正常时为了减少一条线路流量压力,将流量平均分配到另外一条线路,这样提高了网络速度。

当一条链路出现故障接口DOWN掉时,系统自动将流量全部转到另一条线路转发,这样提高了网络的稳定性、可靠性。

满足网吧对业务要求不能中断这种需求,确保承载的业务不受影响。

使用指南使用场合本特性可以用在双链路的组网环境内,两条链路分担流量。

保证了网络的可靠性、稳定性。

配置指南本指南以18-22-8产品为例,此产品有2个WAN接口。

ethernet2/0、ethernet3/0互为备份。

可以通过以下几个配置步骤实现本特性:1) 配置2个WAN接口是以太链路,本案例中以以太网直连连接方式为例;2) 配置静态路由,并设置相同的优先级;3) 配置策略路由将流量平均分配到2条链路上。

2 注意事项两条路由的优先级相同。

配置策略路由地址为偶数走wan1,地址为奇数走wan2。

策略路由的优先级高于路由表中的优先级。

只有策略路由所使用的接口出现down后,路由比表中配置的路由才起作用。

3 配置举例组网需求图1为2条链路负载分担的典型组网。

路由器以太网口ETH2/0连接到ISP1,网络地址为142.1.1.0/30,以太网口ETH3/0连接到ISP2,网络地址为162.1.1.0/30;以太网口ETH1/0连接到网吧局域网,私网IP网络地址为192.168.1.0/24。

配置步骤1. 配置路由器sysname Quidway#clock timezone gmt+08:004 add 08:00:00#cpu-usage cycle 1min#connection-limit disableconnection-limit default action denyconnection-limit default amount upper-limit 50 lower-limit 20 #radius scheme system#domain system#detect-group 1detect-list 1 ip address 140.1.1.2#detect-group 2detect-list 1 ip address 162.1.1.2#acl number 2000rule 0 permit#acl number 3001rule 0 permit ip source 192.168.1.00.0.0.254 内部pc机偶数地址 acl number 3002rule 0 permit ip source 192.168.1.10.0.0.254 内部pc机奇数地址#interface Aux0async mode flow#interface Ethernet1/0ip address 192.168.1.1 255.255.255.0ip policy route-policy routeloadshare 从局域网收到的数据通过策略路由转发数据interface Ethernet1/1#interface Ethernet1/2#interface Ethernet1/3#interface Ethernet1/4#interface Ethernet1/5#interface Ethernet1/6#interface Ethernet1/7#interface Ethernet1/8#interface Ethernet2/0ip address 140.1.1.1 255.255.255.252nat outbound 2000#interface Ethernet3/0ip address 162.1.1.1 255.255.255.252nat outbound 2000#interface NULL0#route-policy routeloadshare permit node 1if-match acl3001 局域网pc机地址是偶数的从ethernet2/0转发apply ip-address next-hop 140.1.1.2route-policy routeloadshare permit node 2if-match acl3002 局域网pc机地址是奇数的从ethernet3/0转发apply ip-address next-hop 162.1.1.2#ip route-static 0.0.0.0 0.0.0.0 140.1.1.2 preference 60 detect-group 1ip route-static 0.0.0.0 0.0.0.0 162.1.1.2 preference 60 detect-group 2#user-interface con 0user-interface aux 0user-interface vty 0 4。

昨天去一家客户那边调试h3c的设备,客户要做vlan间互访和策略路由.本以为挺简单的事情,可到了才发现不是自己想象的那样.vlan间互访没想到h3c搞的那么麻烦,cisco的数据流控制就是做一条访问列表,列表里定义了动作是拒绝还是允许,然后直接把这个列表应用到接口上就可以了,但h3c却没有这么简单,h3c我总结了一下总的思路是这样的1.首先定义访问控制列表,注意:假如要使把此列表应用到qos策略中的话此列表中的deny和permit是没有意义的,不管是permit还是deny都代表"匹配"该数据流.2.定义类,类里面很简单,就是简单的匹配某条列表.应该也可以像cisco一样匹配or或者and,我没验证.3.定义行为动作,行为动作可以分好多,常用的有filter deny,filter permit 拒绝/允许,还有改变下一条redirect next-hop.或者可以做标记,qos等.4.定义qos策略,把2,3里的类和行为建立关联,如什么类执行什么行为,可以做好多条,同一个行为如果找到第一项匹配则不再接着往下执行,所有有可能同一个数据流能满足多条不同行为操作的情况.5.把此qos策略应用到接口上.下面我把配置粘上来供大家参考#version 5.20, Release 5303#sysname master switch#domain default enable system#telnet server enable#vlan 1#vlan 20#vlan 23description 0023#vlan 24#vlan 30#vlan 40#vlan 50vlan 60#vlan 70#vlan 80#vlan 90#vlan 100#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#traffic classifier h3c operator andif-match acl 3060********* 定义类,30,50,90三个网段之间不能互访********traffic classifier wangtong operator andif-match acl 2010********* 定义类,20,60,90网段的用户分到wangtong这个类中*******traffic classifier dianxin operator andif-match acl 2020********* 定义类,30,50,70网段的用户分到电信这个类中*******traffic behavior h3cfilter deny********* 定义行为名字叫h3c的动作为丢弃!*********traffic behavior wangtongredirect next-hop 10.1.1.2*********定义行为名字叫wangtong 动作为改变下一跳位10.1.1.2*********traffic behavior dianxinredirect next-hop 10.1.2.2*********定义行为名字叫wangtong 动作为改变下一跳位10.1.2.2*********qos policy h3cclassifier h3c behavior h3cclassifier wangtong behavior wangtongclassifier dianxin behavior dianxin***********定义一个qos策略(注意,这里是总的qos策略,其中包括vlan间访问控制和策略路由控制都汇聚到此策略中了)1.满足h3c类别的数据流执行h3c这个行为,这里行为为丢弃2.满足wangtong类别的数据流执行网通这个行为,这里的行为为改变下一跳为10.1.1.23.满足dianxin类别的数据流执行dianxin这个行为,这里的行为为改变下一跳为10.1.2.2 ***************************************************************** ***#acl number 2010rule 0 permit source 192.168.20.0 0.0.0.255rule 1 permit source 192.168.60.0 0.0.0.255rule 2 permit source 192.168.90.0 0.0.0.255acl number 2020rule 0 permit source 192.168.30.0 0.0.0.255rule 1 permit source 192.168.50.0 0.0.0.255rule 2 permit source 192.168.70.0 0.0.0.255acl number 3060rule 10 permit ip source 192.168.30.0 0.0.0.255 destination 192.168.50.00.0.0.255rule 20 permit ip source 192.168.30.0 0.0.0.255 destination 192.168.90.00.0.0.255rule 50 permit ip source 192.168.50.0 0.0.0.255 destination 192.168.30.00.0.0.255rule 60 permit ip source 192.168.50.0 0.0.0.255 destination 192.168.90.00.0.0.255rule 70 permit ip source 192.168.90.0 0.0.0.255 destination 192.168.30.00.0.0.255rule 80 permit ip source 192.168.90.0 0.0.0.255 destination192.168.50.0 0.0.0.255*************在30,50,90三个网段之间做隔离,使他们不能互相访问,但都能访问其他的地址,由于h3c的三层交换机(这里的型号是s5510)可以实现单向访问,以此每一条都得建立2条规则来匹配如30--90网段,90---30网段.因为是作用在trunk口上的,因此源地址无法确定****************************************interface NULL0#interface Vlan-interface1ip address 192.168.10.1 255.255.255.0#interface Vlan-interface20ip address 192.168.20.254 255.255.255.0#interface Vlan-interface23ip address 10.1.1.1 255.255.255.0interface Vlan-interface24ip address 10.1.2.1 255.255.255.0#interface Vlan-interface30ip address 192.168.30.254 255.255.255.0#interface Vlan-interface40ip address 192.168.40.254 255.255.255.0#interface Vlan-interface50ip address 192.168.50.254 255.255.255.0#interface Vlan-interface60ip address 192.168.60.254 255.255.255.0 #interface Vlan-interface70ip address 192.168.70.254 255.255.255.0 #interface Vlan-interface80ip address 192.168.80.254 255.255.255.0 #interface Vlan-interface90ip address 192.168.90.254 255.255.255.0 interface GigabitEthernet1/0/1port link-type trunkport trunk permit vlan allqos apply policy h3c inbound#interface GigabitEthernet1/0/2port link-type trunkport trunk permit vlan allqos apply policy h3c inbound#interface GigabitEthernet1/0/3port link-type trunkport trunk permit vlan allqos apply policy h3c inbound#interface GigabitEthernet1/0/4port link-type trunkport trunk permit vlan allqos apply policy h3c inbound#interface GigabitEthernet1/0/5port link-type trunkport trunk permit vlan allqos apply policy h3c inbound#interface GigabitEthernet1/0/6port link-type trunkport trunk permit vlan allqos apply policy h3c inbound#interface GigabitEthernet1/0/7port link-type trunkport trunk permit vlan allqos apply policy h3c inbound#interface GigabitEthernet1/0/8port link-type trunkport trunk permit vlan allqos apply policy h3c inbound************在8个trunk口上绑定qos策略**************************888 #interface GigabitEthernet1/0/9port access vlan 20#interface GigabitEthernet1/0/10port access vlan 20interface GigabitEthernet1/0/11port access vlan 20#interface GigabitEthernet1/0/12port access vlan 20#interface GigabitEthernet1/0/13port access vlan 20#interface GigabitEthernet1/0/14port access vlan 20#interface GigabitEthernet1/0/15port access vlan 20#interface GigabitEthernet1/0/16port access vlan 20#interface GigabitEthernet1/0/17port access vlan 20#interface GigabitEthernet1/0/18port access vlan 20#interface GigabitEthernet1/0/19port access vlan 100speed 100#interface GigabitEthernet1/0/20port access vlan 100speed 100#interface GigabitEthernet1/0/21port access vlan 100speed 100#interface GigabitEthernet1/0/22port access vlan 100#interface GigabitEthernet1/0/23port access vlan 23speed 100duplex full#interface GigabitEthernet1/0/24port access vlan 24#interface GigabitEthernet1/0/25shutdown#interface GigabitEthernet1/0/26shutdown#interface GigabitEthernet1/0/27shutdown#interface GigabitEthernet1/0/28shutdown#ip route-static 0.0.0.0 0.0.0.0 10.1.1.2ip route-static 0.0.0.0 0.0.0.0 10.1.2.2**********定义2条缺省路由,一条指向电信网络,一条指向网通网络*************** #user-interface aux 0user-interface vty 0 4#return[master switch]。

H3c策略路由配置整理这里只说明怎样配置,具体只参照H3C交换机配置文档第一步:区分数据流acl number 2001rule 0 permit source 10.0.0.0 0.255.255.255acl number 3001 name virusrule 0 deny tcp destination-port eq 445rule 5 deny udp destination-port eq 445acl number 3100 name laoshirule 0 permit ip source 192.168.12.0 0.0.0.255rule 1 permit ip source 192.168.13.0 0.0.0.255rule 2 permit ip source 192.168.14.0 0.0.0.255rule 3 permit ip source 192.168.15.0 0.0.0.255rule 4 permit ip source 192.168.16.0 0.0.0.255rule 5 permit ip source 192.168.17.0 0.0.0.255rule 6 permit ip source 192.168.18.0 0.0.0.255rule 7 permit ip source 192.168.19.0 0.0.0.255rule 8 permit ip source 192.168.20.0 0.0.0.255rule 9 permit ip source 10.0.0.0 0.0.255.255rule 10 permit ip source 192.168.11.0 0.0.0.255acl number 3101 name xueshengrule 0 permit ip source 192.168.21.0 0.0.0.255rule 1 permit ip source 192.168.22.0 0.0.0.255rule 2 permit ip source 192.168.23.0 0.0.0.255rule 3 permit ip source 192.168.24.0 0.0.0.255rule 4 permit ip source 192.168.25.0 0.0.0.255rule 5 permit ip source 192.168.26.0 0.0.0.255rule 6 permit ip source 192.168.27.0 0.0.0.255rule 7 permit ip source 192.168.28.0 0.0.0.255rule 8 permit ip source 192.168.29.0 0.0.0.255rule 9 permit ip source 192.168.30.0 0.0.0.255acl number 3103 name neiwangrule 0 permit ip source 192.168.0.0 0.0.255.255 destination 192.168.0.0 0.0.255.255rule 1 permit ip source 10.0.0.0 0.255.255.255 destination 192.168.0.0 0.0.255.255 rule 2 permit ip source 10.0.0.0 0.255.255.255 destination 10.0.0.0 0.255.255.255 acl number 3104 name shiyanshirule 0 permit ip source 10.0.0.0 0.255.255.255#第二步:定义数据流traffic classifier laoshi operator andif-match acl name laoshitraffic classifier shiyanshi operator andif-match acl name shiyanshitraffic classifier xuesheng operator andif-match acl name xueshengtraffic classifier neiwang operator andif-match acl name neiwang第三步:定义数据流的动作traffic behavior laoshiredirect next-hop 192.168.0.254traffic behavior shiyanshiredirect next-hop 192.168.0.254traffic behavior xueshengredirect next-hop 192.168.0.250traffic behavior neiwangfilter permit第四步:定义策略:qos policy rpclassifier neiwang behavior neiwangclassifier laoshi behavior laoshiclassifier xuesheng behavior xueshengclassifier shiyanshi behavior shiyanshi第五步:应用完成的策略(应用到某个端或VLAN)interface E1/0/1qos apply policy rp inboundinterface vlan 1010qos vlan policy rp vlan 1010 inbound。

H3C路由器怎么设置基于源地址的策略路由基于源地址的策略路由是一种根据数据包源地址的不同来选择不同转发路径的技术。

通过设定优先级和条件,将不同的源地址组合到不同的策略路由中,从而实现流量的灵活控制与管理。

这种技术可以用来实现各种场景的网络流量控制,例如将特定的源地址流量指定到指定的出口链路。

二、创建策略路由使用H3C路由器配置基于源地址的策略路由的第一步是创建策略路由。

创建策略路由需要指定要匹配的流量条件和对应的转发路径。

下面是创建策略路由的步骤:1. 登录到H3C路由器的命令行界面或Web管理界面,进入系统配置模式。

2.创建策略路由的路由策略,并进入策略路由配置模式:```[Router] route-policy policy1[Router-route-policy-policy1]```3.配置策略路由的流量匹配条件,可以根据源地址进行匹配:```[Router-route-policy-policy1] match ip source-address 1```这里的1表示要匹配的源地址的编号,可以根据实际需要进行调整。

4.配置策略路由的转发路径。

这里需要指定转发的接口和下一跳地址:```[Router-route-policy-policy1] apply interfaceGigabitEthernet0/0/1 ip-address 10.0.0.1```这里的GigabitEthernet0/0/1是需要转发的接口,10.0.0.1是对应的下一跳地址。

5.退出策略路由配置模式。

```[Router-route-policy-policy1] quit```6.保存配置并退出系统配置模式。

```[Router] save[Router] quit```三、应用策略路由策略路由配置完成后,需要将其应用到实际的转发过程中。

应用策略路由需要指定要应用的接口和方向。

下面是应用策略路由的步骤:1. 登录到H3C路由器的命令行界面或Web管理界面,进入系统配置模式。

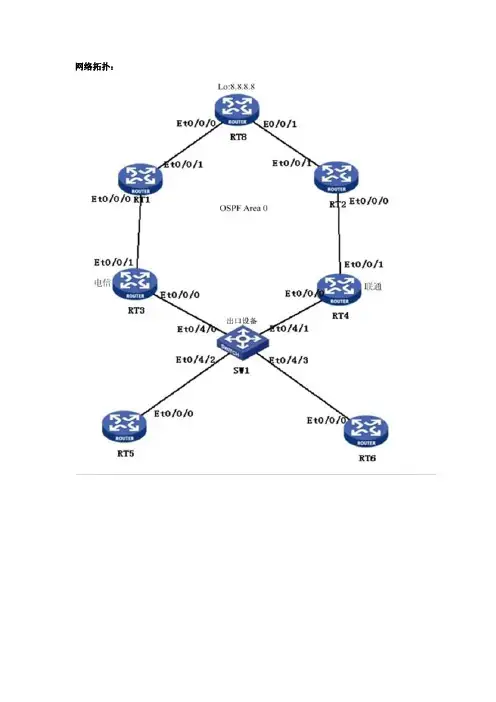

网络拓扑:设备接口IP情况:需求一:1、使用H3C Lab模拟器或者H3C LITO模拟器,搭建如上网络拓扑,配置接口IP地址。

2、Sw1作为企业内网出口设备,实现内网互联,vlan及实现双出口NAPT,双出口默认路由(备份作用)。

3、实现Area 0区域内的公网路由器互联。

需求二:sw1 实现基于源地址的策略路由,内网1走联通,内网2走电信,使用RT8的loopback 0地址作为测试地址。

同时配置NQA,电信线路或者联通线路断掉了,依然不影响上网业务。

需求三:删除原来的基于源地址的策略路由配置,实现基于目的地址的策略路由,访问7.7.7.7走联通线路,访问8.8.8.8走电信线路。

电信线路或者联通线路断掉了,依然不影响访问7.7.7.7和8.8.8.8。

注意:使用在h3c路由器使用tracert命令测试实际效果,需要开启路由跟踪。

命令:ip redirects enableip ttl-expires enableip unreachables enable需求一的配置:Sw1:System-veiwvlan 10vlan 20vlan 30vlan 40int vlan 10ip address 192.168.1.1 24int vlan 20ip address 192.168.2.1 24int vlan 30ip address 1.1.1.1 24int vlan 40ip address 2.2.2.1 24quitint et0/4/0port access vlan 30int et0/4/1port access vlan 40int et0/4/2port access vlan 10int et0/4/3port access vlan 20quitip redirects enableip ttl-expires enableip unreachables enableip route-static 0.0.0.0 0.0.0.0 Vlan-interface30 1.1.1.2 ip route-static 0.0.0.0 0.0.0.0 Vlan-interface40 2.2.2.2 nat address-group 0 1.1.1.1 1.1.1.1nat address-group 1 2.2.2.1 2.2.2.1int vlan 30nat outbound address-group 0int vlan 40nat outbound address-group 1quitSystem-viewint et0/0/0ip address 3.3.3.2 24int et0/0/1ip address 5.5.5.1 24quitRT2int et0/0/0ip address 4.4.4.2 24int et0/0/1ip address 6.6.6.1 24quitRT3int et0/0/0ip address 1.1.1.2 24int et0/0/1ip address 3.3.3.1 24quitRT4int et0/0/0ip address 2.2.2.2 24int et0/0/1ip address 4.4.4.1 24quitRT5int et0/0/0ip address 192.168.1.10 24quitip route-static 0.0.0.0 0.0.0.0 Ethernet0/0/0 192.168.1.1RT6int et0/0/0ip address 192.168.2.10 24quitip route-static 0.0.0.0 0.0.0.0 Ethernet0/0/0 192.168.2.1int et0/0/0ip address 5.5.5.2 24int et0/0/1ip address 6.6.6.2 24int loopback 0ip address 8.8.8.8 32int loopback 1ip address 7.7.7.7 32quitOSPF的配置:RT2/3/4/8ospf 10area 0network 0.0.0.0 0.0.0.0quitquit需求二的配置:1、首先配置NQA,NQA用于检测链路可达性,实施策略路由,当策略路由有效的时候,执行转发的优先级绝对比其他路由协议高(无视直连路由),因此假设电信线路宕掉了,策略路由依然生效,这样会导致电信线路不通了,内网部分用户访问不了外网了,即便设置了默认路由作为备份路由也无济于事,因此需要一种机制来辅助策略路由是否有效,NQA就是用于检测线路的工具,它监视策略路由可达性,如果可达,策略路由依然生效,如果不可达了,那么它会让该策略路由失效,这个时候备份的默认路由就生效了,数据从联通出去,依然不影响上网业务。

文档来源为:从网络收集整理.word版本可编辑.欢迎下载支持.目录1 策略路由 .............................................................................................................................................. 1-11.1 策略路由简介.................................................................................................................................... 1-11.2 配置策略路由.................................................................................................................................... 1-11.2.1 配置QoS策略 ....................................................................................................................... 1-11.2.2 应用QoS策略 ....................................................................................................................... 1-21.3 策略路由显示和维护......................................................................................................................... 1-31.4 策略路由典型配置举例 ..................................................................................................................... 1-31.4.1 IPv4策略路由配置举例........................................................................................................... 1-31.4.2 IPv6策略路由配置举例........................................................................................................... 1-41 策略路由1.1 策略路由简介策略路由(policy-based-route)是一种依据用户制定的策略进行路由选择的机制。

命令手册 IP业务分册 IPv6单播策略路由目录目录第1章 IPv6单播策略路由配置命令........................................................................................1-11.1 IPv6单播策略路由配置命令...............................................................................................1-11.1.1 apply default output-interface..................................................................................1-11.1.2 apply destination-based-forwarding........................................................................1-21.1.3 apply ipv6-address default next-hop.......................................................................1-21.1.4 apply ipv6-address next-hop...................................................................................1-31.1.5 apply ipv6-precedence............................................................................................1-41.1.6 apply output-interface..............................................................................................1-51.1.7 display ipv6 config policy-based-route....................................................................1-61.1.8 display ipv6 policy-based-route...............................................................................1-71.1.9 display ipv6 policy-based-route setup.....................................................................1-71.1.10 display ipv6 policy-based-route statistics..............................................................1-81.1.11 if-match acl6..........................................................................................................1-91.1.12 if-match packet-length.........................................................................................1-101.1.13 ipv6 local policy-based-route...............................................................................1-111.1.14 ipv6 policy-based-route (interface view).............................................................1-121.1.15 ipv6 policy-based-route (System view)...............................................................1-121.1.16 reset ipv6 policy-based-route statistics...............................................................1-14本文中标有“请以实际情况为准”的特性描述,表示各型号对于此特性的支持情况可能不同,本节将对此进行说明。

写过华为S8508的策略路由,这次碰到一台H3C S5500,在配置上和华为交换机有些不同。

大致配置如下:拓扑图:网络情况如下:用户1网络:172.16.1.0/24用户2网络: 192.168.1.0/24至出口1网络:172.16.100.0/24至出口2网络:192.168.100.0/24实现功能:用户1通过互联网出口1,用户2通过互联网出口2。

功能实现:在三层交换台机上配置默认路由,将数据包丢向192.168.100.253,再利用策略路由,凡是用户2网络IP192.168.1.0/24的地址都丢向172.16.100.253。

配置步骤:说明:这里接口的配置等操作就不在写了。

1、首先建立默认路由,将所有的数据包都丢往出口2的下一节点192.168.100.253[H3C5500] ip route-static 0.0.0.0 0.0.0.0 192.168.100.2532、配置流分类1,对象为172.16.1.0/24的数据[H3C5500]acl number 3001[H3C5500-acl-adv-3001] rule 0 permit ip source 172.16.1.0 0.0.0.255 [H3C5500] quit[H3C5500] traffic classifier 1[H3C5500-classifier-1] if-match acl 3001[H3C5500-classifier-1] quit3、配置刚才定义的流分类的行为,定义如果匹配就下一跳至出口1即172.16.100.253[H3C5500] traffic behavior 1[H3C5500-behavior-1] redirect next-hop 172.16.100.253[H3C5500-behavior-1] quit4、将刚才设置的应用至QOS策略中,定义policy 1[H3C5500] qos policy 1[H3C5500-qospolicy-1] classifier 1 behavior 1[H3C5500-qospolicy-1] quit5、在接口上应用定义的QOS策略policy 1[H3C5500] interface GigabitEthernet 1/0/15[H3C5500-GigabitEthernet1/0/15] qos apply policy 1 inbound[H3C5500-GigabitEthernet1/0/15] quit至此,配置已完成。

首先看一下策略路由是怎么匹配的拓扑如下:要求:规范R4和R5去往R0的流量,(R4 ping R0上100.100.100.100时流量从R1走,R5 ping R0上1 00.100.100.100时流量从R2走)环境:保证整个网络路由可达,建议写静态路由;R4和R5去往R0时有两条路可选,链路冗余,随便down一条都可以通R0;为了方便测试,可以在R1和R2上接R0的接口开NAT下面主要配置R3,几条命令而已配置192网段的策略路由吧1:定义ACL匹配的目的地址是100.100.100.100acl number 3000rule 0 permit ip destination 100.100.100.100 0.0.0.02:配置策略路由,定义匹配的流量以及修改下一跳地址policy-based-route 192to100 permit node 1if-match acl 3000apply ip-address next-hop 1.1.1.1003:将策略路由应用到接口 (这一条策略路由是为192.168.1.100到100.100.100.100写的,所以应该应用到R3上192.168.1.1这个接口)ip policy-based-route 192to100配置172网段的策略路由1:定义ACL匹配的目的地址是100.100.100.100acl number 3001rule 0 permit ip destination 100.100.100.100 0.0.0.02:配置策略路由,定义匹配的流量以及修改下一跳地址policy-based-route 172to100 permit node 2if-match acl 3001apply ip-address next-hop 2.2.2.1003:将策略路由应用到接口 (这一条策略路由是为172.16.1.100到100.100.100.100写的,所以应该应用到R3上172.16.1.1这个接口)ip policy-based-route 172to100策略路由就配置完了,不会影响该拓扑的链路冗余,假如R1down掉后,192to100这条策略路由的下一跳地址将不可达,R3会根据路由表转发,此时R4去往R0的流量从R2走实验结果:R4 ping 100.100.100.100R5 ping 100.100.100.100可以看到流量已经规范了。

目录1 策略路由 .............................................................................................................................................. 1-11.1 策略路由简介.................................................................................................................................... 1-11.2 配置策略路由.................................................................................................................................... 1-11.2.1 配置QoS策略 ....................................................................................................................... 1-11.2.2 应用QoS策略 ....................................................................................................................... 1-21.3 策略路由显示和维护......................................................................................................................... 1-31.4 策略路由典型配置举例 ..................................................................................................................... 1-31.4.1 IPv4策略路由配置举例........................................................................................................... 1-31.4.2 IPv6策略路由配置举例........................................................................................................... 1-41 策略路由1.1 策略路由简介策略路由(policy-based-route)是一种依据用户制定的策略进行路由选择的机制。

PBR实验报告杭州华三通信技术有限公司Hangzhou H3C Technologies Co., Ltd.版权所有侵权必究All rights reserved一实验拓扑图二需求说明如图所示User1 的用户通过电信线路上网,这里在配置中用192.168.1.0/24的网段来模拟User1,其它的用户通过联通的线路上网,这里以192.168.2.0/24的网段来模拟用户,服务器用192.168.3.0/24模拟。

其中电信的线路是通过拨号上网的,而联通的线路是通过固定IP地址上网,服务器是通过静态映射的方式使得内网用户和外网用户都可以通过进行访问。

(电信侧的4.1.1.1 IP地址和联通侧的5.1.1.1 IP地址是方便测试策略路由是否设置成功)三设备配置[SW1]display current-configurationvlan 10interface LoopBack0ip address 192.168.1.1 255.255.255.0 //模拟用户1#interface LoopBack2ip address 192.168.2.1 255.255.255.0 //模拟用户2#interface LoopBack3ip address 192.168.3.1 255.255.255.0 //模拟服务#interface Vlan-interface10ip address 172.168.1.2 255.255.255.0interface GigabitEthernet1/0/2port link-mode bridgeport access vlan 10combo enable fiberip route-static 0.0.0.0 0 172.168.1.1[RTC]display current-configurationdialer-group 1 rule ip permitpolicy-based-route lht permit node 10 //策略路由if-match acl 3001 // 策略路由中的引流apply output-interface Dialer1 //允许数据通过Dialer1口出去#interface Dialer1dialer bundle enabledialer-group 1dialer timer idle 0ip address ppp-negotiateinterface GigabitEthernet0/0port link-mode routecombo enable coppernat outboundpppoe-client dial-bundle-number 1 //电信出接口通过拨号获取地址interface GigabitEthernet0/1port link-mode routecombo enable copperip address 2.2.2.1 255.255.255.0nat outboundnat static enable#interface GigabitEthernet0/2port link-mode routecombo enable copperip address 172.168.1.1 255.255.255.0nat outboundnat static enableip policy-based-route lht //内网接口中的路由策略的应用ip route-static 0.0.0.0 0 Dialer1 preference 100ip route-static 0.0.0.0 0 2.2.2.2ip route-static 192.168.1.0 24 172.168.1.2ip route-static 192.168.2.0 24 172.168.1.2ip route-static 192.168.3.0 24 172.168.1.2#acl advanced 3001rule 10 permit ip source 192.168.1.0 0.0.0.255nat static outbound 192.168.3.1 3.3.3.3四实验结果[SW1]ping -a 192.168.1.1 5.1.1.1Ping 5.1.1.1 (5.1.1.1) from 192.168.1.1: 56 data bytes, press CTRL_C to break Request time outRequest time outRequest time out[SW1]ping -a 192.168.1.1 4.1.1.1Ping 4.1.1.1 (4.1.1.1) from 192.168.1.1: 56 data bytes, press CTRL_C to break56 bytes from 4.1.1.1: icmp_seq=0 ttl=254 time=1.658 ms56 bytes from 4.1.1.1: icmp_seq=1 ttl=254 time=1.544 ms56 bytes from 4.1.1.1: icmp_seq=2 ttl=254 time=1.967 ms56 bytes from 4.1.1.1: icmp_seq=3 ttl=254 time=1.293 ms[SW1]ping -a 192.168.2.1 4.1.1.1Ping 4.1.1.1 (4.1.1.1) from 192.168.2.1: 56 data bytes, press CTRL_C to breakRequest time outRequest time outRequest time out[SW1]ping -a 192.168.2.1 5.1.1.1Ping 5.1.1.1 (5.1.1.1) from 192.168.2.1: 56 data bytes, press CTRL_C to break56 bytes from 5.1.1.1: icmp_seq=0 ttl=254 time=1.318 ms56 bytes from 5.1.1.1: icmp_seq=1 ttl=254 time=1.220 ms用户1ping联通侧的5.1.1.1的地址无法ping通,ping电信侧的4.1.1.1是通的,而其它的用户可以ping通5.1.1.1,ping不通4.1.1.1,即实验中其它的用户的数据是通过联通上网,用户1是通过电信上网。

S5510策略路由

1 组网拓扑

实验拓扑如上图所示,S5510分别使用int vlan 100和int vlan 101连接模拟电信和网通出口的两台路由器,交换机下有两个vlan,分别是192.168.10.0网段和192.168.20.0网段。

需求:客户想要实现192.168.10.0网段从电信上网,192.168.20.0从网通上网,vlan10能正常访问vlan20。

2 需求分析

客户要实现不同的业务网段从不同的ISP访问Internet,则使用策略路由,重定向下一跳,针对vlan10和vlan20应用,但又不能影响vlan10访问vlan20,则在ACL匹配流量时应区分出vlan10到vlan20的流量。

3 相关配置

S5510配置

vlan 10 //创建业务vlan

port g1/0/1

quit

vlan 20 //创建业务vlan

port g1/0/2

quit

vlan 100 //用于连接上层出口的vlan

port g1/0/23

quit

vlan 101 //用于连接上层出口的vlan

port g1/0/24

quit

int vlan 10

ip address 192.168.10.1 24

quit

int vlan 20

ip address 192.168.20.1 24

quit

int vlan 100

ip address 100.1.1.1 24 //用于上连的IP地址

quit

int vlan 101

ip address 200.1.1.2 24 //用于上连的IP地址

quit

ip route-static 0.0.0.0 0 100.1.1.2 preference 60 //默认所有流量从电信出去ip route-static 0.0.0.0 0 200.1.1.2 preference 80 //网通出口备份

quit

acl number 3000 //区分出vlan20到vlan10的数据流rule permit ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

quit

acl number 3001 //匹配从网通出去的流量

rule permit ip source 192.168.20.0 0.0.0.255

quit

#

traffic classifier a operator and //定义类a

if-match acl 3000 //匹配vlan20去往vlan10的流量traffic classifier b operator and //定义类b

if-match acl 3001 //匹配vlan20上网的流量

#

traffic behavior a //定义行为a

filter permit //执行动作为允许

traffic behavior b //定义行为b

redirect next-hop 200.1.1.1 //重定向下一跳为网通出口

#

qos policy h3c //创建策略h3c

classifier a behavior a //将类a和行为a绑定

classifier b behavior b

quit

qos vlan-policy h3c vlan 20 inbound //针对vlan20应用该策略

模拟Internet环境配置(3610)

#

interface Ethernet1/0/1

port link-mode route

ip address 100.1.1.1 255.255.255.0 //模拟电信网关

#

interface Ethernet1/0/2

port link-mode route

ip address 200.1.1.1 255.255.255.0 //模拟网通网关

#

interface Ethernet1/0/24

port link-mode route

ip address 2.2.2.1 255.255.255.0 //公网主机网关

#

ip route-static 192.168.10.0 255.255.255.0 100.1.1.2

ip route-static 192.168.20.0 255.255.255.0 200.1.1.2

#

4 测试分析

1、经过以上配置后,vlan10和vlan20访问Internet和互访时数据流走向如下:

A.vlan10内PCA访问Internet中的某主机2.2.2.10时其封装格式为:192.168.10.10→

2.2.2.10首先送到网关,因为没有策略针对vlan10,所以直接查路由表,匹配默认

路由送至100.1.1.1然后再经路由至2.2.2.10

B.v lan10内PCA访问vlan20内的PCB:192.168.10.10→192.168.20.10,同样因为没有策略直接经网关查路由送至192.168.20.10

C.v lan20内的主机PCB访问Internet内的主机2.2.2.10时:192.168.20.10→2.2.2.10,首先封装目的MAC为网关,到达5510后匹配策略h3c,第一条classifier a behavior a中ACL的目标是192.168.10.0所以不匹配,然后匹配下一跳,符合,修改下一跳

为200.1.1.1

D.vlan20内的主机PCB访问vlan10中的主机PCA时:192.168.20.10→192.168.10.10首先封装MAC地址为vlan20的网关,然后匹配策略h3c中的第一条classifier a behavior a,执行行为为允许。

2、如果去掉上面配置中的红色字体的配置,即直接对vlan20的数据使用策略修改下一跳,

这时vlan10和vlan20访问Internet和互访时数据流走向如下:

A.vlan10内的PCA访问Internet内的主机2.2.2.10时数据走向不变,PCA访问PCB的数据走向也没有变化:

B.vlan20中的PC访问Internet中的主机2.2.2.10时数据走向也不变

C.vlan20内的主机PCB访问vlan10的PCA时,由于在5510上使用了策略,首先要匹配

策略,修改下一跳为200.1.1.1,而不再查路由转发

5 问题总结

在该配置的实现中有两点要注意:

1、在针对vlan20的数据进行重定向时应首先区分出vlan20到vlan10的数据,避免策略导

致vlan20访问vlan10的数据被强制下一跳而不通。

2、策略应用时要注意是使用qos vlan-policy 在系统视图下应用,而不是在Internet vlan接

口下,而且策略是针对整个vlan数据生效,所以在交换机上的策略应针对vlan应用。