信息安全风险评估服务产品V100R001C00说明书

- 格式:docx

- 大小:50.58 KB

- 文档页数:13

HG630 ADSL用户端设备用户手册华为技术有限公司HG630 ADSL用户端设备V100R001用户手册文档版本01发布日期2012-09-18部件编码202533华为技术有限公司为客户提供全方位的技术支持,用户可与就近的华为办事处联系,也直接与公司总部联系。

华为技术有限公司地址:深圳市龙岗区坂田华为总部办公楼邮编:518129网址:邮箱:mobile@版权所有 © 华为技术有限公司 2012。

保留一切权利。

非经华为技术有限公司书面同意,任何单位和个人不得擅自摘抄、复制本手册内容的部分或全部,并不得以任何形式传播。

本手册中描述的产品中,可能包含华为技术有限公司及其可能存在的许可人享有版权的软件,除非获得相关权利人的许可,否则,任何人不能以任何形式对前述软件进行复制、分发、修改、摘录、反编译、反汇编、解密、反向工程、出租、转让、分许可以及其他侵犯软件版权的行为,但是适用法禁止此类限制的除外。

商标声明、、华为、是华为技术有限公司的商标或者注册商标。

在本手册中以及本手册描述的产品中,出现的其他商标、产品名称、服务名称以及公司名称,由其各自的所有人拥有。

注意本手册描述的产品及其附件的某些特性和功能,取决于当地网络的设计和性能,以及您安装的软件。

某些特性和功能可能由于当地网络运营商或网络服务供应商不支持,或者由于当地网络的设置,或者您安装的软件不支持而无法实现。

因此,本手册中的描述可能与您购买的产品或其附件并非完全一一对应。

华为技术有限公司保留随时修改本手册中任何信息的权利,无需进行任何提前通知且不承担任何责任。

无担保声明本手册中的内容均“如是”提供,除非适用法要求,华为技术有限公司对本手册中的所有内容不提供任何明示或暗示的保证,包括但不限于适销性或者适用于某一特定目的的保证。

在法律允许的范围内,华为技术有限公司在任何情况下,都不对因使用本手册相关内容而产生的任何特殊的、附带的、间接的、继发性的损害进行赔偿,也不对任何利润、数据、商誉或预期节约的损失进行赔偿。

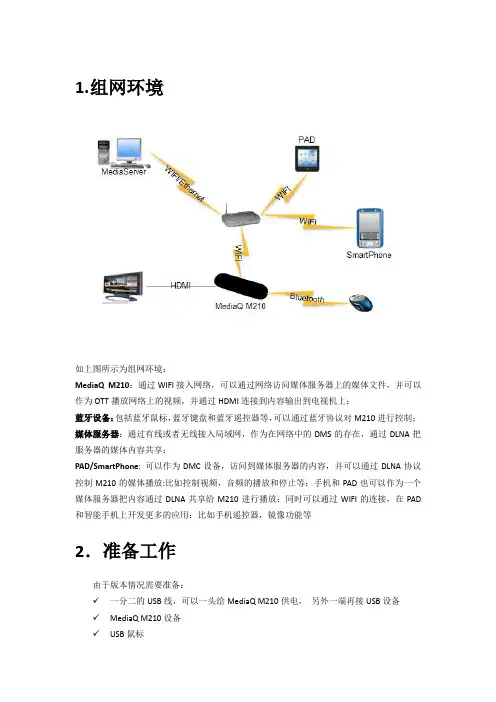

1.组网环境如上图所示为组网环境:MediaQ M210:通过WIFI接入网络,可以通过网络访问媒体服务器上的媒体文件,并可以作为OTT播放网络上的视频,并通过HDMI连接到内容输出到电视机上;蓝牙设备:包括蓝牙鼠标,蓝牙键盘和蓝牙遥控器等,可以通过蓝牙协议对M210进行控制;媒体服务器:通过有线或者无线接入局域网,作为在网络中的DMS的存在,通过DLNA把服务器的媒体内容共享;PAD/SmartPhone: 可以作为DMC设备,访问到媒体服务器的内容,并可以通过DLNA协议控制M210的媒体播放:比如控制视频,音频的播放和停止等;手机和PAD也可以作为一个媒体服务器把内容通过DLNA共享给M210进行播放;同时可以通过WIFI的连接,在PAD 和智能手机上开发更多的应用:比如手机遥控器,镜像功能等2.准备工作由于版本情况需要准备:✓一分二的USB线,可以一头给MediaQ M210供电,另外一端再接USB设备✓MediaQ M210设备✓USB鼠标✓无线路由3.操作步骤3.1 连接USB鼠标使用一分二的USB线接上USB鼠标,移动一下在界面会出现鼠标光标,这时就可以使用鼠标进行控制✓鼠标左键:模拟点击动作✓鼠标右键:模拟回退操作3.2 蓝牙遥控器新版本已经配备蓝牙遥控器,配对信息同样也写在蓝牙遥控器上,所以一般情况下装好电池即可在新版本配对好的M210上使用如果拿到的蓝牙遥控器和M210不能配对使用,需要进行重新配对●先关闭M210●清除配对信息:装上电池后长按遥控器OK键和音量增加按键超过10秒●配对:重启M210,同时把蓝牙遥控器放边上,重启完成之后可以查看按键尝试是否可以控制注意:重启配对的时候不要其他的M210在线,最好是直接关闭使用,避免把当前的蓝牙遥控器配对到别的M210上3.3 设置WIFI如下所示,如果WIFI项显示是OFF,则直接用鼠标点击左边开关之后等待查找3.4 设置蓝牙鼠标键盘如上,打开蓝牙功能之后会扫描出周围的蓝牙设备,并列在右边区域,如上所示,找到了鼠标和键盘,使用USB鼠标点击选定的蓝牙设备即可进行配对连接,连接上之后即可使用蓝牙设备操作。

了解您的手机给手机充电开机和关机使用触摸屏通知面板主屏幕锁定和解锁屏幕通话功能安装联系人您可以按照下图所示进行安装,安装前请先关闭您的手机。

• 长按此键开启手机。

• 开机状态下,长按此键打开选项菜单。

• 开机状态下,按此键开启或关闭屏幕。

• 开机状态下,长按此键10 秒以上,强制关机。

• 按此键返回到上级界面。

如果您的手机在开机状态下充电,当状态提示栏电池状态图标变为 时,表示充电已经完成。

电池状态指示灯PP[ PP[ PP• 开机:长按 开启手机。

如果您的USIM 卡预先设定了个人识别码(PIN 码),则需要输入PIN 码以后才可以开机使用。

• 关机:长按 打开选项菜单。

选择关机,关闭手机。

点击:选择菜单、选项或启动应用程序。

长按对应的操作选项。

滑动:在屏幕上水平或垂直滑动手指。

拖动:用手指长按想要的项目,然后将项目拖动到屏幕的任何位置。

例如,您可以利用拖动方式移动或删除主屏幕界面上的图标。

打开通知面板从状态栏处向下滑动,可以打开通知面板。

您可以在通知面板处执行下列操作:• 快速打开相关应用程序。

•左右滑动关闭相应通知。

• 点击 X 清除所有通知。

• 点击进入设置界面。

关闭通知面板从面板底部轻轻向上滑动,关闭通知面板。

⮄〘⫓㋋䇇䇤⧭㿓㑱⢎䓕㲍䐙㬟㎙㻵㬟㵉䐋⼮䓕㲍㵝⢋ 㼓㻣⿍Ⱀ⫓㋋㵉䐋㘇⟆㻵㬟㤙䈓㬷〛⭥䑘䄋㻵㬟㤙䈓㌍ㅾ⤺䔘㎙长按一个窗口小部件或应用程序图标,可以将其拖到垃圾桶或是任何您想要的位置。

查看扩展屏幕界面您可以通过左右滑动来切换屏幕。

自定义主屏幕在主屏幕界面,点击可以执行下列操作:• 更换主屏幕壁纸• 更换主题• 切换使用3D 桌面 • 管理应用程序• 进入手机设置• 长按主屏幕空白区域可以快速更换主屏幕壁纸。

• 长按一个应用程序图标,将其叠加至另一个应用程序图标之上,可以创建文件夹。

锁定屏幕• 手机打开时,按锁定屏幕。

• 开机状态下,手机在闲置一段时间后会自动锁定屏幕。

解锁屏幕按唤醒屏幕。

华为赛门铁克科技有限公文档编号文档版本密级司文档中心V100R001C02SP秘密C300产品名称:Secospace VPN Client共10页Secospace VPN ClientV100R001C02SPC300版本使用指导书(仅供内部使用)拟制:骆珉日期:2011-1-11 审核:艾建明日期:批准:日期:华为赛门铁克科技有限公司版权所有侵权必究目录1 版本发布信息 (3)2 版本信息显示 (3)3 解决的问题列表 (3)3.1 V100R001C02SPC300 43.2 V100R001C02SPC001 74 遗留问题及规避措施 (8)5 未解决预警问题列表 (9)6 产品固有缺陷和使用限制/规避措施说明 (9)7 文件说明 (10)7.1 目标文件107.2 附属文件108 配套工具说明 (10)9 单板BOM编码 (10)7/23/2020 版权所有,侵权必究3Secospace VPN Client V100R001C02SPC300版本使用指导书1 版本发布信息产品名称 Secospace VPN Client 对外版本号 V100R001C02SPC300 对内版本号 V100R001C02SPC300B001 前一发布版本号 V100R001C02SPC3001 版本发布日期 2011-01-11版本属性 ■通用版本 □受控版本版本所处阶段 ■GA 之后 □TR6 to GA □TR5 to TR6□TR4A to TR5 □TR4 to TR4A □TR4之前 版本用途 ■商用 □非商用版本发布范围 ■生产 ■技术支援 □试制 版本使用范围 □海外 ■国内 □受限 受限局点: 版本发布原因解决问题2 版本信息显示3 解决的问题列表3.1 V100R001C02SPC300本节介绍 V100R001C02SPC300版本相对于V100R001C02SPC001版本解决的问题。

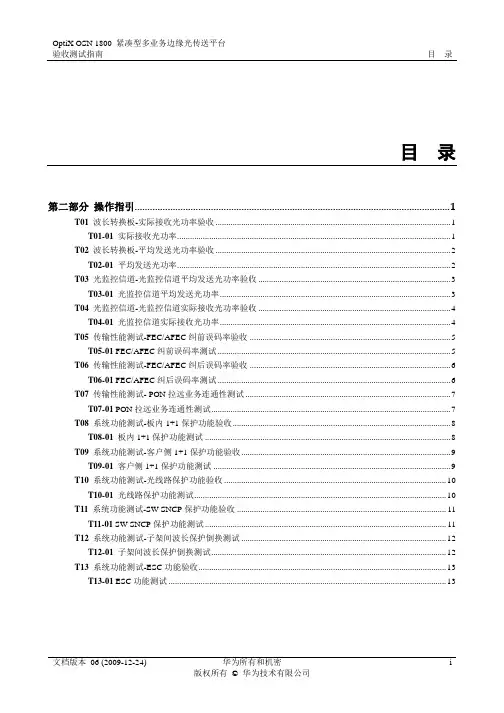

OptiXOSN1800V100R001C02操作指引(基础包)OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南目录目录第二部分操作指引 (1)T01波长转换板-实际接收光功率验收 (1)T01-01实际接收光功率 (1)T02波长转换板-平均发送光功率验收 (2)T02-01平均发送光功率 (2)T03光监控信道-光监控信道平均发送光功率验收 (3)T03-01光监控信道平均发送光功率 (3)T04光监控信道-光监控信道实际接收光功率验收 (4)T04-01光监控信道实际接收光功率 (4)T05传输性能测试-FEC/AFEC纠前误码率验收 (5)T05-01 FEC/AFEC纠前误码率测试 (5)T06传输性能测试-FEC/AFEC纠后误码率验收 (6)T06-01 FEC/AFEC纠后误码率测试 (6)T07传输性能测试- PON拉远业务连通性测试 (7)T07-01 PON拉远业务连通性测试 (7)T08系统功能测试-板内1+1保护功能验收 (8)T08-01板内1+1保护功能测试 (8)T09系统功能测试-客户侧1+1保护功能验收 (9)T09-01客户侧1+1保护功能测试 (9)T10系统功能测试-光线路保护功能验收 (10)T10-01光线路保护功能测试 (10)T11系统功能测试-SW SNCP保护功能验收 (11)T11-01 SW SNCP保护功能测试 (11)T12系统功能测试-子架间波长保护倒换测试 (12)T12-01子架间波长保护倒换测试 (12)T13系统功能测试-ESC功能验收 (13)T13-01 ESC功能测试 (13)OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南第二部分操作指引第二部分操作指引T01 波长转换板-实际接收光功率验收T01-01 实际接收光功率第二部分操作指引OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南T02 波长转换板-平均发送光功率验收T02-01 平均发送光功率OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南第二部分操作指引T03 光监控信道-光监控信道平均发送光功率验收T03-01 光监控信道平均发送光功率第二部分操作指引OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南T04 光监控信道-光监控信道实际接收光功率验收T04-01 光监控信道实际接收光功率OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南第二部分操作指引T05 传输性能测试-FEC/AFEC纠前误码率验收T05-01 FEC/AFEC纠前误码率测试第二部分操作指引OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南T06 传输性能测试-FEC/AFEC纠后误码率验收T06-01 FEC/AFEC 纠后误码率测试OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南第二部分操作指引T07 传输性能测试- PON拉远业务连通性测试T07-01 PON拉远业务连通性测试第二部分操作指引OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南T08 系统功能测试-板内1+1保护功能验收T08-01 板内1+1保护功能测试OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南第二部分操作指引T09 系统功能测试-客户侧1+1保护功能验收T09-01 客户侧1+1保护功能测试第二部分操作指引OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南T10 系统功能测试-光线路保护功能验收T10-01 光线路保护功能测试OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南第二部分操作指引T11 系统功能测试-SW SNCP保护功能验收T11-01 SW SNCP保护功能测试第二部分操作指引OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南T12 系统功能测试-子架间波长保护倒换测试T12-01 子架间波长保护倒换测试OptiX OSN 1800 紧凑型多业务边缘光传送平台验收测试指南第二部分操作指引T13 系统功能测试-ESC功能验收T13-01 ESC功能测试。

G750-T01 V100R001CHNC00B150版本升级指导书Huawei Technologies Co.,Ltd.华为技术有限公司All rights reserved版权所有侵权必究目录1版本要求 (3)1.1升级环境要求 (3)1.2升级文件清单 (3)2升级准备 (3)2.1检查升级环境是否符合要求 (3)2.2SD卡升级 (3)3注意 (9)3.1升级后请确认手机版本号是否一致 (9)3.2注意事项 (10)1版本要求1.1 升级环境要求适用于G75-U10手机软件,需要使用SD卡升级1.2 升级文件清单2升级准备2.1 检查升级环境是否符合要求检查SD卡是否可以读写2.2 SD卡升级升级准备:1.可升级到的版本列表G750-T01 V100R001CHNC00B101G750-T01 V100R001CHNC00B102G750-T01 V100R001CHNC00B103G750-T01 V100R001CHNC00B104G750-T01 V100R001CHNC00B105G750-T01 V100R001CHNC00B106G750-T01 V100R001CHNC00B107G750-T01 V100R001CHNC00B108G750-T01 V100R001CHNC00B109G750-T01 V100R001CHNC00B110G750-T01 V100R001CHNC00B111G750-T01 V100R001CHNC00B112G750-T01 V100R001CHNC00B137G750-T01 V100R001CHNC00B138G750-T01 V100R001CHNC00B141G750-T01 V100R001CHNC00B143G750-T01 V100R001CHNC00B144G750-T01 V100R001CHNC00B145G750-T01 V100R001CHNC00B145SP01G750-T01 V100R001CHNC00B1502.确认SD卡被格式化为FAT32格式3.确保SD卡根目录下有一个dload目录,拷贝SD卡升级包UPDA TE.APP到SD卡的dload目录下,将该SD卡插入手机升级操作:1.在sd卡根目录下创建文件夹dload,并将升级包放到该目录下,sd卡插入手机。

文档版本:01 发布日期:2016-02-14华为USG6000系列防火墙 V100R001、V500R001 硬盘使用指导 版权所有 © 华为技术有限公司2016。

保留一切权利。

本文档提及的所有商标或注册商标,由各自的所有人拥有。

基本概念Part 1 操作与维护Part 2 常用命令Part 3 注意事项Part 4目录CONTENTS基本概念Part 1 操作与维护Part 2 常用命令Part 3 注意事项Part 4目录CONTENTS为什么要引入硬盘?硬盘有什么作用?在引入硬盘以前,防火墙的日志主要存储在设备内存中,设备重启后日志就丢失了。

另外,CF卡中保留了一些关键的日志(如接口Up/Down),可以通过查看诊断信息来查看。

随着网络的发展,企业对可视化管理的要求越来越高。

提供多维度排行和趋势、形象直观的报表是最基本的需求,而海量日志数据的存储是提供丰富报表的基础。

简单点说,硬盘主要就是用来存储日志和报表的。

除了防火墙本地存储日志,您也可以选择把日志输出到第三方的日志服务器上去,华为也提供了eSight/LogCenter产品。

当然,这需要更多的资金来购买服务器和日志管理软件。

第4页哪些功能依赖于硬盘?依赖于硬盘的功能主要包括日志、报表和Smart Policy。

这个依赖关系最直观地体现就是,在不支持硬盘或者没有安装硬盘的防火墙上,以下界面不可见。

◆流量日志◆威胁日志◆URL日志◆内容日志◆操作日志◆系统日志◆用户活动日志◆策略命中日志◆邮件过滤日志◆审计日志◆报表定制◆报表订阅◆流量报表◆威胁报表◆URL报表◆策略命中报表◆文件过滤报表◆内容过滤报表◆流量地图◆威胁地图◆策略冗余分析◆策略命中分析◆应用风险调优1、流量报表中,基于带宽策略的流量报表不依赖于硬盘。

2、USG6650、USG6660、USG6670、USG6680和防火墙插卡支持除审计日志外的少量日志和报表(含流量地图、威胁地图),界面可见,但是不支持导出日志和报表,也不支持报表定制和报表订阅。

Huawei CX820 Switch Module V100R001White PaperIssue01Date2017-11-29Copyright © Huawei Technologies Co., Ltd. 2017. All rights reserved.No part of this document may be reproduced or transmitted in any form or by any means without prior written consent of Huawei Technologies Co., Ltd.Trademarks and Permissionsand other Huawei trademarks are trademarks of Huawei Technologies Co., Ltd.All other trademarks and trade names mentioned in this document are the property of their respective holders.NoticeThe purchased products, services and features are stipulated by the contract made between Huawei and the customer. All or part of the products, services and features described in this document may not be within the purchase scope or the usage scope. Unless otherwise specified in the contract, all statements, information, and recommendations in this document are provided "AS IS" without warranties, guarantees or representations of any kind, either express or implied.The information in this document is subject to change without notice. Every effort has been made in the preparation of this document to ensure accuracy of the contents, but all statements, information, and recommendations in this document do not constitute a warranty of any kind, express or implied.Huawei Technologies Co., Ltd.Address:Huawei Industrial BaseBantian, LonggangShenzhen 518129People's Republic of ChinaWebsite:About This DocumentPurposeThis document describes the functions, advantages, appearance, specifications, and chassisnetworking of the CX820 switch module.Intended AudienceThis document is intended for:l Huawei presales engineersl Channel partner presales engineersl Enterprise presales engineersSymbol ConventionsThe symbols that may be found in this guide are defined as follows.Change HistoryTable 1White Paper ContentsContentsAbout This Document (ii)1 Overview (1)1.1 Functions (1)1.2 Advantages (1)1.3 Appearance (2)1.4 Ports (5)1.5 Indicators (6)1.6 Internal Networking of a Chassis (8)1.7 Software and Hardware Compatibility (9)1.8 Technical Specifications (10)2 Standards and Certifications (12)2.1 Standards Compliance (12)2.2 Certifications (13)White Paper FiguresFiguresFigure 1-1 Appearance (2)Figure 1-2 Installation position (3)Figure 1-3 Panel (4)Figure 1-4 SN format (5)Figure 1-5 Port numbering (6)Figure 1-6 Port allocation (8)Figure 1-7 Connection between a CX820 switch module and an MZ821 NIC (9)White Paper TablesTablesTable 1 (iii)Table 1-1 Ports (6)Table 1-2 Indicators (7)Table 1-3 Supported mezzanine card (9)Table 1-4 Supported cables and transceivers (9)Table 1-5 Technical specifications (10)Table 2-1 Industry standards (12)Table 2-2 Communication protocols (13)Table 2-3 Certifications (13)1 Overview About This Chapter1.1 Functions1.2 Advantages1.3 Appearance1.4 Ports1.5 Indicators1.6 Internal Networking of a Chassis1.7 Software and Hardware Compatibility1.8 Technical Specifications1.1 FunctionsThe CX820 is an Omni-Path Architecture (OPA) switch module of the E9000 server, centrallyproviding external OPA ports for E9000 compute nodes. The CX820 provides up to 20 OPAports on the panel and up to 16 internal OPA ports to connect to compute nodes.1.2 AdvantagesMajor advantages include high-speed ports (100 Gbit/s) and high performance.High-Speed Port (100 Gbit/s)Underpinned by the leading hardware platform, the CX820 provides high-speed ports andline-speed forwarding capability.Ports on the CX820 panel:l One BMC port is used to access the BMC. The baud rate is 115200 bit/s.l20 QSFP+ ports are used to connect to external devices. Each port has a green indicator.The CX820 provides 16 internal OPA ports for connecting to 16 half-width or eight full-widthcompute nodes.High PerformanceAdvantages in performance:l100 Gbit/s ultra-large bandwidthl7.2 Tbit/s switching capacityl90 ns low latency1.3 AppearanceAppearanceFigure 1-1 shows the CX820.Figure 1-1 AppearanceInstallation PositionThe CX820 can only be installed in slot 1E at the rear of the E9000 chassis.Figure 1-2 Installation positionPanelFigure 1-3 shows the panel of the CX820.Figure 1-3 Panel1Product model2Power indicator 3Health indicator4BMC serial port5Slide-out information label (withan ESN label)6Status indicator for the rightport7QSFP+ port8Status indicator for the left port 9Ejector lever10Captive screwThe numbers on the left of the panel are port numbers. The triangle mark directions indicate the portpositions.SNsA serial number (SN) is a string that uniquely identifies a product. An SN is required whenyou apply for Huawei technical support.Figure 1-4 shows the SN format.Figure 1-4 SN format1.4 PortsOverviewTable 1-1 describes the external ports on the CX820.Table 1-1 PortsFigure 1-5 shows the port numbers.Figure 1-5 Port numbering1.5 IndicatorsThe indicators on the CX820 display its working status. Table 1-2 describes indicators on theCX820.Table 1-2 Indicators and1.6 Internal Networking of a ChassisSwitching Chip Port AllocationThe 36 ports on the CX820 are provided by the Switch-OPA chip, numbered 1 to 36, andallocated as follows:l20 OPA ports (1 to 20) on the panel are used to connect to external devices.l16 internal OPA ports (21 to 36) connect to the mezzanine cards on the 16 half-width or eight full-width nodes.Figure 1-6 shows the port allocation.Figure 1-6 Port allocationThe mapping between full-width compute nodes and ports is the same as that between half-widthcompute nodes and ports.Mapping Between Switch Modules and Mezzanine Card PortsThe mezzanine card in slot Mezz 2 or Mezz 4 of a compute node connects to an OPA port ofthe CX820 in slot 1E.Figure 1-7 Connection between a CX820 switch module and an MZ821 NIC1.7 Software and Hardware CompatibilityUse the Huawei Server Compatibility Checker to check the software and hardwaresupported by the CX820.Supported Mezzanine CardTable 1-3 Supported mezzanine cardSupported Cables and TransceiversTable 1-4 Supported cables and transceivers1.8 Technical SpecificationsTable 1-5 Technical specifications2 Standards and Certifications About This Chapter2.1 Standards Compliance2.2 Certifications2.1 Standards ComplianceIndustry StandardsTable 2-1 lists the industry standards.Table 2-1 Industry standardsCommunication ProtocolsTable 2-2 lists the communication protocols.Table 2-2 Communication protocols2.2 CertificationsTable 2-3 lists the certifications passed by the E9000.Table 2-3 CertificationsHuawei CX820 Switch ModuleWhite Paper 2 Standards and CertificationsIssue 01 (2017-11-29)Huawei Proprietary and ConfidentialCopyright © Huawei Technologies Co., Ltd.14。

信息安全风险评估服务产品V100R001C00产品说明书修订记录说明:1.服务说明书内容定位:面向客户技术层人员及公司拓展人员,较详细介绍产品特性、功能、性能、软硬件架构、实现原理等内容2.请服务开发人员删掉文章内容中可选或不涉及的相关内容,作为提交客户的终稿。

3.本服务说明书不需要一线拓展人员进行内容修改,提交前请删除本页以上内容。

正式提交客户前,请一线拓展人员删除本页及以上页面!信息安全风险评估服务产品V100R001C00产品说明书华为技术有限公司版权所有侵权必究2012年05月28日目录1服务概述1.1 简介1.2 服务范围1.3 服务价值2 服务内容2.1 资产评估2.2 威胁评估2.3 脆弱性评估2.4 已有控制措施的确认2.5 风险分析2.6 风险处置建议1 服务概述1.1 简介信息技术的进步给信息化建设带来了长足的发展,当关键业务越来越依托在信息系统上时,随之而来的安全隐患也越来越多。

如何在日益增多的安全威胁下保证关键核心业务的有效性、如何有条理地进行安全的建设并提高安全管理能力,如何评价信息安全建设水平,这些问题已经成为大中型企业/政府部门/机构的高级管理者、关键业务部门主管以及信息主管需要解决的迫切课题。

信息系统安全风险评估作为华为安全咨询服务的一项重要内容,是其它安全服务体系建立、安全规划、法规遵从等服务的基础,同时也是提升安全服务层次、深入了解用户系统现状、安全需求以及安全规划的有力手段。

信息安全风险评估就是从管理和技术的角度,运用科学的方法和手段,系统分析网络与信息系统所面临的威胁及存在的脆弱性。

评估安全事件一旦发生可能造成的危害程度,提出有针对性地抵御安全威胁的防护措施,为防范和化解信息安全风险,将风险控制在可以接受的水平,最大限度地保障网络正常运行和信息安全提供科学依据。

风险评估服务中所涉及的要素有业务、信息资产、脆弱性、威胁和风险,对风险衡量的因素主要有两个:可能性和影响。

风险评估相关要素的关系如图1-1所示,是进行风险评估服务的基础,它比较清晰地说明了风险评估中所涉及的各个要素及相互关系。

图1-1 风险评估相关要素的关系1.2 服务范围风险评估范围包括业务系统基础架构、管理制度、使用或管理业务系统的相关人员以及由业务系统使用时所产生的文档、数据等。

主要根据国际、国内的相关标准,从识别信息系统的资产入手,确定重要资产,针对重要资产分析其面临的安全威胁并识别其存在的脆弱性,最后综合评估系统的安全风险。

适用的目标客户范围:⏹需要了解企业安全现状的客户;⏹当企业进行IT规划设计时;⏹在企业发生信息安全事件后,或怀疑可能会发生安全事件时;⏹关心组织现有的信息安全控制措施是否有效时;⏹当需要对组织安全状况进行周期性评估,以查看是否满足组织持续运营时。

1.3 服务价值通过华为信息安全风险评估服务,客户将获得的价值有:⏹了解企业信息安全现状与所面临的各种威胁;⏹对企业信息安全各个层次的安全性状况和整体安全状况有全面具体的了解;⏹为客户准确地定义出管理层自上而下的信息安全目标和要求;⏹使客户全体得到教育和提升,并能够遵守公司信息安全的总体策略;⏹评估企业信息安全的指南是否符合业务标准,同时有效保障公司的业务安全,并能够确保一致地执行;⏹清晰的展现信息系统当前的安全现状,提供公正、客观、翔实的数据作为决策参考,企业可以在投资提升安全、降低风险、承受风险、转移风险等方面做出正确的选择。

2 服务内容信息安全风险评估的内容与范围应该涵盖信息系统的技术和管理体系。

主要的服务内容包括:2.1 资产评估1.服务内容资产作为信息系统价值的体现,既是系统保护的目标,也是风险评估的对象。

在风险评估工作中,风险的所有重要因素都紧紧围绕着资产为中心,威胁、脆弱性以及风险都是针对资产而客观存在的。

威胁利用资产自身的脆弱性使得安全事件的发生成为可能,从而形成了风险。

这些安全事件一旦发生,对具体资产甚至是整个系统都将造成一定的影响。

在风险评估实践中,资产分析分为两个部分:业务分析和信息资产分析,业务分析主要是分析信息系统承载的数据和业务,识别关键业务和关键业务数据,并分析其遭到破坏所造成的影响,这部分工作在业务综合分析中完成;信息资产分析主要是针对所评估的信息系统进行的,识别关键系统组成单元,即我们在现场测试过程中的测试对象,分析其遭到破坏对业务和数据所造成的影响,这部分分析工作是根据《信息资产调研表》中的内容进行的。

资产评估主要内容如下:●资产识别:根据所评估的业务和应用系统的业务流程来识别信息资产,并建立资产清单。

●资产赋值:按照机密性、完整性、可用性要求进行赋值。

2.2 威胁评估1.服务内容威胁是一种对组织及其资产构成潜在破坏的可能性因素,是客观存在的。

造成威胁的因素可分为人为因素和环境因素。

威胁识别的关键在于确认引发威胁的人或事物,威胁源可能是蓄意也可能是偶然的因素,通常包括人、系统和自然环境等。

一项资产可能面临多个威胁,而一个威胁也可能对不同的资产造成影响。

威胁识别完成后还应该对威胁发生的可能性进行评估,列出威胁清单,描述威胁属性,并对威胁出现的频率赋值。

威胁评估主要内容如下:●威胁识别:主要通过采集入侵检测系统(IDS)的报警信息、威胁问卷调查和对技术人员做顾问访谈的方式。

●威胁赋值:判断威胁出现的频率是威胁评估的重要内容,应根据历史经验和有关的统计数据来进行判断。

需要综合考虑以下三个方面,以形成在某种评估环境中各种威胁出现的频率。

➢以往安全事件报告中出现过的威胁及其频率的统计;➢实际环境中通过检测工具以及各种日志发现的威胁及其频率的统计;➢近一两年来国际组织发布的对于整个社会或特定行业的威胁及其频率统计,以及发布的威胁预警。

2.3 脆弱性评估1.服务内容脆弱性是对一个或多个资产弱点的总称,脆弱性评估过程是对信息系统中存在的可被威胁利用的管理和技术漏洞进行分析与发现,并确定脆弱性被威胁利用的难易程度(赋值)的过程。

脆弱性识别是风险评估工作过程中最为复杂、较难把握的环节,同时也是非常重要的环节,对评估工作小组成员的专业技术水平要求较高。

脆弱性分为管理脆弱性和技术脆弱性。

管理脆弱性调查主要通过发放管理脆弱性调查问卷、顾问访谈以及收集分析现有的管理制度来完成;技术脆弱性检测主要借助专业的脆弱性检测工具和对评估范围内的各种软硬件安全配置进行检查来识别。

在工作过程中,应注意脆弱性识别的全面性,包括物理、网络、应用和管理等方面。

为了分析脆弱性影响的严重程度,最好对关键资产的脆弱性进行深度检测和验证,比如关键服务的身份认证等。

识别完成之后,还要对具体资产的脆弱性严重程度进行赋值。

脆弱性严重程度可以等级化处理,不同等级分别表示资产脆弱性严重程度的高低。

等级数值越大,脆弱性严重程度越高。

脆弱性评估主要内容如下:●管理脆弱性识别:包括组织架构管理、人员安全管理、运维安全管理、审计安全管理等方面的评估。

主要依据ISO 27001标准设计的安全问卷来对相关管理者、技术人员等,以访谈和问卷的方式来识别客户管理方面的脆弱性。

●技术脆弱性识别:通过安全工具扫描、人工审计、渗透测试等方法对企业的网络安全、网站安全、操作系统安全、数据库安全等方面的脆弱性进行识别。

主要包括如下的方法:➢漏洞扫描对网元进行漏洞扫描和评估,寻找网络中的安全漏洞。

➢渗透测试渗透测试是站在攻击者的角度,对目标进行深入的技术脆弱性的挖掘,渗透测试一般由专业渗透测试人员来完成。

➢基线安全评估对各种类型操作系统(HP-UX、AIX、SOLARIS、LINUX、Windows等)、WEB应用(IIS、Tomcat等)、网络设备等网元的安全配置进行检查和评估,发现未进行配置的安全项,并提供增强网元自身安全功能的建议。

●脆弱性赋值:根据对资产的损害程度、技术实现的难易程度、弱点的流行程度,采用等级方式对已识别的脆弱性的严重程度进行赋值。

2.4 已有控制措施的确认1.服务内容对已经部署的安全设备、管控手段和安全措施等的安全功能进行验证,评估已部署的这些措施是否生效,或已达到既定的安全管控目标。

安全措施可分为预防性安全措施和保护性安全措施两种。

已有安全措施的确认的主要内容如下:●预防性安全措施的确认:对可以降低威胁利用脆弱性导致安全事件发生的可能性,如入侵检测系统等的确认。

●保护性安全措施的确认:对可以减少因安全事件发生后对组织或系统造成的影响,如业务持续性计划等的确认。

2.5 风险分析1.服务内容风险分析需要完成的工作主要有:风险计算、形成风险评估报告。

针对资产、威胁、脆弱性等主要风险要素,分析威胁发生(或脆弱性被利用)的可能性和对信息系统所承载业务造成的影响,并按照评估量化标准进行赋值。

进而采用适当的风险计算公式,完成风险赋值,并按风险值进行排序。

风险评估报告主要结合风险评估工作过程中采集到的中间数据,对信息系统中的安全风险进行定性和定量分析。

风险分析的主要内容如下:●风险计算:采用适当的风险计算公式,计算出信息资产的风险值,并按风险值进行排序。

●编写风险评估报告:主要包括:单位信息、评估过程、系统业务分析、系统平台描述、体系结构分析、信息资产分析、脆弱性分析、威胁分析、风险分析等内容。

2.6 风险处置建议1.服务内容根据风险分析结论,分别就技术方面和管理方面给出被评估系统的近期、中期、长期的风险处置建议。

风险只能被避免、降低、转移或接受,而不可能完全消除。

风险处置建议的主要内容如下:●确定风险接受水平:包括风险的避免、降低、转移或接受。

●制定控制措施。