史上最详细HC路由器NAT典型配置案例

- 格式:docx

- 大小:29.69 KB

- 文档页数:13

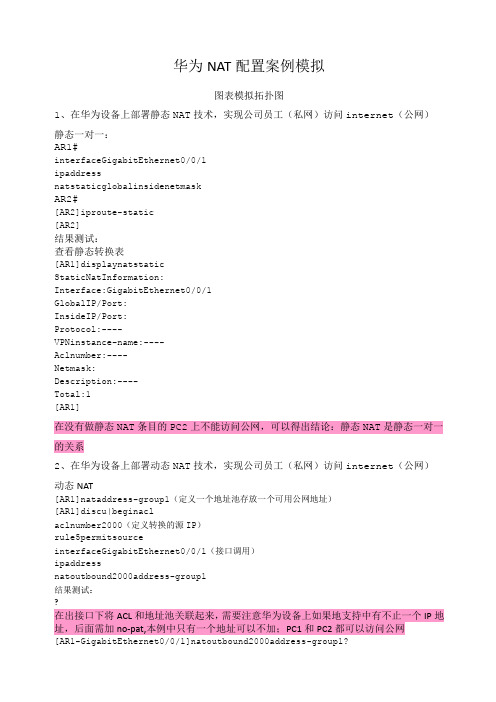

华为NAT配置案例模拟图表模拟拓扑图1、在华为设备上部署静态NAT技术,实现公司员工(私网)访问internet(公网)静态一对一:AR1#interfaceGigabitEthernet0/0/1ipaddressnatstaticglobalinsidenetmaskAR2#[AR2]iproute-static[AR2]结果测试:查看静态转换表[AR1]displaynatstaticStaticNatInformation:Interface:GigabitEthernet0/0/1GlobalIP/Port:InsideIP/Port:Protocol:----VPNinstance-name:----Aclnumber:----Netmask:Description:----Total:1[AR1]在没有做静态NAT条目的PC2上不能访问公网,可以得出结论:静态NAT是静态一对一的关系2、在华为设备上部署动态NAT技术,实现公司员工(私网)访问internet(公网)动态NAT[AR1]nataddress-group1(定义一个地址池存放一个可用公网地址)[AR1]discu|beginaclaclnumber2000(定义转换的源IP)rule5permitsourceinterfaceGigabitEthernet0/0/1(接口调用)ipaddressnatoutbound2000address-group1结果测试:?在出接口下将ACL和地址池关联起来,需要注意华为设备上如果地支持中有不止一个IP地址,后面需加no-pat,本例中只有一个地址可以不加;PC1和PC2都可以访问公网[AR1-GigabitEthernet0/0/1]natoutbound2000address-group1?no-patNotusePAT<cr>PleasepressENTERtoexecutecommand3、在华为设备上部署PAT技术实现公司员工(私网)访问internet(公网)AR1#aclnumber2000rule5permitsourceinterfaceGigabitEthernet0/0/1ipaddressnatoutbound2000(定义复用接口g0/0/1用于PAT转换)结果测试[AR1]disnatoutboundNATOutboundInformation:-------------------------------------------------------------------------- InterfaceAclAddress-group/IP/InterfaceType-------------------------------------------------------------------------- GigabitEthernet0/0/12000easyip-------------------------------------------------------------------------- Total:1[AR1]4、在华为设备上部署静态端口映射技术实现公网用户访问私网服务器静态端口映射-------------------------------------------------------------------------- AR1#aclnumber2000rule5permitsourceinterfaceGigabitEthernet0/0/1ipaddressnatstaticprotocoltcpglobal23inside23natoutbound2000#return[AR1-GigabitEthernet0/0/1]-------------------------------------------------------------------------- AR3#[AR3]iproute-static[AR3]discu|beginvtyuser-interfacevty04authentication-modepasswordsetauthenticationpasswordcipher****user-interfacevty1620[AR3]。

H C华为路由器配置实例 Written by Peter at 2021 in January通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。

1、配置内网接口(Ethernet0/0):[MSR20-20] interface Ethernet0/0[MSR20-20- Ethernet0/0]ip add 242、使用动态分配地址的方式为局域网中的PC分配地址[MSR20-20]dhcp server ip-pool 1[MSR20-20-dhcp-pool-1]network 24[MSR20-20-dhcp-pool-1]dns-list[MSR20-20-dhcp-pool-1] gateway-list3、配置nat[MSR20-20]nat address-group 1 公网IP 公网IP[MSR20-20]acl number 3000[MSR20-20-acl-adv-3000]rule 0 permit ip4、配置外网接口(Ethernet0/1)[MSR20-20] interface Ethernet0/1[MSR20-20- Ethernet0/1]ip add 公网IP[MSR20-20- Ethernet0/1] nat outbound 3000 address-group 15.加默缺省路由[MSR20-20]route-stac 0.0.0.0 外网网关总结:在2020路由器下面,配置外网口,配置内网口,配置acl 作nat,一条默认路由指向电信网关. ok!Console登陆认证功能的配置关键词:MSR;console;一、组网需求:要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

二、组网图:三、配置步骤:设备和版本:MSR系列、version , R1508P023c3c1)地址池要连续;2)在出接口做转换;3)默认路由一般要配置。

nat的配置案例一、网络环境说明。

咱这个办公室有个内部网络,好多电脑啊、打印机啥的都连着呢。

内部网络的IP 地址范围是192.168.1.0/24,这就好比是一个小区,里面住着好多“网络居民”(设备)。

然后呢,我们只有一个公网IP地址,比如说203.0.113.5,这个公网IP就像是这个小区对外的一个大招牌,所有内部设备要和外面的互联网世界打交道,都得靠这个招牌来帮忙。

二、路由器上的NAT配置(假设是基于Cisco路由器的命令行,其他设备原理类似哦)1. 我们要进入路由器的配置模式。

就像你要进入一个魔法房间,去施展网络魔法一样。

在路由器的命令行界面输入:enable.configure terminal.这就好比是先敲敲门(enable),然后走进房间(configure terminal)准备开始配置。

2. 接下来,我们要定义一下内部网络的接口,也就是那些连着内部设备的接口。

比如说这个接口是FastEthernet 0/0(这是接口名字,不同路由器可能会有不同的接口命名方式),我们就输入:interface FastEthernet 0/0.ip address 192.168.1.1 255.255.255.0.no shutdown.这里的“ip address”就是给这个接口设置内部网络的IP地址和子网掩码,“no shutdown”呢,就像是打开这个接口的开关,让它开始工作,不然这个接口就像睡着了一样,没法传递数据。

3. 然后,我们要定义外部网络的接口,这个接口连接着公网。

假设是FastEthernet 0/1,输入:interface FastEthernet 0/1.ip address 203.0.113.5 255.255.255.248.no shutdown.同样的,给这个接口设置公网的IP地址和子网掩码,再把开关打开。

4. 现在,重点来了,配置NAT。

我们要让内部网络的设备能够通过这个公网IP出去访问互联网。

NAT技术详解及配置实例NAT技术详解及配置实例2007年02⽉26⽇ 22:17:00阅读数:28241NAT作为⼀种减轻IPv4地址空间耗尽速度的⽅法,最早出现在Cisco IOS 11.2版本中。

为什么要使⽤NAT1 内⽹中主机过多,没有⾜够的合法IP地址可⽤。

2 当ISP发⽣变化时,使⽤NAT技术避免了IP地址的重新编址。

3 当两个合并的⽹络中出现了重复地址的时候。

4 利⽤NAT来解决TCP的负载均衡问题。

5 隐藏内部⽹络,增强安全性。

NAT就是将内⽹中使⽤的私有地址转换成可在Internet上进⾏路由的合法地址的技术。

私有地址范围:10.0.0.0 ~ 10.255.255.255172.16.0.0 ~ 172..31.255.255192.168.0.0 ~ 192.168.255.255NAT技术主要分为NAT和PAT。

NAT是从内部本地地址到内部全局地址的⼀对⼀转换。

PAT是从多个内部本地地址到内部全局地址的多对⼀转换。

通过端⼝号确定其多个内部主机的唯⼀性。

NAT术语Inside network:需要翻译成外部地址的内部⽹络。

Outside network:使⽤合法地址进⾏通信的外部⽹络。

Local address:内部⽹络使⽤的地址。

Global address:外部⽹络使⽤的地址。

Inside local address:内部本地地址。

数据在内部⽹络使⽤的地址,⼀般为private ip address。

Inside global address:内部全局地址。

数据为了到达外部⽹络,⽤来代表inside local address的地址,⼀般为ISP提供的合法地址。

Outside local address:外部本地地址,不必是合法地址。

当外部⽹络数据到达内部⽹络,外部⽹络中的主机IP地址与内部⽹络中的主机处在同⼀⽹段时,为防⽌内部主机误认外部主机与⾃⼰在同⼀⽹段⽽⼴播ARP请求,造成⽆法通信,将外部主机的地址转换成外部本地地址之后再与内部主机进⾏通信。

史上最详细H C路由器N A T典型配置案例 Last updated on the afternoon of January 3, 2021H3C路由器N A T典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

NAT典型配置举例内网用户通过NAT地址访问外网(静态地址转换)1.组网需求内部网络用户使用外网地址访问Internet。

2.组网图图1-5?静态地址转换典型配置组网图3.配置步骤#按照组网图配置各接口的IP地址,具体配置过程略。

#配置内网IP地址到外网地址之间的一对一静态地址转换映射。

<Router>system-view[Router]natstaticoutbound#使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router]interfacegigabitethernet1/2[Router-GigabitEthernet1/2]natstaticenable[Router-GigabitEthernet1/2]quit4.验证配置#以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router]displaynatstaticStaticNATmappings:Thereare1outboundstaticNATmappings.IP-to-IP:LocalIP?:GlobalIP:InterfacesenabledwithstaticNAT:Thereare1interfacesenabledwithstaticNAT.Interface:GigabitEthernet1/2#通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

[Router]displaynatsessionverboseInitiator:Source?IP/port:DestinationIP/port:VPNinstance/VLANID/VLLID:-/-/-Protocol:ICMP(1)Responder:Source?IP/port:DestinationIP/port:VPNinstance/VLANID/VLLID:-/-/-Protocol:ICMP(1)State:ICMP_REPLYApplication:INVALIDStarttime:2012-08-1609:30:49?TTL:27sInterface(in):GigabitEthernet1/1Interface(out):GigabitEthernet1/2Initiator->Responder:5packets?420bytesResponder->Initiator:5packets?420bytesTotalsessionsfound:1内网用户通过NAT地址访问外网(地址不重叠)1.组网需求·某公司内网使用的IP地址为。

华为路由器配置简单NAT实例session 1 NATNAT网络地址转换,将内网用户私有ip地址转换为公网ip地址实现上网。

简单的配置分为静态NAT、动态NAT、端口PAT、NAT-server发布等,下面以实际配置为例:一、静态NAT转换AR1上配置interface GigabitEthernet0/0/0ip address 192.168.1.1 255.255.255.0interface GigabitEthernet0/0/1ip address 192.168.2.1 255.255.255.0interface GigabitEthernet0/0/2ip address 12.1.1.1 255.255.255.0nat server global 12.1.1.100 inside 192.168.2.10 在接口下将192.168.2.10转换成12.1.1.100地址访问公网nat static enable 启用nat功能(全局或者接口都可以配置)或者全局下也可以配置静态NAT:[Huawei] nat static global 12.1.1.10 inside 192.168.1.10 netmask 255.255.255.255AR2上配置interface GigabitEthernet0/0/0 AR2模拟internet设备,配置公网ip即可ip address 12.1.1.2 255.255.255.0二、动态NAT配置AR1上配置acl number 2000rule 1 permit source 192.168.1.0 0.0.0.3 使用acl匹配需要进行转换的内网ip地址(1.1-1.8这8个ip地址)nat address-group 1 12.1.1.10 12.1.1.18 配置nat转换用的公网地址池1,地址范围12.1.1.10~12.1.1.18interface GigabitEthernet0/0/0ip address 192.168.1.1 255.255.255.0interface GigabitEthernet0/0/1interface GigabitEthernet0/0/2ip address 12.1.1.1 255.255.255.0nat outbound 2000 address-group 1 no-pat 在接口出方向上使用动态NAT,不做PAT端口复用AR2上配置interface GigabitEthernet0/0/0ip address 12.1.1.2 255.255.255.0nat static enable三、端口多路复用PAT配置AR1上的配置acl number 2000 使用acl匹配所有ip流量rule 1 permitinterface GigabitEthernet0/0/0ip address 192.168.1.1 255.255.255.0interface GigabitEthernet0/0/2ip address 12.1.1.1 255.255.255.0nat outbound 2000 在出接口上使用PAT端口复用或者可以使用loopback接口(将公网ip配置在loopback接口上)来做PAT接口ip地址,这样当物理接口ip地址没有了也不会影响NAT,提高稳定性:[Huawei-GigabitEthernet0/0/2]nat outbound 2000 interface loopback 0AR2上配置interface GigabitEthernet0/0/0ip address 12.1.1.2 255.255.255.0nat static enable验证可以使用PC2去ping模拟internet的AR2的接口ip:12.1.1.2PC>ping 12.1.1.2Ping 12.1.1.2: 32 data bytes, Press Ctrl_C to breakFrom 12.1.1.2: bytes=32 seq=1 ttl=254 time=47 msFrom 12.1.1.2: bytes=32 seq=2 ttl=254 time=32 msFrom 12.1.1.2: bytes=32 seq=3 ttl=254 time=16 msFrom 12.1.1.2: bytes=32 seq=4 ttl=254 time=31 msFrom 12.1.1.2: bytes=32 seq=5 ttl=254 time=15 ms--- 12.1.1.2 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 15/28/47 msPC>四、NAT发布内网服务器到公网,供公网用户访问。

NAT典型配置举例关键词:NAT、ALG、PAT、No-PAT摘要:本文描述了H3C S12500 NAT特性的产品基础、典型配置方法和注意点。

缩略语:目录1特性简介 (4)1.1 NAT和NAPT (4)1.2源NAT/NAPT和目的NAT/NAPT (4)1.3动态NAT/NAPT和静态NAT/NAPT (4)1.4内网和外网 (4)1.5内网地址和外网地址 (5)1.6 EASY IP (5)1.7 NAT ALG处理 (5)1.8内部服务器 (5)1.9静态NAT和内部服务器区别 (6)2应用场合 (6)2.1支持企业网中少量用户上网 (6)3注意事项 (6)4基础配置举例 (6)4.1 NAPT方式/NOPAT方式/EASYIP方式配置举例 (6)4.1.1组网需求 (6)4.1.2配置思路 (7)4.1.3使用版本 (7)4.1.4配置步骤 (7)4.1.5验证结果 (9)4.2静态地址转换配置举例 (9)4.2.1组网需求 (9)4.2.2配置思路 (9)4.2.3使用版本 (9)4.2.4配置步骤 (9)4.2.5验证结果 (10)4.3 NAT连接限制配置举例 (11)4.3.1组网需求 (11)4.3.2配置思路 (11)4.3.3使用版本 (11)4.3.4配置步骤 (11)NAT典型配置举例4.3.5验证结果 (12)4.4 ALG配置举例 (12)4.4.1组网需求 (12)4.4.2配置思路 (13)4.4.3使用版本 (13)4.4.4配置步骤 (13)4.4.5验证结果 (13)4.5 NAT SERVER配置举例 (14)4.5.1组网需求 (14)4.5.2配置思路 (14)4.5.3使用版本 (14)4.5.4配置步骤 (14)4.5.5验证结果 (15)4.6 NAT日志配置举例 (15)4.6.1组网需求 (15)4.6.2配置思路 (16)4.6.3使用版本 (16)4.6.4配置步骤 (16)4.6.5验证结果 (17)5典型应用配置举例 (17)5.1私网访问公网典型配置举例 (17)5.1.1组网需求 (17)5.1.2配置思路 (18)5.1.3使用版本 (18)5.1.4配置步骤 (18)5.1.5验证结果 (19)6相关协议和标准 (19)7其它相关资料 (19)NAT典型配置举例1特性简介H3C S12500支持软件NAT(Network Address Translation,网络地址转换),不需要特殊的业务板,只需普通的业务板即可使用,本文介绍软件NAT的典型配置及注意事项。

sysname HUAWEI-AR28-11#nat address-group 1 125.95.190.3 125.95.190.3 nat static 192.168.100.254 125.95.190.6nat static 192.168.100.252 125.95.190.5nat aging-time tcp 360#radius scheme system#domain system#local-user adminpassword cipher .]@USE=B,53Q=^Q`MAF4<1!!service-type telnet terminallevel 3service-type ftp#dhcp server ip-pool 1network 192.168.1.0 mask 255.255.255.0gateway-list 192.168.1.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#dhcp server ip-pool 2network 192.168.2.0 mask 255.255.255.0gateway-list 192.168.2.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#dhcp server ip-pool 3network 192.168.3.0 mask 255.255.255.0gateway-list 192.168.3.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#dhcp server ip-pool 4network 192.168.4.0 mask 255.255.255.0gateway-list 192.168.4.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#dhcp server ip-pool 5network 192.168.5.0 mask 255.255.255.0gateway-list 192.168.5.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#dhcp server ip-pool 6network 192.168.6.0 mask 255.255.255.0gateway-list 192.168.6.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#dhcp server ip-pool 7network 192.168.7.0 mask 255.255.255.0gateway-list 192.168.7.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#acl number 2500rule 0 permit source 192.168.0.0 0.0.255.255#acl number 3900rule 0 deny tcp destination-port eq 8rule 1 deny tcp destination-port eq 135rule 2 deny tcp destination-port eq 139rule 3 deny tcp destination-port eq 445rule 4 deny tcp destination-port eq execrule 5 deny tcp destination-port eq 64444rule 6 deny tcp destination-port eq 8080rule 7 deny udp destination-port eq 135rule 8 deny udp destination-port eq 445rule 9 deny udp destination-port eq 3500interface Aux0async mode flow#interface Ethernet0/0ip address 125.95.190.2 255.255.255.248nat outbound staticnat outbound 2500 address-group 1#interface Ethernet0/1description line to HUAWEI-S3928ip address 192.168.8.2 255.255.255.0#interface Serial0/0clock DTECLK1link-protocol pppip address dhcp-alloc#interface NULL0#dhcp server forbidden-ip 192.168.100.252 dhcp server forbidden-ip 192.168.100.254ip route-static 0.0.0.0 0.0.0.0 125.95.190.1 preference 60ip route-static 192.168.1.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.2.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.3.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.4.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.5.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.6.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.7.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.100.0 255.255.255.0 192.168.8.1preference 60#user-interface con 0user-interface aux 0set authentication password cipher V_$D$4N:*#F/$ATR*`+,;idle-timeout 2 0user-interface vty 0 4user privilege level 3set authentication password cipher V_$D$4N:*#F/$ATR*`+,;idle-timeout 2 0#return由表及里对“京东校园行”的认识京东高调校园行京东商城携手华为、宝洁、金士顿、富士通、三星相机、清华同方、精灵、宏基、微软、韩都衣舍、自然之宝、苏菲、希捷、三星显示器、酷冷至尊、东芝、PNY、佰科、罗技等商家,于6月10日至6月25日在全国10大城市、近百所高校开展京东校园行之“盛夏…聚惠‟、尽享…暑价‟”活动,覆盖学生群之广创电商行业之最,巡展的参展品类齐全、合作厂商的数量多、品质高,以全面满足高校学生的各种购买需求。

史上最详细H C路由器N A T典型配置案例 TYYGROUP system office room 【TYYUA16H-TYY-TYYYUA8Q8-H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

NAT典型配置举例内网用户通过NAT地址访问外网(静态地址转换)1.组网需求内部网络用户使用外网地址访问Internet。

2.组网图图1-5?静态地址转换典型配置组网图3.配置步骤#按照组网图配置各接口的IP地址,具体配置过程略。

#配置内网IP地址到外网地址之间的一对一静态地址转换映射。

<Router> system-view#使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat static enable[Router-GigabitEthernet1/2] quit4.验证配置#以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat staticStatic NAT mappings:There are 1 outbound static NAT mappings.IP-to-IP:Interfaces enabled with static NAT:There are 1 interfaces enabled with static NAT.Interface: GigabitEthernet1/2#通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

[Router] display nat session verboseInitiator:VPN instance/VLAN ID/VLL ID: -/-/-Protocol: ICMP(1)Responder:VPN instance/VLAN ID/VLL ID: -/-/-Protocol: ICMP(1)State: ICMP_REPLYApplication: INVALIDStart time: 2012-08-16 09:30:49 TTL: 27sInterface(in) : GigabitEthernet1/1Interface(out): GigabitEthernet1/2Initiator->Responder: 5 packets 420 bytesResponder->Initiator: 5 packets 420 bytesTotal sessions found: 1内网用户通过NAT地址访问外网(地址不重叠)1.组网需求·某公司内网使用的IP地址为。

·该公司拥有和两个外网IP地址。

需要实现,内部网络中网段的用户可以访问Internet,其它网段的用户不能访问Internet。

使用的外网地址为和。

2.组网图图1-6?内网用户通过NAT访问外网(地址不重叠)3.配置步骤#按照组网图配置各接口的IP地址,具体配置过程略。

#配置地址组0,包含两个外网地址和。

<Router> system-view[Router] nat address-group 0[Router-nat-address-group-0] quit#配置ACL 2000,仅允许对内部网络中网段的用户报文进行地址转换。

[Router] acl number 2000[Router-acl-basic-2000] quit#在接口GigabitEthernet1/2上配置出方向动态地址转换,允许使用地址组0中的地址对匹配ACL 2000的报文进行源地址转换,并在转换过程中使用端口信息。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat outbound 2000 address-group 0[Router-GigabitEthernet1/2] quit4.验证配置以上配置完成后,Host A能够访问WWW server,Host B和Host C无法访问WWW server。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat allNAT address group information:There are 1 NAT address groups.Group Number Start Address End AddressNAT outbound information:There are 1 NAT outbound rules.Interface: GigabitEthernet1/2ACL: 2000 Address group: 0 Port-preserved: NNO-PAT: N Reversible: NNAT logging:Log enable : DisabledFlow-begin : DisabledFlow-end : DisabledFlow-active: DisabledNAT mapping behavior:Mapping mode: Address and Port-DependentACL : ---NAT ALG:DNS: EnabledFTP: EnabledH323: EnabledICMP-ERROR: Enabled#通过以下显示命令,可以看到Host A访问WWW server时生成NAT会话信息。

[Router]display nat session verboseInitiator:VPN instance/VLAN ID/VLL ID: -/-/-Protocol: ICMP(1)Responder:VPN instance/VLAN ID/VLL ID: -/-/-Protocol: ICMP(1)State: ICMP_REPLYApplication: INVALIDStart time: 2012-08-15 14:53:29 TTL: 12sInterface(in) : GigabitEthernet1/1Interface(out): GigabitEthernet1/2Initiator->Responder: 1 packets 84 bytesResponder->Initiator: 1 packets 84 bytesTotal sessions found: 1内网用户通过NAT地址访问外网(地址重叠)1.组网需求·某公司内网网段地址为,该网段与要访问的外网Web服务器所在网段地址重叠。

·该公司拥有和两个外网IP地址。

需要实现,内网用户可以通过域名访问外网的Web服务器。

2.组网图图1-7?内网用户通过NAT访问外网(地址重叠)3.配置思路这是一个典型的双向NAT应用,具体配置思路如下。

·内网主机通过域名访问外网Web服务器时,首先需要向外网的DNS服务器发起DNS 查询请求。

由于外网DNS服务器回复给内网主机的DNS应答报文载荷中的携带的Web 服务器地址与内网主机地址重叠,因此NAT设备需要将载荷中的Web服务器地址转换为动态分配的一个NAT地址。

动态地址分配可以通过入方向动态地址转换实现,载荷中的地址转换需要通过DNS ALG功能实现。

·内网主机得到外网Web服务器的IP地址之后(该地址为临时分配的NAT地址),通过该地址访问外网Web服务器。

由于内网主机的地址与外网Web服务器的真实地址重叠,因此也需要为其动态分配一个的NAT地址,可以通过出方向动态地址转换实现。

·外网Web服务器对应的NAT地址在NAT设备上没有路由,因此需要手工添加静态路由,使得目的地址为外网服务器NAT地址的报文出接口为GigabitEthernet1/2。

4.配置步骤#按照组网图配置各接口的IP地址,具体配置过程略。

#开启DNS的NAT ALG功能。

<Router> system-view[Router] nat alg dns#配置ACL 2000,仅允许对网段的用户报文进行地址转换。

[Router] acl number 2000[Router-acl-basic-2000] quit#创建地址组1。

[Router] nat address-group 1#添加地址组成员。

[Router-nat-address-group-1] quit#创建地址组2。

[Router] nat address-group 2#添加地址组成员。

[Router-nat-address-group-2] quit#在接口GigabitEthernet1/2上配置入方向动态地址转换,允许使用地址组1中的地址对DNS应答报文载荷中的外网地址进行转换,并在转换过程中不使用端口信息,以及允许反向地址转换。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat inbound 2000 address-group 1 no-pat reversible#在接口GigabitEthernet1/2上配置出方向动态地址转换,允许使用地址组2中的地址对内网访问外网的报文进行源地址转换,并在转换过程中使用端口信息。

[Router-GigabitEthernet1/2] nat outbound 2000 address-group 2[Router-GigabitEthernet1/2] quit#配置静态路由,目的地址为外网服务器NAT地址,出接口为GigabitEthernet1/2,下一跳地址为(为本例中的直连下一跳地址,实际使用中请以具体组网情况为准)。

5.验证配置以上配置完成后,Host A能够通过域名访问Web server。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat allNAT address group information:There are 2 NAT address groups.Group Number Start Address End AddressNAT inbound information:There are 1 NAT inbound rules.Interface: GigabitEthernet1/2ACL: 2000 Address group: 1 Add route: NNO-PAT: Y Reversible: YNAT outbound information:There are 1 NAT outbound rules.Interface: GigabitEthernet1/2ACL: 2000 Address group: 2 Port-preserved: NNO-PAT: N Reversible: NNAT logging:Log enable : DisabledFlow-begin : DisabledFlow-end : DisabledFlow-active: DisabledNAT mapping behavior:Mapping mode: Address and Port-DependentACL : ---NAT ALG:DNS: EnabledFTP: EnabledH323: EnabledICMP-ERROR: Enabled#通过以下显示命令,可以看到Host A访问WWW server时生成NAT会话信息。