【工程实验室】【IPv6地址冲突检测】

- 格式:pdf

- 大小:359.14 KB

- 文档页数:5

ipv6校验规则IPv6是互联网协议IPv4的升级版,它拥有更高的地址可用性和更好的性能。

IPv6地址是一个128位的二进制数,而IPv4地址是一个32位的二进制数。

在IPv6中,地址被表示为8组16进制数字,每组数字之间是由冒号隔开的。

IPv6的校验规则是指在IPv6地址被使用前需要遵循一些约定的规则来确保地址是有效的。

以下是IPv6校验规则的步骤:1. 确认IPv6的地址格式IPv6地址的格式与IPv4地址不同,需要以“:”分隔,每个分段是由16进制数字组成。

它包括8个分组,每个分组包含四个十六进制数字,每个十六进制数字是由0到9,以及字母A、B、C、D、E、F组成。

例如,一个IPv6地址看起来像这样:2001:0db8:85a3:0000:0000:8a2e:0370:7334。

2. 确认IPv6的地址位数IPv6地址是由128位的二进制数字组成,因此每个地址组必须是16位的,特别注意的是,IPv6地址不能有前导零。

3. 验证IPv6地址的正常性IPv6地址需要验证它的“正常性”,这个过程是指检查地址是否包括非法字符,这些字符包括字母i,o和u。

如果存在这些非法字符,那么IPv6地址是不正常的。

4. 验证IPv6地址是否为公有地址IPv6地址可以分为公有地址和私有地址。

公有地址是分配给互联网服务提供商和企业的地址,而私有地址是分配给设备和网络的地址。

在验证IPv6地址时,必须确定这是公有还是私有地址。

5. 验证IPv6地址是否为链接对本地地址“链接对本地地址”是在本地网络中使用的地址,它只能在本地网络中使用。

这种地址使用方法类似于IPv4中的“127.0.0.1”,需要确认IPv6地址是否为链接对本地地址。

6. 检查IPv6地址的唯一性IPv6地址是唯一的,因此在分配地址时需要确保地址的唯一性。

如果两个设备使用相同的IP地址,则它们将无法有效地通信。

在网络通信中,IPv6是一个重要的网络协议。

实验十一 IPv6手动隧道(Switch-Switch)【实验名称】IPv6 Manually Config Tunnel(Switch---Switch模式)【实验目的】掌握在IPv4和IPv6之间建立隧道【背景描述】在上一轮的测试中,江苏三江源大学已经看到了锐捷设备对IPv6所有基本功能的支持,但是考虑到从目前的情况看,学校的IPv6网络目前还无法直接接入到纯IPv6骨干网cernet2中,因此需要设备支持隧道建立,通过在现的IPv4网络中建立隧道来接入到cernet2中。

同样的,仍然是小王主持了这一轮的针对设备对隧道技术支持的测试。

第二步测试的是在两个IPv6网络间建立隧道,即交换机到交换机建立隧道。

【需求分析】需求1:学校的IPv6网络需要通过在IPv4网络中建立一条稳定的隧道来接入到纯IPv6网络cernet2中。

分析1:在学校IPv6网络中的边缘设备与cernet2网络的边缘设备间建立一条手动隧道可以实现江苏三江源大学的IPv6网络稳定的接入到cernet2中。

【实验拓扑】如图1-36所示网络拓扑,通过在交换机上配置IPv6地址,通过Switch---Switch模式,掌握在IPv4和IPv6之间建立隧道。

图1-36 IPv4和IPv6之间建立隧道网络拓扑【实验设备】双协议栈交换机 3台 IPv6 PC 2台 双绞线 4条【预备知识】双协议栈的概念IPv6地址结构IPv6主机地址配置S3760双栈交换机IPv6功能的开启【实验步骤】第一步:配置配置双协议栈交换机接口。

(1)配置双协议栈交换机S3760_1接口S3760_1(config)#interface fastEthernet 0/1S3760_1(config-if)#no switchportS3760_1(config-if)#ip address 172.16.2.1 255.255.255.0S3760_1(config-if)#no shutdownS3760_1(config-if)#exitS3760_1(config)#interface fastEthernet 0/48S3760_1(config-if)#no switchportS3760_1(config-if)#ipv6 address 1::1/64S3760_1(config-if)#ipv6 enableS3760_1(config-if)#no ipv6 nd suppress-raS3760_1(config-if)#no shutdownS3760_1(config-if)#exitS3760_1(config)#end验证测试:查看S3760_1交换机配置S3760_1#show ip interfaceInterface : Fa0/1Description : FastEthernet100BaseTX 0/1OperStatus : upManagementStatus : EnabledPrimary Internet address: 172.16.2.1/24Broadcast address : 255.255.255.255PhysAddress : 00d0.f8c1.b3e3Interface : Fa0/48Description : FastEthernet100BaseTX 0/48OperStatus : upManagementStatus : EnabledBroadcast address :PhysAddress : 00d0.f8c1.b3e4(2)配置双协议栈交换机S3760_2接口S3760_2(config)#interface fa 0/1S3760_2(config-if)#no switchportS3760_2(config-if)#ip address 172.16.2.2 255.25.255.255.0 S3760_2(config-if)#no showdownS3760_2(config-if)#exitS3760_2(config)#interface fastEthernet 0/48S3760_2(config-if)#no switchportS3760_2(config-if)#ip address 172.16.3.1 255.255.255.0S3760_2(config-if)#no shutdownS3760_2(config-if)#exitS3760_2(config)#end验证测试:查看S3760_2接口S3760_2#show ip interfaceInterface : Fa0/1Description : FastEthernet100BaseTX 0/1OperStatus : upManagementStatus : EnabledPrimary Internet address: 172.16.2.2/24Broadcast address : 255.255.255.255PhysAddress : 00d0.f8c1.c2e3Interface : Fa0/48Description : FastEthernet100BaseTX 0/48OperStatus : upManagementStatus : EnabledPrimary Internet address: 172.16.3.1/24Broadcast address : 255.255.255.255PhysAddress : 00d0.f8c1.c2e4(3)配置双协议栈交换机S3760_3接口S3760_3(config)#interface fastEthernet 0/1S3760_3(config-if)#no switchportS3760_3(config-if)#ipv6 address 3::1/64S3760_3(config-if)#no shutdownS3760_3(config-if)#no ipv6 nd suppress-raS3760_3(config-if)#exitS3760_3(config)#interface fastEthernet 0/48S3760_3(config-if)#no switchportS3760_3(config-if)#ip address 172.16.3.2 255.255.255.0 S3760_3(config-if)#no shutdownS3760_3(config-if)#exitS3760_3(config)#end验证测试:查看双协议栈交换机S3760_3接口配置S3760_3#show ip interfaceInterface : Fa0/1Description : FastEthernet100BaseTX 0/1 OperStatus : upManagementStatus : EnabledBroadcast address :PhysAddress : 00d0.f8c1.c723Interface : Fa0/48Description : FastEthernet100BaseTX 0/48 OperStatus : upManagementStatus : EnabledPrimary Internet address: 172.16.3.2/24Broadcast address : 255.255.255.255PhysAddress : 00d0.f8c1.c724验证测试:查看双协议栈交换机S3760_3接口配置S3760_3#show ipv6 interfacesinterface FastEthernet 0/1 is Up, ifindex: 1address(es):Mac Address: 00:d0:f8:c1:b3:e4INET6: 3::1 , subnet is 3::/64Joined group address(es):ff02::2ff01::1ff02::1ff02::1:ff00:1INET6: fe80::2d0:f8ff:fec1:b3e4 , subnet is fe80::/64Joined group address(es):ff02::2ff01::1ff02::1ff02::1:ffc1:b3e4MTU is 1500 bytesICMP error messages limited to one every 100 millisecondsICMP redirects are enabledND DAD is enabled, number of DAD attempts: 1ND reachable time is 30000 millisecondsND advertised reachable time is 0 millisecondsND retransmit interval is 1000 millisecondsND advertised retransmit interval is 0 millisecondsND router advertisements are sent every 200 seconds<240--160> ND router advertisements live for 1800 seconds第二步:配置PC接口。

DAD过程指IPV6的重复地址检测过程(duplicate address detection),其协议流程定义于RFC2462。

LINUX内核中IPV6模块下对DAD的实现位于/net/ipv6/addrconf.c。

NDP协议实现了IPV6地址的“即插即用性”,即模块启动后,就能通过DAD过程为接口获得一个link-local的地址。

暂时认定内核中IPV6模块的起点是函数inet6_init(void),则此处希望搞明白的是,从该起点到NDP协议中NS消息的发送间的函数调用关系(由RFC2462知,DAD过程生成一个IPV6地址后第一件事就是向链路多播含有该地址的NS消息)。

1、Inet6_init到addrconf_dad_startInet6_init()调用addrconf_init(),addrconf_init()中调用register_netdevice_notifier (ipv6_dev_notf)注册notifier。

其中,Static notifier_block ipv6_dev_notf = {.notifier_call = addrconf_notify,.priority = 0 }函数addrconf_notify(notifier_block *this, unsigned long event, void* data)在事件NETDEV_UP和NETDEV_CHANGE下,根据不同的网络设备类型(dev->type)分别调用下列几个函数:Default: addrconf_dev_config(dev)ARPHRD_SIT: addrconf_sit_config(dev)ARPHRD_TUNNEL6: addrconf_ip6_tnl_config(dev)这几个函数最终都会调用函数addrconf_add_linklocal(idev, addr)生成一个link-local的v6地址,并在该函数中调用addrconf_dad_start(),开始DAD 过程。

arping命令怎么检测IP地址冲突

arping命令可以用来测试局域网各个主机之间的连通性,测试局域网中某个特定的IP地址是否已经被占用,那么arping命令怎么检测IP地址冲突?下面跟着店铺一起来了解一下吧。

arping命令怎么检测IP地址冲突

如下图示例:arping -c 3 -f -D *.*.*.*(*.*.*.*为IP地址)

192.168.2.222返回空,说明这个IP地址没有被局域网占用。

192.168.2.106返回1,说明这个IP地址已经被占用,并且收到回复可以看到绑定该IP的终端的mac地址。

arping命令详细介绍:

用法:arping [-fqbDUAV] [-c count] [-w timeout] [-I device] [-s source] ip地址

参数:

-A ARP回复模式,更新邻居

-b 保持广播

-D 复制地址检测模式

-f 得到第一个回复就退出

-q 不显示警告信息

-U 主动的ARP模式,更新邻居

-c《数据包的数目》发送的数据包的数目

-w《超时时间》设置超时时间

-I《网卡》使用指定的以太网设备,默认情况下使用eth0

-s 指定源IP地址

-h 显示帮助信息

-V 显示版本信息

上面就是Linux使用arping命令检测ip地址冲突的方法介绍了,本文介绍的是通过命令来检测ip冲突问题,还可其他的工具进行检测。

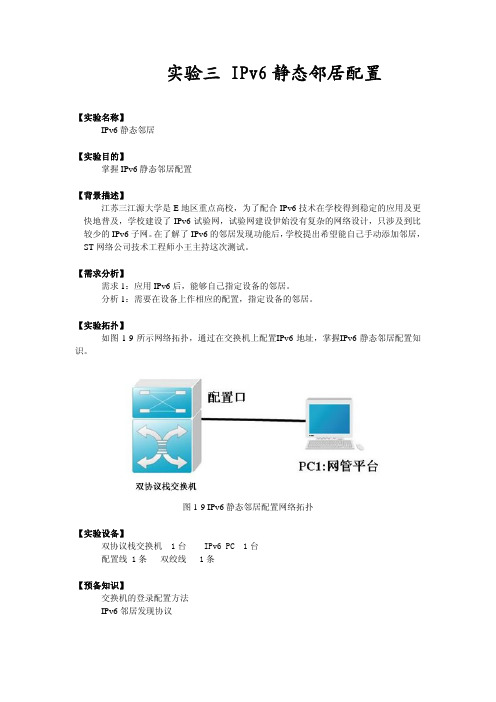

实验三 IPv6静态邻居配置【实验名称】IPv6静态邻居【实验目的】掌握IPv6静态邻居配置【背景描述】江苏三江源大学是E地区重点高校,为了配合IPv6技术在学校得到稳定的应用及更快地普及,学校建设了IPv6试验网,试验网建设伊始没有复杂的网络设计,只涉及到比较少的IPv6子网。

在了解了IPv6的邻居发现功能后,学校提出希望能自己手动添加邻居,ST网络公司技术工程师小王主持这次测试。

【需求分析】需求1:应用IPv6后,能够自己指定设备的邻居。

分析1:需要在设备上作相应的配置,指定设备的邻居。

【实验拓扑】如图1-9所示网络拓扑,通过在交换机上配置IPv6地址,掌握IPv6静态邻居配置知识。

图1-9 IPv6静态邻居配置网络拓扑【实验设备】双协议栈交换机 1台 IPv6 PC 1台配置线 1条 双绞线 1条【预备知识】交换机的登录配置方法IPv6邻居发现协议【实验步骤】第一步:配置交换机相应端口。

S3760_1(config)#interface vlan 1S3760_1(config-if)#ipv6 address 1::1/64S3760_1(config-if)#no shutdownS3760_1(config-if)#ipv6 enableS3760_1(config-if)#no ipv6 nd suppress-raS3760_1(config-if)#exitS3760_1(config)#ipv6 neighbor 1::2 vlan 1 0017.3107.03b1 fa 0/48!指定邻居的IP地址,所在VLAN,MAC地址和所接端口S3760_1(config)#end第二步:查看交换机端口配置。

S3760#show interface vlan 1Interface : Vlan 1Description :AdminStatus : upOperStatus : downHardware : -Mtu : 1500LastChange : 0 d:0h:0m:0sARP Timeout : 3600 secPhysAddress : 00d0.f8c1.b3e2ManagementStatus:EnabledBroadcast address :第三步:验证交换邻居配置。

ip6x测试标准和方法

IPv6是下一代Internet协议,为了保证IPv6的质量和可用性,需要进行ip6x测试。

ip6x测试标准和方法如下:

标准:

1. 协议兼容性测试:确认设备是否符合IPv6协议的标准,验证设备是否能正确处理IPv6报文。

2. 地址配置测试:测试设备是否能正确地获取IPv6地址,并能正确地配置、分配和管理IPv6地址。

3. 路由测试:确认设备是否能正确地进行IPv6路由,包括IPv6路由协议和转发表的配置。

4. 数据传输测试:测试设备在IPv6环境下是否能正确地传输数据,包括正确地封装和解析IPv6报文、正确地处理IPv6扩展报文等。

5. 安全性测试:测试设备是否能正确地处理IPv6防火墙规则、IPSec等安全机制,以保障IPv6网络的安全性。

方法:

1. 实验测试:构建IPv6测试网络,通过测试设备的实际运行来评估其性能和兼容性。

2. 性能测试:使用工具对设备进行性能测试,包括传输速率、延迟等指标的测量。

3. 压力测试:通过模拟大量IPv6流量来测试设备的性能和稳定性。

4. 安全性测试:使用专门的工具对设备进行安全性测试,如漏洞扫描、网络入侵测试等。

在进行ip6x测试时,需要制定详细的测试计划和测试用例,并记录测试结果。

测试过程中要注意设备的配置、网络环境的搭建和测试数据的准备。

总之,ip6x测试标准和方法是确保IPv6设备的质量和功能正常运行的重要步骤。

通过遵循标准和采用合适的测试方法,能够有效地评估IPv6设备的性能、兼容性和安全性,提高IPv6网络的可用性和可靠性。

IPv6网络入侵检测与防御系统随着互联网的快速发展,IPv6(Internet Protocol version 6)作为IPv4的扩展,逐渐成为全球互联网的主要通信协议。

然而,随之而来的是网络安全威胁的增加。

为了保护IPv6网络的安全,网络入侵检测与防御系统应运而生。

一、IPv6网络入侵检测1. 定义与原理IPv6网络入侵检测是指通过监测和分析网络流量,识别并报告未经授权的对系统、网络或服务的访问。

它依靠一系列规则、模型和算法来判断网络中的异常行为,并发出警报以进行及时处理。

2. 基本功能(1)流量监测:IPv6网络入侵检测系统能够实时监控网络流量,通过分析流量特征和行为来检测潜在的入侵行为。

(2)异常行为识别:系统能够识别出异常的网络行为,如恶意扫描、拒绝服务攻击等。

(3)日志记录与分析:系统能够记录和分析网络流量,为后续的安全审计和事件追踪提供支持。

二、IPv6网络入侵防御1. 防火墙防火墙是网络安全的第一道防线,可用于限制访问和过滤恶意流量。

IPv6防火墙与IPv4防火墙类似,但由于IPv6协议与IPv4协议在结构上存在差异,因此需要特定的防火墙规则和策略。

2. 入侵防御系统入侵防御系统的任务是识别和抵御针对网络的攻击。

IPv6网络入侵防御系统有以下主要特点:(1)多层次防护:通过多种技术手段,如行为分析、特征匹配和虚拟化等,来保护网络安全。

(2)实时监测与响应:系统能够实时监测网络流量,对异常行为做出快速响应,加强入侵检测的灵敏度。

(3)自学习能力:系统具备自学习能力,可以不断优化检测规则和算法,提高检测精准度和减少误报率。

3. 安全策略制定适当的安全策略是IPv6网络入侵防御的基础。

安全策略应包括但不限于以下方面:(1)访问控制:限制网络的访问权限,只允许授权用户或设备接入。

(2)强化配置:对网络设备和系统进行严格的配置和安全设置,如更新补丁、禁用不必要的服务等。

(3)敏感数据保护:加密和保护敏感数据的传输和存储,预防数据泄露和信息篡改。

全球IPv6测试中心IPv6 Forum网络工程师认证指南目录1引言 (1)1.1编写目的 (1)1.2背景介绍 (1)2IPv6 Education网络工程师认证 (2)2.1认证介绍 (2)2.2认证意义 (2)2.3认证流程 (3)2.4认证统计 (3)2.5其它 (3)3附录:考试大纲 (5)1引言1.1编写目的本手册系统的介绍了IPv6 Forum网络工程师认证的申请流程及考核范围,用以帮助用户更加方便、快捷地申请IPv6 Forum网络工程师认证。

1.2背景介绍随着IPv6网络规模的的逐步扩大,对IPv6专业人才的需求也在不断增长。

但是目前为止,在全球超过两千万的网络工程师中拥有IPv6认证的网络工程师还是很小的一部分。

为了保证IPv6技术被更广泛的推广和应用,需要更多受到专业IPv6教育和取得认证的工程师来传播和应用IPv6技术。

IPv6网络工程师认证是由IPv6 Forum发起的认证项目,其旨在鼓励和加速IPv6教育及培训产业发展,培养越来越多的IPv6专业人才,进而有力推动全球IPv6部署和应用。

2 IPv6 Education 网络工程师认证2.1 认证介绍IPv6网络工程师认证是IPv6网络技术方面的认证。

该认证是IPv6领域的专业、权威的认证,取得该认证,表明认证持有人具备相应的IPv6专业水平。

学院学生,设备厂商从业人员,技术专家,未来有意愿参与IPv6相关工作的人,甚至对IPv6感兴趣的群众都可以申请IPv6 Education 网络工程师认证。

表 1 IPv6 Education 网络工程师认证分类IPv6证网络工程师(银牌)IPv6证网络工程师(金牌)IPv6证网络安全工程师(金牌)2.2 认证意义该认证是IPv6领域的专业、权威的认证,取得该认证,证明认证持有人: ● 对IPv6网络知识有一个全面的了解● 已经掌握IPv6网络通用技术,具备设计IPv6网络以及使用IPv6网络设备实施您的设计的能力,并具有维护IPv6网络的能力 ● 具备IPv6网络专业人才能力开始申请会员在线支付在线学习参加考试PASSY完成获得证书结束Y在线注册认证咨询图 1 IPv6 Education网络工程师认证流程说明:1.自申请之日起有效期限一年;2.一年内有三次认证考试机会;3.三次考试均未通过者需重新缴费,申请认证。

实验四 IPv6地址冲突检测

【实验名称】

IPv6地址冲突检测

【实验目的】

掌握IPv6的地址冲突检测功能

【背景描述】

江苏三江源大学是E地区重点高校,为了配合IPv6技术在学校得到稳定的应用及更快地普及,学校建设了IPv6试验网,试验网建设伊始没有复杂的网络设计,只涉及到比较少的IPv6子网。

运行IPv6协议的设备会自动地为自己生成IPv6地址,但是自动生成的IPv6地址可能会和其他设备上自动生成的IPv6地址相冲突,因此在IPv6试验网中,各设备必须有地址冲突检测的机制。

ST网络公司技术工程师小王开始又一轮的测试。

【需求分析】

需求1:在IPv6试验网中,设备能会自动生成IPv6地址,需要有一个机制保证此IPv6地址不与其他设备上的IPv6地址相冲突。

分析1:在IPv6地址生效前运行地址冲突检测机制可以解决IPv6地址冲突的问题。

【实验拓扑】

如图1-10所示网络拓扑,通过在交换机上配置IPv6地址,掌握IPv6的地址冲突检测功能。

图1-10 IPv6的地址冲突检测功能

【实验设备】

双协议栈交换机 1台 IPv6 PC 1台

配置线 1条 双绞线 1条 Ethereal软件 一套

【预备知识】

交换机的登录配置方法

IPv6地址冲突检测原理

【实验步骤】

第一步:在PC上安装Ethereal软件,启动抓包,如图1-11所示。

图1-11 安装Ethereal软件

打开程序,点击工具栏上的Capture,点击下拉菜单上的start,如图1-12所示

图1-12 启动Ethereal软件start菜单

在出现的窗口中选择相应的网卡,点OK,如图1-13所示。

出现包捕获的窗口,如图1-14所示。

图1-14 包捕获的窗口

当要停止抓包时,点STOP。

第二步:配置交换机相应端口。

S3760_1(config)#int vlan 1

S3760_1(config-if)#ipv6 enable

第三步:点stop,停止抓包,分析数据,如图1-15所示。

图1-15 Ethereal软件数据分析界面(1)

当交换机启用IPv6协议后10秒钟左右,即可停止抓包,如图1-16所示。

图1-16 Ethereal软件数据分析界面(2)

在抓到数据包中,可以看到源地址为任意地址,目的地址为组播地址的NS报文(如示例中的第4条),在此NS报文中可以看到需要检测的IPv6地址。

【注意事项】

在交换机上启用IPv6协议之前就要开始抓包。

【参考配置】

S3760_1#sh run

System software version : RGNOS V4.11 Build Apr 29 2006 Release

Building configuration...

Current configuration : 100 bytes

version 1.0

!

hostname S3760_1

vlan 1

!

interface Vlan 1

ipv6 enable

End。