Nmap中文教程

- 格式:doc

- 大小:26.00 KB

- 文档页数:5

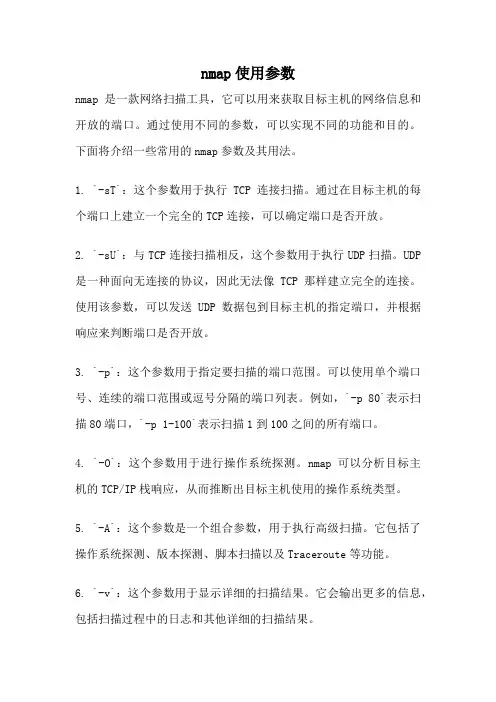

nmap使用参数nmap是一款网络扫描工具,它可以用来获取目标主机的网络信息和开放的端口。

通过使用不同的参数,可以实现不同的功能和目的。

下面将介绍一些常用的nmap参数及其用法。

1. `-sT`:这个参数用于执行TCP连接扫描。

通过在目标主机的每个端口上建立一个完全的TCP连接,可以确定端口是否开放。

2. `-sU`:与TCP连接扫描相反,这个参数用于执行UDP扫描。

UDP 是一种面向无连接的协议,因此无法像TCP那样建立完全的连接。

使用该参数,可以发送UDP数据包到目标主机的指定端口,并根据响应来判断端口是否开放。

3. `-p`:这个参数用于指定要扫描的端口范围。

可以使用单个端口号、连续的端口范围或逗号分隔的端口列表。

例如,`-p 80`表示扫描80端口,`-p 1-100`表示扫描1到100之间的所有端口。

4. `-O`:这个参数用于进行操作系统探测。

nmap可以分析目标主机的TCP/IP栈响应,从而推断出目标主机使用的操作系统类型。

5. `-A`:这个参数是一个组合参数,用于执行高级扫描。

它包括了操作系统探测、版本探测、脚本扫描以及Traceroute等功能。

6. `-v`:这个参数用于显示详细的扫描结果。

它会输出更多的信息,包括扫描过程中的日志和其他详细的扫描结果。

7. `-T`:这个参数用于设置扫描的速度和延迟时间。

可以选择不同的级别,例如`-T0`表示关闭所有优化,`-T4`表示一般扫描速度,`-T5`表示最快的扫描速度。

8. `--top-ports`:这个参数用于扫描最常见的端口。

nmap会根据统计数据选择最常用的1000个端口进行扫描。

9. `-sV`:这个参数用于进行版本探测。

它可以识别目标主机上运行的具体服务和应用程序的版本号。

10. `-sS`:这个参数用于执行TCP SYN扫描。

它是最常用的扫描类型之一,通过发送带有SYN标志的TCP数据包来判断端口是否开放。

通过合理使用这些参数,可以对目标主机进行全面而准确的扫描。

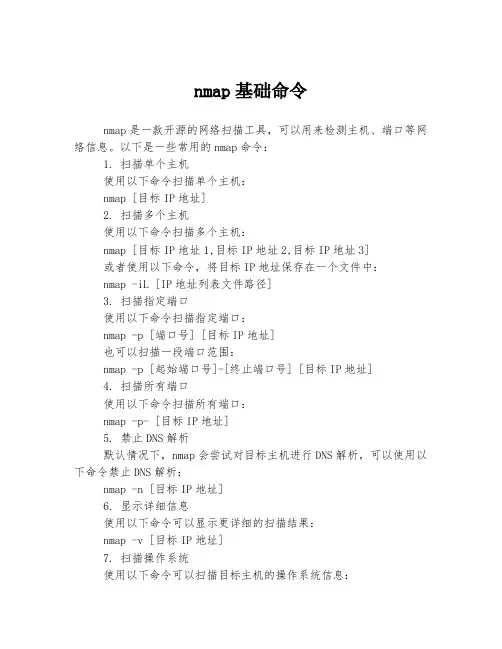

nmap基础命令

nmap是一款开源的网络扫描工具,可以用来检测主机、端口等网络信息。

以下是一些常用的nmap命令:

1. 扫描单个主机

使用以下命令扫描单个主机:

nmap [目标IP地址]

2. 扫描多个主机

使用以下命令扫描多个主机:

nmap [目标IP地址1,目标IP地址2,目标IP地址3]

或者使用以下命令,将目标IP地址保存在一个文件中:

nmap -iL [IP地址列表文件路径]

3. 扫描指定端口

使用以下命令扫描指定端口:

nmap -p [端口号] [目标IP地址]

也可以扫描一段端口范围:

nmap -p [起始端口号]-[终止端口号] [目标IP地址]

4. 扫描所有端口

使用以下命令扫描所有端口:

nmap -p- [目标IP地址]

5. 禁止DNS解析

默认情况下,nmap会尝试对目标主机进行DNS解析,可以使用以下命令禁止DNS解析:

nmap -n [目标IP地址]

6. 显示详细信息

使用以下命令可以显示更详细的扫描结果:

nmap -v [目标IP地址]

7. 扫描操作系统

使用以下命令可以扫描目标主机的操作系统信息:

nmap -O [目标IP地址]

以上是一些nmap的基本命令,可以根据需要进一步学习和使用。

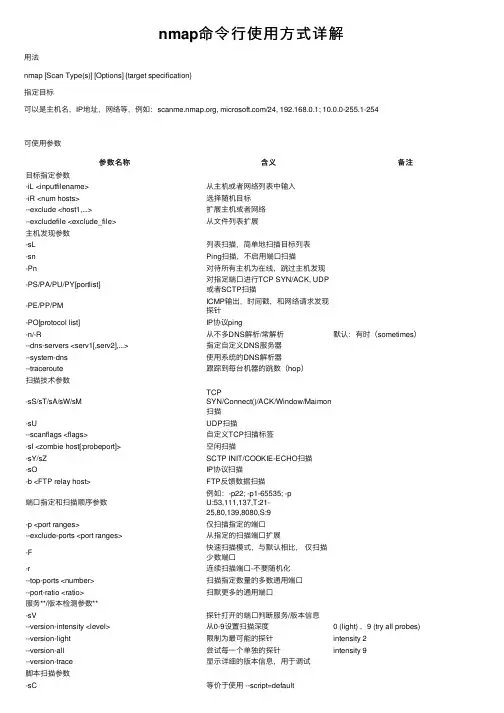

nmap命令⾏使⽤⽅式详解⽤法nmap [Scan Type(s)] [Options] {target specification}指定⽬标可以是主机名,IP地址,⽹络等,例如:, /24, 192.168.0.1; 10.0.0-255.1-254可使⽤参数参数名称含义备注⽬标指定参数-iL <inputfilename>从主机或者⽹络列表中输⼊-iR <num hosts>选择随机⽬标--exclude <host1,...>扩展主机或者⽹络--excludefile <exclude_file>从⽂件列表扩展主机发现参数-sL列表扫描,简单地扫描⽬标列表-sn Ping扫描,不启⽤端⼝扫描-Pn对待所有主机为在线,跳过主机发现-PS/PA/PU/PY[portlist]对指定端⼝进⾏TCP SYN/ACK, UDP或者SCTP扫描-PE/PP/PM ICMP输出,时间戳,和⽹络请求发现探针-PO[protocol list]IP协议ping-n/-R从不多DNS解析/常解析默认:有时(sometimes)--dns-servers <serv1[,serv2],...>指定⾃定义DNS服务器--system-dns使⽤系统的DNS解析器--traceroute跟踪到每台机器的跳数(hop)扫描技术参数-sS/sT/sA/sW/sM TCPSYN/Connect()/ACK/Window/Maimon 扫描-sU UDP扫描--scanflags <flags>⾃定义TCP扫描标签-sI <zombie host[:probeport]>空闲扫描-sY/sZ SCTP INIT/COOKIE-ECHO扫描-sO IP协议扫描-b <FTP relay host>FTP反馈数据扫描端⼝指定和扫描顺序参数例如:-p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080,S:9-p <port ranges>仅扫描指定的端⼝--exclude-ports <port ranges>从指定的扫描端⼝扩展-F快速扫描模式,与默认相⽐,仅扫描少数端⼝-r连续扫描端⼝-不要随机化--top-ports <number>扫描指定数量的多数通⽤端⼝--port-ratio <ratio>扫默更多的通⽤端⼝服务**/版本检测参数**-sV探针打开的端⼝判断服务/版本信息--version-intensity <level>从0-9设置扫描深度0 (light) ,9 (try all probes) --version-light限制为最可能的探针intensity 2--version-all尝试每⼀个单独的探针intensity 9--version-trace显⽰详细的版本信息,⽤于调试脚本扫描参数-sC等价于使⽤ --script=default-sC等价于使⽤ --script=default--script=<Lua scripts><Lua scripts>是⽬录、脚本⽂件或脚本类别的逗号分隔列表--script-args=<n1=v1,[n2=v2,...]>为脚本提供参数--script-args-file=filename在⽂件中提供NSE脚本参数--script-trace显⽰所有发送和接收的数据--script-updatedb更新脚本数据库--script-help=<Lua scripts>显⽰脚本的帮助信息操作系统检测参数-O启⽤操作系统检测--osscan-limit对可能的⽬标限制操作系统检测--osscan-guess具有攻击性的猜测操作系统时间和性能参数<time>为秒,其他可⽤:'ms' (milliseconds), 's' (seconds), 'm' (minutes), or 'h' (hours)-T<0-5>设置时间模板,越⾼越快--min-hostgroup/max-hostgroup <size>并⾏扫描主机组⼤⼩--min-parallelism/max-parallelism <numprobes>探针并⾏数量--min-rtt-timeout/max-rtt-timeout/initial-rtt-timeout<time>指定探针循环时间--max-retries <tries>上限端⼝扫描探针重传的数量。

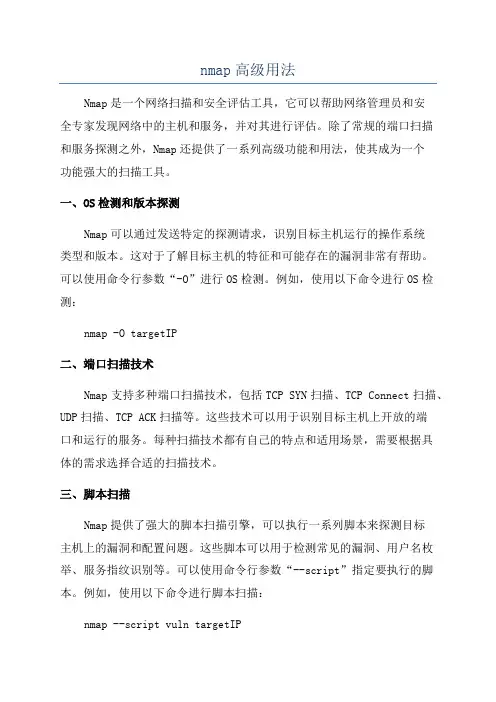

nmap高级用法Nmap是一个网络扫描和安全评估工具,它可以帮助网络管理员和安全专家发现网络中的主机和服务,并对其进行评估。

除了常规的端口扫描和服务探测之外,Nmap还提供了一系列高级功能和用法,使其成为一个功能强大的扫描工具。

一、OS检测和版本探测Nmap可以通过发送特定的探测请求,识别目标主机运行的操作系统类型和版本。

这对于了解目标主机的特征和可能存在的漏洞非常有帮助。

可以使用命令行参数“-O”进行OS检测。

例如,使用以下命令进行OS检测:nmap -O targetIP二、端口扫描技术Nmap支持多种端口扫描技术,包括TCP SYN扫描、TCP Connect扫描、UDP扫描、TCP ACK扫描等。

这些技术可以用于识别目标主机上开放的端口和运行的服务。

每种扫描技术都有自己的特点和适用场景,需要根据具体的需求选择合适的扫描技术。

三、脚本扫描Nmap提供了强大的脚本扫描引擎,可以执行一系列脚本来探测目标主机上的漏洞和配置问题。

这些脚本可以用于检测常见的漏洞、用户名枚举、服务指纹识别等。

可以使用命令行参数“--script”指定要执行的脚本。

例如,使用以下命令进行脚本扫描:nmap --script vuln targetIP四、探测服务和应用层协议除了基本的端口扫描之外,Nmap还支持探测目标主机上运行的具体服务和应用层协议。

可以使用命令行参数“-sV”进行服务版本探测。

例如,使用以下命令进行服务版本探测:nmap -sV targetIP五、多主机扫描Nmap支持同时扫描多个主机,这对于网络管理员和安全专家来说非常有用。

可以使用命令行参数“-iL”指定一个包含目标主机列表的文件。

例如,创建一个名为"targets.t某t"的文本文件,其中包含要扫描的目标主机,然后使用以下命令进行扫描:nmap -iL targets.t某t六、快速扫描模式如果扫描的目标主机数量较大,可以使用快速扫描模式来减少扫描时间。

nmap的用法nmap是一个强大的网络扫描工具,可以用于发现网络中的设备、主机和端口。

以下是nmap的一些常见用法:1. 扫描指定IP地址:```nmap <target ip address>```2. 扫描指定网段:```nmap <network address>/<CIDR>```3. 扫描指定端口:```nmap -p <port number> <target ip address>```4. 扫描指定范围的端口:```phpnmap -p <start port>-<end port> <target ip address>```5. 扫描指定协议的端口:```phpnmap -p <port number>/<protocol> <target ip address> ```6. 执行ping扫描:```cssnmap -sP <target ip address>```7. 执行路由跟踪:```cssnmap --traceroute <target ip address>```8. 探测操作系统类型:```cssnmap -O <target ip address>```9. 设置扫描速度:```cssnmap -r <target ip address>```10. 显示详细输出:```cssnmap -v <target ip address>```以上只是nmap的一些基本用法,实际上nmap还有更多的选项和功能等待你去探索。

在使用nmap时,请确保你有合法的权限,不要对未经授权的设备或网络进行扫描。

NMAP(1) [FIXME: manual] NMAP(1)NAMEnmap - 网络探测工具和安全/端口扫描器SYNOPSISnmap [扫描类型...] [选项] {扫描目标说明}描Nmap (“Network Mapper(网络映射器)”) 是一款开放源代码的网络探测和安全审核的工具。

它的设计目标是快速地扫描大型网络,当然用它扫描单个主机也没有问题。

Nmap以新颖的方式使用原始IP报文来发现网络上有哪些主机,那些 主机提供什么服务(应用程序名和版本),那些服务运行在什么操作系统(包括版本信息),它们使用什么类型的报文过滤器/防火墙,以及一堆其它功能。

虽然Nmap通常用于安全审核,许多系统管理员和网络管理员也用它来做一些日常的工作,比如查看整个网络的信息, 管理服务升级计划,以及监视主机和服务的运行。

Nmap输出的是扫描目标的列表,以及每个目标的补充信息,至于是哪些信息则依赖于所使用的选项。

“所感兴趣的端口表格”是其中的关键。

那张表列出端口号,协议,服务名称和状态。

状态可能是 open(开放的),filtered(被过滤的),closed(关闭的),或者unfiltered(未被过滤的)。

Open(开放的)意味着目标机器上的应用程序正在该端口监听连接/报文。

filtered(被过滤的) 意味着防火墙,过滤器或者其它网络障碍阻止了该端口被访问,Nmap无法得知 它是 open(开放的) 还是closed(关闭的)。

closed(关闭的) 端口没有应用程序在它上面监听,但是他们随时可能开放。

当端口对Nmap的探测做出响应,但是Nmap无法确定它们是关闭还是开放时,这些端口就被认为是 unfiltered(未被过滤的)如果Nmap报告状态组合 open|filtered 和closed|filtered时,那说明Nmap无法确定该端口处于两个状态中的哪一个状态。

当要求进行版本探测时,端口表也可以包含软件的版本信息。

nmap 规则组合一、什么是nmapNmap(Network Mapper)是一个开源的网络探测和安全审核工具。

它最初由Gordon Lyon(也被称为Fyodor Vaskovich)开发,并于1997年首次发布。

Nmap 可以用于网络发现、端口扫描、服务和操作系统检测、漏洞扫描等。

它是网络管理员和安全专家常用的工具之一。

二、nmap的基本用法要使用nmap,您需要在终端窗口中输入命令,并提供目标IP地址或主机名。

以下是一些常用的nmap命令和参数:1.扫描单个主机:nmap <目标IP地址或主机名>2.扫描多个主机:nmap <目标IP地址1> <目标IP地址2> ...3.扫描整个子网:nmap <目标IP地址/子网掩码>4.扫描指定端口范围:nmap -p <起始端口号>-<结束端口号> <目标IP地址或主机名>5.扫描常用端口:nmap -F <目标IP地址或主机名>6.扫描所有端口:nmap -p- <目标IP地址或主机名>7.隐蔽扫描(使用随机的源IP地址和MAC地址):nmap -S <源IP地址> -e <源MAC地址> <目标IP地址或主机名>8.操作系统检测:nmap -O <目标IP地址或主机名>9.服务和版本检测:nmap -sV <目标IP地址或主机名>10.漏洞扫描:nmap --script <脚本名称> <目标IP地址或主机名>以上只是一些常用的nmap命令和参数,实际上nmap还有很多其他功能和选项,可以根据具体需求进行调整。

三、nmap规则组合示例在实际应用中,通常需要组合多个nmap规则来实现更全面的网络探测和安全审核。

以下是一个nmap规则组合示例:1.扫描目标主机的常见开放端口:nmap -F <目标IP地址或主机名>该规则用于快速扫描目标主机的常见开放端口,以便快速获取目标主机的网络服务信息。

nmap用法scriptnmap是一款常用的网络扫描工具,它可以用来扫描目标主机的端口、获取主机信息等。

nmap还提供了一种叫做“Nmap脚本引擎”的功能,可以通过执行各种脚本来扩展其功能。

以下是一些常用的nmap脚本:1. http-title:用于获取网站的标题信息。

2. ssl-enum-ciphers:用于枚举SSL支持的加密算法。

3. smb-os-discovery:用于获取smb服务的操作系统信息。

4. dns-brute:用于进行DNS暴力破解。

5. ftp-anon:用于检测FTP服务器是否允许匿名登录。

6. ftp-vsftpd-backdoor:用于检测vsftpd后门漏洞。

7. http-shellshock:用于检测Shellshock漏洞。

8. http-slowloris-check:用于检测Slowloris攻击。

这些脚本可以通过在nmap命令中使用“-sC”参数来执行。

例如,执行以下命令来扫描目标主机并执行所有脚本:nmap -sC target_host除了使用内置的脚本,nmap还支持自定义脚本。

用户可以使用Lua编写自己的脚本,并将其保存在“/usr/share/nmap/scripts”目录下。

然后,可以在nmap命令中使用“--script”参数来执行自定义脚本。

例如,执行以下命令来扫描目标主机并执行自定义脚本: nmap --script my_script.nse target_host总之,nmap的脚本引擎为用户提供了一种方便的方式来扩展其功能。

通过使用内置脚本或自定义脚本,用户可以更好地理解网络环境并发现潜在的安全问题。

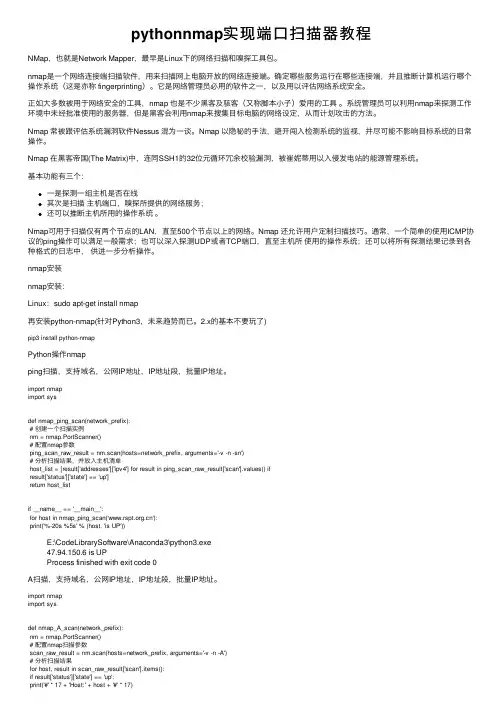

pythonnmap实现端⼝扫描器教程NMap,也就是Network Mapper,最早是Linux下的⽹络扫描和嗅探⼯具包。

nmap是⼀个⽹络连接端扫描软件,⽤来扫描⽹上电脑开放的⽹络连接端。

确定哪些服务运⾏在哪些连接端,并且推断计算机运⾏哪个操作系统(这是亦称 fingerprinting)。

它是⽹络管理员必⽤的软件之⼀,以及⽤以评估⽹络系统安全。

正如⼤多数被⽤于⽹络安全的⼯具,nmap 也是不少⿊客及骇客(⼜称脚本⼩⼦)爱⽤的⼯具。

系统管理员可以利⽤nmap来探测⼯作环境中未经批准使⽤的服务器,但是⿊客会利⽤nmap来搜集⽬标电脑的⽹络设定,从⽽计划攻击的⽅法。

Nmap 常被跟评估系统漏洞软件Nessus 混为⼀谈。

Nmap 以隐秘的⼿法,避开闯⼊检测系统的监视,并尽可能不影响⽬标系统的⽇常操作。

Nmap 在⿊客帝国(The Matrix)中,连同SSH1的32位元循环冗余校验漏洞,被崔妮蒂⽤以⼊侵发电站的能源管理系统。

基本功能有三个:⼀是探测⼀组主机是否在线其次是扫描主机端⼝,嗅探所提供的⽹络服务;还可以推断主机所⽤的操作系统。

Nmap可⽤于扫描仅有两个节点的LAN,直⾄500个节点以上的⽹络。

Nmap 还允许⽤户定制扫描技巧。

通常,⼀个简单的使⽤ICMP协议的ping操作可以满⾜⼀般需求;也可以深⼊探测UDP或者TCP端⼝,直⾄主机所使⽤的操作系统;还可以将所有探测结果记录到各种格式的⽇志中,供进⼀步分析操作。

nmap安装nmap安装:Linux:sudo apt-get install nmap再安装python-nmap(针对Python3,未来趋势⽽已。

2.x的基本不要玩了)pip3 install python-nmapPython操作nmapping扫描,⽀持域名,公⽹IP地址,IP地址段,批量IP地址。

import nmapimport sysdef nmap_ping_scan(network_prefix):# 创建⼀个扫描实例nm = nmap.PortScanner()# 配置nmap参数ping_scan_raw_result = nm.scan(hosts=network_prefix, arguments='-v -n -sn')# 分析扫描结果,并放⼊主机清单host_list = [result['addresses']['ipv4'] for result in ping_scan_raw_result['scan'].values() ifresult['status']['state'] == 'up']return host_listif __name__ == '__main__':for host in nmap_ping_scan(''):print('%-20s %5s' % (host, 'is UP'))E:\CodeLibrarySoftware\Anaconda3\python3.exe47.94.150.6 is UPProcess finished with exit code 0A扫描,⽀持域名,公⽹IP地址,IP地址段,批量IP地址。

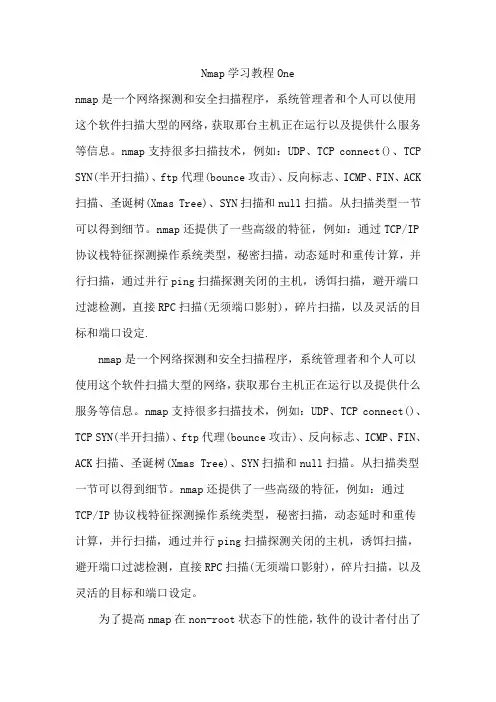

Nmap学习教程Onenmap是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取那台主机正在运行以及提供什么服务等信息。

nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK 扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。

从扫描类型一节可以得到细节。

nmap还提供了一些高级的特征,例如:通过TCP/IP 协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口影射),碎片扫描,以及灵活的目标和端口设定.nmap是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取那台主机正在运行以及提供什么服务等信息。

nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。

从扫描类型一节可以得到细节。

nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口影射),碎片扫描,以及灵活的目标和端口设定。

为了提高nmap在non-root状态下的性能,软件的设计者付出了很大的努力。

很不幸,一些内核界面(例如raw socket)需要在root 状态下使用。

所以应该尽可能在root使用nmap。

nmap运行通常会得到被扫描主机端口的列表。

nmap总会给出well known端口的服务名(如果可能)、端口号、状态和协议等信息。

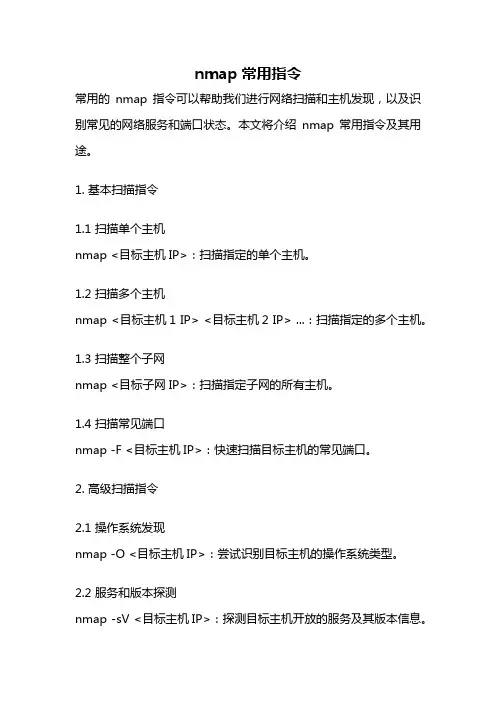

nmap常用指令常用的nmap指令可以帮助我们进行网络扫描和主机发现,以及识别常见的网络服务和端口状态。

本文将介绍nmap常用指令及其用途。

1. 基本扫描指令1.1 扫描单个主机nmap <目标主机IP>:扫描指定的单个主机。

1.2 扫描多个主机nmap <目标主机1 IP> <目标主机2 IP> ...:扫描指定的多个主机。

1.3 扫描整个子网nmap <目标子网IP>:扫描指定子网的所有主机。

1.4 扫描常见端口nmap -F <目标主机IP>:快速扫描目标主机的常见端口。

2. 高级扫描指令2.1 操作系统发现nmap -O <目标主机IP>:尝试识别目标主机的操作系统类型。

2.2 服务和版本探测nmap -sV <目标主机IP>:探测目标主机开放的服务及其版本信息。

2.3 脚本扫描nmap -sC <目标主机IP>:利用nmap的脚本扫描功能,扫描目标主机。

3. 网络发现指令3.1 ARP扫描nmap -PR <目标主机IP>:使用ARP请求探测局域网内活跃的主机。

3.2 DNS枚举nmap --script dns-enum <目标主机域名>:枚举目标主机的DNS记录。

3.3 子网发现nmap -sn <目标子网IP>:发现指定子网中存活的主机。

4. 防火墙/IDS逃避指令4.1 使用随机数据包nmap -D RND:<目标主机数量>:发送随机数据包以绕过防火墙和IDS检测。

4.2 使用指定MAC地址nmap -S <源主机IP> -g <指定MAC地址> <目标主机IP>:使用指定的MAC地址发送数据包。

5. 输出和报告指令5.1 输出到文件nmap -oN <输出文件名> <目标主机IP>:将扫描结果输出到指定文件。

在当今的数字化时代,网络安全已经成为了企业和个人面临的重要挑战。

网络攻击的形式多种多样,其中最常见的就是黑客的攻击。

为了保护自己的网络安全,人们需要学会使用网络攻击检测工具。

本文将介绍一些常见的网络攻击检测工具的使用方法,帮助读者提高网络安全意识和技能。

一、WiresharkWireshark是一款开源的网络协议分析工具,可以帮助用户实时监测和分析网络数据包。

使用Wireshark可以帮助用户检测网络中的异常流量和恶意攻击。

在使用Wireshark之前,用户需要先下载并安装Wireshark软件。

安装完成后,打开Wireshark并选择需要监测的网络接口,即可开始对网络数据包进行分析。

通过观察数据包的源地址、目的地址、协议类型等信息,用户可以及时发现网络中的异常情况,及时采取相应的防御措施。

二、NmapNmap是一款用于网络发现和安全审计的工具,可以帮助用户快速扫描目标主机的开放端口和服务信息。

使用Nmap可以帮助用户了解目标主机的网络拓扑结构和服务状态,及时发现潜在的安全隐患。

在使用Nmap之前,用户需要先下载并安装Nmap软件。

安装完成后,打开Nmap并输入目标主机的IP地址或域名,选择相应的扫描选项,即可开始对目标主机进行扫描。

通过观察扫描结果,用户可以及时发现目标主机的漏洞和弱点,及时采取相应的防御措施。

三、SnortSnort是一款用于网络入侵检测的工具,可以帮助用户实时监测网络流量,并及时发现恶意攻击和入侵行为。

使用Snort可以帮助用户对网络流量进行深度分析,发现潜在的安全威胁。

在使用Snort之前,用户需要先下载并安装Snort软件。

安装完成后,配置Snort规则文件,并启动Snort服务,即可开始对网络流量进行监测。

通过观察Snort的报警信息,用户可以及时发现网络中的异常行为,及时采取相应的防御措施。

四、SuricataSuricata是一款高性能的网络入侵检测工具,可以帮助用户实时监测和分析网络流量,发现潜在的安全威胁。

盘点那些经典的黑客入门教程黑客,这个词用于网络安全学科中指的是使用计算机技术来攻击计算机系统的人。

为了成为一名优秀的安全工程师,一个很好的起点就是从学习黑客技术开始。

以下是一些经典的黑客入门教程(中文版):1. 黑客入门教程这是一个关于如何成为一名“白帽子”黑客的教程。

它从最基本的概念开始介绍,包括计算机系统的工作原理、程序的编写和运行、网络通信和安全等。

2. Kali Linux 入门教程Kali Linux 是一款专业的黑客操作系统,它集成了大量的渗透测试和安全工具,是学习黑客技术的最佳选择。

这个教程介绍了 Kali Linux 的基本用法和各种工具的使用方法。

3. Metasploit 入门教程Metasploit 是一款广泛使用的渗透测试框架,可以帮助黑客快速发现网络系统中的漏洞并攻击。

这个教程介绍了 Metasploit 的基本概念、使用方法和技术。

4. SQL 注入攻击入门教程SQL 注入攻击是黑客常用的攻击手段,它通过在 Web 应用程序中注入 SQL 代码来攻击数据库。

这个教程讲解了 SQL 注入攻击的基本原理、攻击方法和防御措施。

5. 暴力破解入门教程暴力破解是一种常用的攻击手段,它通过尝试各种不同的密码组合来破解系统、应用程序或网络的安全措施。

这个教程介绍了暴力破解的基本原理、攻击方法和预防措施。

6. Snort 入门教程Snort 是一个流行的入侵检测系统,它可以帮助识别网络上的安全威胁并采取相应措施。

这个教程介绍了如何安装、配置和使用 Snort。

7. Nmap 入门教程John the Ripper 是一款常用的密码破解工具,它支持多种加密算法和密码文件格式。

这个教程介绍了 John the Ripper 的基本概念、使用方法和技术。

10. Social Engineering 入门教程社交工程是一种通过人类心理学和社交工具来获取敏感信息的攻击技术。

这个教程介绍了社交工程的基本概念、攻击方法和防御措施。

在当今互联网高速发展的时代,网络攻击已经成为了一种普遍的问题。

企业、政府、个人用户甚至是智能设备都可能成为网络攻击的目标。

因此,网络安全已经成为了一种迫切的需求。

作为网络安全的一种重要手段,网络攻击检测工具的使用显得尤为重要。

本文将介绍一些常见的网络攻击检测工具的使用方法,帮助读者加强对网络安全的防范意识。

一、WiresharkWireshark 是一款常用的网络协议分析工具,可以帮助用户捕获和分析网络数据包。

使用 Wireshark 可以帮助用户监控网络流量,发现可能存在的网络攻击。

在使用 Wireshark 时,用户需要先下载并安装该软件。

安装完成后,打开Wireshark,选择需要监控的网络接口,点击“开始”按钮即可开始捕获网络数据包。

通过分析捕获的数据包,用户可以发现网络中的异常流量或者潜在的攻击行为。

二、NmapNmap 是一款网络映射工具,可以帮助用户扫描网络主机和开放的端口。

通过对目标网络进行扫描,用户可以了解网络拓扑结构和主机设备的信息,及时发现可能存在的安全隐患。

使用 Nmap 时,用户需要在命令行中输入相应的指令,例如“nmap -sP /24”即可对指定的 IP 地址范围进行扫描。

Nmap 还提供了丰富的参数选项,用户可以根据自己的需求进行定制化的扫描操作。

三、SnortSnort 是一款开源的网络入侵检测系统,可以帮助用户实时监控网络流量,发现可能存在的入侵行为。

使用 Snort 可以帮助用户建立网络入侵检测系统,及时发现和应对潜在的网络攻击。

在使用 Snort 之前,用户需要先进行配置,定义需要监控的网络流量和规则。

完成配置后,用户可以启动 Snort,并监控网络流量。

当 Snort 发现可能存在的入侵行为时,会及时发出警报,提醒用户加强网络安全防护。

四、SuricataSuricata 是一款开源的网络安全监控系统,可以帮助用户实时分析和监控网络流量,发现潜在的安全威胁。

nmap 用法Nmap是一款网络扫描工具,它可以用来识别主机和服务以及网络上的漏洞。

Nmap可以使用命令行或者图形化界面进行操作。

下面将详细介绍Nmap的用法。

一、安装Nmap在Linux系统中,可以通过包管理器来安装Nmap,比如在Ubuntu 中可以使用以下命令进行安装:sudo apt-get install nmap在Windows系统中,可以从官网下载安装程序进行安装。

二、基本用法1. 扫描单个主机要扫描单个主机,可以使用以下命令:nmap [options] target其中target是要扫描的IP地址或者域名。

例如:nmap 192.168.1.1这个命令将会扫描192.168.1.1这个主机,并输出该主机开放的端口和服务。

2. 扫描多个主机要扫描多个主机,可以使用以下命令:nmap [options] target1 target2 ...例如:nmap 192.168.1.1 192.168.1.2 192.168.1.3这个命令将会依次扫描192.168.1.1、192.168.1.2和192.168.1.3这三台主机,并输出它们开放的端口和服务。

3.指定端口范围进行扫描如果只想扫描某个端口范围内的主机,可以使用以下命令:nmap [options] -p port-range target其中port-range是要扫描的端口范围,可以使用“-”连接两个端口号,也可以使用“,”分隔多个端口号。

例如:nmap -p 80,443 192.168.1.1这个命令将会扫描192.168.1.1主机上的80和443端口,并输出它们开放的服务。

4.指定扫描方式进行扫描Nmap支持多种扫描方式,包括TCP Connect Scan、SYN Scan、UDP Scan等。

要指定扫描方式进行扫描,可以使用以下命令:nmap [options] -s scan-type target其中scan-type是要使用的扫描方式。

Python漏洞扫描教程利用Nmap与OpenVAS工具在网络安全领域中,漏洞扫描是一项至关重要的任务,以确保系统和应用程序的安全性。

Python作为一种强大的编程语言,可以用于编写自动化漏洞扫描工具。

本教程将介绍如何使用Python结合Nmap与OpenVAS工具进行漏洞扫描。

1. 漏洞扫描简介漏洞扫描是通过主动探测系统和应用程序中的安全漏洞,帮助管理员或安全专业人员发现和处理潜在的威胁。

通过检测系统和应用程序中的漏洞,可以提前修复或应对可能的攻击。

2. Nmap工具介绍Nmap是一个开源的网络探测和安全审核工具,用于扫描网络主机、服务和端口的状态。

它提供了许多功能,如主机发现、端口扫描、操作系统识别等。

在本教程中,我们将使用Python的子进程模块调用Nmap来执行漏洞扫描。

3. OpenVAS工具介绍OpenVAS是一个开源的漏洞扫描器,用于全面检查网络中的漏洞。

它包含了强大的插件系统,可以检测各种常见和未知的漏洞。

OpenVAS将与Nmap结合使用,以获取更全面的扫描结果。

4. 安装Nmap和OpenVAS首先,确保你的系统上已经安装了Nmap和OpenVAS。

你可以通过官方网站或包管理器进行安装。

5. 使用Python调用Nmap在Python中,可以使用subprocess模块调用命令行工具。

以下是一个使用Python调用Nmap进行端口扫描的示例代码:```pythonimport subprocessdef nmap_scan(target):cmd = f'nmap -p 1-65535 {target}'process = subprocess.Popen(cmd, shell=True, stdout=subprocess.PIPE) output, error = municate()return output.decode('utf-8')if __name__ == '__main__':target_ip = '192.168.0.1'result = nmap_scan(target_ip)print(result)```标IP地址作为参数,并使用Nmap执行端口扫描。

nmap使用参数Nmap是一款开源的网络扫描工具,用于发现网络上的主机和服务。

以下是Nmap的一些常用参数:1. 扫描指定端口:nmap -p <port> <target IP>。

例如,nmap -p 80 表示扫描目标IP地址的80端口。

2. 扫描指定端口范围:nmap -p <port range> <target IP>。

例如,nmap -p 1-100 表示扫描目标IP地址的1到100端口。

3. 扫描所有端口:nmap -Pn <target IP>。

此参数会扫描目标IP的所有端口,不会发送ping请求。

4. 扫描特定协议的端口:nmap -p <protocol>:<port> <target IP>。

例如,nmap -p tcp:80 表示扫描目标IP地址的TCP 80端口。

5. 自定义扫描:nmap -p <custom range> <target IP>。

例如,nmap -p "20-30,80-90" 表示扫描目标IP地址的20到30和80到90端口。

6. 扫描目标IP的存活主机:nmap -sn <target IP>。

此参数会发送ping 请求,但不扫描端口。

7. 扫描指定服务:nmap -p <service> <target IP>。

例如,nmap -p http 表示扫描目标IP地址的HTTP服务。

这些参数可以帮助您快速准确地扫描网络上的主机和服务。

更多详细信息可以查阅Nmap的官方文档或使用nmap --help命令查看所有可用参数。

Nmap中文教程-详细版

用法: nmap 扫描类型(多个) [选项] {目标}

目标说明:

可以通过主机名,IP地址,网络等

例如:,/24,

192.168.0.1;10.0.0-255.1-254

-iL < 输入文件名>: 输入从主机/网络列表

-iR < 主机数量>: 选择随机指标

–exclude < 主机1[,主机2][,主机3],…>: 排除主机/网络

–excludefile <排除文件>: 从列表文件中排除

主机发现:

-sL: 列表扫描–简单扫描列表目标

-sP: Ping扫描主机是否存在但不进行端口扫描。

-PN: 跳过主机发现,扫描所有主机不管是否开机。

-PS/PA/PU/PY[端口列表]: TCP SYN/ACK, UDP 或SCTP 发现指定的端口

-PE/PP/PM: ICMP echo, timestamp, 和netmask request发现

-PO [协议列表]:IP协议ping

-n/-R: 从不DNS解析/始终解析[默认: 有时]

–dns-servers < 服务器1[,服务器2],…>: 指定自定义DNS服务器–system-dns: 使用操作系统的DNS解析器

–traceroute: 每个主机跟踪一跳路径

扫描技术:

-sS:半开扫描,只进行两次握手。

-sT:全开扫描,完整的三次握手。

-sA:

-sW:

-sM: Maimon 扫描,使用FIN和ACK标志位。

TCP SYN/Connect()/ACK/Window/

-sU: UDP扫描

-sN/sF/sX: TCP Null, FIN, 和Xmas 扫描

–scanflags < 标志>: 自定义TCP扫描标志

-sI < 僵尸主机[:探测端口]>: 闲置扫描

-sY/sZ: SCTP INIT/COOKIE-ECHO 扫描

-sO: IP协议扫描

-b : 使用FTP bounce扫描

端口说明和扫描顺序:

-p < 端口范围>: 只扫描指定的端口 3389 远程连接

例: -p 22; -p 1-65535; -p U:53,111,137,T:21-25,80,139,8080,S:9 -F: 快速模式–扫描比默认的扫描的端口少

-r: 连续扫描端口–不随机

–top-ports < 数量>: 扫描< 数量>个最常见的端口

–port-ratio < 比率>:扫描端口,较常见的< 比率>

服务/版本检测:

-sV: 探索开放的端口,以确定服务/版本信息

–version-intensity < 级别>: 设置从0(浅)到9(尝试所有探测)–version-light: 更快地识别最有可能的探测(强度2)

–version-all: 尝试每一个探测(强度9)

–version-trace: 显示详细的版本扫描活动(用于调试)

脚本扫描:

-sC: 相当于–script=default

–script=: 是用逗号分隔的目录列表,脚本文件或脚本类别

–script-args=: 脚本提供参数

–script-args-file=文件名:在一个NSE文件中提供脚本参数

–script-trace: 显示所有的数据发送和接收

–script-updatedb: 更新脚本数据库

–script-help=: 显示有关脚本的帮助。

是用逗号分隔的目录列表,脚本文件或脚本类别

操作系统检测:

-O: 开启操作系统检测

–osscan-limit: 限定操作系统检测到有希望的目标

–osscan-guess: 猜测操作系统更快速

时序和性能:

使用选项是在几秒钟内或追加’MS’(毫秒)“S”(秒),“M”(分钟),或’h’(小时)的值(如30m)。

-T<0-5>: 设置计时模板(越高速度越快)

–min-hostgroup/max-hostgroup < 大小>: 并行主机扫描大小

–min-parallelism/max-parallelism < 探测数量>: 探测并行

–min-rtt-timeout/max-rtt-timeout/initial-rtt-timeout < 时间>:指定探测往返时间。

–max-retries < 尝试>: 端口扫描探测重发的上限数量。

–host-timeout < 时间>: 扫描间隔

–scan-delay/–max-scan-delay < 时间>: 调节延迟之间的探测

–min-rate < 数量>: 发送数据包不超过每秒< 数量>个

–max-rate < 数量>: 数据包发送速度超过每秒< 数量>个

防火墙/入侵检测系统躲避和欺骗:

-f; –mtu : 分片包(可选w/given MTU)

-D < 诱饵1,诱饵2[,自己],…>: 掩蔽与诱饵扫描

-S : 欺骗源地址

-e < 接口>: 使用指定的接口

-g/–source-port < 端口号>: 使用给定的端口号

–data-length < 大小>: 附加随机数据发送的数据包

–ip-options < 选项>: 发送指定IP选项的包

–ttl : 设置IP生存时间

–spoof-mac : 欺骗你的MAC地址

–badsum: 发送一个伪造的TCP/UDP/SCTP的校验数据包

输出:

-oN/-oX/-oS/-oG < 文件>: 输出标准扫描, XML, s| -oA : 输出三种格式

-v: 提高详细级别(使用-vv或更多更好的效果)

-d: 提高调试级别(使用-dd或更多更好的效果)

–reason: 显示端口的原因是在一个特定的状态

–open: 只显示打开(或可能打开) 端口

–packet-trace: 显示所有的数据包发送和接收

–iflist: 显示主机接口和路由(用于调试)

–log-errors: 正常格式输出文件记录错误/警告

–append-output:追加,而不是更改已经指定输出文件

–resume < 文件名>: 恢复中止扫描

–stylesheet < 路径/URL>: XSL样式表转换XML输出为HTML –webxml: 从获得更便携的XML参考样式

–no-stylesheet:防止关联的XSL样式表W / XML输出

杂项:

-6: 开启IPv6扫描

-A: 启用操作系统检测,检测版本,脚本扫描,路由跟踪

–datadir < 目录名>: 指定自定义的Nmap数据文件的位置

–send-eth/–send-ip: 使用原始的以太网帧或IP数据包发送–privileged: 假设用户是完全权限

–unprivileged: 假设用户缺乏原始套接字权限

-V: 打印的版本号

-h: 打印此帮助摘要页面。

例如:

nmap -v -A

nmap -v -sn 192.168.0.0/16 10.0.0.0/8

nmap -v -iR 10000 -Pn -p 80

更多的选择和例子。