PAT地址池复用配置详解

- 格式:doc

- 大小:72.50 KB

- 文档页数:3

7.PAT的配置

PAT的配置

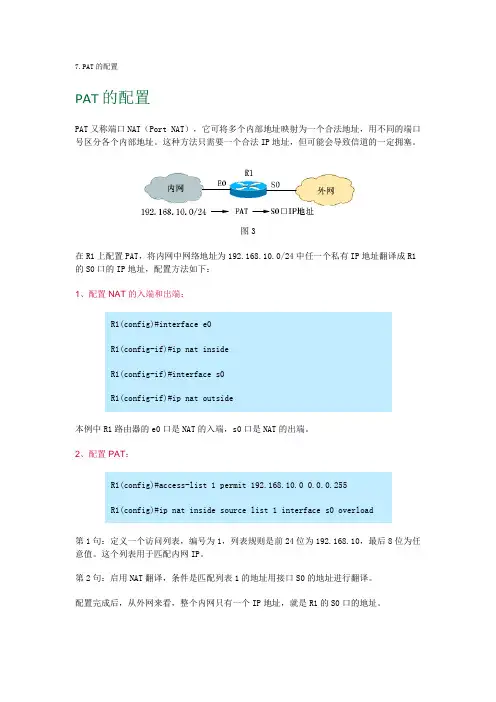

PAT又称端口NAT(Port NAT),它可将多个内部地址映射为一个合法地址,用不同的端口号区分各个内部地址。

这种方法只需要一个合法IP地址,但可能会导致信道的一定拥塞。

图3

在R1上配置PAT,将内网中网络地址为192.168.10.0/24中任一个私有IP地址翻译成R1的S0口的IP地址,配置方法如下:

1、配置NAT的入端和出端:

R1(config)#interface e0

R1(config-if)#ip nat inside

R1(config-if)#interface s0

R1(config-if)#ip nat outside

本例中R1路由器的e0口是NAT的入端,s0口是NAT的出端。

2、配置PAT:

R1(config)#access-list 1 permit 192.168.10.0 0.0.0.255

R1(config)#ip nat inside source list 1 interface s0 overload

第1句:定义一个访问列表,编号为1,列表规则是前24位为192.168.10,最后8位为任意值。

这个列表用于匹配内网IP。

第2句:启用NAT翻译,条件是匹配列表1的地址用接口S0的地址进行翻译。

配置完成后,从外网来看,整个内网只有一个IP地址,就是R1的S0口的地址。

PAT叫端口地址转换,NAT是网络地址转换,由RFC 1631定义。

PAT可以看做是NAT的一部分。

在NAT时,考虑一种情形,就是只有一个Public IP,而内部有多个Private IP,这个时候NAT就要通过映射UDP和TCP端口号来跟踪记录不同的会话,比如用户A、B、C同时访问CSDN,则NAT路由器会将用户A、B、C访问分别映射到1088、1098、23100(举例而已,实际上是动态的),此时实际上就是PAT了。

由上面推论,PAT理论上可以同时支持(65535 - 1024)= 64511个连接会话。

但实际使用中由于设备性能和物理连接特性是不能达到的,CISCO的路由器NAT功能中每个Public IP最多能有效地支持大约4000个会话。

PAT普遍应用于接入设备中,它可以将中小型的网络隐藏在一个合法的IP地址后面。

PATT与动态地址NAT不同,它将内部连接映射到外部网络中的一个单独的IP地址上,同时在该地址上加上一个由NAT 设备选定的TCP端口号。

也就是采用port multiplexing 技术,或改变外出数据的源port的技术将多个内部ip地址映射到同一个外部地址;随着Internet的飞速发展,网上丰富的资源产生着巨大的吸引力。

接入Internet、访问Internet成为当今信息业最为迫切的需求。

但这受到IP地址的许多限制。

首先,许多局域网在未联入Internet之前,就已经运行许多年了,局域网上有了许多现成的资源和应用程序,但它的IP地址分配不符合Internet的国际标准,因而需要重新分配局域网的IP地址,这无疑是劳神费时的工作;其二,随着Internet的膨胀式发展,其可用的IP地址越来越少,要想在ISP处申请一个新的IP地址已不是很容易的事了。

这不仅仅是费用的问题,而是IP地址的现行标准IPv4决定的。

当然,随着IPv6的出台,这个问题应当能够得到解决。

但从IPv4到IPv6的升级不是一两天就能完成的。

NAT配置ØNAT技术基本概念ØNAT技术分类ØNAPT配置流程ØNAT配置命令•连接到互联网的设备都需要一个唯一的、合法的IP地址来标识,但随着互联网的发展,终端数量的增多,以及IPv4地址空间本身的限制,IPv4地址无法实现一对一的分配。

•NAT技术有效缓解了IP地址紧张的局面。

通过将多个私有地址转化为一个或多个公有地址,解决内网用户数量多而公有IP地址数量少的情况。

•本次任务介绍NAT技术的分类、工作原理及配置方法。

•内网主机访问互联网时,必须要有一个公网地址身份标识。

•NAT(Network Address Translation)技术可以实现IP数据报文头中的IP地址的转换,当内部网络访问外部网络时,将IP数据包头中的私有地址(源IP地址)转化为公网地址。

•通过NAT技术部署,可以实现公网地址和私有地址的“一对多”的映射关系,以此缓解IPv4地址紧张的局面。

地址类型私有地址范围A10.0.0.0~10.255.255.255B172.16.0.0~172.31.255.255C192.168.0.0~192.168.255.255私有地址是从A、B、C三类地址中各划取一段作为私有地址空间。

私有地址不能被互联网识别,仅供局域网内部通信使用,并且在不同的局域网中可以复用。

Ø静态NAT•将内网中的一个私有IP固定地转换为一个公网IP(固定转换)。

通常应用在允许外网主机访问内网服务器的环境中,外网主机可通过其所映射的公网地址来访问内网服务器。

静态NAT工作过程示意图Ø动态NAT•将内网中的一个私有IP转换为公网IP地址池中的一个地址(临时转换)。

内网主机访问外网时,若地址池有可用地址,转换使用;若无可用地址,主机将无法访问外网,直到其它主机通信结束,映射关系解除,公网地址重新释放地址池中才可转化使用。

•动态NAT实现“一对一”的地址转换,并不能起到节约公网地址的作用,并且公网IP地址池中的地址个数限制了同时访问外部网络的内网用户数量,因此不适应于目前网络部署。

4G LTE网络规划之PRACH规划以及邻区规划和PCI规划PRACH规划以及邻区规划和PCI规划一、PRACH规划PRACH(Physical Random Access Channel)是LTE网络中用于UE(User Equipment)发起随机接入的物理信道。

PRACH规划是为了保证网络的接入性能和系统容量,合理配置PRACH资源。

1. PRACH参数PRACH配置需要考虑以下参数:a. PRACH配置索引:用于标识PRACH配置的索引号,取值范围为0-63。

b. PRACH配置时隙:用于指定PRACH信道的发送时隙,取值范围为0-14。

c. PRACH频域位置:用于指定PRACH信道的发送频域位置,取值范围为0-98。

d. PRACH前导符号:用于指定PRACH信道的前导符号,取值范围为0-3。

2. PRACH规划流程PRACH规划的流程包括以下几个步骤:a. 确定PRACH配置索引:根据网络需求和系统容量,选择合适的PRACH配置索引。

b. 确定PRACH配置时隙和频域位置:根据网络拓扑和覆盖需求,确定PRACH信道的发送时隙和频域位置。

c. 确定PRACH前导符号:根据网络拓扑和信道质量要求,选择合适的PRACH前导符号。

d. 验证PRACH规划:通过仿真或者实际测试,验证PRACH规划的性能和容量。

二、邻区规划LTE网络中,邻区规划是为了优化网络覆盖和容量,提高用户体验和系统性能。

邻区规划主要包括频点规划、PCI规划和PRACH邻区规划。

1. 频点规划频点规划是为了避免频点重叠和频率干扰,合理配置LTE网络的频点资源。

频点规划需要考虑以下因素:a. 频段划分:根据不同地区和运营商的频谱资源,确定LTE网络的频段划分。

b. 频点间隔:根据频率规划原则,确定不同频段之间的频点间隔。

c. 频点配置:根据网络需求和系统容量,合理配置LTE网络的频点资源。

2. PCI规划PCI(Physical Cell Identity)是LTE网络中用于区分不同小区的物理标识。

PCI及PRACH参数规划指导原则PCI(Physical Cell Identity)是物理小区标识,PRACH(Physical Random Access Channel)是物理随机接入信道。

PCI和PRACH参数规划是无线网络规划中的重要环节,其主要目的是优化系统容量、覆盖范围和干扰效应,提高网络的性能和用户体验。

本文将重点介绍PCI和PRACH参数规划的指导原则。

(1)避免PCI冲突:由于邻近小区的干扰可能会影响网络性能,需要避免PCI冲突,即相邻小区不应采用相同的PCI。

采用PCI规划工具对整个网络进行PCI规划,保证相邻小区使用不同的PCI。

(2)最小化PCI重用:PCI重用是指网络中使用相同PCI的小区数量,重用次数越多,意味着在同一位置上干扰越大。

尽量选择不同的PCI,减小PCI重用次数,以降低干扰影响。

(3)均衡PCI:要保持小区之间的PCI分布均匀,避免出现多个相邻小区使用相同PCI的情况。

通过调整PCI规划参数,可以实现均衡PCI的分布,提高网络性能。

(4)考虑小区特性:根据不同小区的特性,合理选择PCI值。

例如,城市区域可能需要更多的PCI重用次数,而农村区域则需要更少的PCI重用次数,因此需要根据实际情况进行相应的PCI规划。

(5)定期PCI优化:随着网络的发展和用户数量的增加,需要定期进行PCI优化。

通过监测系统中的干扰情况,进行相应的PCI重规划,以提高网络性能。

(1)PRACH配置:PRACH配置包括PRACH子帧号、PRACH格式和PRACH时隙号等参数。

要根据系统容量需求和网络负载情况进行PRACH配置。

通常,PRACH格式0、1和2适用于低负载情况,而PRACH格式3、4和A1适用于高负载情况。

(2)PRACH功率:PRACH的功率与小区的覆盖范围和容量密切相关。

对于大范围的覆盖,应提高PRACH功率;对于高容量需求,应适当降低PRACH功率,避免过大的干扰。

NAT与PAT原理网络地址转换(NAT)和端口地址转换(PAT)是用于解决IPv4地址不足问题的常见技术。

它们允许多个主机共享一个公共IP地址,并且在内部网络和外部网络之间转换数据包。

本文将详细介绍NAT和PAT的原理及其在网络通信中的应用。

一、NAT的原理NAT是一种通过更改数据包的源IP地址和/或目的IP地址来转换IP数据包的技术。

它主要用于将私有IP地址转换为公共IP地址,以实现内部网络与外部网络之间的通信。

NAT的原理可以分为四个步骤:1. 源IP地址转换:当内部网络中的主机发送数据包到外部网络时,NAT设备将替换数据包中的源IP地址为公共IP地址。

这样,目标网络收到数据包后可以正确地将响应发送回NAT设备。

2. 目的IP地址转换:当外部网络中的主机向内部网络发送数据包时,NAT设备将替换数据包中的目的IP地址为内部网络中的主机IP地址。

这样,数据包可以正确地被内部网络中的目标主机接收。

3. 端口转换:NAT设备还可以转换数据包中的端口号,以便将多个内部主机与同一个公共IP地址关联起来。

此过程称为PAT(端口地址转换)。

4. 跟踪转换:NAT设备还可以维护一个转换表,用于跟踪内部主机与外部主机之间的通信。

这样,NAT设备可以正确地将响应数据包传递回正确的内部主机。

二、PAT的原理PAT是NAT的一种变种,用于将多个内部主机共享一个公共IP地址和端口号。

其原理与NAT类似,不同之处在于它还转换了数据包中的端口号。

PAT的原理可以分为以下几个步骤:1. 源IP地址转换:PAT设备将内部主机发送的数据包的源IP地址替换为公共IP地址。

2. 目的IP地址转换:PAT设备将外部网络发送的数据包的目的IP 地址替换为内部网络中的内部主机IP地址。

3. 端口转换:PAT设备将内部主机发送的数据包的端口号转换为一个唯一的端口号。

这样,当响应数据包到达PAT设备时,它可以根据目的端口号将响应数据包传递给正确的内部主机。

网络地址转换(PAT)一、静态NAT1.实验环境GNS3模拟软件2.网络拓扑及IP地址规划如图3. 通过配置PAT实现IP地址的多路复用,达到节省IP地址的目的4.实验步骤(IP地址配置步骤省略)R1上的配置R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255R1(config)#ipnat pool test 12.0.0.3 12.0.0.3 netmask 255.255.255.0R1(config)#ipnat inside source list 1 pool test overlR1(config)#ipnat inside source list 1 pool test overloadR1(config)#int fa0/0R1(config-if)#ipnat inside R1(config)#int fa0/1R1(config-if)#ipnat outside 在R1上开启debug信息R1#R1#debug ipnatIP NAT debugging is onR1#使用ping命令,验证地址转换通过上述实验,可以看到PCI和PC2都是转换成12.0.0.3后和外部网络进行通信二、复用路由器外部端口的PAT(端口多路复用)端口多路复用的原理和上述实验的原理都是一样的,这里不用配置转换的地址池。

这里使用同样的拓扑图和IP地址进行配置R1上的配置(IP地址配置省略)R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255R1(config)#ipnat inside source list 1 interface fa0/1 overloadR1(config)#int fa0/0R1(config-if)#ipnat insideR1(config)#R1(config)#int fa0/1R1(config-if)#ipnat outside在R1上开启debug信息R1#R1#debug ipnatIP NAT debugging is on R1#使用ping命令验证地址转换通过上述实验可以看到,PC1和PC2都是转换成R1的f0/1接口地址12.0.0.1后和外部网络进行通信的有兴趣朋友可以了解更多java教程/java/video.shtml。

4G LTE网络规划之PRACH规划以及邻区规划和PCI规划一、PRACH规划PRACH(Physical Random Access Channel)是LTE网络中用于UE(User Equipment)随机接入的物理信道。

PRACH规划是指确定PRACH的配置参数,以确保网络能够高效地处理UE的接入请求。

1. PRACH配置参数PRACH配置参数包括PRACH配置索引、PRACH频率偏移、PRACH时隙配置和PRACH前导格式。

PRACH配置索引用于标识PRACH配置,PRACH频率偏移用于确定PRACH信道的频率位置,PRACH时隙配置用于指定PRACH信道在一个无线帧中的时隙位置,PRACH前导格式用于定义PRACH信道的传输格式。

2. PRACH规划流程(1)确定PRACH配置索引:根据网络需求和容量预测,选择适当的PRACH 配置索引。

(2)确定PRACH频率偏移:根据网络频率规划和邻区干扰情况,确定PRACH信道的频率偏移。

(3)确定PRACH时隙配置:根据网络负载和容量需求,确定PRACH信道在一个无线帧中的时隙配置。

(4)确定PRACH前导格式:根据网络覆盖需求和信道质量要求,选择适当的PRACH前导格式。

3. PRACH规划优化为了提高PRACH的效率和容量,可以采取以下优化措施:(1)合理配置PRACH配置索引,避免PRACH冲突和干扰。

(2)根据网络负载和容量需求,灵便调整PRACH时隙配置,以适应不同的业务需求。

(3)根据网络覆盖需求和信道质量要求,选择合适的PRACH前导格式,以提高接入成功率和覆盖范围。

二、邻区规划邻区规划是指确定LTE网络中不同基站之间的邻区关系,以实现无缝切换和优化网络性能。

1. 邻区关系邻区关系包括主邻区和干扰邻区。

主邻区是指一个基站的邻区中,信号强度最强的邻区。

干扰邻区是指一个基站的邻区中,对该基站造成干扰的邻区。

2. 邻区规划流程(1)邻区划分:根据网络拓扑结构和覆盖需求,将LTE网络划分为若干个区域,每一个区域包含若干个基站。

NATNAPT(PAT)的基本概念和工作原理及区别NAT(Network Address Translation)是一种将私有IP地址转换为公共IP地址的技术,用于解决IPv4地址空间不足的问题。

NAT是在路由器或防火墙上实现的,它负责将内部网络中的私有IP地址转换为公共IP 地址,以便与外部网络进行通信。

NAT的基本原理是在IP数据包的头部修改源或目的IP地址,使得数据包能够正确地在内部网络和外部网络之间传输。

NAT的工作原理如下:1.在内部网络上配置私有IP地址,并将数据包发送到路由器。

2.路由器检查数据包的源IP地址是否是私有IP地址,如果是,则将其替换为路由器的公共IP地址。

3.路由器记录下这个映射关系,并将数据包发送到外部网络。

4.外部网络返回数据包时,路由器将目的IP地址替换为对应的内部网络上的主机的私有IP地址,并将数据包发送到内部网络。

NAPT(Network Address Port Translation),也被称为PAT(Port Address Translation),是NAT的一种扩展形式。

PAT在NAT的基础上还进行了端口转换,以进一步解决地址短缺问题。

与NAT只转换IP地址不同,PAT还转换源或目的数据包的端口号,从而实现多个私有IP地址与多个公共IP地址之间的映射。

NAPT的工作原理如下:1.在NAT的基础上,PAT还检查数据包的源或目的端口号,如果是私有端口号,则在转换时将其替换为公共端口号。

2.路由器通过对转换后的端口号和IP地址进行记录,实现多个私有主机与外部网络之间的映射。

3.外部网络返回数据包时,路由器根据映射表中的记录,将数据包转发到正确的私有主机。

NAT与NAPT(PAT)的区别如下:1.功能:-NAT主要用于将私有IP地址转换为公共IP地址,解决IPv4地址短缺问题。

-NAPT在NAT的基础上增加了端口转换的功能,同时解决IP地址和端口号的短缺问题。

NAT地址转换原理及配置NAT(Network Address Translation)是一种网络地址转换技术,主要用于解决IPv4地址不足的问题。

NAT工作在网络层,主要通过修改数据包的源地址和目的地址来实现地址转换。

下面将详细介绍NAT地址转换的原理和配置方法。

一、NAT地址转换原理当一个网络中的主机要与另一个网络中的主机进行通信时,需要知道目标主机的IP地址。

在IPv4中,IP地址空间有限,且分配不均,导致很多地方IP地址紧张。

NAT技术通过将内部网络的私有IP地址转换成外部网络的公有IP地址,使得内部网络中的主机能够访问Internet。

NAT地址转换的原理可以分为三种模式:静态NAT、动态NAT和PAT(端口地址转换)。

1.静态NAT:将特定的内部IP地址映射为特定的外部IP地址。

这种模式需要手动配置,一个内部IP地址只能映射为一个外部IP地址。

2.动态NAT:动态NAT是在静态NAT的基础上增加了地址池的概念。

内部主机可以动态地获取一个可用的外部IP地址,并在通信结束后释放。

这种方式可以使多个内部IP地址映射为多个外部IP地址,提高地址利用率。

3. PAT(端口地址转换):PAT是一种特殊的动态NAT技术。

在PAT 中,将多个内部IP地址映射到一个外部IP地址,并通过源端口号来区分不同的内部主机。

这样就可以实现多个内部主机通过一个公有IP地址访问Internet。

PAT是最常用的一种NAT方式。

二、NAT地址转换的配置方法1.配置地址池首先需要配置NAT的地址池,即可用的公有IP地址范围。

这个地址池可以是一个或多个连续的IP地址段。

配置地址池的命令如下:ip nat pool pool-name start-ip-address end-ip-address netmask netmask2.配置访问列表为了确定哪些数据包需要进行NAT地址转换,需要配置一个访问列表。

访问列表可以根据源地址、目的地址、协议、端口等条件进行匹配。

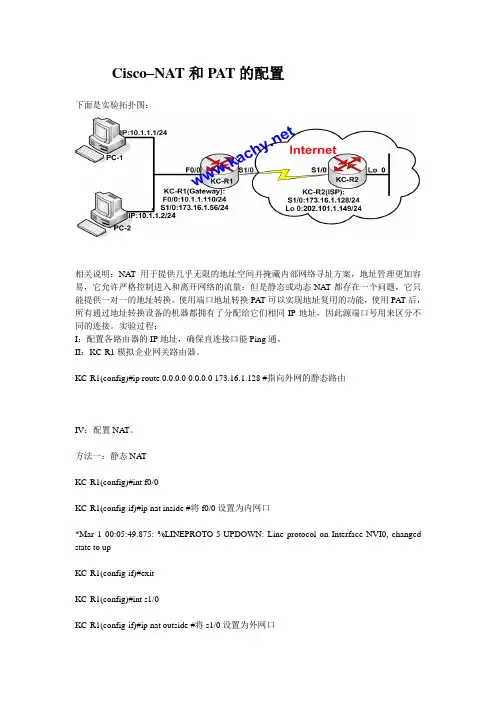

Cisco–NAT和PAT的配置下面是实验拓扑图:相关说明:NAT用于提供几乎无限的地址空间并掩藏内部网络寻址方案,地址管理更加容易,它允许严格控制进入和离开网络的流量;但是静态或动态NAT都存在一个问题,它只能提供一对一的地址转换。

使用端口地址转换PA T可以实现地址复用的功能,使用PAT后,所有通过地址转换设备的机器都拥有了分配给它们相同IP地址,因此源端口号用来区分不同的连接。

实验过程:I:配置各路由器的IP地址,确保直连接口能Ping通。

II:KC-R1模拟企业网关路由器。

KC-R1(config)#ip route 0.0.0.0 0.0.0.0 173.16.1.128 #指向外网的静态路由IV:配置NAT。

方法一:静态NA TKC-R1(config)#int f0/0KC-R1(config-if)#ip nat inside #将f0/0设置为内网口*Mar 1 00:05:49.875: %LINEPROTO-5-UPDOWN: Line protocol on Interface NVI0, changed state to upKC-R1(config-if)#exitKC-R1(config)#int s1/0KC-R1(config-if)#ip nat outside #将s1/0设置为外网口KC-R1(config-if)#exitKC-R1(config)#ip nat inside source static 10.1.1.1 173.16.1.56 #静态NATKC-R1(config)#exitPing测试:PC-1#ping 202.101.1.149 #测试证明能通Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.101.1.149, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 120/122/132 ms此时PC-1能通,PC-2不能通。

动态pat 计算

动态PAT(端口地址转换)是一种网络技术,用于在一个公共IP地址上映射

多个私有IP地址,以便内部网络中的多台设备可以共享一个公共IP地址访问互联网。

动态PAT使用端口号来区分不同的连接,从而实现多对多的连接映射。

在计算动态PAT时,需要考虑以下几个方面:

1. 网络拓扑:首先要了解网络拓扑结构,包括内部私有网络的IP地址范围和

外部公共网络的IP地址。

2. 内部设备数:确定内部网络中需要访问互联网的设备数量,以便确定需要映

射的端口数量。

3. IP地址分配:为内部网络中的设备分配私有IP地址,确保每台设备有一个

唯一的IP地址。

4. 端口分配:动态PAT通过映射不同的端口来区分不同的连接,因此需要合

理分配端口号。

5. 网络地址转换:根据内部设备的IP地址和端口号,将其映射到公共IP地址

和端口上,以实现网络地址转换。

在计算动态PAT时,需要根据以上几个方面进行综合考虑,确保内部网络中

的设备可以正常访问互联网,并且保证网络安全。

同时,动态PAT需要定期维护

和监控,及时调整端口映射,以满足网络的实际需求。

通过合理的动态PAT配置,可以实现网络资源的有效利用,提高网络的安全性和效率。

PAT接口复用【实验名称】PAT接口复用的配置【实验目的】(1)、PAT接口复用的的工作原理(2)、 PAT接口复用的配置方法【背景描述】现假设某单位创建了PC1、 PC2和若干其他的PC机,这些PC机要求能能够访问Internet。

为实现此功能,本单位向当地的ISP申请了一段公网的IP地址210.28.1.2/24(即用于R1连接外网的F0/1接口),通过PAT转换,内网中所有PC机能够同时访问互联网。

【技术原理】PAT转换是指将内部网络的私有IP地址转换为公有IP地址,是一种多对一的转换过程。

即内网中的不同的IP地址通过端口号来实现对应地址池中同一个公有IP地址及端口的转换。

本实例中是有一公有地址210.28.1.12/24。

这种情况下,我们只能通过PAT进行端口的复用配置。

【实验功能】允许内部主机可以访问外部网络。

【实验设备】(1)、路由器(2台)交换机(1台)(2)、测试和配置用 PC (3台)(3)、直连或交叉双绞线(5 根)【实验步骤】步骤一路由器R1的基本配置。

Router#configure terminal //进入全局配置模式Router(config)#in f0/1 //进入端口F0/1Router(config-if)#ip address 210.28.1.2 255.255.255.0 //配置IP地址Router(config-if)#no shut //启用端口,使其转发数据Router(config-if)#exitRouter(config)#in f0/0 //进入端口F0/0Router(config-if)#ip address 172.16.1.1 255.255.255.0 //配置IP地址Router(config-if)#no shut //启用端口,使其转发数据Router(config-if)#exitRouter(config)#ip route 193.168.1.0 255.255.255.0 210.28.1.1//设置静态路由步骤二路由器R2 的基本配置。

h3c防火墙pat怎么样设置防火墙是手机和电脑的防线,那么h3c防火墙的pat该怎么样设置呢?下面由店铺给你做出详细的h3c防火墙pat设置介绍!希望对你有帮助!h3c防火墙pat设置介绍一:配置HTTP服务器使能HTTP服务器SecPath系列安全产品支持以HTTP方式登录到系统中,并通过Web管理界面对系统进行配置和管理。

在使用Web界面登录到系统前,必须先使能HTTP服务器功能。

请在系统视图下进行下列配置。

使能/关闭HTTP服务器操作命令使能HTTP服务器undo ip http shutdown关闭HTTP服务器ip http shutdown缺省情况下,系统使能HTTP服务器。

仅当登录用户具有T elnet的服务类型时(service-type telnet),才允许登录HTTP服务器,且不同等级的用户在Web界面中的可配置项也会不同。

h3c防火墙pat设置介绍二:NO-PAT 是不做端口转换,只作IP地址转换,也就是BASIC NAT 。

而如果是NAPT的话,NO-PAT是不配置的。

建议不要配置NO-PAT,不然同一个进程只能使用一个IP地址。

h3c防火墙pat设置介绍三:做NAT(1)配置与NAT地址池关联的ACL。

system-view[Sysname] acl number 2001[Sysname-acl-basic-2001] rule permit source 10.10.10.0 0.0.0.255 !---为基本ACL,允许源IP地址在10.10.10.0/24网络中的报文进行NAT地址转换[Sysname-acl-basic-2001] rule deny !---创建一条规则,禁止其他IP包通过[Sysname-acl-basic-2001] quit(2)配置所需的NAT地址池。

[Sysname] nat address-group 1 210.10.10.10 210.10.10.15(3)在外部网络接口Serial1/0上配置进行NOPAT地址转换,使用地址池组1中的地址进行地址转换。

PAT接口复用【实验名称】PAT接口复用的配置【实验目的】(1)、PAT接口复用的的工作原理(2)、 PAT接口复用的配置方法【背景描述】现假设某单位创建了PC1、 PC2和若干其他的PC机,这些PC机要求能能够访问Internet。

为实现此功能,本单位向当地的ISP申请了一段公网的IP地址210.28.1.2/24(即用于R1连接外网的F0/1接口),通过PAT转换,内网中所有PC机能够同时访问互联网。

【技术原理】PAT转换是指将内部网络的私有IP地址转换为公有IP地址,是一种多对一的转换过程。

即内网中的不同的IP地址通过端口号来实现对应地址池中同一个公有IP地址及端口的转换。

本实例中是有一公有地址210.28.1.12/24。

这种情况下,我们只能通过PAT进行端口的复用配置。

【实验功能】允许内部主机可以访问外部网络。

【实验设备】(1)、路由器(2台)交换机(1台)(2)、测试和配置用 PC (3台)(3)、直连或交叉双绞线(5 根)【实验步骤】步骤一路由器R1的基本配置。

Router#configure terminal //进入全局配置模式Router(config)#in f0/1 //进入端口F0/1Router(config-if)#ip address 210.28.1.2 255.255.255.0 //配置IP地址Router(config-if)#no shut //启用端口,使其转发数据Router(config-if)#exitRouter(config)#in f0/0 //进入端口F0/0Router(config-if)#ip address 172.16.1.1 255.255.255.0 //配置IP地址Router(config-if)#no shut //启用端口,使其转发数据Router(config-if)#exitRouter(config)#ip route 193.168.1.0 255.255.255.0 210.28.1.1//设置静态路由步骤二路由器R2 的基本配置。

FPGA详细教程IP复用

一、IP复用

1、什么是IP复用?

IP复用(IP Reuse)是一种芯片体系结构设计方法,它可以将特定功能需求的不同IP设计合并、组合和重用,以最大程度的提升系统效率、减少芯片设计和验证的时间和成本,一般采用IP复用的芯片系统都包括微处理器、片上存储器、外设接口、I/O等IP块组成,它能够提高芯片的集成度和性能,为客户提供更快捷方便的芯片设计方案。

2、IP复用的优势

(1)减少设计时间。

利用微处理器的IP复用,可以大大缩短芯片设计和验证的时间,有了IP复用,设计者可以把时间花在产品开发上,而不用将时间浪费在重复的设计上,从而提高效率。

(2)减少设计成本。

IP复用可以将电路原件的数量减少,减少了电路设计的成本,降低了相关维护的总成本,而且提高了系统的重用性,使得系统的可伸缩性得到提升,可以更好的满足不断变化的需求。

(3)减少代码量。

IP复用也可以减少自定义的代码量,通过使用已经存在的IP,减少新代码的编写,同时还可以改善系统代码的可编程性和可移植性,进一步提高系统性能。

(4)降低故障率。

PAT的配置PAT 是把内部地址映射到外部网络的IP地址的不同端口上,实现一对多对于节省IP地址是最为有效的注意与动态NAT的比较PAT步骤三步走:一、定义NAT映射地址池二、配置成PAT:ip nat inside source list 1 pool "nat" ouerload三、设置内部允许出去的访问列表四、指定进口和出接口问题:PAT命令的标准格式?访问列表的作用?不设定访问列表会如何?R1(config)#int f1/0R1(config-if)#ip add 192.168.1.254 255.255.255.0R1(config-if)#no shR1(config-if)#int s2/0R1(config-if)#ip add 202.96.1.1 255.255.255.0R1(config-if)#no shR1(config-if)#exitR1(config)#R1(config)#router ripR1(config-router)#version 2R1(config-router)#no auR1(config-router)#net 202.96.1.0R1(config-router)#exitR1(config)#exitR1#R1#conf tR1(config)#ip nat pool na 202.96.1.3 202.96.1.100 netmask 255.255.255.0 R1(config)#ip nat inside source list 1 pool na overloadR1(config)#access-list 1 permit 192.168.1.0 0.0.0.255R1(config)#int f1/0R1(config-if)#ip nat insideR1(config-if)#int s2/0R1(config-if)#ip nat outsideR1(config-if)#exitR1(config)#exitR1#R1#debug ip natIP NAT debugging is onR1#*Nov 23 16:46:02.327: NAT: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [15] *Nov 23 16:46:02.419: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [15] *Nov 23 16:46:02.483: NAT*: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [16] *Nov 23 16:46:02.515: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [16] *Nov 23 16:46:02.547: NAT*: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [17] *Nov 23 16:46:02.575: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [17] *Nov 23 16:46:02.607: NAT*: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [18] *Nov 23 16:46:02.671: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [18] *Nov 23 16:46:02.703: NAT*: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [19] R1#*Nov 23 16:46:02.731: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [19] R1#*Nov 23 16:46:13.719: NAT: s=192.168.1.2->202.96.1.3, d=2.2.2.2 [5] *Nov 23 16:46:13.811: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.2 [5] *Nov 23 16:46:13.871: NAT*: s=192.168.1.2->202.96.1.3, d=2.2.2.2 [6] *Nov 23 16:46:13.927: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.2 [6] *Nov 23 16:46:13.983: NAT*: s=192.168.1.2->202.96.1.3, d=2.2.2.2 [7] *Nov 23 16:46:14.015: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.2 [7] *Nov 23 16:46:14.039: NAT*: s=192.168.1.2->202.96.1.3, d=2.2.2.2 [8] *Nov 23 16:46:14.075: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.2 [8] *Nov 23 16:46:14.111: NAT*: s=192.168.1.2->202.96.1.3, d=2.2.2.2 [9] R1#*Nov 23 16:46:14.139: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.2 [9] R1#*Nov 23 16:46:43.623: NAT: expiring 202.96.1.3 (192.168.1.1) icmp 2 (2) R1#*Nov 23 16:47:02.731: NAT: expiring 202.96.1.3 (192.168.1.1) icmp 3 (3) R1#*Nov 23 16:47:14.139: NAT: expiring 202.96.1.3 (192.168.1.2) icmp 1 (1)R1#sh ip nat translationsPro Inside global Inside local Outside local Outside globalicmp202.96.1.3:4 192.168.1.1:4 2.2.2.2:4 2.2.2.2:4R1#*Nov 23 16:47:59.403: NAT: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [20] *Nov 23 16:47:59.459: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [20] *Nov 23 16:47:59.531: NAT*: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [21] *Nov 23 16:47:59.563: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [21] *Nov 23 16:47:59.575: NAT*: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [22] *Nov 23 16:47:59.623: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [22] *Nov 23 16:47:59.639: NAT*: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [23] *Nov 23 16:47:59.671: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [23] *Nov 23 16:47:59.703: NAT*: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [24] R1#*Nov 23 16:47:59.719: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [24] R1#sh ip nat translationsPro Inside global Inside local Outside local Outside globalicmp202.96.1.3:2 192.168.1.2:2 2.2.2.2:2 2.2.2.2:2 icmp202.96.1.3:4 192.168.1.1:4 2.2.2.2:4 2.2.2.2:4R1#*Nov 23 16:48:43.655: NAT: s=192.168.1.2->202.96.1.3, d=2.2.2.2 [10] *Nov 23 16:48:43.711: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.2 [10] *Nov 23 16:48:43.775: NAT*: s=192.168.1.2->202.96.1.3, d=2.2.2.2 [11] *Nov 23 16:48:43.795: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.2 [11] *Nov 23 16:48:43.827: NAT*: s=192.168.1.2->202.96.1.3, d=2.2.2.2 [12] *Nov 23 16:48:43.855: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.2 [12] *Nov 23 16:48:43.891: NAT*: s=192.168.1.2->202.96.1.3, d=2.2.2.2 [13] *Nov 23 16:48:43.919: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.2 [13] *Nov 23 16:48:43.983: NAT*: s=192.168.1.2->202.96.1.3, d=2.2.2.2 [14] R1#*Nov 23 16:48:44.015: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.2 [14] R1#sh ip nat translationsPro Inside global Inside local Outside local Outside globalicmp202.96.1.3:2 192.168.1.2:2 2.2.2.2:2 2.2.2.2:2 icmp202.96.1.3:4 192.168.1.1:4 2.2.2.2:4 2.2.2.2:4 icmp202.96.1.3:5 192.168.1.1:5 2.2.2.2:5 2.2.2.2:5R1#*Nov 23 16:48:55.531: NAT: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [25] *Nov 23 16:48:55.587: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [25] *Nov 23 16:48:55.655: NAT*: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [26] *Nov 23 16:48:55.671: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [26] *Nov 23 16:48:55.703: NAT*: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [27] *Nov 23 16:48:55.715: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [27] *Nov 23 16:48:55.743: NAT*: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [28] *Nov 23 16:48:55.775: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [28] *Nov 23 16:48:55.807: NAT*: s=192.168.1.1->202.96.1.3, d=2.2.2.2 [29] R1#*Nov 23 16:48:55.843: NAT*: s=2.2.2.2, d=202.96.1.3->192.168.1.1 [29] R1#*Nov 23 16:48:59.719: NAT: expiring 202.96.1.3 (192.168.1.1) icmp 4 (4)R1#sh ip nat statisticsTotal active translations: 2 (0 static, 2 dynamic; 2 extended) Outside interfaces:Serial2/0Inside interfaces:FastEthernet1/0Hits: 54 Misses: 6Expired translations: 4Dynamic mappings:-- Inside Source[Id: 1] access-list 1 pool na refcount 2pool na: netmask 255.255.255.0start 202.96.1.3 end 202.96.1.100type generic, total addresses 98, allocated 1 (1%), misses 0 R1#sh ip nat tranR1#sh ip nat translations verR1#sh ip nat translations verbosePro Inside global Inside local Outside local Outside globalicmp202.96.1.3:2 192.168.1.2:2 2.2.2.2:2 2.2.2.2:2create 00:00:51, use 00:00:51, left 00:00:08, Map-Id(In): 1,flags:extended, use_count: 0icmp202.96.1.3:5 192.168.1.1:5 2.2.2.2:5 2.2.2.2:5create 00:00:39, use 00:00:39, left 00:00:20, Map-Id(In): 1,flags:extended, use_count: 0R1#*Nov 23 16:49:44.015: NAT: expiring 202.96.1.3 (192.168.1.2) icmp 2 (2) R1#*Nov 23 16:49:55.843: NAT: expiring 202.96.1.3 (192.168.1.1) icmp 5 (5)。

PAT地址池复用

【实验名称】

PAT地址池复用的配置

【实验目的】

(1)、PAT地址池复用的的工作原理

(2)、 PAT地址池复用的配置方法

【背景描述】

现假设某单位创建了PC1、 PC2和若干其他的PC机,这些PC机要求能能够访问Internet。

为实现此功能,本单位向当地的ISP申请了一段公网的IP地址210.28.1.11-210.28.1.12/24,通过PAT转换,内网中所有PC机能够同时访问互联网。

【技术原理】

PAT转换是指将内部网络的私有IP地址转换为公有IP地址,是一种多对一的转换过程。

即内网中的不同的IP地址通过端口号来实现对应地址池中同一个公有IP地址及端口的转换。

本实例中是有一公有地址池210.28.1.11-12/24。

当然还有R1路由器上的连接外网端口地址是公有IP地址。

【实验功能】

允许内部主机可以访问外部网络。

【实验设备】

(1)、路由器(2台)交换机(1台)

(2)、测试和配置用 PC (3台)

(3)、直连或交叉双绞线(5 根)

【实验拓扑】

【实验步骤】

步骤一

路由器R1的基本配置。

Router#configure terminal //进入全局配置模式

Router(config)#in f0/1 //进入端口F0/1

Router(config-if)#ip address 210.28.1.2 255.255.255.0 //配置IP地址

Router(config-if)#no shut //启用端口,使其转发数据

Router(config-if)#exit

Router(config)#in f0/0 //进入端口F0/0

Router(config-if)#ip address 172.16.1.1 255.255.255.0 //配置IP地址

Router(config-if)#no shut //启用端口,使其转发数据

Router(config-if)#exit

Router(config)#ip route 193.168.1.0 255.255.255.0 210.28.1.1

//设置静态路由

步骤二

路由器R2 的基本配置。

Router#configure terminal //进入全局配置模式

Router(config)#in f0/0 //进入端口F0/0

Router(config-if)#ip address 193.168.1.1 255.255.255.0 //配置IP地址

Router(config-if)#exit

Router(config)#in f0/1 //进入端口F0/1

Router(config-if)#ip address 210.28.1.1 255.255.255.0 //配置IP地址

Router(config-if)#no shut //启用端口,使其转发数据

Router(config-if)#exit

步骤三

在路由器 R1上配置动态 NAT。

PAT

R1(config)# interface fastethernet 0/0 //进入端口F0/0

R1(config-if)#ip nat inside //将 fa0/0 端口定义为内部端口

R1(config-if)#exit

R1(config)# interface fastethernet 0/1 //进入端口F0/1

R1(config-if)#ip nat outside//将 fa0/1 端口定义为外部端口

R1(config-if)#exit

R1(config)#ip nat pool whp 210.28.1.10 210.28.1.11 netmask 255.255.255.0 //定义地址池及起始、终止 IP地址和子网掩码

R1(config)#aceess-list 1 permit 172.16.1.0 0.0.0.255

//定义可以进行NAT转换的内网(ALC)

R1(config)#ip nat inside source list 1 pool whp overload

//将ACL 列表与NAT的地址池进行绑定并复用

R1(config)#end

本例中与动态NAT不同之处在于需要将ACL列表与地址池进行复用。

即:ip nat inside source list 1 pool whp overload。