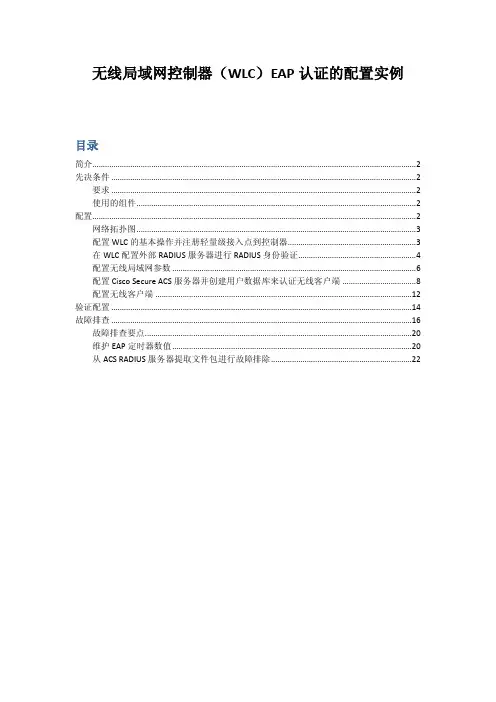

WLAN控制器的配置

- 格式:doc

- 大小:196.50 KB

- 文档页数:9

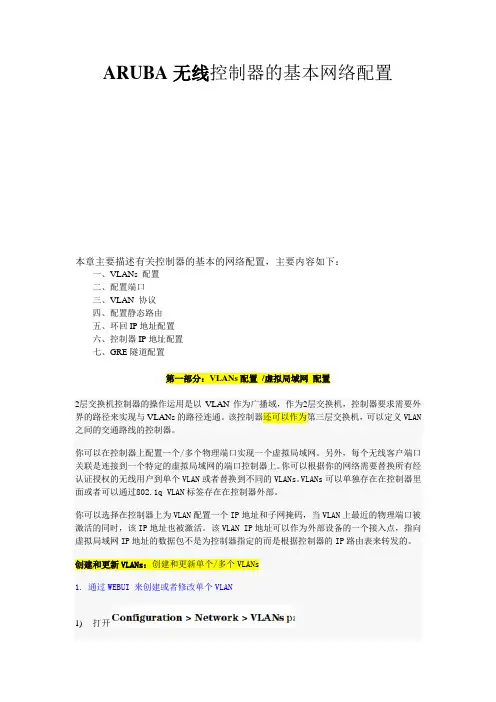

ARUBA无线控制器的基本网络配置本章主要描述有关控制器的基本的网络配置,主要内容如下:一、VLANs 配置二、配置端口三、VLAN 协议四、配置静态路由五、环回IP地址配置六、控制器IP地址配置七、GRE隧道配置第一部分:VLANs配置/虚拟局域网配置2层交换机控制器的操作运用是以VLAN作为广播域,作为2层交换机,控制器要求需要外界的路径来实现与VLANs的路径连通。

该控制器还可以作为第三层交换机,可以定义VLAN 之间的交通路线的控制器。

你可以在控制器上配置一个/多个物理端口实现一个虚拟局域网。

另外,每个无线客户端口关联是连接到一个特定的虚拟局域网的端口控制器上。

你可以根据你的网络需要替换所有经认证授权的无线用户到单个VLAN或者替换到不同的VLANs。

VLANs可以单独存在在控制器里面或者可以通过802.1q VLAN标签存在在控制器外部。

你可以选择在控制器上为VLAN配置一个IP地址和子网掩码,当VLAN上最近的物理端口被激活的同时,该IP地址也被激活。

该VLAN IP地址可以作为外部设备的一个接入点,指向虚拟局域网IP地址的数据包不是为控制器指定的而是根据控制器的IP路由表来转发的。

创建和更新VLANs:创建和更新单个/多个VLANs1. 通过WEBUI 来创建或者修改单个VLAN1)打开2)点击“ADD新建”按钮创建一个新的VLAN。

(若需要修改,点击Edit按钮)具体参照58页创建一系列的VLANs。

3)为VLAN增加一个物理端口,点击选项4)点击2. 通过CLI(命令)创建或者修改VLAN3.通过WEBUI 来创建或者修改多个VLAN1)一次性增加并联的VLANs,点击2)在弹出的窗口,输入你想要创建的VLANs 序列。

例如,增加一个ID号码为200-300和302-350的VLAN,输入200-300,302-350。

3)点击“OK”4)为VLAN增加物理端点,点击“EDIT”进入你想要配置的VLAN页面,点击“PortSelection”选项设置端口。

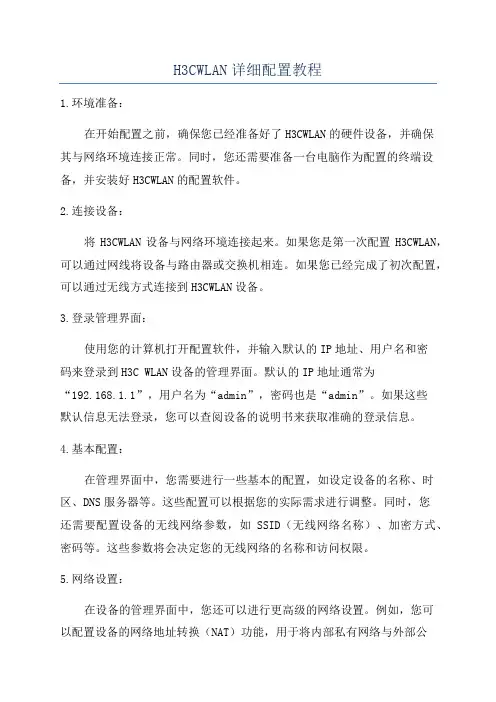

H3CWLAN详细配置教程1.环境准备:在开始配置之前,确保您已经准备好了H3CWLAN的硬件设备,并确保其与网络环境连接正常。

同时,您还需要准备一台电脑作为配置的终端设备,并安装好H3CWLAN的配置软件。

2.连接设备:将H3CWLAN设备与网络环境连接起来。

如果您是第一次配置H3CWLAN,可以通过网线将设备与路由器或交换机相连。

如果您已经完成了初次配置,可以通过无线方式连接到H3CWLAN设备。

3.登录管理界面:使用您的计算机打开配置软件,并输入默认的IP地址、用户名和密码来登录到H3C WLAN设备的管理界面。

默认的IP地址通常为“192.168.1.1”,用户名为“admin”,密码也是“admin”。

如果这些默认信息无法登录,您可以查阅设备的说明书来获取准确的登录信息。

4.基本配置:在管理界面中,您需要进行一些基本的配置,如设定设备的名称、时区、DNS服务器等。

这些配置可以根据您的实际需求进行调整。

同时,您还需要配置设备的无线网络参数,如SSID(无线网络名称)、加密方式、密码等。

这些参数将会决定您的无线网络的名称和访问权限。

5.网络设置:在设备的管理界面中,您还可以进行更高级的网络设置。

例如,您可以配置设备的网络地址转换(NAT)功能,用于将内部私有网络与外部公共网络之间进行通信;您还可以配置设备的动态主机配置协议(DHCP)服务,用于自动分配IP地址给无线客户端设备。

6.安全配置:H3CWLAN设备提供了多种安全功能,可以保护您的无线网络免受攻击和入侵。

您可以配置设备的访问控制列表(ACL)功能,用于限制无线客户端的访问权限;您还可以配置设备的入侵检测系统(IDS)功能,用于检测和阻止潜在的网络攻击。

7.高级功能:除了上述基本配置外,H3CWLAN设备还提供了一些高级功能,可以提升您的无线网络性能和用户体验。

例如,您可以配置设备的负载均衡功能,用于自动调整无线客户端的连接负载;您还可以配置设备的无线控制器功能,将多个无线接入点(AP)集中管理。

Aruba WLAN 简明配置手册目录目录 (2)1.初始化配置 (3)1.1.无线控制器初始化配置 (3)1.2.恢复出厂设置-无线控制器 (4)1.3.恢复出厂设置-Aruba AP (4)2.基本网络参数配置及维护 (6)2.1.基本网络参数配置 (6)2.2.控制器基本维护操作 (7)2.3.管理员帐号管理 (9)3.理解Aruba WLAN配置结构框架 (11)3.1.基本WLAN服务配置 (11)3.2.基于角色的用户策略管理 (12)4.配置范例 (14)4.1.建立WPA2-PSK服务 (14)4.2.建立Portal认证 (19)4.3.建立802.1X认证 (28)4.4.同一SSID中为不同用户配置不同的权限 (38)4.5.设置用户期限 (39)4.6.设定区域管理 (43)4.7.配置日志服务器 (49)4.8.带宽限制 (49)1.初始化配置1.1.无线控制器初始化配置Enter System name [Aruba3400]:Enter VLAN 1 interface IP address [172.16.0.254]:Enter VLAN 1 interface subnet mask [255.255.255.0]:Enter IP Default gateway [none]:Enter Switch Role, (master|local) [master]: ————————————控制器角色Enter Country code (ISO-3166), <ctrl-I> for supported list: cn———————控制器所在国家代码,此选项影响You have chosen Country code CN for China (yes|no)?:yes可用RF channel及功率参数Enter Time Zone [PST-8:0]: UTC8:0——————————————-时区系统(UTC、PST等)及所在时区Enter Time in UTC [06:07:59]: 6:11:30——————————————所选时区系统的标准时间而不是本地时间,Enter Date (MM/DD/YYYY) [8/14/2011]: 否则控制器的时钟可能就不对了。

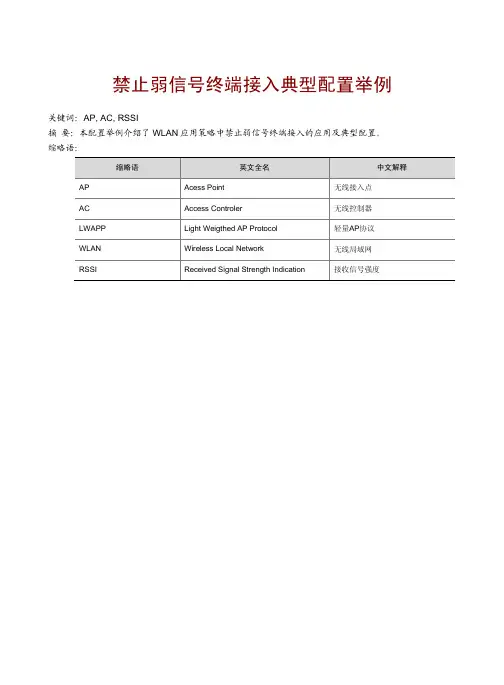

【标题】无线局域网控制器(WLC)最优配置方法【译者姓名】彭国勇【校对人】【翻译完成时间】2008-1-19【原文英文标题】Wireless LAN Controller (WLC) Configuration Best Practices【原文链接】/en/US/tech/tk722/tk809/technologies_tech_note09186a008081088 0.shtml【翻译内容】目录介绍 (2)先决条件 (2)要求 (2)使用组件 (2)公约 (3)最佳做法 (3)无线/射频 (3)网络连接 (4)网络设计 (8)移动性 (8)安全 (13)总结 (16)如何把WLC 崩溃文件从WLC传输到TFTP服务器 (21)本文档提供了WLC的简短配置窍门,包括在TAC中心常见的几个有关无线统一基础设施问题。

该文档适用于大多数网络实现环境,以便最大限度减少可能发生的问题。

注意:并不是所有的网络都是等同的,因此,一些建议可能并不适用于您的网络安装环境。

总是需要核实,然后再进行一些更改。

先决条件要求思科建议您了解这些议题:∙了解如何配置无线局域网控制器( WLC )和轻量级接入点(LAP)的基本操作∙轻量级接入点协议( LWAPP )和无线安全的基本知识使用组件此文档中的信息是基于这些软件和硬件版本:∙思科2000/2100/4400系列WLC ,运行软件版本在4.2或5.0∙LWAPP的接入点, 1230,1240,1130,10x0和1510 系列本文件中所涉及的设备均在特定的实验室环境。

本文件中使用所有设备开始为默认配置,在配置网络之前,要确保了解潜在影响的任何命令。

在文件公约中,如了解更多信息请参考Cisco Technical Tips Conventions 连接。

最佳做法无线/射频对于无线/射频( RF )最佳做法如下:∙对于任何无线部署,前期必须要进行一个适当的实地勘察,以确保为无线用户提供适当的服务质量。

Ruckus Wireless™

ZoneDirector

配置指导手册

一、仪表盘——查看系统运行情况及日志信息

二、监控——监控系统运行情况

三、配置

3.1系统配置,配置AC的IP地址

3.2WLAN配置

WLAN配置(无线SSID)点击新建创建一个新的SSID,点击编辑对当前SSID进行相应设置

3.3新建WLAN

3.4高级选项

3.5接入点配置

3.6编辑接入点

四、来宾访问

4.1新建来宾接入服务

4.2来宾通行证生成

4.3新建WLAN,类型选择“来宾访问”

4.4配置来宾通行证生成管理用户名与密码4.4.1配置角色

4.4.2配置用户

证生成管理页面

来宾通行证生成-------单个生成

来宾通行证生成-------多个生成

五、终端登录界面

PC端

移动终端。

中国移动W L A N设备安全功能和配置规范S p e c i f i c a t i o n f o r S e c u r i t y F u n c t i o n a n dC o n f i g u r a t i o n o f W L A ND e v i c e s U s e d i nC h i n a M o b i l e版本号:3.0.0网络与信息安全规范编号:X X X X-X X-X X发布X X X X-X X-X X(修订)中国移动通信集团公司发布目录前言为了贯彻安全三同步的要求,在设备选型、入网测试、工程验收以及运行维护等环节,明确并落实安全功能和配置要求。

有限公司组织部分省公司编制了中国移动设备安全功能和配置系列规范。

本系列规范可作为编制设备技术规范、设备入网测试规范,工程验收手册,局数据模板等文档的依据。

本规范是该系列规范之一,明确了中国移动各类型设备所需满足的通用安全功能和配置要求,并作为本系列其他规范的编制基础。

本标准起草单位:中国移动通信有限公司网络部本标准解释单位:同提出单位本标准主要起草人:严晗、申健、李小雪、翟庆庆1概述1.1适用范围本规范适用于中国移动通信网、业务系统和支撑系统的各类WLAN设备。

本规范对上述WLAN设备明确了基本的安全要求。

本规范作为编制WLAN设备技术规范、WLAN设备入网测试规范,工程验收手册,局数据模板等文档的依据。

本规范通用安全功能和配置要求部分,适用于所有WLAN系统设备;之后的安全功能和配置要求部分,分别适用于WLAN系统对应的设备类型。

1.2内部适用性说明本规范是在《中国移动设备通用设备安全功能和配置规范》(以下简称《通用规范》)各项设备功能要求的基础上,提出的WLAN设备的安全功能要求。

以下列出本规范新增的安全功能要求,如下:1.3外部引用说明《中国移动网络与信息安全总纲》《中国移动内部控制手册》《中国移动标准化控制矩阵》1.4术语和定义设备功能要求:描述规范适用范围内设备必须和推荐满足的最低安全功能要求。

关于Cisco控制器的操作系统为IOS系统,初始配置如同Cisco交换机和路由器一样,我们可以使用Console线缆接到WLC(WLAN Ctroller)Console端口对其进行初始化配置,然后再使用GUI的方式进行深入功能的配置。

1、基本配置(1)、配置控制器管理接口配置步骤:∙show interface detailed management*/显示管理接口的设置信息config wlan disable wlan-number*/关闭设备上所有WLAN∙config interface address management ip-addr ip-netmask gateway */配置管理接口的地址、掩码、网关config interface vlan management {vlan-id | 0}*/配置管理接口VLAN,0代表untagged VLAN,非0值代表tagged VLAN,而思科控制器只识别tagged VLAN。

config interface port management physical-ds-port-number*/配置管理接口的物理目的端口config interface dhcpmanagement ip-address-of-primary-dhcp [ip-address-of-secondary-dhcp-serve r]*/配置管理接口的主DHCP服务器和次DHCP服务器。

config interface acl management access-control-list-name*/配置管理接口的ACL(控制列表)∙∙∙∙∙∙∙∙∙save config*/保存配置∙show interface detailed management*/显示管理接口的设置信息(2)、配置AP管理接口配置步骤:∙show interface summary*/显示接口汇总信息∙show interface detailed ap-manager*/显示AP管理接口设置信息config wlan disable wlan-number*/关闭该接wlan通讯config interface address ap-manager ip-addr ip-netmask gateway */配置AP管理接口的IP地址、掩码、网关config interface vlan ap-manager {vlan-id | 0}*/配置AP管理接口的VLAN,0代表untagged VLAN,非0值代表tagged VLAN,而思科控制器只识别tagged VLAN。

H3C无线控制器AC间漫游典型配置举例(V7)H3C无线控制器AC间漫游典型配置举例(V7)1 组网需求如图1所示,在一个区域内通过部署两台AC来为用户提供无线服务,并实现客户端可以在AC间进行快速漫游。

具体要求如下:AC 1上的客户端业务VLAN为VLAN 200,AC 2上的客户端业务VLAN为VLAN 400。

客户端跨AC漫游后,客户端数据不经过IACTP隧道返回Home-AC。

配置用户隔离功能加强用户的安全性,并且减少用户产生的大量组播、广播报文对无线空口资源的占用。

图1 AC间漫游组网图2 配置关键点2.1 配置AC 1(1)在AC上配置相关VLAN和对应虚接口地址,并放通对应接口。

(2)配置802.1X认证# 选择802.1X认证方式为EAP。

[AC1] dot1x authentication-method eap#配置radius认证,配置radius服务器的IP地址、秘钥及radius 报文发送的源地址。

[AC1] radius scheme office[AC1-radius-office] primary authentication 192.3.0.2[AC1-radius-office] primary accounting 192.3.0.2[AC1-radius-office] key authentication 12345678[AC1-radius-office] key accounting 12345678[AC1-radius-office] nas-ip 192.1.0.2#创建名为office的ISP域,配置认证、计费、授权方案。

[AC1] domain office[AC1-isp-office] authentication lan-access radius-scheme office [AC1-isp-office] authorization lan-access radius-scheme office [AC1-isp-office] accounting lan-access radius-scheme office (3)配置无线接入服务,配置dot1x认证[AC1] wlan service-template 1[AC1-wlan-st-1] ssid service[AC1-wlan-st-1] vlan 200[AC1-wlan-st-1] client forwarding-location ac[AC1-wlan-st-1] akm mode dot1x[AC1-wlan-st-1] client-security authentication-mode dot1x [AC1-wlan-st-1] dot1x domain office[AC1-wlan-st-1] cipher-suite ccmp[AC1-wlan-st-1] security-ie rsn[AC1-wlan-st-1] service-template enable(4)配置AP[AC1] wlan ap ap1 model WA4320i-ACN[AC1-wlan-ap-ap1] serial-id 210235A1GQC14C000225[AC1-wlan-ap-ap1] radio 1[AC1-wlan-ap-ap1-radio-1] service-template 1[AC1-wlan-ap-ap1-radio-1] radio enable[AC1-wlan-ap-ap1-radio-1] quit[AC1-wlan-ap-ap1] quit(5)配置漫游功能# 创建漫游组1,并进入漫游组视图。

Ruckus Wireless™

ZoneDirector

配置指导手册

一、仪表盘——查看系统运行情况及日志信息

二、监控——监控系统运行情况

三、配置

3.1系统配置,配置AC的IP地址

3.2WLAN配置

WLAN配置(无线SSID)点击新建创建一个新的SSID,点击编辑对当前SSID进行相应设置

3.3新建WLAN

3.4高级选项

3.5接入点配置

3.6编辑接入点

四、来宾访问

4.1新建来宾接入服务

4.2来宾通行证生成

4.3新建WLAN,类型选择“来宾访问”

4.4配置来宾通行证生成管理用户名与密码4.4.1配置角色

4.4.2配置用户

证生成管理页面

来宾通行证生成-------单个生成

来宾通行证生成-------多个生成

五、终端登录界面

PC端

移动终端。

关于Cisco控制器的操作系统为IOS系统,初始配置如同Cisco交换机和路由器一样,我们可以使用Console线缆接到WLC(WLAN Ctroller)Console端口对其进行初始化配置,然后再使用GUI的方式进行深入功能的配置。

1、基本配置(1)、配置控制器管理接口配置步骤:➢∙show interface detailed management*/显示管理接口的设置信息➢config wlan disable wlan-number*/关闭设备上所有WLAN➢∙config interface address management ip-addr ip-netmask gateway*/配置管理接口的地址、掩码、网关config interface vlan management {vlan-id | 0}*/配置管理接口VLAN,0代表untagged VLAN,非0值代表tagged VLAN,而思科控制器只识别tagged VLAN。

config interface port management physical-ds-port-number*/配置管理接口的物理目的端口config interface dhcpmanagement ip-address-of-primary-dhcp [ip-address-of-secondary-dhcp-serve r]*/配置管理接口的主DHCP服务器和次DHCP服务器。

config interface acl management access-control-list-name*/配置管理接口的ACL(控制列表)➢∙∙∙∙∙∙∙∙∙save config*/保存配置➢∙show interface detailed management*/显示管理接口的设置信息(2)、配置AP管理接口配置步骤:➢∙show interface summary*/显示接口汇总信息➢∙show interface detailed ap-manager*/显示AP管理接口设置信息➢config wlan disable wlan-number*/关闭该接wlan通讯➢config interface address ap-manager ip-addr ip-netmask gateway */配置AP管理接口的IP地址、掩码、网关config interface vlan ap-manager {vlan-id | 0}*/配置AP管理接口的VLAN,0代表untagged VLAN,非0值代表tagged VLAN,而思科控制器只识别tagged VLAN。

config interface port ap-manager physical-ds-port-number*/配置AP管理接口的物理目的端口config interface dhcpap-manager ip-address-of-primary-dhcp [ip-address-of-secondary-dhcp-serve r]*/配置AP管理接口的主DHCP服务器和次DHCP服务器。

config interface acl ap-manager access-control-list-name*/配置AP管理接口的ACL(控制列表)➢∙save config*/保存配置➢∙show interface detailed ap-manager*/显示AP管理接口的设置信息(3)、开启/关闭802.11频段➢config {802.11a | 802.11b} enable network*/开启802.11a或者802.11b/g频段网络➢config {802.11a | 802.11b} disable network*/关闭802.11a或者802.11b/g频段网络(4)、配置用户名和密码➢config mgmtuser add username password read-write*/创建读/写权限的用户名和密码➢config mgmtuser add username password read-only*/创建只读权限的用户名和密码注意:用户名和密码由24 ASCII字符组成,区分大小写,并且不能有空格。

(5)、配置Bridge参数第一步查看802.3 bridging 状态:show network第二步开启或者关闭全局802.3桥接功能(默认是关闭的)config network 802.3-bridging {enable | disable}第三步保存配置save config(6)、配置RADIUS参数第一步配置Radius服务器计费IP地址config radius acct ip-address第二步配置Radius服务器计费UDP端口config radius acct port第三步配置Radius服务器计费密钥config radius acct secret第四步开启Radius服务器计费(默认是关闭状态)config radius acct enable第五步配置Radius服务器认证地址config radius auth ip-address第六步配置Radius服务器认证UDP端口config radius auth port第七步配置Radius服务器认证密钥config radius auth secret第八步开启Radius服务器认证(默认是关闭的)config radius auth enable第九步查看计费、认证信息show radius acct statisticsshow radius auth statisticsshow radius summary2、高级配置(1)、配置漫游特性:当由多个WLAN控制器组成无线网络,并要求在多个控制器之间实现漫游时,我们需要配置统一的漫游域,在同一个漫游域中的控制器的名称必须是相同的。

如图:步骤:第一步:通过常情况下,我们需要改变WLC(WLAN控制器)默认的mobility group(漫游/移动域)。

我们可以在WLC的常规选项中设置Default Mobility Domain Name。

如图:我们可以查看其它各WLC的MAC地址和IP地址等信息,以便将其他的WLC增加到本地该漫游域中,如下图操作,点击其他WLC GUI页面按钮Controller | Mobility Groups:第二步:根据以上提供的其他WLC的信息,添加漫游域成员,点击Controller | Mobility Management | Mobility Groups项,如下图配置域成员的IP地址、MAC地址以及漫游域名称等信息。

第三步:如果WLC成员比较多,我们还可以成员的信息批量添加到漫游域中,点击Controller | Mobility Management | Mobility Groups 中的Edit All按钮,如图配置:另外,除了以上在WLC中直接配置外,我们还可以使用WCS系统进行配置和管理,如图:(2)、RRM(Radio Resource Management,无线资源管理)的配置在GUI配置比较简单,如图下图首先创建一个RF域,可以将AP加入到该RF域中实现统一管理,可以简单的配置所有WLC为统一的名称,在General界面上RF –Network Name 区域,其它的配置跟漫游类似。

为了使配置清晰简捷一些,我们使用CLI方式对WLC进行RRM的常用配置,步骤如下:第一步:配置RF域名:config network rf-network-name第二步:关闭802.11a 或者802.11b/g 网络config {802.11a | 802.11b} disable第三步:配置802.11a 或802.11b/g的信道,有以下几种情况:•根据可用性和干扰性,自动设置802.11a 或802.11b/g通道config {802.11a | 802.11b} channel global auto•根据可用性和干扰性,一次性重新设置802.11a 或802.11b/g通道:config {802.11a | 802.11b} channel global once•使用动态信道分配(DCA)指定信道:config advanced {802.11a | 802.11b} channel {add | delete} channel_number第四步:使用以下命令配置DCA 算法参数:•在经常变化的环境中为了控制DCA 的敏感性,可以按照以下命令配置,这个命令允许根据环境变化通过DCA算法对信道进行敏感控制,譬如受到信号、装载、噪声等干扰因素时, 以确定是否改变信道。

config advanced {802.11a | 802.11b} channel dca sensitivity {low | medium | high} •定义DCA启动时间:config advanced {802.11a | 802.11b} channel dca anchor-time hour参数:hour=12:00 a.m. to 11:00 p.m.•定义DCA运行的频次:config advanced {802.11a | 802.11b} channel dca interval value参数:value=0, 1, 2, 3, 4, 6, 8, 12, or 24,其中0 代表10分钟是默认值。

其它的值代表小时。

如value=8则代表8小时。

第五步:配置功率•自动周期性设置802.1a或者802.11b/g无线功率config {802.11a | 802.11b} txPower global auto•一次性设置802.1a或者802.11b/g无线功率config {802.11a | 802.11b} txPower global once•手动改变缺省功率-70 dBm设置:config advanced {802.11a | 802.11b} tx-power-control-thresh threshold参数:threshold值范围在-50 到-80 dBm,增加该值(在-50 dBm和-65 dBm之间)可以使AP工作在更高功率下,而减少该值则降低AP的工作功率。

第六步:开启802.11a or 802.11b/g网络:config {802.11a | 802.11b} enable第七步:保存配置:save config另外,在RRM配置中,我们还可以对恶意AP及干扰源的攻击进行防护:配置步骤如下:第一步:首先确定在同一个RF域中的controller配置了相同的名称,因为这个名称是来验证IE浏览器的,如果名称不相同,系统将会报警。