软考网络工程师2017年下半年下午试题及答案详解

- 格式:docx

- 大小:220.93 KB

- 文档页数:9

试题一阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

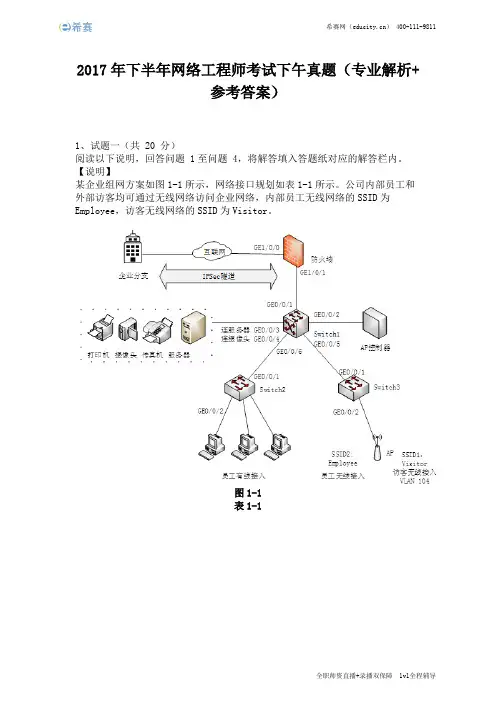

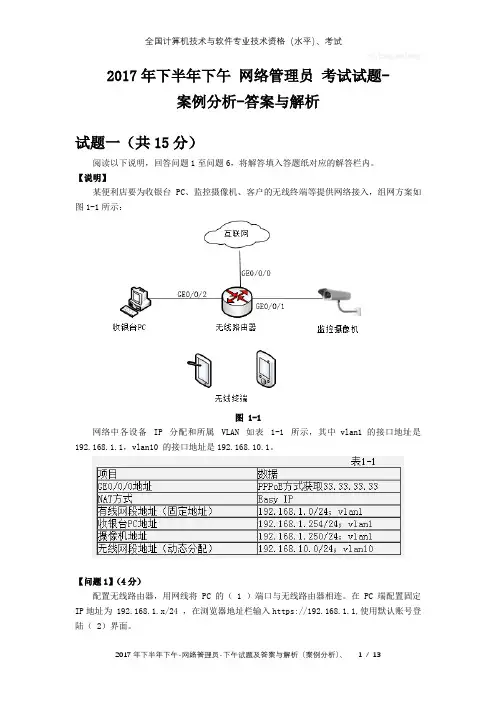

【说明】某企业组网方案如图1-1所示,网络接口规划如表1-1所示。

公司内部员工和外部访客均可通过无线网络访问企业网络,内部员工无线网络的SSID为Employee,访客无线网络的SSID为Visitor。

图1表1【问题1】(6分)防火墙上配置NAT功能,用于公私网地址转换。

同时配置安全策略,将内网终端用户所在区域划分为Trust区域,外网划分为Untrust区域,保护企业内网免受外部网络攻击。

补充防火墙数据规划表1-2内容中的空缺项。

注:Local表示防火墙本地区域:srcip表示源ip。

【问题2】(4分)在点到点的环境下,配置IPSecVPN隧道需要明确(4)和(5)【问题3】(6分)在Switch1上配置ACL禁止访客访问内部网络,将Switch1数据规划表1-3内容中的空缺项补充完整。

【问题4】(4分)AP控制器上部署WLAN业务,采用直接转发,AP跨三层上线。

认证方式:无线用户通过预共享密钥方式接入。

在Switch1上GEO/O/2连接AP控制器,该接口类型配置为(9)模式,所在VLAN是(10)。

试题二(共20分)阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】图2-1是某企业网络拓扑,网络区域分为办公区域、服务器区域和数据区域,线上商城系统为公司提供产品在线销售服务。

公司网络保障部负责员工办公电脑和线上商城的技术支持和保障工作。

【问题1】(6分)某天,公司有一台电脑感染“勒索”病毒,网络管理员应采取(1)、(2)、(3)措施。

(1)~(3)备选答案:A.断开已感染主机的网络连接B.更改被感染文件的扩展名C.为其他电脑升级系统漏洞补丁D.网络层禁止135/137/139/445端口的TCP连接E.删除已感染病毒的文件【问题2】(8分)图2-1中,为提高线上商城的并发能力,公司计划增加两台服务器,三台服务器同时对外提供服务,通过在图中(4)设备上执行(5)策略,可以将外部用户的访问负载平均分配到三台服务器上。

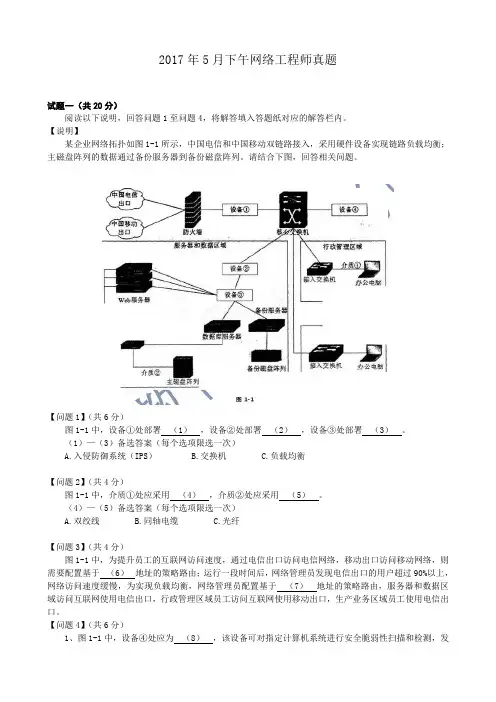

2017年5月下午网络工程师真题试题一(共20分)阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

【说明】某企业网络拓扑如图1-1所示,中国电信和中国移动双链路接入,采用硬件设备实现链路负载均衡;主磁盘阵列的数据通过备份服务器到备份磁盘阵列。

请结合下图,回答相关问题。

【问题1】(共6分)图1-1中,设备①处部署(1),设备②处部署(2),设备③处部署(3)。

(1)—(3)备选答案(每个选项限选一次)A.入侵防御系统(IPS)B.交换机C.负载均衡【问题2】(共4分)图1-1中,介质①处应采用(4),介质②处应采用(5)。

(4)—(5)备选答案(每个选项限选一次)A.双绞线B.同轴电缆C.光纤【问题3】(共4分)图1-1中,为提升员工的互联网访问速度,通过电信出口访问电信网络,移动出口访问移动网络,则需要配置基于(6)地址的策略路由;运行一段时间后,网络管理员发现电信出口的用户超过90%以上,网络访问速度缓慢,为实现负载均衡,网络管理员配置基于(7)地址的策略路由,服务器和数据区域访问互联网使用电信出口,行政管理区域员工访问互联网使用移动出口,生产业务区域员工使用电信出口。

【问题4】(共6分)1、图1-1中,设备④处应为(8),该设备可对指定计算机系统进行安全脆弱性扫描和检测,发现其安全漏洞,客观评估网络风险等级。

2、图1-1中,(9)设备可对恶意网络行为进行安全检测和分析。

3、图1-1中,(10)设备可实现内部网络和外部网络之间的边界防护,根据访问规则,允许或者限制数据传输。

试题二(共20分)阅读以下说明,回答问题1至问题3,将解答填入答题纸对应的解答栏内。

【说明】某公司的网络拓扑结构图如图2-1所示。

【问题1】(共5分)为了保障网络安全,该公司安装了一款防火墙,对内部网络、服务器以及外部网络进行逻辑隔离,其网络结构如图2-1所示。

包过滤防火墙使用ACL实现过滤功能,常用的ACL分为两种,编号为(1)的ACL根据IP报文的(2)域进行过滤,称为(3);编号为(4)的ACL报文中的更多域对数据包进行控制,称为(5)。

试题一阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

【说明】某企业组网方案如图1-1所示,网络接口规划如表1-1所示。

公司内部员工和外部访客均可通过无线网络访问企业网络,内部员工无线网络的SSID为Employee,访客无线网络的SSID为Visitor。

图1表1【问题1】(6分)防火墙上配置NAT功能,用于公私网地址转换。

同时配置安全策略,将内网终端用户所在区域划分为Trust区域,外网划分为Untrust 区域,保护企业内网免受外部网络攻击。

补充防火墙数据规划表1-2内容中的空缺项。

注:Local表示防火墙本地区域:srcip表示源ip。

【问题2】(4分)在点到点的环境下,配置IPSec VPN隧道需要明确( 4)和(5)【问题3】(6分)在 Switch1上配置ACL禁止访客访问内部网络,将Switch1数据规划表1-3内容中的空缺项补充完整。

【问题4】(4分)AP控制器上部署WLAN业务,采用直接转发,AP跨三层上线。

认证方式:无线用户通过预共享密钥方式接入。

在Switch1上GEO/O/2连接AP控制器,该接口类型配置为(9)模式,所在VLAN是(10)。

试题二(共 20分)阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】图2-1是某企业网络拓扑,网络区域分为办公区域、服务器区域和数据区域,线上商城系统为公司提供产品在线销售服务。

公司网络保障部负责员工办公电脑和线上商城的技术支持和保障工作。

【问题1】(6分)某天,公司有一台电脑感染“勒索”病毒,网络管理员应采取(1 )、(2)、(3)措施。

(1)~(3)备选答案:A.断开已感染主机的网络连接B.更改被感染文件的扩展名C.为其他电脑升级系统漏洞补丁D.网络层禁止135/137/139/445 端口的TCP连接E.删除已感染病毒的文件【问题2】(8分)图 2-1 中,为提高线上商城的并发能力,公司计划增加两台服务器,三台服务器同时对外提供服务,通过在图中(4)设备上执行(5)策略,可以将外部用户的访问负载平均分配到三台服务器上。

2017年下半年软件设计师真题+答案解析上午选择题1、以下关于防火墙功能特性的叙述中,不正确的是()。

A. 控制进出网络的数据包和数据流向B. 提供流量信息的日志和审计C. 隐藏内部IP以及网络结构细节D. 提供漏洞扫描功能答案:D2、在程序执行过程中,Cache与主存的地址映射是由()完成的。

A. 操作系统B. 程序员调度C. 硬件自动D. 用户软件答案:C3、某四级指令流水线分别完成取指、取数、运算、保存结果四步操作。

若完成上述操作的时间依次为8ns、9ns、4ns、8ns,则该流水线的操作周期应至少为()ns 。

A. 4B. 8C. 9D. 33答案:C4、内存按字节编址。

若用存储容量为32Kx8bit的存储器芯片构成地址从AOOOOH到DFFFFH 的内存,则至少需要()片芯片。

A. 4B. 8C. 16D. 32答案:B5、计算机系统的主存主要是由()构成的。

A. DRAMB. SRAMC. CacheD. EEPROM答案:ADRAM: 动态随机存取存储器; SRAM: 静态随机存取存储器; Cache: 高速缓存; EEPROM: 电可擦可编程只读存储器6、以下关于海明码的叙述中,正确的是()。

A. 海明码利用奇偶性进行检错和纠错B. 海明码的码距为1C. 海明码可以检错但不能纠错D. 海明码中数据位的长度与校验位的长度必须相同答案:A7、计算机运行过程中,CPU需要与外设进行数据交换。

采用()控制技术时,CPU与外设可并行工作。

A. 程序查询方式和中断方式B. 中断方式和DMA方式C. 程序查询方式和DMA方式D. 程序查询方式、中断方式和DMA方式答案:B程序查询方式是通过CPU执行程序来查询状态的。

8、与HTTP相比,HTTPS协议对传输的内容进行加密,更加安全。

HTTPS 基于(8)安全协议,其默认端口是(9)。

A. RSAB. DESC. SSLD. SSH9、与HTTP相比,HTTPS协议对传输的内容进行加密,更加安全。

2017年下半年软件设计师真题+答案解析上午选择题1、以下关于防火墙功能特性的叙述中,不正确的是()。

A. 控制进出网络的数据包和数据流向B. 提供流量信息的日志和审计C. 隐藏内部IP以及网络结构细节D. 提供漏洞扫描功能答案: D2、在程序执行过程中,Cache与主存的地址映射是由()完成的。

A. 操作系统B. 程序员调度C. 硬件自动D. 用户软件答案: C3、某四级指令流水线分别完成取指、取数、运算、保存结果四步操作。

若完成上述操作的时间依次为8ns、9ns、4ns、8ns,则该流水线的操作周期应至少为()ns 。

A. 4B. 8C. 9D. 33答案: C4、内存按字节编址。

若用存储容量为32Kx8bit的存储器芯片构成地址从AOOOOH到DFFFFH 的内存,则至少需要()片芯片。

A. 4B. 8C. 16D. 32答案: B5、计算机系统的主存主要是由()构成的。

A. DRAMB. SRAMC. CacheD. EEPROM答案: ADRAM: 动态随机存取存储器; SRAM: 静态随机存取存储器; Cache: 高速缓存; EEPROM: 电可擦可编程只读存储器6、以下关于海明码的叙述中,正确的是()。

A. 海明码利用奇偶性进行检错和纠错B. 海明码的码距为 1C. 海明码可以检错但不能纠错D. 海明码中数据位的长度与校验位的长度必须相同答案: A7、计算机运行过程中,CPU需要与外设进行数据交换。

采用()控制技术时,CPU与外设可并行工作。

A. 程序查询方式和中断方式B. 中断方式和DMA方式C. 程序查询方式和DMA方式D. 程序查询方式、中断方式和DMA方式答案: B程序查询方式是通过CPU执行程序来查询状态的。

8、与HTTP相比,HTTPS协议对传输的内容进行加密,更加安全。

HTTPS 基于(8)安全协议,其默认端口是(9)。

A. RSAB. DESC. SSLD. SSH9、与HTTP相比,HTTPS协议对传输的内容进行加密,更加安全。

2017年下半年网络工程师考试下午真题(专业解析+参考答案)1、试题一(共 20 分)阅读以下说明,回答问题 1至问题 4,将解答填入答题纸对应的解答栏内。

【说明】某企业组网方案如图1-1所示,网络接口规划如表1-1所示。

公司内部员工和外部访客均可通过无线网络访问企业网络,内部员工无线网络的SSID为Employee,访客无线网络的SSID为Visitor。

图1-1表1-1问题内容:【问题1】(6分)防火墙上配置NAT功能,用于公私网地址转换。

同时配置安全策略,将内网终端用户所在区域划分为Trust区域,外网划分为Untrust区域,保护企业内网免受外部网络攻击。

补充防火墙数据规划表1-2内容中的空缺项。

表1-2注:Local表示防火墙本地区域;srcip表示源ip。

【问题2】(4分)在点到点的环境下,配置IPSec VPN隧道需要明确()和()。

【问题3】(6分)在Switch1上配置ACL禁止访客访问内部网络,将Switch1数据规划表1-3内容中的空缺项补充完整。

表1-3【问题4】(4分)AP控制器上部署WLAN业务,采用直接转发,AP跨三层上线。

认证方式:无线用户通过预共享密钥方式接入。

在Switch1上GE0/0/2连接AP控制器,该接口类型配置为()模式,所在VLAN是()。

2、试题二(共 20分)阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】图2-1是某企业网络拓扑,网络区域分为办公区域、服务器区域和数据区域,线上商城系统为公司提供产品在线销售服务。

公司网络保障部负责员工办公电脑和线上商城的技术支持和保障工作。

图2-1问题内容:【问题1】(6分)某天,公司有一台电脑感染“勒索”病毒,网络管理员应采取()、()、()措施。

(1)~(3)备选答案:A.断开已感染主机的网络连接B.更改被感染文件的扩展名C.为其他电脑升级系统漏洞补丁D.网络层禁止135/137/139/445端口的TCP连接E.删除已感染病毒的文件【问题2】(8分)图 2-1 中,为提高线上商城的并发能力,公司计划增加两台服务器,三台服务器同时对外提供服务,通过在图中()设备上执行()策略,可以将外部用户的访问负载平均分配到三台服务器上。

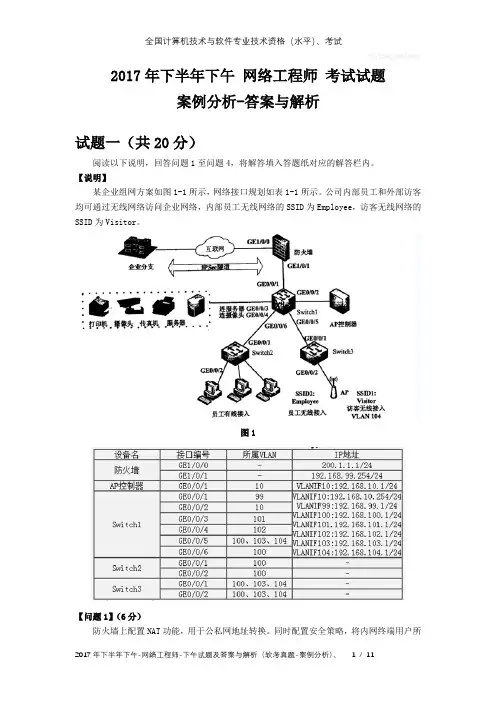

2017年下半年下午网络工程师考试试题案例分析-答案与解析试题一(共20分)阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

【说明】某企业组网方案如图1-1所示,网络接口规划如表1-1所示。

公司内部员工和外部访客均可通过无线网络访问企业网络,内部员工无线网络的SSID为Employee,访客无线网络的SSID为Visitor。

图1【问题1】(6分)防火墙上配置NAT功能,用于公私网地址转换。

同时配置安全策略,将内网终端用户所在区域划分为Trust区域,外网划分为Untrust区域,保护企业内网免受外部网络攻击。

补充防火墙数据规划表1-2内容中的空缺项。

注:Local表示防火墙本地区域:srcip表示源ip。

【参考答案】(1)、192.168.99.0/24(2)、200.1.1.1/32(3)、0.0.0.0/0或any【问题2】(4分)在点到点的环境下,配置IPSec VPN隧道需要明确( 4)和(5)【参考答案】4-5 隧道的源目IP地址。

【问题3】(6分)在Switch1上配置ACL禁止访客访问内部网络,将Switch1数据规划表1-3内容中的空缺项补充完整。

【参考答案】(6)、99(7)、192.168.104.0/0.0.0.255(8)、deny【问题4】(4分)AP控制器上部署WLAN业务,采用直接转发,AP跨三层上线。

认证方式:无线用户通过预共享密钥方式接入。

在Switch1上GEO/O/2连接AP控制器,该接口类型配置为(9)模式,所在VLAN是(10)。

【参考答案】(9)、access(10)、VLAN 10试题二(共 20分)阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】图2-1是某企业网络拓扑,网络区域分为办公区域、服务器区域和数据区域,线上商城系统为公司提供产品在线销售服务。

公司网络保障部负责员工办公电脑和线上商城的技术支持和保障工作。

2017年下半年下午网络管理员考试试题-案例分析-答案与解析试题一(共15分)阅读以下说明,回答问题1至问题6,将解答填入答题纸对应的解答栏内。

【说明】某便利店要为收银台 PC、监控摄像机、客户的无线终端等提供网络接入,组网方案如图1-1所示:图 1-1网络中各设备IP 分配和所属VLAN 如表1-1 所示,其中vlan1的接口地址是192.168.1.1,vlan10 的接口地址是192.168.10.1。

【问题1】(4分)配置无线路由器,用网线将 PC 的( 1 )端口与无线路由器相连。

在 PC 端配置固定IP地址为 192.168.1.x/24 ,在浏览器地址栏输入https://192.168.1.1,使用默认账号登陆( 2)界面。

(1)备选答案:A. RJ45B. COM(2)备选答案:A. 命令行B. Web管理【参考答案】1、A2、B【问题2】(6分)有线网段配置截图如图1-2所示。

图1-2 参照表1-1图和图1-2,给出无线网段的属性参数。

VLAN接口(VLAN编号):(3)。

接口状态:(4)。

是否启用DHCP服务:(5)。

【参考答案】3、104、开启5、启用【问题3】(4分)图 1-2 中参数 MTU 的含义是(6),在(7)中MTU缺省数值1500字节。

(6)备选答案:A. 最大数据传输单元B. 最大协议数据单元(7)备选答案:A. 以太网B. 广域网【参考答案】6、A7、A【问题4】(2分)某设备得到的IP地址是192.168.10.2 ,该设备是(8)。

(8)备选答案:A. 路由器B. 手机 C .摄像机 D.收银台PC【参考答案】8、B【问题5】(2分)图1-3是进行网络攻击防范的配置界面。

该配置主要是对(9)和(10)类型的攻击进行防范。

图1-3(9)-(10)备选答案:(不分先后顺序)A. DOSB. DDOS C .SQL注入 D.跨站脚本【参考答案】9-10 AB(顺序无关系)【问题6】(2分)该便利店无线上网采用共享秘钥认证,采用WPA2机制和(11)位AES加密算法。

2017年下半年(中级)软件设计师真题+答案解析(上午选择+下午案例完整版)全国计算机软考1.防火墙的功能特性包括控制进出网络的数据包和数据流向、提供流量信息的日志和审计、隐藏内部IP以及网络结构细节。

正确答案为D,即提供漏洞扫描功能不是防火墙的功能特性。

2.在程序执行过程中,Cache与主存的地址映射是由硬件自动完成的,而不是由程序员调度或用户软件完成。

3.该四级指令流水线完成四步操作的时间依次为8ns、9ns、4ns、8ns,因此操作周期应至少为最长的时间4ns,即答案为C。

4.地址从AOOOOH到DFFFFH共有14位,需要用2的14次方个地址,即32K。

每个存储器芯片容量为32K/8=4K,因此需要8片芯片,答案为B。

5.计算机系统的主存主要是由DRAM构成的,而不是SRAM、Cache或EEPROM。

6.海明码利用奇偶性进行检错和纠错,因此答案为A。

码距为1的是重复码,海明码的数据位和校验位长度不一定相同。

7.CPU与外设进行数据交换时,采用中断方式和DMA方式可以并行工作,答案为B。

8.HTTPS协议基于SSL安全协议进行加密,答案为C。

默认端口为443,而不是1023、80或8080.9.HTTPS协议基于SSL安全协议进行加密,默认端口为443,答案为B。

10.典型被动攻击包括监听、嗅探和分析网络流量等,而系统干涉是一种主动攻击行为,答案为C。

11.入侵检测技术包括专家系统、模型检测、异常检测和特征检测等,因此答案为B。

21、脚本语言中常使用变量和函数,因此选项A不正确。

其他选项都正确。

22、中间代码常采用符号表来表示,因此选项A正确。

后缀式和三地址码也是常用的中间代码。

对中间代码进行优化时,需要考虑运行程序的机器特性,但并不是必须的,因此选项C不完全正确。

中间代码可以跨平台,因此选项D不正确。

23、基于硬件之上的软件可分为操作系统、系统软件和应用软件三个层次,其中操作系统位于最底层,系统软件位于中间层,应用软件位于最上层。

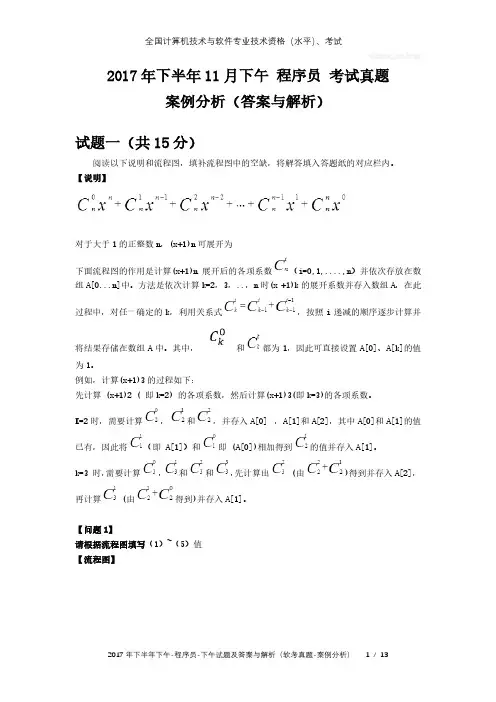

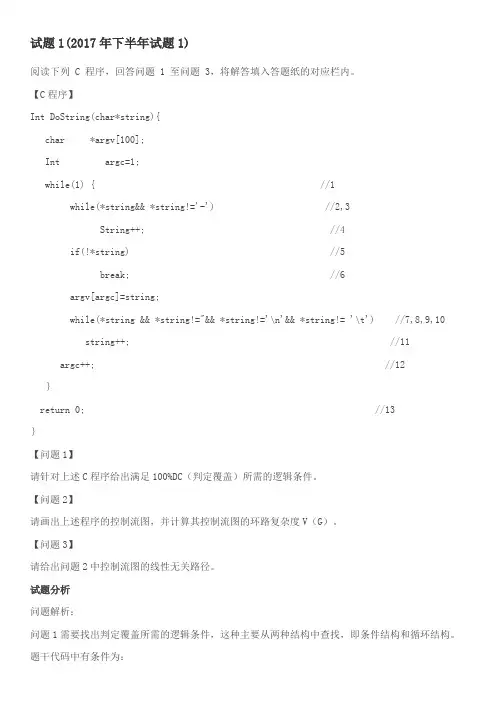

2017年下半年下午软件测评师考试试题-案例分析-答案与解析试题一(共15分)【说明】阅读下列C程序,回答问题1至问题3,将解答填入答题纸的对应栏内。

【C程序】Int DoString(char*string){char *argv[100];Int argc=1;while(1) { //1while(*string&& *string!='-')//2,3String++;//4if(!*string) //5break; //6argv[argc]=string;while(*string && *string!="&& *string!='\n'&& *string!= '\t')//7,8,9,10 string++; //11argc++;//12}return 0; //13}【问题1】请针对上述C程序给出满足100%DC(判定覆盖)所需的逻辑条件。

【参考答案】*string && * String !=’-’ T/F!*String T/F*string && * String !=’ ’ &&*String !=’\n’ && *String!=’\t’ T/F【问题2】请画出上述程序的控制流图,并计算其控制流图的环路复杂度V(G)。

【参考答案】V(g)=8【问题3】请给出问题2中控制流图的线性无关路径。

【参考答案】1、2、5、6、13.1、2、3、5、6、131、2、3、4、2、5、6、131、2、5、7、12、1. . .1、2、5、7、8、12、1. . .1、2、5、7、8、9、12、1. . .1、2、5、7、8、9、10、12、1. . .1、2、5、7、8、9、10、11、7、12、1. . .试题二阅读下列说明,回答问题1至问题3,将解答填入答题纸的对应栏内。

2017年下半年网络工程师真题+答案解析上午选择题2017年11月11日考试1、在程序的执行过程中,Cache与主存的地址映射是由()完成的。

A. 操作系统B. 程序员调度C. 硬件自动D. 用户软件答案:C:cache是高速缓冲存储器,作为CPU与主存之间的高速缓冲,有存储容量小,成本大,速度快的特点,存放经常被CPU访问的内容。

cache和主存之间的映射由硬件自动完成。

2、某四级指令流水线分别完成取指、取数、运算、保存结果四步操作。

若完成上述操作的时间依次为8ns、9ns、4ns、8ns,则该流水线的操作周期应至少为()ns。

A. 4B. 8C. 9D. 33答案:C3、内存按字节编址。

若用存储容量为32Kx8bit 的存储器芯片构成地址从A0000H 到DFFFFH的内存,则至少需要()片芯片。

A. 4B. 8C. 16D. 32答案:B:存储区域空间为:DFFFF-A0000+1=40000H。

4、计算机系统的主存主要是由()构成的。

A. DRAMB. SRAMC. CacheD. EEPROM答案:A:DRAM动态随机存取存储器,最为常见的系统内存。

为了保持数据,DRAM必须周期性刷新。

5、计算机运行过程中,CPU 需要与外设进行数据交换。

采用()控制技术时,CPU与外设可并行工作。

A. 程序查询方式和中断方式B. 中断方式和DMA 方式C. 程序查询方式和DMA 方式D. 程序查询方式、中断方式和DMA 方式答案:B:程序查询方式是按顺序执行的方式,由CPU全程控制。

因此不能实现外设与CPU 的并行工作。

中断方式,在外设做好数据传送之前,CPU可做自己的事情。

发出中断请求之后,CPU响应才会控制其数据传输过程,因此能一定程度上实现CPU 和外设的并行。

而DMA方式由DMAC控制器向CPU申请总线的控制权,在获得CPU的总线控制权之后,由DMAC代替CPU控制数据传输过程。

6、李某购买了一张有注册商标的应用软件光盘,则李某享有()。

软考软件评测师2017年下半年下午题试题一阅读下列C程序,回答问题1至问题3,将解答填入答题纸的对应栏内。

【C程序】Int DoString(char*string){char *argv[100];Int argc=1;while(1) { //1while(*string&& *string!='-')//2,3String++;//4if(!*string) //5break; //6argv[argc]=string;while(*string && *string!="&& *string!='\n'&& *string!= '\t')//7,8,9,10 string++; //11argc++;//12}return 0; //13}【问题1】请针对上述C程序给出满足100%DC(判定覆盖)所需的逻辑条件。

【问题2】请画出上述程序的控制流图,并计算其控制流图的环路复杂度V(G)。

【问题3】请给出问题2中控制流图的线性无关路径。

试题二阅读下列说明,回答问题1至问题3,将解答填入答题纸的对应栏内。

【说明】某银行B和某公司C发行联名信用卡,用户使用联名信用卡刷卡可累计积分,积分累计规则与刷卡金额和刷卡日期有关,具体积分规则如表2-1所示。

此外,公司C的会员分为普通会员、超级会员和PASS会员三个级别,超级会员和PASS会员在刷卡时有额外积分奖励,奖励规则如表2-2所示。

银行B开发了一个程序来计算用户每次刷卡所累积的积分,程序的输入包括会员级别L、刷卡日期D和刷卡金额A,程序的输出为本次积分S。

其中,L为单个字母且大小写不敏感,D由程序直接获取系统日期,A为正浮点数最多保留两位小数,S为整数。

【问题1】(5分)采用等价类划分法对该程序进行测试,等价类表如下表所示,请补充表2-3中空(1)~(5)【问题2】(9分)根据以上等价类表设计的测试用例如下表所示,请补充表2-4中空(1)~(9)【问题3】(6分)如果规定了单次刷卡的积分上限为20000( 即S取值大于等于0且小于等于20000),则还需要针对S的取值补充一些测试用例。

2017下半年软件评测师考试真题及答案-下午卷试题一阅读下列C程序,回答问题1至问题3,将解答填入答题纸的对应栏内。

【C程序】Int DoString(char*string){Char *argv[100];Int argc=1;while(1){ //1while(*string&&*string!='-') //2,3 String++; //4if(!*string) //5break; //6 argv[argc]=string;while(*string && *string!= '' && *string!= '\n'&&*string!= '\t')//7,8,9,10 string++; //11argc++; //12 }return 0; //13}【问题1】(3分)请针对上述C程序给出满足100%DC(判定覆盖)所需的逻辑条件。

【问题2】(2分)请画出上述程序的控制流图,并计算其控制流图的环路复杂度V(G)。

【问题3】(4分)请给出问题2中控制流图的线性无关路径。

答案:【问题1】(3分)*string&&*String!=’-’T/F!*StringT/F*string&&*String!=’’&&*String!=’\n’&&*String!=’\t’T/F 【问题2】(2分)V(g)=8【问题3】(4分)1、2、5、6、13.1、2、3、5、6、131、2、3、4、2、5、6、131、2、5、7、12、1...1、2、5、7、8、12、1...1、2、5、7、8、9、12、1...1、2、5、7、8、9、10、12、1...1、2、5、7、8、9、10、11、7、12、1...解析:【问题1】需要找出判定覆盖所需的逻辑条件,这种主要从两种结构中查找,即条件结构和循环结构。