metamaterial_based_rfid_antennas_rev1

- 格式:pdf

- 大小:1.66 MB

- 文档页数:13

清华大学研究组在RFID室内定位技术上取得突破日期 2014-11-24来源:信息科学部作者:熊小芸吴国政张兆田随着GPS和北斗等卫星导航定位系统的投入使用,室外定位技术日趋成熟,但是工业界和学术界共同关注的焦点: 定位的“最后一米”---室内定位技术,一直未能获得根本性的突破。

上世纪末,刘云浩教授开始了定位方面的研究,并逐步形成了利用无线射频识别(RFID)进行室内定位的思路。

2002年刘云浩教授在国际上最早设计并实现了基于RFID的非测距室内定位系统LANDMARC,该系统的定位精度达到了米级。

相关论文于2004年发表,迄今该论文他引已超过1800次。

经过十年来国内外科研人员的不懈努力,利用RFID定位的精度也从米级逐步上升到了厘米级。

2011年起,刘云浩团队与海航集团合作,研制了“人工行李分拣辅助系统”,并应用于首都国际机场T1航站楼和三亚凤凰机场。

基于对系统的试运行过程中53个目的地机场、93条航线、1094次航班的约11万枚射频标签的实测数据的分析,刘云浩教授和杨磊博士提出了“差分增强全息图”(Differential Augmented Hologram, DAH)定位方法,用以克服标签多样性对定位精度的影响,首次将室内定位精度提高到毫米级。

这一精度不仅满足了航空行李分拣系统的需求,同时也满足了当前绝大多数室内定位的精度要求。

这是迄今为止利用市场上商业化设备所取得的最好室内定位追踪结果,其精度比其它相关工作提高了近40倍。

多家国际和国内媒体以“十五年积累、四十倍跨越”为题报道了这一突破。

基于差分增强全息图定位方法的贡献,刘云浩教授团队发表在第20届ACM无线通信年会(ACM Mobicom2014)的论文Tagoram: Real-time Tracking of Mobile RFID Tags to High Precision Using COTS Devicesh(《射频全息图:利用商业化产品对移动射频标签进行实时高精度追踪》)获得大会唯一的最佳论文奖。

基于AES与NTRU的RFID安全认证协议姚华桢;刘传菊;李小敏【期刊名称】《计算机工程与应用》【年(卷),期】2012(048)035【摘要】对现有的RFID认证协议进行了安全性与算法复杂度分析,提出了一种基于高级加密标准AES与公钥体制NTRU的RFID安全认证协议.该协议可抵抗重传、窃听、篡改、跟踪等多种攻击手段,实现了双向认证与密钥更新,适合安全性能要求高、电子标签用户数多的RFID应用场合.分析了此协议的安全性及算法可行性,并利用BAN逻辑对其安全性进行了证明.%The paper analyzes the security and algorithm complexity of the existing RFID authentication protocols, proposes a new authentication protocol based on advanced encryption algorithm AES and public key cryptosystem NTRU. The protocol can resist replay attack, spoofing attack, tampering, location tracking and other means of attack, it also achieves mutual authentication and key updates, and it is suitable for high security requirements applications with a lot of electronic tags. The paper analyzes the security and algorithm feasibility of this new protocol, and proves the safety performance by BAN logic.【总页数】5页(P80-84)【作者】姚华桢;刘传菊;李小敏【作者单位】仲恺农业工程学院信息学院,广州510225;仲恺农业工程学院信息学院,广州510225;广州中医药大学信息中心,广州510405【正文语种】中文【中图分类】TP309【相关文献】1.基于NTRU的RFID安全认证协议研究与设计 [J], 王梦媛;李子臣2.基于NTRU密码体制的RFID安全协议 [J], 何文才;阎晓姮;于源猛;刘培鹤;韩妍妍;赵程程3.基于NTRU的RFID三方认证协议研究 [J], 郝欣;杨频;李坤4.一种基于NTRU公钥加密系统的RFID认证协议 [J], 李斌;凌力5.基于NTRU密码体制的RFID认证协议的研究 [J], 邓强;杨世平因版权原因,仅展示原文概要,查看原文内容请购买。

适用于无源射频标签的低功耗单栅非挥发性存储器(英文)赵涤燹;闫娜;徐雯;杨立吾;王俊宇;闵昊

【期刊名称】《半导体学报:英文版》

【年(卷),期】2008(29)1

【摘要】针对低成本、低功耗无源射频电子标签,采用SMIC0.18μm标准CMOS 工艺设计实现了单栅、576bit的非挥发性存储器.存储器单元基于双向Fowler-Nordheim隧穿效应原理并采用普通的pMOS晶体管实现;编程/擦写时间为

10ms/16bit.芯片实现块编程和擦写功能,通过提出一种新型的敏感放大器而实现了读功耗的优化.在电源电压为1.2V,数据率为640kHz时,读操作平均消耗电流约为0.8μA.

【总页数】6页(P99-104)

【关键词】射频识别;单栅;非挥发性存储器;标准CMOS工艺;敏感放大器;低功耗【作者】赵涤燹;闫娜;徐雯;杨立吾;王俊宇;闵昊

【作者单位】复旦大学专用集成电路与系统国家重点实验室;中芯国际集成电路制造(上海)有限公司设计服务处

【正文语种】中文

【中图分类】TN492

【相关文献】

1.一种应用于UHF RFID无源标签芯片的单栅存储器 [J], 刘伟峰;王伟;张小平

2.一种低功耗高动态范围的915MHz无源射频标签 [J], 白蓉蓉;李永明;张春;王志

华

3.一种适用于无源超高频射频识别标签的低电压低功耗射频/模拟前端电路(英文) [J], 车文毅;闫娜;杨玉庆;闵昊

4.一款应用于超高频射频识别标签的低功耗电流模无源混频器 [J], 余运勇;谈熙;闵昊

5.一种适用于射频电子标签的超低功耗嵌入式EEPROM(英文) [J], 闫娜;谈熙;赵涤燹;闵昊

因版权原因,仅展示原文概要,查看原文内容请购买。

收稿日期:2012-06-08;修回日期:2012-07-16作者简介:李鹏(1986-),男,山东菏泽人,硕士研究生,主要研究方向为通信与信息系统(hezeli.123@163.com );马宁(1986-),男,四川内江人,硕士,主要研究方向为通信与信息系统;杨拥军(1979-),男,河南沁阳人,副教授,主要研究方向为物联网器件与系统;文光俊(1964-),男,四川南充人,教授,主要研究方向为通信专用IC 技术.基于RFID 的边界虚拟参考标签改进算法李鹏,马宁,杨拥军,文光俊(电子科技大学通信与信息工程学院,成都611731)摘要:依据对室内定位算法的场景分析,在BVIRE 算法的基础上,提出了一种室内定位的改进算法IMPRO_BVIRE 。

针对信号在无线信道中的衰减规律呈非线性,该算法采用一种非线性插值方法计算虚拟参考标签的RSSI 值,在邻近参考标签的选择上采用小概率排除法,排除了小概率点对定位精度的影响,并通过取均值抵消了阴影带来信号的剧烈波动。

仿真与实验结果表明,改进后的IMPRO_BVIRE 算法相比于BVIRE 算法具有更低的定位误差。

关键词:射频识别;室内定位;IMPRO_BVIRE 算法;小概率排除法;接收信号强度指示中图分类号:TP301.6文献标志码:A文章编号:1001-3695(2013)01-0158-03doi :10.3969/j.issn.1001-3695.2013.01.040Boundary virtual reference tag improved algorithm based on RFIDLI Peng ,MA Ning ,YANG Yong-jun ,WEN Guang-jun(School of Communication &Information Engineering ,University of Electronic Science &Techology of China ,Chengdu 611731,China )Abstract :According to the scene analysis of the indoor location algorithm ,and on the basis of BVIRE algorithm ,this paper proposed an improved algorithm called IMPRO_BVIRE.Against the non-linear attenuation law of the signal in the radio chan-nel ,IMPRO_BVIRE algorithm adopted a kind of non-linear interpolation method to calculate the RSSI values of virtual refer-ence tags ,adopting small probability of exclusion in the selection of the neighboring reference tags ,which excluded the impact of the small probability point to positioning accuracy ,and by averaging IMPRO_BVIRE algorithm could counteract the signal volatility caused by shadow.Simulation and experimental results show that IMPRO_BVIRE algorithm has lower positioning er-ror.Key words :radio frequency identification (RFID );indoor location ;IMPRO_BVIRE algorithm ;small probability of exclu-sion ;received signal strength indication (RSSI )在室内定位系统中,虽然有多种定位技术,如蓝牙、Zig-Bee 、WiFi 等,但是由于室内环境比较复杂,不同的建筑材料、不同的装修风格、人员的流动情况以及遮挡物,都会使无线电波在室内的分布不同,这些因素将会影响到无线电波的反射、折射、散射、绕射,从而影响室内无线环境,使得这些技术的定位效果不是很明显。

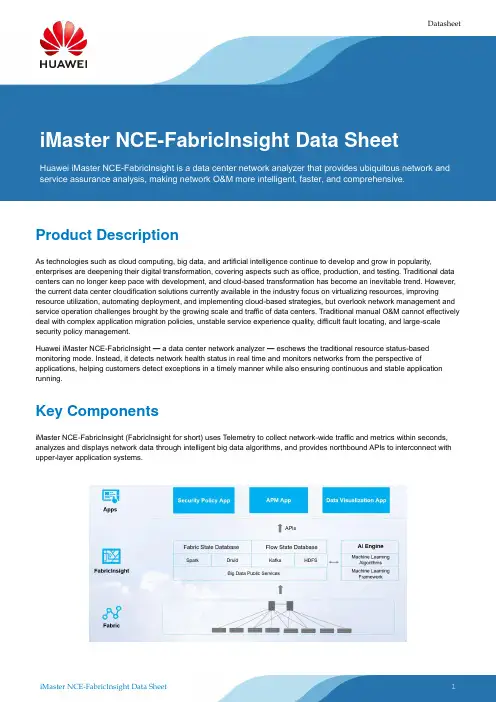

DatasheetProduct DescriptionAs technologies such as cloud computing, big data, and artificial intelligence continue to develop and grow in popularity, enterprises are deepening their digital transformation, covering aspects such as office, production, and testing. Traditional data centers can no longer keep pace with development, and cloud-based transformation has become an inevitable trend. However, the current data center cloudification solutions currently available in the industry focus on virtualizing resources, improving resource utilization, automating deployment, and implementing cloud-based strategies, but overlook network management and service operation challenges brought by the growing scale and traffic of data centers. Traditional manual O&M cannot effectively deal with complex application migration policies, unstable service experience quality, difficult fault locating, and large-scale security policy management.Huawei iMaster NCE-FabricInsight — a data center network analyzer — eschews the traditional resource status-based monitoring mode. Instead, it detects network health status in real time and monitors networks from the perspective of applications, helping customers detect exceptions in a timely manner while also ensuring continuous and stable application running.Key ComponentsiMaster NCE-FabricInsight (FabricInsight for short) uses Telemetry to collect network-wide traffic and metrics within seconds, analyzes and displays network data through intelligent big data algorithms, and provides northbound APIs to interconnect with upper-layer application systems.HighlightsNetwork-wide health evaluation●Establishes a network health evaluation system based on the five-layer model, implementing 24/7 real-time networkmonitoring.●Intelligently predicts potential risks such as network reliability deterioration and capacity risks, detecting and resolvingproblems in advance.Minute-level fault locating●Builds the network knowledge graph to proactively identify typical faults within 1 minute, automatically locate them within 3minutes, and rectify them within 5 minutes.●Performs network path analysis based on real service flows and demarcates and locates faults in minutes after they arereported.Full network service openness●Provides full network data service openness, drag-and-drop orchestration, and generation of scenario-specific APIs in one-click mode, ensuring integration with third-party systems in days.●Supports integration with service analysis systems, implementing integrated O&M of applications and networks.Key FeaturesTelemetry-Powered Network Visibility in All ScenariosFabricInsight collects statistics on metrics such as devices, boards, queues, interfaces, and entries through Google Remote Procedure Call (gRPC) and displays the dynamic baseline range of each metric using machine learning algorithms. This enables FabricInsight to quickly detect the time point when a baseline exception occurs and proactively identify issues before they interrupt services. In addition, it automatically associates each abnormal time point with the affected service flows, allowing users to view the flow behavior data that passes through the device at the time point when an exception, such as a connection setup failure, occurs.iMaster NCE-FabricInsight Data SheetComprehensive Network Health EvaluationNetwork health check in traditional O&M is inefficient and cannot accurately reflect the network status in real time because it must be performed manually on devices one by one during off-peak hours. FabricInsight takes a different approach. It performs network-wide modeling based on the knowledge graph, constructs a five-layer evaluation system (device, network, protocol, overlay, and service), and intuitively displays the 24/7 network quality. In addition, it dynamically detects key metrics and proactively identifies potential risks such as reliability deterioration and capacity risks.By providing network health evaluation reports in real time or periodically, FabricInsight helps network administrators gain insights into networks and improve O&M efficiency and service experience quality."1-3-5" TroubleshootingData centers are not only service support centers, but also value creation centers. For 98% of enterprises, they will lose more than US$100,000 per hour if their services are interrupted, which is why customers have zero tolerance for network interruptions. Traditional network O&M is mainly performed manually, making it difficult and time-consuming to locate network faults, and severely affecting service continuity.Leveraging Telemetry, FabricInsight collects data on the management, forwarding, and data planes of the entire network in all scenarios, and detects exceptions within 1 minute. In addition, FabricInsight uses the knowledge graph to automatically identify the root causes of faults and potential risks within 3 minutes and provide effective rectification suggestions. Furthermore, FabricInsight collaborates with Huawei iMaster NCE-Fabric to recommend fault handling plans, enabling typical faults to be quickly rectified within 5 minutes.Network Intent VerificationAs the network infrastructure becomes more complex and the network scale becomes larger, checking whether service changes achieve the desired result is critically important. According to a survey conducted by Dimensional Research, 69% of O&M teams manually check network connectivity, resulting in inefficient and incomplete verification.FabricInsight provides service intent verification on the data plane. In key service assurance scenarios such as service changes, FabricInsight delivers 24/7 automatic verification of whether the network intent meets expectations and identifies full-path connectivity. It also detects service and underlay interconnection exceptions within seconds, automatically analyzes root causes for abnormal paths, and notifies users of promptly handling the exceptions.iMaster NCE-FabricInsight Data SheetNetwork Change VisibilityAs data center networks are subject to frequent network changes, traditional manual O&M faces pressing challenges in terms of detecting thousands of device configuration changes and learning tens of thousands of entries per device.With network snapshot management, FabricInsight supports automatic and manual synchronization of network snapshots from dimensions of device configuration, entry, topology, capacity, and performance. In addition, it automatically analyzes differences before and after changes, and clearly displays the detection results.IP 360 ManagementWhen production systems are migrated to the cloud, the VMM automatically completes VM deployment and migration. However, information such as VM node location, VM migration or offline time, and VM distribution cannot be quickly found, meaning that only passive O&M can be performed on the network side.FabricInsight provides IP 360 analysis to quickly learn the number of online VMs and the distribution of top N switches connected to VMs, helping network administrators effectively plan resources in advance. FabricInsight supports full lifecycle management of VMs on the entire network, displays VM logout, migration, and login records in real time, and provides network-wide IP snapshot analysis. It also compares all IP address changes before and after network changes, and checks whether exceptions such as VM logout occur.Intelligent Analysis of Network-Wide LogsAfter a network fault occurs, a large number of logs are generated and 95% of them are invalid logs. In traditional O&M, the manual check of logs one by one is time-consuming and inefficient.FabricInsight visualizes network-wide log events, including the multi-dimensional trends, distribution statistics, and details from Layer 0 to Layer 4. In addition, more than 200 default rules are preset in the system or user-defined rules can be customized to aggregate and clear abnormal logs, improving log analysis efficiency.Network Path AnalysisOnce a service fault is reported, the network department needs to collaborate with the service department to demarcate and locate the fault. Traditional O&M relies on manual analysis of nodes one by one and cannot identify network forwarding paths.FabricInsight can search for the forwarding path of real TCP service flows on the network in one-click mode based on source and destination IP addresses and identify the status of devices, interfaces, and links along the path to quickly demarcate faults. In addition, it automatically recommends key information for fault locating, performs one-click intelligent diagnosis of possible root causes, and locates root causes of service connectivity and poor-QoE issues in minutes.iMaster NCE-FabricInsight Data SheetIntegrated O&M of Applications and NetworksWith the development of digital transformation, as well as the explosive growth of data, application and network systems are separated. Once a service fault occurs, multiple departments need to collaborate and communicate with each other to locate the fault, which is inefficient and cannot meet the requirements of service innovation and development.To address this problem, networks need to quickly provide data services to applications. In traditional mode, APIs are developed one by one based on hard coding and it takes several months to develop a scenario-specific API.FabricInsight provides full network data service openness and quickly rolls out scenario-specific APIs through drag-and-drop operations, implementing interconnection with upper-layer application systems in days. In addition, FabricInsight can collaborate with Netis Business Performance Center (BPC) to achieve integrated O&M of applications and networks. It also detects service quality deterioration in real time and visualizes application and network paths in an E2E mode to quickly locate faults, implementing collaboration between applications and networks and ensuring stable running of services in a timely manner.Unified Multi-DC and Multi-Cloud Network AnalysisAs the digital transformation accelerates, data centers are evolving from single DC mode to multi-DC multi-cloud mode. Traditionally, multiple tools are used for segment-by-segment O&M, lacking unified inter-DC visualized analysis.FabricInsight provides unified O&M analysis for multi-DC networks from an overall perspective.●Analyzes inter-DC/fabric application access traffic and evaluates network health based on north-south, east-west, andintra-DC traffic.●Performs knowledge graph modeling and analysis on inter-DC networks and identifies inter-DC network issues,demarcating and locating faults within minutes.●Automatically verifies whether inter-DC service access meets expectations before and after changes based on DPV.CompositionThe following table describes the basic and value-added packages of FabricInsight.iMaster NCE-FabricInsight Data SheetiMaster NCE-FabricInsight Data Sheet NetworkingFabricInsight supports the following networks:− Hardware-centralized gateway networking − Hardware-distributed gateway networking − Pure IP (IP fabric) networking − Software SDN network (HCS) −Note: 1. The underlay network is deployed based on IP forwarding.2. IP address overlapping scenarios (for example, multi-tenant and VPC scenarios) are not supported.3. VXLAN mapping is not supported.4. The SVF network is not supported.5.HCS supports only Region Type I-Layer 3 networking.Ordering InformationiMaster NCE-FabricInsight provides a 180-day trial license. T o apply for the trial license, visit the ESDP at /isdp/.iMaster NCE-FabricInsight Data Sheet More InformationFor more information about Huawei iMaster NCE-FabricInsight, visit the following link: Copyright © Huawei Technologies Co., Ltd. 2022. All rights reserved.No part of this document may be reproduced or transmitted in any form or by any means without prior writtenconsent of Huawei Technologies Co., Ltd.Trademarks and Permissionsand other Huawei trademarks are trademarks of Huawei Technologies Co., Ltd.All other trademarks and trade names mentioned in this document are the property of their respective holders.NoticeThe purchased products, services and features are stipulated by the contract made between Huawei and thecustomer. All or part of the products, services and features described in this document may not be within thepurchase scope or the usage scope. Unless otherwise specified in the contract, all statements, information, andrecommendations in this document are provided "AS IS" without warranties, guarantees or representations of anykind, either express or implied.The information in this document is subject to change without notice. Every effort has been made in thepreparation of this document to ensure accuracy of the contents, but all statements, information, andrecommendations in this document do not constitute a warranty of any kind, express or implied. Huawei Technologies Co., Ltd. Address: Huawei Industrial Base Bantian, Longgang Shenzhen 518129 People's Republic of China Website:。

湖南大学博士学位论文无源反向散射RFID系统中的天线及传播特性研究姓名:唐志军申请学位级别:博士专业:电气工程指导教师:何怡刚20100323无源反向散射系统中的天线及传播特性研究摘要射频识别是利用射频信号实现的一种非接触式自动识别技术,它利用射频方式进行非接触式双向通信,从而达到对目标对象的自动识别和相关数据采集,它是目前自动识别技术领域里发展最为迅猛的技术之一。

特别地,近几年来随着应用需求的不断增长,射频识别技术尤其是超高频和微波段射频识别技术发展非常快。

同时,随着射频识别系统工作频率的上升,对于工作在超高频和微波段并以反向散射调制原理来工作的无源射频识别系统来说,天线的设计和标签性能的优化就变得尤其重要。

基于此,根据国内外相关技术和标准,结合无源反向散射天线研究现状和工程实际应用需要,应用电磁场、微波和天线等相关理论, 本文研究了无源反向散射系统中的天线技术,传播特性,雷达截面和天线各主要参数对系统识别距离的影响,主要内容及工作包括:首先,阐述了天线设计基本理论和无源反向散射系统的工作原理。

研究结果表明,天线的性能受许多因素制约,所以在设计天线时,要综合考虑这些因素。

其次,从阅读器天线的一般考虑着手,根据实际应用研究了阅读器的配置类型及其天线选择;详细阐述了阅读器天线的研究现状,基于此设计了一种新的用于反向散射阅读器中的微带贴片天线结构,重点分析了其各个几何参数对天线主要性能的影响,并得出了天线的优化参数;对所设计的天线进行了仿真和测量,实验和仿真结果保持一致。

研究结果表明,阅读器天线是基于具体应用要求来选择和设计的,不同应用类别和应用环境所要求的阅读器配置不同,相应的阅读器天线也就不同;阅读器天线设计正朝低剖面、小型化、多频段覆盖以及低成本等方向发展,要设计完全满足应用要求的阅读器天线是一项极具挑战性的任务。

本文将单端口馈电,方形微带贴片切角,贴片中心挖孔,嵌入切口等方法有机整合起来实现了紧凑、低成本、宽带宽、高增益、圆极化的阅读器天线设计。

基于Adaboost的无源RFID射频层析成像伪目标识别马永涛;高鑫【摘要】被动式定位(DFL)中的射频层析成像(RTI)算法主要运用在无线传感器网络(WSN)中.而物联网的快速普及使得无线射频识别(RFID)网络随处可见,所以本文提出了在无源RFID网络下实现RTI的被动式定位算法.针对多目标情况下的伪目标问题,提出了一种基于Adaboost的机器学习算法来去除伪目标,最终在目标数目未知的前提下实现至少3个目标的准确识别.实验结果表明提出的方法可行性很高,在定位误差为0.7,m时目标识别准确度达到86%,.%The radio tomographic imaging(RTI)algorithm in device-free localization(DFL)was mainly used in wireless sensor network(WSN).While with the rapid development of the internet of things,the wireless radio frequency identificationdevices(RFID)network can be seen everywhere.So the idea of realizing the RTI algorithm in passive RFID network is proposed.The Adaboost-based machine learning algorithm was presented to remove the false goal for multiple target situations.Finally,the accurate identification of at least three targets was realized on the premise that the target number was unknown.Experimental results show the feasibility of the proposed method is very high,and the target recognition accuracy reaches 86%, when the position error is 0.7,m.【期刊名称】《天津大学学报》【年(卷),期】2018(051)002【总页数】8页(P135-142)【关键词】被动式定位;射频层析成像;无线射频识别;机器学习【作者】马永涛;高鑫【作者单位】天津大学微电子学院,天津 300072;天津大学微电子学院,天津300072【正文语种】中文【中图分类】TN911.7在今天无处不在的智能技术研究中,一个巨大的挑战就是获取用户在室内环境的位置估计.目前室外的定位方式主要是依靠卫星定位,如美国的GPS全球定位系统,俄罗斯的GLONASS定位系统,欧盟的GALILEO计划,当然还有我国的北斗卫星导航系统.目前卫星定位在室外的定位精度基本上可以达到10,m以内.但是这种定位方式有2个缺陷:①在室内GPS的定位精度急剧下降;②这种定位方式需要被定位目标携带信号发射器,如手机、智能手表等.而在某些情景下目标不会主动携带这些设备,比如敌人入侵的时候.这时就需要一种不以待定位目标的意志所转移的方式来实现定位,这就是被动式定位[1],被动式定位(device-freelocalization,DFL)的概念一经提出就迅速吸引了很多学者的注意,并相继发表了大量高水平论文[2-10],可以预见在未来很长一段时间都是一个研究的热点.DFL的另一个优点是在得到目标位置的同时又实现了对目标隐私的保护功能,不同于摄像头直接把目标的一举一动都放在了眼前,而且摄像头还对光照敏感[11].DFL不需要目标携带任何无线设备.当目标进入到定位区域后,不可避免地会遮挡一部分无线通信链路,从而造成这些链路信号强度上的变化.而目标处在不同的位置遮挡的链路是不同的,造成的链路的改变也是不同的.因此,基于链路的测量信息来推测目标的位置是合理可行的.实现DFL的方法有很多,其中射频层析成像(radio tomographic imaging,RTI)是一种新颖的解决方式[12-13].射频层析成像的基本思想是把定位区域划分成大小相等的网格(像素点),网络中每条链路的衰减等效成该条链路穿过的所有网格的衰减值之和.然后建立数学模型,通过求解矩阵方程组,反解出每个像素点衰减的像素值.最后以图像的方式把这些像素值成像出来,在图像中最亮的区域即为最终的目标位置.该算法因其具有计算复杂度低、定位精度高、不需要训练数据、实时性好的优点而受到了关注,其中尤以美国的犹他大学对此研究得最为深刻. Zhao 等[14-15]先后提出用子空间分解法(SubVRT)和方差最小二乘法(LSVRT)来减少基于方差的被动式定位中的噪声来实现目标的精确定位与跟踪.另一个研究重点是RTI的权重模型.Inverse Area Elliptical模型[16],基于衰落水平的空间权重模型[17]和基于几何学的椭圆权重模型[18]的提出,使得RTI算法更加实用.中山大学的Huang等[19]提出一种数据高效的RTI方案,旨在利用链路的衰减水平信息以及贝叶斯压缩感知算法来实现自适应的链路选择.该方案的优点是排除了信息量少而且衰落不确定度很高的链路,从而高效地利用测量数据并提高了定位性能.然而上述文献中所提到的RTI算法几乎都是以传统的WSN为基础来实现DFL.本文提出在无源RFID网络下实现RTI被动式定位算法.RFID技术是物联网领域的一项关键性技术,近年来受到了广泛关注,并发展迅速.由于RFID技术也是一种无线通信技术,并且容易得到标签和阅读器天线通信时的接收信号强度(RSS).由此可以想到,RFID系统也可用于实现被动式定位.与无线传感器网络相比,该系统主要有两方面的优势:① 成本更低:物联网的飞速发展使得RFID的成本不断降低,特别是无源标签的成本越来越小,同时定位系统只需要少量的阅读器天线;② 维护费用低:无源标签无需电池供能,不怕油渍、灰尘污染等恶劣的环境,使用寿命长,而且易于布置.本文研究了在无源RFID场景下的RTI被动式定位方法,并针对在定位区域出现多个目标时RTI算法定位性能急剧下降问题提出了一种新的解决方案,充分利用成像后图片的特点,并与机器学习算法相结合,排除伪目标点,精确识别目标的位置和个数.并对所提出的算法做了实验验证.本文的结构如下:第1节介绍如何在无源RFID场景下实现RTI算法;第2节提出多个目标出现时的问题模型;第3节给出多目标问题解决方案;第4节进行实验验证和结果分析;第5节作出总结并展望未来.RTI算法源于人们所熟悉的雷达扫描和CT成像[13].以往对RTI算法的研究都是基于无线传感器网络,进入监控区域的目标会引起区域中无线链路RSS的改变,而被影响的链路携带了目标的位置信息.射频层析成像算法就是对这种相互关系进行数学建模,最后用成像的方式显示定位结果.假设定位区域被分成N个相同大小的网格.当目标进入网格区域后,某些链路因被遮挡而产生了衰减,把该条链路的衰减等效成这条链路穿过的网格的衰减.用数学公式表示为[13]式中:为M维的列向量(假设有M条链路),表示所有链路的RSS改变量;为维的权重矩阵,表示每个网格对每条链路的权重值;为N维列向量,表示每个网格的RSS改变量;为M 维的噪声向量,表示每条链路的噪声.只要能求出,就可以得到目标在区域中的位置.RTI算法的最后一步就是把这些网格当做一幅二维图像中的像素点,网格所代表的衰减值当做像素点的像素值,这样就可以用一幅图像来显示,达到成像的目的,成像后的图片中最亮(像素值最大)的区域所在的位置就是目标的位置.式(1)求解的经典方法是最小二乘估计,但这里涉及到矩阵的求逆,从而形成了数学上的不适定问题.常用的方法是在最小二乘的基础上使用正则化技术,最后可得[13]式中:为正则化参数;为先验协方差矩阵,由以下指数空间衰减模型计算式中:代表像素点的中心与像素点的中心之间的距离;为像素衰减值的方差;为空间常数.RFID系统由阅读器、标签、阅读器天线以及对应的软件所组成.这里的无源指的是无源标签,当然还有有源标签.但无源标签体积小,成本低,可以实现大规模地布置在室内各处,比如贴在墙上或放在地毯下面.随着物联网的加速发展,其核心的RFID技术将会有更大的应用范围,所以本文研究了如何在无源RFID场景下实现RTI被动式定位.首先模仿无线传感器网络下的定位场景,无源RFID系统的定位场景设置如图1 所示.本文中把阅读器天线放置在每条边的中点,主要是为了使通信链路尽量覆盖全部的定位区域,并且让每个网格的链路密度最大限度地均匀分布.这里的链路密度定义为穿过一个网格的链路的总条数.另一种分布是将阅读器天线放在4个角落,但仿真结果表明定位效果不如前一种布置方式好.这里需要说明的一点是,在固定大小的定位区域中应该存在最优的布置方式以及最优的标签、阅读器数量.这也是今后的一个研究方向.在RFID系统中应用RTI算法,首先需要得到定位区域中每条通信链路的RSS变化量.在RFID系统中,一条完整的通信链路包括两部分:由阅读器天线发射无线信号到标签称为前向链路;由标签把无线信号反射回阅读器天线称为后向链路.每条链路返回的RSS值可以在阅读器终端直接获得.那么当目标遮挡了某条链路时,RSS会如何变化呢?有学者提出了一种模型来模拟这种变化[20].式中:为受影响链路的RSS变化量;表示路径差,即阅读器天线到目标的距离与目标到标签的距离之和减去阅读器天线到标签的距离;为无线信号的波长;为初始参考相位;A、B为待定常数,与周围环境有关.由RTI模型可知,得到RSS的变化量后,还需要计算出权重矩阵,在无线传感器网络中应用最广的是椭圆权重模型[13].笔者这里也借鉴其思想,把阅读器天线和标签分别作为椭圆的两个焦点,落在椭圆内部的像素点的权重值与该条链路的长度成反比,落在椭圆外的像素点对该条链路的权重为零,从而可得出权重矩阵:式中:为第条链路的长度;和分别为第个像素点的中心到链路的两个端点的距离;为可调参数,控制椭圆的大小,如图2所示.这样用替代式(2)中的,并根据式(6)计算出权重矩阵,就可以得到在RFID场景下的RTI求解式,即RTI算法基于两个前提:①目标的出现会引起定位区域中特定的无线通信链路的RSS衰减;②受影响的链路的RSS衰减可以等效为该条链路穿过的像素点的衰减之和.那么直观上的感觉就是多条受影响链路的交点形成了最终目标的位置.定位区域中如果只出现一个目标时,把上述交点作为目标的位置可信度很高.但是当出现两个以上的目标时,仅仅把不同链路的交点当做目标位置就不再可行.因为当出现多个目标时,会随之出现伪位置点,而这些点也是受影响链路的交点,如图3所示.RTI算法最终的结果是一幅二维图像,在图像中最亮的区域为目标所在区域,而这些最亮的区域是由多条受影响的链路相交而成.从图3中可以发现,当出现两个以上的目标时,受影响的链路的交点随之变多,反应到成像结果图像上就是局部最亮区域变多.这里把那些多余的交点称为伪目标点.而在预先不知道目标数目的情况下,这时的定位结果就显得毫无意义.那也就意味着RTI算法在无源RFID场景下只能实现单个目标的定位.在这种情况下只有2种选择.①在定位之前想办法得到目标的个数,然后再设法排除伪位置.比如用阈值法直接把前几个最亮的区域作为真实目标.②直接去除伪目标,在确定目标位置的同时确定目标的个数.在实际情况下,第2种情形更为常见.本文的思路是既然RTI算法的结果是一幅图像,那么就可以直接在图像上寻求解决问题的方法.那么如何把图像中的真实目标点和伪目标点分开,即去除伪目标点.定位问题已转变为一个二分类问题.需要做的就是想办法寻找或提取待分类问题的特征,最后用合适的分类算法实现自动分类.如图 4所示,无论是真实目标点还是伪目标点在成像结果上都以局部最亮区域出现.这些局部最亮区域被形象地称为“热点”区域.首先需要把成像结果中的所有热点都找出来.这些热点也就是本分类问题中的样本.在图像中,热点即在一定范围内像素值最大的像素点.在数字图像处理中有许多方法可以实现区域提取,本文采取的是最简单的方法.想要得到局部最亮区域可以先找到局部最大值点,通过比较每一个像素点与其周围相邻的8个或16个像素点的像素值大小来作出判断.如果该像素点的值最大,则认为其为一个局部最大值点.遍历图像中所有的像素点,找出并记录所有的局部最大值点的坐标.找到了局部最大值点,即找到了局部最大区域.在本文中局部最大区域指以局部最大值为中心的24个像素点组成的区域.先找出所有的局部最大区域,再提取这些区域的特征,为分类做准备.这是非常重要的一步,特征的选取直接影响最后的分类(定位)效果.在成像结果中真实目标点和伪目标点的差异如图3所示.对于真实目标来说,它是由多条被影响的链路相交而成,而且这里的多条链路覆盖了各个方向;而伪目标所在的点是由受不同真实目标所影响的链路相交而成,这些相交的链路数量明显少于真实目标的情形,而且这些链路的方向是有限的.而这些差异在成像后就体现在热点上.首先定义一些统计量来计算热点的特征和一个特征集合来储存每一个热点的特征,即式中:代表第个热点区域的像素值均值;代表第个热点区域的方差;代表的是该区域最大值和最小值的差.这样就将真实目标和伪目标的差异量化为3个特征值.机器学习(machine learning,ML)现在已成为各个领域的学者们争先研究的一门学问.机器学习算法是一类从数据中自动分析获得规律,并利用规律对未知数据进行预测的算法.而Adaboost元算法就是其中的一种[21].Adaboost是adaptive boosting的缩写.其核心思想是利用弱分类器和多个实例来构建一个强分类器.这里的弱指的是分类器的性能比随机猜测稍好,但不会好很多.在本文中笔者使用简单的单层决策树作为弱分类器.单层决策树就是一种最简单的决策树,仅基于单个特征来做决策.Adaboost算法实现过程为:对数据集中的每一个样本进行训练,同时对每个样本赋予一个权重.把这些权重记为向量.这些权重可初始化为相等值.先在数据集上训练出一个弱分类器并计算其错误率,接着在同一数据集上继续训练弱分类器.而在第2次训练时要重新调整每个样本的权重,调整规则是第1次分对的样本的权重降低,分错的样本权重提高.如此循环下去,就得到了多个弱分类器.为了从所有的这些弱分类器中得到分类结果,再给每个弱分类器分配一个权重,这些值的大小根据每个弱分类器的错误率计算得到.其中错误率定义为未正确分类的样本数与所有样本数之比,则为计算出后,就可以对权重向量进行更新,即让错误分类的样本权重值变大而正确分类的变小.的计算方法如下:计算出之后,Adaboost进入下一轮迭代,直到错误率为0或者达到预先设定的迭代次数.本文之所以采用Adaboost算法来进行伪目标的识别,有两点原因:①Adaboost 算法适用于大部分的分类问题,尤其在数据集的特征类别不多的情况下也能实现很好的分类性能,并且不需要手动调整参数;②在训练的时候只需要少量的样本就可以达到训练效果,因为它可以重复利用样本,算法原理相对简单,易编程实现.Adaboost算法的示意如图5所示.图5中,左边是输入的样本数据,直方图的不同长度代表不同样本的权重大小,每迭代一次各个样本的权重都要重新计算,迭代n次后把n个弱分类器加权相加,经判决函数判决后输出类别结果.本文中的样本即上文中热点,样本数据即热点的特征集,也就是一个样本有3个特征.这样只要把选定的样本输入到Adaboost算法进行训练,得到训练好的分类器后就可以用来实现伪目标点的排除,最终得到真实目标的位置和个数.综上所述,本文所提出的在无源RFID场景下的RTI被动式定位流程如图6所示.为了对本文所提出的方法进行验证,笔者在真实场景下做了实验,并用MATLAB对实验数据进行了仿真.本实验室从美国英频杰公司引进了一套完整的无源超高频RFID系统,包括阅读器R420,4个阅读器天线以及大量的无源标签,如图7所示.图7中,实验区域大小为4.8,m×4.8,m.每个标签相距0.3,m,共40个标签.定位区域划分为40×40个正方形网格,每个网格边长为0.1,m.实验开始时,需要先选择样本点进行训练.该方法不需要输入大量的样本,本实验只是让目标站在几个预先设定好的位置来测量数据,而且把不同数量的目标出现时的数据一起进行训练.由于RSS值比较容易受周围环境的干扰,所以在每次记录时至少测10组数据求其均值作为后续的数据使用.分类器训练好之后,随机地让不同数目的目标随机站在定位区域中进行定位验证.这里有一个要求是,多个目标出现时,彼此的距离不能小于1,m.因为如果不满足这个条件,在成像结果中两个目标只有一个热点,这种情况就变成了另一个需要研究的问题,即在多个目标离得很近时如何判断目标的数目.正如第2节所述一样,直接在无源RFID系统中应用RTI算法会出现很大的问题,当两个以上的目标出现在定位区域中后,会在定位结果中出现伪目标,如图8所示.在事先不知道目标数目的情况下,定位就变得更加困难.而在经过本文所提方法的处理后,可以准确轻易地获得目标的数目和位置.大量数据仿真后的定位误差累积分布函数(cu-mulative distribution function,CDF)曲线如图9所示.从图9中可以看出,在1个目标、2个目标和3个目标场景下,本文所提出的方法可以分别以97%,、87%,和86%,的概率使得定位误差小于1,m.将本文算法与Wagner等[22]提出的PDE(polygon distance estimation)方法作出比较.PDE算法的思想是构造一个虚拟的多边形,这个多边形的顶点由成像结果中的热点组成.首先计算每对顶点的欧式距离,然后把距离最大的两个顶点作为真实目标点.原文中该方法其实只适用于2个目标情况,而且对2个目标的相对位置依赖性很大,如果是3个目标情况则基本失去了识别能力.本文在仿真过程中笔者根据上述算法的思路,在3个目标情形下,先按照上述方法确定距离最大的两个目标,然后把与前2个目标距离最大的热点作为第3个目标.实验结果如图9所示,相比于PDE方法,本文所提出的方法即使在3个目标情况下也能保持相对高的定位精度.此外,在本实验场景下经过多次重复实验后,经过统计计算分别得到本算法在本实验条件下1个目标的平均定位误差为0.57,m,2个目标为0.72,m,3个目标时为0.78,m.对于本文所提出的方法来说,定位性能固然重要,但更重要的是分类器的性能,因为笔者需要先准确分类真实目标和伪目标,才能确定真实目标的位置和个数.所以还需要对分类器的性能作出评价.在一个二分类问题中,如果一个正例被判为正例,就认为产生了一个真正例(TP);如果一个反例正确判为反例,就认为产生一个真反例(TN),相应地,另外两种情况分别称为伪反例(FN)和伪正例(FP).图10直接给出本方法下的ROC曲线[23].在图10的ROC曲线中,横轴是伪正率(伪正率=FP/(FP+TN)),纵轴是真正率(真正率=TP/(TP+FN)).图中的曲线是随机猜测的结果曲线,左下角对应着把所有样例判为反例的情形,右上角则是都判为正例的情况.在理想情况下,最佳的分类器应尽可能的位于左上角,这就意味着在伪正率很低的同时得到了很高的真正率.本文的问题中就是把伪目标全部排除而剩下了真实目标.对不同的ROC曲线进行比较的一个指标是曲线下的面积AUC(area unser thecurve),表示分类器的平均性能值.完美分类器的AUC值为1,随机猜测为0.5.图10中从上往下分别是1个目标、2个目标和3个目标时的ROC曲线,对应的AUC值分别为0.97、0.92、0.86.本文提出了在无源RFID场景下实现RTI被动式定位,并针对RFID场景下多个目标出现时的伪目标问题,提出了基于Adaboost分类器的一套完整方法来实现伪目标的识别,最终在目标数目未知前提下准确识别真实目标的数目与位置,并做了大量的仿真实验来验证所提方法的可行性.结果表明该方法有一定的研究应用价值.由于实验场地以及实验设备的局限性,只做到了3个目标的识别.但随着物联网技术的进一步发展,RFID系统的通信距离和抗干扰能力必定会大大提升,到时就可以实现更大范围更多目标的被动式定位,比如在大型商场布置大量的无源RFID标签实现定位.【相关文献】[1] Youssef M,Mah M,Agrawala A. Challenges:Device-free passive localizationfor wireless environments[C]// ACM International Conference on Mobile Computing and Networking. New York,USA,2007:222-229.[2] Zhou Zimu,Yang Zheng,Wu Chenshu,et al. Omnidirectional coverage for device-free passive human detection[J]. IEEE Transactions on Parallel and Distributed Systems,2014,25(7):1819-1829.[3] Wang Jie,Gao Qinhua,Pan Miao,et al. Towards accurate device-free wireless localization with a saddle surface model[J]. IEEE Transactions on Vehicular Technology,2016,65(8):6665-6677.[4] Hong J,Ohtsuki T. Signal eigenvector-based device-free passive localization using srray sensor[J]. IEEE Transactions on Vehicular Technology,2015,64(4):1354-1363.[5] Brad M,Philip L,Neal P. Fingerprint-based device-free localization performance in changing environments [J]. IEEE Journal on Selected Areas in Communicat-ions,2015,33(11):2429-2438.[6] Wang Ju,Chen Xiaojiang,Fang Dingyi,et al. Transferring compressive sensingbased device-free localization across target diversity[J]. IEEE Transactions on Industrial Electronics,2015,62(4):2397-2409.[7] Wang Jie,Gao Qinghua,Wang Hongyu,et al. Device-free localization with multidimensional wireless link information[J]. IEEE Transactions on Vehicular Technology,2015,64(1):356-366.[8]刘凯,夏然,柴柯. 结合菲涅尔理论的免携带设备定位研究[J]. 传感技术学报,2015,28(2):297-302.Liu Kai,Xia Ran,Chai Ke. The study of device free localization with wireless networks based on fresnel theory[J]. Chinese Journal of Sensors and Actuators,2015,28(2):297-302(in Chinese).[9] Wang Jie,Gao Qinghua,Yu Yan,et al. Time and energy efficient TOF-based device-free wireless localization[J]. IEEE Transactions on Industrial Informatics,2016,12(1):158-168.[10] Talampas M C R,Low K S. A geometric filter algorithm for robust device-free localization in wireless networks [J]. IEEE Transactions on Industrial Informatics,2016,12(5):1670-1678.[11] Wang Jie,Zhang Xiao,Gao Qinghua,et al. Device-free wireless localization and activity recognition:A deep learning approach[J]. IEEE Transactions on Vehicular Technology,2017,66(7):6258-6267.[12] Neal Patwari,Piyush Agrawal. Effects of correlated shadowing:Connectivity,localization,and RF tomo-graphy[C]//International Conference on Information Processing in Sensor Networks. New York,USA,2008:82-93.[13] Joey Wilson,Neal Patwari. Radio tomographic imaging with wireless networks[J]. IEEE Transactions on Mobile Computing,2010,9(5):621-632.[14] Zhao Yang,Neal Patwari. Noise reduction for variance-based device-free localization and tracking[C]//Sensor,Mesh and Ad Hoc Communications and Networks. Salt Lake City,USA,2011:179-187.[15] Zhao Yang,Neal Patwari. Robust estimators for variance-based device-free localization and tracking[J]. IEEE Transactions on Mobile Computing,2015,14(10):2116-2129.[16] Hamilton B R,Ma X L,Baxley R J,et al. Propagation modeling for radio frequency tomography in wireless networks[J]. IEEE Journal of Selected Topics in Signal Processing,2014,8(1):55-65.[17] Ossi K,Maurizio B,Neal P. A fade level-based spatial model for radio tomographic imaging[J]. IEEE Transactions on Mobile Computing,2014,13(6):1159-1172.[18] Lei Qian,Zhang Haijian,Sun Hong,et al. A new elliptical model for device-freelocalization[J]. Sensors,2016,16(4):577.[19] Huang Kaide,Luo Yubin,Guo Xuemei,et al. Data-efficient radio tomographic imaging with adaptive bayesian compressive sensing[C]//IEEE International Conference on Information and Automation. Lijiang,China,2015:1859-1864.[20] Lieckfeldt Dominik,You Jiaxi,Timmermann Dirk. Characterizing the Influence of human presence on bistatic passive RFID-System[C]//IEEE International Conference on Wireless and Mobile Computing,Networking and Communications. Marrakech,Morocco,2009:338-343.[21] Canovas O,Lopez-De-Teruel P E,Ruiz A. Detecting indoor/outdoor places using WiFi signals and adaBoost [J]. IEEE Sensors Journal,2017,17(5):1443-1453.[22] Wagner B,Timmermann D. Approaches for device-free multi-user localization with passive RFID[C]// International Conference on Indoor Positioning and Indoor Navigation. New York,USA,2013:1-6.[23] Wunderlich A,Goossens B,Abbey C K. Optimal joint detection and estimation that maximizes ROC-type curves[J]. IEEE Transactions on Medical Imaging,2016,35(9):2164-2173.。

基于MEMS强链和FPGA的物理认证系统许鹏;张卫平;陈文元;李怡斌;汤坚【期刊名称】《微计算机信息》【年(卷),期】2009(025)014【摘要】一个完整的密码认证系统应该具有安全可靠的密码认证机制.本文利用MEMS强链和FPGA,通过PCI接口来对SATA硬盘的数据线进行控制,实现了主硬盘和从硬盘之间的数据通讯以及安全认证,起到一种稳定可靠的加密作用.该系统具有简捷方便、性能稳定、数据吞吐率高等优点.【总页数】3页(P157-159)【作者】许鹏;张卫平;陈文元;李怡斌;汤坚【作者单位】200240 上海上海交通大学微纳科学技术研究院薄膜与微细技术教育部重点实验室微米纳米加工技术国家级重点实验室;200240 上海上海交通大学微纳科学技术研究院薄膜与微细技术教育部重点实验室微米纳米加工技术国家级重点实验室;200240 上海上海交通大学微纳科学技术研究院薄膜与微细技术教育部重点实验室微米纳米加工技术国家级重点实验室;200240 上海上海交通大学微纳科学技术研究院薄膜与微细技术教育部重点实验室微米纳米加工技术国家级重点实验室;200240 上海上海交通大学微纳科学技术研究院薄膜与微细技术教育部重点实验室微米纳米加工技术国家级重点实验室【正文语种】中文【中图分类】TP309【相关文献】1.基于MEMS强链和PCI接口的物理认证系统 [J], 任华2.PC认证的MEMS强链控制系统设计 [J], 李胜勇3.基于MEMS强链和双FPGA的硬盘加密系统 [J], 许鹏;张卫平;陈文元;李怡斌;汤坚4.基于MEMS强链的移动硬盘加密系统设计和FPGA实现 [J], 汤坚;陈文元;张卫平;李怡斌;许鹏5.MEMS强链计算机系统认证与隔离系统设计 [J], 李胜勇;肖奇军;陈远琪;龙国栋因版权原因,仅展示原文概要,查看原文内容请购买。