H3C IPv6组播路由与转发配置

- 格式:pdf

- 大小:236.23 KB

- 文档页数:12

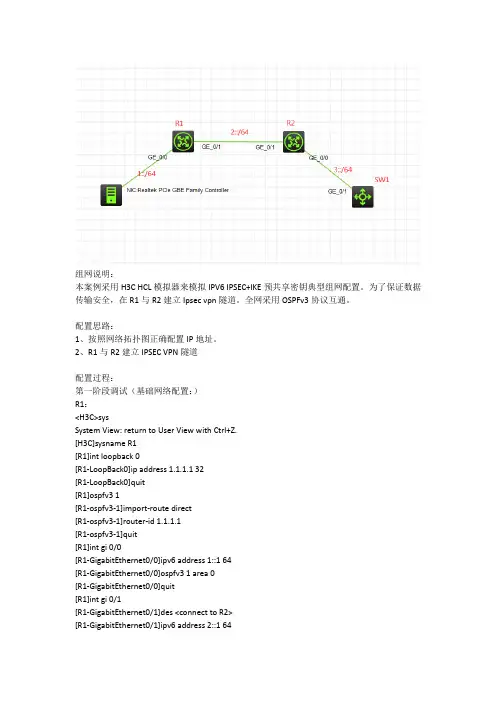

组网说明:本案例采用H3C HCL模拟器来模拟IPV6 IPSEC+IKE预共享密钥典型组网配置。

为了保证数据传输安全,在R1与R2建立Ipsec vpn隧道。

全网采用OSPFv3协议互通。

配置思路:1、按照网络拓扑图正确配置IP地址。

2、R1与R2建立IPSEC VPN隧道配置过程:第一阶段调试(基础网络配置:)R1:<H3C>sysSystem View: return to User View with Ctrl+Z.[H3C]sysname R1[R1]int loopback 0[R1-LoopBack0]ip address 1.1.1.1 32[R1-LoopBack0]quit[R1]ospfv3 1[R1-ospfv3-1]import-route direct[R1-ospfv3-1]router-id 1.1.1.1[R1-ospfv3-1]quit[R1]int gi 0/0[R1-GigabitEthernet0/0]ipv6 address 1::1 64[R1-GigabitEthernet0/0]ospfv3 1 area 0[R1-GigabitEthernet0/0]quit[R1]int gi 0/1[R1-GigabitEthernet0/1]des <connect to R2>[R1-GigabitEthernet0/1]ipv6 address 2::1 64[R1-GigabitEthernet0/1]ospfv3 1 area 0[R1-GigabitEthernet0/1]quitR2:<H3C>sysSystem View: return to User View with Ctrl+Z. [H3C]sysname R2[R2]int loopback 0[R2-LoopBack0]ip address 2.2.2.2 32[R2-LoopBack0]quit[R2]ospfv3 1[R2-ospfv3-1]router-id 2.2.2.2[R2-ospfv3-1]import-route direct[R2-ospfv3-1]quit[R2]int gi 0/1[R2-GigabitEthernet0/1]des <connect to R1> [R2-GigabitEthernet0/1]ipv6 address 2::2 64 [R2-GigabitEthernet0/1]ospfv3 1 area 0[R2-GigabitEthernet0/1]quit[R2]int gi 0/0[R2-GigabitEthernet0/0]des <connect to SW1> [R2-GigabitEthernet0/0]ipv6 address 3::1 64 [R2-GigabitEthernet0/0]ospfv3 1 area 0[R2-GigabitEthernet0/0]quitSW1:<H3C>sysSystem View: return to User View with Ctrl+Z. [H3C]sysname SW1[SW1]int loopback 0[SW1-LoopBack0]ip address 3.3.3.3 32[SW1-LoopBack0]quit[SW1]ospfv3 1[SW1-ospfv3-1]import-route direct[SW1-ospfv3-1]router-id 3.3.3.3[SW1-ospfv3-1]quit[SW1]int gi 1/0/1[SW1-GigabitEthernet1/0/1]port link-mode route [SW1-GigabitEthernet1/0/1]des <connect to R2> [SW1-GigabitEthernet1/0/1]ipv6 address 3::2 64 [SW1-GigabitEthernet1/0/1]ospfv3 1 area 0 [SW1-GigabitEthernet1/0/1]quit第一阶段测试:物理机填写IP地址:物理机能PING通SW1:第二阶段调试(IPSEC预共享密钥关键配置点):R1:[R1]acl ipv6 advanced 3000[R1-acl-ipv6-adv-3000]rule 0 permit ipv6 source 1::/64 destination 3::/64 [R1-acl-ipv6-adv-3000]quit[R1]ike keychain james[R1-ike-keychain-james]pre-shared-key address ipv6 2::2 64 key simple james [R1-ike-keychain-james]quit[R1]ike proposal 1[R1-ike-proposal-1]quit[R1]ike profile james[R1-ike-profile-james]keychain james[R1-ike-profile-james]proposal 1[R1-ike-profile-james]match remote identity address ipv6 2::2 64[R1-ike-profile-james]local-identity address ipv6 2::1[R1-ike-profile-james]quit[R1]ipsec transform-set james[R1-ipsec-transform-set-james]protocol esp[R1-ipsec-transform-set-james]encapsulation-mode tunnel[R1-ipsec-transform-set-james]esp authentication-algorithm md5[R1-ipsec-transform-set-james]esp encryption-algorithm des-cbc[R1-ipsec-transform-set-james]quit[R1]ipsec ipv6-policy james 1 isakmp[R1-ipsec-ipv6-policy-isakmp-james-1]security acl ipv6 3000[R1-ipsec-ipv6-policy-isakmp-james-1]ike-profile james[R1-ipsec-ipv6-policy-isakmp-james-1]transform-set james[R1-ipsec-ipv6-policy-isakmp-james-1]remote-address ipv6 2::2[R1-ipsec-ipv6-policy-isakmp-james-1]quit[R1]int gi 0/1[R1-GigabitEthernet0/1]ipsec apply ipv6-policy james[R1-GigabitEthernet0/1]quitR2:[R2]acl ipv6 advanced 3000[R2-acl-ipv6-adv-3000]rule 0 permit ipv6 source 3::/64 destination 1::/64 [R2-acl-ipv6-adv-3000]quit[R2]ike keychain james[R2-ike-keychain-james]pre-shared-key address ipv6 2::1 key simple james [R2-ike-keychain-james]quit[R2]ike proposal 1[R2-ike-proposal-1]quit[R2]ike profile james[R2-ike-profile-james]keychain james[R2-ike-profile-james]proposal 1[R2-ike-profile-james]local-identity address ipv6 2::1[R2-ike-profile-james]match remote identity address ipv6 2::1 64[R2-ike-profile-james]quit[R2]ipsec transform-set james[R2-ipsec-transform-set-james]protocol esp[R2-ipsec-transform-set-james]encapsulation-mode tunnel[R2-ipsec-transform-set-james]esp authentication-algorithm md5 [R2-ipsec-transform-set-james]esp encryption-algorithm des-cbc [R2-ipsec-transform-set-james]quit[R2]ipsec ipv6-policy james 1 isakmp[R2-ipsec-ipv6-policy-isakmp-james-1]security acl ipv6 3000[R2-ipsec-ipv6-policy-isakmp-james-1]transform-set james[R2-ipsec-ipv6-policy-isakmp-james-1]ike-profile james[R2-ipsec-ipv6-policy-isakmp-james-1]remote-address ipv6 2::1 [R2-ipsec-ipv6-policy-isakmp-james-1]quit[R2]int gi 0/1[R2-GigabitEthernet0/1]ipsec apply ipv6-policy james[R2-GigabitEthernet0/1]quit第二阶段测试:查看R1的IPSEC显示信息:查看R2的IPSEC显示信息:物理机依然能PING通SW1:SW1也可以PING通物理机:至此,IPV6之IPSEC预共享密钥典型组网配置案例已完成!。

华为AR系列路由器01-08组播路由管理(IPv6)配置8组播路由管理(IPv6)配置关于本章设备可同时维护多个IPv6组播路由协议,通过控制平⾯与转发平⾯之间的信息交互,控制IPv6组播路由和转发。

8.1 组播路由管理简介(IPv6)介绍组播路由管理的定义和⽬的。

8.2 组播路由管理(IPv6)原理描述介绍组播路由管理中各个功能的实现原理。

8.3 配置组播路由管理(IPv6)任务概览通过IPv6组播转发表,整个IPv6⽹络建⽴了⼀条以组播源为根,组成员为叶⼦的⼀点到多点的转发路径。

同时设备提供了⼀系列IPv6组播路由管理功能,实现组播转发路径的控制与维护。

8.4 组播路由管理(IPv6)配置注意事项介绍配置组播路由管理(IPv6)的注意事项。

8.5 组播路由管理(IPv6)缺省配置介绍缺省情况下,组播路由管理(IPv6)的配置信息。

8.6 配置IPv6组播负载分担通过配置IPv6组播负载分担,可以改变设备RPF检查时若存在多条等价路由只选取⼀条RPF路由的规则。

8.7 配置IPv6组播转发边界通过配置IPv6组播转发边界,可以限制组播报⽂转发范围。

8.8 配置IPv6组播转发表控制参数在IPv6组播路由与转发中,IPv6组播转发表直接控制组播报⽂的转发。

通过配置IPv6组播转发表控制参数,间接的就控制了组播报⽂的转发。

8.9 维护组播路由管理(IPv6)组播路由管理(IPv6)的维护包括:清除IPv6组播转发表项和路由表项、监控IPv6组播路由和转发状况。

8.10 组播路由管理(IPv6)常见配置错误介绍常见配置错误及定位思路。

8.1 组播路由管理简介(IPv6)介绍组播路由管理的定义和⽬的。

定义组播路由管理(Multicast Route Management)主要介绍如何创建或更改组播路由来控制组播报⽂的转发,以及组播转发路径的检测和维护。

⽬的组播路由和转发与单播路由和转发类似,⾸先每个组播路由协议都各⾃建⽴并维护了⼀张协议路由表。

路由器转发ipv6分组的过程一、IPv6基础知识IPv6是Internet Protocol version 6的缩写,是互联网协议的下一代标准。

与IPv4相比,IPv6具有更大的地址空间、更好的安全性和可扩展性。

IPv6地址由128位二进制数字组成,分为8个16位的块,每个块用冒号分隔。

例如:2001:0db8:85a3:0000:0000:8a2e:0370:7334。

二、路由器转发IPv6分组的过程1. IPv6分组格式IPv6分组包括头部和数据两部分。

头部包含源地址、目标地址等信息。

数据部分则是上层协议传输的数据。

2. 路由表查找路由器在转发IPv6分组时,需要查找路由表来确定下一跳路由器或直接交付目标主机。

路由表中存储了网络中各个子网之间的关系以及到达目标主机所需经过的路径。

3. 下一跳选择当路由器查找到目标主机所在网络后,需要选择一个下一跳路由器将数据包发送到目标网络中。

这个选择过程通常会考虑多种因素,如距离、带宽等。

4. 路径MTU发现路径MTU(Maximum Transmission Unit)指网络中最大传输单元的大小。

在IPv6网络中,路由器可以通过路径MTU发现机制确定数据包可以传输的最大大小,以避免分片和重组带来的性能损失。

5. 转发当路由器确定了下一跳路由器后,就会将IPv6分组转发到该路由器。

转发过程中,路由器会根据目标地址和源地址进行转换,并将数据包发送到下一跳路由器或目标主机。

6. ICMPv6协议ICMPv6(Internet Control Message Protocol version 6)是IPv6网络中的控制协议,用于传递错误信息、状态信息等。

当IPv6分组无法到达目标主机时,ICMPv6会向源主机回送一个错误消息。

7. IPv6安全性IPv6具有更好的安全性,支持IPSec协议对数据进行加密和认证。

IPv6还支持防火墙、入侵检测等安全措施来保护网络安全。

随着IPv4地址逐渐耗尽,IPv6替代的趋势越来越明显。

IPv6不仅拥有几乎无限的地址资源,而且在地址自动配置、应用安全性、移动性、VoIP等应用的服务质量方面都具有优势。

目前,纯IPv6网络不仅在教育网中进行了普及,而且许多企业内部的Intranet网络也都采用了IPv6部署。

H3C WLAN设备已全面支持IPv4和IPv6双栈协议,能够满足不同场景的IPv6部署和应用需求,符合运营商或企业从IPv4到IPv6的迁移过程需要。

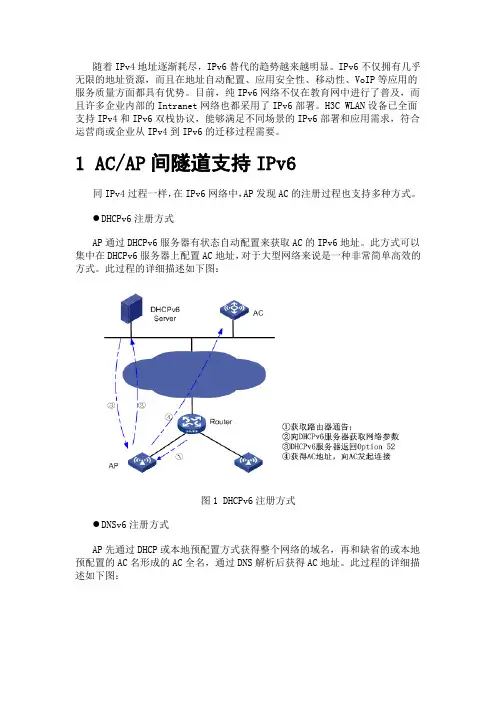

1 AC/AP间隧道支持IPv6同IPv4过程一样,在IPv6网络中,AP发现AC的注册过程也支持多种方式。

●DHCPv6注册方式AP通过DHCPv6服务器有状态自动配置来获取AC的IPv6地址。

此方式可以集中在DHCPv6服务器上配置AC地址,对于大型网络来说是一种非常简单高效的方式。

此过程的详细描述如下图:图1 DHCPv6注册方式●DNSv6注册方式AP先通过DHCP或本地预配置方式获得整个网络的域名,再和缺省的或本地预配置的AC名形成的AC全名,通过DNS解析后获得AC地址。

此过程的详细描述如下图:图2 AP通过DHCPv6+DNSv6方式发现AC●组播地址注册方式通过本地链路组播地址发现AC,适用于AP和AC在同一子网的情况。

AP直接发送组播发现请求报文,AC收到发现请求报文后回应发现响应报文,从而AP 获得AC信息。

●静态配置IPv6地址注册方式静态配置AC IPv6地址适用于小的分支机构,常常是为了省去DHCP和DNS 服务器。

图3 为AP指定连接的AC2 支持IPv6报文的转发无论AC/AP间隧道是IPv4还是IPv6,AC都支持用户IPv6报文的转发,这对IPv4到IPv6演进过程是一个理想的网络部署。

在IPv4到IPv6演进过程中,一些企业会率先在企业网内部部署IPv6,而骨干网尚未来得及实施。

在这种情况下,利用AC/AP间隧道跨越骨干网,可以顺利在企业总部、分支机构和个人之间转发IPv6报文。

ipv6 组播规则IPv6组播规则IPv6组播是指将数据包从一个源主机发送到一组目标主机的通信方式。

在IPv6网络中,组播地址是一种特殊的地址类型,用于标识一个组播组。

组播通信可以有效地将信息同时发送给一组目标主机,节省了网络资源和带宽的消耗。

本文将介绍IPv6组播规则的相关内容。

一、IPv6组播地址IPv6组播地址是以ff00::/8开始的地址块。

其中,ff00::/12用于预留地址,ff01::/16用于接口本地组播地址,ff02::/16用于链路本地组播地址,ff05::/16用于站点本地组播地址,ff08::/16用于全局组播地址。

二、IPv6组播组每个IPv6组播地址都对应一个组播组。

组播组是指一组具有共同兴趣的主机,它们共享一个组播地址用于通信。

组播组的成员可以动态地加入或退出,以满足不同的通信需求。

三、IPv6组播传输IPv6组播传输采用的是数据报传输方式。

源主机将数据报发送到组播地址,路由器将数据报复制并转发到与组播组相关的接口上,然后目标主机通过加入组播组的方式接收数据报。

四、IPv6组播路由IPv6组播路由是保证组播数据传输的关键。

路由器在网络中负责转发组播数据报,它们使用组播路由协议来维护组播转发表,记录组播组的成员和相关接口。

五、IPv6组播协议IPv6组播协议是指用于组播通信的协议。

常见的IPv6组播协议有Internet组管理协议(IGMP)和协议无关组管理协议(MLD)。

IGMP用于IPv4网络,MLD用于IPv6网络。

它们的作用是使主机和路由器能够感知组播数据流,并进行相应的处理。

六、IPv6组播范围IPv6组播范围指的是组播数据报的传输范围。

IPv6组播地址根据其范围可以分为接口本地范围、链路本地范围、站点本地范围和全局范围。

不同范围的组播地址具有不同的传输特性。

七、IPv6组播应用IPv6组播在许多应用场景中发挥着重要作用。

例如,多媒体会议、视频直播、流媒体传输等都需要使用组播技术来实现高效的数据传输。

组网说明:本案例采用H3C HCL模拟器来模拟IPV6 PPPOE宽带拨号典型组网配置。

其中R1为PPPOE 客户端,R2为PPPOE服务器.要求R1通过宽带拨号链接后,终端能接入网络!配置思路:1、按照网络拓扑图正确配置IP地址2、R1配置为PPPOE客户端3、R2配置为PPPOE服务器配置过程:R2:<H3C>sysSystem View: return to User View with Ctrl+Z.[H3C]sysname R2[R2]local-user ninglihua class networkNew local user added.[R2-luser-network-ninglihua]password simple ninglihua[R2-luser-network-ninglihua]service-type ppp[R2-luser-network-ninglihua]quit[R2]domain name system[R2-isp-system]authentication ppp local[R2-isp-system]quit[R2]int loopback 0[R2-LoopBack0]ipv6 address 3::1 64[R2-LoopBack0]quit[R2]ipv6 prefix 1 2::/64[R2]int Virtual-Template 1[R2-Virtual-Template1]ipv6 address 2::1 64[R2-Virtual-Template1]ppp authentication-mode pap domain system [R2-Virtual-Template1]remote address pool 1[R2-Virtual-Template1]quit[R2]int gi 0/1[R2-GigabitEthernet0/1]pppoe-server bind virtual-template 1[R2-GigabitEthernet0/1]quitR1:<H3C>sysSystem View: return to User View with Ctrl+Z.[H3C]sysname R1[R1]dialer-group 1 rule ip permit[R1]int Dialer 1[R1-Dialer1]ipv6 address auto[R1-Dialer1]dialer bundle enable[R1-Dialer1]dialer-group 1[R1-Dialer1]ppp pap local-user ninglihua password simple ninglihua [R1-Dialer1]dialer timer idle 0[R1-Dialer1]quit[R1]int gi 0/0[R1-GigabitEthernet0/0]ipv6 address 1::1 64[R1-GigabitEthernet0/0]quit[R1]int gi 0/1[R1-GigabitEthernet0/1]pppoe-client dial-bundle-number 1[R1-GigabitEthernet0/1]quit[R1]ipv6 route-static :: 0 Dialer 1测试:查看R1宽带连接后获取的IPV6地址:查看R1的PPPOE显示信息:查看R2的PPPOE连接信息:物理机填写IPV6地址:根据R1获取到的IPV6地址,在R2添加路由:[R2]ipv6 route-static :: 0 2::8800:DDDE:100:0物理机能PING通R2的loopback0地址:至此,IPV6之PPPOE宽带拨号典型组网配置案例2已完成!。

组网说明:本案例采用H3C HCL模拟器来模拟IPV6 VRRP典型组网配置。

为了确保网络的冗余,将SW2和SW3开启VRRP作为网关冗余。

SW2为主设备,SW3为备用设备。

SW2、SW3与R1的互联采用ospfv3路由协议互通。

当断开SW2的GI1/0/2上联口是,物理机能走SW3方向去往R1。

配置思路:1、按照网络拓扑图正确配置IP地址和VLAN划分2、SW2和SW3配置VRRP3、SW2配置track,方便VRRP的检测与切换4、SW2、SW3、R1运行OSPFv3路由协议配置过程:SW1:<H3C>sysSystem View: return to User View with Ctrl+Z.[H3C]sysname SW1[SW1]vlan 10[SW1-vlan10]quit[SW1]int gi 1/0/3[SW1-GigabitEthernet1/0/3]port link-type access[SW1-GigabitEthernet1/0/3]port access vlan 10[SW1-GigabitEthernet1/0/3]quit[SW1]int range gi 1/0/1 to gi 1/0/2[SW1-if-range]port link-type trunk[SW1-if-range]undo port trunk permit vlan 1[SW1-if-range]port trunk permit vlan 10[SW1-if-range]quit[SW1]ip unreachables enable[SW1]ip ttl-expires enable[SW1]ipv6 unreachables enableSW2:<H3C>sysSystem View: return to User View with Ctrl+Z.[H3C]sysname SW2[SW2]vlan 10[SW2-vlan10]quit[SW2]int range gi 1/0/1 gi 1/0/3[SW2-if-range]port link-type trunk[SW2-if-range]undo port trunk permit vlan 1[SW2-if-range]port trunk permit vlan 10[SW2-if-range]quit[SW2]int vlan 10[SW2-Vlan-interface10]ipv6 address fe80::2 link-local[SW2-Vlan-interface10]vrrp ipv6 vrid 1 virtual-ip fe80::1 link-local [SW2-Vlan-interface10]vrrp ipv6 vrid 1 priority 120[SW2-Vlan-interface10]vrrp ipv6 vrid 1 track 1 priority reduced 30 [SW2-Vlan-interface10]ipv6 address 3::1 64[SW2-Vlan-interface10]ospfv3 1 area 0[SW2-Vlan-interface10]quit[SW2]track 1 interface GigabitEthernet 1/0/2[SW2-track-1]quit[SW2]int LoopBack 0[SW2-LoopBack0]ip address 1.1.1.1 32[SW2-LoopBack0]quit[SW2]ospfv3 1[SW2-ospfv3-1]import-route direct[SW2-ospfv3-1]router-id 1.1.1.1[SW2-ospfv3-1]silent-interface Vlan-interface 10[SW2-ospfv3-1]quit[SW2]int gi 1/0/2[SW2-GigabitEthernet1/0/2]port link-mode route[SW2-GigabitEthernet1/0/2]des <connect to R1>[SW2-GigabitEthernet1/0/2]ipv6 address 1::1 64[SW2-GigabitEthernet1/0/2]ospfv3 1 area 0[SW2-GigabitEthernet1/0/2]quit[SW2]ip unreachables enable[SW2]ip ttl-expires enable[SW2]ipv6 unreachables enableSW3:<H3C>sysSystem View: return to User View with Ctrl+Z.[H3C]sysname SW3[SW3]int loopback 0[SW3-LoopBack0]ip address 2.2.2.2 32[SW3-LoopBack0]quit[SW3]vlan 10[SW3-vlan10]quit[SW3]int range gi 1/0/1 gi 1/0/3[SW3-if-range]port link-type trunk[SW3-if-range]undo port trunk permit vlan 1[SW3-if-range]port trunk permit vlan 10[SW3-if-range]quit[SW3]int vlan 10[SW3-Vlan-interface10]ipv6 address fe80::3 link-local[SW3-Vlan-interface10]vrrp ipv6 vrid 1 virtual-ip fe80::1 link-local [SW3-Vlan-interface10]ipv6 address 3::2 64[SW3-Vlan-interface10]ospfv3 1 area 0[SW3-GigabitEthernet1/0/2]ospfv3 cost 200[SW3-Vlan-interface10]quit[SW3]ospfv3 1[SW3-ospfv3-1]silent-interface Vlan-interface 10[SW3-ospfv3-1]import-route direct[SW3-ospfv3-1]router-id 2.2.2.2[SW3-ospfv3-1]quit[SW3]int gi 1/0/2[SW3-GigabitEthernet1/0/2]port link-mode route[SW3-GigabitEthernet1/0/2]des <connect to R1>[SW3-GigabitEthernet1/0/2]ipv6 address 2::1 64[SW3-GigabitEthernet1/0/2]ospfv3 1 area 0[SW3-GigabitEthernet1/0/2]quit[SW3]ip unreachables enable[SW3]ip ttl-expires enable[SW3]ipv6 unreachables enableR1:<H3C>sysSystem View: return to User View with Ctrl+Z. [H3C]sysname R1[R1]int loopback 0[R1-LoopBack0]ip address 3.3.3.3 32[R1-LoopBack0]quit[R1]int loopback 1[R1-LoopBack1]ipv6 address 4::1 64[R1-LoopBack1]ospfv3 1 area 0[R1-LoopBack1]quit[R1]ospfv3 1[R1-ospfv3-1]router-id 3.3.3.3[R1-ospfv3-1]import-route direct[R1-ospfv3-1]quit[R1]int gi 0/0[R1-GigabitEthernet0/0]des <connect to SW2> [R1-GigabitEthernet0/0]ipv6 address 1::2 64 [R1-GigabitEthernet0/0]ospfv3 1 area 0[R1-GigabitEthernet0/0]quit[R1]int gi 0/1[R1-GigabitEthernet0/1]des <connect to SW3> [R1-GigabitEthernet0/1]ipv6 address 2::2 64 [R1-GigabitEthernet0/1]ospfv3 1 area 0[R1-GigabitEthernet0/1]quit[R1]ip unreachables enable[R1]ip ttl-expires enable[R1]ipv6 unreachables enable查看SW2的VRRP显示信息为master:查看SW3的VRRP显示信息为backup:查看SW2的OSPF邻居信息:查看SW3的OSPF邻居信息:查看R1的OSPF邻居信息:查看SW2的路由表:[SW2]dis ipv6 routing-tableDestinations : 10 Routes : 10Destination: ::1/128 Protocol : Direct NextHop : ::1 Preference: 0 Interface : InLoop0 Cost : 0Destination: 1::/64 Protocol : DirectNextHop : :: Preference: 0 Interface : GE1/0/2 Cost : 0Destination: 1::1/128 Protocol : Direct NextHop : ::1 Preference: 0 Interface : InLoop0 Cost : 0Destination: 2::/64 Protocol : O_INTRA NextHop : FE80::867D:FF:FE9A:405 Preference: 10 Interface : GE1/0/2 Cost : 2Destination: 3::/64 Protocol : Direct NextHop : :: Preference: 0 Interface : Vlan10 Cost : 0Destination: 3::1/128 Protocol : Direct NextHop : ::1 Preference: 0 Interface : InLoop0 Cost : 0Destination: 4::/64 Protocol : O_ASE2 NextHop : FE80::867D:FF:FE9A:405 Preference: 150 Interface : GE1/0/2 Cost : 1Destination: 4::1/128 Protocol : O_INTRA NextHop : FE80::867D:FF:FE9A:405 Preference: 10 Interface : GE1/0/2 Cost : 1Destination: FE80::/10 Protocol : Direct NextHop : :: Preference: 0 Interface : InLoop0 Cost : 0Destination: FF00::/8 Protocol : Direct NextHop : :: Preference: 0 Interface : NULL0 Cost : 0 [SW2]查看SW3的路由表:[SW3]dis ipv6 routing-tableDestinations : 10 Routes : 10Destination: ::1/128 Protocol : Direct NextHop : ::1 Preference: 0 Interface : InLoop0 Cost : 0Destination: 1::/64 Protocol : O_INTRA NextHop : FE80::867D:FF:FE9A:406 Preference: 10 Interface : GE1/0/2 Cost : 201Destination: 2::/64 Protocol : Direct NextHop : :: Preference: 0 Interface : GE1/0/2 Cost : 0Destination: 2::1/128 Protocol : Direct NextHop : ::1 Preference: 0 Interface : InLoop0 Cost : 0Destination: 3::/64 Protocol : Direct NextHop : :: Preference: 0 Interface : Vlan10 Cost : 0Destination: 3::2/128 Protocol : Direct NextHop : ::1 Preference: 0 Interface : InLoop0 Cost : 0Destination: 4::/64 Protocol : O_ASE2 NextHop : FE80::867D:FF:FE9A:406 Preference: 150 Interface : GE1/0/2 Cost : 1Destination: 4::1/128 Protocol : O_INTRA NextHop : FE80::867D:FF:FE9A:406 Preference: 10 Interface : GE1/0/2 Cost : 200Destination: FE80::/10 Protocol : Direct NextHop : :: Preference: 0 Interface : InLoop0 Cost : 0Destination: FF00::/8 Protocol : Direct NextHop : :: Preference: 0 Interface : NULL0 Cost : 0 [SW3]查看R1的路由表:[R1]dis ipv6 routing-tableDestinations : 10 Routes : 11Destination: ::1/128 Protocol : DirectNextHop : ::1 Preference: 0 Interface : InLoop0 Cost : 0Destination: 1::/64 Protocol : Direct NextHop : :: Preference: 0 Interface : GE0/0 Cost : 0Destination: 1::2/128 Protocol : Direct NextHop : ::1 Preference: 0 Interface : InLoop0 Cost : 0Destination: 2::/64 Protocol : Direct NextHop : :: Preference: 0 Interface : GE0/1 Cost : 0Destination: 2::2/128 Protocol : Direct NextHop : ::1 Preference: 0 Interface : InLoop0 Cost : 0Destination: 3::/64 Protocol : O_INTRA NextHop : FE80::867C:9AFF:FE0A:207 Preference: 10 Interface : GE0/0 Cost : 2Destination: 3::/64 Protocol : O_INTRA NextHop : FE80::867C:9FFF:FEF2:307 Preference: 10 Interface : GE0/1 Cost : 2Destination: 4::/64 Protocol : Direct NextHop : :: Preference: 0 Interface : Loop1 Cost : 0Destination: 4::1/128 Protocol : Direct NextHop : ::1 Preference: 0 Interface : InLoop0 Cost : 0Destination: FE80::/10 Protocol : Direct NextHop : :: Preference: 0 Interface : InLoop0 Cost : 0Destination: FF00::/8 Protocol : Direct NextHop : :: Preference: 0 Interface : NULL0 Cost : 0[R1]物理机设置IPV6地址:物理机能PING通4::1路由追踪,走SW2方向去往4::1关闭SW2的GI 1/0/2端口:[SW2]int gi 1/0/2[SW2-GigabitEthernet1/0/2]shutdown查看SW2和SW3的VRRP状态:SW2的VRRP状态为backupSW3的VRRP状态为main此时物理机依然可以PING通4::1使用trecert -d 4::1,物理机去往4::1已经走SW3方向:至此,IPV6之VRRP典型组网配置案例已完成!。

命令手册 IP业务分册 IPv6单播策略路由目录目录第1章 IPv6单播策略路由配置命令........................................................................................1-11.1 IPv6单播策略路由配置命令...............................................................................................1-11.1.1 apply default output-interface..................................................................................1-11.1.2 apply destination-based-forwarding........................................................................1-21.1.3 apply ipv6-address default next-hop.......................................................................1-21.1.4 apply ipv6-address next-hop...................................................................................1-31.1.5 apply ipv6-precedence............................................................................................1-41.1.6 apply output-interface..............................................................................................1-51.1.7 display ipv6 config policy-based-route....................................................................1-61.1.8 display ipv6 policy-based-route...............................................................................1-71.1.9 display ipv6 policy-based-route setup.....................................................................1-71.1.10 display ipv6 policy-based-route statistics..............................................................1-81.1.11 if-match acl6..........................................................................................................1-91.1.12 if-match packet-length.........................................................................................1-101.1.13 ipv6 local policy-based-route...............................................................................1-111.1.14 ipv6 policy-based-route (interface view).............................................................1-121.1.15 ipv6 policy-based-route (System view)...............................................................1-121.1.16 reset ipv6 policy-based-route statistics...............................................................1-14本文中标有“请以实际情况为准”的特性描述,表示各型号对于此特性的支持情况可能不同,本节将对此进行说明。

目录1 IPv6静态路由配置.............................................................................................................................1-11.1 IPv6静态路由简介.............................................................................................................................1-11.1.1 IPv6静态路由属性及功能.......................................................................................................1-11.1.2 IPv6缺省路由.........................................................................................................................1-11.2 配置IPv6静态路由.............................................................................................................................1-11.2.1 配置准备.................................................................................................................................1-11.2.2 配置IPv6静态路由..................................................................................................................1-21.3 IPv6静态路由显示和维护..................................................................................................................1-21.4 IPv6静态路由典型配置举例..............................................................................................................1-21 IPv6静态路由配置本章所指的路由器代表了一般意义下的路由器,以及运行了路由协议的三层交换机。