第11章 网络安全

- 格式:ppt

- 大小:2.00 MB

- 文档页数:56

第一章:网络安全概述:1、什么是网络安全?P2答:网络安全是指保护网络系统中的软件、硬件及信息资源,使之免受偶然或恶意的破坏、篡改和漏露,保证网络系统的正常运行、网络服务不中断。

2、网络安全具备哪五个方面特征?P2答:可用性、机密性、完整性、可靠性、不可抵赖性。

3、基本的安全威胁有哪些,主要的渗入威胁有哪些,主要的植入威胁有哪些。

P2答:基本安全威胁包括:故意威胁和偶然威胁,故意威胁又可分为被动威胁和主动威胁。

另外网络威胁还可以分为渗入威胁和植入威胁,主要的渗入威胁有:假冒、旁路控制、授权侵犯。

主要的植入威胁有:特洛伊木马、陷门。

4、国际标准化组织定义的五种基本的网络安全服务。

P14~15 答:认证服务、访问控制、数据机密性服务、数据完整性服务、抗否认服务。

5、最常用的认证方式是什么。

用户帐号/口令)P66、制定网络安全策略时应遵循哪些基本原则?如何理解这些原则?制定安全策略的原则。

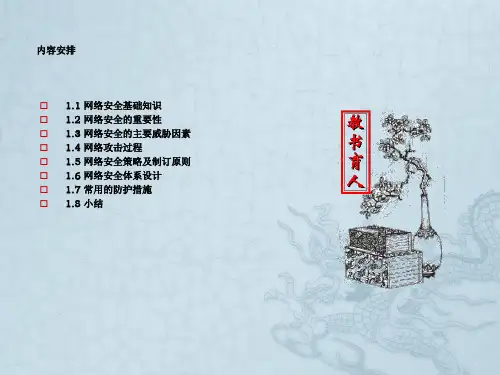

答:(1)可用性原则:安全策略的制定是为了保证系统的安全,但不能因此而影响网络的使用性能。

(2)可靠性原则:保障系统安全可靠地运行,是安全策略的最终目标。

(3)动态性原则:安全策略是在一定时期采取的安全措施,安全策略应有较好的弹性和可扩充性。

(4)系统性原则:制定安全策略时,应全面、详尽地分析系统的安全需求,预测可能面临的安全风险,形成一个系统的、全方位的安全策略。

(5)后退性原则:安全策略应该是多层次、多方位的。

使用几个易于实现的策略来保护网络,比使用一个单独复杂的策略更加合理。

7、OSI参考模型是国际标准化组织制定的一种概念框架。

P12 8、应用层是用户与网络的接口,它直接为网络用户和应用程序提供各种网络服务。

P13第3、4章:密码学基础、应用1、信息安全的核心技术。

密码学是实现认证、加密、访问控制最核心的技术。

P502、什么是基于密钥的算法,基于密钥的算法分为哪两类?P52 答:密码体制的加密、解密算法是公开的,密钥是保密的,密码系统的安全性仅依赖于密钥的安全性,这样的算法称为基于密钥的算法。

第1章网络安全概论(1) 计算机网络安全是一门涉及、、、通信技术、应用数学、密码技术、信息论等多学科的综合性学科。

答案: 计算机科学、网络技术、信息安全技术(2) 网络安全的 5 大要素和技术特征,分别是 ______、______、______、______、______。

答案: 机密性、完整性、可用性、可控性、不可否认性(3) 计算机网络安全所涉及的内容包括是、、、、等五个方面。

答案: 实体安全、运行安全、系统安全、应用安全、管理安全(4) 网络信息安全保障包括、、和四个方面。

(5) 网络安全关键技术分为、、、、、、和八大类。

(6) 网络安全技术的发展具有、、、的特点。

(7) TCSEC是可信计算系统评价准则的缩写,又称网络安全橙皮书,将安全分为、、和文档四个方面。

(8)通过对计算机网络系统进行全面、充分、有效的安全评测,能够快速查出、、。

答案:(4) 信息安全策略、信息安全管理、信息安全运作和信息安全技术(5) 身份认证、访问管理、加密、防恶意代码、加固、监控、审核跟踪和备份恢复(6) 多维主动、综合性、智能化、全方位防御(7) 安全政策、可说明性、安全保障(8) 网络安全隐患、安全漏洞、网络系统的抗攻击能力第2章网络安全技术基础2. 填空题(1)应用层安全分解成、、的安全,利用各种协议运行和管理。

解答:(1)网络层、操作系统、数据库、TCP/IP(2)安全套层SSL协议是在网络传输过程中,提供通信双方网络信息的性和性,由和两层组成。

解答:(2)保密性、可靠性、SSL 记录协议、SSL握手协议(3)OSI/RM开放式系统互连参考模型七层协议是、、、、、、。

解答:物理层、数据链路层、网络层、传输层、会话层、表示层、应用层(4)ISO对OSI规定了、、、、五种级别的安全服务。

解答: 对象认证、访问控制、数据保密性、数据完整性、防抵赖(5)一个VPN连接由、和三部分组成。

一个高效、成功的VPN具有、、、四个特点。

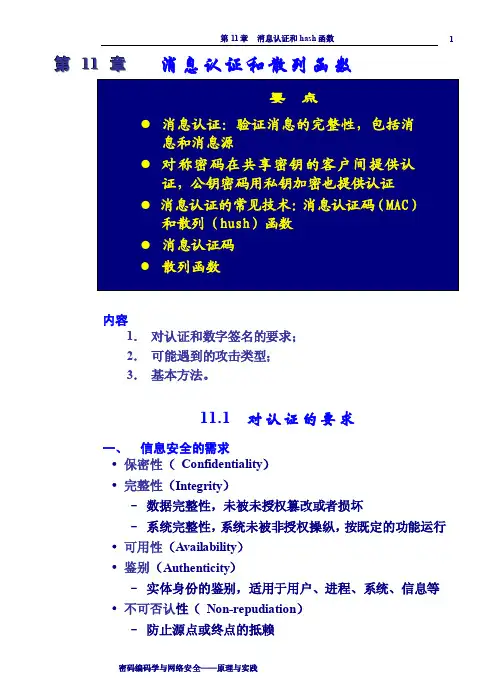

第11章消息认证和散列函数内容1.对认证和数字签名的要求;2.可能遇到的攻击类型;3.基本方法。

11.1对认证的要求一、信息安全的需求•保密性(Confidentiality)•完整性(Integrity)–数据完整性,未被未授权篡改或者损坏–系统完整性,系统未被非授权操纵,按既定的功能运行•可用性(Availability)•鉴别(Authenticity)–实体身份的鉴别,适用于用户、进程、系统、信息等•不可否认性(Non-repudiation)–防止源点或终点的抵赖•……归纳:1.消息认证:2.数字签名11.2认证函数一、功能(两层)1.下层:产生认证符的函数2.上层:将函数作为原语验证消息的真实性二、函数类型1.消息加密:密文作为认证符2.消息认证码(MAC):是消息和密钥的公开函数,产生定长的认证符3.Hash函数:是消息的公开函数,将任意长的消息映射为定长的Hash值,作为认证符11.2.1 消息加密●消息的自身加密可以作为一个认证的度量●对称密钥模式和公开密钥模式有所不同(一) 对称加密(1)作用:加密和认证(2)前提:明文具有可读性(3)困难:如明文为二进制文件或数字化X射线,攻击者可以发假消息●如何自动确定是否收到的密文可解密为可懂的明文?●一种解决办法是强制明文有某种结构(4)措施:错误检测码(帧校验序列、校验和,FCS):内部错误控制和外部错误控制(5)特点:A→B:C=E K(M)●提供保密性:只有A和B共享K;●提供认证只能发自A;传输中未被改变;需要某种数据组织形式/冗余;●不能提供数字签名接收方可以伪造消息;发送方可以否认消息。

(二) 公钥加密(1)(公钥)加密:保密性●提供保密性:●不提供认证,不保证真实性:(2)(私钥)加密:认证与签名●提供认证(明文要有某种结构以便区分真实的明文和随机的位串);●此时的加密结果即是签名;●不提供保密性。

(3)公钥加密:保密、认证与签名●用私钥签名,公钥加密●缺点:一次通信执行4次公钥算法11.2.2 消息认证码[1:234](一) 概述●消息认证码:使用一个密钥生成一个固定大小的小数据块,并加入到消息中,称为消息认证码(Message Authentication Code,MAC)或密码校验和(Cryptographic Chechsum)接收者可以确信消息M未被改变还可以确信消息来自所声称的发送者如果消息中包含顺序码(如HDLC,X.25,TCP),则接收者可以保证信息的正常顺序●特征:利用密钥生成一个固定长的(短)数据●假定:双方共享密钥K●类似于加密函数,但不需要可逆性,故从数学角度,比加密算法被攻击的弱点要少(二) 基本用法(a):认证●提供认证:只有A和B共享K(三) 基本用法(b):认证和保密——与明文有关的认证●提供认证:只有A和B共享K1●提供保密性:只有A和B共享K2(四) 基本用法(c):认证和保密——与密文有关的认证●提供认证:使用K1●提供保密性:使用K211.2.3 散列函数(一) (通过加密得到信息真实性的)问题●保密性与真实性是两个不同的概念●本质上,信息加密提供的是保密性而非真实性●加密代价大(公钥算法代价更大)●鉴别函数与保密函数的分离能提供功能上的灵活性●某些信息只需要真实性,不需要保密性广播的信息难以使用加密(信息量大)网络管理信息等只需要真实性政府/权威部门的公告(二) 概述●概念:hash码,也称为:哈希函数、hash值、消息摘要、数字指纹(Digitalfinger print)、压缩(Compression)函数、紧缩(Contraction )函数、数据鉴别码DAC(Dataauthentication code)、篡改检验码MDC(Manipulationdetection code)● H(M): 输入为任意长度的消息M; 输出为一个固定长度的散列值,称为消息摘要(MessageDigest)。