(18)第六章入侵检测共50页文档

- 格式:ppt

- 大小:675.00 KB

- 文档页数:25

![[信管网]信息安全技术第六章-入侵检测技术](https://uimg.taocdn.com/6186f17c1ed9ad51f01df2ce.webp)

入侵检测系统及部署一.什么是入侵检测系统?入侵检测系统(intrusion detection system,简称“IDS”),是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。

而IDS在应对对自身的攻击时,对其他传输的检测也会被抑制。

同时由于模式识别技术的不完善,IDS的高虚警率也是它的一大问题。

图 1 入侵检测系统二.入侵检测系统的主要功能IDS是计算机的监视系统,它通过实时监视系统,一旦发现异常情况就发出警告。

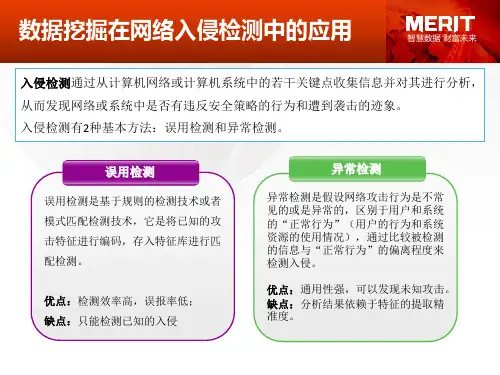

IDS 入侵检测系统以信息来源的不同和检测方法的差异分为几类:根据信息来源可分为基于主机IDS和基于网络的IDS,根据检测方法又可分为异常入侵检测和滥用入侵检测。

不同于防火墙,IDS入侵检测系统是一个监听设备,没有跨接在任何链路上,无须网络流量流经它便可以工作。

因此,对IDS的部署,唯一的要求是:IDS应当挂接在所有所关注流量都必须流经的链路上。

在这里,"所关注流量"指的是来自高危网络区域的访问流量和需要进行统计、监视的网络报文。

在如今的网络拓扑中,已经很难找到以前的HUB式的共享介质冲突域的网络,绝大部分的网络区域都已经全面升级到交换式的网络结构。

因此,IDS在交换式网络中的位置一般选择在尽可能靠近攻击源或者尽可能靠近受保护资源的位置。

[1]这些位置通常是:服务器区域的交换机上;Internet接入路由器之后的第一台交换机上;重点保护网段的局域网交换机上。

图 2 入侵检测系统的主要功能三.入侵检测系统的分类根据检测数据的采集来源,入侵检测系统可以分为:基于网络的入侵检测系统(NIDS) 和基于主机的入侵检测系统(HIDS)。

基于主机的入侵检测系统(HIDS):HIDS一般是基于代理的,即需要在被保护的系统上安装一个程序。

HIDS用于保护关键应用的服务器,实时监视可疑的连接、系统日志、非法访问的闯入等,并且提供对典型应用的监视。

教学内容第6章 入侵检测技术教材章节5教学周次教学课时9授课对象网络工程专业教学环境多媒体教室教学目标理解入侵检测系统的基本概念;了解检测的基本方法以及入侵检测的步骤;掌握一种入侵检测工具。

教学内容1.入侵检测的基本知识(包括:概念、与防火墙的关系、与扫描器的关系、入侵检测步骤等)。

2.入侵检测技术(包括:基本结构、类型、主要方法)。

3.入侵检测系统解决方案。

4.入侵检测系统主要产品。

教学重点1.入侵检测的基本概念。

2.入侵检测系统的工作原理。

3.入侵检测系统的布署。

教学难点入侵检测方法;入侵检测系统的布署。

教学过程本章分3次讲述,共9学时,讲授思路和过程如下:第1次:1.分析防火墙、扫描器等的应用范围,分析其局限性,引出入侵检测技术。

2.介绍入侵检测的概念、作用,分析与防火墙、扫描器的关系。

3.介绍入侵检测的步骤等。

第2次:1.介绍IDS基本结构,强调其控制台的作用。

2.介绍IDS的类型。

3.介绍IDS基本检测入侵的主要方法,重点介绍误用和异常两种方法。

4.通过实例介绍IDS的布署思路和方法。

5.简单介绍目前常用的比较有效的IDS产品。

6.分析使用状况,提出目前IDS的主要问题,研究发展趋势。

《网络安全技术》教案(第6章)作业与要求作业内容:1.分析入侵检测与防火墙的区别。

2.进行实验。

要求:1.记录实验过程和结果。

2.熟练使用IDS设备。

备注本提交文档内容与次序与实际讲课内容与次序有不一致的地方。

第6章入侵检测技术前面介绍了防火墙技术,事实上防火墙只是对网络上某个单一点起作用,而且也只能检查每个进出网络用户的合法性。

一旦攻击者攻破了防火墙,那么他就可以在网络内随意通行。

所以,防火墙技术是静态的安全防御技术,它不能解决动态的安全问题。

入侵检测技术是动态安全技术最核心的技术之一,本章将详细讨论入侵检测技术。

(以防火墙的局限性来说明单一产品的缺陷,引出安全防御措施需要不同产品的配合,最终引出入侵检测技术)6.1 入侵检测的基本知识安全是网络界一个永恒的话题,随着Internet的普及,网络的安全问题越来越突出。

第六章入侵检测系统的数据源系统安全与入侵检测[ 戴英侠P33]入侵检测系统的信息源:可以供入侵检测系统分析和处理的原始数据或中间数据,主要包括主机系统中的各类数据和网络中传输的数据包。

信息源可以分为三个层次:1.网络层:IP地址、端口号、顺序号、协议类型;网络实体名(如服务器名),校验和;设置选项,如IP的源路由等2.操作系统:命令、库、备份程序、登录程序以及其它核心子系统3.应用层:应用程序的日志记录一、入侵检测系统原理及构成入侵检测基本原理图基本的入侵检测系统需要解决两个问题:一是如何充分并可靠地提取描述行为特征的数据;二是如何根据特征数据,高效并准确地判定行为的性质。

二、基于主机的信息源主要包括:操作系统审计迹、系统日志和其他应用程序的日志在Windows NT系统中,审计迹被称为事件日志(Event Log)。

它收集3种类型的系统事件:操作系统事件、安全事件和应用事件。

可以根据事件的日志记录来识别和跟踪安全性事件、资源使用情况,以及系统和应用程序中发生的错误等。

1.应用程序日志记载应用程序运行方面的错误2.安全日志记录与安全性相关的事件,例如与资源使用有关的事件,还包括合法和非法的登录企图。

管理员可以指定将哪些事件记录在安全日志中:控制面板—〉管理工具—〉本地安全策略—〉本地安全设置—〉本地策略—〉审核策略3.系统日志包括由系统组件记录的事件,如启动时某个驱动程序加载失败等。

注意:安全性日志只能由系统管理员访问。

事件日志格式:1.类型:1)错误:重要问题,如数据丢失或功能丧失。

2)警告:不是非常重要但将来可能出现问题的事件。

如磁盘空间较小,则会记录一个警告。

3)信息:描述应用程序、驱动程序或服务的成功操作事件。

例如当成功地加载网络驱动程序时会记录一个信息事件。

4)成功审核:审核安全访问尝试成功。

例如,将用户成功登录到系统上的尝试作为“成功审核”事件记录下来。

5)失败审核:审核安全访问尝试失败。