airodump-ng 用法

- 格式:docx

- 大小:37.77 KB

- 文档页数:4

本文主要是针对无线网络的密码破解,使用平台linux 2.26.21.5 ,实现环境BACKTRACK 3 FINAL(USB),无线破解工具Aircrack-ng ,官方网站http://www.aircrack-ng .org ,Aircrack-ng系列工具也有windows 平台版本,但是本人的小黑的始终不能在win下抓包,所以只能弃win 从lin 了,另外win 下扫描到的AP 也比lin 下少了很多。

其实WIN 并不完整的支持TCP/IP 协议族,有些协议win 直接丢弃不用。

网络本来从一开始就是unix 的天下,win 只是在后来加入了网络的功能。

Aircrack-ng工具包有很多工具,我用到的工具主要有以下几个:airmon-ng 处理网卡工作模式airodump-ng 抓包aircrack-ng 破解aireplay-ng 发包,干扰另外还要用到以下linux 命令:ifconfig 查看修改网卡状态和参数macchanger 伪造MACiwconfig 主要针对无线网卡的工具(同ifconfig)iwlist 获取无线网络的更详细信息另外还有其他的linux 基本命令,我就不提示了。

具体破解步骤:1. 修改无线网卡状态:先down 掉2. 伪造无线网卡的MAC 地址:安全起见,减少被抓到的可能3. 修改网卡工作模式:进入Monitor状态,会产生一个虚拟的网卡4. 修改无线网卡状态:up5. 查看网络状态,记录下AP 的MAC 和本机的MAC ,确定攻击目标6. 监听抓包:生成.cap 或.ivs7. 干扰无线网络:截取无线数据包,发送垃圾数据包,用来获得更多的有效数据包8. 破解.cap 或.ivs ,获得WEP 密码,完成破解下面详细介绍一下各个命令的基本用法(参照命令的英文说明)1. ifconfig用来配置网卡,我们这里主要用来禁用和启用网卡:ifconfig ath0 downifconfig ath0 up禁用一下网卡的目的是为了下一步修改MAC 。

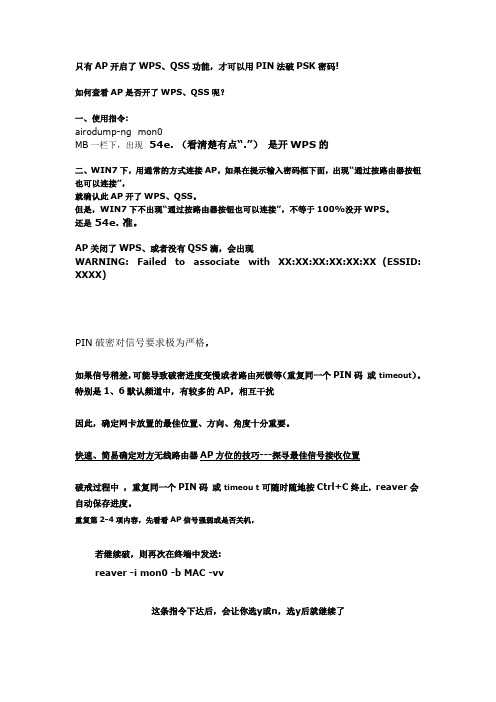

只有AP开启了WPS、QSS功能,才可以用PIN法破PSK密码!如何查看AP是否开了WPS、QSS呢?一、使用指令:airodump-ng mon0MB一栏下,出现54e. (看清楚有点“.”)是开WPS的二、WIN7下,用通常的方式连接AP,如果在提示输入密码框下面,出现“通过按路由器按钮也可以连接”,就确认此AP开了WPS、QSS。

但是,WIN7下不出现“通过按路由器按钮也可以连接”,不等于100%没开WPS。

还是54e. 准。

AP关闭了WPS、或者没有QSS滴,会出现WARNING: Failed to associate with XX:XX:XX:XX:XX:XX (ESSID: XXXX)PIN破密对信号要求极为严格,如果信号稍差,可能导致破密进度变慢或者路由死锁等(重复同一个PIN码或timeout)。

特别是1、6默认频道中,有较多的AP,相互干扰因此,确定网卡放置的最佳位置、方向、角度十分重要。

快速、简易确定对方无线路由器AP方位的技巧---探寻最佳信号接收位置破戒过程中,重复同一个PIN码或timeou t 可随时随地按Ctrl+C终止,reaver会自动保存进度。

重复第2-4项内容,先看看AP信号强弱或是否关机,若继续破,则再次在终端中发送:reaver -i mon0 -b MAC -vv这条指令下达后,会让你选y或n,选y后就继续了当reaver确定前4位PIN密码后,其工作完成任务进度数值将直接跳跃至90.9%以上,也就是说只剩余一千个密码组合了。

总共一万一千个密码。

如何保存破密进程呢:reave的进度表文件保存在1.3版:/etc/reaver/MAC地址.wpc1.4版:/usr/local/etc/reaver/MAC地址.wpc用资源管理器,手工将以MAC地址命名的、后辍为wpc的文件拷贝到U盘或硬盘中,下次重启动后,再手工复制到/etc/reaver/ 目录下即可。

伪造无线路由器错误信息来获取无线密码的方法前言:这篇文章出于我前段时间的一个想法,就是通过伪造无线路由器错误信息来欺骗机主,然后取得无线密码。

后来就不断地试验实践,最后成功了,就有了今天的这篇文章,高三比较忙,所以弄了这么久。

当然我不是为了教会大家破解别人的无线网络而写这篇文章,只是为了让大家了解无线网络的安全问题和交流技术,知道这种技术的原理,才能避免被攻击。

为了便于大多数读者理解,我尽量没有使用很多专业词汇,可能不够严谨,望见谅!本文使用了以下这些开源软件,在这里感谢这些软件的开发者:aircrack-ng: /dnsmasq: /dnsmasq/doc: /lighttpd: /php: /overview:首先简略地说说基本的思路,使用airodump-ng查看有那些客户端正在使用无线网络,然后通过aireplay-ng持续攻击某个AP,使该客户端保持可以搜索到自己的AP,但是又连接不上的状态。

这时我们就马上伪造一个SSID和该AP相同不加密的AP,因为普通的用户都是不懂技术的,正在和MM聊得欢,突然就断开了,这该多恼火~这样一般该机主就会下意识地点击连接我们这个伪造的AP,然后轻而易举地连接上了。

这时机主回到QQ,诶~怎么还是连接不上?然后就打开浏览器随便访问一个网络地址测试一下,这时我们就要让他打开事先准备好的网页,说他的AP出错误了云云,然后然他输入无线密码来重启无线路由器排除故障,他一着急,就输入了自己的无线密码啦~这时密码就会被提交到我们电脑上的php,然后php就把这个密码写入某个文件保存起来,哈哈!不费吹灰之力对吧?然后我们就停止对他AP的攻击,神不知鬼不觉地~机主见恢复正常了,就把这小插曲抛诸脑后啦!这里面也有一点社会工程学的意思。

相关的原理和细节我在后面慢慢和大家叙述。

本文以安装了xubuntu12.04.3的笔记本电脑为系统环境,前段时间我安装了xbuntu13.10,结果各种不稳定各种错误,在Hacking的时候居然在service里面找不到Network-manager,导致Hacking的时候网卡被关闭。

Reaver基本命令参数详解及应用2012-10-04 16:39:16| 分类:PC_net | 标签:|字号大中小订阅Reaver基本命令参数XiaoPanOS下:选择“终端”输入sudo thunar这里是为了取得超级权限,选择系统文件-usr-local-ect-reaveifconfig –a //确认你用哪一个网卡WLAN0或WLAN1airmon-ng start wlan0 //开启监听模式wash –i mon0 –C //查看开启wps的无线路由器airodump-ng mon0 //查看周边AP信息(抓包)reaver –i mon0 –b MAC –a –S –vv –d 3 –t 3 //开始穷举PIN码reaver –i mon0 –b MAC –a –S –vv –d 0 //加快速度为1秒reaver –i mon0 –b MAC –a –S –vv –p xxxx //从前4位PIN码开始reave的进度表文件保存在:1.3版:/etc/reaver/MAC地址.wpc1.4版:/usr/local/etc/reaver/MAC地址.wpcCDliunx下:选择“终端”输入sudo thunar这里是为了取得超级权限,选择系统文件-usr-local-ect-reaver-reaver必需的参数:-i, --interface=wlan Name of the monitor-mode interface to use //监视模式接口使用的名称-b, --bssid=mac BSSID of the target AP //目标AP的SSIDreaver可选参数:-m, --mac=mac MAC of the host system //主机系统的MAC-e, --essid=ssid ESSID of the target AP //目标AP的ESSID-c, --channel=channel Set the 802.11 channel for the interface (implies -f)//设置接口的802.11信道(意味着-f)-o, --out-file=file Send output to a log file [stdout] //输出发送到一个日志文件-s, --session=file Restore a previous session file //恢复以前的记录文件-C, --exec=command Execute the supplied command upon successful pin recovery //所提供的命令执行成功后,pin 恢复-D, --daemonize Daemonize reaver //守护进程reaver-a, --auto Auto detect the best advanced options for the target AP//自动检测目标AP的最先进的选项-f, --fixed Disable channel hopping //禁用信道跳频-5, --5ghz Use 5GHz 802.11 channels //使用5GHz的802.11信道-v, --verbose Display non-critical warnings (-vv for more) //显示非关键的警告(- VV更多)-q, --quiet Only display critical messages //仅显示重要消息-h, --help Show help //显示帮助reaver高级选项:-p, --pin=wps pin Use the specified 4 or 8 digit WPS pin //使用指定的4个或8个的pin WPS-d, --delay=seconds Set the delay between pin attempts [1] //设置pin尝试之间的延迟[1]-l, --lock-delay=seconds Set the time to wait if the AP locks WPS pin attempts [60]//设置等待的时间,如果AP锁定WPS PIN尝试[60]-g, --max-attempts=num Quit after num pin attempts //退出后NUM pin尝试-x, --fail-wait=seconds Set the time to sleep after 10 unexpected failures [0]//设定时间后进入休眠10[0]意外故障-r, --recurring-delay=xy Sleep for y seconds every x pin attempts //对每一个pin 码尝试Y秒-t, --timeout=seconds Set the receive timeout period [5] //设置接收超时时间[5] -T, --m57-timeout=seconds Set the M5M7 timeout period [0.20] //设置M5M7超时期[0.20]-A, --no-associate Do not associate with the AP (association must be done by another application)//不要与AP关联(协会必须由另一个应用程序进行)-N, --no-nacks Do not send NACK messages when out of order packets are received //不要发送NACK消息收到时,为了包出-S, --dh-small Use small DH keys to improve crack speed //使用小DH密钥,以提高PJ速度-L, --ignore-locks Ignore locked state reported by the target AP //忽略锁定状态的目标AP-E, --eap-terminate Terminate each WPS session with an EAP FAIL packet//终止每一个EAP失败包WPS的记录-n, --nack Target AP always sends a NACK [Auto] //目标AP发送一个NACK[自动]-w, --win7 Mimic a Windows 7 registrar [False] //模仿Windows 7的注册处处长[虚假]reaver 使用方法和技巧:reaver使用方法:reaver -i mon0 -b xx:xx:xx:xx:xx -a -S -vv -c 频道-i 监听后接口名称-b 目标mac地址-a 自动检测目标AP最佳配置-S 使用最小的DH key,可以提高PJ速度-vv 显示更多的非严重警告-d 即delay每穷举一次的闲置时间预设为1秒-c 频道-p PIN码四位或八位//可以用8位直接找到密码。

airodump-ng界面参数解释BSSID AP的MAC地址,如果在client section中BSSID显示为“(not associated)”,那么意味着该客户端没有和AP连接上。

这种unassociated状态下,它正在搜索能够连接上的APPWR网卡报告的信号水平,它主要取决与驱动,当信号值越高时说明你离AP或电脑越近。

如果一个BSSID的PWR是-1,说明网卡的驱动不支持报告信号水平。

如果是部分客户端的PWR为-1,那么说明该客户端不在你网卡能监听到的范围内,但是你能捕捉到AP发往该客户端的数据。

如果所有的客户端PWR值都为-1,那么说明网卡驱动不支持信号水平报告。

RXQ接收质量,它用过去10秒钟内成功接收到的分组(管理和数据帧)的百分比来衡量。

更详细的解释请看下面的注解。

Beacons AP发出的通告编号,每个接入点(AP)在最低速率(1M)时差不多每秒会发送10个左右的beacon,所以它们能在很远的地方就被发现。

#Data被捕获到的数据分组的数量(如果是WEP,则代表唯一IV的数量),包括广播分组。

#/s过去10秒钟内每秒捕获数据分组的数量CH信道号(从beacon中获取)MB AP所支持的最大速率,如果MB=11,它是802.11b,如果MB=22,它是802.11b+,如果更高就是802.11g。

后面的点(高于54之后)表明支持短前导码(short preamble)。

ENC使用的加密算法体系。

OPN=无加密,“WEP?”=WEP或者更高(没有足够的数据来选择(WEP与WPA/WPA2)),WEP(没有问号)表明静态或动态WEP,如果出现TKIP或CCMP,那么就是WPA/WPA2。

CIPHER检测到的加密算法,CCMP,WRAAP,TKIP,WEP,WEP40或者WEP104中的一个。

典型的来说(不是一定的),TKIP与WPA结合使用,CCMP与WPA2结合使用。

如果密钥索引值(key index)大于0,显示为WEP40。

airodump-ng使⽤⼿册选项: -i, --ivs 捕捉WEP加密的包,忽略出IV之外的所有的包,保存为.ivs格式 airodump-ng wls35u1 -i -w captures airodump-ng wls35u1 --i --write captures -g, --gpsd 捕捉包中带有的gps坐标信息 airodump-ng wls35u1 --gpsd -w <prefix>, --write <prefix> 将捕获的包写⼊⽂件,默认有四种格式 .cap, .csv, .kismet.csv, xml。

保存的默认路径是当前路径,prefix为⽂件前缀。

airodump-ng wls35u1 -w /home/captures airodump-ng wls35u1 --write /home/captures -e, --beacons 记录所有捕获到的信标,不加的情况只记录⼀个 -u <secs>, --update <secs> 适⽤于CPU处理能⼒较低的情况,设定屏幕显⽰的刷新间隔 airodump-ng wls35u1 -u 2 airodump-ng wls35u1 --update 2 --showack 显⽰握⼿包信息 -h 隐藏不在条件内的握⼿包信息 --berlin <secs> 如果AP或客户端的数据在secs时间内没有收到,从显⽰中除去。

默认是120s airodump-ng wls35u1 --berlin 15 -c <channel>[,<channel>[,...]], --channel <channel>[,<channel>[,...]] 按特定的信道跳跃,捕获数据包 airodump-ng wls35u1 -c 3 airodump-ng wls35u1 -c 3,2,4-5,7-11 -b <abg>, --band <abg> 按特定的信道规则跳跃,捕获数据包 a为: 36, 40, 44, 48, 52, 56, 60, 64, 100, 104, 108, 112, 116, 120, 124, 128, 132, 136, 140, 149, 153, 157, 161, 184, 188, 192, 196, 200, 204, 208, 212, 216,0 bg为: 1, 7, 13, 2, 8, 3, 14, 9, 4, 10, 5, 11, 6, 12, 0 abg为: 1, 7, 13, 2, 8, 3, 14, 9, 4, 10, 5, 11, 6, 12, 36, 40, 44, 48, 52, 56, 60, 64, 100, 104, 108, 112, 116, 120, 124, 128, 132, 136, 140, 149, 153, 157, 161, 184, 188, 192, 196, 200, 204, 208, 212, 216,0 airodump-ng wls35u1 -b abg airodump-ng wls35u1 --band abg -s <method>, --cswitch <method> 在多张⽹卡进⾏捕获时,规定各信道的跳跃⽅式: 0 (FIFO, default value) 1 (Round Robin) 2 (Hop on last) airodump-ng wls35u1,wls35u2 -s 0 airodump-ng wls35u1,wls35u2 --cswitch 0 -r <file> 从pcap⽂件中读取数据捕获 airodump-ng wls35u1 -r captures.cap -x <msecs> Active Scanning Simulation (send probe requests and parse the probe responses). -M, --manufacturer 添加列manufacturer,显⽰AP⽹卡的制造商 airodump-ng wls35u1 -M airodump-ng wls35u1 --manufacturer -U, --uptime 添加列uptime,显⽰AP在线时间 airodump-ng wls35u1 -U airodump-ng wls35u1 --uptime -W, --wps 新增⼀列显⽰wps版本信息 airodump-ng wls35u1 -W airodump-ng wls35u1 --wps --output-format <formats> 输出⽂件类型: pcap, ivs, csv, gps, kismet, netxml。

Aircrack-ng介绍1、介绍 Aircrack-ng主要使⽤了两种攻击⽅式进⾏WEP破解:⼀种是FMS攻击;⼀种是KoreK攻击。

2、主要组件 1、aircrack-ng 主要⽤于WEP及WPA-PSK密码的恢复,主要airodump-ng收集到⾜够数量的数据包,aircrack-ng就可以⾃动检测数据包并判断是否可以破解。

2、airmon-ng ⽤于改变⽆线⽹卡⼯作模式,以便其他⼯具的顺利使⽤。

3、airodump-ng ⽤于捕获802.11数据报⽂,以便于aircrack-ng破解。

4、aireplay-ng 在进⾏WEP及WPA-PSK密码恢复时,可以根据需要创建特殊的⽆线⽹络数据报⽂及流量。

5、airserv-ng 可以将⽆线⽹卡连接⾄某⼀特定端⼝,为攻击时灵活调⽤做准备。

6、airolib-ng 进⾏WPA Rainbow Table攻击时,⽤于建⽴特定数据库⽂件。

7、airdecap-ng ⽤于解开处于加密状态的数据包。

8、airdriver-ng ⽤于显⽰出Aircrack-ng所⽀持的全部⽆线⽹卡芯⽚列表。

9、airdecloak-ng ⽤于分析⽆线数据报⽂时过滤出指定⽆线⽹络数据。

10、packetforge-ng 为注⼊攻击制作特殊加密报⽂,主要⽤于⽆客户端破解攻击。

11、wesside-ng ⾃动化的WEP破解⼯具,加⼊Fragmentation攻击能⼒。

12、thiptun-ng 尚处于概念阶段的破解⼯具,主要针对采⽤WPA TKIP加密且启⽤QoS的⽆线⽹络。

aircrack-ng详细教程/download.php?id=529&ResourceID=313教程:1、启动无线网卡的监控模式,在终端中输入:sudo airmon-ng start wlan0 (wlan0是无线网卡的端口,可在终端中输入ifconfig 查看)2、查看无线AP在终端中输入:sudo airodump-ng mon0(特别说明:启动监控模式后无线网的端口现在是mon0 !!!)看看有哪些采用wep加密的AP在线,然后按ctrl+c 退出,保留终端3、抓包另开一个终端,输入:sudo airodump-ng -c 6 --bssid AP's MAC -w wep mon0(-c 后面跟着的6是要破解的AP工作频道,--bissid后面跟着的AP'sMAC是要欲破解AP的MAC地址,-w后面跟着wep的是抓下来的数据包DATA保存的文件名,具体情况根据步骤2里面的在线AP更改频道和MAC地址,DATA保存的文件名可随便命名)4、与AP建立虚拟连接再另开一个终端,输入:sudo aireplay-ng -1 0 -a AP's MAC -h My MAC mon0(-h后面跟着的My MAC是自己的无线网卡的MAC地址,命令:iwlist wlan0 scanning可查看自己的MAC地址;自己的MAC 地址为ifconfig命令下wlan0对应的mac 地址)5、进行注入成功建立虚拟连接后输入:sudo aireplay-ng -2 -F -p 0841 -c ff:ff:ff:ff:ff:ff -b AP's MAC -h My MAC mon0 现在回头看下步骤3的终端是不是DATA在开始飞涨!(那串ff照抄就行)6、解密收集有15000个以上的DATA之后,另开一个终端,输入:sudo aircrack-ng wep*.cap进行解密(如果没算出来的话,继续等,aircrack-ng 会在DATA每增加多15000个之后就自动再运行,直到算出密码为至,注意此处文件的名字要与步骤3里面设置的名字一样,且*号是必需的)7、收工破解出密码后在终端中输入 sudo airmon-ng stop mon0 关闭监控模式,不然无线网卡会一直向刚刚的AP进行注入的,用ctrl+c退出或者直接关闭终端都是不行的。

aircrack使用技巧Aircrack-ng是一个用于无线网络安全测试的套件,主要用于评估Wi-Fi网络的安全性。

在使用Aircrack-ng时,需要遵循道德准则,仅在拥有授权的网络上进行测试。

以下是一些Aircrack-ng的基本使用技巧:1. 收集数据包(Capture Packets):-使用`airodump-ng`命令来捕获Wi-Fi流量。

```bashairodump-ng wlan0```-选择要攻击的目标网络并记下BSSID和频道。

2. 抓取握手包(Capture Handshake):-使用`airodump-ng`来捕获握手包。

这是为了破解Wi-Fi密码而必需的步骤。

```bashairodump-ng --bssid <目标BSSID> -c <频道号> -w <输出文件名> wlan0```-等待直到收集到握手包,然后按`Ctrl+C`停止。

3. 破解密码(Crack Password):-使用`aircrack-ng`来破解密码。

需要提供包含握手包的.cap文件。

```bashaircrack-ng -a2 -b <目标BSSID> -w <字典文件> <捕获文件-01.cap>```4. 使用字典攻击(Dictionary Attack):-在破解密码时,你可以使用字典文件。

Aircrack-ng会尝试使用字典中的每个单词来破解密码。

-常用的字典文件包括Rockyou.txt等,你可以在互联网上找到或使用Kali Linux自带的。

5. 使用更强大的字典和规则:-使用更大、更复杂的字典文件以增加破解成功的可能性。

-使用密码破解规则,例如使用`hashcat`生成的规则文件,来提高成功率。

6. 使用GPU进行加速:-如果你有支持GPU的硬件,可以考虑使用GPU进行密码破解,这可以显著提高破解速度。

隐藏SSID的破解及连接超详细教程

论坛里关于破解隐藏SSID的贴子多不胜数,但都不是很详细的,特别是对于新手来说就更是难了,我之前也试过几次都没有成功,经过几个月不断的学习,终于破解成功,在此分享一下

自己的经验

破解隐藏SSID:

前提:一定要有合法的客户端连上

1.在BT3下先打开一个shell,输入airodump-ng 网卡端口

2.打开另一个shell,输入aireplay-ng -0 10 -a AP'MAC -c 合法客户端'MAC 网卡端口,可能这个命令由于频道不对会出错,这时就要多重输几次(重输技巧:只要按一下向上键就可以了,如果不行,就是不是合法客户端,要再试其它的客户端),直到提示成功为止

3.然后就可以在上个shell,看到显示出来的SSID

图是盗用论坛的XD的,希望是不会介意吧

连接隐藏SSID:

下载 (38.07 KB)

2009-4-16 10:48

输入SSID选好网络身份验证加密方式及破解出来的密码,点上即使此网络未广播也进行连接,然后确定就看到右下角小电脑摇起来了吧!

如果连不了,可能是因为这个信号太弱和有太强的信号影响,这时就要把可用网络里的AP列表全部删除,只留下那个刚新增的AP就可以了.

如果还是连不上,那就是因为这个信号太弱,windows认为它没有连接的必要,又或是AP还设

置了MAC、IP过滤。

Aircrack-ng使用简介使用Aircrack-ng破解WEP加密无线网络首先讲述破解采用WEP加密内容,启用此类型加密的无线网络往往已被列出严重不安全的网络环境之一。

而Aircrack-ng正是破解此类加密的强力武器中的首选,关于使用Aircrack-ng套装破解WEP加密的具体步骤如下。

步骤1:载入无线网卡其实很多新人们老是在开始载入网卡的时候出现一些疑惑,所以我们就把这个基本的操作仔细看看。

首先查看当前已经载入的网卡有哪些,输入命令如下:ifconfig回车后可以看到如下图3所示内容,我们可以看到这里面除了eth0之外,并没有无线网卡。

确保已经正确插入USB或者PCMCIA型无线网卡,此时,为了查看无线网卡是否已经正确连接至系统,应输入:ifconfig -a如下图4所示,我们可以看到和上图3相比,出现了名为wlan0的无线网卡,这说明无线网卡已经被BackTrack4 R2 Linux识别。

既然已经识别出来了,那么接下来就可以激活无线网卡了。

说明一下,无论是有线还是无线网络适配器,都需要激活,否则是无法使用滴。

这步就相当于Windows下将“本地连接”启用一样,不启用的连接是无法使用的。

在上图4中可以看到,出现了名为wlan0的无线网卡,OK,下面输入:ifconfig wlan0 up参数解释:up 用于加载网卡的,这里我们来将已经插入到笔记本的无线网卡载入驱动。

在载入完毕后,我们可以再次使用ifconfig进行确认。

如下图5所示,此时,系统已经正确识别出无线网卡了。

当然,通过输入iwconfig查看也是可以滴。

这个命令专用于查看无线网卡,不像ifconfig那样查看所有适配器。

iwconfig该命令在Linux下用于查看有无无线网卡以及当前无线网卡状态。

如下图6所示。

步骤2:激活无线网卡至monitor即监听模式对于很多小黑来说,应该都用过各式各样的嗅探工具来抓取密码之类的数据报文。

airodump-ng界面参数比较详细的解释个人感觉不错的教程,翻译部分过来给大家看看,希望有帮助,原文是aircrack-ng 官方网站的教程。

BSSID AP的MAC地址,如果在client section中BSSID显示为“(not associated)”,那么意味着该客户端没有和AP连接上。

这种unassociated状态下,它正在搜索能够连接上的APPWR网卡报告的信号水平,它主要取决与驱动,当信号值越高时说明你离AP或电脑越近。

如果一个BSSID的PWR是-1,说明网卡的驱动不支持报告信号水平。

如果是部分客户端的PWR为-1,那么说明该客户端不在你网卡能监听到的范围内,但是你能捕捉到AP发往该客户端的数据。

如果所有的客户端PWR值都为-1,那么说明网卡驱动不支持信号水平报告。

RXQ接收质量,它用过去10秒钟内成功接收到的分组(管理和数据帧)的百分比来衡量。

更详细的解释请看下面的注解。

Beacons AP发出的通告编号,每个接入点(AP)在最低速率(1M)时差不多每秒会发送10个左右的beacon,所以它们能在很远的地方就被发现。

#Data被捕获到的数据分组的数量(如果是WEP,则代表唯一IV的数量),包括广播分组。

#/s过去10秒钟内每秒捕获数据分组的数量CH信道号(从beacon中获取)MB AP所支持的最大速率,如果MB=11,它是802.11b,如果MB=22,它是802.11b+,如果更高就是802.11g。

后面的点(高于54之后)表明支持短前导码(short preamble)。

ENC使用的加密算法体系。

OPN=无加密,“WEP?”=WEP或者更高(没有足够的数据来选择(WEP与WPA/WPA2)),WEP(没有问号)表明静态或动态WEP,如果出现TKIP或CCMP,那么就是WPA/WPA2。

CIPHER检测到的加密算法,CCMP,WRAAP,TKIP,WEP,WEP40或者WEP104中的一个。

aircrack-ng⽆线WIFI攻击0x01 安装 aircrack-ngkali⾃带sudo apt install aircrack-ng0x02 查看可⽤的⽆线⽹卡sudo airmon-ng0x03 指定⽆线⽹卡开启监听模式。

使⽤命令:airmon-ng start <⽹卡名称>sudo airmon-ng start wlp8s00x04 扫描附近的⽆线⽹络使⽤命令:airodump-ng <处于监听模式的⽹卡名称>sudo airodump-ng wlan0mon这⼀步会输出两个列表,两个列表不停在刷新。

第⼀个列表表⽰扫描到的⽆线⽹络 AP 信息,会⽤到以下⼏列信息:BSSID: ⽆线 AP 的硬件地址PWR: 信号强度,值是负数,绝对值越⼩表⽰信号越强CH: ⽆线⽹络信道ENC: 加密⽅式,我们要破解的是 WPA2ESSID: ⽆线⽹络的名称第⼆个列表表⽰某个⽆线⽹络中和⽤户设备的连接信息:BSSID: ⽆线 AP 的硬件地址STATION: ⽤户设备的硬件地址扫描列表会不停刷新,确定最终⽬标后按 Ctrl-C 退出。

0x05 使⽤参数过滤扫描列表,确定扫描⽬标使⽤命令:airodump-ng -w <扫描结果保存的⽂件名> -c <⽆线⽹络信道> --bssid <⽬标⽆线 AP 的硬件地址> <处于监听模式的⽹卡名称> netcon@conwlt:~/workspace$ sudo airodump-ng -w android -c 6 --bssid 22:47:DA:62:2A:F0 wlp8s0monCH 5 ][ Elapsed: 12 s ][ 2018-10-07 18:49 ][ WPA handshake: 22:47:DA:62:2A:F0BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID22:47:DA:62:2A:F0 -33 100 1597 387 11 6 54e. WPA2 CCMP PSK AndroidAPBSSID STATION PWR Rate Lost Frames Probe22:47:DA:62:2A:F0 AC:BC:32:96:31:8D -32 1e-24e 1691 2657刚扫描时看到输出的扫描状态是这样的:CH 5 ][ Elapsed: 12 s ][ 2018-10-07 18:49。

Kali Linux无线网络渗透测试教程(内部资料)Kali Linux无线网络渗透测试教程(内部资料)大学霸前言Kali Linux是业内最知名的安全渗透测试专用操作系统。

它的前身就是业界知名的BackTrack操作系统。

BackTrack在2013年停止更新,转为Kali Linux。

Kali Linux集成了海量渗透测试、网络扫描、攻击等专用工具。

通过系统更新,用户可以快速获取最新的各类工具。

所以,Kali Linux是专业人员的不二选择。

当今,由于无线网络使用方便,无线网络的应用非常广泛。

并且无线网络的搭建也比较简单,仅需要一个无线路由器即可实现。

由于无线网络环境中,数据是以广播的形式传输,因此引起了无线网络的安全问题。

在无线路由器中,用户可以通过设置不同的加密方法来保证数据的安全。

但是,由于某些加密算法存在的漏洞,使得专业人员可以将其密码破解出来。

本教程就针对无线网络存在的安全问题,介绍了对各种加密方式实施渗透的方法,如PIN、WEP、WPA/WPA2、WPA+RADIUS。

通过对无线网络实施渗透,可以获取到无线网络的各种信息。

本教程还介绍了使用Wireshark捕获无线网络的数据包,并进行分析。

1.学习所需的系统和软件❑ 安装Kali Linux操作系统❑ 大功率的USB无线网卡2.学习建议大家学习之前,可以致信到kali@,获取相关的资料和软件。

如果大家在学习过程遇到问题,也可以将问题发送到该邮箱。

我们尽可能给大家解决。

目 录第1章 搭建渗透测试环境 ........................................................................................1.1 什么是渗透测试 ...........................................................................................1.2 安装Kali Linux 操作系统 ..............................................................................1.2.1 在物理机上安装Kali Linux ...............................................................1.2.2 在VMware Workstation 上安装Kali Linux ........................................1.2.3 安装VMware tools .............................................................................1.2.4 升级操作系统 ....................................................................................1.3 Kali Linux 的基本配置 ..................................................................................1.3.1 配置软件源 ........................................................................................1.3.2 安装中文输入法 ................................................................................1.3.3 虚拟机中使用USB 设备.....................................................................第2章 WiFi 网络的构成 ............................................................................................2.1 WiFi 网络概述 ...............................................................................................2.1.1 什么是WiFi 网络 ................................................................................2.1.2 WiFi 网络结构 ....................................................................................2.1.3 WiFi 工作原理 ....................................................................................2.1.4 AP 常用术语概述 ...............................................................................2.2 802.11协议概述2.2.1 频段2.2.2 使用WirelessMon 规划频段2.2.3 带宽2.3 配置无线AP 2.3.1 在路由器上设置AP 2.3.2 在随身WiFi 上设置AP 第3章 监听WiFi 网络 (5)3.1 网络监听原理 (5)3.1.1 网卡的工作模式 (5)3.1.2 工作原理 (5)3.2 配置管理无线网卡 (6)3.2.1 Linux 支持的无线网卡 (6)3.2.2 虚拟机使用无线网卡 (8)3.2.3 设置无线网卡 (8)3.3 设置监听模式 (12)3.3.1 Aircrack-ng 工具介绍 (12)3.3.2 Aircrack-ng 支持的网卡 (13)......................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................Kali Linux 无线网络渗透测试教程(内部资料)—— 版权所有.2. 3.3.3 启动监听模式 (14)3.4 扫描网络范围 (16)3.4.1 使用airodump-ng 扫描 (16)3.4.2 使用Kismet 扫描 (19)第4章 捕获数据包 ....................................................................................................4.1 数据包简介 ...................................................................................................4.1.1 握手包 ................................................................................................4.1.2 非加密包 ............................................................................................4.1.3 加密包 ................................................................................................4.2 使用Wireshark 捕获数据包 ...........................................................................4.2.1 捕获非加密模式的数据包 ................................................................4.2.2 捕获WEP 加密模式的数据包 ............................................................4.2.3 捕获WPA-PSK/WPA2-PSK 加密模式的数据包 ..............................4.3 使用伪AP ......................................................................................................4.3.1 AP 的工作模式 ...................................................................................4.3.2 创建伪AP ...........................................................................................4.3.3 强制客户端下线 ................................................................................4.3.4 捕获数据包 ........................................................................................第5章 分析数据包5.1 Wireshark 简介...............................................................................................5.1.1 捕获过滤器 ........................................................................................5.1.2 显示过滤器5.1.3 数据包导出 5.1.4 在Packet List 面板增加无线专用列 5.2 使用Wireshark 5.2.1 802.11数据包结构 5.2.2 分析特定BSSID 包5.2.3 分析特定的包类型 5.3 分析无线AP 认证包 5.3.1 分析WEP 认证包 5.3.2 分析WPA 认证包 第6章 获取信息6.1 AP 的信息6.1.1 AP 的SSID 名称6.1.2 AP 的MAC 地址6.1.3 AP 工作的信道6.1.4 AP 使用的加密方式6.2 客户端的信息6.2.1 客户端连接的AP 6.2.2 判断是否有客户端蹭网 ................................................................................................................................................................................................................................................................................................................................................................................................... ...............................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................5.2.4 分析特定频率的包 ............................................................................................................................................................................................Kali Linux 无线网络渗透测试教程(内部资料)—— 版权所有·3·6.2.3 查看客户端使用的QQ 号...................................................................6.2.4 查看手机客户端是否有流量产生 ....................................................第7章 WPS 加密模式 ................................................................................................7.1 WPS 简介 .......................................................................................................7.1.1 什么是WPS 加密 ................................................................................7.1.2 WPS 工作原理 ....................................................................................7.1.3 WPS 的漏洞 ........................................................................................7.1.4 WPS 的优点和缺点 ............................................................................7.2 设置WPS .......................................................................................................7.2.1 开启WPS 功能 ....................................................................................7.2.1 在无线网卡上设置WPS 加密 ............................................................7.2.2 在移动客户端上设置WPS 加密 ........................................................7.3 破解WPS 加密 ...............................................................................................7.3.1 使用Reaver 工具 .................................................................................7.3.2 使用Wifite 工具7.3.3 使用Fern WiFi Cracker 工具第8章 WEP 加密模式8.1 WEP 加密简介8.1.1 什么是WEP 加密8.1.2 WEP 工作原理8.1.3 WEP 漏洞分析8.2 设置WEP 加密8.2.1 WEP 加密认证类型8.2.2 在AP 中设置WEP 加密模式8.3 破解WEP 加密8.3.1 使用Aircrack-ng 工具8.3.2 使用Wifite 工具破解WEP 加密8.3.3 使用Gerix WiFi Cracker 工具破解WEP 加密8.4 应对措施第9章 WPA 加密模式 ...............................................................................................9.1 WPA 加密简介 ..............................................................................................9.1.1 什么是WPA 加密 ...............................................................................9.1.2 WPA 加密工作原理 ...........................................................................9.1.3 WPA 弥补了WEP 的安全问题 ...........................................................9.2 设置WPA 加密模式 ......................................................................................9.2.1 WPA 认证类型 ...................................................................................9.2.2 加密算法 ............................................................................................9.2.3 设置AP 为WPA 加密模式 ..................................................................9.3 创建密码字典 ...............................................................................................9.3.1 使用Crunch 工具 ................................................................................9.3.2 使用pwgen 工具 ................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................Kali Linux 无线网络渗透测试教程(内部资料)—— 版权所有·4· 9.3.3 创建彩虹表 ........................................................................................9.4 破解WPA 加密 ..............................................................................................9.4.1 使用Aircrack-ng 工具 .........................................................................9.4.2 使用Wifite 工具破解WPA 加密 .........................................................9.4.3 不指定字典破解WPA 加密 ...............................................................9.5 WPA 的安全措施 ..........................................................................................第10章 WPA+RADIUS 加密模式 ............................................................................10.1 RADIUS 简介 ..............................................................................................10.1.1 什么是RADIUS 协议 .......................................................................10.1.2 RADIUS 的工作原理 .......................................................................10.2 搭建RADIUS 服务 ......................................................................................10.2.1 安装RADIUS 服务 ...........................................................................10.2.2 配置文件介绍10.3 设置WPA+RADIUS 加密10.3.1 配置RADIUS 服务10.3.2 配置MySQL 数据库服务10.3.3 配置WiFi 网络10.4 连接RADIUS 加密的WiFi 网络10.4.1 在Windows 下连接RADIUS 加密的WiFi 网络10.4.2 在Linux 下连接RADIUS 加密的WiFi 网络10.4.3 移动客户端连接RADIUS 加密的WiFi 网络10.5 破解RADIUS 加密的WiFi 网络10.5.1 使用hostapd-wpe 创建伪AP 10.5.2 Kali Linux 的问题处理10.5.3 使用asleap 破解密码10.6 WPA+RADIUS 的安全措施 .........................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................Kali Linux无线网络渗透测试教程(内部资料)——版权所有·5·第3章监听WiFi网络网络监听是指监视网络状态、数据流程以及网络上信息传输。

aircrack-ng的用法Aircrack-ng是一个用于无线网络渗透测试的工具套件,可用于破解WEP和WPA-PSK密码。

以下是使用Aircrack-ng的基本步骤:1. 扫描无线网络:运行`airmon-ng start <无线接口>`命令来启动监视模式。

然后使用`airodump-ng <无线接口>`来扫描周围的无线网络,收集有关网络的信息,如BSSID、通道、加密方式等。

2. 选择目标网络:选择要破解的目标网络,记录下其BSSID 和信道号。

3. 捕获数据包:在目标网络上运行以下命令来捕获数据包:```airodump-ng -c <信道号> --bssid <目标BSSID> -w <输出文件名> <无线接口>```该命令将在当前目录中创建一个或多个文件,用于捕获从目标网络发送的数据包。

4. 注入流量:打开一个新的终端窗口,并运行以下命令来注入流量:```aireplay-ng -0 0 -a <目标BSSID> <无线接口>```此命令将向目标网络发送伪造的数据包,以促使其生成更多的数据流量,以便进行破解。

5. 运行破解:在Aircrack-ng捕获到足够的数据包后,可以运行以下命令来破解密码:```aircrack-ng -a 2 -b <目标BSSID> -w <密码字典文件> <捕获文件>.cap```其中,`-a`参数指定破解WPA-PSK密码,`-b`参数指定目标BSSID,`-w`参数指定用于破解的密码字典文件,`<捕获文件>.cap`是之前捕获到的数据包文件。

以上是Aircrack-ng的基本使用步骤,但请注意,使用Aircrack-ng工具套件的目的必须是合法的,并遵守相关法律和道德准则。

破解无线路由密码探测工具(五)标签:airodump-ng , 密码, 无线, 破解, 网络| 作者:万戈| 点击量28144次↓跳至评论时隔四个多月,我才写下破解无线路由密码探测工具系列的第五期,本来写第四期的时候就不想写下去了,教坏祖国下一代的苗苗可不太好,不过现在的坏苗苗都不学我这招了,翻-墙比翻书还勤快,因为墙外的世界更精彩,遐想中……我真是太邪恶了。

呃哼哼,主要是因为最近关于这个主题的搜索量直线上去,看来大家对于如何破解无线路由的密码还是很有渴求欲的,所以就勉为其难再写个反面教材啦,大家都是祖国的好苗苗,以下方法千万别学哈。

破解无线密码从理论上来说更适合于在Linux 平台下,然而因为对于大多数初学者和尝鲜者,还是比较习惯于Windows 操作系统,所以我还是介绍一下Windows 平台下的破解工具,隆重推出今天的主角:Airodump-ng for Windows作为Aircrack-ng 无线攻击套装中的airodump-ng,一直被用来在攻击无线网络加密时探查目标AP 加密类型,目标MAC、SSID 等。

点此进入Airodump-ng 官方网站。

Airodump-ng for Windows 使用方法如下:-------------------------------------准备:一. 首先你需要正确安装网卡驱动: 如果你的网卡不被commview支持的话,那么你需要安装wildpackets的驱动。

Commview所支持的网卡/products/commwifi/adapterlist.php1. 如果你的网卡被commview支持的话,那么点下面的地址下载驱动:/bitrix/redirect.php?event1=download&event2=commwifi&event3=&goto=/files/ca5.zip2. 如果不被commview支持的网卡则可以下载widpackets的驱动:/support/downloads/drivers注意:下面的教程是在你正确安装commview的驱动的前提下进行的!二.你需要下载这个.dll文件(只适用于commview 的网友):下载地址:commview.rar (748.32 KB)下载次数: 46332008-8-20 08:50三. 你需要下载aircrack 压缩包:/aircrack-ng-1.0-rc1-win.zip四. 解压aircrack 压缩包到你的任意硬盘根目录,在这里我是解压到c盘五. 把B下载到的commview.dll 放到D解压的文件夹,应该放到目录c:\aircrack\六. 去目录c:\program files\commview for wifi\(注意这个目录是安装完commview以后才会有,也就是A1你下载的文件),然后找到”ca2k.dll”文件,把”ca2k.dll”,拷贝到(c:\aircrack).-------------------------------------步骤1:打开CMD,通过cd 命令进入到aircrack-ng for Windows 版本所在目录,输入airserv-ng,如图:在CMD 下运行airserv-ng参数解释:* -p,指定监听的端口,即提供连接服务的端口,默认为666;* -d,载入无线网卡设备,需要驱动支持;* -c,指定启动工作频道,一般设置为预攻击AP的工作频道,默认为1;* -v,调试级别设定。

渗透测试工具及其使用方法渗透测试是一种安全评估方法,用于评估与网络系统相关的安全薄弱点。

为了执行渗透测试,渗透测试人员需要使用一系列的渗透测试工具。

本文将介绍几种常用的渗透测试工具及其使用方法,以帮助初学者了解基本的渗透测试技术。

1. NmapNmap是一款开源的网络扫描工具,用于发现网络上的主机和开放的端口。

它可以识别系统中运行的服务、操作系统的类型以及所使用的版本。

Nmap使用非常简单,只需在终端中输入命令"nmap",后跟目标IP地址或域名。

例如,"nmap 192.168.0.1"将扫描该IP地址上的所有开放端口。

2. MetasploitMetasploit是一个强大的漏洞利用工具集,用于发现和利用目标系统的漏洞。

它提供了一系列的漏洞利用模块和有效载荷,以帮助渗透测试人员执行各种攻击。

Metasploit使用Ruby编程语言开发,并提供了用户友好的命令行界面。

使用Metasploit时,渗透测试人员可以通过选择合适的漏洞利用模块,配置有效载荷,并执行相应的攻击。

3. Burp SuiteBurp Suite是一款专业的Web应用程序渗透测试工具,广泛用于发现Web应用程序的漏洞。

它提供了一个功能强大的代理服务器,可以拦截、修改和重放Web 请求。

Burp Suite还提供了其他功能,如漏洞扫描、报告生成和自动化测试等。

使用Burp Suite进行渗透测试时,渗透测试人员可以通过拦截和修改请求,探测和利用Web应用程序的安全漏洞。

4. WiresharkWireshark是一款流行的网络分析工具,用于捕获和分析网络上的数据包。

它能够显示网络上的实时数据流量,并提供了强大的过滤和分析功能。

Wireshark可用于监视网络流量、发现敏感信息泄露和检测网络攻击。

使用Wireshark进行渗透测试时,渗透测试人员可以捕获目标系统上的网络流量,并分析其中的漏洞和安全问题。

常用系统网络安全工具的快捷键大全网络安全工具是保护计算机和网络免受恶意攻击的关键。

为了更高效地操作和管理这些工具,掌握相应的快捷键是非常重要的。

本文将为你介绍一些常用系统网络安全工具的快捷键大全,帮助你提高工作效率。

一、NmapNmap是一款常用的网络端口扫描工具,用于主机发现和服务版本检测。

以下是Nmap的一些常用快捷键:1. -v:显示详细输出2. -p:指定端口范围进行扫描3. -A:启用操作系统检测和版本检测4. -O:启用操作系统检测5. -sV:启用版本检测6. -iL:从文件中导入目标列表7. -oN:将扫描结果保存到文件二、WiresharkWireshark是一款流行的网络抓包工具,用于分析网络流量和数据包。

以下是Wireshark的一些常用快捷键:1. Ctrl + E:打开捕获选项2. Ctrl + K:清除当前捕获3. Ctrl + F:查找4. Ctrl + R:重新显示捕获5. Ctrl + J:显示帮助窗口6. Ctrl + +:放大数据包7. Ctrl + -:缩小数据包三、MetasploitMetasploit是一款强大的渗透测试框架,用于评估系统和网络的安全性。

以下是Metasploit的一些常用快捷键:1. help:显示帮助信息2. use:选择exploit或auxiliary模块3. search:搜索exploit模块4. info:查看模块详情5. set:设置模块选项6. exploit:执行漏洞利用7. exit:退出Metasploit四、Burp SuiteBurp Suite是一款流行的Web应用程序安全测试工具,用于发现和利用Web应用的漏洞。

以下是Burp Suite的一些常用快捷键:1. Ctrl + I:导入文件2. Ctrl + Shift + C:复制请求3. Ctrl + Shift + V:粘贴请求4. Ctrl + Shift + F:查找5. Ctrl + Shift + P:代理拦截切换6. Ctrl + U:撤销选中的请求7. Ctrl + W:关闭选中的请求五、Aircrack-ngAircrack-ng是一款用于无线网络渗透测试的工具套件,用于破解WPA/WPA2密码。

一、什么是airodump-ng

airodump-ng 是一个无线网络数据包捕获工具,它是Aircrack-ng套装中的一个重要组件。

它的主要功能是捕获802.11协议无线网络的数据包,并对这些数据包进行分析,从而帮助用户识别和解决无线网络中的安全问题。

二、airodump-ng 的主要功能

1. 无线网络数据包捕获:airodump-ng 可以监听周围的无线网络,捕获数据包并存储在文件中,以备进一步分析和破解。

2. 信道扫描:airodump-ng 可以扫描周围的无线网络,并列出每个网络所使用的信道信息,帮助用户选择最佳的信道设置。

3. 客户端监视:airodump-ng 可以监视周围的客户端设备,并显示它们与无线网络的关联情况,包括MAC位置区域、信号强度、数据流量等信息。

4. 渗透测试:airodump-ng 还可以配合Aircrack-ng套装中的其他工具,对无线网络进行渗透测试,识别和利用网络中的安全漏洞。

三、airodump-ng 的用法

1. 监视无线网络

使用airodump-ng 命令加上无线网卡的名字,可以开始监视周围的无线网络:

```

airodump-ng wlan0

```

这条命令会列出周围所有可用的无线网络,并实时更新它们的信息,

包括信号强度、加密类型、MAC位置区域等。

2. 捕获数据包

使用airodump-ng 命令加上需要监视的无线网络的SSID和信道信息,可以开始捕获该无线网络的数据包:

```

airodump-ng --bssid 00:11:22:33:44:55 --channel 6 wlan0

```

这条命令会将捕获到的数据包保存在一个文件中,用户可以稍后使用

其他工具对这些数据包进行进一步分析。

3. 客户端监视

使用airodump-ng 命令加上无线网络的BSSID信息,可以开始监视

该无线网络的客户端设备:

```

airodump-ng --bssid 00:11:22:33:44:55 wlan0

```

这条命令会列出当前与该无线网络关联的客户端设备,并实时更新它

们的信息,包括MAC位置区域、信号强度、数据流量等。

四、注意事项

1. 使用airodump-ng 进行无线网络监视和数据包捕获时,需要确保

自己拥有合法的权限,以避免触犯相关法律法规。

2. 在进行无线网络渗透测试时,一定要遵守相关法律法规,不得进行

未经授权的网络攻击和入侵行为。

通过上述详细的介绍,相信读者已经对airodump-ng 的用法有了更

深入的了解。

在实际使用过程中,用户应当充分了解相关法律法规,

并严格遵守,以确保使用airodump-ng 的合法合规性。

也建议用户

在使用airodump-ng 进行无线网络安全测试时,充分尊重网络所有

者的合法权益,遵循道德原则,不得进行恶意攻击和侵犯他人隐私的

行为。

airodump-ng 的用途和功能非常广泛,可以用于检测无线网络中的安全漏洞和漏洞,并帮助用户加强无线网络的安全性。

在实际应

用中,airodump-ng 可以被广泛运用于以下领域:

airodump-ng 可以被网络管理员用来监控和管理企业内部的无线网络。

通过对无线网络数据包的捕获和分析,管理员可以及时发现无线网络

中的异常情况,如无线信号干扰、未授权用户接入、黑客攻击等,并

做出相应的调整和改进,提高企业无线网络的安全性和稳定性。

airodump-ng 也可以被网络安全专家或渗透测试人员用来进行无线网络渗透测试。

通过对无线网络数据包的捕获和分析,可以帮助渗透测

试人员发现无线网络中的各种安全漏洞和薄弱点,如密码破解、数据

包劫持、漏洞利用等,为企业提供有针对性的安全改进建议,并帮助

企业修复潜在的安全风险,提高整体安全保护水平。

airodump-ng 也可以被网络安全爱好者用来学习和研究无线网络安全知识。

通过使用airodump-ng 进行无线网络数据包的捕获和分析,

可以了解无线网络中数据包的传输原理和加密机制,深入学习无线网

络安全相关知识,并通过实际操作加深对网络安全的理解和认识。

另外,airodump-ng 还可以被普通用户用于检测自家无线网络的安全性。

通过对自家无线网络的监视和数据包的捕获,用户可以及时发现

无线网络中的潜在风险和问题,并采取相应的安全措施,保护个人隐

私和信息安全。

airodump-ng 是一个强大的无线网络数据包捕获和分析工具,可以帮助用户发现无线网络中的各种安全问题,提高网络的安全性和稳定性。

但在使用时,用户必须遵守相关法律法规,不得进行任何违法行为,

严禁对他人网络进行未经授权的侵入和攻击。

希望广大用户在使用airodump-ng 的过程中,能够充分尊重网络安全和个人隐私,合法合规使用该工具,为网络安全保驾护航。