入侵Linux系统后日志文件及入侵后日志如何清除

- 格式:docx

- 大小:25.67 KB

- 文档页数:8

Linux云主机CoinMiner病毒的清除与防范随着云技术日益成熟,Linux云主机已成为部署互联网应用服务首选,在互联网市场占据了重要的地位。

同时各种漏洞以及木马的攻击活动日益猖獗,Linux 云主机成为了攻击对象,任何安全漏洞问题,都会给企业带来巨大的利益伤害。

本文针对Linux云主机遭遇木马漏洞攻击的安全问题,以实际的项目案例为基础,分析并追踪了CoinMiner挖矿病毒运行的表象和总结出清理步骤,并结合项目实际经验提出一些有效的防范建议。

标签:云主机;CoinMiner;安全防范1.引言国家互联网应急中心(CNCERT)监测数据表明,虽然国内主流云平台使用的IP地址数量仅占我国境内全部IP地址数量的7.7%,但云平台已成为发生网络攻击的重灾区,在各类型网络安全事件数量中,云平台上的DDoS攻击次数、被植入后门的网站数量、被篡改网站数量均占比超过50%。

从云平台上发出的攻击增多,是因为云服务使用存在便捷性、可靠性、低成本、高帶宽和高性能等特性,且云网络流量的复杂性有利于攻击者隐藏真实身份,攻击者更多的利用云平台设备作为跳板机或控制端发起网络攻击。

国家互联网应急中心(CNCERT)编写的《2019年我国互联网网络安全态势综述》报告指出,勒索病毒、挖矿木马在黑色产业刺激下持续活跃。

2018年上半年钓鱼网站攻击次数刷新了历史最高值,其中针对虚拟货币交易所账户认证信息的攻击占总次数的18.5%;恶意挖矿软件Coinminer的检出次数高达41万次。

随着2019年下半年加密货币价格持续走高,挖矿木马更加活跃。

大部分的木马病毒主要针对Windows的漏洞进行传播和感染,Linux相比较而言是安全的。

但是随着信息技术的不断演变,没有绝对的安全,针对Linux 系统的攻击手段越来越多,很多木马病毒通过程序的形式发布在Linux服务器上,来窃取用户和企业的数据信息,Linux服务器的安全风险越来越重要。

如何应对外界的木马病毒的攻击来保证服务器的安全,已经成为一项重要的研究性课题。

第一章网络安全测评网络全局1.1结构安全(G3)a)应保证主要网络设备的业务处理能力具备冗余空间,满足业务高峰期需要;b)应保证网络各个部分的带宽满足业务高峰期需要;c)应在业务终端与业务服务器之间进行路由控制建立安全的访问路径;(静态动态路由、动态路由协议认证功能。

)ospf开放最短路径优先)d)应绘制与当前运行情况相符的网络拓扑结构图;e)应根据各部门的工作职能、重要性和所涉及信息的重要程度等因素,划分不同的子网或网段,并按照方便管理和控制的原则为各子网、网段分配地址段;(VLAN划分)f)应避免将重要网段部署在网络边界处且直接连接外部信息系统,重要网段与其他网段之间采取可靠的技术隔离手段;(在网络边界处部署:防火墙、网闸、或边界网络设备配置并启用acl)g)应按照对业务服务的重要次序来指定带宽分配优先级别,保证在网络发生拥堵的时候优先保护重要主机。

(检查防火墙是否存在策略带宽配置)注释:1)静态路由是指由网络管理员手工配置的路由信息,当网络的拓扑结构或链路的状态发生变化时,网络管理员需要手工修改路由表中相关的静态路由信息。

2)动态路由是指路由器能够自动地建立自己的路由表,并且能够根据实际情况的变化适时的进行调整。

动态路由机制的运作依赖路由的两个基本功能:对路由表的维护和路由器之间适时的路由信息交换。

路由器之间的信息交换是基于路由协议实现的,如ospf路由协议是一种典型的链路状态路由协议,它通过路由器之间通告网络接口的状态,来建立链路状态数据库,生成最短路径树,每个ospf路由器使用这写最短路径构造路由表。

如果使用动态路由协议应配置使用路由协议认证功能,保证网络路由安全。

3)vlan是一种通过将局域网内的设备逻辑而不是物理划分成不同子网从而实现虚拟工作组的新技术。

不同vlan内的报文在传输时是相互隔离的。

如果不同vlan要进行通信,则需要通过路由器或三层交换机等三层设备实现。

思科华为4)是否存在路由协议认证:show running-config display current-configuration 查看vlan划分情况: show vlan display vlan all1.2边界完整性检查(S3)a)应能够对非授权设备私自联到内部网络的行为进行检查,准确定出位置,并对其进行有效阻断;(技术手段:网络接入控制、关闭网络未使用的端口、ip/mac地址绑定;管理措施:进入机房全程陪同、红外视频监控)b)应能够对内部网络用户私自联到外部网络的行为进行检查,准确定出位置,并对其进行有效阻断。

当然大多数攻击成功的范例还是利用了系统软件本身的漏洞。

造成软件漏洞的主要原因在于编制该软件的程序员缺乏安全意识。

当攻击者对软件进行非正常的调用请求时造成缓冲区溢出或者对文件的非法访问。

其中利用缓冲区溢出进行的攻击最为普遍,据统计80%以上成功的攻击都是利用了缓冲区溢出漏洞来获得非法权限的。

关于缓冲区溢出在后面用专门章节来作详细解释。

无论作为一个黑客还是一个网络管理员,都需要掌握尽量多的系统漏洞。

黑客需要用它来完成攻击,而管理员需要根据不同的漏洞来进行不同的防御措施。

了解最新最多的漏洞信息,可以到诸如Rootshell(www.rootshell.com)、Packetstorm(packetstorm.securify.com)、Securityfocus(www.securityfocus.com)等网站去查找。

2.权限的扩大系统漏洞分为远程漏洞和本地漏洞两种,远程漏洞是指黑客可以在别的机器上直接利用该漏洞进行攻击并获取一定的权限。

这种漏洞的威胁性相当大,黑客的攻击一般都是从远程漏洞开始的。

但是利用远程漏洞获取的不一定是最高权限,而往往只是一个普通用户的权限,这样常常没有办法做黑客们想要做的事。

这时就需要配合本地漏洞来把获得的权限进行扩大,常常是扩大至系统的管理员权限。

只有获得了最高的管理员权限之后,才可以做诸如网络监听、打扫痕迹之类的事情。

要完成权限的扩大,不但可以利用已获得的权限在系统上执行利用本地漏洞的程序,还可以放一些木马之类的欺骗程序来套取管理员密码,这种木马是放在本地套取最高权限用的,而不能进行远程控制。

例如一个黑客已经在一台机器上获得了一个普通用户的账号和登录权限,那么他就可以在这台机器上放置一个假的su程序。

一旦黑客放置了假su程序,当真正的合法用户登录时,运行了su,并输入了密码,这时root密码就会被记录下来,下次黑客再登录时就可以使用su变成root了。

攻击的善后工作1.日志系统简介如果攻击者完成攻击后就立刻离开系统而不做任何善后工作,那么他的行踪将很快被系统管理员发现,因为所有的网络操作系统一般都提供日志记录功能,会把系统上发生的动作记录下来。

最全Linux应急响应技巧原⽂地址:留存备⽤Linux环境下处理应急响应事件往往会更加的棘⼿,因为相⽐于Windows,Linux没有像Autorun、procexp这样的应急响应利器,也没有统⼀的应急响应处理流程。

所以,这篇⽂章将会对Linux环境下的应急响应流程进⾏讲解,并且提供每⼀个环节中所⽤到的shell命令,以帮助⼤家快速、系统化地处理Linux环境下的病毒。

处理Linux应急响应主要分为这4个环节:识别现象->清除病毒->闭环兜底->系统加固1. ⾸先从⽤户场景的主机异常现象出发,先识别出病毒的可疑现象。

2. 然后定位到具体的病毒进程以及病毒⽂件,进⾏清除。

3. 完成前2步还不够,病毒⼀般会通过⼀些⾃启动项及守护程序进⾏重复感染,所以我们要执⾏闭环兜底确保病毒不再被创建。

4. 将主机上的病毒项清除⼲净后,最后就是进⾏系统加固了,防⽌病毒从Web再次⼊侵进来。

⾛完这4个环节,才能算是⼀个应急响应流程的结束。

01识别现象第1个环节要求我们通过系统运⾏状态、安全设备告警,发现主机异常现象,以及确认病毒的可疑⾏为。

系统CPU是否异常枚举进程,CPU降序排序:topCPU占⽤率超过70%且名字⽐较可疑的进程,⼤概率就是挖矿病毒了。

是否存在可疑进程枚举进程命令⾏:ps -aux病毒⼀般都携带可疑的命令⾏,当你发现命令⾏中带有url等奇怪的字符串时,就要注意了,它很可能是个病毒downloader。

安全⽹关有⽆报警从安全⽹关报警中识别出威胁是最直接,但确认主机已经感染了病毒只是第⼀步,接下来得定位,具体是哪个进程在与C&C通信。

监控与⽬标IP通信的进程:while true; do netstat -antp | grep [ip]; done有时安全⽹关检测到的不全是恶意IP,还有可能是个域名,这种情况下,域名对应的IP是变化的,我们不能直接⽤上述⽅法进⾏监控。

我们可以先在host⽂件中添加⼀条规则,将恶意域名重定向到⼀个随机的IP地址,然后对其进⾏监控。

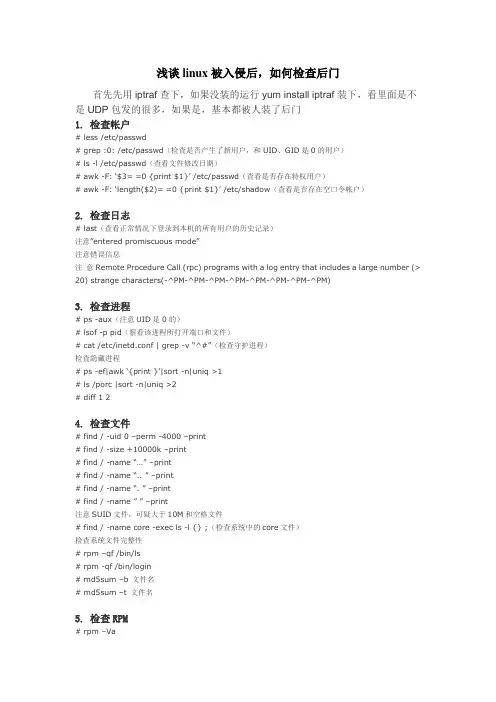

浅谈linux被入侵后,如何检查后门首先先用iptraf查下,如果没装的运行yum install iptraf装下,看里面是不是UDP包发的很多,如果是,基本都被人装了后门1. 检查帐户# less /etc/passwd# grep :0: /etc/passwd(检查是否产生了新用户,和UID、GID是0的用户)# ls -l /etc/passwd(查看文件修改日期)# awk -F: ‘$3= =0 {print $1}’ /etc/passwd(查看是否存在特权用户)# awk -F: ‘length($2)= =0 {print $1}’ /etc/shadow(查看是否存在空口令帐户)2. 检查日志# last(查看正常情况下登录到本机的所有用户的历史记录)注意”entered promiscuous mode”注意错误信息注意Remote Procedure Call (rpc) programs with a log entry that includes a large number (> 20) strange characters(-^PM-^PM-^PM-^PM-^PM-^PM-^PM-^PM)3. 检查进程# ps -aux(注意UID是0的)# lsof -p pid(察看该进程所打开端口和文件)# cat /etc/inetd.conf | grep -v “^#”(检查守护进程)检查隐藏进程# ps -ef|awk ‘{print }’|sort -n|uniq >1# ls /porc |sort -n|uniq >2# diff 1 24. 检查文件# find / -uid 0 –perm -4000 –print# find / -size +10000k –print# find / -name “…” –print# find / -name “.. ” –print# find / -name “. ” –print# find / -name ” ” –print注意SUID文件,可疑大于10M和空格文件# find / -name core -exec ls -l {} ;(检查系统中的core文件)检查系统文件完整性# rpm –qf /bin/ls# rpm -qf /bin/login# md5sum –b 文件名# md5sum –t 文件名5. 检查RPM# rpm –Va输出格式:S – File size differsM – Mode differs (permissions)5 – MD5 sum differsD – Device number mismatchL – readLink path mismatchU – user ownership differsG – group ownership differsT – modification time differs注意相关的/sbin, /bin, /usr/sbin, and /usr/bin6. 检查网络# ip link | grep PROMISC(正常网卡不该在promisc模式,可能存在sniffer)# lsof –i# netstat –nap(察看不正常打开的TCP/UDP端口)# arp –a7. 检查计划任务注意root和UID是0的schedule# crontab –u root –l# cat /etc/crontab# ls /etc/cron.*8. 检查后门# cat /etc/crontab# ls /var/spool/cron/# cat /etc/rc.d/rc.local# ls /etc/rc.d# ls /etc/rc3.d# find / -type f -perm 40009. 检查内核模块# lsmod10. 检查系统服务# chkconfig# rpcinfo -p(查看RPC服务)11. 检查rootkit# rkhunter -c# chkrootkit -q。

第1章网络安全概述与环境配置1. 网络攻击和防御分别包括哪些内容?答:攻击技术主要包括以下几个方面。

(1)网络监听:自己不主动去攻击别人,而是在计算机上设置一个程序去监听目标计算机与其他计算机通信的数据。

(2)网络扫描:利用程序去扫描目标计算机开放的端口等,目的是发现漏洞,为入侵该计算机做准备。

(3)网络入侵:当探测发现对方存在漏洞后,入侵到目标计算机获取信息。

(4)网络后门:成功入侵目标计算机后,为了实现对“战利品”的长期控制,在目标计算机中种植木马等后门。

(5)网络隐身:入侵完毕退出目标计算机后,将自己入侵的痕迹清除,从而防止被对方管理员发现。

防御技术主要包括以下几个方面。

(1)安全操作系统和操作系统的安全配置:操作系统是网络安全的关键。

(2)加密技术:为了防止被监听和数据被盗取,将所有的数据进行加密。

(3)防火墙技术:利用防火墙,对传输的数据进行限制,从而防止被入侵。

(4)入侵检测:如果网络防线最终被攻破,需要及时发出被入侵的警报。

(5)网络安全协议:保证传输的数据不被截获和监听。

2. 从层次上,网络安全可以分成哪几层?每层有什么特点?答:从层次体系上,可以将网络安全分成4个层次上的安全:物理安全,逻辑安全,操作系统安全和联网安全。

物理安全主要包括5个方面:防盗,防火,防静电,防雷击和防电磁泄漏。

逻辑安全需要用口令、文件许可等方法来实现。

操作系统安全,操作系统必须能区分用户,以便防止相互干扰。

操作系统不允许一个用户修改由另一个账户产生的数据。

联网安全通过访问控制服务和通信安全服务两方面的安全服务来达到。

(1)访问控制服务:用来保护计算机和联网资源不被非授权使用。

(2)通信安全服务:用来认证数据机要性与完整性,以及各通信的可信赖性。

(感觉如果说是特点的话这样回答有点别扭。

)3. 为什么要研究网络安全?答:网络需要与外界联系,同时也就受到许多方面的威胁:物理威胁、系统漏洞造成的威胁、身份鉴别威胁、线缆连接威胁和有害程序威胁等。

Linux IDS攻略一. LIDS介绍:LIDS是Linux下的入侵检测和防护系统,是linux内核的补丁和安全管理工具,它增强了内核的安全性,它在内核中实现了参考监听模式以及强制访问控制(Mandatory Access Control)模式。

LIDS主要功能:保护:保护硬盘上任何类型的重要文件和目录,如/bin、/sbin、/usr/bin、/usr/sbin、/etc/rc.d等目录和其下的文件,以及系统中的敏感文件,如passwd和shadow文件,防止未被授权者(包括ROOT)和未被授权的程序进入,任何人包括ROOT都无法改变,文件可以隐藏。

保护重要进程不被终止,任何人包括root 也不能杀死进程,而且可以隐藏特定的进程。

防止非法程序的RA W IO 操作,保护硬盘,包括MBR保护等等。

检测:集成在内核中的端口扫描器,LIDS能检测到扫描并报告系统管理员。

LIDS还可以检测到系统上任何违反规则的进程。

响应:来自内核的安全警告,当有人违反规则时,LIDS会在控制台显示警告信息,将非法的活动细节记录到受LIDS保护的系统log文件中。

LIDS还可以将log信息发到你的信箱中。

LIDS还可以马上关闭与用户的会话。

二. LIDS安装:1.下载必须文件,linux内核源码包和lids包,然后解压# cd linux_install_path/# bzip2 -cd linux-2.4.16.tar.bz2 tar -xvf -# cd lids_install_path# tar -zxvf lids-1.1.0-2.4.16.tar.gz2在linux的内核打LIDS补丁,然后配置和编译linux内核,安装LIDS系统# cd linux_install_path/linux# patch -p1 < lids_install_path/lids-version-linversion.patch# rm -rf /usr/src/linux# ln -s linux_install_patch/linux /usr/src/linux# cd /usr/src/linux# make menuconfig or make xconfig[*] Prompt for development and/or incomplete code/drivers[*] Sysctl support[*] Linux Intrusion Detection System support (EXPERIMENTAL) (NEW).[ ] Hang up console when raising a security alert当收到一个安全警告挂起控制台[ ] Security alert when execing unprotected programs before sealing LIDS当执行没有受LIDS保护的程序时发送安全警告[ ] Do not execute unprotected programs before sealing LIDS在安装LIDS前不执行没有受保护的程序[ ] Try not to flood logs尽量不要让日志溢出[ ] Allow switching LIDS protections允许转换LIDS保护[ ] Allow remote users to switch LIDS protections允许远程用户来转换LIDS保护[ ] Allow any program to switch LIDS protections允许任何程序来转换LIDS保护[ ] Allow reloading config. file内核的端口扫描器[ ] Send security alerts through network通过网络发送安全警告[ ] Hide klids kernel thread隐藏内核进程[ ] Use generic mailer pseudo-script使用通用的邮件发送脚本根据需要选择相应的选项,配置支持LIDS的内核以后.退出配置界面,编译内核。

群晖清除日志-概述说明以及解释1.引言1.1 概述群晖(Synology)是一款功能强大的网络存储设备,广泛应用于家庭和企业中。

它提供了丰富的功能和服务,可以帮助用户管理和存储大量的数据。

然而,随着使用时间的增长,群晖设备会生成大量的日志文件,占用存储空间并降低设备的性能。

因此,清除群晖日志是保持设备高效运行的重要步骤之一。

本文将探讨为什么需要清除群晖日志、如何清除日志,以及定期清理日志的重要性。

通过本文的阐述,读者将能够更好地理解群晖设备的日志管理,并掌握清除日志的方法和技巧。

1.2 文章结构:本文将分为三个部分来讨论群晖清除日志的相关内容。

首先在引言部分会展开概述,介绍文章的结构和目的。

接着在正文部分将探讨什么是群晖,为什么需要清除日志以及如何清除群晖日志。

最后在结论部分将总结清除日志的重要性,强调定期清理的必要性,并提出维护群晖的建议。

通过这些内容的阐述,读者将能够全面了解群晖清除日志的重要性和方法,从而更好地维护和管理自己的群晖设备。

1.3 目的:清除群晖日志的目的在于维护系统的稳定性和性能。

随着时间的推移,群晖系统会产生大量的日志文件,如果不及时清理,这些日志文件将占用大量的存储空间,导致系统运行变慢甚至出现崩溃的情况。

定期清除日志可以释放存储空间,保持系统的正常运行状态,并有效地提高群晖系统的性能和效率。

此外,清除日志还可以帮助管理员更好地监控系统运行状况,及时发现问题并进行处理,从而提高系统的安全性和稳定性。

因此,清除群晖日志是必不可少的系统维护工作,有助于保障群晖系统的正常运行和稳定性。

2.正文2.1 什么是群晖:群晖(Synology)是一家致力于网络存储解决方案的公司,提供了一系列的网络存储设备和软件解决方案,包括网络附加存储(NAS)、虚拟化存储、备份、视频监控、企业存储等。

群晖的产品被广泛应用于家庭用户、中小型企业和企业级用户,为用户提供了可靠、安全、高效的存储和数据管理解决方案。

Linux系统的LOG日志文件及入侵后日志的清除UNIX网管员主要是靠系统的LOG,来获得入侵的痕迹.当然也有第三方工具记录入侵系统的痕迹,UNIX系统存放LOG文件,普通位置如下:/usr/adm - 早期版本的UNIX/var/adm - 新一点的版本使用这个位置/var/log - 一些版本的Solaris,linux BSD,Free BSD使用这个位置/etc - 多数UNIX版本把utmp放在这里,有些也把wtmp放在这里,syslog.conf在这里下面的一些文件根据你所在的目录不同而不同:acct 或pacct -- 记录每个用户使用的命令记录access_log -- 主要当服务器运行NCSA HTTPD时, 记录什么站点连接过你的服务器aculog -- 保存着你拨出去的MODEMS记录lastlog -- 记录了用户最近的LOGIN记录和每个用户的最初目的地,有时是最后不成功LOGIN的记录,当一个用户登陆到unix系统,注册程序在lastlog文件中查找该用户的uid,如果该程序找到了该用户的uid,unix就会显示最后一次登陆的时间和tty(终端号)loginlog -- 记录一些不正常的LOGIN记录messages -- 记录输出到系统控制台的记录,另外的信息由syslog来生成security -- 记录一些使用UUCP系统企图进入限制范围的事例sulog -- 记录使用su命令的记录.它通常在/var/adm/sulog.如果你在机器上使用了su命令,别忘了清除哦.utmp -- 记录当前登录到系统中的所有用户,这个文件伴随着用户进入和离开系统而不断变化.它还会为系统中的用户保持很长的历史记录,utmp日志通常存放在/var/adm/utmp目录下.可以用w和who命令查看,其他命令也可以访问这个文件.如:finger root就可以.现在的utmp一般都有utmpx文件作为日志记录的补充.utmpx -- UTMP的扩展wtmp -- 记录用户登录和退出事件.它和utmp日志文件相似,但它随着登陆次数的增加,它会变的越来越大,有些系统的ftp访问也在这个文件里记录,同时它也记录正常的系统退出时间,可以用ac和last命令访问.syslog -- 最重要的日志文件,使用syslogd守护程序来获得日志信息,通常情况下通过查看/etc/syslog.conf.我们可以知道syslog记录些什么.缺省时,它把大多的消息传给/var/adm/message./dev/log -- 一个UNIX域套接字,接受在本地机器上运行的进程所产生的消息/dev/klog -- 一个从UNIX内核接受消息的设备514端口-- 一个INTERNET套接字,接受其他机器通过UDP产生的syslog消息。

uucp -- 记录的UUCP的信息,可以被本地UUCP活动更新,也可有远程站点发起的动作修改,信息包括发出和接受的呼叫,发出的请求,发送者,发送时间和发送主机lpd-errs -- 处理打印机故障信息的日志ftp日志-- 执行带-l选项的ftpd能够获得记录功能httpd日志-- HTTPD服务器在日志中记录每一个WEB访问记录history日志-- 这个文件保存了用户最近输入命令的记录vold.log -- 记录使用外接媒介时遇到的错误记录======================其他类型的日志文件-======================有些类型的LOG文件没有特定的标题,但开始于一个特定的标志,你可以在前面头发现如下的标志,这就一般表示此是个LOG日志文件,你就可以编辑它了:xfer -- 表明试图一个禁止的文件传输.rexe -- 表明试图执行一个不允许的命令还有许多其他其他类型的LOG文件存在,主要是第三方软件引起的,或者甚至他妈的网管自己有设置了一只"眼睛"在他的系统上,所以你要对你认为可能是LOG文件的文件多一份心眼。

许多管理员喜欢把日志文件放在同一个目录中以便管理,所以你要检查你发现的LOG文件所在的目录中,是否有其他日志文件放在这里,如果有,咯,你知道怎么做。

另一个你要注意的是有关LOG用户MAIL的文件,此文件名可以多种多样,或则有时是syslog文件的一部分。

你要知道syslog记录那些信息,你可以查看syslog.conf中的信息此文件的目录是在/etc中一般我们都是查看syslog.conf文件来查看日志的配置情况.例如:cat /etc/syslog.conf其中sunos操作系统的在/var/log和/var/adm下,还有/usr/adm为/var/adm的的链接.redhat的在/var/log 和/var/run下下面的是sun os5.7中的日志样本.此外,各种shell还会记录用户使用的命令历史,它使用用户主目录下的文件来记录这些命令历史,通常这个文件的名字为.sh_history(ksh),.history(csh),或.bash_history(bash)等。

# ls /var/admacct log messages.1 passwd sulog vold.log aculog messages messages.2sa utmp wtmp lastlog messages.0 messages.3 spellhist utmpx wtmpx# ls /var/logauthlog syslog syslog.1 syslog.3sysidconfig.log syslog.0syslog.2 syslog.4下面的是redhat9.0中的日志样本.# ls /var/logboot.log dmesg messages.2 secure uucpboot.log.1 htmlaccess.log messages.3 secure.1 wtmpboot.log.2 httpd messages.4secure.2 wtmp.1boot.log.3 lastlog netconf.log secure.3 xferlogboot.log.4 mailllog netconf.log.1secure.4 xferlog.1cron maillog netconf.log.2sendmail.st xferlog.2cron.1maillog.1 netconf.log.3spooler xferlog.3cron.2maillog.2 netconf.log.4spooler.1 xferlog.4cron.3maillog.3 news spooler.2cron.4maillog.4 normal.log spooler.3daily.log messages realtime.log spooler.4daily.sh messages.1 samba transfer.log# ls /var/runatd.pid gpm.pid klogd.pid random-seed treemenu.cache crond.pid identd.pid netreport runlevel.dir utmpftp.pids-all inetd.pid news syslogd.pid一般我们要清除的日志有lastlogutmp(utmpx)wtmp(wtmpx)messagessyslogsulog一般把以上说的日志给擦一下,就可以了.:)下面我来说说上面这些我们要清除的日志的相关资料和清除方法.更详细的资料和其他的日志请你查看相关资料.上面已经对日志的功能做了简单陈述,那么这些日志文件到底记录的是什么呢?follow me 下面是一个例子:SunOS 5.7login: gaoPassword:No directory! Logging in with home=/Last login: Sun Feb 4 22:18:25 from 219.31.36.7Sun Microsystems Inc. SunOS 5.7 Generic October 1998 $然后注册程序用新的登陆时间和TTY信息更新lastlog文件,而且该程序带更新utmp wtmp.文件.shell记录:.sh_history(ksh),.history(csh),或.bash_history(bash)等,是shell执行时的历史记录.记录用户执行的命令.它一般存在于用户的主目录.别忘了去根目录看看.1.日志都是一些文本形式的文件.最笨的方法是用文本编辑器来编辑日志文件.删除相关的记录.来达到擦拭脚印和隐藏自己的效果.比如用vi等但这样做是很笨的.太麻烦,工作量太大.2.用rm -f 来删掉日志.比如rm -f /usr/adm/lastlog这样做是很蠢的.更容易被管理员发现有人入侵.但是,相对来说自己还是保护好了.:)可以用在一些不太重要的机器上.3.用>定向符清除.比如:cat>/usr/log/lastlog->这里输入你要的写的东西.最好伪装得像一些,也可以不输入哦.:)^d->这里的^d是按键ctrl + d.# .4.当然最好的是用日志清除工具.输入几个命令让程序帮你擦:)a.常见的日志清除工具.下面介绍一个比较好的日志清除器.:)http://packetstormsecurity.nl/UNIX/penetration/log-wipers/wipe-1.00.tgz他完全可以清除lastlogutmputmpxwtmpwtmpx下面我们来看看.(示范工作平台sunos 5.7)# gzip -d wipe-1.00.tgz# tar -xf wipe-1.00.tar# cd wipe-1.00# ls -al总数32drwxr-xr-x 2 root root 5122月4 20:48. drwxrwxrwx 6 root other10242月4 18:40 ..-rw-r--r-- 1 root root 1301997 1月9INSTALL -rw-r--r-- 1 root staff13891997 1月9Makefile -rw-r--r-- 1 root root 498 1997 1月9 README -rw-r--r-- 1 root staff100271997 1月9wipe.c# makeWipe v0.01 !Usage: 'make ' where System types are:linux freebsd sunos4 solaris2 ultrixaix irix digital bsdi netbsd hpux#我们可以看到它需要出示系统的选项.这些选项是:linux freebsd sunos4 solaris2 ultrixaix irix digital bsdi netbsd hpux我们要清除相关的系统日志就必须在相同的系统下编译.比如我们要在redhat等linux下编译,就应为:make linux在freebsd下编译就应为:make freebsd在sunos 4下编译,就应为:make sunos4在sunos 5以上的系统里编译,就应为:make solaris2# make solaris2gcc -O3 -DHA VE_LASTLOG_H -DHA VE_UTMPX -o wipe wipe.c# ls -al总数94drwxr-xr-x 2 root root5122月4 21:03. drwxrwxrwx 6 root other10242月4 18:40..-rw-r--r-- 1 root root1301997 1月9 INSTALL -rw-r--r-- 1 root staff13891997 1月9 Makefile -rw-r--r-- 1 root root 4981997 1月9 README -rwxr-xr-x 1 root other 309202月4 21:03wipe-rw-r--r-- 1 root staff 100271997 1月9 wipe.c #./wipeUSAGE: wipe [ uwla ] ...options...UTMP editing: Erase all usernames : wipe u [username]Erase one username on tty: wipe u [username] [tty]WTMP editing: Erase last entry for user : wipe w [username]Erase last entry on tty : wipe w [username] [tty] LASTLOG editing: Blank lastlog for user : wipe l [username] Alter lastlog entry : wipe l [username] [tty] [time] [host]Where [time] is in the format [YYMMddhhmm]ACCT editing: Erase acct entries on tty : wipe a [username] [tty]大家可以看到编译好的wipe的使用方法.其中u 选项为utmp utmpx 日志擦除..w 选项为wtmp wtmpx 日志擦除.l 选项为lastlog 日志擦除.a 为/var/adm/pacct日志擦除.(一般不用这个.:)其中[tty]为终端号.为在有多个相同帐号同时登陆时,清除日志的使用选项.当然是要你的终端号哦.:)大家可以用w 命令查终端号.比如:# w下午9:15 1 user, 平均负荷: 0.00, 0.00, 0.01用户名终端号登入时间闲置JCPU PCPU 执行命令root pts/1 下午7:403 w下面的是我在sunos 5.7上的具体的使用情况# w下午9:15 1 user, 平均负荷: 0.00, 0.00, 0.01用户名终端号登入时间闲置JCPU PCPU 执行命令root pts/1 下午7:40 3 w# ./wipe u rootPatching /var/adm/utmp .... Done.Patching /var/adm/utmpx .... Done.# w下午9:15 1 user, 平均负荷: 0.00, 0.00, 0.01用户名终端号登入时间闲置JCPU PCPU 执行命令# ./wipe w gaoPatching /var/adm/wtmp .... Done.Patching /var/adm/wtmpx .... Done.# ./wipe l rootPatching /var/adm/lastlog .... Done.好了.lastlog utmp utmpx wtmp wtmpx 擦完了.当然我们不要忘了shell记录.# ls -al /.*history-rw------- 1 root other 456 2月4 20:27 .sh_history# rm -f .*history# cd# pwd/home/gao# ls -al /.*history-rw------- 1 root other 456 2月4 20:27 .sh_history # rm -f .*historyok, 算是大功告成吧。