H3C MSR系列路由器 IPSec配置

- 格式:pdf

- 大小:532.47 KB

- 文档页数:46

H3C-MSR路由器配置路由器作为网络中的重要设备之一,扮演着连接不同网络、实现数据转发的关键角色。

H3C-MSR路由器作为一款功能强大、性能稳定的产品,被广泛应用于各种规模的网络中。

为了使H3C-MSR路由器能够正常工作并满足网络需求,正确的配置是至关重要的。

本文将详细介绍H3C-MSR路由器的配置方法,帮助用户快速上手。

一、基本配置1. 连接路由器首先,使用网线将H3C-MSR路由器的Console接口与计算机的串口相连。

然后,使用串口终端工具,如SecureCRT等,通过串口连接到路由器。

打开终端工具后,选择正确的串口号和波特率,确保与路由器连接成功。

2. 登录路由器成功连接到路由器后,输入登录用户名和密码,即可登录路由器的命令行界面。

默认的用户名为admin,密码为空。

为了提高安全性,建议用户在首次登录后立即修改密码。

3. 设定主机名在路由器命令行界面下,通过以下命令来为路由器设定一个主机名:configure terminalhostname <主机名>exit二、接口配置1. 配置接口IP地址为了使路由器能够与其他设备进行通信,需要为其配置IP地址。

假设要为接口GigabitEthernet 0/0/1配置IP地址为192.168.1.1,子网掩码为255.255.255.0,可以在命令行界面下执行以下命令:interface GigabitEthernet 0/0/1ip address 192.168.1.1 255.255.255.02. 配置接口描述接口描述功能可以使管理员更好地管理和识别各个接口。

为了对接口GigabitEthernet 0/0/1进行描述,可以使用以下命令:interface GigabitEthernet 0/0/1description <描述信息>3. 配置接口速率和双工模式根据网络需求和接口连接设备的性能要求,可以配置接口的速率和双工模式。

配置telnet登录telnet server enable创建本地账号与密码local-user adminpassword simple hnjb8013user-interface vty 0 4authentication-mode schemauser-role level-15配置WAN口地址<H3C>system-view[H3C]interface GigabitEthernet 0/0[H3C-GigabitEthernet0/0]ip address 119.57.73.67 255.255.255.248 //IP地址和掩码配置运营商分配的地址[H3C-GigabitEthernet0/0]quit2) 设置网网关[H3C]interface GigabitEthernet 0/1[H3C-GigabitEthernet0/1]ip address 192.168.1.1 24//网网关IP地址[H3C-GigabitEthernet0/1]quit设置DHCP<H3C>system-view[H3C]dhcp server ip-pool 1[H3C-dhcp-pool-1]network 192.168.1.0 mask 255.255.255.0[H3C-dhcp-pool-1]gateway-list 192.168.1.1[H3C-dhcp-pool-1]address range 192.168.1.2 192.168.1.200 地址池[H3C-dhcp-pool-1]dns-list202.106.0.20 114.114.114.114 //具体的运营商DNS 地址[H3C-dhcp-pool-1]quit4) 在WAN接口配置NAT,实现网地址上网进行源地址转换。

[H3C]interface GigabitEthernet 0/0[H3C-GigabitEthernet0/0]nat outbound5) 配置默认路由[H3C]ip route-static 0.0.0.0 0.0.0.0 119.57.73.65 //下一跳地址配置运营商分配的网关地址Nat一对一NAT<H3C>system-view[H3C]nat static outbound 192.168.1.248 119.57.73.70[H3C]interface GigabitEthernet0/0[H3C-GigabitEthernet0/0]ip address 119.57.73.70 255.255.255.248 sub[H3C-GigabitEthernet0/0]nat static enable[H3C-GigabitEthernet0/0]quitNAT端口映射<H3C>system-view[H3C]interface GigabitEthernet 0/0 //进入设备公网接口[H3C-GigabitEthernet0/0]nat server protocol tcp global 119.57.73.67 5366 inside 192.168.1.67 5366nat server protocol tcp global 119.57.73.67 5367 inside 192.168.1.67 5367nat server protocol tcp global 119.57.73.67 8081 inside 192.168.1.244 8081nat server protocol tcp global 119.57.73.67 8123 inside 192.168.1.250 8443nat server protocol tcp global 119.57.73.67 33890 inside 192.168.1.88 3389L2TP over ipsec1.开启L2TP功能。

最新H3C-MSR800路由器配置说明最新 H3CMSR800 路由器配置说明在当今数字化的时代,网络已经成为了企业和个人生活中不可或缺的一部分。

而路由器作为网络的核心设备之一,其配置的合理性和准确性直接影响着网络的性能和稳定性。

H3CMSR800 路由器是一款功能强大、性能稳定的网络设备,下面将为您详细介绍其最新的配置方法。

一、准备工作在开始配置H3CMSR800 路由器之前,我们需要做好以下准备工作:1、了解网络需求:明确您的网络规模、用户数量、应用类型等,以便为路由器进行合理的配置。

2、连接设备:将路由器的电源、网线等连接好,确保设备正常通电和联网。

3、访问路由器管理界面:通过电脑浏览器输入路由器的默认管理地址(通常为 19216811 或 19216801),输入用户名和密码(默认用户名和密码通常可以在路由器的说明书中找到)登录到管理界面。

二、基本配置1、系统时间设置进入路由器的管理界面后,首先需要设置正确的系统时间。

这对于日志记录、证书有效期等功能非常重要。

在系统设置中找到时间设置选项,选择手动设置或通过网络同步时间。

2、管理员账号设置为了保证路由器的安全,建议更改默认的管理员用户名和密码。

在用户管理中创建新的管理员账号,并设置强密码(包含字母、数字和特殊字符)。

3、接口配置H3CMSR800 路由器通常具有多个接口,包括 WAN 口和 LAN 口。

根据您的网络拓扑结构,为每个接口配置相应的 IP 地址、子网掩码和网关。

对于 WAN 口,如果您使用的是动态 IP 地址(如通过 DHCP 获取),则选择相应的获取方式;如果是静态 IP 地址,则手动输入 IP 地址、子网掩码、网关和 DNS 服务器地址。

对于 LAN 口,通常设置为私有网段的 IP 地址,如 19216811/24 或10001/24 等。

4、 VLAN 配置如果您的网络需要划分 VLAN 以实现不同部门或业务的隔离,可以在路由器中进行 VLAN 配置。

H3C MSR 30 20路由器设置常用命令1、system-view进入系统视图模式2、sysname R1 为设备命名为R13、dis cur显示当前配置4、reboot 重启5、dhcp enable 开启dhcp功能添加设备的 Telnet 用户,用户级别设为 3(管理级用户)。

[Sysname] local-user admin ←设置 Telnet 用户名为 admin[Sysname-luser-admin] service-type telnet level 3 ←设置级别 3[Sysname-luser-admin] password simple admin ←设置用户 admin 的密码为 admin[Sysname-luser-admin] save ←保存配置通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。

1、配置内网接口(Ethernet0/0):[MSR20-20] interface GigabitEthernet0/0[MSR20-20-Ethernet0/0]ip address2、使用动态分配地址的方式为局域网中的PC分配地址[MSR20-20]dhcp server ip-pool 1[MSR20-20-dhcp-pool-1]network 24[MSR20-20-dhcp-pool-1]dns-list DNS地址[MSR20-20-dhcp-pool-1]gateway-listdhcp enable 使能dhcp功能dhcp server forbidden-ip 设置此ip不参与自动分配dhcp server ip-pool 0 定义一个名为0的地址池network mask 设置自动分配ip的网络地址范围5gateway-list 设置自动获取ip的网关地址6dns-list 设置自动获取的dns地址为 (dns 根据电信分配的实际地址设置)7expired day 5 设置地址租期为5天3、配置nat[MSR20-20]nat address-group 1 公网IP 公网IP[MSR20-20]acl number 3000[MSR20-20-acl-adv-3000]rule 0 permit ip4、配置外网接口(Ethernet0/1)[MSR20-20]interface GigabitEthernet0/1[MSR20-20-Ethernet0/1]ip add 公网IP[MSR20-20-Ethernet0/1]nat outbound 3000 address-group 15.加默缺省路由[MSR20-20]ip route-st 外网网关总结:在2020路由器下面,配置外网口,配置内网口,配置acl 作nat,一条默认路由指向电信网关. ok!。

H3C配置IPSEC教程实例介绍作为不同网络之间互相连接的枢纽,路由器系统构成了基于TCP/IP 的国际互联网络Internet 的主体脉络,也可以说,路由器构成了Internet的骨架。

这篇文章主要介绍了H3C配置IPSEC VPN教程实例(图文),需要的朋友可以参考下方法步骤H3C配置IPSEC VPN思路跟思科差不多,无非就是命令不一样的,下面就演示一下拓扑:RT1背后有个1.1.1.1网段,RT3背后有个3.3.3.3网段,ISP没有这两条路由RT2:system-viewSystem View: return to User View with Ctrl+Z.[RT2]int g0/0/0[RT2-GigabitEthernet0/0/0]ip add 12.1.1.2 24[RT2-GigabitEthernet0/0/0]quit[RT2]int g0/0/1[RT2-GigabitEthernet0/0/1]ip add 23.1.1.2 24[RT2-GigabitEthernet0/0/1]quitRT1:acl number 3000rule 0 permit ip source 1.1.1.0 0.0.0.255 destination 3.3.3.0 0.0.0.255ike proposal 1encryption-algorithm 3des-cbcauthentication-algorithm md5authentication-metod pre-sharedh group2ike peer ciscoid-type ippre-shared-key simple ciscoremote-address 23.1.1.3local-address 12.1.1.1#ipsec proposal ciscotransform espesp authentication-algorithm md5esp encryption-algorithm 3desipsec policy cisco 10 isakmpsecurity acl 3000ike-peer ciscoproposal ciscoint g0/0/0ipsec policy ciscoip route-static 0.0.0.0 0.0.0.0 12.1.1.2RT3:acl number 3000rule 0 permit ip source 3.3.3.0 0.0.0.255 destination 1.1.1.0 0.0.0.255ike proposal 1encryption-algorithm 3des-cbcauthentication-algorithm md5authentication-metod pre-sharedh group2ike peer ciscoid-type ippre-shared-key simple ciscoremote-address 12.1.1.1local-address 23.1.1.3#ipsec proposal ciscotransform espesp authentication-algorithm md5esp encryption-algorithm 3desipsec policy cisco 10 isakmpsecurity acl 3000ike-peer ciscoproposal ciscoint g0/0/1ipsec policy ciscoip route-static 0.0.0.0 0.0.0.0 23.1.1.2相关阅读:路由器安全特性关键点由于路由器是网络中比较关键的设备,针对网络存在的各种安全隐患,路由器必须具有如下的安全特性:(1)可靠性与线路安全可靠性要求是针对故障恢复和负载能力而提出来的。

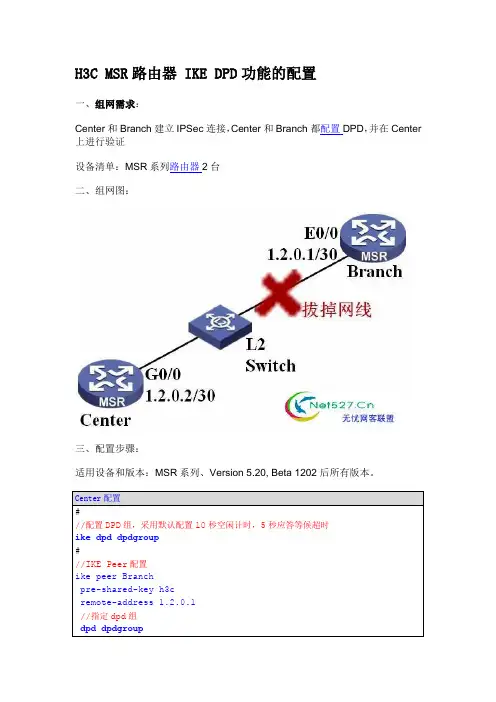

H3C MSR路由器 IKE DPD功能的配置

一、组网需求:

Center和Branch建立IPSec连接,Center和Branch都配置DPD,并在Center 上进行验证

设备清单:MSR系列路由器2台

二、组网图:

三、配置步骤:

适用设备和版本:MSR系列、Version 5.20, Beta 1202后所有版本。

四、配置关键点:

1) DPD实验不要采用2台设备直连方式,在这种方式下把网线,链路层Down,不会有路由,所以用于触发IPSec的包不会发送到接口,因而也不能触发任何IPSec模块。

2) DPD并不是自始至终地周期性发送,而是通过空闲定时器机制,在每接收到一个IPSec加密的包后就重置这个包对应IKE SA的空闲定时器,如果空闲定时器计时开始到计时结束过程都没有接收到该SA对应的加密包,那么下一次有IP 包要被这个SA加密发送或接收到加密包之前就需要使用DPD来检测对方是否存活。

3) DPD检测主要靠超时计时器,超时计时器用于判断是否再次发起请求,一般来说连续发出3次请求(请求->超时->请求->超时->请求->超时)都没有收到任何DPD应答就应该删除SA,后续如需继续发送加密数据包就需要重新协商SA,如果此时收到加密数据包表明是原来SA的会通知对端重新协商SA。

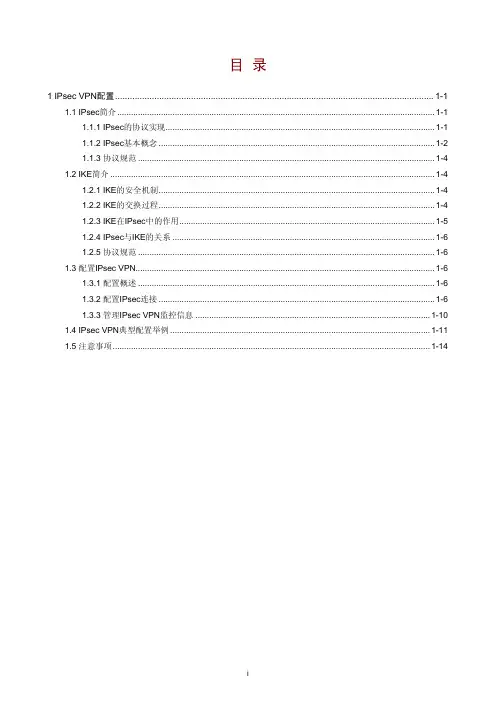

目录1 IPsec VPN配置..................................................................................................................................1-11.1 IPsec简介..........................................................................................................................................1-11.1.1 IPsec的协议实现.....................................................................................................................1-11.1.2 IPsec基本概念........................................................................................................................1-21.1.3 协议规范.................................................................................................................................1-41.2 IKE简介.............................................................................................................................................1-41.2.1 IKE的安全机制........................................................................................................................1-41.2.2 IKE的交换过程........................................................................................................................1-41.2.3 IKE在IPsec中的作用...............................................................................................................1-51.2.4 IPsec与IKE的关系..................................................................................................................1-61.2.5 协议规范.................................................................................................................................1-61.3 配置IPsec VPN..................................................................................................................................1-61.3.1 配置概述.................................................................................................................................1-61.3.2 配置IPsec连接........................................................................................................................1-61.3.3 管理IPsec VPN监控信息......................................................................................................1-101.4 IPsec VPN典型配置举例.................................................................................................................1-111.5 注意事项..........................................................................................................................................1-141 IPsec VPN配置本文所涉及的路由器和路由器图标,代表了一般意义下的路由器或运行了路由协议的三层交换机。

![H3C MSR 系列路由器 Web配置手册-Release 1910P02(V1[1].03)-Web概述](https://uimg.taocdn.com/a47b653183c4bb4cf7ecd1dd.webp)

IPsec VPN工作中感受(2010-10-11 14:06:48)来这边工作2个月。

一直没有什么大的case做,每天基本都是不知道在做什么,终于有一个Case,就是和mexico对接VPN.这两个月也看了不少的VPN方面的书籍,一直等待实践的机会。

机会来了。

我就小心翼翼完成这case。

这篇文章只是心里总结。

我配置的时候也是分两个阶段配置的,根据VPN对接表来操作的,设备是HUAWEI EUDEMON 1000.有的是默认的配置,用display curr 命令看不到你配置过的命令。

1 配置IKE,其中要配置Ike proposal 和ike peer.1.1 配置 ike proposal(各种加密算法,验证算法都是在这个里面)ike proposal 6encryption-algorithm 3des-cbcdh group2sa duration 288001.2 配置ike peerike peer mexico_moralespre-shared-key 123456!AaFWike-proposal 6remote-address *.*.*.*2 配置ipse,其中要配置ipsec proposal ,ACL和ipsec policy2.1 配置 ipsec proposal(各种加密算法,验证算法都是在这个里面)ipsec proposal 6esp authentication-algorithm sha1esp encryption-algorithm 3des2.2 配置ACL(双方的ACL要相互对称)acl number 3600rule 15 permit ip source *.*.*.* 0 destination *.*.*.* 02.3配置ipsec policy (配置这个之前要断了出口VPN组)ipsec policy 1 60 isakmpsecurity acl 3600pfs dh-group2ike-peer mexico_morales proposal 6local-address *.*.*.*sa duration time-based 3600。

H3C-ER系列路由器IPSEC-VPN 的典型配置H3C ER系列路由器IPSEC VPN的典型配置ER系列路由器一端是静态IP,另一端是拨号方式获取IP时野蛮模式下的一对一IPSEC VPN 的典型配置一、组网需求:某公司存在分支机构A和分支机构B,两端的出口路由器都是ER5200,分别为Router A和Router B,Router A处为静态IP,Router B 处为拨号方式获取的IP。

现在客户想在两个分支之间建立VPN来实现互通。

二、组网图:三、配置步骤:当一边的都是静态IP(Router A),另外一边是拨号IP(Router B)时,可采用野蛮模式建立IPSEC VPN。

Router A设置:(1)设置虚接口:VPN→VPN设置→虚接口选择一个虚接口名称和与其相应的WAN1口绑定,单击<增加>按钮。

(2)设置IKE安全提议VPN→VPN设置→IKE安全提议输入安全提议名称,并设置验证算法和加密算法分别为MD5、3DES,单击<增加>按钮。

(3)设置IKE对等体VPN→VPN设置→IKE对等体输入对等体名称,选择对应的虚接口ipsec0。

在“对端”文本框中输入Router B的IP为全0,选择野蛮模式的NAME类型,分别填写两端的ID。

(4)设置IPSec安全提议VPN→VPN设置→IPSec安全提议输入安全提议名称,选择安全协议类型为ESP,并设置验证算法和加密算法分别为MD5、3DES,单击<增加>按钮。

(5)设置IPSec安全策略VPN→VPN设置→IPSec安全策略Router B设置:(1)设置虚接口、(2)设置IKE安全提议、(4)设置IPSEC安全提议、(5)设置IPSec安全策略,以上四步的设置与Router A对应的步骤设置一致。

(3)设置IKE对等体VPN→VPN设置→IKE对等体输入对等体名称,选择对应的虚接口ipsec0。

华为MSR系列路由器L2TP+IPsec+PPPOE实现一总部、多分通信一、组网:二、客户需求分支通过PPPOE拨上LAC,并触发LAC和LNS建立L2TP隧道,要求分支和总部的内网可以互访。

三、设计方案当拨号成功以后,总部网关LNS会给分支网关client分配一个IP地址,这时候他们之间就可以通信了。

这个时候总部LNS只会有分支网关的路由,而不会有分支内网的路由,如果要实现总部内网和分支内网间的通信还是存在问题的,这个时候就要在总部配置一条目的地址为分支内网的静态路由,下一条指向分支网关,但是分支网关的IP地址是总部LNS这边的地址池里面动态分配的,所以下一条无法定义为具体的IP地址,只能定义为虚模板。

不过这是一总部多分支的组网,所有的L2TP连接都是用的同一虚模板,所以无法满足用同一个下一跳地址实现和多个分支的通信。

在这种情况下只能在L2TP上复用IPsec来实现路由功能,在LNS的虚接口virtual-template上下发IPsec策略,不同目的地址的数据流会触发不同的acl来和不同的IPsec对等体(分支)通信,这样就可以实现一对多的精确路由了。

四、配置client-1配置#//定义触发IPsec的数据流,匹配由本端内网始发的数据acl number 3000rule 0 permit ip source 172.16.2.0 0.0.0.255#//配置IKE对等体ike peer peerexchange-mode aggressivepre-shared-key 123//以name的方式标示对等体id-type name//标识对端nameremote-name center//对等体的IP地址为LNS虚模板的地址remote-address 100.0.0.1//标识本端namelocal-name client#//创建安全提议,采用缺省配置ipsec proposal def#//创建安全策略ipsec policy policy 1 isakmpsecurity acl 3000ike-peer peerproposal def#//创建PPPOE拨号口interface Dialer0link-protocol ppp//验证方式为chap,并配置用户名和密码ppp chap user pc@ppp chap password simple pc//IP地址由PPP协商获得(由LNS分配)ip address ppp-negotiate//拨号用户,必须配置dialer user pppoe//拨号捆绑,必须配置dialer bundle 1//应用安全策略,实现分支网关到总部网关的IPsec VPN ipsec policy policy#interface GigabitEthernet0/0port link-mode route//在G0/0接口下使能pppoe-client,绑定拨号捆绑pppoe-client dial-bundle-number 1#interface GigabitEthernet0/1port link-mode routeip address 172.16.2.1 255.255.255.0#//默认路由指向LNSip route-static 0.0.0.0 0.0.0.0 100.0.0.1#Client-2配置#//定义触发IPsec的数据流,匹配由本端内网始发的数据acl number 3000rule 0 permit ip source 172.16.3.0 0.0.0.255 #//配置IKE对等体ike peer peerexchange-mode aggressivepre-shared-key 123//以name的方式标示对等体id-type name//标识对端nameremote-name center//对等体的IP地址为LNS虚模板的地址remote-address 100.0.0.1//标识本端namelocal-name client#//创建安全提议,采用缺省配置ipsec proposal def#//创建安全策略ipsec policy policy 1 isakmpsecurity acl 3000ike-peer peerproposal def#//创建PPPOE拨号口interface Dialer0link-protocol ppp//验证方式为chap,并配置用户名和密码ppp chap user pc2@ppp chap password simple pc2//IP地址由PPP协商获得(由LNS分配)ip address ppp-negotiate//拨号用户,必须配置dialer user pppoe//拨号捆绑,必须配置dialer bundle 1//应用安全策略,实现分支网关到总部网关的IPsec VPN ipsec policy policy#interface GigabitEthernet0/0port link-mode route//在G0/0接口下使能pppoe-client,绑定拨号捆绑pppoe-client dial-bundle-number 1#interface GigabitEthernet0/1port link-mode routeip address 172.16.3.1 255.255.255.0#//默认路由指向LNSip route-static 0.0.0.0 0.0.0.0 100.0.0.1 #LAC配置#//使能L2TP,必须配置l2tp enable#//创建认证域domain access-limit disablestate activeidle-cut disableself-service-url disable#//为各个分支创建用户local-user pcpassword simple pcservice-type ppplocal-user pc2password simple pc2service-type ppp#//L2TP组l2tp-group 1//不进行隧道认证undo tunnel authentication//指定LNS的地址及发起L2TP隧道连接的域名start l2tp ip 1.0.0.1 domain #interface Ethernet0/0port link-mode route//将PPPoE服务器与虚模板0绑定pppoe-server bind Virtual-Template 0#interface Ethernet0/1port link-mode routeip address 2.0.0.1 255.255.255.0#interface Virtual-Template0//配置虚模板0的ppp认证方式和认证域ppp authentication-mode chap domain #RTD配置#//使能L2TPl2tp enable#//配置认证域domain access-limit disablestate activeidle-cut disableself-service-url disable//在域内配置IP地址池,用于分配给clientip pool 1 100.0.0.2 100.0.0.255#//配置IKE对等体ike peer peerexchange-mode aggressivepre-shared-key 123//用name标识对端id-type name//配置对端nameremote-name client//配置本端namelocal-name center#//配置安全提议,采用缺省配置ipsec proposal def#//采用策略模板的方式ipsec policy-template test 1ike-peer peerproposal def#//根据策略模板test创建安全策略policyipsec policy policy 1 isakmp template test#//为分支创建用户local-user pcpassword simple pcservice-type ppplocal-user pc2password simple pc2service-type ppp#//L2TP组l2tp-group 1//不进行隧道验证undo tunnel authentication//按照虚模板0来接受L2TP连接allow l2tp virtual-template 0#//虚模板0interface Virtual-Template0//对域的用户进行ppp的chap认证ppp authentication-mode chap domain //指定对端地址为地址池中的地址remote address pool 1ip address 100.0.0.1 255.255.255.0//下发安全策略来实现路由功能ipsec policy policy#interface GigabitEthernet0/0port link-mode routeip address 1.0.0.1 255.255.255.0#//配置一条默认路由来实现和分支内网的互通ip route-static 0.0.0.0 0.0.0.0 Virtual-Template0#四、配置关键点1.配置client的时候,要配置一条默认路由,下一条指向LNS虚模板的地址。

H3C MSR20系列路由器IPSEC VPN设置方法H3C MSR20系列路由器 IPSEC VPN 设置一例(对端除IKE名称、ACL数据流向不同外其他一致),本端ADSL接入方式,对端固定IP接入version 5.20, Release 2207P02, Basic#sysname testvpn#ike local-name testvpnike sa keepalive-timer timeout 28800#domain default enable system#telnet server enable#dar p2p signature-file cfa0:/p2p_default.mtd#port-security enable#acl number 3001 name natrule 0 deny ip source 192.168.2.0 0.0.0.255 destination 1 92.168.0.0 0.0.0.255 (对端VPN设置两个IP地址段对调)rule 20 permit ip source 192.168.2.94 0 允许内网nat 的地址(可上网的ip)rule 30 permit ip source 192.168.2.80 0acl number 3026rule 0 permit ip source 192.168.2.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 定义VPN隧道数据流向(对端VPN设置两个IP地址段对调)#vlan 1#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#ike peer testvpn 设置IKE 对等体exchange-mode aggressive 野蛮模式pre-shared-key cipher nWUE29323vCRHSJ19231231hkSNpRHtg== 共享密钥id-type name ID类型为名称remote-name testpeer 远程IKE名称remote-address 202.106.0.20 (因本端ADSL接入动态IP地址,对端指定本段IKE名称即可不用指定远程IP地址)local-name testvpn 本地IKE名称nat traversal nat穿越#ipsec proposal testvpn#ipsec policy testvpn 10 isakmpsecurity acl 3026 匹配的ACLpfs dh-group1ike-peer testvpn IKE对等体名称proposal testvpn IPSEC 安全提议名称#user-group systemgroup-attribute allow-guest#local-user adminpassword cipher .]@QWEUSEWEW=B,53Q123=^Q`M12DAAF4<1!! authorization-attribute level 3service-type telnetservice-type web#interface Aux0async mode flowlink-protocol ppp#interface Cellular0/0async mode protocollink-protocol ppp#interface Dialer1 设置 PPPOE拨号接口nat outbound 3001link-protocol pppppp pap local-user 9009239392939 password cipher )^6G123G 6S032316;R3Q=^Q`MAF4<1!!mtu 1450ip address ppp-negotiatetcp mss 1024dialer user admindialer-group 1dialer bundle 1ipsec policy testvpn#interface Ethernet0/0port link-mode routedescription insideip address 192.168.2.1 255.255.255.0#interface Ethernet0/1port link-mode routedescription outsidepppoe-client dial-bundle-number 1tcp mss 1024ip address dhcp-alloc#interface NULL0#ip route-static 0.0.0.0 0.0.0.0 Dialer1 #ssh server enable#load xml-configuration#user-interface con 0user-interface tty 13user-interface aux 0user-interface vty 0 4 authentication-mode scheme #return。