网神防火墙带metric值策略路由配置方法

- 格式:doc

- 大小:1.88 MB

- 文档页数:2

防火墙安全策略配置在网络安全领域,防火墙是一种非常重要的安全设备,它可以帮助组织保护其网络免受各种网络威胁的侵害。

然而,仅仅拥有防火墙还不足以确保网络的安全,关键在于如何正确配置防火墙安全策略。

本文将介绍防火墙安全策略的配置,帮助您更好地保护您的网络安全。

首先,要明确网络的安全需求。

不同的组织可能有不同的安全需求,因此在配置防火墙安全策略时,首先需要明确网络的安全需求。

这包括确定哪些网络流量是允许的,哪些是禁止的,以及如何处理各种类型的网络流量。

只有明确了安全需求,才能有针对性地配置防火墙安全策略。

其次,需要进行安全策略的规划。

在规划安全策略时,需要考虑到网络的整体安全架构,包括内部网络和外部网络。

针对不同的网络区域,需要制定相应的安全策略,确保网络的安全性。

同时,还需要考虑到不同用户的安全需求,根据用户的权限和角色制定相应的安全策略。

接着,要进行安全策略的配置。

在配置安全策略时,需要根据前期确定的安全需求和规划的安全策略,对防火墙进行相应的配置。

这包括对网络流量进行过滤、访问控制、应用层代理等方面的配置。

在配置安全策略时,需要考虑到安全性和性能之间的平衡,确保安全策略的有效性和网络的正常运行。

最后,需要进行安全策略的审计和优化。

安全策略的配置并不是一次性的工作,随着网络环境的变化和安全威胁的演变,安全策略也需要不断地进行审计和优化。

这包括对安全策略的有效性进行评估,及时发现和修复安全漏洞,以及根据实际情况对安全策略进行调整和优化,确保网络的持续安全。

总之,防火墙安全策略的配置是保护网络安全的重要手段,正确的安全策略配置可以帮助组织有效地防范各种网络威胁。

通过明确安全需求、规划安全策略、配置安全策略以及进行审计和优化,可以更好地保护网络安全,确保网络的正常运行。

希望本文对您配置防火墙安全策略有所帮助。

hillstone防火墙配置步骤(以hillstone SA5040为例讲解)厦门领航立华科技有限公司目录1需要从客户方获取的基本信息 (3)2配置步骤 (3)2.1 配置安全域 (3)2.2 配置接口地址 (4)2.3 配置路由 (4)2.4 配置NAT (6)2.4.1 源地址NAT (6)2.4.2 目的地址NA T (6)3配置策略 (8)3.1 配置安全域之间的允许策略 (8)3.1.1 配置trust到Untrust的允许所有的策略 (8)3.1.2 配置DMZ到Untrust的允许所有的策略 (9)3.1.3 配置trust到DMZ的允许策略 (9)3.1.4 配置Untrust到DMZ服务器的允许策略 (10)3.1.5 配置Untrust到Trust服务器的允许策略 (10)3.1.6 配置详细策略 (11)4配置QOS (12)5配置SCVPN (13)1需要从客户方获取的基本信息◆部署位置:互联网出口位置,还是其他,如部署在出口路由器之后等◆部署方式:三层接入(需要做NAT,大部分都是这种接入方式),二层透明接入(透明接入不影响客户网络架构),混合接入模式(有几个接口需要配置成透明接口模式,可以支持这种方式)◆外网出口信息:几个出口,电信Or网通,外网IP地址资源(多少个),外网网关(防火墙默认路由设置)◆安全域划分:一般正常3个安全域,Untrust(外网)、Trust(内网)、Dmz(服务器网段),也可以自定义多个◆外网接口IP地址:由客户提供◆内网口IP地址:◆如果客户内网有多个网段,建议在客户中心交换机配置独立的VLAN网段,不要与客户内部网段相同。

◆如果客户内网只有1个网段,没有中心交换机,则把防火墙内网口地址设置为客户内网地址段,并作为客户内网网关(适用于中小型网络)◆DMZ口IP地址:由客户提供,建议配置成服务器网段的网关;2配置步骤2.1 配置安全域默认就有常用的3个安全域了,Trust,Untrust,DMZ2.2 配置接口地址2.3 配置路由默认路由:其中指定的接口:Untrust(外网)接口,如果有多个出口,可以在这选择不同的接口。

juniper Netscreen防火墙策略路由配置Netscreen-25 概述Juniper网络公司NetScreen-25和NetScreen-50是面向大企业分支办事处和远程办事处、以及中小企业的集成安全产品。

它们可提供网络周边安全解决方案,并带有多个DMZ和VPN,可以确保无线LAN的安全性,或保护内部网络的安全。

NetScreen-25设备可提供100 Mbps 的防火墙和20 Mbps的3DES或AES VPN性能,可支持32,000条并发会话和125条VPN 隧道。

NetScreen-50设备是高性能的集成安全产品,可提供170 Mbps的防火墙和45 Mbps 的3DES或AES VPN性能,可支持64,000条并发会话和500 条VPN隧道。

一、特性与优势NetScreen-25和NetScreen-50产品的主要特性和优势如下:集成的深层检测防火墙可以逐策略提供应用层攻击防护,以保护互联网协议安全;集成的Web过滤功能,可制订企业Web使用策略、提高整体生产率、并最大限度地减少因滥用企业资源而必须承担的赔偿责任;拒绝服务攻击防护功能,可抵御30多种不同的内外部攻击;高可用性功能,可最大限度地消除单点故障;动态路由支持,以减少对手工建立新路由的依赖性;冗余的VPN隧道和VPN监控,可缩短VPN连接的故障切换时间;虚拟路由器支持,可将内部、专用或重叠的IP地址映射到全新的IP地址,提供到最终目的地的备用路由,且不被公众看到;可定制的安全区,能够提高接口密度,无需增加硬件开销、降低策略制订成本、限制未授权用户接入与攻击、简化VPN管理;通过图形Web UI、CLI或NetScreen-Security Manager集中管理系统进行管理;基于策略的管理,用于进行集中的端到端生命周期管理;.二、技术规格Netscreen-25或Netscreen-50都有两种不同的许可选项(Advanced/Baseline),提供不同级别的功能和容量。

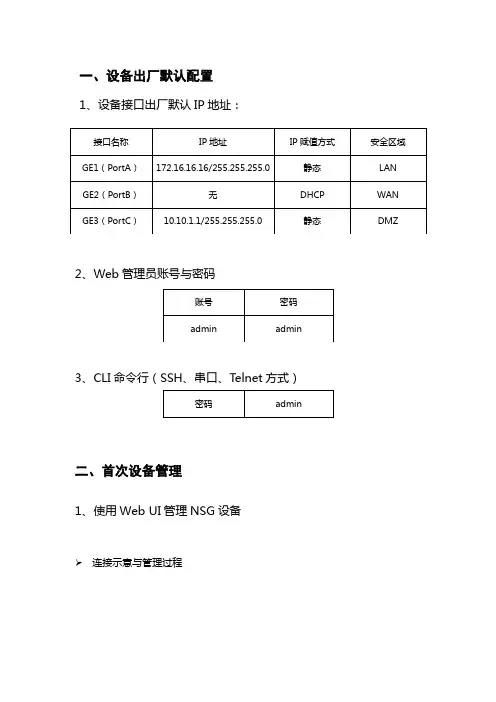

一、设备出厂默认配置1、设备接口出厂默认IP地址:2、Web管理员账号与密码3、CLI命令行(SSH、串口、Telnet方式)二、首次设备管理1、使用Web UI管理NSG设备连接示意与管理过程(1)使用网线接入NSG设备的GE1接口,并连接管理终端(PC)设备。

(2)将管理终端(PC)网卡设置为自动获取IP地址。

NSG将自动分配管理端IP地址。

(3)打开IE或其他浏览器,在地址栏中输入设备缺省管理地址:http://172.16.16.16。

(4)出现NSG管理界面,输入账号:admin;密码:admin注意:NSG设备WEB管理最低要求浏览器版本为IE7。

三、配置防火墙功能购买NSG产品后,我们需要将NSG根据网络环境拓扑,部署于网络中,此时我们需要配置NSG的防火墙功能,使得新增NSG设备后的网络链路访问畅通。

1、根据拓扑配置NSG,要求从LAN区域主机可访问互联网。

配置步骤如下:(1)配置LAN(局域网)区域网络接口进入“网络”→“接口”页面,选择所要作为LAN(局域网)区域的接口,进行编辑:✓区域:选择“LAN”区域✓IP赋值方式:选择“静态”方式✓IP地址:根据网络拓扑配置LAN接口IP地址192.168.0.1✓子网掩码:根据网络环境配置✓主/从DNS:请根据实际配置(2)配置WAN(互联网)区域网络接口进入“网络”→“接口”页面,选择所要作为WAN(互联网接口)区域的接口,进行编辑:✓区域:选择“WAN”区域✓IP赋值方式:选择“静态”方式✓IP地址:根据网络拓扑配置WAN接口IP地址10.10.10.2✓子网掩码:根据网络环境配置✓主/从DNS:请根据实际配置✓网关名称:定义出口下一跳网关的名称✓IP地址:填写WAN接口的下一条网关地址,如拓扑10.10.10.1(3)配置防火墙规则通过上面两个步骤的配置,已经根据网络环境拓扑,配置完成NSG接口信息。

此时网络流量还不允许通过NSG设备,需要继续配置防火墙规则。

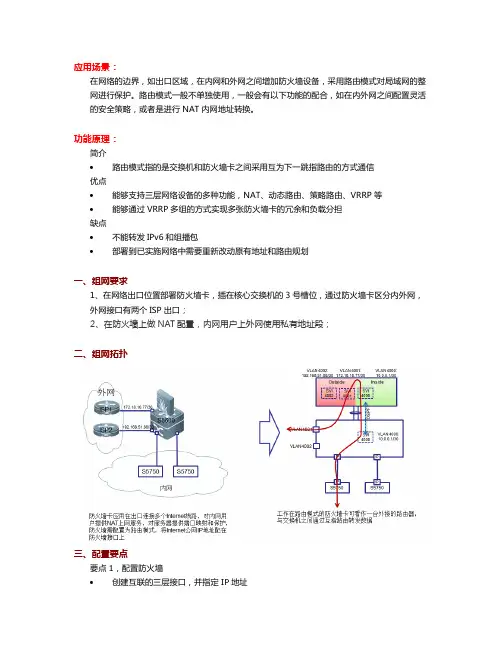

应用场景:在网络的边界,如出口区域,在内网和外网之间增加防火墙设备,采用路由模式对局域网的整网进行保护。

路由模式一般不单独使用,一般会有以下功能的配合,如在内外网之间配置灵活的安全策略,或者是进行NAT内网地址转换。

功能原理:简介∙路由模式指的是交换机和防火墙卡之间采用互为下一跳指路由的方式通信优点∙能够支持三层网络设备的多种功能,NAT、动态路由、策略路由、VRRP等∙能够通过VRRP多组的方式实现多张防火墙卡的冗余和负载分担缺点∙不能转发IPv6和组播包∙部署到已实施网络中需要重新改动原有地址和路由规划一、组网要求1、在网络出口位置部署防火墙卡,插在核心交换机的3号槽位,通过防火墙卡区分内外网,外网接口有两个ISP出口;2、在防火墙上做NAT配置,内网用户上外网使用私有地址段;二、组网拓扑三、配置要点要点1,配置防火墙∙创建互联的三层接口,并指定IP地址∙配置动态路由或静态路由∙创建作为NAT Outside的VLAN接口并指定IP∙配置NAT转换关系∙配置NAT日志要点2,配置交换机∙创建连接NAT Outside线路的VLAN并指定物理接口∙创建互联到防火墙的三层接口∙通过互联到防火墙的三层接口配置动态路由或静态路由四、配置步骤注意:步骤一、将交换机按照客户的业务需要配置完成,并将防火墙卡和交换机联通,并对防火墙卡进行初始化配置。

1)配置防火墙模块与PC的连通性:配置防火墙卡和交换机互联端口,可以用于防火墙的管理。

Firewall>enable ------>进入特权模式Firewall#configure terminal ------>进入全局配置模式Firewall(config)#interface vlan 4000 ------>进入vlan 4000接口FW1(config-if-Vlan 4000)#ip address 10.0.0.1 255.255.255.252------>为vlan 4000接口上互联IP地址Firewall(config-if)#exit ------>退回到全局配置模式Firewall(config)#firewall default-policy-permit ------>10.3(4b5)系列版本的命令ip session acl-filter-default-permit ,10.3(4b6)命令变更为 firewall default-policy-permit 防火墙接口下没有应用ACL时或配置的ACL在最后没有Permit any则默认会丢弃所有包,配置以下命令可修改为默认转发所有包2)防火墙配置路由模式,交换机与防火墙联通配置。

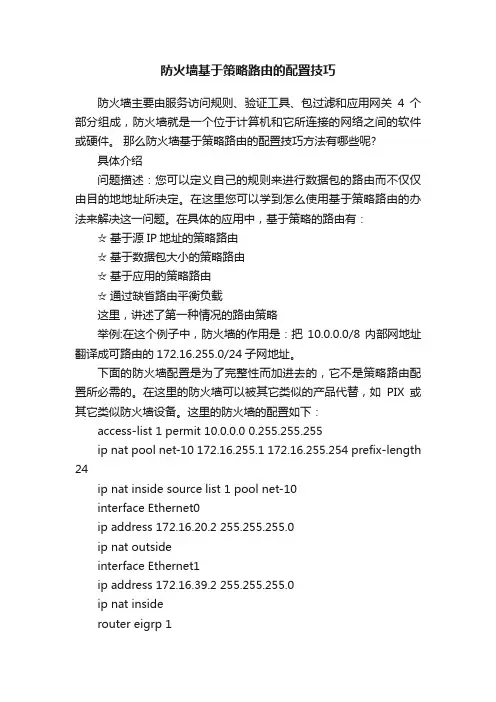

防火墙基于策略路由的配置技巧防火墙主要由服务访问规则、验证工具、包过滤和应用网关4个部分组成,防火墙就是一个位于计算机和它所连接的网络之间的软件或硬件。

那么防火墙基于策略路由的配置技巧方法有哪些呢?具体介绍问题描述:您可以定义自己的规则来进行数据包的路由而不仅仅由目的地地址所决定。

在这里您可以学到怎么使用基于策略路由的办法来解决这一问题。

在具体的应用中,基于策略的路由有:☆ 基于源IP地址的策略路由☆ 基于数据包大小的策略路由☆ 基于应用的策略路由☆ 通过缺省路由平衡负载这里,讲述了第一种情况的路由策略举例:在这个例子中,防火墙的作用是:把10.0.0.0/8内部网地址翻译成可路由的172.16.255.0/24子网地址。

下面的防火墙配置是为了完整性而加进去的,它不是策略路由配置所必需的。

在这里的防火墙可以被其它类似的产品代替,如PIX或其它类似防火墙设备。

这里的防火墙的配置如下:access-list 1 permit 10.0.0.0 0.255.255.255ip nat pool net-10 172.16.255.1 172.16.255.254 prefix-length 24ip nat inside source list 1 pool net-10interface Ethernet0ip address 172.16.20.2 255.255.255.0ip nat outsideinterface Ethernet1ip address 172.16.39.2 255.255.255.0ip nat insiderouter eigrp 1network 172.16.0.0default-metric 10000 100 255 1 1500ip route 172.16.255.0 255.255.255.0 Null0end在我们的例子中,Cisco WAN路由器上运行策略路由来保证从10.0.0.0/8网络来的IP数据包被发送到防火墙去。

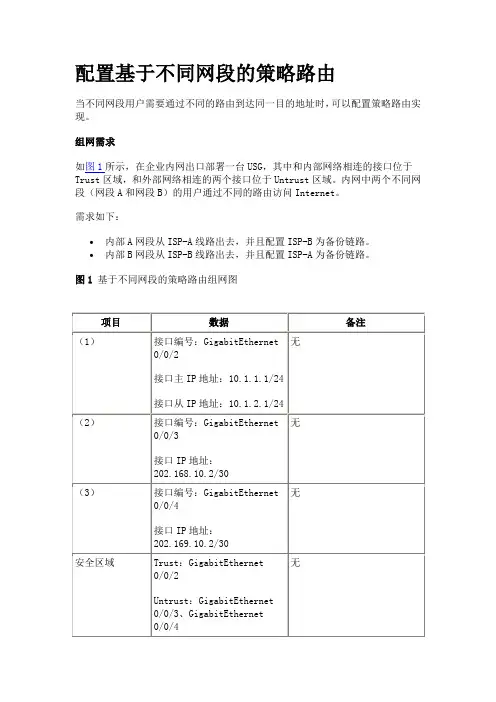

配置基于不同网段的策略路由当不同网段用户需要通过不同的路由到达同一目的地址时,可以配置策略路由实现。

组网需求如图1所示,在企业内网出口部署一台USG,其中和内部网络相连的接口位于Trust区域,和外部网络相连的两个接口位于Untrust区域。

内网中两个不同网段(网段A和网段B)的用户通过不同的路由访问Internet。

需求如下:∙内部A网段从ISP-A线路出去,并且配置ISP-B为备份链路。

∙内部B网段从ISP-B线路出去,并且配置ISP-A为备份链路。

图1 基于不同网段的策略路由组网图配置思路1.在USG配置与Router_A、Router_B的互联数据,并配置两条去往Internet的缺省路由。

2.在USG上配置策略路由,使源地址为10.1.1.0/24的报文的下一跳指定为202.168.10.1,源地址为10.1.2.0/24的报文的下一跳指定为202.169.10.1。

3.在USG上配置IP-Link,监控下一跳是否可达。

如果不可达,则策略路由失效。

策略路由失效后,流量将根据设备上生效的缺省路由到达Internet。

操作步骤1.配置USG的接口IP地址并将接口加入对应安全区域。

# 配置USG接口IP地址。

<USG> system-view[USG] interface GigabitEthernet 0/0/2[USG-GigabitEthernet0/0/2] ip address 10.1.1.1 24[USG-GigabitEthernet0/0/2] ip address 10.1.2.1 24 sub[USG-GigabitEthernet0/0/2] quit[USG] interface GigabitEthernet 0/0/3[USG-GigabitEthernet0/0/3] ip address 202.168.10.2 30[USG-GigabitEthernet0/0/3] quit[USG] interface GigabitEthernet 0/0/4[USG-GigabitEthernet0/0/4] ip address 202.169.10.2 30[USG-GigabitEthernet0/0/4] quit# 配置接口加入相应安全区域。

hillstone防火墙如何设置hillstone防火墙如何设置hillstone防火墙设置怎么样设置才最好呢?能起到最大的作用!下面由店铺给你做出详细的hillstone防火墙设置方法介绍!希望对你有帮助!hillstone防火墙设置方法一:Hillstone路由器自带了邮件相关的端口协议服务组,可以登录路由器找到,对象-- 服务里面点击自定义,添加设置。

把需要映射的端口,SMTP POP IMAP 等端口加到协议组里面设置端口映射选择需要映射的公网接口设置好需要映射的协议组,然后选择启用。

即可hillstone防火墙设置方法二:口令丢失情况下的处理如果口令丢失,用户无法登录安全路由器进行配置,请在安全路由器刚启动时按住 CLR 按键大约 5 秒,使设备恢复到出厂配置。

此时用户可以使用默认管理员“hillstone”登录重新配置。

操作步骤如下:1.关闭安全路由器电源。

2.用针状物按住 CLR 按键的同时打开安全路由器电源。

3.保持按住状态直到指示灯 STA 和 ALM 均变为红色常亮,释放 CLR 按键。

此时系统开始恢复出厂配置。

4.出厂配置恢复完毕,系统将会自动重新启动。

默认IP : 192.168.1.1默认用户名: hillstone默认密码:hillstone请注意把PC的IP改为和路由器同一网段(比如:192.168.1.2)后访问hillstone防火墙设置方法三:CMD,端口需开启telent,命令行模式配置。

以下是命令:confhost-blacklist mac *.*.*(*.*.*=需要禁止的MAC地址)save。

360网神虚拟化下一代防火墙部署青云指导手册360企业安全集团2017年4月目录第一章概述 (3)1.1.产品介绍 (3)1.2.安装要求及其注意事项 (3)第二章设备介绍 (4)2.1.设备列表 (4)第三章上线购买说明 (4)3.1.登录青云网站 (4)3.2.创建VPC网络 (5)3.3.创建私有网络 (5)3.4.创建虚拟主机 (6)3.4.1.创建vNGFW (6)3.4.2.创建web服务器 (7)3.5.加入私有网络 (8)3.6.查看拓扑 (9)3.7.申请公网IP (10)3.8.配置默认防火墙规则 (11)3.9.配置VPC网络转发规则 (13)3.10.访问V NGFW (14)第四章部署案例 (15)4.1.配置V NGFW (15)4.1.1.配置DNAT规则 (15)4.1.2.配置策略 (16)4.2.配置WEB服务器 (17)4.3.配置青云 (18)4.3.1.创建默认防火墙规则 (18)4.3.2.配置VPC网络转发规则 (18)4.4.验证结果 (19)第五章许可证 (19)5.1.许可证作用 (19)5.2.许可证类型 (19)5.3.获得许可证 (20)第一章概述1.1.产品介绍“360网神虚拟化下一代防火墙”简称为vNGFW,它是一个纯软件形态的产品,是运行在虚拟机上的完全自主知识产权的SecOS操作系统之上。

360网神vNGFW是虚拟机镜像方式存放在青云平台上,所以您需要在创建主机的时候选择360网神虚拟镜像。

1.2.安装要求及其注意事项●本文档适用于青云平台的网络1.0环境,所以在安装部署360网神vNGFW的时候必须选择北京2区或者广东1区。

●安装的配置要求必须选择2个vCPU,内存最低是2G。

●启动实例以后您必须在控制台重置密码才能正常使用(新密码包括字母,数字,特殊字符,至少12位)。

●产品授权方式分为试用版本和正式版本,镜像本身默认提供给用户30天的试用期,在此期间所有的功能都可以正常试用,提前15天会有到期告警信息,试用期过后如果没有新的授权,所有的功能均不能使用。

目录一.基本情况介绍 (2)1.车管所机房情况: (2)2.通璟检测站: (2)3.风顺、安运检测站: (2)4.关于防火墙的配置方式: (3)5.关于配置文件: (3)6.关于授权证书: (4)二.车管所防火墙配置说明 (5)1.第12行: (5)2.第90行,地址薄的设置: (5)3.第316行,接口的设置: (7)4.第371行,虚拟路由的配置: (9)5.第381行,策略的配置: (11)三.通璟检测站防火墙的配置: (13)1.第83行,地址薄的设置: (13)2.第290行,接口的配置: (14)3.第312行,虚拟路由的设置: (15)4.第317行,策略的配置: (16)四.风顺检测站防火墙的配置: (17)1.第86行,地址薄的配置: (17)2.第305行,接口的配置: (18)3.第328行,虚拟路由的配置: (19)4.第335行,策略的设置: (21)五.总结 (22)一.基本情况介绍本文档适用于HillStone SG-6000 M2105(车管所)和HillStone SG-6000 NA V20(检测站),网络连接方式为车管所与检测站防火墙用网线直连、车管所与检测站防火墙在同一公安网IP段内两种。

具体配置如下:1.车管所机房情况:数据服务器、应用/通讯服务器、hillstone防火墙、审核电脑1/2的IP分别10.137.186.78/62/68/36/37,系统管理员给的IP地址格式为:;防火墙配置完毕后,车管所服务器设置的IP格式为:webserviceIP:10.136.46.23。

2.通璟检测站:局域网IP地址为192.168.11.*段,网关192.168.11.1。

因为距离短,有一条一百多米网线直接通到车管所机房。

站点服务器、签证申请岗、查验岗、无线路由、PDA、检测线主控、登录机等都接在交换机上,然后交换机接网线到hillstone防火墙的0/1口,到车管所机房的网线接防火墙0/0口。

H3C防火墙和UTM设备IPSec典型配置举例Copyright © 2013 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 使用版本 (1)2 特性简介 (1)3 应用场合 (1)4 注意事项 (1)5 基于证书的认证——IPSec配置举例 (1)5.1 组网需求 (1)5.2 配置思路 (2)5.3 配置步骤 (2)5.3.1 FW A的配置 (2)5.3.2 FW B的配置 (8)5.3.3 验证结果 (11)5.4 配置文件 (13)6 基于证书的认证——IPSec多实例配置举例 (15)6.1 组网需求 (15)6.2 配置思路 (15)6.3 配置步骤 (16)6.3.1 FW A的配置 (16)6.3.2 FW B的配置 (31)6.3.3 验证结果 (46)6.4 配置文件 (50)7 相关资料 (53)1 使用版本本文档基于F1000-E(版本:R3166P13)为例进行说明。

该配置适用于F1000-E的R3166P13及以上版本、F3169P07及以上版本。

该配置同样适用于F5000-A5(版本:R3206P18及以上)及U200系列产品(版本:F5123P08及以上)以及防火墙插卡的R3166P13及以上版本、F3169P07及以上版本。

本文档所有配置均在实验室环境下进行,仅供参考。

如果在线部署,请根据实际组网环境进行配置。

不同软件版本Web页面显示会有所差异,请以实际情况为准。

2 特性简介IPSec(IP Security)是IETF制定的三层隧道加密协议,它为Internet上传输的数据提供了高质量的、可互操作的、基于密码学的安全保证,是一种传统的实现三层VPN(Virtual Private Network,虚拟专用网)的安全技术。

防火墙安全策略配置

一、防火墙设置外网不能访问内网的方法:

1、登录到天融信防火墙集中管理器;

2、打开“高级管理”→“网络对象”→“内网",在右边窗口空白处点击右键,在弹出的快捷菜单中选择“定义新对象”→“子网”,填入子网名称(自己命名),如“120段”,地址范围中,输入能够上网机器的所有IP范围(能够上网的电脑IP范围)。

点击确定。

3、在“网络对象"中选择“外网”,在右边窗口空白处点击右键,在弹出的快捷菜单中选择“定义新对象”→“子网”,填入子网名称(自己命名),如“外网IP”,地址范围中,输入所有IP范围.点击确定。

4、访问策略设置

A、在“高级管理”中选择“访问策略"→“内网",在右边的窗口中,点击右键,选择“增加”,点击“下一步”。

B、在“策略源”中选择“外网IP”(刚才设置的外网IP),点击“下一步”。

C、在“策略目的”中选择“内网"和“120段”(刚才设置的上网IP),点击“下一步"。

D、在“策略服务”中,我们不做任何选择,直接点击“下一步”。

(因为我们要限制所有外网对我们内网的访问,在此我们要禁用所有服务,因此不做选择)

E、在“访问控制”中,“访问权限”选择“禁止”(因为我们上一步没有选择服务,在此我们选择禁止,表示我们将禁止外网对我们的所有服务),“访问时间"选择“任何”,“日志选项"选择“日志会话”,其他的不做修改,点击“下一步”。

F、最后,点击“完成"。

5、至此,我们就完成了对外网访问内网的设置。