基于神经网络混沌吸引子的图像加密算法

- 格式:doc

- 大小:24.00 KB

- 文档页数:5

基于细胞神经网络超混沌特性的图像加密新算法任晓霞;廖晓峰;熊永红【摘要】针对一般流密码对明文变化不敏感的缺陷,基于细胞神经网络(CNN),提出一种图像加密新算法.以一个6维CNN产生的超混沌系统作为密钥源,并根据明文图像各点像素值的逻辑运算结果选取密钥;同时使用像素位置置乱和像素值替代两种方法对数字图像进行加密.实验表明,该算法加密效果好,NPCR值和密钥敏感性高(>0.996),满足数字图像加密安全性的要求,同时具有计算简单、易于实现、能提高数字图像传输的安全性等特点.%In this paper, a new image encryption algorithm was presented by employing Cellular Neural Network (CNN).The main objective was to solve the problem of traditional stream cipher's insensitivity to the change of plain text.By using a hyper chaotic system of 6-D CNN as the key source, selecting the secret key based on the results of logical operations of pixel values in the plain image, and introducing simultaneously both position permutation and value transformation, the new algorithm was presented.It is shown that both NPCR value and the sensitivity to key ( > O.996) can meet the security requirements of image encryption.The simulation process also indicates that the algorithm is relatively easy to realize with low computation complexity, and ensures, accordingly, the secure transmission of digital images.【期刊名称】《计算机应用》【年(卷),期】2011(031)006【总页数】4页(P1528-1530,1535)【关键词】细胞神经网络;超混沌;混沌序列;图像加密【作者】任晓霞;廖晓峰;熊永红【作者单位】重庆大学计算机学院,重庆400044;重庆大学计算机学院,重庆400044;重庆大学计算机学院,重庆400044【正文语种】中文【中图分类】TP309.70 引言随着网络与多媒体技术的快速发展,安全已经成为图像传输和存储领域的重要问题。

基于混沌的图像加密算法研究图像加密算法是信息安全领域中的重要研究方向之一,它通过对图像进行加密和解密操作,实现保护图像隐私和安全传输等目的。

本文将重点探讨基于混沌的图像加密算法的研究,分析其原理、优势和应用场景。

首先,我们来了解一下混沌理论。

混沌理论是一种非线性动力学系统的研究分支,其在计算机科学和密码学领域有着广泛的应用。

混沌系统具有随机性、不可预测性和灵敏性等特点,这使得混沌可作为图像加密算法的基础。

基于混沌的图像加密算法主要包括两个部分,即混沌映射和置乱操作。

混沌映射是将图像像素映射到一个混沌的迭代序列上,而置乱操作则通过对混沌序列进行重新排列实现对图像的置乱加密。

下面我们将详细介绍这两个部分。

首先是混沌映射。

混沌映射通常选取经典的混沌系统,如Logistic映射和Henon映射等作为基础。

这些映射具有高度的不可预测性和混沌性质,适用于图像加密。

在加密过程中,首先将图像像素值归一化到[0,1]的范围内,然后通过混沌映射将像素值映射到一个混沌序列上。

通过迭代映射操作,可以得到一个与原图像无关的混沌序列。

这个序列将作为后续置乱操作的密钥,确保了加密的随机性和安全性。

接下来是置乱操作。

在加密过程中,通过对混沌序列进行重新排列,实现对图像像素的混乱置乱。

最常用的方法是基于Arnold置乱算法和Baker映射置乱算法。

Arnold置乱算法是一种二维置乱算法,通过对图像像素的行列位置进行迭代映射操作,实现像素位置的混乱。

而Baker映射置乱算法则是通过对图像像素进行乘积操作,实现图像像素值的混乱。

这两种置乱算法具有较高的随机性和不可逆性,能够有效地保障图像的安全性。

基于混沌的图像加密算法具有以下优势:第一,混沌映射和置乱操作具有高度的随机性和不可线性特征,使得加密过程中产生的密钥和置乱后的图像难以被破解和恢复。

这大大增强了图像的安全性。

第二,基于混沌的图像加密算法具有较好的抗攻击性。

混沌系统的不可预测性和随机性能够防止统计分析和密码分析等攻击手段。

基于混沌系统的随机图像加密算法设计随着互联网的迅猛发展,保护个人信息和隐私的需求越来越强烈。

图像加密作为信息安全领域的重要分支之一,旨在通过加密技术保护图像信息的安全性和保密性。

但是,传统的加密算法存在不同程度的安全隐患。

因此,基于混沌系统的随机图像加密算法应运而生,其不仅具备安全性高、速度快等优点,还可以有效抵御不同类型的攻击。

一、混沌系统混沌系统是一种基于非线性动力学的复杂系统,具有高度的不确定性和随机性。

混沌系统的状态随时间呈现出明显的不规则运动,使其具有非常强的随机性和复杂性。

混沌系统的应用范围非常广泛,包括通讯、密码学、图像处理等领域。

二、基于混沌系统的随机图像加密算法基于混沌系统的随机图像加密算法是一种通过对图像进行混沌变换,达到加密保护的一种算法。

该算法将原始图像通过离散化的形式转化成矩阵,然后再通过非线性混沌系统的映射得到一组随机数,通过将矩阵与随机数进行混合生成密文图像,从而达到对图像的保密性。

三、算法流程1、输入原始图像2、将图片转换成灰度图,并将灰度值映射到[0,1]区间3、将灰度图解析成行矩阵4、根据矩阵大小生成混沌序列,并做映射处理5、将混沌序列和矩阵进行混合加密6、获取加密后的矩阵,将其转换回图像7、输出加密后的图像四、算法关键点1、混沌系统的选择。

不同的混沌系统产生的随机数序列具有不同的性质,因此选择适合的混沌系统对算法的保密性至关重要。

2、密钥生成方式。

随机数序列的生成过程直接决定了加密密钥的可靠性,因此要保证生成的密钥足够随机。

3、加密过程。

混合加密过程应该将原图像的信息充分分散,以避免加密过程中出现局部加密,从而提高加密强度。

五、算法结果通过对比传统的图像加密算法和基于混沌系统的随机图像加密算法,我们可以得到以下结论:1、基于混沌系统的随机图像加密算法具有更高的初始条件敏感性,更容易产生随机性,从而大大提高加密安全性;2、基于混沌系统的随机图像加密算法不仅可以有效抵御不同类型的攻击,而且可以降低加密的运算复杂度,提高加密速度;3、基于混沌系统的随机图像加密算法具有更好的加密强度和随机性,可以更好地保护图像信息的安全性和保密性。

哈尔滨理工大学硕士学位论文基于混沌理论的数字图像加密算法的研究姓名:孙广明申请学位级别:硕士专业:控制理论与控制工程指导教师:吕宁20090301哈尔滨理T人学下学硕lj学位论文基于混沌理论的数字图像加密算法的研究摘要随着计算机技术和网络技术快速发展,信息在社会中的地位和作用越来越重要,网络信息安全与保密问题显得愈发重要和突出,信息安全已成为信息化社会重要与关键问题之一。

数字图像作为一种特殊的数字信息的存在方式,如何有效的保证其数字信息的机密性、完整性、可用性、可控性和不可抵赖性是当前信息安全技术研究领域的重要研究方向。

混沌现象是非线性动态系统中出现的确定性的伪随机过程,其具有非周期性、遍历性、伪随机性及对初值的敏感性,与加密系统二者之间存在着许多相似之处,目前研究基于混沌理论的保密通信、信息加密和信息隐藏技术是非线性科学和信息科学两个领域交叉融合的热点问题之一。

本文重点研究了数字图像的信息安全问题,着重研究了数字图像加密的方法,论文的主要工作及成果如下:1.在对密码学和混沌系统基本理论进行讨论分析的基础上,重点研究了密码学和混沌系统的联系及构造混沌分组密码的方法。

2.对定义在(O,1)上的混沌移位映射特性进行了分析,将混沌序列引入图像加密算法中,据此提出一种基于混沌移位映射的数字图像加密算法,通过实验验证了该算法的安全性。

3.对于混沌系统数字化后引起的混沌性能下降,构造了一种结合Logistic映射和分段线性混沌映射(PLCM)及定义在(0,1)上的移位映射设计了一个多混沌系统的随机数发生器,具有良好的随机性和在有限精度实现条件下周期大的特点;基于提出的混沌随机数发生器提出了一种分组图像加密算法,该算法具有较强的鲁棒性及抗攻击免疫能力,加密图像在部分受损或缺失后,仍有较好的恢复效果。

4.将混沌系统和分组密码链接(CBC)模式相结合,提出一种数字图像自适应加密算法。

利用图像本身所携带的信息实现图像自适应加密,同时克服了混沌系统数字化用于图像加密系统带来的周期性。

基于混沌算法的图像加密技术研究图像加密技术是一种将数字图像转化为不可读的密文,以保护图像的安全性和隐私性的方法。

在信息传输和存储过程中,图像加密技术起到了至关重要的作用。

随着计算机技术的不断发展,混沌算法作为一种新型的加密技术,逐渐引起了研究者们的兴趣。

本文将以基于混沌算法的图像加密技术为研究主题,系统地介绍混沌算法在图像加密中的应用和研究成果。

首先,我们来了解一下混沌算法。

混沌是一种表现出无序、不可预测性和敏感性依赖于初始条件的动态行为的系统。

混沌算法通过利用这种系统的特性,将图像中的像素值进行随机重排或者替代,以实现对图像的加密。

在基于混沌算法的图像加密技术中,最常见的方法是混沌映射法。

混沌映射法通过选择适当的混沌映射函数,将图像中的像素值和密钥进行混淆,从而实现图像的加密。

常用的混沌映射函数有Logistic映射、Tent映射、Henon映射等。

这些映射函数具有迭代快速、初始值敏感等特点,能够有效地对图像进行加密。

在具体的图像加密过程中,混沌算法通常与其他加密算法结合使用。

最常见的是混合加密算法,即将混沌算法和传统的对称加密算法(如AES算法)结合使用。

首先,将图像进行分块处理,然后使用混沌算法生成随机数序列作为密钥,并将密钥和图像的像素值进行异或操作。

接下来,采用对称加密算法对密钥进行加密,进一步提高了图像的安全性。

在解密过程中,按照相反的步骤进行操作,即先使用对称加密算法解密密钥,再将密钥和密文进行异或操作,最后利用混沌算法恢复原始图像。

除了混淆像素值和密钥之外,基于混沌算法的图像加密技术还可以采用其他手段对图像进行加密。

例如,可以通过对图像进行像素位移、差分扩散、像素替代等操作,进一步增加图像的复杂性和随机性,提高加密强度。

此外,还可以引入模糊化技术和水印技术,使得加密后的图像满足一定的鲁棒性要求,以增强图像的安全性和可用性。

基于混沌算法的图像加密技术具有许多优点。

首先,混沌算法具有天然的随机性和不可预测性,能够充分满足图像加密的安全性要求。

基于混沌动力学的图像加密算法研究近年来,信息安全已经成为了社会各个领域中备受关注的问题。

在数字图像传输和存储过程中,保护图像的机密性就显得尤为重要。

为了解决这个问题,图像加密算法应运而生。

在早期的图像加密算法中,我们常常会使用基于互换的方法,例如置换或替换等。

这些方法可以使加密的图像看起来像一堆随机像素,但往往容易被恢复出原始图像。

随着计算机技术和密码学的发展,基于非线性动力系统的图像加密算法逐渐受到更广泛的关注。

混沌动力学依赖于确定性混沌的原理,由此可以产生看似随机的数列。

这种混沌的特性,使得它在图像加密领域中得到了广泛的应用。

基于混沌动力学的图像加密算法采用了一些经典的加密方法,例如置换和替换等,同时引入了混沌动力学系统中的变量,以此增加加密的难度。

在基于混沌动力学的图像加密算法中,通常采用了一些经典的混沌映射,例如Logistic映射和Henon映射等。

这些映射具有周期性,非周期性以及混沌性等不同的属性,因此可以根据不同的加密需求来选择不同的映射函数。

在加密的过程中,加密者首先会将明文图像拆分成一系列的像素点。

然后,使用混沌映射对该像素点序列进行置换操作,接着再使用像素级别的代替方法(Substitution)进行加密。

最后,通过混合算法对加密后的图像进行输出处理。

在基于混沌动力学的图像加密算法中,解密过程与加密过程相反。

解密者根据混沌映射的参数和密钥,可以对加密后的图像进行还原,得到原始的明文图像。

相比于传统的加密算法,基于混沌动力学的图像加密算法在加密效果和安全性方面都具有显著的优势。

由于混沌映射的特性,再加上像素置换和代替的方法,使得加密后的图像难以被解密得到原始的明文图像,从而达到了良好的保密性。

混沌动力学的图像加密算法还具有高速性和高效性的特点。

在加密过程中只需要对像素点矩阵进行简单的变换操作,这种操作速度非常快。

同时,算法的可靠性和可扩展性也极高,因此可以很好地应用于大规模的图像加密领域中。

基于混沌理论的图像加密算法设计与实现基于混沌理论的图像加密算法设计与实现摘要:随着信息技术的发展和普及,图像在各个领域扮演着越来越重要的角色。

为了保护图像数据的安全性和机密性,图像加密技术成为研究的热点之一。

混沌理论以其高度的不可预测性和不确定性,成为图像加密领域的重要工具之一。

本文基于混沌理论,设计了一种新的图像加密算法,并对其进行了实现。

结果表明,该算法在加密图像的同时,能够保护图像中的信息不被恶意攻击者获取。

关键词:混沌理论;图像加密;信息安全1. 引言图像加密技术是信息安全领域的重要研究内容,它在保护图像数据的安全性和机密性方面发挥着重要作用。

随着计算机技术的不断发展,传统的加密算法逐渐暴露出一些不足之处,例如加密速度慢、加密强度不高等。

混沌理论以其高度的不可预测性和不确定性,成为图像加密领域的重要工具之一。

本文基于混沌理论,设计了一种新的图像加密算法,并对其进行了实现。

2. 混沌理论的基本原理混沌理论是一种描述非线性动力学系统行为的数学理论。

混沌过程具有高度不可预测性和不确定性,其输出表现出一种看似随机而实际上具有确定性的行为。

混沌理论广泛应用于密码学领域,可以产生高度随机的密钥序列。

3. 图像加密算法的设计本文设计的图像加密算法主要包括三个步骤:密钥生成、混沌映射和像素置换。

其中,密钥生成通过混沌映射生成高度随机的密钥序列。

混沌映射是基于混沌系统的一种映射算法,可以产生类似随机数的序列。

像素置换是通过对图像像素的位置进行重新排列来实现加密过程。

具体算法的设计步骤如下:步骤1:密钥生成选择合适的混沌系统,并设置初始值。

通过迭代计算,得到一系列具有高度随机性的密钥序列。

步骤2:混沌映射将生成的密钥序列应用于需要加密的图像。

通过对每个像素值进行异或操作,实现加密过程。

步骤3:像素置换对加密后的图像进行像素位置的重新排列。

可以采用一定的规则,如置换矩阵或者混沌映射算法进行像素位置的调整。

4. 图像加密算法的实现本文采用MATLAB编程语言实现了基于混沌理论的图像加密算法。

3.4.1实验结果3.4.2性能分析………………………………………………………………………….323.5本章小结……………………………………………………………………………….34第四章基于高维混沌系统的图像加密新算法……………………………………………。

354.1引言……。

4.2混沌系统的介绍……………………………………………………………………….364.2.1超混沌系统………………………………………………………………………。

364.2.2Logistic映射4.3基于完全置乱方案的图像加密算法设计……………………………………………384.3.1位置置乱……………………………………………………………………………384.3.2灰度值变换………………………………………………………………………384.3.3解密算法…………….…………………………………404.3.4实验结果与性能分析4.4基于分块的图像加密算法设计…………………………………………………….444.4.1置乱阶段…………………………………………………………………………。

444.4.2灰度值变换阶段4.4.3解密算法…………………………………………………………………………….474.4.4试验结果与性能分析……………。

4.5本章小结………………………………………………………………………………52第五章总结与展望……………………………参考文献………………………………………………………………………………………….55致谢……………………………攻读硕士期间发表论文情况…………………………………………………………………。

6l扬州大学学位论文原创性声明和版权使用授权书…………………。

62邵永晖基于混沌系统的图像加密算法研究竺同理对于P扩展到正实数时的情况,可通过计算式(2-5)左边的极限,也得到与式(2.6)一样的结果。

只是此时要求m至少取n的整数部分,即肌>【口】。

第三章 一种基于五维CNN 的彩色图像加密算法 目前人们针对不同场景设计和研究出各种的基于混沌的图像加密算法并取得不俗的研究成果。

但仍然有一些图像加密算法存在不足之处。

如基于一次一密的加密方式多产生随机输出,这类随机输出通过随机密匙的形式体现出来,但并没有很好地解决如何保存和分发密钥的这个难点;而使用Bit 规则的加密往往需要进行大量的运算,难以应用在实际的图像加密中;基于随机技术的图像加密方式,选用的是与明文无关的密钥,使得加密算法对明文敏感性较弱;而基于伪DNA 序列与混沌映射结合的图像加密算法,虽然相对易于实现,但是存在DNA 编码规则有限,难以抵挡破解者的穷举攻击错误!未找到引用源。

-错误!未找到引用源。

因而相关专家学者们依然在不断地研究新的图像加密方法并对传统的各种加密算法进行改进。

本文针对目前低维混沌算法存在的明显缺点,提出一种基于五维CNN 超混沌与S 盒结合的图像加密算法,通过仿真实验表明,该算法能够有效地抵挡明文(密文)攻击,实现了一次一密,而且拥有更加大的密钥空间,具有优良的加密效果。

3.1五维细胞神经网络混沌系统从本质上来说,CNN 是一种神经网络系统,它可以实现局部互联。

所以目前人们已经把它应用到了模式识别和图像处理等方面并取得很多成果。

它的运行机理是比较复杂的,属于动力学行为中的一种,能够实时的处理信号。

这一概念是Chua 在1988年率先提出的。

随后有人将它应用到了图像加密方面,通过大量的实验表明,只要选取的参数在合适范围内它能够产生应用在图像加密算法的混沌序列,扩大算法的密钥空间,以防止被破解。

如何振亚等人早在1999年就发现,混沌现象可以产生于一个三细胞的CNN 系统中,当然有一个前提条件就是,我们要保证所取的参数合理,后续刘玉明等学者又验证了这个说法,将四维CNN 产生的超混沌序列应用到了图像加密当中,并且这个超混沌序列仅由4个细胞产生[34]。

但是低维CNN 混沌系统的参数少,其所产生的密钥空间相对不够大,受到密码破解者的穷举攻击和明文攻击时不易抵抗。

基于混沌系统的图像加密算法实现混沌系统作为一种复杂的非线性动力学系统,近年来受到了广泛的关注。

其特点在于具有高度的敏感性依赖于初值,且能够呈现出高度随机的行为。

因此,在信息安全领域,混沌系统被广泛应用于加密通信、图像加密等方面。

本文将讨论基于混沌系统的图像加密算法及其实现方法。

一、混沌加密算法的优点基于混沌系统的加密算法具有以下几个优点:1.高度随机性:混沌系统能产生高度随机的序列,使其成为一种理想的加密源。

2.异常敏感性:混沌系统依赖于初始状态,因此对于不同的初始状态会得到完全不同的结果,异常敏感性是其最大的特点之一。

3.实时性:混沌系统产生的随机序列是实时的,可以使加密的过程立即执行,不会对通信速度产生影响。

二、混沌加密算法的实现方式1.图像灰度值的混沌加密对图像进行加密的方法之一是利用混沌序列对图像的灰度级进行加密。

具体步骤如下:(1)采用混沌系统生成长度为n的随机数列,作为灰度级的加密密钥;(2)将原始图像的灰度级进行拆分,对每一个像素值进行加密运算,得到加密后的图像。

实现的原理是通过将原始图像的灰度级与密钥进行异或操作,得到加密后的灰度级,再重新生成图像。

该方法简单易懂,实用性强,但其加密强度较低,容易遭受肉眼可见的攻击。

2.图像的置换加密该加密算法采用混沌映射生成随机序列,对矩阵的位置进行加密。

具体步骤如下:(1)将图像像素矩阵进行分组;(2)采用混沌映射生成随机序列,将序列值范围归一化到数组[1, N]以便做下标;(3)通过随机序列将矩阵进行排列,得到加密后的图像。

实现的原理是采用置换加密方法,即通过混沌映射产生的随机数,来改变图像像素的位置,从而构造加密后的图像。

该方法加密强度较高,但实现较为复杂,不适用于实时加密。

3.图像像素值的加密该加密算法采用混沌系统产生随机序列,对原始图像的像素值进行加密。

具体步骤如下:(1)采用混沌系统生成噪声序列,作为图像的加密解密密钥;(2)将原始图像的像素值与密钥进行运算,得到加密后的像素值。

基于混沌映射的高效图像加密算法研究一、引言图像加密算法是图像信息安全保障的重要手段之一。

随着数字图像在网络传输、存储和处理中的广泛应用,图像安全性越来越受到人们的关注。

基于传统加/解密技术,因为其有规律性和可逆性,存在易被破解的风险,而基于混沌映射的图像加密算法在信息保障领域具备了越来越重要的地位。

二、混沌映射混沌现象是19世纪末出现的,在引力理论、随机噪声、大气环流、金融市场波动、生物生长等各个领域都有应用。

其中,混沌映射因为其非线性、随机性、灵敏性和分形属性,被广泛运用在密码学中。

在密钥的选择和加密环节中,算法使用一个巨大的迭代过程,基于初始值系列和一个所谓的“干扰项”,生成了高度的混沌序列。

然后,密钥和加密信息都从产生的混沌序列中获取。

混沌映射的关键在于对数据的前后顺序和位重组进行处理。

三、基于混沌映射的高效图像加密算法(1)基本概念:基于混沌映射的高效图像加密算法是指依据混沌映射理论,通过特定的算法将明文图像转化为了经过加密处理后的密文图像的一组流程。

(2)加/解密流程:1)密钥初始化:初始化算法的两个密钥,一个为图像密钥,一个为控制端口的密钥,两个密钥都采用混沌映射生成。

2)图像加密:在该步骤中,明文图像首先被分成若干个等大小的块,然后对每个块内部进行加密。

加密的过程包括:像素重排、混沌映射和异或操作。

其中,像素重排和随机重组都可以在保证混沌映射密序列前后顺序无规律的情况下,增加加密强度。

3)图像解密:在该步骤中,密文图像首先被分成若干个等大小的块,每个块内部解密。

解密的流程与加密的流程是对称的。

(3)加密实现:主要采用MATLAB平台搭建,实现,同时考虑编程的简洁和运算效率。

1)实现功能:对加密指令、输出、解密指令等具有良好的可读性和易用性。

2)实现细节:由于工作的特殊性,需要注意的事项包括:混沌映射算法、图像块分组与序列重排,各个变量、数组的规划、初始化和调用。

四、实验结果及分析通过实验,取得了以下结论:(1)在采取合理的物理模型、工具和手段的基础上,基于混沌映射的高效图像加密算法可以实现信息加密的目的。

基于混沌系统和人工神经网络的图像加密算法①陈 森, 薛 伟(江南大学 物联网工程学院, 无锡 214122)通讯作者: 陈 森, E-mail: ****************摘 要: 针对一些基于混沌的图像加密算法中存在密钥与明文不相关, 混沌序列存在周期性等问题, 提出新的加密方案. 首先基于明文图像和哈希函数SHA-384产生Lorenz 混沌系统的初值, 控制混沌系统产生混沌序列, 然后引入人工神经网络对混沌序列进行训练以消除其混沌周期性, 输出新的序列. 使用新的序列对明文图像进行置乱和扩散操作, 完成加密. 实验结果表明, 该算法提高了密文的安全性, 增大了密钥空间, 同时能抵抗各种攻击方式.关键词: 图像加密; 哈希函数; 混沌系统; 人工神经网络; 安全性分析引用格式: 陈森,薛伟.基于混沌系统和人工神经网络的图像加密算法.计算机系统应用,2020,29(8):236–241. /1003-3254/7578.htmlImage Encryption Algorithm Based on Chaotic System and Artificial Neural NetworkCHEN Sen, XUE Wei(School of Internet of Things Engineering, Jiangnan University, Wuxi 214122, China)Abstract : In some chaos-based image encryption algorithms, the key is not related to the plaintext and the chaotic sequence has periodicity. In order to solve these problems, a new image encryption method is proposed. First, based on the plaintext image and the hash function SHA-384, the initial value of the Lorenz is generated, and the chaotic system is controlled to generate chaotic sequences. Then, the artificial neural network is introduced to train the chaotic sequence to eliminate its chaotic periodicity and output a new sequence. The scrambling and diffusion operations are performed on the plaintext image to complete the encryption. The experimental results show that the proposed algorithm is able to enhance the security of the cipher-image, increase the size of the key space and resist various attacks.Key words : image encryption; hash function; chaotic system; artificial neural network; security analysis图像作为信息的重要载体, 在信息传播中起到重要的作用, 但在这一过程中容易遭到攻击导致信息泄露. 对图像安全获取、安全存储和安全传播的研究显得尤为重要, 而对图像进行加密是一种有效的处理方式.混沌系统具有不可预测性、伪随机性及对初始条件极为敏感等特性, 研究者将其引入图像加密体系中,提出了一些基于“置乱-扩散”体系的混沌图像加密算法[1–3]. 这些加密算法各有其特点, 但也存在一些问题,影响最终的加密效果. 文献[1]提出一种基于DNA 编码和混沌系统的图像加密算法, 但其混沌系统初始值与明文无关, 算法较难抵抗明文攻击[4]. 文献[2]在加密方案中引入Hash 函数来解决这一问题. 但由于混沌映射参数和状态模拟精度的限制, 混沌序列在一定程度上呈现周期性, 这会对加密效果产生极大的影响. 文献[3]提出使用人工神经网络对混沌序列进行训练学习, 可以消除其混沌周期性, 但由于置乱和扩散操作相对单一而影响了最终的加密效果.综合考虑以上问题, 本文综合SHA-384, 人工神经计算机系统应用 ISSN 1003-3254, CODEN CSAOBNE-mail: ************.cn Computer Systems & Applications,2020,29(8):236−241 [doi: 10.15888/ki.csa.007578] ©中国科学院软件研究所版权所有.Tel: +86-10-62661041① 基金项目: 国家自然科学基金(61374047)Foundation item: National Natural Science Foundation of China (61374047)收稿时间: 2020-01-15; 修改时间: 2020-02-21; 采用时间: 2020-03-17; csa 在线出版时间: 2020-07-29网络和混沌系统, 提出一种新的加密方案. 对加密图像进行安全分析, 结果表明加密效果比较理想.1 算法基础1.1 Lorenz 混沌系统Lorenz 混沌系统是最常用的混沌系统之一, 本文采用改进后的Lorenz 混沌系统, 其数学模型为[5]:a =10b =40c =2.5式中, x , y , z 分别表示系统变量; a , b , c 分别表示系统的参数. 当, , 时, 系统会进入混沌状态.1.2 基于神经网络训练混沌序列混沌系统产生的混沌序列会呈现一定程度的周期性[6], 引入人工神经网络对混沌序列进行训练学习以消除周期性, 其结构如图1所示.输出层V eW 图1 人工神经网络的结构X ={x 1,x 2,···,x p }Y ={y 1,y 2,···,y p }V e W s V 0e W 0s 在图1中, 是长度为p 的输入矢量, 输出是其经过神经网络训练后的结果. 、分别是输入层和输出层的权重; 、分别是输入和输出偏差. 前向训练模型如下:隐藏层的输出值:训练误差值:反向训练的过程如下:根据得到的误差值, 使用下列方程式更新每个单元的连接权重和输入输出偏差直到每个单元均可收敛.Ψ式中, i 为迭代次数, 为学习率.2 图像加密过程M ×N 对于一个大小为的明文图像P , 以下为图像加密的全过程.2.1 加密序列的产生首先通过明文图像灰度值和SHA-384产生一个384位的密钥, 将其按每8位分段, 其可表示为:Lorenz 混沌映射的初始值计算如下:mean =48∑i =1k i /48式中, x , y , z 为给定值, .代入混沌系统得到混沌序列, 然后使用人工神经网络进行训练, 输出最终的加密序列.2.2 图像置乱对图像的置乱操作是指在不改变像素点的像素值的情况下, 改变其在图像矩阵中的位置. 在改变像素点位置时, 有时会产生重复置乱, 即两个像素点的位置交换两次, 使得置乱无效, 因此进行以下操作.首先利用混沌系统得到两个混沌序列, 长度分别为M 和N , 然后使用神经网络进行训练, 得到两个加密序列X 和Y .首先对序列X 进行量化处理:2020 年 第 29 卷 第 8 期计算机系统应用i =1,2,···,M /2X (i )∈{1,2,···,M }{1,2,···,M }X (i )X (M −i +1)其中, , 这样序列中的每个随机数, 然后对X 进行去重, 即在X 中重复的数字只保留一个. 接着, 将集合中没有出现在X 中的数按从小到大的顺序排在X 的末尾. 最后依次交换图像矩阵P 的第行与行, 完成行置乱, 得到图像矩阵S .对序列Y 进行量化处理:j =1,2,···,N /2Y (j )∈{1,2,···,N }Y (j )Y (N −i +1)其中, , 序列中的每个随机数, 将对序列X 的操作同样对Y 使用. 最后依次将图像矩阵P 的第列和第列进行交换, 完成列置乱, 得到图像矩阵R .2.3 图像扩散经过置乱操作, 像素点的位置发生了变化, 扩散操作的则是要改变像素点的像素值.S ×T (M /S )×(N /T )首先将图像矩阵R 进行分割, 每个子矩阵Q 的大小为. 利用混沌系统产生长度为的混沌序列U , 其长度与子矩阵的个数一致. 使其中的数字按从小到大的顺序排列, 然后将每个数字在序列U 中的原始位置存入数组V 中.S ×T使用混沌系统和人工神经网络得到长度为的随机序列E , 对其进行量化处理:将其转换为S 行T 列的二维矩阵E', 最终的扩散操作如下:最终得到加密图像P'.整个加密方案的流程图如图2所示.图2 加密方案流程图3 实验与分析256×256x =0.12y=0.23z =0.34a =0.35Ψ=0.6选择大小为的Lena 灰度图, 在Matlab 平台上完成仿真实验. 关键参数分别为: , ,, , . 结果如图3所示.(a) 原图(b) 加密图像(d) 错误解密图像(c) 解密图像图3 实验结果3.1 图像直方图灰度直方图显示的是一幅图像里全部灰度值的分布情况, 其中横坐标表示灰度值, 纵坐标表示具有各个灰度值的像素在图像中出现的次数, 横纵坐标均无量纲. 图4表示的是明文和密文图像各自的直方图.从图4中可以直观地看出, Lena 明文的直方图显示灰度值分布很不均匀, 而相应的密文直方图中灰度值分布则比较均匀.这使得对加密图像的统计分析攻击十分困难, 从而使攻击者很难获得有效信息.3.2 相邻像素间相关性分析普通图像的相邻像素之间存在高相关性, 它们的相邻像素可以是水平, 垂直或对角线方向. 为测试量图像加密前后相邻像素间的相关性, 各在其水平、竖直以及对角方向上任意选取2000对邻近的像素点. 根据以下公式计算相关系数, 并将结果记录在表1中.计算机系统应用2020 年 第 29 卷 第 8 期式中, x和y是图像中两个相邻像素的灰度值, N是所选相邻像素的数量.灰度值050100150200250010*******灰度值(a) 明文(b) 密文图4 明文和密文图像直方图表1 相邻像素间相关系数方向明文密文文献[2]文献[7]水平0.95680.0018 0.00210.0027垂直0.96620.0015 0.00140.0041对角0.91770.0012–0.00120.0088从表1中能够看出, 明文图像中水平、垂直和对角方向上的像素间相关系数较大, 而在对应的密文图像中, 相关系数则与0比较靠近. 另外,对比文献[2,7]中提出方法, 本文提出算法可以很好地消除相邻像素相关性,掩盖原始图像的数据特征.选取Lena明文和密文在各方向上的像素点分布情况, 如图5所示. 可以直观地观察到明文在各个方向上的相关性被消除.3.3 信息熵信息熵反映了图像信息的不确定性, 一般熵越大,信息量越大, 可视信息越少[8]. 信息熵的计算公式如下:(m i)P(m i)m i式中, 表示像素值,表示灰度值出现的概率.L=256对于的灰度图像, 信息熵H的理论值为8.表2中记录了图像加密前后的信息熵, 同时与其他算法进行了比较. 结果表明, 经过本文提出方案加密后的图像可以较好地掩饰信息.3.4 密钥空间及密钥敏感性分析10−1510452384×1045≈3.9×10160密钥空间是指所有合法的密钥构成的集合. 在本文提出的加密算法中, 密钥主要是由两部分构成: 给定的初始值x, y, z, 如果计算精度为, 那么该部分产生的密钥大小是, 另外SHA-384产生了384位的密钥, 因此可提供大小的密钥空间, 其值足够大以抵抗对图像的暴力攻击.x具有密钥敏感性对加密算法来说也是必要的[9]. 是如图3(d)所示, 当发生微小改变其他密钥都不变的情况下, 无法得到正确的解密图像, 说明本文算法对密钥具有很强的敏感性.3.5 差分攻击差分攻击是指攻击者稍微改变明文之后, 比较改变前后相应密文的差异, 从而找出明文图像和密文图像的相应关系. 一般使用像素数目变化率(Number of Pixels Change Rate, NPCR)和平均改变强度(Unified Average Change Intensify, UACI)这两个指标来评价算法抵抗差分攻击的能力[10].相关计算公式如下:2020 年 第 29 卷 第 8 期计算机系统应用M ×N (m ,n )I 1(m ,n )I 2(m ,n )C (m ,n )式中, 为图像大小, 假设两个明文图像仅有一个像素点不同, 使用同一算法加密后, 密文图像中处的像素值分别为和, 两者相同则C (m ,n )值为0, 否则值为1.在Lena 明文中, 随机选取一个像素并使其值加1, 使用同样的算法加密, 计算NPCR 和UACI 值, 结果如表3所示.(a) 明文水平方向(b) 明文垂直方向(c) 明文对角方向(d) 密文水平方向方向 (x , y ) 上的像素灰度值50100150200250300方向 (x , y ) 上的像素灰度值50100150200250300方向 (x , y ) 上的像素灰度值50100150200250300方向 (x , y ) 上的像素灰度值50100150200250300方向 (x , y ) 上的像素灰度值50100150200250300方向 (x , y ) 上的像素灰度值50100150200250300(e) 密文垂直方向(f) 密文对角方向图5 明文和密文在各方向上的像素相关性由表3可以看出, 通过本文算法加密的图像, NPCR均超过0.996, UACI 均超过0.334, 且相比于其他算法有一定的提升, 可知本文算法能够更有效地抵抗差分攻击.表2 信息熵值明文密文文献[2]文献[7]信息熵7.44517.99797.99727.9993计算机系统应用2020 年 第 29 卷 第 8 期表3 NPCR和UACI的均值及比较评价指标本文算法文献[2]文献[7]NPCR0.99640.99630.9961UACI0.33540.33540.33474 结论本文提出一种结合混沌映射和人工神经网络的图像加密算法. 首先使用SHA-384和明文图像产生Lorenz混沌系统的初始值, 控制其产生混沌序列, 然后将其引入人工神经网络进行训练以消除其混沌周期性.使用人工神经网络输出的序列完成置乱和扩散操作.使用行置乱和列置乱结合的方式完成置乱操作, 在扩散阶段使用分组扩散的方式进行处理. 实验结果表明,本文算法能较好地隐藏明文信息, 密钥空间大, 密钥敏感性强并能抵抗差分攻击等攻击方式.参考文献Chen JX, Zhu ZL, Zhang LB, et al. Exploiting self-adaptive permutation-diffusion and DNA random encoding for secure and efficient image encryption. Signal Processing, 2018, 142: 340–353. [doi: 10.1016/j.sigpro.2017.07.034]1薛伟, 吕群. 基于格雷码和混沌系统的图像加密算法. 计算机系统应用, 2018, 27(7): 177–181. [doi: 10.15888/ki.csa.006402]2马凌, 侯小毛, 张福泉, 等. 基于复合混沌系统与人工神经3网络学习的图像加密算法. 电子测量与仪器学报, 2018, 32(8): 109–116. [doi: 10.13382/j.jemi.2018.08.016]张勇. 混沌数字图像加密. 北京: 清华大学出版社, 2016: 105–106.4汪彦, 涂立. 基于改进Lorenz混沌系统的图像加密新算法.中南大学学报(自然科学版), 2017, 48(10): 2678–2685.[doi: 10.11817/j.issn.1672-7207.2017.10.017]5Telem ANK, Segning CM, Kenne G, et al. A simple and robust gray image encryption scheme using chaotic logistic map and artificial neural network. Advances in Multimedia, 2014, 2014: 602921. [doi: 10.1155/2014/602921]6贾忠祥, 柳银萍. 基于自适应与全局置乱的图像加密新算法. 华东师范大学学报(自然科学版), 2019, 2019(6): 61–72.7Sokouti M, Sokouti B. A PRISMA-compliant systematic review and analysis on color image encryption using DNA properties. Computer Science Review, 2018, 29: 14–20. [doi:10.1016/j.cosrev.2018.05.002]8Amina S, Mohamed FK. An efficient and secure chaotic cipher algorithm for image content preservation.Communications in Nonlinear Science and Numerical Simulation, 2018, 60: 12–32. [doi: 10.1016/sns.2017.12.017]9胡春杰, 阮聪, 牛智星. 基于改进Logistic映射的图像加密算法. 计算机系统应用, 2019, 28(6): 125–129. [doi: 10.15888/ki.csa.006788]102020 年 第 29 卷 第 8 期计算机系统应用。

基于神经网络混沌吸引子的图像加密算法

[摘要]数据加密技术尤其是图像加密是网络中最基本的安全技术,主要是通过对网络中传输的信息进行数据加密来保障其安全性,网络安全问题已成为互联网研究的重中之重,而密码学则是信息安全问题的核心技术[1]。

由于神经网络的高度非线性的特点与密码学的特性非常吻合,这使其在密码学上的应用成为了可能。

本文是研究基于神经网络对图像的对称加密,用混沌序列轨迹实现的加密算法,与以移位寄存器为基础的序列加密相比,在序列周期、随机统计性以及线性复杂度方面均有优势。

此外其高速并行性使得用硬件实现加密算法就可满足实时通信的要求[2]。

[关键词]图像加密混沌吸引子 hopfield神经网络

中图分类号:tn 文献标识码:a 文章编号:1009-914x(2013)08-167-01

基于现代密码体制的加密就是利用现代密码学中各种公钥和私钥加密技术对图像进行加密。

因为传统的加密方案处理的都是一些数据流,因此在使用这类技术时,首先在加密端要对图像进行预处理,把二维图像数据转换成一维的数据流,而后再进行加密,而在接收端把密文解密后则要把一维数据再转换成二维数据[1]。

hopfield神经是网络一种简单结构的非线性系统,但是它具有复杂的动力学特性和快速并行处理能力,在密码学中具有很好的应用价值,目前国内外的研究主要集中在其对称密码算法的设计上。

将混沌机制的非线性和随机特性引入密码系统,是加强信息保密的有效途径。

离散hopfield神经网络存在混沌吸引子,基于此可以构造新的加密算法。

本文提给出了一种混沌和一序列相结合的混合混沌序列密码,给出了系统实现原理和算法描述,对混沌序列进行理论分析和计算机仿真,同时对该系统的产生安全性能进行了分析。

结果表明,混合混沌序列随机性好,周期极大,在较低精度下序列的相关性能好,且并不要求的级数很高,这大大降低了实现了成本,因此无论从实用角度还是从序列的性能方面来说,都不失为一种优良的伪随机序列。

1.加密和解密过程

在本文中,hopfield神经网络可以看成一个非线性函数,通过m-lfsr的输入,进行非线性变换,从而输出非线性的序列[5]。

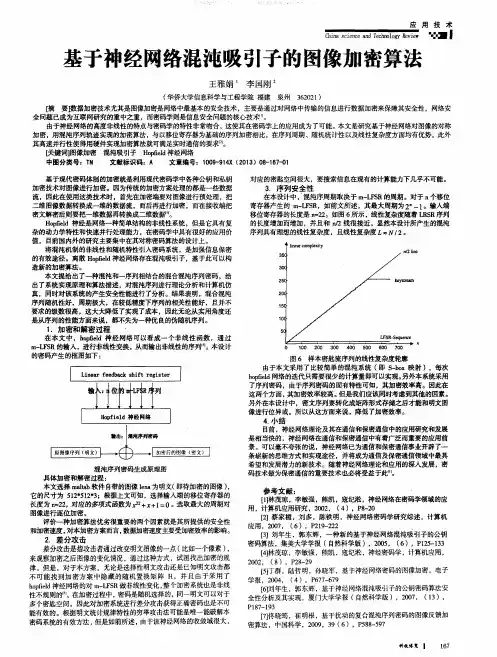

本设计的密码产生的框图如下:

具体加密和解密过程:

本文选择maltab软件自带的图像lena为明文(即待加密的图像),它的尺寸为512*512*3;根据上文可知,选择输入端的移位寄存器的长度为n=22,对应的多项式函数为。

选取最大的周期对图像进行逐位加密。

评价一种加密算法优劣很重要的两个因素就是其所提供的安全性和加密速度,对本加密方案而言,数据加密速度主要受加密效率的影响。

2. 差分攻击

差分攻击是指攻击者通过改变明文图像的一点(比如一个像素),来观察加密之后图像的变化情况,通过这种方式,试图找出加密的规律。

但是,对于本方案,无论是选择性明文攻击还是已知明文攻击都不可能找到加密方案中隐藏的随机置换矩阵h,并且由于采用了hopfield神经网络的对m-lfsr做非线性变化,整个加密系统也是非线性不规则的[7]。

在加密过程中,密码是随机选择的,同一明文可以对于多个密匙空间。

因此对加密系统进行差分攻击获得正确密码也是不可能有效的。

根据明文统计规律特性的穷举攻击法可能是唯一能破解本密码系统的有效方法,但是如前所述,由于该神经网络的收敛域很大,对应的密匙空间很大,要搜索信息在现有的计算能力下几乎不可能。

3. 序列安全性

在本设计中,混沌序周期取决于m-lfsr的周期。

对于n个移位寄存器产生的m-lfsr,如前文所述,其最大周期为。

输入端移位寄存器的长度是n=22。

如图6所示,线性复杂度随着lrsr序列的长度增加而增加,并且和n/2线很接近。

显然本设计所产生的混沌序列具有理想的线性复杂度,且线性复杂度。

由于本文采用了比较简单的混沌系统(即s-box映射),每次hopfield网络的迭代只需要很少的计算量即可以实现。

另外本系统采用了序列密码,由于序列密码的固有特性可知,其加密效率高。

因此在这两个方面,其加密效率较高。

但是我们应该同时考虑到其

他的因素。

另外在本设计中,密文序列要转化成矩阵形式存储之后才能和明文图像进行位异或。

所以从这方面来说,降低了加密效率。

4.小结

目前,神经网络理论及其在通信和保密通信中的应用研究和发展是相当快的,神经网络在通信和保密通信中有着广泛而重要的应用前景。

可以毫不夸张的说,神经网络已为通信和保密通信事业开辟了一条崭新的思维方式和实现途径,并将成为通信及保密通信领域中最具希望和发展潜力的新技术。

随着神经网络理论和应用的深入发展,密码技术做为保密通信的重要技术也必将受益于此[1]。

参考文献:

[1]林茂琼,李敏强,熊凯,寇纪淞,神经网络在密码学领域的应用,计算机应用研究,2002,(4),p8-20

[2] 蔡家楣,刘多,陈铁明,神经网络密码学研究综述,计算机应用,2007,(6),p219-222

[3] 刘年生,郭东辉,一种新的基于神经网络混沌吸引子的公钥密码算法,集美大学学报(自然科学版),2005,(6),p125-133 [4]林茂琼,李敏强,熊凯,寇纪淞,神经密码学,计算机应用,2002,(8),p28-29

[5]丁群,陆哲明,孙晓军,基于神经网络密码的图像加密,电子学报,2004,(4),p677-679

[6]刘年生,郭东辉,基于神经网络混沌吸引子的公钥密码算法安全性分析及其实现,厦门大学学报(自然科学版),2007,(13),

p187-193

[7]佟晓筠,崔明根,基于扰动的复合混沌序列密码的图像反馈加密算法,中国科学,2009,39(6),p588-597。