关于IP-MAC地址绑定的交换机设置(思科路由器配置)

- 格式:doc

- 大小:28.00 KB

- 文档页数:3

关于IP地址与MAC地址绑定方法的简单介绍地市各位网管:现将IP地址与MAC地址绑定命令简单介绍如下:1、请在IP地址网关所在三层设备上进行IP地址与MAC地址绑定2、请对vlan内的所有地址都进行绑定,这样效果比较好。

3、CISCO设备绑定方法如下:配置模式下:对已用的地址进行绑定:arp 10.34.2.47 047d.7b30.84fe arpa对没用的地址也要绑定一个空MAC地址arp 10.34.2.48 0000.0000.0000 arpa4、华为设备绑定方法有两种,方法如下:(1)配置模式下:user-bind static ip-address 10.34.7.196 mac-address 047d-7b30-865d vlan 424需在接口下调用,示例如下:interface Ethernet0/0/4description 25F-4Cport link-type accessport default vlan 424ntdp enablendp enablebpdu enableip source check user-bind enable注意:如果在此端口上调用user-bind后,接入此端口的IP地址如不进行绑定,则接不了办公网络。

(2)与思科设备一样(但某些华为设备VRP版本需要升级,升级步骤请见附件)配置模式下:已用的地址进行绑定:arp static 10.34.2.47 047D-7B30-84FE vid 950如配置错误,删除命令是undo arp static 10.34.2.47由于版本不同,如此策略不生效,可用arp static 10.34.2.47 047D-7B30-84FE 不加vid试一试。

如再不行,则需要VRP版本升级,请大家注意。

对没用的地址也要绑定一个空MAC地址arp static 10.34.2.48 0000-0000-0000 vid 950华为400电话:400-8302118 也可以电话咨询。

Cisco的MAC地址与IP绑定方法是什么交换机的主要功能包括物理编址、网络拓扑结构、错误校验、帧序列以及流控。

交换机还具备了一些新的功能,如对VLAN(虚拟局域网)的支持、对链路汇聚的支持,甚至有的还具有防火墙的功能。

对于Cisco的MAC地址与IP绑定方法,可能很多用户还不熟悉,下面一起看看!方法步骤1.方案1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:ng=1cellPadding=0width="80%"align=leftbgCol or=#ccccccborder=0>Switch#configterminal#进入配置模式Switch(config)#Interfacefastethernet0/1#进入具体端口配置模式Switch(config-if)#Switchportport-secruity#配置端口安全模式Switch(config-if)switchportport-securitymac-addressMAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if)noswitchportport-securitymac-addressMAC(主机的MAC地址)#删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

注意:以上功能适用于思科2950、3550、4500、6500系列交换机2.方案2——基于MAC地址的扩展访问列表Switch(config)Macaccess-listextendedMAC10#定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permithost0009.6bc4.d4bfany#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permitanyhost0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if)interfaceFa0/20#进入配置具体端口的模式Switch(config-if)macaccess-groupMAC10in#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)nomacaccess-listextendedMAC10#清除名为MAC10的访问列表此功能与应用一大体相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

cisco交换机ip和mac地址绑定虽然在TCP/IP网络中,计算机往往需要设置IP地址后才能通讯,然而,实际上计算机之间的通讯并不是通过IP地址,而是借助于网卡的MAC地址。

IP地址只是被用于查询欲通讯的目的计算机的MAC地址。

ARP协议是用来向对方的计算机、网络设备通知自己IP对应的MAC地址的。

在计算机的 ARJ 缓存中包含一个或多个表,用于存储IP地址及其经过解析的以太网MAC地址。

一台计算机与另一台IP地址的计算机通讯后,在ARP缓存中会保留相应的MAC地址。

所以,下次和同一个IP地址的计算机通讯,将不再查询MAC地址,而是直接引用缓存中的MAC地址。

在交换式网络中,交换机也维护一张MAC地址表,并根据MAC地址,将数据发送至目的计算机。

为什么要绑定MAC与IP 地址:IP地址的修改非常容易,而MAC地址存储在网卡的EEPROM 中,而且网卡的MAC地址是唯一确定的。

因此,为了防止内部人员进行非法IP盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败:而且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。

目前,很多单位的内部网络,都采用了MAC地址与IP地址的绑定技术。

下面我们就针对Cisco 的交换机介绍一下IP和MAC绑定的设置方案。

在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。

1.方案1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:Switch#config terminal#进入配置模式Switch(config)# Interface fastethernet 0/1#进入具体端口配置模式Switch(config-if)#Switchport port-secruity#配置端口安全模式Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址)#删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

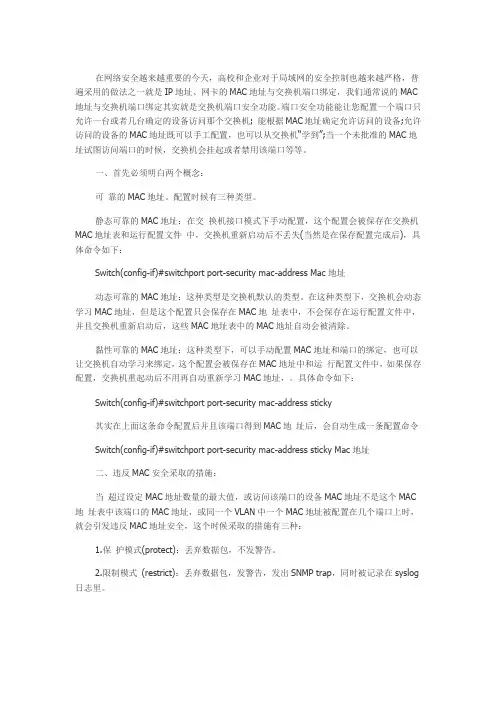

在网络安全越来越重要的今天,高校和企业对于局域网的安全控制也越来越严格,普遍采用的做法之一就是IP地址、网卡的MAC地址与交换机端口绑定,我们通常说的MAC 地址与交换机端口绑定其实就是交换机端口安全功能。

端口安全功能能让您配置一个端口只允许一台或者几台确定的设备访问那个交换机; 能根据MAC地址确定允许访问的设备;允许访问的设备的MAC地址既可以手工配置,也可以从交换机“学到”;当一个未批准的MAC地址试图访问端口的时候,交换机会挂起或者禁用该端口等等。

一、首先必须明白两个概念:可靠的MAC地址。

配置时候有三种类型。

静态可靠的MAC地址:在交换机接口模式下手动配置,这个配置会被保存在交换机MAC地址表和运行配置文件中,交换机重新启动后不丢失(当然是在保存配置完成后),具体命令如下:Switch(config-if)#switchport port-security mac-address Mac地址动态可靠的MAC地址:这种类型是交换机默认的类型。

在这种类型下,交换机会动态学习MAC地址,但是这个配置只会保存在MAC地址表中,不会保存在运行配置文件中,并且交换机重新启动后,这些MAC地址表中的MAC地址自动会被清除。

黏性可靠的MAC地址:这种类型下,可以手动配置MAC地址和端口的绑定,也可以让交换机自动学习来绑定,这个配置会被保存在MAC地址中和运行配置文件中,如果保存配置,交换机重起动后不用再自动重新学习MAC地址,。

具体命令如下:Switch(config-if)#switchport port-security mac-address sticky其实在上面这条命令配置后并且该端口得到MAC地址后,会自动生成一条配置命令Switch(config-if)#switchport port-security mac-address sticky Mac地址二、违反MAC安全采取的措施:当超过设定MAC地址数量的最大值,或访问该端口的设备MAC地址不是这个MAC 地址表中该端口的MAC地址,或同一个VLAN中一个MAC地址被配置在几个端口上时,就会引发违反MAC地址安全,这个时候采取的措施有三种:1.保护模式(protect):丢弃数据包,不发警告。

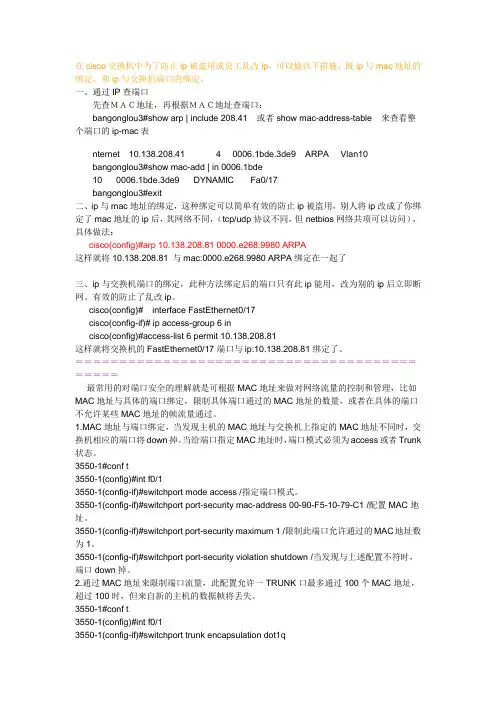

在cisco交换机中为了防止ip被盗用或员工乱改ip,可以做以下措施,既ip与mac地址的绑定,和ip与交换机端口的绑定。

一、通过IP查端口先查MAC地址,再根据MAC地址查端口:bangonglou3#show arp | include 208.41 或者show mac-address-table 来查看整个端口的ip-mac表nternet 10.138.208.41 4 0006.1bde.3de9 ARPA Vlan10bangonglou3#show mac-add | in 0006.1bde10 0006.1bde.3de9 DYNAMIC Fa0/17bangonglou3#exit二、ip与mac地址的绑定,这种绑定可以简单有效的防止ip被盗用,别人将ip改成了你绑定了mac地址的ip后,其网络不同,(tcp/udp协议不同,但netbios网络共项可以访问),具体做法:cisco(config)#arp 10.138.208.81 0000.e268.9980 ARPA这样就将10.138.208.81 与mac:0000.e268.9980 ARPA绑定在一起了三、ip与交换机端口的绑定,此种方法绑定后的端口只有此ip能用,改为别的ip后立即断网。

有效的防止了乱改ip。

cisco(config)# interface FastEthernet0/17cisco(config-if)# ip access-group 6 incisco(config)#access-list 6 permit 10.138.208.81这样就将交换机的FastEthernet0/17端口与ip:10.138.208.81绑定了。

============================================最常用的对端口安全的理解就是可根据MAC地址来做对网络流量的控制和管理,比如MAC地址与具体的端口绑定,限制具体端口通过的MAC地址的数量,或者在具体的端口不允许某些MAC地址的帧流量通过。

说明:三层IP/MAC绑定可以防止IP被人盗用,从而不会出现没有上网权限的人盗用有上网权限的IP,进行冒充他人身份上网的情况。

1、首先配置三层交换机的SNMP协议及团体名(comunity)这个每个厂商交换机配置方式不同,请查阅贵公司交换机配置手册2、在网康设备上添加三层交换机信息主要添加交换机管理IP和团体名(comunity)3、扫描网络中的IP和MAC地址,并导入到用户列表中。

用户管理—用户导入—IP:填写IP范围,点击扫描再手工输入用户名,点击导入,就可以导入到设备的组织管理下。

注意:(1)如果网络中的电脑没有开机,将不会被扫描到。

漏掉的少量电脑可以直接到组织管理进行手工建立用户;(2)导入完毕后,请到用户管理—组织管理中将“IP临时用户”组下面的用户全部删除。

4、进行三层IP/MAC绑定用户管理—组织管理:点击ROOT,右边出现我们建立的用户列表将所有用户选中,点击操作下面的“三层IP/MAC绑定”5、启用防护报警,启用三层绑定阻塞功能6、对已经建立的用户组织进行应用控制策略设定根据常规的应用控制策略方式来进行设定即可。

比如阻塞这部分用户上QQ等。

注意设备隐含的一条最低优先级的规则是:允许任何用户上任何应用/网页。

所以一般我们所作的策略,是要阻塞XX用户使用XX应用/网页。

7、对未分配的IP,禁止使用任何应用在我们手工建立用户列表并绑定后,属于已绑定范围内的IP别人无法盗用,但是未绑定的IP可能还会被人盗用。

有的用户可能自己会乱改IP,所以要设定一条应用控制策略,禁止未分配IP上任何用户。

未分配IP会出现在系统内置的“IP临时用户”中,所有做一条策略阻塞“IP临时用户”上网:。

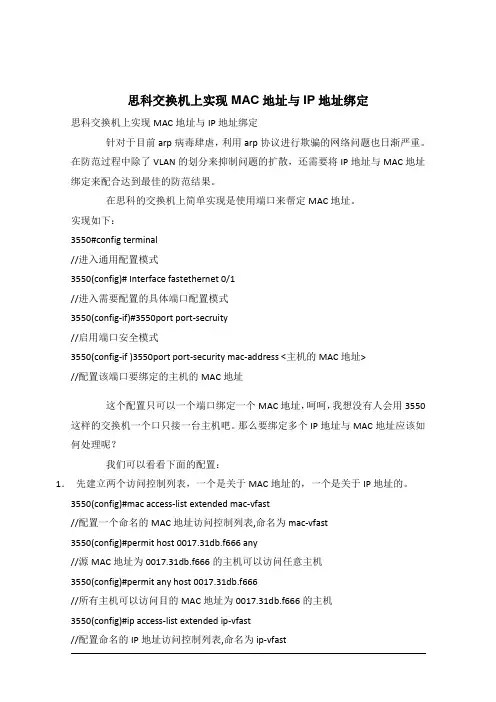

思科交换机上实现MAC地址与IP地址绑定思科交换机上实现MAC地址与IP地址绑定针对于目前arp病毒肆虐,利用arp协议进行欺骗的网络问题也日渐严重。

在防范过程中除了VLAN的划分来抑制问题的扩散,还需要将IP地址与MAC地址绑定来配合达到最佳的防范结果。

在思科的交换机上简单实现是使用端口来帮定MAC地址。

实现如下:3550#config terminal//进入通用配置模式3550(config)# Interface fastethernet 0/1//进入需要配置的具体端口配置模式3550(config-if)#3550port port-secruity//启用端口安全模式3550(config-if )3550port port-security mac-address <主机的MAC地址>//配置该端口要绑定的主机的MAC地址这个配置只可以一个端口绑定一个MAC地址,呵呵,我想没有人会用3550这样的交换机一个口只接一台主机吧。

那么要绑定多个IP地址与MAC地址应该如何处理呢?我们可以看看下面的配置:1.先建立两个访问控制列表,一个是关于MAC地址的,一个是关于IP地址的。

3550(config)#mac access-list extended mac-vfast//配置一个命名的MAC地址访问控制列表,命名为mac-vfast3550(config)#permit host 0017.31db.f666 any//源MAC地址为0017.31db.f666的主机可以访问任意主机3550(config)#permit any host 0017.31db.f666//所有主机可以访问目的MAC地址为0017.31db.f666的主机3550(config)#ip access-list extended ip-vfast//配置命名的IP地址访问控制列表,命名为ip-vfast3550(config)#permit ip 10.0.0.1 0.0.0.0 any#允许10.0.0.1地址在网内工作2.将建立好的访问控制列表加入需要配置的端口3550(config-if )#interface Fa0/1//进入配置具体端口的模式3550(config-if )#mac access-group mac-vfast in3550(config-if )#Ip access-group ip-vfast in。

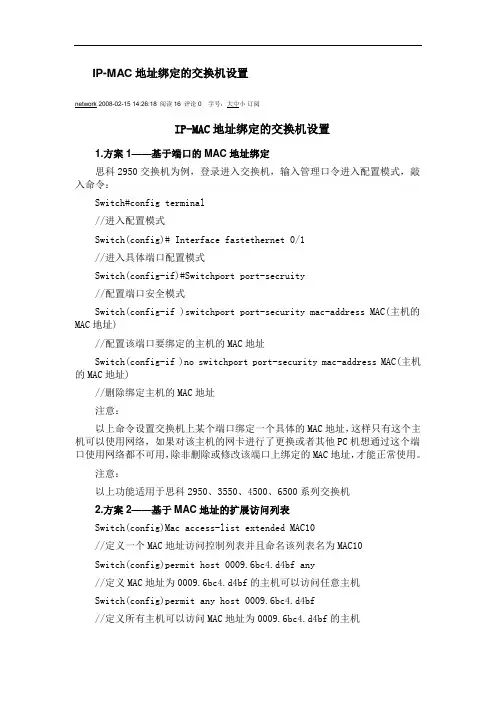

IP-MAC地址绑定的交换机设置network 2008-02-15 14:26:18 阅读16 评论0 字号:大中小订阅IP-MAC地址绑定的交换机设置1.方案1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:Switch#config terminal//进入配置模式Switch(config)# Interface fastethernet 0/1//进入具体端口配置模式Switch(config-if)#Switchport port-secruity//配置端口安全模式Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址)//配置该端口要绑定的主机的MAC地址Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址)//删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

注意:以上功能适用于思科2950、3550、4500、6500系列交换机2.方案2——基于MAC地址的扩展访问列表Switch(config)Mac access-list extended MAC10//定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permit host 0009.6bc4.d4bf any//定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permit any host 0009.6bc4.d4bf//定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if )interface Fa0/20//进入配置具体端口的模式Switch(config-if )mac access-group MAC10 in//在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC10//清除名为MAC10的访问列表此功能与应用一大体相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

ip与MAC绑定的方法(cisco路由器)ip与MAC绑定的方法(cisco路由器)关于mac地址绑定最近,有好多客户提出关于ip与mac地址绑定的要求,具体如下:每个ip对应唯一的mac地址,没有绑定的ip地址不能使用网络资源。

要求很简单,实现起来也不是很麻烦,就是要网管多费点时间了,呵呵。

原理就是执行mac与ip地址的绑定(哇,好大一个臭鸡蛋)再加上访问控制列表。

(不是吧,又一个)举个例子,使用2611路由器,e0/0接服务器群,使用192.168.0.0段,e0/1接用户群,使用192.168.1.0段。

配置如下:interface e0/0ip address 192.168.0.254 255.255.255.0interface e0/1ip address 192.168.1.254 255.255.255.0ip access-group 10 inarp 192.168.1.1 1111.1111.0001 arpaarp 192.168.1.2 1111.1111.0002 arpa......arp 192.168.1.x 1111.1111.000x arpaaccess-list 10 permit 192.168.1.1access-list 10 permit 192.168.1.2......access-list 10 permit 192.168.1.x配置完毕,好简单的,如果你的机器比较多,有的累了。

另外注意的就是,不要使用access-list 10 直接添加访问控制列表。

要使用ip access-list s 10 来建立访问控制列表,可以一行一行的添加,错了可以no掉,安全一点。

补充一点,配合交换机的端口安全使用,效果更佳。

(如果你的交换机支持)工作量是大了一点,但现在的付出就是为以后的节省。

摘要:怎样设置网络核心交换机实现对局域网所有电脑的IP-MAC地址绑定,IP-MAC地址绑定,交换机设置,三层交换机设置,绑定IP-MAC,绑定ARP,绑定MAC地址,绑定IP地址怎样设置网络核心交换机实现对局域网所有电脑的IP-MAC地址绑定IP地址与MAC地址的关系:IP地址是根据现在的IPv4标准指定的,不受硬件限制比较容易记忆的地址,长度4个字节。

而MAC地址却是用网卡的物理地址,保存在网卡的EPROM里面,与硬件有关系,比较难于记忆,长度为6个字节。

虽然在TCP/IP网络中,计算机往往需要设置IP地址后才能通讯,然而,实际上计算机之间的通讯并不是通过IP地址,而是借助于网卡的MAC地址。

IP地址只是被用于查询欲通讯的目的计算机的MAC地址。

ARP协议是用来向对方的计算机、网络设备通知自己IP对应的MAC地址的。

在计算机的ARJ缓存中包含一个或多个表,用于存储IP地址及其经过解析的以太网MAC地址。

一台计算机与另一台IP 地址的计算机通讯后,在ARP缓存中会保留相应的MAC地址。

所以,下次和同一个IP地址的计算机通讯,将不再查询MAC地址,而是直接引用缓存中的MAC地址。

在交换式网络中,交换机也维护一张MAC地址表,并根据MAC地址,将数据发送至目的计算机。

为什么要绑定MAC与IP 地址:IP地址的修改非常容易,而MAC地址存储在网卡的EEPROM中,而且网卡的MAC地址是唯一确定的。

因此,为了防止内部人员进行非法IP盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败:而且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。

目前,很多单位的内部网络,都采用了MAC地址与IP地址的绑定技术。

下面我们就针对Cisco的交换机介绍一下IP和MAC绑定的设置方案。

思科的路由器配置及H3C交换机命令详解思科路由器配置在网络设备中,路由器是一个重要的组件,用于将数据包从一个网络传输到另一个网络。

思科公司是一个广泛使用的路由器制造商,下面将详细介绍思科路由器的配置。

一、连接到路由器1. 打开终端程序,输入路由器的IP地址。

例如:192.168.1.12. 输入用户名和密码以登录路由器的管理界面。

默认情况下,用户名为"admin",密码为空。

3. 成功登录后,将进入路由器的配置界面。

二、基本配置1. 设置路由器的主机名。

使用以下命令:hostname 路由器名称2. 配置路由器的IP地址和子网掩码。

使用以下命令:interface GigabitEthernet0/0ip address 192.168.1.1 255.255.255.0这里的“GigabitEthernet0/0”是代表路由器的接口名称,具体根据路由器型号和配置来定。

三、路由配置1. 配置静态路由。

使用以下命令:ip route 目标网络子网掩码下一跳IP地址例如,要将数据包发送到目标网络192.168.2.0/24,下一跳IP地址为192.168.1.2:ip route 192.168.2.0 255.255.255.0 192.168.1.22. 配置动态路由。

使用以下命令:router ospf 进程号network 目标网络区域号例如,将192.168.1.0/24和192.168.2.0/24添加到OSPF进程号为1的区域0:router ospf 1network 192.168.1.0 0.0.0.255 area 0network 192.168.2.0 0.0.0.255 area 0H3C交换机命令详解H3C交换机是一种高级网络设备,用于在局域网中转发数据包。

下面将详细介绍H3C交换机的配置命令。

一、连接到交换机1. 打开终端程序,使用Console或SSH连接到交换机。

思科交换机:端口安全特性——MAC地址绑定

在我们日常生活当中,网口的使用时常不去注意它的安全,而对于一些私密的办公区域来说,很多网口是需要一些私密性的设置,今天我们就来教大家如何在交换机端口上配置MAC地址绑定。

首先在交换机上做以下配置:

1.Switch(config)#interfacef0/1

进入需要配置端口安全的接口下

2.Switch(config-if)#switchportmode access

将接口模式改为访问模式

3.Switch(config-if)#switchportport-security

开启端口安全功能

4.Switch(config-if)#switchportport-security maximum 1

将合法MAC地址最大值改为1

5.Switch(config-if)#switchportport-security mac-address 00D0.58B9.D6D4

设置绑定的MAC 地址

6.Switch(config-if)#switchportport-security violation shutdown

设置非法用户使用端口时端口执行的动作为关闭端口

以上设置完成后,我们可以看到,合法的用户通信时设备亮绿灯,为正常通信。

当非法用户接入时,一旦进行通信,端口则执行动作,关闭了端口。

在交换机上实施IP与MAC的双向绑定说明:不能够在二层交换上做基于IP的双向绑定,但可在三层交换机上完成SW1(config)# interface FastEthernet0/1SW1(config-if)# switchport mode accessSW1(config-if)#switchport port-securitySW1(config-if)# switchport port-security violation restrict //shutdown protect restrictSW1(config-if)# switchport port-security mac-address 00b0.6451.c920SW1(config-if)# spanning-tree portfastSW1(config-if)# ip access-group 11 in //调用ACLSW1(config-if)# exitSW1(config)# access-list 11 permit 192.168.2.69IPSG 实验配置步骤SW(config)# ipdhcp snoopingSW(config)# ipdhcp snooping vlan 1,10SW(config)# ipdhcp snooping verify mac-addressSW(config)# ip source binding 0000.0000.0001 vlan 10 172.16.1.5 interface f0/5 SW(config)# interface f0/1SW(config-if)# switchport mode accessSW(config-if)# switchport port-securitySW(config-if)# ip verify source vlandhcp-snooping port-securitySW(config)# interface f0/5SW(config-if)# switchport mode accessSW(config-if)# switchport port-securitySW(config-if)# ip verify source vlandhcp-snooping port-securitySW(config-if)# end一、配置 SW1的防护功能SW1(config)# ipdhcp snooping //启用 DHCP SnoopingSW1(config)# ipdhcp snooping information option //启用 82 选项SW1(config)# ipdhcp snooping vlan 10,20 //DHCP监听作用的 VLANSW1(config)# ipdhcp database flash:dhcp.db //将 DHCP绑定信息保存到dhcp.db中SW1(config)# ipdhcp snooping verify mac-addressSW1(config)# interface f0/21SW1(config-if)# switchport mode accessSW1(config-if)# switchport port-securitySW1(config-if)# ip verify source port-securitySW1(config)# interface f0/23SW1(config-if)# switchport mode accessSW1(config-if)# switchport port-securitySW1(config-if)# ip verify source port-security可选配//SW1(config)# ip source binding 0000.0000.0001 vlan 10 172.16.1.1 interface f0/2可选配//SW1(config)# ip source binding 0000.0000.0002 vlan 20 172.16.2.1 interface f0/1SW1(config)# iparp inspection vlan 10,20 //ARP检测基于 VLAN10 VLAN20SW1(config)# iparp inspection validate src-mac dst-mac ip //基于源 MAC 目标 MAC 和 IP//DHCP服务器的配置DHCP-SERVER 使用路由器来完成Router(config)# ipdhcp pool vlan10 定义地址池Router(config-vlan)# network 172.16.1.0 255.255.255.0 定义地址池做用的网段及地址范围Router(config-vlan)# default-router 172.16.1.254 定义客户端的默认网关Router(config-vlan)# dns-server 218.108.248.200 定义客户端的dnsRouter(config-vlan)#exitRouter(config)# ipdhcp pool vlan20Router(config-vlan)# network 172.16.2.0 255.255.255.0Router(config-vlan)# default-router 172.16.2.254Router(config-vlan)# dns-server 218.108.248.200Router(config-vlan)# exitRouter(config)# ipdhcp excluded-address 172.16.1.100 172.16.1.254 //配置保留地址段Router(config)# ipdhcp excluded-address 172.16.2.100 172.16.2.254Router(config)# interface e0/0Router(config-if)# ip address 172.16.3.1 255.255.255.0Router(config-if)# no shutdown交换机上的配置SW1(config)# interface vlan 10SW1(config-if)# ip address 172.16.1.254 255.255.255.0SW1(config-if)# ip helper-address 172.16.3.1 //以单播向DHCP-SERVER发送请求SW1(config-if)# interface vlan20SW1(config-if)# ip address 172.16.2.254 255.255.255.0SW1(config-if)# ip helper-address 172.16.3.1。

目前,很多公司的内部网络,都采用了MAC地址与IP地址的绑定技术。

下面我们就针对Cisco的交换机介绍一下IP地址和MAC地址绑定的配置方案。

IP地址与MAC地址的关系: IP地址是根据现在的IPv4标准指定的,不受硬件限制长度4个字节。

而 MAC地址却是用网卡的物理地址,保存在网卡的EPROM 里面,与硬件有关系,长度为6个字节。

在交换式网络中,交换机维护一张MAC地址表,并根据MAC地址,将数据发送至目的计算机。

为什么要绑定MAC与IP 地址:IP地址的修改非常容易,而MAC 地址存储在网卡的EEPROM中,而且网卡的MAC地址是唯一确定的。

因此,为了防止内部人员进行非法IP盗用 (例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败:而且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。

在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。

1.方案1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:Switch#config terminal#进入配置模式Switch(config)# Interface fastethernet 0/1#进入具体端口配置模式Switch(config-if)#Switchport port-secruity#配置端口安全模式Switch(config-if )switchport port-security mac-address MAC(主机的MAC 地址)#配置该端口要绑定的主机的MAC地址Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址)#删除绑定主机的MAC地址conf tint f0/1sw port-sec max [你要绑定的最大max数目]sw port-sec mac [mac1]sw port-sec mac [mac2]注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

关于IP-MAC地址绑定的交换机设置(思科路由器配置)

2009年10月27日星期二 15:35

2009-03-01 01:30

注:IP地址与MAC地址的关系: IP地址是根据现在的IPv4标准指定的,不受硬件限制比较容易记忆的地址,长度4个字节。

而 MAC地址却是用网卡的物理地址,保存在网卡的EPROM里面,与硬件有关系,比较难于记忆,长度为6个字节。

虽然在TCP/IP网络中,计算机往往需要设置IP地址后才能通讯,然而,实际上计算机之间的通讯并不是通过IP地址,而是借助于网卡的MAC地址。

IP地址只是被用于查询欲通讯的目的计算机的MAC地址。

ARP协议是用来向对方的计算机、网络设备通知自己IP对应的MAC地址的。

在计算机的ARJ缓存中包含一个或多个表,用于存储IP地址及其经过解析的以太网MAC地址。

一台计算机与另一台IP地址的计算机通讯后,在ARP缓存中会保留相应的MAC地址。

所以,下次和同一个IP地址的计算机通讯,将不再查询MAC地址,而是直接引用缓存中的MAC地址。

在交换式网络中,交换机也维护一张MAC地址表,并根据MAC地址,将数据发送至目的计算机。

(转载注明出处n et130)

为什么要绑定MAC与IP 地址:IP地址的修改非常容易,而MAC地址存储在网卡的EEPROM中,而且网卡的MAC地址是唯一确定的。

因此,为了防止内部人员进行非法IP盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC 地址不匹配而盗用失败:而且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。

目前,很多单位的内部网络,都采用了MAC地址与IP地址的绑定技术。

下面我们就针对Cisco的交换机介绍一下IP和MAC绑定的设置方案。

在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。

1.方案1——基于端口的MAC地址绑定

思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:

Switch#config terminal

#进入配置模式

Switch(config)# Interface fastethernet 0/1

#进入具体端口配置模式

Switch(config-if)#Switchport port-secruity

#配置端口安全模式

Switch(config-if )switchport port-security mac-address MAC(主机的MAC 地址)

#配置该端口要绑定的主机的MAC地址

Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址)

#删除绑定主机的MAC地址

注意:

以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

注意:

以上功能适用于思科2950、3550、4500、6500系列交换机

2.方案2——基于MAC地址的扩展访问列表

Switch(config)Mac access-list extended MAC10

#定义一个MAC地址访问控制列表并且命名该列表名为MAC10

Switch(config)permit host 0009.6bc4.d4bf any

#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机

Switch(config)permit any host 0009.6bc4.d4bf

#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机

Switch(config-if )interface Fa0/20

#进入配置具体端口的模式

Switch(config-if )mac access-group MAC10 in

#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC10

#清除名为MAC10的访问列表

此功能与应用一大体相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

注意:

以上功能在思科2950、3550、4500、6500系列交换机上可以实现,但是需要注意的是2950、3550需要交换机运行增强的软件镜像(Enhanced Image)。

3.方案3——IP地址的MAC地址绑定

只能将应用1或2与基于IP的访问控制列表组合来使用才能达到IP-MAC 绑定功能。

Switch(config)Mac access-list extended MAC10

#定义一个MAC地址访问控制列表并且命名该列表名为MAC10

Switch(config)permit host 0009.6bc4.d4bf any

#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机

Switch(config)permit any host 0009.6bc4.d4bf

#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机

Switch(config)Ip access-list extended IP10

#定义一个IP地址访问控制列表并且命名该列表名为IP10

Switch(config)Permit 192.168.0.1 0.0.0.0 any

#定义IP地址为192.168.0.1的主机可以访问任意主机

Permit any 192.168.0.1 0.0.0.0

#定义所有主机可以访问IP地址为192.168.0.1的主机

Switch(config-if )interface Fa0/20

#进入配置具体端口的模式

Switch(config-if )mac access-group MAC10 in

#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config-if )Ip access-group IP10 in

#在该端口上应用名为IP10的访问列表(即前面我们定义的访问策略)

Switch(config)no mac access-list extended MAC10

#清除名为MAC10的访问列表

Switch(config)no Ip access-group IP10 in

#清除名为IP10的访问列表

上述所提到的应用1是基于主机MAC地址与交换机端口的绑定,方案2是基于MAC地址的访问控制列表,前两种方案所能实现的功能大体一样。

如果要做到IP 与MAC地址的绑定只能按照方案3来实现,可根据需求将方案1或方案2与IP 访问控制列表结合起来使用以达到自己想要的效果。

注意:以上功能在思科2950、3550、4500、6500系列交换机上可以实现,但是需要注意的是2950、3550需要交换机运行增强的软件镜像(Enhanced Image)。

后注:从表面上看来,绑定MAC地址和IP地址可以防止内部IP地址被盗用,但实际上由于各层协议以及网卡驱动等实现技术,MAC地址与IP地址的绑定存在很大的缺陷,并不能真正防止内部IP地址被盗用。