配置IPSec图解

- 格式:docx

- 大小:1.71 MB

- 文档页数:20

IPSec VPN配置案例经过上一篇文章的介绍,相信大家对IPSec VPN有了初步的认识。

光说不练,对知识点掌握不够牢固。

今天通过一个IPSec VPN配置来加深理解。

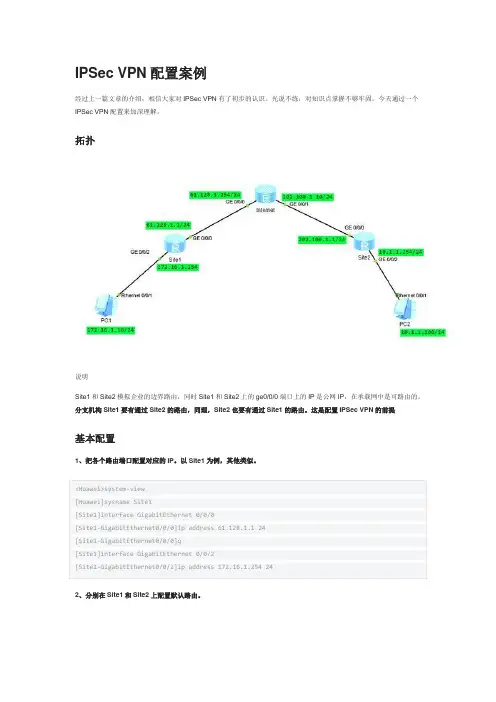

拓扑说明Site1和Site2模拟企业的边界路由,同时Site1和Site2上的ge0/0/0端口上的IP是公网IP,在承载网中是可路由的。

分支机构Site1要有通过Site2的路由,同理,Site2也要有通过Site1的路由。

这是配置IPSec VPN的前提基本配置1、把各个路由端口配置对应的IP。

以Site1为例,其他类似。

<Huawei>system-view[Huawei]sysname Site1[Site1]interface GigabitEthernet 0/0/0[Site1-GigabitEthernet0/0/0]ip address 61.128.1.1 24[Site1-GigabitEthernet0/0/0]q[Site1]interface GigabitEthernet 0/0/2[Site1-GigabitEthernet0/0/2]ip address 172.16.1.254 242、分别在Site1和Site2上配置默认路由。

3、验证分支Site1和Site2连通性。

IPSec VPN配置1、分别在site1和site2配置ACL识别兴趣流。

因为部分流量无需满足完整性和机密性要求,所以需要对流量进行过滤,选择出需要进行IPSec处理的兴趣流。

可以通过配置ACL来定义和区分不同的数据流。

2、配置IPSec安全提议。

缺省情况下,使用ipsec proposal命令创建的IPSec提议采用ESP协议、MD5认证算法和隧道封装模式。

在IPSec提议视图下执行下列命令可以修改这些参数。

1. 执行transform [ah | ah-esp | esp]命令,可以重新配置隧道采用的安全协议。

路由器的IPSEC配置

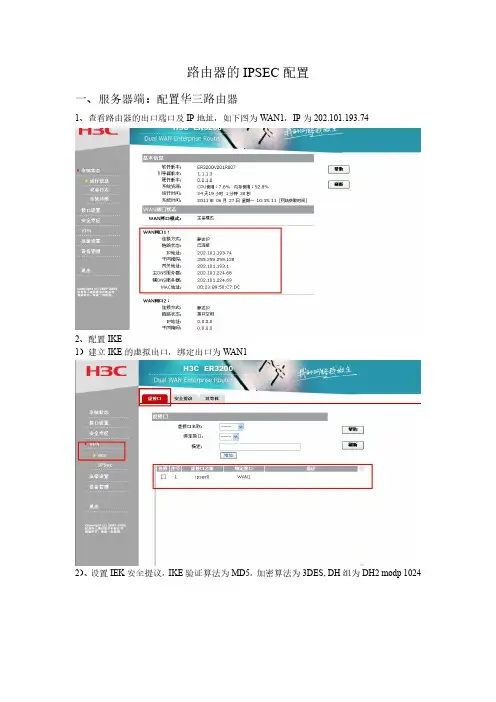

一、服务器端:配置华三路由器

1、查看路由器的出口端口及IP地址,如下图为WAN1,IP为202.101.193.74

2、配置IKE

1)建立IKE的虚拟出口,绑定出口为W AN1

2)、设置IEK安全提议,IKE验证算法为MD5,加密算法为3DES, DH组为DH2 modp 1024

3)、设置IKE对等体,占据接口引用第1步创建的,由于是中心对多点的模式,所以对端地址设为0.0.0.0,即任意IP都可接入。

协商模式为主模式,安全提议为第2步所创建的安全

提议。

设置预共享密钥。

2、配置IPSEC

1)创建安全提议,安全协议类型ESP,ESP验证算法MD5,ESP加密算法3DES

2)设置安全策略,本地子网地址为实际本端的IP,对端子网设置为0.0.0.0,即任意都可接入,协商类型IKE协商,对等体调用IKE的第三步,安全提议调用IPSEC的第一步,PFS 为DH2 modp 1024

二、客户端:四信路由器设置

进入IPSCE配置界面,点击添加一个IPsec客户端

添加一个IPsec客户端

本地子网填写本地的网关IP加后缀/24,远程子网填写对端网关IP加后缀/24(注:本地和对端的网段不能一样)。

启用高级配置,IKE/ESP加密信息的填写要和服务端一致。

共享密钥要和服务端的一样致。

如上图所示,从串口看到输出ipsec连接认证已经通过,表示IPsec隧道已经连接。

在状态下看到ESTABLISED 就表示IPsec隧道已经连接。

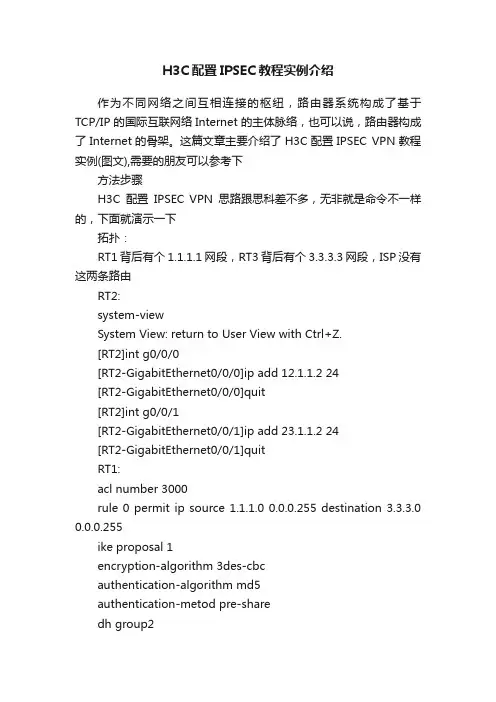

H3C配置IPSEC教程实例介绍作为不同网络之间互相连接的枢纽,路由器系统构成了基于TCP/IP 的国际互联网络Internet 的主体脉络,也可以说,路由器构成了Internet的骨架。

这篇文章主要介绍了H3C配置IPSEC VPN教程实例(图文),需要的朋友可以参考下方法步骤H3C配置IPSEC VPN思路跟思科差不多,无非就是命令不一样的,下面就演示一下拓扑:RT1背后有个1.1.1.1网段,RT3背后有个3.3.3.3网段,ISP没有这两条路由RT2:system-viewSystem View: return to User View with Ctrl+Z.[RT2]int g0/0/0[RT2-GigabitEthernet0/0/0]ip add 12.1.1.2 24[RT2-GigabitEthernet0/0/0]quit[RT2]int g0/0/1[RT2-GigabitEthernet0/0/1]ip add 23.1.1.2 24[RT2-GigabitEthernet0/0/1]quitRT1:acl number 3000rule 0 permit ip source 1.1.1.0 0.0.0.255 destination 3.3.3.0 0.0.0.255ike proposal 1encryption-algorithm 3des-cbcauthentication-algorithm md5authentication-metod pre-sharedh group2ike peer ciscoid-type ippre-shared-key simple ciscoremote-address 23.1.1.3local-address 12.1.1.1#ipsec proposal ciscotransform espesp authentication-algorithm md5esp encryption-algorithm 3desipsec policy cisco 10 isakmpsecurity acl 3000ike-peer ciscoproposal ciscoint g0/0/0ipsec policy ciscoip route-static 0.0.0.0 0.0.0.0 12.1.1.2RT3:acl number 3000rule 0 permit ip source 3.3.3.0 0.0.0.255 destination 1.1.1.0 0.0.0.255ike proposal 1encryption-algorithm 3des-cbcauthentication-algorithm md5authentication-metod pre-sharedh group2ike peer ciscoid-type ippre-shared-key simple ciscoremote-address 12.1.1.1local-address 23.1.1.3#ipsec proposal ciscotransform espesp authentication-algorithm md5esp encryption-algorithm 3desipsec policy cisco 10 isakmpsecurity acl 3000ike-peer ciscoproposal ciscoint g0/0/1ipsec policy ciscoip route-static 0.0.0.0 0.0.0.0 23.1.1.2相关阅读:路由器安全特性关键点由于路由器是网络中比较关键的设备,针对网络存在的各种安全隐患,路由器必须具有如下的安全特性:(1)可靠性与线路安全可靠性要求是针对故障恢复和负载能力而提出来的。

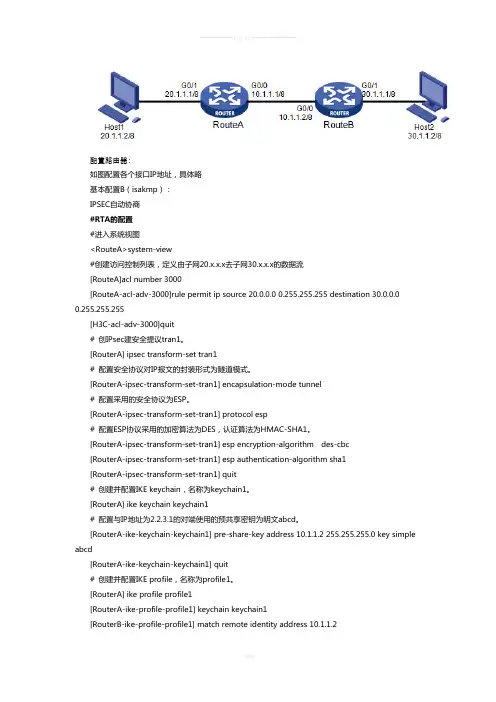

配置路由器:如图配置各个接口IP地址,具体略基本配置B(isakmp):IPSEC自动协商#RTA的配置#进入系统视图<RouteA>system-view#创建访问控制列表,定义由子网20.x.x.x去子网30.x.x.x的数据流[RouteA]acl number 3000[RouteA-acl-adv-3000]rule permit ip source 20.0.0.0 0.255.255.255 destination 30.0.0.0 0.255.255.255[H3C-acl-adv-3000]quit# 创IPsec建安全提议tran1。

[RouterA] ipsec transform-set tran1# 配置安全协议对IP报文的封装形式为隧道模式。

[RouterA-ipsec-transform-set-tran1] encapsulation-mode tunnel# 配置采用的安全协议为ESP。

[RouterA-ipsec-transform-set-tran1] protocol esp# 配置ESP协议采用的加密算法为DES,认证算法为HMAC-SHA1。

[RouterA-ipsec-transform-set-tran1] esp encryption-algorithm des-cbc[RouterA-ipsec-transform-set-tran1] esp authentication-algorithm sha1[RouterA-ipsec-transform-set-tran1] quit# 创建并配置IKE keychain,名称为keychain1。

[RouterA] ike keychain keychain1# 配置与IP地址为2.2.3.1的对端使用的预共享密钥为明文abcd。

[RouterA-ike-keychain-keychain1] pre-share-key address 10.1.1.2 255.255.255.0 key simple abcd[RouterA-ike-keychain-keychain1] quit# 创建并配置IKE profile,名称为profile1。

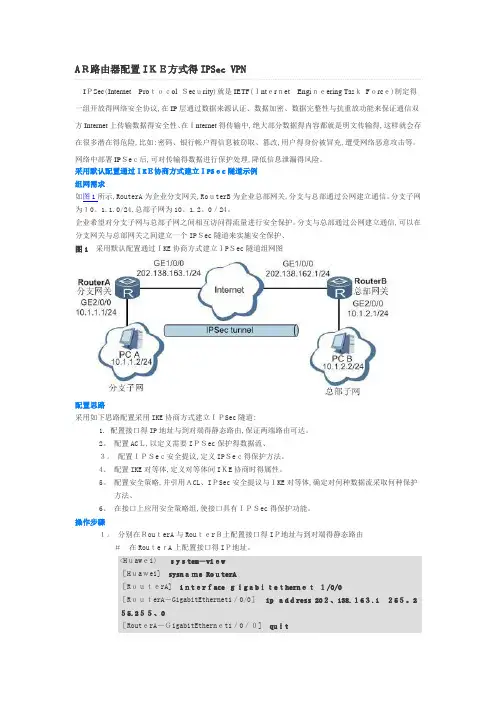

IPSec(Internet Protocol Security)就是IETF(Internet Engineering TaskForce)制定得一组开放得网络安全协议,在IP层通过数据来源认证、数据加密、数据完整性与抗重放功能来保证通信双方Internet上传输数据得安全性、在Internet得传输中,绝大部分数据得内容都就是明文传输得,这样就会存在很多潜在得危险,比如:密码、银行帐户得信息被窃取、篡改,用户得身份被冒充,遭受网络恶意攻击等。

网络中部署IPSec后,可对传输得数据进行保护处理,降低信息泄漏得风险。

采用默认配置通过IKE协商方式建立IPSec隧道示例组网需求如图1所示,RouterA为企业分支网关,RouterB为企业总部网关,分支与总部通过公网建立通信。

分支子网为10。

1.1.0/24,总部子网为10。

1.2。

0/24。

企业希望对分支子网与总部子网之间相互访问得流量进行安全保护。

分支与总部通过公网建立通信,可以在分支网关与总部网关之间建立一个IPSec隧道来实施安全保护、图1 采用默认配置通过IKE协商方式建立IPSec隧道组网图配置思路采用如下思路配置采用IKE协商方式建立IPSec隧道:1.配置接口得IP地址与到对端得静态路由,保证两端路由可达。

2。

配置ACL,以定义需要IPSec保护得数据流、3。

配置IPSec安全提议,定义IPSec得保护方法。

4、配置IKE对等体,定义对等体间IKE协商时得属性。

5。

配置安全策略,并引用ACL、IPSec安全提议与IKE对等体,确定对何种数据流采取何种保护方法、6、在接口上应用安全策略组,使接口具有IPSec得保护功能。

操作步骤1。

分别在RouterA与RouterB上配置接口得IP地址与到对端得静态路由#在RouterA上配置接口得IP地址。

<Huawei〉system-view[Huawei] sysname RouterA[RouterA] interface gigabitethernet1/0/0[RouterA-GigabitEthernet1/0/0]ip address 202、138.163.1 255。

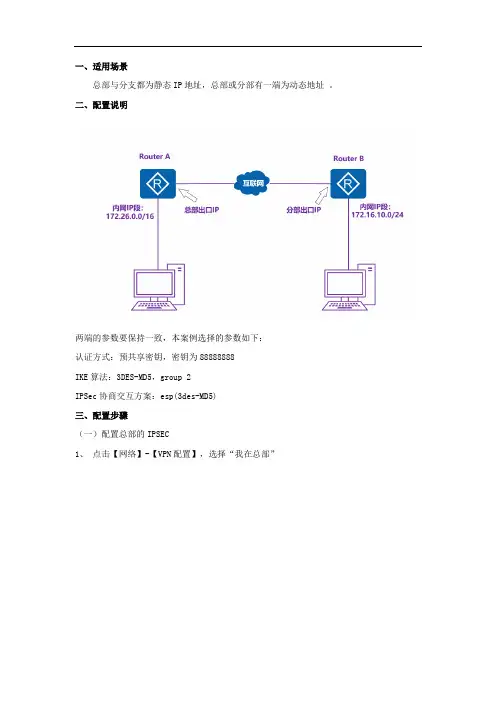

一、适用场景

总部与分支都为静态IP地址,总部或分部有一端为动态地址。

二、配置说明

两端的参数要保持一致,本案例选择的参数如下:

认证方式:预共享密钥,密钥为88888888

IKE算法:3DES-MD5,group 2

IPSec协商交互方案:esp(3des-MD5)

三、配置步骤

(一)配置总部的IPSEC

1、点击【网络】-【VPN配置】,选择“我在总部”

2、选择IPsec,点击下一

步;

3、进行IPSEC VPN配置,填写好参数,点击下一步;

4、总部IPSec配置成功;

2、配置routeB(分部)IPSEC

1)点击【网络】-【VPN配置】,选择"我在分支机构

2)VPN类型选择,勾选”IPSec“,点击下一

3)下一步进行“分支机构配置”;

4)点击下一步,配置完成;

四、配置验证

在VPN配置---VPN监视器中查看,具体修改配置可点击【表格】-【管理本地配置】-【修改配置】

1)Router查看总部

2)Router B 查看分支

3)测试是否可以互访

五、配置注意点

1、确保两端在设置VPN之前能够正常上网。

2、两端的配置参数一致,否则会导致vpn无法建立成功。

3、感兴趣流地址为两端互通的内网地址。

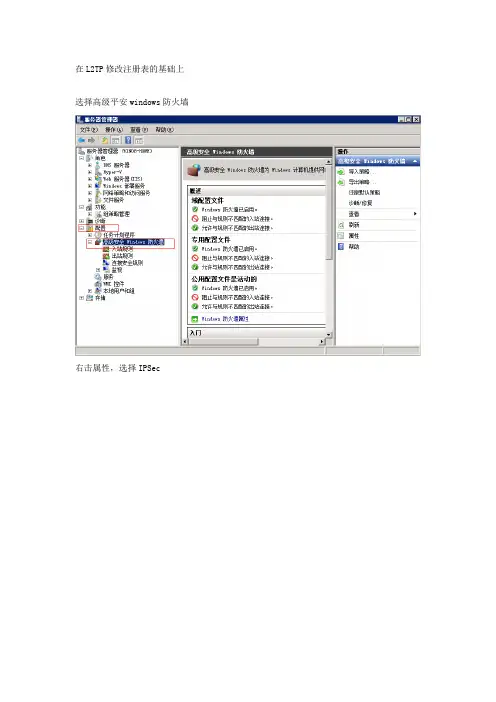

在L2TP修改注册表的基础上选择高级平安windows防火墙

右击属性,选择IPSec

点自概念

选主模式的高级自概念添加策略注:密钥互换为第一时期参数

选择身份验证高级-自概念

默许没有预共享密钥

点添加

点平安连接规那么-右击传输模式配置

新建规那么

选自概念-下一步

下一步

下一步

一直下一步,直到完成输入规那么名即可连接成功后会有如图的显示

以上到现在期的配置利用传输模式能够连通。

Windows 隧道模式

IPSec 隧道模式

右击新建规那么

自概念-下一步并添加对端(远端)相应的网段

点下一步

下一步

下一步

下一步

下一步

输入名称点完成

右击启用规那么

右击规那么属性-高级

点隧道的自概念

测试连接成功

如上图,连接成功会有相对应的属性。

IPSec 隧道模式的一种特殊方式

在传输模式的基础上:利用的时候会只许诺IPSec数据包通过,现在主机的远程桌面和一些连接将不可用。

修改属性

选高级

选隧道自概念

配置完成

可进行连接

但连接后,除那个IPSec能通,其他的都不能通了,利用范围太窄。

tplinkipsec设置设置方法一具体步骤;1、进入路由器地址,连接好无线路由器后,在浏览器输入在路由器看到的地址,一般是192.168.1.1。

2、输入相应的账号密码,进入后会看到输入相应的帐号跟密码,一般新买来的都是admin。

3、选择设置向导,确实后进入操作界面,你会在左边看到一个设置向导,进击进入(一般的都是自动弹出来的)。

4、进入上网方式设置,设置向导的界面。

5、点击下一步,进入上网方式设置,我们可以看到有三种上网方式的选择,如果你家是拨号的话那么就用PPPoE。

动态IP 一般电脑直接插上网络就可以用的,上层有DHCP服务器的。

静态IP一般是专线什么的,也可能是小区带宽等,上层没有DHCP 服务器的,或想要固定IP的。

因为我拨号所以选择pppoe。

6、输入账号密码,选择PPPOE拨号上网就要填上网帐号跟密码,这个应该大家都明白,开通宽带都会有帐号跟,填进去就OK啦。

7、设置路由器的密码,然后下一步后进入到的是无线设置,我们可以看到信道、模式、安全选项、SSID等等,一般SSID就1/ 4是一个名字,你可以随便填,然后模式大多用11bgn.无线安全选项我们要选择wpa-psk/wpa2-psk,这样安全,免得轻意是。

8、下一步就设置成功啦。

9、点击完成,路由器会自动重启,这时候你耐心等待吧。

成功后出现的界面。

10、手机怎么连接wifi就更简单了,当你路由器设置完成之后,点击手机的菜单键,然后进入手机设置,第一项就是wifi,然后你将它设置为开启,点击进入wifi列表中,选择你之前路由器中设置的无线网络名字。

输入你之前设置的密码进行连接。

-----方法二:一)1、设置路由器的WAN口模式:基本设置→WAN口设置,进入“WAN口模式”标签页,根据需求设置WAN口数量,此处我们选择为“单WAN口”,保存。

2、设置WAN口网络参数:基本设置→WAN口设置,“WAN1设置”标签页,设置WAN口网络参数以及该线路的上下行带宽值。

实例图详解VPN设备上建立IPSEC隧道

实例图解VPN设备上建立IPSEC隧道

建立VPN隧道有多种方式,包含L2TP、IPSEC、PPTP、GRE、SSL隧道,其中IPSEC 协议是VPN隧道中安全加密功能最完整的产品之一,我们熟悉的包含全部5个隧道方式的厂商有CISCO、JUNIPER、SAFENET、CYLAN等公司的产品,其中的VPN功能几乎包涵了所有当前构建三层VPN的方式与协议,都是符合IETF标准建立的,与同类VPN或者防火墙产品结合使用,同时能够灵活多样地构建我们自已的VPN网络,本人以曾经接触的专门从事VPN产品定位的CYLAN 防火墙为例介绍一下如何建立IPSEC隧道。

下面以两台CYLAN SME100 VPN (VPN设备1/VPN设备2)为例,做IPSEC 隧道。

具体设定步骤配置图比如下:

通用设定配好后,就可添加新隧道了。

VPN 1 的IPSEC 配置如下:

VPN 2 的IPSEC 配置如下:

至此,IPSEC 隧道已建立成功,VPN1与VPN2后面的两个网络能够互相访

问了。

以上是一个IPSEC VPN隧道建成的步骤,仅供参考。

ipsecvpn配置方法forwin7

首先确保电脑连入互联网,然后点击右下角任务栏的网络连接

打开网络和共享中心

点击设置新的连接或网络

点击连接到工作区,下一步

点击创建新连接,下一步

点击使用我的internet连接(vpn)

输入internet地址:117.22.253.202

点击现在不连接;仅进行设置以便稍后连接,下一步。

点击创建

点击关闭。

打开网络和共享中心,

点击更改适配器设置

找到刚刚建立的连接,并右键选择属性

点击安全选项

设置vpn类型为使用IPSEC的第二层隧道协议(L2TP/ipsec)点击高级设置,选择使用预共享的秘钥作身份验证

输入密钥:12345678,点击确定。

设置数据加密为可选加密,并在下面选择允许使用这些协议勾选PAP,CHAP,CHAPV2点击确定。

在任务栏右下角点击网络连接,选择vpn连接2进行连接。

输入域账号及域密码,点击连接。

连接完成后

会出现vpn连接已连接的提示,随即可以使用内网资源使用vpn 完成后请断开vpn连接。

君子工作室教程集

QQ:529779525

配置IPSec

IPSec是能使在非安全网络上的两台计算机进行安全、加密通信的一套协议。

IPsec 有两个目的: 保护IP包和防御网络攻击

在发送和接收计算机上配置Ipsec,使两台计算机给对方发送安全数据

IPsec 通过使用加密和数据签名(证书)来保护网络通信的安全

Ipsec策略定义了Ipsec检测数据流的类型,数据流是如何进行安全处理和加密的,以及IPsec 对等双方是如何验证的

•验证和加密主机到主机的数据流

•验证和加密到服务器的数据流

•将L2TP/IPsec 用于VPN连接

•站点到站点的隧道

•强制逻辑网络

基本概念

数据传输前进行身份验证

接收数据时进行数据检验

发送数据时进行数据加密

环境

主机和主机之间

服务器中传送数据

VPN

站点到站点

数据传输阶段

主模式:建立起一条安全的数据传输通道

快速模式:加密数据,发送时利用主模式创建的传输通道

数据IPSec模式

传输模式:一对多,一台计算机对多台计算机IPSec数据传输(不指定IP地址)信道模式:一对一传输(指定IP地址)

IPSec协议

AH:只验证数据的完整性,不加密数据

ESP:对数据的完整性进行检查和加密

IPSec实验:

共享密钥

域模式验证

证书加密(需要CA服务器)

配置和管理路由访问

VPN使用环境

远程用户访问内部网络

两个站点之间的VPN连接

VPN连接协议

PPP(点到点传输协议)

VPN安全连接协议

PPTP(基本身份验证,用户名和密码)

L2TP(基于IPSec的验证,共享密钥和证书)

SSTP(基于HTTPS安全验证,443端口)

(客户端要求WIN7以上操作系统,不支持站点到站点之间的VPN)

(WIN2K8特有)

IKEv2(公共密钥交换协议)(VPN回拨)

1:DC

创建VPN用户,设置拨入属性

DHCP作用域的设置(大于10个IP,不包含服务器的IP地址)

2:VPN

两块网卡,两个IP

安装和配置路由和远程访问时,外网网卡,去掉VPN数据包保护

向CA申请证书,

两个证书(CA证书建立信任关系,个人证书用于数据传输)

从WEB申请(CA证书安装到受信任的根,个人证书安装到个人)

进入MMC控制台在当前用户将CA证书和个人证书导入到计算机证书中(个人用户将私钥一同导出,CA证书直接复制即可)

3:客户机Client

先用PPTP连接VPN,向CA服务器从WEB方式申请证书,同“VPN”步骤2,3

在VPN连接设置中,连接方式选址IPSec连接即可。