第三章对称密钥体制

- 格式:ppt

- 大小:3.10 MB

- 文档页数:9

四45五3六57十4十一34十二47没做“信息安全理论与技术”习题及答案教材:《信息安全概论》段云所,魏仕民,唐礼勇,陈钟,高等教育出版社第一章概述(习题一,p11) 1.信息安全的目标是什么答:信息安全的目标是保护信息的机密性、完整性、抗否认性和可用性;也有观点认为是机密性、完整性和可用性,即CIA(Confidentiality,Integrity,Avai lability)。

机密性(Confidentiality)是指保证信息不被非授权访问;即使非授权用户得到信息也无法知晓信息内容,因而不能使用完整性(Integrity)是指维护信息的一致性,即信息在生成、传输、存储和使用过程中不应发生人为或非人为的非授权簒改。

抗否认性(Non-repudiation)是指能保障用户无法在事后否认曾经对信息进行的生成、签发、接收等行为,是针对通信各方信息真实同一性的安全要求。

可用性(Availability)是指保障信息资源随时可提供服务的特性。

即授权用户根据需要可以随时访问所需信息。

2.简述信息安全的学科体系。

解:信息安全是一门交叉学科,涉及多方面的理论和应用知识。

除了数学、通信、计算机等自然科学外,还涉及法律、心理学等社会科学。

信息安全研究大致可以分为基础理论研究、应用技术研究、安全管理研究等。

信息安全研究包括密码研究、安全理论研究;应用技术研究包括安全实现技术、安全平台技术研究;安全管理研究包括安全标准、安全策略、安全测评等。

3. 信息安全的理论、技术和应用是什么关系如何体现答:信息安全理论为信息安全技术和应用提供理论依据。

信息安全技术是信息安全理论的体现,并为信息安全应用提供技术依据。

信息安全应用是信息安全理论和技术的具体实践。

它们之间的关系通过安全平台和安全管理来体现。

安全理论的研究成果为建设安全平台提供理论依据。

安全技术的研究成果直接为平台安全防护和检测提供技术依据。

平台安全不仅涉及物理安全、网络安全、系统安全、数据安全和边界安全,还包括用户行为的安全,安全管理包括安全标准、安全策略、安全测评等。

对称密钥密码体制

对称密钥密码体制是指加密和解密使用相同密钥的密码体制。

这种体制下,发送方和接收方都使用同一个密钥来加密和解密信息。

一些常见的对称密钥密码算法包括DES(数据加密标准)、AES(高级加密标准)等。

在对称密钥密码体制中,密钥的安全性至关重要,因为任何获取了密钥的人都可以解密被加密的信息。

因此,保护密钥的安全就成了一项重要的任务。

在实际应用中,密钥需要通过安全的方式在发送方和接收方之间传输,以防止密钥在传输过程中被窃取。

对称密钥密码体制的优点是加密和解密的速度快,效率高,尤其在需要处理大量数据时,对称加密算法通常是首选。

因为在这种密码体制中,加密和解密使用的是同一套算法,所以处理速度比较快。

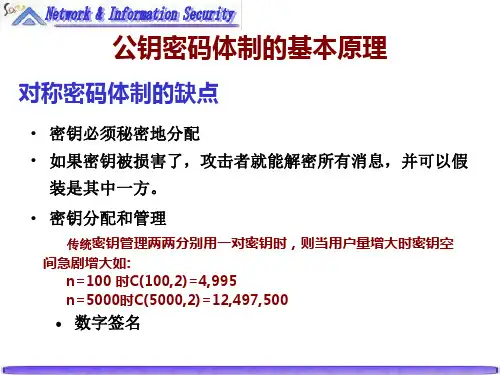

然而,对称密钥密码体制也存在一些缺点。

最主要的问题就是密钥管理问题。

在大型网络环境中,每对通信双方都需要一个唯一的密钥进行通信,随着用户数量的增加,需要管理的密钥数量也会大大增加,使得密钥管理变得非常复杂。

另一个问题就是密钥传输问题,如果密钥在传输过程中被窃取,那么信息的安全性就无法得到保证。

因此,在实际应用中,对称密钥密码体制通常与公钥密码体制相结合,

形成混合密码体制。

对称密钥密码体制用于加密实际的消息内容,而公钥密码体制则用于安全地传输对称密钥。

这种混合使用的方式,既利用了对称密钥密码体制的高效性,又解决了密钥传输的问题。

总的来说,对称密钥密码体制是一种重要的密码体制,它在保障信息安全、保护用户隐私等方面发挥着重要作用。

虽然它有一些缺点,但通过合理的设计和使用,我们可以充分利用其优点,使得信息在传输过程中得到有效的保护。

密钥安全管理制度第一章总则第一条为了规范密钥的使用和管理,保障信息系统的安全,提高信息安全水平,制定本制度。

第二条本制度适用于本单位所有的信息系统和网络设备,并对密钥的生成、导入、导出、分发、备份、恢复、销毁等环节进行规范管理。

第三条本制度所称密钥,包括对称密钥和非对称密钥两类。

对称密钥是指加密和解密使用同一个密钥的方式,非对称密钥是指加密和解密使用不同密钥的方式。

第四条密钥管理原则包括安全性、访问控制、审计和备份。

第五条密钥管理工作由本单位信息安全管理部门负责组织实施。

第二章密钥生成和存储第六条密钥的生成应选择具有足够强度的算法和密钥长度,并经过充分的随机化处理。

第七条生成的密钥应存储在安全的存储介质中,不得明文保存在计算机或网络设备中。

第八条密钥应定期进行更换,以保障系统的安全性。

第九条密钥生成和存储的具体操作应由授权的人员进行,相关操作记录应妥善保存并定期进行审计。

第三章密钥的使用和分发第十条密钥的使用应按照安全策略和权限分级的原则进行,确保密钥的合理使用。

第十一条密钥的分发应通过安全信道进行,并且对密钥进行相应的加密保护,确保密钥的安全传输。

第十二条密钥的使用和分发需要记录相应的操作,包括时间、地点、使用者等信息,以便日后审计。

第十三条密钥的备份和恢复需要严格遵循安全管理原则,保障密钥在备份和恢复过程中不丢失,不泄露。

第四章密钥销毁和丢失处理第十四条密钥的销毁应按照一定的程序进行,包括对密钥的物理破坏和逻辑破坏两个方面。

第十五条密钥的丢失需要及时向上级主管部门进行汇报,并按照规定的程序进行处理,包括密钥的重新生成和更新等操作。

第五章密钥管理监督第十六条本单位信息安全管理部门应对密钥管理的各个环节进行监督,确保密钥管理制度的执行情况。

第十七条对于发现的违反密钥管理制度的行为,应严肃处理,并追究相关人员的责任。

第十八条对于密钥管理制度的执行情况,应定期进行评估,确保该制度的有效性和合理性。

第六章附则第十九条本制度自颁布之日起开始执行。

四45五3六57十4十一34十二47没做“信息安全理论与技术”习题及答案教材:《信息安全概论》段云所,魏仕民,唐礼勇,陈钟,高等教育出版社第一章概述(习题一,p11)1.信息安全的目标是什么?答:信息安全的目标是保护信息的机密性、完整性、抗否认性和可用性;也有观点认为是机密性、完整性和可用性,即CIA(Confidentiality,Integrity,Availability)。

机密性(Confidentiality)是指保证信息不被非授权访问;即使非授权用户得到信息也无法知晓信息内容,因而不能使用完整性(Integrity)是指维护信息的一致性,即信息在生成、传输、存储和使用过程中不应发生人为或非人为的非授权簒改。

抗否认性(Non-repudiation)是指能保障用户无法在事后否认曾经对信息进行的生成、签发、接收等行为,是针对通信各方信息真实同一性的安全要求。

可用性(Availability)是指保障信息资源随时可提供服务的特性。

即授权用户根据需要可以随时访问所需信息。

2.简述信息安全的学科体系。

解:信息安全是一门交叉学科,涉及多方面的理论和应用知识。

除了数学、通信、计算机等自然科学外,还涉及法律、心理学等社会科学。

信息安全研究大致可以分为基础理论研究、应用技术研究、安全管理研究等。

信息安全研究包括密码研究、安全理论研究;应用技术研究包括安全实现技术、安全平台技术研究;安全管理研究包括安全标准、安全策略、安全测评等。

3. 信息安全的理论、技术和应用是什么关系?如何体现?答:信息安全理论为信息安全技术和应用提供理论依据。

信息安全技术是信息安全理论的体现,并为信息安全应用提供技术依据。

信息安全应用是信息安全理论和技术的具体实践。

它们之间的关系通过安全平台和安全管理来体现。

安全理论的研究成果为建设安全平台提供理论依据。

安全技术的研究成果直接为平台安全防护和检测提供技术依据。

平台安全不仅涉及物理安全、网络安全、系统安全、数据安全和边界安全,还包括用户行为的安全,安全管理包括安全标准、安全策略、安全测评等。

_四45五3六57十4十一34十二47没做“信息安全理论与技术”习题及答案教材:《信息安全概论》段云所,魏仕民,唐礼勇,陈钟,高等教育出版社第一章概述(习题一,p11)1.信息安全的目标是什么?答:信息安全的目标是保护信息的机密性、完整性、抗否认性和可用性;也有观点认为是机密性、完整性和可用性,即CIA(Confidentiality,Integrity,Availability)。

机密性(Confidentiality)是指保证信息不被非授权访问;即使非授权用户得到信息也无法知晓信息内容,因而不能使用完整性(Integrity)是指维护信息的一致性,即信息在生成、传输、存储和使用过程中不应发生人为或非人为的非授权簒改。

抗否认性(Non-repudiation)是指能保障用户无法在事后否认曾经对信息进行的生成、签发、接收等行为,是针对通信各方信息真实同一性的安全要求。

可用性(Availability)是指保障信息资源随时可提供服务的特性。

即授权用户根据需要可以随时访问所需信息。

2.简述信息安全的学科体系。

解:信息安全是一门交叉学科,涉及多方面的理论和应用知识。

除了数学、通信、计算机等自然科学外,还涉及法律、心理学等社会科学。

信息安全研究大致可以分为基础理论研究、应用技术研究、安全管理研究等。

信息安全研究包括密码研究、安全理论研究;应用技术研究包括安全实现技术、安全平台技术研究;安全管理研究包括安全标准、安全策略、安全测评等。

3. 信息安全的理论、技术和应用是什么关系?如何体现?答:信息安全理论为信息安全技术和应用提供理论依据。

信息安全技术是信息安全理论的体现,并为信息安全应用提供技术依据。

信息安全应用是信息安全理论和技术的具体实践。

它们之间的关系通过安全平台和安全管理来体现。

安全理论的研究成果为建设安全平台提供理论依据。

安全技术的研究成果直接为平台安全防护和检测提供技术依据。

平台安全不仅涉及物理安全、网络安全、系统安全、数据安全和边界安全,还包括用户行为的安全,安全管理包括安全标准、安全策略、安全测评等。