华东2018年秋季学期《信息系统安全技术》在线考试补考(适用于2019年4月份考试)

- 格式:doc

- 大小:49.00 KB

- 文档页数:6

(单选题) 1: You must speak slowly, so that you can make yourself ________.A: understoodB: understandC: understandingD: to understand正确答案:(单选题) 2: ______ with the developed areas, people’s living standard of this province is not high at all.A: ComparedB: To be comparedC: Having comparedD: Comparing正确答案:(单选题) 3: After a joint venture dismisses the surplus employee during the contract term, the enterprise will give the dismissed certain ______A: comprehensionB: compositionC: compensationD: consultation正确答案:(单选题) 4: Before you started to (), make sure the road is clear ahead of you; otherwise it might lead to an accidentA: overworkB: overtakeC: overhearD: oversee正确答案:(单选题) 5: Every country tries to maintain a(n) ______ balance of trade, which assures it of the means to buy necessary imports.A: organicB: favoriteC: compoundD: favorable正确答案:(单选题) 6: To his great surprise, Al's doctor insists _____ for three months.A: that he is restingB: that he will restC: his restingD: that he rest正确答案:(单选题) 7: You are legally ______ to take faulty goods back to the store where you bought them. A: devotedB: entitledC: accessedD: contributed正确答案:(单选题) 8: Up to 22 people were killed and 187 others injured in a suicide bomb attack which ()a demonstration in a northern Iraqi cityA: transportedB: targetedC: yieldedD: aimed(单选题) 9: I chose a small room with the window _____ the street.A: facesB: facedC: facingD: to face正确答案:(单选题) 10: She devised a plan () they might escape from the tightly guarded prisonA: whereasB: whereinC: wherebyD: whereabouts正确答案:(单选题) 11: () for your laziness, you could have finished the work by nowA: If not had been itB: Hadn’t been itC: Had it not beenD: If it had been正确答案:(单选题) 12: Success in establishing a good night-time routine leads to increased confidence and happiness all round, making all the hard work well () the effortA: worthB: worthwhileC: legalD: worthy正确答案:(单选题) 13: You screamed in your sleep last night. You _____ a terrible dream.A: must have hadB: must haveC: should have hadD: should have正确答案:(单选题) 14: One’s appearance does not always ______ with his quality, so don’t judge people by looksA: compareB: coincideC: collideD: content正确答案:(单选题) 15: ______ is known to the world,Mark Twain is a great American writer.A: ItB: AsC: WhichD: That正确答案:(单选题) 16: These soldiers have received strict training and made full preparation to () the new taskA: fullfillB: sparkC: fulfillD: overcome正确答案:(单选题) 17: Haier is an enterprise which is famous for manufacturing high-quality household ()B: equipmentC: appliancesD: facilities正确答案:(单选题) 18: — You were brave enough to raise objections at the meeting. — Well, now I regret _________ that.A: having doneB: to have doneC: to be doingD: to do正确答案:(单选题) 19: Emphasis is laid on the necessity that all the objectives to be attained _____ into account before starting a new project.A: be takenB: had to be takenC: would be takenD: have to be taken正确答案:(单选题) 20: Regarding a job interview, though personality is much more important, don’t ()the importance of having a good appearanceA: overhearB: overcomeC: overtakeD: overlook正确答案:(单选题) 21: His sources are confined ______ to those who are in a position to give valuable information, so we’d better believe what he has saidA: speciallyB: especiallyC: uniquelyD: usually正确答案:(单选题) 22: Alice trusts you.Only you can () her to give up the foolish ideaA: suggestB: attractC: temptD: persuade正确答案:(单选题) 23: Before you begin preparing for the second ______ of the interview, you’d better make a list of topics related to your country, culture, lifestyle and personal interests.A: phraseB: caseC: phaseD: kind正确答案:(单选题) 24: Each special committee shall be () of a chairman, vice-chairmen and members A: consistedB: composingC: madeD: composed正确答案:(单选题) 25: They found a ______ statesman to head the project —someone who could make the worldsA: seniorB: superiorC: juniorD: inferior正确答案:(单选题) 26: Theories have been proposed by astronomers to ______ electrical disturbances (干扰) in the atmosphere.A: apply forB: allow forC: account forD: appeal for正确答案:(单选题) 27: It was suggested that this problem _________ at the next meeting.A: was discussedB: will be discussedC: have to be discussedD: be discussed正确答案:(单选题) 28: If we had known that she had planned to go abroad today, we _____ at the airport. A: would see her offB: would have seen her offC: should see her offD: must have seen her off正确答案:(单选题) 29: The pilot felt something ______ wrong with the engine just before the plane took off. A: will goB: was goingC: goesD: to go正确答案:(单选题) 30: The committee has made some recommendations, but it is _______ the President to make the final decision.A: rest withB: apt toC: up toD: in accord with正确答案:(单选题) 31: Scientists have discovered genetic variations that make people more likely to get ______ on cigarettes and more prone to develop lung cancer.A: retainedB: hookedC: tiredD: hanged正确答案:(单选题) 32: The International Whaling Commission warns that if nothing is done to save the whales now the species will soon be ()A: imitatedB: intimatedC: contaminatedD: exterminated正确答案:(单选题) 33: As telecommunications and networking technologies greatly improve, it is more ()A: convenient forB: responsible forC: capable ofD: aware of正确答案:(单选题) 34: One of the guards _______ when the general came in, which made him very angry. A: had sleptB: has sleptC: sleptD: was sleeping正确答案:(单选题) 35: The manager decided to give the job to_________he believed had a strong sense of duty. A: whoeverB: wheneverC: whateverD: wherever正确答案:(单选题) 36: When climbing the hill, John was knocked unconscious by an () rolling stone A: untouchedB: unfamiliarC: unexpectedD: unbelievable正确答案:(单选题) 37: There seems to be something wrong with the computer but we hope to _______ it right before too long.A: correctB: putC: sortD: cope正确答案:(单选题) 38: It was ______ I met Mr. Smith in Shanghai.A: many years sinceB: since many years ago whenC: many years ago thatD: for many years since正确答案:(单选题) 39: Living in the central Australian desert has its problems, _____obtaining water is not the least.A: of whichB: for whichC: to whichD: on which正确答案:(单选题) 40: Hearing the joke, all the students burst into ______ laughter.A: visualB: long-standingC: spontaneousD: contributing正确答案:(单选题) 41: Please bear in mind that correct conduction of precautions can reduce or ______ waterside corrosion to the minimum.A: exportC: embraceD: entrap正确答案:(单选题) 42: Now the committee () seven membersA: consist ofB: is consisting ofC: is consisted ofD: consists of正确答案:(单选题) 43: It is difficult to ______ work as it is sometimes mixed together with labor by most peopleA: defineB: describeC: decideD: design正确答案:(单选题) 44: Time and time again, women seem to () on promotion and career opportunities A: fall outB: lose outC: wipe outD: put out正确答案:(单选题) 45: We must put the ______ side of the policy into consideration to avoid possible mistakes. A: converseB: reverseC: reserveD: revise正确答案:(单选题) 46: The longer the economic decline is allowed to go on the more difficult it will be to () itA: underlineB: upsetC: resumeD: reverse正确答案:(单选题) 47: The driver was at______loss when______word came that he was forbidden to drive for speeding.A: a; /B: a; theC: the; theD: /; /正确答案:(单选题) 48: He____the maths examination if he had worked hard enough, but he didn't.A: would passB: had passedC: would have passedD: passed正确答案:(单选题) 49: The city council tries to ensure that any new building is ______ with the existing appearance of the cityA: compiledB: integratedD: facilitated正确答案:(单选题) 50: Plants can () carbon dioxide and release oxygen, so they are beneficial to our health A: takeB: receiveC: acceptD: absorb正确答案:(单选题) 1: You must speak slowly, so that you can make yourself ________.A: understoodB: understandC: understandingD: to understand正确答案:(单选题) 2: ______ with the developed areas, people’s living standard of this province is not high at all.A: ComparedB: To be comparedC: Having comparedD: Comparing正确答案:(单选题) 3: After a joint venture dismisses the surplus employee during the contract term, the enterprise will give the dismissed certain ______A: comprehensionB: compositionC: compensationD: consultation正确答案:(单选题) 4: Before you started to (), make sure the road is clear ahead of you; otherwise it might lead to an accidentA: overworkB: overtakeC: overhearD: oversee正确答案:(单选题) 5: Every country tries to maintain a(n) ______ balance of trade, which assures it of the means to buy necessary imports.A: organicB: favoriteC: compoundD: favorable正确答案:(单选题) 6: To his great surprise, Al's doctor insists _____ for three months.A: that he is restingB: that he will restC: his restingD: that he rest。

(单选题)1: 防止高频电磁场对人体作用的正确措施是: A: 场源屏蔽,远距离操作,合理布局B: 场源屏蔽,远距离操作,合理通风C: 场源屏蔽,湿式作业,合理布局D: 个人防护,远距离操作,合理通风E: 场源屏蔽,合理布局,合理通风正确答案:(单选题)2: 粉尘在呼吸道的阻留与以下()因素有关。

A: 粉尘粒子的直径B: 粉尘粒子的比重C: 粉尘粒子的形状D: 粉尘粒子的荷电性E: 以上全部正确答案:(单选题)3: 微波对眼的主要危害是()。

A: 结膜炎B: 晶体混浊C: 角膜炎D: 视网膜灼伤E: 视网膜剥离正确答案:(单选题)4: 下列关于劳动卫生标准论述错误的是:A: 对职业有害因素规定的接触限值B: 超过限值与否是诊断职业病的依据C: 是衡量作业卫生状况的尺度、改善劳动强度的目标D: 实施卫生监督的依据E: 其目的是保护劳动者健康正确答案:(单选题)5: 矽肺的X线表现有()。

A: 类圆形小阴影B: 不规则形小阴影C: 大阴影D: 胸膜和肺门改变E: 以上全有正确答案:(单选题)6: 下列关于危险度评定论述错误的是:A: 对有害因素潜在作用进行定性、定量评价B: 估算在一般接触条件下可能造成健康损害的概率和程度C: 为制定法定职业病提供依据D: 寻求可接受危险度E: 预测职业性有害因素的远期效应正确答案:(单选题)7: 苯可引起的法定职业肿瘤为()。

A: 肝癌B: 肺癌C: 胰腺癌D: 白血病E: 间皮瘤正确答案:(单选题)8: 下列粉尘何者为无机粉尘?A: 农药粉尘B: 橡胶粉尘C: 水泥粉尘D: 木尘E: 谷物粉尘正确答案:(单选题)9: 急性苯中毒主要损害()。

A: 肝脏B: 中枢神经系统C: 肾脏D: 造血系统正确答案:(单选题)10: 具有腐败臭鸡蛋味的气体是()。

A: 硫化氢B: 氰化氢C: 一氧化碳D: 苯胺正确答案:(判断题)11: 苯胺不能经过完整的皮肤吸收。

A: 对B: 错正确答案:(判断题)12: 局部振动病可累及肢体神经及运动功能。

《信息系统安全技术》2017年秋学期在线作业(二)

试卷总分:100 得分:100

一、单选题 (共 10 道试题,共 50 分)

1. 下列关于病毒的说法正确是【】。

A. 病毒只会感染可执行文件

B. 系统经反病毒软件检测和杀毒后,该系统内就没有病毒了

C. 干净的移动介质只要写保护就不会感染病毒

D. 联网的计算机只要不主动下载网上的文件就不会感染病毒

满分:5 分

正确答案:C

2. 计算机病毒扫描软件的组成是【】

A. 仅有病毒特征代码库

B. 仅有病毒扫描程序

C. 毒特征代码库和扫描程序

D. 病毒扫描程序和杀毒程序

满分:5 分

正确答案:C

3. 对周边网络而言,不正确的解释是【】。

A. 周边网络是一个非真正可信的网络部分

B. 周边网络访问控制策略决定允许或禁止进入通信

C. 允许周边网络访问内部网络中合适的服务

D. 允许外部用户访问周边网络上合适的服务

满分:5 分

正确答案:C

4. 计算机病毒可通过哪些途径传播【】。

A. 磁盘、光盘、U盘

B. 文件共享

C. 电子邮件

D. 以上3项全是

满分:5 分

正确答案:D

5. 屏蔽子网结构过滤防火墙中,堡垒主机位于【】

A. 周边网络

B. 内部网络

C. 外部网络

D. 以上均有可能。

2019年秋季学期《管理学》在线考试补考(适用于2020年4月份考试)-0002试卷总分:100 得分:76一、单选题(共20 道试题,共40 分)1.有关沟通中,下列说法正确的是()。

A.鼓励组织中的正式沟通渠道,消除非正式的渠道。

B.小道消息也是一种沟通的形式,管理者应学会利用其为组织目标服务。

C.各种沟通方式只是形式上的不同,其沟通的效率都是差不多的。

D.全通道是沟通网络可以是每个人都充分沟通,应该予以提倡。

答案:B2.菲德勒将领导风格区分为关系取向型和任务取向型。

如果你是一位领导,该怎样确定你是关系取向型的领导风格?A.你把最难共事的同事描述得比较积极B.你对最难共事的同事看法比较消极C.你对人际关系和工作任务都很重视D.你主要感兴趣的是工作任务答案:A3.管理的主体是()。

A.高层管理者B.管理者C.全体员工D.企业家答案:B4.为适应西部大开发的形势,某局长决定用公费为局里副科级以上干部配备手机,有人提出这违背有关的规定,该局长却说这是“例外原则”。

你认为该局长这样做()。

A.符合例外原则,但不符合民主原则B.是错误的,是对例外原则的曲解C.是正确的,符合用权的例外原则D.B和C答案:B5.在控制的基本过程中,衡量实际工作主要解决的问题是()。

A.衡量什么B.如何衡量C.制定标准D.A和C答案:D6.在正式沟通网络中,信息传递最快的()。

A.链型B.轮型C.环型D.全通道型答案:D7.曹雪芹虽食不果腹,仍然坚持《红楼梦》的创作是出于其()。

A.自我实现的需求B.自尊与受人尊敬的需求C.社交的需求D.安全的需求答案:A8.梅奥通过霍桑试验得出,人是()。

A.经济人B.社会人C.理性人D.复杂人答案:B9.一个管理者所处的层次越高,面临的问题越复杂,越无先例可循,就越需要()。

A.领导技能B.组织技能C.概念技能D.人事技能答案:C10.如果一个领导者决断力很强,并且信奉X理论,他很可能采取()的领导方式。

信息系统管理师-2018年下半年上午(考试真题及答案)一、单项选择题(共 75 分,每题 1 分。

每题备选项中,只有 1 个最符合题意)●我国在“十三五”规划纲要中指出要加快信息网络新技术开发应用,以拓展新兴产业发展空间,纲要中提出将培育的新一代信息技术产业创业重点中不包括()。

A、人工智能B、移动智能终端C、第四代移动通信D、先进传感器【参考答案】C● 2. 智能具有感知、记忆、自适应等特点,能够存储感知到的外部信息及由思维产生的知识,同时能够利用己有的知识对信息进行分析、计算、比较、判断、联想和决策属于智能的()能力。

A、感知B、记忆和思维C、学习和自适应D、行为决策【参考答案】B● 3. 某快消品连锁企业委托科技公司A开发部署电子商务平台,A公司根据系统设计任务书所确定的范围,确定系统的基本目标和逻辑功能要求,提出新系统的逻辑模型,这属于信息系统生命周期中()阶段的工作。

A、系统规划B、系统分析C、系统设计D、系统实施【参考答案】C● 4. 区块链2.0技术架构自上而下分为数据层、网络层、共识层、激励层、智能合约层,数据传播机制、数据验证机制属于其中的()。

A、数据层B、网络层C、共识层D、激励层【参考答案】B● 5. 区块链是()、点对点传输、共识机制、加密算法等计算机技术的新型应用模式。

A、数据仓库B、中心化数据库C、非链式数据结构D、分布式数据存储【参考答案】D● 6. 某云计算服务商向电信运营商提供计算能力、存储空间及相应的运营管理服务。

按照云计算服务提供的资源层次,该服务类型属于()。

A、IaaSB、CaaSC、PaaSD、SaaS【参考答案】A●7. 老于是某银行的系统架构师,他为银行投资管理系统设计的软件架构包括进程通信和事件驱动的系统,该软件架构风格属于()。

A、数据流风格B、独立构件风格C、仓库风格D、虚拟机风格【参考答案】B●8、办公软件开发公司A非常重视软件过程管理,按照CMMI(能力成熟度模型)逐步进行过程改进,刚刚实现了组织级过程性能、定量项目管理,按照CMMI(能力成熟度模型),A公司达到了()级别。

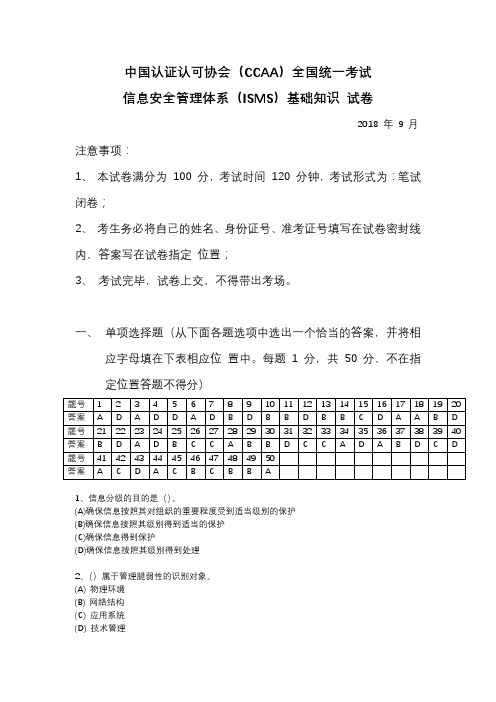

中国认证认可协会(CCAA)全国统一考试信息安全管理体系(ISMS)基础知识试卷2018 年9 月注意事项:1、本试卷满分为100 分,考试时间120 分钟,考试形式为:笔试闭卷;2、考生务必将自己的姓名、身份证号、准考证号填写在试卷密封线内,答案写在试卷指定位置;3、考试完毕,试卷上交,不得带出考场。

一、单项选择题(从下面各题选项中选出一个恰当的答案,并将相应字母填在下表相应位置中。

每题1 分,共50 分,不在指定位置答题不得分)1、信息分级的目的是()。

(A)确保信息按照其对组织的重要程度受到适当级别的保护(B)确保信息按照其级别得到适当的保护(C)确保信息得到保护(D)确保信息按照其级别得到处理2、()属于管理脆弱性的识别对象。

(A) 物理环境(B) 网络结构(C) 应用系统(D) 技术管理3、关于备份,以下说法正确的是()。

(A)备份介质中的数据应定期进行恢复测试(B)如果组织删减了“信息安全连续性”要求,同机备份或各份本地备份是可接受的(C)发现备份介质退化后应考虑数据迁移(D)备份信息不是管理体系运行记录,不需规定保存期4、()是建立有效的计算机病毒防御体系所需要的技术措施。

(A) 防火墙、网络入侵检测和防火墙(B) 漏洞扫描、网络入侵检测和防火墙(C) 漏洞扫描、补丁管理系统和防火墙(D) 网络入侵检测、防病毒系统和防火墙5、你所在的组织正在计划购置一套适合多种系统的访问控制软件包来保护关键信息资源,在评估这样一个软件产品时最重要的标准是什么?()。

(A)要保护什么样的信息(B)有多少信息要保护(C)为保护这些重要信息需要准备多大的投入(D)不保护这些重要信息,将付出多大的代价6.《计算机信息系统安全保护条例》中所称计算机信息系统,是指:()(A) 对信息进行采集、加工、存储、传输、检索等处理的人机系统。

(B) 计算机及其相关的设备、设施,不包括软件。

(C) 计算机运行环境的总和,但不含网络。

大学《信息安全技术》试卷及答案一、判断题1. 防火墙是设置在内部网络与外部网络( 如互联网) 之间,实施访问控制策略的一个或一组系统√2. 组成自适应代理网关防火墙的基本要素有两个: 自适应代理服务器(Adaptive Proxysewer) 与动态包过滤器(Dynamic Packet Filter) 。

√3. 软件防火墙就是指个人防火墙。

×4. 网络地址端口转换(NMT) 把内部地址映射到外部网络的一个IE 地址的不同端口上√5. 防火墙提供的透明工作模式,是指防火墙工作在数据链路层,类似于一个网桥。

因此,不需要用户对网络的拓扑做出任何调整就可以把防火墙接入网络。

√6. 防火墙安全策略一旦设定,就不能在再做任何改变。

×7. 对于防火墙的管理可直接通过Telmt 进行。

×8. 防火墙规则集的内容决定了防火墙的真正功能。

√9. 防火墙必须要提供VPN 、NAT 等功能。

×10. 防火墙对用户只能通过用户名和口令进行认证。

×11. 即使在企业环境中,个人防火墙作为企业纵深防御的一部分也是十分必要的。

√12. 只要使用了防火墙,企业的网络安全就有了绝对的保障。

×13. 防火墙规则集应该尽可能的简单,- 规则集越简单,错误配置的可能性就越小,系统就越安全。

√14.iptables 可配置具有状态包过滤机制的防火墙。

√15. 可以将外部可访问的服务器放置在内部保护网络中。

×16. 在一个有多个防火墙存在的环境中,每个连接两个防火墙的计算机或网络都是DMZ 。

√17. 入侵检测技术是用于检测任何损害或企图损害系统的机密性、完整性或可用性等行为的一种网络安全技术。

√18. 主动响应和被动响应是相互对立的,不能同时采用。

×19. 异常入侵检测的前提条件是入侵性活动集作为异常活动集的子集,而理想状况是异常活动集与入侵性活动集相等。

√20. 针对入侵者采取措施是主动响应中最好的响应措施。

《信息技术与信息安全》考试题库及答案一、单选题1. (2 分) 一颗静止的卫星的可视距离达到全球表面积的( A ) 左右。

A. 40%B. 50%C. 30%D. 20%2. (2 分) 数字签名包括( B )。

A. 以上答案都不对B. 签署和验证两个过程C. 验证过程D. 签署过程3. (2 分) 关于信息安全应急响应,以下说法是错误的( B )?A. 信息安全应急响应通常是指一个组织机构为了应对各种信息安全意外事件的发生所做的准备以及在事件发生后所采取的措施,其目的是避免、降低危害和损失,以及从危害中恢复。

B. 信息安全应急响应工作流程主要包括预防预警、事件报告与先期处置、应急处置、应急结束。

C. 我国信息安全事件预警等级分为四级:Ⅰ级(特别严重)、Ⅱ级(严重)、Ⅲ级(较重)和Ⅳ级 (一般),依次用红色、橙色、黄色和蓝色表示。

D. 当信息安全事件得到妥善处置后,可按照程序结束应急响应。

应急响应结束由处于响应状态的各级信息安全应急指挥机构提出建议,并报同级政府批准后生效。

4、 (2 分) 为了减少输入的工作量,方便用户使用,很多论坛、邮箱和社交网络都提供了“自动登录”和“记住密码”功能,使用这些功能时用户要根据实际情况区分对待,可以在( B )使用这些功能。

A. 实验室计算机B. 用户本人计算机C. 网吧计算机D. 他人计算机5. (2 分) 具有大数据量存储管理能力,并与 ORACLE 数据库高度兼容的国产数据库系统是( A )。

A. 达梦数据库系统B. 金仓数据库系统C. 神通数据库系统D. 甲骨文数据库系统6. (2 分) 防范网络监听最有效的方法是( C )。

A. 进行漏洞扫描B. 采用无线网络传输C. 对传输的数据信息进行加密D. 安装防火墙7. (2 分) 无线网络安全实施技术规范的服务集标识符(SSID) 最多可以有( D )个字符?A. 16B. 128C. 64D. 328. (2 分) 蠕虫病毒爆发期是在( D )。

《信息系统安全技术》2019年春学期在线作业(二)

应用代理防火墙所有连接都在防火墙处终止,并且还隐藏了防火墙背后系统的IP地址。

A.错误

B.正确

正确答案:B

文件型病毒是指以独立文件形式存在并能自我传播的病毒。

A.错误

B.正确

正确答案:A

可以在局域网的网关处安装一个病毒防火墙,从而解决整个局域网的防病毒问题。

A.错误

B.正确

正确答案:A

公开密钥密码体制比对称密钥密码体制更为安全。

A.错误

B.正确

正确答案:A

应用代理防火墙隐藏了防火墙背后系统的IP地址。

A.错误

B.正确

正确答案:A

计算机系统安全性取决于系统中是否安装了防火墙和防病毒软件。

A.错误

B.正确

正确答案:A

访问控制的目的是防止对系统的非授权访问。

2018年4月移动信息服考试试卷一、单选题(每题2分,共30分)1. 在移动信息服务中,以下哪种协议常用于数据传输的安全性保障?()A. FTP.B. HTTP.C. HTTPS.D. TCP.2. 移动设备操作系统中,iOS是由()公司开发的。

A. 谷歌。

B. 苹果。

C. 微软。

D. 三星。

3. 移动信息服务中的用户界面设计原则不包括()。

A. 简洁性。

B. 复杂性。

C. 易用性。

D. 美观性。

4. 以下关于移动应用开发的说法,错误的是()。

A. 安卓开发主要使用Java语言。

B. iOS开发主要使用Swift或Objective - C语言。

C. 移动应用开发不需要考虑设备兼容性。

D. 良好的用户体验是移动应用开发的重要目标。

5. 在移动信息服务中,短信服务(SMS)的字符限制一般是()。

A. 70个英文字符或140个字节。

B. 160个英文字符或70个汉字。

C. 140个英文字符或70个汉字。

D. 160个英文字符或140个字节。

6. 移动信息服务中的定位技术,以下哪种精度相对较高?()A. 基站定位。

B. Wi - Fi定位。

C. GPS定位。

D. 蓝牙定位。

7. 移动信息服务的内容提供商(CP)主要负责()。

A. 网络基础设施建设。

B. 提供移动设备。

C. 提供信息内容。

D. 运营移动网络。

8. 对于移动应用的性能优化,以下措施不合理的是()。

A. 减少不必要的资源加载。

B. 过度使用动画效果。

C. 优化算法提高运行效率。

D. 压缩图片大小。

9. 移动信息服务中的推送通知,以下哪种情况可能导致用户反感?()A. 与用户兴趣相关的通知。

B. 频繁且无价值的通知。

C. 通知内容简洁明了。

D. 在合适的时间推送通知。

10. 以下哪个不是移动支付的主要安全风险?()A. 网络钓鱼。

B. 指纹识别。

C. 恶意软件攻击。

D. 信息泄露。

11. 在移动信息服务的营销中,以下哪种方式更注重用户口碑?()A. 广告投放。

信息安全技术第一章概述第二章基础技术一、判断题1.加密技术和数字签名技术是实现所有安全服务的重要基础。

(对)2.对称密码体制的特征是:加密密钥和解密密钥完全相同,或者一个密钥很容易从另ー个密钥中导出。

(对)3.对称密钥体制的对称中心服务结构解决了体制中未知实体通信困难的问题。

(错)4.公钥密码体制算法用一个密钥进行加密,!而用另一个不同但是有关的密钥进行解密。

(对)5.公钥密码体制有两种基本的模型:一种是加密模型,另一种是解密模型(错)6.Rabin体制是基于大整数因子分解问题的,是公钥系统最具典型意义的方法。

(错)7.对称密码体制较之于公钥密码体制具有密钥分发役有安全信道的限制,可实现数字签名和认证的优点。

(错)8.国密算法包括SM2,SM3和SM4. (对)9.信息的防篡改、防删除、防插入的特性称为数据完整性保护。

(对)10.Hash函数的输人可以是任意大小的消息,其输出是一个长度随输入变化的消息摘要。

(错)11.数字签名要求签名只能由签名者自己产生。

(对)12、自主访问控制(DAC)是基于对客体安全级别与主体安全级别的比较来进行访问控制的。

(错)13.基于角色的访问控制(RBAC)是基于主体在系统中承担的角色进行访问控制,而不是基于主体的身份。

(对)二、多选题1.公钥密码体制与以前方法的区别在于()。

A.基于数学函数而不是替代和置换B、基于替代和置换C.是非对称的,有两个不同密钥D.是对称的,使用一个密钥2.公钥密码的优势体现在()方面。

A.密钥交换B.未知实体间通信C.服务D.认证服务3.以下属于非对称算法的是()。

A.RSAB.DSAC.AESD.ECC4.密钥生命周期过程包括( )A.密钥生成B.密钥分发;C.密钥存储D.密钥使用与更新汽'tE.密钥销毁5.下列关于密码模块的描述正确的是()。

A.是硬件、软件、固件或其组合B.实现了经过验证的安全功能C.包括密码算法和密钥生成等过程D.在一定的密码系统边界之外实现6.访问控制的基本要素包括()。

------------------------------------------------------------------------------------------------------------------------------(单选题)1: 信息系统软件维护的内容包括有()。

A: 正确性维护B: 适应性维护C: 完善性维护D: 突发性故障维护正确答案:(单选题)2: 下列有关管理信息系统软件选型的流程说法最为正确的是()。

A: 软件市场调研、软件初选、软件复选、确定合作伙伴B: 寻求咨询公司、走访软件公司、观摩演示、确定合作伙伴C: 观摩演示、比较选择、确定合作伙伴D: 走访软件公司、走访样板客户、确定合作伙伴正确答案:(单选题)3: 下列有关数据、信息和知识说法错误的是()。

A: 数据和信息是等同的,日常生活中可以交叉使用B: 数据和信息不等同,信息和知识也不等同C: 获得信息可以靠告知,获得知识只能靠思考D: 知识不是数据和信息的简单积累,知识是可用于指导实践的信息正确答案:(单选题)4: 关于SaaS (软件即服务)说法错误的是()。

A: 无需配备IT专业技术人员B: 非一次性投资,“月费”方式C: 缓解资金压力,提高资金利用效果和效率D: 不能及时获得最新硬件平台及最佳解决方案正确答案:(单选题)5: 管理信息系统在中国的发展历史阶段有()。

A: 个人电脑时代探索-模仿B: 互联网时代融合-接轨C: 大数据/移动互联时代创新-提升D: 以上三个阶段都是正确答案:(单选题)6: 关于信息系统解决管理问题说法错误的是()。

A: 解决过去发生了什么--报表、查询、流程自动化B: 解决为什么会发生—多维、切分、回溯C: 解决未来会发生什么--潜在、全局、不确定性D: 以上说法都不对正确答案:(多选题)7: 从宏观角度分析管理信息系统产生的原因有()。

A: 经济全球化的影响B: 工业经济向知识服务型经济的转变C: 企业自身管理模式和方法改变D: 数字化企业的兴起正确答案:(多选题)8: 下列哪项选项属于业务流程分析的内容?------------------------------------------------------------------------------------------------------------------------------A: 现行流程的分析B: 业务流程的优化C: 确定新的业务流程D: 新系统的人机界面正确答案:(多选题)9: 作为管理者,在进行信息系统学习时,应学会()。

------------------------------------------------------------------------------------------------------------------------------ (单选题)1: 减少受到蠕虫攻击的可能途径的最佳方法是【】。

A: 安装防火墙软件B: 安装防病毒软件C: 安装入侵检测系统D: 确保系统及服务都安装了最新补丁正确答案:(单选题)2: Microsoft把软件更新、补丁和新功能集成为一个大的自安装软件包,称为【】。

A: ServicePackB: PatchC: HotfixD: Update正确答案:(单选题)3: 认证是指核实真实身份的过程,是防止以下那种攻击的重要技术A: 病毒攻击B: 拒绝服务攻击C: 窃听攻击D: 假冒攻击正确答案:(单选题)4: 包过滤防火墙作用在TCP/IP的那个层次【】。

A: 应用层B: 传输层C: 网络层D: 以上3项都有可能正确答案:(单选题)5: 用户A利用公钥体制向用户B发送加密信息,那么用户A使用的密钥是A: 用户B的公钥B: 用户B的私钥C: 用户A的公钥D: 用户A的私钥正确答案:(单选题)6: “公钥密码体制”的含义是【】。

A: 两个密钥都公开B: 将私有密钥公开,公开密钥保密C: 两个密钥都保密D: 将公开密钥公开,私有密钥保密正确答案:(单选题)7: 防火墙用于将Internet和内部网络隔离A: 是实现信息系统安全的软件和硬件设施B: 是抗病毒破坏的软件和硬件设施C: 是防止Internet火灾的硬件设施D: 是起抗电磁干扰作用的硬件设施正确答案:------------------------------------------------------------------------------------------------------------------------------ (单选题)8: 防火墙中的DMZ主要作用是A: 在不受信任的和受信任的网络之间充当缓冲区,提供Internet可访问的服务B: 提供没有防火墙保护的、到Internet的方便连接C: 提供一个诱捕黑客的场所D: 以上三项都不是正确答案:(单选题)9: 对周边网络而言,不正确的解释是A: 周边网络是一个非真正可信的网络部分B: 周边网络访问控制策略决定允许或禁止进入通信C: 允许周边网络访问内部网络中合适的服务D: 允许外部用户访问周边网络上合适的服务正确答案:(单选题)10: PKI中认证中心CA的核心职能是A: 注册用户信息B: 签发和管理数字证书C: 撤消用户的证书D: 公布黑名单正确答案:(判断题)11: 公钥密码体制就是把密钥都公开。

A: 错误B: 正确正确答案:(判断题)12: 访问控制的目的是防止对系统的非授权访问。

A: 错误B: 正确正确答案:(判断题)13: 现代密码体制把算法和密钥分开,只需要保证密钥的安全性,算法是可以公开的。

A: 错误B: 正确正确答案:(判断题)14: 防火墙既能防病毒,也能防黑客入侵。

A: 错误B: 正确正确答案:(判断题)15: 计算机系统安全性取决于系统中是否安装了防火墙和防病毒软件。

A: 错误B: 正确正确答案:(判断题)16: 在Windows xp中,为了设置本地文件访问权限,应该使用NTFS文件系统。

A: 错误B: 正确正确答案:------------------------------------------------------------------------------------------------------------------------------ (判断题)17: 计算机系统安全性取决于系统中最薄弱的环节。

A: 错误B: 正确正确答案:(判断题)18: 防火墙只能防范来自系统外部人员的恶意的攻击,不能防范系统内部人员的恶意攻击。

A: 错误B: 正确正确答案:(判断题)19: 漏洞扫描可以发现系统潜在的弱点,因而它可以保护计算机系统。

A: 错误B: 正确正确答案:(判断题)20: 访问控制的目的是防止用户破坏系统。

A: 错误B: 正确正确答案:(简答题)21: 简述在日常使用计算机的过程中对计算机病毒的防治措施。

正确答案:(简答题)22: 简述目前防火墙的主要功能及其存在的局限性。

正确答案:(简答题)23: 用户名/口令是常用的用户认证形式,说明应如何选择安全的口令以对抗字典攻击和暴力攻击。

正确答案:(名词解释)24: 安全漏洞正确答案:(名词解释)25: 访问控制正确答案:(名词解释)26: 木马程序正确答案:(名词解释)27: 防火墙正确答案:(名词解释)28: 身份认证正确答案:(单选题)1: 减少受到蠕虫攻击的可能途径的最佳方法是【】。

A: 安装防火墙软件B: 安装防病毒软件C: 安装入侵检测系统D: 确保系统及服务都安装了最新补丁正确答案:(单选题)2: Microsoft把软件更新、补丁和新功能集成为一个大的自安装软件包,称为【】。

A: ServicePack------------------------------------------------------------------------------------------------------------------------------ B: PatchC: HotfixD: Update正确答案:(单选题)3: 认证是指核实真实身份的过程,是防止以下那种攻击的重要技术A: 病毒攻击B: 拒绝服务攻击C: 窃听攻击D: 假冒攻击正确答案:(单选题)4: 包过滤防火墙作用在TCP/IP的那个层次【】。

A: 应用层B: 传输层C: 网络层D: 以上3项都有可能正确答案:(单选题)5: 用户A利用公钥体制向用户B发送加密信息,那么用户A使用的密钥是A: 用户B的公钥B: 用户B的私钥C: 用户A的公钥D: 用户A的私钥正确答案:(单选题)6: “公钥密码体制”的含义是【】。

A: 两个密钥都公开B: 将私有密钥公开,公开密钥保密C: 两个密钥都保密D: 将公开密钥公开,私有密钥保密正确答案:(单选题)7: 防火墙用于将Internet和内部网络隔离A: 是实现信息系统安全的软件和硬件设施B: 是抗病毒破坏的软件和硬件设施C: 是防止Internet火灾的硬件设施D: 是起抗电磁干扰作用的硬件设施正确答案:(单选题)8: 防火墙中的DMZ主要作用是A: 在不受信任的和受信任的网络之间充当缓冲区,提供Internet可访问的服务B: 提供没有防火墙保护的、到Internet的方便连接C: 提供一个诱捕黑客的场所D: 以上三项都不是正确答案:(单选题)9: 对周边网络而言,不正确的解释是A: 周边网络是一个非真正可信的网络部分B: 周边网络访问控制策略决定允许或禁止进入通信------------------------------------------------------------------------------------------------------------------------------ C: 允许周边网络访问内部网络中合适的服务D: 允许外部用户访问周边网络上合适的服务正确答案:(单选题)10: PKI中认证中心CA的核心职能是A: 注册用户信息B: 签发和管理数字证书C: 撤消用户的证书D: 公布黑名单正确答案:(判断题)11: 公钥密码体制就是把密钥都公开。

A: 错误B: 正确正确答案:(判断题)12: 访问控制的目的是防止对系统的非授权访问。

A: 错误B: 正确正确答案:(判断题)13: 现代密码体制把算法和密钥分开,只需要保证密钥的安全性,算法是可以公开的。

A: 错误B: 正确正确答案:(判断题)14: 防火墙既能防病毒,也能防黑客入侵。

A: 错误B: 正确正确答案:(判断题)15: 计算机系统安全性取决于系统中是否安装了防火墙和防病毒软件。

A: 错误B: 正确正确答案:(判断题)16: 在Windows xp中,为了设置本地文件访问权限,应该使用NTFS文件系统。

A: 错误B: 正确正确答案:(判断题)17: 计算机系统安全性取决于系统中最薄弱的环节。

A: 错误B: 正确正确答案:(判断题)18: 防火墙只能防范来自系统外部人员的恶意的攻击,不能防范系统内部人员的恶意攻击。

A: 错误B: 正确正确答案:------------------------------------------------------------------------------------------------------------------------------ (判断题)19: 漏洞扫描可以发现系统潜在的弱点,因而它可以保护计算机系统。

A: 错误B: 正确正确答案:(判断题)20: 访问控制的目的是防止用户破坏系统。

A: 错误B: 正确正确答案:(简答题)21: 简述在日常使用计算机的过程中对计算机病毒的防治措施。

正确答案:(简答题)22: 简述目前防火墙的主要功能及其存在的局限性。

正确答案:(简答题)23: 用户名/口令是常用的用户认证形式,说明应如何选择安全的口令以对抗字典攻击和暴力攻击。

正确答案:(名词解释)24: 安全漏洞正确答案:(名词解释)25: 访问控制正确答案:(名词解释)26: 木马程序正确答案:(名词解释)27: 防火墙正确答案:(名词解释)28: 身份认证正确答案:。