迪浮科技-RHCE学习之用户和文件权限管理

- 格式:pdf

- 大小:1.30 MB

- 文档页数:36

《Linux网络管理课程实验报告书》实验1 目录、文件与用户权限管理一、实验目的1.了解Linux的多用户、多任务的特征与使用方法。

2.掌握Linux bash shell的配置和测试方法。

3.熟练掌握Linux 的基础命令,包括目录与文件的操作、用户与群组操作、用户与文件关联的权限管理等。

二、实验环境Red Hat Linux计算机一台。

使用终端方式完成以下实验内容,建议使用窗口方式重复操作序列并比较效率和感觉。

三、实验内容1、目录与文件操作创建目录test并进入test创建目录d1进入d1新建文件tx1以vi打开tx1,输入内容“This is tx1.”,保存之并查看复制tx1为tx2重命名tx2为tx3以vi打开tx3,更改内容“This is tx3.”,保存之并查看退出d1运行步骤及运行结果为:复制d1为d2重命名d1为d4列出test的内容(包括子目录)运行步骤及运行结果为:创建目录d3进入d3新建文件tx3退出d3运行步骤及运行结果:将d2移入d3列出d3的内容(包括子目录)列出d3内,文件名包含 tx 的文件(包括子目录)运行步骤及运行结果为:删除d4内的tx1完整删除d4完整删除d3列出test的内容运行步骤及运行结果为:2、用户与群组操作新增用户u1,并为其设置口令//在以下权限实验中,将成为文件主新增用户u2,并为其设置口令//将成为文件主的同组成员查看新增用户信息查看新增群组信息运行步骤及运行结果为:输入cat /etc/passwd输入cat /etc/group3、用户与文件关联的权限管理3.0 文件共享性质分类与文件权限设置切换到用户u1,进入其主目录/home/u1以vi新建pub,输入内容“u1's share to all”,保存之并查看。

设置文件属性为rw-rw-rw-以vi新建prt,输入内容“u1's share to my group”,保存之并查看设置文件属性为rw-rw----以vi新建priv,输入内容“u1's secret”,保存之并查看设置文件属性为rw-------新建目录d_priv,查看并记录目录属性运行步骤及运行结果为:用ls -a -l查看属性:3.1 创建与使用公共目录切换到用户root新建目录/home/share将u1的pub移入share在u1的home(/home/u1),建立文件pub的硬链接u2:修改pub,保存之并查看。

linux操作系统管理文件和权限的实训总结1. 引言1.1 概述Linux操作系统是一款广泛应用于服务器和个人计算机的开源操作系统。

其强大的文件管理和权限设置功能使得用户能够更好地控制和保护文件的安全性。

本篇长文将总结在实训中所学到的Linux操作系统管理文件和权限的相关知识和技巧。

1.2 文章结构本文分为四个部分:引言、Linux操作系统管理文件和权限的实训总结、实训心得与体会以及结论。

在本部分(引言)中,将对文章进行简要介绍,并概括说明后续内容。

1.3 目的本文旨在通过对Linux操作系统管理文件和权限的实际操作实训进行总结,加深对文件管理和权限设置的理解,提高对Linux命令行工具使用技巧的掌握,并探讨在实际应用中遇到的问题及其解决方案。

最终目标是能够提供有价值且实用性强的思考和建议,以便读者能够更好地理解和运用Linux操作系统中关于文件管理和权限设置方面的知识。

2. linux操作系统管理文件和权限的实训总结2.1 实训背景:在Linux操作系统中,文件的管理和权限设置是非常重要的操作。

正确地管理文件可以提高工作效率和数据安全性。

本次实训旨在通过学习Linux命令行工具,并运用所学知识进行实践来掌握文件管理和权限设置的方法和技巧。

2.2 文件管理:2.2.1 创建和删除文件:创建文件是日常工作中常见的任务。

我们可以使用touch命令来创建空白文件,例如:touch file.txt。

而删除文件则可以使用rm命令,如:rm file.txt。

- 在实践过程中,我学会了如何快速地创建空白文件,并且了解到rm命令可以搭配一些参数来批量删除不需要的文件。

2.2.2 复制和移动文件:复制或移动文件是进行整理与备份时常见的操作。

cp命令用于复制文件,例如:cp file.txt newfile.txt 将file.txt复制为newfile.txt。

而mv命令用于移动或重命名文件,例如:mv file.txt /path/to/newdirectory/ 或mv oldfile.txt newfile.txt。

rhce认证内容和流程-回复RHCE认证内容和流程RHCE(Red Hat Certified Engineer)是一项由红帽公司提供的专业Linux 系统管理技术认证。

通过获得RHCE认证,个人可以展示出在企业级Linux 系统管理领域的专业能力和技术水平。

本文将详细介绍RHCE认证的内容和流程,以帮助有意向的读者更好地了解和准备这一认证考试。

一、认证内容RHCE认证的内容主要涵盖以下几个方面:1. 系统配置和管理:这部分内容主要考察候选人在Linux系统的安装、配置和管理方面的能力。

例如,候选人需要熟悉Linux系统的启动过程、GRUB引导程序的配置、磁盘分区和文件系统的管理等。

2. 网络服务的管理:这一部分内容主要考察候选人在网络服务管理方面的能力。

例如,候选人需要掌握网络服务如SSH、HTTP、FTP等的安装、配置和管理,以及相关的安全设置和访问控制。

3. 网络安全的管理:这部分内容主要考察候选人在网络安全方面的能力。

候选人需要了解常见的网络安全威胁和攻击方式,并学会使用相应的工具和技术来保护系统和网络的安全。

4. Shell脚本编程:这一部分内容主要考察候选人在Shell脚本编程方面的能力。

候选人需要学会使用Shell脚本编写各种系统管理任务的自动化脚本,提高工作效率。

二、认证流程RHCE认证考试是一项实践性考试,主要通过实际操作来评估候选人的技能水平。

考试持续一天,分为两个部分:一个是标准化的环境搭建部分,另一个是实际操作部分。

1. 培训:在考试之前,参加培训是非常有必要的。

红帽公司提供了专门的RHCE认证培训课程,候选人可以通过参加这些课程来提前了解和掌握考试中会涉及的知识和技能。

2. 考试环境搭建:在考试当天的上午,候选人需要按照要求搭建一个标准化的实验环境。

这个环境包括多台计算机,以及相应的网络和设备。

候选人需要按照要求将这些设备联网,并配置好相应的参数。

3. 实际操作考试:考试中的实际操作部分会涉及到多个任务,候选人需要按照要求完成这些任务。

RHCE安全与身份验证配置指南身份验证是网络安全的关键环节之一,它确保只有授权用户能够访问系统资源。

Red Hat Certified Engineer (RHCE)是一项为IT专业人员提供的认证,旨在证明他们在Red Hat Enterprise Linux系统上的技术能力。

本指南将重点介绍RHCE认证考试中关于安全和身份验证的配置要求,以帮助考生准备并成功通过考试。

一、概述在开始介绍具体配置要求之前,让我们先了解一下RHCE考试中与安全和身份验证相关的基本知识。

1. 安全基础知识:了解系统安全的基本概念和原则,包括用户账户管理、权限控制、防火墙配置等内容。

2. 身份验证方式:掌握不同的身份验证方式,如本地账户验证、LDAP验证、Kerberos验证等。

3. 安全协议和加密:了解常见的安全协议和加密技术,如SSH协议、SSL/TLS协议等。

二、配置要求在实际考试中,考生需要根据相关场景和任务,完成以下安全和身份验证的配置:1. 用户账户管理:创建、修改和删除用户账户,并设置适当的访问权限。

2. SSH远程访问:配置和管理SSH服务,包括修改端口号、禁用root登录、使用公钥验证等。

3. 防火墙配置:使用firewalld或iptables工具配置防火墙规则,限制网络访问和连接。

4. SELinux配置:了解SELinux的基本原理和策略,配置和管理SELinux的状态和规则。

5. 使用证书进行身份验证:了解证书和密钥的生成和使用,配置系统使用证书进行身份验证。

6. 集中式身份验证:配置系统与LDAP服务器进行集中式身份验证,实现统一的用户账户管理。

7. 使用Kerberos进行身份验证:了解Kerberos的基本原理和架构,配置系统使用Kerberos进行身份验证。

8. 安全日志分析和审计:配置系统记录安全事件和日志,定期分析和审计系统日志。

三、配置实例为了更好地理解和应用上述配置要求,以下是一些具体的配置实例:1. 创建用户账户和设置权限:命令示例:```# useradd -m -s /bin/bash user1# passwd user1# chmod 700 /home/user1```2. 配置SSH服务并禁用root登录:修改sshd配置文件`/etc/ssh/sshd_config`,将`PermitRootLogin`设置为`no`。

软件需求说明书编写中的用户角色与权限管理软件需求说明书是软件开发的重要工作文档,它详细描述了软件的功能需求、用户需求以及相应的系统设计等内容。

而用户角色与权限管理则是指在软件系统中,根据用户的身份和权限不同,对其进行分类和管理的过程。

本文将从用户角色的定义、权限管理的目标和实施方法等方面,对软件需求说明书编写中的用户角色与权限管理进行详细阐述。

一、用户角色的定义在软件系统中,用户角色是指根据用户的身份、职能和权限的差异,对用户进行分类和管理的一种手段。

不同用户角色拥有不同的操作权限和功能范围,以保证系统的安全性和稳定性。

具体而言,用户角色的定义包括以下几个方面:1. 用户身份:根据用户的身份属性,如管理员、普通用户、游客等进行分类。

2. 职能区分:根据用户在系统中的职能和功能进行分类,如销售经理、技术工程师等。

3. 权限设置:根据不同用户角色的需求,为其分配相应的操作权限,如数据读写权限、系统配置权限等。

二、权限管理的目标权限管理的目标是确保用户在软件系统中拥有相应的权限,以满足其工作和操作需求,且不会对系统造成不必要的风险。

权限管理的目标包括以下几个方面:1. 合理分配权限:根据用户角色的不同,为其分配合适的权限,避免给用户过高或过低的操作权限。

2. 提升系统安全性:通过权限管理,确保用户只能在其权限范围内进行操作,防止非法访问和操作。

3. 简化操作流程:权限管理可以将系统的功能分布给不同的用户角色,从而简化操作流程,提升用户体验。

4. 保护数据安全:通过权限管理,限制用户对敏感数据的访问和修改权限,保护数据的安全性。

三、权限管理的实施方法在软件需求说明书编写中,权限管理的实施方法需要综合考虑用户需求、安全性和系统架构等因素,以应对各种场景和需求。

以下是几种常见的权限管理实施方法:1. 角色基础权限管理:根据用户角色,将权限分配到角色上,再将用户与角色进行关联,实现权限的管理和控制。

2. 细粒度权限管理:将权限划分为更细小的单元,并根据用户需求进行授权,使用户只能在特定操作范围内进行操作。

RHCE培训内容什么是RHCE?RHCE(Red Hat Certified Engineer)是红帽认证工程师的缩写,是由红帽公司提供的一项专业认证,旨在评估和验证Linux系统管理员的技能水平。

持有RHCE认证的人员通常具备在企业级Linux环境中管理和维护服务器所需的技能。

RHCE培训概述RHCE培训旨在为学员提供Linux系统管理和维护方面的全面知识和实践技能。

培训内容包括但不限于以下几个方面:1.基本Linux知识:学习Linux操作系统的基本概念、文件系统结构、用户和权限管理等。

2.网络配置与服务:学习网络配置、TCP/IP协议、路由、防火墙等网络相关知识,并了解常用网络服务如DNS、DHCP、FTP等的配置与管理。

3.存储管理:学习磁盘分区、文件系统管理、逻辑卷管理(LVM)等存储相关知识,并了解RAID技术及其应用。

4.进程与服务管理:学习进程管理、服务启停、日志分析等内容,掌握通过命令行工具和系统工具进行故障排除与性能优化。

5.安全与认证:学习安全措施、访问控制、用户认证等内容,了解常用安全工具如SELinux、iptables等的使用。

6.Shell脚本编程:学习Shell脚本编程基础,能够编写简单的脚本以提高工作效率。

RHCE培训课程详细内容1. 基本Linux知识•Linux操作系统介绍•文件系统结构与路径•用户和组管理•权限管理和ACL(访问控制列表)•命令行基础操作2. 网络配置与服务•网络配置文件及其语法•IP地址和子网掩码•网关和路由表配置•防火墙设置与管理•常用网络服务配置(如DNS、DHCP、FTP)3. 存储管理•磁盘分区和文件系统格式化•文件系统挂载和自动挂载•逻辑卷管理(LVM)介绍与配置•RAID技术及其应用4. 进程与服务管理•进程状态与管理命令(ps、top)•服务启停方法(systemctl)•日志文件分析与故障排除工具(journalctl)•性能优化技巧与工具使用5. 安全与认证•用户认证方法与配置(密码、密钥)•安全措施与防护机制(SELinux、iptables)•远程登录安全设置(SSH配置)6. Shell脚本编程•Shell脚本语法与基础•变量、条件判断和循环结构•文件读写操作•脚本调试与错误处理RHCE培训考试要求RHCE培训结束后,学员需要参加RHCE认证考试以获得RHCE证书。

实训项目4文件权限管理实训项目4 文件权限管理一、实训目的:1、掌握文件和目录的权限设置二、实训内容1、假设某软件开发公司即将开始在Linux系统上进行两个项目的开发。

开发人员user1、user2和user3组成一个小组,负责A项目的开发;开发人员user4、user5和user6组成另一个小组,负责B项目的开发。

2、作为Linux系统管理员需要你为这四名开发人员分别建立用户帐号,并满足以下要求:(1)建立目录“/project_a”,该目录里面的文件只能由user1、user2和user3三人读取、增加、删除、修改以及执行,其他用户不能对该目录进行任何的访问操作;(2)建立目录“/project_b”,该目录里面的文件只能由user4、user5和user6三人读取、增加、删除、修改以及执行,其他用户不能对该目录进行任何的访问操作;(3)建立目录“/project”,该目录里面的文件只能由user1、user2、user3 、user4 、user5和user6六人读取、增加、删除、修改以及执行,其他用户只可以对该目录及其下的文件进行只读访问操作。

三、实训步骤1.创建终端,以根用户身份进行以下2~8步操作。

2.增加用户组。

〔因为每一个文件和目录都有一个所属组属性,能够通过设置共享目录的所属组的访问权限来达到对该组中成员的实际访问控制需求,所以,可以设置三个组(如:prj_1、prj_2、prj),按需求将用户添加到相应的组中,在设置共享目录的所属组属性及其对应的访问控制权限。

增加组使用的命令为groupadd〕如增加prj_1组的命令为:# groupadd prj_13.创建用户user1~user6。

(创建用户的时候需要分清私有组和扩展组的区别,并根据实际需求在命令中将这些用户加入到不同的组中),同时为新用户user1~user6设置密码。

创建用户user1的命令为:# useradd –g prj_1 user1# passwd user14.将user1~user6添加到prj组中。

如何处理代码中的文件权限问题在软件开发中,处理文件权限问题是至关重要的。

文件权限是指确定哪些用户可以访问文件以及他们能够对文件做什么操作的规则。

在一个系统中,文件权限可以被分为读取、写入和执行三种权限。

文件权限问题不仅在操作系统级别存在,在应用程序开发过程中也需要考虑文件权限的管理。

本文将介绍处理代码中的文件权限问题的方法和技巧。

一、了解文件权限系统在Linux、Unix等操作系统中,文件权限系统是基于用户和用户组的概念的。

每个文件都有所属的用户和用户组,系统通过文件的所属用户和用户组来确定文件的权限。

一般来说,文件的权限可以分成三个部分:文件所有者的权限、文件所在组的权限和其他用户的权限。

权限主要包括读、写和执行三种。

读权限表示用户可以读取文件内容,写权限表示用户可以写入文件内容,执行权限表示用户可以执行文件。

在Windows系统中,文件权限也是由用户、用户组和访问控制列表(ACL)来确定的。

每个文件都有主要所有者和次要所有者,系统通过这些信息来确定文件的权限。

ACL是一个灵活的权限系统,可以为每个文件设置不同的权限规则。

二、代码中的权限控制在编写应用程序时,我们通常需要考虑文件权限控制的问题。

以下是一些处理代码中的文件权限问题的技巧:1.使用适当的文件权限在编写应用程序时,应当为生成的文件设置适当的权限。

一般来说,对于只读文件应当设置只读权限,对于可写文件应当设置可写权限。

同时,应当避免为文件设置过高的权限,以避免敏感信息泄露或不必要的文件操作。

2.使用文件锁在多进程或多线程环境中,如果多个进程或线程同时访问同一个文件,很容易产生文件权限冲突。

为了避免这种情况,可以使用文件锁来控制文件的访问权限。

文件锁是一种专门用于控制文件访问权限的机制,可以确保同一时间只有一个进程或线程可以访问文件。

3.检查文件权限在应用程序中,可以使用系统提供的API来检查文件的权限。

通过检查文件的权限,可以避免不必要的文件操作或者对敏感文件的误操作。

实验文件权限管理 Document number【SA80SAB-SAA9SYT-SAATC-SA6UT-SA18】实训项目5文件权限管理一、实训目的●掌握利用chmod及chgrp等命令实现Linux文件权限管理。

●掌握磁盘限额的实现方法。

二、项目背景某公司有60个员工,分别在5个部门工作,每个人工作内容不同。

需要在服务器上为每个人创建不同的账号,把相同部门的用户放在一个组中,每个用户都有自己的工作目录。

并且需要根据工作性质给每个部门和每个用户在服务器上的可用空间进行限制。

假设有用户user1,请设置user1对/dev/sdb1分区的磁盘限额,将user1对blocks的soft设置为5000,hard设置为10000;inodes的soft设置为5000,hard设置为10000。

三、实训内容练习chmod、chgrp等命令的使用,练习在Linux下实现磁盘限额的方法。

四、实训步骤子项目1.设置文件权限●在用户user1主目录下创建目录test,进入test目录创建空文件file1。

并以长格形式显示文件信息,注意文件的权限和所属用户和组。

●对文件file1设置权限,使其他用户可以对此文件进行写操作。

并查看设置结果。

●取消同组用户对此文件的读取权限。

查看设置结果。

●用数字形式为文件file1设置权限,所有者可读、可写、可执行;其他用户和所属组用户只有读和执行的权限。

设置完成后查看设置结果。

●用数字形式更改文件file1的权限,使所有者只能读取此文件,其他任何用户都没有权限。

查看设置结果。

●为其他用户添加写权限。

查看设置结果。

●回到上层目录,查看test的权限。

●为其他用户添加对此目录的写权限。

子项目2.改变文件的所有者●查看目录test及其中文件的所属用户和组。

●把目录test及其下的所有文件的所有者改成bin,所属组改成daemon。

查看设置结果。

Chown –R bin:daemon test如把所组改回:chgrp user1 test如把所主改回chgrp –R user1 test●删除目录test及其下的文件。

实训项目5 文件权限管理一、实训目的●掌握利用chmod及chgrp等命令实现Linux文件权限管理。

●掌握磁盘限额的实现方法。

二、项目背景某公司有60个员工,分别在5个部门工作,每个人工作内容不同。

需要在服务器上为每个人创建不同的账号,把相同部门的用户放在一个组中,每个用户都有自己的工作目录。

并且需要根据工作性质给每个部门和每个用户在服务器上的可用空间进行限制。

假设有用户user1,请设置user1对/dev/sdb1分区的磁盘限额,将user1对blocks的soft设置为5000,hard设置为10000;inodes的soft 设置为5000,hard设置为10000。

三、实训内容练习chmod、chgrp等命令的使用,练习在Linux下实现磁盘限额的方法。

四、实训步骤子项目1.设置文件权限●在用户user1主目录下创建目录test,进入test目录创建空文件file1。

并以长格形式显示文件信息,注意文件的权限和所属用户和组。

●对文件file1设置权限,使其他用户可以对此文件进行写操作。

并查看设置结果。

●取消同组用户对此文件的读取权限。

查看设置结果。

●用数字形式为文件file1设置权限,所有者可读、可写、可执行;其他用户和所属组用户只有读和执行的权限。

设置完成后查看设置结果。

●用数字形式更改文件file1的权限,使所有者只能读取此文件,其他任何用户都没有权限。

查看设置结果。

●为其他用户添加写权限。

查看设置结果。

●回到上层目录,查看test的权限。

●为其他用户添加对此目录的写权限。

子项目2.改变文件的所有者●查看目录test及其中文件的所属用户和组。

●把目录test及其下的所有文件的所有者改成bin,所属组改成daemon。

查看设置结果。

Chown –R bin:daemon test如把所组改回:chgrp user1 test如把所主改回chgrp –R user1 test●删除目录test及其下的文件。

LinuxCentos7账号与权限管理(超详细实例操作)Linux/Centos7账号与权限管理1. 管理⽤户账号、组账号2. 查询账号信息3. 设置⽂件和⽬录的权限4. 设置⽂件和⽬录的归属⼀、前⾔概述作为多⽤户、多任务(Multi-Users,Multi-tasks)的服务器操作系统,Linux提供了严格的权限管理机制,主要从⽤户⾝份、⽂件权限两个⽅⾯对资源进⾏限制。

Linux基于⽤户⾝份对资源访问进⾏控制。

· ⽤户账号类别:1. 超级⽤户——root,权限最⾼2. 普通⽤户——⾃定义⽤户 匿名⽤户(nobody)类似于Windows中的Guest3. 程序⽤户——控制程序和服务的,⽆法登陆· 组账号——⽤户的集合(其实可以认为是⽤户权限的集合)4. 基本组(私有组)——伴随着⽤户创建⽽创建 与⽤户同名(也可以⾃⼰设置) 但创建⼀个⽤户的时候必有其组5. 附加组(公有组)——直接创建空组,可以添加已有的⽤户,给组设置权限,该组中所有⽤户都具备此权限· UID和GID6. UID(User IDentity) ——⽤户标识号 (默认情况下0表⽰root 1~999 表⽰(系统)程序⽤户 1000~60000 表⽰(登录)普通⽤户)7. GID(Group IDentity)——组标识号⼆、⽤户账号⽂件/etc/passwd——保存⽤户名称、宿主⽬录、登录shell等基本信息[root@lokott ~]# head -2 /etc/passwdroot:x:0:0:root:/root:/bin/bashbin:x:1:1:bin:/bin:/sbin/nologinroot:x:0:0:root:/root:/bin/bash——以冒号分隔 下⾯进⾏逐⼀解释1. root——⽤户账号名称2. x——使⽤加密算法加密的密码,这⾥是不会显⽰的3. 0——⽤户UID号4. 0——所属基本组账号的UID5. root——⽤户全名,可以填写⽤户详细信息6. /root——宿主⽬录7. /bin/bash——指定⽤户的登录Shell/etc/shadow——保存⽤户的密码、账号有效等信息[root@lokott ~]# head -2 /etc/shadow //查看头两⾏信息root:$6$P0mVYDgJo8HZnZWl$oYlITJyv.hP.6wS/OCuAdc61QoWTkYJMcONdy9aAjRW4Cpmc5Mor40xn/RiZ9Hi1PzhVoX5Chur4VfFB8JmKO1::0:99999:7:: :bin:*:17110:0:99999:7:::[root@lokott ~]#root:66P0mVYDgJo8HZnZWl$oYlITJyv.hP.6wS/OCuAdc61QoWTkYJMcONdy9aAjRW4Cpmc5Mor40xn/RiZ9Hi1PzhVoX5C hur4VfFB8JmKO1::0:99999:7:::——以冒号分隔,下⾯逐⼀解释1. root——⽤户账号名称2. 粗体部分——表⽰加密算法加密的密码,登录输⼊该密码是⽆效的3. ::——之间的内容是上次修改时间4. 0——密码的最短有效天数(0表⽰随时可以更改)5. 99999——密码的最长有效天数6. 7——提前7天提醒⽤户⼝令将过期:::——表⽰的是密码和账号过期之后的操作处理(基本可以忽略)⼆、管理⽤户账号1.添加⽤户账号——useradd命令选项1. -u ——指定⽤户的UID号,且该UID号没有被其他⽤户使⽤2. -d ——指定⽤户的宿主⽬录位置(与-M⼀起使⽤时不⽣效!)3. -e——账号失效时间(过期时间)4. -g——基本组5. -G——附加组6. -M——不创家⽬录7. -s ——指定⽤户的登录shell实例:useradd -d /opt/mike (-g mike) -G caiwu -s /sbin/nologin mike[root@lokott ~]# useradd -d /opt/mike -G caiwu -s /sbin/nolgin mike //注意需要先有caiwu组——groupadd caiwu[root@lokott ~]# tail -2 /etc/passwd //查看passwd⽂件最后两⾏信息lokott:x:1000:1000:lokott:/home/lokott:/bin/bashmike:x:1001:1001::/opt/mike:/sbin/nolgin[root@lokott ~]# tail -2 /etc/groupcaiwu:x:1002:mikemike:x:1001:[root@lokott ~]# tail -2 /etc/shadowlokott:$6$aq3AU9oDZf/ERE2D$Ol.zBTLNqbsPDdsJYE0yU3Wa7EUU1SonR3rUQ616PsgA2u.DtQ99ecTUbdw2y2RhmlaL75WlcqMsfEUNretgb0:18192:0:99 999:7:::mike:!!:18200:0:99999:7:::[root@lokott ~]# id mike //查看mike的id信息uid=1001(mike)gid=1001(mike)组=1001(mike),1002(caiwu)[root@lokott ~]# ls /home/ //因为-d 指定了⽤户的宿主⽬录,所以家⽬录创建在了指定的/opt/mike⽬录中demo lokott[root@lokott ~]# ls /opt/demo01.txt mike rh test[root@lokott ~]#2.设置/更改⽤户⼝令(密码)passwdpasswd 选项 … ⽤户名1. -d 清除密码2. -l 锁定3. -S 查看是否锁还是未锁 (⼤写)4. -u 解锁[root@lokott ~]# useradd -d /opt/lisi -s /sbin/nologin lisi[root@lokott ~]# tail -2 /etc/passwdlokott:x:1000:1000:lokott:/home/lokott:/bin/bashlisi:x:1001:1001::/opt/lisi:/sbin/nologin //这⾥/sbin/nologin是表⽰⽤户⽆法登录[root@lokott ~]# passwd lisi更改⽤户 lisi 的密码。

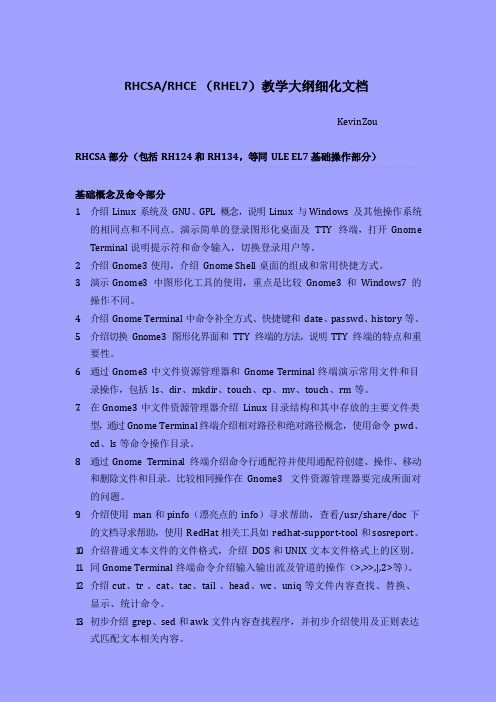

RHCSA/RHCE (RHEL7)教学大纲细化文档KevinZou RHCSA 部分(包括RH124 和RH134,等同ULE EL7 基础操作部分)基础概念及命令部分1.介绍Linux 系统及GNU、GPL 概念,说明Linux 与Windows 及其他操作系统的相同点和不同点。

演示简单的登录图形化桌面及TTY 终端,打开Gnome Terminal 说明提示符和命令输入,切换登录用户等。

2.介绍Gnome3 使用,介绍Gnome Shell 桌面的组成和常用快捷方式。

3.演示Gnome3 中图形化工具的使用,重点是比较Gnome3 和Windows7 的操作不同。

4.介绍Gnome Terminal 中命令补全方式、快捷键和date、passwd、history 等。

5.介绍切换Gnome3 图形化界面和TTY 终端的方法,说明TTY 终端的特点和重要性。

6.通过Gnome3 中文件资源管理器和Gnome Terminal 终端演示常用文件和目录操作,包括ls、dir、mkdir、touch、cp、mv、touch、rm 等。

7.在Gnome3 中文件资源管理器介绍Linux 目录结构和其中存放的主要文件类型,通过Gnome Terminal 终端介绍相对路径和绝对路径概念,使用命令pwd、cd、ls 等命令操作目录。

8.通过Gnome Terminal 终端介绍命令行通配符并使用通配符创建、操作、移动和删除文件和目录。

比较相同操作在Gnome3 文件资源管理器要完成所面对的问题。

9.介绍使用man 和pinfo(漂亮点的info)寻求帮助,查看/usr/share/doc 下的文档寻求帮助,使用RedHat 相关工具如redhat‐support‐tool和sosreport。

10.介绍普通文本文件的文件格式,介绍DOS 和UNIX 文本文件格式上的区别。

11.同Gnome Terminal 终端命令介绍输入输出流及管道的操作(>,>>,|,2>等)。

一、实验目的1. 了解文件权限管理的概念和作用;2. 掌握Linux系统中文件权限的设置方法;3. 学会使用命令行工具对文件权限进行修改;4. 熟悉文件权限对文件访问控制的影响。

二、实验环境1. 操作系统:Linux2. 虚拟机软件:VMware3. 实验工具:终端(Terminal)三、实验内容1. 文件权限概述文件权限是操作系统用来控制用户对文件进行访问的一种机制。

在Linux系统中,文件权限分为三类:读(r)、写(w)和执行(x)。

每类权限又分为用户权限、组权限和其他权限。

2. 文件权限设置方法(1)使用chmod命令chmod命令用于修改文件或目录的权限。

其基本语法如下:chmod [选项] [权限] 文件或目录其中,[选项]表示修改权限的方式,[权限]表示要设置的权限。

以下是一些常用的chmod命令示例:chmod u+r 文件:给文件所有者添加读权限;chmod g+w 文件:给文件所属组添加写权限;chmod o+x 文件:给其他用户添加执行权限;chmod 755 文件:设置文件权限为用户读、写、执行,所属组读、执行,其他用户读、执行。

(2)使用chown命令chown命令用于修改文件或目录的所有者和所属组。

其基本语法如下:chown [选项] [所有者] [文件或目录]以下是一些常用的chown命令示例:chown root:root 文件:将文件的所有者和所属组都设置为root;chown :group 文件:将文件的所属组设置为group。

(3)使用chgrp命令chgrp命令用于修改文件或目录的所属组。

其基本语法如下:chgrp [选项] [所属组] [文件或目录]以下是一些常用的chgrp命令示例:chgrp group 文件:将文件的所属组设置为group。

3. 实验步骤(1)创建一个名为test.txt的文件,并设置文件权限为用户读、写、执行,所属组读、执行,其他用户读、执行。

文件权限管理文件权限管理是指在计算机系统中对文件的访问权限进行管理和控制的一项重要功能。

通过合理的文件权限管理,可以保护文件的机密性、完整性和可用性,防止未授权访问、修改或删除文件的发生,从而提高系统的安全性和稳定性。

一、文件权限的基本概念在Linux和Unix操作系统中,每个文件都有三个基本权限:读取(r)、写入(w)和执行(x),分别对应于文件的所有者、所属组和其他用户的权限。

这三个权限是二进制表示的,可用数字或符号来表示。

1. 读权限(r):允许用户查看文件的内容,如文本文件的读取,或者执行程序文件;2. 写权限(w):允许用户修改文件的内容,如编辑、增加或删除文件中的数据;3. 执行权限(x):允许用户运行程序文件或通过路径访问子目录。

二、文件权限管理的方法1. 修改文件权限:Linux和Unix系统中可以使用chmod命令来修改文件的权限。

例如,chmod 755 file.txt命令将文件file.txt的所有者设置为可读、可写、可执行,所属组和其他用户只有读和执行权限。

2. 文件所有者和所属组:每个文件都有一个所有者和一个所属组。

文件的所有者可以修改文件的权限,而所属组的权限则影响组内其他用户对文件的访问。

通过chown和chgrp命令可以更改文件的所有者和所属组。

3. umask设置:Umask是用来设置新创建文件和目录默认权限的。

通过调整umask值,可以限制新创建文件的权限。

例如,umask 022将权限掩码设置为022,新创建的文件权限为644。

4. 访问控制列表(ACL):考虑到简单的三个权限无法满足复杂的访问控制需求,Linux系统引入了ACL技术。

ACL允许用户定义更细粒度的权限控制,可以对单独的用户或用户组设置权限。

5. 特殊权限:除了基本的读、写和执行权限外,还有一些特殊权限可用来进一步限制文件的访问。

如粘滞位(Sticky Bit)权限可以防止用户删除其他人的文件,在/tmp目录中常用;SetUID和SetGID权限分别允许用户以文件所有者和所属组的身份运行程序,常用于系统管理程序中。