东北大学18秋离线网络安全技术徐剑(B)

- 格式:doc

- 大小:59.00 KB

- 文档页数:9

东北大学继续教育学院网络安全技术试卷(作业考核线下) B 卷(共 6 页)(D)1、完整性服务提供信息的。

A、不可抵赖性B、机密性C、正确性D、可信性(A)2、下列协议是有连接。

A、TCPB、ICMPC、DNSD、UDP(B)3、下列加密算法中是对称加密算法。

A、RSAB、3DESC、RabinD、椭圆曲线(B)4、防火墙是建立在内外网络边界上的。

A、路由设备B、过滤设备C、寻址设备D、扩展设备(C)5、在网络通信中,纠检错功能是由OSI参考模型的实现的。

A、传输层B、网络层C、数据链路层D、会话层(D)6、网络安全是在分布网络环境中对提供安全保护。

A、信息载体B、信息的处理和传输C、信息的存储和访问D、以上皆是(C)7、当进行文本文件传输时,可能需要进行数据压缩,在OSI模型中,规定完成这一工作的是。

A、应用层B、会话层C、表示层D、传输层(B)8、数字签名要预先使用单向Hash函数进行处理的原因是。

A、多一道加密工序使得密文更难破译B、缩小签名密文的长度,加快数字签名和验证签名的运算速度C、提高密文的计算速度D、保证密文能正确地还原成明文(A)9、IP v4地址是位的。

A、32B、48C、64D、128(D)10、包过滤技术是防火墙在层中根据数据包头中包头信息有选择地实施允许通过或阻断。

A、物理层B、数据链路层C、传输层D、网络层(A)11、下列加密算法可以没有密钥的是。

A、不可逆加密B、可逆加密C、对称加密D、非对称加密(D)12、威胁是一个可能破坏信息系统环境安全的动作或事件,威胁包括()。

A、目标B、代理C、事件D、上面3项都是(C)13、对非军事区DMZ而言,正确的解释是。

A、DMZ是一个非真正可信的网络部分B、DMZ网络访问控制策略决定允许或禁止进入DMZ通信C、允许外部用户访问DMZ系统上合适的服务D、以上3项都是(A)14、防火墙一般被安置在被保护网络的。

A、边界B、外部C、内部D、以上皆可(B)15、数字签名要预先使用单向Hash函数进行处理的原因是。

![[东北大学]20秋学期《网络安全技术》在线平时作业2辅导答案](https://uimg.taocdn.com/5950a8427c1cfad6185fa769.webp)

【奥鹏】-[东北大学]20秋学期《网络安全技术》在线平时作业2

注:每学期试题都会有所不同,请认真做好复习!

一、单选题 (共 10 道试题,共 30 分)

1.完整性是指信息是真实可信的,其发布者不被冒充,来源不被伪造,内容不被篡改,主要防范措施是()。

[A选项]-密码技术

[B选项]-访问控制

[C选项]-校验与认证技术

[D选项]-密码技术

解析:试题难度4颗星

【参考选择】:C

2.ISO 7498-2描述了8种特定的安全机制,这8种特定的安全机制是为5类特定的安全服务设置的,以下不属于这8种安全机制的是( )。

[A选项]-安全标记机制

[B选项]-加密机制

[C选项]-数字签名机制

[D选项]-访问控制机制

解析:试题难度4颗星

【参考选择】:A

3.从安全属性对各种网络攻击进行分类,截获攻击是针对()的攻击。

[A选项]-机密性

[B选项]-可用性

[C选项]-完整性

[D选项]-真实性

解析:试题难度4颗星

【参考选择】:A

4.网络安全的基本属性是()

[A选项]-机密性

[B选项]-可用性

[C选项]-完整性

[D选项]-上面3项都是

解析:试题难度4颗星

【参考选择】:D

5.ISO 7498-2从体系结构的观点描述了5种可选的安全服务,以下不属于这5种安全服务的是( )。

[A选项]-身份鉴别

[B选项]-数据报过滤

[C选项]-授权控制

[D选项]-数据完整性

解析:试题难度4颗星。

![[答案][东北大学]2021春《网络安全技术》在线平时作业3](https://uimg.taocdn.com/775768f0cc7931b764ce150a.webp)

1.完整性服务可成功地阻止()攻击和()攻击。

A.篡改否认B.主动被动C.拒绝服务篡改D.否认被动答案:A2.假设使用一种加密算法,它的加密方法很简单:将每一个字母加5,即a加密成f,b加密成g。

这种算法的密钥就是5,那么它属于()。

A.对称密码技术B.分组密码技术C.公钥密码技术D.单向函数密码技术答案:A3.伪造攻击是非授权者在系统中插入伪造的信息,这是一种针对()的攻击。

A.真实性B.完整性C.可用性D.可控性答案:A4.第二层隧道协议是在()层进行的A.网络B.数据链路C.应用D.传输答案:B5.从安全属性对各种网络攻击进行分类,截获攻击是针对()的攻击。

A.机密性B.可用性C.完整性D.真实性答案:A6.ISO 7498-2从体系结构的观点描述了5种普遍性的安全机制,这5种安全机制不包括()。

A.可信功能B.安全标号C.事件检测D.数据完整性机制答案:D7.风险是丢失需要保护的()的可能性,风险是()和()的综合结果。

A.资产,攻击目标,威胁事件B.设备,威胁,漏洞C.资产,威胁,漏洞D.上面3项都不对答案:C8.网络安全最终是一个折中的方案,即安全强度和安全操作代价的折中,除增加安全设施投资外,还应考虑()。

A.用户的方便性B.管理的复杂性C.对现有系统的影响及对不同平台的支持D.上面3项都是答案:D9.以太网的地址是()位的。

A.32B.48C.64D.128答案:B10.完整性服务提供信息的()。

A.机密性B.可用性C.正确性D.可审性答案:C11.()的入侵检测系统提供早期报警,使用()的入侵检测系统来验证攻击是否取得成功。

A.基于网络B.基于主机C.行为检测D.异常检测答案:AB12.目前用于探测操作系统的方法主要可以分为两类:()和()。

A.利用系统旗标信息B.利用端口信息C.利用TCP/IP堆栈指纹D.利用系统信息答案:AC13.计算机病毒按连接方式分为()、()、()。

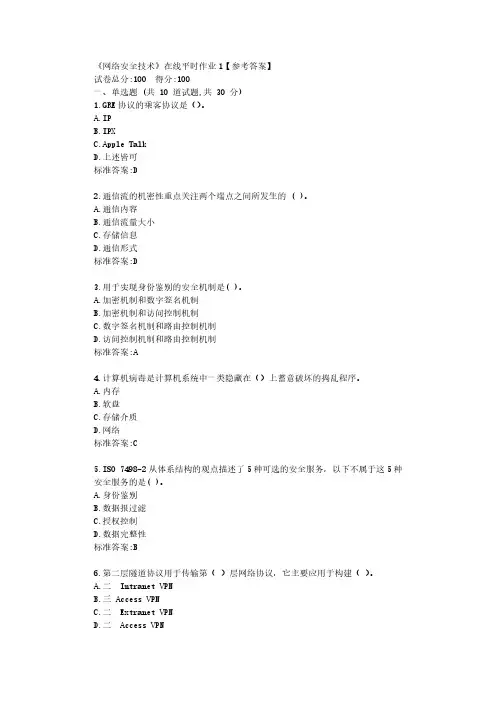

《网络安全技术》在线平时作业1【参考答案】

试卷总分:100 得分:100

一、单选题 (共 10 道试题,共 30 分)

1.GRE协议的乘客协议是()。

A.IP

B.IPX

C.Apple Talk

D.上述皆可

标准答案:D

2.通信流的机密性重点关注两个端点之间所发生的 ( )。

A.通信内容

B.通信流量大小

C.存储信息

D.通信形式

标准答案:D

3.用于实现身份鉴别的安全机制是( )。

A.加密机制和数字签名机制

B.加密机制和访问控制机制

C.数字签名机制和路由控制机制

D.访问控制机制和路由控制机制

标准答案:A

4.计算机病毒是计算机系统中一类隐藏在()上蓄意破坏的捣乱程序。

A.内存

B.软盘

C.存储介质

D.网络

标准答案:C

5.ISO 7498-2从体系结构的观点描述了5种可选的安全服务,以下不属于这5种安全服务的是( )。

A.身份鉴别

B.数据报过滤

C.授权控制

D.数据完整性

标准答案:B

6.第二层隧道协议用于传输第()层网络协议,它主要应用于构建()。

A.二 Intranet VPN

B.三 Access VPN

C.二 Extranet VPN

D.二 Access VPN。

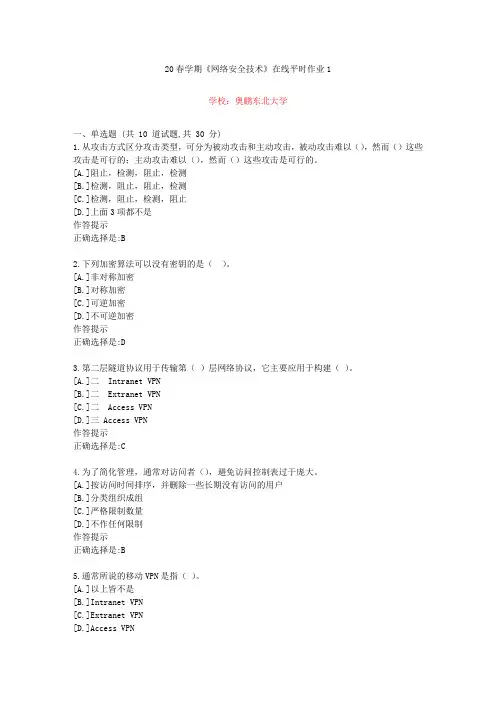

20春学期《网络安全技术》在线平时作业1

学校:奥鹏东北大学

一、单选题 (共 10 道试题,共 30 分)

1.从攻击方式区分攻击类型,可分为被动攻击和主动攻击,被动攻击难以(),然而()这些攻击是可行的;主动攻击难以(),然而()这些攻击是可行的。

[A.]阻止,检测,阻止,检测

[B.]检测,阻止,阻止,检测

[C.]检测,阻止,检测,阻止

[D.]上面3项都不是

作答提示

正确选择是:B

2.下列加密算法可以没有密钥的是()。

[A.]非对称加密

[B.]对称加密

[C.]可逆加密

[D.]不可逆加密

作答提示

正确选择是:D

3.第二层隧道协议用于传输第()层网络协议,它主要应用于构建()。

[A.]二 Intranet VPN

[B.]二 Extranet VPN

[C.]二 Access VPN

[D.]三 Access VPN

作答提示

正确选择是:C

4.为了简化管理,通常对访问者(),避免访问控制表过于庞大。

[A.]按访问时间排序,并删除一些长期没有访问的用户

[B.]分类组织成组

[C.]严格限制数量

[D.]不作任何限制

作答提示

正确选择是:B

5.通常所说的移动VPN是指()。

[A.]以上皆不是

[B.]Intranet VPN

[C.]Extranet VPN

[D.]Access VPN。

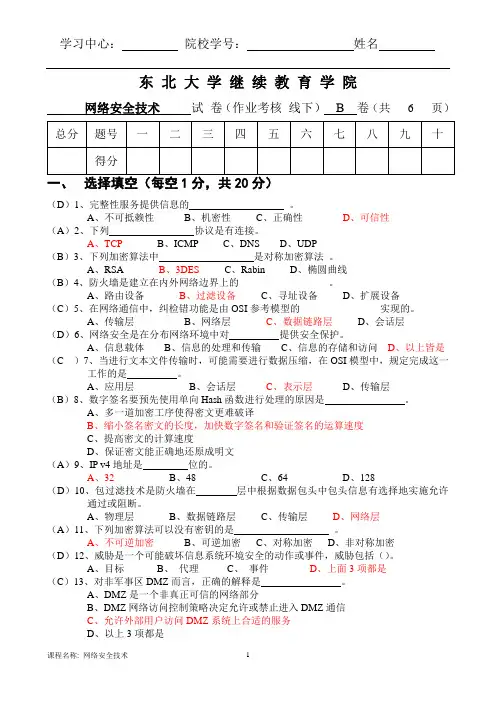

20秋学期《网络安全技术》在线平时作业2

1:完整性是指信息是真实可信的,其发布者不被冒充,来源不被伪造,内容不被篡改,主要防范措施是()。

A、密码技术

B、访问控制

C、校验与认证技术

D、密码技术

答案:C

2:ISO 7498-2描述了8种特定的安全机制,这8种特定的安全机制是为5类特定的安

全服务设置的,以下不属于这8种安全机制的是( )。

A、安全标记机制

B、加密机制

C、数字签名机制

D、访问控制机制

答案:A

3:从安全属性对各种网络攻击进行分类,截获攻击是针对()的攻击。

A、机密性

B、可用性

C、完整性

D、真实性

答案:A

4:网络安全的基本属性是()

A、机密性

B、可用性

C、完整性

D、上面3项都是

答案:D

5:ISO 7498-2从体系结构的观点描述了5种可选的安全服务,以下不属于这5种安全服务的是( )。

A、身份鉴别

B、数据报过滤

C、授权控制

D、数据完整性

答案:B

6:在网络通信中,纠检错功能是由OSI参考模型的()实现的。

A、传输层

B、网络层

C、数据链路层

D、会话层

答案:C

7:属于第二层的VPN隧道协议有()。

A、IPSec

B、PPTP

C、GRE

D、以上皆不是

答案:B。

![[东北大学]18秋学期《网络安全技术》在线作业1](https://uimg.taocdn.com/2a3f0ce2e109581b6bd97f19227916888486b9d0.webp)

[东北大学]18秋学期《网络安全技术》在线作业1【奥鹏】[东北大学]18秋学期《网络安全技术》在线作业1试卷总分:100得分:100第1题,基于通信双方共同拥有的但是不为别人知道的秘密,利用计算机强大的计算能力,以该秘密作为加密和解密的密钥的认证是()。

A、公钥认证B、零知识认证C、共享密钥认证D、口令认证第2题,属于第二层的VPN隧道协议有()。

A、IPSecB、PPTPC、GRED、以上皆不是第3题,计算机病毒是计算机系统中一类隐藏在()上蓄意破坏的捣乱程序。

A、内存B、软盘C、存储介质D、网络第4题,数字签名要预先使用单向Hah函数进行处理的原因是()。

A、多一道加密工序使密文更难破译B、提高密文的计算速度C、缩小签名密文的长度,加快数字签名和验证签名的运算速度D、保证密文能正确地还原成明文第5题,数据保密性安全服务的基础是()。

A、数据完整性机制B、数字签名机制C、访问控制机制D、加密机制第6题,伪造攻击是非授权者在系统中插入伪造的信息,这是一种针对()的攻击。

A、真实性B、完整性C、可用性D、可控性第7题,机密性服务提供信息的保密,机密性服务包括()。

A、文件机密性B、信息传输机密性C、通信流的机密性D、以上3项都是第8题,对目标的攻击威胁通常通过代理实现,而代理需要的特性包括()。

A、访问目标的能力B、对目标发出威胁的动机C、有关目标的知识D、上面3项都是第9题,下列对访问控制影响不大的是()。

A、主体身份B、客体身份C、访问类型D、主体与客体的类型第10题,身份鉴别是安全服务中的重要一环,以下关于身份鉴别的叙述不正确的是()。

A、身份鉴别是授权控制的基础B、身份鉴别一般不用提供双向的认证C、目前一般采用基于对称密钥加密或公开密钥加密的方法D、数字签名机制是实现身份鉴别的重要机制第11题,模型误用检测方法需要建立()、()和()。

A、攻击剧本数据库B、预警器C、规划者D、管理者,B,C第12题,社会工程学攻击类型,主要有()和()。

《网络安全技术》在线平时作业1拒绝服务攻击的后果是()。

A:信息不可用B:应用程序不可用C:系统宕机D:阻止通信E:上面几项都是答案:EESP协议中必须实现的加密算法是()。

A:仅DES-CBCB:仅NULLC:DES-CBC和NULLD:3DES-CBC答案:C身份鉴别是安全服务中的重要一环,以下关于身份鉴别的叙述不正确的是()。

A:身份鉴别是授权控制的基础B:身份鉴别一般不用提供双向的认证C:目前一般采用基于对称密钥加密或公开密钥加密的方法D:数字签名机制是实现身份鉴别的重要机制答案:CAH协议中必须实现的验证算法是()。

A:HMAC-MD5和HMAC-SHA1B:NULLC:HMAC-RIPEMD-160D:以上皆是答案:AISO7498-2描述了8种特定的安全机制,这8种特定的安全机制是为5类特定的安全服务设置的,以下不属于这8种安全机制的是()。

A:安全标记机制B:加密机制C:数字签名机制D:访问控制机制答案:A假设使用一种加密算法,它的加密方法很简单:将每一个字母加5,即a加密成f,b加密成g。

这种算法的密钥就是5,那么它属于()A:对称密码技术B:分组密码技术C:公钥密码技术D:单向函数密码技术答案:AIPSec属于第()层的VPN隧道协议。

A:1B:2C:3D:4答案:C()不属于ISO/OSI安全体系结构的安全机制。

A:访业务流量分析机制B:访问控制机制C:数字签名机制。

![[东北大学]20秋学期《网络安全技术》在线平时作业3-资料答案](https://uimg.taocdn.com/928af89f3169a4517623a38f.webp)

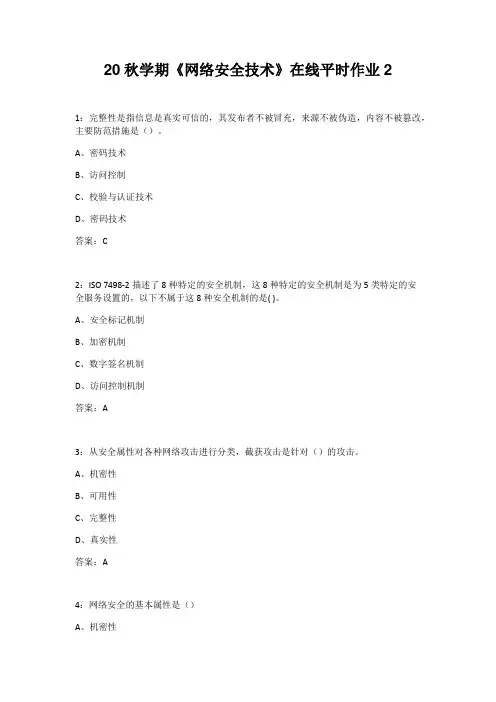

[东北大学]20秋学期《网络安全技术》在线平时作业3

试卷总分:100 得分:100

一、单选题 (共 10 道试题,共 30 分)

1.路由控制机制用以防范( )。

[选项]A.路由器被攻击者破坏

[选项]B.非法用户利用欺骗性的路由协议,篡改路由信息、窃取敏感数据

[选项]C.在网络层进行分析,防止非法信息通过路由

[选项]D.以上皆非

【正确答案是】:B

2.从安全属性对各种网络攻击进行分类,阻断攻击是针对()的攻击。

[选项]A.机密性

[选项]B.可用性

[选项]C.完整性

[选项]D.真实性

【正确答案是】:B

3.计算机病毒是计算机系统中一类隐藏在()上蓄意破坏的捣乱程序。

[选项]A.内存

[选项]B.软盘

[选项]C.存储介质

[选项]D.网络

【正确答案是】:C

4.ESP协议中不是必须实现的验证算法的是()。

[选项]A.HMAC-MD5

[选项]B.HMAC-SHA1

[选项]C.NULL

[选项]D.HMAC-RIPEMD-160

【正确答案是】:D

5.第二层隧道协议是在()层进行的

[选项]A.网络

[选项]B.数据链路

[选项]C.应用

[选项]D.传输

【正确答案是】:B

6.IPSec协议和()VPN隧道协议处于同一层。

[选项]A.PPTP

[选项]B.L2TP

[选项]C.GRE

[选项]D.以上皆是。

东北大学智慧树知到“计算机科学与技术”《网络安全技术》网课测试题答案(图片大小可自由调整)第1卷一.综合考核(共15题)1.以太网的地址是()位的。

A.32B.48C.64D.1282.入侵检测是一系列在适当的位置上对计算机未授权访问进行()的机制。

A.访问控制B.差错控制C.警告D.预报3.计算机病毒只能防,不能治。

()A.正确B.错误4.异常检测技术的核心:()A.用户的行为B.系统资源C.建立分析模型D.建立行为模型5.安全策略的2个任务,确定安全的措施和使员工的行动一致。

()A、错误B、正确6.AH协议中必须实现的验证算法是()。

A.HMAC-MD5和HMAC-SHA1B.NULLC.HMAC-RIPEMD-160D.以上皆是7.Internet使用策略规定了如何合理地使用Internet,确定哪些是Internet的非正当使用。

()A.错误B.正确8.CA属于ISO安全体系结构中定义的()。

A.认证交换机制B.通信业务填充机制C.路由控制机制D.公证机制9.防火墙是建立在内外网络边界上的(),内部网络被认为是()和()的,而外部网络(通常是Internet)被认为是()和的()。

A.过滤封锁机制B.安全C.可信赖D.不安全E.不可信赖10.对目标的攻击威胁通常通过代理实现,而代理需要的特性包括()。

A、访问目标的能力B、对目标发出威胁的动机C、有关目标的知识D、上面3项都是11.完整性服务可成功地阻止()攻击和()攻击。

A.篡改否认B.主动被动C.拒绝服务篡改D.否认被动12.繁殖器(generator)具有创造新恶意代码的能力,因此难于检测。

()A.错误B.正确13.VPN必须使用拨号连接。

()A、错误B、正确14.拒绝服务攻击最主要的目的是造成被攻击服务器资源耗尽或系统崩溃而无法提供服务。

()A.错误B.正确15.PKI是对称加密系统在实际中的较好应用。

()A、错误B、正确第2卷一.综合考核(共15题)1.()的入侵检测系统提供早期报警,使用()的入侵检测系统来验证攻击是否取得成功。

东北大学22春“计算机科学与技术”《网络安全技术》期末考试高频考点版(带答案)一.综合考核(共50题)1.会话劫持的根源在于TCP协议中对()的处理。

A.分组B.数据包C.数据流D.数据包的包头参考答案:A2.目前用于探测操作系统的方法主要可以分为两类:()和()。

A.利用系统旗标信息B.利用端口信息C.利用TCP/IP堆栈指纹D.利用系统信息参考答案:AC3.计算机病毒不需要宿主,而蠕虫需要。

()A、错误B、正确参考答案:A4.防火墙主要有性能指标包括,()、()、()、()和()。

A.吞吐量B.时延C.丢包率D.背对背E.并发连接数F.误报率5.利用私钥对明文信息进行的变换称为(),将利用公钥对明文信息进行的变换称为()。

A、封装加密B、加密签名C、签名加密D、加密封装参考答案:C6.Internet使用策略规定了如何合理地使用Internet,确定哪些是Internet的非正当使用。

()A.正确B.错误参考答案:A7.密码还原技术主要针对的是强度较低的加密算法。

()A.错误B.正确参考答案:B8.SPI(Security Parameter Index,安全参数索引)是64位的安全参数索引,标识同一个目的地的SA。

()A、错误B、正确参考答案:A9.IP层和传输层的安全协议能够为网络连接建立安全的通信信道,可以根据所传送的不同内容的安全要求予以区别对待。

()参考答案:A10.SSL分为两层,()和()。

A.SSL协商层B.SSL记录层C.SSL通信层D.SSL传输层参考答案:AB11.物理层提供()和(或)()服务。

A.连接机密性B.通信机密性C.业务流机密性D.流控制参考答案:AC12.计算机病毒主要由()机制、()机制和()机制构成。

A.潜伏机制B.传染机制C.表现机制D.跟踪机制参考答案:ABC13.基于网络的多层次的病毒防御体系中设置的多道防线包括()防线、()防线、()防线和()防线。

基于CDIO的网络安全类课程教学模式徐剑;王学毅;谭振华;周福才【摘要】针对网络安全类课程的多样性、灵活性和实践性等特点,运用CDIO教学理念对课堂教学模式、实验教学模式和实践教学模式进行研究。

提出“情景案例和任务驱动相融合”的课堂教学模式、“协同学习,合作研究”的实验教学模式以及“基于任务驱动的DIM(Do It Myself,DIM)”实践课教学模式。

【期刊名称】《计算机教育》【年(卷),期】2012(000)015【总页数】5页(P61-64,68)【关键词】CDIO;网络安全;信息安全专业;教学模式【作者】徐剑;王学毅;谭振华;周福才【作者单位】东北大学软件学院,辽宁沈阳110819;东北大学软件学院,辽宁沈阳110819;东北大学软件学院,辽宁沈阳110819;东北大学软件学院,辽宁沈阳110819【正文语种】中文【中图分类】G642传统的教学模式强调“传递—接受式”、“否定发现式”,忽视学生的认知主体作用,在教学过程中将学生置于被动接受地位,学生的主动性、创造性难以得到有效发挥,因而只适合培养知识性人才,但是对于培养面向工程应用的实用性、复合型的信息安全专业人才来说,这种教学模式存在较大的局限性。

20世纪 90 年代末,美国麻省理工学院教师在小范围内探讨了如何能把理论知识的传授和实践能力的培养结合起来,开始推动CDIO(Conceive 构思、Design 设计、Implement 实施、Operate 运作)教育改革计划[1]。

CDIO 工程教育模式不但继承和发展了欧美国家20多年来工程教育改革的先进理念,并成为近年来国际工程教育改革的重要研究内容之一。

近年来,国内包括清华大学[2]、南京大学[3]等在内的多所高校也非常重视CDIO教学模式改革,并在这方面做了很多有益的探索工作。

东北大学软件学院作为国家示范性软件学院也高度重视CDIO工程教育模式,并在多门课程当中进行了CDIO教学改革实践[4]。

学习中心:院校学号:姓名

东北大学继续教育学院

网络安全技术试卷(作业考核线下) B 卷(共4页)

注:请您单面打印,使用黑色或蓝色笔,手写完成作业。

杜绝打印,抄袭作业。

一、选择填空(每空1分,共20分)

(C)1、完整性服务提供信息的。

A、不可抵赖性

B、机密性

C、正确性

D、可信性

(A)2、下列协议是有连接。

A、TCP

B、ICMP

C、DNS

D、UDP

(B)3、下列加密算法中是对称加密算法。

A、RSA

B、3DES

C、Rabin

D、椭圆曲线

(B)4、防火墙是建立在内外网络边界上的。

A、路由设备

B、过滤设备

C、寻址设备

D、扩展设备

(C)5、在网络通信中,纠检错功能是由OSI参考模型的实现的。

A、传输层

B、网络层

C、数据链路层

D、会话层

课程名称: 网络安全技术 1。