神州数码多核防火墙快速配置手册

- 格式:pdf

- 大小:26.76 MB

- 文档页数:84

Juniper防火墙安装手册神州数码(深圳)有限公司二零零五年十二月Juniper 防火墙安装手册项目编号 Juniper200601 文档名称 Juniper防火墙安装手册编写人完成日期 2006.01.18文档修订记录:日期修订版本修订内容修订人2005.12.18 V1.0 NSRP设置、L2TP设置梁文辉2005.12.19 V1.0 透明模式、故障排除技巧刘平、李滨2006.01.16 V1.0 NAT模式和路由模式安装张坤目录一、透明模式 (5)1.1 、网络结构图 (5)1.2、配置文件 (5)二、NAT模式 (8)2.1 、网络结构图 (8)2.2、安装步骤 (8)2.2.1 初始化配置 (8)2.2.2 管理功能设置 (11)2.2.3 安全区 (12)2.2.4 端口设置 (13)2.2.5 设置路由 (14)2.2.6 NAT设置 (16)2.2.7 端口服务 (19)2.2.8 定义策略 (21)三、路由模式 (24)3.1 、网络结构图 (24)3.2、安装步骤 (24)3.2.1 初始化配置 (24)3.2.2 管理功能设置 (27)3.2.3 安全区 (28)3.2.4 端口设置 (29)3.2.5 Route 模式设置 (30)3.2.6 设置路由 (31)3.2.7 定义策略 (32)四、动态路由 (35)五、VPN (35)5.1 C LIENT TO SITE (35)5.2 建立L2TP (44)5.2.1网络结构图 (44)5.2.2配置防火墙 (45)5.5.3 测试 (54)六、HA (56)6.1、网络拓扑结构图 (56)6.2、设置步骤 (56)6.3、命令行配置方式 (57)6.4、图形界面下的配置步骤 (61)七、故障排除 (65)7.1 常用TROUBLESHOOTING命令 (65)7.1.1 get system (65)7.1.2 get route (65)7.1.3 get arp (66)7.1.4 get sess (66)7.1.5 debug (67)7.1.6 set ffilter (68)7.1.7 snoop (69)7.2 T ROUBLESHOOTING ROUTE (70)7.2.1 Example 1- no route (70)7.2.2 Example 2- no policy (70)7.3 T ROUBLESHOOTING NAT (71)7.3.1 Interface NAT-src (71)7.3.2 policy NAT-src (71)7.3.3 policy NAT-dst (72)7.3.4 VIP (74)7.3.5 MIP (74)7.4 T ROUBLESHOOTING VPN (75)7.4.1 常用调试命令 (75)7.4.2 常见错误(以下日志是从VPN接收端收集) (76)一、透明模式1.1 、网络结构图接口为透明模式时,NetScreen设备过滤通过防火墙的数据包,而不会修改IP数据包包头中的任何源或目的地信息。

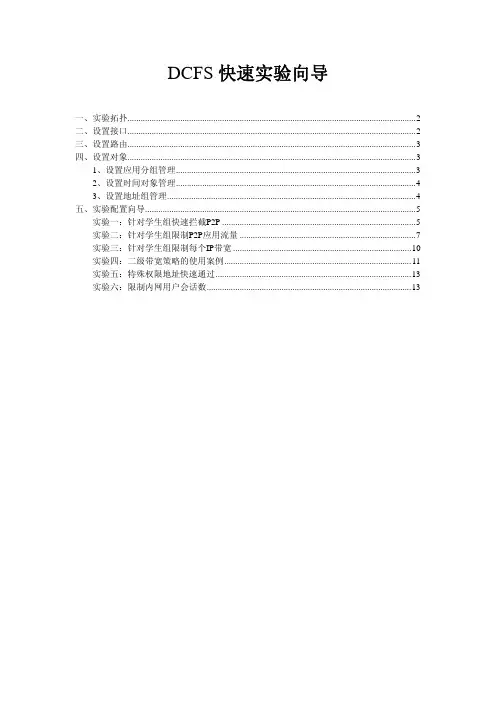

DCFS快速实验向导一、实验拓扑 (2)二、设置接口 (2)三、设置路由 (3)四、设置对象 (3)1、设置应用分组管理 (3)2、设置时间对象管理 (4)3、设置地址组管理 (4)五、实验配置向导 (5)实验一:针对学生组快速拦截P2P (5)实验二:针对学生组限制P2P应用流量 (7)实验三:针对学生组限制每个IP带宽 (10)实验四:二级带宽策略的使用案例 (11)实验五:特殊权限地址快速通过 (13)实验六:限制内网用户会话数 (13)一、实验拓扑以下六个实验都以上图拓扑为例,将DCFS8000串接在出口防火墙和核心交换机7608之间。

二、设置接口点击网络管理/网络接口设置,可以看到设备的所有接口,通过该界面可以设备接口的ip地址、介质类型、网桥和网络区域。

默认的介质类型是自协商,默认设置是两个接口在同一个桥组,当然也可以手工修改。

三、设置路由点击网络管理/路由参数设置,可以设置到到内网的目标网段路由和到外网的缺省网关路由用于管理设备。

四、设置对象1、设置应用分组管理点击对象管理/应用分组管理过后,点击新增应用分组,填写分组名称并选中相关协议,点击设置即可。

2、设置时间对象管理点击对象管理/时间管理过后,点击新增时间分组,填写新的时间组名称如“工作时间”,选择时间范围点击确定即可3、设置地址组管理点击对象管理/地址组管理过后,点击新增地址组,填写地址组名称如“学生组”,设置地址范围或地址段点击确定即可同样方式建立教师组五、实验配置向导实验一:针对学生组快速拦截P2P功能需求:针对学生组将P2P应用拦截掉流量控制网关一个很常见的应用就是拦截目前流行的P2P应用,将设备使用桥接方式接入网络后,进入管理界面,点击菜单“控制策略”—〉“应用访问控制”,如下图所示:进入“应用访问控制”页面之后,点击右上角按钮“新增规则”,将操作选择为“拦截”,如下图所示:点击“应用”页面,选择之前建立的P2P分组,如下图所示:点击“来源”页面,选择要限制的源地址学生组,然后“设定”即可,如下图:如下图所示,限制P2P应用的策略已经设置成功并生效,通过策略下面的菜单可以将该策略启用、禁用或者删除。

DCFW-1800G/E/S系列防火墙简易使用手册神州数码网络集团客服中心技术支持部第1章硬件说明 (4)第2章安装前准备 (4)2.1通过控制台接入防火墙(CLI) (4)2.2SSH远程管理方法 (4)2.3WEB页面管理方法 (5)2.4防火墙密码恢复方法 (6)2.5恢复出厂配置方法 (7)2.6防火墙升级方法 (8)2.7恢复备份版本方法 (10)2.8更改逻辑端口同物理端口对应关系方法 (11)2.9防火墙当前运行配置下载方法 (12)2.10防火墙出厂默认配置 (13)第3章功能配置 (13)3.1防火墙接口IP地址更改方法 (14)3.2防火墙默认网关配置方法 (15)3.3防火墙静态路由添加方法 (15)3.4服务(端口)添加方法(3.6及之前版本) (16)3.5安全规则添加方法(3.6及之前版本) (16)3.6动态NAT配置方法(3.6及之前版本) (18)3.7静态NAT配置方法(3.6及之前版本) (18)3.8端口映射配置方法(3.6及之前版本) (19)3.9日志记录方法(3.6及之前版本) (19)3.10源地址路由配置方法(3.6及之前版本) (26)第4章典型应用 (31)4.1常用路由模式的配置(3.6及之前版本) (31)4.2防火墙做PPTP拨号服务器的配置(3.6及之前版本) (42)4.3如何封堵病毒端口(3.6及之前版本) (48)关于本手册本手册主要介绍DCFW-1800G/E/S防火墙的常用配置方法,并举例进行说明,希望能够帮助用户快速的了解和使用DCFW-1800G/E/S防火墙。

如果系统升级,本手册内容进行相应更新,恕不事先通知。

第1章硬件说明无第2章安装前准备2.1 通过控制台接入防火墙(CLI)z将DCFW-1800防火墙console线缆一端和防火墙控制台端口相连,另一端与计算机的串口相连。

z打开计算机超级终端,将串口设置为如下模式:9600波特率,8个数据位,无奇偶校验位,1个停止位,无流控。

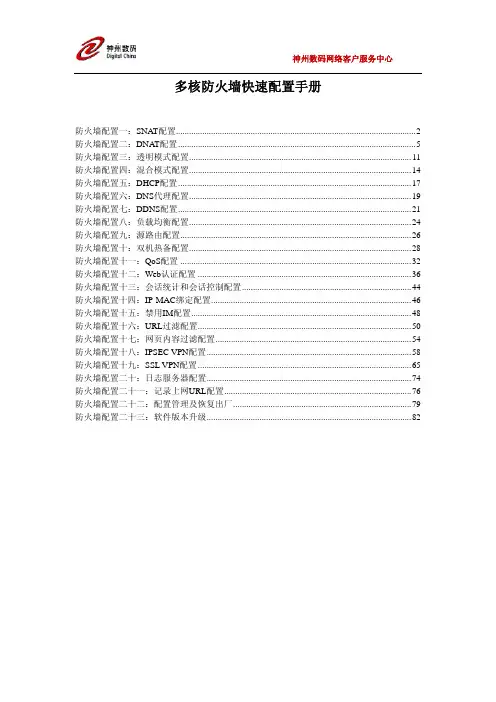

多核防火墙快速配置手册防火墙配置一:SNAT配置 (2)防火墙配置二:DNAT配置 (5)防火墙配置三:透明模式配置 (11)防火墙配置四:混合模式配置 (14)防火墙配置五:DHCP配置 (17)防火墙配置六:DNS代理配置 (19)防火墙配置七:DDNS配置 (21)防火墙配置八:负载均衡配置 (24)防火墙配置九:源路由配置 (26)防火墙配置十:双机热备配置 (28)防火墙配置十一:QoS配置 (32)防火墙配置十二:Web认证配置 (36)防火墙配置十三:会话统计和会话控制配置 (44)防火墙配置十四:IP-MAC绑定配置 (46)防火墙配置十五:禁用IM配置 (48)防火墙配置十六:URL过滤配置 (50)防火墙配置十七:网页内容过滤配置 (54)防火墙配置十八:IPSEC VPN配置 (58)防火墙配置十九:SSL VPN配置 (65)防火墙配置二十:日志服务器配置 (74)防火墙配置二十一:记录上网URL配置 (76)防火墙配置二十二:配置管理及恢复出厂 (79)防火墙配置二十三:软件版本升级 (82)防火墙配置一:SNAT配置一、网络拓扑网络拓扑二、需求描述配置防火墙使内网192.168.1.0/24网段可以访问internet三、配置步骤第一步:配置接口首先通过防火墙默认eth0接口地址192.168.1.1登录到防火墙界面进行接口的配置通过Webui登录防火墙界面输入缺省用户名admin,密码admin后点击登录,配置外网接口地址内口网地址使用缺省192.168.1.1第二步:添加路由添加到外网的缺省路由,在目的路由中新建路由条目添加下一条地址这里的子网掩码既可以写成0也可以写成0.0.0.0,防火墙会自动识别第三步:添加SNAT策略在网络/NAT/SNAT中添加源NAT策略第四步:添加安全策略在安全/策略中,选择好源安全域和目的安全域后,新建策略关于SNAT ,我们只需要建立一条内网口安全域到外网口安全域放行的一条策略就可以保证内网能够访问到外网。

![[计算机]07_-_DCN多核防火墙WEB认证配置教学内容](https://uimg.taocdn.com/6d44f10853ea551810a6f524ccbff121dd36c530.webp)

(1)ACL配置:要求实现192.168.1.10可以ping通192.168.1.1,192.168.1.20不能ping通192.168.1.1。

交换机配置指令如下:switch(Config)#interface vlan 1switch(Config-If-Vlan1)#ip address 192.168.1.1 255.255.255.0switch(Config)#access-list 110 permit icmp host-source 192.168.1.10 host-destination 192.168.1.1switch(Config)#access-list 110 deny icmp host-source 192.168.1.20 host-destination 192.168.1.1switch(Config)#firewall enableswitch(Config)#firewall default permitswitch(Config)#interface ethernet 0/0/1-24switch(Config-Port-Range)#ip access-group 110 in(2)ACL配置:要求实现拒绝192.168.1.20的IP地址访问网络,交换机配置指令如下:switch(Config)#access-list 50 deny host-source 192.168.1.20switch(Config)#firewall enableswitch(Config)#firewall default permitswitch(Config)#interface ethernet 0/0/1-24switch(Config-Port-Range)#ip access-group 50 in此时192.168.1.20不能ping通其他任意IP地址,但192.168.1.20的计算机更改IP地址为192.168.1.30后可以访问网络。