安全技术-第9章D-o-m-i-n-o系统安全策略

- 格式:pdf

- 大小:85.37 KB

- 文档页数:3

信息安全技术概论习题及答案第一章绪论一、选择题1.信息安全的基本属性是(D)A.机密性B.可用性C.完整性D.前面三项都是二、简答题1.谈谈你对信息的理解.答:信息是事物运动的状态和状态变化的方式。

2.什么是信息技术?答:笼统地说,信息技术是能够延长或扩展人的信息能力的手段和方法。

本书中,信息技术是指在计算机和通信技术支持下,用以获取、加工、存储、变换、显示和传输文字、数值、图像、视频、音频以及语音信息,并且包括提供设备和信息服务两大方面的方法与设备的总称。

也有人认为信息技术简单地说就是3C:Computer+Communication+Control。

3.信息安全的基本属性主要表现在哪几个方面?答:(1)完整性(Integrity)(2)保密性(Confidentiality)(3)可用性(Availability)(4)不可否认性(Non-repudiation)(5)可控性(Controllability)4.信息安全的威胁主要有哪些?答:(1)信息泄露(2)破坏信息的完整性(3)拒绝服务(4)非法使用(非授权访问)(5)窃听(6)业务流分析(7)假冒(8)旁路控制(9)授权侵犯(10)特洛伊木马(11)陷阱门(12)抵赖(13)重放(14)计算机病毒(15)人员不慎(16)媒体废弃(17)物理侵入(18)窃取(19)业务欺骗等5.怎样实现信息安全?答:信息安全主要通过以下三个方面:A 信息安全技术:信息加密、数字签名、数据完整性、身份鉴别、访问控制、安全数据库、网络控制技术、反病毒技术、安全审计、业务填充、路由控制机制、公证机制等;B 信息安全管理:安全管理是信息安全中具有能动性的组成部分。

大多数安全事件和安全隐患的发生,并非完全是技术上的原因,而往往是由于管理不善而造成的。

安全管理包括:人事管理、设备管理、场地管理、存储媒体管理、软件管理、网络管理、密码和密钥管理等。

C 信息安全相关的法律。

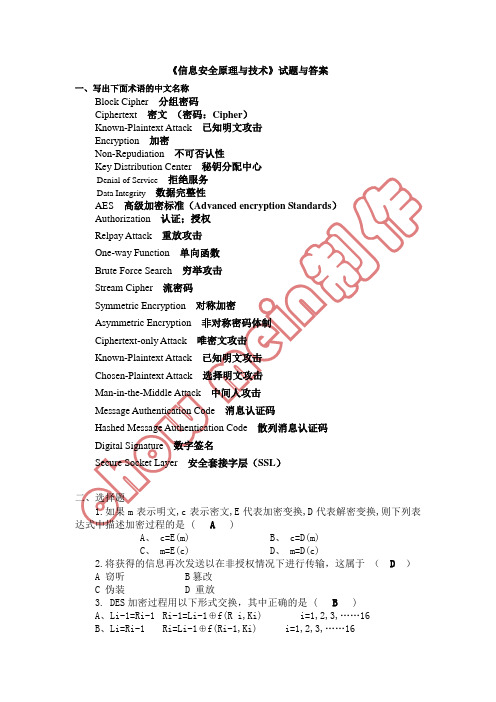

《信息安全原理与技术》试题与答案一、写出下面术语的中文名称Block Cipher 分组密码Ciphertext 密文(密码:Cipher)Known-Plaintext Attack 已知明文攻击Encryption 加密Non-Repudiation 不可否认性Key Distribution Center 秘钥分配中心Denial of Service拒绝服务Data Integrity数据完整性AES 高级加密标准(Advanced encryption Standards)Authorization 认证;授权Relpay Attack 重放攻击One-way Function 单向函数Brute Force Search 穷举攻击Stream Cipher 流密码Symmetric Encryption 对称加密Asymmetric Encryption 非对称密码体制Ciphertext-only Attack 唯密文攻击Known-Plaintext Attack 已知明文攻击Chosen-Plaintext Attack 选择明文攻击Man-in-the-Middle Attack 中间人攻击Message Authentication Code 消息认证码Hashed Message Authentication Code 散列消息认证码Digital Signature 数字签名Secure Socket Layer 安全套接字层(SSL)二、选择题1.如果m表示明文,c表示密文,E代表加密变换,D代表解密变换,则下列表达式中描述加密过程的是 ( A )A、 c=E(m)B、 c=D(m)C、 m=E(c)D、 m=D(c)2.将获得的信息再次发送以在非授权情况下进行传输,这属于( D )A 窃听 B篡改C 伪装D 重放3. DES加密过程用以下形式交换,其中正确的是 ( B )A、Li-1=Ri-1 Ri-1=Li-1⊕f(R i,Ki) i=1,2,3, (16)B、Li=Ri-1 Ri=Li-1⊕f(Ri-1,Ki) i=1,2,3, (16)C、Li-1=Ri+1 Ri=Li+1⊕f(Ri-1,Ki) i=1,2,3, (16)D、Li-1=Ri-1 Ri=Li+1⊕f(Ri-1,Ki) i=0,1,2,3, (15)4. 在不知道密钥的情况下,通过获取密文而恢复明文的方法是。

第三章信息安全有关标准第一节标准的发展一.国际标准的发展1960年代末,1970年代初,美国出现有关论文。

可信Ttusted,评测级别,DoD美国防部1967年10月,美国防科委赞助成立特别工作组。

1970年,Tast Force等人《计算机系统的安全控制》(始于1967年)。

1970年代初,欧、日等国开始。

1970年2月,美发表计算机系统的安全控制。

1972年,美发表DoD5200.28条令。

1972年,美DoD《自动数据处理系统的安全要求》1973年,美DoD《ADP安全手册-实施、撤消、测试和评估安全的资源共享ADP系统的技术与过程》1973年,美发表DoD5200.28-M(.28相应的指南)。

1976年,MITRE公司的Bell、LaPadula推出经典安全模型——贝尔-拉柏丢拉模型(形式化)。

1976年,美DoD《主要防卫系统中计算机资源的管理》1976年,美联邦信息处理标准出版署FIPS PUB制订《计算机系统安全用词》。

1977年,美国防研究与工程部赞助成立DoD(Computer Security Initiative,1981年01月成立DoD CSC)。

1977年3月,美NBS成立一个工作组,负责安全的审计。

1978年,MITRE公司发表《可信计算机系统的建设技术评估标准》。

1978年10月,美NBS成立一个工作组,负责安全的评估。

1983年,美发布“可信计算机系统评价标准TCSEC”桔皮书(1985年正式版DoD85)。

DoD85:四类七级:D、C(C1、C2)、B(B1、B2、B3)、A(后又有超A)。

1985年,美DoD向DBMS,NET环境延伸。

1991年,欧四国(英、荷兰、法等)发布“信息技术安全评价标准IT-SEC”。

1993年,加拿大发布“可信计算机系统评价标准CTCPEC”。

国际标准组织IEEE/POSIX的FIPS,X/OPEN。

1993年,美DoD在C4I(命令、控制、通信、计算机、集成系统)上提出多级安全MIS技术。

第七章设备管理习题7.3习题7.3.1、选择最合适的答案1.在下面的I/O控制方式中,需要CPU干预最少的方式是()。

(A)程序I/O方式(B)中断驱动I/O控制方式(C)直接存储器访问DMA控制方式(D)I/O通道控制方式2.某操作系统中,采用中断驱动I/O控制方式,设中断时,CPU用1ms来处理中断请求,其它时间CPU完全用来计算,若系统时钟中断频率为100H Z,则,CPU的利用率为()。

(A)60% (B)70%(C)80% (D)90%3.下列哪一条不是磁盘设备的特点()。

(A)传输速率较高,以数据块为传输单位(B)一段时间内只允许一个用户(进程)访问(C)I/O控制方式常采用DMA方式(D)可以寻址,随机地读/写任意数据块4.利用通道实现了()之间数据的快速传输。

(A)CPU和外设(B)内存和CPU(C)内存和外设(D)外设和外设5.假脱机技术中,对打印机的操作实际上是用对磁盘存储实现的,用以替代打印机的部分是指()。

(A)共享设备(B)独占设备(C)虚拟设备(D)物理设备6.设从磁盘将一块数据传送到缓冲区所用时间为80μs,将缓冲区中数据传送到用户区所用时间为40μs,CPU处理数据所用时间为30μs,则处理该数据,采用单缓冲传送某磁盘数据,系统所用总时间为()。

(A)120μs (B)110μs(C)150μs (D)70μs7.对于速率为9.6KB/s的数据通信来说,如果说设置一个具有8位的缓冲寄存器,则CPU中断时间和响应时间大约分别为()。

(A)0.8ms,0.8ms (B)8ms,1ms(C)0.8ms,0.1ms (D)0.1ms,0.1ms8.在调试程序时,可以先把所有输出送屏幕显示而不必正式输出到打印设备,其运用了()。

(A)SPOOLing技术(B)I/O重定向(C)共享技术(D)缓冲技术9.设备驱动程序是系统提供的一种通道程序,它专门用于在请求I/O的进程与设备控制器之间传输信息。

第9章 D o m i n o系统安全策略

一个公司要建设信息系统,实现资源共享,首要的任务就是保证系统的安全和可靠。

您应该充分认识到系统安全的重要性。

在应用系统的规划和设计过程中,保证系统的安全始终是我们的首要任务。

通常,在制定公司安全策略时,我们会采取以下几个层次的设计来保证系统的安全:

• 应用级的安全设计。

• 系统级的安全设计。

• 网络级的安全设计。

实际上,正如我们在本书开头所提到的,信息系统的安全是一项复杂的系统工程。

信息系统的安全不仅与系统软件、硬件以及具体应用的设计密切相关,还与具体管理、程序设计的人员甚至公司内每一个成员都息息相关。

由于我们在制定信息安全策略时,并不存在着一个特定的、现成的安全框架可以遵循,所以我们应该针对公司的具体需求做全面的、具体的考虑,先确立系统安全策略,然后在该策略的指导下进行系统实施。

下面我们所提到的几点,仅算是一种建议,供广大读者参考。

9.1 应用级的安全设计

我们在设计中,应该充分考虑Domino 系统提供的安全机制和用户的具体需求,并结合系统级和网络级的安全性考虑,将具体的安全措施添加到应用系统中,以保证系统安全的顺利实施。

1. “先期加密”

我们可以考虑在系统编码过程中,引入第三方的加密方式(算法)如I D E A等对用户应用的敏感数据进行“先期加密”处理,使用户的数据即使对我们的应用的系统平台: D O M I N O R5 开发平台也是不可见的。

2. “动态权限”

此外,为与用户的应用办公流程相吻合,我们可以对系统进行编程,在用户撰写的文档中自动指定或要求用户手工确定文档的读者和审核者范围。

在与系统级安全性配合使用的情况下,系统用户甚至可以指定文档中的某部分(如关键词和正文)什么人可读、什么人可写。

这样,本系统可以从本质上解决办公流程变动的问题,并对不同公文文档划分具体安全级别,从而实现了“动态权限”机制。

3. “操作记录”

同样地,我们在应用设计时,可以利用编程实现记录用户的操作,由系统自动存档备查,系统同时保存用户修改文档的每一个版本,从而让非法的修改无所遁形。

9.2 系统级的安全设计

一个完整的系统,不仅与考虑系统的设计相关,更与日后用户的使用环境密切相关。

您应该在综合考虑用户的具体需求情况下,在系统一级进行安全设计。

1. “多层权限”

特别地,为保证系统的安全,我们利用系统“多层权限”的机制来进行用户管理。

domino R5 开发系统中,系统的用户管理可以以“组”、“角色”等多种渠道来进行。

应用系统可以根据系统用户的具体划分来区别不同用户的具体职责,实现应用级的“动态权限”功能。

利用系统平台提供的机制,我们会对文档、用户视图(特定文档的集合)和数据库(所有文档的总和)进行细致的读写权限划分,从而避免了用户了解到自己权限以外的文档信息。

2. “数据加密”

DOMINO R5 在系统平台一级,也提供了数据加密的功能,来保证系统的安全。

我们根据用户的具体要求,在数据库、文档甚至文档中具体的某部分都提供数据加密机制,对数据的加密可以基于公用密钥和用户的私钥来进行。

当然,在实施了应用级的“先期加密”后,再利用系统平台一级的加密机制进行数据加密,实质上可以对文档进行多级、大范围的加密,进一步保证系统数据的安全。

3. “电子签名”

系统可以在文档和邮件中使用电子签名的技术,为用户提供一种确认机制。

用户通过数字化的电子签名,可以对文档数据的可信度和撰写人员的身份进行确认,从而提高数据的“不可否认性”,进一步完善系统的安全。

依靠电子签名技术,可以验证数据或签名本身在存储或数据传输中未被修改或受损,以保证数据的安全。

4. “系统记录”

DOMINO R5 平台系统在数据库一级提供了用户的访问记录,我们可以在应用系统中对用户访问记录进行编程处理,并归档整理备查。

与应用级的“操作记录”相结合,可以完美地实现用户活动的记录。

5. “平台安全”

在实际的应用中,操作系统平台自身的安全性也是整个应用系统安全的重要保障。

我们应根据用户的具体操作平台,为用户重新包装设计操作系统平台的安全机制,包括在WINDOWS 平台上启用用户权限和用户策略机制限制用户访问;在UNIX 平台上完善和优化用户管理;安装使用防病毒软件对付病毒的侵扰等。

9.3 网络级的安全设计

在实际的应用中,我们将依靠网络来传输加密的文本。

为提高网络层次的安全性,您可以考虑在公司内部实现“专网专用”来保证安全。

使用专门的内部网络协议也可以提高网络的安全性和系统的效率,例如:我们可以为具

体的D O M I N O服务器指定特定的TCP/IP 端口号,减少不法攻击的发生几率;可以在公司内部指定使用IPX/SPX 等内部协议来提高系统安全性。

通过加强系统服务器的管理,禁止不必要的系统服务,明确管理人员等方式,也有助于提高网络的安全。

特别地,对使用TCP/IP 协议的系统,可以通过设置防火墙、限定用户访问、加密网络通信和使用SSL 等安全协议的方式加强网络的安全。

在时机成熟时,您应该考虑购置专用的网络设备来进一步完善网络的安全。