Windows内核和驱动进程保护

- 格式:pptx

- 大小:278.93 KB

- 文档页数:65

操作系统名词解释汇总操作系统(Operating System,简称OS)是计算机系统中最基本的软件之一,它负责管理和控制计算机硬件资源,并提供用户与计算机之间的接口。

本文将对一些常见的操作系统名词进行解释,帮助读者更好地理解操作系统相关的概念。

一、内核(Kernel)内核是操作系统的核心部分,它直接控制计算机的硬件和系统资源。

内核负责管理计算机的进程、内存以及设备驱动程序。

它提供了与应用程序和硬件交互的接口,是操作系统其他组件的基础。

二、进程(Process)进程指在操作系统中正在运行的一个程序实例。

它是计算机资源分配的基本单位,每个进程都有自己的执行状态、代码、数据和上下文。

操作系统通过进程调度算法来合理分配CPU时间片,从而实现多个进程之间的并发执行。

三、线程(Thread)线程是进程中的一个执行单元,也被称为轻量级进程。

同一个进程中的多个线程共享进程的资源(如内存),每个线程有自己的执行路径和局部数据。

多线程可以提高程序的并发性和系统的响应速度,提高资源利用率。

四、虚拟内存(Virtual Memory)虚拟内存是一种操作系统内存管理技术,它将物理内存和磁盘空间组合起来使用,扩展了可用的内存空间。

虚拟内存使得应用程序可以访问比物理内存更大的内存空间,同时提供了内存保护和共享机制。

五、文件系统(File System)文件系统是操作系统中用于管理和存储文件的一种机制。

它提供了文件的创建、读取、写入和删除等操作,同时还负责文件的组织和存储。

常见的文件系统包括FAT、NTFS(Windows系统)、Ext4(Linux系统)等。

六、设备驱动程序(Device Driver)设备驱动程序是操作系统用于和硬件设备进行通信的一种软件。

它提供了对硬件设备的访问接口,使应用程序可以通过操作系统与硬件设备进行交互。

不同硬件设备需要不同的设备驱动程序来完成其控制和数据传输功能。

七、系统调用(System Call)系统调用是应用程序通过操作系统提供的接口来访问操作系统功能的一种机制。

CE+OD无法附加游戏进程的破解方法来吧别在为这烦恼了其实看过 windows 核心编程那本书的人都知道计算机编程领域那些所谓的游戏保护真的只是为难菜鸟而已,对于大鸟基本不起作用.游戏无法就是采用线程进程 SSDT 等等这些东西来限制一些如:CE OD ASM32 这些工具调试而已比如OD要调试一个程序进程首先做的是2步操作1.调用系统库中打开进程的API函数2.创建新线程来调试程序进程.当如果一个游戏出现无法OD附加或者调试失败的情况,那么可以先检查下这2个方面是否存在问题.第一:检查SSDT表中的函数是否被修改,E语言老师的 SSDTHOOK 深入浅出的帖子也说过,SSDT表只是给API函数的一个指引.如果把这个表中的打开进程 API函数修改HOOK掉,那么就会导致程序无法打开进程只有恢复它才能进行打开进程第二:检查下游戏启动后运行进程里面的线程, 游戏进程中分很多种线程,有些是负责连接网络的等等检查的时候可以自己写一些暂停线程的工具进行检测游戏进程中的各线程用途,只要不动游戏的联网线程和主线程其他线程可以进行暂停或销毁掉,其实过游戏保护不是必须要学习C++的,这点发现好多朋友都被外面的那些人给误导了. 首先下面是我得出来的结论:游戏本身使用最高权限:驱动级进行对相关的函数进行HOOK 与监视(通常是.sys 系统驱动文件)像这样的情况,因为游戏是以驱动级别的形式来进行保护自己的进程, 所以必须自己写个恢复HOOK相关函数的驱动文件加载,以驱动级的方式去恢复游戏驱动级的保护.普通用户级别权限是无法进行对驱动级别的程序操作的,而要自己去写恢复相关HOOK的驱动文件,目前的语言只有C++ 比较合适.所以学习C++.只是为了这个用而学,并不是说学会C++ 你就会过驱动保护,这是2码事情,因为你还要懂如何进行对API函数恢复HOOK的一些操作!对这方面有些研究的都使用过 XueTr.exe 这个软件吧,之所以普遍的游戏保护都可以被它搞定是因为这个工具本身就是驱动级,因为它驱动时候会加载自己的驱动.进行枚举系统运行的进程中内核相关信息,并且以驱动级对它们操作,包括独立团电脑编程助手的SSDT 恢复功能也是,所以如果游戏是采用驱动级的权限去HOOK修改相关函数来达到保护自己进程的话,那么你要解决掉它就必须以驱动级的权限去干掉恢复被HOOK的相关函数.只有平等级别的权限才能互相操作。

原Windows 进程的句柄表2015年03月12日 14:49:32qiaoli的知识备忘录阅读数:1288本文源自《Windows内核原理与实现》第3章Windows 进程和线程3.4.1 Windows 进程的句柄表(1)上一章介绍了Windows 内核中的对象管理器,Windows 执行体实现了一套对象机制来管理各种资源或实体。

每种对象都有一个类型对象,类型对象定义了该类对象的一些特性和方法。

对象管理器也定义了一个全局名字空间,提供了根据名称来解析对象的统一机制(参考ObpLookupObjectName 函数)。

类型对象通过提供自定义的Parse 方法可以扩展此名字空间。

对象管理器中的对象是执行体对象,它们位于系统空间;在进程空间不能通过地址来引用它们。

Windows 使用句柄(handle)来管理进程中的对象引用。

当一个进程利用名称来创建或打开一个对象时,将获得一个句柄,该句柄指向所创建或打开的对象。

以后,该进程无须使用名称来引用该对象,使用此句柄即可访问。

这样做可以显著地提高引用对象的效率。

句柄是一个在软件设计中被广泛使用的概念。

例如,在C 运行库中,文件操作使用句柄来表示,每当应用程序创建或打开一个文件时,只要此创建或打开操作成功,则C 运行库返回一个句柄。

以后应用程序对文件的读写操作都使用此句柄来标识该文件。

而且,如果两个应用程序以共享方式打开了同一个文件,那么,它们将分别得到各自的句柄,且都可以通过句柄操作该文件。

尽管两个应用程序得到的句柄的值并不相同,但是这两个句柄所指的文件却是同一个。

因此,句柄只是一个对象引用,同一个对象在不同的环境下可能有不同的引用(句柄)值。

在Windows 中,句柄是进程范围内的对象引用,换句话说,句柄仅在一个进程范围内才有效。

一个进程中的句柄传递给另一个进程后,句柄值将不再有效。

实际上,Windows支持的句柄是一个索引,指向该句柄所在进程的句柄表(handle table)中的一个表项。

作者简介谭文:从2002年到2008年,从事信息安全类软件的Windows内核驱动的开发工作。

从2008年开始参与一个主要涉及不同架构之间二进制指令的实时翻译技术的项目的开发。

业余时间在驱动开发音()以楚狂人为笔名发表了许多技术文章。

编辑推荐我作为驱动开发的老兵,深感资料缺乏的艰辛,很多信息无法在文档中找到,此时自力更生的能力更加重要。

当我们手中拿着神兵利器——WinDbg时,一切都在掌握之中。

这本书将要告诉您的不是全面的汇编知识或未公开的Windows秘密,而是怎么从这些貌似天书的汇编代码中,一探Windows底层的核心实现。

在开发中出现的问题,能不能从Windows自身找到答案?如果您正在这样思考,无疑本书是为您度身订做的。

本书授人以渔,也授人以鱼;短小精悍,读之如一缕清风,读罢则有醍醐灌顶之感。

——驱动开发网站长 马勇(znsoft)本书简介本书从基本的Windows程序与汇编指令出发,深入浅出地讲解了Windows内核的编程、调试、阅读,以及自行探索的方法。

读者在使用C/C++开发Windows程序的基础上,将熟练掌握汇编和C语言的应用,深入了解Windows底层,并掌握阅读Windows内核的基本方法,以及Windows内核的基本编程方法。

本书适合使用C/C++在Windows上编程的读者,尤其适合希望加深自己技术功底的Windows应用程序员、计算机专业的有志于软件开发的大中院校学生;专业的Windows内核程序员,亦可从本书得到超越一般内核程序开发的启发。

目录入手篇 熟悉汇编 第1章 汇编指令与C语言 1.1 上机建立第一个工程 1.1.1 用Visual Studio创建工程 1.1.2 用Visual Studio查看汇编代码 1.2 简要复习常用的汇编指令 1.2.1 堆栈相关指令 1.2.2 数据传送指令 1.2.3 跳转与比较指令 1.3 C函数的参数传递过程 第2章 C语言的流程和处理 2.1 C语言的循环反汇编 2.1.1 for循环 2.1.2 do循环 2.1.3 while循环 2.2 C语言判断与分支的反汇编 2.2.1 if-else判断分支 2.2.2 switch-case判断分支 2.3 C语言的数组与结构 2.4 C语言的共用体和枚举类型 第3章 练习反汇编C语言程序 3.1 算法的反汇编 3.1.1 算法反汇编代码分析 3.1.2 算法反汇编阅读技巧 3.2 发行版的反汇编 3.3 汇编反C语言练习基础篇 内核编程 第4章 内核字符串与内存 4.1 字符串的处理 4.1.1 使用字符串结构 4.1.2 字符串的初始化 4.1.3 字符串的拷贝 4.1.4 字符串的连接 4.1.5 字符串的打印 4.2 内存与链表 4.2.1 内存的分配与释放 4.2.2 使用LIST_ENTRY 4.2.3 使用长长整型数据 4.2.4 使用自选锁 第5章 文件与注册表操作 5.1 文件操作 5.1.1 使用OBJECT_ATTRIBUTES 5.1.2 打开和关闭文件 5.1.3 文件读/写操作 5.2 注册表操作 5.2.1 注册表键的打开 5.2.2 注册表值的读 5.2.3 注册表值的写 第6章 时间与线程 6.1 时间与定时器 6.1.1 获得当前滴答数 6.1.2 获得当前系统时间 6.1.3 使用定时器 6.2 线程与事件 6.2.1 使用系统线程 6.2.2 在线程中睡眠 6.2.3 使用同步事件 第7章 驱动、设备与请求 7.1 驱动与设备 7.1.1 驱动入口与驱动对象 7.1.2 分发函数和卸载函数 7.1.3 设备与符号链接 7.1.4 设备的安全创建 7.1.5 设备与符号链接的用户相关性 7.2 请求处理 7.2.1 IRP与IO_STACK_LOCATION 7.2.2 打开与关闭请求的处理 7.2.3 应用层信息传入 7.2.4 驱动层信息传出探索篇 研究内核 第8章 进入Windows内核 8.1 开始Windows内核编程 8.1.1 内核编程的环境准备 8.1.2 用C语言写一个内核程序 8.2 学习用WinDbg进行调试 8.2.1 软件的准备 8.2.2 设置Windows XP调试执行 8.2.3 设置VMWare虚拟机调试 8.2.4 设置被调试机为Vista的情况 8.2.5 设置Windows内核符号表 8.2.6 调试例子diskperf 8.3 认识内核代码函数调用方式 8.4 尝试反写C内核代码 8.5 如何在代码中寻找需要的信息 第9章 用C++编写的内核程序 9.1 用C++开发内核程序 9.1.1 建立一个C++的内核工程 9.1.2 使用C接口标准声明 9.1.3 使用类静态成员函数 9.1.4 实现new操作符 9.2 开始阅读一个反汇编的类 9.2.1 new操作符的实现 9.2.2 构造函数的实现 9.3 了解更多的C++特性 第10章 继续探索Windows内核 10.1 探索Windows已有内核调用 10.2 自己实现XP的新调用 10.2.1 对照调试结果和数据结构 10.2.2 写出C语言的对应代码 10.3 没有符号表的情况 10.4 64位操作系统下的情况 10.4.1 分析64位操作系统的调用 10.4.2 深入了解64位内核调用参数传递深入篇 修改内核 第11章 机器码与反汇编引擎 11.1 了解Intel的机器码 11.1.1 可执行指令与数据 11.1.2 单条指令的组成 11.1.3 MOD-REG-R/M的组成 11.1.4 其他的组成部分 11.2 反汇编引擎XDE32基本数据结构 11.3 反汇编引擎XDE32具体实现 第12章 CPU权限级与分页机制 12.1 Ring0和Ring3权限级 12.2 保护模式下的分页内存保护 12.3 分页内存不可执行保护 12.3.1 不可执行保护原理 12.3.2 不可执行保护的漏洞 12.4 权限级别的切换 12.4.1 调用门及其漏洞 12.4.2 sysenter和sysexit指令 第13章 开发Windows内核Hook 13.1 XP下Hook系统调用IoCallDriver 13.2 Vista下IofCallDriver的跟踪 13.3 Vista下inline hook 13.3.1 写入跳转指令并拷贝代码 13.3.2 实现中继函数实战篇 实际开发 第14章 反病毒、木马实例开发 14.1 反病毒、木马的设想 14.2 开发内核驱动 14.2.1 在内核中检查可执行文件 14.2.2 在内核中生成设备接口 14.2.3 在内核中等待监控进程的响应 14.3 开发监控进程 14.4 本软件进一步展望 第15章 Rootkit与HIPS 15.1 Rootkit为何很重要 15.2 Rootkit如何逃过检测 15.3 HIPS如何检测Rootkit 第16章 手写指令保护代码 16.1 混淆字符串 16.2 隐藏内核函数 16.3 混淆流程与数据操作 16.3.1 混淆函数出口 16.3.2 插入有意义的花指令 第17章 用VMProtect保护代码 17.1 安装VMProtect 17.2 使用VMProtect 17.3 查看VMProtect效果参考文献插图摘要书摘插图 第10章 继续探索Windows内核 10.1 探索Windows已有内核调用 基础知识下面用本书前面介绍的知识来做一些有用的事情。

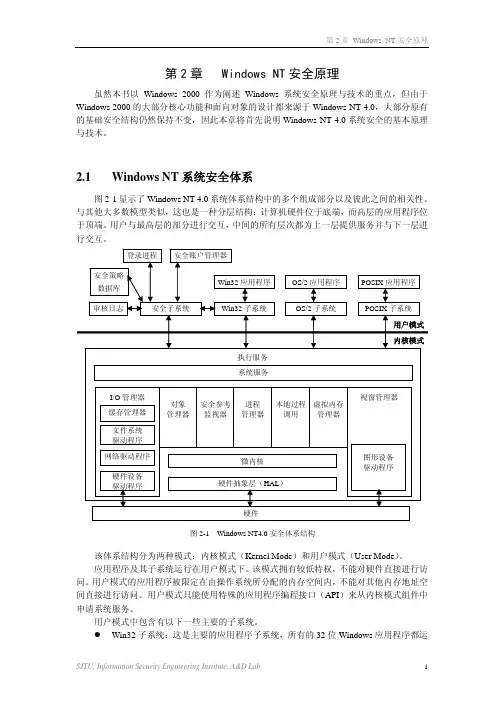

第2章 Windows NT安全原理虽然本书以Windows 2000作为阐述Windows系统安全原理与技术的重点,但由于Windows 2000的大部分核心功能和面向对象的设计都来源于Windows NT 4.0,大部分原有的基础安全结构仍然保持不变,因此本章将首先说明Windows NT 4.0系统安全的基本原理与技术。

2.1 Windows NT系统安全体系图2-1显示了Windows NT 4.0系统体系结构中的多个组成部分以及彼此之间的相关性。

与其他大多数模型类似,这也是一种分层结构:计算机硬件位于底端,而高层的应用程序位于顶端。

用户与最高层的部分进行交互,中间的所有层次都为上一层提供服务并与下一层进行交互。

图2-1 Windows NT4.0安全体系结构该体系结构分为两种模式:内核模式(Kernel Mode)和用户模式(User Mode)。

应用程序及其子系统运行在用户模式下。

该模式拥有较低特权,不能对硬件直接进行访问。

用户模式的应用程序被限定在由操作系统所分配的内存空间内,不能对其他内存地址空间直接进行访问。

用户模式只能使用特殊的应用程序编程接口(API)来从内核模式组件中申请系统服务。

用户模式中包含有以下一些主要的子系统。

z Win32子系统:这是主要的应用程序子系统,所有的32位Windows应用程序都运行在这个子系统之下。

z本地安全子系统:用来支持Windows的登录过程,包括对登录的身份验证和审核工作。

安全子系统需要和Win32子系统进行通信。

z OS/2子系统:被设计用来运行和OS/2 1.x相兼容的应用程序。

z POSIX子系统:被设计用来运行和POSIX 1.x相兼容的应用程序。

而内核模式中的代码则具有极高的特权,可以直接对硬件进行操作以及直接访问所有的内存空间,并不像运行在用户模式下的程序那样被限定在自身特定的地址空间内。

组成内核模式的整套服务被称为“执行服务”(有时也被称为Windows NT Executive)。

数据执行保护技术(Data Execution Prevention,以下简称DEP)是WinXP SP2 和2003 sp1 新增的一项功能。

DEP 简单地说可以看作操作系统底层的安全防护机制,本身不具备对病毒检测的功能。

但如果有利用漏洞溢出包括本地溢出的病毒发作时,DEP 可以进行防护作用。

在WinXP SP2 和2003 sp1 的系统上,在控制面板里打开“系统”属性,在【高级】选项卡下的“性能:视觉效果、处理器计划、内存使用和虚拟内存”里面点击【设置】,接着在“性能选项”中选择【数据执行保护】选项卡,即可设置DEP 功能。

DEP 技术也需要硬件设备的支持,如果要完整地支持DEP 必须拥有支持DEP 技术的CPU,目前只有Intel 的“安腾”系列、Pentium 4 J 支持,以及AM D 的Athlon 64 系列、Opteron 支持。

硬件不支持DEP 的计算机使用WinXP SP2 或2003 sp1 只能用软件方式模拟DEP 的部分功能。

数据执行保护(DEP)是MicrosoftWindowsX PS ervicePack2(SP2)支持的一种处理器功能,它禁止在标记为数据存储的内存区域中执行代码。

此功能也称作“不执行”和“执行保护”。

当尝试运行标记的数据页中的代码时,就会立即发生异常并禁止执行代码。

这可以防止攻击者使用代码致使数据缓冲区溢出,然后执行该代码。

数据执行保护(DEP)有助于防止病毒和其他安全威胁造成破坏,它们的攻击方法是从只有Windows和其他程序可以使用的内存位置执行恶意代码。

此类威胁使用以下方法造成破坏:它接管某个程序正在使用的一个或多个内存位置,然后进行传播并破坏其他程序、文件甚至您的电子邮件联系方式。

与防火墙或防病毒程序不同,DEP不能阻止在您的计算机上安装有害程序。

但是,它会监视您的程序,以确定它们是否安全地使用系统内存。

为此,DEP软件会单独或与兼容的微处理器一起将某些内存位置标记为“不可执行”。

一个修改NT内核的真实RootKit-电脑资料------------------[ Phrack 杂志 --- 卷标9 │ 期刊 55 ]------------------[ 一个修改NT内核的真实RootKit ]------------------[ 作者:Greg Hoglund < *****************>]------------------[ 翻译:TOo2y<*******************>]译者注:首先要感谢sinister和alert7,没有他们的指点和帮助我也不会这么快接触到Windows的底层内核,在此一并表示感谢,。

如果您对Linux的RootKit很感兴趣,可以访问大鹰的主页,那有很多精彩的资料。

由于时间仓促及能力有限,翻译得不妥之处,还望斧正。

绪论----首先,像Back oifice和NetBus都不属于Rootkit。

它们是具有和PC-AnywhreSMS或其他的商用程序相同功能的业余版本。

如果你想远程控制一台工作站,可以向微软购买一套功能强大的SMS系统。

一个远程桌面/管理应用程序不是Rootkit。

什么是Rootkit?Rootkit是修改已经存在于系统内的可执行路径并具有特洛伊功能的程序集。

这些进程侵犯信任处理基础TCB)的完整性。

换句话说,Rootkit就是那些插入后门到已经存在的程序,修改或损坏已经存在的安全的系统。

- Rootkit可能会破坏一个用户在登录时的审核;- Rootkit允许任何人登录进系统,如果他们使用一个后门密码;- Rootkit可能会修改内核,它会允许任何人执行具有特别文件名的特权代码。

所有的可能性无法想像,没有边际,但是有一点可以肯定的就是“RootKit”将自己与已经存在的系统结构联系起来,因此它往往是在暗地里运行的。

而PC Anywhre那样的远程管理应用程序就仅仅是一个严密的应用程序。

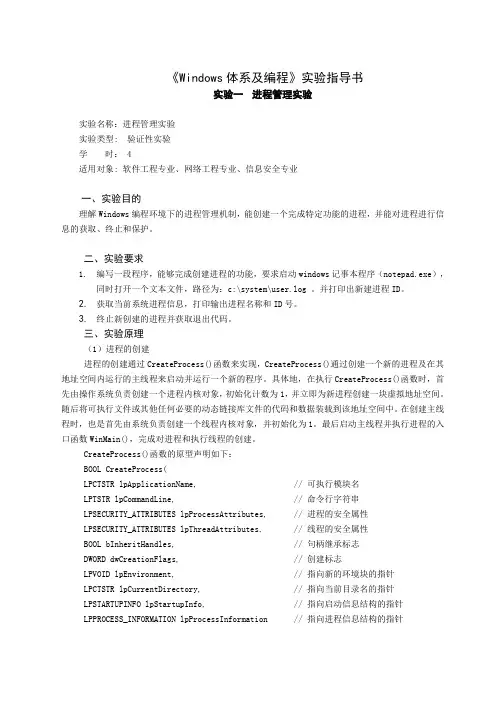

《Windows体系及编程》实验指导书实验一进程管理实验实验名称:进程管理实验实验类型: 验证性实验学时: 4适用对象: 软件工程专业、网络工程专业、信息安全专业一、实验目的理解Windows编程环境下的进程管理机制,能创建一个完成特定功能的进程,并能对进程进行信息的获取、终止和保护。

二、实验要求1.编写一段程序,能够完成创建进程的功能,要求启动windows记事本程序(notepad.exe),同时打开一个文本文件,路径为:c:\system\user.log 。

并打印出新建进程ID。

2.获取当前系统进程信息,打印输出进程名称和ID号。

3.终止新创建的进程并获取退出代码。

三、实验原理(1)进程的创建进程的创建通过CreateProcess()函数来实现,CreateProcess()通过创建一个新的进程及在其地址空间内运行的主线程来启动并运行一个新的程序。

具体地,在执行CreateProcess()函数时,首先由操作系统负责创建一个进程内核对象,初始化计数为1,并立即为新进程创建一块虚拟地址空间。

随后将可执行文件或其他任何必要的动态链接库文件的代码和数据装载到该地址空间中。

在创建主线程时,也是首先由系统负责创建一个线程内核对象,并初始化为1。

最后启动主线程并执行进程的入口函数WinMain(),完成对进程和执行线程的创建。

CreateProcess()函数的原型声明如下:BOOL CreateProcess(LPCTSTR lpApplicationName, // 可执行模块名LPTSTR lpCommandLine, // 命令行字符串LPSECURITY_ATTRIBUTES lpProcessAttributes, // 进程的安全属性LPSECURITY_ATTRIBUTES lpThreadAttributes, // 线程的安全属性BOOL bInheritHandles, // 句柄继承标志DWORD dwCreationFlags, // 创建标志LPVOID lpEnvironment, // 指向新的环境块的指针LPCTSTR lpCurrentDirectory, // 指向当前目录名的指针LPSTARTUPINFO lpStartupInfo, // 指向启动信息结构的指针LPPROCESS_INFORMATION lpProcessInformation // 指向进程信息结构的指针);(2)进程的获取进程的定义是为执行程序指令的线程而保留的一系列资源的集合。

【Windows内核情景分析开源代码ReactOS】Win95以前系统基于Dos,只是在外⾯加了⼀层图形界⾯,不是基于事件响应的,线程也只是分时轮询。

WinNT(new Technology)有了质的改变,才成为现代OS。

现代OS有Linux和WinNT,⼀⼤特征是内核运⾏区和⽤户运⾏区,⽤户运⾏区之间彼此独⽴——线性内存运⾏空间和CPU运⾏状态⽀持独⽴。

满⾜这⼀条才可以真正称为多任务OS,在这基础上才有现代OS特有的进程、IO访问等等功能。

PS:这⼀特征要求CPU硬件也⽀持状态保护,有状态寄存器存储CPU环境,硬件设定⽤户进程永远⽆法直接访问⾼位地址(内核区)。

对应于现代OS,⽀持这点的386系列CPU也是质变的⼀代。

OS结构Windows内核⽐Linux要⼤,是因为它把图形界⾯和视窗机制等功能也包含在内核中了,它把类似于Linux1.0的内核称为“核⼼层”,外围包了⼏层,直到提供给⽤户进程的接⼝层。

⼴义上说,Windows的System32 DLL都算操作系统的⼀部分,这部分供⽤户使⽤,总是运⾏在⽤户区。

这是Windows OS提供给⽤户的真正OS接⼝——Win32API。

当然,它也提供了Linux标准的C Runtime Class软件接⼝界⾯。

但在此之下的实现都对⽤户透明。

OS管理层,是各个管理⼦系统,纵向的,具体的操作可能直接到HAL层和硬件打交道。

核⼼层,⽐较接近于硬件层,类似于Linux1.0的功能,初始化加载核⼼,设备驱动底层中断,异常处理等功能。

核⼼层常驻内存,参与CPU时间⽚轮询,但不允许其它线程抢占,只有执⾏完⼀个CPU时间正常退出。

(早期OS不⽀持多任务,⼀个程序执⾏就会从头执⾏到尾,需要程序员分配PeekMessage;NT系列OS⽀持多⽤户空间,CPU抢占⽅式控制⽤户任务轮流执⾏。

)系统调⽤进程 ——> 调⽤OS API;OS进程管理 ——> 调配进程。

仅从⽤户进程⾓度,OS就像是⼀个被动响应的运⾏时库。

基于Windows内核态个人防火墙的设计与实现作者:何映覃以威李丹来源:《现代电子技术》2012年第06期摘要:为了提高防火墙对非法数据包的拦截能力,增强Windows主机上网的安全性,设计并实现了一个基于Windows内核态的个人防火墙。

它由应用程序和驱动程序2部分组成,其中应用程序负责对数据包进行实时监控以及安全规则实现,并向用户报告防火墙的运行状态或安全事件;基于NDIS中间层驱动程序对数据包进行拦截,采用设备输入和输出控制(IOCTL)方法实现内核态进程与用户态进程间的通信。

测试结果表明,该防火墙能在Windows平台下稳定运行,能够有效拦截非法数据包。

关键词:防火墙; NDIS;中间层驱动; Passthru;进程间通信中图分类号:文献标识码:A文章编号:Design and implementation of personal firewall based on Windows kernel modeHE(College of Physical Science and Technoloy, Guangxi Normal University, Guilin 541004, China)Abstract:In order to improve the firewall′s ability to intercept illegal packets and enhace the security of the host running a Windows OS, a personal firewall was designed and implemented based on Windows kenel mode. It consists of two main parts: application programs which runs in user mode, and driver programs which runs in kernel mode. The received packets are monitoredthe security rules are implemented with the former, and the packets are intercepted with the latterefined IOCTL. The test results show that this firewall can run stably on Windows platform and can effectively intercept all the illegal packets.Keywords:收稿日期:引言防火墙在网络安全防护中具有重要作用,从应用的角度来看,防火墙可以分为企业级防火墙和个人防火墙[1]。

自主可控安全服务器探析_终端和服务器_基础信息化 1、服务器安全面临的挑战 服务器是信息系统中重要组成部分,服务器安全是整个信息系统安全的基石。随着信息技术的不断发展,服务器在信息系统中所承载的任务越来越多。权威数据显示,整个信息系统中大约有80%的数据是由服务器来处理的,并且随着服务器功能和性能的不断发展,信息系统对服务器的依赖程度将越来越大。突然的停机、意外的网络中断、黑客攻击、重要数据被窃取等安全事件一旦发生,对整个信息系统的安全会造成非常大的影响,从而造成非常严重的损失。

1.1关键设备依赖进口导致“后门” 在服务器中广泛使用的操作系统大多都是国外的产品,如Windows、UNIX等操作系统,这些产品中也存在安全漏洞,从某种程度上等千把自己的秘密置于别人的眼皮底下。

1.2设计漏洞导致病毒泛滥 主机自身设计的安全缺陷,软件设计的安全缺陷以及网络固有的安全缺陷导致诸多的安全漏洞,使得病毒可以利用这些安全漏洞进行攻击。

1.3认证和审计蹄杨暇写导致恶意行为 对已发生的安全问题难以追踪责任人;身份认证机制和访问控制策略的薄弱导致恶意的访问和攻击;安全可信区域边界模糊导致的恶意行为等。

1.4访问控制和保密技术不强导致泄密 将涉密信息经WWW、BBS或Newsgroup等途径泄露出去,存有涉密信息的介质丢失或被盗而泄密等。

1.5管理缺失导致技术措施失效 严格管理是政府机构、企业和用户免受攻击的重要措施。但由于很多用户在对资源管理方面能力的欠缺,使得内部用户的误操作、资源滥用和恶意行为频发,成为信息系统面临的主要安全问题。现在国内主流信息安全产品,如防病毒、防火墙、 IDS/IPS等虽然解决了部分服务器安全问题,但更多的是从网络层进行安全防护,而缺乏对服务器安全的整体考虑。

2、自主可控安全服务器解决方案 服务器安全涉及到方方面面,从服务器的组成看就包括硬件安全系统安全网络安全、数据安全、运行安全等方面。采用专用网络安全芯片、系统内核加固、硬件容错等先进技术,在不影响服务器处理性能的基础上,实现服务器系统多层次、全方位的有效保扒从根本上提升服务器的安全等级和抗攻击能力。

经验与交流 计算机与信息技术 ·73·Windows Rootkit隐藏技术研究杨平 罗红 乔向东(空军工程大学 电讯工程学院,陕西 西安,710077)摘 要Rootkit是黑客为了隐藏其入侵痕迹、保留入侵权限而采用的一种技术。

由于具有隐藏性好、难以检测的特点,Rootkit在Windows操作系统中的应用越来越广泛,并逐渐与病毒、木马、间谍软件等应用软件相结合,给网络信息安全带了严重危害。

深入研究Windows操作系统中Rootkit的工作原理,对于防范其对网络安全造成的破坏有着重要的意义。

关键词 Rootkit;隐藏;挂钩1 引言Rootkit原本是UNIX系统上非法入侵者为了隐藏其活动痕迹而使用的一组工具。

随着Windows操作系统的广泛应用,Rootkit在该系列操作系统中应用也越来越广泛,危害也越来越大。

和其它的恶意软件不同,Rootkit的主要功能和目的是隐藏,即隐藏其在系统中的各种表现,如进程、文件、注册表项和键值、端口以及服务等。

正因为其在隐藏技术上的突出表现,Rootkit与木马等恶意软件有逐渐结合的趋势,随着影响范围不断扩大,对网络信息安全可能带来的危害也逐步增强。

2 Rootkit的分类操作系统是由内核(Kernel)和外壳(Shell)两部分组成的。

内核负责一切实际的工作,包括CPU任务调度、内存分配管理、设备管理、文件操作等;外壳是基于内核提供的交互功能而存在的界面,它负责指令传递和解释。

根据内核和外壳处理任务的不同,系统为它们设定了不同的工作环境,称为运行级别(Ring)。

虽然Intel和AMD的CPU都支持4种特权模式,但在实际应用中,Windows只实现了两个运行模式,即用户模式(Ring3)和内核模式(Ring0)。

同样,Windows Rootkit也分为两类,分别对应处理器的用户模式和内核模式。

用户模式Rootkit可以作为一个单独的程序运行,也可以改动某个现有程序、运行在一个已经存在的程序里。