信安MOS列表

- 格式:et

- 大小:19.00 KB

- 文档页数:2

许可证号有效期至 单位名称产品名称产品型号类型XKC3587320120402深圳市浩邦信息技术有限公司浩邦物理隔离卡V3.0物理断开部件(物理隔离卡-基本级)LANenforcer 2024访问控制(网络-基本级)XKC3587420120402深圳市卓优数据科技有限公司is Networks Inc.美国耐威网络生产的 Nevis内网安全产品XKC3587520120402上海雍立信息科技有限公司雍立ASM应用安全审计系统V2.8数据库安全审计(基本级)XKC3587620120402北京永嘉誉科技发展有限责任公司金网内网安全监控管理系统GodNet NSMMS V1.0远程主机监测XKC3587720120402北京永嘉誉科技发展有限责任公司金网入侵检测系统GodNet IDS V1.0NIDS(一级)XKC3587820120402北京永嘉誉科技发展有限责任公司金网安全集中管理系统GodNet MS V1.0安全管理平台XKC3587920120402北京数盾信息科技有限公司网络文件保护系统V1.0访问控制(网络-基本级)XKC3588020120409北京傲盾软件有限责任公司傲盾抗拒绝服务系统V7.0其他(企业标准)XKC3588120120409山东中创软件商用中间件股份有限公司InfordGuard数据库审计系统V3.0数据库安全审计(基本级)XKC3588220120409北京启明星辰信息安全技术有限公司天阗威胁检测与智能分析系统V7.0/(百兆)网络入侵检测系统(三级)XKC3588320120409北京启明星辰信息安全技术有限公司天阗威胁检测与智能分析系统V7.0/(千兆)网络入侵检测系统(三级)XKC3588420120409深圳市网安计算机安全检测技术有限公司Consec安点安全登录产品Consec V1.0其他(企业标准)XKC3588520120409北京博睿勤技术发展有限公司酷卫士电子文档安全管理系统V3.0访问控制(网络-基本级)XKC3588620120409西安交大捷普网络科技有限公司捷普上网行为管理系统V2.0网络通讯安全审计(国标基本级)XKC3588720120409深圳市联软科技有限公司联软IT安全运维管理软件V3.5网络通讯安全审计(行标-基本级)XKC3588820120409北京中安鼎泰数据技术有限公司中安鼎泰数据库审计系统ZADT-DBA-2U V1.0数据库安全审计(基本级)XKC3579320120115森田(大连)贸易有限公司捷骅应用程序性能监控系统Version 4.0其它(企业标准)XKC3588920120416北京天融信科技有限公司网络卫士安全隔离与信息交换系统TopRules网闸(三级)XKC3589020120416上海金电网安科技有限公司安全隔离与信息交换系统ferryWay V2.0网闸(三级)XKC3589120120416飞塔信息科技(北京)有限公司代理Fortinet.Inc生产的FortiDB FortiDB-400B数据库安全审计(基本级)XKC3589220120416中铁信弘远(北京)信息软件开发有限公司中铁信睿安认证与权限管理系统V1.2安全管理平台XKC3589320120416中铁信弘远(北京)信息软件开发有限公司中铁信睿安前置安全系统V1.4访问控制(网络-增强级)XKC3589420120416中铁信弘远(北京)信息软件开发有限公司中铁信睿安加固系统V1.2操作系统安全部件(三级)XKC3589520120416天津市国瑞数码安全系统有限公司Digital Trust 网间资源访问控制安全网关V2.0访问控制(网络-基本级)XKC3589620120416中科方德软件有限公司方德互联网审计系统V4.0网络通讯安全审计(基本级)EDGE Gateway V6访问控制(网络-增强级)XKC3589720120416上海怡德数码技术有限公司理(F5 Networks)飓风网络香港有限公司生产的FirePXKC3589820120416上海怡德数码技术有限公司理(F5 Networks)飓风网络香港有限公司生产的BIG SSL V10WEB过滤防护XKC3589920120416赛门铁克软件(北京)有限公司Symantec Brightmail Gateway9.0反垃圾邮件(基本级)XKC3590020120416深圳市永达电子股份有限公司永达计算安全盒(SEC-BOX)V1.0其他(企业标准)XKC3590120120423国雅时代信息技术(北京)有限公司WEBRAY网站安全防护系统V4.0网站恢复(基本级)XKC3590220120423上海派博软件有限公司互联网公共上网服务场所信息安全管理系统V3.3.0.0互联网公共上网服务场所信息安全管理系统XKC3590320120423北京艾若比科技有限公司ERB主机加固系统 4.0访问控制(网络-基本级)XKC3590420120423北京雍华和讯信息技术有限公司固盾计算机信息安全控制系统KEY/V5.008访问控制(单机-基本级)XKC3590520120423上海全湾信息科技有限公司TrustView信息外泄防护软件V3.5访问控制(网络-基本级)XKC3590620120423四川格瑞特科技有限公司东方舟灾难备份与恢复系统 1.0其它(企业标准)XKC3590720120423北京万里红科技股份有限公司万里红网络安全监控平台V1.1安全管理平台XKC3590820120423北京清扬创新网络科技有限公司"清扬"网络综合管理系统 QY-A V3.17远程主机监测XKC3590920120423上海方正信息安全技术有限公司方正综合网络安全管理系统V3.0远程主机监测XKC3591020120423北京傲盾软件有限责任公司傲盾异常流量检测系统V3.0其它(企业标准)XKC3591120120423北京傲盾软件有限责任公司傲盾非法信息监控系统V1.0其它(企业标准)XKC3591220120423北京傲盾软件有限责任公司傲盾异常流量清洗系统V1.0其它(企业标准)XKC3591320120423上海嘉格网络技术有限公司ck Inc生产的SIMS-SuperClick Internet Access Co V2.0访问控制(网络-增强级)XKC3591420120430贵州进化科技有限责任公司E3执法台帐集中管理系统V3.0其它(企业标准)XKC3591520120430上海北塔软件股份有限公司BTNM北塔网络运维管理系统V3.9远程主机监测XKC3591620120430深圳市思创科达技术有限公司思创CBS备份管理软件V8.0本地数据备份与恢复(基本级)XKC3591720120430中国软件与技术服务股份有限公司中软主机监控与审计系统V8.0远程主机监测XKC3591820120430中讯数网(北京)信息技术有限公司网络可疑流量采集与定位分析系统V3.0网络通讯安全审计(行标-基本级)XKC3591920120430成都科来软件有限公司科来网络分析系统7.2.1版本其它(企业标准)XKC3592020120430北京安恒科技有限公司AHQZ网络应用数据分析仪V1.0网络通讯安全审计(行标-基本级)XKC3592120120430山东中孚信息产业股份有限公司北京中孚泰和科技发展股份有限公司中孚恶意程序辅助检测系统V2.0其它(企业标准)XKA1058220120402迈克菲(上海)软件有限公司代理McAfee Inc.生产的McAfee Web Gateway 6.x(合格)防病毒XKA1058320120402微软(中国)有限公司P Gateways with Antigen Spam Manager 9.0 with9.2.1097(合格)防病毒XKA1058420120402微软(中国)有限公司Exchange with Antigen Spam Manager 9.0 with Se9.2.1097(合格)防病毒XKA1058520120402微软(中国)有限公司orefront Security for Exchange Server with Ser10.2.0942.0(合格)防病毒XKA1058620120402北京江民新科技术有限公司江民KV网络版杀毒软件15.00.1000(一级)防病毒XKA1058720120409广州市加安信息技术有限公司代理AVIRA Limited生产的AntiVir Desktop9.0.0.742(合格)防病毒XKA1058820120402北京瑞星信息技术有限公司瑞星杀毒软件网络版22.00.83.00(一级)防病毒XKA1058920120409微软(中国)有限公司crosoft Forefront Protection 2010 for SharePoi11.1.346.0(合格)防病毒XKA1059020120416赛门铁克软件(北京)有限公司Symantec Scan Engine v.5.2 5.2.5.43(合格)防病毒XKA1059120120430微软(中国)有限公司Microsoft Forefront Client Security 1.5.1973.0(合格)防病毒XKA1059220120430深圳市澳德华科技发展有限公司理BitDefender SRL生产的BitDefender企业安全解决方3.1.8(合格)防病毒XKA1059320120423北京金山软件有限公司金山毒霸网络版6.0 6.0(一级)防病毒XKA1059420120430北京安天电子设备有限公司网络病毒监控系统(简称:VDS) 4.0(合格)防病毒XKA1059520120430赛门铁克软件(北京)有限公司mantec Mail Security for Microsoft Exchange 66.0.9.286(合格)防病毒XKC7027520120402上海众烁信息科技有限公司达芬奇密码动态身份认证系统7.1身份鉴别(网络)XKC7027620100416深圳市奔凯生物识别技术有限公司Bio-Trust 指纹移动硬盘Biocome TM FHD620身份鉴别(单机)XKC7027720100409北京太极信息系统技术有限公司NCI可信移动存储安全管理系统NCI-YCGL V1.0身份鉴别(网络)XKC7027820120430北京创原天地科技有限公司Networld SDKey V1.0身份鉴别(网络)XKC7128720120402同方股份有限公司基于清华同方TST安全技术的计算机超扬A990访问控制(单机-基本级)XKC7128820120402同方股份有限公司基于清华同方TST安全技术的计算机超翔Z8000访问控制(单机-基本级)XKC7128920120402同方股份有限公司基于清华同方TST安全技术的计算机超锐Z型访问控制(单机-基本级)XKC7129020120416深圳市朗赛信息技术有限公司朗赛IPShield 数据安全管理系统V3.0文件加密(网络-基本级)XKC7129120120430深圳市奥联科技有限公司APN GW OLYM2008VPN(二级)XKC7129220120430北京创原天地科技有限公司Networld SVS数字签名服务器V1.0不可否认性鉴别XKC7129320120430北京创原天地科技有限公司Networldkey 安全钥匙V1.0身份鉴别(网络)XKC7129420120430北京创原天地科技有限公司安信保(文件保险柜)V1.0文件加密(单机-基本级)XKC7129520120430北京创原天地科技有限公司Networld CA安全认证系统V1.0CA(一级)/6500/5500/4500/3500/2防火墙(一级)XKC3384420100423北京神州数码有限公司代理SonicWall Inc.生产的Sonic WALL 网络安全设备XKC3384720120416友讯电子设备(上海)有限公司代理友讯科技股份有限公司生产的防火墙DFL-1600小型防火墙XKC3384820120416友讯电子设备(上海)有限公司代理友讯科技股份有限公司生产的防火墙DFL-2500小型防火墙XKC3384920120416友讯电子设备(上海)有限公司代理友讯科技股份有限公司生产的防火墙DFL-210小型防火墙XKC3385020120416友讯电子设备(上海)有限公司代理友讯科技股份有限公司生产的防火墙DFL-800小型防火墙XKC3385120120402飞塔信息科技(北京)有限公司代理Fortinet,Inc生产的FortiGate FortiGate-1240B防火墙(一级)XKC3385220120402飞塔信息科技(北京)有限公司代理Fortinet,Inc生产的FortiGate FortiGate-200B防火墙(一级)XKC3385320120409上海华堂网络有限公司华堂网络安全防御系统-防火墙V4.0防火墙(一级)XKC3385420120430微软(中国)有限公司Microsoft Forefront Threat Management Gateway2010防火墙(一级)XKC3385520120430四川金中讯科技有限责任公司天之门 安全网关FlowGate V5.0(千兆)防火墙(一级)XKC3138920120402北京时代新威信息技术有限公司POWERTIME数据库安全检测与评估系统DBSTE-200/ V1.0数据库扫描XKC3139020120409北京永嘉誉科技发展有限责任公司金网漏洞扫描系统GodNet VSS V1.0网络脆弱性扫描(基本级)。

信息安全产品整理汇总一、防火墙产品1. 产品名称:天融信防火墙主要功能:防御网络攻击、访问控制、入侵防御适用场景:企业内网、数据中心、云计算环境2. 产品名称:华为USG防火墙主要功能:网络层防护、应用层防护、VPN加密适用场景:中小企业、分支机构、远程办公3. 产品名称:深信服防火墙主要功能:防DDoS攻击、上网行为管理、威胁情报适用场景:教育、医疗、政府等行业二、入侵检测与防御系统(IDS/IPS)1. 产品名称:绿盟科技入侵检测系统主要功能:实时监控网络流量、发现并报警异常行为适用场景:大型企业、运营商、金融行业2. 产品名称:启明星辰入侵防御系统主要功能:阻断恶意攻击、保护关键业务系统适用场景:政府、能源、交通等行业3. 产品名称:安恒信息入侵检测与防御系统主要功能:流量分析、威胁检测、防御策略部署适用场景:互联网企业、园区网、数据中心三、加密与证书管理产品1. 产品名称:数字证书认证中心(CFCA)主要功能:数字证书发放、证书管理、加密解密适用场景:电子政务、电子商务、企业内部认证2. 产品名称:沃通SSL证书主要功能:网站加密、身份验证、数据传输安全适用场景:各类网站、移动应用、API接口3. 产品名称:吉大正元加密机主要功能:硬件加密、密钥管理、安全认证适用场景:银行、证券、保险等行业四、安全运维与管理平台1. 产品名称:奇安信安全运维平台主要功能:资产管理、漏洞扫描、日志分析适用场景:企业安全管理部门、运维团队2. 产品名称:腾讯安全管家主要功能:安全防护、病毒查杀、数据保护适用场景:个人用户、家庭网络、企业办公3. 产品名称:360企业安全卫士主要功能:终端防护、网络安全、安全态势感知适用场景:企业级用户、政府机关、教育机构本汇总文档旨在为您提供一个信息安全产品的大致了解,具体产品功能及适用场景可能因版本更新而有所变化,请以实际产品为准。

在选购信息安全产品时,请结合自身需求和预算,选择合适的产品。

伟思信安安全隔离与信息交换系统ViGap V6.5用户手册目录第一章系统概述 (1)1.1.系统简介 (1)1.2.名词解释 (2)第二章运行环境 (2)2.1.硬件运行环境 (2)第三章安装部署 (3)3.1.前置工作 (3)3.1.1.设备清单检查 (3)3.1.2.安装环境要求 (3)3.1.3.温度及湿度要求 (3)3.1.4.环境洁净度要求 (3)3.1.5.静电要求 (4)3.1.6.雷电/电磁要求 (4)3.1.7.安装台面检查 (5)3.1.8.安全注意事项 (5)3.1.9.安装工具准备 (6)3.2.设备上架 (6)3.2.1.安装到水平台面 (6)3.2.2.安装到标准机架 (7)3.3.系统部署检查 (7)第四章业务操作指南 (8)4.1.登录管理 (8)4.1.1.准备工作 (8)4.1.2.管理方式 (8)4.1.3.Web页面管理 (8)第五章运维操作 (9)5.1.常见故障 (9)5.1.1.CPU高 (9)5.1.2.内存高 (9)5.1.3.网络异常 (9)5.1.4.SYLOG日志失效 (10)5.2.运维指南 (10)5.2.1.日常运维 (10)5.2.2.应急处理 (11)5.3.注意事项 (12)第六章功能介绍 (12)6.1.初始化配置 (12)6.2.系统状态 (13)6.2.1.系统状态 (13)6.2.2.统计分析 (14)6.3.设备管理 (15)6.3.1.设备管理 (15)6.3.4.时间设置 (21)6.3.5.系统规则 (22)6.3.6.API管理 (23)6.3.7.授权验证 (24)6.4.网络工具 (25)6.4.1.网络接口 (25)6.4.2.域名解析 (30)6.4.3.诊断工具 (31)6.5.高可用性 (34)6.5.1.多机热备 (34)6.5.2.虚拟IP (35)6.5.3.双击热备状态 (36)6.6.策略配置 (37)6.6.1.对象 (37)6.6.2.隔离映射 (39)6.6.3.访问控制 (41)6.6.4.本地服务 (43)6.6.5.数据交换 (45)6.6.6.业务代理 (54)6.6.7.工业控制 (57)6.6.8.攻击防御 (66)第七章用户管理 (68)7.1.初始化配置 (68)7.2.用户管理 (69)7.3.证书认证 (71)7.4.安全配置 (73)第八章用户使用安全说明 (74)8.1.使用限制 (74)8.2.安全环境 (76)8.3.用户职责 (77)第九章日记审计 (78)9.1.初始化配置 (78)9.2.日志与审计 (79)9.2.1.管理日志 (79)9.2.2.访问日志 (79)9.2.3.文件交换日志 (80)9.2.4.数据库交换日志 (81)9.2.5.应用日志 (82)9.2.6.告警日志 (82)9.2.7.文件同步状态日志 (83)9.2.8.工业代理日志 (83)9.2.9.攻击防护日志 (84)9.2.10.关键字过滤日志 (84)第十章典型案例 (87)10.1.本地文件同步(本地FTP) (87)10.2.远程文件同步(远程FTP为例) (89)10.3.数据库同步(MySQL为例) (91)10.4.隔离映射(FTP映射为例) (97)10.5.视频代理 (99)10.6.Modbus工业代理 (102)第一章系统概述1.1.系统简介伟思信安安全隔离与信息交换系统ViGap V6.5(以下简称ViGap V6.5)是珠海伟思有限公司采用先进GAP技术独立研制生产的新一代网络安全产品。

2019.07 / 117 二О一九年七月2. 通过国家信息安全测评/ 信息安全服务资质(安全工程类一级)测评的单位序号获证单位名称证书编号发证日期有效期备注1湖南睿云信息技术有限公司CNITSEC2019SRV-Ⅰ-8592019-6-182022-6-17注册2中电福富信息科技有限公司CNITSEC2019SRV-Ⅰ-8602019-6-182022-6-17维持3北京谷安天下科技有限公司CNITSEC2019SRV-Ⅰ-8612019-6-182022-6-17维持4深圳市奥怡轩实业有限公司CNITSEC2019SRV-Ⅰ-8622019-6-182022-6-17维持5恒安嘉新(北京)科技股份有限公司CNITSEC2019SRV-Ⅰ-8632019-6-182022-6-17维持6西安秦易信息技术有限公司CNITSEC2019SRV-Ⅰ-8642019-6-182022-6-17维持7深圳市天识科技有限公司CNITSEC2019SRV-Ⅰ-8652019-6-182022-6-17维持8中网威信电子安全服务有限公司CNITSEC2019SRV-Ⅰ-8662019-6-182022-6-17维持3. 通过国家信息安全测评/ 信息安全服务资质(风险评估一级)测评的单位序号获证单位名称证书编号发证日期有效期备注1新疆天衡信息系统咨询管理有限公司CNITSEC2019SRV-RA-Ⅰ-0902019-6-182022-6-17注册4. 通过国家信息安全测评/ 信息安全服务资质(风险评估二级)测评的单位1. 通过国家信息安全测评/ 信息技术产品安全测评的产品序号获证单位名称证书编号发证日期有效期备注1北京安信天行科技有限公司CNITSEC2019SRV-RA-Ⅱ-0502019-6-182020-2-21注册序号获证单位获证产品名称证书编号级别发证日期有效期1杭州迪普科技股份有限公司迪普入侵防御系统(千兆)DptechIPS2000 V1.0CNITSEC2019PRD0895EAL3+2019/4/162022/4/152杭州迪普科技股份有限公司迪普入侵防御系统(万兆)Dptech IPS2000 V1.0CNITSEC2019PRD0896EAL3+2019/4/162022/4/153国民技术股份有限公司智能密码钥匙芯片 N32S032CNITSEC2019PRD0897EAL4+2019/4/242022/4/234北京神州绿盟科技有限公司绿盟WEB应用防护系统(千兆)V6.0CNITSEC2019PRD0898EAL3+2019/4/242022/4/235北京神州绿盟科技有限公司绿盟WEB应用防护系统(万兆)V6.0CNITSEC2019PRD0899EAL3+2019/4/242022/4/236北京神州慧安科技有限公司工控信息安全综合管理系统-工业防火墙V2.0CNITSEC2019PRD0900EAL32019/5/292022/5/28。

七步掌握MOS管选型技巧MOS管是电子制造的基本元件,但面对不同封装、不同特性、不同品牌的MOS管时,该如何抉择?有没有省心、省力的遴选方法?下面我们就来看一下老司机是如何做的。

选择到一款正确的MOS管,可以很好地控制生产制造成本,最为重要的是,为产品匹配了一款最恰当的元器件,这在产品未来的使用过程中,将会充分发挥其“螺丝钉”的作用,确保设备得到最高效、最稳定、最持久的应用效果。

那么面对市面上琳琅满目的MOS管,该如何选择呢?下面,我们就分7个步骤来阐述MOS管的选型要求。

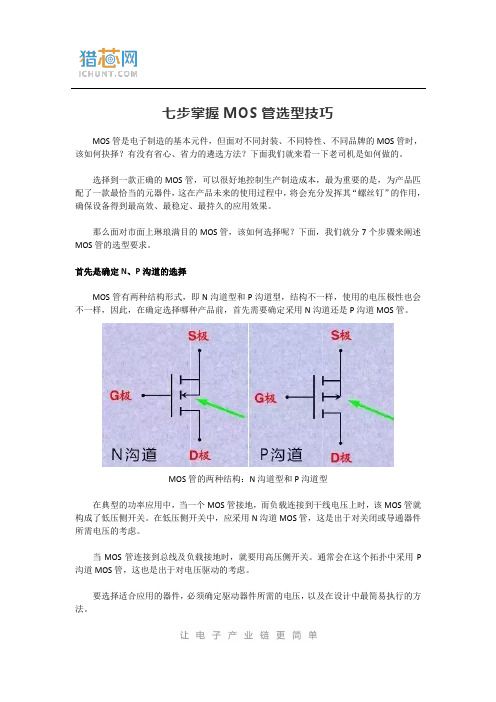

首先是确定N、P沟道的选择MOS管有两种结构形式,即N沟道型和P沟道型,结构不一样,使用的电压极性也会不一样,因此,在确定选择哪种产品前,首先需要确定采用N沟道还是P沟道MOS管。

MOS管的两种结构:N沟道型和P沟道型在典型的功率应用中,当一个MOS管接地,而负载连接到干线电压上时,该MOS管就构成了低压侧开关。

在低压侧开关中,应采用N沟道MOS管,这是出于对关闭或导通器件所需电压的考虑。

当MOS管连接到总线及负载接地时,就要用高压侧开关。

通常会在这个拓扑中采用P 沟道MOS管,这也是出于对电压驱动的考虑。

要选择适合应用的器件,必须确定驱动器件所需的电压,以及在设计中最简易执行的方法。

第二步是确定电压额定电压越大,器件的成本就越高。

从成本角度考虑,还需要确定所需的额定电压,即器件所能承受的最大电压。

根据实践经验,额定电压应当大于干线电压或总线电压,一般会留出1.2~1.5倍的电压余量,这样才能提供足够的保护,使MOS管不会失效。

就选择MOS管而言,必须确定漏极至源极间可能承受的最大电压,即最大VDS。

由于MOS管所能承受的最大电压会随温度变化而变化,设计人员必须在整个工作温度范围内测试电压的变化范围。

额定电压必须有足够的余量覆盖这个变化范围,确保电路不会失效。

此外,设计工程师还需要考虑其他安全因素:如由开关电子设备(常见有电机或变压器)诱发的电压瞬变。

让万物互联更简单、更安全工控安全INDUSTRIAL CONTROLSECURITY让万物互联更简单,更安全目录CONTENTS公司简介安全理念发展历程资质荣誉1538公司篇产品篇用户篇安全管理平台数据库审计系统网络入侵检测系统堡垒机工控网络安全态势感知平台工业防火墙日志审计系统工业安全隔离装置工业应用审计系统工业数采单向光闸工控主机卫士网络准入控制系统050709111315171921232527机甲卫士29能耗在线监测端设备31电力正向隔离装置33工控安全实验室350102030437服务篇安盟信息SECURITYUNION北京安盟信息技术股份有限公司成立于2005年,是国内领先的新一代边界安全、工业互联网安全和商用密码应用整体解决方案供应商,拥有北京、长沙、无锡、成都四大研发基地。

依托专业的研发团队,安盟信息在工业互联网、工业控制、物联网、大数据、信息技术创新应用等多个领域,不断推出适应用户场景的创新产品和解决方案,并广泛应用于公检法、能源、军工、交通、冶金、化工、水务等关键基础设施客户,服务网络覆盖全国主要客户所在省市,累计用户超两万家。

安盟信息以“让万物互联更简单、更安全”为愿景,致力于维护国家网络信息安全,为数字经济发展保驾护航。

01企业文化CORPORATE CULTURE坚持诚信为本服务至上 坚持自主研发不断创新坚持团结友爱共同拼搏 坚持以人为本合作共赢经营理念团结一切可团结的网络安全力量,共同打造一个网络安全产业联盟,以维护中华网络安全为己任,筑御敌之网络长城。

企业使命注:“安盟华御”为安盟信息产品注册商标。

让万物互联更简单,更安全02soc发展历程DEVELOPMENT HISTORY·网闸应用于北京奥运并 提供安保支撑·首发支持OPC 动态安全 模块的工业网闸·开启重点省份的服务站 点建设2008年·完成股份制改造,登陆新三板·完成全国营销体系布局·发布工控安全整体解决方案,全面 进军工控安全市场2017年·安盟信息公司成立,迈 出了长征第一步·首发具有“隔离通道”技 术的网闸产品2005年·发布高性能单向光闸产品·推出边界安全整体解决方案·产品出口中东,走出国门2012年·荣获专精特新小巨人称号·成立成都、无锡研发中心·推出商用密码产品与解决方案·中国电科战略入股,正式成为 网络安全“国家队”2021年资质荣誉APTITUDE HONOR公司资质公司荣誉检法信息化(智慧检法)最佳实践奖2019-2020年度工业互联网安全最佳产品奖中国信息安全能源工控安全最佳解决方案证书 中国网络安全企业100强(网络边界与安全)中国安全隔离网闸产品质量合格消费者放心产品ISO20000服务管理体系ISO27001信息安全管理体系ISO45001职业健康安全管理体系SM信息系统集成乙级信息安全服务资质-信息安全应急处理三级信息安全服务资质-安全工程类一级工业信息安全应急服务支撑单位商用密码产品销售许可证国家高新技术企业中关村高新技术企业ISO14001环境管理体系ISO9001质量管理体系北京市“专精特新”中小企业北京市用户满意企业北京市诚信创建企业智慧司法创新方案证书信创安全优秀解决方案证书智慧法院优秀解决方案证书智慧检务十大解决方案提供商工信部科学技术成果登记证书中国国家信息安全产品认证证书北京市新技术新产品(服务)证书中国信息安全隔离网闸最佳产品奖03安全理念SECURTY CONCEPTIONS指导思想网络安全牵一发动全身,已成为信息时代国家安全的战略基石⸺“没有网络安全就没有国家安全”。

信安系统主要功能模块流程说明该文档的所有章节前提是系统已正常运行,数据库正常,各设备之前连接正常。

设备已配置正确DNS,审计端设备能连通外网。

1、审计流程数据流进来后,优先到网卡,经由网卡驱动加载后,然后由审计进行完成审计工作。

一般情况下抓包口是审计设备的eth0和eth1,具体抓包口1.1.网卡流量确认1)tcpdump:tcpdump –i eth0 可以看到是否有流量进来2)ifconfig, 查看是否有丢包或者“RX packets:11180”收到包的数据是否有变化。

11.2.网卡驱动确认1)审计端的内核包编译过后,一般网卡驱动会有改变,如下图所示:2)目前使用的编译驱动下需确认已将网卡注释掉:审计端vi /etc/modprobe.conf #表示已注释【备注】一般设备能都正常起来情况下,网卡驱动只需进行前面两步骤即可。

若机器无法正常启动,需认真核查下面信息3)安装程序或者升级过程中,驱动加载不上时,确认设备硬件信息,方法如下:A.查看机器的内存信息2如果红圈标明的值明显大于超出100,则可以正常安装或升级。

如果不够,继续往下:B.查看机器原本加载的buf大小是否足够。

a)查看本机的内核版本:uname -rb)进入到对应的文件下面看配置文件:cd /usr/seentech/drivers/2.6.18-274ng.el5PAE/one_cp/conf打开驱动配置文件:cat zrcp.conf3----看这个原始驱动的配置大小,如果是>=100的,那么就直接升级。

----如果是<100的,那么继续一下操作:C.查看机器本身内存信息:free -lm看一下这个数字:如果这个数字加上上面配置文件里面的一起还是<100,或者是刚超出100的,那么就暂停升级,41.3.进程确认1)审计进程说明如下:./NetGet:网页访问审计()./NetPost:网页发帖审计,BBS审计,微博审计(POST)./NetOther:邮件审计,远程登录审计,文件传输审计(SMTP/POP3,TELNET,FTP),图片审计2)进程正常情况下,审计将会读写入库,需确认读写指针正常进入cd /usr/seentech/netguard/tools执行./zero_tools -m1 -b32 -mfnf_post(以POST为例)下图中的rp标号每隔几秒会进行更新,没有进行更新时需要重启该进程。

电信密文与明文对照表一、引言电信密文与明文对照表是一份记录了电信领域中常见的密文与对应的明文的表格。

在通信传输过程中,为了保护信息的安全性,常常会使用加密算法对明文进行处理,生成对应的密文。

本文将通过对比密文与明文的对照,展示电信领域中常见的加密算法和其对应的解密方法,以此加深读者对电信安全的认识。

二、AES加密算法1. 密文:U2FsdGVkX1+q1Q2lY6i+G0mZbFJ23R7k明文:电信密文与明文对照表2. 密文:U2FsdGVkX19bQvXc0Vjy3Q7r5ZJQavW6明文:AES加密算法是一种对称密钥加密算法,被广泛应用于电信领域中的数据保护。

三、RSA加密算法1. 密文:U2FsdGVkX1+1V7lL6hRfGmTfTFUqUOoE明文:RSA加密算法是一种非对称密钥加密算法,具有高度的安全性和可靠性。

2. 密文:U2FsdGVkX1+DgF6sUZbTq0n9V6wZm3Lm明文:RSA加密算法的特点是使用一对公钥和私钥,公钥用于加密,私钥用于解密。

四、DES加密算法1. 密文:U2FsdGVkX1+XWtKvXuH6uO2v2DlAU2gZ明文:DES加密算法是一种对称密钥加密算法,具有较高的加密强度。

2. 密文:U2FsdGVkX1+2zIu2+6K0qTt1K1q4XJm4明文:DES加密算法的密钥长度为56位,被广泛应用于电信领域中的数据保护。

五、总结通过对电信密文与明文对照表的分析,我们了解到了电信领域中常见的加密算法和其对应的解密方法。

AES、RSA和DES是三种常见的加密算法,它们在保护通信数据的安全性方面发挥着重要的作用。

了解这些加密算法的原理和特点,能够帮助我们更好地理解电信领域中的数据保护技术,并加强对通信安全的重视。

在日常生活中,我们经常使用电信服务进行沟通和信息交流。

了解电信领域中的加密算法和数据保护技术,能够帮助我们更好地保护个人隐私和信息安全。

信息安全技术密码模块安全等级对应表附录 A (资料性附录)安全等级对应表 A.1 通用要求安全等级见表A.1表A.1 通用要求安全等级对应表测评单元安全一级安全二级安全三级安全四级 01.01 √ √ √ √ 01.02 √ √√ √ 01.03 √ √ √ √ 01.04 √√ √ √ A.2 密码模块规格安全等级见表A.2 表A.2 密码模块规格安全等级对应表测评单元安全一级安全二级安全三级安全四级 02.01 √ √ √ √ 02.02 √ √ √ √ 02.03 √ √ √ √ 02.04 √ √ √√ 02.05 √ √ √ √ 02.06 √ √√ √ 02.07 √ √ √ √ 02.08 √√ √ √ 02.09 √ √ √ √ 02.10√ √ √ √ 02.11 √ √ √ √ 02.12 √ √ √ √ 02.13 √ √ √√ 02.14 √ √ √ √ 02.15 √ √√ √ 02.16 √ √ √ √ 02.17 √√ √ √ 02.18 √ √ √ √ 02.19√ √ √ √ 02.20 √ √ √ √ 02.21 √ √ √ √ 表A.2 (续)测评单元安全一级安全二级安全三级安全四级 02.22 √ √ √ √ 02.23 √ √ √ √ 02.24 √√ √ √A.3 密码模块接口安全等级见表A.3 表A.3 密码模块接口安全等级对应表测评单元安全一级安全二级安全三级安全四级 03.01 √ √√ √ 03.02 √ √ √ √ 03.03 √√ √ √ √ 03.06 √ √ √ √ 03.07 √ √ √ √ 03.08 √ √ √√ 03.09 √ √ √ √ 03.10 √ √√ √ 03.11 √ √ √ √ 03.12 √√ √ √ 03.13 √ √ √ √ 03.14√ √ √ √ 03.15 √ √ √ √ 03.16√ √ 03.17√ √ 03.18√ √ 03.19√ √ 03.20√ √ 03.21√ √ 03.22√ A.4 角色、服务和鉴别安全等级见表A.4 表A.4 角色、服务和鉴别安全等级对应表测评单元安全一级安全二级安全三级安全四级 04.01 √ √ √ √ 04.02 √ √ √ √ 04.03√ √ √ √ 表 A.4(续)测评单元安全一级安全二级安全三级安全四级 04.04 √ √ √ √ 04.05 √ √ √ √ 04.06 √√ √ √ 04.07 √ √ √ √ 04.08√ √ √ √ 04.09 √ √ √ √ 04.10 √ √ √ √ 04.11 √ √ √√04.12 √ √ √ √ 04.13 √ √ √ √ 04.14 √ √ √ √ 04.15 √ √√ √ 04.16 √ √ √ √ 04.17 √√ √ √ 04.18 √ √ √ √ 04.1904.21 √ √ √ √ 04.22√ 04.23 √ √ √ √ 04.24 √ √ √ √ 04.25 √ √ √ √ 04.26 √√ √ √ 04.27√ 04.28 √ √ √ √ 04.29 √ √ √ √ 04.30 √ √ √ √ 04.31 √√ √ √ 04.32 √ √ √ √ 04.33√ √ √ √ 04.34 √ √ √ √ 04.35 √ √ √ √ 04.36 √ √ √√ 04.37 √ √ √ √ 04.38√ √ √ 04.39√ √ √ 04.40√ √ √ 04.41√ √ 04.42√ √ 表A.4 (续)测评单元安全一级安全二级安全三级安全四级 04.43√ √ 04.44√ √ 04.45 √ √ √ √ 04.46 √ √ √ √ 04.47√ √ √ 04.48√ √ √ 04.49√ √ √ 04.50√ √ √ 04.51√ √ √ 04.52√ √ √ 04.53√ √ √ 04.54√ √ √04.55√04.56√ √ √ 04.57√ √ √ 04.58 √04.59√04.60√ √ 04.61√ A.5 软件/固件安全安全等级见表A.5 表A.5 软件/固件安全安全等级对应表测评单元安全一级安全二级安全三级安全四级 05.01 √√ √ √ 05.02 √ √ √ √ 05.03√ √ √ √ 05.04 √ √ √ √ 05.05 √ √ √ √ 05.06 √ √ √√ 05.07 √ √ √ √ 05.08 √ √√ √ 05.09 √ √ √ √ 05.10 √√ √ √ 05.11 √ √ √ √ 05.12 √ √ √ 05.13√ √ √ 05.14√ √ √ 表A.5 (续)测评单元安全一级安全二级安全三级安全四级 05.15√ √ √ 05.16√ √ √ 05.17√ √ 05.18√ √ 05.19√ √ 05.20√ √ 05.21√ √ A.6 运行环境安全等级见表A.6 表A.6 运行环境安全等级对应表测评单元安全一级安全二级安全三级安全四级 06.01 √ √06.02 √ √06.03 √ √06.04 √06.05 √ √06.06 √ √06.07 √ √06.08 √ √06.09√06.10√06.11√06.12√06.13√06.14√06.15√06.16√06.17√06.18√06.19√06.20√06.21√06.22√06.23√06.24√06.25√06.26√表A.6 (续)测评单元安全一级安全二级安全三级安全四级 06.27√06.28√06.29√06.30√A.7 物理安全安全等级见表A.7 表A.7 物理安全安全等级对应表测评单元安全一级安全二级安全三级安全四级 07.01 √ √ √ √07.02 √ √ √ √ 07.03 √ √ √√ 07.04 √ √ √ √ 07.05 √ √√ √ 07.06 √ √ √ √ 07.07 √√ √ √ 07.08 √ √ √ √ 07.09√ √ √ √ 07.10 √ √ √ √ 07.11 √ √ √ √ 07.12 √ √ √√07.13 √ √ √ √ 07.14 √ √ √ √ 07.15 √ √ √ √ 07.16 √ √√ √ 07.17√ √ √ 07.18√ √ √ 07.19√ √ √ 07.20√ √ √ 07.21√ √ 07.22√ √ 07.23√ √ 07.24√ √ 07.25√ √ 07.26√ √ 07.27√ √ 07.28√ √ 07.29√ 表A.7 (续)测评单元安全一级安全二级安全三级安全四级 07.30√ 07.31√ 07.32√ 07.33√ 07.34√ √ √ 07.35√ √ √ 07.36√ √ 07.37√ √ 07.38√ √ 07.40√ 07.41√ 07.42√ 07.43 √ √ √ √ 07.44 √ √ √ 07.45√ √ √ 07.46√ √ √ 07.47√ √ √ 07.48√ √ √ 07.49√ √ 07.50√ √ 07.51√ √ 07.52√ 07.53√ 07.54√ 07.55√ 07.56√07.57√ 07.58√ 07.59√ 07.60 √ √ √ √ 07.61 √ √ √ 07.62√ √ √ 07.63√ √ √ 07.64√ √ 07.65√ √ 07.66√ 07.67√ 07.68√ 07.69√ 表 A.7(续)测评单元安全一级安全二级安全三级安全四级 07.70√ 07.71√ 07.72√ 07.73√ √ 07.74√ 07.75√ √ 07.76√ √ 07.77√ √ 07.78√ √ 07.79√ 07.80√ 07.81√ 07.82√ 07.83√ 07.84√ 07.85√ 07.86√ A.8 非入侵式安全安全等级见表A.8 表A.8 非入侵式安全安全等级对应表测评单元安全一级安全二级安全三级安全四级 08.01 √ √ √ √ 08.02 √ √ √ √ 08.03 √√ √ √ 08.04 √ √ √ √ 08.05√ √ √ √ 08.06√08.07√08.08√A.9 敏感安全参数管理安全等级见表A.9 表A.9 敏感安全参数管理安全等级对应表测评单元安全一级安全二级安全三级安全四级 09.01 √ √ √ √ 09.02 √ √ √ √ 09.03 √√ √ √ 表 A.9(续)测评单元安全一级安全二级安全三级安全四级 09.04 √ √ √ √ 09.05 √ √ √ √ 09.06 √√ √ √ 09.07 √ √ √ √ 09.08√ √ √ √ 09.09 √ √ √ √ 09.10 √ √ √ √ 09.11 √ √ √√ 09.12 √ √ √ √ 09.13 √ √√ √ 09.14 √ √ √ √ 09.15 √√ √ √ 09.16 √ √ √ √ 09.17√ √ √ √ 09.18 √ √ √ √ 09.19 √ √ √ √ 09.20 √ √ √√ 09.21 √ √09.22√ √ 09.23√ √ 09.24√09.25√09.26√ 09.27 √ √ √ √ 09.28 √ √ √ √ 09.29 √ √ √ √ 09.30√ √ √ 09.31 √ √ √ √ 09.32 √ √ √ √ 09.33√ √ √ 09.34√ √ √ 09.35√ √ √ 09.36√ √ √ 09.37√ 09.38√ 09.39√09.40√A.10 自测试安全等级见表A.10 表A.10 自测试安全等级对应表测评单元安全一级安全二级安全三级安全四级 10.01 √ √ √ √10.02 √ √ √ √ 10.03 √ √ √√ 10.04 √ √ √ √ 10.05 √ √√ √ 10.06 √ √ √ √ 10.07 √√ √ √ 10.08 √ √ √ √ 10.09√ √ √ √ 10.10 √ √ √ √ 10.11√ √ 10.12√ √ 10.13√ √ 10.14 √ √ √ √ 10.15 √ √ √ √ 10.16 √ √ √ √ 10.17√ √ √ √ 10.18 √ √ √ √ 10.19 √ √ √ √ 10.20 √ √ √√ 10.21 √ √ √ √ 10.22 √ √√ √ 10.23 √ √ √ √ 10.24 √√ √ √ 10.25 √ √ √ √ 10.26√ √ √ √ 10.27 √ √ √ √ 10.28 √ √ √ √ 10.29 √ √ √√ 10.30 √ √ √ √ 10.31 √ √√ √ 10.32 √ √ √ √ 10.33 √√ √ √ 10.34 √ √ √ √ 10.35√ √ √ √ 10.36 √ √ √ √ 10.37 √ √ √ √ 表A.10 (续)测评单元安全一级安全二级安全三级安全四级 10.38 √ √ √ √ 10.39 √ √ √ √ 10.40 √√ √ √ 10.41 √ √ √ √ 10.42√ √ √ √ 10.43 √ √ √ √ 10.44 √ √ √ √ 10.45 √ √ √√ 10.46 √ √ √ √ 10.47 √ √√ √ 10.48 √ √ √ √ 10.49 √√ √ √ 10.50 √ √ √ √ 10.51√ √ √ √ 10.52 √ √ √ √ 10.53√ √ 10.54√ √ A.11 生命周期保障安全等级见表A.11 表A.11 生命周期保障安全等级对应表测评单元安全一级安全二级安全三级安全四级 11.01√ √ √ √ 11.02 √ √ √ √ 11.03 √ √ √ √ 11.04 √ √ √√ 11.05 √ √ √ √ 11.06√ √ 11.07 √ √ √ √ 11.08 √ √ √ √ 11.09 √ √ √ √ 11.10√ √ √ √ 11.11 √ √ √ √11.12 √ √ √ √ 11.13 √ √ √√ 11.14 √ √ √ √ 11.15 √ √√ √ 11.16 √ √ √ √ 表A.11 (续)测评单元安全一级安全二级安全三级安全四级 11.17 √ √ √ √ 11.18 √ √ √ √ 11.19 √√ √ √ 11.20 √ √ √ √11.21 √ √ √ √ 11.22√ √ √ 11.23√ √ √ 11.24√ √ √ 11.25√ √ √ 11.26√ √ √ 11.27√ 11.28√ 11.29 √ √ √ √ 11.30 √ √ √ √ 11.31√ √ 11.32 √ √ √ √ 11.33√ √ √ 11.34√ √ √ 11.35√ 11.36 √ √ √ √ 11.37√ √ 11.38 √ √ √ √ 11.39 √ √ √ √ A.12 对其他攻击的缓解安全等级见表A.12 表A.12 对其他攻击的缓解安全等级对应表测评单元安全一级安全二级安全三级安全四级 12.01 √ √ √ √ 12.02 √ √ √ √ 12.03√ 12.04√_________________________________。

为满足信息安全市场对安全和密码产品的不同功能和性能需求,信安公司已经开发和计划开发推广的以ECC技术为核心的安全芯片和IP核,包括以下几个系列:S型(Super,超级型芯片) Fp上192位ECC签名达10000次/秒,市场定位于国家级别的大型的PKI/CA系统、大型的密码服务器,计划于2008年末推出;E型(Enhanced,增强型芯片) Fp上192位ECC签名达2000次/秒,市场定位于地方级别或大型企业级别的中型PKI/CA系统、中型的密码服务器,已经于2008年5月开发完毕,通过测试验收;B型(Basic,基本型芯片) Fp上192位ECC签名达500次/秒,市场定位于一般企业级别小型PKI/CA系统、一般的安全工作平台和终端,已经于2007年6月开发完毕,通过测试验收,已投入量产;L型(Little,小型IP核) Fp上192位ECC签名达50次/秒,要求面积小,市场定位于U-Key芯片,计划于2008年末推出;M型(Mini,微型IP核) Fp上192位ECC签名达10次/秒,要求面积最小、功耗最低,市场定位于智能卡芯片,计划于2008年末推出。

目前信安公司已经有四款公钥密码IP核(RSA IP、ECC IP、RSA/ECC IP-I和RSA/ECC IP-II)研发完毕,并且通过了各项功能和性能测试。

RSA IP是一款通用的RSA算法协处理器,支持512/768/1024/1536/2048等多种位长的RSA算法,实现了大整数的取模、模乘(包括模平方)等运算功能。

ECC IP是一款通用的Fp域上ECC算法协处理器,支持160/192/224/256等多种位长的ECC算法,实现了大整数模乘、模加和模减等运算功能。

RSA/ECC IP-I和RSA/ECC IP-II 是支持RSA和Fp域上ECC算法的协处理器:支持RSA的功能有512/768/1024/1536/2048位的模乘;支持ECC的功能有160/192/224/256位的模乘、模加和模减。

信息安全技术软件物料清单数据格式1. 引言信息安全技术软件物料清单(Software Bill of Materials,简称SBOM)是一种描述软件组成和依赖关系的清单,它包含了软件中所使用的组件、库、模块等信息。

SBOM是信息安全管理的重要组成部分,可以帮助组织有效管理软件供应链和风险。

本文将介绍信息安全技术软件物料清单数据格式,包括常见的SBOM数据格式和其应用场景。

2. 常见的SBOM数据格式以下是几种常见的SBOM数据格式:2.1 SPDX(Software Package Data Exchange)SPDX是一种用于描述软件组成和依赖关系的开放标准,由Linux基金会发起并维护。

SPDX使用一种结构化的数据格式,可以描述软件的组成元素、许可证信息、依赖关系等。

SPDX的数据格式采用了一种基于文本的表示方法,可以直接嵌入到软件的源代码中。

同时,SPDX还定义了一种XML格式和JSON格式,方便在不同系统中进行数据交换和共享。

2.2 CycloneDXCycloneDX是一种用于描述软件组成和依赖关系的开放标准,由OWASP(开放Web应用安全项目)发起并维护。

CycloneDX的设计目标是简单、易于理解和实现。

CycloneDX的数据格式采用了一种基于XML的表示方法,可以描述软件的组成元素、版本信息、许可证信息等。

CycloneDX还支持将SBOM数据与其他安全工具集成,实现自动化的安全分析和风险评估。

2.3 SWID(Software Identification)SWID是一种用于描述软件标识和属性的标准,由ISO(国际标准化组织)制定和维护。

SWID的设计目标是提供一种标准化的方式来唯一标识软件,方便软件的管理和安全审计。

SWID的数据格式采用了一种基于XML的表示方法,可以描述软件的名称、版本、供应商信息、安装位置等。

SWID还支持描述软件的依赖关系和许可证信息,但相对于SPDX和CycloneDX来说,SWID的描述能力较弱。

1-04T5TA08期光网络新产品普及培训结业考试试题OSN9500/3500/2500部分(30分)一、不定向选择题(每空0.5分,共10分)1、以下关于9500V100R001的交叉说法中错误的是(C、D)A.9500V100R001的交叉矩阵是3级CLOS结构,第1、3级在线路板上;B.每块交叉板只在两个微动开关都启动的情况下进行主备倒换;C.在设备正常运行时,可以上层插两块GXCH,下层插两块EXCH,必须保证主备两块交叉使用同一类型单板;D.使用EXCH交叉板时,网元子架类型必须配臵为增强型(与以前10GV2产品的交叉结构有些类似,即业务的交叉不仅仅在交叉板AXCS上实现,而是由线路板、交叉板共同组成“三级交叉矩阵”来实现的,即“三级CLOS矩阵”。

其中一、三级交叉在线路板上完成,第二级交叉在交叉板上完成。

9500目前不支持上下两层交叉板类型不同,即只有400G和720G两种情况,没有560G的配臵。

增强型子架需安装增强型交叉板,普通型子架需安装普通型交叉板,两种交叉板不允许混插)2、以下关于OSN9500设备级保护倒换的说法中正确的是(A、B、C、D)A.倒换命令不记库,主机重新上电后原倒换命令不会再生效;B.使用cfg-set-dpsswitch命令进行主备倒换时,保护组号是固定的,时钟板倒换对应保护组3;C.上下两层交叉板可以各自分别倒换,互不干涉;D.目前暂不支持主控板主备倒换3、EMPU板实现的功能有(A、B、C、D)。

A.机柜顶灯控制;B.告警开关量输入输出;C.单板电压、温度监控;D.风扇转速检测4、OSN9500配臵逻辑单板时,主机自动安装的单板有(A、C、D)。

A.47槽位JSCC;B.机电信息处理板EMPU;C.JCOM;D.JPBU5、9500V100R001开销业务配臵的说法中正确的是(A、B、C、D)A.每个槽位最多配臵4路开销业务,不支持广播;B.大于4个光口的多光口线路板只支持前4个光口配臵开销业务;C.开销业务可以配臵为穿通或透传;D.配臵复用段保护组会自动创建一条开销穿通业务,手动配臵的开销业务,如果同源同宿可以叠加这条业务6、9500V100R001硬件槽位总线说法中正确的是(A、B、D)A.使用EXCH,且当做为增强型网元工作时,子架前面板32个线路槽位每槽位最大接入容量20G;B.使用GXCH时,子架一共有8个20G线路槽位C.使用GXCH时,8板位插了JD64,则2板位不能再插JL64D.交叉容量支持在线平滑升级(使用GXCH时,不论8槽位插什么板子,2槽位都不能插JL64.)7、以下关于9500V100R001板间通信的说法中错误的是(B)A.JCOM板上的COM1、COM2口可以看成HUB上的两个口;B.当单板上报bdstatus告警时,可以判断是以太网通信部分出现故障;C.JCOM板上的COM1、COM2口对标准网线和交叉网线是自适应的;D.JSCC板上的COM口对标准网线和交叉网线不是自适应的。