网络设备巡检报告—模板

- 格式:doc

- 大小:105.00 KB

- 文档页数:10

网络设备巡检报告

防火墙巡检报告

公司名称

部门

客户信息

联系人电话

手机电子邮件

公司名称南京南瑞集团公司

地址南京市鼓楼区南瑞路8号210003 服务商

信息联系人电话

手机电子邮件

基本信息

产品名称巡检时间产品序列号业务名称 IP地址机架位置

巡检内容备注 1.设备硬件检查 2.设备性能状态检查 3.设备告警及日志检查

一、硬件检查序号检查内容检查结果备注

POWER指示灯是否正1 常

接口指示灯是否正2 常

管理软件登录是否3 正常

跳线标签是否按规4 范标识

二、性能状态检查序号检查内容检查结果备注 1 软件版本 2 序列号

检查防火墙系统时3 间

4 CPU内存使用情况

5 Session情况

6 温度

7 各端口状态

8 路由配置

9 NAT设置 10 策略设置

三、设备告警及日志检查

序号检查内容检查结果备注告警信息及系统错1 误提示

巡检总结

客户意见:

客户建议:。

位网络安全巡检报告网络安全巡检报告一、前言网络安全是保证网络系统和数据不受到未经授权的访问、使用、泄露、破坏的一系列技术措施。

本次巡检旨在发现和解决网络安全问题,保护网络系统和数据的安全。

二、巡检范围本次巡检涉及网络架构、网络设备、应用系统以及用户设备等方面。

三、巡检结论1. 网络架构:公司网络架构合理,按照核心区、汇聚区、接入区方式进行了划分,能够满足各部门的网络需求。

2. 网络设备:a. 路由器:路由器的管理口未进行ACL过滤,存在安全隐患,建议对管理口进行访问控制限制。

b. 交换机:存在一些交换机的端口未设置VLAN划分和访问控制规则,建议对端口进行VLAN隔离和访问控制规则限制。

c. 防火墙:防火墙规则配置基本合理,但存在过时的规则,建议定期进行规则的优化和清理。

3. 应用系统:a. 操作系统:应用服务器操作系统版本过旧,存在安全漏洞,建议升级操作系统,并及时安装安全补丁。

b. 数据库:数据库账户权限设置不合理,存在一些权限过大的账户,建议对数据库进行权限的精细化控制。

c. Web应用:Web应用存在一些常见的漏洞,如跨站脚本攻击、SQL注入等,建议对Web应用进行安全测试和漏洞修复。

4. 用户设备:a. 个人电脑:部分员工的个人电脑未安装杀毒软件和防火墙,存在安全隐患,建议员工安装并定期更新杀毒软件,并启用防火墙。

b. 移动设备:公司未制定明确的移动设备安全策略,建议制定相关策略,并对员工进行相关安全培训。

四、巡检建议1. 安全设备加固:对路由器和交换机的管理口进行访问控制限制,对每个设备进行严格的访问控制策略。

2. 防火墙规则优化:对过时或冗余的防火墙规则进行优化和清理,确保防火墙规则的合理性和有效性。

3. 操作系统升级:及时对应用服务器上的操作系统进行升级,并安装最新的安全补丁,以保持系统的安全性和稳定性。

4. 数据库权限控制:对数据库进行权限的精细化控制,确保每个账户只拥有其必要的权限。

H3C网络设备巡检报告模板网络巡检报告巡检人员:XXX。

巡检日期:XXXX年XX月XX日网络巡检项目一、网络拓扑、拓扑分析、拓扑建议二、网络带宽、链路类型、链路信息三、网络设备信息、设备品牌、设备型号、设备放置、设备性能参数、设备内存大小、设备槽位、设备序列号、设备购买年限、设备保修状态、设备备件状况、设备标签完善程度四、网络设备软件版本信息、当前IOS版本信息、最新IOS版本信息、设备持续运行时间、设备IOS备份情况、设备CPU利用率、设备内存利用率、设备模块运行状态、设备风扇及电源状况、设备端口数量、设备端口类别、设备端口类型、设备运行机箱温度五、设备连通性、冗余协议运行状态、VLAN信息、以太通道信息、路由协议、邻居关系、交换协议、生成树STP协议、NAT连接数状态、FLASH信息、设备配置信息分析、多余配置信息分析、配置精简建议、IOS安全建议、防火墙信息、防火墙策略、防火墙DMZ区检查、防火墙Xlate状态、应用业务、IP地址使用状况六、简单机房环境检查检查指导一、检查设备IOS软件版本编号:C-A-01检查项目:___设备软件版本检查命令:H3C#display n检查期待结果:与合同一致备注:该命令主要显示VRP的版本、路由器持续运行的时间、最近一次重启动的原因、路由器主存的大小、共享存储器的大小、闪存的大小、VRP映像的文件名,以及路由器VRP从何处启动等信息。

n命令显示了路由器的许多非常有用的信息。

检查范例:TZB-W-ZX-AR4620-1] dis n___ Versatile Routing Platform areVRP are。

n 3.40.Release 0109P18Copyright (c) 1998-2006 ___ ___。

___.Without the owner's r written consent。

no piling nor reverse-___.Quidway AR46-20已经连续运行了44周5天3小时12分钟,上次重启时间是2009年6月6日08:28:07,重启原因是电源开关。

网络巡检报告本人络巡检报告本人络巡检报告巡检人:巡检日期:结束时间:201*年月日开始时间:201*年月日大厦内机房环境机房地址卫生温度湿度UPS电源其它异常情况机房空调上次清理时间机房地址卫生温度第三层湿度UPS密度电源其它异常情况机房地址卫生温度湿度UPS电路其它异常情况正常□异常□正常□异常□正常□异常□正常□异常□无异常□有异常□正常□异常□正常□异常□正常□异常□正常□异常□无异常□有异常□正常□异常□正常□异常□正常□异常□正常□异常□无异常□有异常□机房地址卫生温度水温UPS电源正常□异常□正常□异常□正常□异常□正常□异常□其它异常情况无出现异常□有异常□机房地址卫生温度水温UPS电池组其它异常情况正常□异常□正常□异常□正常□异常□正常□异常□无异常□有异常□本人络设备及连通性设备运行温度设备报警灯CPU利用率memory利用状况LOG检查CPU利用率路由表状态VLAN状态ARP表正常□异常□正常□异常□未满□已满□具体利用率:正常□异常□上周有无故障本人录:无□有□未满□已满□具体利用率:正常□异常□正常□异常□正常□异常□MAC表配置状态物理接口状态设备情形连接状态其它异常情况正常□异常□正常已备份□异常□正常□异常□正常□异常□无异常□有异常□分司本人络设备及连通性名称设备运行温度正常□异常□CPU利用率未满□已满□具体利用率:memory利用状况LOG检查CPU状态路由表状态配置状态物理接口状态营运商设备利用率专线连接状态其它异常情况司名称设备运行温度CPU利用率memory利用状况LOG检查CPU利用率路由表状态配置状态物理接口状态正常□异常□上周有无故障本人录:无□有□未满□已满□具体利用率:正常□异常□正常已备份□异常□正常□异常□正常□异常□正常□异常□具体丢包率:无异常□有异常□正常□异常□未满□已满□具体利用率:正常□异常□上周有无故障本人录:无□有□未满□已满□具体利用率:正常□异常□正常已备份□异常□正常□异常□运营商设备状态专线连接状态其它异常情况设备运行温度CPU利用率memory利用状况LOG检查CPU利用率路由表状态配置状态物理接口状态设备连接状态其它异常情况正常□异常□正常□异常□具体丢包率:无异常□有异常□正常□异常□未满□已满□具体利用率:正常□异常□上周有无故障本人录:无□有□未满□已满□具体利用率:正常□异常□正常已备份□异常□正常□异常□正常□异常□无异常□有异常□巡检总结:上次巡检存在问题解决情况:本次巡检存在问题及解决时间:扩展阅读:本人络巡检报告-模板-非常实用本人络设备维保服务项目巡检报告项目类型:本人络设备服务受检单位:XXXXXXXXX检测单位:XXXXXXXXX司检测项目:本人络机房环境及本人生态环境络设备检测报告时间:201*年12月3日本人络机房环境检测报告客户名称机房名称本人络机房及主机房检测位址检测服务现场日期工程师最低标准检测结果项目负责人结论(合格/不合格)合格机房环境检测结果检测项目恒温自然环境装置15~22℃(机房)21℃机房防水湿度防静电装置防雷装置40%~70%45%合格防静电地板标准防静电地板合格机架及设备地线接地良合格结论1.符合续保要求√2.整改后可提供续保服务□3.不提供续保服务□处理意见本人络机房各项环境参数及设备均符合标准,可以提供续保。

网络安全巡检报告背景介绍:网络安全巡检是一种定期对网络系统进行全面检查和评估的活动,旨在发现并解决可能存在的安全漏洞和风险,保障网络系统的安全性和可靠性。

本次网络安全巡检报告将详细记录巡检过程中发现的问题和解决方案,以及建议改进的措施。

1. 网络拓扑及基础设施安全检查1.1 网络拓扑结构评估在对网络拓扑结构进行评估时,发现当前的网络拓扑结构合理、清晰,不存在明显的安全隐患。

1.2 基础设施安全性评估通过对网络设备、服务器以及防火墙等基础设施的安全性评估,发现目前设备固件版本较老,存在安全漏洞风险。

建议及时更新设备固件,以提高整体网络基础设施的安全性。

2. 网络访问控制检查2.1 用户权限管理在用户权限管理方面,发现存在部分用户权限设置过高,缺乏适当的权限分配控制。

建议对用户权限进行细化管理,根据用户工作职责分配适当的权限,以最小化内部人员滥用权限的风险。

2.2 访问控制列表(ACL)审核对网络设备上的访问控制列表进行审核时,发现存在若干配置错误和冗余规则,可能导致安全访问策略失效。

建议进行ACL的优化和简化,并定期审查和更新ACL规则。

3. 数据安全检查3.1 数据备份与恢复评估在数据备份与恢复评估中,发现备份策略存在一些问题,包括备份数据完整性校验、备份介质的可靠性以及备份数据的定期测试等方面。

建议制定详细的备份策略,并定期测试数据的备份与恢复能力。

3.2 数据加密和隐私保护发现系统中重要数据的传输和存储缺乏必要的加密措施,存在数据泄露的潜在风险。

建议在数据传输和存储过程中引入加密机制,并加强对敏感数据的访问控制。

4. 应用程序安全检查4.1 漏洞扫描评估在应用程序漏洞扫描评估中,发现存在多个已知漏洞,可能被攻击者利用进行未授权访问或数据泄露。

建议及时修补漏洞并定期进行漏洞扫描和修复工作,保障应用程序的安全性。

5. 无线网络安全检查5.1 无线网络配置评估通过对无线网络配置进行评估,发现存在未加密的无线网络以及默认用户名和密码等安全隐患。

网络设备巡检报告1. 概述该巡检报告旨在总结对公司网络设备进行的定期巡检的结果。

巡检的目的是确保网络设备的正常运行,并发现和解决任何可能存在的问题。

2. 巡检日期本次巡检报告的巡检日期为[date]。

3. 巡检内容在本次巡检中,我们对以下网络设备进行了检查和测试:- 路由器- 交换机- 防火墙- 无线访问点- 服务器4. 巡检结果根据巡检的结果,我们发现以下问题和建议:4.1 路由器- 发现 [路由器1] 的固件版本过时,建议进行升级以提高性能和安全性。

- [路由器2] 的配置存在错误,导致部分流量被错误地重定向。

建议修复配置问题以确保流量正常传输。

4.2 交换机- [交换机1] 的端口 [端口A] 连接断开,导致某些设备无法访问网络。

建议检查物理连接并重新连接。

4.3 防火墙- [防火墙1] 的入站规则中存在一个不必要的开放端口。

建议限制对该端口的访问或完全关闭。

4.4 无线访问点- [无线访问点1] 的信号覆盖面积不足,造成某些区域无法连接到无线网络。

建议增加额外的无线访问点来扩展信号覆盖范围。

4.5 服务器- [服务器1] 存储空间已满,无法继续存储数据。

建议清理或扩展存储空间以确保服务器正常工作。

5. 建议和解决方案根据以上发现,我们提出以下建议和解决方案:- 及时进行路由器的固件升级,以确保性能和安全性。

- 修复路由器和交换机的配置错误,恢复正常的网络流量传输。

- 检查并重新连接交换机的断开端口,以确保所有设备能够正常访问网络。

- 限制或关闭防火墙不必要的开放端口,提高网络的安全性。

- 安装额外的无线访问点来扩展信号覆盖范围,以解决无法连接的区域问题。

- 清理或扩展服务器的存储空间,确保正常的数据存储。

6. 结论通过本次定期巡检,我们发现了一些存在的问题并提出了相应的解决方案。

我们建议尽快采取措施来解决这些问题,以确保网络设备的正常运行和高效性能。

以上为网络设备巡检报告内容,请查收。

网络设备巡检报告网络设备巡检报告一、巡检时间:2021年11月20日二、巡检内容本次巡检的网络设备包括:路由器、交换机、防火墙、AP等。

1. 路由器路由器是整个网络的核心设备,负责网络的转发和分配。

本次巡检主要检查以下内容:(1)路由器CPU和内存的利用率:通过登录路由器管理界面,观察路由器的CPU和内存利用率,确认是否存在利用率过高、甚至飙高的情况。

本次巡检中,CPU和内存的利用率正常,不存在异常情况。

(2)路由器接口是否正常:通过登录路由器管理界面,观察路由器各个接口的状态,确认是否存在异常。

本次巡检中,路由器各个接口的状态正常。

(3)路由器安全策略是否到位:通过登录路由器管理界面,观察路由器安全策略的配置,确认是否存在漏洞。

本次巡检中,路由器安全策略的配置到位,不存在漏洞。

2. 交换机交换机负责局域网内设备之间的通信。

本次巡检主要检查以下内容:(1)交换机CPU和内存的利用率:通过登录交换机管理界面,观察交换机的CPU和内存利用率,确认是否存在利用率过高、甚至飙高的情况。

本次巡检中,CPU和内存的利用率正常,不存在异常情况。

(2)交换机端口是否正常:通过登录交换机管理界面,观察交换机各个端口的状态,确认是否存在异常。

本次巡检中,交换机各个端口的状态正常。

(3)交换机VLAN的配置是否正确:通过登录交换机管理界面,观察交换机VLAN的配置,确认是否存在配置错误。

本次巡检中,交换机VLAN的配置正确,不存在配置错误。

3. 防火墙防火墙负责网络安全策略和流量控制,是保障网络安全的重要设备。

本次巡检主要检查以下内容:(1)防火墙CPU和内存的利用率:通过登录防火墙管理界面,观察防火墙的CPU和内存利用率,确认是否存在利用率过高、甚至飙高的情况。

本次巡检中,CPU和内存的利用率正常,不存在异常情况。

(2)防火墙安全策略的配置是否到位:通过登录防火墙管理界面,观察防火墙安全策略的配置,确认是否存在漏洞。

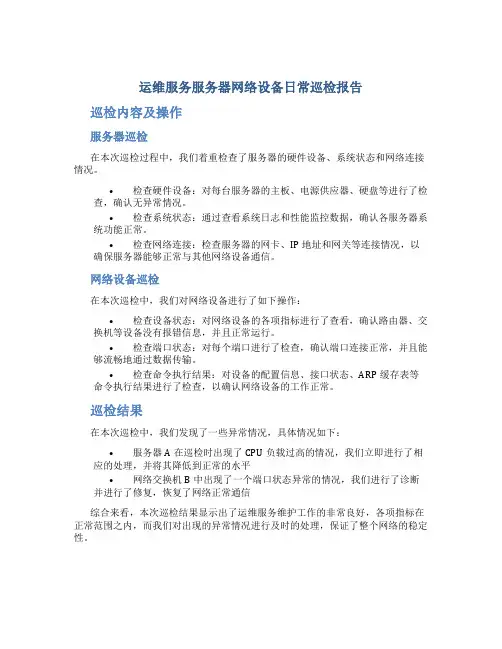

运维服务服务器网络设备日常巡检报告巡检内容及操作

服务器巡检

在本次巡检过程中,我们着重检查了服务器的硬件设备、系统状态和网络连接情况。

•检查硬件设备:对每台服务器的主板、电源供应器、硬盘等进行了检查,确认无异常情况。

•检查系统状态:通过查看系统日志和性能监控数据,确认各服务器系统功能正常。

•检查网络连接:检查服务器的网卡、IP地址和网关等连接情况,以确保服务器能够正常与其他网络设备通信。

网络设备巡检

在本次巡检中,我们对网络设备进行了如下操作:

•检查设备状态:对网络设备的各项指标进行了查看,确认路由器、交换机等设备没有报错信息,并且正常运行。

•检查端口状态:对每个端口进行了检查,确认端口连接正常,并且能够流畅地通过数据传输。

•检查命令执行结果:对设备的配置信息、接口状态、ARP缓存表等命令执行结果进行了检查,以确认网络设备的工作正常。

巡检结果

在本次巡检中,我们发现了一些异常情况,具体情况如下:

•服务器A在巡检时出现了CPU负载过高的情况,我们立即进行了相应的处理,并将其降低到正常的水平

•网络交换机B中出现了一个端口状态异常的情况,我们进行了诊断并进行了修复,恢复了网络正常通信

综合来看,本次巡检结果显示出了运维服务维护工作的非常良好,各项指标在正常范围之内,而我们对出现的异常情况进行及时的处理,保证了整个网络的稳定性。

本次巡检是运维服务的一项常规工作,主要目的是及时发现问题并进行处理,保证整个网络的正常运行。

通过巡检结果可以看出,我们的运维服务工作得到了很好的体现,但这并不等于我们可以放松警惕,我们仍要继续加强维护工作,确保网络的安全和稳定。

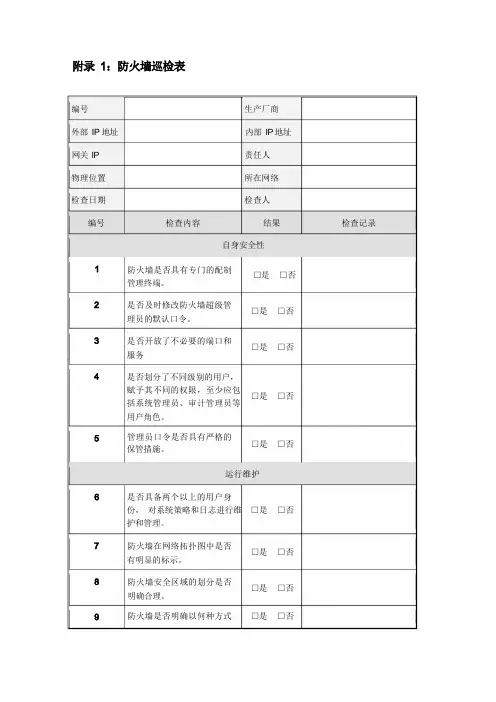

编号外部IP 地址网关IP物理位置检查日期编号检查内容生产厂商内部IP 地址责任人所在网络检查人结果自身安全性检查记录防火墙是否具有专门的配制管理终端。

是否及时修改防火墙超级管理员的默认口令。

是否开放了不必要的端口和服务是否划分了不同级别的用户,赋予其不同的权限,至少应包括系统管理员、审计管理员等用户角色。

管理员口令是否具有严格的保管措施。

□是□是□是□是□是运行维护是否具备两个以上的用户身份,对系统策略和日志进行维□是护和管理。

防火墙在网络拓扑图中是否有明显的标示。

防火墙安全区域的划分是否明确合理。

防火墙是否明确以何种方式□是□是□是□否□否□否□否□否□否□否□否□否接入网络,包括透明模式、混合模式和路由模式。

防火墙是否具有详细的访问控制列表。

防火墙是否标注了源地址和目的地址。

防火墙是否标注了允许和拒绝的动作。

防火墙访问控制策略中是否浮现重复或者冲突。

防火墙接口IP 是否有明确的标注。

是否对不安全的远程登录进行控制。

防火墙是否标注NAT 地址转换和MAP 等。

是否将防火墙配置及时保存并导出。

是否每天有专人查看和分析防火墙日志,并对高危事件进行记录。

是否具有完备的日志导出和报表功能,原则上应每周生成统计报告。

是否有专门的防火墙监测报告。

防火墙是否具备双机热备功能。

管理人员是否为双备份。

是否具有防火墙应急恢复方案。

是否对防火墙的CPU、内存和□是□是□是□是□是□是□是□是□是□是□是□是□是□是□是□否□否□否□否□否□否□否□否□否□否□否□否□否□否□否硬盘使用情况进行监测。

运行状况是否具有防火墙应用情况报□是□否告。

是否具有防火墙安全管理状□是□否况报告。

是否具有防火墙系统运行监□是□否测报告。

售后服务和技术支持手段是□是□否否完备。

编号物理位置检查日期责任人编号生产厂商所在网络检查人检查记录网络部署拓扑图中是否有明确的表示。

是否以旁路方式接入网络。

是否与交换机的镜向端口相连接。

□是□是□是□否□否□否探测引擎的安全性是否有专门的管理端对其配置管理。

XXXXXXXX网络巡检报告巡检人员巡检日期网络巡检项目一、网络拓扑、拓扑分析、拓扑建议二、网络带宽、链路类型、链路信息三、网络设备信息、设备品牌、设备型号、设备放置、设备性能参数、设备内存大小、设备槽位、设备序列号、设备购买年限、设备保修状态、设备备件状况、设备标签完善程度四、网络设备软件版本信息、当前IOS版本信息、最新IOS版本信息、设备持续运行时间、设备IOS备份情况、设备CPU利用率、设备内存利用率、设备模块运行状态、设备风扇及电源状况、设备端口数量、设备端口类别、设备端口类型、设备运行机箱温度五、设备连通性、冗余协议运行状态、VLAN信息、以太通道信息、路由协议、邻居关系、交换协议、生成树STP协议、NAT连接数状态、FLASH信息、设备配置信息分析、多余配置信息分析、配置精简建议、IOS安全建议、防火墙信息、防火墙策略、防火墙DMZ区检查、防火墙Xlate状态、应用业务、IP地址使用状况六、简单机房环境检查检查指导一、检查设备IOS软件版本二、检查设备持续运行时间三、设备CPU利用率情况检查四、设备memory利用状况检查五、设备系统模块运行状况检查六、设备运行温度检查七、设备系统LOG日志检查八、设备冗余协议检查九、VLAN状态检查十、链路聚合检查十一、trunk检查十二、路由状况检查十三、生成树STP检查十四、接口状态检查十五、 NAT检查十六、防火墙检查网络拓扑巡检报告单网络链路状况巡检单网络设备巡检单-(防火墙)巡检提示网络设备巡检单-(路由器)巡检提示网络设备巡检单-(交换机)巡检提示可根据实际网络环境增加网络设备巡检单机房环境巡检单最终巡检报告信息配置列表(附件)也可以单独抓取配置做成附件形式。

(h3c华为)网络设备巡检报告模板篇一:网络设备巡检表网络安全设备巡检报告客户名称:湖北省疾控中心巡检时间:巡检工程师:时间:客户代表:时间:篇二:网络设备巡检报告运城市烟草公司网络巡检报告巡检人员:巡检日期:山西宇轩伟业科技贸易有限公司网络巡检项目一、网络拓扑、拓扑分析、拓扑建议二、网络带宽、链路类型、链路信息三、网络设备信息、设备品牌、设备型号、设备放置、设备性能参数、设备内存大小、设备槽位、设备序列号、设备购买年限、设备保修状态、设备备件状况、设备标签完善程度四、网络设备软件版本信息、当前IOS版本信息、最新IOS版本信息、设备持续运行时间、设备IOS备份情况、设备CPU 利用率、设备内存利用率、设备模块运行状态、设备风扇及电源状况、设备端口数量、设备端口类型、设备运行机箱温度五、设备连通性、冗余协议运行状态、VLAN信息、以太网通道信息、路由协议、邻居关系、交换协议、生成树STP协议、NAT 连接数状态、FLASH信息、设备配置信息分析、多余配置信息分析、配置精简建议、IOS安全建议、防火墙信息、防火墙策略、防火墙DMZ区检查、防火墙Xlate状态、应用业务、IP地址使用状况六、配置LOG服务器查看LOG日志七、简单机房环境检查网络拓扑巡检报告单网络链路状况巡检单网络设备巡检单篇三:华为_H3C设备常规巡检命令华为_H3C设备常规巡检命令1、[Router&Swithc]华为/H3C设备常规巡检命令#系统时间display clock#系统以及各单板软件版本display version#设备温度display environment#日志信息display logbuffer#单板运行状态display device#电源状态display device#风扇状态display device#CPU占用状态display cpu-usage#内存占用率display memory limit #接口流量display interface#接口、链路状态display interface#地址分配display current-configuration interface##路由扩散display current-configuration | include ospf #OSPF(Open Shortest Path First)配置display router id#路由信息display ip routing-table#端口统计数据display ip interface#当前配置文件display current-configuration#保存配置文件display saved-configuration2、脚本—华为display versiondis patch-informationdisplay clockdis dustproofdis frame-typedis healthdisplay cpu-usagedisplay memorydisplay memory limitdisplay devicedisplay device manuinfodisplay powerdisplay fandisplay voltagedir cfcard2:/dir cfcard:display device pic-statusdis switchover statedisplay environmentdisplay interfacedisplay logbufferdis alarmdis bootrom ethernetdisplay current-configurationdisplay current-configuration interface# display router iddisplay ip routing-tabledisplay ip interfacedisplay ip interface briefdisplay current-configurationdisplay saved-configurationdisplay diagnostic-information3、脚本—华为NE40edisplay version 查看VRP版本等信息dis patch-information 查看版本补丁display clock查看时钟disdustproof 防尘网信息Dis frame-type 显示NE40E机框类型dis health显示系统资源的使用情况display cpu-usage 查看1分钟CPU利用率display memory 查看内存使用情况display memory limitdisplay device 查看母板信息display device manuinfodisplay power 查看电源状态display fan 查看风扇状态display voltage 查看板卡电压dir cfcard2:/ 查看设备crash信息dir cfcard: 查看设备cf卡信息display device pic-status 查看子卡型号,序列号dis switchover state 查看引擎HA情况display environmentdisplay interface 查看接口状态display logbuffer 查看日志dis alarm 查看设备告警dis bootrom ethernet 查看设备bootrom信息display current-configuration查看当前配置display current-configuration interface# 查看设备当前接口配置 display router id 查看设备路由ID display ip routing-table 查看设备路由display ip interface 查看设备接口情况display ip interface brief 查看设备接口状态display current-configuration 查看设备当前配置display saved-configuration查看设备内存配置(相当show start) display diagnostic-information 抓取设备完整信息相对于show tech二、JUNIPER设备常用维护巡检命令1、脚本—JUNIPERshow system uptimeshow version detailshow chassis hardware detailshow chassis environmentshow chassis routing-engineshow chassis firmwareshow configurationshow chassis fpc detailshow interfaceshow interfaces terseshow chassis alarmsshow system alarmsshow log messages|no-moreshow log chassisd|no-网络设备巡检报告模板)moreshow log logfile Displaysshow chassis sfm Reportsshow system boot-messagesshow system core-dumpsshow system processes extensive show pfe statistics errorshow chassis routing-engineshow system storageshow system virtual-memoryshow system buffershow system queuesshow system statisticsshow configuration | except SECRET-DATA show interfaces extensiveshow chassis hardware extensive 2、脚本—Juniper Firewallget systemget configget log eventget filiter。

XX市XX局维保服务报告

服务器/存储/网络设备

预防性维护服务记录

1.网络设备状态检查1.1网络交换机

1.2网络安全设备

2、服务器和存储设备状态检查

第9页共15 页

第10页共14 页

第11页共14 页

第12页共14 页

第13页共14 页

第14页共14 页

尊敬的客户:

您好!

预防性维护服务的主要目的是对您所购买的设备进行全面检查,及早发现潜在问题,提交详细检查报告及问题的针对性建议,提高用户业务的可用性。

服务工程师有责任将检查的结果向您汇报。

如果您已了解此次预防性维护服务的内容,请在此签字:。

网络巡检报告(模板)XXX 有限公司网络系统服务/巡检报告XX 信息技术服务有限公司 200X-XX-XX文件批准单文件编号:-Service-PM01保密等级:内部秘密文件名称: XXX 网络系统服务报告文件类别:编制:编制时间:校对:校对时间:审核:审核时间:签发:文件接收单位:签发时间:XXX 有限公司文件发送单位:信息技术服务有限公司1 系统维护巡检概述系统维护巡检主要分为三个方面的内容:现状描述对现有的环境进行系统的描述,记录在该巡检服务周期内(一个月)的服务项目及故障处理情况的汇总(RMA、备件、故障相应处理等);现状分析根据现有的网络架构和网络运行情况,分析所有维护设备的运行 log 信息,提出具有针对性的分析;改造建议针对巡检服务过程中发现的问题,提醒客户予以重视,同时提出我们具有针对性的处理意见;2 网络巡检服务 2.1 客户信息客户名称:XXX 有限公司办公地点:客户联系人:联系电话:电子邮件:2.2 巡检服务信息客户名称巡检服务周期现场巡检日期服务报告提交日期巡检服务负责工程师XXX 有限公司2008.01.01-2008.12.31 2008.01.31 2008.02.03 李超2.3 最新网络拓扑2.4 维护设备清单设备型号设备名称管理 IP 地址WS-C4506CiscoL-4506WS-C4003Cisco-4003WS-C2950G-24-EI S2950G-7-1WS-C2950G-24-EI S2950G-7-2WS-C2950G-24-EI S2950G-8-6WS-C2950G-48-EI S2950G-8-5WS-C2950G-48-EI S2950G-9-5WS-C2960-XL-EN S2960-8-1WS-C3524-XL-EN S3524-8-2WS-C3524-XL-EN S3524-8-310.1.7.1 10.1.7.2 10.1.7.3 10.1.7.4 10.1.8.6 10.1.8.5 10.1.9.5 10.1.8.1 10.1.8.2 10.1.8.3设备序列号设备安装楼层/机房F7 F7 F7 F7 F8 F8 F9 F8 F8 F8WS-C3524-XL-EN S3524-8-410.1.8.4F8WS-C3524-XL-EN S3524-9-110.1.9.1F9WS-C3524-XL-EN S3524-9-210.1.9.2F9WS-C3524-XL-EN S3524-9-310.1.9.3F9WS-C3524-XL-EN S3524-9-410.1.9.4F92.5 阶段服务内容记录在该服务阶段/周期(一个月)内发生的服务项目,包括现场故障处理、RMA 记录、电话支持、log 记录提醒等内容。

天融信设备巡检报告模板介绍天融信设备巡检报告是对公司内部网络设备进行定期检查的一种记录方式。

通过该报告,可以了解设备是否正常运转,存在哪些问题,可以及时采取措施进行修复。

这篇文档将会提供一份天融信设备巡检报告模板,帮助你写出格式规范、易读易懂、有条理的巡检报告。

报告模板一、巡检时间日期:____年____月____日时间:____:____:____二、巡检人员姓名:________联系方式:________三、巡检设备统一资源定位器(URL):________IP地址:________设备名称:________四、设备状态1. CPU使用情况使用情况:____ %2. 内存使用情况使用情况:____ %3. 磁盘空间使用情况使用情况:____ %五、巡检内容1. 电源和散热风扇电源:____ 正常 / ____ 异常散热风扇:____ 正常 / ____ 异常2. 机箱及设备表面机箱:____ 正常 / ____ 异常设备表面:____ 正常 / ____ 异常3. 线缆及接口线缆和接口:____ 正常 / ____ 异常4. 收发光模块收发光模块:____ 正常 / ____ 异常5. 网络连接连接状态:____ 成功 / ____ 失败六、巡检结论该设备巡检情况:____ 正常 / ____ 异常异常情况说明:__________七、巡检备注备注内容:__________结论根据巡检报告模板,对公司内部设备进行巡检,可以准确、全面地发现设备的问题,及时对问题进行解决。

在正常使用情况下,每季度进行一次巡检即可,对于网络的稳定性和安全性起到极为重要的作用。

大地保险内蒙古分公司网络巡检报告Version 1.X呼和浩特智安科技有限责任公司巡检人员日期20 年月日网络巡检项目一、网络拓扑、拓扑分析、拓扑建议二、网络带宽、链路类型、链路信息三、网络设备信息、设备品牌、设备型号、设备放置、设备性能参数、设备内存大小、设备槽位、设备序列号、设备购买年限、设备保修状态、设备备件状况、设备标签完善程度四、网络设备软件版本信息、当前IOS版本信息、最新IOS版本信息、设备持续运行时间、设备IOS备份情况、设备CPU利用率、设备内存利用率、设备模块运行状态、设备风扇及电源状况、设备端口数量、设备端口类别、设备端口类型、设备运行机箱温度五、设备连通性、冗余协议运行状态、VLAN信息、以太通道信息、路由协议、邻居关系、交换协议、生成树STP协议、NAT连接数状态、FLASH信息、设备配置信息分析、多余配置信息分析、配置精简建议、IOS安全建议、防火墙信息、防火墙策略、防火墙DMZ区检查、防火墙Xlate状态、应用业务、IP地址使用状况六、简单机房环境检查检查指导一、检查设备IOS软件版本编号:C-A-01检查项目:cisco设备IOS软件版本检查命令:CISCO#show version检查期待结果:同合同备注:主要显示IOS的版本、路由器持续运行的时间约、最近一次重启动的原因、路由器主存的大小、共享存储器的大小、闪存的大小、IOS映像的文件名,以及路由器IOS从何处启动等信息。

show version命令显示了路由器的许多非常有用的信息检查范例:(由于现实内容过多,这里只截取部分)可把实际配置贴此处Cisco Internetwork Operating System SoftwareIOS (tm) s72033_rp Software (s72033_rp-IPSERVICESK9_WAN-M), Version 12.2(18)SXF15, RELEASE SOFTWARE (fc1)Technical Support: /techsupportCopyright (c) 1986-2008 by cisco Systems, Inc.Compiled Sat 30-Aug-08 00:00 by kellythwImage text-base: 0x40101040, data-base: 0x42DD04B0检查结果:□正常□不正常二、检查设备持续运行时间编号:C-A-02检查项目:cisco设备持续运行时间检查命令:CISCO#show version检查期待结果:一般情况下网络设备在网络上线后不会中断。

(h3c华为)网络设备巡检报告模板篇一:网络设备巡检表网络安全设备巡检报告客户名称:湖北省疾控中心巡检时间:巡检工程师:时间:客户代表:时间:篇二:网络设备巡检报告运城市烟草公司网络巡检报告巡检人员:巡检日期:山西宇轩伟业科技贸易有限公司网络巡检项目一、网络拓扑、拓扑分析、拓扑建议二、网络带宽、链路类型、链路信息三、网络设备信息、设备品牌、设备型号、设备放置、设备性能参数、设备内存大小、设备槽位、设备序列号、设备购买年限、设备保修状态、设备备件状况、设备标签完善程度四、网络设备软件版本信息、当前IOS版本信息、最新IOS版本信息、设备持续运行时间、设备IOS备份情况、设备CPU 利用率、设备内存利用率、设备模块运行状态、设备风扇及电源状况、设备端口数量、设备端口类型、设备运行机箱温度五、设备连通性、冗余协议运行状态、VLAN信息、以太网通道信息、路由协议、邻居关系、交换协议、生成树STP协议、NAT 连接数状态、FLASH信息、设备配置信息分析、多余配置信息分析、配置精简建议、IOS安全建议、防火墙信息、防火墙策略、防火墙DMZ区检查、防火墙Xlate状态、应用业务、IP地址使用状况六、配置LOG服务器查看LOG日志七、简单机房环境检查网络拓扑巡检报告单网络链路状况巡检单网络设备巡检单篇三:华为_H3C设备常规巡检命令华为_H3C设备常规巡检命令1、[Router&Swithc]华为/H3C设备常规巡检命令#系统时间display clock#系统以及各单板软件版本display version#设备温度display environment#日志信息display logbuffer#单板运行状态display device#电源状态display device#风扇状态display device#CPU占用状态display cpu-usage#内存占用率display memory limit #接口流量display interface#接口、链路状态display interface#地址分配display current-configuration interface##路由扩散display current-configuration | include ospf #OSPF(Open Shortest Path First)配置display router id#路由信息display ip routing-table#端口统计数据display ip interface#当前配置文件display current-configuration#保存配置文件display saved-configuration2、脚本—华为display versiondis patch-informationdisplay clockdis dustproofdis frame-typedis healthdisplay cpu-usagedisplay memorydisplay memory limitdisplay devicedisplay device manuinfodisplay powerdisplay fandisplay voltagedir cfcard2:/dir cfcard:display device pic-statusdis switchover statedisplay environmentdisplay interfacedisplay logbufferdis alarmdis bootrom ethernetdisplay current-configurationdisplay current-configuration interface# display router iddisplay ip routing-tabledisplay ip interfacedisplay ip interface briefdisplay current-configurationdisplay saved-configurationdisplay diagnostic-information3、脚本—华为NE40edisplay version 查看VRP版本等信息dis patch-information 查看版本补丁display clock查看时钟disdustproof 防尘网信息Dis frame-type 显示NE40E机框类型dis health显示系统资源的使用情况display cpu-usage 查看1分钟CPU利用率display memory 查看内存使用情况display memory limitdisplay device 查看母板信息display device manuinfodisplay power 查看电源状态display fan 查看风扇状态display voltage 查看板卡电压dir cfcard2:/ 查看设备crash信息dir cfcard: 查看设备cf卡信息display device pic-status 查看子卡型号,序列号dis switchover state 查看引擎HA情况display environmentdisplay interface 查看接口状态display logbuffer 查看日志dis alarm 查看设备告警dis bootrom ethernet 查看设备bootrom信息display current-configuration查看当前配置display current-configuration interface# 查看设备当前接口配置 display router id 查看设备路由ID display ip routing-table 查看设备路由display ip interface 查看设备接口情况display ip interface brief 查看设备接口状态display current-configuration 查看设备当前配置display saved-configuration查看设备内存配置(相当show start) display diagnostic-information 抓取设备完整信息相对于show tech二、JUNIPER设备常用维护巡检命令1、脚本—JUNIPERshow system uptimeshow version detailshow chassis hardware detailshow chassis environmentshow chassis routing-engineshow chassis firmwareshow configurationshow chassis fpc detailshow interfaceshow interfaces terseshow chassis alarmsshow system alarmsshow log messages|no-moreshow log chassisd|no-网络设备巡检报告模板)moreshow log logfile Displaysshow chassis sfm Reportsshow system boot-messagesshow system core-dumpsshow system processes extensive show pfe statistics errorshow chassis routing-engineshow system storageshow system virtual-memoryshow system buffershow system queuesshow system statisticsshow configuration | except SECRET-DATA show interfaces extensiveshow chassis hardware extensive 2、脚本—Juniper Firewallget systemget configget log eventget filiter。