第4章 计算机病毒

- 格式:ppt

- 大小:1.34 MB

- 文档页数:50

注:12.19更新第三章第2题、第5题的感染机制答案《计算机病毒》复习思考题第一章计算机病毒概述1. 简述计算机病毒的定义和特征。

计算机病毒(Computer Virus),是一种人为制造的、能够进行自我复制的、具有对计算机资源进行破坏作用的一组程序或指令集合。

计算机病毒的可执行性(程序性)、传染性、非授权性、隐蔽性、潜伏性、可触发性、破坏性、攻击的主动性、针对性、衍生性、寄生性(依附性)、不可预见性、诱惑欺骗性、持久性。

2. 计算机病毒有哪些分类方法?根据每种分类方法,试举出一到两个病毒。

3. 为什么同一个病毒会有多个不同的名称?如何通过病毒的名称识别病毒的类型?国际上对病毒命名的一般惯例为“前缀+病毒名+后缀”,即三元组命名规则。

1、系统病毒系统病毒的前缀为:Win32、PE、Win95、W32、W95等。

2、蠕虫病毒蠕虫病毒的前缀是:Worm。

3、木马病毒、黑客病毒木马病毒其前缀是:Trojan,黑客病毒前缀名一般为Hack 。

4、脚本病毒脚本病毒的前缀是:Script。

5、宏病毒其实宏病毒是也是脚本病毒的一种,由于它的特殊性,因此在这里单独算成一类。

宏病毒的前缀是:Macro。

6、后门病毒后门病毒的前缀是:Backdoor。

7、病毒种植程序病毒后门病毒的前缀是:Dropper。

这类病毒的公有特性是运行时会从体内释放出一个或几个新的病毒到系统目录下,由释放出来的新病毒产生破坏。

8.破坏性程序病毒破坏性程序病毒的前缀是:Harm。

这类病毒的公有特性是本身具有好看的图标来诱惑用户点击,当用户点击这类病毒时,病毒便会直接对用户计算机产生破坏。

9.玩笑病毒玩笑病毒的前缀是:Joke。

10.捆绑机病毒捆绑机病毒的前缀是:Binder。

4. 简述计算机病毒产生的背景。

5. 计算机病毒有哪些传播途径?传播途径有两种,一种是通过网络传播,一种是通过硬件设备传播(软盘、U盘、光盘、硬盘、存储卡等)。

网络传播,又分为因特网传播和局域网传播两种。

专业资料第一章计算机信息安全技术概述1、计算机信息系统安全的威胁因素主要有哪些?(1)人为无意失误(2)人为恶意攻击(3)计算机软件的漏洞和后门2、从技术角度分析引起计算机信息系统安全问题的根本原因。

(1)计算机外部安全(2)信息在计算机系统存储介质上的安全(3)信息在传输过程中的安全3、信息安全的CIA 指的是什么 ?Confidenciality隐私性 , 也可称为机密性, 是指只有授权的用户才能获取信息 Integrity 完整性 , 是指信息在传输过程中 , 不被非法授权和破坏 , 保证数据的一致性Availability可用性 , 是指信息的可靠度4、简述 PPDR安全模型的构成要素及运作方式PPDR由安全策略 , 防护 , 检测和响应构成运作方式 :PPDR 模型在整体的安全策略的控制和指导下, 综合运用防护工具的同时, 利用检测工具了解和评估系统的安全状态 , 通过适当的安全响应将系统调整在一个相对安全的状态。

防护 , 检测和响应构成一个完整的、动态的安全循环。

5、计算机信息安全研究的主要内容有哪些?(1)计算机外部安全(2)信息在计算机系统存储介质上的安全(3)信息在传输过程中的安全6、计算机信息安全的定义是什么?计算机信息安全是研究在特定的应用环境下, 依据特定的安全策略 , 对信息及信息系统实施防护, 检测和恢复的科学7、信息安全系统中, 人、制度和技术之间的关系如何?在信息安全系统中, 人是核心。

任何安全系统的核心都是人。

而技术是信息安全系统发展的动力, 技术的发展推动着信息安全系统的不断完善。

信息安全系统不仅要靠人和技术, 还应该建立相应的制度以起到规范的作用。

只有三者的完美结合 , 才有安全的信息安全系统第二章密码技术一、选择题1.下列( RSA算法)算法属于公开密钥算法。

2. 下列(天书密码)算法属于置换密码。

3.DES 加密过程中,需要进行(16 )轮交换。

二、填空题1. 给定密钥K=10010011,若明文为P=11001100,则采用异或加密的方法得到的密文为01011111。

2.选择题1.计算机病毒是(C)A.被损坏的程序B.硬件故障C.一段特制的程序D.芯片霉变2.计算机病毒的危害主要造成(D)A.磁盘破坏B.计算机用户的伤害C.CPU的损坏D.程序和数据的破坏3.新买回来的未格式化的软盘(A)A.可能会有计算机病毒B.与带病毒的软盘放在一起会有计算机病毒C.一定没有计算机病毒D.经拿过带病毒的软盘的手碰过后会感染计算机病毒4.计算机病毒一般由(ABCD)四大部分组成。

A.感染模块B.触发模块C.破坏模块D.引导模块E.执行模块5.计算机病毒生命周期中,存在(B)和(C)两种状态。

A.静态B.潜伏态C.发作态D.动态6.在Windows 32 位操作系统中,其EXE文件中的特殊表示为(B)A.MZB.PEC.NED.LE7.能够感染EXE、COM 文件的病毒属于(C)。

A.网络型病毒B.蠕虫型病毒C.文件型病毒D.系统引导型病毒8.著名特洛伊木马“网络神偷”采用的隐藏技术是(A)A.反弹式木马技术B.远程线程插入技术C.ICMP协议技术D. 远程代码插入技术9.下列(B)不是常用程序的默认端口。

A.80B.8080C.23D.219.第一个真正意义的宏病毒起源于(A)应用程序。

A. WordB. Lotus 1-2-3C. ExcelD. PowerPoint10.总结移动终端的恶意代码感染机制,其感染途径主要分为(ABC)A.终端—终端B.终端—网关—终端C.PC(计算机)—终端 D .终端—PC11.移动终端的恶意代码的攻击方式分为(ABCDE)A.短信息攻击B.直接攻击手机C.攻击网关D.攻击漏洞E.木马型恶意代码12.下列病毒中(C)计算机病毒不是蠕虫病毒。

A.冲击波B.震荡波C. CIHD.尼姆达13.蠕虫和从传统计算机病毒的区别主要体现在(B)上。

A.存在形式B.传染机制C.传染目标D.破坏方式14.多数流氓软件具有的特征是(ABCD)A.强迫安装B.无法卸载C.干扰使用D.病毒和黑客特征15.从技术角度讲,数据备份的策略主要包括(ACD)A.完全备份B.差别备份C.增量备份D.差分备份16.下列描述不正确的是(B)A.不存在能够防治未来的所有病毒的发病毒软、硬件B.现在的杀毒软件能够查杀未知病毒C.病毒产生在前,反病毒手段相对滞后D.数据备份是防治数据丢失的重要手段1.填空题(1)计算机病毒是编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。

第一章计算机病毒概述1、什么是计算机病毒?计算机病毒包括哪几类程序?答编制者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码被称为计算机病毒(Computer Virus)。

具有破坏性,复制性和传染性。

(一)文件类病毒。

该病毒在操作系统执行文件时取得控制权并把自己依附在可执行文件上,然后利用这些指令来调用附在文件中某处的病毒代码。

当文件执行时,病毒会调出自己的代码来执行,接着又返回到正常的执行序列。

通常,这些病毒发作迅速且隐蔽性强,以至于用户并不知道病毒代码已被执行。

(二)引导扇区病毒。

它会潜伏在硬盘的引导扇区或主引导记录中。

触发引导区病毒的典型事件是系统日期和时间被篡改。

(三)多裂变病毒。

多裂变病毒是文件和引导扇区病毒的混合,它能感染可执行文件,从而能在网上迅速传播蔓延。

(四)隐蔽病毒。

这种病毒通过挂接中断修改和隐藏真面目,具有很大的欺骗性。

因此,当某系统函数被调用时,这些病毒便“伪造”结果,使一切看起来正常。

秘密病毒摧毁文件的方式是伪造文件大小和日期,隐藏对引导区的修改,而且使大多数操作重定向。

(五)异形病毒。

这是一种能变异的病毒,随着感染时间的不同,改变其不同的形式。

不同的感染操作会使病毒在文件中以不同的方式出现,使传统的模式匹配法失效。

(六)宏病毒。

宏病毒不只是感染可执行文件,还可感染一般应用软件程序。

它会影响系统的性能以及用户的工作效率。

宏病毒是利用宏语言编写的,不面向操作系统,所以它不受操作平台的约束,可以在DOS、Win-dows,Unix、Mac甚至在0S/2系统中传播。

宏病毒能被传到任何可运行编写宏病毒应用程序的机器中。

现在随着E-mail、WWW等强大的互联能力及宏语言的进一步强化,极大地增强了它的传播力。

2 、计算机病毒的发展可以大致划分为几个过程?每个过程的特点?答DOS引导阶段一般需要通过软盘启动后使用.引导型病毒利用软盘的启动原理工作,它们修改系统启动扇区,在计算机启动时首先取得控制权,减少系统内存,修改磁盘读写中断,影响系统工作效率,在系统存取磁盘时进行传播。

第四章计算机恶意代码防治恶意是一种程序,它通过把代码在不被察觉的代码情况下镶嵌到另一段程序中,从而达到破坏被感染电脑数据、运行具有入侵性或破坏性的程序、破坏被感染电脑数据的安全性和完整性的目的。

恶意代码按传播方式,可以分成以下几类:1. 计算机病毒:一组能够进行自我传播、需要用户干预来触发执行的破坏性程序或代码。

如CIH、爱虫、新欢乐时光、求职信、恶鹰、rose…2. 蠕虫: 一种可以自我复制的完全独立的程序,它的传播不需要借助被感染主机中的其他程序。

蠕虫的自我复制不像其他的病毒,它可以自动创建与它的功能完全相同的副本,并在没人干涉的情况下自动运行。

蠕虫是通过系统存在的漏洞和设置的不安全性来进行入侵的,它的自身特性可以使它以及快的速度传输。

如红色代码、SQL蠕虫王、冲击波、震荡波、熊猫烧香。

3. 特洛伊木马:是指一类看起来具有正常功能,但实际上隐藏着很多用户不希望功能的程序,通常由控制端和被控制端两端组成。

一些木马程序会通过覆盖系统中已经存在的文件的方式存在于系统之中,同时它可以携带恶意代码,还有一些木马会以一个软件的身份出现,但它实际上是一个窃取密码的工具。

这种病毒通常不容易被发现。

如冰河、网络神偷、灰鸽子……4. 后门:使得攻击者可以对系统进行非授权访问的一类程序。

5. 恶意软件:是指在未明确提示用户或未经用户许可的情况下,在用户计算机或其他终端上安装运行,侵犯用户合法权益的软件。

6. 移动代码:是指能够从主机传输到客户端计算机上并执行的代码,它通常是作为病毒,蠕虫,或是特洛伊木马的一部分被传送到客户计算机上的。

另外,移动代码可以利用系统的漏洞进行入侵,例如非法的数据访问和盗取root帐号。

通常用于编写移动代码的工具包括Java applets,ActiveX,JavaScript,和VBScript。

二、计算机病毒1. 计算机病毒概述计算机病毒,是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码。

计算机病毒知识什么是计算机病毒在我国正式颁布实施的《中华人民共和国计算机信息系统安全保护条例》第二十八条中明确指出:"计算机病毒,是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码。

"。

在此基础上一个更详细的"计算机病毒"定义如下,所谓计算机病毒是一种人为制造的、在计算机运行中对计算机信息或系统起破坏作用的程序。

这种程序不是独立存在的,它隐蔽在其他可执行的程序之中,既有破坏性,又有传染性和潜伏性。

轻则影响机器运行速度,使机器不能正常运行;重则使机器处于瘫痪,会给用户带来不可估量的损失。

通常就把这种具有破坏作用的程序称为计算机病毒。

听起来挺复杂的吧,简单的讲,一,病毒是计算机软件程序;二,是一个搞破坏的程序;三,我们的口号是:一定要把病毒杀死!杀死!病毒分类从第一个病毒出世以来,究竟世界上有多少种病毒,说法不一。

无论多少种,病毒的数量仍在不断增加。

据国外统计,计算机病毒以10种/周的速度递增,另据我国公安部统计,国内以4种/月的速度递增。

如此多的种类,做一下分类可更好地了解它们。

按传染方式分为:引导型病毒、文件型病毒和混合型病毒。

文件型病毒一般只传染磁盘上的可执行文件(COM,EXE)。

在用户调用染毒的可执行文件时,病毒首先被运行,然后病毒驻留内存伺机传染其他文件或直接传染其他文件。

其特点是附着于正常程序文件,成为程序文件的一个外壳或部件。

这是较为常见的传染方式。

混合型病毒兼有以上两种病毒的特点,既染引导区又染文件,因此扩大了这种病毒的传染途径(如97年国内流行较广的"TPVO-3783(SPY)")。

按连接方式分为:源码型病毒、入侵型病毒、操作系统型病毒、外壳型病毒。

源码病毒较为少见,亦难以编写。

因为它要攻击高级语言编写的源程序,在源程序编译之前插入其中,并随源程序一起编译、连接成可执行文件。

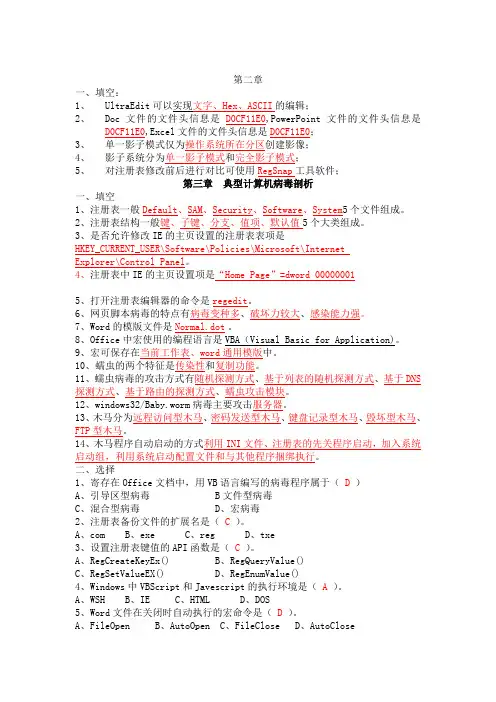

第二章一、填空:1、UltraEdit可以实现文字、Hex、ASCII的编辑;2、Doc文件的文件头信息是D0CF11E0,PowerPoint文件的文件头信息是D0CF11E0,Excel文件的文件头信息是D0CF11E0;3、单一影子模式仅为操作系统所在分区创建影像;4、影子系统分为单一影子模式和完全影子模式;5、对注册表修改前后进行对比可使用RegSnap工具软件;第三章典型计算机病毒剖析一、填空1、注册表一般Default、SAM、Security、Software、System5个文件组成。

2、注册表结构一般键、子键、分支、值项、默认值5个大类组成。

3、是否允许修改IE的主页设置的注册表表项是HKEY_CURRENT_USER\Software\Policies\Microsoft\InternetExplorer\Control Panel。

4、注册表中IE的主页设置项是“Home Page”=dword 000000015、打开注册表编辑器的命令是regedit。

6、网页脚本病毒的特点有病毒变种多、破坏力较大、感染能力强。

7、Word的模版文件是Normal.dot。

8、Office中宏使用的编程语言是VBA(Visual Basic for Application)。

9、宏可保存在当前工作表、word通用模版中。

10、蠕虫的两个特征是传染性和复制功能。

11、蠕虫病毒的攻击方式有随机探测方式、基于列表的随机探测方式、基于DNS 探测方式、基于路由的探测方式、蠕虫攻击模块。

12、windows32/Baby.worm病毒主要攻击服务器。

13、木马分为远程访问型木马、密码发送型木马、键盘记录型木马、毁坏型木马、FTP型木马。

14、木马程序自动启动的方式利用INI文件、注册表的先关程序启动,加入系统启动组,利用系统启动配置文件和与其他程序捆绑执行。

二、选择1、寄存在Office文档中,用VB语言编写的病毒程序属于( D )A、引导区型病毒 B文件型病毒C、混合型病毒D、宏病毒2、注册表备份文件的扩展名是( C )。

第一章计算机病毒概述1.※计算机病毒定义计算机病毒是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码。

2.※计算机病毒的特性破坏性传染性寄生性隐蔽性触发(潜伏)性3.※计算机病毒的发展趋势是什么?哪些病毒代表了这些趋势?病毒发展趋势:网络化专业化简单化多样化自动化犯罪化代表病毒:蠕虫、木马4. ※计算机病毒的主要危害直接危害:(1)病毒激发对计算机数据信息的直接破坏作用(2)占用磁盘空间和对信息的破坏(3)抢占系统资源(4)影响计算机运行速度(5)计算机病毒错误与不可预见的危害(6)计算机病毒的兼容性对系统运行的影响间接危害:(1)计算机病毒给用户造成严重的心理压力(2)造成业务上的损失(3)法律上的问题5. ※计算机病毒和医学上的病毒相似之处是什么?区别又是什么?相似之处:与生物医学上的病毒同样有寄生、传染和破坏的特性,因此这一名词是由生物医学上的“病毒”概念引申而来区别:不是天然存在,是某些人利用计算机软、硬件所固有的脆弱性,编制的具有特殊功能的程序。

6.(了解)木马病毒(闪盘窃密者、证券大盗、外挂陷阱、我的照片我正向外闪)7.※计算机病毒的命名规则1991年计算机反病毒组织(CARO)提出了一套命名规则,病毒的命名包括五个部分:•家族名•组名•大变种•小变种•修改者CARO规则的一些附加规则包括:•不用地点命名•不用公司或商标命名•如果已经有了名字就不再另起别名•变种病毒是原病毒的子类举例说明:精灵(Cunning)是瀑布(Cascade)的变种,它在发作时能奏乐,因此被命名为Cascade.1701.A。

Cascade是家族名,1701是组名。

因为Cascade病毒的变种的大小不一(1701, 1704, 1621等),所以用大小来表示组名。

A 表示该病毒是某个组中的第一个变种。

业界补充:反病毒软件商们通常在CARO命名的前面加一个前缀来标明病毒类型。

第一章计算机信息安全技术概述1、计算机信息系统安全的威胁因素主要有哪些?(1)人为无意失误(2)人为恶意攻击(3)计算机软件的漏洞和后门2、从技术角度分析引起计算机信息系统安全问题的根本原因。

(1)计算机外部安全(2)信息在计算机系统存储介质上的安全(3)信息在传输过程中的安全3、信息安全的CIA指的是什么?Confidenciality 隐私性,也可称为机密性,是指只有授权的用户才能获取信息Integrity 完整性,是指信息在传输过程中,不被非法授权和破坏,保证数据的一致性Availability 可用性,是指信息的可靠度4、简述PPDR安全模型的构成要素及运作方式PPDR由安全策略,防护,检测和响应构成运作方式:PPDR模型在整体的安全策略的控制和指导下,综合运用防护工具的同时,利用检测工具了解和评估系统的安全状态,通过适当的安全响应将系统调整在一个相对安全的状态。

防护,检测和响应构成一个完整的、动态的安全循环。

5、计算机信息安全研究的主要内容有哪些?(1)计算机外部安全(2)信息在计算机系统存储介质上的安全(3)信息在传输过程中的安全6、计算机信息安全的定义是什么?计算机信息安全是研究在特定的应用环境下,依据特定的安全策略,对信息及信息系统实施防护,检测和恢复的科学7、信息安全系统中,人、制度和技术之间的关系如何?在信息安全系统中,人是核心。

任何安全系统的核心都是人。

而技术是信息安全系统发展的动力,技术的发展推动着信息安全系统的不断完善。

信息安全系统不仅要靠人和技术,还应该建立相应的制度以起到规范的作用。

只有三者的完美结合,才有安全的信息安全系统第二章密码技术一、选择题1.下列(RSA算法)算法属于公开密钥算法。

2.下列(天书密码)算法属于置换密码。

3.DES加密过程中,需要进行(16)轮交换。

二、填空题1.给定密钥K=10010011,若明文为P=11001100,则采用异或加密的方法得到的密文为01011111 。

计算机网络试题1、(B )是一种环形结构的局域网技术。

A、EthernetB、FDDIC、A TMD、DQDB2、C类地址中用(A)位来标识网络中的一台主机A、8B、14C、16D、243、一种用载波信号相位移动来表示数字数据的调制方法称为(C )。

A、ASKB、FSKC、PSKD、NRZ4、在OSI参考模型的层次中,数据链路层的数据传送单位是(B )。

A、位B、帧C、分组D、报文5、控制相邻两个结点间链路上的流量是在( B )。

A、物理层B、数据链路层C、网络层D、运输层6、下述协议中,不属于自动请求重发技术的协议是(B )。

A、停等协议B、载波侦听协议C、后退N帧协议D、选择性重发协议7、电话拨号上网时,需要使用( D )。

A、网关B、路由器C、网桥D、调制解调器8、交换机工作在(B )。

A、物理层B、数据链路层C、网络层D、高层9、ISDN的基本速率为( C )。

A、46kbpsB、128kbpsC、144kbpsD、384kbps10、TDM是(C )多路复用技术。

A、波分B、频分C、时分D、码分11、在同一个信道上的同一时刻,能够进行双向数据传送的通信方式是( C )A、单工B、半双工C、全双工D、上述三种均不是12、计算机网络是计算机与( C )技术结合的产物。

A、电话B、电视C、通信D、多媒体13、建立计算机网络的主要目的在于( C )A、信息流通B、降低费用C、资源共享D、数据传送14、按网络的功能和结构划分,计算机网络可分为( C )A.局域网与广域网B.基带网与宽带网C.资源子网与通信子网D.以上均不是15、万维网(WWW)是一种( D )A.Internet的连接规则 B. Internet的另一种称呼C.一种上网的软件 D. Internet基于超文本的服务方式16、关于电子邮件,下列说法中错误的是( C )A.发送电子邮件需要E-mail软件的支持B.发送人必须有自己的E-mail地址C.收件人必须有自己的邮政编码D.必须知道收件人的E-mail地址17、计算机信息安全之所以重要,受到各国的广泛重视,主要是因为( A)A.信息资源的重要性和计算机系统本身固有的脆弱性B.计算机应用范围广,用户多C.用户对计算机信息安全的重要性认识不足D.计算机犯罪增多,危害大18、计算机病毒除了具有破坏性、隐蔽性、潜伏性和激发性等特点外,还有一个最明显的特点是( C )A.随意性B.人为性C.传染性D.危险性20、以下哪一个选项按顺序包括了OSI模型的各个层次(A)A、物理层,数据链路层,网络层,传输层,会话层,表示层和应用层B、物理层,数据链路层,网络层,传输层,系统层,表示层和应用层C、物理层,数据链路层,网络层,转换层,会话后,表示层和应用层D、表示层,数据链路层,网络层,传输层,会话层,物理层和应用层21、MAC地址通常存储在计算机的( B )。

本章习题一、选择题1.计算机病毒从本质上来说是( B )。

A.蛋白质 B.程序代码 C.应用程序2.特洛伊木马从本质上来说是( B )。

A.黑客入侵计算机的特殊工具 B.程序代码 C.硬件设备3.计算机病毒先后经历了( D )代的发展。

A.一代 B.二代 C. 三代 D. 四代4.计算机病毒的主要传播途径有( ABCD )。

A.计算机不可移动的硬件设备B. 可移动的储存设备C.计算机网络D. 点对点通信系统和无线网络5.病毒程序一旦被激活,就会马上( A )。

A.复制 B.繁殖 C. 消失6.蠕虫是由以下( A )部分构成的。

A.传播模块 B.隐藏模块 C.目的模块7.蠕虫入侵是利用了主机的( C )。

A.漏洞 B.弱点 C.设备8.木马入侵主机的主要目的是为了( BC )。

A.维护系统 B.窃取机密 C.破坏系统二、填空题1.计算机病毒的特征为:程序性(可执行性),传染性,潜伏性,可触发性,破坏性,针对性,非授权性,隐蔽性,衍生性,病毒的寄生性。

2.计算机病毒的传播途径一般有:通过不可移动的计算机硬件设备,通过移动存储介质传播和通过计算机网络进行传播。

3.文件型病毒将自己依附在.com和.exe等可执行文件上。

4.木马是一种基于远程控制的黑客工具,它通常寄生于用户的计算机系统中,盗窃用户信息,并通过网络发送给黑客。

5.蠕虫是一种可以自我复制的完全独立的程序,它的传播不需要借助被感染主机的其他程序。

它可以自动创建与其功能完全相同的副本,并在没人干涉的情况下自动运行。

三、问答题1.试述计算机病毒的发展阶段。

1.第一代病毒第一代病毒的产生年限可以认为在1986-1989年之间,这一期间出现的病毒可以称之为传统的病毒,是计算机病毒的萌芽和滋生时期。

2.第二代病毒第二二代病毒又称为混合型病毒(又有人称之为“超级病毒”),其产生的年限可以认为在1989-1991年之间,它是计算机病毒由简单发展到复杂,由单纯走向成熟的阶段。

The computer virus is an outcome of the computer overgrowth in the 1980s. The cause of the term computer virus is the likeness between the biological virus and the evil program infected with computers. The origin of this term came from an American science fiction The Adolescence of P-1written by Thomas J. Ryan, published in 1977. Human viruses invade a living cell and turn it into a factory for manufacturing viruses. However, computer viruses are small programs. They replicate by attaching a copy of themselves to another program. Once attached to the host Program, the viruses then look for other programs to infect.In this way, the virus can spread quickly throughout a hard disk or an entire organization when it infects a LAN or a multi-user system. At some point, determined by how the virus was programmed the virus attacks. The timing of the attack can be linked to a number of situations, including a certain time or date, the presence of a particular file, the security privilege level of the user, and the number of times a file is used. Likewise, the mode of attack varies. So-called benign viruses might simply display a message, like the one that infected IBM's main computer system last Christmas with a season's greeting. Malignant viruses are designed to damage the system. The attack is to wipe out data, to delete flies, or to format the hard disk. What Kind of Viruses Are There? There are two main types of viruses: shell, intrusive. Shell viruses wrap themselves around a host program and don't modify the original program. Shell programs are easy to write, which is why about half of viruses are of this type. Intrusive viruses invade an existing program and actually insert a portion of themselves into the host program. Intrusive viruses are hard to write and very difficult to remove without damaging the host file. 参考译⽂: 计算机病毒是⼋⼗年代计算机飞速发展带来的结果,计算机病毒这⼀名词起因于在计算机上传染的有害程序与⽣物学中病毒的相似性,该名词起源于1977年出版的、由ThomasJ.Ryan写的⼀本美国科幻⼩说《p-1的青春》。

计算机病毒的种类计算机病毒概述本章要点:1.计算机病毒的定义;2.计算机病毒的基本特征与分类;3.计算机病毒的命名规则;4.计算机病毒的危害与症状;5.计算机病毒的传播途径;6.计算机病毒的生命周期;7.计算机病毒简史;8.研究计算机病毒的基本原则。

计算机技术的迅猛发展,给人们的工作和生活带来了前所未有的效率和便利。

计算机在推动社会进步、人类文明建设中有举足轻重的作用和地位,已成为世人不争的事实。

然而,计算机系统并不安全,计算机病毒就是最不安全的因素之一。

只有真正地了解了计算机病毒,才能进一步防治和清除计算机病毒。

1.1 计算机病毒的定义计算机病毒(Computer Virus)是一种人为制造的、能够进行自我复制的、具有对计算机资源的破坏作用的一组程序或指令的集合。

这是计算机病毒的广义定义。

类似于生物病毒,它能把自身附着在各种类型的文件上或寄生在存储媒介中,能对计算机系统和网络进行各种破坏,同时有独特的复制能力和传染性,能够自我复制——主动传染;另一方面,当文件被复制或在网络中从一个用户传送到另一个用户时——被动传染,它们就随同文件一起蔓延开来。

在1994年2月18日公布的《中华人民共和国计算机信息系统安全保护条例》中,计算机病毒被定义为:“计算机病毒是指编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码”。

这一定义,具有一定的法律性和权威性,但笔者将这一定义称作计算机病毒的狭义定义。

对计算机病毒,本教材采用广义定义,将特洛伊木马、宏病毒、网络蠕虫等具有一定争议的“程序/代码”,均作为病毒,这与众多杀毒软件对病毒的定义是一致的,如果要严格区分,可以将这些病毒称作“后计算机病毒”。

也就是说,某些广义下的计算机病毒(如网络蠕虫),不具有狭义病毒的特征,并不感染其他正常程序,而是通过持续不断地反复复制自己、增加自己的拷贝数量、消耗系统资源(如内存、磁盘存储空间、网络资源等),最终导致系统崩溃。

练习题一、选择题1、计算机网络的两大主要功能是数据通信和( )。

A、数据查询B、数据存储C、资源共享D、病毒管理2、现代计算机网络逻辑上是由( )子网和资源子网组成的。

A、信息B、通信C、模拟D、数字3、资源子网主要负责全网的( ),为网络用户提供网络服务和资源共享等功能。

A、数据通信B、路由选择C、数字认证D、信息处理4、世界上第一个分组交换网ARPANET是由( )发起而建立起来的。

A、美国国防部B、联合国教科文组织C、英国牛津大学D、欧洲粒子物理实验室5、计算机网络中的层次的定义和每层中协议的集合称为( )。

A、网络协议B、网络拓扑结构C、开放系统互连参考模型D、网络体系结构6、信息高速公路的具体体现是( )。

A、有线电视网B、国际互联网C、全球卫星定位系统D、全国邮政通信网络7、计算机网络适用于集中管理的拓扑结构是( )。

A、总线型B、树型C、星型D、环型8、划分局域网与广域网的依据是()。

A、拓扑结构的类型B、网络所覆盖的地理范围C、传输介质的类型D、网络的用途9、局域网的英文缩写是( )。

A、PANB、MANC、W AND、LAN10、覆盖一座大楼或某一集中建筑群中的计算机网络属于( )。

A、PANB、LANC、MAND、W AN11、下列不属于计算机网络协议三个要素的是( )。

A、语法B、语义C、规则D、时序12、OSI网络体系结构中的第一层是( )。

A、物理层B、数据链路层C、表示层D、会话层13、OSI的七层网络体系结构中,数据链路层的数据单位是( )。

A、比特B、帧C、分组D、报文14、在OSI的七层网络体系结构中,负责完成路由选择的是( )。

A、物理层B、数据链路层C、网络层D、传输层15、在OSI的七层网络体系结构中,实现数据的加密解密和数据压缩解压缩的是( )。

A、物理层B、网络层C、表示层D、应用层16、OSI参考模型中,位于数据链路层之上,传输层之下的是( )。

A、物理层B、应用层C、网络层D、会话层17、TCP/IP网络体系结构中的网络接口层对应于OSI的( )。