MK软路由教程

- 格式:doc

- 大小:2.25 MB

- 文档页数:28

软路由MikroTik RouterOS 简明教程[ At 2010-4-20 By admin Add comments命令说明:RouterOS的基本设置包括四个部分interface、ip address、ip route 、ip firewall src-nat。

1.interface的命令中主要为修改接口称和激活接口;2.ip address的命令主要为分别在两接相应接口上增加外网IP地址和局域网IP地址;3.ip route的命令主要是墙加路由表,这里简单的网络路由表中只有三条,一条是手动加的,两条是动态路由项;4.ip firewall src-nat 的命令是用来设置网络地址转换,这里的伪装masquerade)即是网络地址转换NAT)的一种特殊形式,局域网多台机器使用一个外网IP上网一般都用伪装masquerade)。

如果只是做单纯的路由器来使用,把上面绿色部分的IP按实际的网络修改即可!此过程本人已全新安装测试多次,均很正常,如果你按照此命令设置仍不能让局域网访问外网,最有可能的是你的内网和外网网线插反了网卡,更不要忘了客户机的TCP/IP属性配置。

设置RouterOS筒明教程官方设置) RouterOS V2.8设置RouterOS筒明教程如何设置RouterOS文档版本:1.5 应用于:MikroTik RouterOS V2.8怎么样保护你的MikroTik RouterOS™?属性描述要保护你的MikroTik RouterOS™, 你不应该只是修改你的admin的密码,还需要设置数据包的过滤,所以目的地到路由器的数据包需要在一次经过ip firewall的input链表处理。

注意input链表不会去**通过路由器的传输数据。

你可以添加下面的规则到/ip firewall rule input 只需要通过'copy 和paste'到路由器的Terminal Console(终端控制台)或在winbox中配置相关的参数):/ip firewall rule input add connection-state=invalid action=drop \comment="Drop invalid connections"/ip firewall rule input add connection-state=established \comment="Allow established connections"/ip firewall rule input add connection-state=related \comment="Allow related connections"/ip firewall rule input add protocol=udp comment="Allow UDP"/ip firewall rule input add protocol=icmp comment="Allow ICMP Ping"/ip firewall rule input add src-address=10.0.0.0/24 \comment="Allow access from our local network. Edit this!"/ip firewall rule input add src-address=192.168.0.0/24 protocol=tcp dst-port=8080 \comment="This is web proxy service for our customers. Edit this!"/ip firewall rule input add action=drop log=yes \comment="Log and drop everything else"使用/ip firewall rule input print packets 命令可以看到有多少个数据包被里面的规则处理过。

软路由安装教程

以下是软路由的安装教程,不包含标题:

1. 下载软路由固件:首先,在官方网站或适合您设备的第三方网站上下载软路由固件。

确保您选择的固件与您的设备型号和硬件兼容。

2. 准备U盘:将一个空白的U盘格式化为FAT32文件系统,

并确保U盘没有其他重要文件,因为在安装时会删除U盘上

的所有数据。

3. 解压固件文件:将下载的软路由固件解压缩到计算机的一个文件夹中,确保您可以轻松访问固件文件。

4. 制作启动U盘:打开一个命令提示符或终端窗口,并使用

dd或Win32 Disk Imager等工具将解压缩的固件文件写入U盘。

请参考软路由固件官方文档或相关技术支持网站,了解如何制作启动U盘的具体步骤。

5. 连接U盘和设备:将准备好的U盘插入软路由设备的USB

接口,并确保设备已正确连接到电源和本地网络。

6. 启动软路由:关闭设备,然后重新启动设备。

在启动过程中,设备将读取U盘中的软路由固件,并启动到软路由系统界面。

7. 安装配置软路由:根据固件界面的指示,选择合适的语言和区域设置,并按照屏幕上的提示完成软路由的安装和配置。

这

通常包括设置管理员用户名和密码、选择网络接口和配置网络参数等。

8. 更新软路由:完成安装和配置后,您可以选择更新软路由固件到最新版本,以获取更好的性能和功能支持。

通常可以在软路由固件界面中找到固件更新的选项,并按照相关指示进行操作。

以上是软路由的安装教程,希望对您有帮助。

请根据您使用的软路由固件和设备型号,参考官方文档和相关技术支持网站以获取更详细的指导。

用旧电脑打造高性能软路由,海蜘蛛软路由系统,变废为宝

哦!

各位网友家里有旧电脑但是已经不用了,放着不用想想就挺可惜的!各位网友感兴趣的可以跟我来学习怎么来打造成一台软路由哦。

我们要准备的工具包括:

1、能使用的旧电脑一台、两块网卡、

2、海蜘蛛软件

3、UltraISO

步骤

把旧电脑重新安装一下系统,在百度上搜索一下“海蜘蛛官网”进入下载中心。

在这里我推荐下载“X86路由系统下载专区”里面的U盘安装包下载。

做好以后,启动U盘。

启动旧电脑,选择U盘启动,会看到下面的界面。

选择“1.安装海蜘蛛路由系统”

提示初始化磁盘输入Y,按回车确认。

选择1按回车

选择内核,根据电脑的cpu型号来,我选择2。

局域网借口设置,安装系统以后会弹出这个页面。

根据网络来配置就可以了。

IP地址是以后路由器的IP地址,一般是192.16.1.1,如果防止恶意登录,可以设置成192.168.1.100,自己记住。

子网掩码直接输255.255.255.0

然后提示重启,按回车直接重启

重启之后的界面如下,现在已经安装完毕

把旧电脑接入网络,实用其他电脑调试。

打开浏览器输入:192.168.1.108:880,输入用户名和密码:admin。

选择左边的网络设置-广域网

选择上网方式并输入上网信息,再保存

在选择左边的局域网,设置好参数,保存设置,此时打开浏览器可以测试一下能不能上网了。

旧电脑变废为宝,旧电脑放着不用也是浪费还不如拿出来玩一玩软路由。

用电脑做路由,即使带机量超过100台,可以随心所欲控制网络。

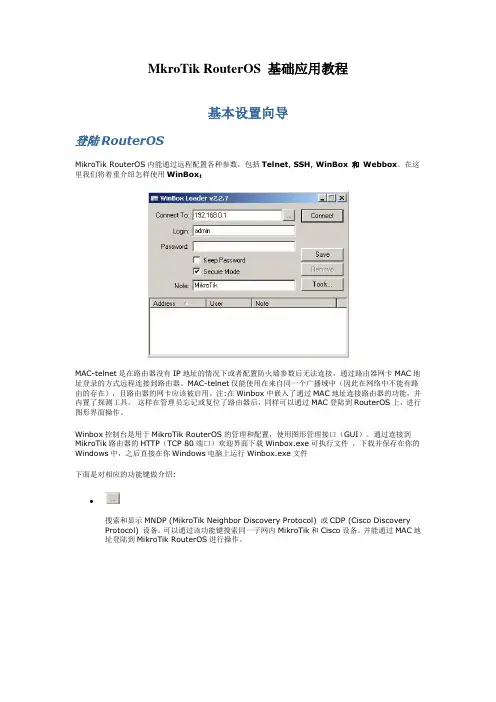

MkroTik RouterOS 基础应用教程基本设置向导登陆RouterOSMikroTik RouterOS内能通过远程配置各种参数,包括Telnet, SSH, WinBox 和Webbox。

在这里我们将着重介绍怎样使用WinBox:MAC-telnet是在路由器没有IP地址的情况下或者配置防火墙参数后无法连接,通过路由器网卡MAC地址登录的方式远程连接到路由器。

MAC-telnet仅能使用在来自同一个广播域中(因此在网络中不能有路由的存在),且路由器的网卡应该被启用。

注:在Winbox中嵌入了通过MAC地址连接路由器的功能,并内置了探测工具。

这样在管理员忘记或复位了路由器后,同样可以通过MAC登陆到RouterOS上,进行图形界面操作。

Winbox控制台是用于MikroTik RouterOS的管理和配置,使用图形管理接口(GUI)。

通过连接到MikroTik路由器的HTTP(TCP 80端口)欢迎界面下载Winbox.exe可执行文件,下载并保存在你的Windows中,之后直接在你Windows电脑上运行Winbox.exe文件下面是对相应的功能键做介绍:搜索和显示MNDP (MikroTik Neighbor Discovery Protocol) 或CDP (Cisco DiscoveryProtocol) 设备。

可以通过该功能键搜索同一子网内MikroTik和Cisco设备。

并能通过MAC地址登陆到MikroTik RouterOS进行操作。

∙通过指定的IP地址(默认端口为80,不许特别指定,如果你修改了端口需要对具体访问端口做自定)或MAC地址(如果路由器在同一子网内)登陆路由器。

∙保存当前连接列表(当需要运行它们时,只需双击)∙删除从列表中选择的项目∙删除所有列表中的项目,清除在本地的缓存,从wbx文件导入地址或导出为wbx文件∙Secure Mode(安全模式)提供保密并在winbox和RouterOS之间使用TLS(Transport Layer Security)协议 Keep Password(保存密码)保存密码到本地磁盘的文本文件中路由器的winbox控制台:Winbox控制台使用TCP8291端口,在登陆到路由器后可以通过Winbox控制台操作MikroTik路由器的配置并执行与本地控制台同样的任务。

废掉硬路由!组建软路由的详细教程软路由是指通过软件实现路由器功能的设备,相比硬路由器更加灵活和可进行定制化操作。

在组建软路由之前,首先需要准备以下材料和工具:一台可供安装软路由系统的x86架构计算机、一个可启动的U盘、软路由系统镜像文件(如PFSense、OPNsense、DD-WRT等)。

下面是软路由的详细组建教程:2.准备U盘:使用格式化工具将U盘格式化为FAT32格式,并确保U盘的容量足够存储软路由系统镜像文件。

3. 制作启动盘:使用启动盘制作工具,如Rufus等,将软路由系统镜像文件写入U盘中,使之成为可启动的软路由安装盘。

4.安装软路由系统:将准备好的U盘插入目标计算机,并设置从U盘启动。

启动顺序的设置方法因计算机品牌不同而有所差异,在计算机开机过程中按下相应的按键进入BIOS设置界面,将U盘设置为第一启动项。

保存设置并重启计算机。

5.进入软路由系统安装界面:计算机从U盘启动后,将会进入软路由系统的安装界面,根据提示选择安装选项。

通常需要对硬盘进行分区、格式化,并选择安装目标。

也可以选择安装到U盘或内存卡上,以便使计算机成为移动软路由设备。

6.进行系统设置:安装完成后,重新启动计算机,并根据提示进入软路由系统。

首次进入系统时,需要进行系统设置,包括网络接口配置、DHCP服务器设置、防火墙规则配置等。

根据实际需求进行相关设置。

7.配置网络连接:连接上外部网络,并配置相关的网络参数,如IP 地址、子网掩码、网关和DNS等。

8.设置路由功能:根据网络拓扑和需求,配置软路由的各项功能,如静态路由、动态路由、端口转发等。

根据实际需求进行相关设置。

9.更新和定制化配置:定期更新软路由系统以获得最新的功能和安全更新,并根据需求进行相关配置的定制化,如VPN配置、防火墙规则配置等。

10.确保安全:为了保证软路由的安全性,建议采取一些安全措施,如修改默认管理员密码、启用防火墙、禁用不必要的服务等。

体验软路由,旧笔记本电脑搭建OpenWRT系统图文教程保姆教程哈喽大家好,我是Stark-C。

说到软路由,估计很多小伙伴只是听说过但是没有体验过。

很多人当初可能和我一样,听过太多的博主各种安利和鼓吹软路由,说功能怎么怎么样,甚至还不知道自己到底是不是真的需要一台软路由,然后就花钱购买了一台软路由,折腾到最后才发现自己的钱也花了,但是软路由的作用还不大,实属鸡肋。

所以今天我就教大家怎么用家里的闲置旧笔记本刷机成标准的软路由OpenWRT系统,在你现有的条件下,先零成本的体验软路由系统,然后再决定你需不需要额外购买一台软路由主机。

声明:此次教程会格式化你准备的U盘和你将要装软路由系统的闲置电脑的系统盘,请务必做好备份前期准备在开始安装之前,除了需要准备一个4G以上的U盘以外,我们还需要下载以下三个文件:NO.1 OpenWrt固件下载地址:https:///drive/folders/1dqNUrMf9n7i3y1aSh68 U5Yf44WQ3KCuh此次固件我选用的是eSir大佬编译的Lean OpenWrt x86-64软路由固件,在此对大佬的无私奉献表示感谢!打开eSir大佬发布的固件列表,然后直接选择并双击打开【Lean Code x86-64】这个文件夹。

然后这步我们在这里选择【高大全】版本。

这步选择最新的【2022】版这里有两个固件版本,分别是legacy及uefi两种启动方式的固件,如果你不知道怎么选择,那就直接选择legacy版本固件即可。

然后按照上图的方法将它下载下来。

下载的时候可能会弹出提示,我们选择“仍然下载”,这样,我们需要的OpenWrt固件就下载到我们的本地电脑了。

下载之后是个压缩文件,我们直接解压这个压缩文件,得到一个后缀为“img”的文件,这个文件就是我们今天将要安装的OpenWrt 固件。

PS:如果你解压之后得到的不是“img”的后缀文件,直接重命名修改即可。

NO.2 微PE下载地址:/download.html当然,你也可以选择其它的PE工具,这个没有限制,只不过我个人多年来都是使用的这个,所以这里选择的是微PE。

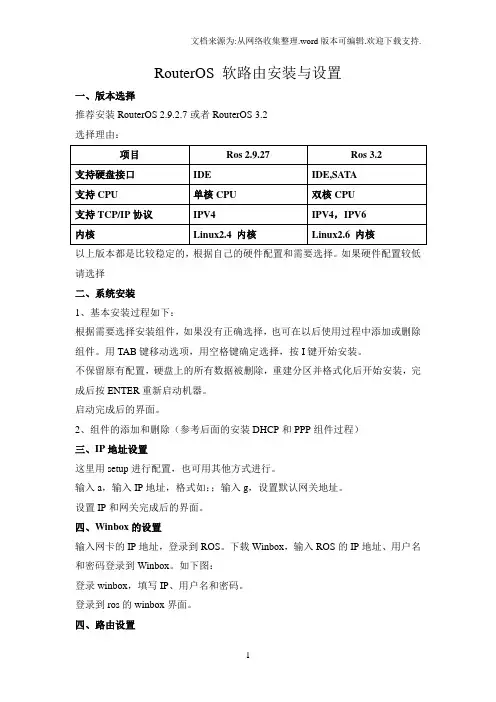

RouterOS 软路由安装与设置一、版本选择推荐安装RouterOS 2.9.2.7或者RouterOS 3.2选择理由:以上版本都是比较稳定的,根据自己的硬件配置和需要选择。

如果硬件配置较低请选择二、系统安装1、基本安装过程如下:根据需要选择安装组件,如果没有正确选择,也可在以后使用过程中添加或删除组件。

用TAB键移动选项,用空格键确定选择,按I键开始安装。

不保留原有配置,硬盘上的所有数据被删除,重建分区并格式化后开始安装,完成后按ENTER重新启动机器。

启动完成后的界面。

2、组件的添加和删除(参考后面的安装DHCP和PPP组件过程)三、IP地址设置这里用setup进行配置,也可用其他方式进行。

输入a,输入IP地址,格式如:;输入g,设置默认网关地址。

设置IP和网关完成后的界面。

四、Winbox的设置输入网卡的IP地址,登录到ROS。

下载Winbox,输入ROS的IP地址、用户名和密码登录到Winbox。

如下图:登录winbox,填写IP、用户名和密码。

登录到ros的winbox界面。

四、路由设置为了管理方便,我们可以把网卡接口名称做修改。

如:内网卡为LAN,外网卡为WAN。

相应的IP地址也做了修改。

在IP--Routes中,设置路由,即网关地址。

五、NAT设置选择IP--Firewall,添加一条NAT规则。

做源地址srcnat的地址欺骗maquerade。

也可以指定源地址和输出接口,如源地址:,输出接口:WAN。

这样一条新建的NAT规则就建好了。

六、DNS缓存安装DNS缓存以后,可一定程度上提高客户机的访问速度,如果ROS的硬盘不稳定也可以不设置DNS缓存。

选择IP---DNS,设置主辅DNS地址,并选择“允许远程请求”,也可以适当更改缓存大小,范围为512--10240KiB。

添加一条静态DNS规则,填写内网卡地址。

七、DHCP和PPP组件的添加将ROS光盘中的相关文件dhcp- ,复制到ROS的FTP中。

/wangba/a/2009-09-12/a09116513.shtml?首页│新闻│文章│系统│设计│淘宝│网管│网赚│图文│专杀│杀毒│防火墙│更新编程│站长│热门│社区│ Delphi 源码│ VB 源码│ C 源码│ QQ │搜索│ Server 2008 │ Linux │专题安全中国首页 > 新闻中心 > 网吧管理技术ROS软路由详细最完整教程(图)安全中国 更新时间:2009-09-12 00:05:25责任编辑:池天ROS软路由基本设置非常简单,如果只做路由转发,以下几步数分钟即可高定:硬件准备:1、首先下载软路由的ghost硬盘版,如果没有,从/download/ros297.rar下载2、释放后,ghost至一个小硬盘(20G以下),注意,是整盘GHOST而不是分区。

3、将该硬盘挂在要做路由电脑上,注意必须接在第一个IDE并且是主硬盘接口。

插上一张网卡,这是接内网的LAN。

开机。

软件设置:1、开机,出现登陆提示。

用户:admin 密码:空2、输入setup再按两次A??3、在ether1后面输入你的内网IP,如:192.168.0.254/24 (这里/24是24位掩码与255.255.255.0一样)4、输入完ip后,按两次x退出,现在可以可以ping通192.168.0.254了,也可用winbox 在图形界面下访问路由了。

5、关机,插上另一张网卡,这个是接外网的,即WAN,现在可以去掉软路由电脑的显示器和键盘了。

6、开机,运行winbox以admin身份登陆7、添加外网网卡。

在ip---address里按+,address输入你的外网ip和掩码位,比如218.56.37.11/29。

network和BROADCAST不填,INTERFACE里选择ethr28、增加外网网关。

ip-routes按+,Destination用默认的0.0.0.0/0 ,Gateway输入外网网关,比如218.56.37.109、实现NAT转发:IP-FIREWALL在NAT里点+,在ACTION里选masquerade10、现在该路由已经做好雏形,可以正常上网了。

1.三张网卡、一台电脑构架双线路路由器服务器自制双线路路由器,首先我们先来准备一台电脑,一般闲置不用的旧电脑即可。

为了实现双线路并行,在该电脑上我们还需要安装三块网卡,其中网卡一连接单位局域网的交换机上或电脑;网卡二连接网通宽带;网卡三连接电信宽带。

这样局域网内各个电脑通过网卡一来访问网卡二和网卡三连接的网络资源。

此外,我们还要为电脑安装一个特殊的系统——“海蜘蛛路由器”,这是一套专用路由器系统,通过该系统可以在教育网、电信、网通等多重网络间进行自行切换,轻松解决了多网并行时网络间切换困难的问题。

图2 三网卡制作的多线路由器拓扑图2.安装海蜘蛛路由系统,让服务器能智能路由设备连接后,我们就可以在准备好的电脑上安装海蜘蛛路由系统了,随后我们登录到海蜘蛛路由系统网站/html/dl_hsrouter.htm下载一款免费版的软件,该文件为ISO镜像文件,下载后我们将其刻录到光盘上即可进行安装。

安装时,首先将安装光盘放入计算机的光驱,重新启动计算机弹出一个运行菜单。

在此选择第一项“正常安装模式”,回车进入安装主界面(如图3),在该界面中选择“安装海蜘蛛路由器(免费版)”,按“回车”键安装海蜘蛛路由系统,安装程序会自动进行硬件检测,然后对硬盘进行初始化,并安装系统。

提示:如果你的硬盘包含重要数据,请先注意备份,以免数据丢失。

安装后,系统会提示用户修改局域网接口的IP地址等信息,在此直接输入单位局域网的网关地址并按“回车”键,系统提示输入子网掩码,输入后继续按下“回车”,弹出安装完成界面,随后光盘自动弹出,安装过程结束。

图3 海蜘蛛路由系统安装界面step 3.局域网网卡定位,让局域网用户能够正确连接路由系统安装后,下面我们还要定位局域网网卡,这一步非常重要,如果局域网的网卡没有正确定位,即便路由器正确,也无法通过路由器上网。

局域网网卡定位有两种访问,一是在路由器上直接定位,二是在客户端电脑上定位。

在路由器上定位启动海蜘蛛系统,打开一个DOS下的控制台界面,并且需要在其中的login项目中输入用户名和密码进行登录。

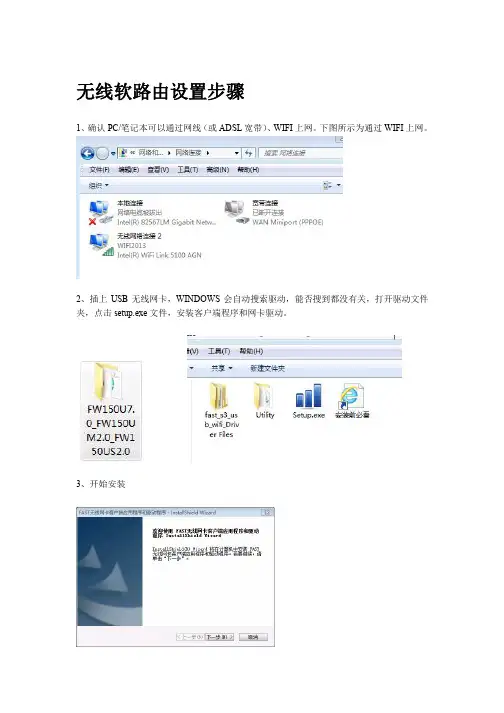

无线软路由设置步骤1、确认PC/笔记本可以通过网线(或ADSL宽带)、WIFI上网。

下图所示为通过WIFI上网。

2、插上USB无线网卡,WINDOWS会自动搜索驱动,能否搜到都没有关,打开驱动文件夹,点击setup.exe文件,安装客户端程序和网卡驱动。

3、开始安装这一步骤选择“安装客户端应用程序和驱动程序”。

这一步需要点击“始终安装此驱动程序软件”。

桌面任务栏点开。

下面的窗口不能关闭。

选择“SoftAP”“开”,弹出确认窗口,点击“确认”,稍等片刻。

弹出警告提示,点击“确认”。

4、打开控制面板,依次点击“网络和Internet ”,“网络和共享中心”4.1、4.2、点击左侧“更改适配器设置”选择当前主机连接到互联网的网卡连接(此处是“无线网络连接2”),点击鼠标右键-属性。

4.4、点击“共享”选项,选中“Internet连接共享中的两个选项框”;“家庭网络连接(H)”选择4.3中的名称(无线网络连接4)。

点击确定。

4.5、继续设定无线路由器参数,可以更改网络名称即创建的WIFI名称,如“my_test_ap”,修改“安全密匙”即创建的WIFI的登录密码。

点击“应用”。

4.6、设置成功。

5、现在查看网络连接是这样的:手机WIFI可以搜索到“my_test_soft_ap”,登录密码是4.5中设置的密码。

6、该USB路由器在当路由器的同时还可以兼作为无线网卡用,特别适合没有网线网卡的PC使用,完成PC无线上网的同时将该无线连接中继发送出来。

如上图,“无线网络连接2”(Intel WiFi Link 5100 AGN无线网卡)是本机内置无线网卡,接收外部路由器“WIFI2013”上网;“无限网络连接3”(Wireless N Adapter)是新插入的USB无线路由器(兼无线网卡)。

可以禁用“无线连接2”,启用“无线网络连接3”将其连接到外部WIFI,同时需要打开它的Internet共享功能,步骤同4.4。

软路由RouterOS使用全方位详解(图) 二(2009-03-23 23:07:18)转载分类:网络安全标签:it十六、运行winbox,连接RouterOS机器十七、哈哈,完成,终于可以用图形界面来设置你的RouterOS了!!在[2 使用光盘安装RouterOS]中我们已经简单设置了RouterOS并已可以用winbox来配置它,下面我们就用winbox来设置固定IP共享上网。

假设我的外网IP地址为172.16.20.183,子网掩码为255.255.255.0,网关为172.16.20.1一、为方便区分内网和外网网卡,我们把内网ether1改为LAN,外网ether2改为WAN,操作步骤如下:1. 左击Interfaces,打开Interface List;2. 双击ether1那一行,把Name:后的ether1改为LAN,点击OK按钮;3. 双击ether2那一行,把Name:后的ether2改为WAN,点击OK按钮;二、设置外网IP地址1. 点击IP -> Addresses打开Address List2. 点击Address List中的红色“+”按钮打开New Address3. 在Address中输入172.16.20.183/24,Interface选择WAN,点击OK按钮;三、设置网关1. 点击IP -> Routes打开Route List2. 点击Route List中的红色“+”按钮打开New Route3. 在Gateway中输入172.16.20.1,点击OK按钮;四、设置NAT共享上网1. 点击IP -> Firewall打开Firewall2. 点击Firewall中的NAT选项卡后点击红色“+”按钮打开New NAT Rule3. 在General选项卡中的Chain选择srcnat,点击Action选项卡,Action选择masquerede,点击OK按钮;五、客户端设置如下图,添加网关,就是RouterOS机器的内网IP了,DNS服务器就填你当地的了!!到这里就可以共享上网了!!。

MikroTikRouterOS软路由上⽹配置教程MikroTik RouterOS是⼀种路由操作系统,并通过该软件将标准的PC电脑变成专业路由器,在软件的开发和应⽤上不断的更新和发展,软件经历了多次更新和改进,使其功能在不断增强和完善。

特别在⽆线、认证、策略路由、带宽控制和防⽕墙过滤等功能上有着⾮常突出的功能,其极⾼的性价⽐,受到许多⽹络⼈⼠的青睐。

MikroTik RouterOS 脚本⽣成器 V2.8 中⽂综合版类型:系统其它⼤⼩:6.74MB语⾔:简体中⽂时间:2018-06-14查看详情RouterOS (ROS) 重启⼯具类型:服务器其它⼤⼩:7KB语⾔:简体中⽂时间:2009-04-14查看详情ROS软路由上⽹配置教程:⼀般拿到了RouterOS软路由,肯定要做的事情就是使⽤它来上⽹。

以 RouterBOARD 750(下⾯简称 RB750)为例配置简单的上⽹教程系统版本5.25;RB750的接⼝数量:5⼝拿到ROS设备后的简单的上⽹配置步骤:1.通电,测试接⼝状态(每个⼝插上⽹线指⽰灯正常);2.复位设备:让设备⽆任何默认配置(通过winbox 登录设备后复位,也有其他⽅式);3.配置外⽹的连接⽅式(pppoe 拨号或是专线);4.配置内⽹⽹关I P;5.DNS配置6.DHCP配置;7.路由配置;8.NAT配置;9.系统时间配置;10.系统备份⾸先我们做下简单的规划:1⼝不使⽤(因为很多1⼝是POE供电⼝,有时候拿来供电,我就不喜欢⽤)2⼝做外⽹⼝,3-5⼝做内⽹⼝内⽹⽹关:192.168.1.254/24内⽹DHCP地址段:192.168.1.100-192.168.1.200DNS地址:61.139.2.69 8.8.8.8配置步骤:1.通电,测试接⼝状态(每个⼝插上⽹线指⽰灯正常);⽤⽹线插到ROS设备的每个接⼝上,另⼀头插到交换机或者电脑上⾯,看看接⼝灯是否能正常,在电脑上⽤winbox登录,是否能够登录;2.复位设备:让设备⽆任何默认配置(通过winbox登录设备后复位,也有其他⽅式);Winbox复位设备:⽤winbox登录到ROS上后,按以下图1⽅式操作,操作成功后ROS会重启。

组建软路由的详细安装教程(图文)谈起路由,可能刚接触的朋友也不太明白什么是“软”路由,在这里笔者就简单介绍一下软路由与硬路由之间的区别。

而我们平常生活上所接触得比较多的就是“硬”路由。

所谓硬路由就是以特用的硬设备,包括处理器、电源供应、嵌入式软件,提供设定的路由器功能。

软路由就是台式机或服务器配合软件形成路由解决方案,主要靠软件的设置,达成路由器的功能。

软路由的好处有很多,如使用便宜的台式机,配合免费的Linux软件,软路由弹性较大,而且台式机处理器性能强大,所以处理效能不错,也较容易扩充。

但对应地也要求技术人员许掌握更多的例如设置方法、参数设计等专业知识,同时设定也比较复杂,而且需技术人员具备一定应变技术能力。

同时台式机的硬件配置如果选择不好或不合理,而且担任路由器的功能如果长期工作,故障的机率将很高。

用一台台式机搭建,成本并不低,但是如果要使用服务器,成本则更高,技术人员学习的过程亦较为烦琐。

硬路由的做法为配置专用机,像PC机一样,硬路由器包括电源、内部总线、主存、闪存、处理器和操作系统等,专为路由功能而设计,成本较低。

路由器中的软件都是深嵌入到硬件中,包括对各种器件驱动的优化,不同体系cpu的不同优化策略等等,这个软件不是应用软件,而是系统软件,和硬件不能分开的。

由于架构设计考虑了长时间运作,所以稳定性有更高保证,再加上重要的功能大部份都已在内置系统设计中完成,所以人工管理设定的功夫非常少,可节省技术或网络管理人员的时间。

但相对的,如果某一款硬件规格不强大,扩充性不宽,因此将有可能无法满足需求,尤其是需要加进持别功能时,如果厂商没有提供,那么技术或网络管理人员也无法解决。

由于计算机的限制,软路由只能使用以太网卡,因此基本上局限于以太网络之间的连接,以太网络之间只有在划分多个网段时,才会使用软路由的连接。

当用户对网络和数据传输方面没有太高要求或者只是实现NAT转换的时候,毕竟对于学校和网吧,台式机的价格比起上万元的专业硬路由更可以节省不少的成本。

Routeros的安装和电信/网通双线光纤,策略路由/双线分流/双线备份,全局速度限制,线程限制,DHCP服务器,PPPOE服务器和VPN,Hossport设置WEB认证上网方式,防火墙,图文教程本人QQ:157357366注意因为网上有很多现成的图片教程,但是真真假假,版本不明,所以我这个集合教程里有很多图片不是原创,并且这里所有技术全部可以使用在 2.9以上版本的ROS上。

虽然里面整理的不全部是原创,但是经过我的整理以及一些地方的衔接修改,现在这些东西变得简单易懂了。

只要稍微动动脑,这些功能你都能实现,而且几乎这些功能对你都有用处。

呵呵,说了这么多废话,意思大概就是只要你认真按着我的这个教程去做,那就一定会打造出属于你自己的路由器的。

RouterOS的安装和破解:软件的安装:a.在BIOS中设置从光盘启动计算机。

b.使用光盘启动计算机时,会出现下面的界面:让你选择安装的模块,呵呵,我选择全部安装,键盘输入a,然后输入i开始安装。

计算机提醒你是不是要保留以前的设置,我是全新安装的,我按n回车,不保留。

然后计算机提示继续否,废话,不继续干嘛,按y继续。

计算机开始安装了。

你就等着安装完成出现让你按回车键继续的画面,计算机重新启动后就行了。

由于我安装的是破解的系统,所以计算机重新启动之后就没有要求我输入什么许可证之类的。

若你下载的是需要破解的系统,请自己找资料破解,嘿嘿!在字符界面下,系统的简单初始设置:系统安装之后重新启动,然后出现登陆界面,输入初始用户名admin,口令直接回车。

进入RouterOS的字符界面,好了,现在开始我们的简单初始设置阶段。

1、更改网卡的名称以方便区分不同的网络接口。

为方便区分我们作如下规定:接入互联网的网络接口命名为Wan,其接入互联网的方式是通过dhcp客户端动态获取IP地址。

接入局域网的互联网接口我们命名为Lan,网卡的IP地址我们规定为192.168.0.254。

软路由的使用随着Linux系统的开发,基于Linux系统的软件路由器得到了广泛的应用,软件路由器可轻易实现双线策略、arp绑定、限速、封杀BT、QQ等软件,以及vpn等,并可以及时升级,这些,一般硬路由根本无法与之比拟。

本文就软件路由器的硬件要求、软件安装、上网控制等几方面讲述软件路由器的使用。

一、硬件要求:软路由对硬件的要求很低,一台普通的老式计算机(最好是赛扬700以上,128M以上内存),有两块100M的网卡,100M硬盘即可,光驱、键盘、显示器只是在安装时使用。

笔者使用的硬件配置如下:赛扬1.3/256M内存/1G硬盘/24速光驱/3块8139网卡。

安装三块网卡的目的是一块WAN口,两个LAN口,LAN口分别连接办公用计算机和教学用计算机。

安装好所有硬件,WAN口连接到宽带,两个LAN口分别连接到各自的交换机,硬件安装完成。

二、软件安装:准备RouteOS2.8以上版本安装光盘,在BIOS中设置从光盘启动计算机。

进入安装组件的选择界面后,系统会自动选择默认组件。

如果需要选择其他组件,可以使用方向键将白色光条移至选择项上,然后按空格键即可选中。

选择好所需组件后,按字母“i”键,即可开始安装程序,系统会自动创建及格式化分区,并显示各组件安装进度条。

待各组件安装结束后,取出安装光盘,重新启动计算机即可开始RouteOS的进一步配置。

软件设置:1、出现登陆提示。

用户:admin 密码:空2、输入setup再按两次A3、在ether1后面输入你的内网IP,如:192.168.1.1/24 (这里/24是24位掩码与255.255.255.0一样)4、输入完ip后,按两次x退出。

以上步骤即完成了路由器的初步安装。

在局域网中找一台计算机,IP地址设置成192.168.1.3,打开浏览器,输入地址http://192.168.1.1,出现一个英文操作界面,下载Winbox到本地,运行winbox以admin身份登陆路由器。

网吧专用ros软路由教程(非常详细)一:安装1、光盘版的(转自雨纷飞大哥作品)将iso文件刻录成可引导光盘。

机器的硬盘设置为IDE0,即第一个IDE通道的主盘。

bios设置光盘引导系统,放入光盘启动机器得到如下选择2:Install RouteOS 2.8.18后稍等,得到如下画面:用方向键和空格选择你需要的模组功能后,按"A"全选,摁“i“键确定安装。

会再次询问你继续?yes or no?,摁“Y“.然后又问:do you want to keep lod configuraton?你需要保留旧的结构么?摁“N然后开始自动的格式化磁盘、安装核心、安装模组。

最后提示:Press ENTER to Reboot,按回车重新启动机器。

重新启动后出现图1的那个引导画面(如果没有出现而直接进了登陆界面说明用硬盘引导了):选择3: Crack RouteOS Floppy Disk,开始破解。

破解过程都是中文的。

如果你的硬盘在IDE0:0的话破解是不会有问题的。

否则可能出现系统文件被破坏、启动时0123456...循环出现等问题。

问你是否重启呢。

把光盘拿出来后按下Y确定重启动重新启动后开始登陆。

初始用户名admin,初始密码为空。

咦?怎么还有提示注册的信息和Soft ID?原来是还需要一个命令激活注册补丁才可以哦:输入命令:/system license import file-name=key或者缩写为/sy lic i f key然后提示你是否重新启动。

按Y重新启动重新启动并用admin:““登陆后发现,提示注册的信息已经完全消失了,现在是正式版了现在服务器启动起来了,但是还没有任何配置,若想用winbox对其进行控制,则必须激活和配置网卡的ip 掩码等。

这里我装了三块网卡,一块接电信,一块接网通,一块路由后接内网交换机。

首先看看三块网卡是否都被识别出来了,命令是:/interfaceprint可以缩写为/intpri以后用缩写不再另外注名。

结果应该如下图:然后我们来激活他们,命令是:ENABLE 0ENABLE 1ENABLE 20是第一块网卡。

激活后没有提示。

用print命令查看后发现网卡前面的X变成R,就代表激活成功了。

如下图但是ether1 ether2之类的名字实在是抽象不便于以后的配置,所以我们把网卡给改个名字:命令:SET 0 NAME=newname我这里用set 0 name=dianxinset 1 name=wangtongset 2 name=neiwang如下图:改名成功。

然后给他们相应的IP。

先返回顶层目录,用/键就可以了。

然后输入:IPADDRESSadd address 192.168.0.10/24 interface dianxinadd address 192.168.0.11/24 interface wangtongadd address 192.168.0.12/24 interface neiwang这样就设置好了dianxin、wangtong、内网这三块网卡的IP和子网掩码。

24代表255.255.255.0我只是做实验写教程,具体IP地址还要根据你的实际情况来变动。

添加完毕后可以用print命令来查看结果。

如果发现某条有错误,用“remove 错误的编号“既可以删除到这里IP的配置就大功告成了,我们终于可以跟文字界面说拜拜了~2、GHOST版的(原创)将下载好的G文件放在一块带有ghost的虚拟dos(我的是的MAX—dos)系统上,进ghost选择恢复镜像到全盘(千万别错了哦,是全盘镜像)。

完毕重启后无需破解,余下的操作同上,我就不重复了。

二:winbox下调试根据你所设的局域网IP。

输入http://192.168.1.1(我的是192.168.1.1) 下载winbox得到如下图:输入管理员用户admin,默认密码为空,如图:第一项:interfaces。

这里可以更改你的网卡名称,查看个内外网总体查看外网流量如图:(选择网卡名称第四项traffic)第二项,IP由于你已经填写好了内外网的IP,所以IP Addresses里无须再管了。

注意事项,外网掩码请仔细询问你当地的电信或者网通部门2、ip routes,这里是更改你所走的网关用的,如图3、IP pool(不管他)4、IP arp(这里是网卡mac地址与ip地址绑定,我是绑定了),具体操作,双击前面带D(代表未arp 绑定)的IP地址,点tools选择copy,点OK,哈哈,前面的D就没啦,恭喜你绑定成功。

5、IP vrrp(不管他)6、IP firewall(重点哦)到这里了,是不是还拼不通外网啊,哈哈,没有IP伪装啊,当然上不了啊。

IP—firewall—source,点加号加一条规则,第一项里面填你的设置的内网网段,不是网关哦,后面跟24,不是32哦。

切记!如图能上网了吧,这时候你的软路由非常脆弱,所以,我们来给他增“墙”,本文核心,防火墙配置。

input 设置图:一些重要的端口改变图:为什么要改变端口,用途很明显,默认的大家都知道,而你所改的呢?只有你自己知道,哈哈,这就是效果!看到没?比如telnet啊,winbox啊,upnp,http(这里是指访问你的路由的http端口哦)。

forward 设置,这里控制着你网吧的安全核心,先看图:其本都是drop drop drop。

(阻止的意思啦)tcp/udp协议的134—139端口,445端口(把三波引进来的就是这个端口,罪大恶极,封封封!)500端口(这个端口是别人经常攻击你软路由的端口,也封)还有迅雷5啊,P2P啊,QQ幻想啊(你的是100M光纤就别封了,无所谓)output 设置,此项比较简单,但很重要,syn大家都明白吧。

如图:virus设置:(也很重要哦)如果你input forward 两项防火没有起到什么作用,可以在里面做个跳转,使之两项转向virus设置。

virus设置图:jump(跳转图):哈哈,防火墙设置基本完成,不要看似简单,记住写规则的顺序:先允许,后拒绝,别说我没讲哦,否则防火墙会被你配的一团糟,你还以为你的路由很安全呢?哈哈。

端口映射:这项比较简单,IP—firewall—Destination。

先看图:负载平衡:IP—firewall—connections 点Tracking 看我图设置:吃午饭啦,下午继续!还有一些东西,经常遇到的问题啊什么的。

呵呵。

刚才有人问我配置怎么样,建议网卡用60元左右的吧,8139嘛最好不要用,路由的流量不小哦。

慎用慎用。

别的硬件倒无所谓,我想现在硬件也不会差到哪里吧,CPU,内存都是超便宜哦。

至于网卡顺序嘛:以三块网卡为例,以我的为例,从主板显卡这边数,依次为3、2、1。

路由水晶头做法:路由与电信的转发包同一设备,所以,你想想是用哪种接法呢?在这里卖个关子,不说。

不能什么都喂给你吃哦,有得时候自己动手,学的更多更深!我想知的是。

软件稳不稳定。

机子配制要不要很高的。

100多台的。

还有。

能不能控制内网的每个IP 的下载上传的流量。

限制以后。

会不会导倒内网打开网页慢的。

我前几天就买了侠诺的路由器。

它的只能限制内网的总速度的。

不能对每个IP的限制。

还有这样整体限制上传下载。

会影响到内网打开网页慢。

楼主我想知道这些的。

不知大家有没有测试过的。

这些问题得到解决没?机器配置要求不高,由于没有128的内存,我用的是256的,由于没有815的板子,我用的845的,由于没有cy1.7的CPU,我用的是2.0的,关键在网卡配置。

呵呵,ROS可以单个IP限速,不过我从来不限,防火墙配置好了,限速干什么呢?限速后玩游戏,网页都很正常。

但有人提及过刷浩方问题,由于我不限速,所以,至今没发现。

大家要限速的请看下面:Queues项的Simple queue:我的前面都是X,就是没有启用的意思啦,关键时候用一下,哈哈。

ros下怎样用命令关机?system—shutdown1、安装ROS除了自己学习和测试用ROS外,最好还是单独用一台机器,相信这也不用多说,安装的时候要注意的是硬盘一定要接在IDE0上面,并且作为主盘MASTER,光驱随便,很多安装之后不能正常启动的都是这个问题、用安装光盘启动后,如图选择i 进入安装界面选择需要安装的package选择完后,再按i安装,y确定,再按n不保存旧配置。

最后回车重新启动,这时进入ROS是未注册的版本用光驱启动,在启动菜单按c破解破解之后进入已经没有了未注册提示。

2、服务端配置/interface pri 能显示出你现在可用的网卡。

如图/ip addressadd address=192.168.1.1/24 interface=ether1设置ether1为内网IP,其中192.168.1.1/24添自己的内网IP ,设置成功没有提示,可以用pri查看3、winbox配置(所有配置都在这里进行)在局域网其他机器IE浏览器192.168.1.1 进入WEBBOX,左边可以下载WINBOX,当然如果你已经有WINBOX 可以省略这步。

打开WINBOX输入IP和用户名连接进入配置界面(1)点左侧INTERFACE,双击ether1将name改为lan,同样将另两个改为cnc和tel。

(2)左侧IP->ADDRESS ,+号,分别设置CNC和TEL的IP地址,添网通和电信给的IP/子网掩码(不要和我的一样...),红叉部分是自动添加的3)IP->ROUTE,+号添加默认的网关,默认网通就添网通网关,默认电信就添电信的网关,这里默认电信. 如图11,正常下黑圈处为AS,黄圈出为ment设注释为tel(4)IP->FIREWALL,NAT选项卡,+号添加chain:srcnat,src.addr:192.168.1.0/24,ACTION选项卡里为masquerade.OK,现在可以通过电信上网了(5)上传路由表文件cnc.rsc FTP://admin:@192.168.1.1在WINBOX中,NEW TERMINAL,输入import cnc完成现在已经可以电信网通自动切换了.(6)只是切换也不太安全,一定要配制一下防火墙么,同5一样,上传防火墙的RSC文件到192.168.1.1,在NEW TERMINAL里执行import firewall,整体和第5步相近.(7)配置的差不多了,该改管理员账号了,左侧USERS,双击ADMIN改个名字和右下脚的password,如果不需要远程修改ROS的话,可以设定访问IP,192.168.1.0/24之类的至此,基本OK了./ ip firewall filterad ch input pr tcp dst-po 82 act drop comm[email=Sky.Y@mm]Sky.Y@mm[/email]ad ch input pr tcp dst-po 113 act drop comm W32.Korgo.A/B/C/D/E/F-1ad ch input pr tcp dst-po 2041 act drop comm W33.Korgo.A/B/C/D/E/F-2ad ch input pr tcp dst-po 3067 act drop comm W32.Korgo.A/B/C/D/E/F-3ad ch input pr tcp dst-po 6667 act drop comm W32.Korgo.A/B/C/D/E/F-4ad ch input pr tcp dst-po 445 act drop comm W32.Korgo.A/B/C/D/E/F-5660ad ch input pr tcp dst-po 1000-1001 act drop comm Backdoor.Nibu.B-1ad ch input pr tcp dst-po 2283 act drop comm Backdoor.Nibu.B-2ad ch input pr tcp dst-po 10000 act drop comm Backdoor.Nibu.E/G/Had ch input pr tcp dst-po 3422 act drop comm Backdoor.IRC.Aladinz.R-1ad ch input pr tcp dst-po 43958 act drop comm Backdoor.IRC.Aladinz.R-2ad ch input pr tcp dst-po 5554 act drop comm W32.Dabber.A/B-1ad ch input pr tcp dst-po 8967 act drop comm W32.Dabber.A/B-2ad ch input pr tcp dst-po 9898-9999 act drop comm W32.Dabber.A/B-3ad ch input pr tcp dst-po 6789 act drop comm[email=Sky.S/T/U@mm]Sky.S/T/U@mm[/email]ad ch input pr tcp dst-po 8787 act drop comm Back.Orifice.2000.Trojan-1ad ch input pr tcp dst-po 8879 act drop comm Back.Orifice.2000.Trojan-2ad ch input pr tcp dst-po 31666 act drop comm Back.Orifice.2000.Trojan-3ad ch input pr tcp dst-po 31337-31338 act drop comm Back.Orifice.2000.Trojan-4 ad ch input pr tcp dst-po 54320-54321 act drop comm Back.Orifice.2000.Trojan-5 ad ch input pr tcp dst-po 12345-12346 act drop comm Bus.Trojan-1ad ch input pr tcp dst-po 20034 act drop comm Bus.Trojan-2ad ch input pr tcp dst-po 21554 act drop comm GirlFriend.Trojan-1ad ch input pr tcp dst-po 41 act drop comm DeepThroat.Trojan-1ad ch input pr tcp dst-po 3150 act drop comm DeepThroat.Trojan-2ad ch input pr tcp dst-po 999 act drop comm DeepThroat.Trojan-3ad ch input pr tcp dst-po 6670 act drop comm DeepThroat.Trojan-4ad ch input pr tcp dst-po 6771 act drop comm DeepThroat.Trojan-5ad ch input pr tcp dst-po 60000 act drop comm DeepThroat.Trojan-6ad ch input pr tcp dst-po 2140 act drop comm DeepThroat.Trojan-7ad ch input pr tcp dst-po 10067 act drop comm Portal.of.Doom.Trojan-1ad ch input pr tcp dst-po 10167 act drop comm Portal.of.Doom.Trojan-2ad ch input pr tcp dst-po 3700 act drop comm Portal.of.Doom.Trojan-3ad ch input pr tcp dst-po 9872-9875 act drop comm Portal.of.Doom.Trojan-4ad ch input pr tcp dst-po 6883 act drop comm Delta.Source.Trojan-1ad ch input pr tcp dst-po 26274 act drop comm Delta.Source.Trojan-2ad ch input pr tcp dst-po 4444 act drop comm Delta.Source.Trojan-3ad ch input pr tcp dst-po 47262 act drop comm Delta.Source.Trojan-4ad ch input pr tcp dst-po 3791 act drop comm Eclypse.Trojan-1ad ch input pr tcp dst-po 3801 act drop comm Eclypse.Trojan-2ad ch input pr tcp dst-po 65390 act drop comm Eclypse.Trojan-3ad ch input pr tcp dst-po 5880-5882 act drop comm Y3K.RAT.Trojan-1ad ch input pr tcp dst-po 5888-5889 act drop comm Y3K.RAT.Trojan-2ad ch input pr tcp dst-po 30100-30103 act drop comm NetSphere.Trojan-1ad ch input pr tcp dst-po 30133 act drop comm NetSphere.Trojan-2ad ch input pr tcp dst-po 7300-7301 act drop comm NetMonitor.Trojan-1ad ch input pr tcp dst-po 7306-7308 act drop comm NetMonitor.Trojan-2ad ch input pr tcp dst-po 79 act drop comm FireHotcker.Trojan-1ad ch input pr tcp dst-po 5031 act drop comm FireHotcker.Trojan-2ad ch input pr tcp dst-po 5321 act drop comm FireHotcker.Trojan-3ad ch input pr tcp dst-po 6400 act drop comm TheThing.Trojan-1ad ch input pr tcp dst-po 7777 act drop comm TheThing.Trojan-2ad ch input pr tcp dst-po 1047 act drop comm GateCrasher.Trojan-1ad ch input pr tcp dst-po 6969-6970 act drop comm GateCrasher.Trojan-2ad ch input pr tcp dst-po 2774 act drop comm SubSeven-1ad ch input pr tcp dst-po 27374 act drop comm SubSeven-2ad ch input pr tcp dst-po 1243 act drop comm SubSeven-3ad ch input pr tcp dst-po 1234 act drop comm SubSeven-4ad ch input pr tcp dst-po 6711-6713 act drop comm SubSeven-5ad ch input pr tcp dst-po 16959 act drop comm SubSeven-7ad ch input pr tcp dst-po 11000 act drop comm Senna.Spy.Trojan-1ad ch input pr tcp dst-po 13000 act drop comm Senna.Spy.Trojan-2ad ch input pr tcp dst-po 25685-25686 act drop comm Moonpie.Trojan-1ad ch input pr tcp dst-po 25982 act drop comm Moonpie.Trojan-2ad ch input pr tcp dst-po 1024-1030 act drop comm NetSpy.Trojan-1ad ch input pr tcp dst-po 1033 act drop comm NetSpy.Trojan-2ad ch input pr tcp dst-po 31337-31339 act drop comm NetSpy.Trojan-3ad ch input pr tcp dst-po 8102 act drop comm Trojanad ch input pr tcp dst-po 7306 act drop comm Netspy3.0Trojanad ch input pr tcp dst-po 8011 act drop comm WAY.Trojanad ch input pr tcp dst-po 7626 act drop comm Trojan.BingHead ch input pr tcp dst-po 19191 act drop comm Trojan.NianSeHoYianad ch input pr tcp dst-po 23444-23445 act drop comm NetBull.Trojanad ch input pr tcp dst-po 2583 act drop comm WinCrash.Trojan-1ad ch input pr tcp dst-po 3024 act drop comm WinCrash.Trojan-2ad ch input pr tcp dst-po 4092 act drop comm WinCrash.Trojan-3ad ch input pr tcp dst-po 5714 act drop comm WinCrash.Trojan-4ad ch input pr tcp dst-po 1010-1012 act drop comm Doly1.0/1.35/1.5trojan-1 ad ch input pr tcp dst-po 1015 act drop comm Doly1.0/1.35/1.5trojan-2ad ch input pr tcp dst-po 1999-2005 act drop comm TransScout.Trojan-1ad ch input pr tcp dst-po 9878 act drop comm TransScout.Trojan-2ad ch input pr tcp dst-po 2773 act drop comm Backdoor.YAI..Trojan-1ad ch input pr tcp dst-po 7215 act drop comm Backdoor.YAI.Trojan-2ad ch input pr tcp dst-po 54283 act drop comm Backdoor.YAI.Trojan-3ad ch input pr tcp dst-po 1003 act drop comm BackDoorTrojan-1ad ch input pr tcp dst-po 5598 act drop comm BackDoorTrojan-2ad ch input pr tcp dst-po 5698 act drop comm BackDoorTrojan-3ad ch input pr tcp dst-po 2716 act drop comm PrayerTrojan-1ad ch input pr tcp dst-po 9999 act drop comm PrayerTrojan-2ad ch input pr tcp dst-po 21544 act drop comm SchwindlerTrojan-1ad ch input pr tcp dst-po 31554 act drop comm SchwindlerTrojan-2ad ch input pr tcp dst-po 18753 act drop comm Shaft.DDoS.Trojan-1ad ch input pr tcp dst-po 20432 act drop comm Shaft.DDoS.Trojan-2ad ch input pr tcp dst-po 65000 act drop comm Devil.DDoS.Trojanad ch input pr tcp dst-po 11831 act drop comm LatinusTrojan-1ad ch input pr tcp dst-po 29559 act drop comm LatinusTrojan-2ad ch input pr tcp dst-po 1784 act drop comm Snid.X2Trojan-1ad ch input pr tcp dst-po 3586 act drop comm Snid.X2Trojan-2ad ch input pr tcp dst-po 7609 act drop comm Snid.X2Trojan-3ad ch input pr tcp dst-po 12348-12349 act drop comm BionetTrojan-1ad ch input pr tcp dst-po 12478 act drop comm BionetTrojan-2ad ch input pr tcp dst-po 57922 act drop comm BionetTrojan-3ad ch input pr tcp dst-po 3127-3198 act drop comm Worm.Novarg.a.Mydoom.a.-1 ad ch input pr tcp dst-po 4444 act drop comm Worm.MsBlaster-1ad ch input pr tcp dst-po 6777 act drop comm Worm.BBeagle.a.Bagle.a.ad ch input pr tcp dst-po 8866 act drop comm Worm.BBeagle.bad ch input pr tcp dst-po 2745 act drop comm Worm.BBeagle.c-g/j-lad ch input pr tcp dst-po 2556 act drop comm Worm.BBeagle.p/q/r/nad ch input pr tcp dst-po 20742 act drop comm Worm.BBEagle.m-2ad ch input pr tcp dst-po 4751 act drop comm Worm.BBeagle.s/t/u/vad ch input pr tcp dst-po 2535 act drop comm Worm.BBeagle.aa/ab/w/x-z-2ad ch input pr tcp dst-po 5238 act drop comm Worm.LovGate.r.RpcExploitad ch input pr tcp dst-po 1068 act drop comm Worm.Sasser.aad ch input pr tcp dst-po 5554 act drop comm Worm.Sasser.b/c/fad ch input pr tcp dst-po 9996 act drop comm Worm.Sasser.b/c/fad ch input pr tcp dst-po 9995 act drop comm Worm.Sasser.dad ch input pr tcp dst-po 10168 act drop comm Worm.Lovgate.a/b/c/dad ch input pr tcp dst-po 20808 act drop comm Worm.Lovgate.v.QQad ch input pr tcp dst-po 1092 act drop comm Worm.Lovgate.f/gad ch input pr tcp dst-po 20168 act drop comm Worm.Lovgate.f/gad ch input pr tcp dst-po 1363-1364 act drop comm ndm.requesterad ch input pr tcp dst-po 1368 act drop comm screen.castad ch input pr tcp dst-po 1373 act drop comm hromgrafxad ch input pr tcp dst-po 1377 act drop comm cichlidad ch input pr tcp dst-po 3410 act drop comm Backdoor.OptixProad ch input pr tcp dst-po 135-139 act dropad ch input pr tcp dst-po 7000 act dropadd chain=input protocol=tcp dst-port=69 action=dropadd chain=input protocol=tcp dst-port=161-162 action=dropadd chain=input protocol=tcp dst-port=52 action=dropadd chain=input protocol=tcp dst-port=54 action=dropadd chain=input protocol=tcp dst-port=416 action=dropadd chain=input protocol=tcp dst-port=420 action=dropadd chain=input protocol=tcp dst-port=514 action=dropadd chain=input protocol=tcp dst-port=555 action=dropadd chain=input protocol=tcp dst-port=559 action=dropadd chain=input protocol=tcp dst-port=666 action=dropadd chain=input protocol=tcp dst-port=669 action=dropadd chain=input protocol=tcp dst-port=743 action=dropadd chain=input protocol=udp dst-port=743 action=dropadd chain=input protocol=tcp dst-port=901 action=dropadd chain=input protocol=tcp dst-port=1013 action=dropadd chain=input protocol=tcp dst-port=1042 action=dropadd chain=input protocol=tcp dst-port=1203 action=dropadd chain=input protocol=tcp dst-port=1088 action=dropadd chain=input protocol=tcp dst-port=1111 action=dropadd chain=input protocol=tcp dst-port=1234 action=dropadd chain=input protocol=tcp dst-port=1241 action=dropadd chain=input protocol=tcp dst-port=1243 action=dropadd chain=input protocol=tcp dst-port=1433 action=dropadd chain=input protocol=tcp dst-port=2022 action=dropadd chain=input protocol=tcp dst-port=2023 action=dropadd chain=input protocol=tcp dst-port=3000 action=dropadd chain=input protocol=tcp dst-port=3332 action=dropadd chain=input protocol=tcp dst-port=4006 action=dropadd chain=input protocol=tcp dst-port=4889 action=dropadd chain=input protocol=tcp dst-port=5800 action=dropadd chain=input protocol=tcp dst-port=5900 action=dropadd chain=input protocol=tcp dst-port=6129 action=dropadd chain=input protocol=tcp dst-port=6267 action=dropadd chain=input protocol=tcp dst-port=6720 action=dropadd chain=input protocol=tcp dst-port=7000-7001 action=drop add chain=input protocol=tcp dst-port=7306 action=dropadd chain=input protocol=tcp dst-port=8000 action=dropadd chain=input protocol=tcp dst-port=8888 action=dropadd chain=input protocol=tcp dst-port=11927 action=drop add chain=input protocol=tcp dst-port=15804 action=drop add chain=input protocol=tcp dst-port=16660 action=drop add chain=input protocol=tcp dst-port=16661 action=drop add chain=input protocol=tcp dst-port=17300 action=drop add chain=forward protocol=tcp src-port=5354 action=drop add chain=forward protocol=tcp src-port=9000 action=drop add chain=forward protocol=tcp src-port=9099 action=drop add chain=input protocol=tcp dst-port=1080 action=dropadd chain=input protocol=tcp dst-port=5554 action=dropadd chain=input protocol=tcp dst-port=8866 action=dropadd chain=input protocol=tcp dst-port=65506 action=dropadd chain=input protocol=tcp dst-port=593 act dropadd chain=input protocol=tcp dst-port=1214 act dropad ch input pr udp dst-po 135-139 act dropad ch input pr udp dst-po 8787 act drop comm Back.Orifice.2000.Trojan-6ad ch input pr udp dst-po 8879 act drop comm Back.Orifice.2000.Trojan-7ad ch input pr udp dst-po 31666 act drop comm Back.Orifice.2000.Trojan-8ad ch input pr udp dst-po 31337-31338 act drop comm Back.Orifice.2000.Trojan-9 ad ch input pr udp dst-po 54320-54321 act drop comm Back.Orifice.2000.Trojan-10 ad ch input pr udp dst-po 12345-12346 act drop comm Bus.Trojan-3ad ch input pr udp dst-po 20034 act drop comm Bus.Trojan-4ad ch input pr udp dst-po 21554 act drop comm GirlFriend.Trojan-2ad ch input pr udp dst-po 41 act drop comm DeepThroat.Trojan-8ad ch input pr udp dst-po 3150 act drop comm DeepThroat.Trojan-9ad ch input pr udp dst-po 999 act drop comm DeepThroat.Trojan-10ad ch input pr udp dst-po 6670 act drop comm DeepThroat.Trojan-11ad ch input pr udp dst-po 6771 act drop comm DeepThroat.Trojan-12ad ch input pr udp dst-po 60000 act drop comm DeepThroat.Trojan-13ad ch input pr udp dst-po 10067 act drop comm Portal.of.Doom.Trojan-5ad ch input pr udp dst-po 10167 act drop comm Portal.of.Doom.Trojan-6ad ch input pr udp dst-po 3700 act drop comm Portal.of.Doom.Trojan-7ad ch input pr udp dst-po 9872-9875 act drop comm Portal.of.Doom.Trojan-8ad ch input pr udp dst-po 6883 act drop comm Delta.Source.Trojan-5ad ch input pr udp dst-po 26274 act drop comm Delta.Source.Trojan-6ad ch input pr udp dst-po 44444 act drop comm Delta.Source.Trojan-7ad ch input pr udp dst-po 47262 act drop comm Delta.Source.Trojan-8ad ch input pr udp dst-po 3791 act drop comm Eclypse.Trojan-1ad ch input pr udp dst-po 3801 act drop comm Eclypse.Trojan-2ad ch input pr udp dst-po 5880-5882 act drop comm Eclypse.Trojan-3ad ch input pr udp dst-po 5888-5889 act drop comm Eclypse.Trojan-4ad ch input pr udp dst-po 34555 act drop comm Trin00.DDoS.Trojan-1ad ch input pr udp dst-po 35555 act drop comm Trin00.DDoS.Trojan-2ad ch input pr udp dst-po 31338 act drop comm NetSpy.DK.Trojan-1ad ch input pr udp dst-po 69 act drop comm Worm.MsBlaster-2ad ch input pr udp dst-po 123 act drop comm Worm.Sobig.f-1ad ch input pr udp dst-po 995-999 act drop comm Worm.Sobig.f-2ad ch input pr udp dst-po 8998 act drop comm Worm.Sobig.f-3ad ch input pr udp dst-po 79 act dropad ch input pr udp dst-po 1024-1030 act dropad ch output pr tcp dst-po 1029 act dropad ch input pr udp dst-po 1000-1001 act dropad ch input pr udp dst-po 5238 act dropad ch input pr udp dst-po 445 act dropad ch input pr udp dst-po 9898-9999 act dropad ch input pr udp dst-po 4444 act dropad ch input pr udp dst-po 10000 act dropad ch input pr udp dst-po 7000 act dropadd chain=input protocol=udp dst-port=1433-1434 action=dropadd chain=input protocol=udp dst-port=1900 action=dropadd chain=input protocol=udp dst-port=161-162 action=dropadd chain=input protocol=udp dst-port=555 action=dropadd chain=input protocol=udp dst-port=15804 action=dropadd chain=input protocol=udp dst-port=11927 action=dropadd chain=input protocol=udp dst-port=8888 action=dropadd chain=input protocol=udp dst-port=8000 action=dropadd chain=input protocol=udp dst-port=8225 action=dropadd chain=input protocol=udp dst-port=7306 action=dropadd chain=input protocol=udp dst-port=6720 action=dropadd chain=input protocol=udp dst-port=6267 action=dropadd chain=input protocol=udp dst-port=6129 action=dropadd chain=input protocol=udp dst-port=5900 action=dropadd chain=input protocol=udp dst-port=5800 action=dropadd chain=input protocol=udp dst-port=2023 action=dropadd chain=input protocol=udp dst-port=1203 action=dropadd chain=input protocol=udp dst-port=1042 action=dropadd chain=input protocol=udp dst-port=995 action=dropadd chain=input protocol=udp dst-port=996-999 action=dropadd chain=input protocol=udp dst-port=420 action=dropadd chain=output protocol=udp dst-port=67-68 action=dropadd chain=input protocol=udp dst-port=416 action=dropTCP和UDP的135、137、138、139、445、500、3005、3017端口的作用如果全是2000以上的系统,可以关闭137.138.139,只保留445如果有xp系统,可能以上四个端口全部要打开无论你的服务器中安装的是Windows 2000 Server,还是Windows Server 2003,它们无一例外会在默认安装下开通135端口、137端口、138端口、139端口和445端口。