Hillstone GRE over IPSEC with OSPF

- 格式:doc

- 大小:186.50 KB

- 文档页数:6

配置IPSec VPN

IPSec VPN的详细配置介绍请查看IPSec VPN章节,此处只介绍配置过程。

通过webui登陆设备后,在主页面左侧配置界面点击"IPSec VPN",进入IPSec VPN页面。

配置P1提议。

P1提议用来协商IKE SA。

点击<P1提议>标签页进入配置页面,点击<P1提议>左上方的"新建"按钮,弹出<阶段1提议配置>对话框。

配置P2提议。

P2提议用来协商IPSec SA。

点击<P2提议>标签页进入配置页面,点击<P2提议>左上方的"新建"按钮,弹出<阶段2提议配置>对话框。

配置VPN对端。

点击的<VPN对端列表>标签页进入配置页面,. 点击<VPN对端列表>左上方的"新建"按钮,弹出<VPN对端配置>对话框。

配置IKE VPN。

点击的<IPSec VPN>标签页进入配置页面,. 点击<IKE VPN列表>左上方的"新建"按钮,弹出<IKE VPN配置>对话框

在<步骤1:对端>页面,点击"导入"按钮,从对端名称下拉框选择已配置的VPN对端名称,接着点击<步骤1:隧道>。

点击"确定"完成配置。

然后在l2tp里调用就行了。

MSR系列路由器

GRE Over IPSec + OSPF穿越NAT多分支互通配置关键词:MSR;IPSec;IKE;野蛮模式;模板;VPN;多分支互通;NA T;穿越;OSPF;GRE

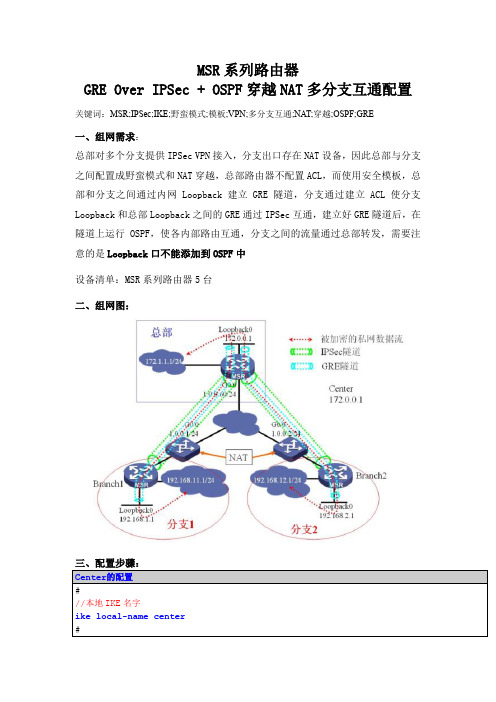

一、组网需求:

总部对多个分支提供IPSec VPN接入,分支出口存在NAT设备,因此总部与分支之间配置成野蛮模式和NAT穿越,总部路由器不配置ACL,而使用安全模板,总部和分支之间通过内网Loopback建立GRE隧道,分支通过建立ACL使分支Loopback和总部Loopback之间的GRE通过IPSec互通,建立好GRE隧道后,在隧道上运行OSPF,使各内部路由互通,分支之间的流量通过总部转发,需要注意的是Loopback口不能添加到OSPF中

设备清单:MSR系列路由器5台

二、组网图:

四、配置关键点:

1) 大部分配置参考IPSec VPN多分支NAT穿越模板方式功能的配置;

2) 分支的ACL可以配置成精确的GRE流量;

3) 建立GRE隧道的地址必须是内网地址;

4) 不能将建立GRE隧道连接的Loopback接口加入到OSPF,否则连接会失效。

gre over ipsec结构【实用版】目录1.GRE over IPSec 概述2.GRE over IPSec 结构3.GRE over IPSec 的优点4.GRE over IPSec 的应用场景5.GRE over IPSec 的配置示例正文【1.GRE over IPSec 概述】GRE(Generic Routing Encapsulation)是一种通用路由封装协议,用于在不同的网络协议之间进行数据包的封装和传输。

IPSec(Internet Protocol Security)是一种安全协议,用于在互联网协议(IP)网络中实现安全通信。

GRE over IPSec 是一种组合技术,将 GRE 和 IPSec 结合起来,既实现了数据包的封装,又保证了数据通信的安全性。

【2.GRE over IPSec 结构】GRE over IPSec 的结构主要包括三个部分:GRE 头部、IPSec 头部和数据部分。

其中,GRE 头部包含了源地址、目的地址、协议类型等字段,用于标识和路由数据包;IPSec 头部包含了安全参数索引(SPI)、目的网络地址等字段,用于实现数据包的加密和认证;数据部分则是待传输的实际数据。

【3.GRE over IPSec 的优点】GRE over IPSec 具有以下优点:1.提高安全性:通过使用 IPSec 协议,可以对数据包进行加密和认证,有效防止数据在传输过程中的泄露和篡改。

2.降低网络延迟:GRE over IPSec 采用隧道技术,将数据包封装在IPSec 隧道中,可以减少网络传输过程中的路由和处理时间,从而降低网络延迟。

3.支持多种网络协议:GRE 协议可以封装多种网络协议,如 IP、ATM 等,使得 GRE over IPSec 可以广泛应用于各种不同类型的网络环境中。

【4.GRE over IPSec 的应用场景】GRE over IPSec 广泛应用于以下场景:1.虚拟专用网(VPN):通过建立 GRE over IPSec 隧道,可以实现远程用户和公司内部网络之间的安全通信,实现虚拟专用网的功能。

GRE OVER IPSEC with OSPF动态路由协议网络的拓扑如图一实现的目的:实现总部和各个分部之间以及各个分布之间的ospf路由的学习和互通图一分支C配置:isakmp proposal "p1"exitisakmp peer "peer-a"interface ethernet0/0mode aggressiveisakmp-proposal "p1"pre-share "4XcxMajqMfkdJa3NxXFeUGuLRWcG" peer 192.168.1.2exitipsec proposal "p2"exittunnel ipsec "vpn-c" autoisakmp-peer "peer-a"ipsec-proposal "p2"exittunnel gre "gre-to-a"source 192.168.2.2destination 192.168.1.2interface ethernet0/0next-tunnel ipsec vpn-cexitinterface ethernet0/0zone "untrust"ip address 192.168.2.2 255.255.255.0manage sshmanage telnetmanage pingmanage snmpmanage httpmanage httpsexitinterface ethernet0/2zone "trust"ip address 172.16.3.1 255.255.255.0manage pingmanage httpsexitexitinterface tunnel2zone "untrust"ip address 2.2.2.2 255.255.255.0manage pingtunnel gre "gre-to-a" gw 2.2.2.1exitip vrouter trust-vrip route 0.0.0.0/0 192.168.2.1ip route 2.2.2.1/32 tunnel2 2.2.2.1router ospfrouter-id 2.2.2.2network 172.16.3.0/24 area 0.0.0.0network 2.2.2.0/24 area 0.0.0.0exitexitpolicy from "trust" to "untrust"default-action permitexitpolicy from "untrust" to "trust"default-action permitexit测试1.show ip route,show ip ospf neighbor可以看到学习到的osfp的路由,查看ospf邻居2.在总部和各个分支之间互ping,可以ping通3.将e0/0接口镜像到其他的一个接口,然后抓包,可以看到总部和分部,分部和分部之间数据通信是由esp协议封装的总结:Gre over ipsec 实现osfp等动态路由协议学习时,中心设备到各个分支的gre要绑到不同的tunnel接口,也就是有几个分支建立几个隧道接口,不支持multi-tunnel功能。

OSPF over GRE over IPSec组网实验

摘要:GRE支持IP组播,可以在GRE隧道上运行OSPF动态路由协议。

但GRE本身不提供加密机制,为增强安全性,可以将其与IPSec结合运用。

本文就OSPF over GRE over IPSec组网实验进行介绍。

内容:GRE隧道可以在GRE Tunnel中封装任意的网络层协议,支持IP组播(如OSPF路由协议组播报文)和非IP报文,但是GRE协议本身不提供加密措施,报文是明文传送的。

IPSec VPN提供了良好的网络安全性,但IPSec VPN只支持IP单播报文。

配置GRE tunnel over IPSec,综合了GRE和IPSec两种隧道的优点,可以传送多种协议报文,同时又保证隧道的安全性。

本文讲解OSPF over GRE over IPSec的组网实验,组网图如下。

其中,Router上不配置动态路由协议,也不配置静态路由,也就是说,Router上只有直连网段的路由。

Step-1:配置GRE Tunnel

Step-2:配置IPSec

两端的配置类似,已USG2210配置为例。

Step-3:配置OSPF

Step-4:验证OSPF路由

在USG2130上,已通过OSPF学习到3.3.3.3的路由。

Step-5:验证IPSec加密

在USG2130的G0/0/1接口上抓包,可以看到,报文都经过了ESP加密。

实验配置要点总结:

1、ACL上配置允许GRE报文通过;

2、因为GRE隧道已经对原始IP报文进行了封装,因此IPSec不必再使用隧道模式,而改用传输模式。

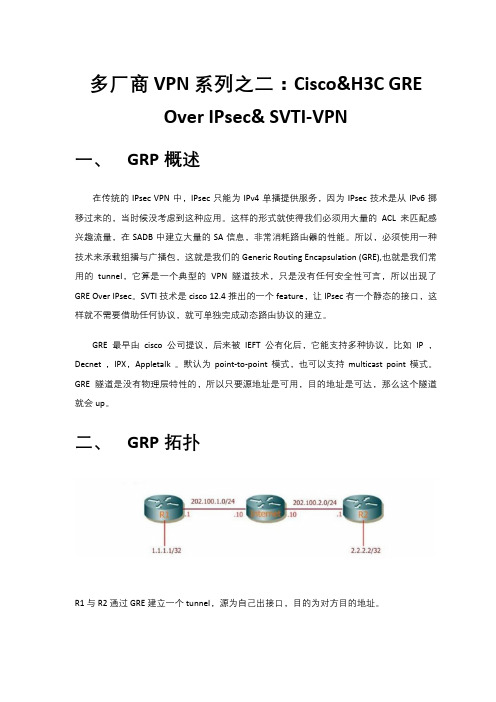

多厂商 VPN 系列之二:Cisco&H3C GREOver IPsec& SVTI-VPN一、GRP概述在传统的 IPsec VPN 中,IPsec 只能为 IPv4 单播提供服务,因为 IPsec 技术是从 IPv6 挪移过来的,当时候没考虑到这种应用。

这样的形式就使得我们必须用大量的ACL 来匹配感兴趣流量,在 SADB 中建立大量的 SA 信息,非常消耗路由器的性能。

所以,必须使用一种技术来承载组播与广播包,这就是我们的 Generic Routing Encapsulation (GRE),也就是我们常用的tunnel,它算是一个典型的VPN 隧道技术,只是没有任何安全性可言,所以出现了GRE Over IPsec。

SVTI 技术是 cisco 12.4推出的一个 feature,让 IPsec 有一个静态的接口,这样就不需要借助任何协议,就可单独完成动态路由协议的建立。

GRE 最早由cisco 公司提议,后来被IEFT 公有化后,它能支持多种协议,比如IP ,Decnet ,IPX,Appletalk 。

默认为point-to-point 模式,也可以支持multicast point 模式。

GRE 隧道是没有物理层特性的,所以只要源地址是可用,目的地址是可达,那么这个隧道就会 up。

二、GRP拓扑R1 与 R2 通过 GRE 建立一个 tunnel,源为自己出接口,目的为对方目的地址。

三、配置过程R1Interface tunnel0tunnel source f0/0 (这里可以为源接口,或者一个具体的地址,如果为动态IP的话,定义源接口最有效)tunnel destination202.100.2.1ip address172.16.1.1255.255.255.0这里 R2 没有起 tunnel,R1 的 tunnel 已经 UP 了,之前提到 tunnel 是没有物理层特性的,所以只要源地址是可用,目的地址路由可达,那么就会自动 up。

gre over ipsec原理一、什么是GRE和IPSec1.1 GRE(通用路由封装协议)1.2 IPSec(Internet协议安全)二、GRE over IPSec的定义和作用2.1 GRE over IPSec的定义2.2 GRE over IPSec的作用三、GRE over IPSec的工作原理3.1 GRE的工作原理3.2 IPSec的工作原理3.3 GRE over IPSec的工作原理四、GRE over IPSec的优点和应用场景4.1 GRE over IPSec的优点4.2 GRE over IPSec的应用场景五、GRE over IPSec的配置步骤和注意事项5.1 GRE over IPSec的配置步骤1.设定GRE隧道接口2.配置隧道的本地和远程地址3.启动隧道接口4.配置IPSec5.验证GRE over IPSec配置5.2 GRE over IPSec的注意事项1.网络拓扑结构和IP地址规划的设计2.密钥管理和安全策略的配置3.设备的性能和对GRE over IPSec的支持程度六、GRE over IPSec与其他VPN技术的比较6.1 GRE over IPSec与PPTP的比较6.2 GRE over IPSec与L2TP的比较6.3 GRE over IPSec与SSL VPN的比较七、总结本文简要介绍了GRE和IPSec协议,并深入探讨了GRE over IPSec的工作原理、优点以及配置步骤和注意事项。

我们还比较了GRE over IPSec与其他VPN技术的差异。

GRE over IPSec作为一种安全可靠的VPN解决方案,在跨网络通信中起着重要的作用。

希望通过本文的介绍,读者对GRE over IPSec有更深入的了解,并能够灵活应用于实际网络环境中。

GRE over IPSEC over l2tp with OSPF案例研究关键词:IPSEC、GRE、OSPF、L2TP、ip route peer-address、ip route peer-address摘要:以下在IPSEC模式下跑OSPF路由协议的讨论上展开的一个讨论研究,如何在IPSEC网络上面去动态实施OSPF路由协议。

特性介绍:IPsec(IP security)协议族是IETF制定的一系列协议,它为IP数据报提供了高质量的、可互操作的、基于密码学的安全性。

特定的通信方之间在IP层通过加密与数据源验证等方式,来保证数据报在网络上传输时的私有性、完整性、真实性和防重放。

GRE协议是对某些网络层协议的数据报进行封装,使这些被封装的数据报能够在另一个网络层协议中传输。

GRE是VPN的第三层隧道协议,在协议层之间采用了一种被称之为Tunnel 的技术。

Tunnel是一个虚拟的点对点的连接,在实际中可以看成仅支持点对点连接的虚拟接口,这个接口提供了一条通路使封装的数据报能够在这个通路上传输,并且在一个Tunnel 的两端分别对数据报进行封装及解封装。

通常情况下,IPsec不能传输路由协议,例如RIP和OSPF;或者非IP数据流,例如IPX (Internetwork Packet Exchange)和AppleTalk。

这样,如果要在IPsec构建的VPN网络上传输这些数据就必须借助于GRE协议,对路由协议报文等进行封装,使其成为IPsec可以处理的IP报文,这样就可以在IPsec VPN网络中实现不同的网络的路由。

在接下来的实验中,我们将验证为什么IPSEC不能传输OSPF路由协议,在IPSEC中只传送单播,而OSPF是基于组播进行通告的,在IPSEC环境下,我们在OSPF路由协议中手动指定neighbor来进行单播传送,并通过debug消息分析原因。

实验拓扑:拓扑描述:R1路由器为网点,使用2条线路,一条为MSTP线路,一条为3G线路。

H3C路由器gre over ipsec和ipsec over gre的差别与配置方法概念区分IPSEC Over GRE即IPSEC在里,GRE在外。

先把需要加密的数据包封装成IPSEC包,然后再扔到GRE隧道里。

作法是把IPSEC的加密图作用在Tunnel口上的,即在Tunnel口上监控(访问控制列表监控本地ip网段-源ip和远端ip 网段-目的地),是否有需要加密的数据流,有则先加密封装为IPSEC包,然后封装成GRE包进入隧道(这里显而易见的是,GRE隧道始终无论如何都是存在的,即GRE隧道的建立过程并没有被加密),同时,未在访问控制列表里的数据流将以不加密的状态直接走GRE隧道,即存在有些数据可能被不安全地传递的状况。

GRE Over IPSEC是指,先把数据分装成GRE包,然后再分装成IPSEC包。

做法是在物理接口上监控,是否有需要加密的GRE流量(访问控制列表针对GRE 两端的设备ip),所有的这两个端点的GRE数据流将被加密分装为IPSEC包再进行传递,这样保证的是所有的数据包都会被加密,包括隧道的建立和路由的建立和传递。

无论是哪种数据流,若一方进行了加密,而另一方没有配,则无法通讯,对于GRE则,路由邻居都无法建立。

另一个概念是隧道模式和传输模式。

所谓的隧道模式还是传输模式,是针对如ESP如何封装数据包的,前提是ESP在最外面,如果都被Over到了GRE里,自然谈不上什么隧道模式和传输模式(都为隧道模式)。

只有当GRE Over IPSEC 的时候,才可以将模式改为传输模式。

IPSEC不支持组播,即不能传递路由协议,而GRE支持。

配置方法两者配置方法上差别不大,注意定义访问控制列表的流量、配置过程中的对端地址以及策略应用位置即可。

总结一下就是:gre ove ipsec在配置访问控制列表时应配置为物理端口地址,而IPSEC Over GRE中则应配置为兴趣流量网段地址。

在gre ove ipsec配置对端地址过程中全都配置为相应物理地址,而IPSEC Over GRE中则全都配置为对端tunnel口虚拟地址。

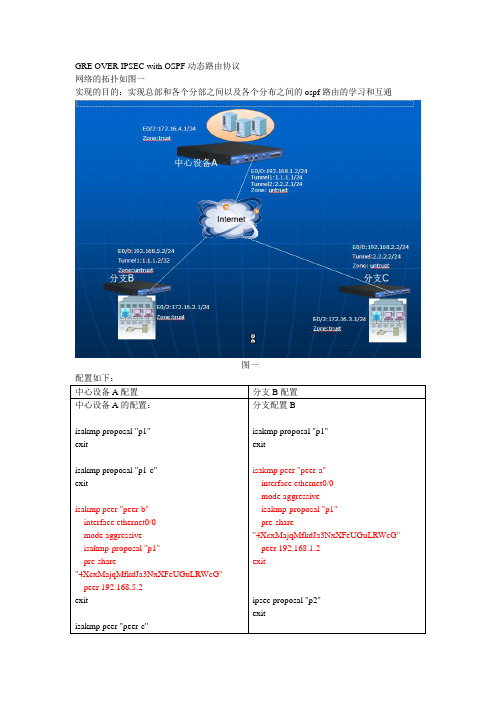

GRE OVER IPSEC with OSPF动态路由协议

网络的拓扑如图一

实现的目的:实现总部和各个分部之间以及各个分布之间的ospf路由的学习和互通

图一

分支C配置:

isakmp proposal "p1"

exit

isakmp peer "peer-a"

interface ethernet0/0

mode aggressive

isakmp-proposal "p1"

pre-share "4XcxMajqMfkdJa3NxXFeUGuLRWcG" peer 192.168.1.2

exit

ipsec proposal "p2"

exit

tunnel ipsec "vpn-c" auto

isakmp-peer "peer-a"

ipsec-proposal "p2"

exit

tunnel gre "gre-to-a"

source 192.168.2.2

destination 192.168.1.2

interface ethernet0/0

next-tunnel ipsec vpn-c

exit

interface ethernet0/0

zone "untrust"

ip address 192.168.2.2 255.255.255.0

manage ssh

manage telnet

manage ping

manage snmp

manage http

manage https

exit

interface ethernet0/2

zone "trust"

ip address 172.16.3.1 255.255.255.0

manage ping

manage https

exit

exit

interface tunnel2

zone "untrust"

ip address 2.2.2.2 255.255.255.0

manage ping

tunnel gre "gre-to-a" gw 2.2.2.1

exit

ip vrouter trust-vr

ip route 0.0.0.0/0 192.168.2.1

ip route 2.2.2.1/32 tunnel2 2.2.2.1

router ospf

router-id 2.2.2.2

network 172.16.3.0/24 area 0.0.0.0

network 2.2.2.0/24 area 0.0.0.0

exit

exit

policy from "trust" to "untrust"

default-action permit

exit

policy from "untrust" to "trust"

default-action permit

exit

测试

1.show ip route,show ip ospf neighbor

可以看到学习到的osfp的路由,查看ospf邻居

2.在总部和各个分支之间互ping,可以ping通

3.将e0/0接口镜像到其他的一个接口,然后抓包,可以看到总部和分部,分部和分部之间数据通信是由esp协议封装的

总结:

Gre over ipsec 实现osfp等动态路由协议学习时,中心设备到各个分支的gre要绑到不同的

tunnel接口,也就是有几个分支建立几个隧道接口,不支持multi-tunnel功能。