Trust Realisation in Multi-domain Collaborative Environments Oluwafemi Ajayi,Richard Sinnott and Anthony Stell

National e-Science Centre

University of Glasgow

G128QQ,United Kingdom

{o.ajayi,r.sinnott,a.stell}@https://www.doczj.com/doc/f017886558.html,

Abstract

In the Internet-age,the geographical boundaries that have previously impinged upon inter-organisational col-laborations have become decreasingly important.Of more importance for such collaborations is the notion and subsequent nature of trust-this is especially so in Grid-like environments where resources are both made available and subsequently accessed and used by remote users from a multitude of institutions with a variety of di?erent privileges spanning across the collaborating resources.In this context,the ability to dynamically ne-gotiate and subsequently enforce security policies driven by various levels of inter-organisational trust is essen-tial.In this paper we present a dynamic trust negotia-tion(DTN)model and associated prototype implemen-tation showing the bene?ts and limitations DTN incurs in supporting n-tier delegation hops needed for trust re-alisation in multi-domain collaborative environments. 1Introduction

As the world becomes a global village where the in-creasing need to share and access resources becomes more apparent,so also is our need to establish trust between parties across organisation boundaries.Al-though we have achieved some mastery in controlling access to resources that are within our autonomy,we are yet to come to grasp with distributed access con-trol where collaborating remote users and institutions are involved.Existing distributed access control solu-tions include the use of centralised access control lists where all collaborating partners come together to ne-gotiate and agree on privileges amongst other things on access to shared resources.Other solutions involve del-egating some responsibility of access right management to trusted remote individuals in assigning privileges to their(remote)users[1,2].

Often these solutions,which entail negotiations and delegations are constrained by organisations,people and static rules.These constraints often result in a lack of?exibility in what has been agreed,or di?culty in reaching agreement or once established,in maintain-ing agreements.Similarly,these solutions often reduce the autonomic capacity of collaborating organisations because of the need to satisfy collaborating partners demands and thereby increase security risks or reduce the quality of security policies.

These solutions bring to the forefront the issue of trust.Speci?cally trust realisation between organisa-tions,individuals,entities or systems that are present in multi-domain authorities and multi-policy enforce-ment points.One approach that promises trust reali-sation is trust negotiation[3].Trust Negotiation pro-vides a means of establishing trust between strangers (non trusted entities)through an iterative but cautious disclosure of digital credentials[4,5].

In this paper we review and analyse the dynamic trust negotiation(DTN)model[6]to show the e?ect and limitation of n-tier delegation hops for trust re-alisation in multi-domain collaborative environments. We would show how n-tier delegation hops help to limit the disclosure of access control policies during trust ne-gotiations.In Section2we review the dynamic trust negotiation(DTN)model.Section3introduces and discusses the bene?ts and limitations of circles of trust and trust contracts.Section4shows how DTN lim-its access control disclosure.Experimental analysis of DTN is introduced in Section5and Section6presents our conclusions.

2Dynamic Trust Negotiation Dynamic trust negotiation(DTN)introduced by[6],is the process of realising trust between strangers or two non-trusting entities,e.g.institutions,through locally trusted intermediary entities.Trust is realised when an entity delegates its digital credentials to trusted in-termediary entities through which it can interact with non-trusted entities.This intermediary entities can in

turn delegate to other intermediary entities resulting in what we call n-tier delegation hops.The trust ne-gotiation process involves trust delegations through in-termediary trusted entities on behalf of non-trusting entities.Any entity can serve as a negotiator for other entities provided it is trusted by the two non-trusting entities or by their intermediaries.

DTN explores how credentials can be negotiated as the basis to support collaborative research between au-tonomous,distributed resources.It addresses the het-erogeneous and autonomous issues of trust manage-ment like credentials and policies in multi-domain envi-ronments.DTN negotiates credentials between trusted parties also known as a circle of trust COT[6],who act as mediators on behalf of strangers and thus bridge trust gaps.This bridge also reduces the risk associated with disclosing policies to strangers.

As an example of circle of trust,consider the follow-ing scenario.Alice from the Glasgow Royal In?rmary hospital-hereafter referred to as domain GRI-is an investigator on a cancer clinical trial.She wants to re-cruit patients onto speci?c trials and in doing so needs to query patient consented health records in Scotland. To achieve this,she logs in onto the trial portal and her credentials(privileges/attributes/roles...)are pulled from her domain.The trial portal initiates a creden-tial negotiation request with all other domains that GRI trust such as Southern General Glasgow hospi-tal(SGG).SGG returns patient records that satis?es GRI request based on Alice’s credentials and delegated privileges at SGG.SGG also negotiates with other do-mains it trust such as RIE using Alice’s SGG delegated privileges.Similarly,Royal In?rmary Edinburgh(RIE) negotiates with other domains it trust using SGG’s RIE delegated privileges.Thus GRI,SGG,RIE are trust pathways.The request process continues with nodes joining the trust pathways until all possible trust paths are exploited.These negotiated credentials such as RIE.investigator are forward to GRI,which then makes query request with these credentials on behalf of Alice.

GRI.investigator←Alice

GRI.circleOfT rust←SGG∪SGH∪GRH SGG.circleOfT rust←RIE∪IRH

GRI.investigator←SGG.delegatedInvestigator

∩RIE.investigator

where Southern General Hospital is referred to as SGH;Gartnavel Royal Hospital as GRH;and Inver-clyde Royal Hospital as IRH.

Digital credentials,which are similar to their paper counterpart are digital assertions about a credential owner signed by the credential issuer.Most digital cre-dentials today are implemented as X.509certi?cates [7].The credential is signed using the issuer’s private key and the signed credential is veri?ed with the is-suer’s public key.A credential contains attributes that describe properties of the owner asserted by the issuer. Credentials also contain the public key of the creden-tial owner through which the owner can demonstrate its ownership by the corresponding private key.Nego-tiating these sensitive credentials without any human intervention is the basis of trust establishment[3,8].

We de?ne trust in the context of access control as possession of authentic and valid credentials necessary for access control at an end point.An end point is a target with access control policies de?ned by the target resource providers.A credential is either valid and au-thentic or only authentic.Authentic credential implies a veri?able and un-tampered credential,while a valid credential implies a semantically correct credential that is acceptable,useable and tenable to an end point.A satis?able credential is a valid credentials that satis?es an access policy.Trust negotiation aims at delivering valid credential that are both authentic and able to satisfy an access policy.

3Negotiating Access Control Policies

3.1Circle of Trust

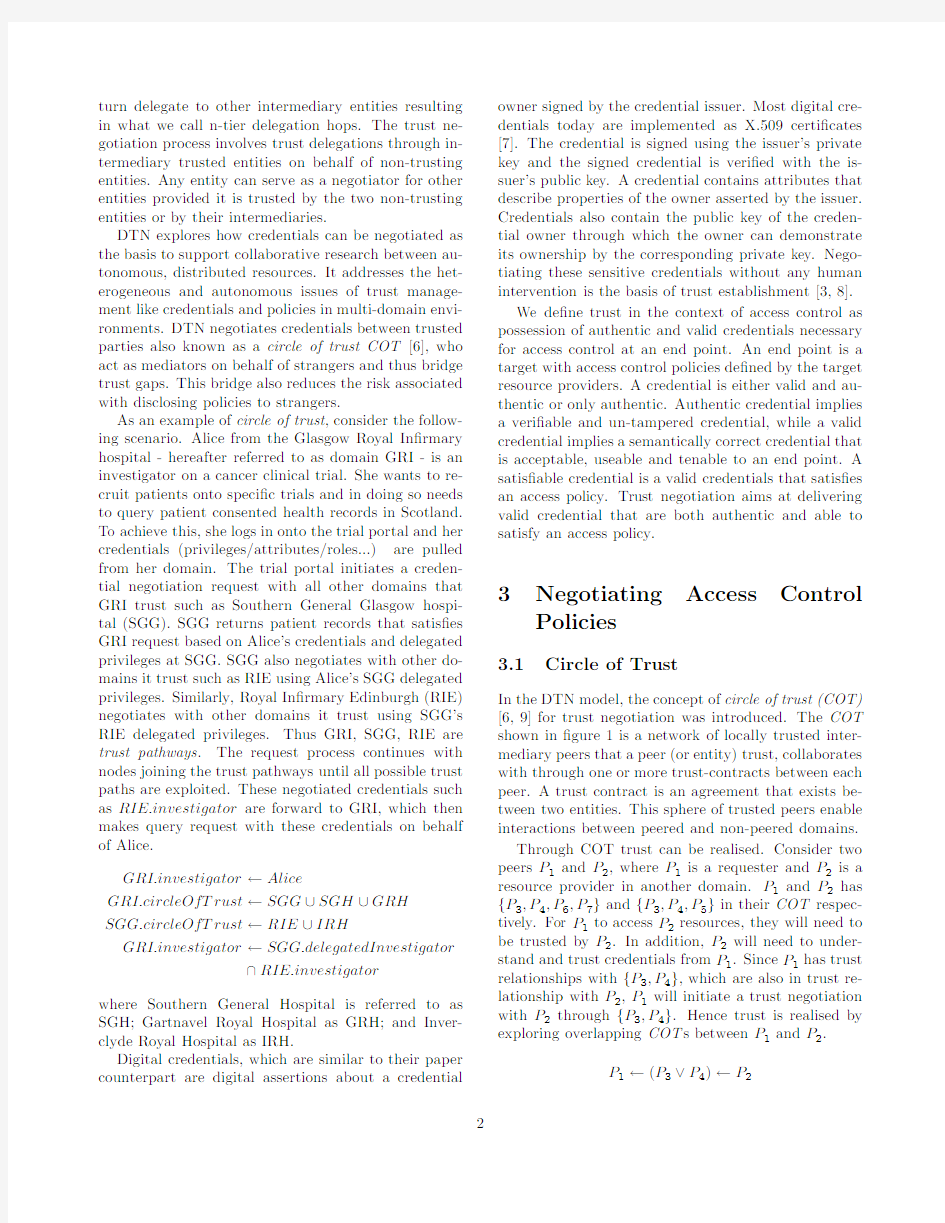

In the DTN model,the concept of circle of trust(COT) [6,9]for trust negotiation was introduced.The COT shown in?gure1is a network of locally trusted inter-mediary peers that a peer(or entity)trust,collaborates with through one or more trust-contracts between each peer.A trust contract is an agreement that exists be-tween two entities.This sphere of trusted peers enable interactions between peered and non-peered domains.

Through COT trust can be realised.Consider two peers P1and P2,where P1is a requester and P2is a resource provider in another domain.P1and P2has {P3,P4,P6,P7}and{P3,P4,P5}in their COT respec-tively.For P1to access P2resources,they will need to be trusted by P2.In addition,P2will need to under-stand and trust credentials from P1.Since P1has trust relationships with{P3,P4},which are also in trust re-lationship with P2,P1will initiate a trust negotiation with P2through{P3,P4}.Hence trust is realised by exploring overlapping COT s between P1and P2.

P1←(P3∨P4)←P2

Figure1:Circle of Trust

That is trust is realised between P i and P j when:

P i←P j:

COT(P i)∩COT(P i+1)...∩COT(P j)={} COT improves the likelihood of successful negoti-ations as peers can cache trust chains from previous negotiations,which will reduce likelihood of future ne-gotiations failing.The cache can also speed up future trust negotiations.However,this additional bene?t of COT is yet to be explored in our current model and our experiment analysis in section5exclude this im-provement.

As will be seen in section5,the advantages of hav-ing COT is quickly overshadowed as the number of overlapping COT increases.This is because the more hops you have,the less likely peers will be delegating privileges in open decentralised collaborative systems.

Despite this limitation,COT provides an additional bene?t.Overlapping COT s can help to abstract vir-tual organisations through which trust can be discov-ered and realised dynamically.In virtual organisations, relational hierarchy often exist,which can be modelled over the underlying COT s.

3.2Trust Contract

The presence of multiple domain authority and policy enforcement introduces a policy semantics divide between domains,that is knowing that org1.investigator=org2.investigator.Trust con-tracts(TC)[6]are static agreement between two peers that map credentials between domains.Trust contracts provide one mechanism to overcome this semantic issue of what a credential from one domain means(or should mean)in another domain.Trust contracts require of course that overlapping COT s exist.

One approach to modelling this relationships is through non-negative,bi-directional,acyclic graph

as Figure2:A network of collaborating health organisa-tion

shown in?gure2.The network is denoted as G(V,E), which abstracts trust negotiation that augment an au-thorisation layer.The graph itself represent an ab-stract model of a collaborative environment.

The Node set V is an abstraction of an autonomous domain in a network of domains.A node refers to an end point in a communication chain and consists of security credentials.The Edge set E represents the direction of trust,which consists of policies and constraints.The Edge also signi?es the existence of a Trust-Contract(T C)between two Nodes,which is shown as a bi-directed arc between two Nodes.A tc is an agreement between two nodes(u,v)that states the mapping/relationship between two credentials(c u,c v). That is:

tc=(u,v)where u,v∈V

That is,

f:c u→c v:tc→f(tc)

A set of tc∈T C exists between two nodes when more than one credential mapping is agreed between them, that is:

T C=({u0,v0},{u1,v1},...,{u k,v k})

3.2.1Credential Equivalence

Trust contracts was introduced as possible solution to credential equivalence problem of resource sharing among autonomous domains.Credential(R)equiv-alence span semantics and heterogeneity issues.TC credential equivalence are based on the following rules.

1.Transitive membership rule:

R←R1and R1←R2?R←R2

This rule means that R1is a member of R and R2 is a member of R1,then R2is a member of R.As an example,

org1.investigator←org2.healthpractitioner

org2.healthpractitioner←org3.specialist

?org1.investigator←org3.specialist

2.Linking delegation rule:R←R1·R2

This rule means an entity that has R2can act as R if the entity also has R1.As an example,

org1.investigator←org1.nurse·org1.clinician

org1.nurse←org2.nurse

org1.clinician←org2.clinician

org2.nurse·org2.clinician←org3.investigator

?org1.investigator←org3.investigator

3.Intersection rule:R←R1∩···∩R k implies an

entity that has R1,R2,...,and R k is a member of R.At most times the least upper bound of the intersections is inferred.

4Limiting Disclosure of Access Control Policies

In trust negotiation,peers limit what credentials are disclosed by means of various negotiation strategies. In[3],two strategies were proposed:eager and parsi-monious.In eager negotiation strategy requires a party to discloses all of its credential to the other non-trusted party right at the initiation of a negotiation.The ben-e?t of this strategy is that it assures a negotiation will succeed where successful negotiation is possible. Successful negotiation refers to the point when all cre-dential disclosure policies are satis?ed.This strategy however discloses more credentials than are potentially necessary thereby reducing party privacy.On the other hand,the parsimonious negotiation strategy enables a party to disclose its credential only after it has been requested and after necessary disclosure policy for that credential has been satis?ed.This strategy increases party privacy and reduces the risk of unnecessary cre-dential disclosure.However,this strategy can result in credential negotiation deadlock as explained in[10], which occurs whenever there is cyclic credential inter-depency.

A solution to the problem of disclosing sensitive cre-dentials is to limit what is disclosed to a total stranger and to gradually establish trust[11].In dynamic trust negotiation(DTN),credentials are only disclosed to intermediary parties,which are trusted with the ex-pectation that privileges would be delegated to it that wouldn’t be directly to non-trusted parties.Further as negotiations take place from one intermediary party to another,the privacy of the requester is even more protected.

Similarly by the nature of trust contracts,it implies that credentials should not be unnecessarily disclosed, as both parties are aware of their contract.These con-tracts limit what credentials can be accepted and which credential can be delegated.Trust can only be negoti-ated within the constraints of these contracts.However these constraints only hold during party interactions and do not restrict what inferences parties can make with credentials during negotiations.These inferences enable parties to compute inter-contract relationships, which can subsequently improve the likelihood of suc-cessful negotiations.

5Experimental Results

Several experiments were conducted in a simulated P2P environment to further analyse the DTN model and it’s associated properties.Our simulator was ran on a dual2.4GHz Xeon processor machine with2GB of memory running Scienti?c Linux OS.We simulated various scale of interconnected P2P systems of up to 1,000nodes with various degree of overlapping COT s. In all conducted experiments we achieved similar ne-gotiation e?ect.In this paper we present results from experiments of2to14overlapping COT s P2P system.

Peers in the simulator are autonomous,each with unique node properties like services,resources,address, etc.Each peer in our simulation has randomly chosen number of credentials(X.509certi?cates)with a maxi-mum of20in their local security infrastructure e.g.an LDAP server.Each peer has randomly chosen nodes in it’s COT,without any priorities or hierarchies between nodes.Randomly generated number of trust-contracts tc:1≤tc≤thresh are established between each peer and peers that exist in their COT.Where thresh is a threshold percentage of credentials in each peer LDAP. The COT and tc are used in each peer randomly gener-ated access policy rule.Every peer has a deny rule for any remote credential from non-COT peers and also for any non-tc remote credential from COT peers.

Randomly two peers P i and P j,i=j were chosen for each trust negotiation.P i initiates a request with its local credential,C P i

i

for P j’s resource(i.e.creden-tial).The request is made to all peers in P i’s COT.The result of each trust negotiation is recorded at the P j. We run10,000negotiations divided into50rounds for each simulation and results were collated for each sim-ulation.Each data point shown in the following?gures represents the average of20simulations with di?erent random seeds.

Figure3shows the result when the number of COT involved in the trust negotiation increases.The num-ber of successful negotiations at the target fell expo-nentially to an asymptotic state.Similarly failed nego-tiations at the target shows that the number of nego-tiations reaching the target is rapidly a?ected by the

Figure 3:Circle of trust vs.

negotiations

Figure 4:E?ect of hops on negotiations

increase in COT .We noted a 10-30%successful nego-tiation rate where COT is not more than 5.

N-tier delegation hops e?ect in the system were com-pared.Figure 4shows the result when various number of nodes (hops)are involved in the trust negotiation.The result shows that successful negotiation is depen-dent on fewer numbers of hops.These result agrees to the e?ect of COT on the system.It should be noted that currently no hierarchy exists between these nego-tiated credentials.Based on these results we intend to enhance the DTN model through achieving balance between COT and negotiation hops.We also intend to look at the e?ect of role-based access control as op-posed to attribute-based access control that was used in this experiment.

6Related Work

Automated trust negotiation (ATN)[3]is a promis-ing approach for trust establishment between strangers through an exchange of digital credentials.However credentials are sensitive information that need to be protected through the use of disclosure policies.These disclosure policies inevitable require negotiation strate-gies as each entity tries to protect what credentials are released.However for a negotiation to succeed enti-ties are expected to operate using the same family of disclosure strategies[12].

Several approaches[8,13,10,14,15]to trust nego-tiations have been proposed to support access control policies in an open decentralised environment.Some approaches investigated trust negotiation framework in the context of a peer-to-peer environment.[10]intro-duced a locally trusted third party (LTTP)which acts like a cache and mediator between two entities for the purpose of successful trust negotiations in peer-to-peer systems.Similarly [13]introduces a sequence prediction module that caches and manages used trust sequences from previously trust negotiations.While [14]proposes a trust chain based negotiation strategy (TRANS),which dynamically constructs trust relationships using a trust proxy that can cache common credentials or partial trust chain information from previous negotia-tions.

7

Conclusion

In this paper we reviewed and analysed the DTN model showing the pros and cons of circle of trust (COT)as well as trust contracts .We showed how these can be used to realise and build trust between non-trusting entities;how credential semantics between domains can be bridged;and how access control disclosure can be limited.

In the future,we would like to investigate the ef-fect of role-based access control in the DTN model and hope to the likelihood of successful negotiations.We also intend to implement trust chains caching by peers to support future trust negotiations and peers that can dynamically link trust-contracts locally to improve fu-ture trust negotiations.

Ultimately we plan on exploring these models to support the area of clinical trials and epidemiological studies.

Acknowledgements

This work is supported by a grant from the Medical Re-search Council(MRC)UK and is undertaken as part of the Virtual Organisation for Trials of Epidemiological Studies(VOTES)project.

References

[1]L.Pearlman,V.Welch,I.Foster,C.Kesselman,and

S.Tuecke,“A Community Authorization Service for Group Collaboration,”in POLICY’02:Proceedings of the3rd International Workshop on Policies forDis-tributed Systems and Networks(POLICY’02),(Wash-ington,DC,USA),p.50,IEEE Computer Society, 2002.

[2]R.Sinnott,J.Watt,J.Koetsier, D.Chadwick,

O.Otenko,and T.Nguyen,“Supporting decentralized, security focused dynamic virtual organizations across the grid,”in Proceedings of2nd IEEE International Conference on e-Science and Grid Computing,Ams-terdam,December2006,2006.

[3]W.H.Winsborough,K.E.Seamons,and V.E.Jones,

“Automated Trust Negotiation,”DARPA]Informa-tion Survivability Conference and Exposition(DIS-CEX),vol.01,p.0088,2000.

[4] E.Bertino,E.Ferrari,and A.Squicciarini,“Trust Ne-

gotiations:Concepts,Systems,and Languages,”Com-puting in Science and Engineering,vol.06,no.4, pp.27–34,2004.

[5]W.Winsborough and J.Jacobs,“Automated Trust

Negotiation Technology with Attribute-based Access Control,”in In Proceedings of DARPA Information Survivability Conference and Exposition,2003,vol.02, pp.60–62,22-24,Apr.2003.

[6]O.Ajayi,R.Sinnott,and A.Stell,“Formalising Dy-

namic Trust Negotiations in Decentralised Collabora-tive e-Health Systems,”in Proceedings of the2nd In-ternational Conference on Availability,Reliability and Security,(ARES07),Vienna,Austria,IEEE Com-puter Society,Apr.2007.

[7]“ITU-T Recommendation X.509—ISO/IEC9594-8:

Information Technology Open Systems Interconnec-tion the Directory:Public-key and Attribute Certi?-cate Frameworks,”3,May2001.

[8]W.Winsborough and L.Ninghui,“Safety in Auto-

mated Trust Negotiation,”in In Proceedings of IEEE Symposium on Security and Privacy,2004,pp.147–160,2004.

[9]O.Ajayi,R.Sinnott,and A.Stell,“Trust Realisation

in Collaborative Clinical Trials Systems,”in Health-Care Computing Conference HC2007,Harrogate,Eng-land,Mar.2007.[10]S.Ye,F.Makedon,and J.Ford,“Collaborative Auto-

mated Trust Negotiation in Peer-to-Peer Systems,”in P2P’04:Proceedings of the Fourth International Con-ference on Peer-to-Peer Computing(P2P’04),(Wash-ington,DC,USA),pp.108–115,IEEE Computer So-ciety,2004.

[11]K.Seamons,M.Winslett,and T.Yu,“Limiting the

disclosure of access control policies during automated trust negotiation,”in https://www.doczj.com/doc/f017886558.html,work and Distributed System Security Symposium,San Diego,CA,Apr.

2001.

[12]T.Yu,M.Winslett,and K.E.Seamons,“Interoper-

able Strategies in Automated Trust Negotiation,”in CCS’01:Proceedings of the8th ACM conference on Computer and Communications Security,(New York, NY,USA),pp.146–155,ACM Press,2001.

[13] E.Bertino,E.Ferrari,and A.C.Squicciarini,“Trust-

X:A Peer-to-Peer Framework for Trust Establish-ment,”IEEE Transactions on Knowledge and Data Engineering,vol.16,no.7,pp.827–842,2004. [14]J.Li,J.Huai,J.Xu,Y.Zhu,and W.Xue,“TOWER:

Practical Trust Negotiation Framework for Grids,”

2nd IEEE International Conference on e-Science and Grid Computing,Dec.2006.

[15]V.Bharadwaj and J.Baras,“Towards Automated

Negotiation of Access Control Policies,”in Proceed-ings of the Fourth International Workshop on Policies for Distributed Systems and Networks(Policy2003), IEEE Computer Society Press,2003.

《项目管理》课程标准 (一)课程性质与任务 《项目管理》是市场营销专业的专业必修课,在课程体系中处于职业能力重要地位。 本课程的先导课程有《经济学》、《经济数学(1)》、《统计学》、《管理理论与实务》等。 本课程的主要任务使学生能够具有先进的项目管理思维与理念,掌握项目管理的基本原理、基本理论知识和相关的技术方法,把握项目管理的工具、过程和技巧,了解国内外项目管理的理论研究和实践应用的发展趋势,培养学生应用项目管理理论和方法分析和解决项目管理问题的能力,从而提高学生的社会竞争力和社会适应性,更好地为社会服务。 (二)课程教学目标 1.知识目标 ●熟悉项目管理领域的方针、政策和法规,掌握项目管理的基本理论和方法以及 国际项目管理所必需的相关商务知识; ●具备项目策划与评估技术、项目融资方式与策略、项目建设总体组织、项目采 购与合同、项目设计与建设的管理、项目团队建设与激励等方面坚实的理论基 础和较宽广的知识面; ●熟悉项目管理在国内外的发展过程、现状和趋势。 2.能力目标 ●利用项目工具进行项目工作分解的能力; ●熟练使用项目管理软件进行项目管理的能力; ●运用项目管理九大知识领域的观点和理论解释项目管理中实际问题的能力; ●运用项目管理基本知识和基本沟通手段解决项目实施过程中与项目相关人相关 的具体问题的能力。 3.素质目标 ●养成良好的遵守规则、按规则办事的职业道德。 ●具有团队协作能力和自律能力; ●具有语言表达能力和人际沟通能力;

●具有良好的心理素质和处理突发事件的能力; ●形成利用项目管理基本方法解决实际问题的思维方式; ●树立企业管理的服务意识、质量意识,形成正确的时间观念、效率观念和认真、 求实的科学态度。 (三)参考学时 36学时。 (四)课程学分 2学分。 (五)课程内容和要求

《现代企业管理》课程标准 一、课程基本信息 课程名称:现代企业管理学分:3 课程代码:学时:52 先修课程:管理学基础后续课程:市场营销、财务管理 适用专业:营销与策划编制人:唐研 审核人:张耀星制订时间:2010年4月 12日 二、课程性质 本课程是我校营销与策划专业的职业群基础技能类必修课之一,课程内容包括管理基础知识、现代企业制度、企业经营战略管理、人力资源管理、市场营销管理、生产管理、质量管理、财务管理、企业文化等内容模块。本课程开设在第一学期,旨在让学生首先对企业职能和工作内容有一个整体认识,从而为学生的未来职业群奠定基础。 具体来看,通过现代企业管理的学习,让学生了解和掌握什么是现代企业、管理,了解现代企业制度、企业战略管理、市场经营战略管理、质量管理、人力资源管理、财务管理,企业文化的功能和主要工作内容,了解现代企业管理的一些最基本的知识;为学生以后走入社会,进行管理和实践活动打下坚实的理论基础和必要的实践基础。 三、课程设计 (一)课程目标设计 1、能力目标: (1)通过管理基础知识学习,会用管理知识分析、解释企业的管理活动(2)通过现代企业的学习,会区分什么是企业,会辨别企业类型,会分析和解释企业管理的功能。 (3)通过企业经营战略管理的学习,会分析、解释企业经营战略管理的流程及各环节的重点。 (4)通过人力资源管理的学习,会区分企业人力资源管理的主要模块和基础工作,会分析和解释企业的人力资源管理工作。

(5)通过市场营销管理的学习,会进行初步的消费者购买行为分析,会根据企业的环境信息匹配市场营销战略。 (6)通过生产管理和质量管理的学习,会区分企业生产流程,会区分企业管理中质量管理的效能。 (7)通过财务管理的学习,会初步分析企业财务营运优劣。 (8)通过企业文化的学习,会用企业文化的三个层面进行企业文化分析,会初步设计企业文化建设的流程。 2、知识目标: (1)管理基础知识: 掌握管理的含义、基本特点,管理的二重性,管理的职能,管理者的层次和角色,简单了解管理理论的发展; (2)现代企业制度:掌握企业的概念和特点,企业的类型;掌握企业管理的概念、性质和职能,掌握现代企业制度的基本含义和特点,我 国现代企业制度的基本组织形式,了解企业管理的发展; (3)企业经营战略管理:掌握企业经营战略及企业经营战略管理的概念、企业经营战略的特点、经营战略管理的流程。熟悉企业制定经 营战略的重要性和必要性。 (4)人力资源管理:掌握人力资源及人力资源管理的概念、人力资源管理的主要实践模块。了解工作分析和岗位评价的目的、流程。(5)市场营销管理::掌握市场、市场营销的概念和功能,消费者市场及消费者行为模式,掌握目标市场营销和竞争性的市场营销战略类 型,掌握市场营销组织策略类型,了解市场营销观念。 (6)生产管理、质量管理:了解生产管理的内容、生产过程组织、生产作业计划。掌握质量、全面质量管理的概念,了解质量管理的产生和 发展,质量管理常用的统计方法。 (7)财物管理:掌握财务管理的概念,财务管理的主要内容,财务分析指标,了解财务控制的历史演变和特点。 (8)企业文化:掌握企业文化的概念、主要特征和功能,企业文化的核心,掌握企业文化建设的程序,掌握企业形象设计及其途径,了解 企业文化建设的原则,管理道德。

采购与供应链管理课程标准 一、课程名称 采购与供应链管理 二、适用专业 中高职衔接的高职:物流管理专业 三、课程性质 专业核心课程、项目课程、学科课程、技能训练课程 四、课程设计 本课程是物流管理、生产运作管理、企业管理专业的必修课,是一门理论与实务相结合的课程。本课程是为中高职衔接物流管理专业二年级学生开设的专业核心课程,本课程的特点体现在具有较强的实务性和操作性,是一门实践性较强的专业课。 针对高职高专人才培养规格的要求,结合行业发展的特点,本课程以“必需、够用、实用”为度,引入“工学结合”的教学理念,从应用出发,理论联系实际,避免不必要的理论探讨和阐述,强化了实用性和实践能力的训练与培养。注重了知识的科学性和先进性以及与企业实际的贴近,容上吸收了企业的先进的采购与供应管理的实践经验,以适应教学中对实训教学以及对学生实践能力培养的要求。课程教学容分为八个模块,容包括:认识采购、制订采购计划、报价选择与供应价格、采购与供应管理战略、采购计划及请购单的编制、报价选择与供应价格、供应商管理、采购谈判、采购合同、生产过程中的物料控制、采购控制技术等容,每个模块安排有“案例分析”、“课后

思考练习”、“课后实训”等栏目。 五、课程教学目标 通过本门课程的学习,学生在掌握必备的采购与供应链管理的基本概念和理论的基础上,熟悉我国供应市场,了解典型的采购组织、作业流程、采购管理工作的相关方法,知会各采购环节的常见问题及解决方法。全课程以培养学生的实际操作与运用能力为核心,重点培训学生的分析问题、解决问题的能力,提高学生创造性能力的培养,为学习后续课程打下坚实基础。 六、参考学时与学分 72学时/4学分 七、课程结构

-WORD格式 -- 可编辑 - 《采购与供应链管理》课程标准 课程编码: 适用专业:2019 级物流管理专业 学时: 52 开课学期:第一学期 一、课程性质 采购与供应链管理是一门专门研究供应链下采购管理的基本理论、运作流程和管理规范的学科,是一门实践性比较强的应用学科。通过对本课程的学习,使学生具备采购相应知识,并具有独立采购运作能力,达到本专业学生应具备的能力要求,培养学生分析问题与解决问题的能力、采购岗位职业能力、职业道德素养及可持续发展能力。通过课程教学,使学生基本掌握采购作业的流程,采购管理的组织,供应商管理,采购价格与谈判,采购绩效评估、供应链下的采购发展等知识和实际应用,以便学生将来在实际中可以以理论指导采购实务。 二、课程培养目标 通过教学,要求学生了解供应链的含义、结构模型,供应链中采购管理的价值,供应链下采购模式的发展;掌握采购管理的基础理论,采购作业流程,采购谈判,供应商管理和采购绩效评估等内容,使学生对采购的组织管理、操作过程和技巧、绩效评估等有系统的认识。 通过简明、生动的口头语言向学生传授知识、发展学生智力,通过叙述、描绘、解释、推论来传递信息、传授知识、阐明概念,引导学生分析和认识问题,并注意培养学生的学科思维。同时通过讨论课和实验课,加深对采购有关知识的理解,提高学生学习的独立性,加深对采购实务的理解和方法的运用。

三、与前后课程的联系 (一)先修课程 物流管理 (二)后续课程 仓储与库存管理 四、课程内容标准和要求 --

根据专业课程目标和涵盖的工作任务要求,确定课程内容和要求,说明学生应获得的知识、技能与素质。 教学主要内容 模块 任务一掌握采购的概念与范围项目一、任务二认识采购的地位与作用认识采任务三明确采购的要求与基本 任务 购工作 任务四熟悉采购的模式与分类 项目二、任务一设置采购机构 组建采任务二组建采购队伍 购机构任务三制定采购管理制度 学习目标 学 能力要求 时1、掌握采购的概念与范围; 1、了解采购的内涵与外 延; 2、认识采购的地位与作用; 2、学会采购任务的落实; 3、明确采购的要求与基本任 3、掌握采购模式的确立 4 务; 与种类的划分; 4、熟悉采购的模式与分类。 4、熟悉采购的基本理论 知识。 1、了解采购机构设置的影响1、树立采购人员具备的 因素;思想观念; 2、掌握采购机构的内部设置;2、学会采购组织管理层 3、掌握采购人员应具备的综次及隶属关系构架; 6合素质;3、学会采购人员招聘与 4、掌握采购管理制度建设的培训的方法; 范围。4、懂得采购管理制度的 制定与维护。 1、熟悉采购计划人员的 任务一做好编制采购计划的前 项目三、期准备工作 编制采任务二编制不同类型的采购计购计划划 任务三掌握采购决策 项目四、任务一划分供应商类型选择与任务二开发供应商 管理供任务三供应商关系管理 应商任务四评估与优化供应商 项目五、 采购合 任务一签订 采购合同 同的谈 任务二履行 采购合同 判与签 任务三采购 合同实例 约 任务一建立采购绩效考核指 标 项目六、 任务二确定采 购绩效考核内容 考评采任务三构建采购绩效 评估系统 购绩效任务四考评 采购工作绩 效任务五考 核供应商合 作绩效

《物流采购管理》课程标准 一、课程名称 物流采购管理 二、课程性质、学分、课时 本课程是现代物流管理专业的一门重要的专业必修课,主要内容包括:采购的基本知识、采购市场调查与供应商环境分析、采购计划和采购预算、采购控制及采购策略、采购订单与采购合同、采购绩效评估和国际采购。 本课程标准,适用于现代物流高级技工专业。 本课程80学时,计5个学分。(其中理论50学时,实操30学时) 三、课程设计思路 通过本课程的学习,使学生掌握现代物流采购管理中一些基础性的概念和理论观点,目的是通过对这些基本概念、基本理论的阐述和拓展,使学生能够掌握现代物流的基本采购知识和技巧,懂得对采购市场进行调查和对供应商环境分析,掌握采购的策略、预算、控制和计划的制定方式,了解采购订单、合同的签订方式,同时了解国际上的物流采购的运作方式。紧密联系实际,学会分析企业案例,解决实际问题,把学科理论的学习融入对采购活动实践的研究和认识之中,切实提高分析问题、解决问题的能力。真正掌握课程的核心内容,为企业降低成本,提高经济效益服务,为社会主义市场经济体制的建立和完善做出贡献。 四、课程教学目标 学生在学习本门课程时,综合运用所学的知识,理论联系实际;通过相关的软件、案例分析、模拟实践使学生更好的理解和掌握采购计划制定、供应商管理、采购实施、采购谈判、采购合同和采购成本控制等采购基础知识和技能。

六、课程考核办法 本课程为学期考试课,采用百分制形式计分。该课程考核内容与所占比重如下表:

七、课程建议 (1)教学建议:教学中应注意引入课程外的案例来辅助教学,将理论联系实际;教学过程中应让学生自己通过有效的方式先去了解相关的知识点,初步感受教学中的内容,此外,通过相关的软件使学生更好的理解和掌握采购基础知识和技巧。 (2)教材建议:武德春主编,《现代物流仓储与配送》苏州大学出版社,2004年5月。 八、实训教学资源要求 九、其它说明

感谢你的观看 感谢你的观看《供应链管理》课程标准 课程类别:理论+实践课程/专业课 适用专业:物流管理专业 授课系(部):现代物流与管理学院学时(学分):48 执笔人签字:焦振娟审核人签字: 一、课程定位和课程设计 (一)课程性质与作用 课程的性质:供应链管理是物流管理专业的专业基础课课程。通过本课程的学习,使学生掌握供应链管理的基本概念和理论,供应链模型的构建,供应链管理理论在采购、生产、物流和库存控制等领域的应用和供应链资源的优化方法。使学生建立起供应链管理知识结构。 课程的作用:供应链管理学习领域主要培养学生掌握供应链管理的基本概念与相关理论,供应链管理环境下的需求管理、采购管理、库存管理、业务外包,以及供应链合作伙伴的选择、业务流程重组、绩效评价等理论和实践知识。 与其他课程的关系:供应链管理是物流管理专业的一门专业课程,先修课程为物流学等专业课程。 (二)课程基本理念 供应链管理是物流管理专业的一门专业核心课程,内容抽象新颖,在学习过程中启发学生的思考能力和理论联系实际能力,使学生对供应链这个抽象的概念深刻的了解。 (三)课程设计思路 根据课程特点,教师在教学过程中要遵循理论联系实际的原则。要经常组织学生参加各种实践活动,注重培养学生的自学能力、创新精神以及分析问题和解决问题的能力。教学方法上,在条件许可的情况下,应充分发挥多媒体教学的优势;进行现场教学,使学生能够获得生动的感性认识。 二、课程教学目标 专业能力:(1)熟练掌握掌握供应链的基本概念、结构、特征和类型,以及供应链管理的概念、目标、运作方式等基本知识。 (2)能够掌握供应链设计的原则、内容和策略,理解供应链网络优化的内

《仓储管理实务》课程标准 一、课程定位和课程设计 (一)课程性质与作用 《仓储管理实务》是物流管理专业的一门专业核心课程,在物流专业课程体系中处于承上启下的地位,因为不论是第三方物流还是企业物流,仓储活动都是核心活动,它沟通采购、运输与配送等相关重要物流活动,是生产活动的重要节点,也是保证物品需求的重要据点。它前接《采购管理》、《运输管理》,后续《配送管理与应用》等课程,是物流专业的核心课程和主干专业课。 《仓储管理实务》作用在于培养学生具有仓储经营管理能力、仓储设施设备操作能力、仓库保管作业能力等多种岗位职业能力,达到本专业高职学生应具备岗位职业能力要求,并获得仓储职业资格证书考证的基本要求,培养学生分析问题与解决问题的能力、仓储岗位职业能力、职业道德素养及可持续发展能力,为物流管理专业高职学生的顺利就业打下基础。 (二)课程基本理念 1.基于仓储与配送工作过程导向的课程开发理念 2.工学结合的理念 3.培养学生专业能力、社会能力和方法能力的理念 4.注重学生能动性的理念 5.注重学生技能培养的理念 (三)课程设计思路 1.市场需求研究 通过对山西地区物流的发展研究确立了市场对物流专业人才的需求,从而确定了物流管理专业人才培养目标。 2.企业岗位需求研究 在物流管理专业人才培养目标的前提下,对相关物流企业的研究确定了物流公司岗位分布,确定了《仓储管理实务》课程培养的技能方向。 3.学情研究

学习本门课程之前,物流专业学生已经学习了《物流学基础》《物流信息技术》《商品知识》等课程,掌握了有关管理的基本原理和方法,具备了一定的分析判断能力和软件操作能力,并对物流有了一定的了解。这些都为后面的学习打下了良好的基础。 同时,在本门课的教学中,我们还充分考虑了相关课程之间的联系。对部分知识重叠的章节,有选择的进行取舍。在教材建设上,以武汉理工大学出版社出版的《仓储管理实务》为基础,本着“必须、够用”的原则,同时为了避免与其他课程的重复章节,对原教材内容进行了删减与合并。为达到学生考取职业资格证书的目标,该教材与物流师职业资格认证培训教材相结合,增添了许多新的知识和技能,如仓库规划设计、自动化仓库操作等内容。同时为提高学生动手能力,针对仓储配送作业的各个环节,加大了实训课程的学时比重,给学生充分的动手时间和相应的技术指导,充分体现了职业教育的特色。 为促进学生更好地学习和掌握物流方面的知识,我们采取,一方面通过请专家教授进行讲座使学生了解物流现状及前沿发展;另一方面通过校外参观等实践活动使学生了解所学知识在实践中的运用;学生之间交流所学心得体会,了解自己所学知识的不足,从而更能有的放矢的进行后续学习。 4.课程设计 本课程的设计思路是以就业为导向,邀请行业专家对物流管理专业所涵盖的岗位群进行工作任务和职业能力分析,并以此为依据确定本课程的工作任务和课程内容。根据物流管理专业所涉及到的仓储管理教学管理基础知识内容,分解成若干教学活动,在仓储管理实训和校内实习和校外顶岗实习中加深对专业知识、技能的理解和应用,培养学生的综合职业能力和可持续发展能力。整个课程内容以够用为度。 由于课程内容主要针对实际而具体的工作任务,因此,具有明显的职业导向性和确定的目标,具有较强的过程属性。根据这一特点,课程主要解决“怎样做”(经验)和“怎样做更好”(策略)的问题。在课程内容的设计方面,按照工作过程的顺序来传授相关的课程内容,实现实践技能与理论知识的整合,以过程性操

《供应链管理》课程标准 第一部分课程概述 一、课程的性质和作用 随着社会专业化分工的开展,大多企业早已放弃了以往“大而全”的发展思路,转而向“小而专”演变,由此非核心业务外包,集中力量发展核心业务成为企业主的不二选择。那么,如何整合企业上下游供应链,实现协同发展就变得十分迫切。《供应链管理》将供应链管理领域的优秀实践与相关前沿理论相融合,对供应链管理的理论和方法进行了深入系统的研究,为商科学生尤其是物流专业学生提供了宝贵的参考,可以进一步丰富学生视野,开阔学生眼界,陶冶学生情操,提升学生整体素质和综合竞争能力。 《供应链管理》内容丰富,本课程主要帮助学生掌握供应链中的基本原理和若干操作技巧,既注重系统阐述理论,也注重介绍可操作的实践方法。内容包括供应链管理的基础理论、供应链管理的决策体系构架、供应链运作管理(供应链运行管理,供应链成本管理,供应链环境下的合作关系、生产、采购及库存、物流、绩效管理等)、供应链信息技术应用、全球化供应链管理五大模块,并力争将供应链管理的思想和方法拓展到现代组织管理的一般应用领域。 《供应链管理》课程具有以下两个方面的作用: (一)本课程作为物流专业必修课程,是物流专业人才必须具备的核心能力之一,有利于学生物流专业素质和思想的养成; (二)本课程服务于高职高专人才培养目标,坚持理论联系实际,以培养为主线,“显性知识”与“隐性知识”并重,通过教授供应链管理的相关概念,提高学生的职业胜任能力和岗位迁移能力,是一门使学生终生受益的课程。 二、课程基本理念 本课程在课程设计、建设和教学实施过程中,始终贯彻以下教育理念: (一)开放自由的教育观 改变以往学生必须“正危襟坐”的教育方式,使学生乐于学习,有兴趣学习。本课程要把学生变成自己教育自己的主体,而教师要从传授者变为引导者,教师是《供应链管理》学习过程的组织者和协调人。重视学生的学习权,使“教学”向“学习”转换。改变传统的以“教”为中心的教学方法,而是以“学”为中心,让学生在自己动手的实践中,建构属于自己的经验和知识体

《采购管理实务》课程标准 一课程定位和课程设计 (一)课程性质与作用 1、课程的性质 《采购管理实务》是物流管理专业的专业学习领域课程,是物流管理专业的专业核心课程,同时也是理论性与实践性均较强的一门综合性课程,教学中要求理论必须与实践密切结合 2、课程的作用 《采购管理实务》课程在物流管理专业人才培养方案中设计在第三学期进行,其先导课程为《物流基础》,后续课程为《运输管理》、《仓储管理》等。本课程通过对物流活动的起点——采购活动的学习和演练,是专业课程学习的重要一环。 (二)课程基本理念 课程开发遵循“设计导向”的现代职业教育指导思想,课程的目标是职业能力开发,课程教学内容的取舍和内容排序遵循职业性原则,课程实施行动导向的教学模式,为了行动而学习,通过行动来学习。课程本着就业导向,能力本位,以学生为主体,多元智力的学生观,建构主义的学习观和教学观,树立终生学习的理念,突出课程的职业性,实践性和开放性。 (三)课程设计思路 本课程的设计思路是以培养高端技能型人才为指导思想,进行基于工作过程的课程设计通过本门课程的学习,使学生在掌握采购业务知识的同时,更提高了应用的技能。在课程设计时充分考虑物流行业的需要、以及采购工作在未来发展的方向结合目前学生的认知能力和特点进行课程设计。按照每一教学单元的知识、技能在实际职业工作中出现的频度,内容的难度和要求掌握的程度进行排序。针对需要模拟的情境结合学生所处环境和特点进行有针对性的设计。 二课程目标

经过课程学习,应使学生掌握采购管理的基本知识与能力,并培养学生诚实、守信、善于沟通和合作的团队意识。并通过理论、实践相结合的教学方式,把学生培养成为具有良好职业道德的、具有采购管理理论和实践能力的、具有可持续发展能力的高素质高技能型物流专门人才,以适应市场对物流人才的需求。 具体目标如下: 1、理解采购基本流程 2、掌握采购申请步骤与方法 3、掌握供应商的选择和管理方法 4、学会MRP采购方法 5、掌握库存控制方法 6、理解JIT采购内容与方法 7、理解招标采购流程,掌握招标采购方法 8、理解供应链采购概念,掌握供应链采购的实施条件 9、掌握采购谈判技巧,学会采购谈判的组织与管理 10、掌握电子商务采购的步骤与方法 三课程内容与要求 (一)学习领域的描述 1、采购管理概述(4课时) 内容:采购概念与分类、采购管理(概念、目标、职能、内容)、采购管理与库存控制 2、采购申请与需求分析(4课时) 内容:采购申请、采购需求分析、ABC分析法 3、供应商选择与管理(4课时) 内容:供应商调查、开发、考核、选择、使用、激励与控制 4、MRP采购管理(8课时) 内容:生产企业采购、MRP系统、MRP采购实施 5、订货点采购与库存控制(4课时)

《采购与供应链管理》课程标准 课程编码: 适用专业:2019级物流管理专业 学时:52 开课学期:第一学期 一、课程性质 采购与供应链管理是一门专门研究供应链下采购管理的基本理论、运作流程和管理规范的学科,是一门实践性比较强的应用学科。通过对本课程的学习,使学生具备采购相应知识,并具有独立采购运作能力,达到本专业学生应具备的能力要求,培养学生分析问题与解决问题的能力、采购岗位职业能力、职业道德素养及可持续发展能力。通过课程教学,使学生基本掌握采购作业的流程,采购管理的组织,供应商管理,采购价格与谈判,采购绩效评估、供应链下的采购发展等知识和实际应用,以便学生将来在实际中可以以理论指导采购实务。 二、课程培养目标 通过教学,要求学生了解供应链的含义、结构模型,供应链中采购管理的价值,供应链下采购模式的发展;掌握采购管理的基础理论,采购作业流程,采购谈判,供应商管理和采购绩效评估等内容,使学生对采购的组织管理、操作过程和技巧、绩效评估等有系统的认识。 通过简明、生动的口头语言向学生传授知识、发展学生智力,通过叙述、描绘、解释、推论来传递信息、传授知识、阐明概念,引导学生分析和认识问题,并注意培养学生的学科思维。同时通过讨论课和实验课,加深对采购有关知识的理解,提高学生学习的独立性,加深对采购实务的理解和方法的运用。 三、与前后课程的联系 (一)先修课程 物流管理 (二)后续课程 仓储与库存管理 四、课程内容标准和要求

根据专业课程目标和涵盖的工作任务要求,确定课程内容和要求,说明学生应获得的知识、技能与素质。

五、教学资源及实施建议 (一)推荐教材 崔国成:《采购与供应链管理实务》.武汉. 武汉理工大学出版社,2018年5月。 (二)教学参考资料 1.《采购与供应链管理》刘宝红机械工业出版社,2019年 2.《采购与供应链管理》柳荣人民邮电出版社,2018年 3.《采购与供应链管理》辛童化学工业出版社,2018年 (三)教师团队及教师素质 工商管理系,副教授1人,讲师3人,均可承担该课程 (四)教学场地、设施、网络资源 多媒体教室 (五)课程考核方式与标准 1.平时考核(占30分):包括学习态度、学习水平和实践动手能力三个方面。学习态度的考核,主要是考查每个学生出勤情况、听课态度及作业完成情况,共占20分。学习水平的考核,主要包括课堂提问、讨论课发言及平时测验的考核,共占10分。

《眼镜店管理》课程标准 适用专业:眼视光技术专业课程类型:专业拓展课建议课时:17课时 一、前言 (一)课程性质及任务 眼镜店管理论述眼镜店各个方面的管理。涉及眼镜店文化建设,店员管理,商品管理,质量管理,日常管理和信息管理等。《眼镜店管理》课程是眼视光技术专业进行岗位能力培养的一门课程,本课程针对人才需求组织教学内容,按照工作过程设计教学环节,为岗位需求提供职业能力,为培养技术技能人才提供保障,为学生可持续发展奠定良好基础。 本课程的主要任务是学习眼镜店的管理内容,使学生理解眼镜店的各项准备和文化建设,掌握如何经营眼镜店,能独立管理好一个眼镜店。通过本课程的学习,学生应具备基本的能力素质,了解有关专业的职业资格证件。 (二)设计思路 循以服务为宗旨,以就业为导向,以岗位需求为标准的职业教育办学指导思想,围绕眼视光技术专业的培养目标,结合后续课程和眼镜店管理岗位实际工作对知识、能力和素质的要求,合理安排眼视光技术的教学内容,准确把握本门课程在该专业课程体系中的定位和作用。 本课程的主要内容包括八章。分别是绪论,眼镜店文化建设,开业前准备,人员管理,商品管理,质量管理,日常管理和信息管理内容。其中绪论,文化建设,信息系统管理努是基础,人员管理,商品管理,质量管理,日常管理是主要内容。 眼视光技术专业是在学生修完解剖学和组织胚胎学等形态学科之后的第一学期学习本课程。总学时学时。 二、课程培养目标 (一)知识目标 1.掌握本专业所需的管理学,营销学,消费者行为学,商品学,营销学等知识。 2.掌握本专业所需的设计学,人员配置管理基本知识。 3.具有一定的物品管理知识。

4.具有眼镜店管理的文化素养。 (二)能力目标 1.具有本专业所必须的各类管理能力 2.具有具有市场管理的计划组织、实施和事故分析能力 3.具有营销管理能力 4.具有管理文化建设能力 5.具有人员管理能力 6.具有商品管理能力 7.具有信息管理能力 (三)素质目标 1.掌握作为一个管理人员应该具备的基础专业知识,能运用所学到的管理学进行对营销人员的管理和分配以及对物品的分配安排。 2.具有专业技术素质,能利用管理学和营销学知识组织和执行企业的营销管理;能利用市场调研知识、消费者行为知识分析解决一定的实际营销问题;能利营销知识和促销方法解决现场问题。 3.具有再学习,提高和更新知识,不断发展和拓宽业务领域的素质。 4.培养和谐的人际沟通能力和团结协作的团队理念。

采购与供应链管理》课程标准 课程编码: 适用专业:2019 级物流管理专业 学时:52 开课学期:第一学期 一、课程性质 采购与供应链管理是一门专门研究供应链下采购管理的基本理论、运作流程和管理规范的学科,是一门实践性比较强的应用学科。通过对本课程的学习,使学生具备采购相应知识,并具有独立采购运作能力,达到本专业学生应具备的能力要求,培养学生分析问题与解决问题的能力、采购岗位职业能力、职业道德素养及可持续发展能力。通过课程教学,使学生基本掌握采购作业的流程,采购管理的组织,供应商管理,采购价格与谈判,采购绩效评估、供应链下的采购发展等知识和实际应用,以便学生将来在实际中可以以理论指导采购实务。 二、课程培养目标 通过教学,要求学生了解供应链的含义、结构模型,供应链中采购管理的价值,供应链下采购模式的发展;掌握采购管理的基础理论,采购作业流程,采购谈判,供应商管理和采购绩效评估等内容,使学生对采购的组织管理、操作过程和技巧、绩效评估等有系统的认识。 通过简明、生动的口头语言向学生传授知识、发展学生智力,通过叙述、描绘、解释、推论来传递信息、传授知识、阐明概念,引导学生分析和认识问题,并注意培养学生的学科思维。同时通过讨论课和实验课,加深对采购有关知识的理解,提高学生学习的独立性,加深对采购实务的理解和方法的运用。 三、与前后课程的联系 (一)先修课程 物流管理 (二)后续课程 仓储与库存管理 四、课程内容标准和要求

根据专业课程目标和涵盖的工作任务要求,确定课程内容和要求,说明学生应获得的知识、技能与素质。

五、教学资源及实施建议 (一)推荐教材 崔国成:《采购与供应链管理实务》 ?武汉?武汉理工大学出版社,2018年5月。 (二) 教学参考资料 1. 《采购与供应链管理》 2 .《采购与供应链管理》 3 .《采购与供应链管理》 (三) 教师团队及教师素质 工商管理系,副教授 1人,讲师3人,均可承担该课程 (四)教学场地、设施、网络资源 多媒体教室 (五)课程考核方式与标准 1.平时考核(占30分):包括学习态度、学习水平和实践动手能力三个方面。学习态度 的考核,主要是考查每个学生出勤情况、听课态度及作业完成情况,共占 20分。学习水平的 考核,主要包括课堂提问、讨论课发言及平时测验的考核,共占 刘宝红 机械工业出版社,2019年 柳荣人民邮电出版社,2018年 辛童化学工业出版社,2018年 10分。

《连锁经营管理》课程标准 编制人: 编制单位: 编制日期:2016年2月25日 审核人: 专业负责人: 系部主任: XXXX示范办制 2016年2月25日

目录 一、课程定位 (1) (一)课程性质........................ 错误!未定义书签。 (二)课程设计理念.................... 错误!未定义书签。 二、课程目标 (1) (一)教学目标 (2) (二)职业能力培养目标 (2) 三、课程内容和教学内容 (3) 四、课程实施 (7) 五、考核方式及课程的成绩评定 (7) 六、课程资源开发与利用 (8) (一)硬件条件 (8) (二)推荐教学资料 (8) 七、其他说明 (9)

《连锁经营管理》课程标准 课程编号: 适用专业:市场营销 课程类别:专业学习领域 修课方式:必修 教学时数:60 总学分数:3 一、课程定位 1.课程性质 本课程是市场营销专业基础课程,是在对企事业单位营销岗位工作内容及要求进行广泛调研的基础上,规定了《连锁经营管理》课程的教学内容、教学方法、教学要求等,为课程教学提供技术支持和导向。 《连锁经营管理》课程是以我国连锁经营行业的发展为背景,以连锁企业营运管理过程为内容,以培养职业能力为核心。 通过课堂、市场和企业三个窗口的学习和实践,使学生树立现代连锁经营的理念,掌握连锁企业经营管理的基本理论和主要技能,以培养学生的创业创新能力和连锁门店的营运管理能力。 2.课程设计理念 《连锁经营管理》是高职市场营销专业的核心课程之一,培养相应职业岗位所需的基本技能和职业素质的必修课程。本课程与前缀课程《经济学基础》、《管理学基础》、《市场营销学》和后续课程《销售管理》、《市场调研》等有机地衔接,展示了连锁企业经营管理的全过程,详细介绍连锁经营的起源、特征、类型以及总部管理、门店开发、商品采购、连锁物流、管理信息、门店营运和顾客服务等方面的基本概念和操作流程,为今后进一步学习其它专业知识和技能奠定了良好的基础。 (1)从市场需求和职业岗位出发,突出职业技术教育特色,以任务项目方式进行,从能力训练入手,进行模块式教学。 (2)课程激发学生的主动性和创造性,促使学生主动学习,通过案例分析、情景模拟、小组讨论等一系列任务的训练,完成“仿真+全真”的连锁经营,使学生在任务训练中提高思维能力和实践技能。 (3)从经营实战中提高综合职业能力和全面素养,构筑和完善了高职学生的营销知识结构和能力体系,进一步体现职业性、实践性和开放性结合的设计理念(三)课程设计思路 本课程以学生为主体突出职业能力培养,坚持工学结合,融教、学、做于一体,

《现代物流管理》课程标准 一、概述 (一)课程性质(课程性质和价值) 《现代物流管理》是五年制高职汽车运用技术专业的一门专业核心课,学生在掌握物料流、人员流、信息流和能量流等基础知识和基本技能的基础上,主要学习各种现代物流管理的理论、发展水平与趋势,通过学习,学生具有现代物流管理理念、经营管理模式,为提高我国物流配送服务水平、为行业输送现代型人才服务。 (二)课程基本理念 1.坚持高职性,体现五年制高职人才培养的特色. 高职性的内涵包括高素质和技能型.课程坚持以就业为导向,以职业能力为本位,以理实一体化为特色,注重发挥五年一贯制的优势,培养高素质、技能型专门人才。 2.坚持主体性,突出学生在教学中的重要地位。 坚持主体性,首先体现在尊重学生的知识基础是,课程要从学习内容安排上,在低起点的学生和高素质的培养目标之间搭建递进式阶梯。坚持主体性,其次体现在尊重学生的学习能力上,在教学实施的过程中要加强对教学方法的研究,充分调动学生的学习积极性和学习潜能,激发学习的内驱力。坚持主体性,还体现在尊重学生的个体差异上,课程要尊重学生在学习动机、兴趣爱好、身心素质等方面的个性差异,确定适宜的学习目标和评价方法,使每个学生都能体验到学习的成功和快乐,以满足自我发展的需要。 3.坚持全面性,培养终身学习和全面发展能力。 面向全体学生,着眼于学生终身学习和全面发展。尊重事物发展的客观规律,从课程设计到教学实施的诸个环节,注重培养学生的可持续发展能力,在夯实专业基础的同时,强调学生自主学习能力的培养,为学生终身学习奠定基础。课程还重视提高学生的品德修养和审美情趣,使他们逐步形成良好的个性和健全的人格,促进德、智、体、美的和谐发展。 4.坚持综合化,力求实现“所学即所用” 通过社会调研,邀请行业、企业专家对物流管理岗位进行任务和职业能力分析,以物流管理岗位任务为基础选定学习项目、组织学习内容,以具体的管理岗位为单元模块,把物流与物流管理进行整合,实现整体观念性地呈现。重视教学资源的开发和利用,以知识拓展的形式,注重国际物流管理和领域的新知识、新技术和新方法。 (三)课程设计思路 1、课程设计思路 (1)根据岗位要求,制定学习目标。 通过专业教师和企业专家的共同研讨,对现代物流管理的各岗位能力进行能力分析,根据岗位要求,从知识与技能、过程与方法、情感态度与价值观三个维度建立学习目标。

《采购管理》课程标准 适用专业:物流管理学时:72 编制:邱春龙、许正平审核:物流教研室 一、课程描述 《采购管理》是一门学习领域课程模式的任务课程,属职业核心课。课程安排在第三学期,通过对企业采购物流理论与职业技能的训练,使学生掌握企业中采购物流的主要业务流程、基本管理技术和方法等,并对典型职业岗位的核心技能进行强化训练。课程的前导课程是前两个学期物流管理的专业基础课程,后续课程是物流管理专业其他主干课程的展开。 该课程是我院物流管理专业根据高职物流专业课程体系对高技能人才培养目标和海峡西岸经济区物流行业企业技术领域职业岗位群的任职要求而设置的。课程内容是依据海峡西岸经济区发展区域港口物流和临港企业物流,要求培养典型基层物流岗位,能从事企业采购物流和管理工作需要而选取的工作与学习内容。该课程对我院物流管理专业学生的职业核心能力培养和综合职业素质养成确实能够起到支撑作用。 课程结构以企业采购物流的典型职业工作任务和职业行动领域,经教学法设计转化而来的学习情境来进行组织,以具体的职业岗位工作任务、工作过程对应的业务任务进行设计,由采购战略与计划制定、评估与初选供应商、选取报价与进行谈判、采供关系管理、采购物流管理和采购供应绩效评价六个学习情境组成,载体选择为对象(岗位业务);每个学习情境又由若干任务单元组成,按学习目标、任务背景、工具准备、学习任务、考核评价、学习指导的文本结构进行设计。

学习情境以对象载体(岗位业务)的物流资源配置和业务操作训练为主,辅之必要的对应国家采购师职业资格标准的学习指导。 二、课程设计 1、典型工作任务描述 海峡西岸经济区企业采购涉及的主要典型工作是企业采购计划制定、采购过程控制、采购物流组织等工作,典型的工作岗位有采购员、采购专员、计划员、信息处理员、仓库管理员、合同管理员和其他相关岗位,所涉及的职业岗位群包括仓储管理员、运输协调员、生产计划员、物流经理、物料经理、业务跟单经理、仓库经理等。 采购员和采购专员是在企业的采购部门中,从事有关物料和零部件采购方面的采购、计划、协调、仓储管理、物流组织等的人员。岗位工作任务是采购计划制定、采购订单处理;采购过程控制、采购物流组织。 2、学习目标

《采购管理》课程标准 1.课程性质与设计思路 1.1课程的性质 本课程属于市场营销专业限选课中的职业基本能力模块。 通过对本门课程的学习,使学生在了解各类采购理论知识的基础上,能够掌握和运用采购的技巧、方法,并将采购的技巧、方法和模式正确合理的在企业生产经营过程中运用;并使未来从事销售行业的同学,能了解采购人员可能具备的采购素质和工作内容,并采取相应的营销手段。 前导课程:《物流基础》、《市场营销概论》等课程; 后续课程:《商务礼仪》、《商务谈判》等课程。 1.2设计思路 采购管理是高职高专市场营销专业大部分学生就业后从事的主要工作,以及学生工作后面临工作对象的工作任务。 课程设计理念: 以职业能力培养为重点,进行“基于项目过程”和“案例教学”的课程开发与设计, 构建“理论实践结合”式的课程体系,以“提升学生综合职业素质”为主线,以理论教学和实践模拟为支撑,体现“技能锻炼”、“职业道德”、“就业导向”的特色。

“理论实践结合”式的课程体系 2.课程目标 2.1能力目标 ●具备采购人员基本素质; ●理解招标基本流程; ●会制定采购计划; ●熟练掌握常见采购方式; ●能进行采购预算; ●具有供应商管理能力; ●掌握采购谈判的基本方法。 2.2知识目标 ●掌握采购计划的知识; ●掌握采购方式的知识; ●掌握采购预算知识; ●掌握供应商管理知识; ●掌握采购谈判知识。 2.3素质目标 ●培养学生吃苦耐劳、爱岗敬业等良好的职业道德; ●树立成本意识、质量意识、效率意识; ●形成发现问题、分析问题和解决问题的方法能力; ●锻炼学生合作与沟通的社会能力; ●能够按商务礼仪的要求养成良好的言行举止习惯; ●能够运用合同法的知识增强法律责任意识和依法维权意识; ●训练学生计划观念、全局观念; ●训练和培养学生自觉遵守规章制度; ●能够培养学生管理创新能力; ●训练和培养学生在从工作中坚持“重绩效考核与评价”的管理理念;

物流管理专业 《物流企业管理实训》课程标准 一、前言 (一)课程性质 关键词:课程地位、主要功能、案例教学 物流企业管理实训是物流管理专业重要的综合性实践教学课程。该课程为了适应培养高等技术应用性人才的需要,体现实用性的特色,对物流企业管理实训管理基础知识进行深入的理论探讨同时,加入大量的案例教学,以便使学生在巩固所学内容的同时,掌握实践操作的技能。并注重互动教学,提高每一节课的教学质量。 (二)设计思路 关键词:课程设置依据、课程目标定位、教学模式、项目设计思路、课程学时。 1、设置依据。本课程的设计思路是以就业为导向,邀请行业专家对物流企业管理实训管理专业所涵盖的岗位群进行工作任务和职业能力分析,并以此为依据确定本课程的工作任务和课程内容。根据物流企业管理实训管理专业所涉及到的各项基础知识内容,分解成若干教学活动,在物流企业管理实训实训和校内实习和校外顶岗实习中加深对专业知识、技能的理解和应用,培养学生的综合职业能力和可持续发展能力。整个课程内容以够用为度。 2、目标定位。课程要面向该专业的全体学生,注重素质教育。课程特别强调要关注每个学生的情感,激发他们学习的兴趣,帮助他们建立学习的成就感和自信心,使他们在学习过程中提高人文素养,增强实践能力,培养创新精神。 3、教学模式。物流管理专业学生所必备的专业按照“供应——生产——销售——备件”设计实训模块,同时为了提高学生对实际物流项目的综合把控能力又增加了项目进度设计与管理及标书设计与投标,具体包括:

4、课程学时。 本课程倡导案例教学的教学模式,强调问题解决和创新实践。结合学生的专业实际,引导学生自主选择、自我设计,提供拓展内容,调动学生的主观能动性,挖掘学生潜力,在教师的指导下,通过实践、参与和合作等方式,实现任务目标,感受成功。在学习过程中进行情感和策略调整,发挥学生的想象力和创造力,以形成积极的学习态度,促进物流管理综合应用操作能力的提高。本门课程建议学时为64学时。 5、项目设计思路 物流项目管理设计学习情境设计方案 课程编号:编制时间:编制人:

《采购与供应链管理》课程标准 课程编码: 适用专业:2019级物流管理专业 学时:52 开课学期:第一学期 一、课程性质 采购与供应链管理就是一门专门研究供应链下采购管理得基本理论、运作流程与管理规范得学科,就是一门实践性比较强得应用学科。通过对本课程得学习,使学生具备采购相应知识,并具有独立采购运作能力,达到本专业学生应具备得能力要求,培养学生分析问题与解决 问题得能力、采购岗位职业能力、职业道德素养及可持续发展能力。通过课程教学,使学生基本掌握采购作业得流程,采购管理得组织,供应商管理,采购价格与谈判,采购绩效评估、供应链下得采购发展等知识与实际应用,以便学生将来在实际中可以以理论指导采购实务。 二、课程培养目标 通过教学,要求学生了解供应链得含义、结构模型,供应链中采购管理得价值,供应链下采购模式得发展;掌握采购管理得基础理论,采购作业流程,采购谈判,供应商管理与采购绩效评估等内容,使学生对采购得组织管理、操作过程与技巧、绩效评估等有系统得认识。 通过简明、生动得口头语言向学生传授知识、发展学生智力,通过叙述、描绘、解释、推论来传递信息、传授知识、阐明概念,引导学生分析与认识问题,并注意培养学生得学科思维。同时通过讨论课与实验课,加深对采购有关知识得理解,提高学生学习得独立性,加深对采购 实务得理解与方法得运用。 三、与前后课程得联系 (一)先修课程 物流管理 (二)后续课程 仓储与库存管理 四、课程内容标准与要求

根据专业课程目标与涵盖得工作任务要求,确定课程内容与要求,说明学生应获得得知识、技能与素质。

五、教学资源及实施建议 (一)推荐教材 崔国成:《采购与供应链管理实务》、武汉、武汉理工大学出版社,2018年5月。 (二)教学参考资料 1、《采购与供应链管理》刘宝红机械工业出版社,2019年 2.《采购与供应链管理》柳荣人民邮电出版社,2018年 3.《采购与供应链管理》辛童化学工业出版社,2018年 (三)教师团队及教师素质 工商管理系,副教授1人,讲师3人,均可承担该课程 (四)教学场地、设施、网络资源 多媒体教室 (五)课程考核方式与标准 1、平时考核(占30分):包括学习态度、学习水平与实践动手能力三个方面。学习态度得考核,主要就是考查每个学生出勤情况、听课态度及作业完成情况,共占20分。学习水平得考核,主要包括课堂提问、讨论课发言及平时测验得考核,共占10分。