EAP-MD5 用于有线网络中的使用

TLS 双向证书认证

FAST CISCO私有的一种认证方式(使用cisco的拨号程序)

PEAP 受保护的EAP,在加密的环境下,通过用户名和密码进行认证的

Aaa authentication login noacs line none 线下保护

Test aaa group radius user2 cisco new-code测试aaa认证

Aaa authentication dot1x default group radius

Dot1x system-auth-control

Sh dot1x inter f0/44 details查看接口认证信息

NAC(准入策略):确保顺从的主机进入网络,并且对对主机进行修复NAC framework

NAC framework(利用现有的网络设备进行准入控制)

Cisco NAC Appliance(硬件设备)

CSA(主机IPS)主机杀毒,基于应用程序进行控制网络资源限制

SAN(存储网络)是SCSI和网络的合并

Fibre channel

ISCSI 是ip网络之上的应用

FCIP 一个存储网络到另外一个存储网络的应用

Cisco MDS 9000

Zoning的概念

Soft zoning(软件zoning)

硬件的zoning

Virtual SAN虚拟SAN

Voip network components

外部到内部必须放行sccpH.323 RTP的流量端口号16384-32767

第四天IOS安全经典特性

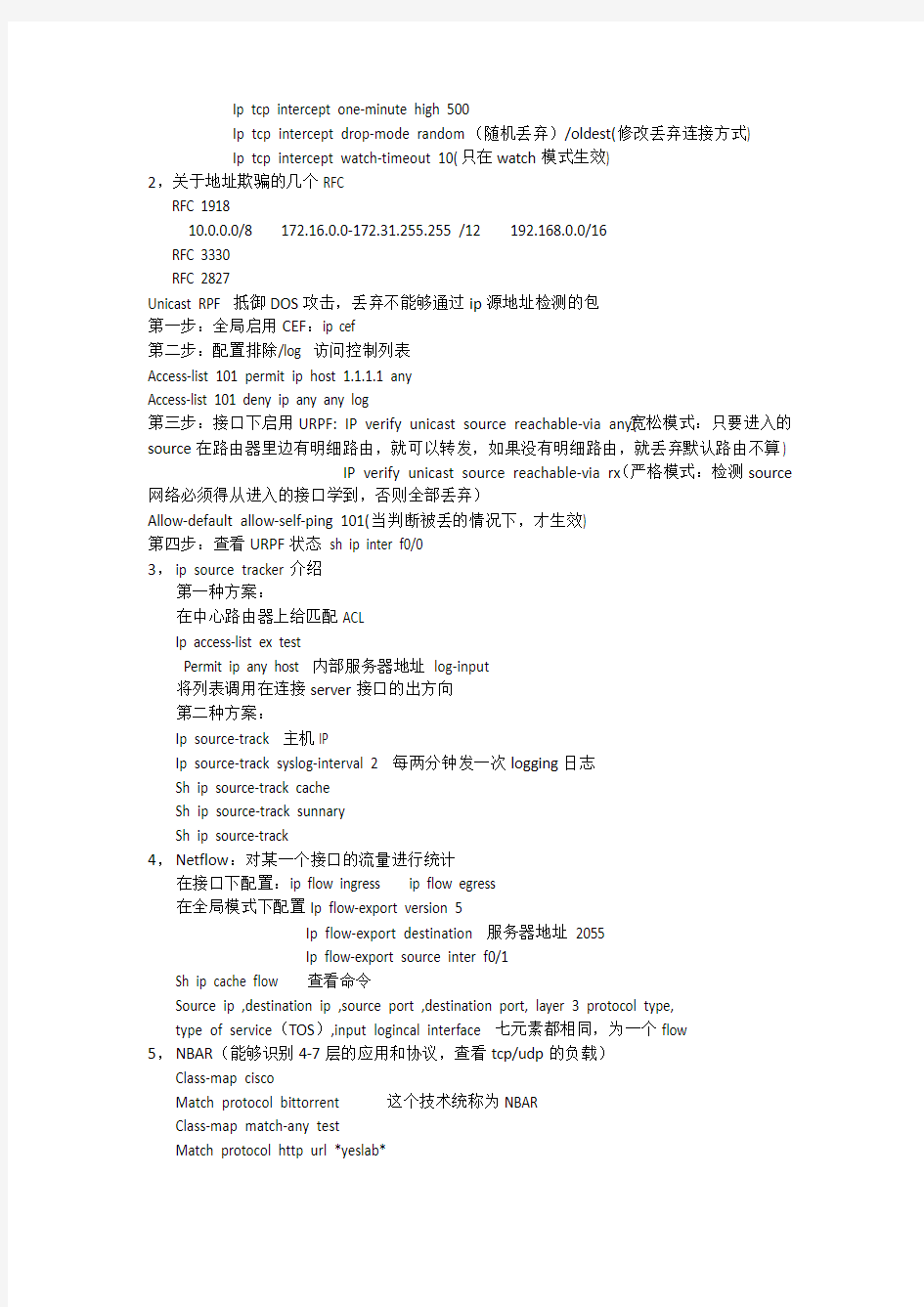

1,ip tcp intercept(解决办法)

flags 位的syn ack fin tcp:三次握手

RTT(几十毫秒)的往返时间内攻击者需要发送大量的伪装的SYN包(和数量有关系),服务器回显大量的ACK,导致正常服务无法提供服务;(属于半开连接)

解决办法的两种工作模式:intercept mode (Active Mode) Default

路由器伪装目的服务器给客户发送SYN,ACK.如果是合法,路由器在伪装

客户和服务器建立连接,建立三次握手之后,在交给客户直接和服务建

立连接

Watch Mode (Passive Mode)

客户端和服务器直接建立,但是必须在限定的时间内建立,如果超时,

直接断开连接

配置:ip access-list ex dos

Permit tcp any host 1.1.1.1

Ip tcp intercept list dos(最基本配置)

Ip tcp intercept connection-timeout 1800

Ip tcp intercept mode watch/intercept(修改模式)

Ip tcp intercept max-incomplete low 800

Ip tcp intercept max-incomplete high 1000

Ip tcp intercept one-minute low 400

Ip tcp intercept one-minute high 500

Ip tcp intercept drop-mode random(随机丢弃)/oldest(修改丢弃连接方式)

Ip tcp intercept watch-timeout 10(只在watch模式生效)

2,关于地址欺骗的几个RFC

RFC 1918

10.0.0.0/8 172.16.0.0-172.31.255.255 /12 192.168.0.0/16

RFC 3330

RFC 2827

Unicast RPF 抵御DOS攻击,丢弃不能够通过ip源地址检测的包

第一步:全局启用CEF:ip cef

第二步:配置排除/log 访问控制列表

Access-list 101 permit ip host 1.1.1.1 any

Access-list 101 deny ip any any log

第三步:接口下启用URPF: IP verify unicast source reachable-via any(宽松模式:只要进入的source在路由器里边有明细路由,就可以转发,如果没有明细路由,就丢弃默认路由不算)

IP verify unicast source reachable-via rx(严格模式:检测source 网络必须得从进入的接口学到,否则全部丢弃)

Allow-default allow-self-ping 101(当判断被丢的情况下,才生效)

第四步:查看URPF状态sh ip inter f0/0

3,ip source tracker介绍

第一种方案:

在中心路由器上给匹配ACL

Ip access-list ex test

Permit ip any host 内部服务器地址log-input

将列表调用在连接server接口的出方向

第二种方案:

Ip source-track 主机IP

Ip source-track syslog-interval 2 每两分钟发一次logging日志

Sh ip source-track cache

Sh ip source-track sunnary

Sh ip source-track

4,Netflow:对某一个接口的流量进行统计

在接口下配置:ip flow ingress ip flow egress

在全局模式下配置Ip flow-export version 5

Ip flow-export destination 服务器地址2055

Ip flow-export source inter f0/1

Sh ip cache flow 查看命令

Source ip ,destination ip ,source port ,destination port, layer 3 protocol type,

type of service(TOS),input logincal interface 七元素都相同,为一个flow

5,NBAR(能够识别4-7层的应用和协议,查看tcp/udp的负载)

Class-map cisco

Match protocol bittorrent 这个技术统称为NBAR

Class-map match-any test

Match protocol http url *yeslab*

Match protocol http host *https://www.doczj.com/doc/eb1848752.html,*

Host 后面的叫URI

Ip nbar port-map http tcp 8080 在nbar里边改变端口号

在接口上面先启用ip nbar protocol-discovery

sh ip nbar protocol-discovery

6,防火墙的三种类型

A.Packet filtering (包过滤)

一个老的防火墙技术,也就是我们使用的访问控制列表ACL

B.访问控制列表的分类

Standard(标准的访问控制列表):尽量配置在接近目的位置,影响范围比较大Access-list 5 permit host 1.1.1.1

控制源(NAT|VTY|SNMP|路由控制…..)

Extended (扩展):尽量配置在接近源的位置

Access-list 101 permit ip host 1.1.1.1 host 2.2.2.2

控制源|目的|协议|端口|tos|时间…..后面可以跟time-range

Named (命名)

Ip access-list ex test

Permit ip host 2.2.2.2 host 3.3.3.3

便于配置与修改

Reflexive/Established(自反访问控制列表)

内部:记录内部出去的流量的源ip,port 以至于在out放行到内部

外部:外部和内部一样

提供简单的防火墙功能

Ip access-list resequence forccna 10 10 重新排列序列号

Clear access-list counters forccna 重置计数器

Access-list 101 deny ip any host 1.1.1.1 log/ log-input log数据包

时间访问控制列表:

Time-range time

Periodic weekdays 09:00 to 18:00

Access-list 102 permit tcp any any eq 80 time-range time

Remark 标记ACL条目:

Ip access-list ex test

Remark permit traffic for bjsec webserver

Permit tcp any host 1.1.1.1 eq www

C. network类型object-group(方便归类)

Object-group network net1

Host 1.1.1.1

2.2.2.0 255.255.255.0

Range 3.3.3.100 3.3.3.200

Object-group network net2

Host 4.4.4.4

5.5.5.0 255.255.255.0

Range 6.6.6.100 6.6.6.200

Object-group network net.s

Group-object net1

Group-object net2

在ACL里边调用network类型object-group

Ip access-list extended net1

Permit ip object-group net1 any

Ip access-list extended https://www.doczj.com/doc/eb1848752.html,2

Permit ip object-group net1 object-group net2

Ip access-list extended net.s

Permit ip object-group net.s any

D.Service 类型object-group

Object-group service ser1

Gre

Tcp eq telnet

Icmp echo

Object-group service ser2

Gre

Tcp eq telnet

Icmp echo

Object-group service ser.s

Group-object ser1

Group-object ser2

在ACL里边调用service 类型object-group

Ip access-list extended ser1

Permit object-group ser1 any any

Ip access-list extended sers

Permit object-group sers any any

ACL里object-group的混合调用

Ip access-list extended all

Permit object-group ser.s object-group net1 object-group net2

7,传统ACL的缺陷:

基于IP和端口号的过滤,只能过滤到TPC传输层

端口是永恒打开的,不是按需打开的

不能够为动态的应用开放端口号

防火墙是基于应用感知的应用层防火墙,基于应用层过滤的

8,代理服务器proxy servers介绍

软件防火墙的主流技术,经常为WEB流量使用代理服务器

特点:两个TCP会话

性能低下

支持的应用较少

工作在OSI模型的高层,是最安全的防火墙

9,Stateful packet filtering 介绍

硬件防火墙主流技术,为穿越TCP和UDP流维护状态化表项,加速了包的查询速度,提高了转发性能

为每一个TCP和UDP流维护状态化表项,返回数据包首先查询状态化表项,如果是以前

连接的一部分,就算被ACL拒绝也可以穿越防火墙,状态化表项维护:TCP源目端口,源目IP,序列号,flag位,高性能,硬件防火墙的主流技术;

10.cisco两大IOS防火墙技术

Cisco ios classic firewall(有名CBAC)经典防火墙技术

功能:流量过滤

流量监控,维护状态化信息

对穿越的流量进行审计,以及告警信息

配置案例:

Ip access-list ex outside,defence

Deny ip any any

应用到外部接口的入方向,不允许来自于互联网的任何流量进入

1,控制流量被CBAC策略监控

在全局配置: ip inspect name CBAC telnet监控的某一个协议

在接口上配置ip inspect CBAC out(可以应用在内部接口的入方向,也可以

应用的外部接口的出方向)建议应用在外部接口的出方向

Sh ip inspect sessions

2,配置步骤:

选择内外接口,配置IP ACL,配置全局参数,配置监控策略,运用监控策

略和ACL到接口

(可选)配置ACL放行内部合法流量访问外部非信任流量

outbound方向

可以配置在内部接口in方向,也可以配置在外部接口的out方向(建议后者)

先检查ACL后检查监控策略,如果ACL没有放行,也就没有必要监控

(必须)阻止源之于非信任任何网络流量

至少要deny返回流量

建议deny ip any any

应该放行非信任网络访问内部互联网服务器的流量

建议在外部接口in方向运用

配置全局参数:

告警和审计:ip inspect alert-off

ip inspect audit-trail

全局DOS相关参数:

ip inspect max-incomplete high 1000 (最大半开连接high为1000,超过进入aggressive mode)

ip inspect max_incomplete low 800(最大半开连接LOW为800,低于从aggressive恢复正常)

ip inspect dns-timeout 3(DNS超时时间,超时后防火墙丢弃会话信息)

ip inspect tcp idle-time 360 (tcp 闲置时间,超时后防火墙丢弃会话信息)

ip inspect tcp finwait-time 1 (发现FIN交换后,1秒内防火墙丢弃会话信息)

ip inspect tcp synwait-time 15 (三次握手等待时间为15秒,超时后防火墙丢弃会话信息)

监控了TCP和UDP,单一信道的TCP和UDP协议就能够正常工作,例如:telnet,smtp,dns 等等

特殊运用层协议监控,必须得单个监控:例如(ftp,h.323)

可以基于协议打开告警,以及审计

Cisco ios zone-based firewall(全新的防火墙技术12.4(6)T以上)

1,release in IOS12.4(6) T

2,策略运用到zone间特定流量,而不是接口

3,策略使用cisco policy language 配置

4,默认策略deny所有zone间流量

5,可以配置基于特定主机和子网的策略

6,提供更加强大的Deep packet inspection (DPI)功能

7,相对于classic firewall提供了更好的性能

zone的特点:

一个zone是一系列接口的集合

如果两个接口不属于任何zone,普通接口之间的流量不受控制

如果一个接口属于zone,一个不属于zone,之间无法通信

如果两个接口属于两个不同的zone,可以通过配置policy来允许流量,默认所有流量都将被丢弃

在想同security zone 内部接口的流量可以自由的流转,不需要任何策略

配置zone-based FW的步骤:

1,确定拥有相同安全功能的接口,并且把他们放入相同的安全zones内

2,决定在zone间双向需要穿越的流量

3,配置zones

4,配置zone pairs(zone对),如果某一个方向没有任何流量需要放行就不用配置(在这里指的是zone对)

5,定义class maps 匹配zones间流量

6,配置policy maps关联class maps匹配的流量,并且运用适当的actions

7,在zone pairs指派policy maps

行为:

1,inspect(进行状态话监控)可以出去就可以回来

2,drop (丢弃相应流量)

3,pass (允许相应流量,不维护状态化监控,也就是不一定能回来)

4,police (对相应流量执行限速)

5,Service-policy(DPI,执行深度运用层控制)

配置案列:

在IOSFW上需要配置的:

创建zone:

zone security outside

zone security inside

将接口放入到zone里边

在接口下面输入:zone-member security inside(将接口放入zone)

配置class-map:

class-map type inspect match-any outbound.traffic

match protocol http

match protocol smtp

match protocol ftp

match protocol telnet

match protocol icmp

配置扩展访问控制列表:

ip access-list extended internet-to-inside.web.traffic

permit ip any host 10.1.1.100 (允许访问内部的服务器)

class-map typ inspect match-all outside-to-inside.class

match protocol http

match access-group name internet-to-inside.web.traffic

parameter-map type inspect outbound

tcp synwait-time 15

max-incomplete high 1000

max-incomplete low 800

parameter-map type inspect insidebound

tcp synwait-time 15

max-incomplete high 1000

max-incomplete low 800

定义policy-map关联class-map

policy-map type inspect outbound.policy

class outbound.traffic

inspect outbound

policy-map type inspect i nbound.policy

class outside-to-inside.class

inspcet insidebound

将policy-map调用到zone-pair上面

zone-pair security 名称source inside destination outside

service-policy type inspect outbound.policy

zone-pair security 名称source outside destination inside

service-policy type inspect inbound.policy

zone-based FW相关查询命令

sh zone security

sh zone-pair security

sh class-map type inspect

sh parameter-map type inspect

sh policy-map type inspect

sh policy-map type inspect zone-pair sessions

CCNA第五天的课程:

VPN的基本理论,通过CLI/SDM配置L2L VPN

1,VPN基本理论

使用vpn的最大动机是cost saving (省钱)

使用vpn带来的问题:

data security(数据安全)

带宽不能够有效保障

两种vpn模型:

站点到站点(L2L site to site)远程访问(remote access)

路由器用来做L2L 防火墙是首选(ASA)

站点到站点vpn技术:

ATM,frame relay,GRE,MPLS VPN, IPsec 重点为GRE,IPsec

远程访问vpn技术:

ipsec ,pptp,l2tp+ipsec,sslvpn,

ipsec简介:

提供了一个网络层的安全;

通过插入一个ipsec的头部ip|tcp|ftp|data

ipsec是通过IPV6提出的|数据

ipsec框架:

加密DES 3DES AES...

验证MD5 SHA-1......

封装协议ESP AH

模式transport tunnel

密钥有效期3600 1800

两种加密学算法:

对称密钥算法:用相同的密钥相同的算法进行加密和解密

特点:同一个密钥用于加解密

优点:速度快,安全,紧凑

缺点:明文传输共享密钥,容易出现中途劫持和窃听的问题;

密钥数量是以参与者数量平方的速度增长(指数增长)

因为数量过多,所以管理和存储会有很到问题

不支持数字签名和不可否认性

非对称密钥算法:不同的密钥进行加解密(公钥加密,私钥解密)

(私钥加密,公钥解密)属于签名过程和校验签名的过程

特点:一个密钥加密的东西只能用另一个密钥来解密

仅仅只用于密钥交换(加密密钥)和数字签名(加密散列)

优点:安全

因为不必发送密钥给接受者,所有非对称加密不必担心密钥被中途截获的问题密钥数目和参与者的数目一样

不需要事先在各参与者之间建立关系以交换密钥

技术支持数字签名和不可否认性

缺点:非常非常慢

密文会变长

最多可以加密256个位

一个简洁而优雅的解决方案:用对称算法加密数据,用非对称算法加密密钥

对称密钥算法:

DES ,3DES,AES

非对称密钥算法:

RSA , DH

散列函数(hash算法):做数据指纹:保证数据的完整性

md5和sha

散列函数的特点:

固定大小雪崩效应单向冲突避免

流行的散列算法:

MD5 128 bit SHA-1 160个位

散列函数的运用:

动态路由协议验证

IOS image校验

chap 认证:传统的认证方式

数字签名

ipsec

ipsec 组成部分:

ESP (负载安全封装)协议

认证头(AH)协议

internet 密钥交换(IKE)协议

ipsec两种工作模式:

transport mode(传输模式):在原始头部和数据中间插入AH ESP头部

tunnel mode (隧道模式):在原始数据的头部加上AH ESP 从新产生头部,把原始数据

封装在里边

L2L实例分析:

通讯点:指的的实际通信的ip地址

加密点:指的是两个互联网的ip地址

加密点不等于通讯店为Tunnel mode

remote access vpn的实例分析:

产生一个虚拟的适配器,虚拟适配器上的地址和server通讯

也是隧道模式

加密点等于通讯点为Transport mode(典型的PC TO PC)

IKE 介绍:(IEK 是ipsec最核心的算法)

IKE负责建立和维护IKE SAs和IPSEC SAs功能主要体现在如下几个方面:

对双方进行认证

交换公共密钥,产生密钥资源,管理密钥

协商协议参数(封装,加密,验证。。。。。)

建立两个阶段,最后加密数据

IKE的三个模式:

Phase I SA (ISAKMP SA)用预共享密钥的远程拨号vpn为主动模式主模式(6Messages)主动模式(3 Messages)

新的IPSEC隧道或者Rekey

Phase II SA(IPSEC SA)Phase II SA (IPSEC SA)

快速模式快速模式

受保护的数据受保护的数据

Main mode 示意图:

六个包有三次交换:

一二个包交换策略:怎么认证,第一阶段是认证

三四个包交换随机的密钥,

五六个包相互认证:证书,预共享密钥,五六个包是加密的具体用什么策略,怎么认证,都是一二个阶段进行的,在加密的环境下认证

加密算法有两套,第一阶段,和第二阶段

三四个包的DH工作示意图

ipsec配置步骤介绍:

1,配置ISAKMP policy(为IKE策略)

2,transform set

3,感兴趣流,

4,crypto map应用

crypto isakmp policy 10

encr 3des (默认:des)

hash md5 (默认:sha)

authentication pre-share 默认为:rsa-sig

group 2 (默认为1)为默认的sh crypto isakmp policy 可以查看默认加密方式crypto isakmp key 0 cisco address 对端公网地址cisco密钥是用来做认证的

感兴趣流:

ip access-list ex vpn

permit ip 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.255

转换集:

cry ipsec transform-set trans esp-des esp-md5-hmac

crypto map cry-map 10 ipsec-isakmp 一个接口只能用一个map,一个map可以调用多个ID

match address vpn

set transform-set trans

set peer 对端公网地址

应用到外部接口:

crypto map cry-map

sh crypto isakmp sa

sh crypto engine connections active (主要看有没有加解密的数据包)

sh crypto session 看session是不是up的

clear crypto isakmp clear crypto sa 清除掉sa

传统的ipsec vpn的几大问题;

1,不支持直接加密组播(最大的本质问题)

2,不支持动态路由协议

3,不提供routable interface for terminating ipsec tunnels (qos/fw......)

解决方案:

1,GRE over ipsec

2,SVTI(static virtual tunnel interface)由ccsp课程介绍12.4T以上的可以配置GRE介绍:封装广泛的网络层的数据包,会产生一个虚拟的点对点的链路,没有任何的安全功能

配置GRE:

site1 inter tunnel 0

ip address 1.1.1.1 255.255.255.0

tunnel source 本地的封装点IP

tunnel destination 对端封装点ip

site2 inter tunnel 0

ip address 1.1.1.2 255.255.255.0

tunnel source 本地的封装点IP 注意在这个过程中的颜色的地址一样

tunnel destination 对端封装点ip

可以在tunnel 0接口上宣告动态路由

GRE的封装:

在互联网地址和通讯点的地址之间插入一个GRE协议为47号端口(esp)

GRE over ipsec:

cry isa pol 10

au pre

cry isa key 0 cisco address 互联网地址

ip access-list ex vpn

permit gre host 互联网地址host 对端的互联网地址

cry ipsec transform-set cisco esp-des esp-md5-hmac

mode transport

隧道模式和传输模式都可以通,但是tunnel模式会在GRE前面在加一个ESP头部,和封装一个公网ip地址

在外部接口调用

新的配置方式:

crypto ipsec profile ipsecprof

set transform-set cisco

在tunnel口下面调用:tunnel protection ipsec profile ipsecprof(GRE建立成功后可以这么配置)

可以通过SDM配置路由器上的IPSEC

CCNA Security笔记 Cisco ASA5500(VTM)集成了PIX、VPN3000、IPS功能 硬件IPS:(4240)入侵防护系统 CSA:基于主机的IPS 功能:限制用户行为,对应用程序进行控制 ISR增强特性:(ISR1800/2800/3825/3845) 1、无线模块 2、硬件IPS模块 3、Web Cache 4、NAM(网络分析模块) Role-based CLI views配置: 1、激活AAA:aaa new-model 2、配置enable secret:enable secret huda 3、进入Root View模式R1#enable view root Password:cisco 4、配置View“test”:R1(config)#parser view test定义用户 5、R1(config-view)#secret huda定义密码 6、R1(config-view)#command exec include ping定义可使用的命令

IOS安全保护,防止恶意删除,命令配置: Router(config)secret boot-image(加密隐藏保护IOS)Router(config)secret boot-config(加密备份配置) 注意:只有Console口才能禁用和恢复。 Rommon1>bootflash:c2800nm-adventerprisek9-mz.124.15. T5.bin Secure boot-config restore flash:/secure.cfg Router#copy flash:/secure.cfg running-config Cisco IOS Login Enhancements(防止恶意猜密码,DOS攻击)配置实例: Login block-for600attempts3with60(任何人60S内密码输错3次将挂起600S),只有permit用户不受这个限制 Login delay2 Login quiet-mode access-class block.ssh.new Login on-failure trap every3 Login on-success trap Ip access-list standard block.ssh.new Permit137.78.5.5

01CCNA考试个人笔记 1.选择题 1.交换 1.二层交换机:分割减少冲突,这里不是冲突域;收到未知的帧将会泛洪; 2.MAC地址的作用:在二层唯一确定一台设备;使同一网络的不同设备可以通信; 3.IEEE802.3标准规定了以太网的物理层和数据链路层的MAC子层; 4.在交换机新建一个vlan,等于增加了一个广播域,冲突域的个数不变; 5.vlan的作用:逻辑微分组、安全性、增加广播域; 路由器一个接口是一个广播域,一个vlan也是一个广播域;交换机一个接口是一个冲突域;集线器的所有接口都在一个冲突域中; 6.要想远程管理交换机,需要在交换机上配置ip default-gateway和interface vlan; 7.查看Trunk的命令:show interface trunk和show interface switchport; 8.交换机为什么从不学习广播地址?因为广播地址永远不会成为一个帧的源地址; 9.Trunk链路的模式有auto、on和desirable; auto:不会主动发DTP信息; on:强制成为trunk,也主动发DTP信息; desirable:DTP主动模式,发DTP和对方协商; 一端已经设置为auto模式,另一端必须设置为desirable模式才能协商成trunk; 10.RSTP的优点:能够减少汇聚时间;比STP增加端口角色alternate和backup;在点到点链路提供比STP更快的传输和转发; 11.VLAN的特点:微分段、安全性、灵活性;一个VLAN=一个广播域=逻辑网段(子网);Trunk协议有两种,一种是通用的802.1Q协议,一种是cisco专用的ISL协议; 12.VTP管理VLAN的范围是1~1005,而可以修改的VLAN范围是2~1002; 13.要实现VLAN间路由,有三种接口需要配置:Access接口、Trunk接口、SVI接口; 14.802.1Q native vlan是不做标记的,所以在trunk两边的native需要一致; 15.哪一个环境下交换机在vlan出现多个相同的单播帧?拓扑中有不合适的冗余; in an improprely implemented redundant topology; 16.EtherChannel中两个端口需要speed一致; 在EtherChannel中,端口上那一项参数可以配置不一样?DTP negotiation settings; 2.路由 1.路由器的TTL值默认是255; 2.距离矢量协议:周期性向邻居广播整个路由表; 4.EIGRP建立邻居关系必须满足本个条件:收到Hello或ACK、具有匹配的As号、具有相同的度量(K值); 默认情况下,EIGRP是不支持VLSM的,我们可以通过关闭EIGRP的自动汇总来让EIGRP 支持VLSM; 3.OSPF为什么要划分区域:减少路由表大小、限制LSA的扩散、加快OSPF收敛速度、增加OSPF稳定性; OSPF的BR的选举:优先级+RouterID; 链路状态协议的特点:提供查看拓扑的命令,show ip ospf database;计算最短路径;利用触发更新;邻居之间只能交换LSA,但不能交换路由信息; 4.OSPF的进程号仅仅具有本地意义,进程号不同不影响邻居关系的建立;

邮件用户代理(MAU)用于发送邮件并将受到的邮件放到客户端的邮箱里,接受和放松是两个独立的进程。通过MUA 程序,我们可以发送邮件,也可以把接收到的邮 件保存在客户端的邮箱中 邮件传送代理(MTA) 进程用于发送电子邮件。MTA 从MUA 处或者另一台电子邮件服务器上的MTA 处接收信息。根据消息标题的内容,MTA 决定如何将该消息发送到目的地。如果邮件的目的地址位于本地服务器上,则该邮件将转给MDA。如果邮件的目的地址不在本地服务器上,则MTA 将电子邮件发送到相应服务器上的MTA 上。邮件分发代理(MDA) MDA 从MTA 处接收所有的邮件,并放到相应的用户邮箱中。 SMB(服务消息块) 是应用层协议,主要是用于对文件、打印机、串行端口的共享以及网络基点之间的各种通信。 默认路由管理距离最低但优先级最低 单出口路由只需要配置默认路由就可以了 表示层 表示层有三个主要功能: 对应用层数据进行编码与转换,从而确保目的设备可以通过适当的应用程序理解源 设备上的数据; 采用可被目的设备解压缩的方式对数据进行压缩; 对传输数据进行加密,并在目的设备上对数据解密。 应用层(第七层)是最高层。该层为用于通信的应用程序和用于消息传输的底层网络提供接口。应用层协议用于在源主机和目的主机上运行的程序之间进行数据交换 会话层 会话层,顾名思义,它就是用于在源应用程序和目的应用程序之间创建并维持对话。 会话层用于处理信息交换,发起对话并使其处于活动状态,并在对话中断或长时间 处于空闲状态时重启会话。 物理层的三个基本功能是:-物理组件-数据编码-信号 使用代码组的优点有:-降低比特电平错误-限制传输到介质中的效能-帮助甄别数据比特和控制比特-更有效地检测介质错误 以太网MAC地址为协助确定以太网中的源地址和目的地址,创建了称为介质访问控制(MAC) 地址的唯一标识符。MAC 编址作为第2 层PDU 的一部分添加上去 载波侦听多路访问/冲突检测(CSMA/CD) 用来检测和处理冲突,并管理通信的恢复。 不管介质速度如何,将比特发送到介质并在介质上侦听到它都需要一定的时间。这段时间称为碰撞槽时间 以太网MAC 子层主要有两项职责:1.数据封装 2.介质访问控制 传输层的主要功能包括1分段和重组2会话多路复用3面向连接的会话4可靠传 输5有序的数据重构6流量控制 网络的划分依据包括以下因素:1地理位置 2 用途 3 所有权 大型网络的常见问题是:性能下降安全问题地址管理 常用的路由协议包括:1路由信息协议(RIP)2强型内部网关路由协议(EIGRP)3开放最短路径优先(OSPF) 尽管路由协议能为路由器提供最新的路由表,但也需要付出代价。首先,交换路由信息增加了消耗网络带宽的开销。 路由表的原则-3 条法则: 1每台路由器根据其自身路由表中的信息独立作出决策. 2一台路由器的路由表中包含某些信息并不表示其它路由器也包含相同的信息

CCNA中文笔记第7章:VLAN 作者:红头发 Chapter7 Virtual LANs(VLANs) VLAN Basics 如何在1个交换性的网络里,分割广播域呢答案是创建VLAN.VLAN是连接到定义好了的switch的端口的网络用户和资源的逻辑分组.给不同的子网分配不同的端口,就可以创建更小的广播域.默认情况下,在某个VLAN中的主机是不可以与其他VLAN通信的,除非你使用router来创建VLAN间的通信 VLAN的一些特点: 1.网络的增加,移动和改变,只需要在适当的VLAN中配置合适的端口 2.安全,因为不同VLAN的用户不能互相通信,除非依靠router来做VLAN间的通信 3.因为VLAN可以被认为是按功能划分的逻辑分组,所以VLAN和物理位置,地理位置无关 4.VLAN增加安全性 5.VLAN增加广播域的数量,而减小广播域的大小 Broadcast Control 每种协议都会有广播的现象发生,至于发生不频率,次数,一般由以下几点决定: 1.协议类型 2.在网络上运行的应用程序 3.这些服务如何的被使用 Security 安全性是VLAN的1大特点,不同VLAN的用户不能互相通信,除非依靠router 来做VLAN间的通信

Flexibility and Scalability VLAN的灵活性和可扩展性: 1.可以不管物理位置如何,把适当的端口分配到适当的 VLAN中就可以了.可以把VLAN理解正下面的样子: 2.当VLAN增加的太大以后,你可以划分更多的VLAN,来减少广播消耗掉更多带宽的影响,在VLAN中的用户越少,被广播影响的就越少,来比较下下面2个图,明显可以发现,图2,即VLAN的具有更高的灵活性和可扩展性,如下: VLAN Memberships 手动由管理员分配端口划分的VLAN叫静态VLAN(static VLAN);使用智能管理软件,动态划分VLAN的叫动态VLAN(dynamic VLAN) Static VLANs Dynamic VLANs 动态VLAN:使用智能管理软件,可以基于MAC地址,协议,甚至应用程序来动态创建VLAN.Cisco设备管理员可以使用VLAN管理策略服务器(VLAN Management Policy Server,VMPS)的服务来建立个MAC地址数据库,来根据这个动态创建VLAN,VMPS数据库把MAC地址映射VLAN上 Identifying VLANs 当帧在网络中被交换,switches根据类型对其跟踪,加上根据硬件地址来判断如何对它们进行操作.有1点要记住的是:在不同类型的连接中,帧被处理的方式也不一样 要 交换环境中的2种连接类型: 1.access links:指的是只属于一个VLAN,且仅向该VLAN转发数据帧的端口,也叫做native VLAN.switches把帧发送到access-link设备之前,移去任何的VLAN信息.而且

课程安排: D1,路由基础汇总,EIGRP协议介绍及配置 D2,OSPF协议介绍及基本配置 D3,OSPF协议介绍及高级配置 D4,多协议互操作及路由控制(收发过滤) D5,BGP协议介绍及配置 资料推荐: 模拟器,Packet Tracer、GNS3(调用IOS) 远程登录,cmd、putty、secureCRT 路由基础: 路由,一条路由表示一个网段 路由器,运行路由协议、生成路由表、根据路由表转发报文。 路由协议,共享路由信息的方式 路由表,收集不同方式获取的路由,组成路由表 路由协议: 作用范围:自治系统AS(1-65535) IGP,一个AS内传递路由。RIP EIGRP OSPF EGP,AS间传递路由。BGP 传递路由方式: 距离矢量路由协议, 路由器间分享路由表

RIP EIGRP BGP 链路状态路由协议, 路由器间分享直连链路信息(确保可达,可靠) OSPF 路由传递是否携带掩码: 有类,RIPv1 IGRP 不携带掩码,自动汇总 无类,RIPv2 EIGRP OSPF BGP 携带掩码,支持VLSM,支持手动汇总 路由注入路由表: 管理距离值小,度量值小 管理距离值,衡量协议(路由获取方式)优劣 直连0,静态1,EIGRP5\90\170,OSPF110,BGP20\200 RIP120 度量值,衡量路径优劣 RIP,跳数hop,1-15 EIGRP,带宽、延时、可靠性、负载 OSPF,开销(与带宽成反比) 查找路由表: 最长匹配,掩码最长 递归查找,找到出接口 Show ip route 192.168.1.0/24 serial 1/0 //递归查找

CCNA笔记 第一章,网际互连 把一个大的网络划分为一些小的网络就称为网络分段,这些工作由路由器,交换机和网桥来按成。 引起LAN通信量出现足赛的可能原因如下: 1.在一个广播域中有太多的主机 2.广播风暴 3.组播 4.低的带宽 路由器被用来连接各种网络,并将数据包从一个网络路由到另一个网络。 默认时,路由器用来分隔广播域,所谓广播域,是指王端上所有设备的集合,这些设备收听送往那个王端的所有广播。尽管路由器用来分隔广播域,但重要的是要记住,路由器也用来分隔冲突域。 在网络中使用路由器有两个好处: 1.默认时路由器不会转发广播。 2.路由器可以根据第三层(网络层)信息对网络进行过滤。 默认时,交换机分隔冲突域。这是一个以太网术语,用来描述:某个特定设备在网段上发送一个数据包,迫使同一个网段上的其他设备都必须主要道这一点。在同一时刻,如果两个不同的设备试图发送数据包,就会产生冲突域,此后,两个设备都必须重新发送数据包。 网际互连模型 当网络刚开始出现时,典型情况下,只能在同一制造商的计算机产品之间进行通信。在20世纪70年代后期,国际标准化组织创建了开放系统互联参考模型,也就是OSI七层模型。 OSI模型时为网络而构建的最基本的层次结构模型。下面是分层的方法,以及怎样采用分层的方法来排除互联网络中的故障。 分层的方法 参考模型时一种概念上的蓝图,描述了通信是怎样进行的。他解决了实现有效通信所需要的所有过程,并将这些过程划分为逻辑上的组,称为层。 参考模型的优点 OSI模型时层次化的,任何分层的模型都有同样的好处和优势。 采用OSI层次模型的优点如下,当然不仅仅是这些: 1.通过网络组件的标准化,允许多个提供商进行开发。 2.允许各种类型网络硬件和软件相互通信。 3.防止对某一层所作的改动影响到其他的层,这样就有利于开发。

ccna读书笔记进行搜索 troubleshooting ip address 一些网络问题的排难: 1.打开windows里的1个dos窗口,ping本地回环地址,如果反馈信息失败,说 明ip协议栈有错,必须重新安装tcp/ip协议。 2.如果1成功,ping本机ip地址,如果反馈信息失败,说明你的网卡不能和ip 协议栈进行通信。(written by 红头发,chinaitlab bbs) 第三篇:ccna培训读书笔记 ccna培训笔记总结 1、 ccna基础:熟悉一些常用的网络设备、熟悉常用的网络电缆、熟悉简单的lan技术和拓扑结构、熟悉简单的wan技术和拓扑结构、知道一些简单的宽带 技术、精通osi参考模型、熟悉tcp/ip参考模型、会进行ip地址计算 2、 ccna:routing and switching supportccnp:routing and switching support ccie:routing and switchingsecuritycommunications and services 3、 ciscoios 执行模式: user exec(用户执行模式) privilege exec(特权模式) 4、熟悉应用交换机命令行帮助工具:上下文提示帮助(提供命令列表和具体命令可供选择的参数)、历史命令缓存(重新回放原来输入的命令,对比较复杂的命令尤其有效)、控制台错误信息(如果输入命令错误,指出错误原因,并提示你修改) 5、 configuration mode(配置模式):global configuration mode(全局配置模式)和 interface configuration mode(接口配置模式) 6、为交换机命名hostname sw1、配置管理地址ip address 配置ip地址、配置缺省网关 ip default- 、使用show命令显示交换机的配置 show version、show running-configuration、show interface type/nummber(0/1)、show ip 7、路由器启动后如果在nvram中发现配置文件,其就会进入用户模式提示符,如果没有发现,就会进入setup初始化状态 8、 enable secret(安全使能密钥)和enable password(使能密钥)不能相同,如果设定安全使能密钥的话,使能密钥就没什么用了

网络的三层架构: 1.接入层: 提供网络接入点, 相应的设备端口相对密集. 主要设备:交换机,集线器. 2.汇聚层: 接入层的汇聚点, 能够提供路由决策.实现安全过滤,流量控制.远程接入. 主要设备:路由器. 3.核心层: 提供更快的传输速度, 不会对数据包做任何的操作 ================================================================ OSI七层网络模型: Protocol data unit 1.物理层: 速率,电压,针脚接口类型 Bit 2.数据链路层: 数据检错,物理地址MAC Frame 3.网络层: 路由(路径选择),逻辑的地址(IP) Packet 4.传输层: 可靠与不可靠传输服务, 重传机制. Segment 5.会话层: 区分不同的应用程序的数据.操作系统工作在这一层 DATA 6.表示层: 实现数据编码, 加密. DATA 7.应用层: 用户接口 DATA Bit, Frame, Packet, Segment 都统一称为: PDU(Protocol Data Unit) ================================================================物理层: 1.介质类型: 双绞线, 同轴电缆, 光纤 2.连接器类型: BNC接口, AUI接口, RJ45接口, SC/ST接口 3.双绞线传输距离是100米. 4.HUB集线器: 一个广播域,一个冲突域.泛洪转发. 共享带宽. 直通线: 主机与交换机或HUB连接 交叉线: 交换机与交换机,交换机与HUB连接 全反线(Rollback): 用于对CISCO的网络设备进行管理用. ================================================================数据链路层:

CCNA SECURITY笔记 A)命令级别: a) . Privilege exec level 1 clear line * privilege configure all level 5 router ”all”就是把全局配置模式下的router这个命令下面的所有命令给于5级别。 如果不加all,则只有router 后面的命令在5级别可以使用。 意思是把原来exec下面的【包括#和>下面的,不论是原来是什么级别的命令clear line *】移动到1级别去。 将高级别的命令放到级别的时候也要有先后顺序的: 比如:你要把router 这个命令放到level 1下面去,但是你没有把configure terminal放过去,你是看不到router 命令的。因为路由器觉得router是在全名模式下的命令,你必须要进入全局模式下才可以敲入router. 如下图:R1(config)>router R1(config)>router os 1 R1(config-router)>network 192.168.1.1 0.0.0.0 a 0 虽然进入到全名模式也是>这个符号,但是也要进入这种全局模式。才有router命令。 b) .View 命令集:将命令做成一集合,然后授权给某个用户使用。控制力度更强。 则此用户只能使用此命令集中的命令。 Root view 比15级别更强 Aaa new-mode Eablesecretwang/enble pass wang配置进入到root view下面的密码 Root view 可以创建删除VIEW,但是15级别不可以。 Enable view (进入root view) Parser view y uan(创建一个view) Secret yeslabccies配置y uan这个子view下面的密码 Commands exec include show version 使用本地数据库绑定VIEW 先去掉aaa new-model 只是为了演示,其实一般都是用AAA做VIEW的授权 User yuan password yuan User yuan view yuan B ) CISCO路由器的加密级别0,5,6,7 0 是不加密 5 是MD5 6是在做VPN的时候加密的 6: key config-key password-encrypt wang1245 passwor encryption aes cryptiskmap key 0 yuan add 192.168.1.1 最后变成:cryptoisakmp key 6 ZFSN\VVKfdcf\cBKKBLZWDgVXGD address 192.168.1.1 7是开启了service password-encrytion C) chatper认证不能够使用enable secret 加密

CCNA网络小菜鸟笔记 第一章,网际互连 把一个大的网络划分为一些小的网络就称为网络分段,这些工作由路由器,交换机和网桥来按成。 引起LAN通信量出现足赛的可能原因如下: 1.在一个广播域中有太多的主机 2.广播风暴 3.组播 4.低的带宽 路由器被用来连接各种网络,并将数据包从一个网络路由到另一个网络。 默认时,路由器用来分隔广播域,所谓广播域,是指王端上所有设备的集合,这些设备收听送往那个王端的所有广播。尽管路由器用来分隔广播域,但重要的是要记住,路由器也用来分隔冲突域。 在网络中使用路由器有两个好处: 1.默认时路由器不会转发广播。 2.路由器可以根据第三层(网络层)信息对网络进行过滤。 默认时,交换机分隔冲突域。这是一个以太网术语,用来描述:某个特定设备在网段上发送一个数据包,迫使同一个网段上的其他设备都必须主要道这一点。在同一时刻,如果两个不同的设备试图发送数据包,就会产生冲突域,此后,两个设备都必须重新发送数据包。 网际互连模型 当网络刚开始出现时,典型情况下,只能在同一制造商的计算机产品之间进行通信。在20世纪70年代后期,国际标准化组织创建了开放系统互联参考模型,也就是OSI七层模型。 OSI模型时为网络而构建的最基本的层次结构模型。下面是分层的方法,以及怎样采用分层的方法来排除互联网络中的故障。 分层的方法 参考模型时一种概念上的蓝图,描述了通信是怎样进行的。他解决了实现有效通信所需要的所有过程,并将这些过程划分为逻辑上的组,称为层。 参考模型的优点 OSI模型时层次化的,任何分层的模型都有同样的好处和优势。 采用OSI层次模型的优点如下,当然不仅仅是这些: 1.通过网络组件的标准化,允许多个提供商进行开发。 2.允许各种类型网络硬件和软件相互通信。 3.防止对某一层所作的改动影响到其他的层,这样就有利于开发。 OSI参考模型 OSI模型规范重要的功能之一,是帮助不能类型的主机实现相互之间的数据传输。 OSI模型有7个不同的层,分为两个组。上面三层定义了中断系统中的应用程序将被彼此通

CCNA培训笔记总结 1、CCNA基础:熟悉一些常用的网络设备、熟悉常用的网络电缆、熟悉简单的LAN技术和 拓扑结构、熟悉简单的WAN技术和拓扑结构、知道一些简单的宽带技术、精通OSI参考模型、熟悉TCP/IP参考模型、会进行IP地址计算 2、CCNA:routing and switching support CCNP: routing and switching support CCIE: routing and switching Security communications and services 3、CISCO IOS 执行模式:USER EXEC(用户执行模式)PRIVILEGE EXEC(特权模式) 4、熟悉应用交换机命令行帮助工具:上下文提示帮助(提供命令列表和具体命令可供选择 的参数)、历史命令缓存(重新回放原来输入的命令,对比较复杂的命令尤其有效)、控制台错误信息(如果输入命令错误,指出错误原因,并提示你修改) 5、Configuration mode(配置模式):global Configuration mode(全局配置模式)和interface Configuration mode(接口配置模式) 6、为交换机命名hostname sw1、配置管理地址ip address 192.168.1.5对于特殊交换机只能 为VLAN1 配置IP地址、配置缺省网关ip default-gateway 172.16.10.1 、使用SHOW命令显示交换机的配置show version、show running-configuration、show interface type/nummber(0/1)、show ip 7、路由器启动后如果在NVRAM中发现配置文件,其就会进入用户模式提示符,如果没有 发现,就会进入SETUP初始化状态 8、Enable secret(安全使能密钥)和enable password(使能密钥)不能相同,如果设定安全使 能密钥的话,使能密钥就没什么用了 9、路由器基于上写文的帮助功能:对不识别的符号进行解析、命令提示、回放最后一次输 入的命令以及历史命令方便路由器的配置节省时间 10、快捷键诠释:CTRL+A(把光标快速移动到整行的最开始)CTRL+E (把光标快速移 动到整行的最末尾)CTRL+B(后退一个字符)CTRL+F(前进一个字符)CTRL+D(删除单独一个字符)show history 显示历史缓冲区中的内容 11、把RAM中正在运行的配置保存在NVRAM中copy running-config startup-config 12、配置路由器的密码:line console o/vty 0 4/—login—password cisco或者是以前的老 命令enable password/secret cisco 取消密码命令no login—no enable password 13、Interface type slot/port 配置接口命令适合于模块化的设备接口 14、设定时钟速率(仅仅在DCE接口上)Router(con-if)#clock rate 6400 15、Serial 口一般是连接在CSU/DCE等类型的提供时钟频率的设备上,但是,假如你的 试验环境里采用了背对背的配置,那么需要将一端作为DCE设备提供时钟频率。默认的思科的ROUTER都是DTE,所以你必须让一个serial接口来提供时钟频率,采用的命令是clock rate transparent 透明模式 16、思科的router的默认serial连接带宽是T-1(1.544Mbps),有的路由协议要以带宽 作为度来进行衡量,所以我们可以给接口配置带宽,使用bandwidth命令,注意参数单位是kbyte,设定带宽,出于管理目的,如路由选择,QOS管理 17、开启和关闭一个接口使用no shutdown或者shutdown命令(在接口配置模式下) 18、IP地址是软件或逻辑地址,MAC地址是硬件地址,MAC地址是烧录在NIC里的, MAC地址用于在本地网络查找主机,IP地址在公共网络上要求必须是唯一的,也叫做网络地址(network address),硬件地址也可以叫做节点地址(node address) 19、如果没有一个三层设备路由VLAN间的流量,不同VLAN的网络设备无法通讯。

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章、作者信息和本声明。否则将追究法律责任。 前记:虽然只有短短的五天CCNA培训,但学习的东西还挺多的,压力也很大.老师课堂上又讲得太快,笔记都记得一塌糊涂.只能回来后慢慢整理一下,在这里写出来和大家分享一下,匆促落笔,难免有错误,不足之处,望大家不吝批评指正. CCNA培训课笔记(一) 一. 建议学好Cisco+windows+Linux这方面的知识,将来就会有好前途.考过CCNA之后,因为现在的CCNP太多人考,市场需求也基本饱和,所建议以后学CCSP、CCVP比较有市场. 二. 开始课程的学习: 学习CCNA主要是学习两大板块的知识,即route+switch.关于教材方面,如果个人自己英文好的话建议买英文的原版教材看.因为中文的教材一般都是直接直译过来的. (1) 首先学习的是OSI参考模型, 由上到下分别为七层: 应用层(第七层,Application layer):文件、打印、消息、数据库和应用服务 表示层(第六层,Presentation layer):数据加密、压缩和转换服务器 会话层(第五层,Session layer):会话控制 传输层(第四层,Transport layer):端到端连接 网络层(第三层,Network layer)路由选择 数据链路层(第二层,Data layer):组帧,由MAC、LLC组成 物理层(第一层,Physical layer):物理拓扑 注意:工作在网络层的路由器为广播域, 每个接口各自为冲突域; 工作在数据链路层的交换机为一个广播域,每个接口各自为冲突域 工作在物理层的集线器为一个广播域,一个冲突域. (2) 接下来学习的是TCP/IP参考模型(协议书) 由上到下分为四层: 应用层:用户能够用到的,比如http,https,ftp,telnet,snmp等 传输层: TCP(可靠的连接保证),UDP(不可靠的连接) 网络层:(host-to-host) IP:RIPv2、EIGRP(思科专有)、OSPF(华为重点掌握,面试常考) 接入层:ARP(地址解释协议):IP地址->MAC地址,ICMP(互联控制管理协

传输层:1、端口号1-1024 注明端口1025-65525 动态端口,高端口 快速区分本地及对端进程 2、可靠性 传输层的工作----首先将上册数据切割成段(受mtu限制mtu:最大传输单元),然后在每一段前面添加报头(tcp和udp间选择) tcp:传输控制协议 面向连接的可靠传输协议 面向连接:建立一条端到端的虚电路(tcp使用三次握手) 可靠:4种可靠机制 确认 重传 排序 流控(滑动窗口机制) Udp 用户数据报文协议 非面向连接不可靠传输,尽力而为的协议

Ip地址 默认下分为5类 Abcde Abc三类常用地址 D 组播地址 E 保留地址,科研使用 A 第一个8位是网络位后三个8位主机位255.0.0.0 B 两个两个255.255.0.0 C 三个一个255.255.255.0 A 1-126 B 128-191 C 192-223 D 224-239

E 240-255 在abc三类中还存在公有地址和私有地址的区别 私有地址 A 10.0.0.0 255.0.0.0 B 172.16.0.0 255.255.0.0 -----172.31.0.0 255.255.0.0 C 192.168.0.0 255.255.255.0----192.168.255.0 255.255.255.0 T特殊地址 0.0.0.0 无效地址,在设备没有ip地址时向dhcp 服务器请求地址时使用 255.255.255.255 受限广播地址 在每一个网段当中 主机位全0 192.168.1.0000 0000 255.255.255.0 网络号用于标示整个网段不是可用ip地址 192.168.1.0 255.255.255.0 简写:192.168.1.0/24 在每一个网段中 主机位全1 192.168.1.1111 1111/24 192.168.1.255/24 直接广播地址 169.254.0.0/16 本地链路地址,本地私有地址 127 127.0.0.1 环回tcp/ip协议栈道测试使用 子网划分变长子网掩码,通过按顺序借位(借主机位)延迟子网掩码起到将一个网络变做多个网络号,同时每个网络号中主机数量相对减少 子网汇总聚合通过回收子网掩码,起到将多个网络号合成一个网络号减少路由表条目数量-----取相同位,去不同位 配置: Switch> switch部分为主机名,在默认情况下所有的交换机都叫switch所有的路由器为router > 部分为模式部分 Switch> 用户模式,为设备第一级模式也是最低级模式 可以对设备进行简单的静态查看show Switch>enable 键入授权 Switch# 进入特权模式,该模式为第二级模式,在该模式下可以对设备进行所有的

第一章OSI七层网络参考模型 1.1计算机网络的产生与发展 1.2计算机网络的定义 1.3计算机网络的分类 1.4OSI七层网络参考模型 OSI参考模型的优点: 1.4.1物理层(Physical Layer) 1物理层的功能:完成相邻节点之间原始的比特流的传输; 2物理层的介质 1)同轴电缆(Coax cable) 粗缆:IEEE 10BASE-5标准 IEEE:国际电子和电气工程师协会 10:最大传输带宽为10Mbps BASE:基带传输方式 5:最大的传输距离为500M 使用AUI连接器; 细缆:IEEE 10BASE-2标准(185M) 使用BNC连接器。 2)双绞线(Twisted-pair) 使用RJ-45连接器;RJ-11 按抗干扰能力:UTP(非屏蔽双绞线)和STP(屏蔽双绞线) UTP按类别:1-7类,5类线缆最流行 双绞线的制作标准:TIA/EIA 568A和TIA/EIA 568B 双绞线的应用: 直通线/平行线/直连线(Straight-Through Cable):主机与交换机、交换机与路由器以太网接口采用直通线互连。 交叉线(Crossover Cable): 主机与主机、交换机与交换机、路由器与路由器以太网接口、主机与路由器以太网接口都采用交叉线互连。 反转线(Rollover Cable): 连接到网络设备的Console端口(控制台端口)来配置设备使用。 3)光缆(Fiber-Optic Cable) 分为单模光纤(single-mode)和多模光纤(Multimode) 一般有SC和ST两种连接器最连接器 4)无线电波 3物理层的设备 DTE(数据终端设备):包括计算机、终端等。 DCE(数据通讯设备):调制解调器、基带Modem等。 中继器(Repeater):将信号放大以延长数据的传输距离。 集线器(HUB):多端口的中继器 1.4.2数据链路层(Data Link Layer) 数据帧(Frame) 1数据链路层的功能

群地址:https://www.doczj.com/doc/eb1848752.html,/read.php?tid=24225(技术交流QQ群不断更新) 优秀资料补充贴【一份资料50元】 https://www.doczj.com/doc/eb1848752.html,/read.php?tid=31637&page=1&toread=1#tpc 凡是能为鸿鹄论坛提供优秀资料的朋友,我们会给予50人民币的奖励。 一模拟软件: 1.工大瑞谱版,使用极其简单,使用已搭建的拓扑,可满足大部分NA,NP,以及一部分IE 实验 https://www.doczj.com/doc/eb1848752.html,/read.php?tid=17673 2.小凡的DynamipsGUI,GUI界面,自己搭建拓扑,也很方便, https://www.doczj.com/doc/eb1848752.html,/read.php?tid=12606 3.GNS3,这个很少人知道。。但是功能很强大,图形化界面,十分易学,我就在用这个~ https://www.doczj.com/doc/eb1848752.html,/read.php?tid=24828 4.Packet Tracer 是由Cisco公司发布的一个辅助学习工具,为学习思科网络课程的初学者去设计、配置、排除网络故障提供了网络模拟环境https://www.doczj.com/doc/eb1848752.html,/read.php?tid-2845 5.html 5.SnifferPro4.70.530抓包工具 https://www.doczj.com/doc/eb1848752.html,/read.php?tid=24829 6.聚生网管V2.10特别破解版 https://www.doczj.com/doc/eb1848752.html,/read.php?tid=24830 7.SecureCRT6.2.0.195汉化绿色破解版支持SSH的终端仿真程序 https://www.doczj.com/doc/eb1848752.html,/read.php?tid=24831 8.各种IOS版本大全-c2600 c2500 c7200 c3725 c3745 c3620 c2691 c3640 等等 https://www.doczj.com/doc/eb1848752.html,/read.php?tid=25083 9..DynamipsGUI 加强版 https://www.doczj.com/doc/eb1848752.html,/read.php?tid=25426 10.终结版-思科+华为模拟器+模拟器教程+CCNP教程+算号器 https://www.doczj.com/doc/eb1848752.html,/read.php?tid=25080 11.菜鸟电脑实用软件-OEM品牌-XP序号替换-常用工具-火车头抓包-简单修复-绿色程序-隐身专家-防骗专家-MAC修改等 https://www.doczj.com/doc/eb1848752.html,/read.php?tid=29604 12.FTP下载工具_鸿鹄VIP版,(FlashFXP 是一个功能强大的FXP/FTP 软件)

1.1.2 当今最常用的几例通信工具 即时消息(IM)以先前的 Internet 中继聊天 (IRC) 服务为基础,同时合并了多个其他功能(如文件传输、语音和视频通信)。 1.3.2 网络要素 下图显示了一个典型网络的各个要素,包括设备、介质和服务,它们通过规则结合在一起,共同作用来发送消息。 交换机—用于互连局域网的最常见设备 防火墙—为网络提供安全保障 路由器—当消息在网络中传输时,帮助定向消息 无线路由器—家庭网络中常用的一种路由器 网云—用于概述一组网络设备,其详细信息对于后续讨论可能并不重要 串行链路—一种 WAN 互连形式,用闪电形状的线条表示 协议是网络设备用于彼此通信的规则。现在,联网的行业标准是 TCP/IP(传输控制协议

/Internet 协议)协议族。TCP/IP 协议指定了格式、编址和路由机制,从而确保消息可传递到正确的收件人。

1.4.1 网络体系结构 描述网络体系结构的特征:容错能力、可扩展性、服务质量以及安全性。 1.4.5 提供网络安全保障

维护通信完整性 使用数字签名、哈希算法和校验和机制可以在整个网络中保证源完整性和数据完整性,从而防止未经授权地修改信息的情况。

2.1.1 通信要素 通信的第一步是将消息或信息从一个人或设备发送给另一个人或设备。人们使用许多不同的通信方式来交流观点。所有这些方式都有三个共同的要素。第一个要素是消息来源,即发送方。消息来源是需要向其他人或设备发送消息的人或电子设备。第二个通信要素是消息的目的地址,即接收方。目的地址接收并解释消息。第三个要素称为通道,包括提供消息传送途径的介质。 2.1.2 传达消息 将数据划分为更小、更易于管理的片段,然后再通过网络发送。将数据流划分为较小的片段称为分段。消息分段主要有两个优点。 首先,通过从源设备向目的设备发送一个个小片段,就可以在网络上交替发送许多不同会话。用于在网络上将交替发送的多个不同会话片段组合起来的过程称为多路复用。

1.VLSM的划分: ?分析需求看企业网中需要有多少个IP广播域; ?分析企业中最大的广播域内需要多少个节点; ?根据第二步的分析对主类地址段进行第一次子网化; ?将IP地址段按从小到大的顺序进行划分,并将划分出来的子网段分配给 相应的广播域; ?把最大的子网段保留用以下一次子网化使用; ?此方法为闫辉视频中初次接触,但个人不赞成其划分原则。原因如下: 通过划分网段将网段分成了很多隔离的网段,未保证网段的连续,且若 后期需要扩展划分网段,又将扩大网段的不连续性,这样不利于网络的 路由汇总。 2.路由表里路由条目拥有六大元素: ?前缀:主机位全为0的网络号; ?掩码:伴随前缀确认网络位和主机位; ?下一跳地址:去往目的网段的下游的第一台三层设备的接收接口的IP地 址; ?出站接口:描述通过什么接口把报文发出去; ?Metric(度量值):描述路由条目的好坏; ?AD(管理距离):描述一种路由信息获悉方式的可靠程度。 3.路由汇总和路由聚合: ?路由汇总只能汇总到主类的边界,也就是说A类只能汇总到/8,B类只 能汇总到/16,C类只能汇总到/24; ?路由聚合是将连续的主类路由合并成一个超网,即CIDR。 4.ARP协议只存在于以太网中,用来获取物理地址: ARP Request:二层广播; ARP Reply:单播。 5.广播分为二层广播和三层广播。 6.ARP表的默认超时时间是4小时。 7.ARP常用命令:

show arp; clear arp-cache; 8.将路由器的两个接口配置成一个广播域: Bridge irb Bridge 1 protocol ieee Bridge 1 route ip Interface fa 0/0 No shut Bridge-group 1 Interface fa 0/1 No shut Bridge-group 1 Interface bvi 1 No shut Ip add 192.10.0.6 255.255.254.0 9.ARP表项: ?直接在路由器接口配置IP地址,其接口对应的ARP表项为永久生效,只 有当IP地址更改时才会失效; ?若将路由器使用no ip routing模拟成PC,则此路由器接口配置IP地址对 应的ARP表项不会永久生效,但使用ip default-gateway之后其对应的网 关的ARP表项在此路由器上仍会永久生效; 10.使用Proxy ARP的条件: 请求者和被请求者不在同一个广播域; 路由器的接口开启代理ARP(默认开启); 路由器拥有被请求者的ARP表项。 11.开启代理arp的命令:ip proxy-arp。 12.满足代理ARP的条件后,当路由器收到这样一份ARP请求的时候会将接收此 ARP请求的接口的MAC地址作为ARP应答响应给请求者。 13.免费ARP/无故ARP(ip gratuitous-arps)默认为开启状态: 当设备更换IP后,发送源IP和目的IP为本设备IP,源MAC为本设备MAC,