产品简介

产品说明

瞻博网络的Fire?y Perimeter 提供了一种新型虚拟防火墙,它超越了传统的安全设备, 采用虚拟机(VM)形式,并且基于瞻博网络的Junos 操作系统和SRX 业务网关。Firefly Perimeter 提供可扩展、高可用和细粒度的安全保护,其分区功能能够在部门、业务线、用户组、应用类型和多种连接特性(如NAT 、路由和VPN )之间划出明确的界线。Fire?y Perimeter 能够运行在虚拟化fabric 中,利用多级策略控制来提供多层防御和安全连接,以保护工作负载、流量和内容中的动态变化,允许企业和电信运营商为其内部和外部的客户安全而高效地提供IT 服务。

特性和优势

Fire?y Perimeter 能够提供防火墙保护,并在虚拟机级别应用策略。Fire?y Perimeter 的特性包括:

? 完整的防火墙,采用灵活的虚拟机格式,具有状态分组处理和应用层网关(ALG)特性? 丰富的连接特性,具有广泛的路由功能、NAT 和VPN ,并基于强大的Junos 操作系统? 利用瞻博网络的Junos Space Security Director 为物理和虚拟防火墙提供业内领先的管理,利用Junos Space Virtual Director 来进行部署和监控。Junos Space 还提供一套丰富的API ,支持与第三方管理平台的自定义集成。

易于配置

Fire?y Perimeter 使用了二种特性—分区和策略。默认的配置至少包含一个“信任”分区 和一个“不信任”分区。此“信任”分区用于配置和将内部网络连接到Fire?y Perimeter 。 “不信任”分区一般用于不信任的网络。为了简化安装和方便配置,一个默认的策略将允许来自“信任”分区的流量流向“不信任”分区。该策略将阻止来自“不信任”分区的流量流向“信任”分区。传统的路由器在转发所有流量时不会考虑防火墙(会话感知)或策略(会话的起点和终点)。而且,因为Fire?y Perimeter 的虚拟性,客户可以充分利用快照、复制和相关的技术来简化运维任务。

产品概述

与传统的数据中心一样,虚拟化数据中心也会存在网络漏洞。虚拟化架构还带来了新的网元,它们有着比物理数据中心更高的安全要求。要应对这些新的挑战,我们需要能够无缝地集成到虚拟化和云环境中、并能为虚拟资产提供实时安全保护的解决 方案。

Fire?y Perimeter 能够应对上述的这些挑战,它将瞻博网络屡获殊荣的安全产品的功能扩展到了虚拟环境,使管理员能够动态部署和扩展防火墙,而不会影响相关的性能、可用性和控制能力。

Fire?y Perimeter

高可用性(HA)

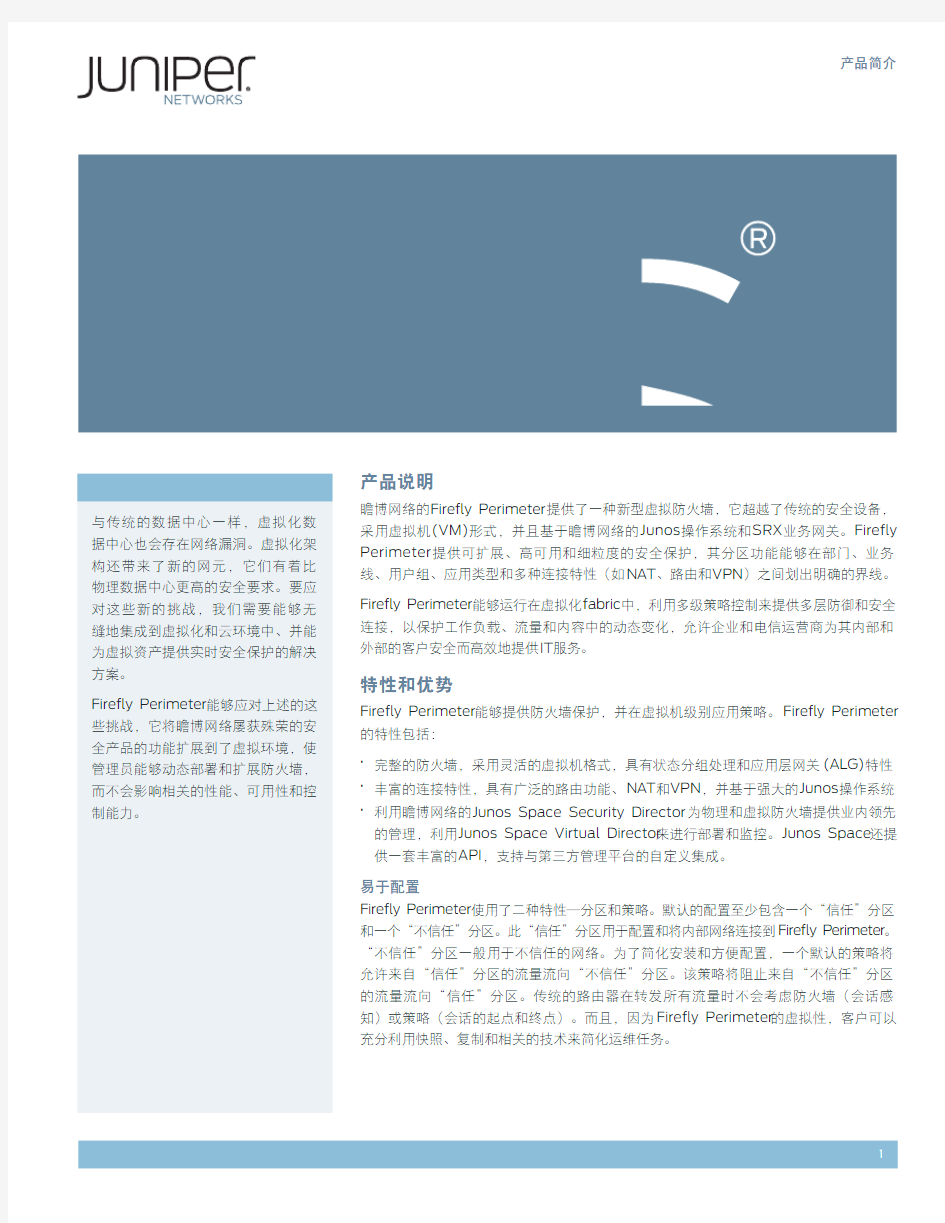

Firefly Perimeter 具有关键任务型可靠性,能够为主用/主用模式和主用/备用模式提供机箱集群支持。这种支持可以为任何正处理的连接提供完整的有状态故障切换。此外,集群成员还可能跨hypervisor 。当Firefly Perimeter 虚拟机被配置成一个集群时,它能够同步连接/会话状态和流量信息、IPsec 安全性关联、NAT 流量、地址簿信息、配置变化等。因此,在故障切换时不仅能够保持会话,而且不会影响安全性。在一个不稳定的网络中,Firefly Perimeter 还能减轻链路摆动。图1所示为高可用性部署模式。

说明:目前仅在VMware 平台上具有高可用性。

图1:能够跨hypervisor 的机箱集群

性能

一直以来,客户需要在可扩展性和性能之间进行折衷。Firefly Perimeter 解决方案为充分利用多个虚拟CPU 进行了优化,以便在虚拟环境下最大程度地增加分组处理能力和总体吞吐率。每个Firefly Perimeter 虚拟机还有多个虚拟网络接口卡(vNIC),它们能够连接到多个虚拟网络,从而同时保护多个区域的相似虚拟机。瞻博网络 Fire?y Perimeter 运行于虚拟化 fabric 中,能够提供虚拟环境所需的强大安全保护和性能。

安全策略能够决定一个会话能否从一个区穿越到另一个区。 Fire?y Perimeter 可以接收数据包,并了解每个会话、每个应用和每个用户。当一个虚拟机在云环境中迁移时,它仍然可以将其数据包发送给Fire?y Perimeter 进行处理,从而一直安全地保持通信。

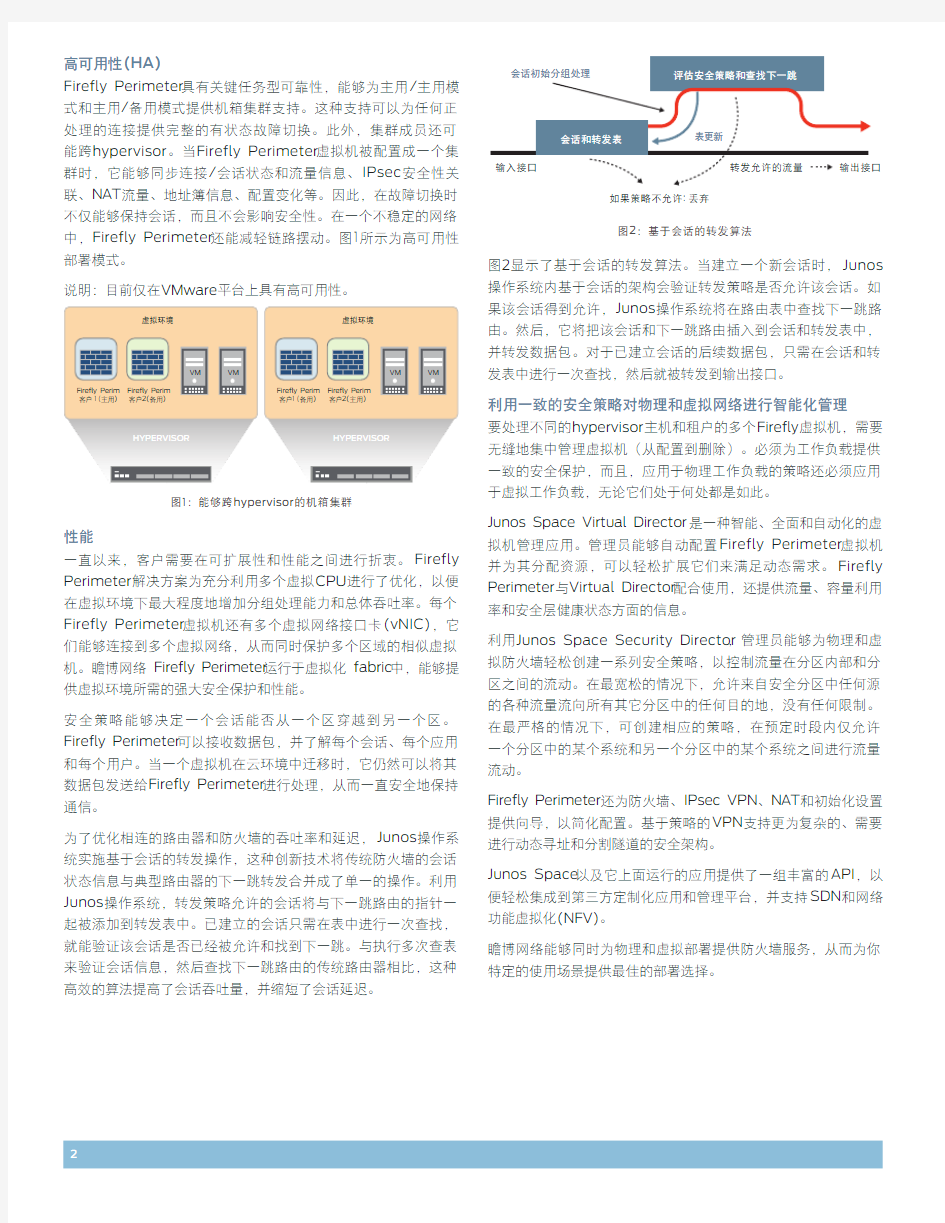

为了优化相连的路由器和防火墙的吞吐率和延迟,Junos 操作系统实施基于会话的转发操作,这种创新技术将传统防火墙的会话状态信息与典型路由器的下一跳转发合并成了单一的操作。利用Junos 操作系统,转发策略允许的会话将与下一跳路由的指针一起被添加到转发表中。已建立的会话只需在表中进行一次查找,就能验证该会话是否已经被允许和找到下一跳。与执行多次查表来验证会话信息,然后查找下一跳路由的传统路由器相比,这种高效的算法提高了会话吞吐量,并缩短了会话延迟。

图2:基于会话的转发算法

图2显示了基于会话的转发算法。当建立一个新会话时,Junos 操作系统内基于会话的架构会验证转发策略是否允许该会话。如果该会话得到允许,Junos 操作系统将在路由表中查找下一跳路由。然后,它将把该会话和下一跳路由插入到会话和转发表中,并转发数据包。对于已建立会话的后续数据包,只需在会话和转

发表中进行一次查找,然后就被转发到输出接口。

利用一致的安全策略对物理和虚拟网络进行智能化管理

要处理不同的hypervisor 主机和租户的多个Fire?y 虚拟机,需要无缝地集中管理虚拟机(从配置到删除)。必须为工作负载提供一致的安全保护,而且,应用于物理工作负载的策略还必须应用于虚拟工作负载,无论它们处于何处都是如此。

Junos Space Virtual Director 是一种智能、全面和自动化的虚拟机管理应用。管理员能够自动配置Firefly Perimeter 虚拟机并为其分配资源,可以轻松扩展它们来满足动态需求。Firefly Perimeter 与Virtual Director 配合使用,还提供流量、容量利用率和安全层健康状态方面的信息。

利用Junos Space Security Director ,管理员能够为物理和虚拟防火墙轻松创建一系列安全策略,以控制流量在分区内部和分区之间的流动。在最宽松的情况下,允许来自安全分区中任何源的各种流量流向所有其它分区中的任何目的地,没有任何限制。在最严格的情况下,可创建相应的策略,在预定时段内仅允许 一个分区中的某个系统和另一个分区中的某个系统之间进行流量流动。

Fire?y Perimeter 还为防火墙、IPsec VPN 、NAT 和初始化设置提供向导,以简化配置。基于策略的VPN 支持更为复杂的、需要进行动态寻址和分割隧道的安全架构。

Junos Space 以及它上面运行的应用提供了一组丰富的API ,以便轻松集成到第三方定制化应用和管理平台,并支持SDN 和网络功能虚拟化(NFV)。

瞻博网络能够同时为物理和虚拟部署提供防火墙服务,从而为你

特定的使用场景提供最佳的部署选择。

如果策略不允许: 丢弃

规格

下表介绍了高级规格。要了解完整的列表,请查看相应的产品文档。

连接网络服务(CLNS)? 静态路由

? RIPv2 +v1

? OSPF/OSPFv3

? BGP

? IS-IS

? 多播(互联网组管理协议, PIM, 会话描述协议)? MPLS

? VPLS ? 动态主机配置协议(DHCP)

? 内部DHCP服务器, DHCP

中继

? 地址转换

? 源NAT与端口地址转换

(PAT)

? 静态NAT

? 目的地NAT与PAT

? 持续NAT, NAT64

? 封装

? 以太网

? 802.1q VLAN支持

? 防火墙, 分区, 过滤, 策略

? 状态防火墙, 无状态过滤器

? 网络攻击检测

? DoS和DDoS防护(基于异

常情况)

? 重播攻击防护; 防重播

? 统一接入控制(UAC)

? 用于保护片段数据包的

TCP流重组

? 强行攻击缓解

? SYN cookie防护

? 基于分区的IP欺骗防护

? 异常数据包防护

? VPN

? 隧道(通用路由封装, IP-IP)

? IPsec, Data Encryption

Standard (DES) (56位),

triple Data Encryption

Standard (3DES)

(168位), Advanced

Encryption Standard

(AES) (128位以上)加密

? Message Digest 5

(MD5), SHA-1, SHA-128,

SHA-256 验证

? IPv6

? 会话、分组和带宽使用

? IP监控

? 日志记录

? 系统日志记录

? 路由跟踪

? 大量控制和数据平面的结构

化和非结构化系统日志管理

? Junos Space Security

Director支持

? 瞻博网络STRM系列安全威

胁响应管理器支持

? 瞻博网络Advanced

Insight Solutions支持

? 外部管理员数据库

(RADIUS, LDAP,

SecureID)

? 自动配置

? 配置回退

? 使用按钮进行援救配置

? 对变化提交确认

? 自动诊断记录

? 软件升级

? Junos Web

? CLI

VMware vSphere 5.0和5.1

、KVM CentOS 6.3.

表1:Fire?y Perimeter的扩展性和性能

扩展性(VMware ad KVM)

防火墙 (UDP 1514B pkts)

文档编号:1000489-001-SC 2014年1月Copyright 2014, Juniper Networks, Inc.版权所有,保留所有权利。Juniper Networks ,Juniper Networks 标识,Junos ,NetScreen 和ScreenOS 是瞻博网络(Juniper Networks)在美国和其他国家的注册商标。Junos 是瞻博网络(Juniper Networks)所属商标。所有其他的商标、服务标记、注册商标或注册的服务标记均为其各自公司的财产。瞻博网络(Juniper Networks)不承担由本资料中的任何不准确性而引起的任何责任,瞻博网络(Juniper Networks)保留不做另行通知的情况下对本资料进行变更、修改、转换或以其他方式修订的权利。北京代表处

北京市东城区东长安街1号

东方经贸城西三办公楼15层1508室邮政编码:100738

电话:8610-5812-6000传真:8610-8518-2626https://www.doczj.com/doc/db560276.html,

https://www.doczj.com/doc/db560276.html,/cn/zh/

上海代表处

上海市淮海中路333号 瑞安广场1102-1104室 邮政编码:200021

电话:8621-6141-5000 传真:8621-6141-5090 广州代表处

广州市天河区天河路228号 广晟大厦28楼03-05单元 邮政编码:510620

电话:8620-8511-5900 传真:8620-8511-5901

成都代表处

成都市科华北路62号 力宝大厦南楼15楼 邮政编码:610041

电话:8628-6281-8797 传真:8628-6281-8790

瞻博网络服务与支持

瞻博网络是为确保卓越性能而提供服务与支持的领导者,旨在帮助您加速、扩展并优化高性能网络。这些服务能够帮助客户加速提供在线的可创收功能,以便提高生产率、加速部署全新业务模式和机会、扩展市场覆盖范围,同时提高客户满意度。此外,瞻博网络还能帮助您通过优化网络来满足性能、可靠性和可用性要求,从而确保运行卓越性。欲知详情,请访问: https://www.doczj.com/doc/db560276.html,/cn/zh/products-services/。

关于瞻博网络

瞻博网络是一家致力于网络创新的公司。从设备到数据中心,从消费者到云计算供应商,瞻博网络提供创新的软件、芯片和系统,改变着网络连接的体验和经济性。更多信息,请访问瞻博网络网站(https://www.doczj.com/doc/db560276.html, )或关注瞻博网络微博(https://www.doczj.com/doc/db560276.html,/junipernetworks )。

虚拟化防火墙安装使用指南 天融信 TOPSEC? 北京市海淀区上地东路1号华控大厦100085 :+86 传真:+87 服务热线:+8119 https://www.doczj.com/doc/db560276.html,

版权声明本手册中的所有内容及格式的版权属于北京天融信公司(以下简称天融信)所有,未经天融信许可,任何人不得仿制、拷贝、转译或任意引用。 版权所有不得翻印?2013天融信公司 商标声明本手册中所谈及的产品名称仅做识别之用。手册中涉及的其他公司的注册商标或是版权属各商标注册人所有,恕不逐一列明。 TOPSEC?天融信公司 信息反馈 https://www.doczj.com/doc/db560276.html,

目录 1前言 (1) 1.1文档目的 (1) 1.2读者对象 (1) 1.3约定 (1) 1.4技术服务体系 (2) 2虚拟化防火墙简介 (3) 3安装 (4) 3.1OVF模板部署方式 (4) 3.2ISO镜像安装方式 (11) 3.2.1上传vFW ISO文件 (11) 3.2.2创建vFW虚拟机 (13) 3.2.3安装vTOS操作系统 (22) 4TOPPOLICY管理虚拟化防火墙 (28) 4.1安装T OP P OLICY (28) 4.2管理虚拟化防火墙 (29) 5配置案例 (33) 5.1虚拟机与外网通信的防护 (33) 5.1.1基本需求 (33) 5.1.2配置要点 (33) 5.1.3配置步骤 (34) 5.1.4注意事项 (46) 5.2虚拟机之间通信的防护 (47) 5.2.1基本需求 (47) 5.2.2配置要点 (47) 5.2.3配置步骤 (48) 5.2.4注意事项 (57) 附录A重新安装虚拟化防火墙 (58)

(一)初始化设备 1)初始化配置步骤: 1.用超级终端通过串口控制台连接(RJ-45 null-modem 线缆)来完成初始配置。完成初始配置后,可不再使用控制台。 2.打开NetEye 设备的电源开关。 3.终端控制台将显示如下提示: LILO 2 bootmgr Press key '2' to enter BOOTMGR command mode 该提示信息将显示约5 秒钟,在此期间输入1 并按回车。 4.配置设备。 Config the firewall or quit (y/n)(n)y 5.修改主机名。 Please input the host name for this system Host name:

(2) Chinese Please input a choice[1-2,q](2) <1、2 或q> 选择2,中文,回车 8.更改根管理员口令。(此步骤可选,但东软强烈建议首次登录后修改口令。) Changing default password of root(y/n)(y): Old password(6-128): neteye Password(6-128): < 新密码> Repeat Password(6-128): < 新密码> 这里我们不更改它的默认密码,选择n 9.添加根系统管理员及选择登录方式。 Creating an administrator(y/n)(y): Username: < 用户名> Please select a login type (1) Web (2) Telnet (3) SSH (4) SCM Please input a choice[1-4](1)(example: 1,2,3):1,2,3,4 Password(6-128): < 密码> Repeat Password(6-128): < 密码> 选择y,添加ycz用户,设备相应密码,Web管理,Telnet。

部署防火墙的步骤 部署防火墙的步骤一#转换特权用户pixfirewall>ena pixfirewall# #进入全局配置模式 pixfirewall# conf t #激活内外端口 interface ethernet0 auto interface ethernet1 auto #下面两句配置内外端口的安全级别 nameif ethernet0 outside security0 nameif ethernet1 inside security100 #配置防火墙的用户信息 enable password pix515 hostname pix515 domain-name domain #下面几句配置内外网卡的ip地址 ip address inside 192.168.4.1 255.255.255.0 ip address outside 公网ip 公网ip子网掩码global (outside) 1 interface nat (inside) 1 192.168.4.0 255.255.255.0 0 0

#下面两句将定义转发公网ip的ssh和www服务到192.168.4.2 static (inside,outside) tcp 公网ip www 192.168.4.2 www netmask 255.255.255.255 0 0 static (inside,outside) tcp 公网ip ssh 192.168.4.2 ssh netmask 255.255.255.255 0 0 #下面两句将定义外部允许访问内部主机的服务 conduit permit tcp host 公网ip eq www any conduit permit tcp host 公网ip eq ssh 信任ip 255.255.255.255 #允许内部服务器telnet pix telnet 192.168.4.2 255.255.255.0 inside #下面这句允许ping conduit permit icmp any any #下面这句路由网关 route outside 0.0.0.0 0.0.0.0 公网ip网关 1 #保存配置 write memory 部署防火墙的步骤二步骤一:安装程序时 许多程序在安装时都要求关闭防火墙(如wps office 2003)。有些程序虽然并未直接明示,但若不及时关闭,就有可能造成安装失败,比如弹出“读取错误”、“安装*.exe出错”等信息,或者干脆死机,或者安装上去之后不能正常使用。笔者在安装金山影霸、office xp等程序时已经屡经验证。

启用ASA和PIX上的虚拟防火墙 前言 有鉴于许多读者纷纷来信与Ben讨论防火墙的相关设定,并希望能够针对近两年防火墙的两大新兴功能:虚拟防火墙(Virtual Firewall or Security Contexts) 以及通透式防火墙(Transparent or Layer 2 Firewall) ,多做一点介绍以及设定上的解说,是以Ben特别在本期以Cisco的ASA,实做一些业界上相当有用的功能,提供给各位工程师及资讯主管们,对于防火墙的另一种认识。 再者,近几期的网管人大幅报导资讯安全UTM方面的观念,显示网路安全的需要与日遽增,Cisco ASA 5500为一个超完全的UTM,这也是为什么Ben选择ASA,来详细的介绍UTM的整体观念。 本技术文件实验所需的设备清单如下: 1Cisco PIX防火墙或是ASA (Adaptive Security Appliance) 网路安全整合防御设备。 本技术文件实验所需的软体及核心清单如下: 2Cisco PIX或是ASA 5500系列,韧体版本7.21,管理软体ASDM 5.21。 3Cisco 3524 交换器。 本技术文件读者所需基本知识如下: 4VLAN协定802.1Q。 5路由以及防火墙的基础知识。 6Cisco IOS 基础操作技术。 什么是虚拟防火墙跟通透式防火墙 虚拟防火墙(Virtual Firewall or Security Contexts):

就一般大众使用者而言,通常买了一个防火墙就只能以一台来使用,当另外一个状况或是环境需要防火墙的保护时,就需要另外一台实体的防火墙;如此,当我们需要5台防火墙的时候,就需要购买5台防火墙;虚拟防火墙的功能让一台实体防火墙,可以虚拟成为数个防火墙,每个虚拟防火墙就犹如一台实体的防火墙,这解决了企业在部署大量防火墙上的困难,并使得操作及监控上更为简便。 通透式防火墙(Transparent or Layer 2 Firewall): 一般的防火墙最少有两个以上的介面,在每个介面上,我们必须指定IP位址以便让防火墙正常运作,封包到达一个介面经由防火墙路由到另一个介面,这种状况下,防火墙是处在路由模式(Routed mode);试想,在服务提供商(Internet Service Provider) 的环境中,至少有成千上万的路由器组成的大型网路,如果我们要部署数十个以上的防火墙,对于整体网路的IP位址架构,将会有相当大的改变,不仅容易造成设定路由的巨大麻烦,也有可能会出现路由回圈,部署将会旷日费时,且极容易出错。 举例来说,如果有两个路由器A及B,我们想在A跟B之间部署路由模式的防火墙,必须重新设计路由器介面的IP位址,以配合防火墙的IP位址,另外,如果路由器之间有跑路由通讯协定(ie. RIP、OSPF、BGP等),防火墙也必须支援这些通讯协定才行,因此相当的麻烦;通透式防火墙无须在其介面上设定IP 位址,其部署方式就犹如部署交换器一样,我们只需直接把通透式防火墙部署于路由器之间即可,完全不需要烦恼IP位址的问题,因此,提供此类功能的防火墙,亦可称为第二层防火墙。 一般而言,高级的防火墙(Cisco、Juniper等)都支援这些功能;就Cisco的ASA 或是PIX而言(版本7.0以上),都已支援虚拟防火墙以及通透式防火墙这两个功能。 如何设定虚拟防火墙(Security Contexts) 在Cisco的防火墙中,有些专有名词必须先让读者了解,以便继续以下的实验及内容。 专有名词解释 Context ASA/PIX在虚拟防火墙的模式下,每一个虚拟防火墙就可以称为一个context。

实验七交换机基本配置 一、实验目的 (1)使用R2611模块化路由器进行网络安全策略配置学习使用路由器进行初步的网络运行配置和网络管理,行能根据需要进行简单网络的规划和设计。 实验设备与器材 熟悉交换机开机界面; (2)掌握Quidway S系列中低端交换机几种常用配置方法; (3)掌握Quidway S系列中低端交换机基本配置命令。 二、实验环境 Quidway R2611模块化路由器、交换机、Console配置线缆、双绞线、PC。 交换机,标准Console配置线。 三、实验内容 学习使用Quidway R2611模块化路由器的访问控制列表(ACL)进行防火墙实验。 预备知识 1、防火墙 防火墙作为Internet访问控制的基本技术,其主要作用是监视和过滤通过它的数据包,根据自身所配置的访问控制策略决定该包应当被转发还是应当被抛弃,以拒绝非法用户访问网络并保障合法用户正常工作。 2、包过滤技术 一般情况下,包过滤是指对转发IP数据包的过滤。对路由器需要转发的数据包,先获取包头信息,包括IP层所承载的上层协议的协议号、数据包的源地址、目的地址、源端口号和目的端口号等,然后与设定的规则进行比较,根据比较的结果对数据包进行转发或者丢弃。 3、访问控制列表 路由器为了过滤数据包,需要配置一系列的规则,以决定什么样的数据包能够通过,这些规则就是通过访问控制列表ACL(Access Control List)定义的。

访问控制列表是由permit | deny语句组成的一系列有顺序的规则,这些规则根据数据包的源地址、目的地址、端口号等来描述。ACL通过这些规则对数据包进行分类,这些规则应用到路由器接口上,路由器根据这些规则判断哪些数据包可以接收,哪些数据包需要拒绝。 访问控制列表(Access Control List )的作用 访问控制列表可以用于防火墙; 访问控制列表可用于Qos(Quality of Service),对数据流量进行控制; 访问控制列表还可以用于地址转换; 在配置路由策略时,可以利用访问控制列表来作路由信息的过滤。 一个IP数据包如下图所示(图中IP所承载的上层协议为TCP) ACL示意图 ACL的分类 按照访问控制列表的用途,可以分为四类: ●基本的访问控制列表(basic acl) ●高级的访问控制列表(advanced acl) ●基于接口的访问控制列表(interface-based acl) ●基于MAC的访问控制列表(mac-based acl) 访问控制列表的使用用途是依靠数字的范围来指定的,1000~1999是基于接口的访问控制列表,2000~2999范围的数字型访问控制列表是基本的访问控制列表,3000~3999范围的数字型访问控制列表是高级的访问控制列表,4000~4999范围的数字型访问控制列表是基于MAC地址访问控制列表。 4、防火墙的配置项目 防火墙的配置包括:

Windows 7防火墙设置详解(一) 文介绍Windows 7防火墙的设置方法,自从Vista开始,Windows的防火墙功能已经是越加臻于完善、今非昔比了,系统防火墙已经成为系统的一个不可或缺的部分,不再像XP那样防护功能简单、配置单一,所以无论是安装哪个第三方防火墙,Windows 7自带的系统防火墙都不应该被关闭掉,反而应该学着使用和熟悉它,对我们的系统信息保护将会大有裨益。 防火墙有软件的也有硬件德,当然了,其实硬件仍然是按照软件的逻辑进行工作的,所以也并非所有的硬防就一定比软防好,防火墙的作用是用来检查网络或Internet的交互信息,并根据一定的规则设置阻止或许可这些信息包通过,从而实现保护计算机的目的,下面这张图是Windows 7帮助里截出来的工作原理图: Windows 7防火墙的常规设置方法还算比较简单,依次打开“计算机”——“控制面板”——“Windows防火墙”,如下图所示:

上图中,天缘启用的是工作网络,家庭网络和工作网络同属于私有网络,或者叫专用网络,图下面还有个公用网络,实际上Windows 7已经支持对不同网络类型进行独立配置,而不会互相影响,这是windows 7的一个改进点。图2中除了右侧是两个帮助连接,全部设置都在左侧,如果需要设置网络连接,可以点击左侧下面的网络和共享中心,具体设置方法,可以参考《Windows 7的ADSL网络连接和拨号连接设置方法》和《Windows 7的网络连接和共享设置教程》两篇文章,另外如果对家庭网络、工作网络和公用网络有疑问也可参考一下。 下面来看一下Windows 7防火墙的几个常规设置方法: 一、打开和关闭Windows防火墙

图1 使用虚拟防火墙进行业务灵活扩展 在传统数据中心方案中,业务服务器与防火墙基本上是一对一配比。因此,当业务增加时,用户需要购置新的防火墙;而当业务减少时,对应的防火墙就闲置下来,导致投资浪费。虚拟防火墙技术以其灵活可扩展的特性帮助用户保护投资,用户可以随时根据业务增减相应的虚拟防火墙。同时,通过使用虚拟防火墙的CPU 资源虚拟化技术,数据中心还可以为客户定量出租虚拟防火墙,例如,可以向某些客户出租10M 吞吐量的虚拟防火墙,而向另一些客户出租100M 吞吐量的虚拟防火墙。

Hillstone 虚拟防火墙功能简介 Hillstone 的虚拟防火墙功能简称为VSYS ,能够将一台物理防火墙在逻辑上划分成多个虚拟防火墙,每个虚拟防火墙系统都可以被看成是一台完全独立的防火墙设备,拥有独立的系统资源,且能够实现防火墙的大部分功能。每个虚拟防火墙系统之间相互独立,不可直接相互通信。不同型号的Hillstone 物理防火墙设备支持的最大VSYS 个数不同,支持License 控制的VSYS 个数的扩展。 数据中心业务类型多种多样,需要使用的防火墙策略也不同。例如,DNS 服务器需要进行DNS Query Flood 攻击防护,而HTTP 服务器则需要进行HTTP Get Flood 攻击防护。虚拟防火墙的划分能够实现不同业务的专属防护策略配置。同时,CPU 资源虚拟化可隔离虚拟防火墙之间的故障,当单个虚拟防火墙受到攻击或资源耗尽时,其它虚拟防火墙不会受到影响,这样就大大提升了各业务的综合可用性。 图2 使用虚拟防火墙进行业务隔离 Hillstone 虚拟防火墙功能包含以下特性: ■ 每个VSYS 拥有独立的管理员 ■ 每个VSYS 拥有独立的安全域、地址簿、服务簿等■ 每个VSYS 可以拥有独立的物理接口或者逻辑接口■ 每个VSYS 拥有独立的安全策略■ 每个VSYS 拥有独立的日志 1.2 业务隔离,互不影响

(一)初始化设备 1) 初始化配置步骤: 1.用超级终端通过串口控制台连接(RJ-45 null-modem 线缆)来完成初始配置。完成初始配置后,可不再使用控制台。 2.打开NetEye 设备的电源开关。 3.终端控制台将显示如下提示: LILO 22.7.1 1 NetEye_FW_4_2_build_200080.install 2 bootmgr Press key '2' to enter BOOTMGR command mode 该提示信息将显示约5 秒钟,在此期间输入1 并按回车。 4.配置设备。 Config the firewall or quit (y/n)(n)y 5.修改主机名。 Please input the host name for this system Host name:

10:22:36 7.设置系统语言。 Please set system language (1) English (2) Chinese Please input a choice[1-2,q](2) <1、2 或q> 选择2,中文,回车 8.更改根管理员口令。(此步骤可选,但东软强烈建议首次登录后修改口令。) Changing default password of root?(y/n)(y): Old password(6-128): neteye Password(6-128): < 新密码> Repeat Password(6-128): < 新密码> 这里我们不更改它的默认密码,选择n 9.添加根系统管理员及选择登录方式。 Creating an administrator?(y/n)(y): Username: < 用户名> Please select a login type (1) Web (2) Telnet (3) SSH

H3C SecPath虚拟防火墙技术白皮书(V1.00) SecPath虚拟防火墙技术白皮书 关键词:虚拟防火墙MPLS VPN 摘要:本文介绍了H3C公司虚拟防火墙技术和其应用背景。描述了虚拟防火墙的功能特色,并介绍了H3C公司具备虚拟防火墙功能的独立防火墙和防火墙插板产品的组网环境应用。 缩略语清单:

1 概述 1.1 新业务模型产生新需求 1.2 新业务模型下的防火墙部署 1.2.1 传统防火墙的部署缺陷 1.2.2 虚拟防火墙应运而生 2 虚拟防火墙技术 2.1 技术特点 2.2 相关术语 2.3 设备处理流程 2.3.1 根据入接口数据流 2.3.2 根据Vlan ID数据流 2.3.3 根据目的地址数据流 3 典型组网部署方案 3.1 虚拟防火墙在行业专网中的应用 3.1.1 MPLS VPN组网的园区中的虚拟防火墙部署一3.1.2 MPLS VPN组网的园区中的虚拟防火墙部署二3.1.3 虚拟防火墙提供对VPE的安全保护 3.2 企业园区网应用 4 总结

1.1 新业务模型产生新需求 目前,跨地域的全国性超大企业集团和机构的业务规模和管理复杂度都在急剧的增加,传统的管理运营模式已经不能适应其业务的发展。企业信息化成为解决目前业务发展的关键,得到了各企业和机构的相当重视。现今,国内一些超大企业在信息化建设中投入不断增加,部分已经建立了跨地域的企业专网。有的企业已经达到甚至超过了IT-CMM3的级别,开始向IT-CMM4迈进。 另一方面,随着企业业务规模的不断增大,各业务部门的职能和权责划分也越来越清晰。各业务部门也初步形成了的相应不同安全级别的安全区域,比如,OA和数据中心等。由于SOX等法案或行政规定的颁布应用,各企业或机构对网络安全的重视程度也在不断增加。对企业重点安全区域的防护要求越来越迫切。 因此,对企业信息管理人员来说,如何灵活方便的实现企业各业务部门的安全区域划分和安全区域之间有控制的互访成为其非常关注的问题。这也对安全区域隔离“利器”――防火墙提出了更高的要求。 1.2 新业务模型下的防火墙部署 目前许多企业已经建设起自己的MPLS VPN专网,例如电力和政务网。下面我们以MPLS VPN组网为例介绍在新的业务模型下防火墙的如何实现对各相互独立的业务部门进行各自独立的安全策略部署呢? 1.2.1 传统防火墙的部署缺陷 面对上述需求,业界通行的做法是在园区各业务VPN前部署防火墙来完成对各部门的安全策略部署实现对部门网络的访问控制。一般部署模式如下图所示: 图1-1 传统防火墙部署方式 然而,由于企业业务VPN数量众多,而且企业业务发展迅速。显而易见的,这种传统的部署模式已经不太适应现有的应用环境,存在着如下的不足: ?为数较多的部门划分,导致企业要部署管理多台独立防火墙,导致拥有和维护成本较高 ?集中放置的多个独立防火墙将占用较多的机架空间,并且给综合布线带来额外的复杂度 ?由于用户业务的发展,VPN的划分可能会发生新的变化。MPLS VPN以逻辑形式的实现,仅仅改 动配置即可方便满足该需求。而传统防火墙需要发生物理上的变化,对用户后期备件以及管理 造成很大的困难 ?物理防火墙的增加意味着网络中需要管理的网元设备的增多。势必增加网络管理的复杂度

Juniper vGW虚拟防火墙推出了很长时间,一直也没有进行研究和测试,今天在官网中发现这个产品可以在线测试,所以就过来看看,废话不多说下面正式开始, 1.首先先在官网中找到测试的链接,填一张简单的表,进入测试界面 登录界面使用Juniper一贯的简介大方,帐号密码也不用输入直接点击进入 打开后的主界面也是一贯的友好,中间是内容栏,上面是状态栏,左边是配置导航栏。 点击Please See Status Screen这个黄叹号可以通过里面所包含的信息看出防火墙所在的位置和大概情况,从上面的导航栏可以详细的看见HOME界面上各个详细的信息,当然点击HOME主界面上的各个标图也可以。 下面需要正式配置了,和物理防火墙不同的地方他首先需要进行关于VMware一些方面的配

置,如果对VMware ESX比较了解,在这里的配置会很容易理解: 2 点击顶端状态导航栏的最后一项进入基本配置界面分三大栏目: vGW的基本配置,其中包括许可证的输入界面,vCenter信息输入界面,虚拟防火墙功能的安装界面,还有像管理员、HA等基本配置 安全的基本设置,其中包括IDS基本配置,协议和协议组的定义,还有网络和zones的定义。最后一栏是对虚拟防火墙设备的一些设置:如设备的更新、时间、网络的基本配置。 在这里完成了基本配置后就可以对vGW进行正式的配置了,他的配置信息全在左侧的配置导航栏 配合状态导航栏的防火墙和IDS等栏目可以对vGW进行配置具体情况查看,到这我才发现Juniper给我使用的登录帐号只能看不能动,这让我很郁闷,所以下面就截图让大家看看他具体能实现的那些东东: 总共分为四大块,下面具体的看看每一块里面都包含什么东西。

在前几篇对防火墙的有关知识和技术作了一个较全面的介绍,本篇要为大家介绍一些实用的知识,那就是如何配置防火中的安全策略。但要注意的是,防火墙的具体配置方法也不是千篇一律的,不要说不同品牌,就是同一品牌的不同型号也不完全一样,所以在此也只能对一些通用防火墙配置方法作一基本介绍。同时,具体的防火墙策略配置会因具体的应用环境不同而有较大区别。首先介绍一些基本的配置原则。 一. 防火墙的基本配置原则 默认情况下,所有的防火墙都是按以下两种情况配置的: ●拒绝所有的流量,这需要在你的网络中特殊指定能够进入和出去的流量的一些类型。 ●允许所有的流量,这种情况需要你特殊指定要拒绝的流量的类型。可论证地,大多数防火墙默认都是拒绝所有的流量作为安全选项。一旦你安装防火墙后,你需要打开一些必要的端口来使防火墙内的用户在通过验证之后可以访问系统。换句话说,如果你想让你的员工们能够发送和接收Email,你必须在防火墙上设置相应的规则或开启允许POP3和SMTP的进程。 在防火墙的配置中,我们首先要遵循的原则就是安全实用,从这个角度考虑,在防火墙的配置过程中需坚持以下三个基本原则: (1). 简单实用:对防火墙环境设计来讲,首要的就是越简单越好。其实这也是任何事物的基本原则。越简单的实现方式,越容易理解和使用。而且是设计越简单,越不容易出错,防火墙的安全功能越容易得到保证,管理也越可靠和简便。 每种产品在开发前都会有其主要功能定位,比如防火墙产品的初衷就是实现网络之间的安全控制,入侵检测产品主要针对网络非法行为进行监控。但是随着技术的成熟和发展,这些产品在原来的主要功能之外或多或少地增加了一些增值功能,比如在防火墙上增加了查杀病毒、入侵检测等功能,在入侵检测上增加了病毒查杀功能。但是这些增值功能并不是所有应用环境都需要,在配置时我们也可针对具体应用环境进行配置,不必要对每一功能都详细配置,这样一则会大大增强配置难度,同时还可能因各方面配置不协调,引起新的安全漏洞,得不偿失。 (2). 全面深入:单一的防御措施是难以保障系统的安全的,只有采用全面的、多层次的深层防御战略体系才能实现系统的真正安全。在防火墙配置中,我们不要停留在几个表面的防火墙语句上,而应系统地看等整个网络的安全防护体系,尽量使各方面的配置相互加强,从深层次上防护整个系统。这方面可以

虚拟线说明: 作用:相当于一个物理层交换机,一次可以有2个接口加入一个虚拟线组。加入虚拟线的接口收包时,会直接从另一个接口转发出去,不会进行路由、arp和mac表的查找。使用此功能不需要配置接口的trunk 模式(和本地的access或trunk配置无关;即使对端直连trunk口,本地接口也不用做相应配置)。在虚拟线内转发的报文,除DPI过滤外,其他功能正常实现。但不支持地址转换。 典型应用环境 如上图所示,一个较为典型的应用环境是:防火墙透明接入一个交换环境,上下游交换机有2条做聚合的链路穿过墙,且聚合口trunk了多个VLAN。在此环境下,如果防火墙配置为透明模式(VLAN),那么墙上的4个接口会因为trunk了相同的VLAN而导致环路。 有2个解决办法: 1)在防火墙上配置相应的聚合端口(005版本开始支持)。 2)采用虚拟线的方式接入。这种方式更加简单,2条命令就可以无缝接入原有网络,且仍然能够支持防火墙的大部分功能。 配置说明(以上图为例): TopsecOS# network virtual-line add dev1 the first device of the virtual-line dev2 the second device of the virtual-line TopsecOS# network virtual-line add dev1 eth0 dev2 eth1

TopsecOS# network virtual-line add dev1 eth2 dev2 eth3 TopsecOS# network virtual-line show ID xxxx dev1:eth0 dev2:eth1 ID xxxx dev1:eth2 dev2:eth3

[vmware 虚拟防火墙]vmware主机防火墙如 何设置 vmware主机防火墙设置方法一: 最近用虚拟机时发现在桥接模式下虚机中的所有使用tcp访问网络的程序全部无法使用(其它程序均能正常访问网络,同时将连接模式切换到nat模式也没有问题),经过一番排查才发现原来是主机中的瑞星防火墙惹的祸——只要关闭防火墙就一切和谐! 但也不能老靠关防火墙来解决问题啊,那岂不是显得咱太不专业了。打开瑞星防火墙主界面,点击“设置” 在网络监控中选择“ip 包过滤”,并在右边的窗口中点击”增加”创建ip规则,规则名称为“vmware桥接上网”将本机电脑地址设定为虚机ip,然后一路下一步直到完成。 vmware主机防火墙设置方法二: vcenter里选择主机,在右边选择“配置”——安全配置文件——右边 防火墙”属性“——点对话框里的”防火墙“——选择”允许从任何ip地址连接“,或者根据需要配置允许的ip 也可以使用 esxi shell 在命令行处配置防火墙,例如: esxcli network firewall get 返回防火墙启用或禁用状态,并列出默认操作。 esxcli network firewall set --enabled

启用或禁用 esxi 防火墙。 esxcli network firewall load 加载防火墙模块和规则集配置文件。 esxcli network firewall refresh 如果已加载防火墙模块,则通过读取规则集文件来刷新防火墙配置。 esxcli network firewall unload 破坏过滤器并卸载防火墙模块。 esxcli network firewall ruleset list 列出规则集信息。 esxcli network firewall ruleset set --allowedall 设置 allowedall 标记。 esxcli network firewall ruleset set --enabled 启用或禁用指定的规则集。 esxcli network firewall ruleset allowedip list 列出指定规则集允许的 ip 地址。 esxcli network firewall ruleset allowedip add 允许从指定的 ip 地址或 ip 地址范围访问规则集。 esxcli network firewall ruleset allowedip remove 从指定的 ip 地址或 ip 地址范围移除对规则集的访问。 vmware主机防火墙设置方法三: 使用hostonly仅主机模式时,事实上是在和vmnet1虚拟网卡进行数据通信。 你需要开启vmnet1虚拟网卡,并把虚拟机中网卡的ip地址

1800 E/S 网桥模式的配置步骤 (本部分内容适用于:DCFW-1800E 和DCFW-1800S系列防火墙)在本章节我们来介绍一下1800E和1800S防火墙网桥模式的配置方法以及步骤。 网络结构: 内网网段为:10.1.157.0 /24,路由器连接内部网的接口IP地址为:10.1.157.2 ,内网主机的网关设为:10.1.157.2 pc1 IP地址为:10.1.157.61 防火墙工作在网桥模式下,管理地址为:10.1.157.131 ,防火墙网关设为:10.1.157.2 管理主机设为:10.1.157.61 要求: 添加放行规则,放行内网到外网的tcp,udp,ping ;外网能够访问pc1 的http,ftp,ping 服务。 地址转换在路由器上作。 注意: 1800E和1800S在启用网桥模式后,只能在内网口上配置管理ip地址,外网口不能配置IP 地址,DMZ口在网桥模式下不能用。并且启用网桥后只能在内网中管理防火墙!!!。

实验步骤: 说明: 防火墙的网络地址的默认配置:内网口192.168.1.1 , 外网口192.168.0.1 ,DMZ口192.168.3.1 系统管理员的名称:admin 密码:admin. 一根据需求更改防火墙IP地址,添加管理主机,然后进入web管理界面 1.1进入超级终端,添加管理防火墙的IP地址: ( 超级终端的配置) 点击确定,然后按数下回车,进入到1800E/S防火墙的超级终端配置界面:

1.2 根据网络环境更改防火墙的内网口的IP地址和防火墙的网关 说明:if0 为防火墙的外网口;if1 为防火墙的内网口;if2 为防火墙的DMZ口

多虚拟防火墙——ASA Multiple Context Mode Security Context Overview 我们可以将一个单一的物理防火墙逻辑上分为多个虚拟防火墙,每个虚拟防火墙都是独立的设备,它们有自己独立的安全策略、接口和管理接口;ASA会为每个虚拟防火墙保存一个配置文件,以保存每个虚拟防火墙的这些策略和配置;这些配置文件可以保存在本地,可以保存在外部服务器上;许多特性在多虚拟防火墙模式下都被支持,包括routing table、防火墙特性、IPS以及管理,但是也有一些特性不被支持,包括VPN、组播以及动态路由协议; 系统配置 在系统配置下,我们可以创建、删除、修改以及管理虚拟防火墙。比如我们在系统配置下面创建虚拟防火墙,并且指定将哪些接口分配给哪些虚拟防火墙等,只有在系统配置下创建了虚拟防火墙后,我们才可以使用changeto命令到单个虚拟防火墙下对其进行配置,虚拟防火墙的配置和物理防火墙的配置方法一样,只不过不支持动态路由协议、组播以及VPN;系统配置中除了包含有指定的Failover接口外,不包含任何接口; Admin Context Admin context 和其他虚拟防火墙一样,只是用户登录到该虚拟防火墙上以后,就拥有了系统管理员的权限,并能够访问系统以及其他虚拟防火墙;虚拟防火墙必须存储在Flash中,不能够存储在外部服务器上; Admin context必须先于其他的虚拟防火墙进行创建和配置,如果系统已经在多模式或从single模式切换到多模式下的时候,admin context会在Flash中自动创建一个admin.cfg文件。如果不想使用admin.cfg作为admin context,你可以使用admin-context命令改变; 2. 流量分类 将一个物理防火墙划分为多个虚拟的防火墙,那么就要涉及到一个对流量分类的问题,物理防火墙收到一个流量/连接后,要能够区分出该连接是属于哪个虚拟防火墙的;ASA对流量的分类有三中方法: 将一个接口唯一的划分到一个虚拟防火墙中(基于接口) 如果一个接口唯一的只属于一个虚拟防火墙,那么所有从这个接口进入的流量都应该只属于这一个防火墙。在透明模式下,一个接口唯一属于一个虚拟防火墙是必须的; 基于MAC地址 多虚拟防火墙中,如果一个接口同时属于多个虚拟防火墙(即共享接口),那么可以使用基于MAC地址来对流量进行分类。这时候就要求在每个虚拟防火墙上,为该共享接口指定一个不同的MAC地址,该MAC地址可以自动产生,也可以手工指定; 基于NAT 除了基于MAC地址分类以外,还可以基于NA T来对流量进行分类;分类器会截取流量,并执行一个目的地址查找,所有其他域都被忽略,只有目的地址被使用。为了使用目的地址对流量进行分类,那么分类器就必须知道每个虚拟防火墙后面的子网。分类器根据NA T的配置,来决定每个虚拟防火墙后面的子网;分类器将目的地址和static命令或global做匹配;以下的方法不被用于包的分类: NA T免除 路由表——如果一个虚拟防火墙包含一个到达一个子网(A)的指向外部路由器的静态路由,并且同时包含一个关于子网A的static路由,那么分类器使用static命令来对包进行分类; 以下是包分类的例子:

硬件防火墙介绍及详细配置 本文从网管联盟上转载: 防火墙是指设置在不同网络(如可信任的企业内部网和不可信的公共网)或网络安全域之间的一系列部件的组合。它是不同网络或网络安全域之间信息的唯一出入口,通过监测、限制、更改跨越防火墙的数据流,尽可能地对外部屏蔽网络内部的信息、结构和运行状况,有选择地接受外部访问,对内部强化设备监管、控制对服务器与外部网络的访问,在被保护网络和外部网络之间架起一道屏障,以防止发生不可预测的、潜在的破坏性侵入。防火墙有两种,硬件防火墙和软件防火墙,他们都能起到保护作用并筛选出网络上的攻击者。在这里主要给大家介绍一下我们在企业网络安全实际运用中所常见的硬件防火墙。 一、防火墙基础原理 1、防火墙技术 防火墙通常使用的安全控制手段主要有包过滤、状态检测、代理服务。下面,我们将介绍这些手段的工作机理及特点,并介绍一些防火墙的主流产品。 包过滤技术是一种简单、有效的安全控制技术,它通过在网络间相互连接的设备上加载允许、禁止来自某些特定的源地址、目的地址、TCP端口号等规则,对通过设备的数据包进行检查,限制数据包进出内部网络。包过滤的最大优点是对用户透明,传输性能高。但由于安全控制层次在网络层、传输层,安全控制的力度也只限于源地址、目的地址和端口号,因而只能进行较为初步的安全控制,对于恶意的拥塞攻击、内存覆盖攻击或病毒等高层次的攻击手段,则无能为力。 状态检测是比包过滤更为有效的安全控制方法。对新建的应用连接,状态检测检查预先设置的安全规则,允许符合规则的连接通过,并在内存中记录下该连接的相关信息,生成状态表。对该连接的后续数据包,只要符合状态表,就可以通过。这种方式的好处在于:由于不需要对每个数据包进行规则检查,而是一个连接的后续数据包(通常是大量的数据包)通过散列算法,直接进行状态检查,从而使得性能得到了较大提高;而且,由于状态表是动态的,因而可以有选择地、动态地开通1024号以上的端口,使得安全性得到进一步地提高。 2、防火墙工作原理 (1)包过滤防火墙 包过滤防火墙一般在路由器上实现,用以过滤用户定义的内容,如IP地址。包过滤防火墙的工作原理是:系统在网络层检查数据包,与应用层无关。这样系统就具有很好的传输性能,可扩展能力强。但是,包过滤防火墙的安全性有一定的缺陷,因为系统对应用层信息无感知,也就是说,防火墙不理解通信的内容,所以可能被黑客所攻破。 图1:包过滤防火墙工作原理图 (2)应用网关防火墙

思科ASA虚拟防火墙 (昊昊)

第1章激活多 CONTEXT模式 1.1安全的上下文概述3 1.2M ULTIPLE CONTEXT的使用环境3 1. 2.1ISP想把一台ASA给更多的客户提供保护.那么实施MULTIPLE CONTEXT能够为更多的客户提供独立的安全策略,更多的保护.并且节省的花费. 3 1.2.2在一个企业网或者是园区网中,想要保证各个部门是绝对独立的3 1.2.3你的网络需要不止一台防火墙3 1.3不支持的特性3 1. 3.1动态路由协议3 1.3.2VPN 4 1.3.3组播路由和组播桥接4 1.3.4威胁检查4 1.4虚拟墙的配置文件4 1. 4.1C ONTEXT配置4 1.4.2系统配置4 1.4.3管理CONTEXT配置4 1.5ASA对数据包的分类4 1. 5.1有效的分类标准5 1.5.2分类的例子5 1.6重叠安全CONTEXT9 1.7管理接入安全的虚拟墙10 1.7.1系统管理员访问10 1.8开启和关闭防火墙的MULTIPLE CONTEXT模式11 1.8.1激活虚拟墙11 1.8.2恢复到单一模式11

第1章激活多context模式 1.1安全的上下文概述 ASA可以把单一的安全设备分割成多个虚拟的防火墙.叫做安全的context.每一个context就是一个独立的设备,拥有自己的安全策略,接口,管理. 多个context有点类似于多个独立真实的防火墙一样.包括路由表,防火墙特性,IPS,管理.一些特性是不支持的,例如:动态路由协议,VPN等 1.2Multiple context的使用环境 1.2.1 ISP 想把一台ASA给更多的客户提供保护.那么实施 multiple context能够为更多的客户提供独立的安全策略,更 多的保护.并且节省的花费. 1.2.2 在一个企业网或者是园区网中,想要保证各个部门是绝 对独立的 1.2.3 你的网络需要不止一台防火墙 1.3不支持的特性 Multiple context不支持的特性: 1.3.1 动态路由协议 虚拟墙只能够支持静态路由协议,动态(OSPF,RIP,EIGRP)不被支持

第1章激活多CONTEXT 模式 1.1安全的上下文概述3 1.2M ULTIPLE CONTEXT的使用环境3 1. 2.1ISP想把一台ASA给更多的客户提供保护.那么实施MULTIPLE CONTEXT能够为更多的客户提供独立的安全策略,更多的保护.并且节省的花费. 3 1.2.2在一个企业网或者是园区网中,想要保证各个部门是绝对独立的3 1.2.3你的网络需要不止一台防火墙3 1.3不支持的特性3 1. 3.1动态路由协议3 1.3.2VPN 4 1.3.3组播路由和组播桥接4 1.3.4威胁检查4 1.4虚拟墙的配置文件4 1. 4.1C ONTEXT配置4 1.4.2系统配置4 1.4.3管理CONTEXT配置4 1.5ASA对数据包的分类4 1. 5.1有效的分类标准5 1.5.2分类的例子5 1.6重叠安全CONTEXT9 1.7管理接入安全的虚拟墙10 1.7.1系统管理员访问10 1.8开启和关闭防火墙的MULTIPLE CONTEXT模式11 1.8.1激活虚拟墙11 1.8.2恢复到单一模式11

第1章激活多context模式 1.1 安全的上下文概述 ASA可以把单一的安全设备分割成多个虚拟的防火墙.叫做安全的context.每一个context就是一个独立的设备,拥有自己的安全策略,接口,管理. 多个context有点类似于多个独立真实的防火墙一样.包括路由表,防火墙特性,IPS,管理.一些特性是不支持的,例如:动态路由协议,VPN等 1.2 Multiple context的使用环境 1.2.1 ISP 想把一台ASA给更多的客户提供保护.那么实施 multiple context能够为更多的客户提供独立的安全策略,更 多的保护.并且节省的花费. 1.2.2 在一个企业网或者是园区网中,想要保证各个部门是绝 对独立的 1.2.3 你的网络需要不止一台防火墙 1.3 不支持的特性 Multiple context不支持的特性: 1.3.1 动态路由协议 虚拟墙只能够支持静态路由协议,动态(OSPF,RIP,EIGRP)不被支持