Snort 入侵检测系统实验

小组成员:09283012 09283025

1. 实验概述

Snort 是一套开放源代码的网络入侵预防软件与网络入侵检测软件。Snort 使用了以侦 测签章(signature-based)与通讯协定的侦测方法。 Snort 有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。嗅探器模式仅仅 是从网络上读取数据包并作为连续不断的流显示在终端上。 数据包记录器模式把数据包记录 到硬盘上。网路入侵检测模式是最复杂的,而且是可配置的。我们可以让 snort 分析网络数 据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。Snort 最重要的用途还 是作为网络入侵检测系统(NIDS)。 本次实验任务主要有: (1) 在虚拟机中的 ubuntu 上安装 Snort。 (2) 描述 Snort 规则并进行检测。

2. 实验环境

1. 2. 3. 4. 主机 CPU: Vmware 版本: Linux 发行版 : Linux 内核: Pentium 双核 T4300 @ 2.10GHz VMware Workstation Ubuntu 11.04 Linux 2.6.38

3. 实验过程

由于 Ubuntu 是 Debian 系的 Linux,安装软件非常简单,而且 Ubuntu 在中国科技大 学有镜像,在教育网和科技网下载速度非常快(2~6M/s),就省掉了出国下载安装包的麻烦, 只需要一个命令即可在几十秒钟内安装好所有软件。

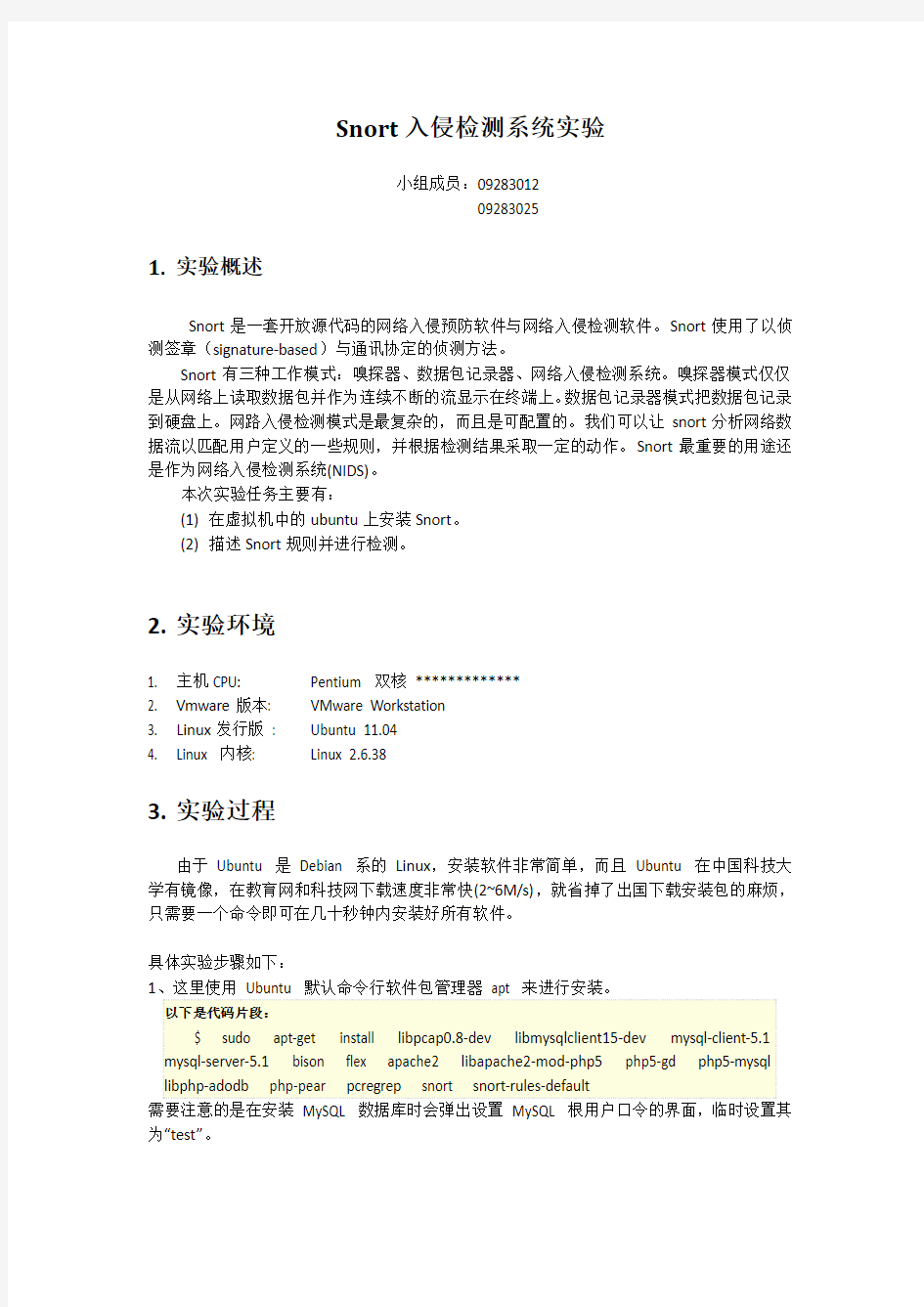

具体实验步骤如下: 1、这里使用 Ubuntu 默认命令行软件包管理器 apt 来进行安装。

以下是代码片段: 以下是代码片段:

$ sudo apt-get install libpcap0.8-dev libmysqlclient15-dev mysql-client-5.1 mysql-server-5.1 bison flex apache2 libapache2-mod-php5 php5-gd php5-mysql libphp-adodb php-pear pcregrep snort snort-rules-default 需要注意的是在安装 MySQL 数据库时会弹出设置 MySQL 根用户口令的界面,临时设置其 为“test”。

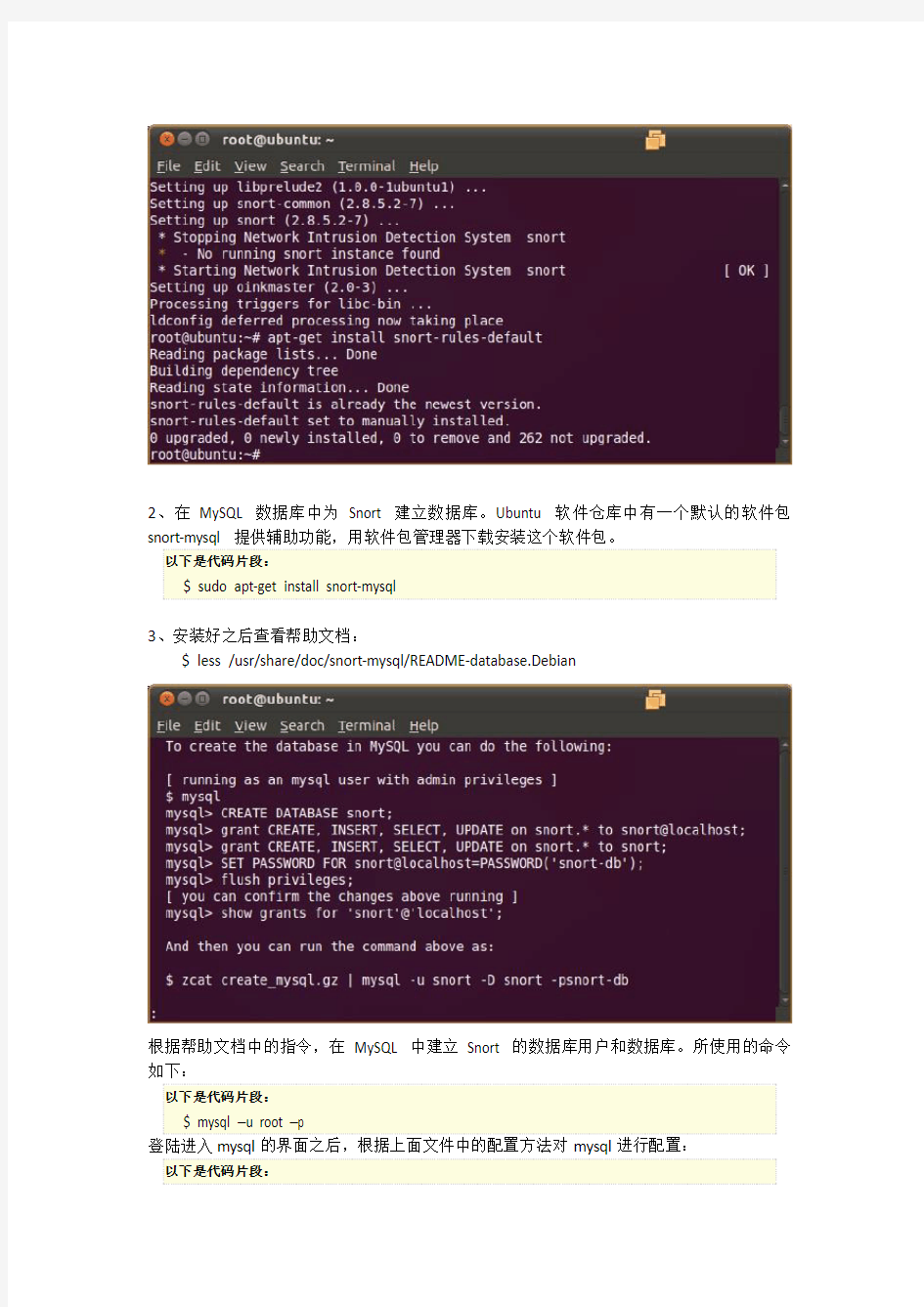

2、在 MySQL 数据库中为 Snort 建立数据库。Ubuntu 软件仓库中有一个默认的软件包 snort-mysql 提供辅助功能,用软件包管理器下载安装这个软件包。

以下是代码片段: 以下是代码片段:

$ sudo apt-get install snort-mysql 3、安装好之后查看帮助文档: $ less /usr/share/doc/snort-mysql/README-database.Debian

根据帮助文档中的指令,在 MySQL 中建立 Snort 的数据库用户和数据库。所使用的命令 如下:

以下是代码片段: 以下是代码片段:

$ mysql –u root –p 登陆进入 mysql 的界面之后,根据上面文件中的配置方法对 mysql 进行配置:

以下是代码片段: 以下是代码片段:

mysql> CREATE DATABASE snort; mysql> grant CREATE, INSERT, SELECT, UPDATE on snort.* to snort@localhost; mysql> grant CREATE, INSERT, SELECT, UPDATE on snort.* to snort; mysql> SET PASSWORD FOR snort@localhost=PASSWORD('snort-db'); mysql> exit 以上命令的功能是在 MySQL 数据库中建立一个 snort 数据库,并建立一个 snort 用户来 管理这个数据库,设置 snort 用户的口令为 snort-db。

然后根据 README-database.Debian 中的指示建立 snort 数据库的结构。

以下是代码片段: 以下是代码片段:

$ cd /usr/share/doc/snort-mysql $ zcat create_mysql.gz mysql -u snort -D snort -psnort-db 这样就为 snort 在 MySQL 中建立了数据库的结构,其中包括各个 snort 需要使用的表。 设置 snort 把 log 文件输出到 MySQL 数据库中 4、修改 Snort 的配置文件:/etc/snort/snort.conf

以下是代码片段: 以下是代码片段:

$ sudo vim /etc/snort/snort.conf 在配置文件中将 HOME_NET 有关项注释掉, 然后将 HOME_NET 设置为本机 IP 所在网络, 将 EXTERNAL_NET 相关项注释掉,设置其为非本机网络,如下所示:

以下是代码片段: 以下是代码片段:

#var HOME_NET any var HOME_NET 192.168.0.0/16 #var EXTERNAL_NET any var EXTERNAL_NET !$HOME_NET 将 output database 相关项注释掉,将日志输出设置到 MySQL 数据库中,如下所示:

以下是代码片段: 以下是代码片段:

output database: log, mysql, user=snort password=snort-db dbname=snort host=localhost #output database: log, mysql 这样, snort 就不再向 /var/log/snort 目录下的文件写记录了, 转而将记录存放在 MySQL 的 snort 数据库中。 5、测试一下 Snort 工作是否正常:

以下是代码片段: 以下是代码片段:

$ sudo snort -c /etc/snort/snort.conf 如果出现一个用 ASCII 字符画出的小猪,那么 Snort 工作就正常了,可以使用 Ctrl-C 退出; 如果 Snort 异常退出,就需要查明以上配置的正确性了。

6、 测试 Web 服务器 Apache 和 PHP 是否工作正常, 配置 apache 的 php 模块, 添加 msql 和 gd 的扩展。

以下是代码片段: 以下是代码片段:

$ sudo vim /etc/php5/apache2/php.ini extension=msql.so extension=gd.so 重新启动 apache

以下是代码片段: 以下是代码片段:

$ /etc/init.d/apache2 restart 7、在/var/www/目录下新建一个文本文件 test.php

以下是代码片段: 以下是代码片段:

$ sudo vim /var/www/test.php

输入内容:

以下是代码片段: 以下是代码片段:

8、 然后在浏览器中输入 http://localhost/test.php, 如果配置正确的话, 就会出现 PHP INFO 的 经典界面,就标志着 LAMP 工作正常。

安装和配置 acid-base 很简单,使用 Ubuntu 软件包管理器下载安装即可:

以下是代码片段: 以下是代码片段:

$ sudo apt-get install acidbase 安装过程中需要输入 acidbase 选择使用的数据库,这里选 MySQL,根用户口令 test, 和 acid-base 的口令(貌似也可以跳过不设置)。将 acidbase 从安装目录中拷贝到 www 目录 中,也可以直接在 apache 中建立一个虚拟目录指向安装目录,这里拷贝过来主要是为了安 全性考虑。 sudo cp –R /usr/share/acidbase/ /var/www/ 因为 acidbase 目录下的 base_conf.php 原本是一个符号链接指向 /etc/acidbase/ 下的 base_conf.php,为了保证权限可控制,我们要删除这个链接并新建 base_conf.php 文件。

以下是代码片段: 以下是代码片段:

$ rm base_conf.php $ touch base_conf.php 暂时将 /var/www/acidbase/ 目录权限改为所有人可写,主要是为了配置 acidbase 所 用。

以下是代码片段: 以下是代码片段:

$ sudo chmod 757 acidbase/ 9、现在就可以开始配置 acid-base 了,在浏览器地址栏中输入 http://localhost/acidbase, 就会转入安装界面,然后就点击 continue 一步步地进行安装:

(1) 选择语言为 english,adodb 的路径为:/usr/share/php/adodb;

(2) 选择数据库为 MySQL,数据库名为 snort,数据库主机为 localhost,数据库用户名为 snort 的口令为 snort-db;

(3) 设置 acidbase 系统管理员用户名和口令,设置系统管理员用户名为 admin,口令为 test。然后一路继续下去,就能安装完成了。

(4) 安装完成后就可以进入登录界面,输入用户名和口令,进入 acidbase 系统。

(5) 这里需要将 acidbase 目录的权限改回去以确保安全性,然后在后台启动 snort,就表明 snort 入侵检测系统的安装完成并正常启动了:

以下是代码片段: 以下是代码片段:

$ sudo chmod 775 acidbase/ $ sudo snort -c /etc/snort/snort.conf -i eth0 –D 10、检查入侵检测系统工作状况,更改入侵检测规则。正常情况下在一个不安全的网络中, 登录 acidbase 后一会儿就能发现网络攻击。如果没有发现网络攻击,可以添加更严格的规 则 使 得 正 常 的 网 络 连 接也 可 能 被 报 攻 击 , 以 测试 Snort IDS 的 工 作 正 确 性 , 比 如在 /etc/snort/rules/web-misc.rules 的最后添加下面的话:

以下是代码片段: 以下是代码片段:

$ sudo vi /etc/snort/rules/web-misc.rules alert tcp any :1024 -> $HTTP_SERVER 500:

或者为: 或者为:

$ sudo vi /etc/snort/rules/web-misc.rules alert tcp $EXTERNAL_NET any->$HOME_NET 80

这一行的意思是: 对从任何地址小于 1024 端口向本机 500 以上端口发送的 tcp 数据包都 报警。杀死 Snort 的后台进程并重新启动,就应该能检测到正常的包也被当作攻击了。 (第

二行为任何一个来自于非本机的 IP 地址的 HTTP 的 TCP 连接都会发生警报) 。 11、重新启动 Snort 入侵检测系统

以下是代码片段: 以下是代码片段:

$ sudo kill `pgrep snort` $ sudo snort -c /etc/snort/snort.conf

12、打开浏览器,在地址栏输入 http://localhost/acidbase,出现 BASE 的界面。

开启另外一台连接了互联网的计算机(即本机),在地址栏输入虚拟机中(ubuntu)的 IP 地址 http://192.168.141.135/ ,之后出现下图所示界面,证明其他计算机成功访问了本机。

13、随后在 BASE 界面上点击左侧的“-Today’s alerts”的“listing”选项,可以看到 snort 已 经查看到了外部机的访问并列出了所有的访问信息。

四、实验总结

通过这次实验,我体会到了 Snort 是一种轻量级的网络入侵预防和检测软件,安装比较 简便, 而且提供的检测也很全面。 同时, 还支持手动添加规则, 而且规则的编写也比较简单。 由于初次接触 Snort,在配置和产生实验结果的过程中也遇到了一些问题。 (1) 在实验最初设置 Snort 时不成功,不能成功出猪。不能够查出原因,最后以重装的 方法进行解决。 (2) 在写入规则后启动 Snort 出错。在 asid-base 的配置中出现了一些错误,根据提示进 行了相应修改也都解决了。

至于后来拦截规则的编写, 通过查找资料也掌握了比较简单的规则编写方法。 这次实验 在让自己学到知识的同时,也培养了发现问题和解决问题的能力。 由于 ubuntu 版本的问题在所有的配置都完成时可能会有依旧不能检测的问题,请将防火 墙关闭.

实验10:入侵检测系统 【实验题目】 入侵检测系统 【实验目的与要求】 (1)理解入侵检测系统的工作原理; (2)掌握开源入侵检测系统(软件类)的发展现状;安装调研一种入侵检测系统如Snort 进行试用; (3)调研目前主流厂家的入侵检测系统和入侵防护系统(硬件类)的发展状况(厂商、产品型号和报价等); 【实验需求】 (1)入侵检测系统的工作原理: 数据收集:收集的数据包括主机日志、防火墙日志、数据库日志、应用程序数据以及网络数据包等; 数据处理:由于之前收集到的数据过于庞大和繁杂,需要对其进行相应的处理(去除冗余、噪声,并且进行数据标准化及格式化处理); 数据分析:采用统计、智能算法能方法分析数据是否正常,显示是否存在入侵;行为 响应处理:当发现入侵行为时,采取预案措施进行防护(如切断网络,记录日志)、并保留入侵证据以作他日调查所用,同时向管理员报警。 (2)开源入侵检测系统的发展现状:从总体上讲,目前除了完善常规的、传统的技术(模式识别和完整性检测)外,入侵检测系统应重点加强与统计分析相关的研究。许多学者在研究新的检测方法,如采用自动代理的主动防御方法,将免疫学原理应用到入侵检测的方法等。其主要发展方向可以概括为: (1)分布式入侵检测与CIDF 传统的入侵检测系统一般局限于单一的主机或网络架构,对异构系统及大规模网络的检测明显不足,同时不同的入侵检测系统之间不能协同工作。为此,需要分布式入侵检测技术与CIDF。 (2)应用层入侵检测 许多入侵的语义只有在应用层才能理解,而目前的入侵检测系统仅能检测Web之类的通用协议,不能处理如Lotus Notes数据库系统等其他的应用系统。许多基于客户/服务器结构、中间件技术及对象技术的大型应用,需要应用层的入侵检测保护。

第八章入侵检测系统 第一节引言 通过电子手段对一个组织信息库的恶意攻击称为信息战(information warfare)。攻击的目的可能干扰组织的正常活动,甚至企图对组织的信息库造成严重的破坏。对信息战的各种抵抗措施都可归结为三类:保护、检测、响应。 保护 (入侵的防范)指保护硬件、软件、数据抵御各种攻击的技术。目前各种网络安全设施如防火墙及VPN,各种加密技术,身份认证技术,易攻击性扫描等都属于保护的范围之内,它们是计算机系统的第一道防线。 检测 (入侵的检测)研究如何高效正确地检测网络攻击。只有入侵防范不足以保护计算机的安全,任何系统及协议都不可避免地存在缺陷,可能是协议本身也可能是协议的实现,还有一些技术之外的社会关系问题,都能威胁信息安全。因此即使采用这些保护措施,入侵者仍可能利用相应缺陷攻入系统,这意味着入侵检测具有其他安全措施所不能代替的作用。 响应 (入侵的响应)是入侵检测之后的处理工作,主要包括损失评估,根除入侵者留下的后门,数据恢复,收集入侵者留下的证据等。这三种安全措施构成完整的信息战防御系统。 入侵检测(Intrusion Detection,ID)是本章讨论的主题之一,它通过监测计算机系统的某些信息,加以分析,检测入侵行为,并做出反应。入侵检测系统所检测的系统信息包括系统记录,网络流量,应用程序日志等。入侵(Intrusion)定义为未经授权的计算机使用者以及不正当使用(misuse)计算机的合法用户(内部威胁),危害或试图危害资源的完整性、保密性、可用性的行为。入侵检测系统(Intrusion Detection System,IDS)是实现入侵检测功能的硬件与软件。入侵检测基于这样一个假设,即:入侵行为与正常行为有显著的不同,因而是可以检测的。入侵检测的研究开始于20世纪80年代,进入90年代入侵检测成为研究与应用的热点,其间出现了许多研究原型与商业产品。 入侵检测系统在功能上是入侵防范系统的补充,而并不是入侵防范系统的替代。相反,它与这些系统共同工作,检测出已经躲过这些系统控制的攻击行为。入侵检测系统是计算机系统安全、网络安全的第二道防线。 一个理想的入侵检测系统具有如下特性: ?能以最小的人为干预持续运行。 ?能够从系统崩溃中恢复和重置。 ?能抵抗攻击。IDS必须能监测自身和检测自己是否已经被攻击者所改变。

实验:入侵检测系统(Snort)的安装与配置 一、实验目的 学会WINDOWS下SNORT的安装与配置 二、实验环境 WinXP虚拟机 三、实验步骤与结果 一.在“我的电脑”中C盘中建立文件夹“zhangxiaohong” 二.安装WinPcap,运行WinPcap_4_1_2.zip,默认安装。 三.安装mysql,运行mysql-5.0.22-win32.zip,选择自定义安装选择安装路径 C:\zhangxiaohong\mysql 下,安装时注意:端口设置为3306(以后要用到),密码本实验设置成123 四.安装apache 1.运行apache_ 2.2.4-win32-x86-no_ssl.zip,安装到c:\zhangxiaohong\Apache 2.安装Apache,配置成功一个普通网站服务器 3.出现Apache HTTP Server 2.0.55的安装向导界面,点“Next”继续 4.确认同意软件安装使用许可条例,选择“I accept the terms in the license agreement”,点“Next”继续 5.将Apache安装到Windows上的使用须知,请阅读完毕后,按“Next”继续 6.选择安装类型,Typical为默认安装,Custom为用户自定义安装,我们这里选 择Custom,有更多可选项。按“Next”继续 7.出现选择安装选项界面,如图所示,左键点选“Apache HTTP Server 2.0.55”,

选择“This feature, and all subfeatures, will be installed on local hard drive.” 8.即“此部分,及下属子部分内容,全部安装在本地硬盘上”。点选 “Change...”,手动指定安装目录。 9.我这里选择安装在“C:\zhangxiaohong\Apache”,各位自行选取了,一般建议 不要安装在操作系统所在盘,免得操作系统坏了之后,还原操作把Apache配置文件 也清除了。选“OK”继续。 10.返回刚才的界面,选“Next”继续。 11.好了现在我们来测试一下按默认配置运行的网站界面,在IE地址栏打 “.0.1”,点“转到”,就可以看到如下页面,表示Apache服务器已安装成功。 12. 五.安装和配置PHP53、安装winpcap 1.解压php-5. 2.5-Win32到c:\zhangxiaohong\php 2.添加gd图形库支持 复制c:\zhangxiaohong\php\php5ts.dll和c: \zhangxiaohong\php\libmysql.dll文件到 C:\Windows\system32 复制c: \zhangxiaohong\php\php.ini-dist到C:\Windows文件夹并重命名为php.ini, 修改php.ini,分别去掉“extension=php_gd2.dll”和“extension=php_mysql.dll”前的分号, 3.并指定extension_dir="c:\zhangxiaohong\php\ext", 4.同时复制c:\zhangxiaohong\php\ext下的php_gd2.dll与php_mysql.dll到C:\Windows\system32 在C:\zhangxiaohong\apache\conf\httpd.conf中添加 LoadModule php5_module c:/zhangxiaohong/php/php5apache2.dll AddType application/x-httpd-php .php AddType application/x-httpd-php-source .phps AddType application/x-httpd-php .html AddType application/x-httpd-php .htm 5.重启Apache服务 在C:\zhangxiaohong\apache\htdocs目录下新建webinf.php(文件内容为:)并使用访问测试是否能够显示当前Apache服务器的信息,如果能够显示表明Apache和php工作基本正常 六.安装snort 1.运行Snort_2_9_0_5_Installer.exe 安装在C:\zhangxiaohong\Snort下即可, 运行C:\zhangxiaohong\Snort\bin\snort.exe或者在DOS中找到该位置, 如果安装Snort成功会出现一个可爱的小猪 2.并按照以下修改C:\zhangxiaohong\Snort\etc\snort.conf文件

实验七入侵检测实验 一、实验目的 通过本实验掌握入侵检测系统(IDS)的基本原理和应用,掌握Windows 系统进行日常安全检测的基本方法和操作技能。 二、实验要求 1、实验前学生应具备以下知识: ?了解常见网络攻击技术的特点。 ?了解Windows系统用于安全审计的系统工具。 ?了解入侵检测系统(IDS)的基本概念。 2、实验内容可根据实验室的具体情况和课时安排的变化进行适当的调整实验过程中,部分实验内容需要与相邻的同学配合完成。此外,学生需要将实验的结果记录下来,实验内容中的思考题以书面形式解答并附在实验报告的后面。 3、需要注意的是,学生在实验过程中要严格按实验指导书的操作步骤和要求操作,且小组成员应紧密配合,以保证实验过程能够顺利完成。 三、实验仪器设备和材料清单 实验设备: 1.WindowsGP,Windows20GG服务器;或VMWare,Windows20GG/GP虚拟机。 2.TCPView、360安全卫士。 3.Snort。 4.黑客工具包。 四、实验内容

本次实验的主要项目包括以下几个方面: 1、利用TCPView监控网络连接和会话。 2、利用Windows系统工具监控文件共享、系统进程和服务。 3、配置Windows系统审核策略,监控敏感文件,攻击模拟后查看系统安全日志。 4、攻击模拟后查看Web、FTP等服务的访问日志。 5、安装、配置Snort监控所在网络的通信。 五、实验步骤 参考配置和步骤如下: 1、利用TCPView监控网络连接和会话 运行工具软件TCPView,运行浏览器等网络软件,如下图,查看本机的网络连接和会话。 2、利用360安全卫士进行安全检查 360安全卫士是目前最为流行的桌面安全工具,在其“高级工具”中集成了多个检测工具,可以帮助我们发现恶意程序和黑客的入侵,并作出相应的修补。 类似TCPView的工具也可以在360安全卫士的高级工具中找到。 3、利用Windows系统工具监控文件共享、系统进程和服务 运行“计算机管理”管理工具,打开“共享文件夹”,查看已经建立的会话和打开的文件。

网络安全实验报告 姓名:杨瑞春 班级:自动化86 学号:08045009

实验一:网络命令操作与网络协议分析 一.实验目的: 1.熟悉网络基本命令的操作与功能。 2.熟练使用网络协议分析软件ethereal分析应用协议。 二.实验步骤: 1. ping tracert netstat ipconfig telnet netcat Arp route nslookup Ssh 2.协议分析软件:ethereal的主要功能:设置流量过滤条件,分析网络数据包, 流重组功能,协议分析。 三.实验任务: 1.跟踪某一网站如google的路由路径 2.查看本机的MAC地址,ip地址 输入ipconfig /all 找见本地连接. Description . . .. . : SiS 900-Based PCI Fast Ethernet Adapte Physical Address.. . : 00-13-8F-07-3A-57 DHCP Enabled. . .. . : No IP Address. . . .. . : 192.168.1.5 Subnet Mask . . .. . : 255.255.255.0 Default Gateway .. . : 192.168.1.1 DNS Servers . . .. . : 61.128.128.67 192.168.1.1

Default Gateway .. . : 192.168.1.1 这项是网关.也就是路由器IP Physical Address.. . : 00-13-8F-07-3A-57 这项就是MAC地址了.

第9章入侵检测系统 1. 单项选择题 1)B 2)D 3)D 4)C 5)A 6)D 2、简答题 (1)什么叫入侵检测,入侵检测系统有哪些功能? 入侵检测系统(简称“IDS”)就是依照一定的安全策略,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。 入侵检测系统功能主要有: 识别黑客常用入侵与攻击手段 监控网络异常通信 鉴别对系统漏洞及后门的利用 完善网络安全管理 (2)根据检测对象的不同,入侵检测系统可分哪几种? 根据检测对象的不同,入侵检测系统可分为基于主机的入侵检测基于网络的入侵检测、混合型三种。主机型入侵检测系统就是以系统日志、应用程序日志等作为数据源。主机型入侵检测系统保护的一般是所在的系统。网络型入侵检测系统的数据源是网络上的数据包。一般网络型入侵检测系统担负着保护整个网段的任务。混合型是基于主机和基于网络的入侵检测系统的结合,它为前两种方案提供了互补,还提供了入侵检测的集中管理,采用这种技术能实现对入侵行为的全方位检测。 (3)常用的入侵检测系统的技术有哪几种?其原理分别是什么? 常用的入侵检测系统的技术有两种,一种基于误用检测(Anomal Detection),另一种基于异常检测(Misuse Detection)。 对于基于误用的检测技术来说,首先要定义违背安全策略事件的特征,检测主要判别这

类特征是否在所收集到的数据中出现,如果检测到该行为在入侵特征库中,说明是入侵行为,此方法非常类似杀毒软件。基于误用的检测技术对于已知的攻击,它可以详细、准确的报告出攻击类型,但是对未知攻击却效果有限,而且知识库必须不断更新。 基于异常的检测技术则是先定义一组系统正常情况的数值,如CPU利用率、内存利用率、文件校验和等(这类数据可以人为定义,也可以通过观察系统、并用统计的办法得出),然后将系统运行时的数值与所定义的“正常”情况比较,得出是否有被攻击的迹象。这种检测方式的核心在于如何定义所谓的正常情况。异常检测只能识别出那些与正常过程有较大偏差的行为,无法准确判别出攻击的手法,但它可以(至少在理论上可以)判别更广范、甚至未发觉的攻击。 (4)入侵检测系统弥补了防火墙的哪些不足? 网络防火墙是指的是隔离在本地网络与外界网络之间的一道防御系统。 防火墙也存在以下不足之处: 防火墙可以阻断攻击,但不能消灭攻击源。入侵者可以寻找防火墙背后可能敞开的后门而绕过防火墙; 防火墙不能抵抗最新的未设置策略的攻击漏洞。 防火墙的并发连接数限制容易导致拥塞或者溢出。而当防火墙溢出 的时候,整个防线就如同虚设,原本被禁止的连接也能从容通过了; 防火墙对待内部主动发起连接的攻击一般无法阻止; 防火墙本身也会出现问题和受到攻击; 防火墙不处理病毒。普通防火墙虽然扫描通过他的信息,但一般只扫描源地址、目的地址端口号,不扫描数据的确切内容,对于病毒来说,防火墙不能防范。 防火墙是一种静态的安全技术, 需要人工来实施和维护, 不能主动跟踪入侵者。 综合以上可以看出,防火墙是网络安全的重要一环,但不代表设置了防火墙就能一定保证网络的安全。入侵攻击已经见怪不怪,对付这些入侵者的攻击,可以通过身份鉴别技术,使用严格的访问控制技术,还可以对数据进行加密保护等,但这并不完全可行。所以静态安全措施并不足以保护安全对象。因此,一种动态的方法是必要的。比如行为跟踪、入侵检测技术。但是,完全防止入侵目前看是不现实的。人们可以尽力检测出这些入侵,以便采取措施或者以后修补。 (5)简述基于主机的入侵检测系统的优点。 基于主机的入侵检测系统优点: 能够监视特定的系统活动,可以精确的根据自己的需要定制规则。 不需要额外的硬件,HIDS驻留在现有的网络基础设施上,其包括文件服务器、Web服务器和其它的共享资源等。减少了以后维护和管理硬件设备的负担。 适用于被加密的和交换的环境。可以克服NIDS在交换和加密环境中所面临的一些困难。 缺点: 依赖于特定的操作系统平台,对不同的平台系统而言,它是无法移植的,因此必须针对各不同主机安裝各种HIDS。 在所保护主机上运行,将影响到宿主机的运行性能,特别是当宿主机为服务器的情况;通常无法对网络环境下发生的大量攻击行为,做出及时的反应。

Windows平台下基于snort的入侵检测系统安装详解 序言:最近公司网络总是不间断出现点问题,也搭建了一些流量监控服务器进行监控和分析;也一直在关注网络安全方面的知识。看到snort IDS是一个开源的软件,突然想学习下。就有了搭建Windows下Snort IDS的想法。一下内容参考网络上的资料。 1.软件准备 Apache,php,mysql,winpcap,snort,acid,adodb,jpgraph等 2.软件安装 window平台:windows xp sp3 (1)apache的安装 一路下一步,具体配置如下图:

安装完成后验证web服务是否运行正常 (2)mysql安装

(3)php安装 解压php压缩包到C盘下并命名为php 复制c:\php\phpini-dist到c:\windows下并重命名为php.ini 复制c:\php\php5ts.dll,c:\php\libmysql.dll 到 c:\windows\system32下复制c:\php\ext\php_gd2.dll到c:\windows\system32下 修改 c:\apache\conf\httpd配置文件 添加LoadModule php5_module c:/php/php5apache2_2.dll AddType application/x-httpd-php .php 重启apache服务 在c:\apache\htdocs\下新建test.php http://x.x.x.x/test.php验证php能否工作

入侵检测技术 一、实验目的 通过实验深入理解入侵检测系统的原理和工作方式,熟悉入侵检测系统的配置和使用。实验具体要求如下: 1.理解入侵检测的作用和原理 2.理解误用检测和异常检测的区别 3.掌握Snort的安装、配置和使用等实用技术 二、实验原理 1、入侵检测概念及其功能 入侵检测是指对入侵行为的发现、报警和响应,它通过对计算机网络或计算机系统中的若干关键点收集信息并对其进行分析,从中发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。入侵检测系统(intrusion detection system,IDS)是完成入侵检测功能的软件和硬件的集合。 入侵检测的功能主要体现在以下几个方面: 1). 监视并分析用户和系统的活动。 2). 核查系统配置和漏洞。 3). 识别已知的攻击行为并报警。 4). 统计分析异常行为。 5). 评估系统关键资源和数据文件的完整性。 6). 操作系统的审计跟踪管理,并识别违反安全策略的用户行为。 2、入侵检测的分类 根据IDS检测对象和工作方式的不同,可以将IDS分为基于网络的IDS(简称NIDS)和基于主机的IDS(简称HIDS)。NIDS和HIDS互为补充,两者的结合使用使得IDS有了更强的检测能力。 1). 基于主机的入侵检测系统。 HIDS历史最久,最早用于审计用户的活动,比如用户登录、命令操作、应用程序使用资源情况等。HIDS主要使用主机的审计记录和日志文件作为输入,某些HIDS也会主动与主机系统进行交互以获得不存在于系统日志的信息。HIDS所收集的信息集中在系统调用和应用层审计上,试图从日志寻找滥用和入侵事件的线索。HIDS用于保护单台主机不受网络攻击行为的侵害,需要安装在保护的主机上。 2). 基于网络的入侵检测系统。 NIDS是在网络中的某一点被动地监听网络上传输的原始流量,并通过协议分析、特征、统计分析等分析手段发现当前发生的攻击行为。NIDS通过对流量分析提取牲模式,再与已知攻击牲相匹配或与正常网络行为原形相比较来识别攻击事件。 3、入侵检测系统 1). 入侵检测系统的特点: 入侵检测系统(Intrusion Detection System)是对防火墙有益的补充,它对网络和主机行为

遵义师范学院计算机与信息科学学院 实验报告 (2013—2014学年第1 学期) 课程名称:网络安全实验 班级: 学号: 姓名: 任课教师: 计算机与信息科学学院

实验报告

闸门,在不影响网络性能的情况下能对网络进行监测,从而提供对内部攻击、外部攻击和误操作的实时保护。这些都通过它执行以下任务来实现: ·监视、分析用户及系统活动 · 系统构造和弱点的审计 · 识别反映已知进攻的活动模式并向相关人士报警 · 异常行为模式的统计分析 · 评估重要系统和数据文件的完整性 ·操作系统的审计跟踪管理,并识别用户违反安全策略的行为。 对一个成功的入侵检测系统来讲,它不但可使系统管理员时刻了解网络系统(包括程序、文件和硬件设备等)的任何变更,还能给网络安全策略的制订提供指南。更为重要的一点是,它应该管理、配置简单,从而使非专业人员非常容易地获得网络安全。而且,入侵检测的规模还应根据网络威胁、系统构造和安全需求的改变而改变。入侵检测系统在发现入侵后,会及时作出响应,包括切断网络连接、记录事件和报警等。 入侵检测系统所采用的技术可分为特征检测与异常检测两种: 特征检测(Signature-based detection) 又称Misuse detection ,这一检测假设入侵者活动可以用一种模式来表示,系统的目标是检测主体活动是否符合这些模式。它可以将已有的入侵方法检查出来,但对新的入侵方法无能为力。其难点在于如何设计模式既能够表达“入侵”现象又不会将正常的活动包含进来。 异常检测(Anomaly detection)的假设是入侵者活动异常于正常主体的活动。根据这一理念建立主体正常活动的“活动简档”,将当前主体的活动状况与“活动简档”相比较,当违反其统计规律时,认为该活动可能是“入侵”行为。异常检测的难题在于如何建立“活动简档”以及如何设计统计算法,从而不把正常的操作作为“入侵”或忽略真正的“入侵”行为 Snort入侵检测系统: Snort简介:在1998年,Martin Roesch先生用C语言开发了开放源代码(Open Source)的入侵检测系统Snort.直至今天,Snort已发展成为一个多平台 (Multi-Platform),实时(Real-Time)流量分析,网络IP数据包(Pocket)记录等特性的强大的网络入侵检测/防御系统(Network Intrusion Detection/Prevention System),即NIDS/NIPS.Snort符合通用公共许可(GPL——GUN General Pubic License),在网上可以通过免费下载获得Snort,并且只需要几分钟就可以安装并开始使用它。snort基于libpcap。 Snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。数据包记录器模式把数据包记录到硬盘上。网络入侵检测模式是最复杂的,而且是可配置的。我们可以让snort 分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。 Snort原理:Snort能够对网络上的数据包进行抓包分析,但区别于其它嗅探器的是,它能根据所定义的规则进行响应及处理。Snort 通过对获取的数据包,进行各规则

入侵检测系统安装和使 用 Document serial number【KK89K-LLS98YT-SS8CB-SSUT-SST108】

入侵检测系统安装和使用 【实验目的】 通过安装并运行一个snort系统,了解入侵检测系统的作用和功能 【实验内容】 安装并配置appahe,安装并配置MySQL,安装并配置snort;服务器端安装配置php脚本,通过IE浏览器访问IDS 【实验环境】 硬件PC机一台。 系统配置:操作系统windows10。 【实验步骤】 1、安装appache服务器 启动appache服务器 测试本机的80端口是否被占用, 2、安装配置snort 查看Snort版本 安装最新版本程序 2、安装MySql配置mysql 运行snort 1、网络入侵检测snort的原理 Snort能够对网络上的数据包进行抓包分析,但区别于其它嗅探器的是,它能根据所定义的规则进行响应及处理。Snort通过对获取的数据包,进行各规则的分析后,根据规则链,可采取Activation(报警并启动另外一个动态规则链)、Dynamic(由其它的规则包调用)、Alert(报警),Pass(忽略),Log(不报警但记录网络流量)五种响应的机制。 Snort有数据包嗅探,数据包分析,数据包检测,响应处理等多种功能,每个模块实现不同的功能,各模块都是用插件的方式和Snort相结合,功能扩展方便。例如,预处理插件的功能就是在规则匹配误用检测之前运行,完成TIP碎片重组,http解码,telnet解码等功能,处理插件完成检查协议各字段,关闭连接,攻击响应等功能,输出插件将得理后的各种情况以日志或警告的方式输出。

本文由heisjay贡献 pdf文档可能在WAP端浏览体验不佳。建议您优先选择TXT,或下载源文件到本机查看。戚 技术 人侵检测系统的发展厉史 华中科技大学 摘 DIS 涂保东 要:从大量史料中整理出入侵检测系统(}n七ru]s的历史进程 : , 。。 eciDteto 。 n ys s et m , IDS )研究与开发的历史 , 为人们了解 把握

目前研究与开发的热点提供参考 }Ds 关键词 入侵检测系统 发展历史 网络安全 很早以来人们就认识到用户的行为进行适当监控络恶意的和错误的操作 应对网以阻止 etm Dl(田 入侵检测专家系统) nnte「e 。 ’‘ 被 Dete et!on 网od e l “ 正式发表 。 De

旧g 用在早期的{ t A网(AR尸)上监控 保障网络数据 re o 用户的验证信息 这是第一个基于规 , 在该文中提出了入侵检测系统的抽象模型模型基于这样一个假设入侵者: 与运行的安全 。 入侵检测思想在二十 te tn多年前就已萌穿随着I的蓬勃发展近几年来旧S得到了较深入的研则的专家系统模型采用与系统平台和应用环境无关的设计针对已知的, 使用系统的模式与正常用户的使用模 式不同 , 因此可以通过监控系统的跟 系统漏洞和恶意行为进行检测 为构

踪记录来识别入侵者的异常使用模式 从而检测出入侵者违反系统安全性的o情形Den旧g的模型是许多旧S原型 。 究和广泛的应用 1980 年 4 月Jam g es P A n des 「。on 发 ‘’ 建入侵检测系统提供了一个通用的框品同P架随后S日完成了与sA四AR的合为其提交了第一款实用的旧S产 1985 表著名的研究报告 rT卜eat Comp an ute「 eeur、t丫

实验五:入侵检测技术 一、实验目的 通过实验深入理解入侵检测系统的原理和工作方式,熟悉入侵检测系统的配置和使用。实验具体要求如下: 1.理解入侵检测的作用和原理 2.理解误用检测和异常检测的区别 3.掌握Snort的安装、配置和使用等实用技术 二、实验原理 1、入侵检测概念及其功能 入侵检测是指对入侵行为的发现、报警和响应,它通过对计算机网络或计算机系统中的若干关键点收集信息并对其进行分析,从中发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。入侵检测系统(intrusion detection system,IDS)是完成入侵检测功能的软件和硬件的集合。 入侵检测的功能主要体现在以下几个方面: 1). 监视并分析用户和系统的活动。 2). 核查系统配置和漏洞。 3). 识别已知的攻击行为并报警。 4). 统计分析异常行为。 5). 评估系统关键资源和数据文件的完整性。 6). 操作系统的审计跟踪管理,并识别违反安全策略的用户行为。 2、入侵检测的分类 根据IDS检测对象和工作方式的不同,可以将IDS分为基于网络的IDS(简称NIDS)和基于主机的IDS(简称HIDS)。NIDS和HIDS互为补充,两者的结合使用使得IDS有了更强的检测能力。 1). 基于主机的入侵检测系统。 HIDS历史最久,最早用于审计用户的活动,比如用户登录、命令操作、应用程序使用资源情况等。HIDS主要使用主机的审计记录和日志文件作为输入,某些HIDS也会主动与主机系统进行交互以获得不存在于系统日志的信息。HIDS所收集的信息集中在系统调用和应用层审计上,试图从日志寻找滥用和入侵事件的线索。HIDS用于保护单台主机不受网络攻击行为的侵害,需要安装在保护的主机上。 2). 基于网络的入侵检测系统。 NIDS是在网络中的某一点被动地监听网络上传输的原始流量,并通过协议分析、特征、统计分析等分析手段发现当前发生的攻击行为。NIDS通过对流量分析提取牲模式,再与已知攻击牲相匹配或与正常网络行为原形相比较来识别攻击事件。 3、入侵检测系统 1). 入侵检测系统的特点: 入侵检测系统(Intrusion Detection System)是对防火墙有益的补充,它对网络和主机行为

入侵检测系统 1. 引言 1.1 背景 近年来,随着信息和网络技术的高速发展以及其它的一些利益的驱动,计算机和网络基础设施,特别是各种官方机构网站成为黑客攻击的目标,近年来由于对电子商务的热切需求,更加激化了各种入侵事件增长的趋势。作为网络安全防护工具“防火墙”的一种重要的补充措施,入侵检测系统(Intrusion Detection System,简称 IDS)得到了迅猛的发展。 依赖防火墙建立网络的组织往往是“外紧内松”,无法阻止内部人员所做的攻击,对信息流的控制缺乏灵活性从外面看似非常安全,但内部缺乏必要的安全措施。据统计,全球80%以上的入侵来自于内部。由于性能的限制,防火墙通常不能提供实时的入侵检测能力,对于企业内部人员所做的攻击,防火墙形同虚设。 入侵检测是对防火墙及其有益的补充,入侵检测系统能使在入侵攻击对系统发生危害前,检测到入侵攻击,并利用报警与防护系统驱逐入侵攻击。在入侵攻击过程中,能减少入侵攻击所造成的损失。在被入侵攻击后,收集入侵攻击的相关信息,作为防范系统的知识,添加入知识库内,增强系统的防范能力,避免系统再次受到入侵。入侵检测被认为是防火墙之后的第二道安全闸门,在不影响网络性能的情况下能对网络进行监听,从而提供对内部攻击、外部攻击和误操作的实时保护,大大提高了网络的安全性。 1.2 背国内外研究现状 入侵检测技术国外的起步较早,有比较完善的技术和相关产品。如开放源代码的snort,虽然它已经跟不上发展的脚步,但它也是各种商业IDS的参照系;NFR公司的NID等,都已相当的完善。虽然国内起步晚,但是也有相当的商业产品:天阗IDS、绿盟冰之眼等不错的产品,不过国外有相当完善的技术基础,国内在这方面相对较弱。

入侵检测实验 (一)实验人 04软件工(程信息技术)04381084 姚瑞鹏 04软件工(程信息技术)04381083 姚斌 04软件工(程信息技术)04381086 钟俊方 04软件工(程信息技术)04381090 郭睿 (二)实验目的 1.理解入侵检测的作用和检测原理 2.理解误用检测和异常检测的区别 3.掌握Snort的安装、配置和使用等实用的技术 (三)实验设备与环境 2台安装Windows XP的PC机,在其中一台主机上安装Windows平台下的Snort2.4.5软件,一台Windows平台下的安装Nmap软件,通过Switch相连。 实验环境的网络拓扑如下图所示。

(四)实验内容与步骤 平台下Snort的安装与配置 由于需要对网络底层进行操作,安装Snort需要预先安装WinpCap(WIN32平台上网络分析和捕获数据包的链接库),如图所示: 1)安装Snort,双击安装程序进行安装,选择安装目录为D:\Snort。

2)进行到选择日志文件存放方式时,为简单起见,选择不需要数据库支持或者Snort 默认的MySQL和ODBC数据库支持的方式,如图所示: 3)单击“开始”按钮,选择“运行”,输入cmd,在命令行方式下输入下面的命令: C:\>cd D:\Snort\bin D:\ Snort\bin>snort –W 如果Snort安装成功,系统将显示出如图所示的信息。

4)从返回的结果可知主机上有哪个物理网卡正在工作及该网卡的详细信息,上图显示的两张物理地址的网卡。这里我们实用第2张网卡监听。输入snort –v –i2命令,-v表示使用Verbose模式,把信息包打印在屏幕上,-i2表示监听第二个网卡。 5)我们在另一台主机上安装Nmap软件,如图所示:

入侵检测技术实验Snort网络入侵检测 学院: 班级: 姓名: 学号:

一、实验目的 1)掌握数据库的使用方法和MySQLfront的安装使用方法 2)掌握wireshark抓取数据包分析关键特征以及相关格式内容 3)掌握病毒的工作原理和通信过程,交互的信息 4)将这门课的内容结合实际进行分析和实践 二、实验原理 1)实验环境: WinPcap_4_1_2.exe 网络数据包截取驱动程序 Snort_2_9_1_Installer.exe Windows 版本的Snort 安装包 mysql-5.5.18-win32.msi Windows 版本的mysql安装包 MySQL_Front_Setup.1765185107.exe mysql数据库可视化软件 snortrules-snapshot-CURRENT.tar.gz Snort规则库 Wireshark-win32-1.12.0.1410492379.exe抓包分析工具 2)实验环境的搭建 按照所给文档“Windows XP下安装配置Snort”的提示安装所需的软件,下面几个图片是成功安装的图片:

图(1)建立snort库 图(2)成功建立snort库

图(3)成功启动snort进行检测 至此,实验环境搭配成功。 三、实验内容 1)测试检测效果 测试虽然成功启动snort,但不能确定是否成功,故此测试任意IP端口 进行测试 配置此时的规则,修改local.rules文件,改规则为:alert ip any any -> any any (msg: "IP Packet detected";sid:1000000;) 此时结果如下图:

遵义师范学院计算机与信息科学学院 告验报实 )学期2013—2014学年第1 ( 网络安全实验课程名称: 班级: 号:学 姓名: 任课教师:

计算机与信息科学学院.实验报告

1 闸门,在不影响网络性能的情况下能对网络进行监测,从而提供对内部攻击、外部攻击和误操作的实时保护。这些都通过它执行以下任务来实现:监视、分析用户及系统活动··系统构造和弱点的审计·识别反映已知进攻的活动模式并向相关人士报警·异常行为模式的统计分析·评估重要系统和数据文件的完整性·操作系统的审计跟踪管理,并识别用户违反安全策略的行为。对一个成功的入侵检测系统来讲,它不但可使系统管理员时刻了解网络系统(包括程序、文件和硬件设备等)的任何变更,还能给网络安全策略的制订提供指南。更为重要的一点是,它应该管理、配置简单,从而使非专业人员非常容易地获得网络安全。而且,入侵检测的规模还应根据网络威胁、系统构造和安全需求的改变而改变。入侵检测系统在发现入侵后,会及时作出响应,包括切断网络连接、记录事件和报警等。: 两种特征检测与异常检测入侵检测系统所采用的技术可分为,这一检测假设入侵Misuse detection 特征检测(Signature-based detection) 又称者活动可以用一种模式来表示,系统的目标是检测主体活动是否符合这些模式。它可以将已有的入侵方法检查出来,但对新的入侵方法无能为力。其难点在于如何设计模式既能够表达“入侵”现象又不会将正常的活动包含进来。的假设是入侵者活动异常于正常主体的活动。根据这一(Anomaly detection)异常检测理念建立主体正常活动的“活动简档”,将当前主体的活动状况与“活动简档”相比较,当违反其统计规律时,认为该活动可能是“入侵”行为。异常检测的难题在于如何从而不把正常的操作作为“入侵”或忽略真建立“活动简档”以及如何设计统计算法,

入侵检测系统实验 学习Windows系统下配置和使用入侵检测系统软件Snort 一、实验目的 .1、.通过实验深入理解入侵检测系统的原理和工作方式。 .2、.熟悉入侵检测工具snort在Windows操作系统中的安装和配置方法。 二、实验环境 ..实验室所有机器安装了Windows 2000操作系统,并并附带Apache、php、mysql、snort、adodb、acid、窘迫grapg、winpcap等软件的安装包。 三、实验原理 1、..入侵检测系统简介 ..入侵检测系统通过对计算机网络或计算机系统中的若干关键点收集信息并对其进行分析,从中发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。入侵检测被认为是防火墙之后的第二道安全闸门,在不影响网络性能的情况下能对网络进行监测,从而提供对内部攻击、外部攻击和误操作的实时保护。2、..入侵检测系统的分类 ..入侵检测系统可分为主机型和网络型 ..主机型入侵检测系统往往以系统日志、应用程序日志等作为数据源,当然也可以通过其他手段(如监督系统调用)从所在的主机收集信息进行分析。主机型入侵检测系统保护的一般是所在的系统。 ..网络型入侵检测系统的数据源则是网络上的数据包。往往将一台机子的网卡设于混杂模式(promiscmode),监听所有本网段内的数据包并进行判断。一般网络型入侵检测系统担负着保护整个网段的任务。 3、..入侵检测的实现技术 ..可分为两类:一种基于标志(signature-based),另一种基于异常情况(anomaly-based)。 ..对于基于标识的检测技术来说,首先要定义违背安全策略的事件的特征,如网

实验八入侵检测系统snort的使用 【实验目的】 1) 理解入侵检测的作用和检测原理。 2) 掌握Snort的安装、配置和使用等实用技术。 【实验环境】 Windows系统、snort软件、nmap软件 【实验重点及难点】 重点:入侵检测的工作原理。 难点:snort的配置文件的修改及规则的书写。 【Snort简介】 Snort是一套开放源代码的网络入侵预防软件与网络入侵检测软件。Snort使用了以侦测签章(signature-based)与通讯协定的侦测方法。截至目前为止,Snort的被下载次数已达到数百万次。Snort被认为是全世界最广泛使用的入侵预防与侦测软件。 【实验步骤】 1、从ftp上下载所需要的软包,winpcap,snort,nmap。安装软件前请阅读readme文件。 2、注意安装提示的每一项,在选择日志文件存放方式时,请选择“不需要数据库支持或者 snort默认的MySQL和ODBC数据库支持的方式”选项。 3、将snort.exe加入path变量中(该步骤可选,否则要切换到安装路径下执行命令)。 4、执行snort.exe,看能否成功执行,并利用“-W”选项查看可用网卡。如下: 上例中共有两个网卡,其中第二个是可用网卡,注意识别你自己机器上的网卡! 注:snort的运行模式主要有3种:嗅探器模式(同sniffer)、数据包记录器模式和网络入侵检测模式。 5、嗅探器模式 嗅探器模式就是snort从网络上读出数据包然后显示在你的控制台上。可用如下命令启动该模式: snort –v –i2 //-i2 指明使用第二个网卡,该命令将IP和TCP/UDP/ICMP的包头信息显示在屏幕上。如果需要看到应用层的数据,使用以下命名: snort –v –d –i2 更多详细内容请参考https://www.doczj.com/doc/da3103690.html,/network/snort/Snortman.htm。 6、数据包记录器模式

第9章入侵检测系统1. 单项选择题 1) B 2) D 3) D 4) C 5) A 6) D 2、简答题 (1)什么叫入侵检测,入侵检测系统有哪些功能? 入侵检测系统(简称“IDS”)就是依照一定的,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。 入侵检测系统功能主要有: ●识别黑客常用入侵与攻击手段 ●监控网络异常通信 ●鉴别对系统漏洞及后门的利用 ●完善网络安全管理 (2)根据检测对象的不同,入侵检测系统可分哪几种? 根据检测对象的不同,入侵检测系统可分为基于主机的入侵检测基于网络的入侵检测、混合型三种。主机型入侵检测系统就是以系统日志、应用程序日志等作为数据源。主机型入侵检测系统保护的一般是所在的系统。网络型入侵检测系统的数据源是网络上的数据包。一般网络型入侵检测系统担负着保护整个网段的任务。混合型是基于主机和基于网络的入侵检测系统的结合,它为前两种方案提供了互补,还提供了入侵检测的集中管理,采用这种技术能实现对入侵行为的全方位检测。 (3)常用的入侵检测系统的技术有哪几种?其原理分别是什么? 常用的入侵检测系统的技术有两种,一种基于误用检测(Anomal Detection),另一种基于异常检测(Misuse Detection)。 对于基于误用的检测技术来说,首先要定义违背安全策略事件的特征,检测主要判别这类特征是否在所收集到的数据中出现,如果检测到该行为在入侵特征库中,说明是入侵行为,此方法非常类似杀毒软件。基于误用的检测技术对于已知的攻击,它可以详细、准确的报告出攻击类型,但是对未知攻击却效果有限,而且知识库必须不断更新。 基于异常的检测技术则是先定义一组系统正常情况的数值,如CPU利用率、内存利用率、文件校验和等(这类数据可以人为定义,也可以通过观察系统、并用统计的办法得出),然后将系统运行时的数值与所定义的“正常”情况比较,得出是否有被攻击的迹象。这种检测方式的核心在于如何定义所谓的正常情况。