Windows下安装OpenSSL

安装环境:

1、操作系统:Windows XP SP2

2、C++编译器:VC++ 6.0

下载:

?下载ActivePerl 5.10.1.1007(最新的版本或较低的版本也可以):

下载地址:https://www.doczj.com/doc/be3120037.html,/activeperl/downloads/

(当前的最新版本为ActivePerl 5.10.1.1007 ,只要按照Windows下一般程序的安装步骤进行即可~~~在此就不赘述了)

?下载 openssl-0.9.8m(当然也可以最新的版本)并解压。

下载地址:https://www.doczj.com/doc/be3120037.html,/source/

Perl和OpenSSL的安装:

安装Perl

(我的安装目录为C:\perl\eg)

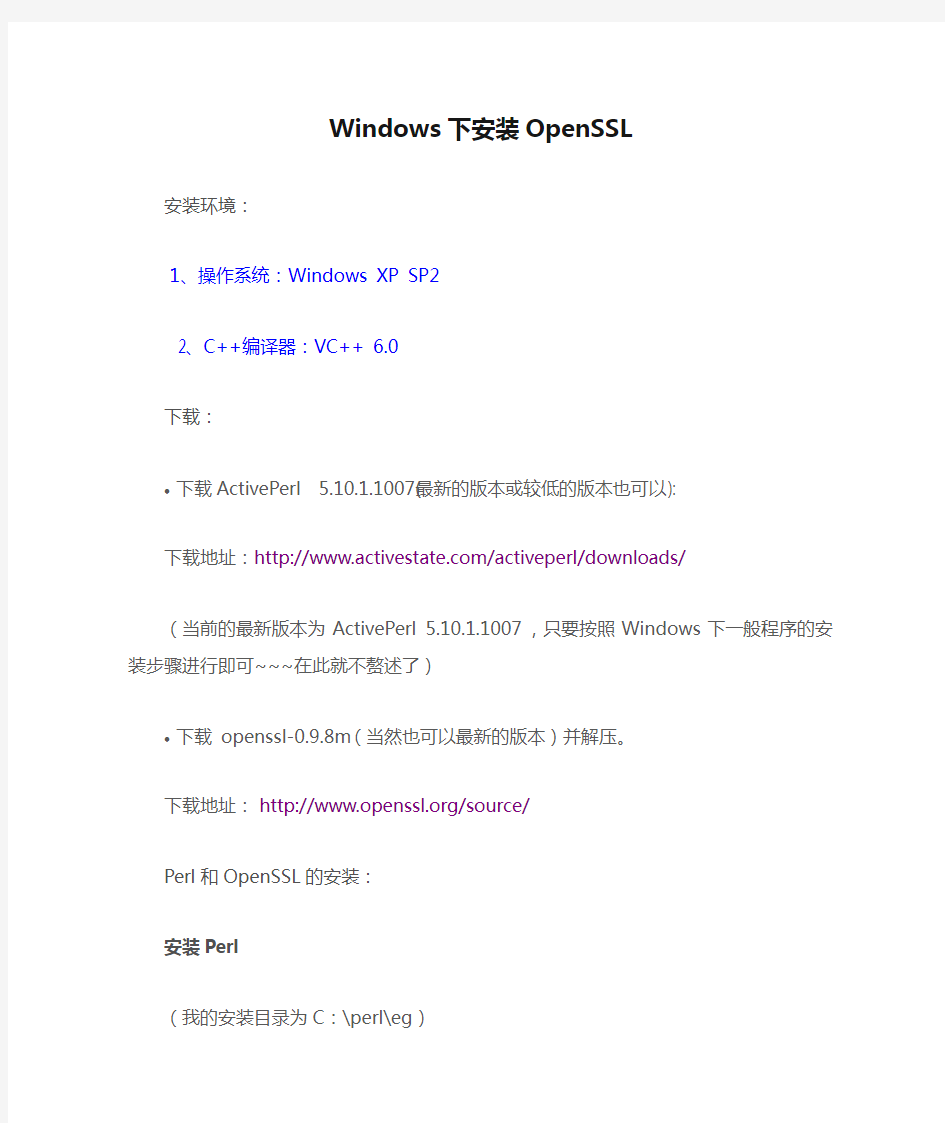

运行“CMD”命令,使用cd命令指向perl安装目录的eg文件,执行“perl example.pl”

若显示“Hello from ActivePerl!”,则说明Perl安装成功,可以开始使用Perl的相关命令来进行OpenSSL的安装了,如下图:

Note:如果你想看看原始的INSTALL文件,那么请打开OpenSSL的解压缩目录,下面有两个文件INSTALL.W32和INSTALL.W64,用记事本方式打开,你可以看到详细的关于安装的解释~~~~

开始安装OpenSSL

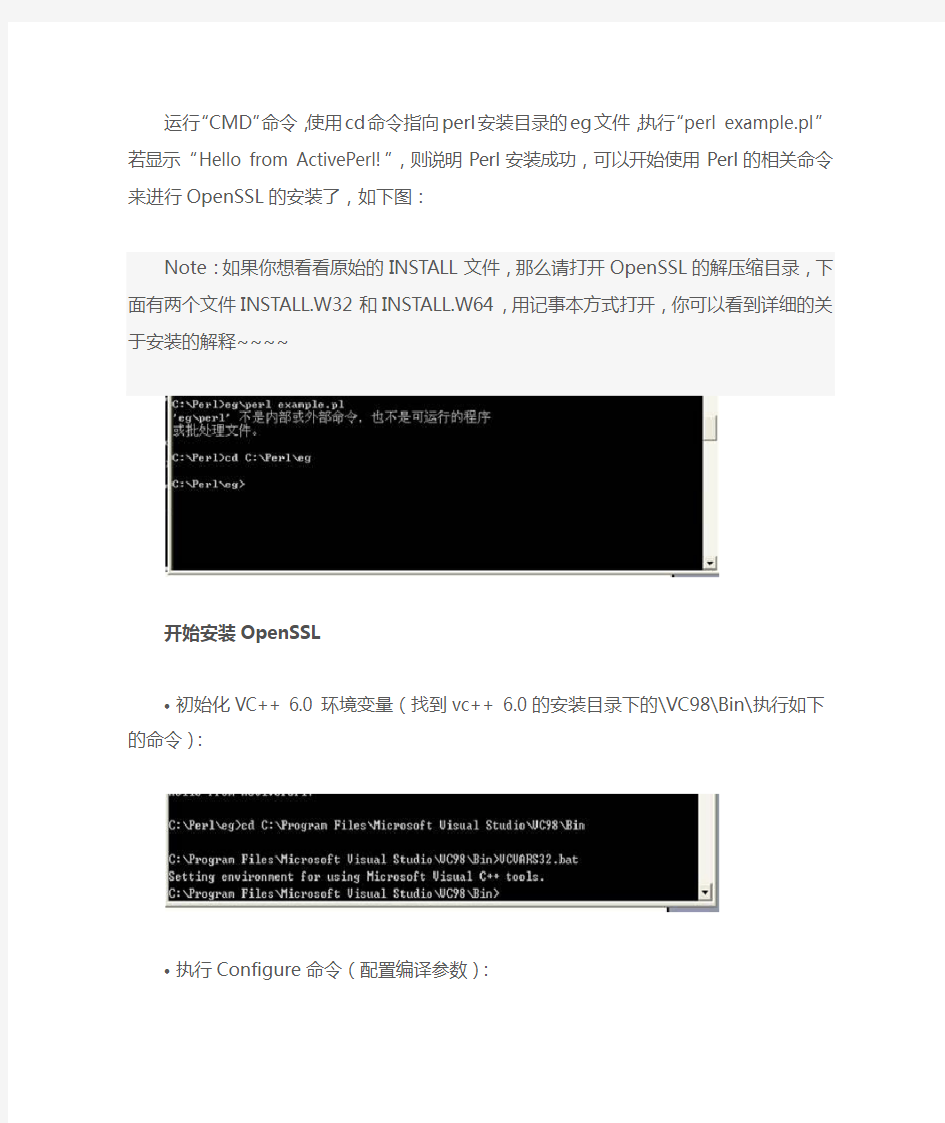

?初始化VC++ 6.0 环境变量(找到vc++ 6.0的安装目录下的\VC98\Bin\执行如下的命令):

?执行Configure命令(配置编译参数):

?运行ms\do_ms命令(在使用Configure脚本配置好参数):

另外两种方式如果使用也必须保证本机安装有相应的编译器才能使用。

:ms\do_masm (默认vc自带的;也可以自己下载masm并安装)

:ms\do_nasm (需要下载nasm)

?运行“nmake -f ms\ntdll.mak”命令进行代码编译(需将目录跳到OpenSSL目录下)如果编译成功,最后的输出都在out32dll目录下:包括可执行文件、两个dll和两个lib文件: libeay32.dll, libeay32.lib, ssleay32.dll, ssleay32.lib ;把他们放到PATH环境变量对应的一个目录里就可以了。

?测试使用命令“nmake -f ms\ntdll.mak test”

若安装成功的话,显示的最后几行如下图:

?配置VC++ 6.0下的相关参数

在VC++ 6.0的工具—》选项—》目录下的Include files下添加OpenSSL安装目录下的include目录;在Library files下添加out32dll目录,现在你就可以使用OpenSSL 编程了~~~

本文由我司收集整编,推荐下载,如有疑问,请与我司联系window下安装openssl1.1.0(以及linux 下源码编译安装)2016/12/01 0 Fedora下源码编译:先安装perl 5。 ?接下来安装openssl1.1.0,进入openssl源码路径下,具体步骤如下: ?$ ./config --prefix=/opt/openssl --openssldir=/usr/local/ssl$ ./Configure$ make$ make test$ make installmake test的时候可能会出现错误。安装cpan ?$ sudo dnf install cpan做make test ?$ make list-tests$ make VERBOSE=1 test$ make TESTS=‘test_rsa test_dsa’ test$ make testmake install之后,没有报错,生成的库以及可执行文件存放在/opt/openssl下。?loading shared libraries的操作请看:“error while loading shared libraries: xxx.so.x” Windows下源码编译:1、先安装安装perl 5。配置环境变量。 ?2、安装NASM,配置环境变量。 ?3、打开VS2015环境Developer Command Prompt for VS2015(管理员身份运行)。执行 ?vc\vcvarsall x86_amd64 // 设置64位环境或vcvars32 // 设置32位环境4、进入openssl1.1.0源码路径下,(首先安装dmake),执行 ?ppm install dmake// 在C:\Perl64\site\bin会有dmake.exe文件,将路径放入环境变量中5、配置,执行以下命令后,生成makefile文件 ?perl Configure VC-WIN64A // 或者VC-WIN326、执行nmake,编译 ?nmakenmake testnmake install7、最后,生成的相关bin、html、lib、include、存放在C:\Program Files\OpenSSL路径下(默认设置,可以通过config –prefix=DIR修改) ?tips:感谢大家的阅读,本文由我司收集整编。仅供参阅!

客户端程序 // OpenSSLClient.cpp #include ▼Win10系统安装程序Setup.exe命令行参数详解: 命令1:/auto ? 可用参数:Upgrade;DataOnly;Clean ? 作用:自动安装部署和迁移,安装过程以及交互界面仍然会显示,但是会自动进行设置。该参数也将自动应用以下默认设置:自动接受EULA协议、安装更新默认启用、遥测数据收集与上传默认开启、OOBE 交互界面会直接被跳过、硬盘分区引导记录会被升级或创建。 ? 示例:setup.exe /auto upgrade 自动升级安装。 命令2:/quiet ? 可用参数:无 ? 作用:该命令将隐藏掉所有的安装交互界面,也包括失败后的回滚界面。 ? 示例:setup.exe /auto upgrade /quiet 静默自动升级安装。 命令3:/pkey ? 可用参数:产品序列号 ? 作用:使用特定的产品序列号安装Win10系统。 ? 示例:setup.exe /auto upgrade /pkey ABC12-DEF34-GHI56-JKL78-MNP90 自动升级安装并使用如下序列号命令4:/showoobe ? 可用参数:Full;None ? 作用:当使用了Full参数后,用户必须手动完成整个OOBE设置界面,既系统安装完成后的设置流程; 当使用了None参数时,OOBE设置过程将会被直接跳过,并全部设定为默认设置。 ? 示例:setup.exe /auto upgrade /showoobe none 自动升级安装,不显示OOBE交互界面。 命令5:/noreboot ? 可用参数:无 ? 作用:在当前系统下完成操作后,安装程序将会自动重启电脑进入接下来的安装过程,添加该命令后,电脑将不会自动重启。下次电脑重启时,安装程序将会自动开始。 ? 示例:setup.exe /auto upgrade /noreboot自动升级安装,但不自动重启电脑。 命令6:/DynamicUpdate ? 可用参数:Enable;Disable ? 作用:设置安装程序在安装过程中,是否执行自动搜索、并下载安装最新更新。 ? 示例:setup.exe /auto upgrade /DynamicUpdate disable 自动升级安装,但不执行自动更新操作。 命令7:/Postoobe \setupcomplete.cmd ? 可用参数:位于本地或UNC网络下的setupcomplete.cmd文件路径。 ? 作用:在特定位置插入并运行setupcomplete.cmd文件,该文件可以按照需要进行自定义。具体安装时间是在系统安装完成后第一个用户登录之前。该文件将以系统管理员身份运行。 ? 示例:setup.exe /auto upgrade /postoobe c:\script\setupcomplete.cmd 自动升级安装,首次登录系统前,使用管理员身份运行位于“C:\script”下的“setupcomplete.cmd”文件。 命令8:/Postrollback ? 可用参数:位于本地或UNC网络下的setuprollback.cmd文件路径。 注意事项: 1.在系统安装之前,请仔细阅读本教程的详细步骤! 2.安装系统会清空磁盘的所有数据,请先备份好有用的个人数据!! 3.请确保机器的电量在60%以上,防止因为电量低导致系统安装失败!!!准备工作: 1.准备带供电的USB HUB和OTG线 2.键盘、鼠标(可选)和8GB或更大容量的U盘一个 操作步骤: 一、制作带启动功能的U盘 1.运行UltraISO软件(见目录下的: UltraISO_v9.5. 2.2836.exe)。 (如果电脑是WIN8.1或WIN10请以管理员身份运行) 2.加载PE镜像(见目录下的: winpe_x86_win10.iso) (此为32位PE,用来安装32位的WIN10系统) 3. U 盘插到电脑的USB 接口上,然后依次点击UltraISO 软件上方工具栏的启动—>写 入硬盘映像 在弹出的菜单上注意如下三个选项: 点击写入按钮,即可对U盘创建启动分区。完成以后退出软件,进到电脑的磁盘管理下,可以看到U盘有一个启动分区,然后另一个磁盘可以格式化成NTFS格式,存放大于4GB的单文件了。 二、安装或更新Win10系统 1.在电脑上解压缩下载的压缩包 温馨提示:如果是分卷压缩的,如下图所示,一个压缩包分两部分压缩,必须要全部下载下来,然后解压缩其中一个即可. 2.把前一步制作好的,带启动功能的U盘连接到电脑上,格式化成NTFS格式,在格式化 时要把U盘的磁盘名称改为WINPE(这个很重要,不然在安装系统时,有可能会出现认不到U盘的情况),然后打开前面解压的文件夹,把里面的所有文件复制到U盘上。复制完成以后,打开U盘显示的目录如下: 3.把带供电的USB HUB插上电源,然后插上键盘,鼠标,U盘和OTG线,OTG线另一端连 到平板上。 4.按平板的电源键开机,然后连续短按键盘的Esc键,进入BIOS界面。如下图所示: 使用OpenSSL建立根CA及自签名证书制作过程 2009-12-24 11:35:32| 分类:openssl |字号订阅 Openssl版本:0.9.8 版本,可从https://www.doczj.com/doc/be3120037.html,处下载。 1.先建立如下目录结构: $home/testca # testca 是待建CA的主目录 ├─newcerts/ # newcerts子目录将存放CA签发过的数组证书(备份目录) ├─private/ # private目录用来存放CA私钥 └─conf/ # conf目录用来存放简化openssl命令行参数用的配置文件 此外使用命令 echo "01" > serial touch index.txt 在ca根目录下创建文件serial (用来存放下一个证书的序列号) 和indext.txt (证书信息数据库文件)。 1.生成CA的私钥和自签名证书 (根证书) 创建配置文件:vi "$HOME/testca/conf/gentestca.conf" 文件内容如下: #################################### [ req ] default_keyfile = /home/cx/testCA/private/cakey.pem default_md = md5 prompt = no distinguished_name = ca_distinguished_name x509_extensions = ca_extensions [ ca_distinguished_name ] organizationName = ss organizationalUnitName = sstc commonName = sstcCA emailAddress = GChen2@https://www.doczj.com/doc/be3120037.html, #自己的邮件地址 [ ca_extensions ] basicConstraints = CA:true ######################################## 然后执行命令如下: cd "$HOME/testca" openssl req -x509 -newkey rsa:2048 -out cacert.pem -outform PEM -days 2190 -config "$HOME/testca/conf/gentestca.conf" 执行过程中需要输入CA私钥的保护密码,假设我们输入密码: 888888 可以用如下命令查看一下CA自己证书的内容 openssl x509 -in cacert.pem -text –noout 创建一个配置文件,以便后续CA日常操作中使用 vi "$HOME/testca/conf/testca.conf" 所有资料来源于 https://www.doczj.com/doc/be3120037.html, 我用Subversion - SVN|TortoiseSVN下载安装配置使用技术交流社区 SVN 服务端安装和配置 1.Windows环境下基于 Apache 的SVN 服务器安装及配置 1.1安装 1.1.1安装Apache (1)下载Apache 地址https://www.doczj.com/doc/be3120037.html,/download.cgi 注意:Apache低于2.0.54的Windows版本的存在编译问题,低于2.0.54的版本不能与Subversion 1.2一起工作。2.2.X目前不能很好支持SVN 1.4.3。当前建议下载Apache 2.0.59 (2) 安装 下载完成后运行apache_2.0.59-win32-x86-no_ssl.msi,根据提示进行操作。遇到系统要求输入SERVER的URL时,如果你的服务器没有DNS名称,请直接输入IP地址。 注意:如果你已经有了IIS或其他监听80段口的程序,安装会失败,如果发生这种情况,直接到程序的安装目录\Apache Group\Apache2\conf,打开httpd.conf。编辑文件的Listen 80为其他可用的端口,例如Listen 81,然后重新启动-这样就不会那个问题了。 (3)检查 安装完成后浏览http://localhost/若成功,可看到apache页面。 1.1.2安装Subversion (1)下载 Subversion 地址:https://www.doczj.com/doc/be3120037.html,/servlets/ProjectDocumentList?folderID=91(2)安装 运行svn-1.4.3-setup.exe 安装程序,并根据指导安装,如果Subversion认识到你安装了Apache,你就几乎完成了工作,如果它没有找到Apache服务器,你还有额外的步骤。 (3)后续 步骤1 从C:\Program Files\Subversion\bin 中将 mod_authz_svn.so mod_dav_svn.so复制到 C:\Program Files\Apache Group\Apache2\modules下 intl3_svn.dll libdb*.dll C:\Program Files\Apache Group\Apache2\bin下 步骤2 找到C:\Program Files\Apache Group\Apache2\conf\httpd.conf文件去掉如下几行的注释(删除 '#'标记): SSl双向认证学习笔记 2010-09-02 13:16:39| 分类:ssl | 标签:|字号大中小订阅 url]https://www.doczj.com/doc/be3120037.html,/sunyujia/archive/2008/10/03/3014667.aspx[/url] [url]https://www.doczj.com/doc/be3120037.html,/nataka/archive/2005/09/03/470539.aspx[/url] [url]https://www.doczj.com/doc/be3120037.html,/thread-743287-1-1.html[/url] 第一节基础知识 最近要做一个SSL的应用,先后了解了两个命令,一个是keytool,一个是openssl。keytool是JDK得集成环境 。只要安装了JDK,基本上都会有(^_^,除非你安装太老的!),我用的1.5。在安装openssl的时候,花了半天时间 。 用SSL进行双向身份验证意思就是在客户机连接服务器时,链接双方都要对彼此的数字证书进行验证,保证这 是经过授权的才能够连接(我们链接一般的SSL时采用的是单向验证,客户机只验证服务器的证书,服务器不验证客户 机的证书。而连接网上银行时使用的U盾就是用来存储进行双向验证所需要的客户端证书的)。 JDK工具KEYTOOL -genkey 在用户主目录中创建一个默认文件".keystore",还会产生一个mykey的别名,mykey中包含用户的公钥 、私钥和证书 -alias 产生别名 -keystore 指定密钥库的名称(产生的各类信息将不在.keystore文件中 -keyalg 指定密钥的算法 -validity 指定创建的证书有效期多少天 -keysize 指定密钥长度 -storepass 指定密钥库的密码 -keypass 指定别名条目的密码 -dname 指定证书拥有者信息例如:"CN=firstName,OU=org,O=bj,L=bj,ST=gd,C=cn" -list 显示密钥库中的证书信息keytool -list -v -keystore 别名-storepass .... -v 显示密钥库中的证书详细信息 -export 将别名指定的证书导出到文件keytool -export -alias 别名-file 文件名.crt -file 参数指定导出到文件的文件名 -delete 删除密钥库中某条目keytool -delete -alias 别名-keystore sage -keypasswd 修改密钥库中指定条目口令keytool -keypasswd -alias 别名-keypass .... -new .... -storepass ... -keystore 别名 -import 将已签名数字证书导入密钥库keytool -import -alias 别名-keystore 证书名-file 文件名 (可以加.crt 后缀) 命令: 生成证书 keytool -genkey -keystore 文件名(可包含路径) -keyalg rsa -alias 别名-validity 有效期 查看证书 keytool -list -v -keystore 路径 把证书导出到文件 keytool -export -alias 别名-keystore 证书名-rfc -file 文件名(可包含路径) 修改密码 keytool -keypasswd -alias 别名-keypass 旧密码-new 新密码 导出证书到新的TrustStore keytool -import -alias 别名-file 文件名-keystore truststore 此处省略3000字,待补^_^ 新手必看:Win10正式版安装方法大全 Win10 OEM正式版下载已经泄露,IT之家为新手朋友们汇总一下常用的几个Win10系统安装方法,大家可根据每个方法的特点选择最适合自己的方法。一般来说,目前流行的Windows10全新纯净安装方法分为U盘安装、硬盘安装两种方式,适用于Windows XP/Vista,以及无正版授权的Win7/Win8.1用户,或者是想体验“原汁原味”Win10系统的用户。另外,正版Windows7/Windows 8.1用户可通过升级安装的方式免费使用Win10。如果你现在对Win10还不够放心,也可通过安装Win7/Win10,或者Win8.1/Win10双系统的方式来同时使用两个系统。 一、全新安装Win10(单系统或双系统) 如上所述,使用硬盘安装或U盘安装这两个方法可适用于大多数情况,可安装单系统或双系统,32位或64位,安装多系统后自动生成系统选择菜单。其中硬盘安装不需要借助其他辅助工具,只要你的电脑有一个可以正常启动的Windows操作系统即可,U盘安装则需要闪存盘(U盘)的辅助;注意,如果你想要在UEFI下安装Win10,请选择U盘启动安装法。 对于想安装双/多系统的用户来说,还有一个更简单的方法,不过这要求当前系统和要安装的Win10系统是同一体系结构(例如,只能在32位XP/Vista/Win7/Win8.1系统下安装32位Win10,64位亦然),具体操作方法如下: 下载镜像后,打开ISO镜像。Win8/Win8.1中直接双击即可,Win7中可用软媒魔方的虚拟光驱(点击下载)加载,如下图所示 ▲在软媒魔方首页右下角点击“应用大全”,然后找到“虚拟光驱” AIX5.3安装openSSL、openSSH 1、将openssl-0.9.8.2501.tar.Z包ftp到/tmp/ssl目录下 2、将openssh-4.7_new5302.tar包ftp到/tmp/ssh目录下 3、安装过程: 1)解压 # uncompress openssl-0.9.8.2501.tar.Z # tar -xvf openssl-0.9.8.2501.tar #gunzip OpenSSH_6.0.0.6106.tar.Z #tar xvf OpenSSH_6.0.0.6106.tar 2)安装 必须先安装openssl,然后再安装openssh。 a)openssl安装: 进入openssl目录 # /tmp/ssl/openssl-0.9.8.2501 #smit install_latest 选择当前目录,注意中括号中的“.”号 INPUT device / directory for software [.] 如图所示: 回车后,选择 SOFTWARE to install 选择默认的_all_latest(这个选择最好保证本目录只有ssl的安装文件),使用tab键将ACCEPT new license agreements修改为yes如下图: 根据上图,参照红圈的修改,其他不用修改按entert键进入下一步: 再按enter键开始安装 安装成功如下图: b)openssh安装 openssh的安装与openssl的安装过程一样。 进入到ssh的目录 # /tmp/ssh/OpenSSH_6.0.0.6106 #smit install_latest 选择当前目录,注意中括号中的“.”号 * INPUT device / directory for software [.] 回车后,选择 SOFTWARE to install 安装所有可以安装的ssh软件,或者是默认全部软件(确保该目录只有ssh)。选择 ACCEPT new license agreements? 必须为yes 否则,将安装不成功。 OpenSSL有两种运行模式:交互模式和批处理模式。 直接输入openssl回车进入交互模式,输入带命令选项的openssl进入批处理模式。 (1) 配置文件 OpenSSL的默认配置文件位置不是很固定,可以用openssl ca命令得知。 你也可以指定自己的配置文件。 当前只有三个OpenSSL命令会使用这个配置文件:ca, req, x509。有望未来版本会有更多命令使用配置文件。 (2)消息摘要算法 支持的算法包括:MD2, MD4, MD5, MDC2, SHA1(有时候叫做DSS1), RIPEMD-160。SHA1和RIPEMD-160产生160位哈西值,其他的产生128位。除非出于兼容性考虑,否则推荐使用SHA1或者RIPEMD-160。 除了RIPEMD-160需要用rmd160命令外,其他的算法都可用dgst命令来执行。 OpenSSL对于SHA1的处理有点奇怪,有时候必须把它称作DSS1来引用。 消息摘要算法除了可计算哈西值,还可用于签名和验证签名。签名的时候,对于DSA生成的私匙必须要和DSS1(即SHA1)搭配。而对于RSA生成的私匙,任何消息摘要算法都可使用。 ############################################################# # 消息摘要算法应用例子 # 用SHA1算法计算文件file.txt的哈西值,输出到stdout $ openssl dgst -sha1 file.txt # 用SHA1算法计算文件file.txt的哈西值,输出到文件digest.txt $ openssl sha1 -out digest.txt file.txt # 用DSS1(SHA1)算法为文件file.txt签名,输出到文件dsasign.bin # 签名的private key必须为DSA算法产生的,保存在文件dsakey.pem中 $ openssl dgst -dss1 -sign dsakey.pem -out dsasign.bin file.txt # 用dss1算法验证file.txt的数字签名dsasign.bin, # 验证的private key为DSA算法产生的文件dsakey.pem $ openssl dgst -dss1 -prverify dsakey.pem -signature dsasign.bin file.txt # 用sha1算法为文件file.txt签名,输出到文件rsasign.bin # 签名的private key为RSA算法产生的文件rsaprivate.pem $ openssl sha1 -sign rsaprivate.pem -out rsasign.bin file.txt # 用sha1算法验证file.txt的数字签名rsasign.bin, # 验证的public key为RSA算法生成的rsapublic.pem $ openssl sha1 -verify rsapublic.pem -signature rsasign.bin file.txt (3) 对称密码 OpenSSL支持的对称密码包括Blowfish, CAST5, DES, 3DES(Triple DES), IDEA, RC2, RC4以及RC5。OpenSSL 0.9.7还新增了AES的支持。很多对称密码支持不同的模式,包括CBC, CFB, ECB以及OFB。对于每一种密码,默认的模式总是CBC。需要特别指出的是,尽量避免使用ECB模式,要想安全地使用它难以置信地困难。 enc命令用来访问对称密码,此外还可以用密码的名字作为命令来访问。除了加解密,base64可作为命令或者enc命令选项对数据进行base64编码/解码。 当你指定口令后,命令行工具会把口令和一个8字节的salt(随机生成的)进行组合,然后计算MD5 hash值。这个hash值被切分成两部分:加密钥匙(key)和初始化向量(initialization 在OpenSSL开发包中,包含一个实用工具:openssl,比如我用MinGW GCC 编译OpenSSL 0.9.8k 后,openssl 就保存在out目录下。openssl 工具是完成密钥、证书操作和其它SSL 事务的入口环境,直接运行不带参数的openssl 命令后,可以得到一个shell 环境,在其中可以以交互的方式完成SSL 相关的安全事务。 不过有时,如果用一个带参数选项的openssl 命令完成操作,会更方便。下面是我使用openssl 做证书操作时,记录的常用命令用法。 1.生成密钥 生成RSA密钥,保存在file.key中,命令如下: 上面命令的含义是:产生RSA密钥,包括:私钥和公钥两部分,然后使用DES3算法,用用户输入的密码(passphrase)加密该密钥数据,保存在file.key中。 file.key默认以BASE64方式编码密钥数据,file.key的格式称为:PEM (Privacy Enhanced Mail)格式,在RFC 1421到RFC 1424中定义,PEM是早期用来进行安全电子邮件传输的标准,但现在广泛用在证书、证书请求、PKCS#7对象的存储上,所以证书文件也经常以.pem为扩展名。 2.不加密的密钥 如果在生成密钥时,使用了-des3等加密选项,则会生成被用户密码保护的加密密钥,以增强密钥数据的保密性(因为密钥文件中包含私钥部分)。但有时为了方便,需要不加密的明文密钥(这样安全性会降低),比如:使用 Apache的HTTPS服务,每次启动Apache服务时,都需要用户输入保护密钥的密码,感觉麻烦的话,可以使用明文密钥。 明文密钥可以使用不带-des3等加密选项的openssl命令生成,还可以使用以下命令将加密保护的密钥转换成明文密钥,当然转换过程需要用户输入原来的加密保护密码: 3.查看密钥 查看保存在file.key中的RSA密钥的细节,如果此文件是加密保护的,会提示用户输入加密此文件的密码,命令如下: 输出的内容均是RSA密钥数据的数学信息(模数、指数、质数等),从输出的结果中也可知file.key保存的RSA密钥数据包括:私钥和公钥两部分。 该命令也能查看其它工具生成的密钥,比如SSH,只要密钥文件符合openssl支持的格式。 4.生成证书请求 由file.key产生一个证书请求(Certificate Request),保证在file.csr 中,命令如下: 指定时,默认会访问Unix格式的默认路径:/usr/local/ssl/https://www.doczj.com/doc/be3120037.html,f。 创建证书请求时,会要求用户输入一些身份信息,示例如下: 前阵子,楼主给工作电脑换了win10系统,但楼主公司内部使用inventor2014,刚开始使用时会碰到安装不上,装好打不开,打开无法激活,使用中无法导出autocad等种种问题。用了一段时间,楼主碰到了上述问题,现在都解决掉了,现在分享一下 问题1:win10系统下inventor2014安装提示“需要Internet链接来安装Windows组件”,请联网后重试。 解决方法:通过查看安装日志会发现安装失败的原因是没有成功过的安装net3.5组件导致(为什么无法安装楼主也不清楚原因,因为楼主自己用的电脑就自己能够装上)。现分享离线安装net3.5方法。 步骤如下: 1,首先你需要下载Windows10镜像iso文件(下载地址:Windows 10 RTM正式版简体中文版下载地址),用压缩软件(Winrar压缩包管理器:Winrar个人版免费)打开Windows10镜像文件, 2,进入sources目录,解压文件夹sxs到E盘(其他分区也可以)根目录, 3,以管理员身份打开cmd(命令提示符),输入以下代码并按回车键: dism.exe /online /enable-feature /featurename:NetFX3 /Source:E:\sxs 4,等待几分钟,直到出现“操作成功完成”的提示,就成功了,可以愉快的安装了。 PS:没有镜像的童鞋请下载附件:链接:https://www.doczj.com/doc/be3120037.html,/s/1o7QMFFW密码:ndyi ------------------------------------------------------------------------------ 问题 2 :win10系统下inventor2014安装完成无法打开,提示:应用程序无法正常启动0xc0000142(看完问题3再打补丁) 解决方法:通过安装“inventor2014sp1或者inventor2014sp2”补丁包解决,注意系统64位还是32位,不要下错,链接https://https://www.doczj.com/doc/be3120037.html,/s ... service-pack-2.html -------------------------------------------------------------------------------------- 问题3 :win10系统下inventor2014无法激活 解决方法:导致此问题的原因是上面的sp补丁包修正了离线破解的漏洞,那么只要替换掉补丁中关键文件便能再次破解激活, 步骤如下:安装Inventor 2014不能启动时,先不要急于升级SP1(或者sp2),而要先把C:\\Program Files\\Common Files\\Autodesk Shared\\AdLM\\R7\\ 下的两个dll文件:adlmact.dll,adlmact_libFNP.dll备份好。升级后再备份升级后这两个文件,并用原备份的旧 Openssl安装及使用 一软件 Windows下需要用到的软件 1.ActivePerl 一个perl脚本解释器。其包含了包括有Perl for Win32、Perl for ISAPI、PerlScript、Perl Package Manager四套开发工具程序,可以让你编写出适用于unix,windows,linux系统的CGI程序来。安装的只是perl的一个解释程序啦,外观上也不会发生什么变化,你在windows的cmd界面里输入perl -v可查看你所安装的版本。 在你编译perl程序时会用到它。 2.C++编译器 编译器就是将“高级语言”翻译为“机器语言(低级语言)” 的程序。一个现代编译器的主要工作流程:源代码(source code) →预处理器(preprocessor) →编译器(compiler) →汇编程序(assembler) →目标代码(object code) →链接器(Linker) →可执行程序(executables)。c++编译器是一个与标准化C++高度兼容的编译环境。这点对于编译可移植的代码十分重要。编译器对不同的CPU会进行不同的优化。 3.OpenSSL OpenSSL是一个强大的安全套接字层密码库,Apache使用 它加密HTTPS,OpenSSH使用它加密SSH,它还是一个多用途的、跨平台的密码工具。 OpenSSL整个软件包大概可以分成三个主要的功能部分:密码算法库、SSL协议库以及应用程序。OpenSSL的目录结构自然也是围绕这三个功能部分进行规划的。作为一个基于密码学的安全开发包,OpenSSL提供的功能相当强大和全面,囊括了主要的密码算法、常用的密钥和证书封装管理功能以及SSL协议,并提供了丰富的应用程序供测试或其它目的使用。 4.MASM 8.0 MASM是微软公司开发的汇编开发环境,拥有可视化的开发界面,使开发人员不必再使用DOS环境进行汇编的开发,编译速度快,支持80x86汇编以及Win32Asm是Windows下开发汇编的利器。它与windows平台的磨合程度非常好,但是在其他平台上就有所限制,使用MASM的开发人员必须在windows下进行开发。8.0版本在编译OpenSSL的时候不容易出错。 用winrar解压缩MASMSetup.exe得到:setup.exe继续用winrar解压缩setup.exe 得到:vc_masm1.cab继续用winrar解压缩vc_masm1.cab得到:FL_ml_exe__..... (很长的文件名,省略),将这个文件重命名为ml.exe测试得到的ml.exe , 应该显示:Microsoft (R) Macro Assembler Version 8.00.50727.104将ml.exe 拷贝到工作目录,即可正常使用。 5.mspdb60.dll 用ghost备份、还原安装版windows 10正确方法(此方法同样适用安装版windows 7) 1、在用U盘或者是光盘安装windows 10(原始安装版,非ghost封装版)时,会出现要求我们重新分区的提示,如下图所示: 当我们分区后,计算机会自动保留500M的空间(如上图红色方框内所示),然后我们把windows10系统安装在分区2中。(通过实践可以发现系统保留的500M空间里会安装windows 10的系统引导文件!)接下来是正常安装并配置好windows 10。 2、当我们要备份windows 10系统时,我们可以选择其自带的备份工具,也可以选择ghost这个大名鼎鼎的备份软件,用这个软件备份的好处有:a,备份的系统文件所占的空间比较小,一般来说采用高压缩比的备份文件为9G----10G左右。b,用该软件备份的文件可以单独 对计算机进行还原。(不会像用windows 10自带的备份软件那样,即使是备份好了,如果windows 10的引导程序出现了问题,计算机也不能够正确识别备份的文件,当然也就无法正常还原了) 3、好了,言归正传,接下来讲一讲如何用ghost来给windows 10作备份: A、用U盘或光盘进入dos系统,并打开ghost备份软件,并按照图示的步骤打开,如下图所示: B、完成了上面A的步骤后弹出如下图的提示框,在弹出的提示框里选择要备份的本地硬盘。假设有多块硬盘的话,一点要选择安装windows 10所在的那块硬盘,即要备份的那块硬盘。由于我的计算机只有一块硬盘,所以就只显示了一块硬盘的信息。 C、弹出对话框(如下图所示):该对话框的意思是“选择要备份的硬盘分区”,这时我们可以看到一共有3个分区,第一个就是系统保留的那个500M的里面安装的是系统引导文件,第二个分区是windows 10系统所在的分区,也就是我们通常所说的系统盘即:C盘,我们要将这两个分区一起选中进行备份。选中两个分区后,接着选择OK,进入下一步。 info@https://www.doczj.com/doc/be3120037.html, 使用OpenSSL来制作证书,在IIS中配置HTTPS(SSL)笔记 下载Win32编译的openssl版本0.9.8e. 1.获取IIS证书请求:打开IIS,右键单击【默认网站】,在【目录安全性】选项卡中点击【服务器证书】按钮,【下一步】,【新建证书】,【现在准备证书请求--下一步】,输入【名称】,输入【单位】和【部门】,输入【公用名称】,选择【国家】并输入【省】和【市县】并【下一步】,【下一步】,【下一步】,【完成】,IIS的证书请求已经获取,就是C:\certreq.txt。这里请牢记输入的信息。 2.准备openssl工作环境:把openssl(编译后的版本)解压到D:\OpenSSL-0.9.8e\下, 在bin目录下建立目录demoCA,在demoCA下建立private和newcerts目录, 并新建index.txt,内容为空 如果没有serial文件,则到openssl网站上下载openssl的源文件,解压后,到apps\demoCA下,拷贝serial文件过来,两个目录两个文件都放到新建的 demoCA下。 3.生成自签名根证书: openssl req -x509 -newkey rsa:1024 -keyout ca.key -out ca.cer -days 3650 -config D:\OpenSSL-0.9.8e\https://www.doczj.com/doc/be3120037.html,f PEM pass phrase: password // 根证书私钥密码 Verifying - Enter PEM pass phrase: password Country Name: CN // 两个字母的国家代号 State or Province Name: HB // 省份名称 Locality Name: WUHAN // 城市名称 Organization Name: Skyworth TTG // 公司名称 Organizational Unit Name: Service // 部门名称 Common Name: https://www.doczj.com/doc/be3120037.html, // 你的姓名(要是生成服务器端的证书一定要输入域名或者ip地址) Email Address: admin@https://www.doczj.com/doc/be3120037.html, // Email地址 linux下利用openssl来实现证书的颁发(详细步骤) 1、首先需要安装openssl,一个开源的实现加解密和证书的专业系统。在centos下可以利用yum安装。 2、openssl的配置文件是https://www.doczj.com/doc/be3120037.html,f,我们一般就是用默认配置就可以。如果证书有特殊要求的话,可以修改配置适应需求。这样必须把相关的文件放到配置文件指定的目录下面。 3、首先需要利用openssl生成根证书,以后的服务器端证书或者客户端证书都用他来签发,可以建立多个根证书,就像对应不同的公司一样 #生成根证书的私钥 openssl genrsa -out /home/lengshan/ca.key #利用私钥生成一个根证书的申请,一般证书的申请格式都是csr。所以私钥和csr一般需要保存好openssl req -new -key /home/lengshan/ca.key -out /home/lengshan/ca.csr #自签名的方式签发我们之前的申请的证书,生成的证书为ca.crt openssl x509 -req -days 3650 -in /home/lengshan/ca.csr -signkey /home/lengshan/ca.key -out /home/lengshan/ca.crt #为我们的证书建立第一个序列号,一般都是用4个字符,这个不影响之后的证书颁发等操作 echo FACE > /home/lengshan/serial #建立ca的证书库,不影响后面的操作,默认配置文件里也有存储的地方 touch /home/lengshan/index.txt #建立证书回收列表保存失效的证书 RedhatLinux6.5-OpenSSL升级安装步骤 各位朋友,2014年4月8日,OpenSSL发布公告,因为一个叫心脏出血的漏洞,全世界绝大多数现网服务器面临威胁,不管是LINUX还是WNDOWS,这里提供大家Redhat Linux 6.5的修复办法和RPM包,因为使用网上下载的源代码编译安装后,所有使用OpenSSL的相关应用全部都起不来,直接报.so文件调用失败,看来红帽子是有什么定制的内容在里面。 没办法,找到红帽子的源代码盘,与网上下载的OpenSSL1.0.1g进行混合,一步步解决Patch冲突问题,修订部分openssl.spec的冲突和错误,经过几个小时的奋斗,终于成功生成.rpm包,经测试在Redhat Linux 6.5上完全升级成功,如果需要用于其他版本的Redhat Linux,请大家自行测试。 因为现网系统,升级可不是小事,并且openssl可是核心模块,很多应用程序都需要调用,升级完成要多做测试,确保所有应用都没有问题才行。并且现网的平台很多都是通过 4A系统访问管理,4A平台连接主机只有SSH方式,一旦升级有问题,SSH也是无法启动的(SSH也调用openssl),就再也无法连接主机了,必须去机房!所以必须先弄一个备份连接,那就只能先把Telnet弄起来吧。 具体如何弄Telnet,我就不想多说了,本文并不是Telnet的安装操作手册,并且还有可能涉及到主机防火墙的配置,所以如何起动Telnet,并且测试能够通过4A平台访问,这是自己的事情,也许还有可能你们的4A平台不支持Telnet,但支持其他方式(虽然这种情况很少见,不支持Telnet的4A平台我还没见过),你就需要使用其他方式来建一个备份连接方式,防止SSH升级有问题,无法再连接主机。 我的步骤是考虑到现网系统的特殊性的,并不是自己在家玩,自己在家玩,怎么玩都行!但现网系统可不能乱玩。 一、在家里用一台测试机升级,试验。 a) 从现网备份OpenSSL的相关系统配置,拿回来备用,主要是以下几个: i./etc/pki/CA目录下面的所有文件 ii./etc/pki/tls目录下面的所有文件 b) 先删除旧版本,以免出现安装冲突 #rpm -qa|grep openssl 一般是有两个,然后一个个删除 #rpm -e openssl --nodeps #rpm -e openssl-devel --nodepsWindows 10 Setup安装命令大全

【必看】Win10系统安装教程-(insydeBOIS)

使用OpenSSL建立根CA及自签名证书制作过程

SVN服务端安装和配置

利用openSSL实现SSl双向认证学习笔记

新手必看:Win10正式版安装方法大全

AIX5.3安装openSSL,openSSH

openssl使用手册

OpenSSL 命令常用证书操作

Win10系统下安装Inventor2014的方法

openssl安装及使用

用ghost备份还原安装版windows 10正确方法 (此方法同样适用安装版windows 7)

OpenSSL来制作证书,在IIS中配置HTTPS(SSL)笔记

linux下利用openssl来实现证书的颁发(详细步骤)

RedhatLinux6.5-OpenSSL升级安装步骤