随着的迅速发展和应用,信息的安全问题日益Internet 突出。隐秘通信是信息安全的一个重要方面。现阶段,实现隐秘通信的方式主要有种:安全信道、加密技术和信息隐3藏。安全信道是一种专为发送者和接收者建立的信息通道,除了发送者和接收者,其他人无法访问。虽然安全性好,但实现复杂、代价昂贵。加密技术是一种最常用的隐秘通信技术,通过加密密钥,重要信息被加密成密文传输,没有密钥无法解读信息。但加密技术也存在一定的缺点:在网络传输过程中,加密后的密文通常无法通过某些网络节点,因此造成信息传输的失败;加密技术形成的密文预示了重要信息的存在,从而引起破解者的关注。

信息隐藏技术是将隐秘信息隐藏在其他媒体中,通过载体的传输,实现隐秘信息的传递。信息隐藏技术与加密技术的最大区别在于信息隐藏技术的载体在外观上与普通载体是一样的,没有表明重要信息的存在。信息隐藏技术也包括了隐写术()和水印()技术。隐写Steganography Watermark 术的应用可以追溯到古代。据说在公元一世纪时,已经出现了隐形墨水,用来传递隐秘消息。历史学之父也Herodotus 于公元前年撰写的《历史》一书中,记录了在人的头皮400上刺上信息,通过头发隐蔽通信。到了现代社会,信息隐藏技术应用更加广泛,水印技术应用在防伪和版权保护,信息隐藏技术在安全通信中也得到了应用。但是信息隐藏技术也同样可以被不法分子所利用。有报道称,恐怖分子利用信息隐藏技术通过传递秘密信息、组织恐怖袭击等Internet [11]。针对这种情况,各国安全机构开展了信息隐藏分析技术的研究,该技术也称为隐写术分析技术()。

Steganalysis 信息隐藏与分析技术

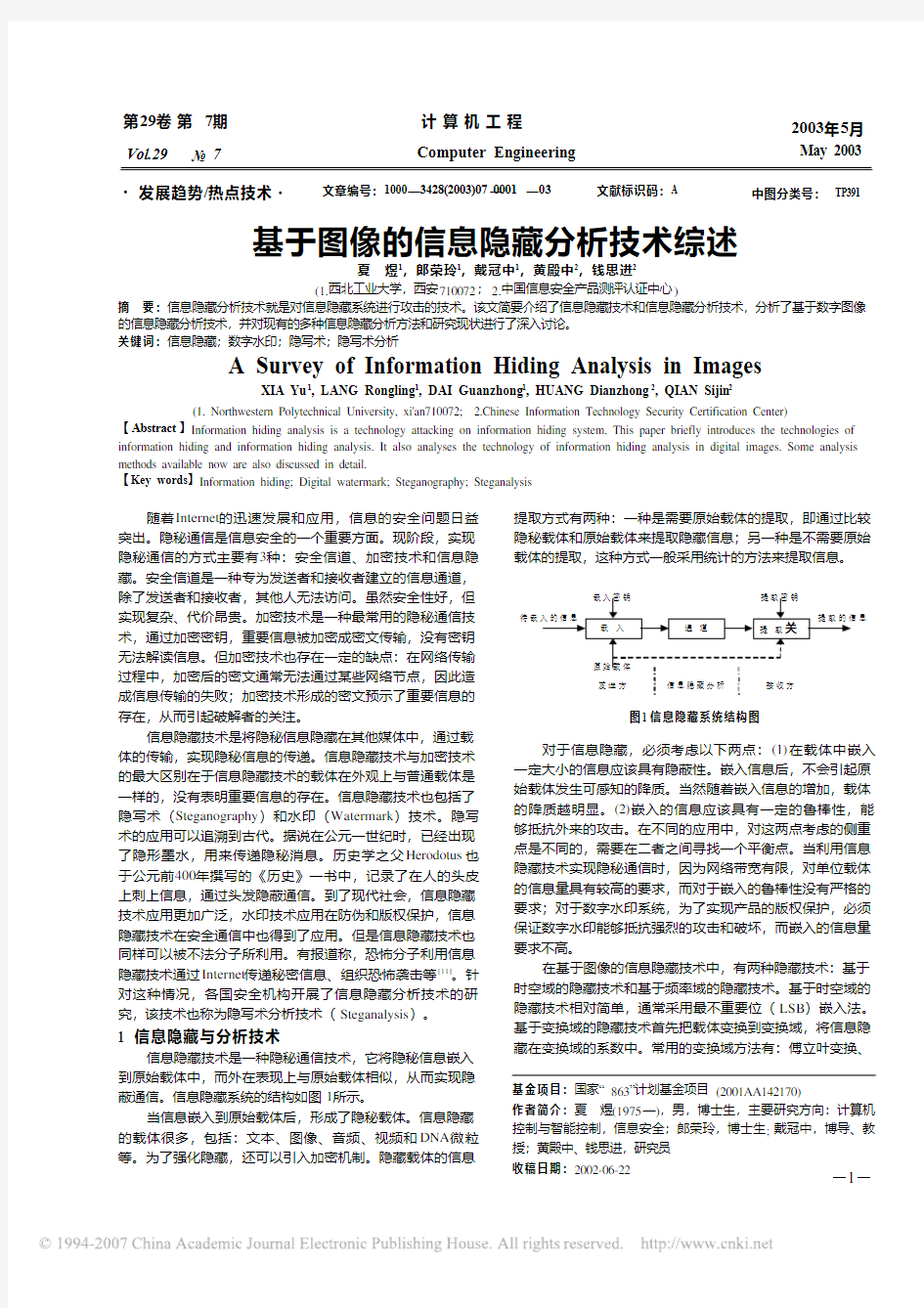

1 信息隐藏技术是一种隐秘通信技术,它将隐秘信息嵌入

到原始载体中,而外在表现上与原始载体相似,从而实现隐蔽通信。信息隐藏系统的结构如图所示。

1当信息嵌入到原始载体后,形成了隐秘载体。信息隐藏的载体很多,包括:文本、图像、音频、视频和微粒DNA 等。为了强化隐藏,还可以引入加密机制。隐藏载体的信息

提取方式有两种:一种是需要原始载体的提取,即通过比较隐秘载体和原始载体来提取隐藏信息;另一种是不需要原始载体的提取,这种方式一般采用统计的方法来提取信息。

对于信息隐藏,必须考虑以下两点:在载体中嵌入(1)一定大小的信息应该具有隐蔽性。嵌入信息后,不会引起原始载体发生可感知的降质。当然随着嵌入信息的增加,载体的降质越明显。嵌入的信息应该具有一定的鲁棒性,能(2)够抵抗外来的攻击。在不同的应用中,对这两点考虑的侧重点是不同的,需要在二者之间寻找一个平衡点。当利用信息隐藏技术实现隐秘通信时,因为网络带宽有限,对单位载体的信息量具有较高的要求,而对于嵌入的鲁棒性没有严格的要求;对于数字水印系统,为了实现产品的版权保护,必须保证数字水印能够抵抗强烈的攻击和破坏,而嵌入的信息量要求不高。

在基于图像的信息隐藏技术中,有两种隐藏技术:基于时空域的隐藏技术和基于频率域的隐藏技术。基于时空域的隐藏技术相对简单,通常采用最不重要位()嵌入法。LSB 基于变换域的隐藏技术首先把载体变换到变换域,将信息隐

藏在变换域的系数中。常用的变换域方法有:傅立叶变换、

基于图像的信息隐藏分析技术综述

夏煜 1,郎荣玲1,戴冠中1,黄殿中2,钱思进2

西北工业大学,西安;中国信息安全产品测评认证中心(1.710072 2.)

摘要: 信息隐藏分析技术就是对信息隐藏系统进行攻击的技术。该文简要介绍了信息隐藏技术和信息隐藏分析技术,分析了基于数字图像的信息隐藏分析技术,并对现有的多种信息隐藏分析方法和研究现状进行了深入讨论。关键词:信息隐藏;数字水印;隐写术;隐写术分析

A Survey of Information Hiding Analysis in Images

XIA Yu 1, LANG Rongling 1, DAI Guanzhong 1, HUANG Dianzhong 2, QIAN Sijin 2

(1. Northwestern Polytechnical University, xi'an710072; 2.Chinese Information Technology Security Certification Center)

【】Abstract Information hiding analysis is a technology attacking on information hiding system. This paper briefly introduces the technologies of information hiding and information hiding analysis. It also analyses the technology of information hiding analysis in digital images. Some analysis methods available now are also discussed in detail.

【】Key words Information hiding; Digital watermark; Steganography; Steganalysis

第卷 第期297№

Vol.29 7计 算 机 工 程Computer Engineering

年月

20035 May 2003

?发展趋势热点技术? /

中图分类号: TP391

文章编号:———10003428(2003)07 000103

文献标识码:A

图信息隐藏系统结构图

1

离散余弦变换、小波变换等。

(DCT)信息隐藏分析技术是伴随着信息隐藏技术而产生的,它是对信息隐藏的攻击技术。这很类似于加密技术与密码分析技术的关系。

信息隐藏的分析技术根据达到的效果可分为类:攻3(1)击技术,对隐秘载体的破坏,破坏隐秘通信。检测技(2)术,判断是否存在隐藏信息。破解技术,分析出隐藏的(3)信息内容。

信息隐藏分析技术根据数据来源可以分为类:唯隐6(1)秘载体分析,仅可以获得隐秘载体。已知载体分析,可(2)以同时获得原始载体和隐秘载体。已知消息分析,部分(3)隐藏消息已知,用于对未来的隐藏信息的分析。选择隐(4)秘载体分析,已知隐秘工具和隐秘载体。选择消息分(5)析,通过隐藏软件对选择的消息进行隐藏,从而发现采用的工具。已知隐藏分析,隐藏算法、原始载体、隐秘载体(6)都已知。

基于图像信息隐藏分析技术研究

2 基于图像的信息隐藏分析技术在近几年得到广泛研究。该技术通常与图像格式、图像压缩、图像内容和嵌入的信息有着紧密的联系。基于图像的信息隐藏分析技术以数字图像作为载体和研究对象,数字图像可分为以下类:

3原始图像(、、、)。(1) BMP PGM RAS TIFF 有限调色板图像(、)。(2) GIF

PNG 有损压缩图像、、。(3) (JPEG

Wavelet Fractal Compression)基于图像的信息隐藏分析的研究主要集中在检测和攻击技术上。破解技术难度很大,至今还没有深入的研究成果。攻击技术相对简单,便于实现。对图像文件的裁剪、旋转、效果改变、格式转换都可认为是一种攻击过程。检测技术作为信息隐藏分析的第一步,显得尤为重要。基于图像的检测技术大致可分为两大类:对比检测技术和盲检测技术。

在对比检测技术中,检测过程需要隐秘载体和原始载体对比,这种方法相对简单。通常从原始载体和隐秘载体的像素之间的关联分析、变换域系数的关联分析从而发现隐藏信息的可能性。但通常原始载体是无法获得的,因此对比检测技术的应用有很大的局限性。盲检测技术是指在没有原始载体相对比的情况下,仅通过隐秘载体检测隐藏信息。这里主要讨论现有的盲检测技术。

和比较系统地提出了Andress Westfeld Andreas Pfitzmann 信息隐藏分析方法,包括可视攻击和统计攻击两种方法[2]。可视攻击方法否定了数字图像的最低位是完全随机的,信息嵌入时可以被替换的思想。该方法的基本思路是移除所有隐蔽消息的原始图像内容,使人的视觉系统可以分辨出隐藏的消息和图像的原始内容。嵌入过滤器的构造是关键,既要保留隐藏信息,又要去除隐蔽消息的原始图像内容。例如:在一个色调色板图像中采用二值调色板代替,黑色代替排256序后的奇数位调色板,白色代替排序后的偶数位调色板,通过人的视觉系统观察新构成的图像,可以检测采用EzStego 工具隐藏的信息。实质上,它提取的就是调色板。该方LSB 法可以检测多种图像隐藏工具,如:、、EzStego S-Tools 、等。

Steganos Jsteg 统计攻击方法是更为有效的分析方法。工具通Ezstego 过覆盖排序调色板索引值的最低有效位来嵌入信息,排序的调色板索引奇偶位形成一个索引对,称为(PoVs Pairs of

),表示信息位和。该方法首先假设隐秘信息是服Values 01从均匀分布的,通过比较隐秘信息的理论的频率分布和隐秘载体的样本分布,进行检验,发现隐藏信息。该方法的关 键点在于隐秘信息理论的频率分布的构造。对于连续嵌入的信息隐藏,该算法有较好的检测能力,包括时空域的隐藏工具,如;频率域的隐藏工具,如。但对于扩散EzStego Jsteg 嵌入、随机嵌入等非连续嵌入方法,如:、S-Tools Steganos 等,该方法并不能得到很好的效果。

等人提出了在彩色图像中检测隐藏信息Jessica Fridrich 的方法,也称为方法RQP(Raw Quick Pairs)[3]。当嵌入信LSB 息后,新的调色板会产生很多相近的颜色对。大量的颜色对的出现,表明可能存在隐藏信息。该方法不仅仅适用于、等调色板图像,而且还适用于真彩色图像。该方GIF PNG 法通过构造相近的颜色对与所有颜色对的比值作为衡量是 否存在隐藏信息的判据。对于没有嵌入信息的原始图像, 值应该较小。实际上阈值选取是很困难的。因此采用一种变换的方式:如果把消息嵌入到已经嵌入消息的图像中,值 的变化应该很小,而嵌入到原始图像中时,值变化很大。 该方法还可以大致地分析出嵌入信息的大小。嵌入信息的大小是影响该算法检测效率的一个重要因素。当在图像中独立的颜色数少于,有不错的检测能力,但是当大于,30%50%检测效率则变坏。该方法的不足之处在于:首先,该方法不适用于独立颜色数较多的图像,如采用数码相机和扫描仪制作的原始高清晰度图像;其次,该方法不适用于灰度图像。

等人还提出了一种基于无损嵌入容量的Jessica Fridrich 信息隐藏检测方法LSB [4]。该方法适用于灰度或彩色图像。该方法认为对的随机化会降低位平面的无损容量,LSB LSB 但是嵌入多个位平面对无损容量的影响是不同的。因此无损容量可以认为是位平面随机性的度量。通常原始图象的LSB 具有相当的随机性,图像的多个位平面之间多少有着相LSB 互联系,无损容量可以很好地度量这种相关性。该方法将图像分为多个组,对于每个组进行定制的翻转操作,根据构造的差别函数将图像中的组分为类:常规组、奇异组、不可3用组。当信息嵌入后,会引起个组中元素个数的改变。对3于原始图像,加入小范围的噪声(小范围翻转)会引起差别函数值的增加,常规组的总数大于奇异组的总数。这个偏差保证了无察觉地嵌入无损信息。当信息嵌入后,这种情况就发生了变化,与原始图像有了很大的变化。该检测方法通过关键点估计条曲线,计算曲线的交点,确定是否存在信息4嵌入、并估计信息的长度。原始图像的噪声级别、消息位在图像中的位置和初始偏差是影响估计精确度的重要因素。该方法在调色板图像中的应用还有待进一步研究。

和提出了一种转换密度Yeuan-Kuen Lee Ling-Hwei Chen 函数的方法来检测基于位平面的嵌入LSB [5]。该方法认为图像的多个位平面满足:在最重要位平面出现随机纹理,(1)在最不重要位平面仍出现随机纹理,如果信息嵌入到非最不重要位平面,则改变这个特征;纹理的随机度从最重要(2)位到最不重要位逐渐增大,如果第个位平面嵌入信息,第k 个位平面到第个位平面的随机度变化是很突然的,则k k-1改变这个特征。该算法通过转换密度函数衡量上面两个特征。转换意味着两个相邻像素到或到的转换。该方法定0110义了一个位于图像中的矩形滑窗,作用在该滑窗上的转移 密度定义为。对于图像中的每一个点,以为中心选择TD P P 滑窗,计算值,再绘制值的直方图,统计值的分

W TD TD TD ——

2

布情况。如果一个图像中嵌入了信息则该图像的值比较, TD 高。

和提出了基于特征分析方Guo-Shiang Lin Wen-Nung Lie 法的信息隐藏信息检测方法[6],可以适用于时空域和频率域。在时空域中,定义了一个描述相邻像素间灰度连续性和光滑性的特征量,称为梯度能量。当干扰噪声加入后增加了梯度能量。在频率域,定义了一个描述系数的拉普拉斯DCT 分布,通过拉普拉斯参数描述图像的状态,可以分辨出原始图像的改变。通过实验可以验证,该方法可以保证误报率较低的情况下,达到的检测率。但是缺点是特征量是通过90%经验衡量的,具有很大的人为因素。

提出了一种基于高阶统计量的检测模型Hary Farid [7]。该方法通过建立原始图像的高阶统计量模型,检测与该模型的偏差确定是否存在隐藏信息。通过方法,对图像在频QMFs 率域进行分解,分解成多个方向和规格的水平、垂直、对角方向的子频带。构造的统计量有两种:一种是在多个方向和规格上的子频带的系数,包括:均值、方差、斜率、峰度;另一种是基于系数大小的最佳线性预报的错误率。这些统计量共同构成了特征向量。重复地对每一个子频带进行计算,在每一点估计线性预报。采用模式识别的类方法,通2FLD 过一系列原始和隐秘图像的训练,可以确定模式,用来判断是否存在隐藏信息。

图像是应用相当广泛的图像格式,在上,JPEG Internet 图像格式的文件占有相当的数量,对于图像的信JPEG JPEG 息隐藏检测技术,具有很好的应用前景。Niels Provos, Peter 等人开发了基于的隐藏信息检测的系统Honeyman JPEG [8]。该系统是基于网络的检测系统,可以自动收集图像文JPEG 件、并检测多种的隐藏工具,如:、、JPEG JSteg JSteg-Shell 、等,并分辨出采用的常用工具。该系统假JPHide Outguess 设嵌入的信息是服从均匀分布的。该系统的检测方法与文献中的方法非常类似,同样采用了[2]x 2检验方法。只不过在 该系统中,检验的数据来源不再是时空域的颜色频率,而是频率域的系数。该系统是一个非常完整的系统,由DCT 、、、Stegdetect Crawl StegBreak Distributed Dictionary 个部分构成。是检测模型,判断一个Attack4Stegdetect JPEG 图像文件包含隐藏信息的可能性;是一个自动的网络Crawl 图像文件的收集引擎,可以为检测器提供数据来源;JPEG 是一个字典攻击工具,通过校验图像的头信StegBreak JPEG 息,分辨出该图像文件采用的隐藏工具。当然这也局限在有限的已知隐藏工具。由于在单机上实现字典攻击StegBreak 不能满足快速性要求,因此,采用分布式字典攻击的方法提高检验速度。

、和等人提出了一Jessica Fridrich Miroslav Goljan Rui Du 种基于兼容性的检测方法JPEG [9]。当信息嵌入到格式JPEG 的图像文件中后,新构成的图像文件很可能与压缩不JPEG 兼容,这也就表明×的像素块不是由块的量化系数解压缩88而成的,从而表明信息嵌入的可能性。该方法具有很高的检测能力,甚至对一个像素的改变也可能被检测出来。对于较长的信息,可以检测信息嵌入的长度。该算法首先通过所有的像素块的系数提取量化矩阵,然后计算像素块的DCT Q

S 值,如果则表明是不兼容的,否则还需进一步根S>16 JPEG 据像素块的元索引值进行进一步判断。该算法仅适用于以

n 为初始格式的的图像。

JPEG Ysmail Avcyba o 等人建立了比较系统的图像质量统计量 [10]

。他总结出个质量指标来描述图像的质量属性,共26分为类:基于像素差别的测量量。对两个图像进行像素6(1)级别的比较,寻找差异。基于相关的测量量。通过相关(2)函数,检测两个图像之间的相似性,域基于像素差别的测量量相互补充。基于边界品质的测量量。基于频谱距离(3)(4) 的测量量。从图像傅立叶频谱获取的变形惩罚函数考虑。 基于上下文的测量量。针对图像中邻近像素之间的关系(5)而建立的测量量。基于人视觉系统的测量量。根据信息(6)嵌入引起图像的降质的思想,这些统计量的构造可以很好地描述图像文件在信息嵌入后图像的降质,从而发现隐藏信息。

结论

3 信息隐藏技术是信息安全领域的一个重要方面,信息隐藏的分析技术作为信息隐藏技术的对立面,已成为信息安全领域研究的焦点。图像作为信息隐藏的良好载体,已经在多方面得到了应用。虽然已经提出了多个基于图像的信息隐藏检测的算法和系统,但每种算法或系统都有着各自的优势和局限性。至今仍然还没有形成基于图像的信息隐藏检测技术的理论。因此,基于图像的信息隐藏检测技术还有待进一步发展和完善。

参考文献

汪小帆戴跃伟茅耀斌信息隐藏技术——方法与应用北京机械1 , , . .: 工业出版社,2001

2 Westfeld A, Pfitzmann A. Attacks on Steganographic Systems. In Processing of Information Hiding, Third International Workshop, 1999

3 Fridrich J, Du R, Meng L. Steganalysis of LSB Encoding in Color Images. Proc. IEEE Int'1 Conf. Multimedia and Expo, CD-ROM, IEEE Press, Piscataway, N J, 2000

4 Fridrich J, Goljan M, Du R. Detecting LSB Steganography in Color and Gray-scale Images. Magazine of IEEE Multimedia Special Issue on Security, 2001-10/11: 22-28

5 Lee Y K, Chen L H. An Adaptive Image Steganographic Model Based on Minimum-error LSB Replacement. Proceedings of the Ninth National Conference on Information Security, Taiwan, 1999:8-15

6 Lin G S, Lie W N. Study on Detecting Image Hiding By Feature Analysis. Proc. of IEEE International Symposium on Circuits and Systems, ISCAS-2001, Sydney, Australia,2001:149-152

7 Farid H. Detecting Hidden Messages Using Higher-order Statistical Models. International Conference on Image Processing, Rochester, NY, 2002

8 Provos N, Honeyman P. Detecting Steganographic Content on the Internet. Technical Report CITI 01-1a, University of Michigan, 20019 Fridrich J, Goljan M, Du R. Steganalysis Based on JPEG Compa tibility, SPIE Multimedia Systems and Applications IV. SPIE Press, Bellingham, Wash., 200110 Ysmail Avcyba o

. Image Quality Statistics and Their Use In Steganalysis and Compression. Bo azici University, 200111 Kelley J. Terror Groups Hide Behind Web Encryption. https://www.doczj.com/doc/bb13614568.html,/life/cyber/tech/2001-02-05-binladen.htm.

——

3''''

图像识别技术研究现状综述 简介: 图像识别是指图形刺激作用于感觉器官,人们辨认出它是经验过的某一图形的过程,也叫图像再认。在图像识别中,既要有当时进入感官的信息,也要有记忆中存储的信息。只有通过存储的信息与当前的信息进行比较的加工过程,才能实现对图像的再认。图像识别技术是以图像的主要特征为基础的,在图像识别过程中,知觉机制必须排除输入的多余信息,抽出关键的信息。在人类图像识别系统中,对复杂图像的识别往往要通过不同层次的信息加工才能实现。对于熟悉的图形,由于掌握了它的主要特征,就会把它当作一个单元来识别,而不再注意它的细节了。这种由孤立的单元材料组成的整体单位叫做组块,每一个组块是同时被感知的。图像在人类的感知中扮演着非常重要的角色,人类随时随处都要接触图像。随着数字图像技术的发展和实际应用的需要,出现了另一类问题,就是不要求其结果输出是一幅完整的图像,而是将经过图像处理后的图像,再经过分割和描述提取有效的特征,进而加以判决分类,这就是近20年来发展起来的一门新兴技术科学一图像识别。它以研究某些对象或过程的分类与描述为主要内容,以研制能够自动处理某些信息的机器视觉系统,代替传统的人工完成分类和辨识的任务为目的。 图像识别的发展大致经历了三个阶段:文字识别、图像处理和识别及物体识别:文字识别的研究是从1950年开始的,一般是识别字母、数字和符号,并从印刷文字识别到手写文字识别,应用非常广泛,并且已经研制了许多专用设备。图像处理和识别的研究,是从1965年开始的。过去人们主要是对照相技术、光学技术的研究,而现在则是利用计算技术、通过计算机来完成。计算机图像处理不但可以消除图像的失真、噪声,同时还可以进行图像的增强与复原,然后进行图像的判读、解析与识别,如航空照片的解析、遥感图像的处理与识别等,其用途之广,不胜枚举。物体识别也就是对三维世界的认识,它是和机器人研究有着密切关系的一个领域,在图像处理上没有特殊的难点,但必须知道距离信息,并且必须将环境模型化。在自动化技术已从体力劳动向部分智力劳动自动化发展的今天,尽管机器人的研究非常盛行,还只限于视觉能够观察到的场景。进入80年代,随着计算机和信息科学的发展,计算机视觉、人工智能的研究已成为新的动向 图像识别与图像处理的关系: 在研究图像时,首先要对获得的图像信息进行预处理(前处理)以滤去干扰、噪声,作几何、彩色校正等,以提供一个满足要求的图像。图像处理包括图像编码,图像增强、图像压缩、图像复原、图像分割等。对于图像处理来说,输入是图像,输出(即经过处理后的结果)也是图像。图像处理主要用来解决两个问题:一是判断图像中有无需要的信息;二是确定这些信息是什么。图像识别是指对上述处理后的图像进行分类,确定类别名称,它可以在分割的基础上选择需要提取的特征,并对某些参数进行测量,再提取这些特征,然后根据测量结果做出分类。为了更好地识别图像,还要对整个图像做结构上的分析,对图像进行描述,以便对图像的主要信息做一个好的解释,并通过许多对象相互间的结构关系对图像加深理解,以便更好帮助和识别。故图像识别是在上述分割后的每个部分中,找出它的形状及纹理特征,以便对图像进行分类,并对整个图像做结构上的分析。因而对图像识别环节来说,输入是图像(经过上述处理后的图像),输出是类别和图像的结构分析,而结构分析的结果则

课程设计——图像去雾 一、设计目的 1、通过查阅文献资料,了解几种图像去雾算法,; 2、理解和掌握图像直方图均衡化增强用于去雾的原理和应用; 3、理解和掌握图像退化的因素,设计图像复原的方法; 4、比较分析不同方法的效果。 二、设计内容 采用针对的有雾图像,完成以下工作: 1、采用直方图均衡化方法增强雾天模糊图像,并比较增强前后的图像和直方图; 2、查阅文献,分析雾天图像退化因素,设计一种图像复原方法,对比该复原图像与原始图像以及直方图均衡化后的图像; 3、分析实验效果; 4、写出具体的处理过程,并进行课堂交流展示。 三、设计要求 1、小组合作完成; 2、提交报告(*.doc)、课堂交流的PPT(*.ppt)和源代码。

四、设计原理 (一)图像去雾基础原理 1、雾霭的形成机理 雾实际上是由悬浮颗粒在大气中的微小液滴构成的气溶胶,常呈现乳白色,其底部位于地球表面,所以也可以看作是接近地面的云。霭其实跟雾区别不大,它的一种解释是轻雾,多呈现灰白色,与雾的颜色十分接近。广义的雾包括雾、霾、沙尘、烟等一切导致视觉效果受限的物理现象。由于雾的存在,户外图像质量降低,如果不处理,往往满足不了相关研究、应用的要求。在雾的影响下,经过物体表面的光被大气中的颗粒物吸收和反射,导致获取的图像质量差,细节模糊、色彩暗淡。 2、图像去雾算法 图像去雾算法可以分为两大类:一类是图像增强;另一类是图像复原。图1-1介绍了图像去雾算法的分类: 图1-1 去雾算法分类 从图像呈现的低亮度和低对比度的特征考虑,采用增强的方法处理,即图像增强。比较典型的有全局直方图均衡化,同态滤波,Retinex 算法,小波算法等等。 基于物理模型的天气退化图像复原方法,从物理成因的角度对大气散射作用进行建模分析,实现场景复原,即图像复原。运用最广泛、

医学图像配准技术 罗述谦综述 首都医科大学生物医学工程系(100054) 吕维雪审 浙江大学生物医学工程研究所(310027) 摘要医学图像配准是医学图像分析的基本课题,具有重要理论研究和临床应用价 值。本文较全面地介绍了医学图像配准的概念、分类、配准原理、主要的配准技术及评 估方法。 关键词医学图像配准多模 1 医学图像配准的概念 在做医学图像分析时,经常要将同一患者的几幅图像放在一起分析,从而得到该患者的多方面的综合信息,提高医学诊断和治疗的水平。对几幅不同的图像作定量分析,首先要解决这几幅图像的严格对齐问题,这就是我们所说的图像的配准。 医学图像配准是指对于一幅医学图像寻求一种(或一系列)空间变换,使它与另一幅医学图像上的对应点达到空间上的一致。这种一致是指人体上的同一解剖点在两张匹配图像上有相的空间位置。配准的结果应使两幅图像上所有的解剖点,或至少是所有具有诊断意义的点及手术感兴趣的点都达到匹配。 医学图像配准技术是90年代才发展起来的医学图像处理的一个重要分支。涉及“配准”的技术名词除registration外,mapping、matching、co-registration、integration、align-ment和fusion 等说法也经常使用。从多数文章的内容看,mapping偏重于空间映射;fu-sion指图像融合,即不仅包括配准,而且包括数据集成后的图像显示。虽然在成像过程之前也可以采取一些措施减小由身体移动等因素引起的空间位置误差,提高配准精度(称作数据获取前的配准preacquisition),但医学图像配准技术主要讨论的是数据获取后的(post-acquisition)配准,也称作回顾式配准(retrospective registration)。当前,国际上关于医学图像配准的研究集中在断层扫描图像( tomographic images,例如CT、MRI、SPECT、PET等)及时序图像(time seriesimages,例如fMRI及4D心动图像)的配准问题。 2 医学图像基本变换 对于在不同时间或/和不同条件下获取的两幅图像I1(x1,y1,z1)和I2(x2,y2,z2)配准,就是寻找一个映射关系P:(x1,y1,z1) (x2,y2,z2),使I1的每一个点在I2上都有唯一的点与之相对应。并且这两点应对应同一解剖位置。映射关系P表现为一组连续的空间变换。常用的空间几何变换有刚体变换(Rigid body transformation)、仿射变换(Affine transformation)、投影变换(Projec-tive transformation)和非线性变换(Nonlin-ear transformation)。 (1)刚体变换: 所谓刚体,是指物体内部任意两点间的距离保持不变。例如,可将人脑看作是一个刚体。 处理人脑图像,对不同方向成像的图像配准常使用刚体变换。刚体变换可以分解为旋转和平移:P(x)=Ax+b(1) x=(x,y,z)是像素的空间位置;A是3×3的旋转矩阵,b是3×1的平移向量。

毕业设计文献综述 题目:基于matlab的图像预处理技术研究 专业:电子信息工程 1前言部分 众所周知,MATLAB在数值计算、数据处理、自动控制、图像、信号处理、神经网络、优化计算、模糊逻辑、小波分析等众多领域有着广泛的用途,特别是MATLAB的图像处理和分析工具箱支持索引图像、RGB 图像、灰度图像、二进制图像,并能操作*.bmp、*.jpg、*.tif等多种图像格式文件如。果能灵活地运用MATLAB提供的图像处理分析函数及工具箱,会大大简化具体的编程工作,充分体现在图像处理和分析中的优越性。 图像就是用各种观测系统观测客观世界获得的且可以直接或间接作用与人眼而产生视觉的实体。视觉是人类从大自然中获取信息的最主要的手段。拒统计,在人类获取的信息中,视觉信息约占60%,听觉信息约占20%,其他方式加起来才约占20%。由此可见,视觉信息对人类非常重要。同时,图像又是人类获取视觉信息的主要途径,是人类能体验的最重要、最丰富、信息量最大的信息源。通常,客观事物在空间上都是三维的(3D)的,但是从客观景物获得的图像却是属于二维(2D)平面的。 图像存在方式多种多样,可以是可视的或者非可视的,抽象的或者实际的,适于计算机处理的和不适于计算机处理的。 图像处理它是指将图像信号转换成数字信号并利用计算机对其进行处理的过程。图像处理最早出现于20世纪50年代,当时的电子计算机已经发展到一定水平,人们开始利用计算机来处理图形和图像信息。图像处理作为一门学科大约形成于20世纪60年代初期。早期的图像处理的目的是改善图像的质量,它以人为对象,以改善人的视觉效果为目的。图像处理中,输入的是质量低的图像,输出的是改善质量后的图像,常用的图像处理方法有图像增强、复原、编码、压缩等。首次获得实际成功应用的是美国喷气推进实验室(JPL)。他们对航天探测器徘徊者7号在 1964 年发回的几千张月球照片使用了图像处理技术,如几何校正、灰度变换、去除噪声等方法进行处理,并考虑了太阳位置和月球环境的影响,由计算机成功地绘制出月球表面地图,获得了巨大的成功。随后又对探测飞船发回的近十万张照片进行更为复杂的图像处理,以致获得了月球的地形图、彩色图及全景镶嵌图,获得了非凡的成果,为人类登月创举奠定了坚实的基础,也推动

信息隐藏

目录 引言. (3) 1信息隐藏技术发展背景 (3) 2信息隐藏的概念和模型 (3) 2.1信息隐藏概念及其基本原理 (3) 2.2信息隐藏通用模型 (4) 3信息隐藏技术特征及分类 (4) 3.1信息隐藏技术的特征 (4) 3.2 信息隐藏技术的分类 (5) 4信息隐藏技术方法 (5) 4.1隐写术 (5) 4.2数字水印 (6) 4.3可视密码技术 (6) 4.4潜信道 (6) 4.5匿名通信 (6) 5信息隐藏技术算法 (7) 6信息隐藏技术应用领域 (7) 6.1数据保密 (7) 6.2数据的不可抵赖性 (8) 6.3 数字作品的版权保护 (8) 6.4防伪 (8) 6.5数据的完整性 (8) 7结语. (8) 参考文献. (9)

引言 随着Internet 技术和多媒体信息技术的飞速发展,多媒体、计算机网络、个人移动通信技术等进入寻常百姓家,数字化已深入人心。数字多媒体信息在网上传播与传输越来越方便,通过网络传递各种信息越来越普遍。但与此同时也带来了信息安全的隐患问题。信息隐藏是近年来信息安全和多媒体信号处理领域中提出的一种解决媒体信息安全的新方法[1] 。它通过把秘密信息隐藏在可公开的媒体信息里,达到证实该媒体信息的数据完整性或传递秘密信息的目的,从而为数字信息的安全问题提供了一种新的解决方法。 1 信息隐藏技术发展背景 信息隐藏的思想来源于古代的隐写术,历史上广为流传的“剃头刺字”的故事就是信息隐藏技术的应用。大约在公元前440年,Histaieus为了通知他的朋友发动暴动来反抗米堤亚人和波斯人,将一个仆人的头发剃光后在头皮上刺上了信息,等那仆人头发长出来后再将他送到朋友那里,以此实现他们之间的秘密通信。在16、17 世纪还出现 了许多关于隐秘术的著作,其中利用信息编码的方法实现信息隐藏较为普遍。历史上信息隐藏的例子还有很多。Willkins 采用隐形墨水在特定字母上制作非常小的斑点来隐藏信息。二战期间,德国人发明了微缩胶片,他们把胶片制作成句点大小的微粒来隐藏信息,放大后的胶片仍能有很好的清晰度[2] 。 如今,大量的多媒体信息在网络中方便、快捷的传输,方便了人们的通信和交流,但是这些新技术在给人们带来方便的同时也产生了严重的安全问题。为了解决这些问题,引入了加密技术,但是加密技术是将明文加密成一堆乱码,这样就容易激发拦截者破解机密文件的动机及欲望。为此,人们又引入了信息隐藏技术,即将秘密信息隐藏在不易被人怀疑的普通文件中,使秘密信息不易被别有用心的人发现,从而加强了消息在网络上传输的安全性。 2 信息隐藏的概念和模型 2.1 信息隐藏概念及其基本原理 信息隐藏是把一个有意义的秘密信息如软件序列号、秘文或版权信息通过某种嵌入算法隐藏到载体信息中从而得到隐秘载体的过程[3] 。它主要是研究如何将某一机密信息秘密隐藏于另一公开信息中,然后通过公开信息的传输来传递机密信息。通常载体可以是文字、图像、声音和视频等, 而嵌入算法也主要利用多媒体信息的时间或空间冗余 性和人对信息变化的掩蔽效应。信息隐藏后,非法使用者无法确认该载体中是否隐藏其它信

图像处理技术的研究现状和发展趋势 庄振帅 数字图像处理又称为计算机图像处理,它是指将图像信号转换成数字信号并利用计算机对其进行处理的过程。数字图像处理最早出现于20世纪50年代,当时的电子计算机已经发展到一定水平,人们开始利用计算机来处理图形和图像信息。数字图像处理作为一门学科大约形成于20世纪60年代初期。早期的图像处理的目的是改善图像的质量,它以人为对象,以改善人的视觉效果为目的。图像处理中,输入的是质量低的图像,输出的是改善质量后的图像,常用的图像处理方法有图像增强、复原、编码、压缩等。首次获得实际成功应用的是美国喷气推进实验室(JPL)。他们对航天探测器徘徊者7号在1964年发回的几千张月球照片使用了图像处理技术,如几何校正、灰度变换、去除噪声等方法进行处理,并考虑了太阳位置和月球环境的影响,由计算机成功地绘制出月球表面地图,获得了巨大的成功。随后又对探测飞船发回的近十万张照片进行更为复杂的图像处理,以致获得了月球的地形图、彩色图及全景镶嵌图,获得了非凡的成果,为人类登月创举奠定了坚实的基础,也推动了数字图像处理这门学科的诞生。在以后的宇航空间技术,如对火星、土星等星球的探测研究中,数字图像处理都发挥了巨大的作用。数字图像处理取得的另一个巨大成就是在医学上获得的成果。1972年英国EMI公司工程师Housfield发明了用于头颅诊断的X射线计算机断层摄影装置,也就是我们通常所说的CT(Computer Tomograph)。CT的基本方法是根据人的头部截面的投影,经计算机处理来重建截面图像,称为图像重建。1975年EMI公司又成功研制出全身用的CT 装置,获得了人体各个部位鲜明清晰的断层图像。1979年,这项无损伤诊断技术获得了诺贝尔奖,说明它对人类作出了划时代的贡献。与此同时,图像处理技术在许多应用领域受到广泛重视并取得了重大的开拓性成就,属于这些领域的有航空航天、生物医学过程、工业检测、机器人视觉、公安司法、军事制导、文化艺术等,使图像处理成为一门引人注目、前景远大的新型学科。随着图像处理技术的深入发展,从70年代中期开始,随着计算机技术和人工智能、思维科学研究的迅速发展,数字图像处理向

信息隐藏理论与技术论文题目:数字隐写分析术方法研究与实现 姓名张思琪 院(系)计算机学院 专业班级2012110309 学号2012110760 指导教师杨榆 仲恺农业工程学院教务处制 摘要 本文主要研究以数字图像为载体的信息隐写分析技术。隐写算法中利用图像DCT 系数最不重要位隐藏信息的隐写算法具有透明性好,鲁棒性强等特点,这类隐写算法包括JSteg,Outguess等。本文研究了针对DCT系数LSB算法的隐写分析算法。主要对针对

JSteg隐写的检测进行研究。实验结果表明,采用基于DCT系数对值(pair values)的变化的卡方统计攻击方法来检测Jsteg顺序隐写,具有很好的检测效果。由于Westfeld等人提出的卡方检验方法的耗时很大,且不能检测出Jsteg随机隐写,故引出一种改进的卡方检验方法:快速卡方检验方法。快速卡方检验方法不仅能够检测出Jsteg顺序隐写,而且能检测出Jsteg随机隐写。同时能有效地估计出嵌入率。 关键词:隐写隐写分析 DCT 卡方检验 JSteg 目录 1 绪论 (1) 1.1 引语 (1) 1.2 信息隐藏技术的历史、应用和发展 (1)

1.2.1 信息隐藏技术的历史 (1) 1.2.2信息隐藏技术的应用 (1) 1.2.3 信息隐藏技术的发展 (2) 1.3 数字图像隐写检测技术 (2) 1.3.1隐写信息检测技术 (3) 1.3.2隐写信息的提取技术 (3) 2 基于图像统计模型的隐写分析 (4) 2.1 针对LSB替换隐写分析 (4) 2.1.1卡方检测方法 (6) 2.1.2 RS方法 (11) 2.1.3 SPA方法 (13) 2.2 针对K ±及随机调制隐写的隐写分析 (13) 2.2.1±1隐写的信息比率估计 (13) 2.2.2K ±隐写信息比率估计 (14) 2.3 随机调制隐写的信息比率估计 (14) 3 针对JSteg隐写的检测 (14) 3.1 卡方检测方法 (14) 3.2 快速卡方检验方法 (15) 3.2.1针对顺序JSteg隐写 (18) 3.2.2针对随机JSteg隐写 (18) 3.3 快速卡方检验方法—matlab实现 (18) 4 结论 (19) 参考文献 (20) 英语摘要 (22) 附录 (22) 致谢 (29) 仲恺农业工程学院毕业论文(设计)成绩评定表 ....................................................错误!未定义书签。

qwertyuiopasdfghjklzxcvbnmqw ertyuiopasdfghjklzxcvbnmqwer tyuiopasdfghjklzxcvbnmqwerty uiopasdfghjklzxcvbnmqwertyui opasdfghjklzxcvbnmqwertyuiop 信息隐藏技术及其应用asdfghjklzxcvbnmqwertyuiopas dfghjklzxcvbnmqwertyuiopasdf ghjklzxcvbnmqwertyuiopasdfgh jklzxcvbnmqwertyuiopasdfghjkl zxcvbnmqwertyuiopasdfghjklzx cvbnmqwertyuiopasdfghjklzxcv bnmqwertyuiopasdfghjklzxcvbn mqwertyuiopasdfghjklzxcvbnm qwertyuiopasdfghjklzxcvbnmqw ertyuiopasdfghjklzxcvbnmqwer tyuiopasdfghjklzxcvbnmqwerty uiopasdfghjklzxcvbnmrtyuiopas

信息隐藏技术及其应用 摘要随着网络与信息技术的高速发展,信息安全越来越受到人们关注,信息隐藏技术应运而生。本文介绍了信息隐藏技术的背景、概念与特征,总结了较为成熟与常见的信息隐藏方法,描述了信息隐藏技术的主要应用领域,分析了信息隐藏技术目前存在的问题,并对其未来发展进行了展望。 关键词信息隐藏;信息安全;隐秘通信;数字水印;应用; 一、信息隐藏技术的背景 信息隐藏的思想可以追溯到古代的隐写术。隐写术是通过某种方式将隐秘信息隐藏在其他信息中,从而保证隐秘信息的安全性。隐写术的应用实例可以追溯到很久远的年代。被人们誉为历史学之父的古希腊历史学家希罗多德曾在其著作中讲述了这样一则故事:一个名为Histaieus的人计划与他人合伙叛乱,里应外合,以便推翻波斯人的统治。为了传递信息,他给一位忠诚的奴隶剃光头发并把消息刺在头皮上,等到头发长起来后,派奴隶出去送“信”,最终叛乱成功。隐写术在历史上有过广泛的应用,例如战争、谍报等方面。 进入现代以来,随着网络的高速发展,越来越多的信息在网络上进行传递,人们通过邮件、文件和网页等进行交流,传递信息。然而在信息传递的快捷与高效的同时,信息的安全性也越来越受到考验。例如网络上的病毒、木马、泄密软件等,还有非法组织以某种目的窃取信息等,都对信息的安全造成了严重的威胁。特别是对于政治、军事和商业等领域,敌对势力之间互相的监控、窃密等都普遍存在,信息传递的安全性至关重要。传统的密码学虽然可以在一定程度上保证信息的安全,但它仅仅隐藏了信息的内容。为隐藏信息所生成的密文通常是杂乱无章的代码或者逻辑混乱的语言,反而更会引起追踪人员和破译人员的注意,增加暴露风险。这成为密码的致命弱点。 另一方面,随着数字技术的迅猛发展和互联网越来越广泛的应用,数字媒体的应用越来越多,基于数字媒体的商业得到了迅速发展,而通过扫描仪等也可以方便的将纸质材料转换为数字材料。与此同时,数字媒体的复制、传播也越来越方便,这为盗版提供了极大的便利,例如网上盗版软件、盗版电子版图书等随处可见,严重破坏了知识产权。因此如何保护数字媒体的知识产权,防止知识产品被非法地复制传播,保证信息的安全,也成为了越来越紧迫的问题。 正是由于上述问题的存在,信息隐藏技术应运而生。 二、信息隐藏技术的原理与特点

数字图像处理技术的现状及其发展方向 一、数字图像处理历史发展 数字图像处理(Digital Image Processing)将图像信号转换成数字信号并利用计算机对其进行处理。 1.起源于20世纪20年代。 2.数字图像处理作为一门学科形成于20世纪60年代初期,美国喷气推进实验室(JPL)推动了数字图像处理这门学科的诞生。 3.1972年英国EMI公司工程师Housfield发明了用于头颅诊断的X射线计算机断层摄影装置即CT(Computer Tomograph),1975年EMI公司又成功研制出全身用的CT装置,获得了人体各个部位鲜明清晰的断层图像。 4.从70年代中期开始,随着计算机技术和人工智能、思维科学研究的迅速发展,数字图像处理向更高、更深层次发展,人们已开始研究如何用计算机系统解释图像,实现类似人类视觉系统理解外部世界,其中代表性的成果是70年代末MIT的Marr提出的视觉计算理论。 二、数字图像处理的主要特点 1.目前数字图像处理的信息大多是二维信息,处理信息量很大,对计算机的计算速度、存储容量等要求较高。 2.数字图像处理占用的频带较宽,在成像、传输、存储、处理、显示等各个环节的实现上,技术难度较大,成本也高,这就对频带压缩技术提出了更高的要求。 3.数字图像中各个像素是不独立的,其相关性大。因此,图像处理中信息压缩的潜力很大。 4.由于图像是三维景物的二维投影,一幅图像本身不具备复现三维景物的全部几何信息的能力,要分析和理解三维景物必须作合适的假定或附加新的测量。在理解三维景物时需要知识导引,这也是人工智能中正在致力解决的知识工程问题。 5.一方面,数字图像处理后的图像一般是给人观察和评价的,因此受人的因素影响较大,作为图像质量的评价还有待进一步深入的研究;另一方面,计算机视觉是模仿人的视觉,人的感知机理必然影响着计算机视觉的研究,这些都是心理学和神经心理学正在着力研究的课题。 三、数字图像处理的优点 1.再现性好;图像的存储、传输或复制等一系列变换操作不会导致图像质量的退化。 2.处理精度高;可将一幅模拟图像数字化为任意大小的二维数组,现代扫描仪可以把每个像素的灰度等级量化为16位甚至更高。 3.适用面宽;图像可以来自多种信息源,图像只要被变换为数字编码形式后,均是用二维数组表示的灰度图像组合而成,因而均可用计算机来处理。 4.灵活性高;数字图像处理不仅能完成线性运算,而且能实现非线性处理,即凡是可以用数学公式或逻辑关系来表达的一切运算均可用数字图像处理实现。 四、数字图像处理过程及其主要进展 常见的数字图像处理有:图像的采集、数字化、编码、增强、恢复、变换、

《信息隐藏原理及应用》结课论文 《信息隐藏原理概述》 2013——2014第一学年 学生姓名*** 专业班级***班 学生学号********* 指导教师**** 二〇一三年十二月十八日

信息隐藏原理概述 摘要 在信息技术飞速发展的今天,人们对信息安全给予了更多关注。因为每个Web站点以及网络通信都依赖于多媒体,如音频、视频和图像等。随着数字隐藏技术的发展,在特定的应用方面对其技术性能又提出了更高、更具体的要求,在一般的信息隐藏方法中,这些特性都是相互冲突、互相矛盾的而信息隐藏这项技术将秘密信息嵌入到多媒体中,并且不损坏原有的载体。在没有专门检测工具的情况下,第三方既觉察不到秘密信息的存在,也不知道存在秘密信息。因此密钥、数字签名和私密信息都可以在Internet上安全的传送。因此信息隐藏领域已经成为信息安全的焦点。 【关键词】:信息隐藏,网络,信息,稳私,算法

目录 引言 (4) 一、信息隐藏技术的现实意义 (5) 1.1 隐写术(Steganography) (5) 1.2 数字水印技术(Digital Watermark) (6) 1.3 可视密码技术 (6) 二、基本原理 (6) 三、信息隐藏的特点 (7) 3.1 隐蔽性 (7) 3.2 不可测性 (7) 3.3 不可见性 (7) 3.4 不可感知性 (8) 3.5 鲁棒性 (8) 3.6自恢复性 (9) 四、信息隐藏的计算和技术实施策略 (9) 五、信息隐藏技术的应用 (10) 5.1 数据保密通信 (11) 5.2 身份认证 (11) 5.3 数字作品的版权保护与盗版追踪 (11) 5.4 完整性、真实性鉴定与内容恢复 (11) 六、结束语 (12) 参考文献 (13)

编号 图像去雾技术研究 The research on image defogging technology 学生姓名XX 专业电子科学与技术 学号XXXXXXX 学院电子信息工程学院

摘要 本文首先简单介绍了云雾等环境对图像成像的影响,接着从图像增强的角度研究图像去雾技术的基本方法,介绍了去雾算法的原理和算法实现步骤,并对去雾算法的优缺点和适用条件进行了总结。 基于图像增强的去雾原理,本文提出了联合使用同态滤波和全局直方图均衡的改进去雾算法。先进行同态滤波使有雾图像的细节充分暴露,然后采用全局直方图均衡扩展图像的灰度动态范围。去雾效果具有对比度高,亮度均匀,视觉效果好的特点,不足的是图像的颜色过于饱和。 关键字:图像增强图像去雾同态滤波全局直方图均衡

Abstract Firstly, this paper simply introduces the influence of cloud environment of image formation, then from the enhanced image perspective of image to fog technology basic method, is introduced to fog algorithm principle and algorithm steps, and has carried on the summary to fog algorithm advantages, disadvantages and applicable conditions. As for the defogging theory based on the image enhancement, the paper puts forward the improved defogging algorithm which requires combining homomorphic filtering and global histogram equalization. We should use homomorphic filtering to get details of the fogging images clearly exposed and then use global histogram equalization to spread the images’ gray scale dynamic range. Defogging has features of high contrast ratio, uniform brightness and good visual effect. But its drawback is that the image color is too saturated. Key words: image enhancement; image defogging; homomorphic filtering; global histogram equalization;

数字图像处理技术的研究现状与发展方向 孔大力崔洋 (山东水利职业学院,山东日照276826) 摘要:随着计算机技术的不断发展,数字图像处理技术的应用领域越来越广泛。本文主要对数字图像处理技术的方法、优点、数字图像处理的传统领域及热门领域及其未来的发展等进行相关的讨论。 关键词:数字图像处理;特征提取;分割;检索 引言 图像是指物体的描述信息,数字图像是一个物体的数字表示,图像处理则是对图像信息进行加工以满足人的视觉心理和应用需求的行为。数字图像处理是指利用计算机或其他数字设备对图像信息进行各种加工和处理,它是一门新兴的应用学科,其发展速度异常迅速,应用领域极为广泛。 数字图像处理的早期应用是对宇宙飞船发回的图像所进行的各种处理。到了70年代,图像处理技术的应用迅速从宇航领域扩展到生物医学、信息科学、资源环境科学、天文学、物理学、工业、农业、国防、教育、艺术等各个领域与行业,对经济、军事、文化及人们的日常生活产生重大的影响。 数字图像处理技术发展速度快、应用范围广的主要原因有两个。最初由于数字图像处理的数据量非常庞大,而计算机运行处理速度相对较慢,这就限制了数字图像处理的发展。现在计算机的计算能力迅速提高,运行速度大大提高,价格迅速下降,图像处理设备从中、小型计算机迅速过渡到个人计算机,为图像处理在各个领域的应用准备了条件。第二个原因是由于视觉是人类感知外部世界最重要的手段。据统计,在人类获取的信息中,视觉信息占60%,而图像正是人类获取信息的主要途径,因此,和视觉紧密相关的数字图像处理技术的潜在应用范围自然十分广阔。 1数字图像处理的目的 一般而言,对图像进行加工和分析主要有以下三方面的目的[1]: (1)提高图像的视感质量,以达到赏心悦目的目的。如去除图像中的噪声,改变图像中的亮度和颜色,增强图像中的某些成分与抑制某些成分,对图像进行几何变换等,从而改善图像的质量,以达到或真实的、或清晰的、或色彩丰富的、或意想不到的艺术效果。 (2)提取图像中所包含的某些特征或特殊信息,以便于计算机进行分析,例如,常用做模式识别和计算机视觉的预处理等。这些特征包含很多方面,如频域特性、灰度/颜色特性、边界/区域特性、纹理特性、形状/拓扑特性以及关系结构等。 (3)对图像数据进行变换、编码和压缩,以便于图像的存储和传输。 2数字图像处理的方法 数字图像处理按处理方法分,主要有以下三类,即图像到图像的处理、图像到数据的处理和数据到图像的处理[2]。 (1)图像到图像。图像到图像的处理,其输入和输出均为图像。这种处理技术主要有图像增强、图像复原和图像编码。 首先,各类图像系统中图像的传送和转换中,总要造成图像的某些降质。第一类解决方法不考虑图像降质的原因,只将图像中感兴趣的特征有选择地突出,衰减次要信息,提高图像的可读性,增强图像中某些特征,使处理后的图像更适合人眼观察和机器分析。这类方法就是图像增强。例如,对图像的灰度值进行修正,可以增强图像的对比度;对图像进行平滑,可以抑制混入图像的噪声;利用锐化技

信息隐藏 令狐采学 技 术 综 述 目录 引言3 1信息隐藏技术发展背景3 2信息隐藏的概念和模型3 2.1信息隐藏概念及其基本原理3 2.2信息隐藏通用模型4 3信息隐藏技术特征及分类4

3.1信息隐藏技术的特征4 3.2信息隐藏技术的分类5 4信息隐藏技术方法5 4.1隐写术5 4.2数字水印6 4.3可视密码技术6 4.4潜信道6 4.5匿名通信6 5信息隐藏技术算法7 6信息隐藏技术应用领域7 6.1数据保密7 6.2数据的不可抵赖性8 6.3 数字作品的版权保护8 6.4防伪8 6.5数据的完整性8 7 结语8 参考文献9 引言 随着Internet技术和多媒体信息技术的飞速发展,多媒

体、计算机网络、个人移动通信技术等进入寻常百姓家,数字化已深入人心。数字多媒体信息在网上传播与传输越来越方便,通过网络传递各种信息越来越普遍。但与此同时也带来了信息安全的隐患问题。信息隐藏是近年来信息安全和多媒体信号处理领域中提出的一种解决媒体信息安全的新方法[1]。它通过把秘密信息隐藏在可公开的媒体信息里,达到证实该媒体信息的数据完整性或传递秘密信息的目的,从而为数字信息的安全问题提供了一种新的解决方法。 1信息隐藏技术发展背景 信息隐藏的思想来源于古代的隐写术,历史上广为流传的“剃头刺字”的故事就是信息隐藏技术的应用。大约在公元前440年,Histaieus为了通知他的朋友发动暴动来反抗米堤亚人和波斯人,将一个仆人的头发剃光后在头皮上刺上了信息,等那仆人头发长出来后再将他送到朋友那里,以此实现他们之间的秘密通信。在16、17世纪还出现了许多关于隐秘术的著作,其中利用信息编码的方法实现信息隐藏较为普遍。历史上信息隐藏的例子还有很多。Willkins采用隐形墨水在特定字母上制作非常小的斑点来隐藏信息。二战期间,德国人发明了微缩胶片,他们把胶片制作成句点大小的微粒来隐藏信息,放大后的胶片仍能有很好的清晰度[2]。 如今,大量的多媒体信息在网络中方便、快捷的传输,方便了人们的通信和交流,但是这些新技术在给人们带来方便的同时也产生了严重的安全问题。为了解决这些问题,引入了加密技术,但是加密技术是将明文加密成一堆乱码,这样就容易激发拦截者破解机密文件的动机及欲望。为此,人们又引入了信息隐藏技术,即将秘密信息隐藏在不易被人怀疑的普通文件中,使秘密信息不易被别有用心的人发现,从而加强了消息在网络上传输的安全性。 2信息隐藏的概念和模型 2.1信息隐藏概念及其基本原理 信息隐藏是把一个有意义的秘密信息如软件序列号、秘文或版权信息通过某种嵌入算法隐藏到载体信息中从而得到隐秘

人脸识别技术综述 摘要:在阅读关于人脸检测识别技术方面文献后,本文主要讨论了人脸识别技术的基本介绍、研究历史,人脸检测和人脸识别的主要研究方法,人脸识别技术的应用前景,并且总结了人脸识别技术的优越性和当下研究存在的困难。 关键词:人脸识别;人脸检测;几何特征方法;模板匹配方法;神经网络方法;统计方法;模板匹配;基于外观方法; 随着社会的发展,信息化程度的不断提高,人们对身份鉴别的准确性和实用性提出了更高的要求,传统的身份识别方式已经不能满足这些要求。人脸识别技术(FRT)是当今模式识别和人工智能领域的一个重要研究方向.虽然人脸识别的研究已有很长的历史,各种人脸识别的技术也很多,但由于人脸属于复杂模式而且容易受表情、肤色和衣着的影响,目前还没有一种人脸识别技术是公认快速有效的[1]基于生物特征的身份认证技术是一项新兴的安全技术,也是本世纪最有发展潜力的技术之一[2]。 1. 人脸识别技术基本介绍 人脸识别技术是基于人的脸部特征,一个完整的人脸识别过程一般包括人脸检测和人脸识别两大部分,人脸检测是指计算机在包含有人脸的图像中检测出人脸,并给出人脸所在区域的位置和大小等信息的过程[3],人脸识别就是将待识别的人脸与已知人脸进行比较,得

出相似程度的相关信息。 计算机人脸识别技术也就是利用计算机分析人脸图象, 进而从中出有效的识别信息, 用来“辨认”身份的一门技术.人脸自动识别系统包括三个主要技术环节[4]。首先是图像预处理,由于实际成像系统多少存在不完善的地方以及外界光照条件等因素的影响,在一定程度上增加了图像的噪声,使图像变得模糊、对比度低、区域灰度不平衡等。为了提高图像的质量,保证提取特征的有有效性,进而提高识别系统的识别率,在提取特征之前,有必要对图像进行预处理操作;人脸的检测和定位,即从输入图像中找出人脸及人脸所在的位置,并将人脸从背景中分割出来,对库中所有的人脸图像大小和各器官的位置归一化;最后是对归一化的人脸图像应用人脸识别技术进行特征提取与识别。 2. 人脸识别技术的研究历史 国内关于人脸自动识别的研究始于二十世纪80年代,由于人脸识别系统和视频解码的大量运用,人脸检测的研究才得到了新的发展利用运动、颜色和综合信息等更具有鲁棒性的方法被提出来变形模板,弹性曲线等在特征提取方面的许多进展使得人脸特征的定位变得更为准确。 人脸识别的研究大致可分为四个阶段。第一个阶段以Bertillon,Allen和Parke为代表,主要研究人脸识别所需要的面部特征;第二个阶段是人机交互识别阶段;第三个阶段是真正的机器自动识别阶段;第四个阶段是鲁棒的人脸识别技术的研究阶段。目前,国外多所

信息隐藏 技 术 综 述

目录 引言 (3) 1信息隐藏技术发展背景 (3) 2信息隐藏的概念和模型 (3) 2.1信息隐藏概念及其基本原理 (3) 2.2信息隐藏通用模型 (4) 3信息隐藏技术特征及分类 (4) 3.1信息隐藏技术的特征 (4) 3.2信息隐藏技术的分类 (5) 4信息隐藏技术方法 (5) 4.1隐写术 (5) 4.2数字水印 (6) 4.3可视密码技术 (6) 4.4潜信道 (6) 4.5匿名通信 (6) 5信息隐藏技术算法 (7) 6信息隐藏技术应用领域 (7) 6.1数据 (7) 6.2数据的不可抵赖性 (7) 6.3 数字作品的保护 (8) 6.4防伪 (8) 6.5数据的完整性 (8) 7 结语 (8) 参考文献 (8)

引言 随着Internet技术和多媒体信息技术的飞速发展,多媒体、计算机网络、个人移动通信技术等进入寻常百姓家,数字化已深入人心。数字多媒体信息在网上传播与传输越来越方便,通过网络传递各种信息越来越普遍。但与此同时也带来了信息安全的隐患问题。信息隐藏是近年来信息安全和多媒体信号处理领域中提出的一种解决媒体信息安全的新方法[1]。它通过把秘密信息隐藏在可公开的媒体信息里,达到证实该媒体信息的数据完整性或传递秘密信息的目的,从而为数字信息的安全问题提供了一种新的解决方法。 1信息隐藏技术发展背景 信息隐藏的思想来源于古代的隐写术,历史上广为流传的“剃头刺字”的故事就是信息隐藏技术的应用。大约在公元前440年,Histaieus为了通知他的朋友发动暴动来反抗米堤亚人和波斯人,将一个仆人的头发剃光后在头皮上刺上了信息,等那仆人头发长出来后再将他送到朋友那里,以此实现他们之间的秘密通信。在16、17世纪还出现了许多关于隐秘术的著作,其中利用信息编码的方法实现信息隐藏较为普遍。历史上信息隐藏的例子还有很多。Willkins采用隐形墨水在特定字母上制作非常小的斑点来隐藏信息。二战期间,德国人发明了微缩胶片,他们把胶片制作成句点大小的微粒来隐藏信息,放大后的胶片仍能有很好的清晰度[2]。 如今,大量的多媒体信息在网络中方便、快捷的传输,方便了人们的通信和交流,但是这些新技术在给人们带来方便的同时也产生了严重的安全问题。为了解决这些问题,引入了加密技术,但是加密技术是将明文加密成一堆乱码,这样就容易激发拦截者破解文件的动机及欲望。为此,人们又引入了信息隐藏技术,即将秘密信息隐藏在不易被人怀疑的普通文件中,使秘密信息不易被别有用心的人发现,从而加强了消息在网络上传输的安全性。 2信息隐藏的概念和模型 2.1信息隐藏概念及其基本原理 信息隐藏是把一个有意义的秘密信息如软件序列号、秘文或信息通过某种嵌入算法隐藏到载体信息中从而得到隐秘载体的过程[3]。它主要是研究如何将某一信息秘密隐藏于另一公开信息中,然后通过公开信息的传输来传递信息。通常载体可以是文字、图像、声音和视频等,而嵌入算法也主要利用多媒体信息的时间或空间冗余性和人对信息变化

多域数字图像隐写技术的实现与讨 论 制作日期:2014.6.3

摘要 随着科技的发展,信息安全技术已经成为不可忽略的因素。而网络的普及及应用,让多媒体技术得到了广泛的发展,因此图像及视频的安全变得越来越重要。本文正是在这种时代背景下,介绍一种关于图像处理的信息隐藏技术。 用于进行隐蔽通信的图像信息隐藏算法可以分为两大类:基于空域的信息隐藏算法和基于变换域的信息隐藏算法。基于变换域的算法以F5为代表算法。 下面我们介绍一下变换域的算法。 关键字:隐藏嵌入信息图像

目录 一、常用的变换域的数字图像隐写方法。 (4) 1.1 JSteg隐写。 (4) 1.1.1 主要思想: (4) 1.1.2 具体嵌入过程: (4) 1.2 F5隐写。 (4) 1.2.1 具体嵌入过程: (4) 1.3 F4隐写。 (4) 1.3.1具体嵌入过程: (4) 1.4 F3隐写。 (4) 二、基于MATLAB的F3数字图像隐写技术。 (5) 2.1 F3隐写的原理。 (5) 2.2 F3隐写的算法。 (5) 2.3 运用F3隐写技术进行信息隐藏。 (5) 2.3.1 嵌入流程图。 (5) 2.3.2 实现过程。 (6) 三、讨论与分析。 (9) 3.1 对F3隐写技术的分析。 (9) 四、附录。 (9) 4.1使用的软件。 (9) 4.2软件的简介。 (9) 4.3 关键代码。 (10)

一、常用的变换域的数字图像隐写方法。 1.1 JSteg隐写。 1.1.1 主要思想: 用秘密信息比特直接替换JPEG图像量化后DCT系数的最低比特位,但不在量化后值为0或1的DCT系数中嵌入信息。 1.1.2 具体嵌入过程: (1)部分解码JPEG图像,得到二进制存储的AC系数,判断该AC系数是否等于1或0,若等于则跳过该AC系数,否则,执行下一步。 (2)判断二进制存储的AC系数的LSB是否与要嵌入的秘密信息比特相同,若相同,则不对其进行更改,否则,执行下一步。 (3)用秘密信息比特替换二进制存储的AC系数的LSB,将修改后的AC系数重新编码得到隐密的JPEG图像。 1.2 F5隐写。 1.2.1 具体嵌入过程: 1)获取载体图像,进行JPEG压缩,得到量化后的DCT系数。 2)对1)中得到的DCT系数进行混洗。 3)对可用的DCT系数计数,并根据欲嵌入的秘密信息长度计算嵌入信息所使用的三元组(1,n,k)。 4)取出n个混洗后的非0的AC DCT系数及欲嵌入的k比特信息,采用矩阵编码进行嵌入。 a)计算载体数据是否需要更改。若不需要,则继续下一组的嵌入;若需要,则更改相应的数据LSB。 b)对经过更改后的数据,判断是否产生了新的值为0的系数。若有,则此次嵌入无效,重新取出n个可用系数,执行a);若没有,重复执行4),直 到秘密信息全部嵌入。 5)逆混洗,恢复DCT系数为原来的顺序。 6)生成隐密图像。 1.3 F4隐写。 1.3.1具体嵌入过程: 和F3过程差不多,只是用正奇系数和负偶系数代表1,正偶系数和负奇系数代表0. 1.4 F3隐写。 1)信息嵌入式,若DCT系数的LSB与要嵌入的秘密信息比特相同,则不作改动;否则,将该DCT系数的绝对值减1。 2)秘密信息嵌入在非0的DCT系数上,为0的系数不嵌入任何信息。另外,