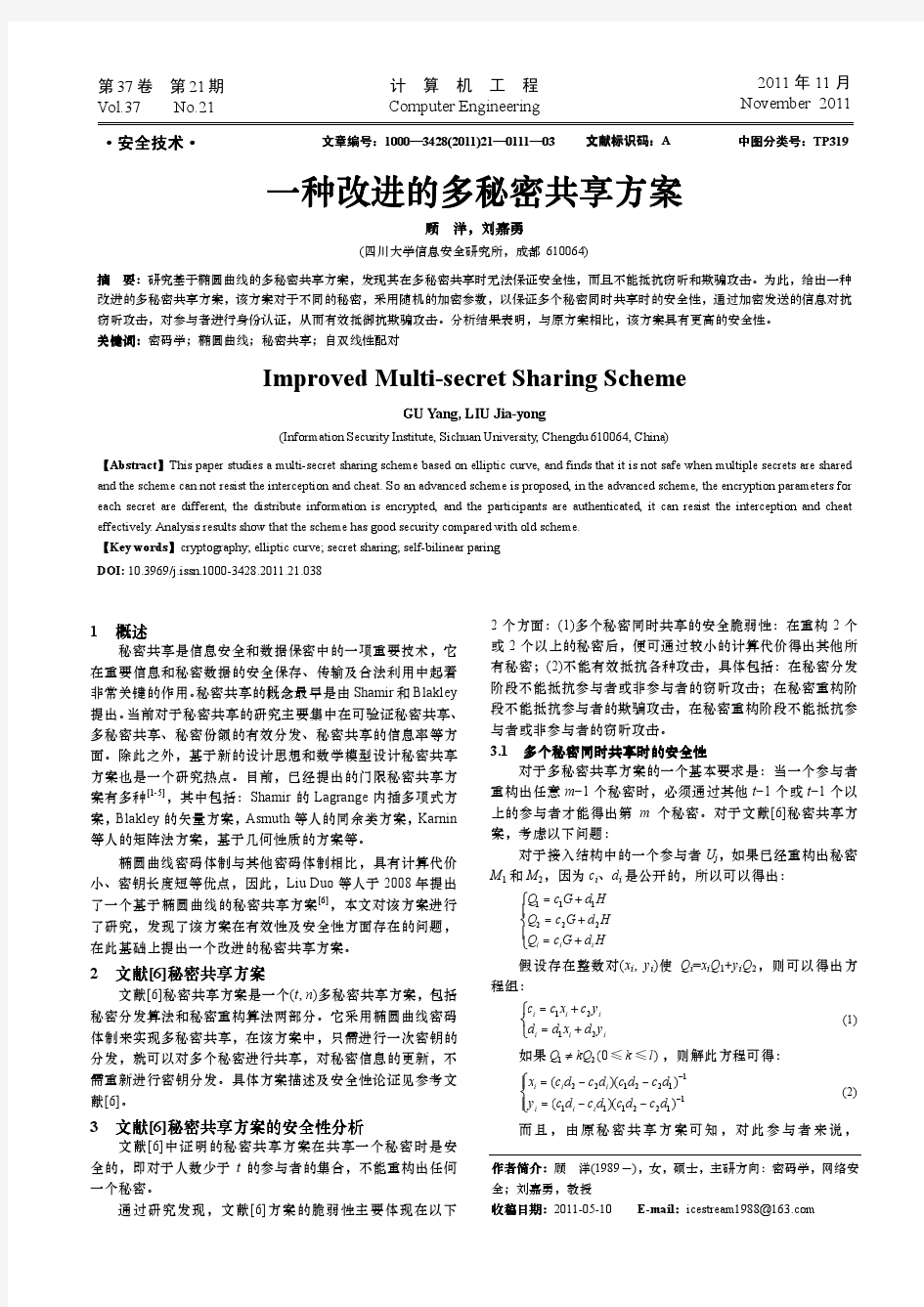

140 第31卷 第15期 Vol.31 15 一种具有检测能力的秘密共享算法 吴杰英 罗军勇 寇晓蕤 信息工程大学信息工程学院网络工程系 郑州 450002 摘 要秘密共享在密钥管理方法上是一个很重要的研究课题文章介绍并分析了秘密共享的基本概念以及用门限方案实现秘密共享的基本算法 进而提出了一种具有检测能力的秘密共享算法 关键词 秘密共享 门限方案 密钥管理 Algorithm of Secret Sharing with the Ability to Detect Cheat WU Jieying, LUO Junyong, KOU Xiaorui (Department of Network Engineering, Information Engineering College, Information Engineering University, Zhengzhou 450002) Abstract Secret sharing is one of the most important approaches to key management. This paper introduces the concept of secret sharing,analyzes the threshold scheme-based secret sharing algorithms and presents an algorithm for secret sharing with the ability to detect cheat. Key words Secret sharing; Threshold scheme; Key management 2005 年8月 August 2005 计 算 机 工 程 Computer Engineering 安全技术 文章编号 1000 3428(2005)15 0140 02 文献标识码 A 中图分类号 TP309 目前电子商务和开放网络的通信安全是建立在公钥系 统基础上的这样就有一类高度机密且长期有效的密钥需要保护秘密共享策略可以很好地保证其安全性它的基本思想是将一个秘密信息利用密码技术分拆成 n 份 分别存储以提高秘密信息的安全性 本文从门限方案的概念入手介 绍并分析了利用门限方案实现秘密共享的基本算法秘密共享中的欺骗行为和检测方法在此基础上给出了一种具有检 测能力的秘密共享算法 1 秘密共享和门限方案的基本概念 秘密共享是指将一个秘密信息利用密码技术分拆成n 个 称为共享因子的信息 分发给n 个成员只有得到 n 个合法成员的共享因子才可以恢复该秘密信息可见最基本的秘密共享实现中只有得到所有的共享因子才可以恢复原来的秘 密信息 只要有一个共享因子丢失或遭到攻击就无法恢复原秘密 门限方案的应用可以克服这个缺陷 门限方案是由Shamir 和Blakley 于1979年分别提出的一种非常有效的实现秘密共享的方法 它的思想是将密钥用 一定的方法分成n 份只要得到其中的任意t t 龙源期刊网 https://www.doczj.com/doc/ba431233.html, 一种可验证的(t,n)门限秘密共享方案 作者:史英杰 来源:《无线互联科技》2014年第07期 摘要:秘密共享能够避免秘密过于集中,分散安全风险,提高系统的安全性和健壮性,是信息安全专业一个重要的分支。本文提出了一种可验证的(t,n)门限秘密共享方案,该方案中,所有用户的私钥由自己产生,无需可信中心,可以防止可信中心的权威欺骗。此外,该方案中,验证者之间不需要互相交换秘密份额,有效的保证了方案的公平性。 关键词:秘密共享;门限加密;可验证;可信中心;公平性1引言 1979年,Shamir A[1]和Blakley G[2]分别独立的提出秘密共享的概念,其基本思想是将共享秘密分割成n个影子,将n个影子交给n个参与者,任意t个或t个以上的参与者可以解密,少于t个无法恢复秘密。文献[1][2]存在如下问题:(1)共享秘密不能重复使用;(2)秘密份额交换过程中没有验证秘密份额的真伪,存在参与者欺骗问题,导致诚实的参与者无法恢 复秘密[3];(3)秘密恢复,需要依赖可信中心,降低了系统的安全性。文献[4]提出一种防欺骗的门限共享方案,但该方案存在以下问题:(1)共享秘密只能使用一次,不能重复使用;(2)每个成员私钥由KAC分配,降低了方案的安全性;(3)该方案中,密文只能由一人获得,即只能一对一通信。 本文针对文献[4]存在的问题,提出了一种可验证的(t,n)门限秘密共享方案。本方案中,无需可信中心,每个成员自己产生私钥,有效防止了权威欺骗,提高了系统的安全性。任意t个参与者协同合作才可恢复明文,并且t个参与者都能获得明文,实现了一对多通信。在恢复明文过程中,任一成员都不知道组私钥,组私钥可重复使用。 2本方案构成 设用户UA为加密者,其标识为IDA,为n个参与者的集合,每个参与者的标识为IDi。NB为公告牌。 2.1初始化 ⑴生成方案中每个成员的私钥及公钥 每个参与者pi∈P随机秘密选取两个大素数ki和hi,计算: 其中xi为pi的私钥,yi为pi的公钥。g为GF(p)上的q阶生成元。q为大素数。 同理,用户UA计算出其私钥为xA,公钥为yA。 硕士学位论文 几种秘密共享方案的研究 摘要 秘密共享是保护信息和数据的重要手段,它主要用于保护重要信息和数据,以防止重要信息的丢失、毁坏和篡改。秘密共享已经成为密码学研究的一个重要分支,同时也是信息安全方向的重要研究内容。本文首先介绍了秘密共享的研究现状,然后在此基础上提出了几种安全、有效的秘密共享方案。本文的主要工作表现在以下几个方面: 可公开验证秘密共享是一种特殊的秘密共享,由分发者分发的秘密份额不仅能被份额持有者自己验证,而且可以被其他任何成员验证。然而,对于一般的可公开验证秘密共享,敌手可能使用很长的时间,攻破门限个份额服务器,获得秘密。为了解决这个问题,提出了第一个具有前摄能力的可公开验证的秘密共享方案,不仅能够可公开验证份额的正确性,而且具有份额定期更新的性质,这使得方案比其它一般可公开验证秘密共享方案更安全,能够更好地满足各种应用的安全需求。 基于齐次线性递归提出了一个新的多秘密共享方案,然后,将其扩展成一个可验证的方案。在秘密分发过程中,只需公布很少的公开参数,在秘密重构过程中,每个成员只需提供伪份额,不会暴露秘密份额,当秘密更改时,不需重新分配秘密份额,实现了秘密份额的多次使用。提出的方案具有秘密份额可以多次使用、公开的参数少以及所要重构多项式的次数小的优点,这使得方案更高效,能够更好地满足各种应用需求。 基于元胞自动机原理提出了一种无可信任中心的多秘密共享方案,它和一般的基于元胞自动机的多秘密共享方案不同的是,份额的分发不需要分发者的参与,能够满足没有分发者的情况下也能够实现秘密份额的分发,这使得这种方案能得到更广的应用。 关键词:秘密共享;可公开验证;齐次线性递归;元胞自动机 秘密共享体制的发展和应用 Shamir的(k,n)门限秘密共享方案 ——密码学概论课作业 1310648 许子豪 摘要:近年来,由于网络环境自身的问题,网络环境己存在严峻的安全隐患;为了避免由于网络中重要信息和秘密数据的丢失、毁灭以及被不法分子利用或恶意篡改,而无法恢复原始信息,研究者提出利用秘密共享机制对数据进行处理,从而达到保密通信中,不会因为数据的丢失、毁灭或篡改,而无法恢复原始信息的目的。从而吸引了越来越多的科研人员对该研究内容的关注。秘 密共享体制己经成为现代密码学的一个重要的研究领域,同时,它也成为信息安全中的重要的研究内容。 关键字:信息安全;秘密共享;秘钥管理。 一、秘密共享体制研究背景及意义 随着计算机和网络通信的广泛应用,人们的生活越来越依赖电子通信,使用电子方式来存储重要档案的做法也越来越普遍,随之而来产生的对各种不同档案如何管理也成了很大的问题。 秘密共享思想的最初动机是解决密钥管理的安全问题。大多情况下,一个主密钥控制多个重要文件或多个其他密钥,一旦主密钥丢失、损坏或失窃,就可能造成多个重要文件或其他密钥不可用或被窃取。为了解决这个问题,一种方法是创建该密钥的多个备份并将这些备份分发给不同的人或保存在不同的多个地方。但是这种方法并不理想,原因在于创建的备份数目越多,密钥泄漏的可能就越大但如果同时创建的备份越少,密钥全部丢失的可能也就越大。秘密共享可解决上述问题,它在不增加风险的同时提高密钥管理的可靠性。 在秘密共享方案中,将需共享的秘密分成若干秘密份额也称子密钥、碎片,并安全地分发给若干参与者掌管,同时规定哪些参与者合作可以恢复该秘密,哪些参与者合作不能得到关于该秘密的任何信息。利用秘密共享方案保管密钥具有如下优点: 一种基于秘密共享的对称私有信息检索协议1 廖干才1,3,罗守山2,3 1北京邮电大学理学院,北京 (100876) 2北京邮电大学软件学院,北京 (100876) 3西安电子科技大学综合业务网理论及关键技术国家重点实验室,西安 (710071) E-mail:gancailiao@https://www.doczj.com/doc/ba431233.html, 摘要:对称私有信息检索是安全多方计算协议一个重要的研究方向, 是指在不泄漏各自的私有信息的情况下,参与查询的用户与数据库拥有者完成对数据库的查询操作。将秘密共享和安全多方计算结合, 提出了半诚实模型下的单项对称私有信息检索协议,它能够保证查询者无法通过多次查询获取更多的信息。并将以上协议推广至多项对称私有信息检索协议,并对协议的正确性,安全性,效率进行了分析。 关键词:密码学,对称私有信息检索,安全多方计算,半诚实模型,秘密共享 中图分类号:TN309 1.引言 私有信息检索问题(简称PIR)是指在用户的私有信息不被泄露的情况下,对数据库完成查询. 该协议在文献[1]中被首次扩展为对称私有信息检索(SPIR),即需要满足数据库的私有 信息也不能够被泄露. 私有信息检索问题是安全多方计算的一个重要研究方向,有广阔的应用前景,例如,多个公司之间的合作查询、专利数据库查询、股票数据库查询,在商业竞争、军事合作、国家情报部门等多个领域对称私有信息检索问题也普遍存在. 实现私有信息检索的平凡算法是将数据库的存储信息全部发送给用户, 用户在本地查询其所要的信息,但是通讯的数据量太大.目前大多数PIR研究致力于如何设计保护用户的私有信息,而对数据库私有信息的保护关注的比较少。1995 年Chor等[3]首次提出了PIR的概念,并给了一个有效的解决方案,该方案通过K个互不通信的数据库副本共同协作完成查询,这种通过多个数据库副本实现的PIR的研究方法称作是信息论私有信息检索。自此以后,文献[5][11-15]在不同的方面对私有信息检索做了不少研究。文献[5]在单数据库模型下,提出了一个可计算的PIR。C. Cachin等人在文献[13]中提出了一个通信复杂度较低的可计算PIR。1998年Yael Gertner等人[10]首次提出了SPIR的概念,并从形式上证明了任何的PIR在一定的条件下都可能转化成SPIR,并保证通信复杂度在同一数量级,轮数也不变。2002年Erica Y. Yang等[2]将秘密共享技术应用到私有信息检索领域,解决了抵抗数据库所有者的恶意攻击问题。 目前,私有信息检索大都是通过多个互不通信的数据库副本服务器, 允许用户向不同的服务器提交不同的查询, 然后合并这些服务器的应答消息得到最终的查询结果, 整个过程中任何单一的服务器都没有得到关于用户的私有信息.在理论上PIR的研究已经比较成熟,但是在保护数据库隐私方面的研究不是很多,同时关于SPIR的执行协议效率不高。 本文运用秘密共享技术,提出了一种低复杂度的对称私有信息检索协议。本文主要的贡献如下: (1)提出了一种利用秘密共享技术的对称私有信息检索协议,并给出了安全性证明; (2)为了提高协议效率和实际应用的需求,将单项对称私有信息检索协议推广到一次能1本课题得到国家自然科学基金(项目编号:60672132)的资助。 门限共享秘密的数学设计 1.定义 在密码学中,秘密共享是指一个方法用于分发一个秘密在一组参与者,每个分配一个共享的秘密。这个秘密只能将每个人的密钥共享组合在一起才能解密;在他们自己的个人密钥是无法单独使用的。 2.目的 a.给了严格的控制和消除单点漏洞。 b.个人密钥持有人不能改变/访问数据。 3.数学定义 a.目标是将一些数据D 分为n 块,每块取名D1、D2…,Dn: 知道的k 或多与D 的n 个模块使D 容易可计算的。 b.知道的任何k-1或更少的子块使D 完全隐藏(在某种意义上,其所有可能的值也同样无法解密)。 这个方案被称为(k,n)阈值方案。如果k = n 然后需要所有参与者一起重建的秘密。 4.沙米尔的秘密共享: 假设我们想要使用(k,n)阈值方案分享我们的秘密S,k < n 。 随意选择(k-1)系数a1,a2,a3…ak-1,让S 是a0 112210.....)(--++++=k k a x a x a a x f 构造一个点(i,f(i)),i=1,2,3.....n 鉴于任何子集的这些k,我们可以找到的系数的多项式插值,然后评估a0 = S,这是秘密。 例子: S=1234; n = 6和k = 3,获得随机整数 a1 = 94和a2 = 166 共享密钥: (1,1494), (2,1942) (3,2598) (4,3402) (5,4414) (6,5614) 我们给每个参与者不同的单点(包括x 和f(x))。 为了重构秘密任何3点就够了 222220212102022 212010122021010221100941661234)() 3/2223/1(4414)52/312/1(3402)3/312/116/1(1942)()(3 /2223/145/4*25/2/*/5 2/312/154/5*24/2/*/3 /312/116/152/5*42/4/*/sin )4414,5(),(),3402,4(),(),1924,2(),(x x x f x x x x x x x l y x f x x x x x x x x x x x x l x x x x x x x x x x x x l x x x x x x x x x x x x l olynomials gLagrangep U y x y x y x j j j ++=+-+---++-==+-=----=----=---=----=----=+-=----=----====∑ = 期待解决: 1.添加用户怎么办? 2.删除用户怎么办? 3.我们希望持有n 块的用户互相做身份认证? 基于沙米尔的门限秘密共享算法,提出动态门限秘密算法。 —149— 基于秘密共享的组播密钥更新算法 赵龙泉,苏锦海 (解放军信息工程大学电子技术学院,郑州 450004) 摘 要:提出一种基于秘密共享的组播密钥更新算法。采用二叉逻辑密钥树结构,根据组成员状态变化,利用秘密共享的思想构造广播消息,使组成员可以逐步计算组密钥,而非组成员不能计算组密钥,从而实现组密钥更新。分析表明,与采用逻辑密钥树的算法相比,该算法能降低密钥更新时的通信量和计算量,适用于大型的动态群组通信。 关键词:组密钥管理;秘密共享;密钥树;密钥更新 Group Re-keying Algorithm Based on Secret Sharing ZHAO Long-quan, SU Jin-hai (Institute of Electronic Technology, PLA Information Engineering University, Zhengzhou 450004, China) 【Abstract 】The ideas of group re-keying algorithms based on secret sharing using the LKH tree are proposed in this paper. The algorithms construct a message using secret sharing with the dynamic change of group members. The group members can reconstruct the new group key. It is proved that the new algorithms have obvious superiority than that of the previously proposed algorithms on communication and computation, and are suitable for large dynamic group. 【Key words 】group key management; secret sharing; key tree; re-keying 计 算 机 工 程 Computer Engineering 第36卷 第21期 Vol.36 No.21 2010年11月 November 2010 ·安全技术· 文章编号:1000—3428(2010)21—0149—03 文献标识码:A 中图分类号:TP309 1 概述 组播是一种面向组接收者的高效通信方式,有效地节约了带宽,降低了服务器的负担,可广泛地应用于多媒体远程教育、分布式系统、网络视频会议等。安全组播的关键问题是如何实现有效的组密钥管理。在组播通信中,组成员关系是动态变化的,在成员加入/离开时要及时更新组密钥。尤其是在一个大型动态多播组中,组成员变动频繁时,如何解决密钥更新,是组密钥管理的核心问题。 文献[1-2]分别提出了采用逻辑密钥层次(LKH, Logical Key Hierarchy)的组密钥管理机制,通过增加辅助节点密钥,有效地降低组成员状态变化时密钥更新的通信次数,减少了通信量。但是增加了密钥服务器和组成员的密钥存储量。文献[3]提出的单向函数树(One-Way Function Tree, OFT)算法是LKH 算法的一种改进,通过设置单向函数,减少密钥更新时的消息长度,将通信代价降低为LKH 算法的一半。文献[4]中提出了一种基于多项式展开的PE-LKH 方案,由于不使用加解密算法,降低了密钥更新时的计算量。 文献[5]提出有恢复能力的组密钥分发方案,文献[6]提出一种基于秘密共享的、具有无条件安全的多轮撤消算法,使用门限秘密共享的技术,降低了密钥更新的通信量。但是这2个方案是平级结构,扩展性受到一定的限制。文献[7]提出基于门限秘密共享的动态组播密钥协商方案,采用两级分层分组结构。 本文在LKH 的基础上结合秘密共享的思想,提出一个基于秘密共享的组密钥更新算法。该算法基于二叉逻辑密钥树结构,利用秘密共享的思想,当组成员状态变化时,通过组控制器广播的公开消息,使组成员可以逐步计算出组密钥,而非组成员不能计算组密钥,从而实现组密钥更新。 2 方案描述 本文提出的组密钥更新算法基于二叉逻辑密钥树结构,使用秘密共享理论和单向函数的方法优化密钥更新的通信量和计算量。与以往算法比较,本算法具有更好的性能。 2.1 符号定义 符号定义如下: p :为一个大素数; Zp :表示模p 的剩余类群,所有运算都Zp 中; r :表示密钥更新次数, ()SK r :表示r 时的组会话密钥, ()i K r :表示r 时的为节点i 的密钥, :(,)h h B a b :表示组控制器广播的h 层的信息, i :表示节点位置的Huffman 编码, ()h :是一个密码学意义上的单向函数,令()(,)i i r y r h k μ=; ()f :表示一个从Huffman 编码域到Zp 的一一映射,且0,,0()0x f x =≠"; r μ:表示r 次会话时的新鲜因子。 2.2 二叉逻辑密钥树的初始化 组控制器根据潜在的成员数N 构建一棵二叉平衡树,密钥树的高度为lb h N =????。树根为组管理者,树叶为组成员,树的中间节点为逻辑节点。组控制器利用Huffman 编码方法对二叉逻辑密钥树的节点编码,作为节点的位置信息。每个成员则拥有从所在的叶节点到根的路径上的所有密钥。 在初始化时,即0r =,组控制器GC 负责初始化密钥树, 作者简介:赵龙泉(1982-),男,硕士研究生,主研方向:密钥管理;苏锦海,教授、博士 收稿日期:2010-04-10 E-mail :zhaolongquan1982@https://www.doczj.com/doc/ba431233.html,一种可验证的(t,n)门限秘密共享方案

几种秘密共享方案的研究_硕士学位论文

【免费下载】Shamir的kn门限秘密共享方案

一种基于秘密共享的对称私有信息检索协议

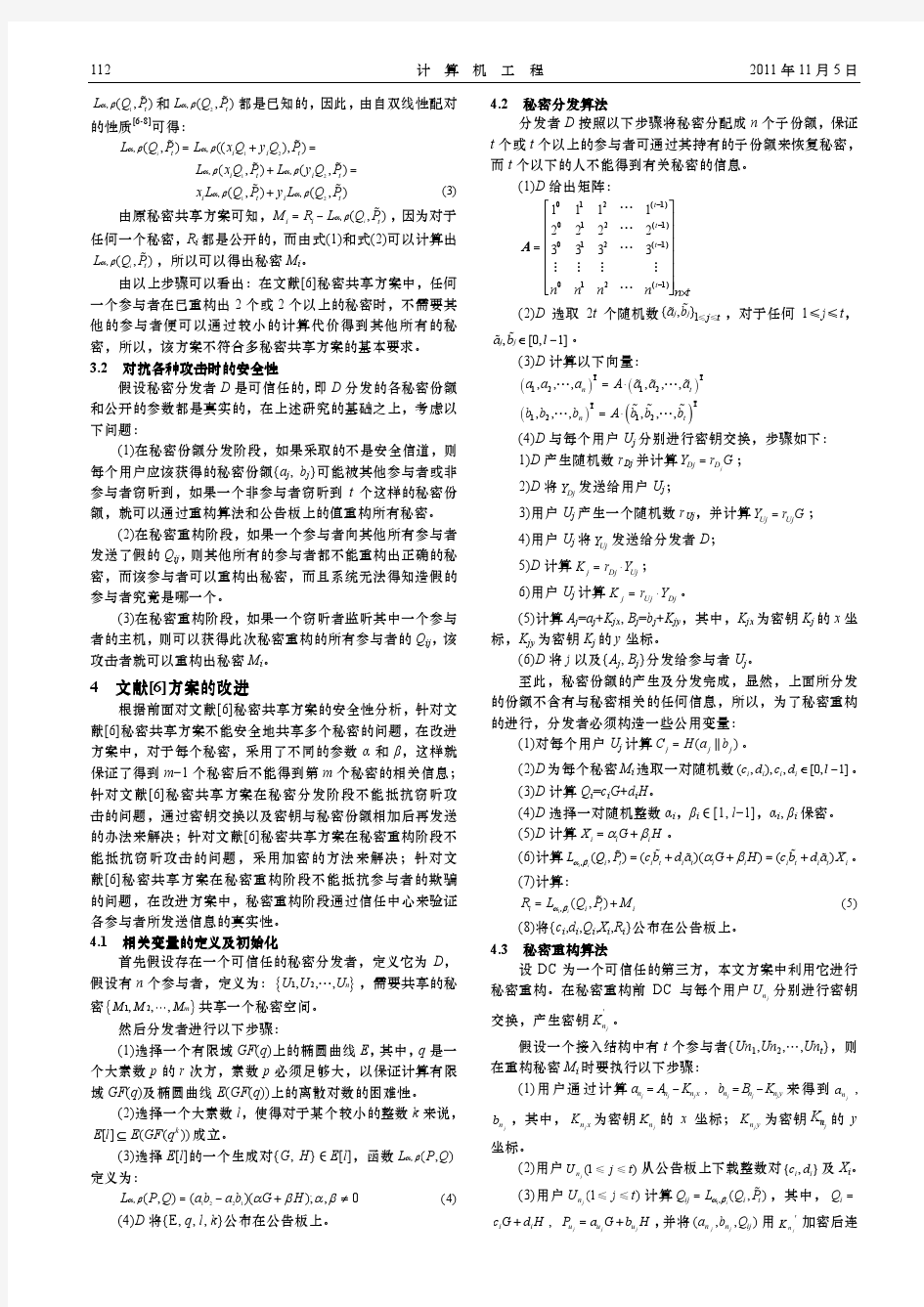

数学构造沙米尔的门限秘密共享算法

基于秘密共享的组播密钥更新算法