神州数码网络实验室实验手册

- 格式:pdf

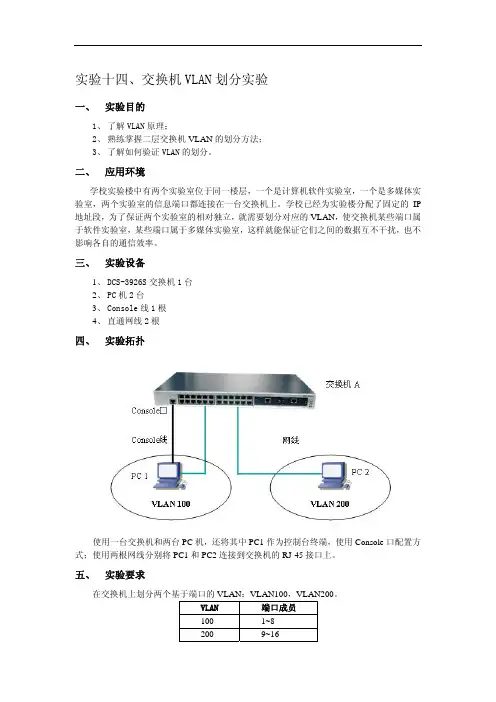

- 大小:557.74 KB

- 文档页数:22

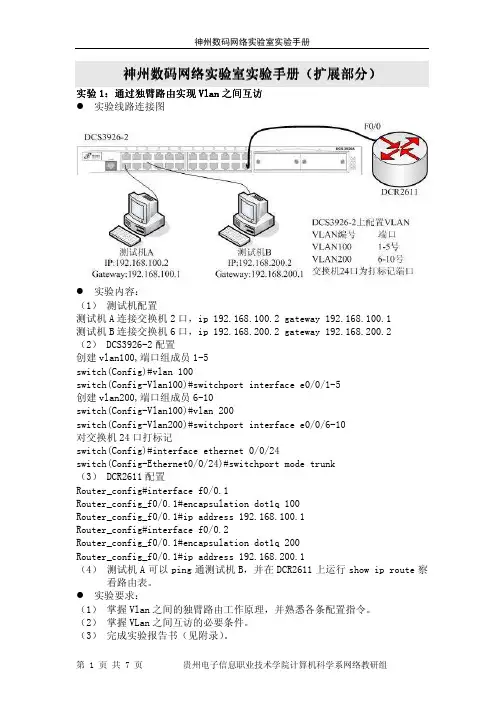

神州数码网络实验室实验神州数码网络实验室实验手册(手册(手册(扩展扩展扩展部分)部分)部分)实验1:通过通过独臂独臂独臂路由路由路由实现实现Vlan 之间互访之间互访实验线路连接图实验内容: (1) 测试机配置测试机A 连接交换机2口,ip 192.168.100.2 gateway 192.168.100.1 测试机B 连接交换机6口,ip 192.168.200.2 gateway 192.168.200.2 (2) DCS3926-2配置创建vlan100,端口组成员1-5 switch(Config)#vlan 100switch(Config-Vlan100)#switchport interface e0/0/1-5 创建vlan200,端口组成员6-10switch(Config-Vlan100)#vlan 200switch(Config-Vlan200)#switchport interface e0/0/6-10 对交换机24口打标记switch(Config)#interface ethernet 0/0/24switch(Config-Ethernet0/0/24)#switchport mode trunk (3) DCR2611配置Router_config#interface f0/0.1Router_config_f0/0.1#encapsulation dot1q 100 Router_config_f0/0.1#ip address 192.168.100.1 Router_config#interface f0/0.2Router_config_f0/0.1#encapsulation dot1q 200 Router_config_f0/0.1#ip address 192.168.200.1(4) 测试机A 可以ping 通测试机B,并在DCR2611上运行show ip route 察看路由表。

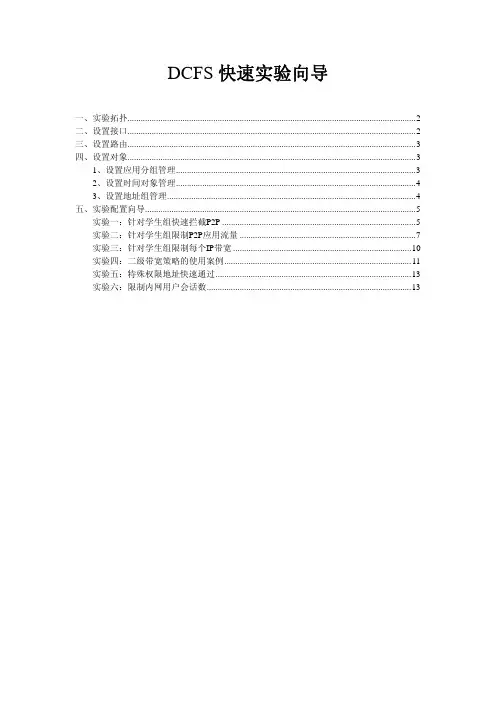

DCFS快速实验向导一、实验拓扑 (2)二、设置接口 (2)三、设置路由 (3)四、设置对象 (3)1、设置应用分组管理 (3)2、设置时间对象管理 (4)3、设置地址组管理 (4)五、实验配置向导 (5)实验一:针对学生组快速拦截P2P (5)实验二:针对学生组限制P2P应用流量 (7)实验三:针对学生组限制每个IP带宽 (10)实验四:二级带宽策略的使用案例 (11)实验五:特殊权限地址快速通过 (13)实验六:限制内网用户会话数 (13)一、实验拓扑以下六个实验都以上图拓扑为例,将DCFS8000串接在出口防火墙和核心交换机7608之间。

二、设置接口点击网络管理/网络接口设置,可以看到设备的所有接口,通过该界面可以设备接口的ip地址、介质类型、网桥和网络区域。

默认的介质类型是自协商,默认设置是两个接口在同一个桥组,当然也可以手工修改。

三、设置路由点击网络管理/路由参数设置,可以设置到到内网的目标网段路由和到外网的缺省网关路由用于管理设备。

四、设置对象1、设置应用分组管理点击对象管理/应用分组管理过后,点击新增应用分组,填写分组名称并选中相关协议,点击设置即可。

2、设置时间对象管理点击对象管理/时间管理过后,点击新增时间分组,填写新的时间组名称如“工作时间”,选择时间范围点击确定即可3、设置地址组管理点击对象管理/地址组管理过后,点击新增地址组,填写地址组名称如“学生组”,设置地址范围或地址段点击确定即可同样方式建立教师组五、实验配置向导实验一:针对学生组快速拦截P2P功能需求:针对学生组将P2P应用拦截掉流量控制网关一个很常见的应用就是拦截目前流行的P2P应用,将设备使用桥接方式接入网络后,进入管理界面,点击菜单“控制策略”—〉“应用访问控制”,如下图所示:进入“应用访问控制”页面之后,点击右上角按钮“新增规则”,将操作选择为“拦截”,如下图所示:点击“应用”页面,选择之前建立的P2P分组,如下图所示:点击“来源”页面,选择要限制的源地址学生组,然后“设定”即可,如下图:如下图所示,限制P2P应用的策略已经设置成功并生效,通过策略下面的菜单可以将该策略启用、禁用或者删除。

神州数码易助ERP实验指导书(doc 41页)第一章引言一、实验目的及义务实验目的◆进一步了解ERP基本原理;◆了解ERP系统环境下的基本企业业务流程,了解ERP的业务流程思想;◆了解ERP系统的集成思想和方法;◆初步掌握易助ERP软件中的主要功用及其主要操作。

二、实验设计方法与要求〔一〕实验设计思想在先生了解ERP基本原理的前提下,提供相应的ERP软件环境,使他们快速树立对ERP系统的理性看法,为未来的深化运用和实际打下良好的基础。

实验中结构的虚拟企业,具有普通制造企业的基本特征,包括企业所属行业信息、主要产品、组织结构,及企业基本业务流程;由于通常ERP软件的运转需求首先停止实施,即数据的初始化录入和系统参数的设置,关于学员而言,这些属于更高阶的要求。

为了简化实验操作,突出实验的重点目的-协助学员了解ERP的业务流程思想。

所以实验中将基础数据设置作为认知性实验,也就是说这局部外容不需求学员亲身实际,只需了解和掌握即可,在易助系统中也会预先设置好。

基础数据设置分两局部:〔1〕〝原始基本信息〞——系统运转之前必需预先设置好的信息,这些信息为一切功用模块所共用,如公司基础信息;〔2〕〝运用基本信息〞——在系统运转中需求的基础信息,每个功用模块特有的基础信息。

本实验先引见〝原始基本信息〞设置;而〝运用基本信息〞布置在后续详细模块的实验中,在停止详细业务流程操作之前完成设置,可以使先生每个模块的特有的功用点了解愈加深入,如BOM表的设置可以放在消费模块中来做。

实验内容主要包括:了解本次实验的目的;依据实验指点书完成基本流程操作;了解各步骤之间的关系;了解重要参数的意义;每次实验终了后,提供相应的实验报告,主要是一些单据信息和报表的打印〔可以以屏幕拷贝文件方式保管〕,详细内容以实验指点书要求为准。

〔二〕实验布置与要求特别提示:〔1〕实验详细要求及主要步骤参看实验指点书,在详细操作中如有效果请检查在线协助,操作如以下图所示,特别留意系统特征与系统目的;〔2〕实验基本操作流程中务必留意各项数据的详细内容,原那么上要求严厉依照实验数据停止,特别留意各种单据上的时间项;〔3〕留意各步骤中的审核环节;〔4〕本次实验凡是处置报表均运用〝查询〞或〝预览〞;〔5〕鼓舞先生勤思索、,多阅读〔协助〕、多练习。

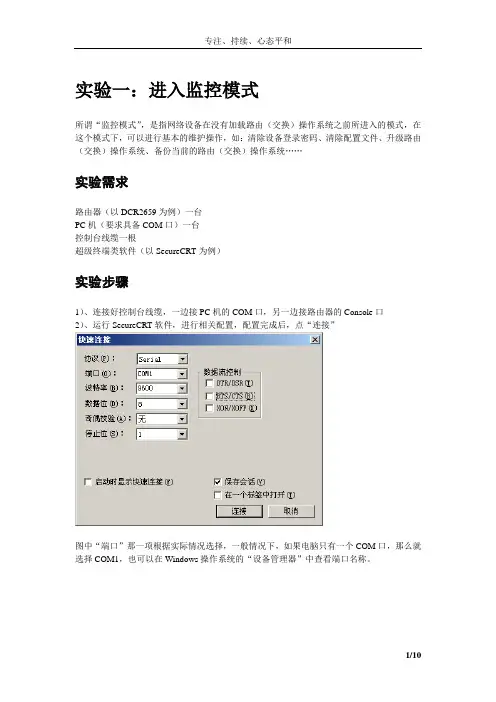

实验一:进入监控模式所谓“监控模式”,是指网络设备在没有加载路由(交换)操作系统之前所进入的模式,在这个模式下,可以进行基本的维护操作,如:清除设备登录密码、清除配置文件、升级路由(交换)操作系统、备份当前的路由(交换)操作系统……实验需求路由器(以DCR2659为例)一台PC机(要求具备COM口)一台控制台线缆一根超级终端类软件(以SecureCRT为例)实验步骤1)、连接好控制台线缆,一边接PC机的COM口,另一边接路由器的Console口2)、运行SecureCRT软件,进行相关配置,配置完成后,点“连接”图中“端口”那一项根据实际情况选择,一般情况下,如果电脑只有一个COM口,那么就选择COM1,也可以在Windows操作系统的“设备管理器”中查看端口名称。

3)、接通路由器的电源,按下开关后,立即重复按“Ctrl+Break”组合键实验二:清除login密码和enable密码基本上所有网络设备都包括“用户模式”和“特权模式”,在用户模式下,可以使用的命令很少,能做的修改很少;在特权模式下,可以做所有的修改操作。

同样,可以设置进入用户模式的密码和进入特权模式的密码。

如果密码忘记,那么就需要清除密码。

实验需求路由器(以DCR2659为例)一台PC机(要求具备COM口)一台控制台线缆一根超级终端类软件(以SecureCRT为例)实验步骤1)、首先进入“监控模式”2)、输入“?”号可以查看能够使用的所有命令3)、nopasswd命令用于清除“enable”密码,即特权模式密码,但不能清除login密码。

而且清除enable密码后,无法进入特权模式,提示“当前等级没有设置enable密码”,这个应该是神州数码的一个bug重启后,登录提示:4)、删除配置文件可以清除路由器的所有配置信息,包括任何密码设置,慎用实验三:备份路由(交换)操作系统文件电脑安装了操作系统后才能正常工作,同样,路由器也需要路由操作系统,路由器的操作系统一般存放在路由器的flash存储卡上。

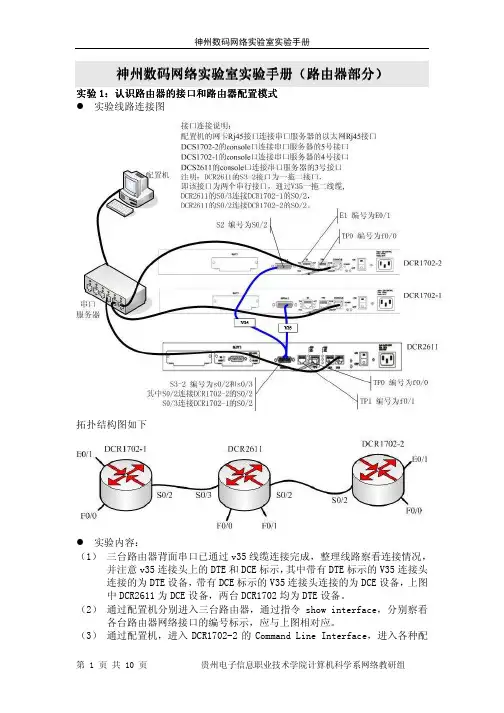

神州数码网络实验室实验神州数码网络实验室实验手册(路由器部分)手册(路由器部分)手册(路由器部分)实验1:认识路由器的:认识路由器的接口接口接口和路由器配置模式和路由器配置模式和路由器配置模式实验线路连接图拓扑结构图如下实验内容:(1) 三台路由器背面串口已通过v35线缆连接完成,整理线路察看连接情况,并注意v35连接头上的DTE 和DCE 标示,其中带有DTE 标示的V35连接头连接的为DTE 设备,带有DCE 标示的V35连接头连接的为DCE 设备,上图中DCR2611为DCE 设备,两台DCR1702均为DTE 设备。

(2) 通过配置机分别进入三台路由器,通过指令show interface,分别察看各台路由器网络接口的编号标示,应与上图相对应。

(3) 通过配置机,进入DCR1702-2的Command Line Interface,进入各种配置模式,包括一般用户模式、特权用户模式、全局配置模式、快速以太网口配置模式、以太网口配置模式、串口配置模式。

实验要求:(1) 掌握路由器的各种接口类型。

(2) 掌握路由器的串口连接方式,熟悉路由器各网络接口的编号。

(3) 熟悉路由器各种配置模式的功能。

(4) 掌握路由器构成要素。

(5) 完成实验报告书(见附录)。

实验2:路由器的密码管理:路由器的密码管理实验线路连接图:实验内容:通过配置机配置DCR1702-2路由器,配置以下内容(1) 路由器enable密码的配置(即由一般用户模式>进入特权用户模式#时需输入密码)Router_config#enable password 0 12345设置enable密码为12345(没有用户名)Router_config#aaa authentication enable default enable开启路由器enable密码认证.(2) 路由器console口连接用户密码配置(即连接console时要求输入用户名和密码)和telnet用户密码配置(即通过telnet连接路由器时要求输入用户名和密码)Router_config#username gzeic password 0 12345定义用户名gzeic,密码12345Router_config#aaa authentication login denglu local开启路由器登陆认证,定义该登陆认证过程名为dengluRouter_config#line console 0进入console口配置模式Router_config_line#login authentication denglu将登陆认证过程denglu应用到console口Router_config#line vty 0 63进入虚拟telnet口,可同时telnet登陆64个用户Router_config_line#login authentication denglu将登陆认证过程denglu应用到虚拟的telnet接口(3) 配置路由器f0/0口IP 地址Router_config#interface f 0/0Router_config_f0/0#ip address 192.168.1.1 255.255.255.0(4) 配置测试机的IP 地址为192.168.1.2,网关为192.168.1.1。

矿产资源开发利用方案编写内容要求及审查大纲

矿产资源开发利用方案编写内容要求及《矿产资源开发利用方案》审查大纲一、概述

㈠矿区位置、隶属关系和企业性质。

如为改扩建矿山, 应说明矿山现状、

特点及存在的主要问题。

㈡编制依据

(1简述项目前期工作进展情况及与有关方面对项目的意向性协议情况。

(2 列出开发利用方案编制所依据的主要基础性资料的名称。

如经储量管理部门认定的矿区地质勘探报告、选矿试验报告、加工利用试验报告、工程地质初评资料、矿区水文资料和供水资料等。

对改、扩建矿山应有生产实际资料, 如矿山总平面现状图、矿床开拓系统图、采场现状图和主要采选设备清单等。

二、矿产品需求现状和预测

㈠该矿产在国内需求情况和市场供应情况

1、矿产品现状及加工利用趋向。

2、国内近、远期的需求量及主要销向预测。

㈡产品价格分析

1、国内矿产品价格现状。

2、矿产品价格稳定性及变化趋势。

三、矿产资源概况

㈠矿区总体概况

1、矿区总体规划情况。

2、矿区矿产资源概况。

3、该设计与矿区总体开发的关系。

㈡该设计项目的资源概况

1、矿床地质及构造特征。

2、矿床开采技术条件及水文地质条件。

DCFW-1800-S-LAB 防火墙实训手册(V2.13.3.26)神州数码网络(北京)有限公司目录DCFW-1800-S-LAB 0防火墙实训手册 0实训一、对象配置管理 (2)总结一 (3)实训二(1)、网络接入管理-路由接入 (4)实训二(2)、网络接入管理-桥接入 (6)实训二(3)、网络接入管理-接口参数 (8)实训二(4)、网络接入管理-地址绑定 (10)总结二 (11)实训三(1)、路由配置管理-基本路由 (11)实训三(2)、路由配置管理-策略路由 (13)总结三 (16)实训四(1)、访问控制管理-访问控制策略 (16)实训四(2)、访问控制管理-P2P控制 (20)实训四(3)、访问控制管理-URL控制 (22)总结四 (24)实训五(1)、地址转换管理-地址伪装 (24)实训五(2)、地址转换管理-源地址转换 (26)实训五(3)、地址转换管理-地址映射 (28)实训五(4)、地址转换管理-端口映射 (29)总结五 (31)实训六、硬件地址管理 (31)总结六 (33)实训七(1)、入侵防御管理-连接控制 (33)实训七(2)、入侵防御管理-DOS (35)总结七 (37)实训八、带宽配置管理 (38)总结八 (40)实训九、移动加密网关 (40)总结九 (44)实训十、综合训练 (44)总结十 (53)实训一、对象配置管理一、实训目的1.理解防火墙对象概念2.掌握对象的配置方法二、应用环境校园网或企业网防火墙策略规则添加时使用。

三、实训设备1.DCFW-1800-S-LAB 1台2.PC 1台四、实训拓扑PC1DCFW-1800-S-LAB图-1DCFW-1800-S-LAB:eth0:192.168.1.254/24eth1:192.168.2.254/24PC1:IP:192.168.2.1/24GW:192.168.2.254五、实训要求1.增加IP地址对象2.增加服务端口对象3.增加时间对象六、实训步骤第一步:在管理PC上用http连接DCFW-1800-S-LAB 如:http://192.168.2.254登录DCFW-1800-S-LAB的用户名:admin登录DCFW-1800-S-LAB的密码:admin 第二步:增加地址对象“对象配置管理”->“地址对象”->增加“对象配置管理”->“端口对象”->增加第五步:增加时间对象“对象配置管理”->“时间对象”->增加点左边菜单栏->“访问控制管理”->访问策略->增加,进入访问控制规则配置页面,点对象下拉钮,查看我们配置的对象,是否都能看到。

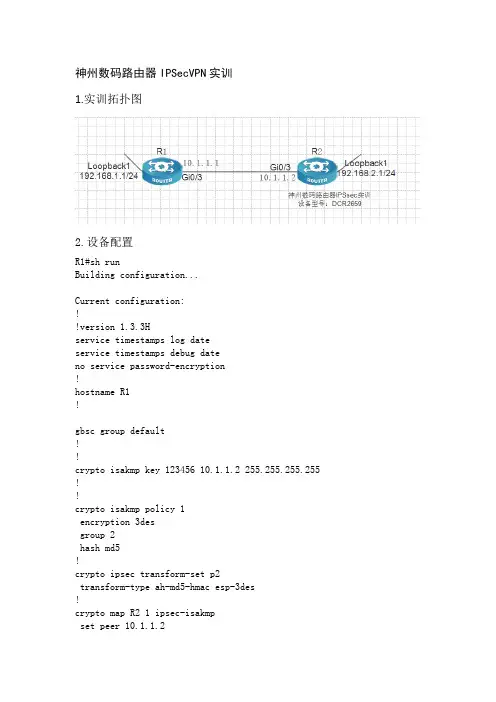

神州数码路由器IPSecVPN实训1.实训拓扑图2.设备配置R1#sh runBuilding configuration...Current configuration:!!version 1.3.3Hservice timestamps log dateservice timestamps debug dateno service password-encryption!hostname R1!gbsc group default!!crypto isakmp key 123456 10.1.1.2 255.255.255.255 !!crypto isakmp policy 1encryption 3desgroup 2hash md5!crypto ipsec transform-set p2transform-type ah-md5-hmac esp-3des!crypto map R2 1 ipsec-isakmpset peer 10.1.1.2set transform-set p2match address vpn!!interface Loopback1ip address 192.168.1.1 255.255.255.0no ip directed-broadcast!interface FastEthernet0/0no ip addressno ip directed-broadcast!interface GigaEthernet0/3ip address 10.1.1.1 255.255.255.252no ip directed-broadcastcrypto map R2!interface GigaEthernet0/4no ip addressno ip directed-broadcast!interface GigaEthernet0/5no ip addressno ip directed-broadcast!interface GigaEthernet0/6no ip addressno ip directed-broadcast!interface Serial0/1no ip addressno ip directed-broadcast!interface Serial0/2no ip addressno ip directed-broadcast!interface Async0/0no ip addressno ip directed-broadcast!!ip route 192.168.2.0 255.255.255.0 10.1.1.2 !!ip access-list extended vpnpermit ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0 !!!R1#R2#sh runBuilding configuration...Current configuration:!!version 1.3.3Hservice timestamps log dateservice timestamps debug dateno service password-encryption!hostname R2!!gbsc group default!!crypto isakmp key 123456 10.1.1.1 255.255.255.255!!crypto isakmp policy 1encryption 3desgroup 2hash md5!crypto ipsec transform-set p2transform-type ah-md5-hmac esp-3des!crypto map R1 1 ipsec-isakmpset peer 10.1.1.1set transform-set p2match address vpn!interface Loopback1ip address 192.168.2.1 255.255.255.0no ip directed-broadcast!interface FastEthernet0/0no ip addressno ip directed-broadcast!interface GigaEthernet0/3ip address 10.1.1.2 255.255.255.252no ip directed-broadcastcrypto map R1!interface GigaEthernet0/4no ip addressno ip directed-broadcast!interface GigaEthernet0/5no ip addressno ip directed-broadcast!interface GigaEthernet0/6no ip addressno ip directed-broadcast!interface Serial0/1no ip addressno ip directed-broadcast!interface Serial0/2no ip addressno ip directed-broadcast!interface Async0/0no ip addressno ip directed-broadcast!!ip route 192.168.1.0 255.255.255.0 10.1.1.1!!ip access-list extended vpnpermit ip 192.168.2.0 255.255.255.0 192.168.1.0 255.255.255.0!R2#3.调试过程R1#ping -i 192.168.1.1 192.168.2.1 用ping命令的–i参数触发隧道建立PING 192.168.2.1 (192.168.2.1): 56 data bytes.--- 192.168.2.1 ping statistics ---5 packets transmitted, 4 packets received, 20% packet lossround-trip min/avg/max = 0/0/0 msR1#show cry isa sadst src state state-id conn10.1.1.2 10.1.1.1 <I>Q_SA_SETUP 2 5 R2 1 10.1.1.2 10.1.1.1 <I>M_SA_SETUP 1 5 R2 1 R1#show cry ips saInterface: GigaEthernet0/3Crypto map name:R2 , local addr. 10.1.1.1local ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0)local crypto endpt.: 10.1.1.1, remote crypto endpt.: 10.1.1.2inbound esp sas:spi:0xe5a560a6(3852820646)transform: esp-3desin use settings ={ Tunnel }sa timing: remaining key lifetime (k/sec): (4607999/3536)inbound ah sas:spi:0x10f88d7e(284724606)transform: ah-md5-hmacin use settings ={ Tunnel }sa timing: remaining key lifetime (k/sec): (4607999/3536)outbound esp sas:spi:0xc1579951(3243743569)transform: esp-3desin use settings ={ Tunnel }sa timing: remaining key lifetime (k/sec): (4607999/3536)outbound ah sas:spi:0xa6975d16(2794937622)transform: ah-md5-hmacin use settings ={ Tunnel }sa timing: remaining key lifetime (k/sec): (4607999/3536) R1#。

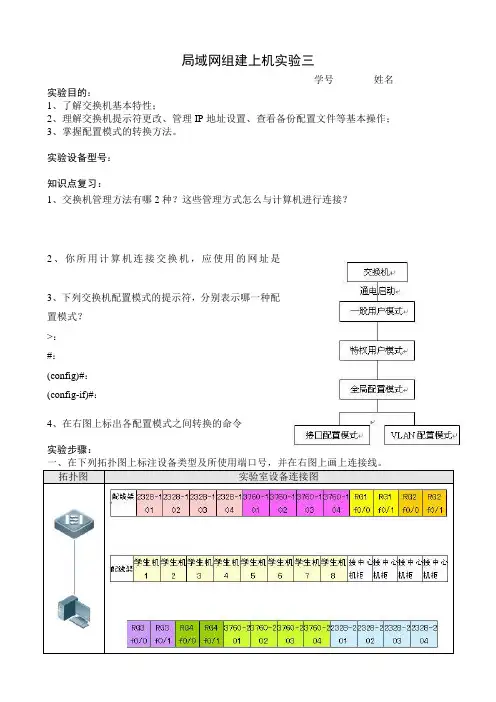

局域网组建上机实验三学号_______ 姓名___________ 实验目的:1、了解交换机基本特性;2、理解交换机提示符更改、管理IP地址设置、查看备份配置文件等基本操作;3、掌握配置模式的转换方法。

实验设备型号:__________________________________________知识点复习:1、交换机管理方法有哪2种?这些管理方式怎么与计算机进行连接?2、你所用计算机连接交换机,应使用的网址是__________________________3、下列交换机配置模式的提示符,分别表示哪一种配置模式?>:____________________________#:____________________________(config)#:______________________(config-if)#:____________________4、在右图上标出各配置模式之间转换的命令实验步骤:一、在下列拓扑图上标注设备类型及所使用端口号,并在右图上画上连接线。

拓扑图实验室设备连接图二、领用网线一根(你所拿到的网线类型是_____________),并按上图连接机柜内的设备。

三、用网址________________________________登录到你所分配到的交换机。

四、刚登录交换机时,所进入的模式称为________________,这个模式下共可用命令有____个。

五、进入到特权用户模式,应使用命令___________________,密码是____________六、设置交换机的提示字符串为自己的8位学号,写出相关命令,并写上提示符。

七、设置计算机中“本地连接”网卡的IP地址为192.168.1.1八、设置交换机管理IP地址为192.168.1.2,从当前模式开始,写出你所使用的配置命令(包括提示符)九、测试计算机与交换机的连接性:___________________________________十、显示正在运行的配置文件内容,从当前模式下开始,写出所使用命令(包括提示符)十一、把正在运行的配置文件备份到计算机,备份文件名取为学号.txt,,从当前模式下开始,写出所使用命令(包括提示符)十二、重启交换机,,从当前模式下开始,写出所使用命令(包括提示符)。

10级网络设备常规实训【router】文档-2011-2012学年第一学期-实训老师:沈广东刘海涛编辑:蒋立彪沈广东目录一、路由器基本配置-------------------------------------------03二、使用访问控制列表(ACL)过滤网络数据包-------06三、路由器的NAT功能--------------------------------------08四、路由器DHCP 配置--------------------------------------10五、本地局域网互联(路由协议配置)------------------14六、使用DCVG-204实现VOIP ---------------------------19七、跨路由使用DCVG-204---------------------------------22一、路由器基本配置一、试验目的:1.掌握路由器本地设置的方法。

2.掌握路由器设置命令。

(设置端口IP)3.掌握路由器远程设置的方法。

(telnet 服务)二、试验设备1.DCR-1700路由器1台2.Console 线、直通双绞线3.DCRS-3926S交换机1台三、试验拓扑结构:192.168.1.2/24192.168.1.254线//思考1:如果路由器要直接和PC连接,是用直通线?还是交叉线?三、实验任务及步骤1.Console 口连接2.任务模式:enable 特权配置模式Config 全局配置模式3.测试计算机与路由器的连通性PC机配置:Route 配置:Router#deletethis file will be erased,are you sure?(y/n)yno such fileRouter#rebootDo you want to reboot the router(y/n)? //恢复出厂设置并重启Router_config#hostname RouterARouterA _config# //修改主机名RouterA _config#interface fastEthernet 0/0 (//进入100M端口,)//思考2:若想进入10M口如何?// RouterA _config#interface ethernet 0/1 进入10M口RouterA _config_f0/0#ip address 192.168.1.1 255.255.255.0//设置fastEthernet 0/0的IP地址RouterA #ping 192.168.1.2PING 192.168.1.2 (192.168.1.2): 56 data bytes!!!!!--- 192.168.1.2 ping statistics ---5 packets transmitted, 5 packets received, 0% packet lossround-trip min/avg/max = 0/0/0 ms //测试路由器与PC的连通性能4.设置enable 密码RouterA _config#enable password 0 123456 //设置密文密码123456//思考:此时有没有开启密码加密?RouterA _config#aaa authentication enable default enable //开启enable 密码认证RouterA >enablepassword:RouterA # //验证enable 密码设置//思考3:1到15哪个为特权级别?//config#enable password 0 123456 <1-15>// RouterA> enable ?// <1-15> -- 特权级别//级别15为特权级别// RouterA >enable 15//password:// RouterA #//思考4:如何删除密码// no aaa authentication enable default //删除认证即不加密//思考5:aaa认证是什么?//AAA(认证Authentication,授权Authorization,记帐Accounting)认证(Authentication):验证用户的身份与可使用的网络服务;授权(Authorization):依据认证结果开放网络服务给用户;计帐(Accounting):记录用户对各种网络服务的用量,并提供给计费系统。

实验5:路由器动态路由配置实验拓扑结构图:配置各个路由器的网络接口,配置各个路由器的动态路由RIP实验内容:Ø 设置测试机IP地址:如实验5Ø 配置各个路由器的网络接口:如实验5Ø 配置各个路由器的动态路由RIP(1)1702-1路由器动态路由配置(配置机com4口):注意,no ip route为删除静态路由,如未配置静态路由可以不使用该指令。

Router_config#no ip route 192.168.30.0 255.255.255.0 192.168.20.2Router_config#no ip route 192.168.40.0 255.255.255.0 192.168.20.2Router_config#router ripRouter_config_rip#network 192.168.0.0 255.255.0.0(2)2611路由器动态路由配置(配置机com3口)Router_config#no ip route 192.168.10.0 255.255.255.0 192.168.20.1Router_config#no ip route 192.168.40.0 255.255.255.0 192.168.30.2Router_config#router ripRouter_config_rip#network 192.168.0.0 255.255.0.0(3)1702-2路由器动态路由配置(配置机com5口)Router_config#no ip route 192.168.10.0 255.255.255.0 192.168.30.1Router_config#no ip route 192.168.20.0 255.255.255.0 192.168.30.1Router_config#router ripRouter_config_rip#network 192.168.0.0 255.255.0.0(4)在1702-2上运行(配置机com5口)Router#show ip route显示结果R 192.168.10.0/24 [120,2] via 192.168.30.1(on Serial0/2)R 192.168.20.0/24 [120,1] via 192.168.30.1(on Serial0/2)C 192.168.30.0/24 is directly connected, Serial0/2C 192.168.40.0/24 is directly connected, FastEthernet0/0(5)在2611上运行(配置机com3口)Router#show ip route显示结果R 192.168.10.0/24 [120,1] via 192.168.20.1(on Serial0/3)C 192.168.20.0/24 is directly connected, Serial0/3C 192.168.30.0/24 is directly connected, Serial0/2R 192.168.40.0/24 [120,1] via 192.168.30.2(on Serial0/2)(6)在1702-1上运行(配置机com4口)Router#show ip route显示结果C 192.168.10.0/24 is directly connected, FastEthernet0/0C 192.168.20.0/24 is directly connected, Serial0/2R 192.168.30.0/24 [120,1] via 192.168.20.2(on Serial0/2)R 192.168.40.0/24 [120,2] via 192.168.20.2(on Serial0/2)Ø 配置各个路由器的动态路由OSPF(1)在1702-1上运行(配置机com4口)Router_config#no router ripRouter_config#router ospf 100Router_config_ospf_100#network 192.168.10.0 255.255.255.0 area 0Router_config_ospf_100#network 192.168.20.0 255.255.255.0 area 0(2)在2611上运行(配置机com3口)Router_config#no router ripRouter_config#router ospf 100Router_config_ospf_100#network 192.168.20.0 255.255.255.0 area 0Router_config_ospf_100#network 192.168.30.0 255.255.255.0 area 0(3)在1702-2上运行(配置机com5口)Router_config#no router ripRouter_config#router ospf 100Router_config_ospf_100#network 192.168.40.0 255.255.255.0 area 0Router_config_ospf_100#network 192.168.40.0 255.255.255.0 area 0Ø 分别在1702-1,1702-2,2611上运行show ip route 查看路由表情况,注意路由表与RIP动态路由时的变化。

神州数码网络实验室实验手册第 1 页 共 31 页贵州电子信息职业技术学院计算机科学系网络教研室曹炯清神州数码网络实验室实验手册1. 实验台设备摆放情况图注明: 为了在实验中区分两台 DCS3926,分别取名为 DCS3926-1 和 DCS3926-2, 为了在实验中区分两台 DCR1702,分别取名为 DCR1702-1 和 DCR1702-2。

2. 实验台设备配置线连接情况图第 2 页 共 31 页贵州电子信息职业技术学院计算机科学系网络教研室曹炯清神州数码网络实验室实验手册3. 实验台设备配置线连接简图 DCS3926-2 console 口串口服务器10DCS3926-1 console 口9DCR1702-2 console 口 DCR1702-1 console 口 DCR2611 console 口5以太网4Rj45 口3配置机说明: (1) 为避免网络设备 console 口和计算机串口的损坏,由配置机对网络设备进行配置,情况如下 配置机 com3 口对应串口服务器 3 口,可配置 DCR2611 配置机 com4 口对应串口服务器 4 口,可配置 DCR1702-1 配置机 com5 口对应串口服务器 5 口,可配置 DCR1702-2 配置机 com9 口对应串口服务器 9 口,可配置 DCR3926-1 配置机 com10 口对应串口服务器 10 口,可配置 DCR3926-2 操作情况如下: 如需要配置 DCS3926-2,配置机上:开始—程序—附件—通讯—超级终 端—选择 com10 口,即可连接 DCS3926-2 的 console 口,进行带外管理 配置 DCS3926-2。

如需要配置 DCS3926-1,配置机上:开始—程序—附件—通讯—超级终 端—选择 com9 口,即可连接 DCS3926-1 的 console 口,进行带外管理配 置 DCS3926-1。

神州数码网络实验室实验手册第 1 页 共 31 页贵州电子信息职业技术学院计算机科学系网络教研室曹炯清神州数码网络实验室实验手册1. 实验台设备摆放情况图注明: 为了在实验中区分两台 DCS3926,分别取名为 DCS3926-1 和 DCS3926-2, 为了在实验中区分两台 DCR1702,分别取名为 DCR1702-1 和 DCR1702-2。

2. 实验台设备配置线连接情况图第 2 页 共 31 页贵州电子信息职业技术学院计算机科学系网络教研室曹炯清神州数码网络实验室实验手册3. 实验台设备配置线连接简图 DCS3926-2 console 口串口服务器10DCS3926-1 console 口9DCR1702-2 console 口 DCR1702-1 console 口 DCR2611 console 口5以太网4Rj45 口3配置机说明: (1) 为避免网络设备 console 口和计算机串口的损坏,由配置机对网络设备进行配置,情况如下 配置机 com3 口对应串口服务器 3 口,可配置 DCR2611 配置机 com4 口对应串口服务器 4 口,可配置 DCR1702-1 配置机 com5 口对应串口服务器 5 口,可配置 DCR1702-2 配置机 com9 口对应串口服务器 9 口,可配置 DCR3926-1 配置机 com10 口对应串口服务器 10 口,可配置 DCR3926-2 操作情况如下: 如需要配置 DCS3926-2,配置机上:开始—程序—附件—通讯—超级终 端—选择 com10 口,即可连接 DCS3926-2 的 console 口,进行带外管理 配置 DCS3926-2。

如需要配置 DCS3926-1,配置机上:开始—程序—附件—通讯—超级终 端—选择 com9 口,即可连接 DCS3926-1 的 console 口,进行带外管理配 置 DCS3926-1。

矿产资源开发利用方案编写内容要求及审查大纲

矿产资源开发利用方案编写内容要求及《矿产资源开发利用方案》审查大纲一、概述

㈠矿区位置、隶属关系和企业性质。

如为改扩建矿山, 应说明矿山现状、

特点及存在的主要问题。

㈡编制依据

(1简述项目前期工作进展情况及与有关方面对项目的意向性协议情况。

(2 列出开发利用方案编制所依据的主要基础性资料的名称。

如经储量管理部门认定的矿区地质勘探报告、选矿试验报告、加工利用试验报告、工程地质初评资料、矿区水文资料和供水资料等。

对改、扩建矿山应有生产实际资料, 如矿山总平面现状图、矿床开拓系统图、采场现状图和主要采选设备清单等。

二、矿产品需求现状和预测

㈠该矿产在国内需求情况和市场供应情况

1、矿产品现状及加工利用趋向。

2、国内近、远期的需求量及主要销向预测。

㈡产品价格分析

1、国内矿产品价格现状。

2、矿产品价格稳定性及变化趋势。

三、矿产资源概况

㈠矿区总体概况

1、矿区总体规划情况。

2、矿区矿产资源概况。

3、该设计与矿区总体开发的关系。

㈡该设计项目的资源概况

1、矿床地质及构造特征。

2、矿床开采技术条件及水文地质条件。