ANSYS_MPC方法连接shell单元和beam单元_详细教程

- 格式:doc

- 大小:974.00 KB

- 文档页数:20

ANSYS各类型单元连接专题讲解(一)之连接总则一直以来,有不少同学咨询水哥关于ANSYS中杆单元、梁单元、壳单元、实体单元的连接问题。

之所以要用到各单元的连接,主要是由于我们在实际项目中,常常需要各种单元组合模拟,例如框架结构计算中的框架柱、框架梁采用梁单元模拟,楼板采用壳单元模拟,如此便会产生各类型单元之间的连接问题。

为解决部分朋友们的疑问,水哥依自己的理解将从以下几个方面系统讲解下ANSYS中杆单元、梁单元、壳单元、实体单元的连接,其中若有不合理之处,还望各位朋友批评指正。

本系列讲解目录如下:1、单元连接总原则。

2、杆与梁、壳、体单元的连接。

3、梁单元与实体单元铰接。

4、2D梁单元与2D实体单元刚接。

5、3D梁单元与3D实体单元刚接。

6、壳单元与实体单元连接。

7、单元连接综合实例。

本篇推文为该系列文章的首篇,主要说下ANSYS中单元连接总的原则以及简单介绍两个概念。

一般来说,按“杆梁壳体”单元顺序,只要后一种单元的自由度完全包含前一种单元的自由度,则只要有公共节点即可,不需要约束方程,否则需要耦合自由度与约束方程。

例如:(1)杆与梁、壳、体单元有公共节点即可,不需要约束方程。

(2)梁与壳有公共节点即可,也不需要约束写约束方程;壳梁自由度数目相同,自由度也相同,尽管壳的rotz是虚的自由度,也不妨碍二者之间的关系,这有点类同于梁与杆的关系。

(3)梁与体则要在相同位置建立不同的节点,然后在节点处耦合自由度与施加约束方程。

(4)壳与体则也要相同位置建立不同的节点,然后在节点处耦合自由度与施加约束方程。

从上述也可见,ANSYS无非是通过三种方法来实现单元之间的连接:共用节点、耦合、约束方程。

这里简单介绍下耦合与约束方程的基本概念。

一、耦合所谓耦合,其实是一种比较特殊的约束方程,只不过为了区别于普通一般的约束方程,方便用户操作,特定提出来的一个概念。

他具体指当我们需要迫使两个或多个自由度取得相同值(值未知)时,可以将这类自由耦合在一起。

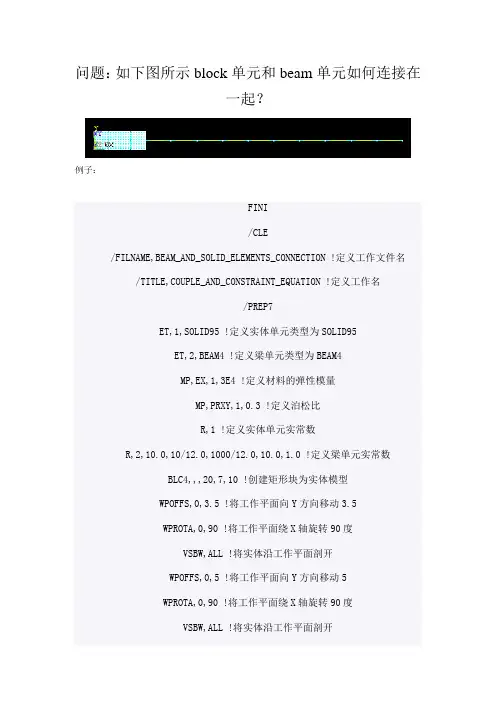

问题:如下图所示block单元和beam单元如何连接在一起?例子:FINI/CLE/FILNAME,BEAM_AND_SOLID_ELEMENTS_CONNECTION !定义工作文件名/TITLE,COUPLE_AND_CONSTRAINT_EQUATION !定义工作名/PREP7ET,1,SOLID95 !定义实体单元类型为SOLID95ET,2,BEAM4 !定义梁单元类型为BEAM4MP,EX,1,3E4 !定义材料的弹性模量MP,PRXY,1,0.3 !定义泊松比R,1 !定义实体单元实常数R,2,10.0,10/12.0,1000/12.0,10.0,1.0 !定义梁单元实常数BLC4,,,20,7,10 !创建矩形块为实体模型WPOFFS,0,3.5 !将工作平面向Y方向移动3.5WPROTA,0,90 !将工作平面绕X轴旋转90度VSBW,ALL !将实体沿工作平面剖开WPOFFS,0,5 !将工作平面向Y方向移动5WPROTA,0,90 !将工作平面绕X轴旋转90度VSBW,ALL !将实体沿工作平面剖开WPCSYS,-1 !将工作平面设为与总体笛卡儿坐标一致K,100,20,3.5,5 !创建关键点K,101,120,3.5,5 !创建关键点L,100,101 !连接关键点生成梁的线实体LSEL,S,LOC,X,21,130 !选择梁线LATT,1,2,2 !指定梁的单元属性LESIZE,ALL,,,10 !指定梁上的单元份数LMESH,ALL !划分梁单元VSEL,ALL !选择所有实体VATT,1,1,1 !设置实体的单元属性ESIZE,1 !指定实体单元尺寸MSHAPE,0,2D !设置实体单元为2DMSHKEY,1 !设置为映射网格划分方法VMESH,ALL !划分实体单元ALLS !全选FINI !退出前处理/SOLU !进入求解器ASEL,S,LOC,X,0 !选择实体的端面DA,ALL,ALL !约束实体端面ALLS !全选FK,101,FY,-3.0 !在两端施加Y向压力CP,1,UX,1,21 !耦合节点1和节点21X方向自由度CP,2,UY,1,21 !耦合节点1和节点21Y方向自由度CP,3,UZ,1,21 !耦合节点1和节点21Z方向自由度CE,1,0,626,UX,1,2328,UX,-1,1,ROTY,-ABS(NZ(626)-NZ(2328)) !设置约束方程CE,2,0,67,UX,1,4283,UX,-1,1,ROTZ,-ABS(NY(67)-NY(4283)) !设置约束方程CE,3,0,67,UZ,1,4283,UZ,-1,1,ROTX,-ABS(NY(67)-NY(4283)) !设置约束方程ALLS !全选SOLVE !保存FINI !退出求解器/POST1 !进入通用后处理PLNSOL, U,Y, 0,1.0 !显示Y方向位移PLNSOL, S,EQV, 0,1.0 !显示等效应力ETABLE,ZL1,SMISC,1 !读取梁单元上I节点X方向的力ETABLE,ZL2,SMISC,7 !读取梁单元上J节点X方向的力ETABLE,MZ1,SMISC,6 !读取梁单元上I节点Z方向的力矩ETABLE,MZ2,SMISC,12 !读取梁单元上J节点Z方向的力矩PLETAB,ZL1 !显示梁单元X方向的力PLETAB,MZ1 !显示梁单元Z方向力矩。

《有限元程序设计》课程作业题目:MPC在solid和shell单元连接处应用2015年6月4日MPC在solid和shell单元连接处应用本人利用ANSYS15.0软件进行练习学习此方法。

一、建立模型模型包含一个薄圆柱桶和一个正方体底座。

圆柱桶的半径为2.5mm,高为5mm;正方体的边长为5mm。

建立模型如下。

二、划分单元在Element >Add/Edit/Delete里,创建四类单元类型,结果如下图,分别为实体单元SOLID95、壳单元SHELL63、实体连接单元TARGE170、壳体连接单元CONTA175。

CONTA175单元选项里,K2选择MPC算法,设置图如下。

在Material Props> Material Models里,设定单元的杨氏模量为2e11;泊松比为0.3;在Real Constants>Add/Edit/Delete里,SHELL63单元的厚设为0.5。

通过Meshing>MeshTool里,分别对为实体座和薄圆柱划分网格,为了便于计算,单元边长设为1,结果如图所示。

三、处理连接部位选择实体座的接触界面,并设置面上单元属性为TARGE170类型;选择壳体的接触线,并设置单元属性为CONTA175类型。

然后选择以上单元,在Main Menu>Preprocessor>Modeling>Creat>Contact Pair 中,创建一个接触对。

四、施加约束在Solution>Define Loads>Apply>Structural>Displacement>On Areas,给实体座底部(视图里最左边的面)施加位移约束,位移为0。

Solution>Define Loads>Apply>Structural>Pressure>On Lines,在壳体自由端面上,施加1e6 N的压力。

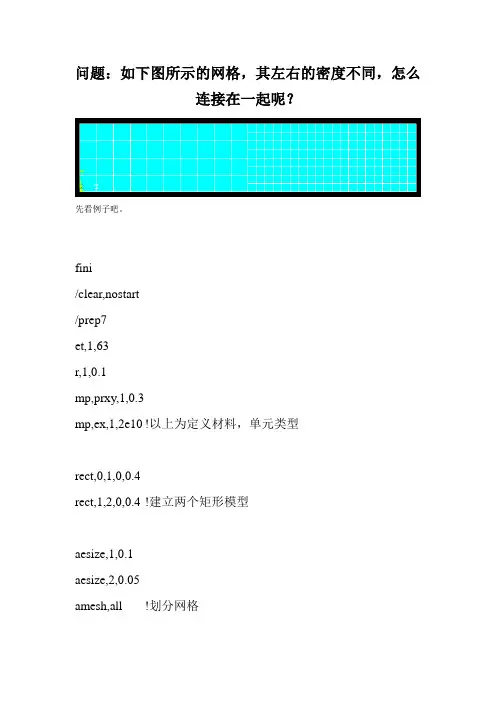

问题:如下图所示的网格,其左右的密度不同,怎么连接在一起呢?先看例子吧。

fini/clear,nostart/prep7et,1,63r,1,0.1mp,prxy,1,0.3mp,ex,1,2e10 !以上为定义材料,单元类型rect,0,1,0,0.4rect,1,2,0,0.4 !建立两个矩形模型aesize,1,0.1aesize,2,0.05amesh,all !划分网格asel,s,,,2 !选择编号为2的面esla !选择此面上的单元nsle !选择单元上的所有节点nsel,r,loc,x,1-1e-6,1+1e-6!在刚才选取的节点中选择1-1e-6和1+1e-6之间的节点。

!也就是疏密网格交界处的节点。

注意,选择的是网格比较密的!那一侧的面上的节点。

因为一会要把这些节点和左侧面上的单!元连接在一起。

cm,node_temp,node !给这些节点起个名字,以备后用。

alls, !全选asel,s,,,1 !选择左侧的网格较疏的面esla !选择此面上的单元nsle !选择单元上的所有节点nsel,r,loc,x,1-1e-6,1+1e-6 !同上注释。

esln,r !选择贴附在以上节点上的单元。

cm,elem_temp,elem ! 给这些单元起个名字,以备后用。

alls,nsel,noneesel,none !在开始连接操作之前,不要选中任何节点和单元cmsel,s,elem_tempcmsel,s,node_temp !选中刚才定义的单元集合和节点集合。

ceintf,0.25,all !仅此一句命令即搞定了疏密网格之间的接合。

此命令可以在接合面处生成约束方程。

All代表全部自由度。

alls,/solulsel,s,,,4nsll,s,1d,all,all !定义边界条件lsel,s,,,6nsll,s,1d,all,uz,0.01 !定义边界条件alls,solve !求解之。

问题:如下图所示block单元和beam单元如何连接在一起?先看例子:FINI/CLE/FILNAME,BEAM_AND_SOLID_ELEMENTS_CONNECTION !定义工作文件名/TITLE,COUPLE_AND_CONSTRAINT_EQUATION !定义工作名/PREP7ET,1,SOLID95 !定义实体单元类型为SOLID95ET,2,BEAM4 !定义梁单元类型为BEAM4MP,EX,1,3E4 !定义材料的弹性模量MP,PRXY,1,0.3 !定义泊松比R,1 !定义实体单元实常数R,2,10.0,10/12.0,1000/12.0,10.0,1.0 !定义梁单元实常数BLC4,,,20,7,10 !创建矩形块为实体模型WPOFFS,0,3.5 !将工作平面向Y方向移动3.5WPROTA,0,90 !将工作平面绕X轴旋转90度VSBW,ALL !将实体沿工作平面剖开WPOFFS,0,5 !将工作平面向Y方向移动5WPROTA,0,90 !将工作平面绕X轴旋转90度VSBW,ALL !将实体沿工作平面剖开WPCSYS,-1 !将工作平面设为与总体笛卡儿坐标一致K,100,20,3.5,5 !创建关键点K,101,120,3.5,5 !创建关键点L,100,101 !连接关键点生成梁的线实体LSEL,S,LOC,X,21,130 !选择梁线LATT,1,2,2 !指定梁的单元属性LESIZE,ALL,,,10 !指定梁上的单元份数LMESH,ALL !划分梁单元VSEL,ALL !选择所有实体VATT,1,1,1 !设置实体的单元属性ESIZE,1 !指定实体单元尺寸MSHAPE,0,2D !设置实体单元为2DMSHKEY,1 !设置为映射网格划分方法VMESH,ALL !划分实体单元ALLS !全选FINI !退出前处理/SOLU !进入求解器ASEL,S,LOC,X,0 !选择实体的端面DA,ALL,ALL !约束实体端面ALLS !全选FK,101,FY,-3.0 !在两端施加Y向压力CP,1,UX,1,21 !耦合节点1和节点21X方向自由度CP,2,UY,1,21 !耦合节点1和节点21Y方向自由度CP,3,UZ,1,21 !耦合节点1和节点21Z方向自由度CE,1,0,626,UX,1,2328,UX,-1,1,ROTY,-ABS(NZ(626)-NZ(2328)) !设置约束方程CE,2,0,67,UX,1,4283,UX,-1,1,ROTZ,-ABS(NY(67)-NY(4283)) !设置约束方程CE,3,0,67,UZ,1,4283,UZ,-1,1,ROTX,-ABS(NY(67)-NY(4283)) !设置约束方程ALLS !全选SOLVE !保存FINI !退出求解器/POST1 !进入通用后处理PLNSOL, U,Y, 0,1.0 !显示Y方向位移PLNSOL, S,EQV, 0,1.0 !显示等效应力ETABLE,ZL1,SMISC,1 !读取梁单元上I节点X方向的力ETABLE,ZL2,SMISC,7 !读取梁单元上J节点X方向的力ETABLE,MZ1,SMISC,6 !读取梁单元上I节点Z方向的力矩ETABLE,MZ2,SMISC,12 !读取梁单元上J节点Z方向的力矩PLETAB,ZL1 !显示梁单元X方向的力PLETAB,MZ1 !显示梁单元Z方向力矩ansys中联系自由度的方法(CE)——耦合和约束方程CE命令1 耦合当需要迫使两个或多个自由度取得相同(但未知)值,可以将这些自由度耦合在一起。

Q:用板壳元shell63单元建模时,如下图示,两个平面互相垂直,如何使这两个平面保持为一个整体来受力.因为实际结构中,比如一个由钢板焊成的箱梁,内有加劲隔板,如何模拟.由于这两个面没有公共边,用了粘贴及搭接都不行,试问怎样简单实现整体性这一目的.A:分网时控制单元长度,使面与面之间有重合节点或相邻节点,然后使用Merge Items或Adjacent Regions节点既可把面与面给“焊起来”。

Adjacent Regions命令时,必须先将一个区域的节点和相邻区域的单元选择好,再自动生成约束方程,是这样的吗,对整体计算的精度应有保证吧Adjacent Regions命令的使用确如楼上所说,但对整体计算精度能否保证就不好妄加评论了。

其实我认为SHELL63单元连接的方法是多种多样的,如何选择关键在于快捷,准确。

当同位置的结点难以实现,Adjacent Regions命令又较困难时,那么还有相邻节点重合(Coincident Nodes),只要知道要求重合节点的距离容差就行了Q:请教ansys中梁壳两种单元一起建模时遇到的问题。

我分析了一个地下结构,楼板用shell63单元。

立柱用BEAM4单元。

结果出现的问题好奇怪,说单元1没有定义材料类型。

其实不是的。

后来我建了一个简单的模型,还是同样的问题。

我非常不解。

我把模型发了上来,哪位好心人能否帮我诊断一下。

谢谢了。

A:/prep7et,1,shell63mp,ex,1,3e10mp,prxy,1,0.2mp,dens,1,2500keyopt,1,3,2!梁壳一起建模时必须要考虑shell中面的转动刚度r,1,1et,2,beam4mp,ex,2,3e10mp,prxy,2,0.2mp,dens,2,2500r,2,0.785,0.049,0.049,1,1,,,0.098,,,,k,1,0,0,10k,2,0,0,0k,3,10,0,0k,4,10,0,10a,1,2,3,4k,9,0,-5,10k,10,0,-5,0k,11,10,-5,0k,12,10,-5,10a,9,10,11,12!a,1,9,12,4wplane,100,0,0,0,10,0,0,0,10,0 csys,4*do,i,1,4,1wpave,0,0,2asbw,all*enddowplane,100,0,0,0,0,0,-10,0,10,0 csys,wp*do,i,1,4,1wpave,0,0,2asbw,all*enddonummrg,allnumcmp,allcsys,0!恢复原始的坐标系l,64,65lsel,s,,,27lesize,all,1latt,2,2,2lmesh,allallselaatt,1,1,1mshkey,0mshape,0esize,2amesh,allallselnummrg,allnumcmp,allallselnsel,s,loc,y,-5d,all,allallselasel,s,loc,y,0sfa,all,,pres,57e3allsel/soluantype,staticsolvefinish我把模型发了上来,出现的错误真是令人匪夷所思。

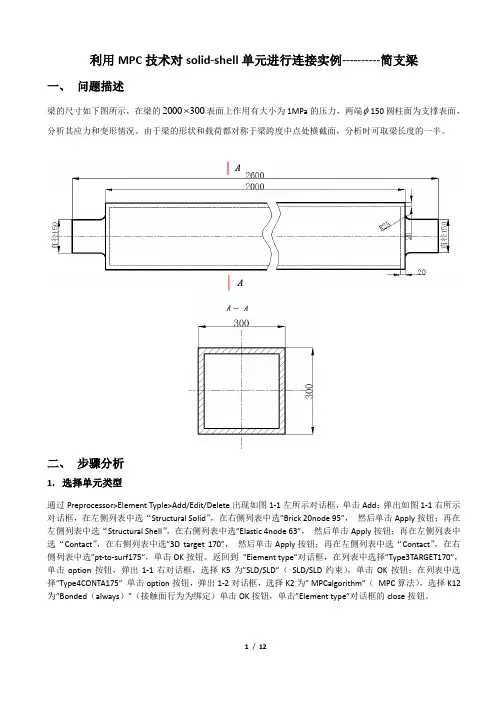

利用MPC技术对solid-shell单元进行连接实例----------简支梁一、问题描述⨯表面上作用有大小为1MPa的压力,两端φ150圆柱面为支撑表面,梁的尺寸如下图所示,在梁的2000300分析其应力和变形情况。

由于梁的形状和载荷都对称于梁跨度中点处横截面,分析时可取梁长度的一半。

二、步骤分析1.选择单元类型通过Preprocessor>Element Typle>Add/Edit/Delete出现如图1-1左所示对话框,单击Add;弹出如图1-1右所示对话框,在左侧列表中选“Structural Solid”,在右侧列表中选”Brick 20node 95”,然后单击Apply按钮;再在左侧列表中选“Structural Shell”,在右侧列表中选”Elastic 4node 63”,然后单击Apply按钮;再在左侧列表中选“Contact”,在右侧列表中选”3D target 170”,然后单击Apply按钮;再在左侧列表中选“Contact”,在右侧列表中选”pt-to-surf175”,单击OK按钮。

返回到”Eiement type”对话框,在列表中选择”Type3TARGET170”,单击option按钮,弹出1-1右对话框,选择K5为”SLD/SLD”(SLD/SLD约束),单击OK按钮;在列表中选择”Type4CONTA175”单击option按钮,弹出1-2对话框,选择K2为” MPCalgorithm”(MPC算法),选择K12为”Bonded(always)”(接触面行为为绑定)单击OK按钮,单击”Element type”对话框的close按钮。

图1-1图1-22.定义实常数通过Preprocessor>Material Props> Material Models,弹出Real Constants对话框,单击Add按钮,弹出如图2-1左所示对话框,选择Type2SHELL 163,单击OK按钮,弹出如图2-1右所示对话框,在TK(I)文本框中输入0.02,单击OK按钮,于是定义了实常数1。

ANSYS MPC方法连接shell单元和beam单元详细教程2010-05-21 22:12:04 作者:zhz2004 来源:机械CADl论坛浏览次数:621 网友评论0 条近日在论坛看到些用ansys的坛友问及beam单元和shell单元、beam单元和solid单元、sh ell单元和solid单元的连接问题。

其实解决此类问题的方法不只一种,耦合约束方程、绑定接触都是有效的方法。

其中耦合约束方程适用于小变形,而绑定接触即可用于小变形,也可用于大变形的几何非线性分析。

下面,我将本人所做的用MPC方法连接shell单元和beam 单元的详细步骤提供给大家,与各位共勉。

添加shell单元(略)添加beam单元(略)添加shell实常数添加shell实常数:shell厚度0.005添加beam截面:圆钢内经、外径及网格密度预览网格开始建模:转动工作平面工作平面z轴向上建立圆面继续:将面拉伸成体定义拉伸高度:0.5m删除体,留面显示面删除空圆柱的顶面和底面创建点:用于建立梁单元的第一个点。

两点之间创建(正中)。

复制点:用于建立梁单元的第二个点。

复制:Y方向0.5m连接两点,用于创建梁单元。

继续定义材料属性,有点晚^_^准备划分壳单元划分壳,映射方法准备划分梁单元划分梁单元选中要划分梁单元的线完成,定义mpc接触定义主控点选择梁单元的下面一个关键点(当然也可以选择梁单元的最下一个node,相应选项要选pick existing node...)选择梁单元的下面一个关键点?继续下一个:施加集中力x方向10000n计算结果,位移云图显示梁截面的位移云图显示梁单元形状显示梁单元形状应力云图(整体)应力云图(梁壳连接处放大显示)全为壳单元的计算结果的位移云图全为壳单元的计算结果的应力云图这只是shell单元和beam单元连接的示例,beam和solid、shell和solid大同小异。

做出此例希望大家广开言论,发表一下自己的见解,例中如有谬误,还请大家指正。

ANSYS分析中的单元选择方法ANSYS的单元库提供了100多种单元类型,单元类型选择的工作就是将单元的选择范围缩小到少数几个单元上;一、设定物理场过滤菜单,将单元全集缩小到该物理场涉及的单元;二、根据模型的几何形状选定单元的大类,如线性结构则只能用“Plane、Shell”这种单元去模拟;根据模型结构的空间维数细化单元的类别,如确定为“Beam”单元大类之后,在对话框的右栏中,有2D和3D的单元分类,则根据结构的维数继续缩小单元类型选择的范围;三、确定单元的大类之后,又是也可以根据单元的阶次来细分单元的小类,如确定为“Solid—Quad”,此时有四种单元类型: Quad 4node 42 Quad 4node 183 Quad 8node 82 Quad 8node 183 前两组即为低阶单元,后两组为高阶单元;四、根据单元的形状细分单元的小类,如对三维实体,此时则可以根据单元形状是“六面体”还是“四面体",确定单元类型为“Brick”还是“Tet”;五、根据分析问题的性质选择单元类型,如确定为2D的Beam单元后,此时有三种单元类型可供选择,如下:2D elastic 3 2Dplastic 23 2D tapered 54,根据分析问题是弹性还是塑性确定为“Beam3”或“Beam4",若是变截面的非对称的问题则用“Beam54"。

六、进行完前面的选择工作,单元类型就基本上已经定位在2-3种单元类型上了,接下来打开这几种单元的帮助手册,进行以下工作:仔细阅读其单元描述,检查是否与分析问题的背景吻合、了解单元所需输入的参数、单元关键项和载荷考虑;了解单元的输出数据;仔细阅读单元使用限制和说明。

ANSYS分析结构静力学中常用的单元类型ansys单元类型种类统计单元名称种类单元号LINK (共12种) 1,8,10,11,31,32,33,34,68,160,167,180PLANE (共20种) 2,13,25,35,42,53,55,67,75,77,78,82,83,121,145,146,162,182,183,223BEAM (共09种) 3,4,23,24,44,54,161,188,189SOLID (共30种) 5,45,46,62,64,65,69,70,87,90,92,95,96,97,98,117,122,123,127,128,147,148,164,168,185,186,187,191,226,227 COMBIN (共05种) 7,14,37,39,40INFIN (共04种) 9,47,110,111CONTAC (共05种) 12,26,48,49,52PIPE (共06种) 16,17,18,20,59,60MASS (共03种) 21,71,166MATRIX (共02种) 27,50SHELL (共19种) 28,41,43,51,57,61,63,91,93,99,131,132,143,150,157,163,181,208,209FLUID (共14种) 29,30,38,79,80,81,116,129,130,136,138,139,141,142 SOURC (共01种) 36HYPER (共06种) 56,58,74,84,86,158VISCO (共05种) 88,89,106,107,108CIRCU (共03种) 94,124,125TRANS (共02种) 109,126INTER (共05种) 115,192,193,194,195HF (共03种) 118,119,120ROM (共01种) 144SURF (共04种) 151,152,153,154COMBI (共01种) 165TARGE (共02种) 169,170CONTA (共06种) 171,172,173,174,175,178 PRETS (共01种) 179MPC (共01种) 184MESH (共01种) 20。

BEAM1893 -D 三节点梁:MP ME ST PR PRN DS DSS < > < > < > < > PP EME MFS 产品限制BEAM189 元素说明该BEAM189 单元适合于分析细长到中等粗短/ 厚梁结构。

该元素是基于Timoshenko 梁理论,其中包括剪切变形效果。

该元件提供无节制的翘曲和横截面的受限制翘曲的选项。

该元素是在3 -D 的二次三节点梁单元。

用默认设置,六个自由度的发生在每一个节点,这些包括在x, y和z方向和旋转围绕x , y和z方向的平移。

一个可选的第七个自由度(横截面的翘曲)是可用的。

该元件是非常适合于线性,大旋转,和/或大应变非线性应用。

该元件的应力刚,默认情况下,在与NLGEOM ,ON 任何分析。

所提供的应力刚度使本单元能分析弯曲,横向及扭转稳定问题(用特征值屈曲或折叠的研究与弧长方法或非线性稳定)。

弹性,塑性,蠕变等非线性材料模型的支持。

与此元素类型相关联的横截面可以是内置了部分引用一个以上的材料。

图189.1 :BEAM189 几何BEAM189 单元技术和使用建议BEAM189是基于Timoshenko梁理论,这是一个一阶剪切变形理论:横向剪切应变是通过横截面恒定的,也就是说,横截面保持平面和变形后的失真。

该元件可用于纤细或粗壮的横梁。

由于一阶剪切变形理论的局限,细长到中等厚度的光束可以被分析。

使用一个梁结构(GAL2 / (EI))的长细比,判断该元素的适用性,其中:剪切模量的横截面的面积L 该成员的长度(而不是元素的长度)EI抗弯刚度使用一些全局距离的措施,而不是在单个元素的尺寸立足它计算出的比率。

下图显示了悬臂梁受小费荷载横向剪切变形的估计。

虽然结果不能外推到其他应用程序中,例如可以很好地充当一般准则。

一个长细比大于30 的建议。

图 189.2 :横向,剪切变形预测长细比( GAL2 / ( EI ) ) 季莫申科s / S 欧拉-伯努利 251.120501.0601001.030 10001.003 这些元素都支持横向剪切力和横向剪切应变之间的弹性关系。

MPC能够连接的模型一般有以下几种。

solid 模型-solid 模型

shell模型-shell模型

solid 模型-shell 模型

solid 模型-beam 模型

shell 模型-beam模型

在ANSYS中,实现上述MPC技术有三种途径。

(1)通过MPC184单元定义模型的刚性或者二力杆连接关系。

定义MPC184单元模型与定义杆的操作完全一致,而MPC单元的作用可以是刚性杆(三个自由度的连接关系)或者刚性梁(六个自由度的连接关系)。

(2)利用约束方程菜单路径Main

Menu>preprocessor>Coupling/Ceqn>shell/solid Interface创建壳与实体模型之间的装配关系。

(3)利用ANSYS接触向导功能定义模型之间的装配关系。

选择菜单路径Main Menu>preprocessor>Modeling>Creat>Contact Pair,弹出一序列的接触向导对话框,按照提示进行操作,在创建接触对前,单击Optional setting按钮弹出Contact properties对话框,将Basic选项卡中的Contact algorithm即接触算法设置为MPC algorithm。

或者,在定义完接触对后,再将接触算法修改为MPC algorithm,就相当于定义MPC多点约束关系进行多点约束算法。

ANSYS 中MPC 的应用(3)

ANSYS 一般2010-11-16 07:40:43 阅读173 评论2 字号:大中小订阅

5. MPC 约束用于SOLID-BEAM 和SHELL-BEAM

过程:

1) 将实体表面和/或壳体边界作为接触面,将梁节点作为目标的pilot 节点,不需要

添加目标面。

2) 设置接触单元选项:

KEYOPT(2) = 2 激活MPC 方法

KEYOPT(12) = 5 或6设置为绑定接触

KEYOPT(4) = 1力- 分布表面

KEYOPT(4) = 2刚性约束表面

3) 执行分析

示例1:实体结果与实体-梁连接结果的比较,下面右图中间分为实体和梁两段,用

MPC 连接到一起:

1. 刚性约束表面工况

2. 表面分布力工况

示例2:

示例3:实体结果与壳体-梁连接结果的比较,下面右图中间分为壳体和梁两段,用

MPC 连接到一起:

工况1:刚性约束面

工况2:表面分布力

6. 用MPC 连接FE 模型和加载点

过程:

1)1)将FE 表面和/或边界作为接触面,加载节点作为目标pilot 节点,不需要添加

目标面。

2)2)设置接触单元选项:

KEYOPT(2)=2 激活MPC 方法

KEYOPT(12)=5 or 6设置为绑定接触 KEYOPT(4)=1力–分布表面 KEYOPT(4)=2刚性约束表面

3) 执行分析

示例:

工况1:刚性约束表面

工况2:表面分布力

MPC 应用。

ANSYS MPC方法连接shell单元和beam单元详细教程

2010-05-21 22:12:04 作者:zhz2004 来源:机械CADl论坛浏览次数:621 网友评论0 条

近日在论坛看到些用ansys的坛友问及beam单元和shell单元、beam单元和solid单元、sh ell单元和solid单元的连接问题。

其实解决此类问题的方法不只一种,耦合约束方程、绑定接触都是有效的方法。

其中耦合约束方程适用于小变形,而绑定接触即可用于小变形,也可用于大变形的几何非线性分析。

下面,我将本人所做的用MPC方法连接shell单元和beam 单元的详细步骤提供给大家,与各位共勉。

添加shell单元(略)

添加beam单元(略)

添加shell实常数

添加shell实常数:shell厚度0.005

添加beam截面:圆钢

内经、外径及网格密度

预览网格

开始建模:转动工作平面

工作平面z轴向上

建立圆面

继续:

将面拉伸成体

定义拉伸高度:0.5m

删除体,留面

显示面

删除空圆柱的顶面和底面

创建点:用于建立梁单元的第一个点。

两点之间创建(正中)。

复制点:用于建立梁单元的第二个点。

复制:Y方向0.5m

连接两点,用于创建梁单元。

继续

定义材料属性,有点晚^_^

准备划分壳单元

划分壳,映射方法

准备划分梁单元

划分梁单元

选中要划分梁单元的线

完成,定义mpc接触

定义主控点

选择梁单元的下面一个关键点(当然也可以选择梁单元的最下一个node,相应选项要选pick existing node...)

选择梁单元的下面一个关键点

?

继续下一个:

施加集中力x方向10000n

计算结果,位移云图

显示梁截面的位移云图

显示梁单元形状

显示梁单元形状

应力云图(整体)

应力云图(梁壳连接处放大显示)

全为壳单元的计算结果的位移云图

全为壳单元的计算结果的应力云图

这只是shell单元和beam单元连接的示例,beam和solid、shell和solid大同小异。

做出此例希望大家广开言论,发表一下自己的见解,例中如有谬误,还请大家指正。