全球服务器证书SSL配置手册

- 格式:pdf

- 大小:235.10 KB

- 文档页数:13

ssl证书使用方法SSL证书是一种数字证书,用于加密网站与用户之间的通信,确保数据的机密性和完整性。

在网络安全方面,使用SSL证书是非常重要的。

下面将对SSL证书的使用方法进行详细介绍。

一、选择合适的SSL证书类型1.单域名SSL证书:适用于只有一个域名的网站,可以保护一个域名下的所有子域名。

2.多域名SSL证书:适用于有多个域名的网站,可以保护多个域名和其子域名。

3.通配符SSL证书:适用于有多个子域名的网站,可以保护主域名和所有子域名。

4.扩展验证SSL证书(EVSSL):适用于企业和电子商务网站,具有更高的认证标准,显示绿色地址栏。

二、购买SSL证书1.在SSL证书提供商的官方网站上选择合适的证书类型和有效期限。

2.提供相应的域名和组织信息,进行支付购买。

3.提交所需的认证材料,如域名所有权验证、组织认证等。

三、申请SSL证书1.登录SSL证书提供商的管理控制台,进入证书申请页面。

2.输入需要保护的域名和服务器信息,生成证书的CSR文件。

3.将CSR文件发送给证书提供商。

四、配置服务器2.将证书文件和服务器私钥文件上传到服务器。

五、安装SSL证书1.根据服务器类型和SSL证书类型选择相应的安装方法。

2.执行服务器配置文件中的重启操作,使配置生效。

六、更新和续期证书1.SSL证书通常有特定的有效期,到期后需要进行更新或续期。

2.在颁发机构提供的管理控制台中进行证书更新或续期的操作。

七、测试SSL证书2.使用在线SSL验证工具进行SSL证书的验证,确保证书安装正确。

八、注意事项1.定期备份私钥和证书文件,以防数据丢失。

2.注意证书有效期,及时续签证书,避免因证书过期而导致网站被浏览器警告或无法访问。

3.定期检查SSL证书的有效性,确保证书持有者的身份仍然有效。

总结:通过以上方法选择、购买、申请、安装和更新SSL证书,可以有效地保护网站的安全性和用户的隐私。

对于网站运营者来说,使用SSL证书是维护用户信任、提高网站安全性的重要步骤。

(实用版3篇)编写:_______________审核:_______________审批:_______________单位:_______________时间:_______________序言下载提示:该文档由本店铺原创并精心编排,下载后,可根据实际需要进行调整和使用,希望能够帮助到大家,谢射!(3篇)《ssl证书使用方法》篇1SSL 证书是一种加密协议,用于保护在客户端和服务器之间传输的数据,确保数据传输的安全性和机密性。

下面是 SSL 证书的常用方法:1. 申请证书:首先需要申请 SSL 证书,可以向证书授权中心(Certificate Authority,简称 CA)申请,也可以自己生成自签名证书。

申请证书需要提供域名、公司信息等资料,并支付相应的费用。

2. 安装证书:申请到证书后,需要将证书安装到服务器上。

在 Linux 系统中,可以使用 OpenSSL 工具生成证书请求文件(CSR),然后提交给 CA 进行签名,最后将签名后的证书安装到服务器上。

在 Windows 系统中,可以使用Microsoft Management Console(MMC)管理工具进行证书安装。

3. 配置证书:在安装证书后,需要对证书进行配置,包括设置证书的有效期、域名、加密算法等。

在 Apache 或 Nginx 等服务器中,可以通过修改配置文件或使用管理工具进行证书配置。

4. 启用 HTTPS:在配置证书后,需要启用 HTTPS 协议,以便客户端可以与服务器建立安全连接。

在 Apache 或 Nginx 等服务器中,可以通过修改配置文件或使用管理工具启用 HTTPS 协议。

5. 验证证书:在客户端与服务器建立连接时,客户端会验证服务器的证书。

如果证书有效,客户端会向服务器发送一个加密的消息,以验证服务器的身份。

如果证书无效或过期,客户端将拒绝连接。

综上所述,SSL 证书的使用方法包括申请证书、安装证书、配置证书、启用HTTPS 协议和验证证书等步骤。

全球服务器证书SSL配置手册Lotus Domino R5北京数字证书认证中心BEIJING CERTIFICATE AUTHORITY目录1设置流程概述 (3)2设置“Server Certificate Admin”应用程序 (3)3创建密钥集文件 (4)4申请S S L服务器证书 (6)5作为信任根合并验证机构证书到服务器密钥集文件 (8)6合并以批准的服务器证书到密钥集文件 (9)7配置S S L端口 (9)1设置流程概述要设置Domino 服务器使用S S L,您需要执行下列步骤:1) 设置“Server Certificate Admin” 应用程序( C E RT S RV. N S F ),Domino 在服务器安装时自动创建该应用程序。

2) 创建服务器密钥集文件用来保存服务器证书。

3) 向验证机构申请SSL 服务器证书。

4) 作为信任根合并验证机构证书到服务器密钥集文件中。

5) 验证机构批准服务器证书请求并发送可提取证书的通知。

6) 合并已批准的服务器证书到密钥集文件。

7) 配置SSL 端口。

8) 如果使用客户机验证,则将客户名称添加到数据库的存取控制列表和设计元素的存取列表中。

2设置“Server Certificate Admin”应用程序1) 确保已设置服务器为Domino Web 服务器。

2) 按下述说明编辑“Server Certificate Admin”应用程序的存取控制列表:z如果服务器管理员使用Domino Administrator 访问该数据库,而客户机与服务器不在同一台机器上运行,则添加他们的名称,并指定“ m a n a g e r”存取级别。

z将- D e f a u l t -存取级别设置为“No Access”以防止他人使用此数据库。

z将“Maximum Internet name & password” 域设置为“No Access”,这样可以防止授权的Internet 客户访问该数据库。

操作手册安全分册 SSL 目录目录第1章 SSL配置......................................................................................................................1-11.1 SSL简介.............................................................................................................................1-11.2 SSL配置任务简介...............................................................................................................1-21.3 配置SSL服务器端策略.......................................................................................................1-21.3.1 配置准备..................................................................................................................1-21.3.2 配置SSL服务器端策略.............................................................................................1-31.3.3 SSL服务器端策略典型配置举例..............................................................................1-31.4 配置SSL客户端策略...........................................................................................................1-51.4.1 配置准备..................................................................................................................1-51.4.2 配置SSL客户端策略................................................................................................1-61.5 SSL显示和维护..................................................................................................................1-61.6 常见配置错误举例..............................................................................................................1-71.6.1 SSL握手失败...........................................................................................................1-7本文中标有“请以实际情况为准”的特性描述,表示各型号对于此特性的支持情况可能不同,本节将对此进行说明。

SSL证书配置指南在互联网发展的今天,网络安全问题越来越受到重视。

为了保障网站的安全性和用户的信任度,越来越多的网站开始使用SSL证书来加密数据传输和保护用户隐私。

本文将为您提供一份简明的SSL证书配置指南,帮助您正确地配置SSL证书,确保网站的安全性。

一、SSL证书简介SSL证书(Secure Sockets Layer Certificate)是一种由可信任的证书颁发机构(Certificate Authority)认证的数字证书,用于验证网站的身份并加密数据传输。

通过使用SSL证书,可以建立起网站与用户之间安全、加密的传输通道,防止敏感信息被窃取或篡改。

二、SSL证书购买与申请1.选择可信赖的证书颁发机构(CA),如Symantec、Comodo或Let's Encrypt。

2.根据您的需求选择证书类型,常见的有域名验证型(DV)、组织验证型(OV)和增强验证型(EV)。

3.填写并提交证书申请表格,提供所需的域名和相关信息。

4.完成验证流程,可以通过电子邮件验证、DNS记录验证或文件验证等方式获得证书。

三、SSL证书安装与配置1.根据您所使用的服务器类型,选择相应的安装和配置方法。

- Apache服务器:将证书文件和私钥文件上传到服务器,并在配置文件中指定证书路径和端口。

- Nginx服务器:将证书文件和私钥文件上传到服务器,并在配置文件中指定证书路径和端口。

- Microsoft IIS服务器:使用IIS管理工具导入证书,配置绑定和服务端口。

2.配置HTTPS强制跳转,将HTTP请求自动重定向到HTTPS。

3.配置SSL/TLS协议版本,建议只允许使用TLS 1.2及以上版本,禁用过时的SSL 2.0和SSL 3.0。

4.启用HTTP严格传输安全(HSTS),通过响应头信息告知浏览器使用HTTPS进行访问。

5.更新您的网站代码和资源,确保网站内部链接和外部资源链接使用HTTPS。

ssl证书使用教程SSL证书的使用教程SSL证书是一种用于安全传输数据的加密协议,常用于保护网站和应用程序的数据传输。

在本文中,我们将向您介绍如何使用SSL证书来保护您的网站和应用程序。

第一步是获取SSL证书。

您可以从多个厂商或托管商处购买SSL证书。

选择一个可靠的供应商并购买证书后,他们将指导您在您的服务器上安装证书。

第二步是准备您的服务器。

首先,确保您的服务器支持SSL协议。

如果您使用的是共享托管,您可能需要联系托管提供商以确保您的服务器已配置为支持SSL。

如果您是自己搭建服务器,您可以通过安装适当的软件或模块来启用SSL。

第三步是生成证书签名请求(CSR)。

在您购买SSL证书时,您将被要求生成CSR。

为此,您需要通过服务器上的命令行界面运行一些命令。

CSR是一段文本,其中包含有关您的公共密钥和组织信息的详细信息。

第四步是安装SSL证书。

一旦您生成了CSR,您可以将其提供给证书颁发机构(CA),并在他们的网站上完成验证流程。

验证可能涉及您的身份和您的组织信息。

完成验证后,CA将向您提供包含SSL证书的文件。

第五步是在您的服务器上安装SSL证书。

这个过程通常涉及将证书文件上传到服务器,然后更新服务器配置以指向这些文件。

具体的步骤可能因服务器配置而异,所以您可能需要参考您服务器的文档或向托管提供商寻求帮助。

第六步是测试SSL证书。

在安装完证书后,您应该测试它是否正常工作。

您可以使用各种在线工具或浏览器来测试您的SSL证书的有效性和安全性。

确保您的网站或应用程序在HTTPS模式下正常运行,并且浏览器没有显示任何与证书相关的错误。

最后,应定期更新您的SSL证书。

SSL证书通常是有限期的,过期后必须更新。

定期检查证书的过期日期,并在将过期之前请求并安装新的证书。

总结:使用SSL证书保护您的网站和应用程序可以提高数据传输的安全性。

通过购买证书、生成CSR、安装证书和定期更新证书,您可以确保您的网站或应用程序在提供安全的加密连接方面得到保护。

SSL证书安装教程在网络通信中,保护数据传输的安全性是至关重要的。

SSL证书是一种数字证书,用于验证网站身份并加密数据传输。

本教程将详细介绍SSL证书的安装过程,以帮助您正确并安全地安装SSL证书。

第一步:购买SSL证书在安装SSL证书之前,您需要先购买合适的SSL证书。

选择可信任的SSL证书颁发机构(CA)进行购买,如Symantec、Comodo、Let's Encrypt等。

确保您选择的SSL证书适用于您的网站类型,如个人网站、企业网站或电子商务网站。

第二步:准备安装所需文件在安装SSL证书之前,请确保准备以下文件:1. 私钥文件(private key):私钥文件是生成证书签名所需的关键文件,由您的服务器生成并保存。

通常以.pem或.key文件格式存储。

2. 证书文件(certificate):证书文件是由SSL证书颁发机构签发的,用于验证您的网站身份的文件。

通常以.crt或.pem文件格式存储。

3. 中间证书文件(intermediate certificate):中间证书文件是用于验证SSL证书有效性的补充文件。

通常以.crt或.pem文件格式存储。

第三步:安装SSL证书以下是一般的SSL证书安装步骤,您可以根据您所使用的服务器和操作系统进行相应的调整:1. 登录服务器:使用SSH或远程桌面登录到您的服务器。

2. 导入私钥文件:将私钥文件上传到服务器的指定目录,并确保具有适当的权限。

3. 导入证书文件:将证书文件上传到服务器的指定目录,并确保具有适当的权限。

4. 导入中间证书文件:将中间证书文件上传到服务器的指定目录,并确保具有适当的权限。

5. 配置服务器:根据您使用的服务器软件(如Apache、Nginx或IIS),在服务器配置文件中指定私钥文件、证书文件和中间证书文件的位置。

6. 重启服务器:保存配置更改后,重新启动您的服务器,使更改生效。

第四步:测试SSL证书完成SSL证书安装后,您可以通过以下方式来测试证书是否成功安装:1. 打开浏览器:使用任何常用的浏览器,访问您的网站。

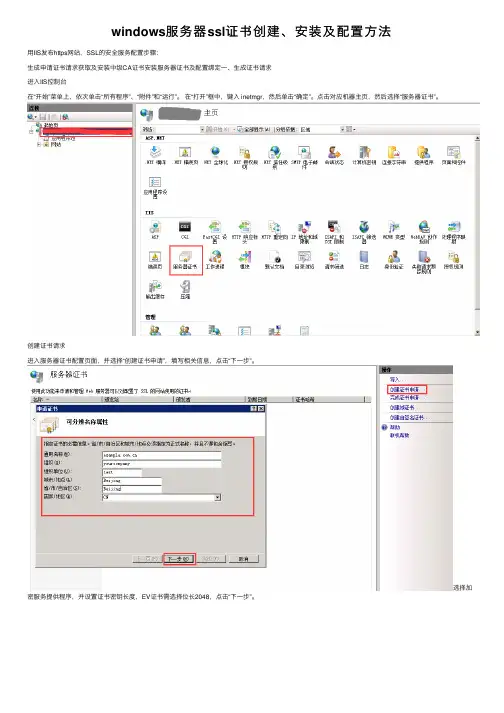

windows服务器ssl证书创建、安装及配置⽅法⽤IIS发布https⽹站,SSL的安全服务配置步骤:⽣成申请证书请求获取及安装中级CA证书安装服务器证书及配置绑定⼀、⽣成证书请求进⼊IIS控制台在“开始”菜单上,依次单击“所有程序”、“附件”和“运⾏”。

在“打开”框中,键⼊ inetmgr,然后单击“确定”。

点击对应机器主页,然后选择“服务器证书”。

创建证书请求进⼊服务器证书配置页⾯,并选择“创建证书申请”,填写相关信息,点击“下⼀步”。

选择加密服务提供程序,并设置证书密钥长度,EV证书需选择位长2048,点击“下⼀步”。

保存证书请求⽂件到.txt⽂件(如申请证书,如将此⽂件提交给相关机构)。

⼆、安装服务器证书获取证书在提交申请之后,会收到证书签发的邮件,在邮件中获取证书⽂件。

将证书签发邮件中的包含服务器证书代码的⽂本复制出来(包括“—–BEGIN CERTIFICATE —–”和“—–END CERTIFICATE—–”)粘贴到记事本等⽂本编辑器中并修改⽂件名,保存为为server.cer。

中级CA证书:将证书签发邮件中的从BEGIN到 END结束的两张中级CA证书内容(包括“—–BEGIN CERTIFICATE—–”和“—–END CERTIFICATE—–”)分别粘贴到记事本等⽂本编辑器中,并修改⽂件扩展名,保存为intermediate1.cer和intermediate2.cer⽂件(如果您的服务器证书只有⼀张中级证书,则只需要保存并安装⼀张中级证书)。

安装中级CA证书在“开始”菜单上,依次单击“所有程序”、“附件”和“运⾏”。

在“打开”框中,键⼊ mmc,然后单击“确定”。

打开控制台,点击“⽂件”之后点击“添加/删除管理单元”。

点击“证书”,然后点击“添加“。

选择“计算机账户”,点击“下⼀步” 。

选择“本地计算机”,点击“完成”。

点击“证书(本地计算机)”,选择“中级证书颁发机构”,“证书”。

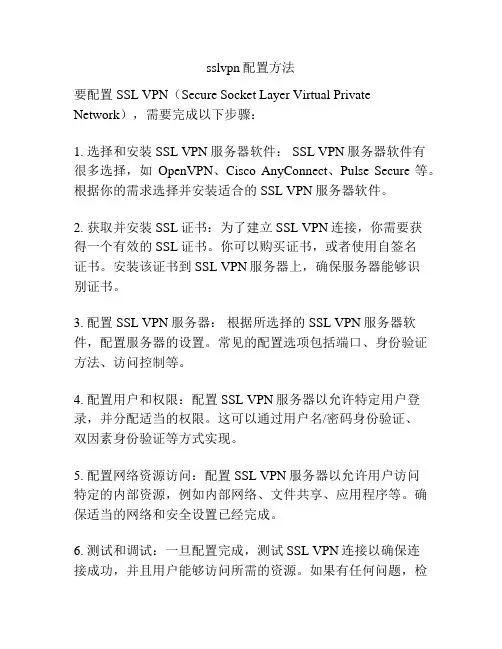

sslvpn配置方法要配置SSL VPN(Secure Socket Layer Virtual Private Network),需要完成以下步骤:1. 选择和安装SSL VPN服务器软件: SSL VPN服务器软件有很多选择,如OpenVPN、Cisco AnyConnect、Pulse Secure等。

根据你的需求选择并安装适合的SSL VPN服务器软件。

2. 获取并安装SSL证书:为了建立SSL VPN连接,你需要获得一个有效的SSL证书。

你可以购买证书,或者使用自签名证书。

安装该证书到SSL VPN服务器上,确保服务器能够识别证书。

3. 配置SSL VPN服务器:根据所选择的SSL VPN服务器软件,配置服务器的设置。

常见的配置选项包括端口、身份验证方法、访问控制等。

4. 配置用户和权限:配置SSL VPN服务器以允许特定用户登录,并分配适当的权限。

这可以通过用户名/密码身份验证、双因素身份验证等方式实现。

5. 配置网络资源访问:配置SSL VPN服务器以允许用户访问特定的内部资源,例如内部网络、文件共享、应用程序等。

确保适当的网络和安全设置已经完成。

6. 测试和调试:一旦配置完成,测试SSL VPN连接以确保连接成功,并且用户能够访问所需的资源。

如果有任何问题,检查并修复配置错误。

7. 管理和维护:定期维护和监控SSL VPN服务器,确保其稳定性和安全性。

及时更新SSL VPN软件和证书,定期审查和更新访问控制列表。

请注意,以上步骤只是基本的配置方法。

具体的配置方法和步骤可能会因SSL VPN服务器软件的不同而有所不同。

建议查阅所使用的SSL VPN服务器软件的官方文档或向相应的厂商咨询以获取更详细的配置说明。

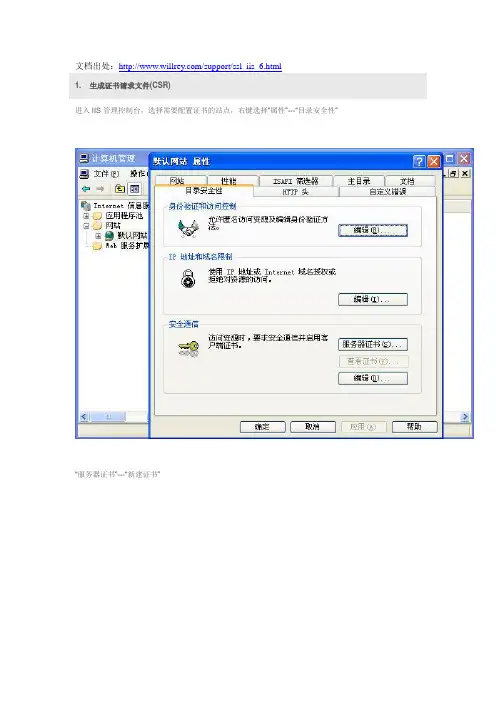

文档出处:/support/ssl_iis_6.html1. 生成证书请求文件(CSR)进入IIS管理控制台,选择需要配置证书的站点,右键选择“属性”---“目录安全性”“服务器证书”---“新建证书”为证书输入名称,并设置服务器证书密钥对位长。

目前所有服务器证书要求密钥位长2048。

输入公司名称及部门信息。

公用名称栏需要填写完整域名信息输入公司所在地国家、地区信息导出证书请求文件提交CSR,申请证书递交证书申请表及相关资料,并把证书请求文件(CSR)提交给维瑞客服。

我们确认资料齐全后,三个工作日内完成证书颁发二、安装中级CA证书1. 获取服务器证书中级CA证书(请联系维瑞客服)为保障服务器证书在客户端的兼容性,服务器证书需要安装两张中级CA证书(不同品牌证书,可能只有一张中级证书)。

从邮件中获取中级CA证书:将证书签发邮件中的从BEGIN到 END结束的两张中级CA证书内容(包括“-----BEGIN CERTIFICATE-----”和“-----END CERTIFICATE-----”)分别粘贴到记事本等文本编辑器中,并修改文件扩展名,保存为intermediate1.cer和intermediate2.cer文件(如果只有一张中级证书,则只需保存并安装一张即可)。

2. 安装服务器证书中级CA证书点击开始菜单,在“运行”中输入“mmc”,打开控制台窗口。

点击“文件“----添加删除”管理单元”选择“证书”,然后点击“添加”:选择“计算机帐户”-----“本地计算机”在添加的证书管理单元中,选择“证书”-----“中级证书颁发机构”----“证书”空白处右键点“所有任务”----“导入”,将两张中级CA证书intermediate1.cer和intermediate2.cer分别导入。

3. 删除一张服务端(EV)根证书在IIS上安装服务器证书,需要检查服务器上是否存在一张(EV)服务器证书根证书。

SSL证书生成及配置方法如下:

获取证书:可以通过购买或免费获取证书。

在某些网站上可以免费申请到一些证书,如Let's Encrypt,这些证书可以提供基本的SSL加密功能。

如果需要更高级别的证书,可能需要购买。

安装证书:安装证书的过程通常包括以下几个步骤:

获取证书文件和私钥文件,这两个文件通常由证书颁发机构(CA)提供。

将证书文件上传到服务器上,并确保服务器能够访问到该文件。

在服务器上配置SSL证书,这通常涉及到编辑服务器的配置文件,如Nginx 或Apache的配置文件。

在配置文件中指定SSL证书的位置和私钥的位置,并启用SSL加密。

保存配置文件并重新启动服务器,使配置生效。

验证和测试:在配置SSL证书后,应该进行验证和测试,以确保SSL证书已经正确安装并且能够提供有效的SSL加密。

可以通过使用浏览器或其他工具来测试SSL证书是否有效。

需要注意的是,SSL证书的生成和配置涉及到网络安全和数据隐私等方面的问题,需要谨慎处理。

建议在进行相关操作前,了解相关的安全标准和最佳实践,并寻求专业人士的帮助和建议。

国际标准ssl证书在国际互联网安全领域,SSL证书扮演着举足轻重的角色。

SSL(Secure Sockets Layer)是一种加密传输协议,用于保护网络通信过程中的数据安全。

本文将为您介绍国际标准SSL证书的相关知识,帮助您更好地了解并应用这一重要的网络安全技术。

一、国际标准SSL证书的简介与作用国际标准SSL证书是由权威认证机构(如Let"s Encrypt、Symantec、GeoTrust等)颁发的一种数字证书。

它主要用于验证网站的身份,确保用户在访问网站时能与合法的服务器进行安全通信。

SSL证书的作用主要体现在以下几点:1.加密数据传输:SSL证书能对网站访问过程中的数据进行加密,防止数据在传输过程中被窃取或篡改。

2.验证网站身份:通过SSL证书,用户可以确认访问的网站是合法的,而非假冒钓鱼网站。

3.提升用户信任:展示SSL证书,有助于提高用户对网站的信任度,提高转化率。

4.符合国际标准:国际通用的SSL证书遵循一定的技术规范,确保网络安全。

二、如何选择合适的SSL证书选择合适的SSL证书,需要考虑以下几个方面:1.证书类型:根据网站需求,选择适合的证书类型,如DV(域名验证型)、OV(组织验证型)和EV(扩展验证型)等。

2.认证机构:选择权威的认证机构,如Let"s Encrypt、Symantec、GeoTrust等,确保证书的可靠性和安全性。

3.证书有效期:购买合适期限的证书,以免在证书过期后影响网站的正常运营。

4.兼容性:确保SSL证书与浏览器、操作系统等兼容,避免出现兼容性问题。

5.技术支持:购买证书时,要考虑认证机构的技术支持服务质量,以便在遇到问题时能得到及时解决。

三、SSL证书的安装与配置方法1.购买SSL证书:根据上述原则,选择合适的SSL证书并购买。

2.准备域名和SSL空间:确保域名已备案,且网站托管服务商支持SSL证书安装。

3.安装证书:联系网站托管服务商或自行安装SSL证书,通常有自动安装和手动安装两种方式。

SSL证书参数SSL证书是一种用于加密网络通信的安全工具,它能够确保数据在网络传输过程中的保密性、完整性和可信度。

为了正常使用SSL证书,我们需要了解一些相关的参数。

本文将介绍SSL证书的参数及其作用,以帮助读者更好地理解和使用SSL证书。

一、证书颁发机构(Certificate Authority)证书颁发机构是负责签发SSL证书的可信机构。

在购买SSL证书前,我们需要选择一家可信的证书颁发机构。

常见的证书颁发机构有Symantec(现已被DigiCert收购)、Comodo、GlobalSign等。

选择一个可信的证书颁发机构可以确保证书的可信度和安全性。

二、证书类型(Certificate Type)根据不同的需求,SSL证书可以分为多种类型。

常见的SSL证书类型包括域名验证型证书(DV)、组织验证型证书(OV)和增强型验证型证书(EV)。

域名验证型证书用于验证域名的真实性,组织验证型证书除了验证域名外,还验证企业的合法性,增强型验证型证书则在验证的基础上,增加了对企业身份的更严格验证。

三、密钥长度(Key Length)密钥长度用于标识SSL证书中公钥的位数。

通常情况下,密钥长度越长,破解的难度就越大。

目前常用的密钥长度为2048位或4096位。

在选择密钥长度时,需要考虑到安全性和性能的平衡。

四、加密算法(Encryption Algorithm)加密算法是指SSL证书用于保护通信数据的算法。

常见的加密算法包括RSA和ECC。

RSA算法是目前使用最广泛的加密算法之一,它可以确保数据的保密性和完整性。

ECC算法则是一种基于椭圆曲线密码学的加密算法,相比RSA算法具有更高的安全性和更小的密钥长度。

五、有效期(Validity期)证书的有效期表示证书的使用期限,在有效期内证书是可用的,超过有效期后证书将失效。

证书的有效期取决于证书颁发机构的规定,通常为1年、2年或更长。

在选择证书时,需要考虑证书的有效期,避免证书过期而导致的服务中断。

Websphere服务器证书安装配置说明文档深圳市电子商务安全证书管理有限公司2007年01月23日目录1应用环境 (1)2申请服务器证书 (1)2.1简要 .......................................................................................................... 错误!未定义书签。

2.2产生KEYSTORE文件WEBSPHERE.JKS...................................................... 错误!未定义书签。

2.3产生证书请求CERTREQ.PEM文件 (3)2.4产生证书请求CERTREQ.PEM文件 (3)3下载服务器证书 (4)4下载CA根证书 (5)5服务器证书安装 (6)5.1将CA根证书与服务器证书导入到WEBSPHERE.JKS文件中 (6)5.2生成CACERTS文件 (6)5.3添加根证书到CACERTS (7)5.4将WEBSPHERE.JKS,CACERTS拷贝到2.2中相同的目录 (7)6WEBSPHERE中SSL配置 (8)6.1在WEBSPHERE中修改SSL配置 (8)6.2对特定应用程序进行SSL配置 (10)7测试配置 (14)8WEBSPHERE中CRL配置 (16)深圳市电子商务安全证书管理有限公司.第1 页1 应用环境系统环境:Win2000 server, Websphere V6.0, IE 6.0, JDK1.5证书类型:深圳CA签发的服务器证书。

2 申请服务器证书以下安装必须是已安装Websphere及JDK后进行。

Websphere安装界面如下:点击Websphere Application Server 试用版安装,然后按照向导指示进行安装。

设置JDK环境变量:我的电脑—〉属性—〉高级—〉环境变量在变量值处加入:D:\Program Files\IBM\WebSphere\AppServer\java\jre\bin路径(即Websphere的安装路径\AppServer\java\jre\bin)2.1 进入DOS环境以下的命令行,请使用开始- 运行输入CMD进入DOS环境下进行新建一个名为testjks的文件夹,以下操作都将在该目录下进行。

INSTITUCIÓN PÚBLICA CERTIFICADA BAJO LA NORMA ISO 9001MANUAL PARA INSTALACION Y CONFIGURACION DE FORTICLIENTSSL VPNPara una excelente instalación y configuración del FortiClient SSL VPN siga los siguientes pasos:1.Ingrese a la siguiente dirección: http://190.5.141.79/VPN y deberá ingresar el “Usuario” y“Password” con el que se conecta normalmente con el cliente VPN.SitioWeb:www.aduana.gob.svcorreoelectrónico:******************.svINSTITUCIÓN PÚBLICA CERTIFICADA BAJO LA NORMA ISO 90012.Ingrese su usuario y password asignado, el cual utilizaba en el VPN y da click en la tecla:NOTA:El Username vpn3000-all solo aplica para los Agentes Aduanales, Apoderados Especiales Aduaneros y Despachantes de Aduanas.Los usuarios que poseen un Username especial asignado por la DGA, (Navieras, LíneasAéreas, Empresas Desconsolidadoras de carga, que transmiten el manifiesto electrónico decarga), deberán ingresar con dicho username.3.Aparecerá una ventana donde posee dos archivos, escoja el llamado: SslvpnClient.exevpn3000-all**********SitioWeb:www.aduana.gob.svcorreoelectrónico:******************.svINSTITUCIÓN PÚBLICA CERTIFICADA BAJO LA NORMA ISO 9001 4.Le indicara que opción desea optar:-De click en la opción Guardar5.Al finalizar la descarga Cierre la ventana.SitioWeb:www.aduana.gob.svcorreoelectrónico:******************.svINSTITUCIÓN PÚBLICA CERTIFICADA BAJO LA NORMA ISO 90016.Por favor vaya al lugar donde guardo el archivo y de doble click sobre él.7.Le aparecerá una ventana-De click enAl finalizar el proceso de click enSitioWeb:www.aduana.gob.svcorreoelectrónico:******************.svINSTITUCIÓN PÚBLICA CERTIFICADA BAJO LA NORMA ISO 90018.Ingrese al programa FortiClient SSL VPN9.Cuando se desplegué la ventanilla del FortiClient SSL VPN ingresaremos los siguientesdatos:SitioWeb:www.aduana.gob.svcorreoelectrónico:******************.svINSTITUCIÓN PÚBLICA CERTIFICADA BAJO LA NORMA ISO 900110.Una vez configurado de click en la primera vez que ud accese al sistemaaparecerá una ventanita, de un click en11.Cuando su FortiClient SSL VPN ya esté conectado satisfactoriamente, podrá efectuar losmismos procesos con su sistema de SIDUNEA.NOTA IMPORTANTE:Al finalizar los procesos con su FortiClient SSL VPN y desea terminar la conexión, por favor de un click enPorque si ud solamente presiona EXITSitioWeb:www.aduana.gob.svcorreoelectrónico:******************.svINSTITUCIÓN PÚBLICA CERTIFICADA BAJO LA NORMA ISO 9001Cualquier consulta puede contactarnos a los departamentos detallados a continuación. -Asistencia Tecnológica a los teléfonos 2244 – 5006 y 2244 – 5080.-Atención al Usuario a los teléfonos 2244 – 5044, 2244 – 5045, 2244 – 5182.。

HTTPS_SSL配置的步骤以及原理说明1. 说在前⾯1.单向认证,就是传输的数据加密过了,但是不会校验客户端的来源2.双向认证,如果客户端浏览器没有导⼊客户端证书,是访问不了web系统的,找不到地址,想要⽤系统的⼈没有证书就访问不了系统HTTPS概念2. HTTPS概念1)简介HTTPS(全称:Hypertext Transfer Protocol over Secure Socket Layer),是以安全为⽬标的HTTP通道,简单讲是HTTP的安全版。

即HTTP下加⼊SSL层,HTTPS的安全基础是SSL,因此加密的详细内容就需要SSL。

这个系统的最初研发由⽹景公司进⾏,提供了⾝份验证与加密通讯⽅法,现在它被⼴泛⽤于万维⽹上安全敏感的通讯,例如交易⽀付⽅⾯。

2)HTTPS和HTTP的区别 a. https协议需要到ca申请证书,⼀般免费证书很少,需要交费。

b. http是超⽂本传输协议,信息是明⽂传输;https 则是具有安全性的ssl加密传输协议。

c. http和https使⽤的是完全不同的连接⽅式,⽤的默认端⼝也不⼀样,前者是80,后者是443。

d. http的连接很简单,是⽆状态的;HTTPS协议是由SSL+HTTP协议构建的可进⾏加密传输、⾝份认证的⽹络协议,⽐http协议安全。

3)HTTPS的作⽤它的主要作⽤可以分为两种:⼀种是建⽴⼀个信息安全通道,来保证数据传输的安全;另⼀种就是确认⽹站的真实性。

a.⼀般意义上的https,就是服务器有⼀个证书。

主要⽬的是保证服务器就是他声称的服务器,这个跟第⼀点⼀样;服务端和客户端之间的所有通讯,都是加密的。

b. 具体讲,是客户端产⽣⼀个对称的密钥,通过服务器的证书来交换密钥,即⼀般意义上的握⼿过程。

c. 接下来所有的信息往来就都是加密的。

第三⽅即使截获,也没有任何意义,因为他没有密钥,当然篡改也就没有什么意义了。

d.少许对客户端有要求的情况下,会要求客户端也必须有⼀个证书。

免费证书参考/poniu_2008/article/details/6725509生成证书$ cd /usr/local/nginx/conf$ openssl genrsa -des3 -out server.key 1024$ openssl req -new -key server.key -out server.csr$ cp server.key $ openssl rsa -in -out server.key$ openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt编辑 nginx.confserver {server_name YOUR_DOMAINNAME_HERE;listen 443;ssl on;ssl_certificate /usr/local/nginx/conf/server.crt;ssl_certificate_key /usr/local/nginx/conf/server.key;}OK, 完成了。

但这样证书是不被信任的,自己玩玩还行,要被信任请看下面。

以下内容转载自http://goo.gl/YOb5http://goo.gl/GftjHTTPS(全称:Hypertext Transfer Protocol over Secure Socket Layer),是以安全为目标的HTTP通道,简单讲是HTTP的安全版。

即HTTP下加入SSL层,HTTPS的安全基础是SSL,因此加密的详细内容请看SSL。

它是一个URI scheme(抽象标识符体系),句法类同http:体系。

用于安全的HTTP数据传输。

https:URL表明它使用了HTTP,但HTTPS存在不同于HTTP的默认端口及一个加密/身份验证层(在HTTP与TCP之间)。

这个系统的最初研发由网景公司进行,提供了身份验证与加密通讯方法,现在它被广泛用于万维网上安全敏感的通讯,例如交易支付方面。

全球服务器证书SSL配置手册Tomcat 4.1北京数字证书认证中心BEIJING CERTIFICATE AUTHORITY目录1开始申请之前需要注意 (3)2如何产生私钥 (3)3CSR生成指南 (5)4证书安装指南 (6)5如何配置SSL (12)6启动和停止Tomcat (13)7验证SSL连接 (13)8灾难恢复 (13)1开始申请之前需要注意需要安装服务器软件并配置环境,下面我们以Keytool和Tomcat为例进行说明:a) 首先需要准备所需的软件:z Java(TM) 2 SDK, Standard Edition 1.4.1_01下载j2sdk-1_4_1_01-windows-i586.exez Tomcat 4.1下载tomcat-4.1.18.exez Windows 2000 SP 2 or Windows NT SP6az Tomcat做为单独的服务器b) 环境变量设置为:Variable Value User NameCATALINA_HOME C:\Tomcat~1.1 [SYSTEM]JAVA_HOME C:\j2sdk1.4.1_01 [SYSTEM]JSSE_HOME C:\j2sdk1.4.1_01\jre\lib\ext[SYSTEM]TOMCAT_HOME C:\Tomcat~1.1 [SYSTEM]AdministratorPath C:\j2sdk1.4.1_01\binc) 测试服务器安装完Tomcat,并配置完环境后,启动Tomcat并进行测试:http://localhost:8080 to make sure http is working如果没有问题,我们可以进行下一步操作了。

2如何产生私钥新打开一个DOS窗口:1) 新建一个本地的证书密钥存储(Certificate keystore)keytool -genkey -alias tomcat -keyalg RSA \ -keystore请注意:!当keystore建立后,需要指定keystore的存储位置!如果更新证书,你必须重新创建一个新的密钥对和keystore!当您生成CSR或安装自签的keystore证书时,请使用相同的别名例如:C:\>keytool -genkey -alias myalias -keyalg RSA -keystore c:\.mykeystoreEnter keystore password: 输入keystore口令,如passwordWhat is your first and last name?[Unknown]: 输入通用名,如What is the name of your organizational unit?[Unknown]: 输入部门名称,如Sales DeptWhat is the name of your organization?[Unknown]: 输入您的组织名称,如Beijing Certificate AuthorityWhat is the name of your City or Locality?[Unknown]: 输入您所在的市/县/区,如BeijingWhat is the name of your State or Province?[Unknown]: 输入您所在的省/自治区/直辖市,如BeijingWhat is the two-letter country code for this unit?[Unknown]: 输入您所在国家的ISO国家代码,中国为CNis CN=, OU=Sales Dept, O=Beijing Certificate Authority, L=Beijing, ST=Beijing, C=CN correct?[no]: yesEnter key password for (RETURN if same as keystore password): 输入密钥口令The same password MUST be used.非常重要: Tomcat will recognize the location of this keystore even if the specified attributes in your server.xml point to a different keystore.C:\>2) 确认keystore建立成功例如:C:\>keytool -list -v -keystore c:\.mykeystoreEnter keystore password: passwordKeystore type: jksKeystore provider: SUNYour keystore contains 1 entryAlias name: myaliasCreation date: Jan 8, 2003Entry type: keyEntryCertificate chain length: 1Certificate[1]:Owner: CN=, OU=Sales Dept, O=Beijing Certificate Authority, L=Beijing, ST=Beijing, C=CNIssuer: CN=, OU=Sales Dept, O=Beijing Certificate Authority, L=Beijing, ST=Beijing, C=CNSerial number: 3e1cd4e9Valid from: Wed Jan 08 20:48:25 EST 2003 until: Tue Apr 08 21:48:25 EDT 2003 Certificate fingerprints:MD5: D0:BA:7C:A4:D1:D9:CF:46:38:E5:48:22:8E:AB:E2:9BSHA1: 4A:33:FA:11:D6:5F:F4:73:9D:7A:2B:E2:89:F8:C3:57:69:0C:DC:7E3CSR生成指南1) 按照如下方法生成CSRkeytool -certreq -keyalg RSA -alias tomcat -file certreq.csr \ -keystore重要提示:! 当您生成CSR或安装自签的keystore证书时,请使用相同的别名例如:C:\>keytool -certreq -keyalg RSA -alias myalias -file certreq.txt -keystore c:\.mykeystoreEnter keystore password: passwordC:\>2) 生成的CSR如下:-----BEGIN NEW CERTIFICATE REQUEST-----MIIBujCCASMCAQAwejELMAkGA1UEBhMCQ0ExEDAOBgNVBAgTB09udGFyaW8xDz ANBgNVBAcTBk90dGF3YTEQMA4GA1UEChMHRW50cnVzdDETMBEGA1UECxMKRW50cnVzdCBDUzEh MB8GA1UEAxMYd3d35w6T+q/f+wIDAQABoAAwDQYJKoZIhvcNAQEEBQADgYEAF+0hqAqXumz/vGrzGVhKH lnxd7HW3ezSGIbIUcOy1YdDc/1ZCqRpu3utYIZ6welK++l+QjlbL6p5RJJETkkLKXjb/WVFajNuPl7Yob9p bwA7JBrCCKbFj+kzDNbGhCR1RgFA9vQj5vob41Vj+k+TQchliuTLL9rFXNDHrtgTMtA=-----END NEW CERTIFICATE REQUEST-----4 证书安装指南按照如下方法安装BJCA的SSL证书1) 安装SSL证书和证书链输入命令:keytool -import -alias root -keystore your_keystore_filename \ -trustcacerts -file filename_of_the_combined_chain_and_webcert例如: C:\>keytool -import -alias myalias -keystore c:\.mykeystore -trustcacerts -file c:\webcert.txt由于java把“cacerts”文件看作可信任的根CA,如果根证书已经存在,则不必再将证书链导入“cacerts”。

例如:-----BEGIN CERTIFICATE-----MIIC4zCCAkygAwIBAgIBAzANBgkqhkiG9w0BAQUFADBFMQswCQYDVQQGEwJVUzEYMBYGA1UEChMPR1RFIENvcnBvcmF0aW9uMRwwGgYDVQQDExNHVEUgQ3liZXJUc nVzdCBSb290MB4XDTAxMDgyMTIwMDIwOVoXDTA2MDEwMTIzNTkwMFowgcMxCzAJBg NVBAYTAlVTMRQwEgYDVQQKEwtFbnRydXN0Lm5ldDE7MDkGA1UECxMyd3d3LmVudH J1c3QubmV0L0NQUyBpbmNvcnAuIGJ5IHJlZi4gKGxpbWl0cyBsaWFiLikxJTAjBgNV BAsTHChjKSAxOTk5IEVudHJ1c3QubmV0IExpbWl0ZWQxOjA4BgNVBAMTMUVudHJ1 Ct8k2pzWUHmBelrTN/fCStgpkiZk0eSYbDoAivU0m2X47eMQ//24SVjcoN6COWuB sRYZYblUtuZDAgEDo2YwZDAPBgNVHRMECDAGAQH/AgEDMA4GA1UdDwEB/wQEA wIBBjBBBgNVHR8EOjA4MDagNKAyhjBodHRwOi8vY2RwLmJhbHRpbW9yZS5jb20vY2dp LWJpbi9DUkwvR1RFUm9vdC5jZ2kwDQYJKoZIhvcNAQEFBQADgYEAgbZwffFU+Fjj NYTSoUFyRAAysIauOknVaLteQPQJxBGLMhXGdfejVBTWLb1UTFBQXNNCiqm8Co+d YikuVB+0/1habRkb+k4vFe6tn5IvQMnfhZbSJNoXn5IlGVDWQYlfC0/R1wjfv+U6rzTJbJ7WXX0Ka5jKLKuckXNvu7EqOA4=-----END CERTIFICATE----------BEGIN CERTIFICATE-----MIIGEjCCBXugAwIBAgIEN0w5HDANBgkqhkiG9w0BAQQFADCBwzELMAkGA1UE BhMCVVMxFDASBgNVBAoTC0VudHJ1c3QubmV0MTswOQYDVQQLEzJ3d3cuZW50 cnVzdC5uZXQvQ1BTIGluY29ycC4gYnkgcmVmLiAobGltaXRzIGxpYWIuKTElMCMGA1UECxMcKGMpIDE5OTkgRW50cnVzdC5uZXQgTGltaXRlZDE6MDgGA1UE AxMxRW50cnVzdC5uZXQgU2VjdXJlIFNlcnZlciBDZXJ0aWZpY2F0aW9uIEF1 dGhvcml0eTAeFw0wMzAxMDkxNzE4MjFaFw0wMzExMTAxNzQ2NDFaMHoxCzAJ BgNVBAYTAkNBMRAwDgYDVQQIEwdPbnRhcmlvMQ8wDQYDVQQHEwZPdHRhd2Ex EDAOBgNVBAoTB0VudHJ1c3QxEzARBgNVBAsTCkVudHJ1c3QgQ1MxITAfBgNV BAMTGHd3dy50ZXN0Y2VydGlmaWNhdGVzLmNvbTCBnzANBgkqhkiG9w0BAQEF MCfPxacCAwEAAaOCA1kwggNVMAsGA1UdDwQEAwIFoDArBgNVHRAEJDAigA8y BAMCBkAwEwYDVR0lBAwwCgYIKwYBBQUHAwEwggFoBgNVHSAEggFfMIIBWzCC AVcGCSqGSIb2fQdLAjCCAUgwJgYIKwYBBQUHAgEWGmh0dHA6Ly93d3cuZW50cnVzdC5uZXQvY3BzMIIBHAYIKwYBBQUHAgIwggEOGoIBClRoZSBFbnRydXN0 IFNTTCBXZWIgU2VydmVyIENlcnRpZmljYXRpb24gUHJhY3RpY2UgU3RhdGVtZW50IChDUFMpIGF2YWlsYWJsZSBhdCB3d3cuZW50cnVzdC5uZXQvY3BzICBpIGJ5IHJlZi4gKGxpbWl0cyBsaWFiLikxJTAjBgNVBAsTHChjKSAxOTk5IEVudHJ1c3QubmV0IExpbWl0ZWQxOjA4BgNVBAMTMUVudHJ1c3QubmV0IFNlY3Vy ZSBTZXJ2ZXIgQ2VydGlmaWNhdGlvbiBBdXRob3JpdHkxDjAMBgNVBAMTBUNSTDU2MCygKqAohiZodHRwOi8vd3d3LmVudHJ1c3QubmV0L0NSTC9zZXJ2ZXIx LmNybDAfBgNVHSMEGDAWgBTwF2ITVT2z/woAa/tQhJfz7WLQGjAdBgNVHQ4E FgQU8PAQJvkXpS82OTYbatZ36ZPmzM4wCQYDVR0TBAIwADAZBgkqhkiG9n0H QQAEDDAKGwRWNS4wAwIDKDANBgkqhkiG9w0BAQQFAAOBgQCviVPHpMdBNRc+ J88+VVW8k3bQQlyIsbtBr3XYDkqS5o9tSXXmpwJU6G40StrObPdKLHI2C+ho GiXnmXjFlKXPe/pOjHnU3azNBPJR7edrp523EB0muGTadk9rhnoRNEpUAw9u hgdRmxjwjO0XhBLVPcsCiiyFoDZpaU9o3MHVXQ==-----END CERTIFICATE-----您必须接受这个可信的CA。