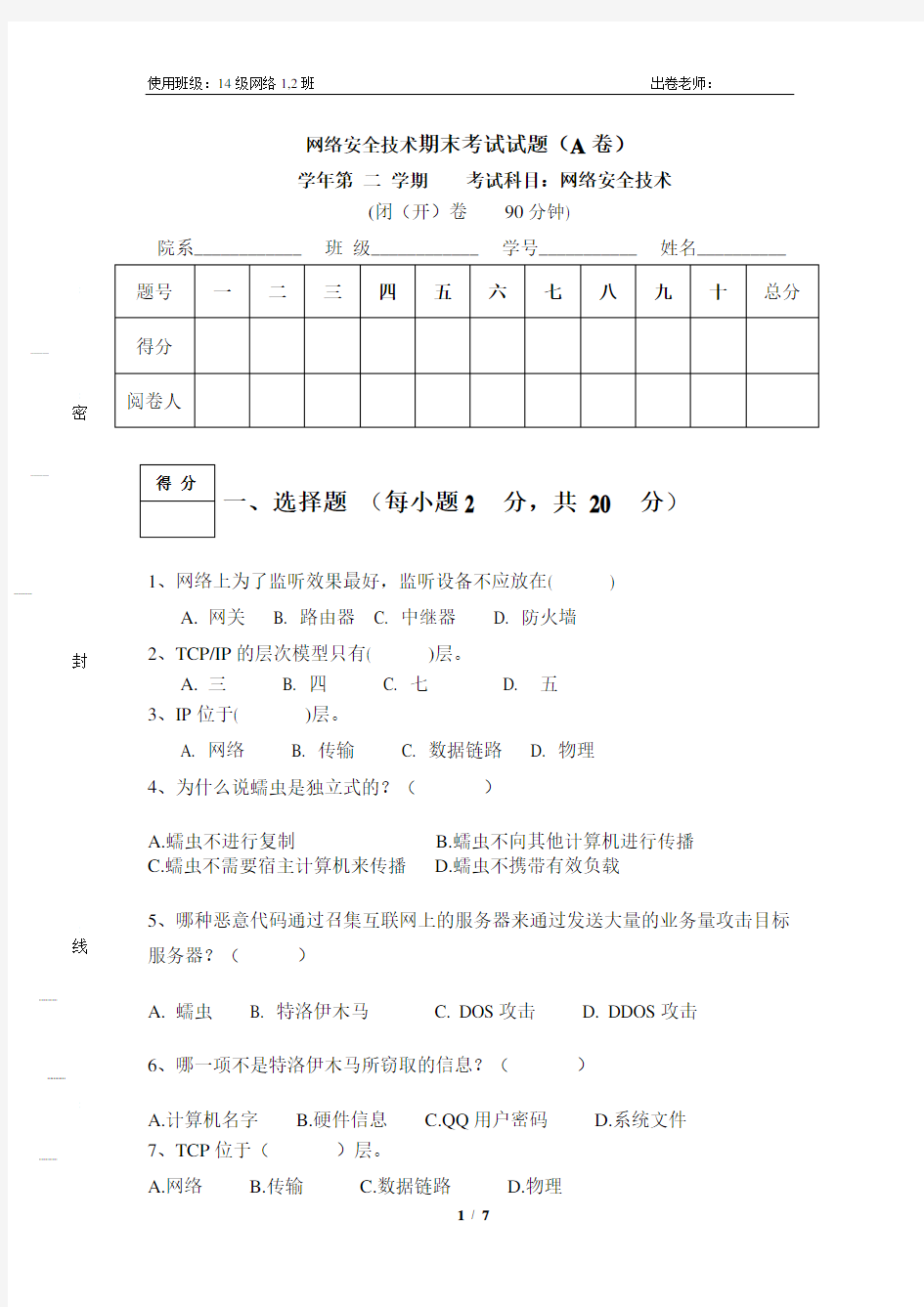

网络安全技术期末考试试题(A 卷) 学年第 二 学期 考试科目:网络安全技术

(闭(开)卷 90分钟)

院系____________ 班 级____________ 学号___________ 姓名__________

一、选择题 (每小题2 分,共 20 分)

1、网络上为了监听效果最好,监听设备不应放在( )

A. 网关

B. 路由器

C. 中继器

D. 防火墙 2、TCP/IP 的层次模型只有( )层。

A. 三

B. 四

C. 七

D. 五 3、IP 位于( )层。

A. 网络

B. 传输

C. 数据链路

D. 物理 4、为什么说蠕虫是独立式的?( )

A.蠕虫不进行复制

B.蠕虫不向其他计算机进行传播

C.蠕虫不需要宿主计算机来传播

D.蠕虫不携带有效负载

5、哪种恶意代码通过召集互联网上的服务器来通过发送大量的业务量攻击目标服务器?( )

A. 蠕虫

B. 特洛伊木马

C. DOS 攻击

D. DDOS 攻击

6、哪一项不是特洛伊木马所窃取的信息?( )

A.计算机名字

B.硬件信息

C.QQ 用户密码

D.系统文件 7、TCP 位于( )层。

A.网络

B.传输

C.数据链路

D.物理

………………………………..………………..密

……………….……………………封

…………………………………………..线

…………….…………..……………

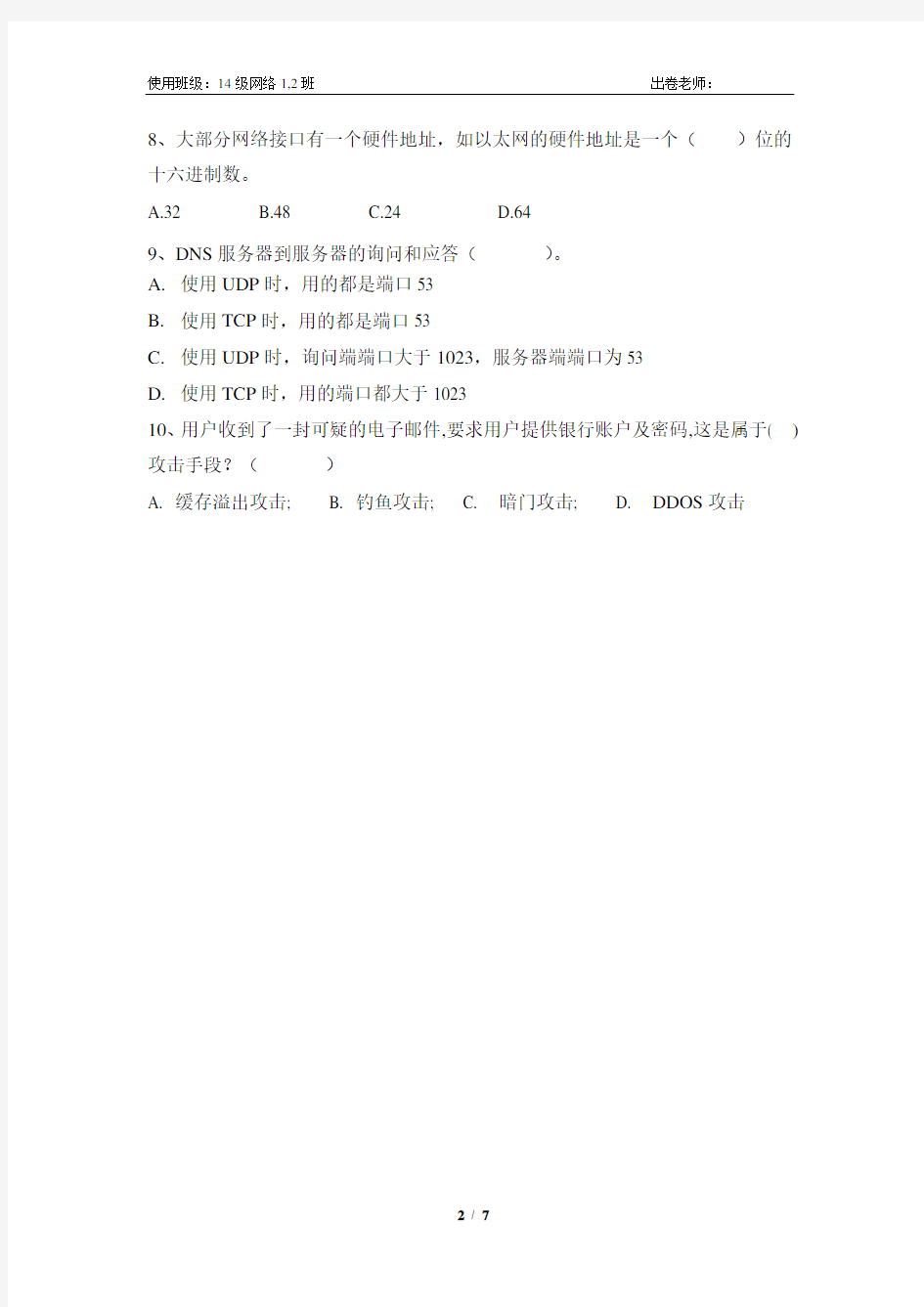

8、大部分网络接口有一个硬件地址,如以太网的硬件地址是一个()位的十六进制数。

A.32

B.48

C.24

D.64

9、DNS服务器到服务器的询问和应答()。

A.使用UDP时,用的都是端口53

B.使用TCP时,用的都是端口53

C.使用UDP时,询问端端口大于1023,服务器端端口为53

D.使用TCP时,用的端口都大于1023

10、用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于( )攻击手段?()

A. 缓存溢出攻击;

B. 钓鱼攻击;

C. 暗门攻击;

D. DDOS攻击

二、简答题(每小题10 分,共20 分)

1,在攻击中最常用的提权方法是在目标主机创建一个用户(mytest),并把用户加入到administrators组,把提取的命令写在下面

2,请说明下面端口对应的服务类型

3389:

23:

22:

21:

三、扫描技术题(每小题12 分,共24 分)

1,采用NMap 工具扫描BAJI 把扫描的结果截图复制在下面:

2,利用BT5的扫描模块,扫描BAJI 的FTP服务器,把截图复制在下面

四、密码破解题(每小题12 分,共24分)

1,利用工具包里面的工具与密码字典文件theone.txt破解x_pass文件的系统密码,把破解的结果截图复制在下面。

2,利用工具包的工具与theone.txt密码字典,破解theone.rar文件,把破解的结果截图复制在下面

五、综合题(每小题12 分,共12 分)

根据下图,采用GNS3与虚拟机的两个系统建立实验环境,其中一个操作系统安装CAIN攻击工具,采用ARP攻击另一个系统与路由器之间的通讯,把攻击过程的截图复制在下面:

配置路由器IP地址,telnet密码,enable密码的截图:CAIN的配置截图

CAIN的攻击成功之后的截图

期末考试试题(A卷答案)学年第二学期考试科目:网络安全技术

一,选择题(每题2分,共20分)

DDBBD AACDD

二、简答题(每小题10 分,共20 分)

1,答案

Net user mytest /add

Net localgroup administrators mytest /add

2,答案

3389:远程桌面

23:TELNET远程登录服务

22:SSH远程登录服务

21:FTP服务器服务

三、扫描技术题(每小题12 分,共24 分)

实际试验截图

四、密码破解题(每小题12 分,共24分)

实际试验截图

五、综合题(每小题12 分,共12 分)

实际试验截图

第1章节测验已完成 1【单选题】下列哪些属于个人隐私泄露的原因 A、现有体系存在漏洞 B、正常上网 C、浏览正规网站 我的答案:A 2【单选题】如何加强个人隐私 A、随意打开陌生链接 B、通过技术、法律等 C、下载安装未认证的软件 我的答案:B 3【单选题】如何做到个人隐私和国家安全的平衡 A、限制人生自由 B、不允许上网 C、有目的有条件的收集信息 我的答案:C 4【单选题】个人如何取舍隐私信息 A、无需关注 B、从不上网 C、在利益和保护之间寻求平衡点 我的答案:C 第2章计算机网络已完成 1【单选题】NAP是什么? A、网络点 B、网络访问点 C、局域网 D、信息链接点 我的答案:B 2【单选题】计算机网络的两级子网指资源子网和______。 A、通信子网 B、服务子网 C、数据子网 D、连接子网 我的答案:A 3【单选题】OSI参考模型分为几层? A、9 B、6 C、8 D、7 我的答案:D 4【单选题】网络协议是双方通讯是遵循的规则和___?

B、契约 C、合同 D、规矩 我的答案:A 5【单选题】SNMP规定的操作有几种? A、6 B、9 C、5 D、7 我的答案:C 6【单选题】网络安全主要采用什么技术? A、保密技术 B、防御技术 C、加密技术 D、备份技术 我的答案:C 7【单选题】从攻击类型上看,下边属于主动攻击的方式是______。 A、流量分析 B、窃听 C、截取数据 D、更改报文流 我的答案:D 8【单选题】网络安全中的AAA包括认证、记账和()? A、委托 B、授权 C、代理、 D、许可 我的答案:B 9【单选题】在加密时,有规律的把一个明文字符用另一个字符替换。这种密码叫? A、移位密码 B、替代密码 C、分组密码 D、序列密码 我的答案:B 10【单选题】下列哪项属于公钥密码体制? A、数字签名 B、DES C、Triple DES D、FEAL N 我的答案:A 11【单选题】 以下哪项为报文摘要的英文缩写? A、MZ

网络安全技术期末试卷 B 集团标准化小组:[VVOPPT-JOPP28-JPPTL98-LOPPNN]

泉州师院2017——2018学年度第一学期应用科技学院 16级计算机科学技术专业《网络安全技术》期末试卷B 一、简答题(每小题7分,共70分) 1、什么是传统加密,什么是公钥加密,并分别说出各两种典型的加密算 法? 2、什么是泛洪攻击,如何防范泛洪攻击? 3、画出利用公钥加密方法进行数据加密的完整流程图。 4、数字签名有何作用,如何实现数字签名? 5、画图说明PGP如何同时实现对数据的保密与认证? 6、什么是防火墙,其主要功能有哪些? 7、使用IPSec的优点是什么? 8、蠕虫用什么手段访问远程系统从而得以传播自己? 9、什么是云计算,有哪三种云服务模型? 10、什么是DDOS攻击? 二、计算题(15分) 请进行RSA算法的加密和解密。要求如下: (1)选取两个素数分别为p=7,q=11,e=13。 (2)先计算求出公开密钥和秘密密钥 (3)对明文P=55进行加密,计算密文C,要求书写加密的过程及其步骤。 (4)对密文C=10进行解密,计算明文P,要求书写解密的过程及其步骤。 三、某投资人士用Modem拨号上网,通过金融机构的网上银行系统,进行证 券、基金和理财产品的网上交易,并需要用电子邮件与朋友交流投资策略。该用户面临的安全威胁主要有: (1)计算机硬件设备的安全; (2)计算机病毒; (3)网络蠕虫; (4)恶意攻击; (5)木马程序; (6)网站恶意代码; (7)操作系统和应用软件漏洞; (8)电子邮件安全。 试据此给出该用户的网络安全解决方案来防范上述安全威胁。(15分)

风险管理期末考试试题(A 卷) 一、单项选择题(本大题共20小题,每小题1分,共20分) 在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。错选、多选 或未选均无分。 1. 大多数纯粹风险属于( ) A. 经济风险 B.静态风险 C.特定风险 D .财产风险 2. 以下属于投机风险的是( ) A.交通事故 B.买卖股票 C.地震 D.火灾 3 .保险属于( ) A.避免风险 B.自留风险 C.中和风险 D.转移风险 4. 安装避雷针属于 ( ) A.损失抑制 B.损失预防 C.风险避免 D.风险转移 5. 医生在手术前要求病人家属签字的行为属于 ( ) 6. 多米诺骨牌理论的创立者是 ( ) A.哈顿 B.海因里希 C.加拉格尔 D.马歇尔 7. 在风险事故发生前达成的借贷协议属于 ( ) A.内部借款 B.特别贷款 C.应急贷款 D.抵押借款 8. 营业中断损失属于( ) A.直接损失 B.间接损失 C. 责任损失 D.额外费用损失 9. 当保险方与被保险方对合同的理解不一致时,对合同的解释应有利于 ( ) A.保险方 B. 第三方 C. 被保险方 D.具体情况具体确定 10. 关于团体保险以下说法正确的是( ) A.保险金额无上限 B.增加了逆选择 C.对团体的性质有要求 D.不能免体检 11. 实施风险管理的首要步骤是( ) A.风险识别 B.风险评价 C.风险处理 D.风险管理决策 12. 选择保险人时,以下因素中最重要的是( ) A.费率高低 B.规模大小 C.偿付能力 D.折扣多少 13. 以下属于特定风险的是( ) A.战争 B.通货膨胀 C.自然灾害 D.偷窃 14. 在一定的概 率水平下,单一风险单位因单一事故所致的最大损失称为( ) B. 最大预期损失 C.损失期望值 D.年度最大可能损失 A.风险避免 B. 风险隔离 C. 风险转移 D. 风险自留 A.最大可能损失

浙江省信息网络安全技术人员继续教育考试试卷 农行班第2期 计20分) 1.计算机场地可以选择在化工厂生产车间附近。() 2. 信息网络的物理安全要从环境安全和设备安全两个角度来考虑。() 3. 每个UNIX/Linux系统中都只有一个特权用户,就是root帐号。() 4. 数据库系统是一种封闭的系统,其中的数据无法由多个用户共享。() 5. 容灾项目的实施过程是周而复始的。() 6. 软件防火墙就是指个人防火墙。() 7. 由于传输的内容不同,电力线可以与网络线同槽铺设。() 8. 公钥密码体制有两种基本的模型:一种是加密模型,另一种是认证模型。() 9. 一个设置了粘住位的目录中的文件只有在用户拥有目录的写许可,并且用户是文件 和目录的所有者的情况下才能被删除。() 10. 蜜罐技术是一种被动响应措施。() 11.增量备份是备份从上次进行完全备份后更改的全部数据文件() 12. PKI是利用公开密钥技术所构建的、解决网络安全问题的、普遍适用的一种基础设 施。() 13. 事务具有原子性,其中包括的诸多操作要么全做,要么全不做。() 14. 入侵检测技术是用于检测任何损害或企图损害系统的机密性、完整性或可用性等行 为的一种网络安全技术。() 15. 新添设备时应该先给设备或者部件做上明显标记,最好是明显的无法除去的标记, 以防更换和方便查找赃物。() 16. 对网页请求参数进行验证,可以防止SQL注入攻击。() 17. 基于主机的漏洞扫描不需要有主机的管理员权限。() 18. 由于网络钓鱼通常利用垃圾邮件进行传播,因此,各种反垃圾邮件的技术也都可以 用来反网络钓鱼。() 19. IATF中的区域边界,是指在同一物理区域,通过局域网互连,采用单一安全策略的 本地计算设备的集合。() 20. 灾难恢复和容灾具有不同的含义() 二、单选题(选出正确的一个答案,共40题,每题1分,计40分) 1.下列技术不能使网页被篡改后能够自动恢复的是() A 限制管理员的权限 B 轮询检测 C 事件触发技术 D 核心内嵌技术

第一章 1 【单选题】 下列哪些属于个人隐私泄露的原因 A、现有体系存在漏洞 B、正常上网 C、浏览正规网站 ? 我的答案:A正确答案:A 2 【单选题】 如何加强个人隐私 A、随意打开陌生链接 B、通过技术、法律等 C、下载安装未认证的软件 ? 我的答案:C正确答案:B 3 【单选题】 如何做到个人隐私和国家安全的平衡

A、限制人生自由 B、不允许上网 C、有目的有条件的收集信息 ? 我的答案:C正确答案:C 4 【单选题】 个人如何取舍隐私信息 A、无需关注 B、从不上网 C、在利益和保护之间寻求平衡点 ? 我的答案:C正确答案:C 第二章 计算机网络已完成 1 【单选题】 NAP是什么? A、网络点 B、网络访问点

D、信息链接点 我的答案:B正确答案:B 2 【单选题】 计算机网络的两级子网指资源子网和______。 A、通信子网 B、服务子网 C、数据子网 D、连接子网 我的答案:CB错误正确答案: 3【单选题】 OSI参考模型分为几层? A、9 B、6 C、8 D、7 我的答案:D正确答案:D 4 【单选题】 网络协议是双方通讯是遵循的规则和___? A、约定

C、合同 D、规矩 我的答案:A正确答案:A 5 【单选题】 SNMP规定的操作有几种? A、6 B、9 C、5 D、7 我的答案:C正确答案:D 6 【单选题】 网络安全主要采用什么技术? A、保密技术 B、防御技术 C、加密技术 D、备份技术 我的答案:B 正确答案:C 7 【单选题】

从攻击类型上看,下边属于主动攻击的方式是______。 A、流量分析 B、窃听 C、截取数据 D、更改报文流 我的答案:CB错误正确答案: 8 【单选题】 网络安全中的AAA包括认证、记账和()? A、委托 B、授权 C、代理、 D、许可 我的答案:B正确答案:B 9 【单选题】 在加密时,有规律的把一个明文字符用另一个字符替换。这种密码叫? A、位移密码 B、替代密码 C、分组密码 D、序列密码

【网络课】网络安全技术期末复习题 一、选择题 第一章 (B) 1.由于来自于系统外部或内部的攻击者冒充为网络的合法用户获得访问权限的攻击方法是下列哪一项? A. 黑客攻击 B. 社会工程学攻击 C. 操作系统攻击 D. 恶意代码攻击 (A) 2. 在信息安全性中,用于提供追溯服务信息或服务源头的是哪一项? A. 不可否认性 B. 认证性 C. 可用性 D. 完整性 第二章 (A) 1. 密码技术的哪一个目标不能被对称密码技术实现? A. 完整性 B. 保密性 C. 不可否认性 D. 认证性 (C)2. A想要使用非对称密码系统向B发送秘密消息。A应该使用哪个密钥来加密消息? A. A的公钥 B. A的私钥 C. B的公钥 D. B的私钥 (A) 3. DES的有效密钥长度是多少? A. 56比特 B. 112比特 C. 128比特 D. 168比特 (C) 4. 下面哪种情况最适合使用非对称密码系统? A. 公司电子邮件系统 B. 点到点的VPN系统 C. 证书认证机构 D. Web站点认证 (D) 5. 下面哪个哈希函数最适合8位处理器? A. SHA-256 B. SHA-512 C. MD4 D. MD2 (C) 6. Grace想要使用数字签名技术向Joe发送一则消息,为了获得数字签名,她应该对哪种信息进行签名? A. 明文消息 B. 密文消息 C. 明文消息摘要 D. 密文消息摘要 (C)7. Joe收由Grace签了名的信息,请问Joe该使用哪个密钥来验证签名? A. Joe的公钥 B. Joe的私钥 C. Grace的公钥 D. Grace的私钥 第三章 (C) 1. 下面哪项不属于口令认证? A. 可重用口令认证 B. 一次性口令认证 C. 安全套接层认证 D. 挑战应答口令认证 (C)2. 公钥认证不包括下列哪一项? A. SSL认证 B. Kerberos认证 C. 安全RPC认证 D. MD5认证 第四章 (C) 1. 在TCP/IP协议安全中,下列哪一项属于应用层安全? A. VPNs B. PPP C. Kerberos D. SSL (C) 2. IPSec中有三个主要的协议用来对传输中的系统提供安全服务,不包括下列哪一项?

一、选择题(每题2分,共2*5=10分) 1、从含有N个元素的总体中,抽取n个元素作为样本,使得总体中的每一个元素都有相同的机会(概率)被抽中,这样的抽样方式称为( A ) A、简单随机抽样 B、分层抽样 C、系统抽样 D、整群抽样 2、对平均值相差较大的两个总体比较其离散程度时,应采用(D )指标 A、全距 B、平均差 C、标准差 D、变异系数 3、若随机事件A,B互不相容,则P(A∪B) = ( A ) A、P(A)+P(B) B、P(A)+P(B)?P(A)P(B) C、P(A)P(B) D、P(A) ?P(B) 4、下面关于95%的置信度说法正确的是(C ) A、总体参数落在一个特定的样本所构造的区间内的概率为95% B、总体参数落在一个特定的样本所构造的区间内的概率为5% C、对总体均值估计时,进行100次抽样(样本容量为n),由样本均值加减估 计的允许误差所构造的100个置信区间中,平均有95个包含总体参数的真实值 D、对总体均值估计时,进行100次抽样(样本容量为n),由样本均值加减估 计的允许误差所构造的100个置信区间中,平均有5个包含总体参数的真实值 5、假设检验中,分别用α,β表示犯第I类错误和第II类错误的概率,则当样本容量n一定时,下列说法中正确的是( A ) A、α是指原假设H0为真,但却拒绝了原假设的概率 B、α是指原假设H0为假,但却接受了原假设的概率 C、α减小时β也减小 D、α增大时β也增大 二、填空题(每题3分,共3*10=30分) 1、在统计学的研究中,感兴趣的研究对象全体称为总体;每个组成对象称 为个体。 2、有10个人的年龄资料:10,20,15,20,25,30,15,20,30,25岁。由该资料确定的中位数为20 ,众数为20 ,极差为20 。

网络安全技术模拟试题(二) 一、选择填空(下列每题的选项中,有一项是最符合题意的,请将正确答案的字母填在括号中。每小题1分,共20分) 1. 网络安全的基本属性是()。 A. 机密性 B. 可用性 C. 完整性 D. 上面3项都是 2. 网络安全最终是一个折中的方案,即安全强度和安全操作代价的折中,除增加安全设施投资外,还应考虑()。 A. 用户的方便性 B. 管理的复杂性 C. 对现有系统的影响及对不同平台的支持 D. 上面3项都是 3. 伪造攻击是非授权者在系统中插入伪造的信息,这是一种针对()的攻击。 A. 真实性 B. 完整性 C.可用性 D.可控性 4. 机密性服务提供信息的保密,机密性服务包括()。 A. 文件机密性 B. 信息传输机密性 C. 通信流的机密性 D. 以上3项都是 5. 完整性服务提供信息的()。 A. 机密性 B. 可用性 C.正确性 D. 可审性 6. Kerberos的设计目标不包括()。 A. 认证 B. 授权 C. 记账 D. 加密 7. ISO 7498-2从体系结构的观点描述了5种可选的安全服务,以下不属于这5种安全服务的是( )。 A. 身份鉴别 B. 数据报过滤 C. 授权控制 D. 数据完整性 8. ISO 7498-2描述了8种特定的安全机制,这8种特定的安全机制是为5类特定的安全服务设置的,以下不属于这8种安全机制的是( )。 A. 安全标记机制 B. 加密机制 C. 数字签名机制 D. 访问控制机制 9. 用于实现身份鉴别的安全机制是( )。 A. 加密机制和数字签名机制 B. 加密机制和访问控制机制 C. 数字签名机制和路由控制机制 D. 访问控制机制和路由控制机制 10. GRE协议()。 A. 既封装,又加密 B. 只封装,不加密 C. 不封装,只加密 D. 不封装,不加密

计算机网络安全技术期末复习试题 一、复习范围 (一)单项选择题范围:教材每章的课后习题,另附件给出一些题 (二)计算机安全应用题:见附件 (三)简答题范围:平时作业附件: 一、单项选择题 1、在以下人为的恶意攻击行为中,属于主动攻击的是(A ) A、数据篡改及破坏 B、数据窃听 C、数据流分析 D、非法访问 2、数据完整性指的是(C ) A、保护网络中各系统之间交换的数据,防止因数据被截获而造成泄密 B、提供连接实体身份的鉴别 C、防止非法实体对用户的主动攻击,保证数据接受方收到的信息与发送方发送的信息完全一致 D、确保数据数据是由合法实体发出的 3、以下算法中属于非对称算法的是(B ) A、DESB RSA算法 C、IDEA D、三重DES 4、在混合加密方式下,真正用来加解密通信过程中所传输数据(明文)的密钥是(B ) A、非对称算法的公钥 B、对称算法的密钥 C、非对称算法的私钥 D、CA中心的公钥 5、以下不属于代理服务技术优点的是(D )

A、可以实现身份认证 B、内部地址的屏蔽和转换功能 C、可以实现访问控制 D、可以防范数据驱动侵袭 6、包过滤技术与代理服务技术相比较(B ) A、包过滤技术安全性较弱、但会对网络性能产生明显影响 B、包过滤技术对应用和用户是绝对透明的 C、代理服务技术安全性较高、但不会对网络性能产生明显影响 D、代理服务技术安全性高,对应用和用户透明度也很高 7、在建立堡垒主机时(A ) A、在堡垒主机上应设置尽可能少的网络服务 B、在堡垒主机上应设置尽可能多的网络服务 C、对必须设置的服务给与尽可能高的权限 D、不论发生任何入侵情况,内部网始终信任堡垒主机 8、 "DES是一种数据分组的加密算法, DES它将数据分成长度为多少位的数据块,其中一部分用作奇偶校验,剩余部分作为密码的长度?"( B )A56位B64位C112位D128位 9、 Kerberos协议是用来作为:( C ) A、传送数据的方法 B、加密数据的方法 C、身份鉴别的方法 D、访问控制的方法 10、黑客利用IP地址进行攻击的方法有:( A ) A、IP欺骗 B、解密 C、窃取口令 D、发送病毒1 1、防止用户被冒名所欺骗的方法是: ( A )

地貌学考试题A卷和B 卷及答案 HUA system office room 【HUA16H-TTMS2A-HUAS8Q8-HUAH1688】

黄冈师范学院 2011—2012学年度第二学期期末试卷考试课程:地貌学考核类型:考试A卷 考试形式:闭卷出卷教师:XXX 考试专业:地理科学考试班级:地理201101、02班 一、名词解释(每小题4分,4×5=20分) 1、冰斗: 2、黄土塬: 3、雪线: 4、河漫滩: 5、雅丹地貌 二、填空题(每空1分,共20分。) 1、地貌学是研究地表的形态特征、、分布及其的科学。 2地貌学是介于学与学之间的边缘学科。 3、天然河道中的水流具有环流和流两种方式。 4、一个被抬升起来的石灰岩高原,在其它条件不变的情况下,区域Karst地貌的发育将经历如下几个阶段:幼年期、期、期和老年期。 5、黄土的主要矿物成份是、和。

6、滑坡的三要素为、、和。 7、坡面侵蚀坡面侵蚀只出现在降雨和冰雪融水时期,有两种主要的作用过程。一是_____ 作用,二是_____________作用。 8、岩石的可溶性主要取决于岩石的与岩石。 9、冰川运动的速度为每年几十到几百米不等,速度大小主要取决于冰床或冰面与冰川。 10、未改变自然地貌基本形体的人工地貌主要有两种类型,一种是,另一种是。 三、填图题(每一小题1分,共10分) 下图为滑坡纵切面示意图,请根据图示滑坡的特征,指出下图中1-10所指的名称。 1— 2— 3— 4— 5— 6— 7— 8— 9— 10— 四、简答题(每1小题8分,共24分) 1、简述地貌形成与演化的动力类型。 2、简述河流阶地的与主要特征。 3、简述黄土的主要特征 五、论述题(每1 小题13分,共26分) 1、论述我国黄土高原地区水土流失的成因及其防治措施

一、定义 网络安全技术指致力于解决诸多如何有效进行介入控制,以及如何保证数据传输的安全性 的技术手段,主要包括物理安全分析技术,网络结构安全分析技术,系统安全分析技术, 管理安全分析技术,及其它的安全服务和安全机制策略等。 网络安全技术有:①一般入侵②网络攻击③扫描技术④拒绝服务攻击技术⑤缓冲区溢出⑥ 后门技术⑦Sniffer技术⑧病毒木马 网络安全技术,从代理服务器、网络地址转换、包过滤到数据加密防攻击,防病毒木马等等。 1.Cookie--这种网络小甜饼是一些会自动运行的小程序。网站设计师使用它们来为你提供方 便而高效的服务。但同时通过使用这些小程序,商业公司和网络入侵者能够轻易获得你机 器上的信息。 2.JavaJava--作为一种技术,到底是否成功,一直备受争议。但至少有一点是肯定的, 有无数利用Java 的漏洞成功入侵为你提供服务的服务器的案例。 3.CGI--很难想象没有CGI 技术,网站会是什么样子。可能会很难看,可能使用会不太 方便,但我们留在服务器上的隐私会得到更大的保障。 4.电子邮件病毒--超过85%的人使用互联网是为了收发电子邮件,没有人统计其中有多少正使用直接打开附件的邮件阅读软件。“爱虫”发作时,全世界有数不清的人惶恐地发现,自己存放在电脑上的重要的文件、不重要的文件以及其它所有文件,已经被删得干干净净。 5.认证和授权--每当有窗口弹出,问使用者是不是使用本网站的某某认证时,绝大多数人会毫不犹豫地按下“Yes”。但如果商店的售货员问:“把钱包给我,请相信我会取出合适数量的钱替您付款,您说好吗?”你一定会斩钉截铁地回答:“No!”这两种情况本质上没有不同。 6.微软--微软的软件产品越做越大,发现漏洞之后用来堵住漏洞的补丁也越做越大,但 是又有多少普通用户真正会去下载它们? 7.比尔·盖茨--很多技术高手就是因为看不惯他,专门写病毒让微软程序出问题,攻击 使用微软技术的站点。但盖茨没有受到太大影响,遭罪的是普通人。 8.自由软件--有了自由软件,才有互联网今天的繁荣。自由软件要求所有结果必须公开,据说让全世界的程序员一起来查找漏洞,效率会很高。这要求网络管理员有足够的责任心和技术能力根据最新的修补方法消除漏洞。不幸的是,跟薪水和股权相比,责任心和技术能力显得没有那么重要。 9.ICP---我们提供私人信息,ICP让我们注册,并提供免费服务,获得巨大的注意力,以及注意力带来的风险投资。这是标准的注意力经济模式。但并没有太多人去留意有很多经济状况不太好的ICP把用户的信息卖掉,换钱去了。 10.网络管理员---管理员可以得到我们的个人资料、看我们的信、知道我们的信用卡号码,如果做些手脚的话,还能通过网络控制我们的机器。我们只能期望他们技术高超、道 德高尚。 二、概述 21 世纪全世界的计算机都将通过Internet联到一起,信息安全的内涵也就发生了根本的变化.它不仅从一般性的防卫变成了一种非常普通的防范,而且还从一种专门的领域变成了无处不在. 当人类步入21 世纪这一信息社会,网络社会的时候,我国将建立起一套完整的网络安全体系, 特别是从政策上和法律上建立起有中国自己特色的网络安全体系。

计算机网络安全技术期末复习资料 一、题型设计 试卷计划由四种题型组成:单项选择题(分数:2*20,共40分)、填空题(分数1*10,共10分)、简答题(分数6*5,共30分)、综合应用题(2题,共20分) 二、复习范围 (一)单项选择题范围:教材每章的课后习题,另附件给出60题 (二)填空题范围:教材每章后的课后习题(三)简答题范围:见附件给出题目 (四)综合应用题: 附件: 单项选择题 1.在以下人为的恶意攻击行为中,属于主 动攻击的是( A ) 2.A、数据篡改及破坏 3.B、数据窃听 4.C、数据流分析 5.D、非法访问 6.数据完整性指的是( C ) 7.A、保护网络中各系统之间交换的数据, 防止因数据被截获而造成泄密8.B、提供连接实体身份的鉴别 9.C、防止非法实体对用户的主动攻击, 保证数据接受方收到的信息与发送方 发送的信息完全一致 10.D、确保数据数据是由合法实体发出的 11.以下算法中属于非对称算法的是 ( B ) 12.A、DES 13.B RSA算法 14.C、IDEA 15.D、三重DES 16.在混合加密方式下,真正用来加解密通 信过程中所传输数据(明文)的密钥是 ( B ) 17.A、非对称算法的公钥 18.B、对称算法的密钥 19.C、非对称算法的私钥 20.D、CA中心的公钥 21.以下不属于代理服务技术优点的是 ( D ) 22.A、可以实现身份认证 23.B、内部地址的屏蔽和转换功能 24.C、可以实现访问控制

25.D、可以防范数据驱动侵袭 26.包过滤技术与代理服务技术相比较 ( B ) 27.A、包过滤技术安全性较弱、但会对网 络性能产生明显影响 28.B、包过滤技术对应用和用户是绝对透 明的 29.C、代理服务技术安全性较高、但不会 对网络性能产生明显影响 30.D、代理服务技术安全性高,对应用和 用户透明度也很高 31.在建立堡垒主机时( A ) 32.A、在堡垒主机上应设置尽可能少的网 络服务 33.B、在堡垒主机上应设置尽可能多的网 络服务 34.C、对必须设置的服务给与尽可能高的 权限 35.D、不论发生任何入侵情况,内部网始 终信任堡垒主机 36."DES是一种数据分组的加密算法, DES 它将数据分成长度为多少位的数据块, 其中一部分用作奇偶校验,剩余部分作 为密码的长度" ( B ) A 56位 B 64位 C 112位 D 128位 9.Kerberos协议是用来作为:( C ) A. 传送数据的方法 B. 加密数据的方法 C.身份鉴别的方法 D.访问控制的方法 10.黑客利用IP地址进行攻击的方法有:( A ) A. IP欺骗 B. 解密 C. 窃取口令 D. 发送病毒 11.防止用户被冒名所欺骗的方法是:( A ) A. 对信息源发方进行身份验证 B. 进行数据加密 C. 对访问网络的流量进行过滤和保护 D. 采用防火墙 12.屏蔽路由器型防火墙采用的技术

期末考试《酒店英语》(A 卷)参考答案及评分标准 一、选择题(下列各题的备选答案中只有一个选项是正确的,请将正确答案填在10分) A. knowledge B. preservation C. development D.B and C 2.Resources are a fundamental _______ in the development of tourism. https://www.doczj.com/doc/789657091.html,parison https://www.doczj.com/doc/789657091.html,position https://www.doczj.com/doc/789657091.html,pliment https://www.doczj.com/doc/789657091.html,ponent 3. The Yangtze River is nearly 6300 kilometers in _______ . A. wide B. long C. width D. length 4.The most important factors for the travel agents to succeed are ______. A.good management and good service B.good offices https://www.doczj.com/doc/789657091.html,puter reservations systems D.fare quotations and ticketing skills 5. _______ the temperature, _______ water turns into steam. A. The high, the fast B. Higher, faster C. The more higher, the faster D. The higher, the faster 6.As China's economy shifts to a more market system, the domestic travel industry will face increasing _____ in a more highly competitive environment. A.changes B.charges C.challenges D.chances 7. Our company is _______ of other makers of spare parts for the airplane. A. in advance B. ahead C. abreact D. in front 8. People on vacation often go to_______ to rest or play or to meet other people. A. major cities B. airports C. resorts D. ground transportation 9. A hotel's_______comes from payments made for the use of its rooms and other facilities. A reservations B. file C. income D. responsibility 10. Local people usually see tourism as ______. A.an opportunity to make a profit B.an opportunity to create jobs C.a cultural and employment factor D.a wealth factor in the economy of their jurisdictions 二、判断题(下列说法正确的请用 “T ” 表示,错误的请用“F ” 表示,请将正确答 案填在答题框。每题1分,共10分) Shanghai: a City for Cuisine Exploration Shanghai offers a dazzling variety of food and provides and opportunity for cuisine exploration by learning to use chopsticks. Stylish dining is one area where Shanghai leaves Beijing in the dust. Eating out in Shanghai is about more than just the food: it is a social lubricant, a time when families get together and a major form of recreation for Shanghai ’s chic elite. While friends in the west go out for a beer, the Shanghainese will choose a meal punctuated with numerous shots of rice wine. Even if you are a regular customer at your local Chinese restaurant back in America you won ’t necessarily find yourself at home with Chinese cuisine in China. You ’ll find no fortune cookies or chop suey in Shanghai and only the occasional prawn cracker. Most top-end Chinese restaurants in Shanghai have some kind of English menu but even these don ’t include the more interesting dishes. Go with your Chinese friends and let them order. In general it is always better to eat Chinese food in a group as you ’ll get a better variety of dishes. Restaurants often have set meals for a table of 10, which is

网络安全技术测试题 学号______________ 姓名____________ 联系方式___________________ 1.什么是网络安全?其特征有哪些?(10’)网络安全简单地说在网络环境里的安全指的是一种能够识别和消除不安全因素的能力。安全的一般性定义也必须解决保护财产的需要,包括信息和物理设备(例如计算机本身)。安全的想法也涉及到适宜性和从属性概念。负责安全的任何一个人都必须决定谁在具体的设备上进行合适的操作,以及什么时候。当涉及到公司安全的时候什么是适宜的,在公司与公司之间是不同的,但是任何一个具有网络的公司都必需具有一个解决适宜性、从属性和物理安全问题的安全政策。 网络安全应具有以下四个方面的特征: 保密性:信息不泄露给非授权用户、实体或过程,或供其利用的特性。 完整性:数据未经授权不能进行改变的特性。即信息在存储或传输过程中保持不被修改、不被破坏和丢失的特性。 可用性:可被授权实体访问并按需求使用的特性。即当需要时能否存取所需的信息。例如网络环境下拒绝服务、破坏网络和有关系统的正常运行等都属于对可用性的攻击; 可控性:对信息的传播及内容具有控制能力。 2. TCP协议存在哪些典型的安全漏洞?如何应对这些漏洞?(10’)造成操作系统漏洞的一个重要原因,就是协议本身的缺陷给系统带来的攻击点。网 络协议是计算机之间为了互联共同遵守的规则。目前的互联网络所采用的主流协议TCP/IP,由于在其设计初期人们过分强调其开发性和便利性,没有仔细考虑其安全性,因此很多的网络协议都存在严重的安全漏洞,给Internet留下了许多安全隐患。另外,有些网络协议缺陷造成的安全漏洞还会被黑客直接用来攻击受害者系统。本文就TCP/IP协议自身所存在的安全问题和协议守护进程进行了详细讨论,指出针对这些安全隐患的攻击。 TCP协议的安全问题 TCP使用三次握手机制来建立一条连接,握手的第一个报文为SYN包;第二个报文为SYN/ACK 包,表明它应答第一个SYN包同时继续握手的过程;第三个报文仅仅是一个应答,表示为ACK包。若A放为连接方,B为响应方,其间可能的威胁有: 1. 攻击者监听B方发出的SYN/ACK报文。 2. 攻击者向B方发送RST包,接着发送SYN包,假冒A方发起新的连接。 3. B方响应新连接,并发送连接响应报文SYN/ACK。

《网络安全》期末试卷 姓名班级 考试时间:60分钟总分:100分 一、填空题(2’*30=60) 1、从内容上看,网络安全包括网络实体安全、软件安全、数据安全和安全管理四个方面。 4、网络安全防范的5个层次为网络、操作系统、用户、 应用程序和数据。 7、美国国防部制定的可信任计算系统评估标准TCSEC(the trusted computing system evaluation criteria)中定义的系统安全中的5个要素是安全策略、可审计机制、可操作性、生命期保证和建立并维护系统安全的相关文件。 10、黑客攻击的步骤是踩点、扫描、查点、获取访问权、权限提升、窃取、掩盖踪迹和拒绝服务攻击。 二、选择题(2’*5=10’) 1、下面不属于木马特征的是( B )。 A. 自动更换文件名,难于被发现 B. 程序执行时不占太多系统资源 C. 不需要服务端用户的允许就能获得系统的使用权 D. 造成缓冲区的溢出,破坏程序的堆栈 2、下面不属于端口扫描技术的是( D )。 A. TCP connect()扫描 B. TCP FIN扫描 C. IP包分段扫描 D. Land扫描 3、下面关于病毒的叙述正确的是( D )。 A.病毒可以是一个程序 B.病毒可以是一段可执行代码 C.病毒能够自我复制 D. ABC都正确 4、下面不属于按网络覆盖范围的大小将计算机网络分类的是( C )。 A. 互联网 B. 广域网 C. 通信子网 D. 局域网 5、下面不属于木马伪装手段的是( A )。

A. 自我复制 B. 隐蔽运行 C. 捆绑文件 D. 修改图标 三、判断题(2’*5=10’) 1、缓冲区溢出并不是一种针对网络的攻击方法。(√) 2、DDoS攻击破坏性大,难以防范,也难以查找攻击源,被认为是当前最有效的攻击手法。(√) 3、扫描器可以直接攻击网络漏洞。(ⅹ) 4、病毒传染主要指病毒从一台主机蔓延到另一台主机。(ⅹ) 5、DDoS攻击是与DoS无关的另一种拒绝服务攻击方法。(ⅹ) 四、简述题(10’*2=20’) 1、简述拒绝服务攻击的概念和原理。 拒绝服务攻击的概念:广义上讲,拒绝服务(DoS,Denil of service)攻击是指导致服务器不能正常提供服务的攻击。确切讲,DoS攻击是指故意攻击网络协议实现的缺陷或直接通过各种手段耗尽被攻击对象的资源,目的是让目标计算机或网络无法提供正常的服务,使目标系统停止响应,甚至崩溃。 拒绝服务攻击的基本原理是使被攻击服务器充斥大量要求回复的信息,消耗网络带宽或系统资源,导致网络或系统超负荷,以至于瘫痪而停止提供正常的网络服务。

员工安全培训考试试题 部门:姓名成绩 一、填空题(每空1分,共45分) 1.我国的安全生产方针是安全第一、预防为主、综合治理。 2.我国消防工作方针是预防为主、防消结合。我国职业病防治方针是预防为主、防治结合;分类管理、综合治理。 3.危险化学品具有易燃、易爆、毒害、腐蚀性、放射性等危险性质。 4.危险化学品按危险性分为爆炸品;压缩气体和液化气体;易燃液体;易燃固体、自燃物品和遇湿易燃物品;氧化剂和有机过氧化物;毒害品;放射性物品;腐蚀品等八类。 5.燃烧的三要素是可燃物、助燃物、着火点。 6.灭火的方法隔离法、窒息法、冷却法、抑制法。 7.生产性毒物进入人体的途径有呼吸道、皮肤、消化道。 8.对新建、改建、扩建项目,必须执行安全设施与生产设施同时设计、同时施工、同时投入使用。 9.事故调查的“四不放过”原则是指事故原因不查清不放过;事故责任人未受到处理不放过;事故责任人和周围群众没有受到教育不放过;事故制定切实可行的整改措施没有落实不放过。 10.“三违”是指违章指挥,违章操作,违反劳动纪律。 11.化工从业人员在作业过程中,应当严格遵守本单位的安全生产规章制度和操作规程,服从管理,正确佩戴和使用劳动防护用品。 12.安全色中红色表示禁止;黄色表示警告;蓝色表示指令;绿色表示提示。 13.灭火器压力表指针处于绿色区域时表示可以正常使用。 14.当发生有毒有害气体泄漏时,应该往上风向转移。 15.特种设备作业人员必须取得特种作业资格证,方可上岗。 二、判断题(每题1分,共15分。正确的在括号呢打“√”,否定的打“×”。) 1.任何人发现火灾时,都应当立即报警。任何单位、个人都应当无偿为报警提供便利,不得阻拦报警。严禁谎报火警。(正确) 2.违法使用明火作业或者在具有火灾、爆炸危险的场所违反禁令,吸烟、使用明火的;可以警告、罚款或十日以下拘留。(正确) 3.因醉酒导致伤亡的,可以认定为工伤。(错误) 4.实行劳动保护就是保护劳动生产力。(正确) 5.能引起火灾爆炸的主要火源有明火、摩擦、撞击、电气火花、静电火花、点击火花等。(正确) 6.进入生产厂区不准抽烟,不准闲杂人员入内。(正确) 7.在有毒性气体存在的作业场所,可以用纱布替代过滤式防毒口罩(错误) 8.三级安全教育是指厂级安全教育、车间级安全教育和员工安全教育。(错误) 9.进入容器设备时可以不佩戴防护用品。(错误) 10.员工可以拒绝违章的不安全指挥。(正确) 11.如果皮肤上有伤口,很多毒物可以直接浸入血液。(正确) 12.车间消防栓前可以堆放物品。(错误) 13.火灾致命的主要原因是窒息。(正确) 14.生产性毒物在生产过程中以气体、蒸汽、雾、烟和粉尘五种形态污染车间空气。(正确) 15.企业各级干部和广大职工在生产过程中必须坚持在抓生产的同时要抓安全。(正确) 三、选择题(每题1分,共8分) 1.使用干粉灭火器时,人应该站在(A) A.上风位 B.下风位 C.任意位置 2.使用灭火器时,灭火器的喷射口应该对准火焰的(C) A.上部 B.中部 C.根部 3.事故隐患泛指生产系统导致事故发生的。(ABC) A.人的不安全行为 B.物的不安全状态 C.管理上的缺陷 D.人、机、环境的危险性 4.高空作业安全带的使用方法是(C) A.低挂高用 B.平挂平用 C.高挂低用

一、选择题(38分,每小题2分) 1.以下关于对称加密的说法不正确的是() A、在对称加密中,只有一个密钥用来加密和解密信息 B、在对称加密中,用到了二个密钥来加密和解密信息,分别是公共密钥和私用密钥 C、对称加密是一个简单的过程,双方都必需完全相信对方,并持有这个密钥的备份 D、对称加密的速度非常快,允许你加密大量的信息而只需要几秒钟 2.被动攻击主要是监视公共媒体传输的信息,下列属于典型被动攻击的是( ) A、解密通信数据 B、会话拦截 C、系统干涉 D、修改数据 3.针对窃听攻击采取的安全服务是( ) A.鉴别服务 B.数据机密性服务 C.数据完整性服务 D.抗抵赖服务 4.以下属于对称加密算法的是 A、DES B、MD5 C、HASH D、RSA 5.在保证密码安全中,我们应采取的措施中不正确的是 A、不用生日做密码 B、不要使用少于8位的密码 C、密码不能以任何明文形式存在任何电子介质中 D、用户可以不断地尝试密码输入,直到正确为止 6.当你感觉到你的Win2000运行速度明显减慢,当你打开任务管理器后发现CPU的使用率达到了百分之百,你最有可 能认为你受到了哪一种攻击。 A、特洛伊木马 B、拒绝服务 C、欺骗 D、中间人攻击 7.入侵检测的目的是( ) A、实现内外网隔离与访问控制 B、提供实时的检测及采取相应的防护手段,阻止黑客的入侵 C、记录用户使用计算机网络系统进行所有活动的过程 D、预防、检测和消除病毒 8.网络的可用性是指()。 A.网络通信能力的大小B.用户用于网络维修的时间 C.网络的可靠性D.用户可利用网络时间的百分比 9.在MAC层采用了()协议。 A、CSMA/CD B、CSMA/CA C、DQDB D、令牌传递 10.小李在使用Nmap对目标网络进行扫描时发现,某一个主机开放了25和110端口,此主机最有可能是什么 A、文件服务器 B、邮件服务器 C、WEB服务器 D、DNS服务器

随着计算机应用范围的扩大和互联网技术的迅速发展,计算机信息技术已经渗透到人们生活的方方面面,网上购物、商业贸易、金融财务等经济行为都已经实现网络运行,“数字化经济”引领世界进入一个全新的发展阶段。然而,由于计算机网络具有连接形式多样性、终端分布不均匀性和网络的开放性、互联性等特征,致使网络易受黑客、恶意软件和其他不轨人员的攻击,计算机网络安全问题日益突出。在网络安全越来越受到人们重视和关注的今天,网络安全技术作为一个独特的领域越来越受到人们关注。 一、网络安全的定义 所谓网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不受偶然的因素或者恶意的攻击而遭到破坏、更改、泄漏,确保系统能连续、可靠、正常地运行,网络服务不中断。常见的影响网络安全的问题主要有病毒、黑客攻击、系统漏洞、资料篡改等,这就需要我们建立一套完整的网络安全体系来保障网络安全可靠地运行。 二、影响网络安全的主要因素 (1)信息泄密。主要表现为网络上的信息被窃听,这种仅窃听而不破坏网络中传输信息的网络侵犯者被称为消极侵犯者。 (2)信息被篡改。这是纯粹的信息破坏,这样的网络侵犯被称为积极侵犯者。积极侵犯者截取网上的信息包,并对之进行更改使之失效,或者故意添加一些有利于自已的信息,起到信息误导的作用,其破坏作用最大。 (3)传输非法信息流。只允许用户同其他用户进行特定类型的通信,但禁止其它类型的通信,如允许电子邮件传输而禁止文件传送。 (4)网络资源的错误使用。如不合理的资源访问控制,一些资源有可能被偶然或故意地破坏。 (5)非法使用网络资源。非法用户登录进入系统使用网络资源,造成资源的消耗,损害了合法用户的利益。 (6)环境影响。自然环境和社会环境对计算机网络都会产生极大的不良影响。如恶劣的天气、灾害、事故会对网络造成损害和影响。 (7)软件漏洞。软件漏洞包括以下几个方面:操作系统、数据库及应用软件、TCP/IP 协议、网络软件和服务、密码设置等的安全漏洞。这些漏洞一旦遭受电脑病毒攻击,就会带来灾难性的后果。 (8)人为安全因素。除了技术层面上的原因外,人为的因素也构成了目前较为突出的安全因素,无论系统的功能是多么强大或者配备了多少安全设施,如果管理人员不按规定正确地使用,甚至人为露系统的关键信息,则其造成的安全后果是难以量的。这主要表现在管理措施不完善,安全意识薄,管理人员的误操作等。 三、计算机网络安全的主要技术 网络安全技术随着人们网络实践的发展而发展,其涉及的技术面非常广,主要的技术如下:认证技术、加密技术、防火墙技术及入侵检测技术等,这些都是网络安全的重要防线。 (一)认证技术